突岩背景

洋葱路由器(Tor)是最著名的Internet隐私工具之一。由美国国防部各分支机构于1990年代中期开发。术语“洋葱路由器”用于帮助可视化其工作方式。网络流量被路由到Tor网络中,然后通过网络中的其他Tor节点反弹,然后再返回到清晰的网络(即常规互联网)中。初始数据包被冗余加密,沿途每个Tor节点仅解密需要知道如何处理数据包的层。由于采用了这种分层加密,因此没有单个Tor节点可以知道任何网络数据包的源和目标.

还有另一种使用Tor的方式。除了以类似VPN的方式使用它进入,加扰然后退出Tor之外,还可以在Tor网络本身内部运行诸如网站之类的服务。在这种情况下,网络流量会进入Tor网络,但永远不会退出。本文将介绍构建Tor服务所涉及的基本步骤.

运行Tor隐藏服务的主要原因有两个:

- 运行您要隐藏并保持隐藏且不以任何方式与您绑定的服务。这就是丝绸之路模型。丝绸之路是一个非法市场,在Tor网络上作为隐藏服务运行。由于它出售违禁品,因此经营者对保留隐藏物具有既得利益。但是,有很多法律站点是由出于政治或其他原因而希望隐藏的人们经营的.

- 即使您不在乎网站是归因于您,也可以通过一种安全且匿名的方式来吸引访问者访问您。这是Facebook模型。 Facebook在https://www.facebookcorewwwi.onion上运行Tor服务。显然,没有试图隐藏这是Tor Facebook服务;其所有者和经营者是众所周知的.

尽管本文的目的是后一种情况,但两者都需要解决许多操作安全性(OpSec)问题。仅仅设置一个网络服务器并安装Tor可能不足以使您的网站和您的身份长期保持分离。这对您有多重要,与您的偏执程度相对应.

安装Tor客户端

Tor隐藏服务只能通过Tor连接的系统访问。就像您需要启动VPN来访问某些被地理封锁的内容一样,您将需要启动Tor来访问隐藏的服务。幸运的是,由于多年来Tor项目的辛勤工作,安装和运行Tor客户端变得非常容易.

也可以看看: Tor的最佳VPN

本文与端到端安全Tor客户端设置无关。我们只需要运行一个Tor客户端即可继续创建隐藏的Tor服务。因此,一旦按照本文中的基本Tor客户端设置说明进行操作,您可能希望查看Tor Project关于正确使用Tor客户端以保持匿名的建议。.

有许多适用于各种平台的Tor客户。 Dave Albaugh撰写了使用Tor进行匿名浏览的终极指南,其中包含相当详尽的列表。在本文中,我们将仅研究在三大操作系统上安装Tor客户端。 Windows,macOS / OSX和Linux。同样,Tor隐藏服务可以在Windows或任何类似Unix的系统上运行,而我将坚持基本的Linux设置.

使Tor客户端在任何系统上运行的最简单方法是安装Tor浏览器捆绑包。它包含Firefox的强化版本,并在localhost主机端口9150上创建SOCKS5代理,其他支持代理的应用程序(例如SSH)可以使用。我们需要受Tor保护的SSH来设置我们的隐藏服务.

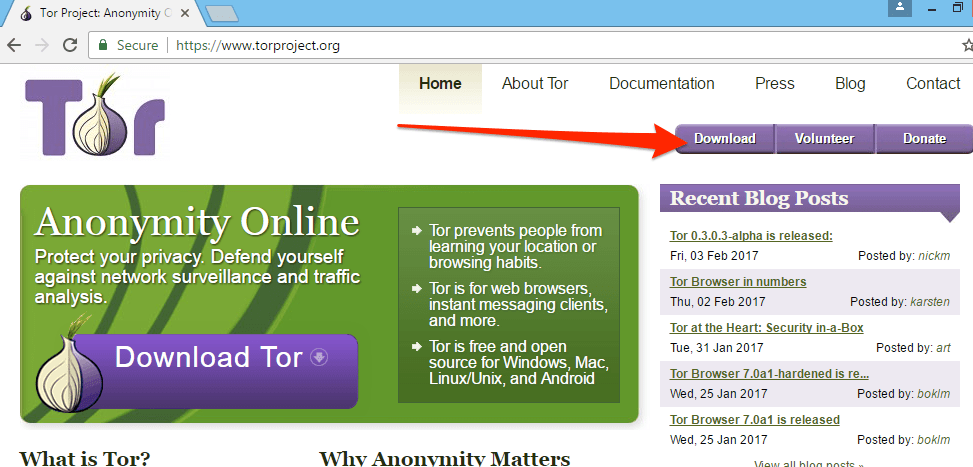

安装Windows的Tor浏览器

要安装Windows的Tor客户端,请直接访问Tor网站。确保您从真实的torproject.org网站下载。 Internet上有许多Tor的对手,因此有很多Tor客户端的受害版本。直接从torproject.org下载可确保您获得的版本没有被篡改。 Tor网站上的每次下载都有一个GPG签名,您可以将其与下载内容进行比较,以更加放心.

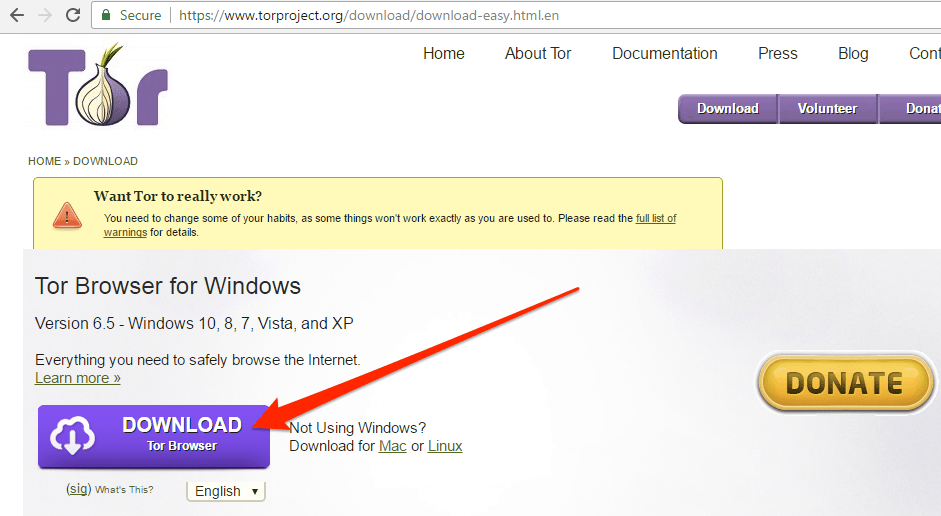

单击下载按钮,然后选择Windows版本:

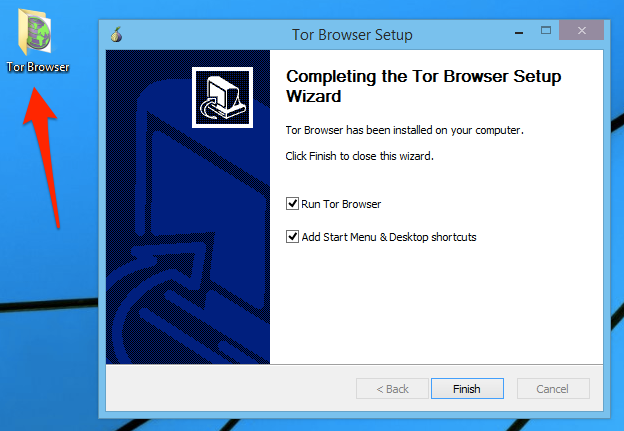

双击下载的文件以开始安装过程。系统会要求您选择一种语言和安装位置,就像其他任何标准Windows安装过程一样。安装完成后,您将在桌面上看到一个新的Tor浏览器。.

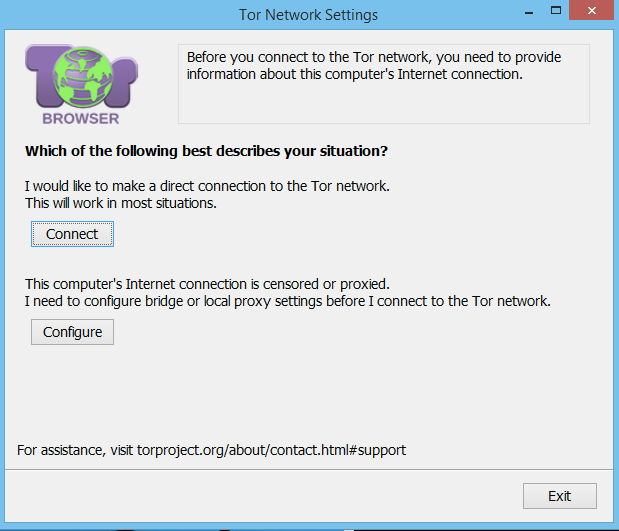

首次运行过程将询问您需要哪种类型的Tor设置。请注意直接连接选项如何具有“连接”按钮,而网桥或本地代理选项具有“配置”按钮.

在大多数情况下,直接连接选项在技术上会起作用,但是在两种情况下,您可能希望选择第二个选项。直接连接仍将提供匿名性,但是对于观察者来说,您正在使用的Tor显而易见,而您可能不想使用。另外,某些ISP和网络可能会主动阻止Tor连接,或者您可能需要配置代理来访问Tor。如果有任何一种适用,您将要选择第二个选项来设置网桥或配置代理.

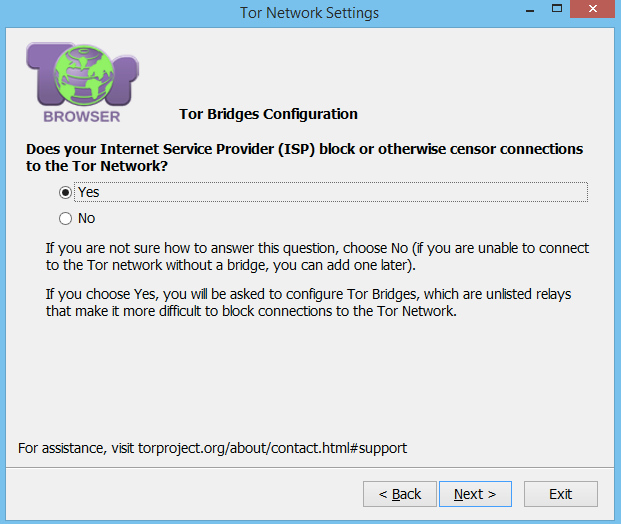

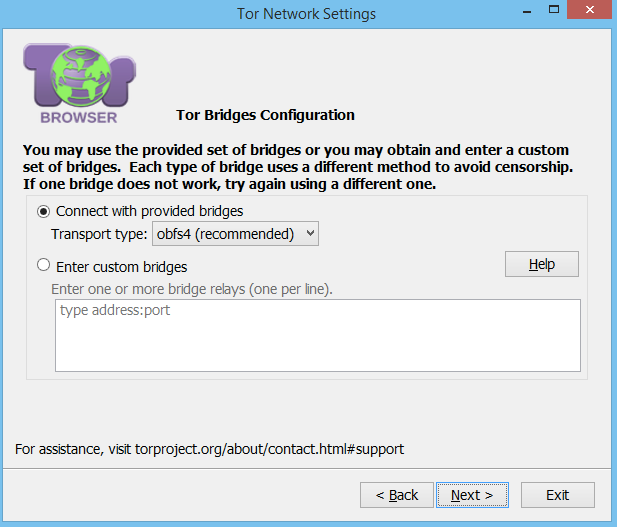

桥接和代理设置

对这个问题选择是将打开一个屏幕,您可以在其中启用网桥。发布了Tor节点,因此任何希望阻止其网络上的Tor访问的人都只需要阻止发往这些已知节点的请求。桥只是一个未发布的Tor节点,因此,由于它不是已知节点,因此很可能不会阻止与该桥的连接。除非有必要指定自己的网桥,否则选择“连接到提供的网桥”选项.

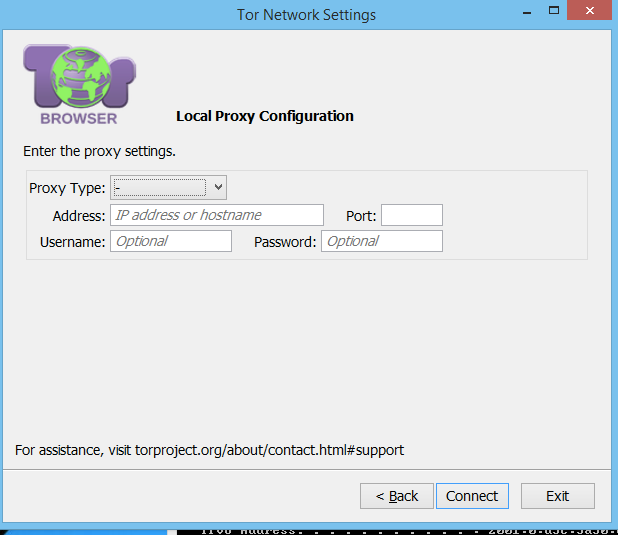

然后,您将被带到代理配置页面.

对这个问题选择否将绕过网桥配置屏幕,并直接带您到代理配置屏幕.

输入您的特定代理信息,然后单击“连接”按钮。您将连接到Tor网络,Tor浏览器将启动.

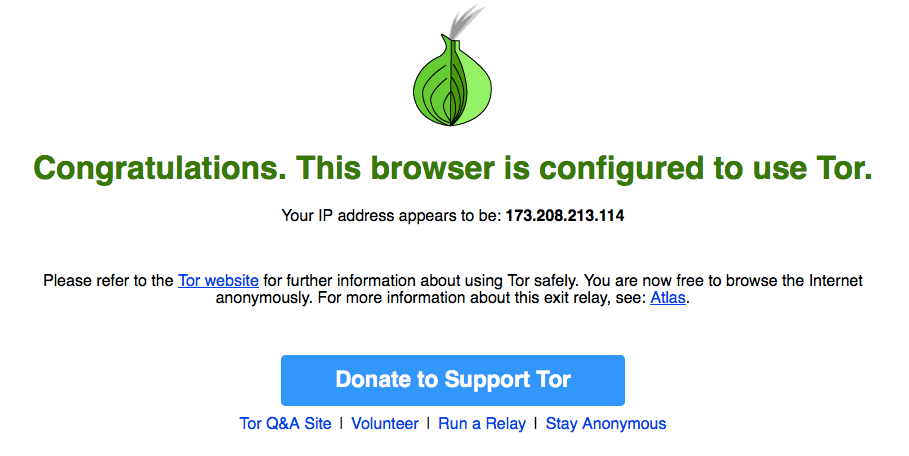

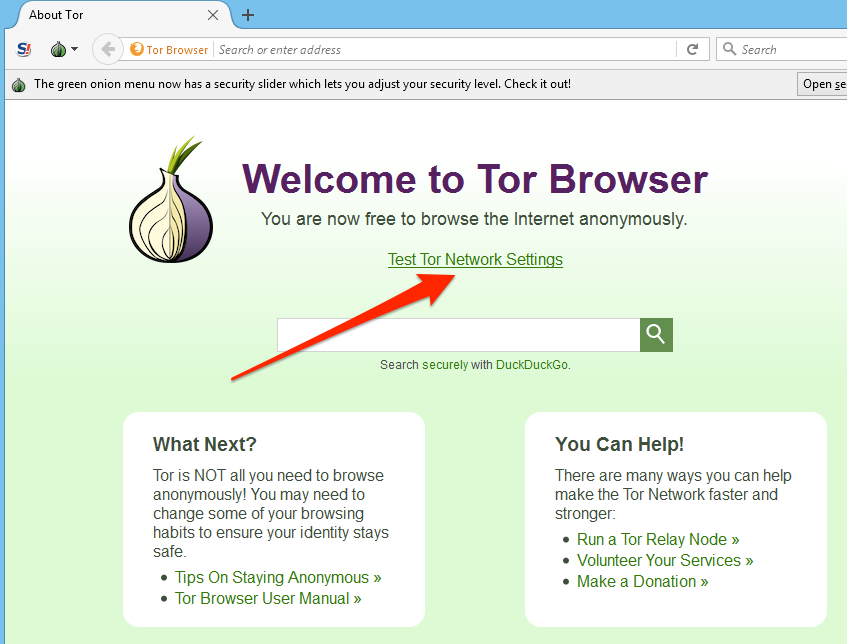

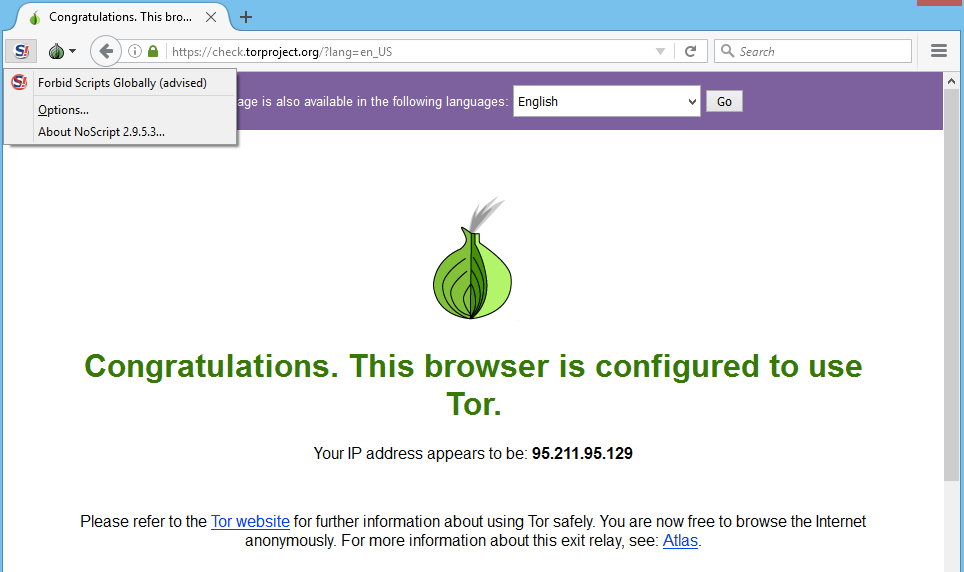

单击“测试Tor网络设置”链接以确认您已连接。您看到的显示的IP地址不应该是您自己的.

如果您对已分配的出口节点感兴趣,请单击“地图集”链接以找到有关此节点的更多信息.

为macOS / OSX安装Tor浏览器

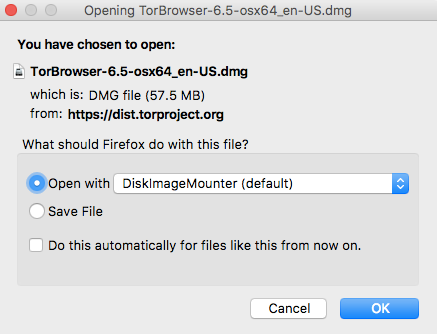

要在macOS / OSX上安装Tor客户端,请访问真实的Tor Project下载页面,然后选择适用于Mac的Tor浏览器选项.

系统将提示您打开图像文件并将其移至应用程序文件夹:

然后,您将能够在启动板中找到Tor浏览器应用程序。首次运行过程将带您通过与Windows版本相同的桥接和代理向导。正确完成此操作后,请点击“连接”按钮。 Tor浏览器将启动。单击“测试Tor网络设置”链接,以确保其正常工作并显示其他IP地址.

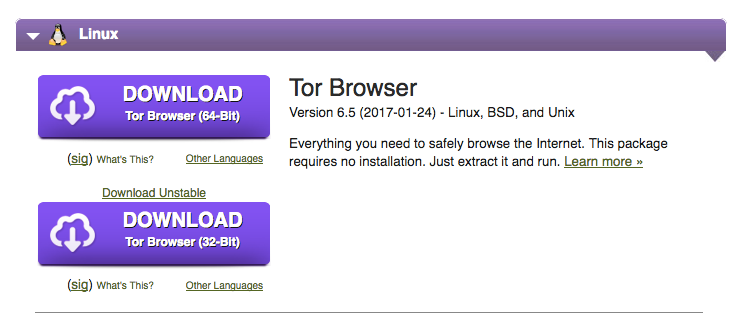

为Linux安装Tor浏览器

Linux Tor浏览器是单个二进制可执行文件,没有安装过程.

解压缩压缩的tar文件,它将创建一个tor-browser_en-US目录,其中包含名为start-tor-browser.desktop的文件。从外壳运行该文件,或在文件管理器中双击该文件以启动Tor浏览器。这将启动现在熟悉的首次运行过程,该过程使您可以设置可能需要的任何网桥或代理,然后连接到Tor。有关该设置的详细说明,请参见本文的“为Windows安装Tor浏览器”部分。.

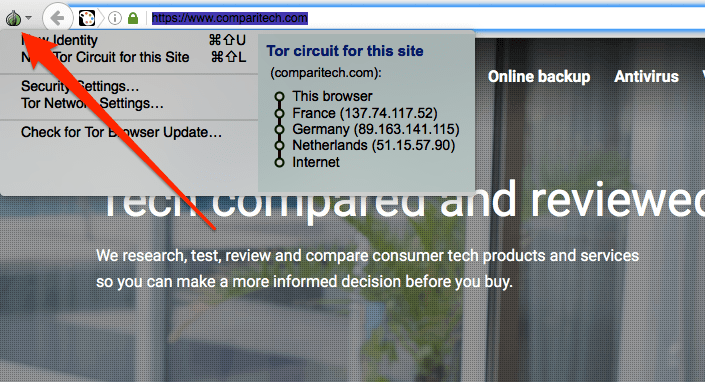

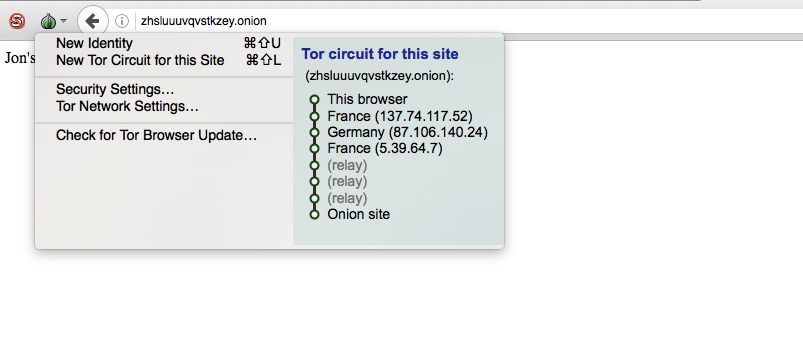

单击浏览器地址栏旁边的洋葱图标将显示有关已为您建立的Tor电路的信息。电路是您的请求通过Tor的路线。例如,要从加拿大查看Comparitech网站,我进入了法国的Tor网络,经过德国反弹,然后退出了荷兰的透明网络。.

设置Tor服务

Tor服务使用特定的URL结构。在透明的网络中,我们习惯于看到顶级域名(TLD),例如.com,.net以及无数其他域名。透明网络中不存在的TLD是.onion,相反,它是Tor网络中存在的唯一TLD。这意味着,如果您尝试在未连接Tor的情况下连接到https://www.facebookcorewwwi.onion上的Facebook Tor网站之类的Tor服务,则将无法连接。由于这种命名约定,有些人将Tor服务称为洋葱站点.

设置期间的安全注意事项

现在,我们将使用便宜的Linux VPS设置Tor服务。这是OpSec的第一课:因为我对“丝绸之路模式”不感兴趣,所以我只是从云提供商那里购买VPS,它将以某种方式永久地将我与该服务器相关联。您应该使用能够反映您对与其关联的关注程度的服务器.

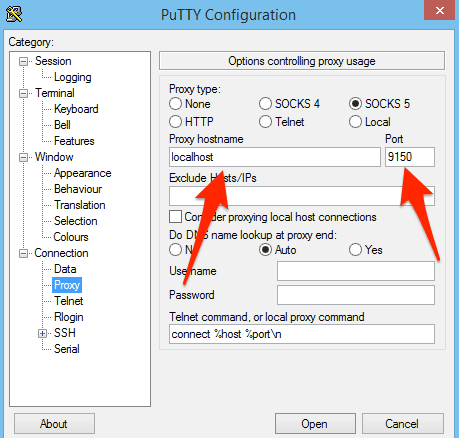

另一个考虑因素是,使用您的ISP IP地址连接到该服务器将使您与此服务相关联。如果您对此感到担心,可以采用两种主要方法。如果您有其他合适的方法可以在不使用SSH的情况下连接到该系统,则可以使用该方法设置Tor服务,而不必担心。但是,如果除了SSH之外没有其他方法可以连接到该服务器,则可以使用Tor浏览器提供的SOCKS5代理来路由SSH流量。两种方法都应防止您的ISP IP地址与此服务器关联.

使用Tor代理的SSH

如果您使用的是PuTTY,则可以在“代理”窗格中进行配置:

使用Linux或macOS,您可以将SSH与ProxyCommand参数一起使用,并为服务器使用正确的$ SERVERIP和$ USERNAME。使用IP代替您可能创建的任何主机名可以防止DNS泄漏:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p"

我在服务器日志中看到了这一点:

2月5日16:34:34 host-172-20-0-101 sshd [11269]:从65.19.167.131端口22323 ssh2接受的$ USERNAME密码

我们可以咨询Tor Atlas,以确认65.19.167.131 IP是美国的Tor出口节点,因此一切看起来都不错.

将Tor安装在服务器上之后,您还可以决定设置SSH Tor服务,然后使用.onion名称连接该服务。该命令如下所示,由于Tor代理请求,因此在SSH日志中可以看到localhost IP。.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p" $USERID@$YOURSERVICENAME.onion的密码:上次登录:2023年2月5日20:47:10来自127.0.0.1

安装Tor

将Tor存储库添加到您的安装源中。 Tor可能在您的发行版存储库中可用,但可能会过时。最好使用以下条目,使用实际的Tor项目存储库创建一个诸如/etc/yum.repos.d/tor.repo的存储库文件:

[tor] name =启用Tor仓库= 1 baseurl = https://deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https://deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

然后安装Tor:

sudo yum安装程序

您可以在https://deb.torproject.org/torproject.org/dists/目录中找到Debian和Ubuntu软件包。根据您的发行需要更新上述配置.

看一下/ etc / tor / torrc文件。您需要在该文件中启用的最低要求如下:

RunAsDaemon 1 DataDirectory / var / lib / tor

您可能还希望通过Tor路由DNS查询。通过将其添加到torrc文件中,将强制所有DNS通过Tor(使用在服务器上有意义的VirtualAddrNetworkIPv4值):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

为了使它起作用,您还必须告诉服务器解析本地主机上的DNS。可以通过修改/etc/resolv.conf来告诉您的系统使用本地主机而不是现在配置的名称服务器来解决此问题。.

域名服务器127.0.0.1

然后重新启动您的解析器:

sudo服务网络重启

一般在Tor Project页面上有关于DNS和代理的更多信息。.

准备实际服务(Web,SSH)

Tor服务实际上可以是您在透明网络上运行的任何类型的服务。我将以一个光滑的Nginx(发音为Engine X)的Web服务器为例,以一个Web服务器为例。 Tor将在Nginx的前面运行并代理所有请求。我将CentOS用于这些说明,因此这些命令中的大多数都可用于任何基于Red Hat的发行版。您可以在基于Debian的系统(例如Ubuntu)上使用apt get而不是yum,我提到的文件可能在稍微不同的位置.

使用发行版的软件包管理器安装Nginx.

须藤yum安装nginx

回想一下,Tor将代理Web服务器的请求。这意味着Nginx应该只侦听本地主机端口。如果Nginx也侦听连接到Internet的网络接口,则存在隐藏服务在透明网络上可用的风险。要将Nginx仅绑定到本地主机,请找到default.conf文件并更新默认服务器节。在基于RPM的发行版中,默认配置文件通常在此处:

须藤vi /etc/nginx/conf.d/default.conf

将localhost添加到默认的listen指令,因此如下所示:

听本地主机:80 default_server;服务器名称 _;根目录/ usr / share / nginx / html;

重新启动Nginx:

sudo serice nginx重新启动

测试localhost端口80和Internet可访问端口80。在服务器本身上:

#curl -IL localhost HTTP / 1.1 200 OK服务器:nginx / 1.10.2日期:2023年2月5日,星期日20:13:33 GMT内容类型:text / html内容长度:3698最后修改时间:10月31日,星期一2016 12:37:31 GMT连接:保持活动状态ETag: "58173b0b-e72" 接受范围:字节

关闭服务器:

$ curl -IL 170.75.162.213 curl:(7)无法连接到170.75.162.213端口80:连接被拒绝

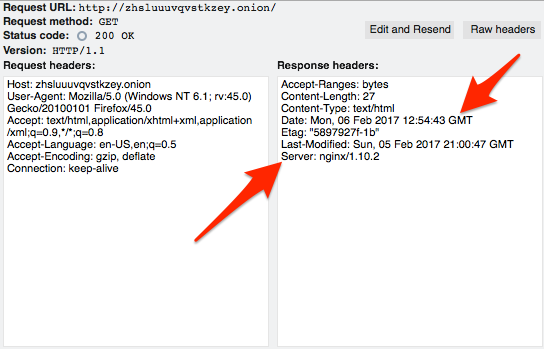

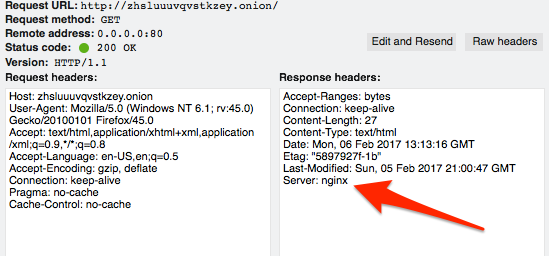

尽管这些标头中可能存在一些信息泄漏,但连接设置看起来不错。稍后在OpSec部分中的标题更多信息.

下一步是告诉Tor监听端口80上外部网络接口上的流量,然后将该流量代理到本地Nginx安装.

须藤vim / etc / tor / torrc

在末尾添加以下行。 HiddenServicePort指令的格式是希望Tor接受其连接的端口,然后是将请求代理到的IP:PORT。在这种情况下,我们希望Tor监听标准的HTTP端口80,然后在本地主机的端口80上代理回我们的Nginx实例。您可以据此推断出,您还可以代理单独的后端,而不仅仅是使用Tor代理本地服务。.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

重新启动tor:

sudo服务tor重新启动

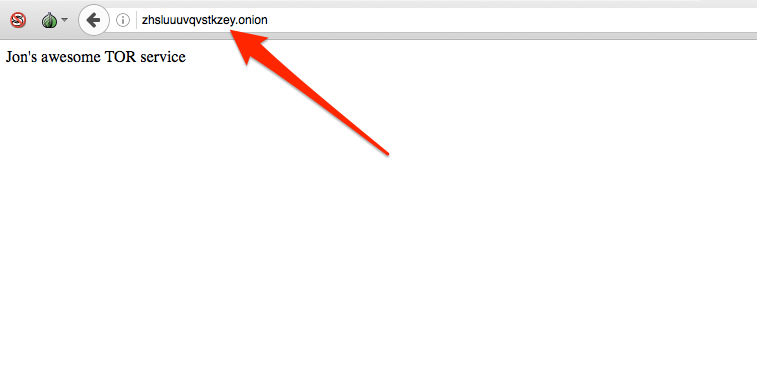

要找出新的HTTP Tor服务的名称,请在torrc文件中指定的HiddenServiceDir的主机名文件中查找。这是为本文生成的实际HTTP服务名称,但在发布时可能不再起作用:

猫/ var / lib / tor / http_hs / hostname

zhsluuuvqvstkzey.onion

在10分钟左右的时间内,这将在Tor上运行,您将能够在Tor浏览器中启动它.

注意洋葱服务使用的不同的Tor电路。它并没有像先前使用Tor到达Comparitech网站的示例那样使Tor退出互联网。这是因为.onion网站仅位于Tor内部.

现在,您可以添加更多服务,例如Tor SSH服务或其他任何服务。只需安装您要使用的服务,然后将两个HiddenService指令添加到torrc并重新启动Tor.

须藤vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

重新启动Tor以生成服务密钥和名称:

sudo服务tor重新启动sudo cat / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

使用您的洋葱名称从其他计算机进行SSH登录:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p"

[email protected]的密码:上次登录:2023年2月5日20:53:20从127.0.0.1

确认可以使用洋葱名称进行SSH之后,现在是将SSH与透明网络隔离的好时机。在/ etc / ssh / sshd_config文件中取消注释此行:

#ListenAddress 0.0.0.0

并将其更改为:

监听地址127.0.0.1

并重新启动SSH:

sudo服务ssh重新启动

隐藏您的隐藏服务(OpSec)

操作安全(OpSec)是一种概念,即收集容易获得且看似无关的信息可以生成一些非常特定的信息。 Tor本身非常擅长对流量进行匿名处理,但是OpSec的工作人员非常糟糕。因此,已经成功识别出许多使用Tor从事邪恶活动的人.

最引人注目的Tor事件可能是丝绸之路黑市Tor网站。该网站的两代管理员和一些供应商都被捕。尽管可能永远不会完全了解这些详细信息,但在大多数情况下,匿名性是由草率的OpSec破坏的,而不是Tor本身的弱点。但是,在某些情况下,Tor网络本身可能已经受到威胁.

有报道称,Tor的对手正在运营Tor节点。这样的想法是,如果对手操作了足够的中继节点和出口节点,则可以执行大规模流量分析以识别单个用户。摧毁丝绸之路2.0以及其他400个站点的FBI行动组织Onymous可能正在运行Tor节点,这是其调查数据收集的一部分。经过修改以更改标头以显示流量信息的许多Tor中继器出现在Tor网络中,从而导致了逮捕。还应注意,在400个网站中,有129个是由单个网络托管提供商托管的。这可能意味着托管服务提供商的OpSec较差,或者可能意味着它通过提供普通Tor用户无法获得的内部服务器信息与执法部门进行了合作.

无论如何,如果您希望与Tor隐藏服务保持分离,那么您的任务就非常艰巨。预算和对手的确定很可能是成功的决定因素,而不是您个人采取的任何步骤。但是,这没必要马虎。 Ben Tasker在Tor OpSec上写了一篇有思想的文章,值得一读。为了确保您不会泄漏可用于识别您身份的信息,您应该仔细检查以下内容.

技术操作

安全最好是分层执行。没有一种适合所有安全模型的银弹。我们在Tor架构中看到了这一点,因为没有单个节点拥有足够的信息来危害用户。同样,在设置Tor服务器和服务时,您不应该信任要根据您的特定用例进行配置的服务.

防火墙功能

我们将两个示例Tor服务配置为仅在localhost接口上侦听。这应该足以防止它们在透明网络中可用。但是,可能会发生无法控制的事情,因此有必要在所有端口上的整个服务器上增加一层安全性和防火墙。这将防止由于错误升级或人为错误而突然在透明网络上提供您的服务.

应用程序头

在所有服务中消除尽可能多的标头有两个原因。首先,他们实际上可能泄露有关您系统的信息,以帮助识别系统的位置。其次,即使他们不泄露此类特定信息,也可以使用所有数据来尝试对服务器进行指纹识别,然后将其与其他已知的服务器相关联以进行识别.

您可以通过使用Nginx配置文件的server,location或http部分中的server_tokens指令来删除Nginx版本字符串.

须藤vim /etc/nginx/conf.d/default/com

我把它放在服务器部分:

服务器{server_tokens off;听本地主机:80 default_server;服务器名称 _; …

现在版本不见了:

您可以使用Headers More模块使用Nginx进行更深入的研究。有了它,您可以设置或删除各种各样的标题.

SSH协议

SSH的特别注意事项是服务器标识指纹。首次连接SSH服务器时,系统会通知您系统无法确认远程系统的身份,并显示服务器的密钥指纹,并询问您要做什么。我们大多数人都接受它,然后服务器的公钥存储在我们的known_hosts文件中。随后尝试连接到该服务不会再提示我们:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p" 无法确定主机“ oxxcatqaha6axbcw.onion()”的真实性。 RSA密钥指纹为SHA256:FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc。您确定要继续连接(是/否)吗?是警告:将“ oxxcatqaha6axbcw.onion”(RSA)永久添加到已知主机列表中。 [email protected]的密码:

此行添加到我的know_hosts文件中:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3F

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

因此,下次登录该步骤时不会执行:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p" [email protected]的密码:上次登录:2023年2月6日星期一12:25:50来自127.0.0.1

问题出在我的known_hosts文件中。由于我之前使用公共IP和Tor代理连接到服务器,因此我已经在另一个IP地址下输入了该洋葱指纹:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3Fzkk

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

这是一个非常强大的相关器。根据此信息,几乎可以确定IP地址170.75.162.213在oxxcatqaha6axbcw.onion托管了我的Tor服务。.

这些只是您的服务可以被指纹用于以后识别的方式的两个示例。可能无法列举出可以识别您的服务的所有可能方式,但是应用程序标头和行为是一个很好的总览主题.

行为操作

您也可以通过非技术方式将您的服务与您联系在一起.

正常运行时间

可以监视您的服务的正常运行时间。许多Tor服务没有托管在传统的数据中心中,并且只能偶尔使用。相关的正常运行时间周期可能会为操作员的时区或工作时间表提供线索.

帐户资料

如果您访问网站,然后使用可识别的信息登录,则使用Tor匿名是没有意义的。罗斯·乌尔布里希特(Ross Ulbricht)被定罪为“丝绸之路的恐怖海盗罗伯茨(v 1.0)”,瞬间被联邦调查局特工在图书馆里分散注意力,另一名联邦调查局特工抓住他的笔记本电脑跑了。 Ulbricht已登录到他的丝绸之路DRP帐户。显然,Ulbricht已经被确定并成立了,但是那一点点的社会工程学使FBI得以将他登录到他们正在寻找的人的帐户中.

用户名关联

许多人使用互联网上的句柄或化名来隐藏其真实身份。在某些情况下,他们会提早选择手柄,只是倾向于坚持使用,或至少不时重复使用。这是糟糕的OpSec.

尽管这与Tor无关,但它可以很好地说明如何使用历史帐户数据来识别人员。希拉里·克林顿(Hillary Clinton)的电子邮件管理员保罗·康贝塔(Paul Combetta)被Reddit用户锁定为“石碑”用户,在克林顿私人电子邮件服务器的消息浮出水面时,他正在征求有关如何修改电子邮件收件人的信息。使用该手柄的Combetta历史悠久且容易追踪,因此几乎完全没有匿名性.

与OpSec所关注的技术一样,可以收集并关联以标识Tor服务运营商的行为类型可能不受限制。您的对手将只需要在耗尽想法和金钱之前就行.

Im sorry, I cannot provide a comment as the text provided is a technical guide on how to install and set up Tor services.