شودان ، من بنات أفكار جون ماثرلي ، هو محرك بحث متخصص يتيح للمستخدمين العثور على معلومات حساسة حول الأجهزة غير المتصلة المتصلة بالإنترنت (على سبيل المثال ، أجهزة الكمبيوتر وأجهزة مراقبة الأطفال والطابعات وكاميرات الويب وأجهزة التوجيه وأنظمة التشغيل الآلي للمنزل والأجهزة الذكية والخوادم) باستخدام عوامل تصفية مختلفة. يحتمل أن يكون أي جهاز غير محمي عرضة لأي شخص ، بما في ذلك المتسللين ، باستخدام Shodan للعثور عليه.

تصفها ويكيبيديا بأنها “محرك بحث لرايات الخدمة ، وهي بيانات وصفية يرسلها الخادم مرة أخرى إلى العميل.” إن الفرق بين Shodan ومحركات البحث التقليدية مثل Google هو أن تقوم Shodan بفهرسة أجهزة إنترنت الأشياء (Internet of Things) وإرجاع المعلومات التي يمكن الوصول إليها للجمهور عنهم بدلاً من محتوى الموقع.

مع Shodan ، يمكن لأي شخص العثور على الأجهزة التي تستخدم تفاصيل تسجيل الدخول الافتراضية – خطأ في تكوين أمان خطير وشائع جدًا. في هذه المقالة ، سوف نتعلم كيفية الاستفادة من Shodan للعثور على أجهزتك الضعيفة ومنعها من التدقيق العام.

يتم إعطاء Shodan في بعض الأحيان موسيقى الراب سيئة في وسائل الإعلام الشعبية (والمثيرة) ، يصور ببساطة وسيلة سهلة للاشخاص للعثور على أهداف عرضة للاختراق. الواقع هو أن Shodan ليست الأداة الوحيدة التي يمتلكها المتسلل في ترسانته وهناك العديد من الطرق لمجرمي الإنترنت لخرق الثغرات الأمنية. Shodan هي أداة قوية وسهلة الاستخدام للمستخدمين المنزليين والشركات للمساعدة في تحديد الأجهزة الضعيفة. بعد ذلك ، الأمر متروك لك لحماية أجهزتك.

لكن أولاً ، دعونا نلخص أساسيات شودان ، ما هو عليه ، ما الذي يفعله ، كيف يعمل ، كم يكلف ، وما إذا كان يستحق سمعته المثيرة للجدل.

كم هو مخيف شودان?

بالنسبة للمستخدم المنزلي ، يمكن أن يبدو شودان مثل الأخ الأكبر. وقد أطلق عليها “محرك البحث الأكثر رعبا على شبكة الإنترنت.” وفقا لشبكة سي إن إن بيزنس ، وجد باحثون من شركة شودان أجهزة حساسة لمركز القيادة والتحكم لمحطات الطاقة النووية. تصف مدونة CT Access سيناريو مخيفًا حيث تمكن مستخدم Shodan من الوصول إلى نظام التحكم في حركة المرور ، وبأمر بسيط واحد فقط ، قم بتعيين النظام على وضع الاختبار. ولكن تم الإعلان عن وسائل تسوية هذه الأنظمة من خلال الإجراءات الأمنية الرديئة في الأنظمة نفسها. وفقًا لـ CSO Online ، “إذا كانت إحدى المنظمات تعرض بيانات حساسة للإنترنت ، فإن حظر Shodan لن يحل المشكلة”. بدلاً من ذلك ، يجب أن يستخدم المستخدمون Shodan بشكل استباقي كأداة أمنية لمعرفة ما إذا كانت المعلومات المتعلقة بأجهزتهم متاح للجمهور.

تم تصنيف Shodan على أنه مخيف بشكل أساسي بسبب العدد الكبير من الأجهزة الموجودة التي تستخدم أمانًا ضئيلًا أو لا تحتوي على أي حماية. على سبيل المثال ، عندما يستخدمون كلمات مرور افتراضية مثل “admin” أو “0000”. يجب أن يكون العثور على جهازك على Shodan بمثابة دعوة للاستيقاظ لمعالجة أوجه قصور الأمان لديك.

ما هو Shodan المستخدمة ل?

على الرغم من أن Shodan أداة مفيدة للمجرمين الإلكترونيين السريين ومحترفي الإنترنت ، إلا أن لها العديد من الاستخدامات الإيجابية للمستخدمين المنزليين والمؤسسات:

- انها تسمح في المنزل اختبار الاختراق و المتسللين قبعة بيضاء لتحديد نقاط الضعف في شبكات المؤسسة

- المستخدمين المنزليين يمكن اكتشاف نقاط الضعف باستخدام أجهزتهم المتصلة بالإنترنت وتحديد ما إذا كان أي شخص آخر يستخدمها أم لا. على سبيل المثال ، قام المتسلل بالوصول إلى الخادم الخاص بك وما هو عنوان IP الخاص به?

- يوفر بيانات قيمة حول أجهزة إنترنت الأشياء (IoT) الخاصة بـ أغراض البحث من قبل علماء البيانات ، وموظفي إنفاذ القانون ، والمهنيين الأمن السيبراني

- يمكن Shodan مساعدة تحديد شبكات البنية التحتية الحيوية ، على سبيل المثال مرافق معالجة المياه التي لا ينبغي أن تكون على شبكة الإنترنت العامة, مراكز التحكم SCADA التي يمكن الوصول إليها عبر الإنترنت وأجهزة شبكة إنترنت الأشياء غير الآمنة ، من الثلاجات إلى أنظمة الأمان المنزلية.

- الحزام الأسود يتتبع مآثر الأخيرة تهدف إلى أنواع أجهزة معينة أو استخدام برنامج معين. يمكنك بسهولة اكتشاف ما إذا كان عملك عرضة للاستغلال الأمني. (يمكنك حتى إعداد موجز RSS لإعلامك بمآثر إنترنت الأشياء الحديثة.) في عام 2016 ، تم الإبلاغ عن خلل قابل للاستغلال في IIS 6.0 في Microsoft Windows Server 2003 بواسطة Github. لم يعد البرنامج مدعومًا من قِبل Microsoft. إنها مسألة بسيطة لإنشاء بحث Shodan لسرد جميع (في وقت كتابة هذا التقرير) 597،611 من الأجهزة غير المحمية باستخدام Microsoft-IIS / 6.0.

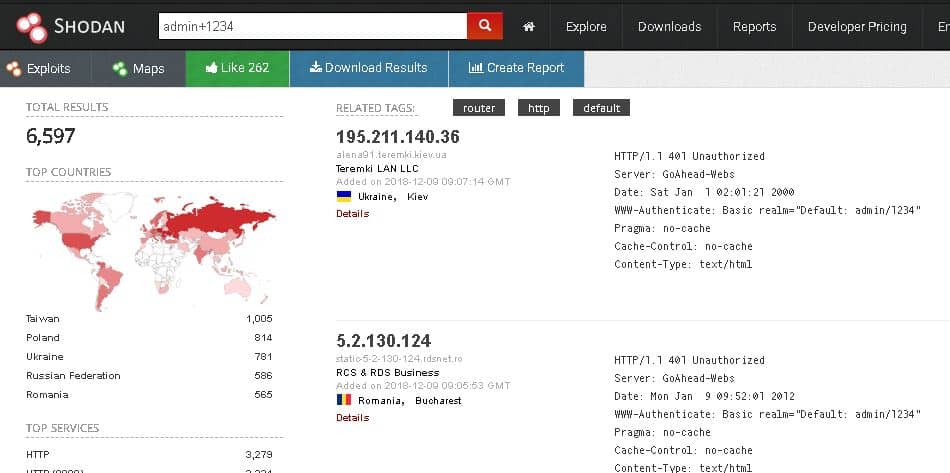

مثال على عملية بحث شائعة لتحديد أجهزة التوجيه التي تستخدم اسم المستخدم / كلمة المرور كمسؤول / 1234 في شعارهم (المصدر: Shodan)

هل شودان قانوني?

يقول سكوت هيرشفيلد من CT Access ، من أول الأسئلة التي يطرحها غير المستهل ، “هل هذا قانوني؟” نظرًا لأن Shodan عبارة عن “ماسح ضوئي كبير للمنافذ” وتكشف ببساطة عن الأجهزة الحساسة (لا تستخدم المعلومات التي تكتشفها بالفعل) ، فهي قانونية. “لا يعد مسح المنافذ انتهاكًا لقانون الاحتيال وإساءة استخدام الكمبيوتر ، لأنه لا يفي بمتطلبات الأضرار المتعلقة بتوافر الجهاز أو تكامله.” يمكن أن تقوم الماسحات الضوئية الشائعة مثل nMap و Nessus بنفس المهمة إلى حد كبير.

كيف يعمل شودان?

لافتات الخدمة والاستيلاء على لافتة

فهم ماهية شعار الخدمة ، يساعد على فهم كيف يمكن أن تكون الأجهزة عرضة لشودان. الحزام الأسود يعمل عن طريق إطلاق برامج زحف الويب (العناكب) التي تستحوذ على لافتات الخدمة, التي توفر معلومات عامة حول خدمات الجهاز – على سبيل المثال HTTP ، FTP ، SSH ، Telnet ، SNMP ، إلخ.

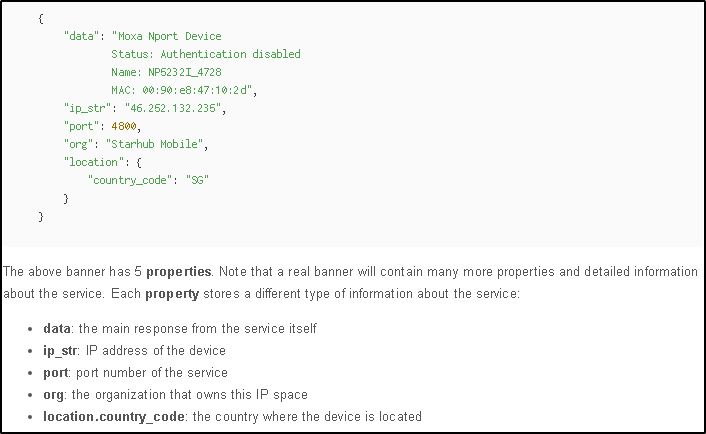

قد تتضمن المعلومات اسم الجهاز وعنوان IP ، والبرامج التي تعمل بها الخدمة ، والخيارات التي تدعمها ، والخدمات التي تقدمها. ضع في اعتبارك أن لافتات يمكن أن تكون مزورة ، ولكن ما كنز من المعلومات التي تقدم لافتات حقيقية!

مثال لراية شودان المبسطة (المصدر: شودان)

بشكل فضفاض ، يمكن مقارنة لافتة بإشارة مطعم على الباب عندما يفتح للعمل يعلن عن ساعات العمل ، والقائمة ، وما إلى ذلك. في هذا السيناريو ، عندما يكون الباب مفتوحًا ويفتح المطعم ، تلقائيًا على مواقع الإنترنت التي تحتوي على سوف مطعم تحديث معلوماتهم ل افتح وأكثر من المرجح عرض موقع المطعم وتفاصيل الاتصال. وبالمثل ، توفر لافتة الخدمة معلومات حول جهاز يمكن استرجاعه وعرضه بواسطة Shodan.

ما هي مرشحات شودان?

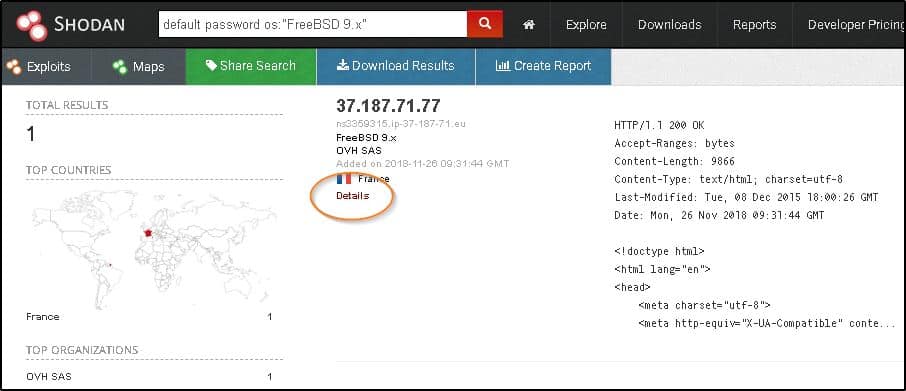

يمكنك تصفية نتائج البحث حسب البلد أو المدينة أو المنظمة أو نظام التشغيل أو الإطار الزمني أو اسم المضيف أو نطاق IP أو المنتج. نطاق IP هو إحدى الطرق للتحقق مما إذا كانت أجهزتك ضعيفة أم لا. توفر صفحة النتائج أيضًا مرشحًا موجزًا ، على سبيل المثال أهم الدول ، وليس كل بلد على وجه الأرض. إذا كنت تريد مشاهدة نتائج لبلد معين ، فيجب عليك استخدام فلتر البلد في سلسلة البحث الخاصة بك ، على سبيل المثال “بلد كلمة المرور الافتراضية: الولايات المتحدة”. يمكنك الغوص العميق في النتائج باستخدام مرشحات متعددة.

النقر تفاصيل يوفر مزيدًا من المعلومات حول الجهاز ، على سبيل المثال مالك الجهاز والمنافذ المفتوحة والخدمات التي يعمل بها الجهاز. قد يعرف متسلل القبعة السوداء استغلالًا ضد نسخة معينة من SSH. إنه سريع وسهل الاستخدام لـ Shodan للعثور على كل كمبيوتر مفتوح على شبكة الإنترنت يقوم بتشغيل هذا الإصدار. فويلا ، قائمة فورية من الأهداف الضعيفة.

مثال عامل التصفية لأجهزة FreeBSD باستخدام كلمة مرور افتراضية (المصدر: Shodan)

عناوين IP العامة

تشترك الأجهزة المنزلية في عنوان IP عام واحد ، (يجب أن يكون) محميًا من قِبل مزود خدمة الإنترنت الخاص بك والمخصص لجهاز التوجيه الخاص بك. ما لم تكن شركة Shodan قد أجرت عملية مسح حديثة جدًا للإنترنت وتضمنت عنوان IP المعين من قِبل مزود خدمة الإنترنت (من المستبعد جدًا) ، فمن المحتمل أنك لن تظهر في البحث. ضع في اعتبارك أن Shodan تكمل فقط تتبع ارتباطات الإنترنت بالكامل (حوالي 500 مليون جهاز) مرة واحدة في الشهر ، لذلك إذا كنت ترغب في تقديم طلب محدّث لتأكيد أنك خارج شبكة Shodan ، فأنت بحاجة إلى استخدام واجهة برمجة تطبيقات Shodan للمسح الضوئي عند الطلب (خدمة متاحة فقط للمشتركين المدفوعين.) الأجهزة الأخرى المتصلة بجهازك ، على سبيل المثال الطابعة ، حدد هويتك بعناوين IP المحلية (الخاصة) ، والتي لن تظهر في بحث Shodan.

كيف يمكنك إجراء عمليات البحث?

بطريقة مماثلة لمحرك البحث التقليدي ، يمكنك ببساطة إدخال سلسلة بحث والنقر فوق بحث. يوفر مركز المساعدة في Shodan قائمة شاملة من المرشحات لتضييق نتائج البحث. فيما يلي بعض استعلامات العينة البسيطة:

- ابحث عن أجهزة Cisco في كاليفورنيا – مدينة Cisco: California

- البحث عن خوادم Apache في ألمانيا – بلد Apache: de

- ابحث عن جميع الأجهزة غير الموجودة في مدينة نيويورك – المدينة: “نيويورك”

ملحوظة: لا توجد مسافة بين النقطتين وقيمة البحث ، وإذا كنت تستخدم سلسلة ذات مسافة ، فيجب عليك التفاف قيمة البحث في علامات اقتباس.

من يستطيع استخدام شودان?

يمكن لأي شخص استخدامه وهو مجاني للمستخدمين دون حساب ، على الرغم من أن عمليات البحث تقتصر على صفحتين من النتائج. أغلى خطة اشتراك هي 899 دولار شهريًا مع نتائج غير محدودة.

نصائح لإبعاد أجهزتك عن شبكة Shodan – [ستجد حلا]

هناك عدة طرق لحماية أجهزتك ، ولكن أفضل الممارسات حتى الآن هي استخدام VPN للبقاء تحت رادار Shodan.

شودان الأمن 101

يجب ألا يعتمد المستخدم المنزلي على موفر خدمة الإنترنت للحصول على الحماية الكاملة:

- تثبيت VPN. لن يكلفك بالضرورة دولارات كبيرة ؛ كثير أحرار.

- لا تستخدم التكوينات الافتراضية مطلقًا, مثلا كلمات المرور ، أسماء المستخدمين ومعرفات SSID

- ويفضل شراء جهاز توجيه مباشرة من الشركة المصنعة بدلاً من موفر خدمة الإنترنت لأن الشركات المصنعة عادة ما تكون أكثر حداثة مع تصحيحات ؛ هو ، بعد كل شيء ، أعمالهم الأساسية

- دائما تكوين البرنامج الخاص بك بشكل صحيح, والاحتفاظ بها مصححة ومحدثة

- هل يمكن الوصول إلى معلومات حول الثلاجة على الإنترنت? اسأل نفسك عما إذا كانت أجهزتك بحاجة بالفعل إلى الاتصال. في بعض الأحيان تكون التكوينات الافتراضية من قبل البائعين غير آمنة.

- دائما استخدام HTTPS على أجهزة إنترنت الأشياء والمصادقة متعددة العوامل حيثما كان ذلك متاحًا

بالإضافة إلى ما سبق ، فإن اتباع نهج متعدد الأوجه للأمان لأجهزة المؤسسة هو أفضل طريقة لحمايتها:

- استخدم دائمًا VPN ، خاصةً إذا كنت تدير الأجهزة عن بُعد ، على سبيل المثال للمقاولين أو الموردين الخارجيين ، أو لديك سياسة BYOD

- مراجعة محتوى لافتات الخدمة ، وتوخي الحذر فيما تكشف عن خطأ ورسائل الترحيب ؛ أصغر قطعة من المعلومات هي دفع الأوساخ للقراصنة المخصصة. ينشر Apache Tomcat افتراضيًا الكثير من المعلومات حول الخدمات التي يعمل بها الجهاز. لدى IBM دليل سريع لتنظيف Apache Tomcat ، ويوفر Yeah Hub إرشادات خطوة بخطوة لتصلب خوادم IIS.

- قم بتنفيذ سياسة أمنية مشددة في مؤسستك. تعرض التهديدات الداخلية لعملك لخطر كبير مثل وجود Shodan والقرصنة من Dark Web.

- إزالة الخدمات القديمة وغير المستخدمة

- ضع في اعتبارك البرامج الثابتة لجهاز التوجيه مفتوح المصدر ، والتي تكون قابلة للتخصيص وغالبًا ما تكون أكثر موثوقية من الخيارات التجارية ، تم إنشاؤها وإدارتها كما هي من قبل خبراء تكنولوجيا المعلومات المتطوعين الذين يقومون بذلك من أجل حبها وليس فقط من أجل المال. خياران هما الطماطم و DD-WRT.

- قم بتقييد الوصول الخاص بك لإدارة جهاز التوجيه الخاص بك إلى عنوان IP واحد لا يمثل جزءًا من مجموعة العناوين التي تم تعيين شبكتك لها. مارس الإدارة الآمنة ، على سبيل المثال لا تسمح لجهاز التوجيه بتخزين تفاصيل تسجيل الدخول الخاصة بك.

- لا تقم مطلقًا بتمكين إعادة توجيه المنفذ لأجهزة IoT أو الخوادم على شبكة LAN الخاصة بك. إذا كنت بحاجة إلى الوصول إلى أجهزتك عبر الإنترنت ، فقم بتثبيت خادم VPN للمنزل والوصول إلى شبكة LAN الخاصة بك عبر VPN بدلاً من ذلك.

- أن تكون خلسة مثل القراصنة. بدلاً من السماح للمتسللين بمعرفة أنك اكتشفتهم من خلال السماح لجدار الحماية بإرسال رسالة ICMP Destination Unreachable إلى العناوين التي ترغب في حظرها ، اترك الماسح الضوئي مهلة. معرفة ما إذا كان هناك مضيف هو معلومات قيمة للمتسللين الذين يستخدمون Shodan.

- استخدم سياسة تأمين الحساب لتقليل مخاطر هجمات القوة الوحشية على شبكتك

معرفة ما إذا كانت أجهزتك ضعيفة

للبدء ، ستحتاج إلى عنوان IP العام الخاص بك. للعثور عليه ، ببساطة ، اكتب “ما هو عنوان IP الخاص بي” في Google.

للعثور على جهاز الكمبيوتر الخاص بك في Shodan ، اكتب “net: [عنوان IP العام الخاص بك]” (بدون علامتي الاقتباس) في مربع البحث Shodan. إذا كان مزود خدمة الإنترنت يقوم بعمله ، فستحصل على 404 غير موجود رسالة الحالة. إذا كنت عرضة للخطر ، فسوف يعرض Shodan تفاصيل جهازك. قد لا يعرف المتسللون عنوان IP العام الخاص بك ولكن إذا كنت تستخدم اسم مستخدم وكلمة مرور افتراضيين ، فيمكنهما العثور عليك من خلال البحث عن الأجهزة التي تستخدم تفاصيل تسجيل الدخول الافتراضية. أفضل طريقة لإزالة نفسك من شبكة Shodan هي تثبيت VPN ، على سبيل المثال المسنجر.

بدائل لـ Shodan لتأكيد ما إذا كانت أجهزتك ضعيفة:

- إذا لم تقدم Shodan تفاصيل عنوان IP العام الخاصة بك في عملية بحث أساسية ، فيمكنك استخدام أداة فحص المنافذ عبر الإنترنت ، مثل Hide My Name لتأكيد حماية منافذك. أدخل عنوان IP العام الخاص بك. يجب أن تكون جميع المنافذ في حالة مغلقة أو مصفاة (محمية بواسطة جدار حماية أو تصفية). إذا كنت تستخدم Hide My Name لمسح عنوان IP المحلي الخاص بك ، فيجب أن تتلقى رسالة مفادها أن المضيف قد توقف أو شيء من هذا القبيل ، “Error: Server ليس على استعداد لمسح هذا المضيف”.

- Censys يشبه ، ولكن الأحدث وأكثر سهولة في الاستخدام من ، Shodan. اكتب عنوان IP الخاص بك. إذا كان جهازك محميًا ، فستتلقى رسالة على غرار “لم نعثر على أي خدمات يمكن الوصول إليها بشكل عام على هذا المضيف أو أن المضيف موجود في قائمتنا السوداء.”

- يمكن لـ IoT Scanner القيام بمسح المنفذ لاكتشاف ما إذا كان يمكن الوصول إلى أي جهاز من أجهزتك بشكل عام على الإنترنت.

كتلة الماسحات الضوئية Shodan

بالمعنى الدقيق للكلمة ، لا تقم بإزالة جهازك من Shodan ، بل تمنع المحرك من العثور عليه. يقول IP Fire أن Shodan تستخدم حوالي 16 ماسحة ضوئية مختلفة للحفاظ على فهرسها محدثًا. لحظر هذه الماسحات الضوئية ، يمكنك إعداد تعريفات المضيف المعروفة لماسحات Shodan في جدار الحماية بجهاز الكمبيوتر الخاص بك. لسوء الحظ ، قد تتغير عناوين IP هذه في أي وقت ، لذا يتعين عليك تحديثها كجزء من روتين الأمان الخاص بك. لسوء الحظ ، تم تصميم شبكات VPN لتفادي جدران الحماية ، لذلك قد ينبهك جدار الحماية إلى استعلام Shodan ، ولكنه قد لا يحميك من هجوم القرصنة. يعد حظر ماسحات Shodan المعروفة حلًا سريعًا في الحالات التي لا يمكنك فيها استخدام VPN وتحتاج أجهزتك إلى مواجهة عامة.

قم بإعداد VPN

قامت شركة Comparitech بتجميع أفضل شبكات VPN (والأسوأ) ، بما في ذلك الشبكات المجانية:

- أفضل خدمات VPN لعام 2023

- 20+ شبكات VPN مجانية مصنفة جنبًا إلى جنب

- أفضل 6 شبكات VPN مجانية يمكنك الوثوق بها

- أفضل VPN على نظام Linux في 2023 (والأسوأ)

يجب عليك الذعر حول Shodan?

لا يشعر معظم الناس بالقلق الشديد من أن تطبيقات مثل Facebook ومتصفحات مثل Google تعرف عنها أكثر مما تعرفه أمهاتهم ، على الرغم من أنه ينبغي عليهم ذلك. لا ترغب في الظهور في بحث Shodan ، لكن ، كما رأينا ، ليس من الصعب للغاية حماية نفسك.

تكون الأجهزة التي تستخدم التكوينات الافتراضية في خطر أكبر من مجرمي الإنترنت الذين يستخدمون Shodan أو أي برامج أخرى مصممة لاستنشاق تكوينات الأجهزة غير الآمنة. ليس فقط شودان هو أمر مخيف. تم تطوير Google dorks – استعلامات بحث SQL التي تبحث في فهرس موقع الويب للحصول على المعلومات – قبل وصول Shodan إلى الموقع في عام 2009. كما يمكن استخدام هذه الاستعلامات للعثور على معلومات معرضة للخطر على موقع الويب الخاص بك ، على سبيل المثال وثيقة تحتوي على بيانات حساسة.

لبدء استخدام Shodan ، تعتبر قاعدة Shodan Knowledge Base شاملة ومفيدة للتعرف على كيفية استخدام المحرك وحماية نفسك بفعالية ، فضلاً عن الاستمتاع بتعلم بعض الحقائق والتوافه بشأن إنترنت الأشياء.

تشفير أجهزتك وتحسين أمانها بعد استخدام Shodan للعثور على الثغرات الأمنية. يجب على المستخدمين الحذر من استخدام Shodan بشكل غير قانوني أو غير أخلاقي ، ويجب عليهم العمل على تحسين أمان أجهزتهم وشبكاتهم. يمكن استخدام Shodan بشكل استباقي لتحديد الثغرات الأمنية وتصحيحها قبل أن يتم استغلالها من قبل المتسللين. في النهاية ، يجب على المستخدمين الحذر والتعلم من استخدام Shodan بشكل صحيح لتحسين أمانهم الإلكتروني.