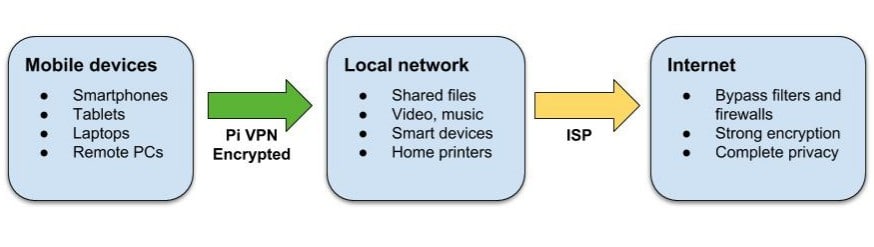

独自のVPNサーバーを実行することは、モバイルセキュリティを向上させ、インターネットからLANにアクセスするための優れた方法ですが、セットアップが難しいことで有名です。 Pi VPNは、ほとんどのハードワークを行うガイド付きインストールを使用して、Raspberry Piを安価で効果的なVPNサーバーに変えます.

職場や学校でウェブサイトのフィルターをバイパスし、ファイルサーバーやプリンターなどのホームネットワーク上のデバイスに簡単に接続できます。また、わずかな手順を追加するだけで、エンドツーエンドの暗号化を有効にし、安全で匿名のトンネルを介してすべてのモバイルインターネットを実行できます。.

Pi VPNとは?

Pi VPNは、Raspberry Pi 2または3で動作するように設計された軽量のOpenVPNサーバーです。インターネット上の安全な接続を介してホームネットワークにアクセスできます。 Raspberry Piをルーターに接続すると、モバイルデバイスとネットワーク間のブリッジのように機能します。.

Pi VPNを使用して次のことができます。

- どこからでもファイル、音楽、映画にアクセス

- モバイルインターネット接続を暗号化する

- ラップトップから自宅のプリンターで印刷する

- 職場や海外でのファイアウォールとウェブサイトの制限を回避する

- モバイルIPアドレスを隠す

- ホームカメラやスマートデバイスと接続する

ルーターを介して多くのサービスを転送している場合は、ホームVPN接続がより安全な代替手段です。転送する各ポートは、誰かがネットワークに入るために使用できるトンネルです。 Pi VPNは1つのポートのみを開き、強力な暗号化を使用してLANを安全に保ちます.

VPNプロバイダーの選択

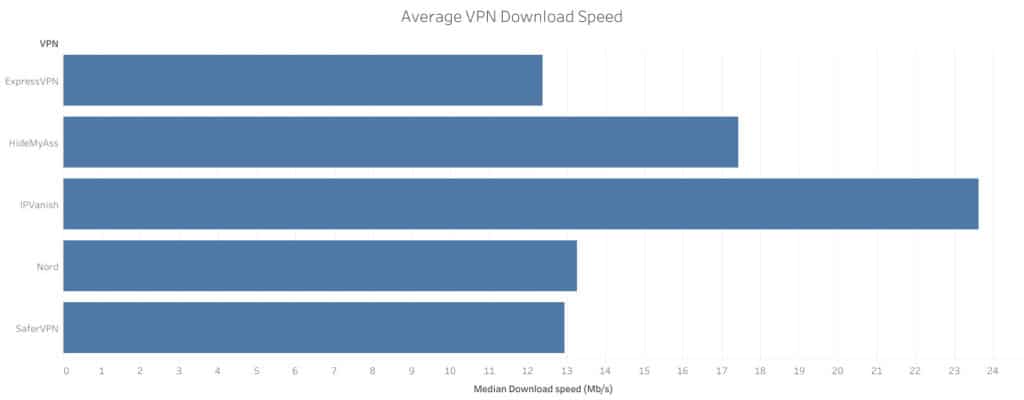

このプロジェクトを開始する前の最も重要な選択肢の1つは、使用するVPNプロバイダーです。そして、あなたがその選択をしているとき、あなたが心に留めておく必要がある要因は、セキュリティ、帯域幅、および待ち時間です.

セキュリティは不可欠です。VPNプロバイダーが接続のログを保持しないことを知っておく必要があります。ただし、この場合、帯域幅と遅延も同様に重要です。 ping時間の長いプロバイダーや、帯域幅が足りないプロバイダーを選択すると、インターネット接続が低下します.

それを念頭に置いて、このプロジェクトにIPVanishを使用することをお勧めします。 IPVanishの遅延時間は、プロバイダーの中で最も低く、帯域幅も最大であるため、多くをテストしました。これにより、ダブルホップVPN接続を介してWebを閲覧している場合でも、接続が迅速かつ応答しやすくなります。.

高速で信頼性の高い:IPVanishには、輻輳のないサーバーの大規模なネットワークがあり、非常に高速になります。強力なセキュリティおよびプライバシー機能。 KodiとAmazon Fire Stickのお気に入りのアプリとストリーミング機能。最大10台の同時接続デバイスを処理できるため、家族に優しい。 7日間の返金保証でリスクなしでお試しください.

Pi VPNの準備をする

開始するには、次のものが必要です。

- RaspbianがインストールされたRaspberry Pi 2または3

- 8GB以上のメモリーカード

最良の結果を得るには、Raspberry Piをイーサネットケーブルでルーターに接続する必要がありますが、wifi接続も機能します. WiFiを使用している場合, あなたがする必要があります eth0の代わりにwlan0を使用 このチュートリアル全体.

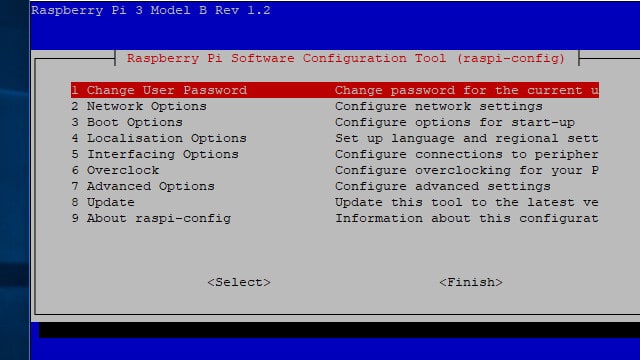

Raspberry Pi ConfigでSSHサービスを有効にします。 インターフェースオプション メニュー。 Piメニューから設定ツールを起動するか、次のコマンドを使用できます。

sudo raspi-config

SSHサーバーを有効にした後、Piを再起動します.

SSHをオンにしてPiをホームネットワークに接続したら、必要に応じてXデスクトップを無効にし、モニターのプラグを抜くことができます。 PuttyやMacのターミナルなどのユーティリティを使用してRaspberry Piにリモートで接続するのは、Piに直接入力するのと同じくらい簡単です.

Raspberry Piへの接続

ほとんどの場合、Pi VPNサーバーをモニターに接続しなくても実行できます。セキュアシェル(SSH)クライアントがあれば簡単です。 SSHを使用すると、Raspberry Piのコマンドラインに別のコンピューターからアクセスできます.

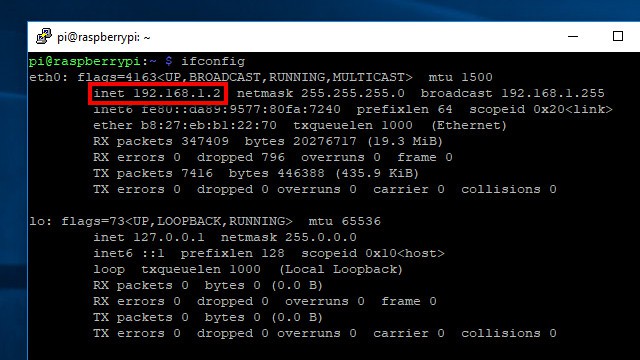

Raspberry Piをモニターから切断する前に、次のコマンドを実行します ifconfig PiのIPアドレスを表示します。それはにリストされています イネ 上記のフィールド。 SSHクライアントを接続するために必要になります.

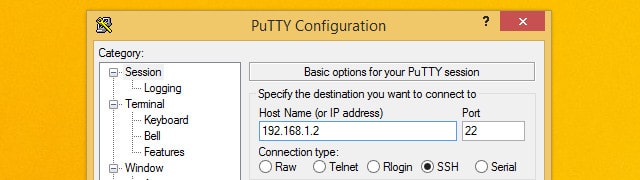

WindowsでPi VPNサーバーをセットアップする場合は、Puttyを使用してRaspberry Piに接続します。こちらから無料でパテをダウンロードできます.

Puttyが起動したら、先ほどメモしたIPアドレスを入力してRaspberry Piに接続します。また、 接続タイプ に設定されています SSH. クリック セーブ この接続のプロファイルを作成するボタン.

MacまたはLinuxを実行しているコンピューターを使用してPi VPNをインストールする場合、SSHクライアントをダウンロードする理由はありません。オペレーティングシステムの端末を使用するだけです。デフォルトでSSHをサポートします.

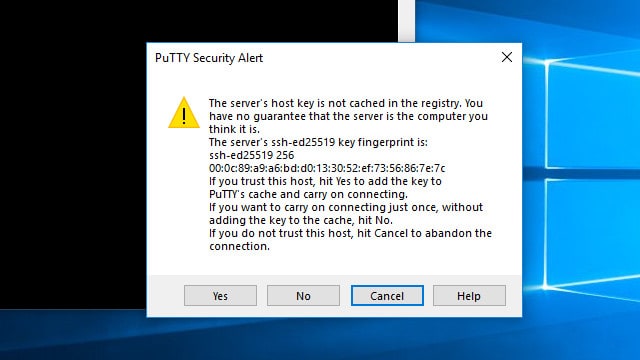

Raspberry Piに初めて接続すると、セキュリティキーを保存するように求められます。クリック はい キーを有効なものとして受け入れ、コンピューターに保存するボタン.

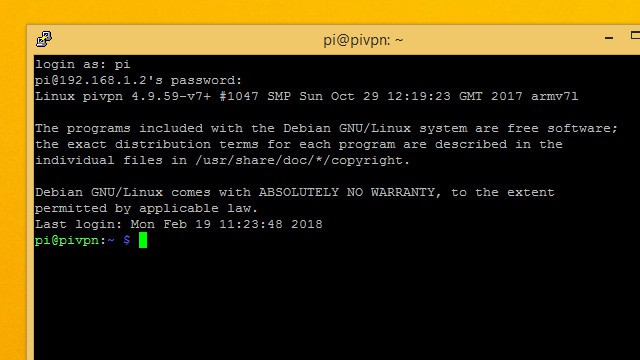

次に、パスワードを入力します。まだ変更していない場合、Raspberry Piは ラズベリー デフォルトのパスワードとして.

が表示されたら正常にログインしました pi @ hostname 促す.

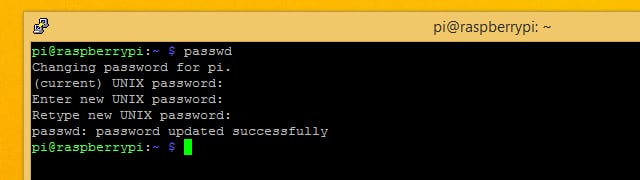

SSHで初めて接続するときにデフォルトのパスワードを変更することをお勧めします。あなたはそれを使用してそれを行うことができます パスワード コマンド.

Pi VPN用のRaspbianの更新

Pi VPNをインストールする前に、オペレーティングシステムが最新であることを確認してください.

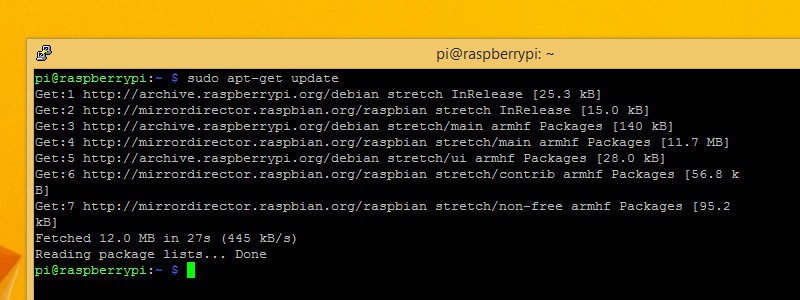

最初に、すべての最新ソフトウェアのリストを取得します。次のコマンドを使用して、インストールしたすべての最新バージョンを確認できます。

sudo apt-get update

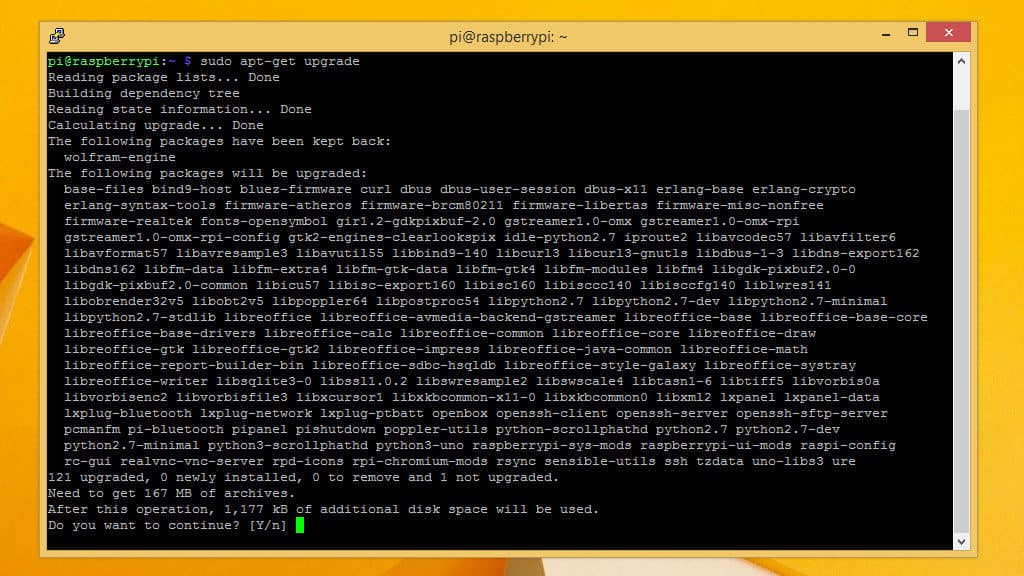

ソフトウェアの最新リストを入手したら、次のコマンドを使用して自分自身をアップグレードするようにRaspberry Piに指示します。

sudo apt-get upgrade

押すように求められます Y アップグレードする場合は、それを行う必要があります。アップグレードプロセスの実行には数分かかります。画面で進行状況を確認できます.

静的IPアドレスの設定

ネットワークサービスについてはRaspberry Piを使用するため、どこで入手できるかを知る必要があります。つまり、開始する前に静的IPアドレスを設定する必要があります.

この機会にホスト名を変更することもできます。特に、ログイン時に表示されるプロンプトが変更されます。複数のPiを区別する簡単な方法ですが、ホスト名の変更はオプションです.

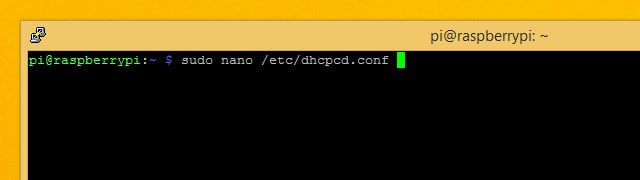

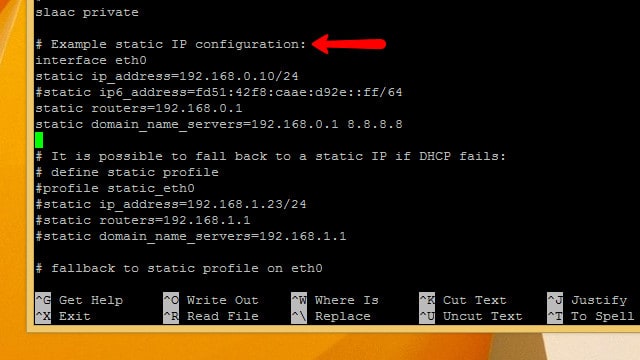

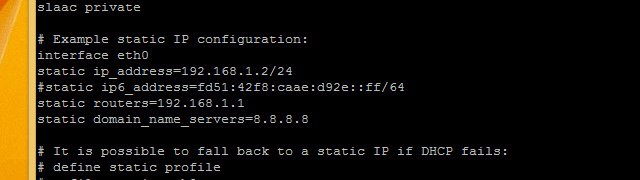

編集する必要があります /etc/dhcpcd.conf 静的IPアドレスを設定します。ファイルを開く前に、ルーターのIPアドレスと使用するDNSサーバーを確認してください。まだ情報を持っていない場合は、次を使用して取得できます ifconfig.

準備ができたら、次のコマンドを使用してnanoテキストエディターで開きます。

sudo nano /etc/dhcpcd.conf

ラベルの付いた行が表示されるまでファイルをスクロールします 静的IP構成の例. 必要なのは、設定例のコメントを外し、IPアドレス、ルーター、ゲートウェイをいくつか置き換えるだけです。.

コメント解除 静的ip_address 使用する静的IPアドレスに置き換えます。私が選んだ 192.168.1.2 ルーターのIPアドレスに近く、覚えやすいため.

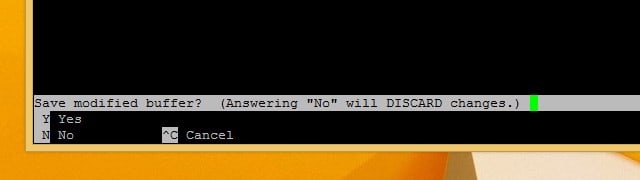

コメント解除 静的ルーター そして 静的domain_name_servers 独自の値を挿入します。変更を加えたら、を押します Ctrl + X やめて Y 保存することを確認します.

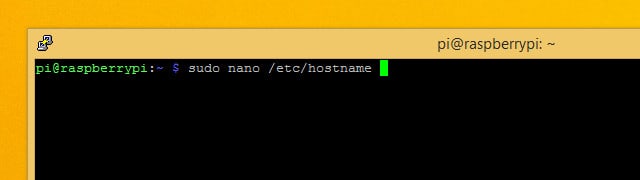

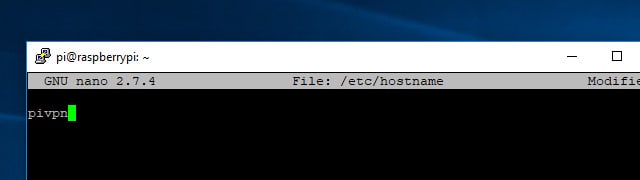

ホスト名を変更する場合は、開く / etc / hostname に ナノ 次のコマンドを使用してルートとして:

sudo nano / etc / hostname

ファイル内のホスト名を変更してからを押します Ctrl + X エディターを終了するため、および Y ファイルを保存する.

ファイルについても同じことをする必要があります / etc / hosts. ファイルを編集するコマンドは次のとおりです。

sudo nano / etc / hosts

表示されるまで下にスクロールします 127.0.0.1 ホスト名を選択したものに変更します。私の場合、それは pivpn. 完了したら、次のコマンドを使用してRaspberry Piに再起動するように指示します。

sudo reboot

Piが再起動したら、新しい静的IPアドレスを反映するために、接続先のIPアドレスを必ず更新してください.

Raspbianのファイアウォールを理解する

RaspbianはLinuxオペレーティングシステムであるため、ファイアウォールはカーネルに組み込まれ、デフォルトで有効になっています。しかし、新しいインストールでは、大きく開いたままになります.

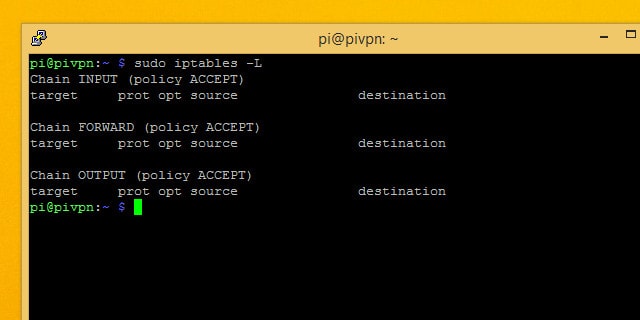

Raspbianのファイアウォール(iptables)ポリシーは、すべてのインバウンドおよびアウトバウンドパケットを許可し、それを要求するものをすべて転送することです。後で、ファイアウォールをロックダウンする方法を説明しますが、開始する前に、ファイアウォールが接続に対して完全に開いていることを確認してください.

使用できます iptables -L 現在のファイアウォールルールをリストし、上記のルールと一致することを確認します。ファイアウォールを変更している場合は、次のコマンドを使用してデフォルトに戻すことができます。

sudo iptables -F

sudo iptables -P INPUT ACCEPT

sudo iptables -P OUTPUT ACCEPT

sudo iptables -P FORWARD ACCEPT

暗号化レベルの選択

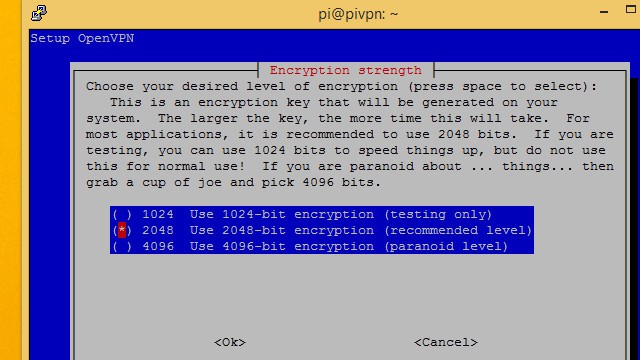

Pi VPNをセットアップする際、暗号化の強度を選択するよう求められます。 1024ビット、2048ビット、4096ビットのRSA暗号化から選択できます。留意すべき点は次のとおりです。

- 2048ビットRSA暗号化が標準です

- 弱い暗号化を使用すると、高速化が可能になります

- 2048ビットはダウンロードとストリーミングに適しています

- より強力な暗号化を使用すると、保護が強化されます

- 4096ビットは、電子メールとブラウジングに最適です

4096ビットRSAを有効にすると魅力的ですが、接続を通じてビデオをストリーミングしたり音楽を再生したりすると、オーバーヘッドが大きくなり、処理速度が著しく低下します。 2048ビット暗号化が理由で標準であり、ほとんどの場合に使用することをお勧めします.

長時間の操作中のタイムアウト

SSHには奇妙な点があり、遅かれ早かれあなた自身でそれを発見するでしょう。長時間の操作中にSSH経由でPiに接続している場合、コンピューターがスリープ状態になると接続が切断されます。 SSH接続が切断されるとすぐに、Piで実行していたコマンドの実行が停止し、最初からやり直す必要があります.

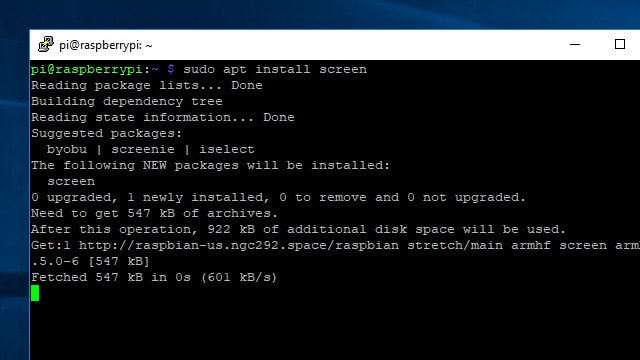

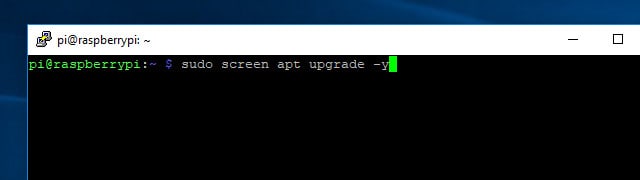

というユーティリティ 画面 長いSSH操作を簡単に処理できます。画面を使用して、1つの操作に関連付けられたセッションを開始できます。その後、いつでも接続または切断して、セッションに戻って進行状況を確認できます.

画面をインストールしたら、それを使用するためのいくつかのコマンドを知っている必要があります。 aptを使用して画面をインストールして開始します。

sudo apt-getインストール画面

画面がインストールされたら、次のコマンドで起動します:

画面

何も起こらなかったように見えますが、今では切断してもコマンドを実行しても停止しません.

したがって、接続が切断された場合は、SSHでRaspberry Piに戻り、次のように入力します。

screen -r

アクティブなセッションが1つだけである限り、自動的にSSHセッションに再接続されます.

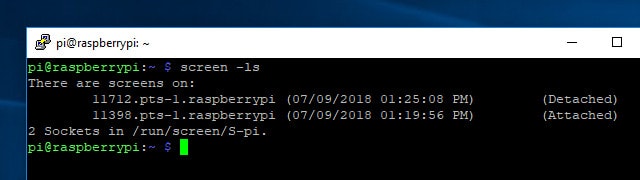

アクティブなスクリーンセッションが複数ある場合は、コマンドでそれらをリストできます。 画面-ls. リストに表示されているセッションに接続するには、5桁のIDが必要です。したがって、セッション11712に再接続するには、次のコマンドを使用します。

screen -r 11712

使用に慣れたら、screenを使用してSSHでRaspberry Piを管理するのがずっと快適になります。ここでは、画面で実行できるすべてのさまざまな機能について詳しく知ることができます.

Pi VPNのインストール

Raspberry Piを整理したら、接続してPi VPNのインストールを開始できます。これは、マルチパートインストールの最初の部分であり、Pi VPNに接続するために必要なバックエンドVPN機能を提供します。後の手順で、管理Webページをインストールし、プライバシーのためにアウトバウンドVPN接続を構成します.

インストーラーの起動

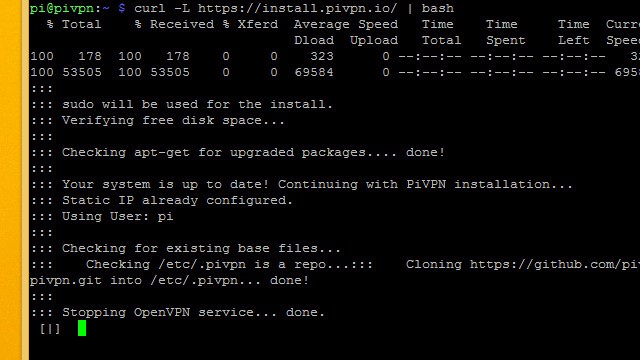

Pi VPNは、Webサイトからダウンロードするスクリプトを使用してインストールされます カール コマンドラインツール。 Curlは、ブラウザを必要とせずにインターネットからダウンロードするための単なるツールです.

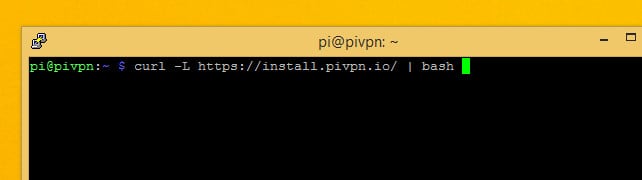

Pi VPNのインストールを開始するために実行する必要があるコマンドは次のとおりです。

カール-L https://install.pivpn.io/ |バッシュ

そのコマンドは、pivpn.ioにあるインストールスクリプトをダウンロードし、bashコマンドインタープリターにパイプして実行します。.

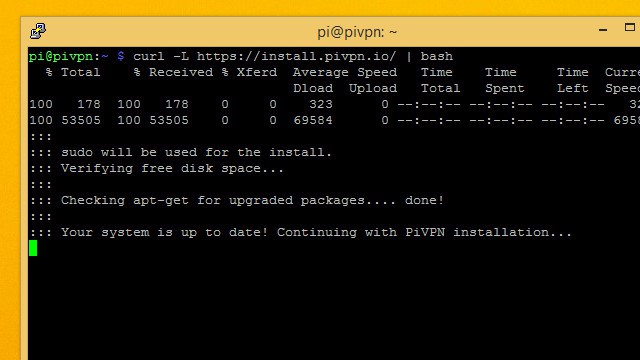

インストールプロセスがすぐに開始されます。チェックから始まります 適切な 更新できるパッケージがあるかどうかを確認します。このガイドに従っている場合は、システムが既に更新されているため、スクリプトは次のステップに進みます.

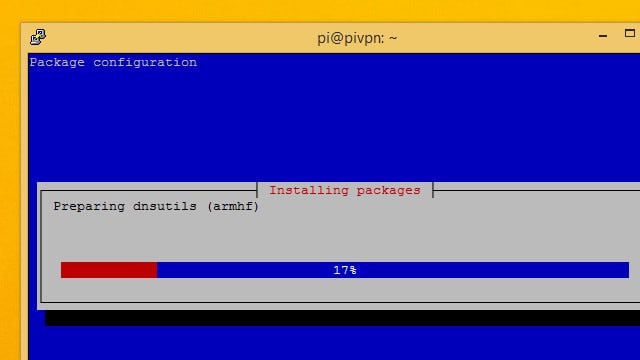

いくつかの必要なパッケージがインストールされ、Pi VPNインストーラーが起動します.

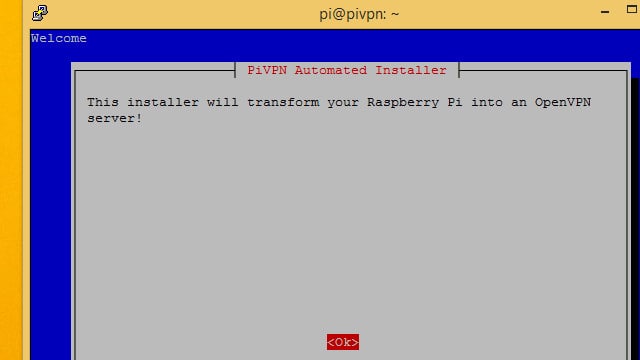

Pi VPNインストーラー

Pi VPNインストーラーは、SSH接続で実行するのに最適な擬似グラフィカルセットアップウィザードです。画面が青色に変わり、インストーラーからメッセージが表示されたら、開始できます.

始める, Enterを押します Pi VPNセットアップウィザードに準備ができたことを伝える.

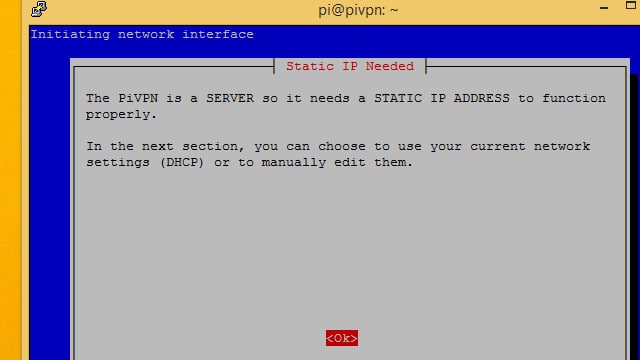

静的IPアドレスを設定する必要があることが警告されます。セットアップウィザードを起動する前にこれを行うことをお勧めします。そのため、まだ静的IPアドレス出口を設定していない場合は、前のセクションの指示に従ってください.

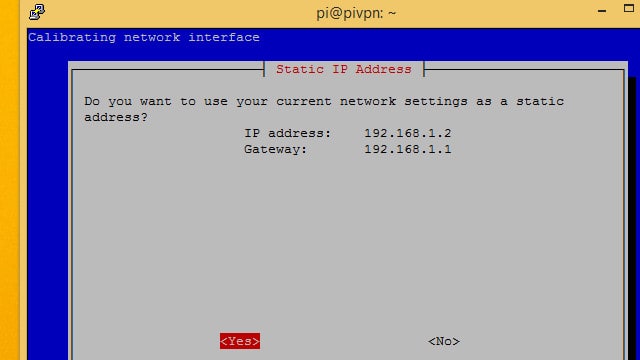

Pi VPNは、検出したIPアドレスを表示します。これが以前に設定した静的IPアドレスである場合は、 はい ボタン.

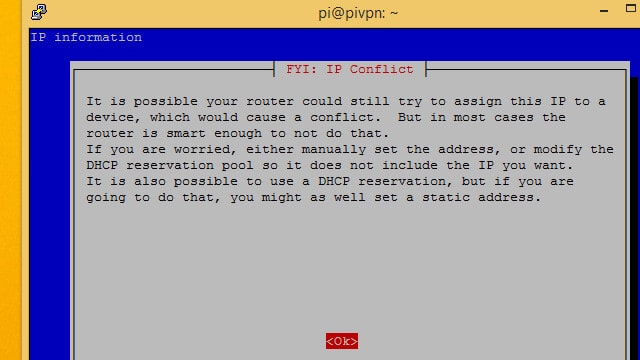

IPアドレスの競合について警告されます。競合を回避する最も安全な方法は、ルーターでDHCP範囲を探し、その範囲外の静的IPアドレスを使用することです.

私の場合、192.168.1.2を使用しており、ルーターは192.168.1.100〜192.168.1.200のDHCPアドレスを割り当てているため、競合の危険はありません。.

押す OK 前進する.

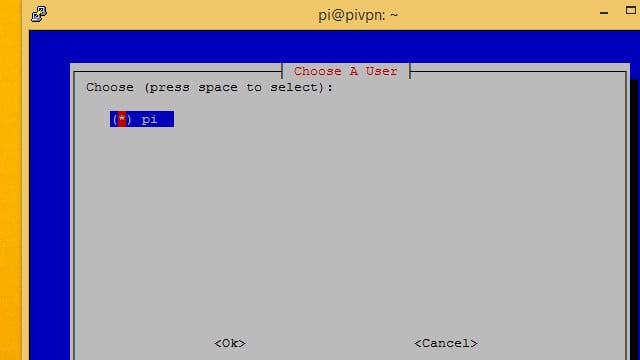

デフォルトのままにしてください パイ ほとんどの場合、ユーザーが選択されていることを確認し、 OK ボタン.

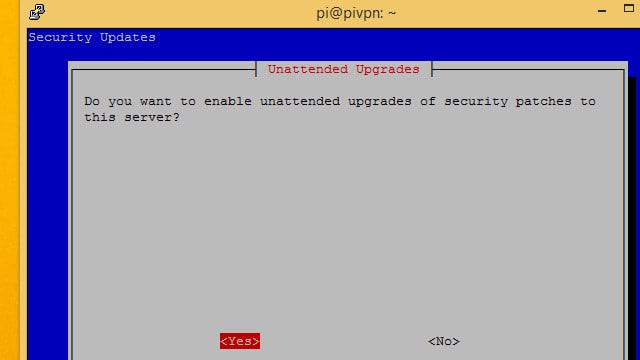

クリックすることをお勧めします はい Pi VPNサーバーで無人のセキュリティ更新を許可します。 Piはポートフォワーディングを通じてインターネットに公開されるため、Pi VPNを最新の状態に保つことが特に重要です.

クリックすると 番号, 自分で定期的な更新を実行するように注意してください.

自動更新を設定した後、しばらくの間コンソールが表示されるのは正常です。インストーラーは数秒後に戻ってきます.

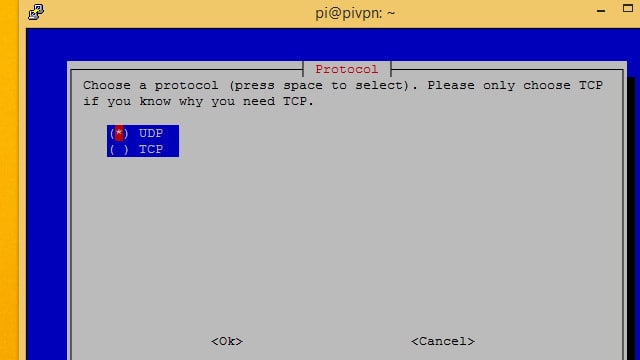

ほとんどの場合、Pi VPNをセットアップするには、 UDP プロトコル。サブスクリプションVPNプロバイダーを使用して、非常に安全なダブルホップ接続を作成することを計画している場合は、 TCP.

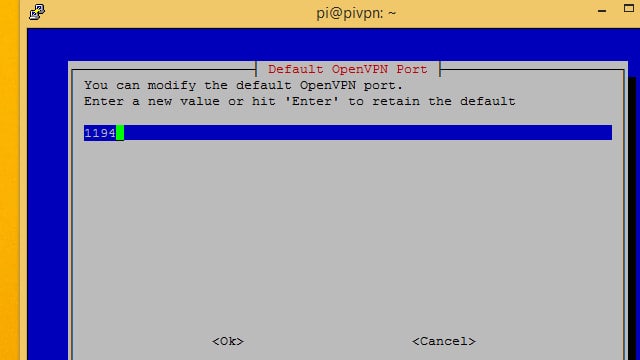

Pi VPNに使用しているポート番号をメモします。後で必要になります.

ポート1194 TCPのデフォルトはUDPのデフォルトですが、 ポート443. ダブルホップVPNを作成する手順に従っている場合は、デフォルトのTCPポートを使用しないでください。使用すると、後で競合が発生します。 TCPを選びました ポート4430 代わりに、覚えやすいので.

暗号化を設定する

これで、暗号化レベルを選択できるようになります。前に、各選択肢の概要と、それを選択する理由について説明しました。どちらを選ぶべきかわからない場合は、私のアドバイスを振り返ってください.

スペースバーで使用する暗号化のレベルを選択して、を押します OK. 私は走ることを選んでいます 2048ビット暗号化 そのため、接続を介してビデオをストリーミングできます.

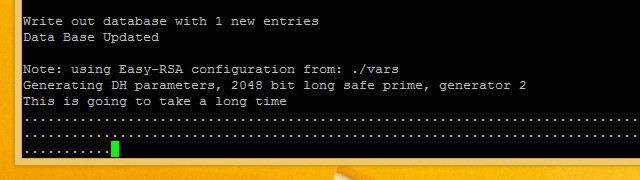

これらのキーの生成には時間がかかる場合があります。高レベルの暗号化を使用している場合、さらに時間がかかります。辛抱強く、Pi VPNにサーバーキーを生成させます.

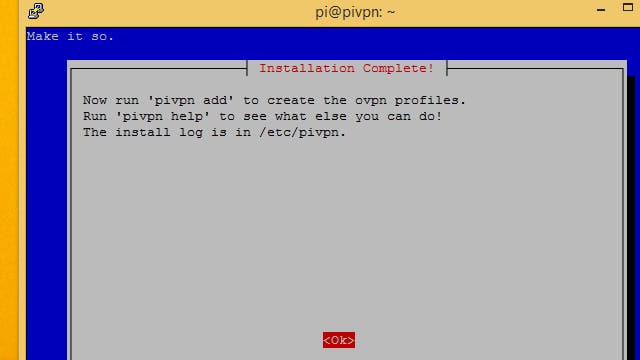

インストールの終了

サーバーキーが生成されたら、Pi VPNセットアップウィザードはほぼ完了です。接続できるまで、あと数ステップしか残りません.

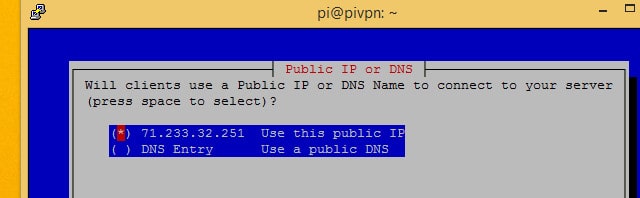

選択する このパブリックIPを使用 ダイナミックDNSアカウントをお持ちでない限り。ダイナミックDNSを使用している場合は、選択します DNSエントリ 通常どおりホスト名と設定を入力します.

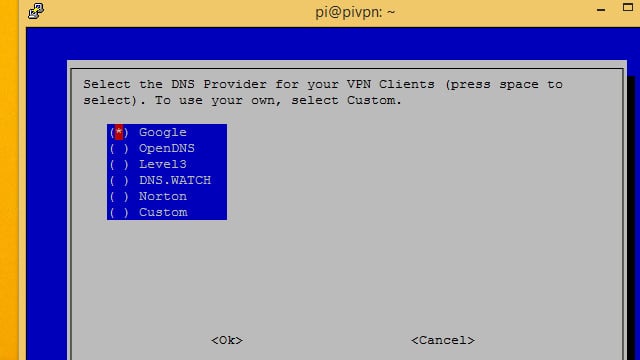

次に、VPNのDNSプロバイダーを選択する必要があります。私はお勧め グーグル 無料で簡単なため、ほとんどのユーザーにとって. OpenDNS そして ノートン 潜在的なDNSリークをロックダウンすることに関心がある場合、どちらも安全なDNS実装を提供します。あなたも選ぶかもしれません カスタム Pi-holeでDNSリクエストを処理する場合.

セットアップウィザードは、コマンドラインでユーザーを追加する方法を示します。次のステップでは、ユーザーの管理に役立つWebアプリケーションをインストールします。使用することもできます pivpn add.

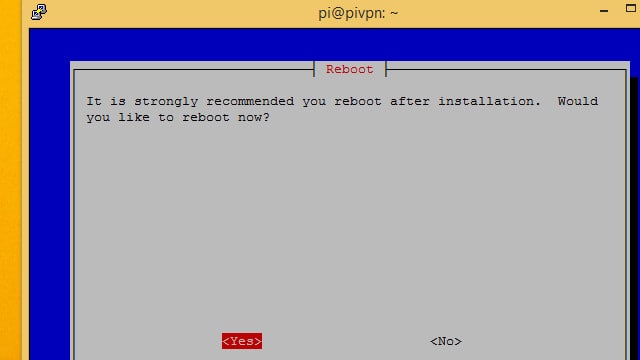

最後に、 はい ボタンを押して、Raspberry Piを再起動します.

Pi VPN GUIのインストール

Pi VPN GUIは、Pi VPN用のWebツールです。オプションですが、これを使用すると、ユーザーの管理と新しいデバイスの追加がはるかに簡単になります。インストールすることをお勧めします.

PiVPNにユーザーを追加するたびに、*。ovpnプロファイルが生成されます。 Pi VPN GUIを使用して、ユーザーアカウントを作成し、プロファイルを簡単にダウンロードできます。.

Pi VPN GUIを使用しない場合は、ユーザーを追加して管理する必要があります pivpn add そして pivpn削除 コマンド。また、通常はscpなどのコマンドラインツールを使用して、生成された* .ovpnプロファイルを手動でコピーする必要があります.

Pi VPN GUIをインストールする準備をする

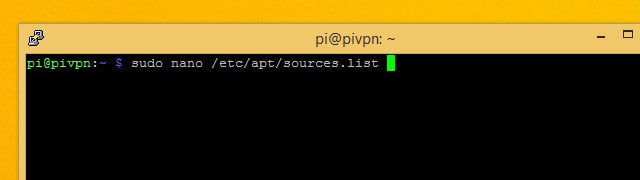

Pi VPN GUIをインストールする前に、aptを更新する必要があります。 Pi VPN GUIに必要なすべてのソフトウェアをダウンロードするには、リポジトリを追加する必要があります。方法は次のとおりです.

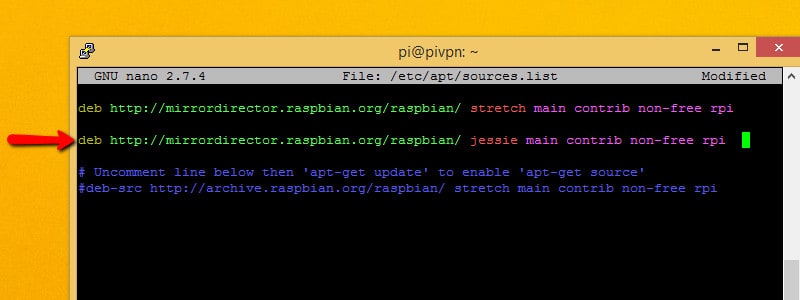

nanoを使用して、aptのソースのリストを編集します。コマンドは次のとおりです。

sudo nano /etc/apt/sources.list

次の行を追加します sources.list どこでもスポットを見つけることができます:

deb http://mirrordirector.raspbian.org/raspbian jessie main contrib non-free rpi

これにより、以前のリリースであるDebian Jessieからパッケージをインストールしてもかまいません。 Pi VPN GUIが依存するソフトウェアの一部はまだDebianストレッチリポジトリに追加されていないため、これが必要です。.

残念ながら、古いリリースへのリンクが sources.list ファイルは現時点では必要ですが、ベストプラクティスではありません。他のソフトウェアのインストールを選択した場合、後で競合が発生する可能性があります。これらのソフトウェアパッケージをインストールした後に追加した行を削除することをお勧めします.

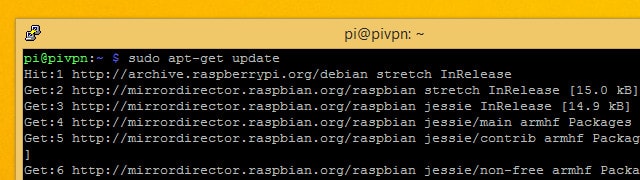

次に、nanoを保存して終了します。次のコマンドでaptを更新します。

sudo apt-get update

チェックが完了したら、次のコマンドを使用して更新されたパッケージをインストールします。

sudo apt-get upgrade

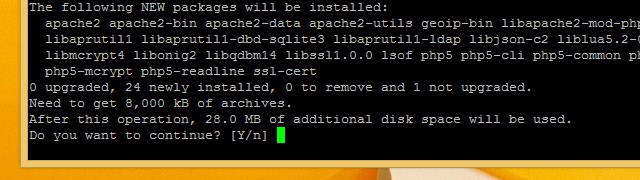

aptに必要なリポジトリを追加するために必要なことはこれだけです。次に、次のコマンドを使用してPi VPN GUIの前提条件をインストールします。

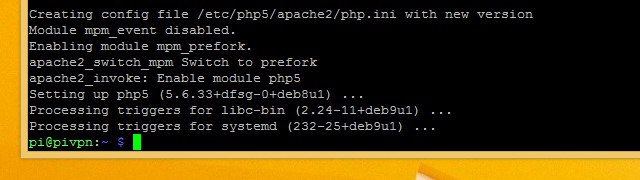

sudo apt-get install git apache2 php5 libapache2-mod-php5 php5-mcrypt expect geoip-bin

押す Y プロンプトが表示されたら、インストーラーを実行します。ソフトウェアのインストールが終了したら、Pi VPN GUIをインストールする前にいくつかの構成ファイルを更新する必要があります.

前提ソフトウェアがインストールされたので、追加した行を削除する必要があります /etc/apt/sources.list そして走る sudo aptアップデート 再び.

Web設定の更新

Pi VPN GUIはWebアプリであり、適切に実行するにはApache Webサーバーが必要です。前の手順でapacheをインストールしましたが、ApacheサーバーでPi VPN GUIを実行する前にいくつかの変更を行う必要があります.

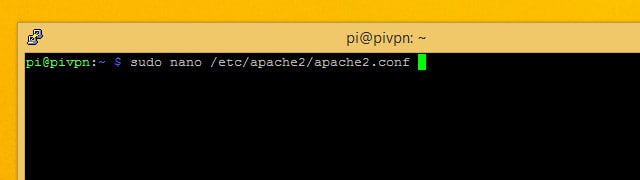

最初に、Apacheを実行するユーザーアカウントを変更する必要があります。デフォルトではサポートされていないアカウントであり、ユーザーとして実行する必要があります パイ 代わりに。次のコマンドを使用して、Apache構成ファイルを編集します。

sudo nano /etc/apache2/apache2.conf

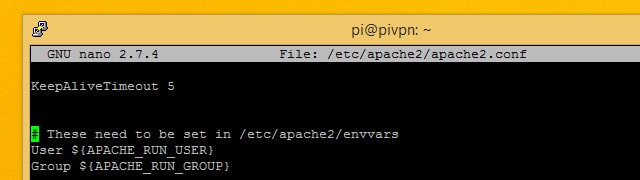

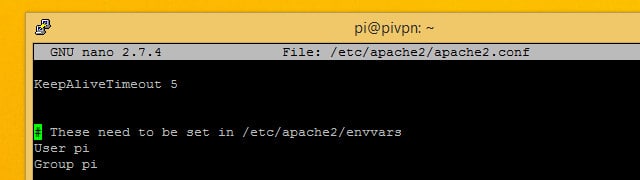

という行が表示されるまで下にスクロールします ユーザー$(APACHE_RUN_USER) に続く グループ.

の値を変更します ユーザー そして グループ に パイ 両方のための。次に Ctrl + X 終了する Y 保存する.

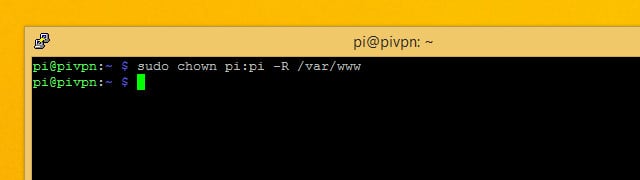

次に、所有者を変更します / var / www apacheがウェブサイトを保存するために使用するディレクトリ。 パイ このコマンドを使用したWebディレクトリの所有権:

sudo chown pi:pi -R / var / www

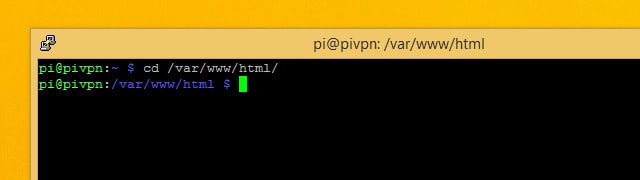

終了したら、に変更します / var / www / html このコマンドを使用したディレクトリ:

cd / var / www / html

そのディレクトリからPi VPN GUIインストールを完了する必要があります.

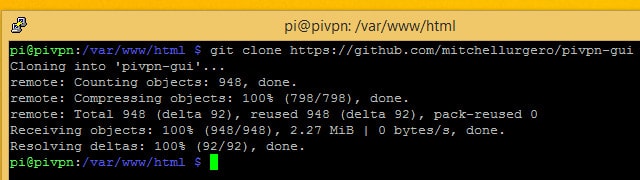

Pi VPN GUIのダウンロードとインストール

設定が完了したら、実際にPi VPN GUIをダウンロードしてインストールするのは非常に簡単です。必要なのは、gitを使用してプロジェクトをチェックアウトすることだけです。従った場合は、前の手順でgitユーティリティをインストールしました.

あなたがまだいることを確認してください / var / www / html ディレクトリとコマンドを実行します:

git clone https://github.com/AaronWPhillips/pivpn-gui

このコマンドはgitを使用してWebサーバーのルートにあるPi VPN GUIのプロジェクトディレクトリを複製し、Webページとして使用できるようにします。ブラウザを使用してインストールが成功したかどうかを確認できます.

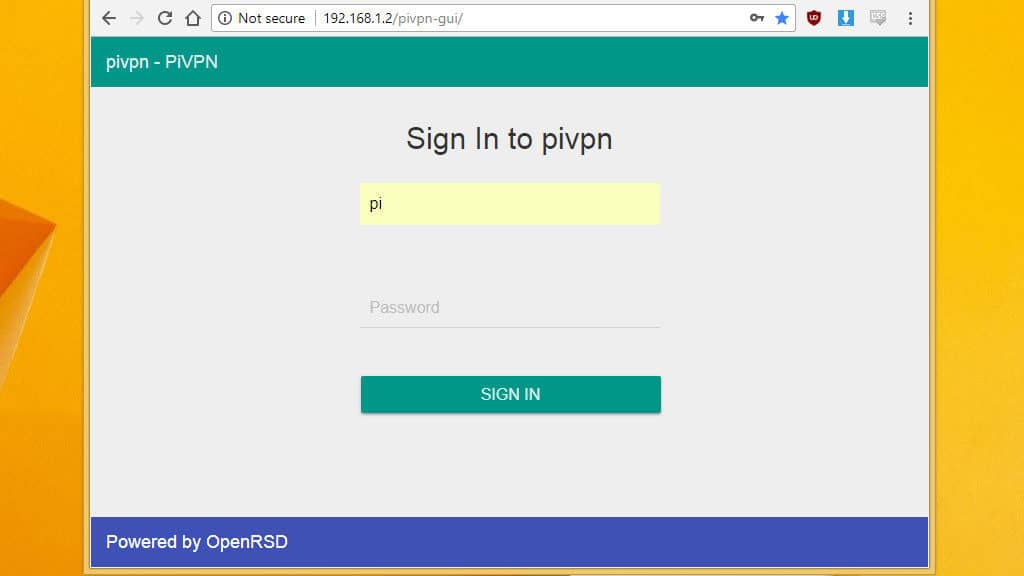

Pi VPN GUIへの接続

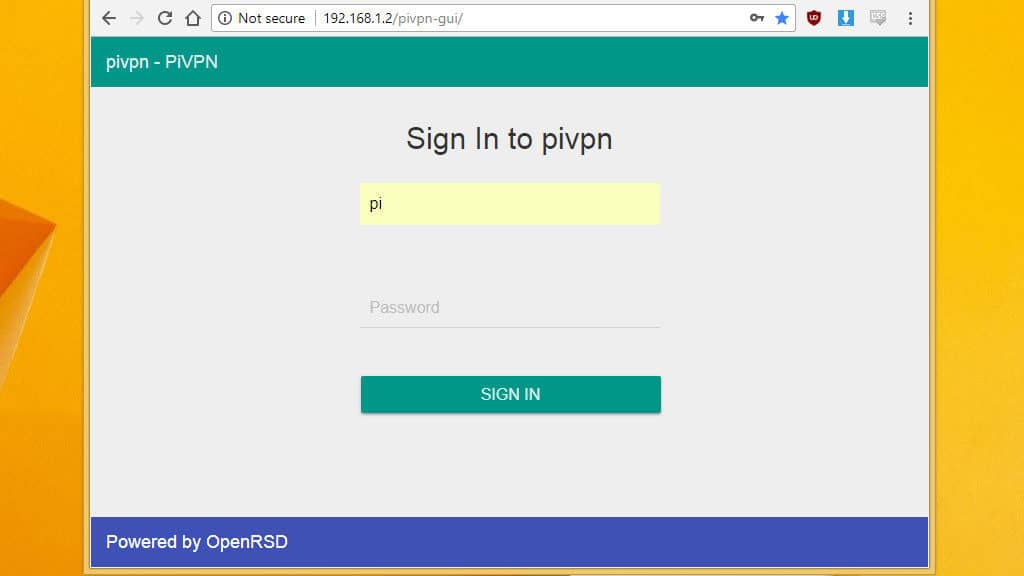

Pi VPN GUIがインストールされたので、ブラウザーでそれを開き、それを使用してPi VPNユーザーを管理できます。 IPアドレス192.168.1.2でPi VPNをRaspberry Piにインストールしたので、http://192.168.1.2/pivpn-guiでPi VPN GUIを見つけることができます.

インストールに対応するIPアドレスを使用し、ブラウザでPi VPN GUIを開く必要があります.

ログインプロンプトが表示されたら、接続に成功したかどうかを確認できます。ログインできない場合は、Raspberry Piを再起動する必要があります.

現時点では、Pi VPN GUIへのリンクをブックマークしておくだけで、簡単に戻ることができます。次のステップは、インターネット接続を暗号化するためのアウトバウンドVPN接続のセットアップです。 IPVanishのようなサービスにサインアップしたくない場合は、ルーターのセットアップとユーザーの追加に進んでください。.

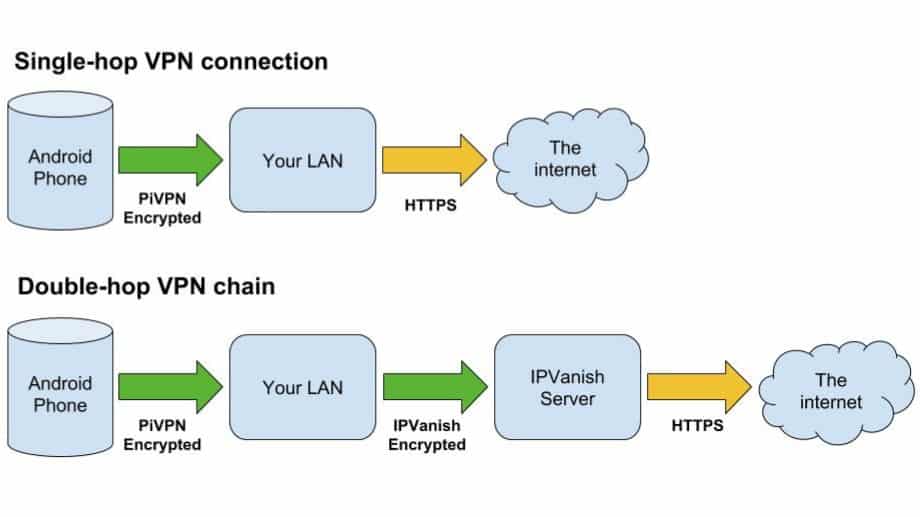

アウトバウンドVPN接続のセットアップ

アウトバウンドVPN接続を設定しない場合、VPNに接続されているデバイスからのトラフィックはすべて、LANのパブリックIPアドレスを使用してインターネットに接続します。どこから接続しても、ウェブサイトは自宅から接続していると見なします。それは必ずしも悪いことではありません。たとえば、海外に旅行するときにNetflixを見たいと思うかもしれません.

しかし、Pi VPNを最大限に活用するには、アウトバウンドVPNプロバイダーを使用して、いわゆる「ダブルホップ」接続を作成することをお勧めします.

ダブルホップVPN接続の利点は、HTTPSを介してサイトに接続するときのモバイルインターネットの完全なエンドツーエンド暗号化です。アウトバウンドVPNサーバーは送信元の要求を認識しないため、追加されたセキュリティは2つのトンネルを持つだけではありません。.

実際には、VPNプロバイダーが保持するログは、個々のリクエストの送信元のデバイスを特定できず、すべてがPi VPNサーバーに解決されることを意味します。これは、オンラインで行うすべてのことに対する匿名性の別の層です.

ホームネットワークにリモートで接続するためだけにPi VPNをセットアップする場合は、この手順をスキップして先に進むことができます。ただし、携帯電話、ノートパソコン、タブレット、その他のデバイス用に安全で匿名のインターネット接続を作成することに関心がある場合は、Pi VPNとともにアウトバウンドVPN接続を使用する必要があります.

読者の取引: IPVanishは、VPNプロバイダーをまだお持ちでない場合、Comparitechのお客様に7日間の無料トライアルを提供します.

VPN対応ゲートウェイルーターを使用する

アウトバウンドVPN接続をサポートするゲートウェイルーターが既にある場合は、作業は完了です。すべてのトラフィックがルーターによってホームネットワークを暗号化されたままにするため、ダブルホップVPNを効率的に利用できます。その場合、クライアントを停止して接続できます.

VPN対応ルーターの構築方法を学びたい場合、または設定したいルーターがある場合は、そのためのガイドがあります。既にVPN対応ルーターがあり、VPNクライアントとして設定する必要がある場合は、VPNプロバイダーを選択してルーターを設定する方法をご覧ください。.

残りのメンバーは、2番目のVPNホップを作成するために必要な暗号化された送信接続とルーティングを処理するためにPiを使用する必要があります.

IPVanishをアウトバウンドVPNとして使用する

IPVanishの低レイテンシは、このようなダブルホップVPN接続をセットアップする場合に最適な選択肢になります。接続がトラフィックを処理するために2つのVPNサーバーで待機しているためです。サーバーのOpenVPNプロファイルを公開するVPNプロバイダーのプロセスは同じです.

VPNプロバイダーの自動ログインプロファイルとデジタル証明書をダウンロードする必要があります。 IPVanishを使用している場合、これらのファイルはここからダウンロードできます。.

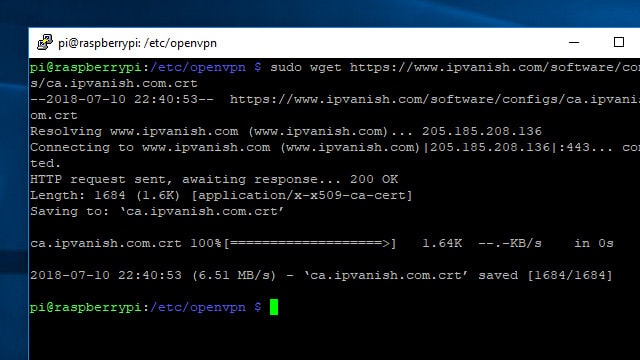

Pi VPNサーバーで必要なファイルを取得する簡単な方法の1つは、SSH経由で接続し、 wget ウェブからそれらをダウンロードするコマンド。 Pi VPNサーバーがインターネットに接続されていることを確認してから、適切なディレクトリに移動し、次のコマンドで必要なファイルをダウンロードします。

cd / etc / openvpn

sudo wget http://www.ipvanish.com/software/configs/ca.ipvanish.com.crt

sudo wget http://www.ipvanish.com/software/configs/ipvanish-US-Chicago-chi-a01.ovpn

接続するIPVanishサーバーに一致するように2番目のURLを変更する必要があることに注意してください。私の場合、シカゴのIPVanishサーバーを使用しています.

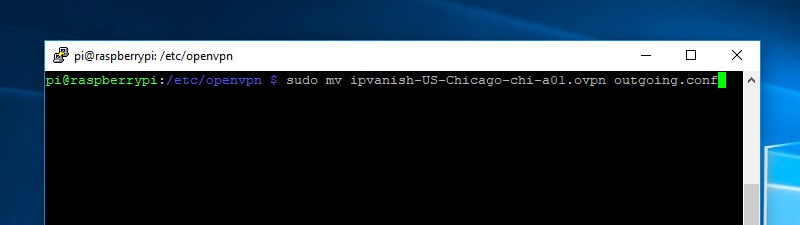

OpenVPNサービスを使用してIPVanishに自動的に接続するため、ダウンロードした* .ovpn自動ログインプロファイルの名前を変更することが重要です。 OpenVPNサービスは、*。confファイル拡張子を持つプロファイルにのみ接続します。このコマンドを使用して、ファイルの名前を outgoing.conf:

sudo mv /etc/openvpn/ipvanish-US-Chicago-chi-a01.ovpn /etc/openvpn/outgoing.conf

ファイルのダウンロードと準備が完了したので、送信VPNプロバイダーへの接続をセットアップする準備ができました.

IPVanish接続のセットアップ

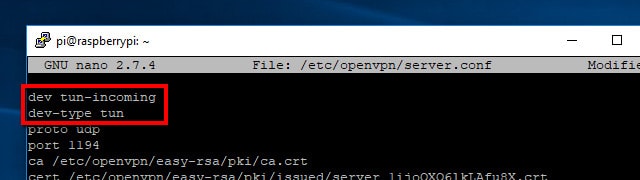

各インターフェイスの名前を変更して、その機能を反映させると、2つの同時VPN接続を追跡しやすくなります。私は使うのが好き / dev / tun-incoming そして / dev / tun-outgoing さまざまなネットワークインターフェイスを参照するには.

また、インターフェースの名前を変更すると、接続が名前の付け替えを行ったり来たりすることがなくなります。 / dev / tun0 そして / dev / tun1, どちらが最初にオンラインになるかによって異なります。デバイス名は、ファイアウォールを適切に構成できるかどうかを知るために重要です。.

接続設定を編集して、各インターフェイスの名前を変更できます。各OpenVPN接続には、それに関連付けられた* .configファイルがあります。各ファイルの最初の行を変更すると、ネットワークインターフェイスの名前が変更されます.

まず、次の場所にあるPi VPNの設定を編集します /etc/openvpn/server.conf, 次のコマンドで:

sudo nano /etc/openvpn/server.conf

最初の行を次から変更します。

開発者

以下に、新しい行を挿入します。

dev tun-incoming

dev-type tun

押す Ctrl + X その後 Y 変更を保存します。次回Pi VPNがオンラインになると、Pi VPNは / dev / tun-incoming.

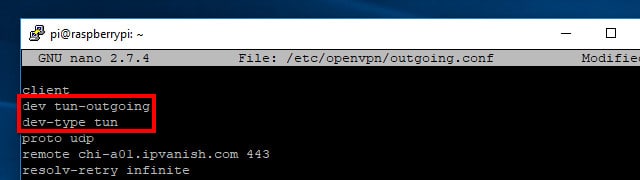

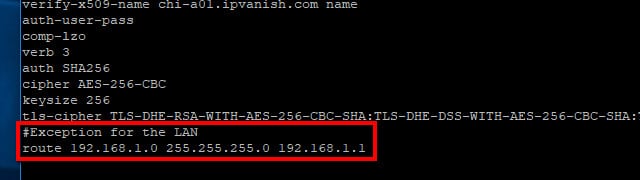

着信設定ファイルを編集する必要があります /etc/openvpn/outgoing.conf 同じやり方で。次のコマンドで開きます:

sudo nano /etc/openvpn/outgoing.config

前と同様に、最初の行を変更し、構成ファイルの先頭に2行目を挿入します。これは読むべきです:

dev tun-outgoing

dev-type tun

ただし、発信VPN接続にも他の変更が必要です。前の手順でダウンロードしたサーバー証明書を指すようにし、VPNが自動的に接続できるようにユーザー名とパスワードを入力する必要があります.

あなたの編集 outgoing.conf IPVanishサーバー証明書を使用するファイル。で始まる行を変更する ca 読むために:

ca /etc/openvpn/ca.ipvanish.com.crt

次に、更新または追加します auth-user-pass IPVanishがパスワードファイルを指すようにします。これはまもなく作成されます。

auth-user-pass / etc / openvpn / passwd

また、発信VPN接続には、LANトラフィックを転送しないように指示する必要があります。この行を最後に追加する必要があります outgoing.conf Pi VPNを介してローカルネットワークにアクセスできるようにするファイル:

ルート192.168.1.0 255.255.255.0 192.168.1.1

上記のものと異なる場合は、LANに適切なIPアドレスを使用することを忘れないでください。変更を保存します /etc/openvpn/outgoing.conf ナノで Ctrl + X, それから Y.

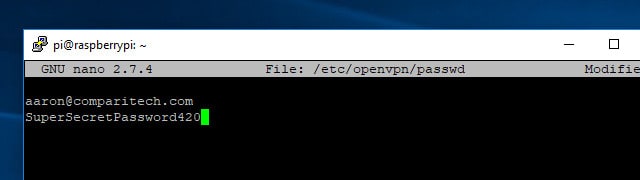

ここで、OpenVPNが資格情報を使用してIPVanishにログインするために使用できるパスワードファイルを作成します。このファイルの形式はこれ以上単純なものではなく、1行目にはユーザー名、2行目にはパスワードのみです。このコマンドを使用してファイルを作成し、編集用に開きます。

sudo nano / etc / openvpn / passwd

1行目にメールアドレスを入力し、2行目にパスワードを入力してから、 Ctrl + X、Y ファイルを保存します。以来 / etc / openvpn / passwd 資格情報がプレーンテキストで含まれているため、ファイルを保護することが重要です。へのアクセスをロックダウンできます / etc / openvpn / passwd を使用して chmod このような:

sudo chmod +600 / etc / openvpn / passwd

これにより、rootユーザーのみが読み書きできるようになります。 パスワード 資格情報をプレーンテキストで保存するときに必要な最低限のセキュリティレベルであるファイル.

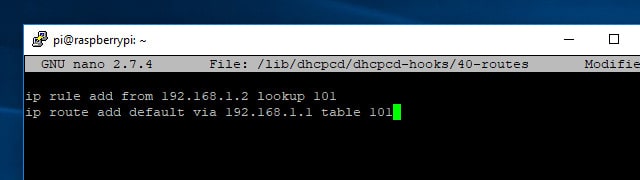

Raspberry Piのルーティングテーブルを更新する

インターネット接続を保護するために送信VPNをオンラインにする前に、トラフィックを適切にルーティングするようにRaspberry Piを設定する必要があります。以下のものと異なる場合は、Piの静的IPアドレスに置き換えることを忘れないでください.

作成または編集する必要があります / lib / dhcpcd / dhcpcd-hooks / 40-routes 数行追加します。コマンドは次のとおりです。

sudo nano / lib / dhcpcd / dhcpcd-hooks / 40-routes

スクリプトに次の2行を追加します。

192.168.1.2ルックアップ101からのipルールの追加

ip routeは、192.168.1.1テーブル101を介してデフォルトを追加します

次に Ctrl + X, Y 変更を保存するには.

これが、Raspberry Piのルーティングテーブルに加える必要がある唯一の変更です。変更を保存してPiを再起動すると、着信VPN接続と発信VPN接続を同時に実行できるようになります.

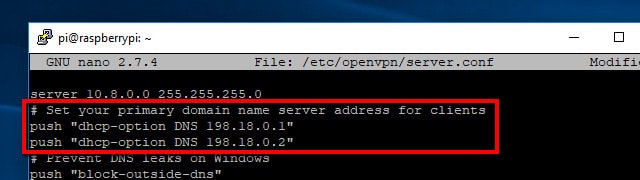

DNSリクエストを保護する

接続を本当に安全にするには、DNSリークを確実に停止する必要があります。セキュアなVPN接続が、暗号化されたネットワーク外のDNSサーバーを使用してWebサイトを検索すると、DNSリークが発生します。これにより、VPNクライアントがDNSロギングや中間者攻撃などの危険にさらされます.

解決策は、すべての着信VPNクライアントが発信VPNプロバイダーのセキュアDNSサーバーを使用するようにすることです。この場合、クライアントにIPVanishのDNSサーバーの使用を強制します.

Pi VPNを再インストールせずにDNSサーバーを変更するには、更新する必要があります /etc/openvpn/server.conf. このコマンドを使用して編集用に開きます。

sudo nano /etc/openvpn/server.conf

次の2行が表示されるまでファイルをスクロールします 押す VPNクライアントへのDNS設定。最初にGoogleのDNSサーバーを使用してPi VPNをインストールしたため、2行を変更する必要があります。 server.conf こんな風に見える:

「dhcp-option DNS 8.8.8.8」をプッシュします

「dhcp-option DNS 8.8.4.4」をプッシュします

IPVanishを使用している場合は、これらの行を次のように変更してください:

「dhcp-option DNS 198.18.0.1」をプッシュします

「dhcp-option DNS 198.18.0.2」をプッシュします

別のVPNプロバイダーを使用している場合は、オンラインでDNSサーバーを見つける必要があります.

ファイルを編集したら、次のコマンドで保存します Ctrl + X, Y. 変更はOpenVPNサービスが次に再起動されたときに有効になり、VPNクライアントはIPVanishの安全なサーバーを自動的に使用します.

IPVanishへの接続

発信VPNプロバイダーに自動的に接続するようにOpenVPNを設定する前に、接続をテストする必要があります。コマンドラインから次を入力します。

sudoサービスopenvpn @ outgoing start

画面には、VPN接続の状態を示すテキストが表示されます。再確認 /etc/openvpn/outgoing.conf 接続に問題がある場合、ユーザー名とパスワードが正しいこと、および / etc / openvpn / passwd.

接続に成功したら、を押してVPNから切断します Ctrl + C. 発信VPN接続を作成する最後の手順は、自動開始に設定することです.

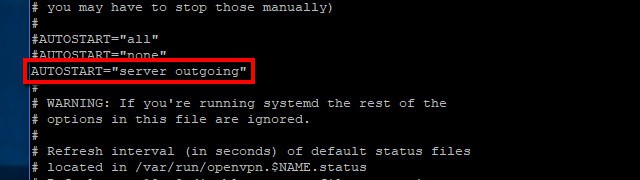

VPN接続を自動的に開始する

接続が正常にテストされたら、VPN接続の両方を自動的に開始するように設定する必要があります。 OpenVPNは、構成ファイルの名前に従って各接続を参照できるようにすることで、簡単になります.

開始するには、次のコマンドでOpenVPNのグローバル構成ファイルを編集する必要があります。

sudo nano / etc / default / openvpn

次に、この行のコメントを解除します。

AUTOSTART ="ホームオフィス"

それを次のように変更します:

AUTOSTART ="サーバー発信"

終了したら、変更を保存します Ctrl + X、Y 次のコマンドでPi VPNサーバーを再起動します。

sudo reboot

Raspberry Piが再起動すると、Pi VPNサーバーは発信VPNプロバイダーに接続され、着信接続の処理を開始する準備が整います。.

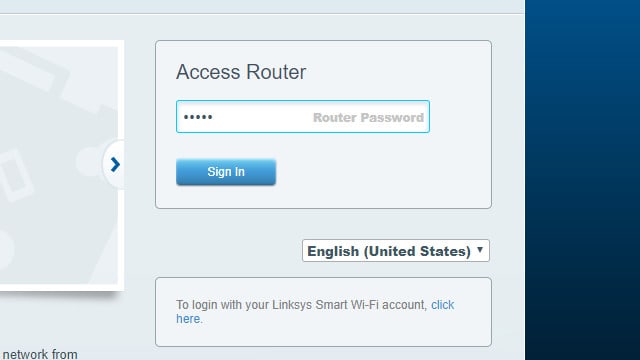

Pi VPNルーターの設定

VPNの全体的な考え方は、ネットワークの外部から内部へのトンネルであるということです。つまり、特定の接続を許可するにはルーターを設定する必要があります。これを使用して ポート転送, ルーターに応じて非常に簡単な場合もあれば、少し難しい場合もあります.

このガイドではエントリーモデルLinksysルーターを使用していますが、すべてのコンシューマルーターはポート転送をサポートしています。手順は多少異なる場合がありますが、ほとんどのルーターメーカーはWebでポート転送ガイドを提供しています.

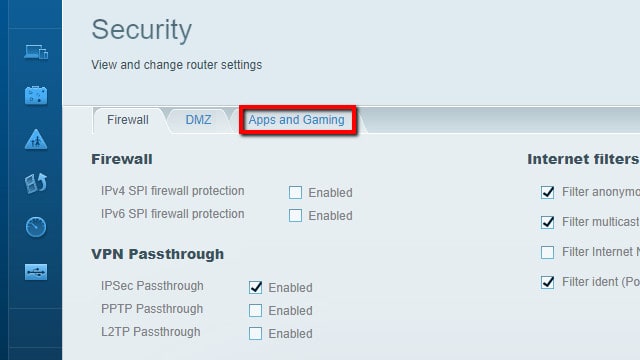

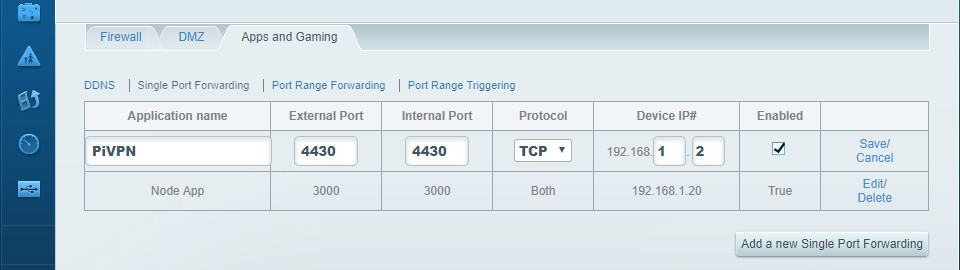

VPNポートの転送

前に指定したポートを転送しない限り、VPNクライアントはネットワークに接続できません。通常、これらの要求はすべて、セキュリティ上の理由からルーターによってブロックされますが、特別な例外を作成する必要があります。この場合、VPNクライアントがインターネット経由でPi VPNに接続できるようにする必要があるためです。.

ルーターにログインすることから始めます。ほとんどの場合、ここをクリックするか、ここをクリックしてください。それ以外の場合は、ルーターのIPアドレスを見つけて、ブラウザーに貼り付けます.

ログインしたら、ポート転送が見つかるまでメニューをクリックします。私の場合、それは アプリとゲーム— ファイアウォール設定.

クリックして新しいポートを追加します。前に選択したポート番号を知る必要があります。 Pi VPNサーバーの静的IPアドレスも必要です。私の場合、それは ポート1134 そして 192.168.1.2.

クリック セーブ ポート転送を設定したとき。これで、VPNクライアントはローカルネットワークの外部にいるときにログインできるようになります.

Comcast Xfinityのお客様の注意

Comcast Xfinityルーターでポートを適切に転送することができませんでした。問題は、ルーターに侵入検知システム(IDS)が組み込まれていることで、ファイアウォールのようなものを使用してホームネットワークへの悪意のある攻撃を阻止しました。 IDSをオフにすることはできず、Comcastルーターを介してVPNに接続するとトリガーされ、接続がブロックされます.

私の解決策は、Xfinityルーターをブリッジモードにし、それにワイヤレスルーターを接続することでした。その後、ワイヤレスルーターを使用してポート転送をオンにし、VPNへの接続を許可することができました。ポートフォワーディングに問題があるComcastユーザーの場合は、下にコメントを残してください.

Pi VPNユーザーの管理

VPNに接続するすべてのデバイスには、ユーザーアカウントが関連付けられている必要があります。各アカウントを作成すると、Pi VPNはOpenVPNプロファイルを生成します。後で、これらの* .ovpnプロファイルをデバイスで使用して、自動的にセットアップします.

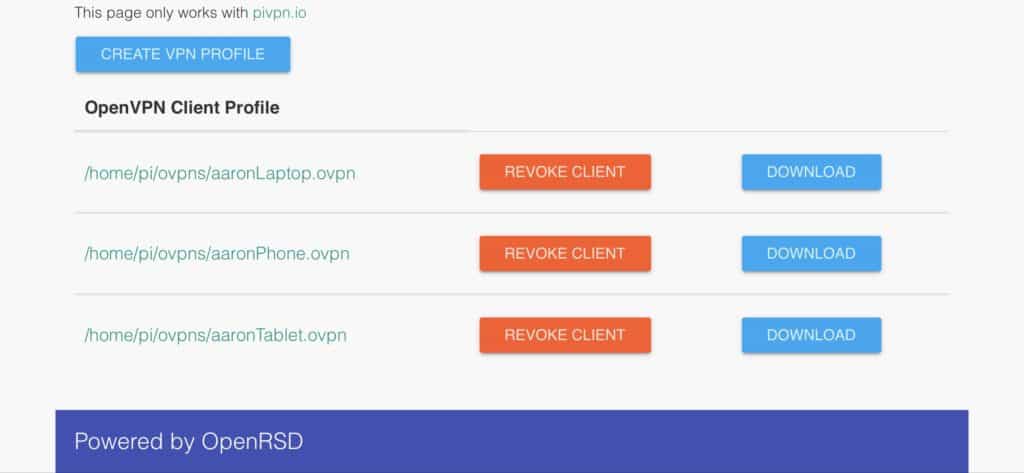

Pi VPN GUIを使用したプロファイルの作成

Pi VPNにユーザーを追加する方法は次のとおりです。終了したら、プライベートネットワークに接続するために必要なプロファイルをダウンロードできます.

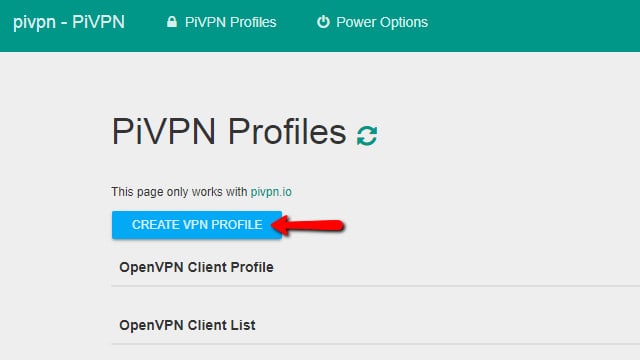

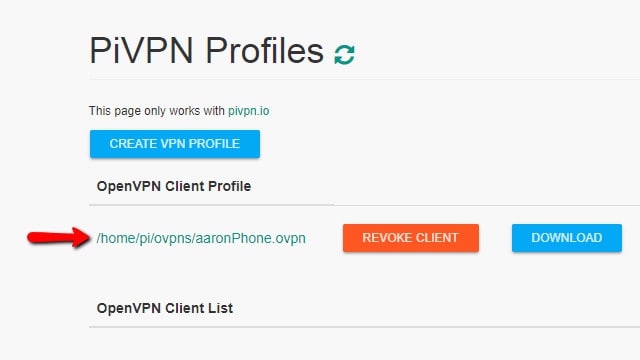

クリック VPNプロファイルを作成する 新しいユーザーを追加するボタン.

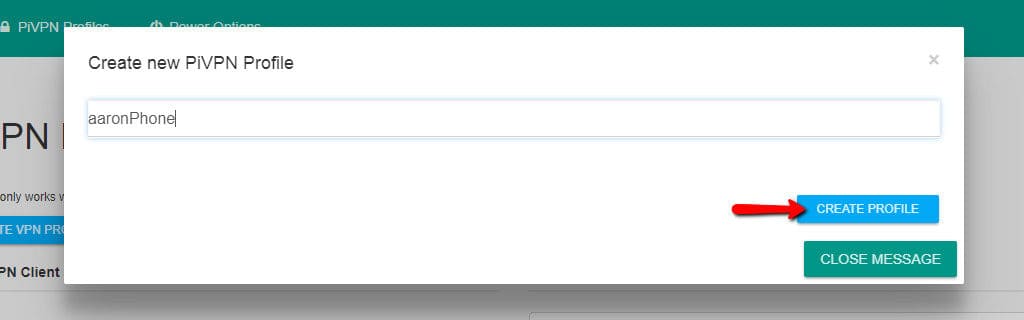

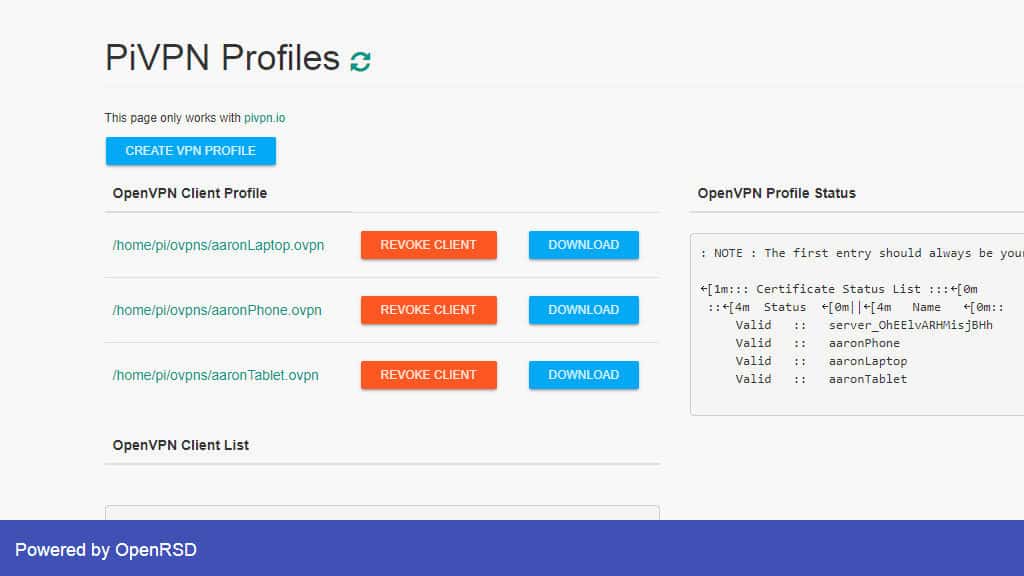

次に、ユーザー名を入力し、をクリックします プロフィール作成 ボタン。接続する予定のデバイスの名前を各ユーザーに付けることをお勧めします。後で、どのデバイスがVPNに接続されているかが一目で簡単にわかります.

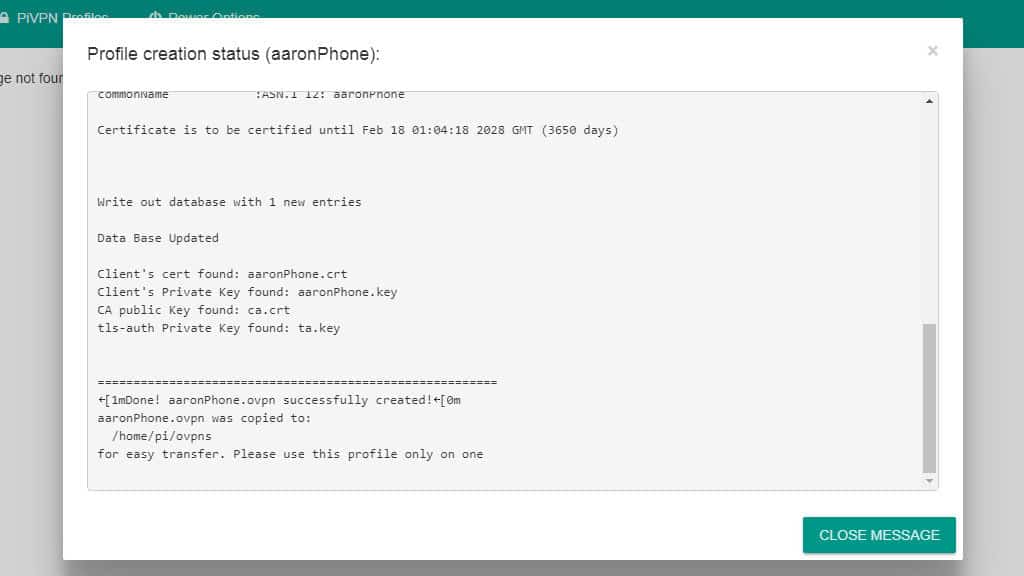

ステータスウィンドウが開き、プロファイル作成プロセスをたどることができます。特に4096ビット暗号化を使用している場合は、暗号化キーの生成に時間がかかることがあります.

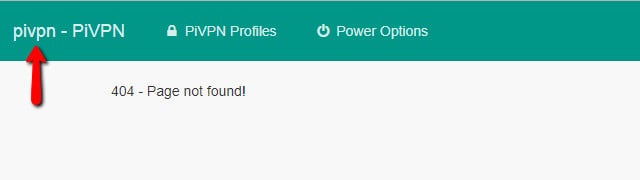

プロファイルを正常に作成した後、Pi VPN GUIで404メッセージが表示されることがあります。クリック pivpn プロファイルブラウザーに戻るには、左上隅のリンク.

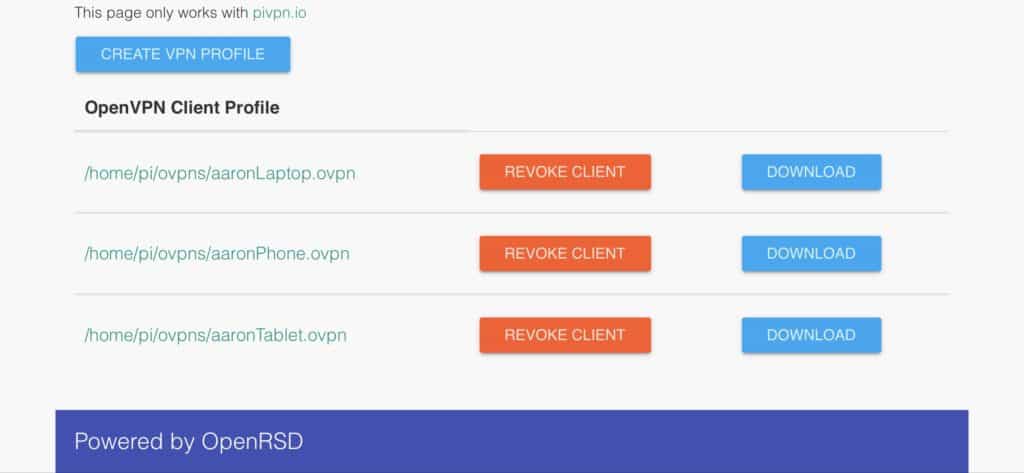

あなたへのパスが表示されます OpenVPNクライアントプロファイル, とへのボタン ダウンロード それ。クリックできます クライアントを取り消す ユーザーアカウントを削除するボタン。アカウントを取り消すと、クライアントはすぐに切断されます.

クリック VPNプロファイルを作成する VPNに接続できるようにする各デバイスのクライアントプロファイルが作成されるまで、ボタンをクリックします。たとえば、携帯電話とタブレット用のプロファイルと、TVのストリーミングに使用するRaspberry Piがありました.

各デバイスのプロファイルを作成したら、次の手順に進んでVPNに接続できます.

Pi VPN GUIを使用したプロファイルの削除

プロフィールに問題がある場合や、VPNから削除したい場合があります。 Pi VPN GUIでクライアントを取り消すことでそれを行うことができます.

Pi VPN GUIを開いてサインインします。メイン画面にアクティブなプロファイルのリストが表示されます。.

クリック プロファイルを取り消す 削除するデバイスのボタンを押すと、プロファイルが削除されます.

Pi VPN GUIを更新すると、プロファイルが削除されたことがわかります。これにより、ハードドライブから古い* .ovpnファイルが削除されないことに注意してください。次のコマンドを使用して、ファイルを手動で削除する必要があります。

rm〜/ ovpns / profile_name.conf

必ず置き換えてください profile_name.conf OpenVPN自動ログインプロファイルの名前.

取り消されたプロファイルを削除しなくても、セキュリティ上のリスクはありません。取り消されたプロファイルを使用してログインすることはできませんが、物事をきれいに保つために削除することをお勧めします.

モバイルPi VPNクライアントのインストール

モバイルデバイスでPi VPNに接続する場合は、公式クライアントであるOpenVPN Connectをお勧めします。完全に無料で、iOSおよびAndroidと非常によく統合されています.

最初のステップは、デバイスに応じてApp StoreまたはPlayストアを開くことです。どちらの場合でも、 OpenVPN Connect. 規約に同意し、通常どおりアプリをインストールします.

こちらもご覧ください: OpenVPNクライアントとサーバーをDD-WRTルーターにインストールする方法

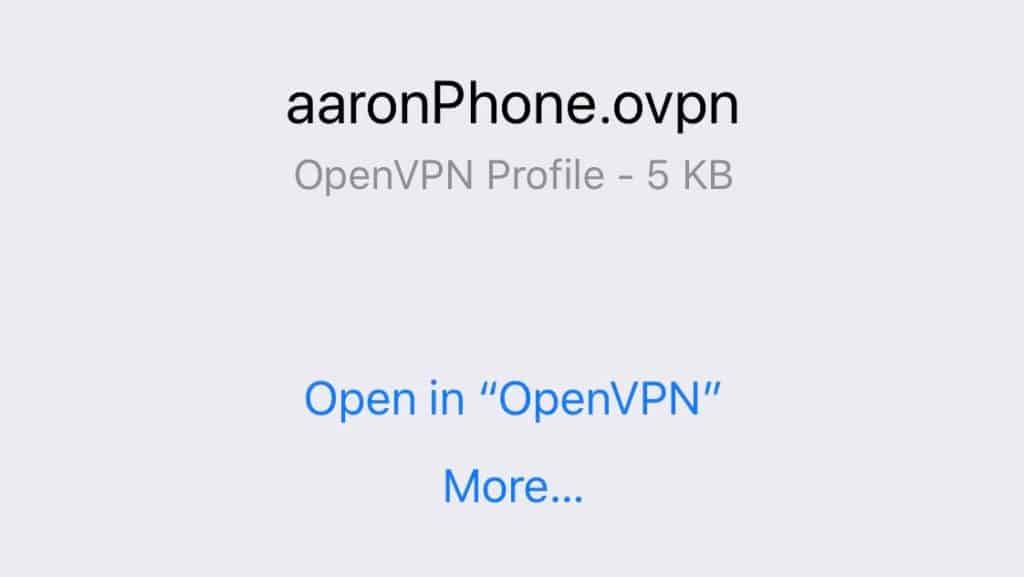

Pi VPN自動ログインプロファイルのインポート

Wi-Fi経由でホームネットワークに接続していることを確認してから、ブラウザーでPi VPN GUIを開きます。パスはずっと早く設定されており、Pi VPNサーバーのローカルIPアドレスが含まれていることに注意してください。私の場合、http://192.168.1.2/pivpn-gui/です。.

ユーザー名でログイン パイ そして適切なパスワード.

iOSユーザー: Pi VPN GUIはSafariでのみ正常に機能することに注意してください。 Androidユーザーは、選択したブラウザーに接続できます.

モバイルデバイス用に作成したプロファイルを見つけて、をクリックします ダウンロード ボタン.

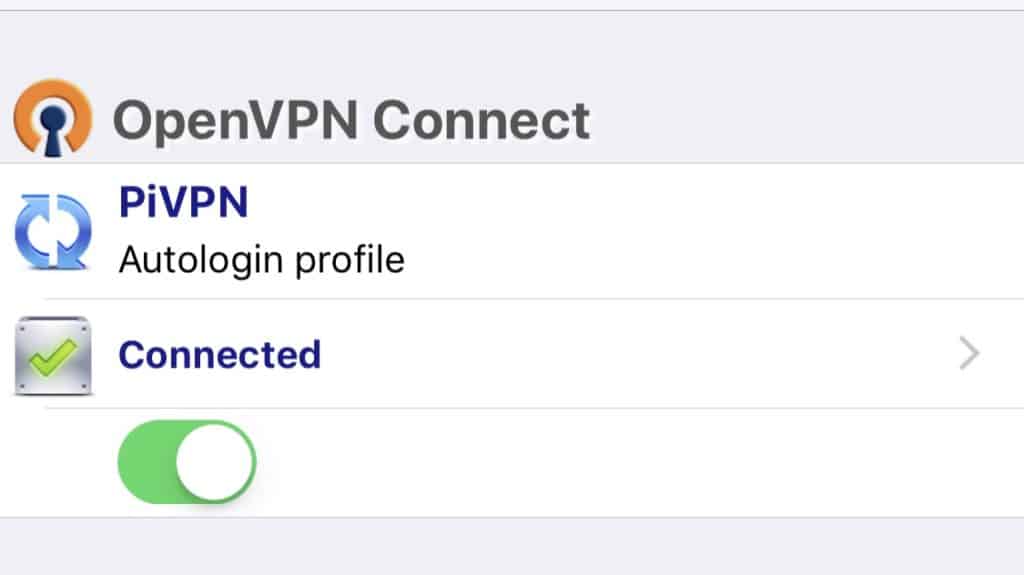

OpenVPN接続を使用して、*。ovpnファイルをインポートします。 OpenVPN Connectが起動したら、クリックします グリーンプラス. Pi VPN接続の接続準備ができました.

Pi VPNへの接続

あとは、OpenVPN Connectアプリを使用してPi VPNへのトンネルを開くだけです.

アプリで、トグルボタンをクリックして接続を開始します。緑色に変わり、電話の通知領域にVPNバッジが表示されます。.

http://www.ipaddress.comなどのサイトにアクセスして、VPN接続が機能していることを確認できます。 VPNにコンピューターを追加していない場合、作業は完了しており、次のセクションにスキップできます。.

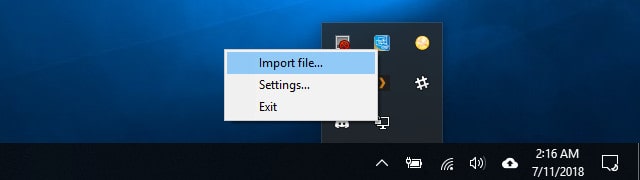

コンピューターにPi VPNクライアントをインストールする

WindowsとMacにはさまざまなVPNクライアントがありますが、公式のOpenVPNクライアントをお勧めします。無料で簡単にインストールでき、数回クリックするだけでPi VPN接続をインポートできます。.

ここから公式クライアントをダウンロードし、他のプログラムと同じようにインストールします.

Pi VPN自動ログインプロファイルのインポート

VPNに追加するコンピューターがLAN上にある場合、Pi VPN GUIから自動ログインプロファイルをダウンロードできます。先ほどPi VPN GUIをインストールしたパスを参照します。私の場合はhttp://192.168.1.2/pivpn-gui/です。.

Pi VPNを追加するコンピューターが遠隔地にある場合、Pi VPN GUIに直接接続することはできません。その場合、LAN上のデバイスを使用して自動ログインプロファイルをダウンロードする必要があります。ダウンロードしたら、メールに添付してリモートコンピューターに送信します。メールからプロファイルをダウンロードして、通常どおり続行できます.

自動ログインプロファイルをダウンロードしたら、システムトレイのOpenVPNアイコンを右クリックして、 インポート.

Pi VPNへの接続

Pi VPN接続が追加されたら、システムトレイのOpenVPNアイコンを右クリックし、プロファイル名をクリックして接続します.

接続ログとともにステータスウィンドウが表示されます。コンピューターが正しく接続されない場合は、エラーコードをコピーして貼り付けて、問題の原因を突き止めることができます。ほとんどの場合、VPNに接続できないのは、ポート転送が適切に有効化されていないためです.

接続したら、http://www.ipaddress.comなどのWebサイトにアクセスして、VPNが機能していることを確認します.

Pi VPNとネットワークのその他のアイデア

どこからでもアクセス可能なサーバーがあることで、多くの異なるプロジェクトの完璧な候補になります。 Pi VPNサーバーのセットアップが完了したので、Raspberry Piのアイデアをいくつか紹介します.

ファイアウォールをロックダウンする

Raspberry Piには、設計上非常に寛容なファイアウォールが付属していますが、VPNサーバーを実行している場合は、より制限的にすることをお勧めします.

開始するためのサンプルルールを次に示します。交換することを忘れないでください プロトコル そして 港 Pi VPNサーバー用に選択したものを使用します。次で始まる行 # コメントであり、入力する必要はありません.

#すべてのインターフェイスで着信トラフィックを受け入れますが、eth0をVPNのみに制限します

sudo iptables -A INPUT -i eth0 -m state –state NEW -p PROTOCOL –dport PORT -j ACCEPT

sudo iptables -A INPUT -i tun-incoming -j ACCEPT

sudo iptables -A INPUT -i tun-outgoing -j ACCEPT

#サブネット間のトラフィックの転送を許可する

sudo iptables -A FORWARD -i tun-incoming -j ACCEPT

sudo iptables -A FORWARD -i tun-outgoing -j ACCEPT

#eth0を介したトラフィックの転送

sudo iptables -A FORWARD -i tun-incoming -o eth0 -m state –state RELATED、ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i tun-outgoing -o eth0 -m state –state RELATED、ESTABLISHED -j ACCEPT

#tun-incomingによるトラフィックの転送

sudo iptables -A FORWARD -i eth0 -o tun-incoming -m state –state RELATED、ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i tun-outgoing -o tun-incoming -m state –state RELATED、ESTABLISHED -j ACCEPT

#tun-outgoingを介したトラフィックの転送

sudo iptables -A FORWARD -i eth0 -o tun-outgoing -m state –state RELATED、ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i eth0 -o tun-outgoing -m state –state RELATED、ESTABLISHED -j ACCEPT

eth0としての#MASQ tun-incoming

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

終了したら、次のコマンドを使用して変更を保存します。

sudo iptables-persistent save

次のコマンドを使用して、現在アクティブなiptablesルールを一覧表示できます。

sudo iptables -L

ダイナミックDNSに切り替える

動的DNSを追加すると、ISPから静的アドレスを持っていなくても、IPアドレスの代わりにホスト名を使用してPi VPNサーバーに接続できます。たとえば、ダイナミックDNSを使用してvpn.websitename.comをVPNサーバーにリダイレクトできます。 Webサービスまたはメールのホスティングを検討している場合、多くの場合、同じPiからすべてを実行できます。.

ダイナミックDNSに切り替える場合は、Pi VPNインストーラーを再実行することをお勧めします。ただし、設定を更新すると、選択したカスタムURLでPi VPNサーバーにアクセスできるようになります.

ダイナミックDNSに切り替えると、パブリックIPアドレスが変更されるたびにPi VPNクライアントプロファイルを再発行する必要がなくなります.

ファイルサーバーを設定する

Raspberry Piは優れたSambaファイルサーバーになります。いくつかのUSBドライブを接続してインストールできます lvm2 すべてのディスクにまたがる1つの巨大なファイルシステムを作成し、VPNクライアントとファイルを共有する.

VPNでSambaを有効にするには少し手間がかかりますが、モバイルデバイスからファイル、音楽、映画にアクセスできると非常に便利です.

Piホールを取り付ける

Pi VPNのインストール中にDNSプロバイダーを設定すると、Pi-holeを簡単にインストールし、カスタムDNSプロバイダーを127.0.0.1に変更し、VPN上でモバイル広告を自動的にブロックできます。.

VPN接続でPi-holeを実行することは、携帯電話をルート化せずにモバイル広告をブロックする最良の方法です。 Youtubeのプレロール広告を無効にして、Amazonでスポンサー付きの商品を表示しないようにすることもできます。 ComparitechのPi-holeガイドをご覧ください.

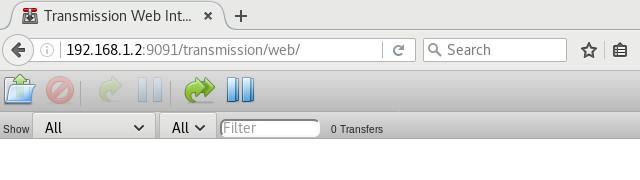

シードボックスを実行する

アウトバウンドVPNが稼働している場合、インターネット接続は完全に暗号化されています。匿名のインターネット接続はトレントに最適であり、Pi VPNサーバーをTransmissionを使用してシードボックスに変えるのは本当に簡単です.

接続はすでに暗号化されているため、必要なことは、TransmissionとWebクライアントをインストールすることだけです。携帯電話やラップトップからトレントを追加して、自宅でダウンロードすることができます.

Pi VPNの実践

私は自分が巨大なオタクだと言っても秘密を言っているとは思わない。私のホームネットワークには、Hueライト、Nestサーモスタット、Sonosスピーカーなどのスマートデバイスがいっぱいです。 Transmissionを備えたファイルサーバー、Plexサーバー、Kodiを実行するデバイス、およびモバイル広告をブロックするためのPi-holeを実行するネットワークプリンターとDNSサーバーのような多数のオッズとエンドを持っています.

ホームネットワークが私のようなものであれば、Pi VPNはゲームチェンジャーであることを伝えます。ファイアウォール上のポートを保存するためにすべてのポートをシャットダウンしただけでなく、モバイルインターネットは完全に暗号化されており、どこからでもLANにアクセスできます。ネットワークセキュリティが劇的に向上し、新しいデバイスを追加するたびにルーターでポート転送を構成する必要がなくなりました.

午後の設定に費やした後、Pi VPNはほとんど信じられないほど優れています。 Raspberry Piの多くのプロジェクトは派手で楽しいですが、最終的にはほとんど役に立ちません。 Pi VPNは大きな例外であると報告できてうれしいです.

CC 3.0でライセンスされたLucasboschによる「Raspberry Pi」Pi

要があります。静的IPアドレスを設定することで、常に同じIPアドレスを使用できます。これにより、VPN接続が安定し、管理が容易になります。静的IPアドレスを設定するには、次の手順を実行します。

1. Raspberry Piを起動し、ターミナルを開きます。

2. 次のコマンドを入力して、現在のIPアドレスを確認します。

ifconfig

3. IPアドレスをメモします。

4. 次のコマンドを入力して、静的IPアドレスを設定します。

sudo nano /etc/dhcpcd.conf

5. ファイルの末尾に次の行を追加します。

interface eth0

static ip_address=192.168.1.100/24

static routers=192.168.1.1

static domain_name_servers=192.168.1.1

6. IPアドレス、ルーター、およびDNSサーバーのアドレスを自分のネットワークに合わせて変更します。

7. ファイルを保存して終了します。

8. Raspberry Piを再起動します。

これで、Raspberry Piに静的IPアドレスが設定されました。VPNサーバーを実行する際には、このIPアドレスを使用してアクセスします。