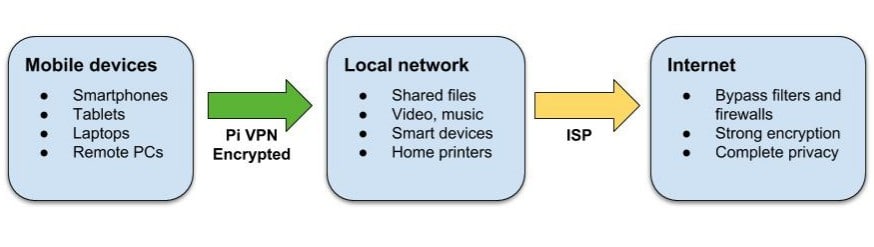

يعد تشغيل خادم VPN الخاص بك طريقة رائعة لزيادة أمان هاتفك المحمول والوصول إلى شبكة LAN الخاصة بك من الإنترنت ، لكن من الصعب إعدادها. يقوم Pi VPN بتحويل Raspberry Pi الخاص بك إلى خادم VPN رخيصة وفعالة باستخدام تثبيت موجه يعمل معظم العمل الشاق لك.

ستتمكن من تجاوز عوامل تصفية مواقع الويب في العمل أو المدرسة ، والاتصال بسهولة بالأجهزة الموجودة على شبكتك المنزلية مثل خوادم الملفات أو الطابعات. ومع بضع خطوات إضافية ، يمكنك أيضًا تمكين التشفير من النهاية إلى النهاية وتشغيل جميع خدمات الإنترنت عبر الهاتف المحمول من خلال نفق آمن ومجهول الهوية.

ما هو بي VPN?

Pi VPN هو خادم OpenVPN خفيف الوزن مصمم للتشغيل على Raspberry Pi 2 أو 3. فهو يتيح لك الوصول إلى شبكتك المنزلية من خلال اتصال آمن عبر الإنترنت. عن طريق توصيل جهاز Raspberry Pi بجهاز التوجيه الخاص بك ، يعمل كجسر بين الأجهزة المحمولة وشبكتك.

يمكنك استخدام Pi VPN من أجل:

- يمكنك الوصول إلى الملفات والموسيقى والأفلام من أي مكان

- تشفير اتصال الإنترنت المحمول الخاص بك

- الطباعة على الطابعات المنزلية الخاصة بك من جهاز الكمبيوتر المحمول

- تجاوز جدران الحماية وقيود موقع الويب في العمل وفي الخارج

- إخفاء عنوان IP المحمول الخاص بك

- تواصل مع الكاميرات المنزلية والأجهزة الذكية

إذا وجدت نفسك تقوم بإعادة توجيه الكثير من الخدمات من خلال جهاز التوجيه الخاص بك ، فإن اتصال VPN بالمنزل هو بديل أكثر أمانًا. كل منفذ تقوم بإعادة توجيهه هو نفق يمكن لشخص ما استخدامه في مكان ما للدخول إلى شبكتك. يفتح Pi VPN منفذًا واحدًا فقط ، ويستخدم تشفيرًا قويًا للحفاظ على أمان شبكة LAN الخاصة بك.

اختيار مزود VPN

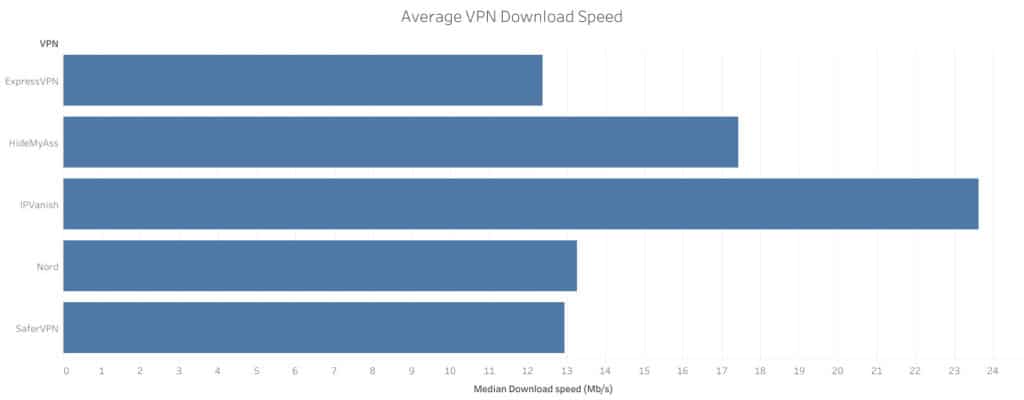

أحد أهم الخيارات قبل أن تبدأ هذا المشروع هو موفر VPN الذي ستستخدمه. وعندما تقوم بهذا الاختيار ، فإن العوامل التي تحتاج إلى وضعها في الاعتبار هي الأمن ، والنطاق الترددي ، والكمون.

الأمان أمر حيوي ، يجب أن تعرف أن مزود VPN الخاص بك لن يحتفظ بسجلات لاتصالك. لكن عرض النطاق الترددي والكمون مهمان بنفس القدر في هذه الحالة. إذا اخترت مزودًا مزودًا بأوقات ping عالية أو لا يتوفر عرض نطاق ترددي كافٍ ، فسيعاني اتصال الإنترنت لديك.

مع أخذ ذلك في الاعتبار ، أنصحك باستخدام IPVanish لهذا المشروع. يحتوي IPVanish على بعض من أقل الأوقات زمن الوصول وأعلى عرض النطاق الترددي لأي مزود ، وقمنا باختبار العديد. سيؤدي ذلك إلى الحفاظ على اتصالك سريعًا وسريع الاستجابة ، حتى عندما تتصفح الويب من خلال اتصال VPN مزدوج الاتجاه.

سريعة وموثوقة: IPVanish لديه شبكة كبيرة من الخوادم التي لا تضاهى والتي تصل إلى سرعات كبيرة. ميزات أمان وخصوصية قوية. مفضل لدى Kodi و Amazon Fire Stick للتطبيقات وإمكانيات البث. مناسب للعائلة حيث يمكنه التعامل مع ما يصل إلى 10 أجهزة متصلة في وقت واحد. جربه بلا مخاطر مع ضمان استعادة الأموال لمدة 7 أيام.

الاستعداد ل Pi VPN

من أجل البدء ، ستحتاج:

- Raspberry Pi 2 أو 3 مع Raspbian مثبتة

- بطاقة ذاكرة 8 جيجابايت أو أكبر

للحصول على أفضل النتائج ، يجب توصيل Raspberry Pi بجهاز توجيه باستخدام كابل إيثرنت ، ولكن سيعمل اتصال wifi أيضًا. إذا كنت تستخدم wifi, ستحتاج إلى بديل wlan0 ل eth0 طوال هذا البرنامج التعليمي.

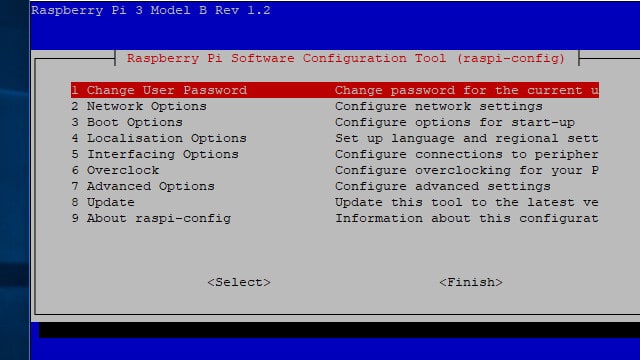

قم بتشغيل خدمة SSH في Raspberry Pi Config من خلال تمكينها في خيارات التواصل قائمة طعام. يمكنك تشغيل أداة التكوين من قائمة Pi أو استخدام هذا الأمر:

sudo raspi-config

أعد تشغيل Pi بعد تمكين خادم SSH.

بمجرد توصيل Pi الخاص بك بشبكتك المنزلية مع تشغيل SSH ، يمكنك تعطيل سطح المكتب X وإلغاء توصيل جهاز العرض إذا كنت تريد ذلك. من السهل تمامًا الاتصال بـ Raspberry Pi عن بُعد باستخدام أداة مساعدة مثل Putty أو جهاز Mac الخاص بك كما هو الحال في الكتابة مباشرةً على Pi.

الاتصال بك التوت بي

ستحتاج في معظم الأحيان إلى تشغيل خادم Pi VPN دون الحاجة إلى توصيله بشاشة. من السهل القيام بذلك طالما كان لديك عميل آمن (SSH). باستخدام SSH ، يمكنك الوصول إلى سطر الأوامر الخاص بـ Raspberry Pi من كمبيوتر آخر.

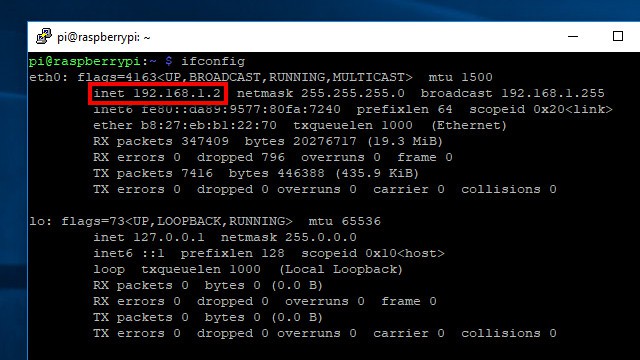

قبل فصل جهاز Raspberry Pi عن شاشته ، قم بتشغيل الأمر إفكونفيغ لإظهار عنوان IP الخاص بـ Pi. إنه مدرج في إنت الحقل كما هو مبين أعلاه. ستحتاج إليها لتوصيل عميل SSH.

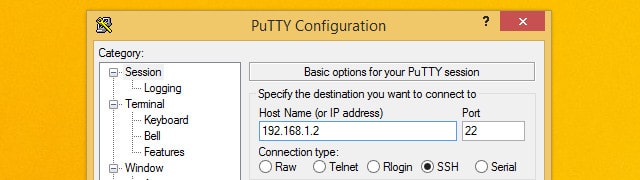

إذا كنت ستقوم بإعداد خادم Pi VPN في Windows ، فاستخدم Putty للاتصال بـ Raspberry Pi. يمكنك تنزيل المعجون هنا مجانًا.

بمجرد تشغيل المعجون ، يمكنك الاتصال بـ Raspberry Pi عن طريق كتابة عنوان IP الذي أشرت إليه سابقًا. تأكد أيضا من أن نوع الاتصال تم تعيين ل SSH. انقر على حفظ زر لإنشاء ملف تعريف لهذا الاتصال.

إذا كنت تقوم بتثبيت Pi VPN باستخدام جهاز كمبيوتر يعمل بنظام Mac أو Linux ، فلا يوجد سبب لتنزيل عميل SSH. مجرد استخدام محطة نظام التشغيل الخاص بك ؛ وهو يدعم SSH افتراضيا.

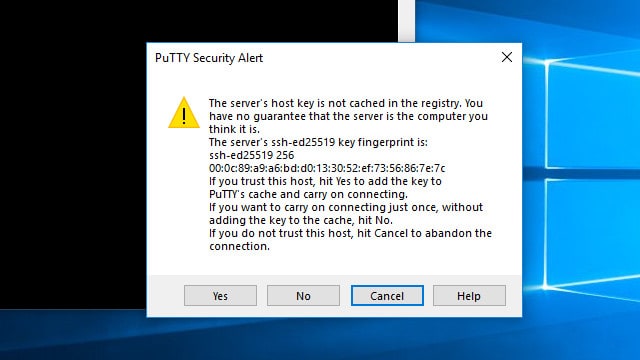

في المرة الأولى التي تتصل فيها بـ Raspberry Pi ، سيُطلب منك حفظ مفتاح أمان. انقر على نعم زر لقبول المفتاح كصحيح وحفظه على جهاز الكمبيوتر الخاص بك.

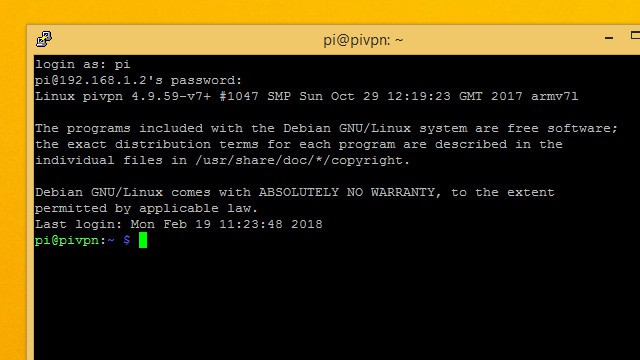

بعد ذلك ، أدخل كلمة المرور الخاصة بك. إذا لم تقم بتغييره بعد ، فسيستخدم Raspberry Pi توت العليق ككلمة المرور الافتراضية.

لقد سجلت الدخول بنجاح عندما ترى بي @ المضيف مستعجل.

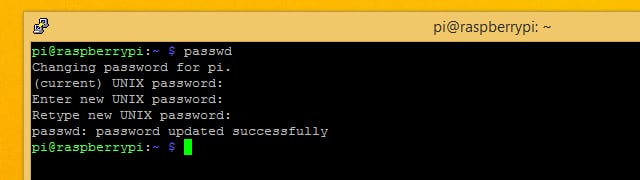

من الجيد تغيير كلمة المرور الافتراضية عند الاتصال عبر SSH لأول مرة. يمكنك القيام بذلك باستخدام باسود أمر.

تحديث Raspbian ل Pi VPN

تأكد من تحديث نظام التشغيل الخاص بك قبل تثبيت Pi VPN.

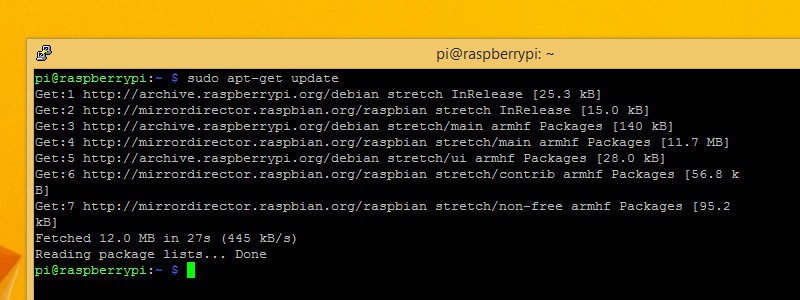

أولاً ، احصل على قائمة بجميع أحدث البرامج. يمكنك التحقق من أحدث إصدارات كل شيء قمت بتثبيته باستخدام الأمر:

sudo الحصول على التحديث

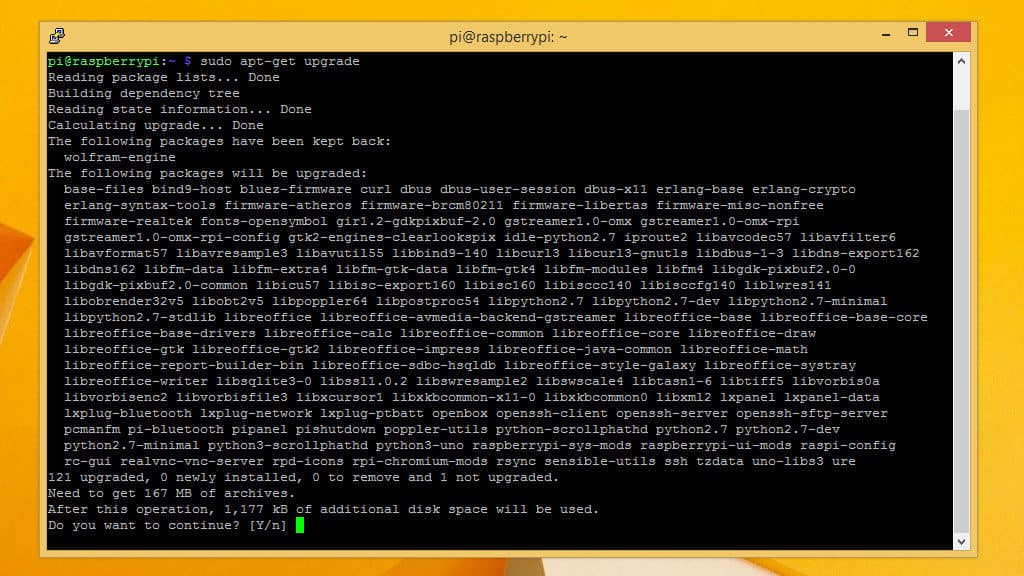

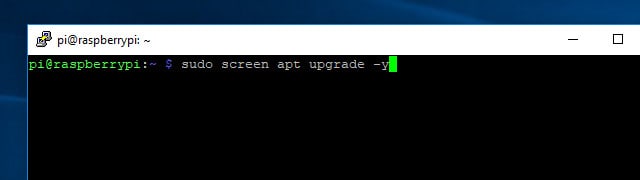

بمجرد حصولك على أحدث قائمة من البرامج ، أخبر Raspberry Pi بترقية نفسه باستخدام الأمر:

sudo الحصول على الترقية

سيُطلب منك الضغط Y إذا كنت ترغب في الترقية ، ويجب عليك القيام بذلك. سوف تستغرق عملية الترقية بضع دقائق ، ويمكنك مشاهدة التقدم على الشاشة.

تحديد عنوان IP ثابت

نظرًا لأنك ستعتمد على Raspberry Pi للحصول على خدمات الشبكة ، فستحتاج إلى معرفة مكان العثور عليها. هذا يعني أنه سيتعين عليك تعيين عنوان IP ثابت قبل البدء.

يمكنك أيضًا اغتنام هذه الفرصة لتغيير اسم المضيف الخاص بك. من بين أشياء أخرى ، سيؤدي ذلك إلى تغيير الموجه الذي تراه عند تسجيل الدخول. إنها طريقة سهلة للتمييز بين عدة أشخاص ، ولكن تغيير اسم المضيف الخاص بك اختياري.

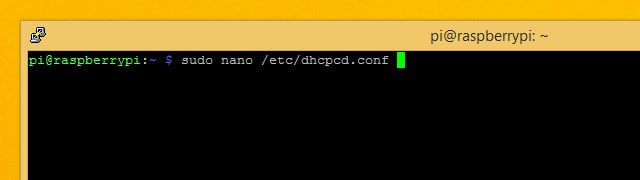

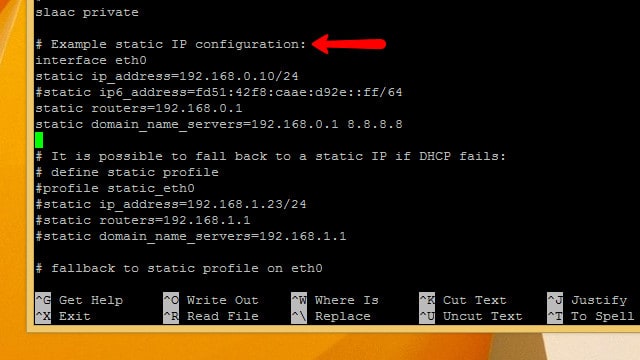

ستحتاج إلى التعديل /etc/dhcpcd.conf لتعيين عنوان IP ثابت. قبل فتح الملف ، تأكد من معرفة عنوان IP الخاص بجهاز التوجيه وخوادم DNS التي ستستخدمها. إذا لم يكن لديك هذه المعلومات بالفعل ، يمكنك الحصول عليها باستخدام إفكونفيغ.

بمجرد أن تكون جاهزًا ، استخدم هذا الأمر لفتحه في محرر نصوص nano:

سودو نانو / الخ / dhcpcd.conf

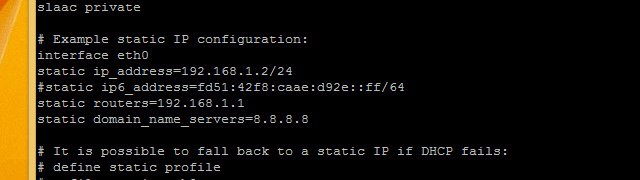

قم بالتمرير خلال الملف حتى ترى سطرًا مكتوبًا عليه مثال تكوين IP ثابت. كل ما عليك القيام به هو إلغاء تثبيت تكوين المثال وإجراء عدد قليل من البدائل بعنوان IP الخاص بك والموجه والبوابات.

إلغاء التعليق ثابت عنوان IP واستبدل عنوان IP الثابت الذي تريد استخدامه. لقد اخترت 192.168.1.2 لأنه قريب من عنوان IP الخاص بالموجه ويسهل تذكره.

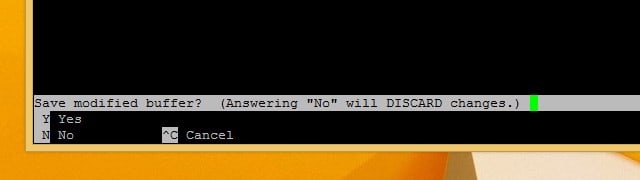

إلغاء التعليق أجهزة التوجيه ثابتة و ثابت domain_name_servers وأدخل القيم الخاصة بك. بمجرد إجراء التغييرات ، اضغط على السيطرة + X لإنهاء ، ثم Y لتأكيد أنك تريد حفظ.

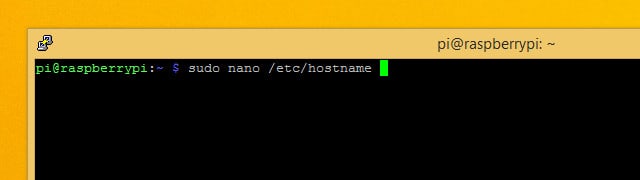

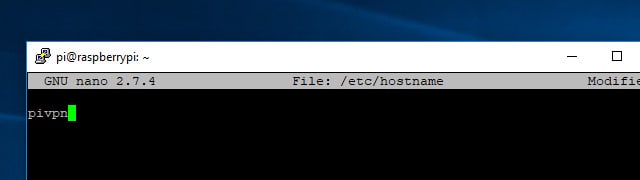

إذا كنت ستغير اسم المضيف الخاص بك ، فافتح / الخ / المضيف في نانو كجذر مع الأمر التالي:

سودو نانو / الخ / اسم المضيف

تغيير اسم المضيف الخاص بك في الملف ثم اضغط السيطرة + X من أجل الخروج من المحرر ، و Y لحفظ الملف.

عليك أن تفعل الشيء نفسه مع الملف في / الخ / تستضيف. أمر تحرير الملف هو:

سودو نانو / الخ / المضيفين

انتقل لأسفل حتى ترى 127.0.0.1 وقم بتغيير اسم المضيف إلى أي شيء تختاره. في حالتي ، هذا pivpn. عندما تنتهي من ذلك ، أخبر Raspberry Pi بإعادة التشغيل باستخدام الأمر التالي:

سودو إعادة التشغيل

بعد إعادة تشغيل Pi ، تأكد من تحديث عنوان IP الذي تتصل به ليعكس عنوان IP الثابت الجديد.

اكتشاف جدار الحماية Raspbian

نظرًا لأن Raspbian هو نظام تشغيل Linux ، تم تضمين جدار الحماية في النواة وتمكينه افتراضيًا. ولكن في تثبيت جديد ، تبقى مفتوحة على مصراعيها.

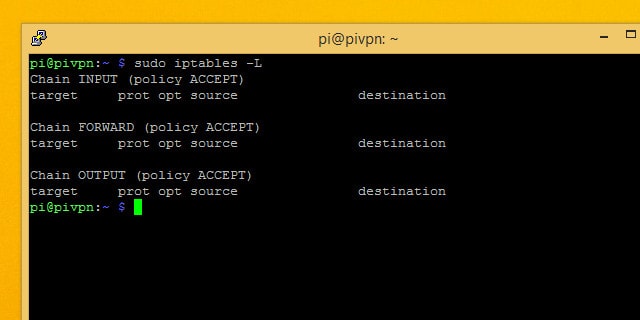

تتمثل سياسة جدار الحماية (iptables) لـ Raspbian في السماح لجميع الحزم الواردة والصادرة وإعادة توجيه أي شيء يطلبها. لاحقًا ، سأريك كيفية قفل جدار الحماية ، لكن قبل البدء ، تأكد من أنه مفتوح تمامًا للاتصالات.

يمكنك استخدام iptables -L لسرد قواعد جدار الحماية الحالية الخاصة بك والتأكد من أنها مطابقة لتلك المذكورة أعلاه. إذا كنت تقوم بتغيير جدار الحماية ، فيمكنك استعادته إلى الوضع الافتراضي باستخدام الأوامر التالية:

sudo iptables -F

sudo iptables -P INPUT ACCEPT

sudo iptables -P OUTPUT ACCEPT

sudo iptables -P FORWARD ACCEPT

اختيار مستوى التشفير

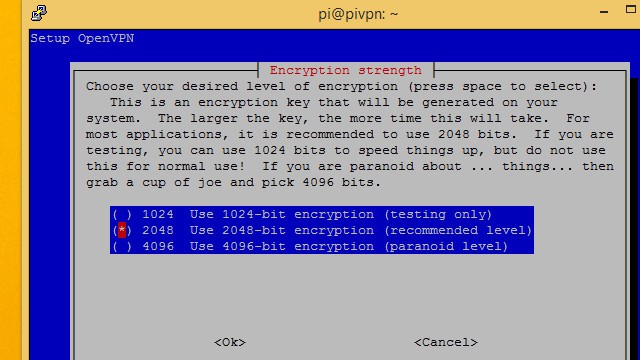

عندما تقوم بإعداد Pi VPN ، سيُطلب منك اختيار قوة تشفيرك. ستتمكن من الاختيار من بين تشفير RSA 1024 بت و 2048 بت و 4096 بت. إليك ما عليك أن تضعه في الاعتبار:

- 2048 بت تشفير RSA هو المعيار

- باستخدام تشفير أضعف يسمح لسرعة أعلى

- 2048-bit جيد للتنزيل والبث

- باستخدام تشفير أقوى يوفر المزيد من الحماية

- 4096 بت أفضل استخدام للبريد الإلكتروني والتصفح

إن تمكين RSA 4096 بت أمر مغري ، لكن إذا كنت ستدفق مقاطع فيديو أو تشغل موسيقى من خلال اتصالك ، فستضيف الكثير من النفقات العامة وتبطئ الأمور بشكل ملحوظ. تشفير 2048 بت هو المعيار لسبب ما ، ونوصيك باستخدامه في معظم الحالات.

مهلة خلال عمليات طويلة

يحتوي SSH على شيء غريب ، وستكتشفه عاجلاً أم آجلاً. أثناء العمليات الطويلة ، إذا كنت متصلاً بـ Pi عبر SSH ، فسوف ينخفض الاتصال عندما ينام جهاز الكمبيوتر الخاص بك. بمجرد توقف اتصال SSH ، يتوقف الأمر الذي كنت تقوم بتشغيله على Pi ويجب أن تبدأ من جديد.

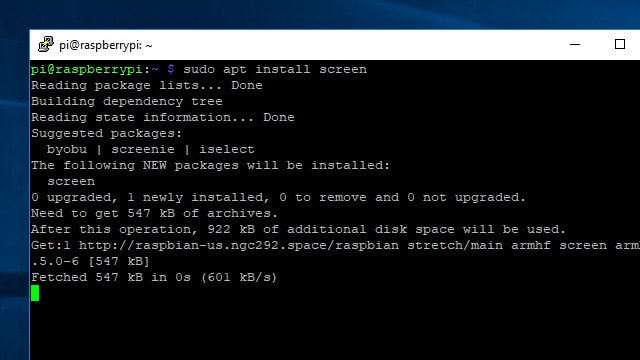

ودعا فائدة شاشة يجعل عمليات SSH الطويلة أسهل بكثير في التعامل معها. باستخدام الشاشة ، يمكنك بدء جلسة مرتبطة بعملية واحدة. ثم يمكنك الاتصال أو قطع الاتصال وقتما تشاء ، والعودة إلى الجلسة للتحقق من تقدمه.

بمجرد تثبيت الشاشة ، ستحتاج فقط إلى معرفة بعض الأوامر لاستخدامها. ابدأ باستخدام apt لتثبيت الشاشة:

sudo – الحصول على تثبيت الشاشة الشاشة

بمجرد تثبيت الشاشة ، قم بتشغيلها باستخدام هذا الأمر:

شاشة

لا يبدو أن أي شيء قد حدث ، ولكن الآن أي أوامر تعطيها لن تتوقف عن التشغيل إذا قطعت الاتصال.

لذلك إذا انخفض الاتصال ، فقط قم بإعادة SSH إلى Raspberry Pi واكتب:

الشاشة ص

ستتم إعادة الاتصال تلقائيًا بجلسة SSH ، طالما أنها الوحيدة النشطة.

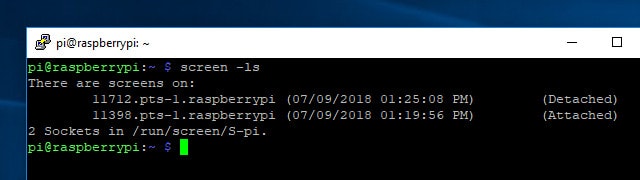

إذا كان لديك أكثر من جلسة شاشة نشطة واحدة ، فيمكنك سردها بالأمر شاشة ل. إذا كنت تريد الاتصال بجلسة تراها في القائمة ، فستحتاج إلى معرف مكون من 5 أرقام. لإعادة الاتصال بالجلسة 11712 ، استخدم هذا الأمر:

شاشة ص 11712

بمجرد أن تعتاد على استخدامه ، تجعل الشاشة إدارة Raspberry Pi مع SSH أكثر متعة. يمكنك معرفة المزيد حول كل الأشياء المختلفة التي تكون الشاشة قادرة عليها هنا.

تثبيت Pi VPN

بمجرد الانتهاء من حل Raspberry Pi ، يمكنك الاتصال به والبدء في تثبيت Pi VPN. هذا هو الجزء الأول من التثبيت متعدد الأجزاء ، وسيوفر وظيفة VPN الخلفية التي تحتاجها للاتصال بـ Pi VPN. في الخطوات اللاحقة ، سنقوم بتثبيت صفحة ويب للإدارة وتكوين اتصال VPN للخارج للخصوصية.

إطلاق المثبت

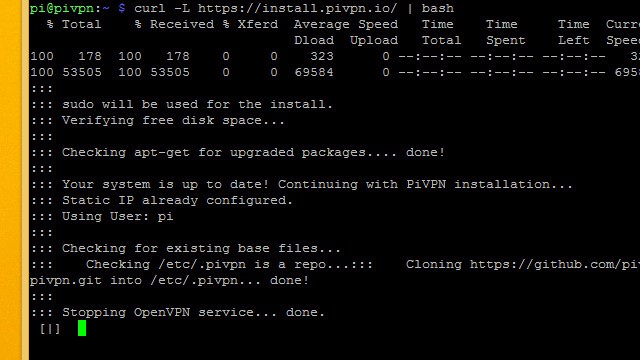

يتم تثبيت Pi VPN من خلال برنامج نصي تقوم بتنزيله من موقع الويب الخاص به باستخدام لفة أداة سطر الأوامر. Curl هي مجرد أداة للتنزيل من الإنترنت دون الحاجة إلى متصفح.

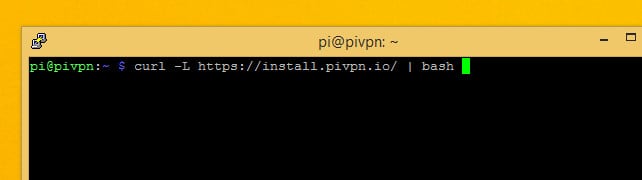

الأمر الذي تحتاج إلى تشغيله لبدء تثبيت Pi VPN هو:

حليقة -L https://install.pivpn.io/ | سحق

سيقوم هذا الأمر بتنزيل البرنامج النصي للتثبيت على pivpn.io وإرساله إلى مترجم أوامر bash للتنفيذ.

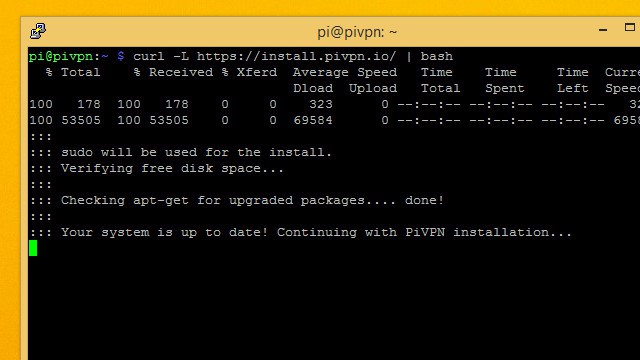

تبدأ عملية التثبيت على الفور. يبدأ بالتحقق ملائم لمعرفة ما إذا كان لديك حزم يمكنك تحديث. إذا كنت تتابع هذا الدليل ، فقد قمت بالفعل بتحديث نظامك ، وبالتالي سينتقل البرنامج النصي إلى الخطوة التالية.

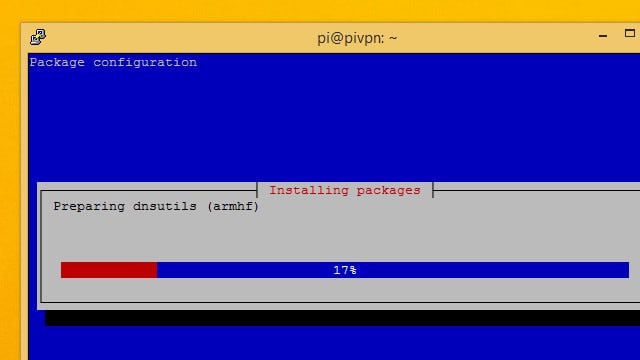

سيتم تثبيت بعض الحزم اللازمة ، ثم سيتم إطلاق برنامج التثبيت Pi VPN.

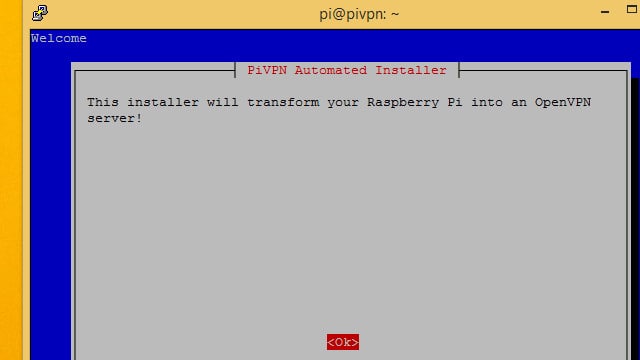

المثبت Pi VPN

مثبّت Pi VPN هو معالج إعداد رسومي زائف مثالي للتشغيل عبر اتصال SSH. عندما تصبح شاشتك زرقاء اللون وتظهر لك رسالة من المثبت ، يمكنك البدء.

لتبدأ, اضغط دخول لإخبار معالج إعداد Pi VPN ، فأنت جاهز.

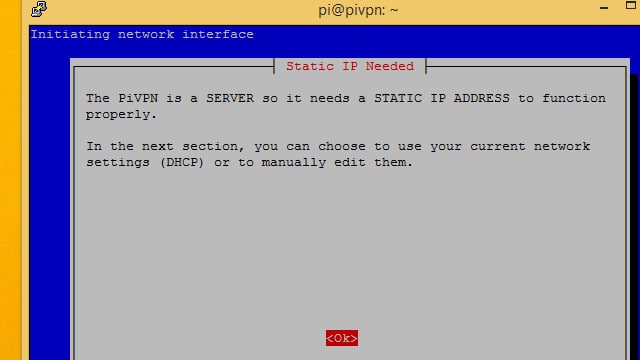

سيتم تحذيرك من أنك بحاجة إلى تعيين عنوان IP ثابت. أنصحك بذلك قبل بدء تشغيل معالج الإعداد ، لذلك إذا لم تكن قد قمت بالفعل بتعيين خروج عنوان IP ثابت الآن واتبع الإرشادات الواردة في القسم السابق.

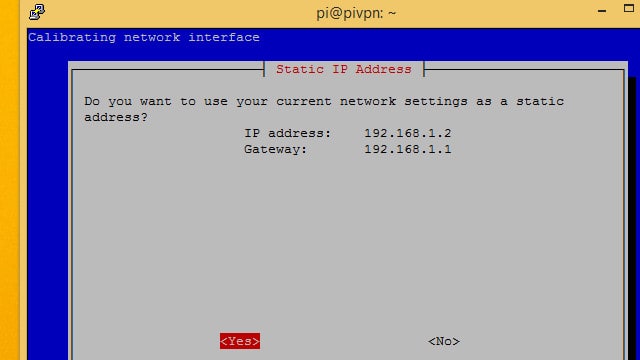

سوف Pi VPN تظهر لك عنوان IP الذي اكتشفه. إذا كان هذا هو عنوان IP الثابت الذي قمت بتعيينه مسبقًا ، فاضغط على نعم زر.

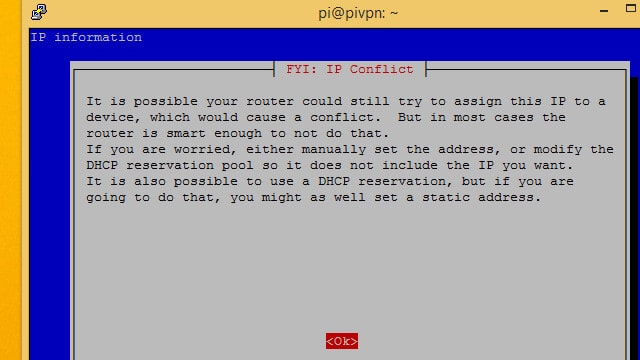

سيتم تحذيرك بشأن تعارضات عنوان IP. الطريقة الأكثر أمانًا لتجنب التعارضات هي البحث عن جهاز التوجيه الخاص بك لمعرفة مدى DHCP واستخدام عنوان IP ثابت خارج هذا النطاق.

في حالتي ، أنا أستخدم 192.168.1.2 وجهاز التوجيه الخاص بي يعين عناوين DHCP بين 192.168.1.100 – 192.168.1.200 لذلك لا يوجد خطر التعارض.

صحافة حسنا تحرك إلى الامام.

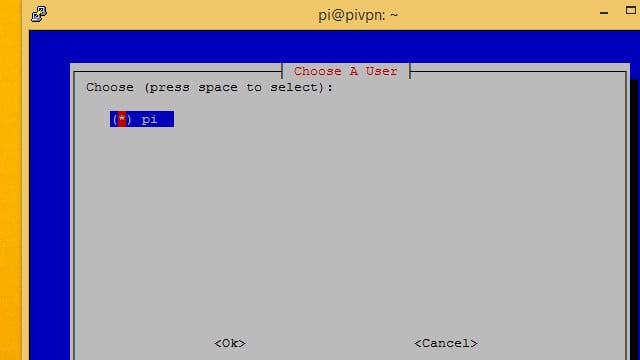

أنت تريد أن تذهب مع الافتراضي متزمت المستخدم في معظم الحالات ، لذلك تأكد من تحديده واضغط على حسنا زر.

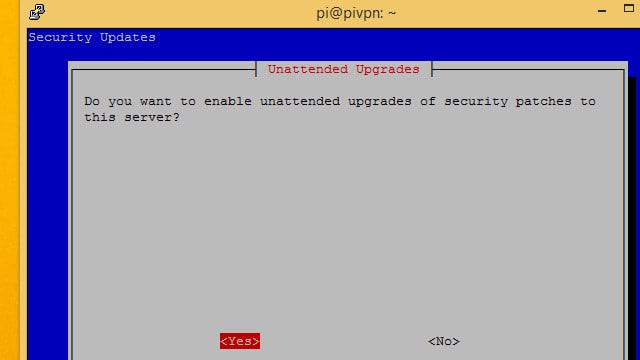

أنصحك بالنقر فوق نعم للسماح بتحديثات الأمان غير المراقبة على خادم Pi VPN. ستتعرض Pi الخاصة بك للإنترنت من خلال إعادة توجيه المنافذ ، لذلك من المهم بشكل خاص أن تظل Pi VPN محدثة.

إذا قمت بالنقر فوق لا, احرص على تشغيل تحديثات منتظمة بمفردك.

من الطبيعي أن يتم عرض وحدة التحكم للحظة بعد تكوين التحديثات التلقائية. سيعود المثبت بعد بضع ثوانٍ.

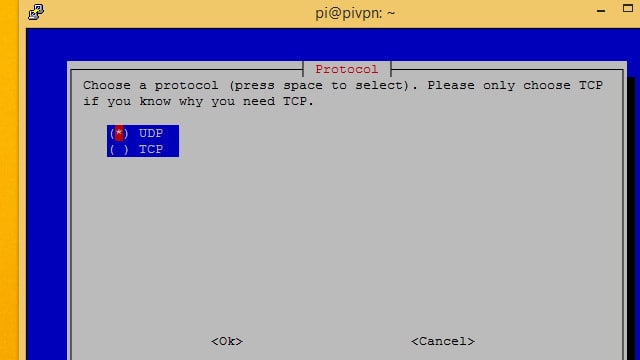

في معظم الحالات ، ستحتاج إلى إعداد Pi VPN باستخدام UDP بروتوكول. إذا كنت تخطط لاستخدام مزود VPN للاشتراك لإنشاء اتصال قفزة مزدوجة فائقة الأمان ، فاستخدم TCP.

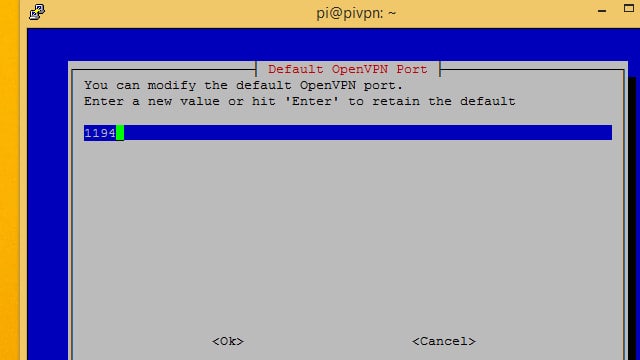

يحيط علما برقم المنفذ الذي تستخدمه لـ Pi VPN ؛ ستحتاج إليها لاحقًا.

ميناء 1194 هو الافتراضي لـ UDP ، في حين أن TCP هو الافتراضي المنفذ 443. إذا كنت تتبع التعليمات لإنشاء شبكة VPN مزدوجة ، فلا تستخدم منفذ TCP الافتراضي أو سيتسبب في حدوث تعارض لاحقًا. اخترت TCP المنفذ 4430 بدلا من ذلك ، لأنه كان من السهل أن نتذكر.

إعداد التشفير

الآن ستتمكن من اختيار مستوى التشفير الخاص بك. في وقت سابق حددت كل خيار ولماذا يمكنك اختياره. إذا كنت غير متأكد من اختيار ، فقم بإلقاء نظرة على نصيحتي.

حدد مستوى التشفير الذي تريد استخدامه مع شريط المسافة ، ثم اضغط حسنا. أنا أختار الركض تشفير 2048 بت حتى أتمكن من دفق الفيديو عبر الاتصال.

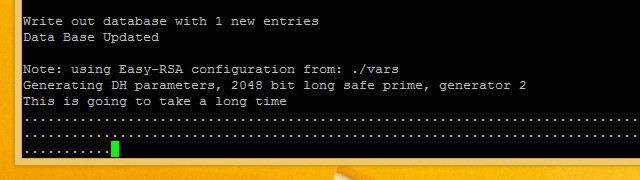

يمكن أن يستغرق توليد هذه المفاتيح لحظة. إذا كنت تستخدم التشفير عالي المستوى ، فسيستغرق الأمر وقتًا أطول. التحلي بالصبر والسماح Pi VPN بإنشاء مفاتيح الخادم الخاص بك.

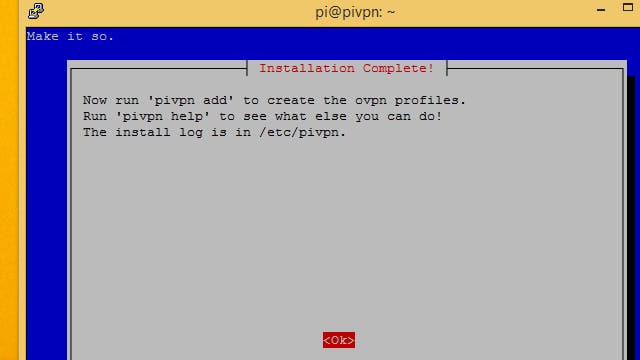

الانتهاء من التثبيت

بعد إنشاء مفاتيح الخادم ، يكتمل معالج إعداد Pi VPN تقريبًا. تبقى خطوات قليلة فقط حتى تتمكن من الاتصال.

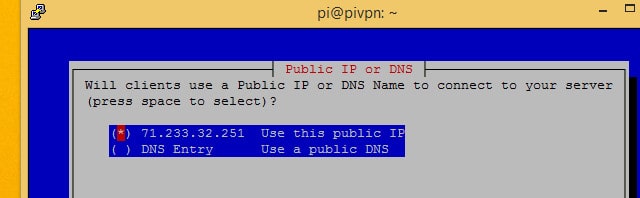

تحديد استخدام هذا IP العام ما لم يكن لديك حساب DNS ديناميكي. إذا كنت تستخدم DNS الحيوي ، فاختر دخول DNS وأدخل اسم المضيف والإعدادات كالمعتاد.

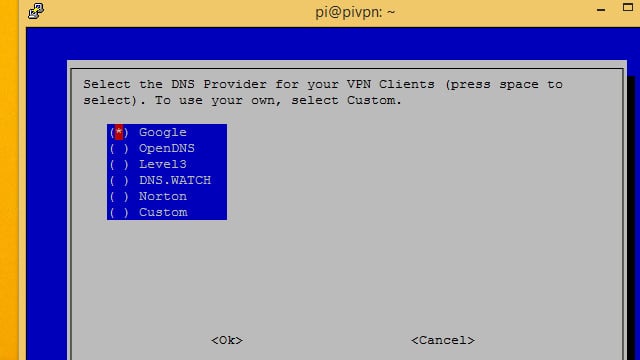

بعد ذلك ، سيتعين عليك اختيار موفر DNS لشبكة VPN الخاصة بك. انصح جوجل بالنسبة لمعظم المستخدمين ، لأنه مجاني وسهل. أبندنس و نورتون كلاهما يوفر تطبيقات DNS آمنة إذا كنت مهتمًا بإغلاق أي تسرب محتمل لنظام DNS. يمكنك أيضا اختيار مخصص إذا كنت ستقوم بمعالجة طلبات DNS باستخدام Pi-hole.

سيخبرك معالج الإعداد بكيفية إضافة مستخدمين في سطر الأوامر. في الخطوة التالية ، سنقوم بتثبيت تطبيق ويب للمساعدة في إدارة المستخدمين. تستطيع ايضا استخذام إضافة pivpn.

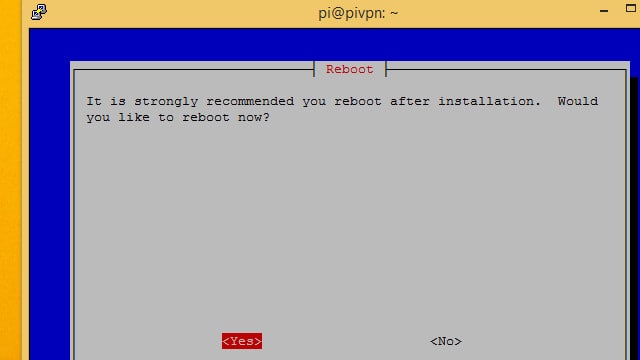

وأخيرا ، انقر فوق نعم زر وإعادة تشغيل التوت بي الخاص بك.

تثبيت Pi VPN GUI

Pi VPN GUI هي أداة ويب لـ Pi VPN. إنه اختياري ، ولكن استخدامه يجعل إدارة المستخدمين وإضافة أجهزة جديدة أسهل كثيرًا. أنصحك تثبيته.

في كل مرة تضيف مستخدمًا إلى PiVPN ، ستقوم بإنشاء ملف تعريف * .ovpn. يمكنك استخدام Pi VPN GUI لإنشاء حساب المستخدم وتسهيل تنزيل ملف التعريف.

إذا اخترت عدم استخدام Pi VPN GUI ، فستحتاج إلى إضافة وإدارة المستخدمين باستخدام إضافة pivpn و إزالة pivpn الأوامر. سيكون عليك أيضًا نسخ ملفات تخصيص * .ovpn التي تم إنشاؤها يدويًا ، وعادةً ما تستخدم أداة سطر أوامر مثل scp.

الاستعداد لتثبيت Pi VPN GUI

قبل تثبيت Pi VPN GUI ، تحتاج إلى تحديث apt. يجب عليك إضافة مستودع لتنزيل جميع البرامج التي تتطلب Pi VPN GUI. هيريس كيفية القيام بذلك.

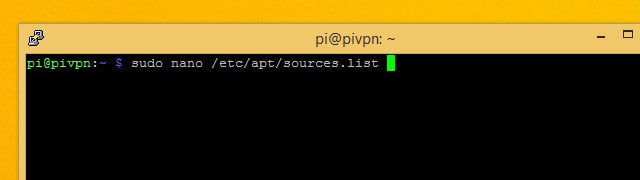

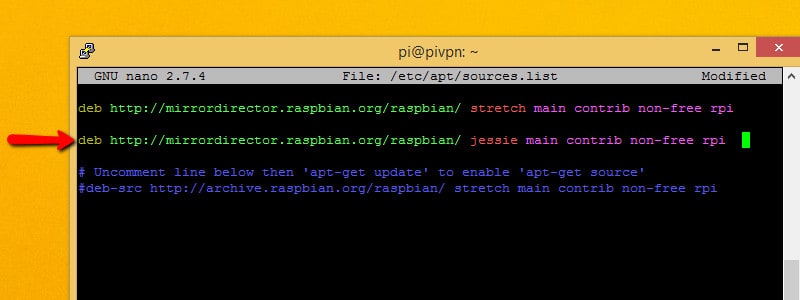

استخدم nano لتعديل قائمة مصادر apt. الأمر هو:

sudo nano /etc/apt/sources.list

أضف السطر التالي إلى sources.list أينما يمكنك العثور على بقعة:

deb http://mirrordirector.raspbian.org/raspbian jessie main تساهم في تطبيق rpi غير المجاني

سيخبرك هذا بأنه من المقبول تثبيت حزم من دبيان جيسي ، وهو إصدار سابق. هذا ضروري لأن بعض البرامج التي يعتمد عليها Pi VPN GUI لم تتم إضافتها إلى مستودعات دبيان الممتدة.

لسوء الحظ ، وجود رابط لإصدار قديم في حسابك sources.list الملف ليس أفضل ممارسة ، رغم أننا نحتاجه في الوقت الحالي. يمكن أن يسبب تعارضًا فيما بعد إذا اخترت تثبيت برامج أخرى. من الجيد إزالة الخط الذي أضفته للتو بعد تثبيت حزم البرامج هذه.

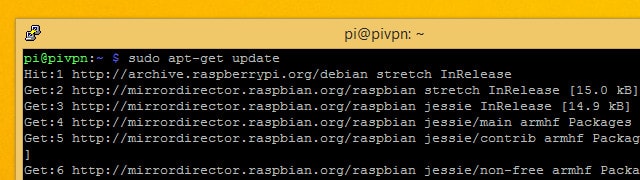

بعد ذلك ، احفظ ثم قم بإنهاء نانو. تحديث apt مع الأمر:

sudo الحصول على التحديث

بمجرد اكتمال التحقق ، قم بتثبيت أي حزم محدثة باستخدام الأمر:

sudo الحصول على الترقية

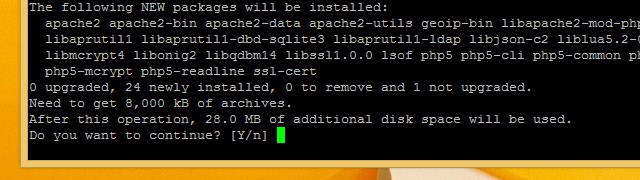

هذا كل ما عليك القيام به من أجل إضافة المستودع الضروري إلى apt. الآن ، قم بتثبيت المتطلبات الأساسية لـ Pi VPN GUI باستخدام الأمر التالي:

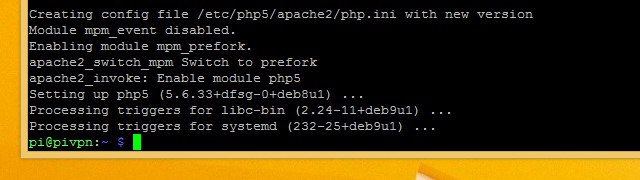

sudo apt-get install git apache2 php5 libapache2-mod-php5 php5-mcrypt تتوقع geoip-bin

صحافة Y عند المطالبة ، والسماح بتشغيل المثبت. عندما تنتهي من تثبيت البرنامج ، يجب عليك تحديث بعض ملفات التكوين قبل أن تتمكن من تثبيت Pi VPN GUI.

الآن بعد تثبيت برنامج المتطلبات المسبقة ، يجب عليك إزالة السطر الذي أضفته من /etc/apt/sources.list و اهرب sudo التحديث المناسب مرة أخرى.

تحديث تكوين الويب

Pi VPN GUI هو تطبيق ويب ، ويحتاج إلى خادم ويب apache لتشغيله بشكل صحيح. لقد قمنا بتركيب apache في الخطوة السابقة ، ولكن الآن يجب إجراء بعض التغييرات قبل أن يتمكن Pi VPN GUI من العمل على خادم apache.

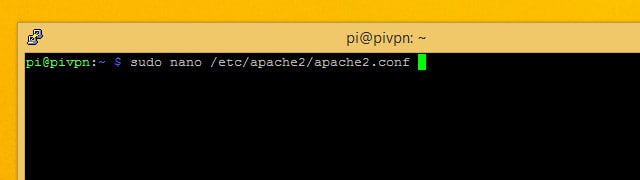

أولاً ، ستحتاج إلى تغيير حساب المستخدم الذي يعمل عليه أباتشي. إنه حساب افتراضي غير مدعوم ، ونحن بحاجة إلى تشغيله كمستخدم متزمت في حين أن. قم بتحرير ملف config apache باستخدام الأمر:

sudo nano /etc/apache2/apache2.conf

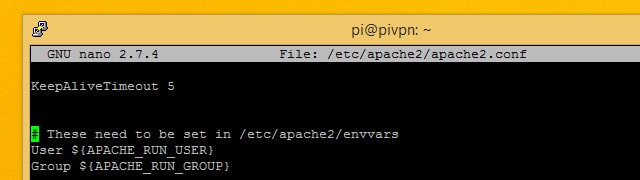

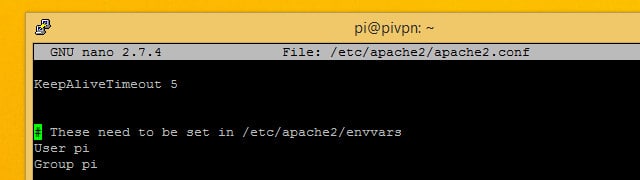

قم بالتمرير لأسفل حتى ترى السطر الذي يقول المستخدم $ (APACHE_RUN_USER) تليها مجموعة.

تغيير القيم ل المستعمل و مجموعة إلى متزمت لكليهما. ثم اضغط السيطرة + X لإنهاء ، و Y للحفظ.

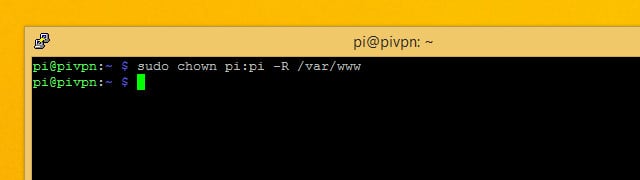

التغيير التالي صاحب ل / فار / على شبكة الاتصالات العالمية الدليل الذي يستخدمه أباتشي لتخزين المواقع فيه. يمكنك منح المستخدم متزمت ملكية دليل الويب باستخدام هذا الأمر:

sudo chown pi: pi -R / var / www

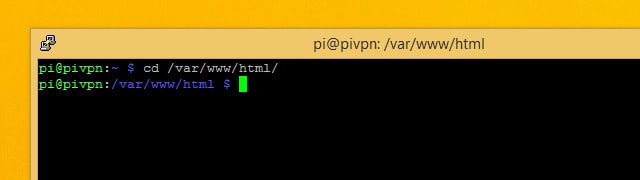

عندما تنتهي ، قم بالتغيير إلى / فار / على شبكة الاتصالات العالمية / أتش تي أم أل الدليل باستخدام هذا الأمر:

cd / var / www / html

يجب عليك إكمال تثبيت Pi VPN GUI من هذا الدليل.

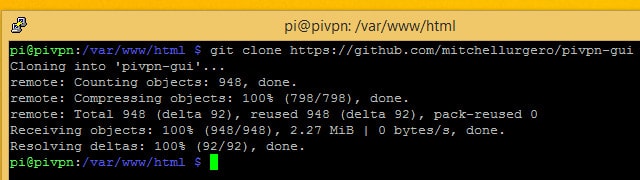

تنزيل وتثبيت Pi VPN GUI

بعد كل هذا الإعداد للعمل ، من السهل جدًا تنزيل وتثبيت Pi VPN GUI. كل ما عليك القيام به هو التحقق من المشروع باستخدام بوابة. إذا تابعت ذلك ، فقد قمنا بتثبيت الأداة git في خطوة سابقة.

تأكد من أنك لا تزال في / فار / على شبكة الاتصالات العالمية / أتش تي أم أل دليل وتشغيل الأمر:

بوابة استنساخ https://github.com/AaronWPhillips/pivpn-gui

سيستخدم الأمر git لاستنساخ دليل مشروع Pi VPN GUI في جذر خادم الويب الخاص بك ، مما يجعله متاحًا كصفحة ويب. يمكنك التحقق لمعرفة ما إذا كان التثبيت ناجحًا باستخدام متصفحك.

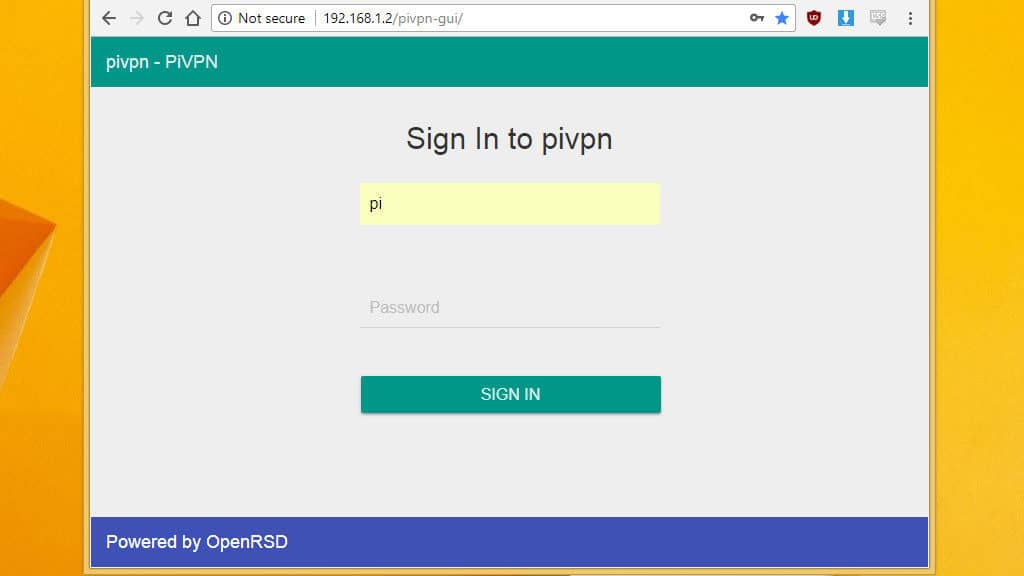

الاتصال بـ Pi VPN GUI

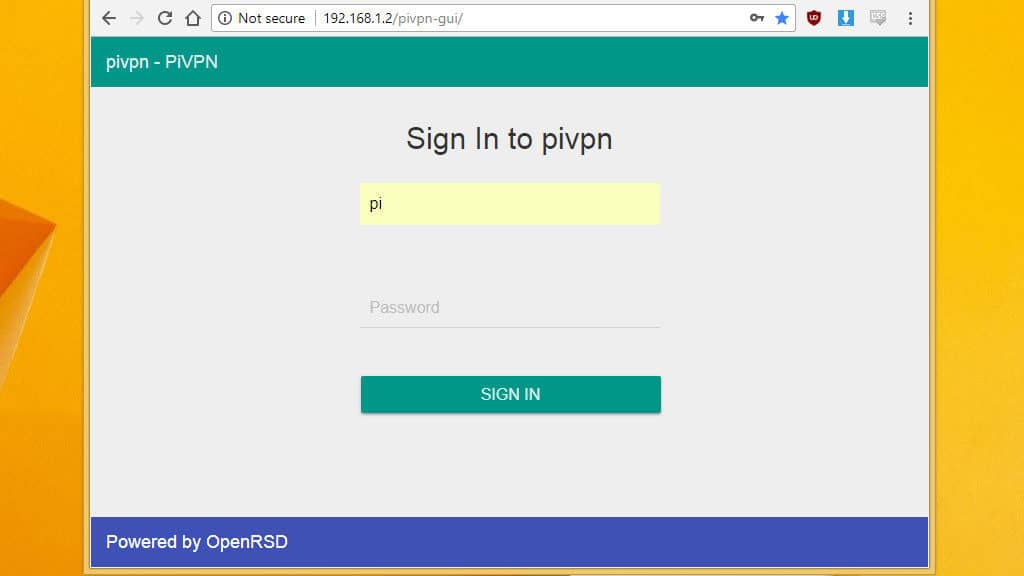

الآن وبعد تثبيت Pi VPN GUI ، يمكنك فتحه في متصفحك واستخدامه لإدارة مستخدمي Pi VPN. لقد قمت بتثبيت Pi VPN على Raspberry Pi بعنوان IP الخاص بـ 192.168.1.2 ، لذلك يمكنني العثور على Pi VPN GUI على http://192.168.1.2/pivpn-gui.

يجب عليك استخدام عنوان IP الذي يتوافق مع التثبيت الخاص بك وفتح Pi VPN GUI في متصفحك.

ستتمكن من معرفة ما إذا كنت متصلاً بنجاح عندما ترى مطالبة بتسجيل الدخول. إذا لم تتمكن من تسجيل الدخول ، فستحتاج إلى إعادة تشغيل Raspberry Pi.

في الوقت الحالي ، قم فقط بإضافة إشارة مرجعية إلى Pi VPN GUI حتى تتمكن من الرجوع إليها بسهولة. الخطوة التالية هي إعداد اتصال VPN للخارج من أجل تشفير اتصالك بالإنترنت. إذا كنت تفضل عدم الاشتراك في خدمة مثل IPVanish ، فيمكنك الانتقال إلى الأمام لإعداد جهاز التوجيه الخاص بك وإضافة مستخدمين.

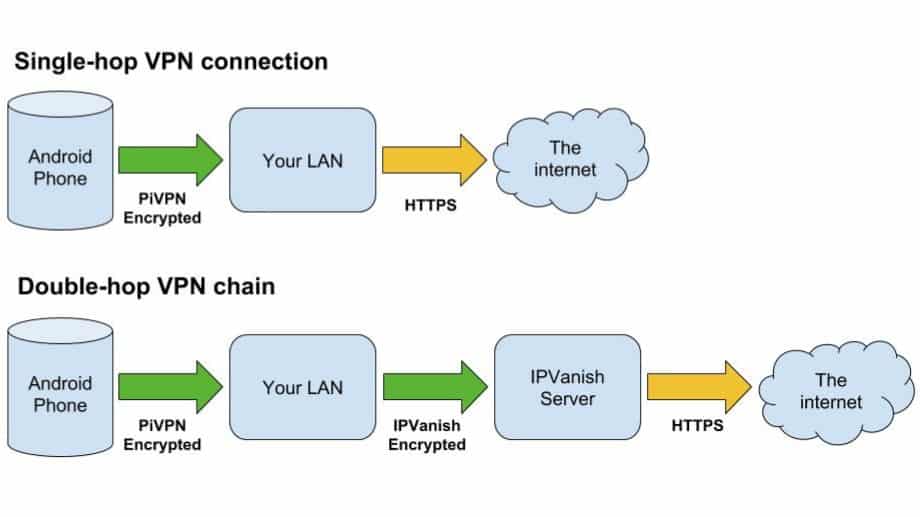

إعداد اتصال VPN للخارج

إذا لم تقم بإعداد اتصال VPN للخارج ، فستتصل جميع حركة المرور من الأجهزة المتصلة بـ VPN بالإنترنت باستخدام عنوان IP العام لشبكة LAN الخاصة بك. أينما تتصل ، ستعتقد مواقع الويب أنك متصل من المنزل. هذا ليس شيئًا سيئًا دائمًا ؛ على سبيل المثال ، قد ترغب في مشاهدة Netflix عند السفر إلى الخارج.

ولكن لتحقيق أقصى استفادة من Pi VPN ، أوصي باستخدام مزود VPN للخارج وإنشاء ما يسمى باتصال “قفزة مزدوجة”.

ميزة اتصال VPN قفزة مزدوجة هي التشفير الكامل من طرف إلى آخر لإنترنت المحمول الخاص بك عند الاتصال بموقع عبر HTTPS. يتجاوز الأمان الإضافي مجرد وجود نفقين ، نظرًا لأن خادم VPN الصادر لا يرى الطلب الأصلي أبدًا.

من الناحية العملية ، هذا يعني أن أي سجلات يحتفظ بها مزود VPN الخاص بك لن يكون قادرًا على تحديد الجهاز الذي جاء منه أي طلب فردي – كل شيء يحل مرة أخرى إلى خادم Pi VPN الخاص بك. إنها طبقة أخرى من إخفاء الهوية لكل ما تفعله على الإنترنت.

إذا كنت تقوم بإعداد Pi VPN فقط للاتصال بشبكتك المنزلية عن بُعد ، يمكنك تخطي هذه الخطوة والمتابعة. ولكن إذا كنت مهتمًا بإنشاء اتصال إنترنت آمن ومجهول للهواتف وأجهزة الكمبيوتر المحمولة والأجهزة اللوحية والأجهزة الأخرى ، فيجب عليك استخدام اتصال VPN للخارج مع Pi VPN.

صفقة القارئ: يقدم IPVanish تجربة مجانية لمدة 7 أيام لعملاء Comparitech إذا لم يكن لديك مزود VPN بالفعل.

باستخدام جهاز توجيه بوابة تمكين VPN

إذا كان لديك بالفعل جهاز توجيه عبّارة يدعم اتصال VPN للخارج ، فسيتم عملك. نظرًا لأن كل حركة المرور ستترك شبكتك المنزلية مشفرة بواسطة جهاز التوجيه ، فقد حصلت فعليًا على VPN ذات قفزة مزدوجة. في هذه الحالة ، يمكنك إيقاف وربط عملائك.

إذا كنت مهتمًا بمعرفة كيفية إنشاء جهاز توجيه يدعم VPN ، أو كان لديك جهاز ترغب في إعداده ، فلدينا أدلة لذلك. إذا كان لديك بالفعل جهاز توجيه يدعم VPN وتحتاج إلى إعداده كعميل VPN ، ألق نظرة على كيفية اختيار مزود VPN وإعداد جهاز التوجيه الخاص بك.

سيتعين على البقية منا استخدام Pi لدينا للتعامل مع الاتصال الخارجي المشفر والتوجيه المطلوب لإنشاء قفزة VPN ثانية.

باستخدام IPVanish باعتباره VPN الصادرة

يجعل الكمون المنخفض لـ IPVanish خيارًا رائعًا إذا كنت تقوم بإعداد اتصال VPN قفزة مزدوجة مثل هذا ، لأن اتصالك ينتظر على خادمي VPN للتعامل مع حركة المرور. ستكون العملية هي نفسها بالنسبة لأي مزود VPN يقوم بنشر ملفات تعريف OpenVPN لخوادمهم.

ستحتاج إلى تنزيل ملف تعريف autologin والشهادة الرقمية لمزود VPN. إذا كنت تستخدم IPVanish ، فهذه الملفات متاحة للتنزيل هنا.

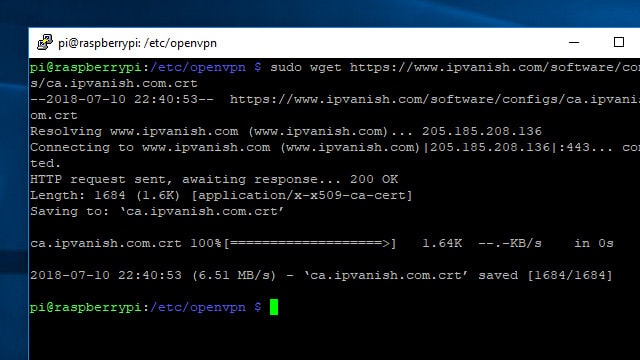

إحدى الطرق السهلة للحصول على الملفات التي تحتاجها على خادم Pi VPN الخاص بك هي الاتصال عبر SSH واستخدام مجلد مشترك أمر لتنزيلها من شبكة الإنترنت. تأكد من اتصال خادم Pi VPN الخاص بك بالإنترنت ، ثم قم بالتغيير إلى الدليل المناسب وقم بتنزيل الملفات التي تحتاجها باستخدام هذه الأوامر:

مؤتمر نزع السلاح / الخ / openvpn

sudo wget http://www.ipvanish.com/software/configs/ca.ipvanish.com.crt

sudo wget http://www.ipvanish.com/software/configs/ipvanish-US-Chicago-chi-a01.ovpn

لاحظ أنه يجب عليك تغيير عنوان URL الثاني لمطابقة خادم IPVanish الذي تريد الاتصال به. في حالتي ، أنا أستخدم خادم IPVanish في شيكاغو.

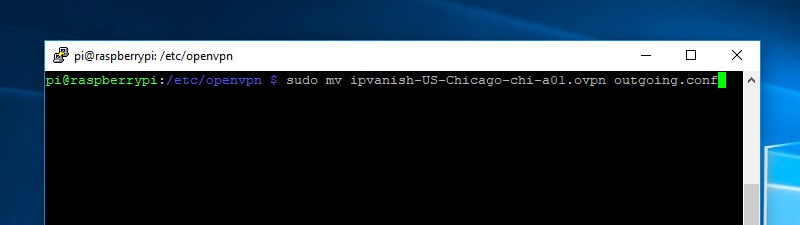

نظرًا لأنك ستتصل بـ IPVanish تلقائيًا باستخدام خدمة OpenVPN ، فمن المهم إعادة تسمية ملف تعريف * .ovpn autologin الذي قمت بتنزيله للتو. ستتصل خدمة OpenVPN فقط بملفات التعريف ذات ملحق الملف * .conf. استخدم هذا الأمر لإعادة تسمية الملف إلى outgoing.conf:

sudo mv /etc/openvpn/ipvanish-US-Chicago-chi-a01.ovpn /etc/openvpn/outgoing.conf

الآن وبعد تنزيل الملفات وإعدادها ، أنت الآن على استعداد لإعداد الاتصال بمزود VPN المنتهية ولايته.

إعداد اتصال IPVanish

من الأسهل تتبع اتصالين VPN متزامنين إذا قمت بإعادة تسمية كل واجهة لتعكس ما تفعله. أنا أحب أن استخدام / ديف / تون الوارد و / ديف / تون المنتهية ولايته للإشارة إلى واجهات الشبكة المختلفة.

تضمن إعادة تسمية الواجهات أيضًا أن الاتصالات لن تنقلب ذهابًا وإيابًا بين تحديد اسمه / ديف / tun0 و / ديف / tun1, اعتمادا على واحد يأتي عبر الإنترنت أولا. أسماء الأجهزة مهمة لمعرفة ما إذا كنت تريد أن تكون قادرًا على تكوين جدار الحماية بشكل صحيح.

يمكنك تغيير اسم كل واجهة من خلال تحرير إعدادات الاتصال. كل اتصال OpenVPN به ملف * .config مرتبط به. يؤدي تغيير الأسطر الأولى في كل ملف إلى إعادة تسمية واجهة الشبكة.

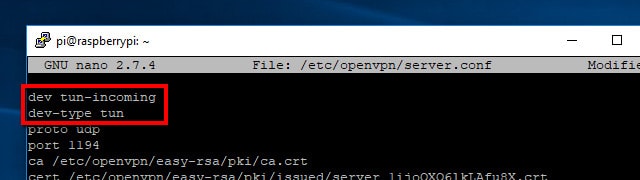

ابدأ بتحرير إعدادات Pi VPN الموجودة في /etc/openvpn/server.conf, باستخدام الأمر التالي:

sudo nano /etc/openvpn/server.conf

تغيير السطر الأول من:

ديف تون

إلى ما يلي ، إدراج سطر جديد:

ديف تون واردة

ديف من نوع تون

صحافة السيطرة + X وثم Y لحفظ التغييرات الخاصة بك. في المرة التالية التي يتم فيها تشغيل Pi VPN ، سيتم إنشاء جهاز يسمى / ديف / تون الوارد.

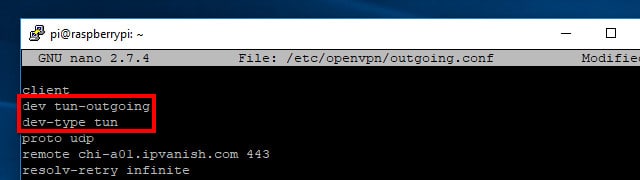

ستحتاج إلى تعديل ملف التكوين الوارد على /etc/openvpn/outgoing.conf بنفس الطريقة. فتحه مع هذا الأمر:

sudo nano /etc/openvpn/outgoing.config

كما كان من قبل ، قم بتغيير السطر الأول وأدخل ثانية في الجزء العلوي من ملف التكوين. يجب قراءة هذا:

ديف تون المنتهية ولايته

ديف من نوع تون

لكن اتصال VPN الصادر يحتاج إلى تغييرات أخرى أيضًا. ستحتاج إلى توجيهها إلى شهادة الخادم التي قمت بتنزيلها في خطوة سابقة ، وتقديم اسم المستخدم وكلمة المرور الخاصة بك حتى يمكن VPN الاتصال تلقائيًا.

تحرير الخاص بك outgoing.conf ملف لاستخدام شهادة خادم IPVanish. تغيير الخط الذي يبدأ بـ كاليفورنيا ليقرأ:

ca /etc/openvpn/ca.ipvanish.com.crt

ثم تحديث أو إضافة المصادقة المستخدم تمرير للإشارة إلى IPVanish في ملف كلمة المرور ، والذي سننشئه قريبًا:

مصادقة المستخدم-تمرير / الخ / openvpn / passwd

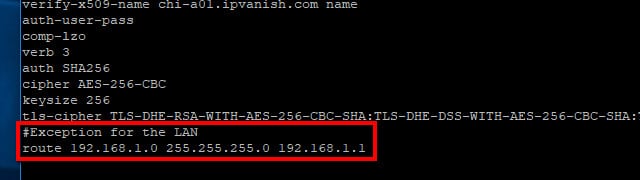

يجب أيضًا إبلاغ اتصال VPN الصادر بعدم إعادة توجيه حركة مرور LAN. ستحتاج إلى إضافة هذا السطر إلى نهاية خطك outgoing.conf ملف لتتمكن من الوصول إلى شبكتك المحلية من خلال Pi VPN:

الطريق 192.168.1.0 255.255.255.0 192.168.1.1

تذكر أن تستخدم عنوان IP المناسب لشبكة LAN الخاصة بك إذا كان مختلفًا عن العنوان أعلاه. حفظ التغييرات الخاصة بك إلى /etc/openvpn/outgoing.conf في نانو عن طريق الضغط السيطرة + X, ثم Y.

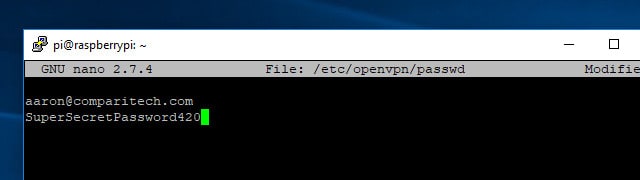

الآن ، قم بإنشاء ملف كلمة مرور يمكن لـ OpenVPN استخدامه لتسجيل الدخول إلى IPVanish باستخدام بيانات اعتمادك. لا يمكن أن يكون تنسيق هذا الملف أكثر بساطة ، إنه مجرد اسم المستخدم الخاص بك في السطر الأول وكلمة المرور الخاصة بك في الثانية. استخدم هذا الأمر لإنشاء الملف وفتحه للتحرير:

سودو نانو / الخ / openvpn / passwd

أدخل عنوان بريدك الإلكتروني في السطر الأول وكلمة المرور الخاصة بك في السطر الثاني ، ثم اضغط Ctrl + X، Y لحفظ الملف. منذ / الخ / المسنجر / باسود يحتوي على بيانات الاعتماد الخاصة بك في نص عادي ، من المهم أن تقوم بتأمين الملف. يمكنك قفل الوصول إلى / الخ / المسنجر / باسود استخدام شمود مثله:

sudo chmod +600 / etc / openvpn / passwd

سيضمن ذلك فقط للمستخدم الجذر يمكنه قراءة أو كتابة باسود ملف ، وهو الحد الأدنى لمستوى الأمان الذي تحتاجه عند تخزين بيانات الاعتماد الخاصة بك في نص عادي.

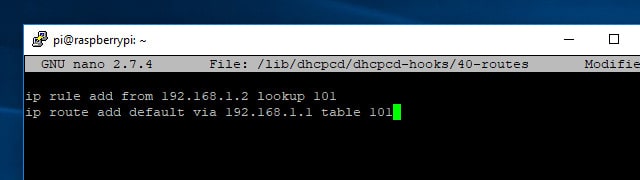

تحديث جدول التوجيه الخاص بـ Raspberry Pi

قبل أن تتمكن من إحضار VPN الصادرة عبر الإنترنت لتأمين اتصالك بالإنترنت ، تحتاج إلى تعيين Raspberry Pi لتوجيه حركة المرور بشكل صحيح. يرجى تذكر استبدال عنوان IP الثابت الخاص بـ Pi إذا كان مختلفًا عن العنوان أدناه.

ستحتاج إلى إنشاء أو تعديل / ليب / dhcpcd / dhcpcd السنانير / 40-طرق وإضافة بضعة خطوط. إليك الأمر:

sudo nano / lib / dhcpcd / dhcpcd-hooks / 40-طرق

أضف هذين السطرين إلى البرنامج النصي:

إضافة قاعدة الملكية الفكرية من 192.168.1.2 lookup 101

إضافة ip طريق الافتراضي عبر 192.168.1.1 الجدول 101

ثم اضغط السيطرة + X, Y لحفظ التغييرات الخاصة بك.

هذا هو التغيير الوحيد الذي ستحتاج إلى إجرائه على جدول توجيه Raspberry Pi. بعد أن قمت بحفظ التغييرات وإعادة تشغيل Pi الخاص بك ، ستتمكن من تشغيل اتصالات VPN الواردة والصادرة في نفس الوقت.

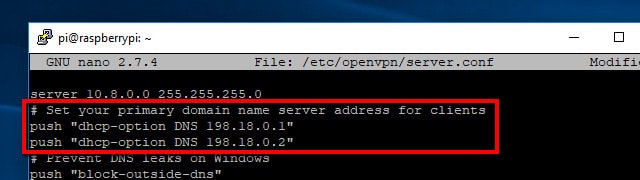

تأمين طلبات DNS الخاصة بك

من أجل جعل اتصالك آمنًا حقًا ، يجب عليك التأكد من إيقاف تسريبات DNS. يحدث تسرب DNS عندما يبحث اتصال VPN الآمن عن مواقع الويب باستخدام خادم DNS خارج الشبكة المشفرة. يؤدي ذلك إلى كشف عملاء VPN عن مخاطر مثل تسجيل DNS والهجمات التي تتم في الوسط.

يتمثل الحل في إجبار جميع عملاء VPN القادمين على استخدام خادم DNS الآمن لمزود VPN المنتهية ولايته. في هذه الحالة ، سأجب موكلي على استخدام خوادم DNS الخاصة بـ IPVanish.

لتغيير خوادم DNS الخاصة بك دون الحاجة إلى إعادة تثبيت Pi VPN ، ستحتاج إلى التحديث /etc/openvpn/server.conf. افتحه للتحرير باستخدام هذا الأمر:

sudo nano /etc/openvpn/server.conf

التمرير خلال الملف حتى ترى السطرين إدفع إعدادات DNS لعملاء VPN الخاص بك. لقد قمت بتثبيت Pi VPN باستخدام خوادم DNS من Google في البداية ، وبالتالي فإن الخطين اللذين يجب تغييرهما في بلدي server.conf يبدو مثل هذا:

دفع “خيار DNS DNS 8.8.8.8”

دفع “خيار DNS dhcp 8.8.4.4”

إذا كنت تستخدم IPVanish ، فغيّر هذه الأسطر لقراءة:

دفع “خيار DNS DHCP 198.18.0.1”

دفع “خيار DNS dhcp-198.18.0.2”

إذا كنت تستخدم موفر VPN مختلف ، فستحتاج إلى البحث عبر الإنترنت للعثور على خوادم DNS الخاصة بهم.

بمجرد تحرير الملف ، احفظه باستخدام السيطرة + X, Y. تسري التغييرات في المرة التالية التي يتم فيها إعادة تشغيل خدمة OpenVPN ، وسيستخدم عملاء VPN خوادم IPVanish الآمنة تلقائيًا.

الاتصال بـ IPVanish

قبل أن تقوم بتعيين OpenVPN على الاتصال تلقائيًا بمزود VPN الصادر ، يجب عليك اختبار الاتصال. من سطر الأوامر ، اكتب:

خدمة sudo openvpn @ البداية الصادرة

سوف تملأ الشاشة بنص يظهر لك حالة اتصال VPN. التأكد مرتين /etc/openvpn/outgoing.conf إذا كنت تواجه مشكلات في الاتصال ، وتأكد من صحة اسم المستخدم وكلمة المرور وعلى أسطر منفصلة في / الخ / المسنجر / باسود.

عندما تكون متصلاً بنجاح ، قم بفصل شبكة VPN عن طريق الضغط على Ctrl + C. الخطوة الأخيرة في إنشاء اتصال VPN صادر هو إعداده لبدء التشغيل التلقائي.

بدء تشغيل اتصالات VPN تلقائيًا

بمجرد اختبار الاتصال بشكل جيد ، يجب عليك ضبط كلاً من اتصالات VPN الخاصة بك لبدء التشغيل تلقائيًا. يسهل OpenVPN من خلال السماح لك بالرجوع إلى كل اتصال وفقًا لاسم ملف التكوين.

للبدء ، ستحتاج إلى تعديل ملف التكوين العام لـ OpenVPN باستخدام هذا الأمر:

سودو نانو / الخ / الافتراضي / openvpn

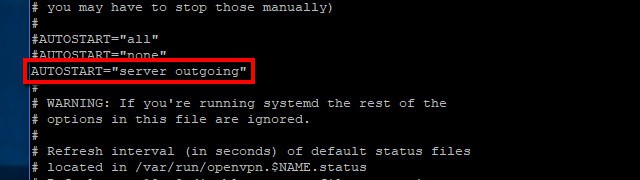

ثم uncomment هذا الخط:

AUTOSTART ="مكتب البيت"

وغيره ليصبح نصه كما يلي:

AUTOSTART ="خادم المنتهية ولايته"

بمجرد الانتهاء ، احفظ تغييراتك مع Ctrl + X، Y ثم أعد تشغيل خادم Pi VPN باستخدام الأمر التالي:

سودو إعادة التشغيل

عند إعادة تشغيل Raspberry Pi ، سيتم توصيل خادم Pi VPN بمزود VPN المنتهية ولايته وعلى استعداد لبدء معالجة الاتصالات الواردة.

إعدادات جهاز التوجيه VPN VPN

الفكرة الكاملة لشبكة VPN هي أنه نفق من خارج شبكتك إلى الداخل. هذا يعني أنك ستحتاج إلى إعداد جهاز التوجيه الخاص بك للسماح ببعض الاتصالات من خلال. نحن نفعل هذا باستخدام ميناء الشحن, وقد يكون الأمر سهلاً للغاية أو أكثر صعوبة بعض الشيء وفقًا لجهاز التوجيه الخاص بك.

أنا أستخدم جهاز توجيه Linksys لنموذج إدخال لهذا الدليل ، ولكن كل جهاز توجيه للمستهلك يدعم إعادة توجيه المنفذ. قد يختلف الإجراء الخاص بك قليلاً ، لكن معظم الشركات المصنعة لجهاز التوجيه تقدم أدلة إعادة توجيه المنافذ على الويب.

إعادة توجيه منفذ VPN

لا يمكن لعملاء VPN الاتصال بشبكتك إلا إذا قمت بإعادة توجيه المنفذ الذي حددته سابقًا. عادةً يتم حظر جميع هذه الطلبات بواسطة جهاز التوجيه الخاص بك لأسباب أمنية ، ولكن يتعين علينا استثناء خاص. في هذه الحالة ، يرجع ذلك إلى أننا نحتاج إلى السماح لعملاء VPN بالاتصال بـ Pi VPN عبر الإنترنت.

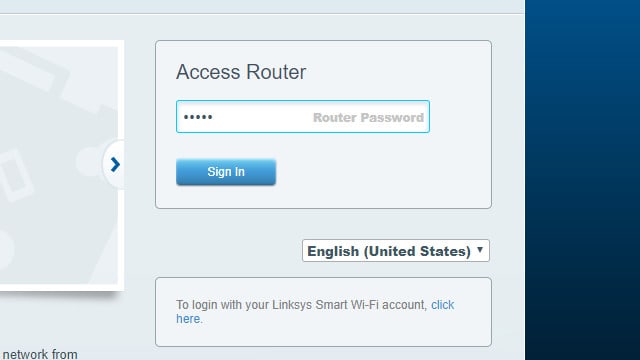

ابدأ بتسجيل الدخول إلى جهاز التوجيه الخاص بك. في معظم الحالات ، يمكنك القيام بذلك عن طريق النقر هنا أو هنا. أو ابحث عن عنوان IP الخاص بالموجه وقم بلصقه في مستعرض.

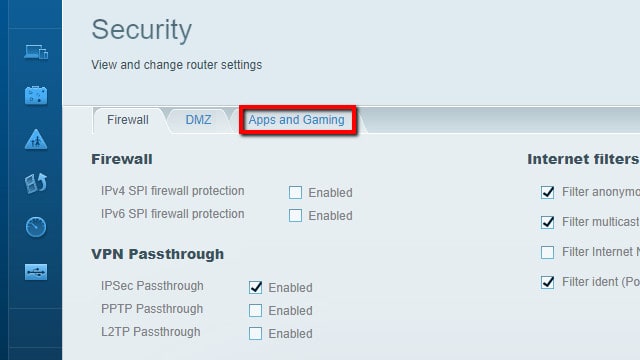

بمجرد تسجيل الدخول ، انقر فوق القوائم حتى تجد إعادة توجيه المنفذ. في حالتي ، إنه في التطبيقات والألعاب – اعدادات جدار الحماية.

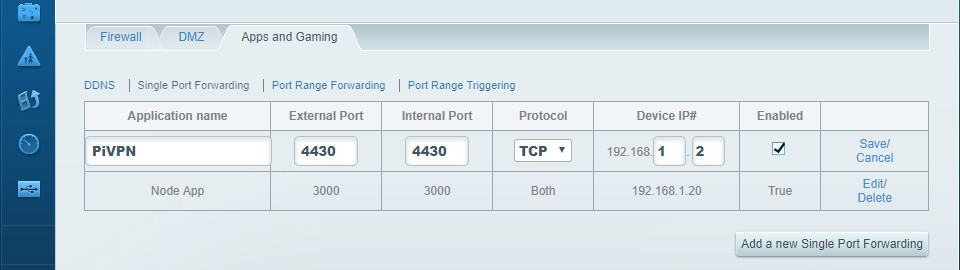

انقر لإضافة منفذ جديد. ستحتاج إلى معرفة رقم المنفذ الذي حددته مسبقًا. ستحتاج أيضًا إلى عنوان IP الثابت لخادم Pi VPN. في حالتي ، هذا المنفذ 1134 و 192.168.1.2.

انقر حفظ عند إعداد إعادة توجيه المنفذ. سيتمكن عملاء VPN الآن من تسجيل الدخول عندما يكونون خارج الشبكة المحلية.

ملاحظة عملاء Comcast Xfinity

لم أستطع الحصول على جهاز توجيه Comcast Xfinity لإعادة توجيه المنافذ بشكل صحيح. كانت المشكلة هي أن جهاز التوجيه الخاص بي يحتوي على نظام داخلي لاكتشاف التسلل (IDS) ، والذي يستخدم قليلاً مثل جدار الحماية لإيقاف الهجمات الضارة على شبكتك المنزلية. لا يمكن إيقاف تشغيل IDS ، والاتصال بشبكة VPN من خلال جهاز التوجيه Comcast الخاص بك يقوم بتشغيله ، مما يؤدي إلى حظر الاتصال.

كان حلي هو وضع جهاز توجيه Xfinity في وضع الجسر وتوصيل جهاز التوجيه اللاسلكي به. ثم تمكنت من استخدام جهاز التوجيه اللاسلكي لتشغيل إعادة توجيه المنفذ والسماح بالاتصال بشبكة VPN الخاصة بي. إذا كنت أحد مستخدمي Comcast يواجه مشكلة في إعادة توجيه المنفذ ، فاترك تعليقًا أدناه للحصول على المساعدة.

إدارة مستخدمي Pi VPN

يجب أن يكون لكل جهاز يتصل بـ VPN حساب مستخدم مرتبط به. عند إنشاء كل حساب ، ستقوم Pi VPN بإنشاء ملف تعريف OpenVPN. في وقت لاحق ، ستستخدم ملفات تخصيص * .ovpn هذه على أجهزتك لإعدادها تلقائيًا.

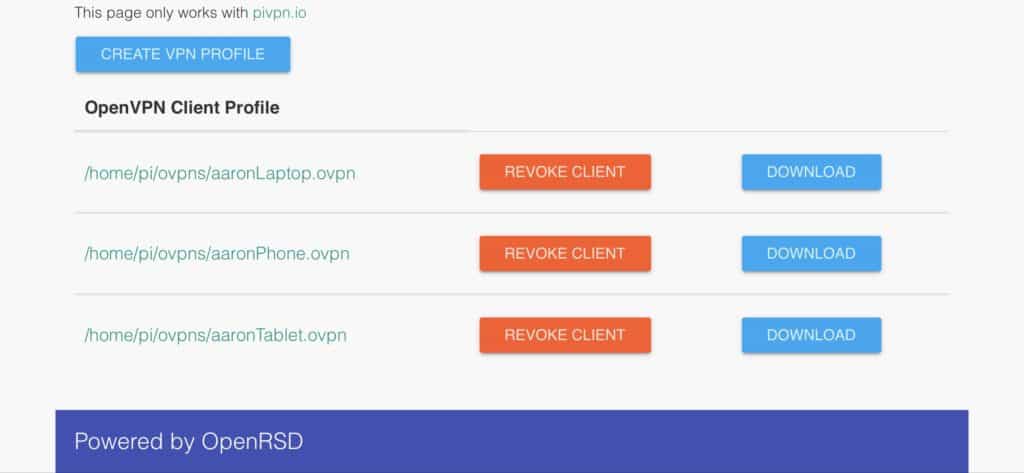

إنشاء ملفات تعريف باستخدام Pi VPN GUI

إليك كيفية إضافة مستخدمين إلى Pi VPN. عند الانتهاء ، ستتمكن من تنزيل الملف الشخصي اللازم للاتصال بشبكتك الخاصة.

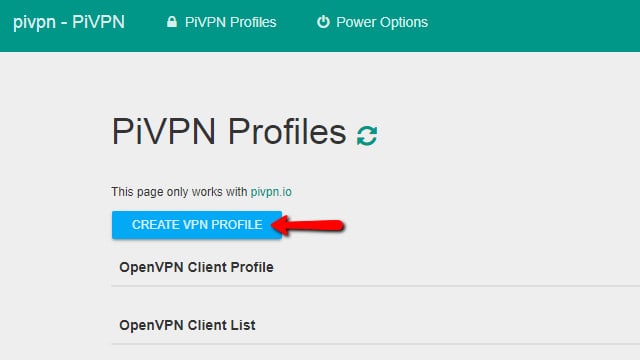

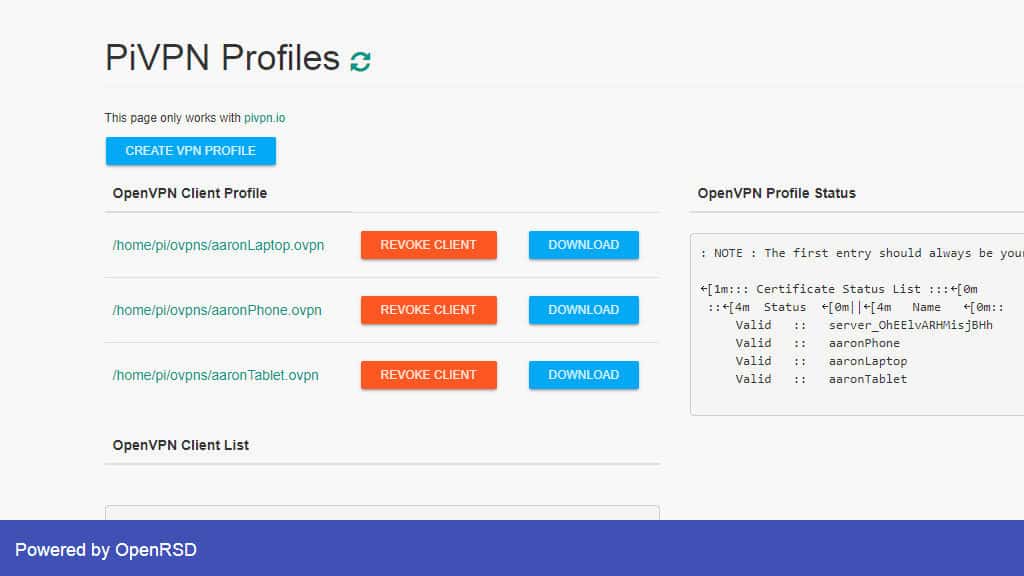

انقر على إنشاء ملف تعريف VPN زر لإضافة مستخدم جديد.

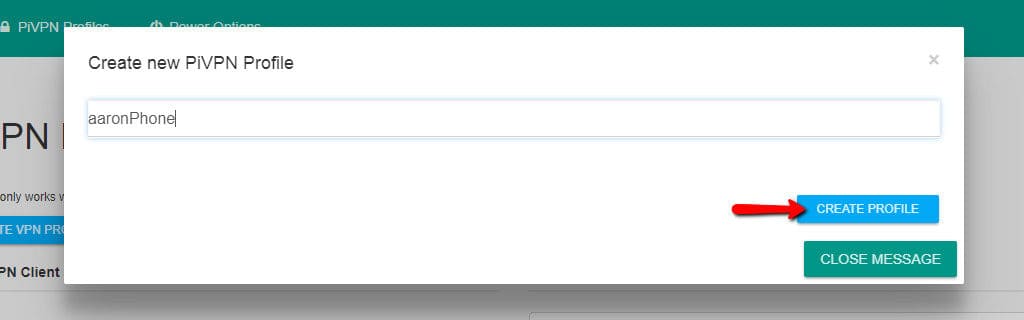

ثم اكتب اسم مستخدم وانقر فوق إنشاء ملف تعريف زر. أوصي بتسمية كل مستخدم بعد الجهاز الذي تخطط للاتصال به. في وقت لاحق ، فإنه يجعل من السهل معرفة لمحة عن الأجهزة المتصلة VPN.

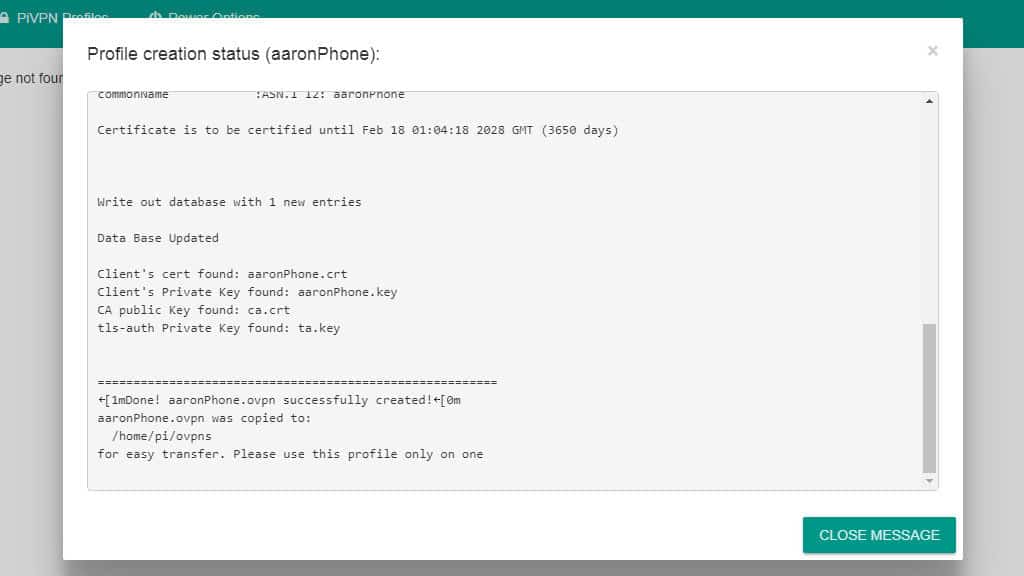

يتم فتح نافذة الحالة حتى تتمكن من المتابعة مع عملية إنشاء الملف الشخصي. يمكن أن يستغرق إنشاء مفاتيح التشفير وقتًا طويلاً ، خاصةً إذا كنت تستخدم تشفير 4096 بت.

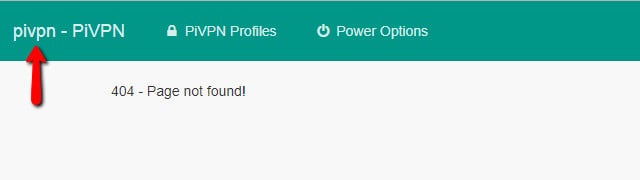

في بعض الأحيان ، سينقلك Pi VPN GUI إلى رسالة 404 بعد إنشاء ملف تعريف بنجاح. انقر على pivpn في الزاوية العلوية اليسرى للعودة إلى متصفح الملف الشخصي.

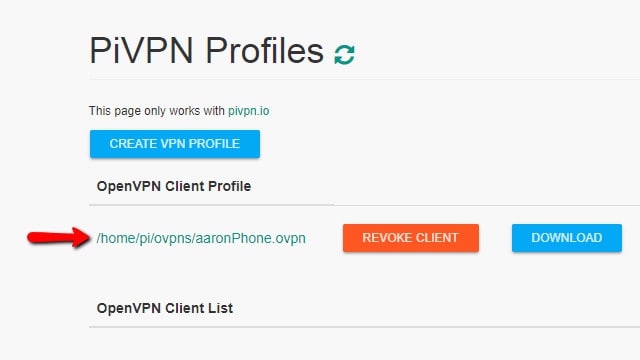

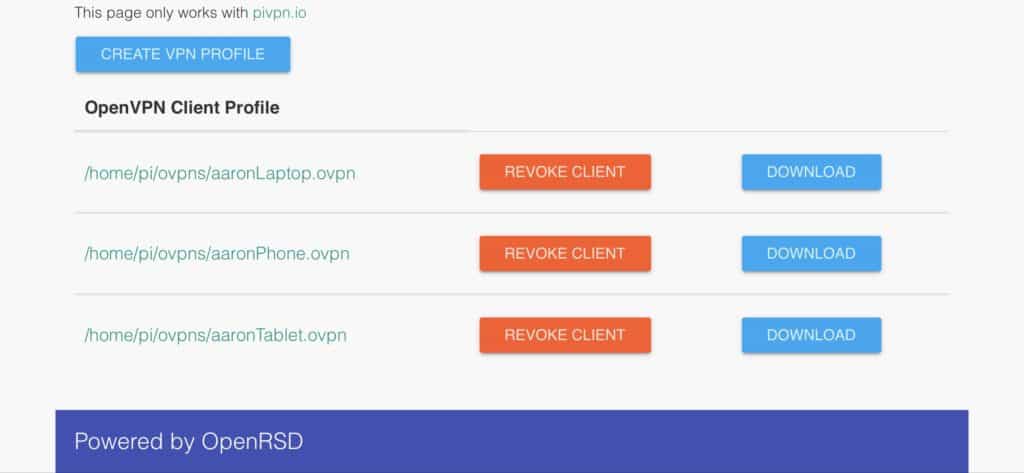

سترى طريقًا إلى ملف تعريف عميل OpenVPN, وزر ل تحميل ذلك. يمكنك النقر فوق إلغاء العميل زر لإزالة حساب المستخدم. يؤدي إلغاء الحساب إلى قطع اتصال العميل على الفور.

انقر على إنشاء ملف تعريف VPN زر حتى يكون لديك ملف تعريف عميل لكل جهاز تريد أن تكون قادرًا على الاتصال بشبكة VPN الخاصة بك. على سبيل المثال ، كان لدي ملفات شخصية لهاتفي وجهازك اللوحي ، إلى جانب برنامج Raspberry Pi الذي استخدمه لدفق التلفزيون.

بمجرد أن يكون لديك ملفات تعريف لكل جهاز ، يمكنك الانتقال إلى الخطوة التالية والاتصال بشبكة VPN الخاصة بك.

إزالة ملفات التعريف باستخدام Pi VPN GUI

في بعض الأحيان ، ستواجه مشكلة في ملف تعريف ، أو تريد إزالته من VPN. يمكنك القيام بذلك عن طريق إبطال العميل في Pi VPN GUI.

افتح Pi VPN GUI وقم بتسجيل الدخول. يمكنك رؤية قائمة بالملفات التعريف النشطة على الشاشة الرئيسية.

انقر على إبطال الملف الشخصي زر للجهاز الذي تريد إزالته وسيتم حذف ملف التعريف.

عندما تقوم بتحديث Pi VPN GUI ، يمكنك رؤية ملف التعريف قد تمت إزالته. ضع في اعتبارك أن هذا لا يحذف ملف * .ovpn القديم من محرك الأقراص الثابتة. ستحتاج إلى إزالة الملف يدويًا باستخدام هذا الأمر:

rm ~ / ovpns / profile_name.conf

تأكد من استبدال profile_name.conf مع اسم ملف التعريف الخاص بك OpenVPN autologin.

حتى إذا لم تقم بحذف الملفات الشخصية الملغاة ، فلا يوجد خطر على الأمان. لن تتمكن أبدًا من تسجيل الدخول باستخدام ملف تعريف تم إبطاله ، لكنني أنصحك بحذفها للحفاظ على نظافتها.

تثبيت عميل Pi VPN المحمول

إذا كنت تريد الاتصال بـ Pi VPN على جهاز محمول ، فإنني أوصي بـ OpenVPN Connect ، العميل الرسمي. إنه مجاني تمامًا ويتكامل بشكل جيد مع نظامي التشغيل iOS و Android.

الخطوة الأولى هي فتح متجر التطبيقات أو متجر Play ، اعتمادًا على جهازك. في كلتا الحالتين ، ابحث عن OpenVPN Connect. توافق على الشروط وتثبيت التطبيق كالمعتاد.

أنظر أيضا: كيفية تثبيت عميل وخادم OpenVPN على جهاز توجيه DD-WRT

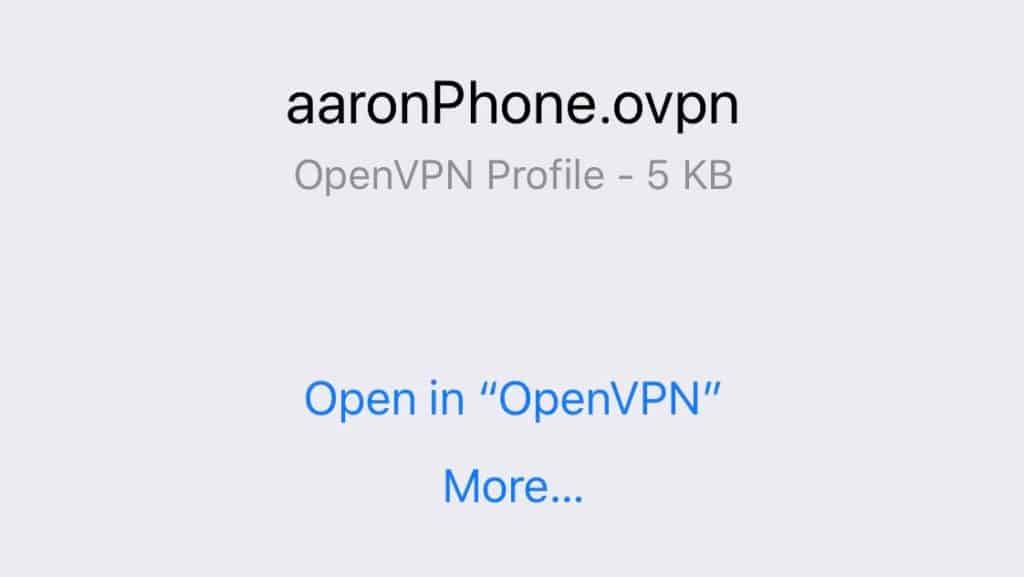

استيراد ملف تعريف autologin Pi VPN

ستحتاج إلى التأكد من أنك متصل بشبكتك المنزلية عبر شبكة wifi ، ثم افتح Pi VPN GUI في متصفح. تذكر أنه تم تعيين المسار في وقت مبكر ، ويتضمن عنوان IP المحلي لخادم Pi VPN الخاص بك. في حالتي ، إنه http://192.168.1.2/pivpn-gui/.

تسجيل الدخول باستخدام اسم المستخدم متزمت وكلمة المرور الصحيحة.

مستخدمو iOS: لاحظ أن Pi VPN GUI لا يعمل إلا بشكل صحيح في Safari. يمكن لمستخدمي Android التواصل مع المتصفح الذي يختارونه.

ابحث عن الملف الشخصي الذي قمت بإنشائه لجهازك المحمول وانقر فوق تحميل زر.

استخدم اتصال OpenVPN لاستيراد ملف * .ovpn. عند بدء تشغيل OpenVPN Connect ، انقر فوق زائد الخضراء. اتصال Pi VPN جاهز للاتصال.

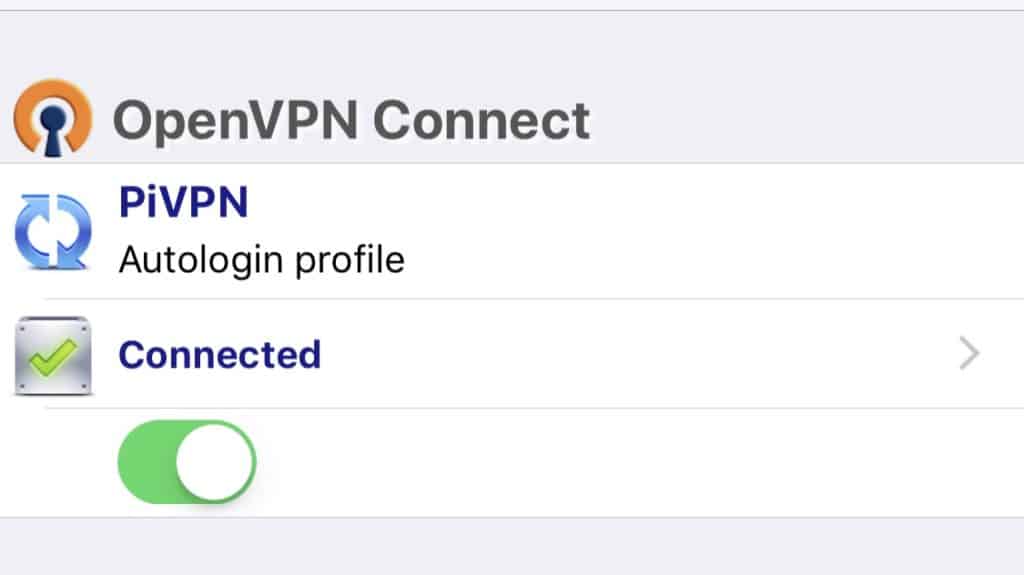

الاتصال بـ Pi VPN

كل ما تبقى هو فتح النفق إلى Pi VPN باستخدام تطبيق OpenVPN Connect.

في التطبيق ، انقر فوق زر التبديل لبدء الاتصال. يجب أن يصبح لونه أخضر ، وسيعرض هاتفك شارة VPN في منطقة الإعلام.

يمكنك التحقق للتأكد من عمل اتصال VPN من خلال زيارة موقع مثل http://www.ipaddress.com. إذا كنت لا تضيف جهاز كمبيوتر إلى VPN الخاص بك ، فقد انتهيت ويمكنك الانتقال إلى القسم التالي.

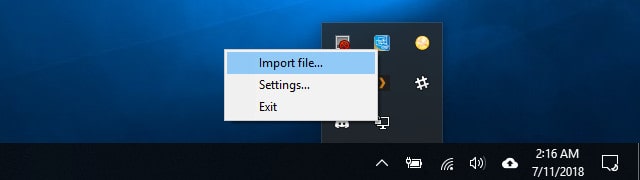

تثبيت عميل Pi VPN على جهاز الكمبيوتر الخاص بك

يتوفر الكثير من عملاء VPN المختلفين لنظامي التشغيل Windows و Mac ، لكنني أوصي العميل OpenVPN الرسمي. إنه مجاني وسهل التثبيت ، ويتيح لك استيراد اتصال Pi VPN الخاص بك ببضع نقرات.

قم بتنزيل العميل الرسمي هنا وتثبيته كما تفعل مع أي برنامج آخر.

استيراد ملف تعريف autologin Pi VPN

إذا كان الكمبيوتر الذي تضيفه إلى VPN موجودًا على شبكة LAN لديك ، فيمكنك تنزيل ملف تعريف autologin من Pi VPN GUI. استعرض للوصول إلى المسار الذي قمت بتثبيت Pi VPN GUI به مسبقًا ، في حالتي ، وهو http://192.168.1.2/pivpn-gui/.

إذا كان الكمبيوتر الذي تضيف Pi VPN موجودًا في مكان بعيد ، فلن تتمكن من الاتصال مباشرة بـ Pi VPN GUI. في هذه الحالة ، ستحتاج إلى تنزيل ملف تعريف autologin باستخدام جهاز على شبكة LAN. بمجرد تنزيله ، قم بإرفاقه برسالة بريد إلكتروني وأرسله إلى الكمبيوتر البعيد. يمكنك تنزيل الملف الشخصي من بريدك الإلكتروني والمتابعة كالمعتاد.

بمجرد تنزيل ملف تعريف autologin ، انقر بزر الماوس الأيمن على أيقونة OpenVPN في علبة النظام وانقر فوق استيراد.

الاتصال بـ Pi VPN

بعد إضافة اتصال Pi VPN ، انقر بزر الماوس الأيمن على أيقونة OpenVPN في علبة النظام وانقر فوق اسم ملف التعريف للاتصال.

سترى نافذة الحالة تظهر مع سجل الاتصال. إذا لم يتصل جهاز الكمبيوتر الخاص بك بشكل صحيح ، يمكنك نسخ رمز الخطأ ولصقه لمعرفة الخطأ الذي حدث. في معظم الحالات ، إذا لم تتمكن من الاتصال بشبكة VPN ، فذلك لأن إعادة توجيه المنفذ لم يتم تمكينها بشكل صحيح.

بمجرد الاتصال ، تأكد من أن VPN تعمل عن طريق زيارة موقع ويب مثل http://www.ipaddress.com.

المزيد من الأفكار لـ Pi VPN وشبكتك

وجود خادم يمكن الوصول إليه من أي مكان يجعله المرشح المثالي للعديد من المشاريع المختلفة. إليك بعض الأفكار الخاصة بـ Raspberry Pi الآن بعد أن انتهيت تمامًا من إعداد خادم Pi VPN.

قفل جدار الحماية

يأتي Raspberry Pi مزودًا بجدار حماية متساهل جدًا حسب التصميم ، لكن من الأفضل أن تكون أكثر تقييدًا عند تشغيل خادم VPN.

فيما يلي بعض نماذج القواعد لتبدأ بها. تذكر أن تحل محل بروتوكول و ميناء مع ما اخترته لخادم Pi VPN الخاص بك. خطوط تبدأ بـ # هي تعليقات ولا تحتاج إلى كتابتها.

# قبول حركة المرور الواردة على جميع الواجهات ، ولكن حصر eth0 على VPN فقط

sudo iptables -A INPUT -i eth0 -m state –state NEW -p PROTOCOL –port PORT -j ACCEPT

sudo iptables -A INPUT -i tun-incoming -j ACCEPT

sudo iptables -A INPUT -i tun-out الصادرة -J ACCEPT

#Allow توجيه حركة المرور بين الشبكات الفرعية

sudo iptables -A FORWARD -i tun-incoming -j ACCEPT

sudo iptables -A FORWARD -i tun-out out-j ACCEPT

# إلى الأمام حركة المرور من خلال eth0

sudo iptables -A FORWARD -i tun-incoming -o eth0 -m state –state RELATED، ESTABLISHED -J ACCEPT

sudo iptables -A FORWARD -i tun-out out -o eth0 -m state –state RELATED، ESTABLISHED -J ACCEPT

# إلى الأمام حركة المرور من خلال تون واردة

sudo iptables -A FORWARD -i eth0 -o tun-inc واردة -m state – ذات الصلة الدولة ، أنشئت -J ACCEPT

sudo iptables -A FORWARD -i tun-out out -o tun-incoming -m state – State state RELATED، ESTABLISHED -J ACCEPT

# إلى الأمام حركة المرور من خلال تون المنتهية ولايته

sudo iptables -A FORWARD -i eth0 -o tun-out out -m state –state RELATED، ESTABLISHED -J ACCEPT

sudo iptables -A FORWARD -i eth0 -o tun-out out -m state –state RELATED، ESTABLISHED -J ACCEPT

#MASQ tun-enbound as eth0

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

بمجرد الانتهاء ، استخدم هذا الأمر لحفظ التغييرات:

sudo iptables- حفظ مستمر

تذكر أنه يمكنك سرد قواعد iptables النشطة حاليًا باستخدام الأمر:

sudo iptables -L

التبديل إلى DNS الحيوي

تتيح لك إضافة DNS الديناميكية استخدام اسم مضيف بدلاً من عنوان IP للاتصال بخادم Pi VPN ، حتى إذا لم يكن لديك عنوان ثابت من موفر خدمة الإنترنت. على سبيل المثال ، يمكنك استخدام DNS الحيوي لإعادة توجيه vpn.websitename.com إلى خادم VPN الخاص بك. إذا كنت تفكر في استضافة خدمات الويب أو البريد الإلكتروني ، في كثير من الحالات ، يمكنك تشغيل كل شيء من نفس Pi.

من الأفضل إعادة تشغيل مثبت Pi VPN إذا كنت ستنتقل إلى DNS الحيوي. ولكن بمجرد تحديث الإعدادات ، ستتمكن من الوصول إلى خادم Pi VPN على عنوان URL المخصص الذي حددته.

يؤدي التبديل إلى DNS الحيوي إلى إلغاء الحاجة إلى إعادة إصدار ملفات تعريف عميل Pi VPN في كل مرة يتغير فيها عنوان IP العام الخاص بك.

قم بإعداد خادم ملفات

لديك Raspberry Pi يجعل خادم ملفات سامبا عظيم. يمكنك سد العجز في عدد قليل من محركات أقراص USB ، تثبيت LVM2 لإنشاء نظام ملفات عملاق واحد يشمل جميع الأقراص ، ومشاركة الملفات الخاصة بك إلى عملاء VPN.

يستغرق تمكين Samba عبر VPN لديك القليل من العمل ، لكن من المفيد للغاية أن تكون قادرًا على الوصول إلى الملفات والموسيقى والأفلام من أجهزتك المحمولة.

تثبيت بي حفرة

عند تعيين موفر DNS أثناء تثبيت Pi VPN ، يمكنك بسهولة تثبيت Pi-hole ، وتغيير موفر DNS المخصص الخاص بك إلى 127.0.0.1 ، وحظر إعلانات الجوال تلقائيًا عبر VPN.

يُعد تشغيل Pi-hole على اتصال VPN هو أفضل طريقة لحظر إعلانات الجوال دون الوصول إلى الجذر لهاتفك. يمكنك أيضًا إيقاف تشغيل إعلانات Youtube التمهيدية والتوقف عن رؤية المنتجات الدعائية على Amazon. ألق نظرة على دليل Comparitech إلى Pi-hole للمزيد.

تشغيل صندوق البذور

في حالة تشغيل VPN للخارج وتشغيله ، يتم تشفير اتصالك بالإنترنت تمامًا. يعد الاتصال بالإنترنت مجهولًا أمرًا رائعًا للتورنت ، كما أن تحويل خادم Pi VPN إلى صندوق أساسي مع ميزة الإرسال أمر سهل للغاية.

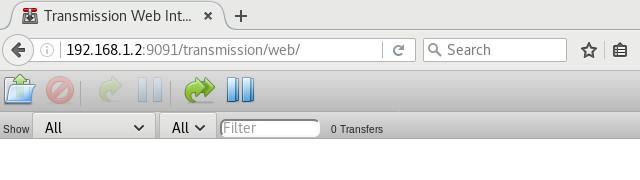

نظرًا لأن الاتصال مشفر بالفعل ، فكل ما عليك فعله هو تثبيت الإرسال وعميل الويب. ستتمكن من إضافة السيول من هاتفك أو جهاز الكمبيوتر المحمول ، وسيتم تنزيلها في المنزل.

التدريب العملي على Pi VPN

لا أعتقد أنني أخبر أي أسرار عندما أقول إنني شاب كبير السن. شبكتي المنزلية مليئة بالأجهزة الذكية مثل مصابيح Hue ، ونظام ترموستات Nest ، واثنين من مكبرات صوت Sonos. لقد حصلت على خادم ملفات مع Transmission ، وخادم Plex ، وأجهزة تشغل Kodi ، ومجموعة من الاحتمالات وتنتهي مثل طابعة الشبكة وخادم DNS الذي يشغل Pi-hole لمنع إعلانات الجوال.

إذا كانت شبكتك المنزلية تشبه شبكتي على الإطلاق ، فسأخبرك أن Pi VPN هي مغير للألعاب. لم أتمكن فقط من إيقاف تشغيل كل منفذ باستثناء منفذ على جدار الحماية الخاص بي ، ولكن الإنترنت المحمول الخاص بي مشفر بالكامل ويمكنني الوصول إلى شبكة LAN الخاصة بي من أي مكان. لقد تحسن أمان شبكتي بشكل كبير ، وليس من الضروري تكوين إعادة توجيه المنافذ على جهاز التوجيه الخاص بي في كل مرة أقوم فيها بإضافة جهاز جديد.

بمجرد قضاء فترة ما بعد الظهيرة في إعداد الأشياء ، فإن Pi VPN جيدة بشكل لا يصدق تقريبًا. الكثير من مشاريع Raspberry Pi مبهجة وممتعة ، لكنها في النهاية غير مجدية. يسعدني الإبلاغ عن أن Pi VPN يعد استثناءً كبيرًا.

“Raspberry Pi” من Lucasbosch مرخص بموجب CC 3.0

أوصي بتوصيل Raspberry Pi بجهاز توجيه بشكل مباشر للحصول على أفضل أداء. يمكنك استخدام Pi VPN لتحويل Raspberry Pi الخاص بك إلى خادم VPN رخيص وفعال. يمكنك الوصول بسهولة إلى شبكتك المنزلية وتجاوز عوامل تصفية مواقع الويب في العمل أو المدرسة. يمكنك أيضًا تمكين التشفير من النهاية إلى النهاية وتشغيل جميع خدمات الإنترنت عبر الهاتف المحمول من خلال نفق آمن ومجهول الهوية. استخدام Pi VPN سهل وفعال ويمكن تثبيته بسهولة باستخدام الخطوات المذكورة في المقال.