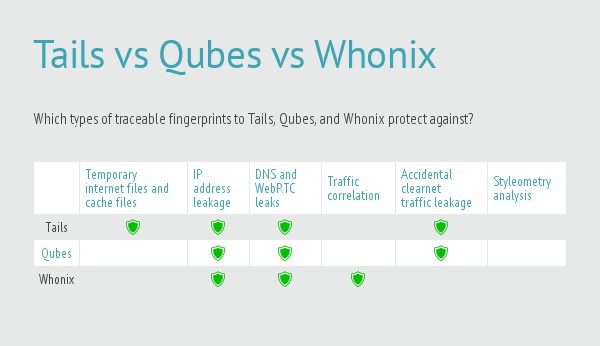

さまざまなプライバシー重視のオペレーティングシステムが利用可能です。それらのほとんどはLinuxベースであり、Linux自体と同様に、このようなさまざまなオプションの違いを理解することは困難です。一般に、セキュリティ/プライバシーオペレーティングシステムには主に2つのタイプがあります。匿名性の提供に焦点を当てたものと、コンピューター研究用の侵入ツールを含むものです。この記事では、プライバシーの側面に焦点を当て、これを達成する3つの主な方法について説明します。2つは分離を作成するために仮想化を使用し、2つはLive CDを使用する実証済みの古い方法です.

Live CDは起動可能なCD(またはUSBドライブ)で、起動する前にコンピューターに挿入します。 Live CDはホストシステムに何もインストールせず、シャットダウン時にドキュメントやその他の痕跡を残しません。これにより、マルウェアや追跡ソフトウェアが複数のセッションを生き延びることができなくなります。この記事ではTAILS Live CDを使用します.

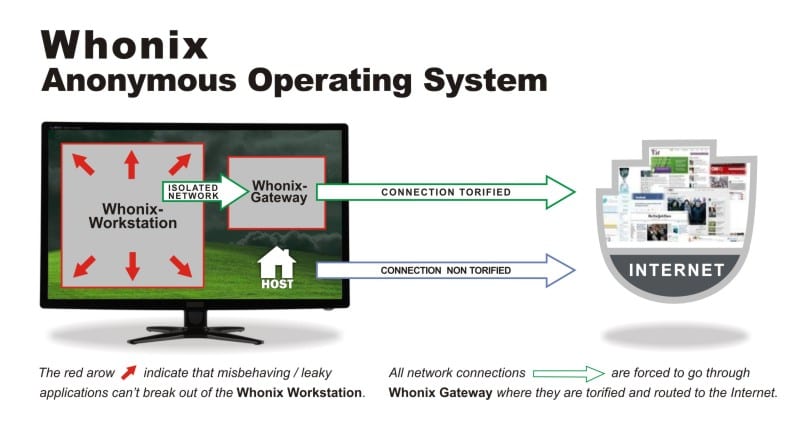

仮想化については、Qubes OSとWhonixを検討します。 Qubes OSは、信頼性が向上した一連の仮想マシンを作成するため、信頼されていない仮想マシンで実行されるアクティビティが他のアプリケーションに影響を与えることはありません。 Whonixには、仮想マシンワークステーションですべての作業を実行する2つの部分からなるシステムがあります。 Torネットワークに接続する他の仮想マシンゲートウェイを介してすべてのネットワークトラフィックをルーティングします.

3つの方法にはすべて長所と短所があります.

Qubes OS –かなり安全なオペレーティングシステム

Qubes OSは、仮想Linuxドメインを実行するXenディストリビューションとして最もよく説明されています。 Xenは非常に安定した成熟したベアメタルタイプ1ハイパーバイザーです。このタイプの仮想化は、VirtualBoxのような製品を使用するときに想像するものと似ていますが、1つの重要な違いがあります。タイプ1ハイパーバイザーには、侵害される可能性のあるオペレーティングシステムが実行されていません。 Xenはベアメタルにインストールされ、仮想マシンを作成および管理できます.

このアーキテクチャにより、Qubesはアプリケーションを実行する個別の仮想マシン(Xenの用語ではドメイン)を作成できます。これにより、リスクのあるアプリケーションが信頼できるアプリケーションに影響を与えたり、基盤となるファイルシステムに書き込むことさえできなくなります。この程度の分離はそれ自体ではあまり匿名性を提供しませんが、マルウェアの拡散からかなりの程度の保護を提供します。悪意のあるWebサイトのマルウェアに感染した場合、またはメールフィッシング詐欺の餌食になった場合、そのマルウェアが存在するドメイン外に拡散することは困難です。.

Qubesは、これらのXenドメインをqubesと呼びます。アプリケーションインスタンスを割り当てるための多数のキューブが作成されます。たとえば、信頼する理由のないさまざまなWebサイトを閲覧する場合は、信頼できないキューで行うのが最適です。信頼済みWebサイトおよびアプリケーションでの作業関連のアクティビティは、信頼済みゾーンで実行できます。ポイントは、各キューブは同じキューブ内のアプリケーションにのみ影響を与える可能性があるということです.

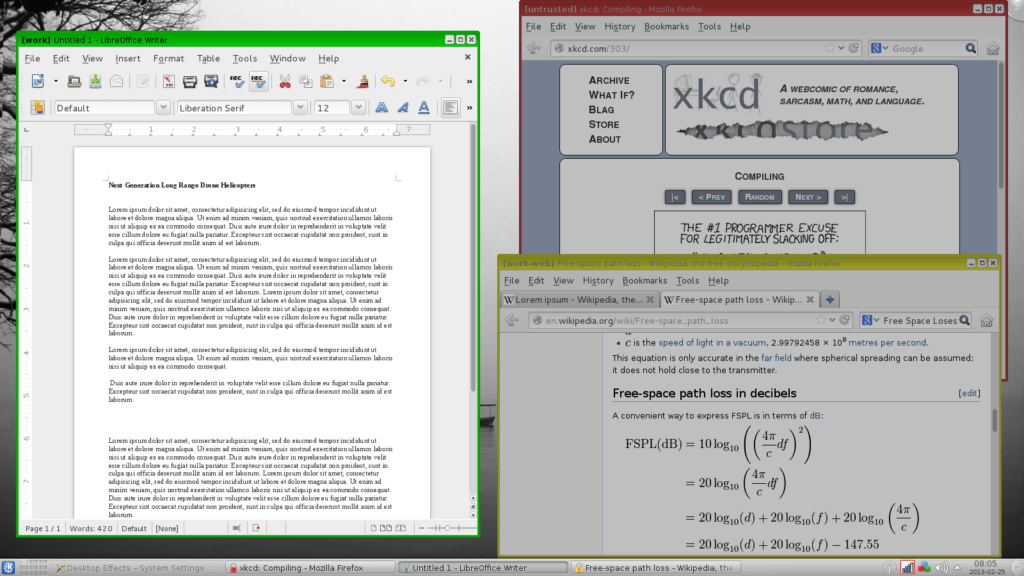

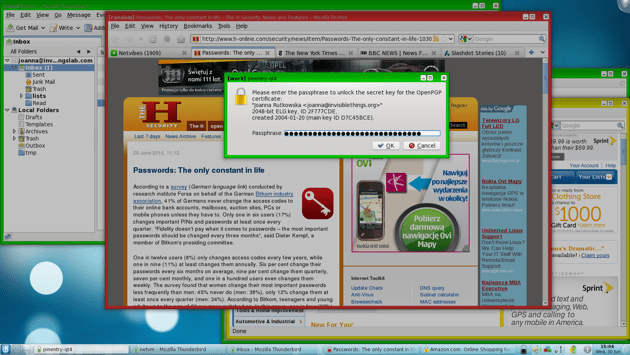

キューブを使用する際に、キューブを簡単に真っ直ぐに保つために、各ウィンドウには、各キューブのセキュリティレベルを示す「偽造不可能な」色付きのウィンドウ枠があります。 Qubesチームは、Xenドメインゼロ(dom0)レベルで構築されているためウィンドウの境界が偽造できないことを示します。domドメインは、Xenが起動時に起動する特権ドメインであり、他のすべてのドメイン、またはこの場合はqubesを管理します。キューブはdom0とやり取りできず、キューブは非特権です。つまり、低レベルのシステム機能自体にアクセスできません。.

画像:https://www.qubes-os.org/screenshots/

画像:https://www.qubes-os.org/screenshots/

ウィンドウの境界線の色付けは、各ウィンドウの信頼レベルを確認するためのかなり迅速な方法を提供します。このスクリーンショットでは、赤(信頼されていない)、緑(信頼されている)、黄色(中央のどこか)のウィンドウの境界が表示されています。また、パスワードプロンプトがたまたま信頼されていない(赤)アプリケーションにオーバーレイされている場合でも、パスワードプロンプトが信頼された(緑)ドメインのアプリケーションからのものであることがわかります。非常に一般的なフィッシング手法は、Webサイトを使用して、一部のサービスの非常に現実的なログインボックスを作成し、ユーザーに資格情報を入力させることです。この場合、パスワードボックスに赤い境界線が表示され、危険な事態が発生している可能性があります。.

画像:https://www.qubes-os.org/screenshots/

画像:https://www.qubes-os.org/screenshots/

すでに堅牢なセキュリティモデルに優れた匿名層を追加する優れた方法は、後で説明するWhonixをQubesで使用することです。 Qubes OSは各アプリケーションを個別のキューブで実行するため、Whonixゲートウェイとワークステーションは個別のキューブで実行されます。これにより、それらが互いに抽象化されます。 Whonixゲートウェイまたはワークステーションが独自のキューで実行され、何らかの形で侵害された場合、コンピューター上の他のアプリケーションにアクセスできなくなります。 Whonixに必要なQubes OSテンプレートを作成する方法については、こちらをご覧ください。.

QubesOSの長所

- サンドボックス化された仮想マシンの使用によるアプリケーションの分離により、悪用されたアプリまたは悪意のあるjavascriptが他のアプリケーションまたはホストオペレーティングシステムに渡されないことが保証されます。.

- QubesOS内でWhonixを使用すると、Whonix Torゲートウェイを介してすべてのインターネットトラフィックを強制することにより、インターネットからのさらなるレベルの分離を提供します。

QubesOSの短所

- Qubes OSは、仮想マシンでうまく機能しないか、まったく機能しないため、テストが困難です.

- ダウンロードページにサポートされていないLive CDがあります。システムで機能する場合と機能しない場合があります。また、サポートされていないため、Live CDを使用して完全インストールがどのように機能するかについて自信を得ることができるため、Live CDの仕事を実際に果たすことはできません。そのため、Qubesをマシンにオールオアナッシングでインストールして、どのように動作するかを確認することができます。.

Whonix – 2つのパートでの匿名性

Whonixは、インターネットの使用中に匿名性を提供するために特別に設計されています。ゲートウェイとワークステーションの2つの仮想マシンで構成されます。ワークステーションはゲートウェイとのみ通信でき、ゲートウェイはTorを介してインターネットに接続します。どちらもVirtualBox仮想マシンアプライアンスであるため、VirtualBoxを実行する任意のオペレーティングシステムで実行できます。.

Whonixワークステーションとゲートウェイは、ホストコンピューター上のプライベートネットワークを使用するように構成されています。ワークステーションはすべてのトラフィックをゲートウェイにルーティングし、ゲートウェイはTorネットワークを使用してインターネットにアクセスします。ワークステーションで実行されるすべてのネットワークアクティビティは、Torを介して行われます.

ホストマシンはWhonixプライベートネットワークに参加していないため、通常のインターネット接続を引き続き使用します。.

画像:https://www.whonix.org/

画像:https://www.whonix.org/

Whonixゲートウェイは、Torを介してすべてのワークステーションリクエストを単純にプロキシするだけでなく、さまざまなアプリケーションにTor回路を使用して識別されるのを防ぎます。ゲートウェイはストリーム分離を実装して、ワークステーション上のさまざまなアプリケーションがTorを介してさまざまなパスを取るようにします。これはデフォルトで設定されていますが、Whonix wikiでTor分離について詳しく知ることができます.

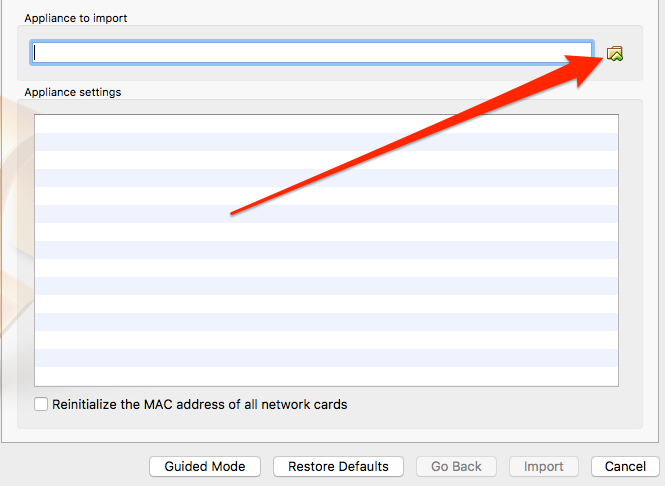

こちらのWhonix Webサイトから2つのアプライアンスをダウンロードし、VirtualBoxに1つずつインポートします.

ファイルを選択 -> アプライアンスのインポート:

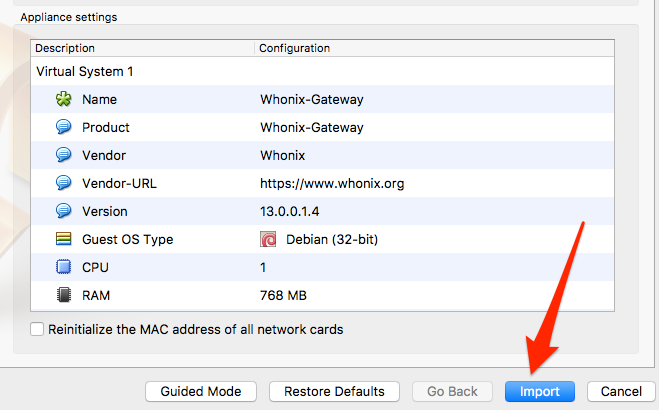

VirtualBoxがアプライアンスを読み取り、設定を表示するまでに数分かかります。 [インポート]ボタンをクリックしてファイナライズし、[スタート]ボタンをクリックしてゲートウェイ仮想マシンを起動します.

Whonixゲートウェイ

ゲートウェイは、コマンドラインから実行できます。システムのRAMが2GB未満の場合、2つの本格的なデスクトップを実行するのは苦痛かもしれません。そのため、ゲートウェイをヘッドレスで実行することを選択できます。この記事ではワークステーションとゲートウェイの両方にデスクトップを使用します。概念を説明する方が簡単だからです。.

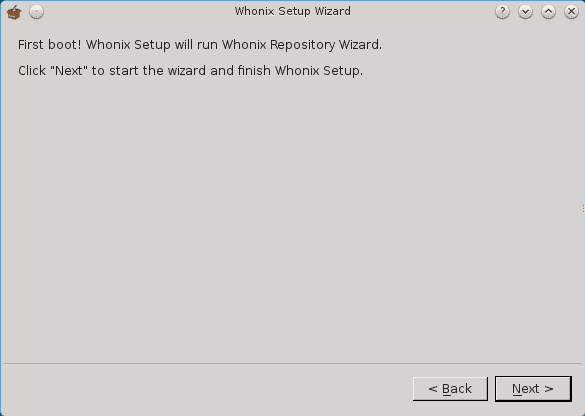

最初の実行ウィザードには、匿名性を提供するためにWhonixに依存してはならない方法に関する警告でいっぱいの2つの画面が表示されます。

Whonixは実験的なソフトウェアです。強い匿名性に依存しないでください.

Whonix Webサイトのメインページには、フェールセーフな匿名性が提供されていることが具体的に記載されているため、これは少々戸惑います。

Torネットワークのフェールセーフ、自動、およびデスクトップ全体の使用により、オンライン匿名性を可能にします.

ここでの根底にあるメッセージは、技術的な保護手段とは関係のない身元を裏切ることができる多くの方法があるということです。.

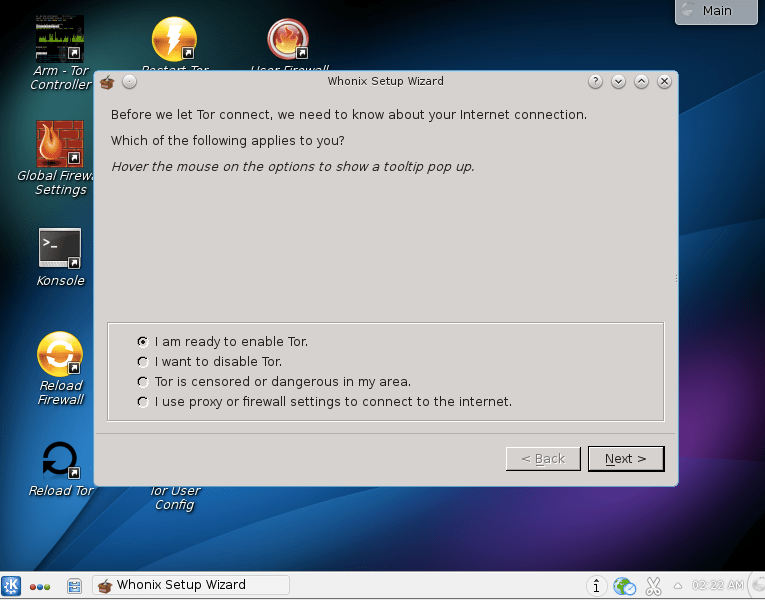

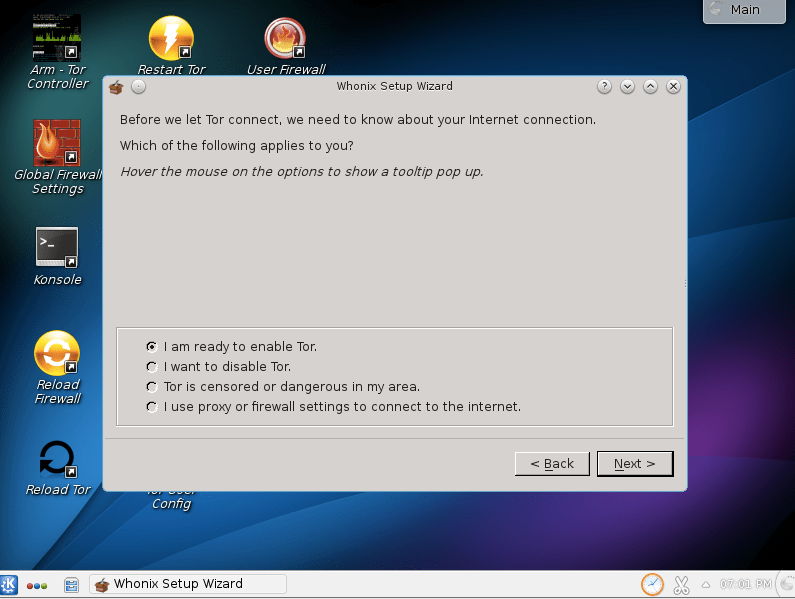

次のステップは、ゲートウェイがTorネットワークに接続する方法を構成することです。ここでのオプションは、ブリッジとプロキシに関する通常のTorセットアップオプションを模倣しています。これらのオプションのいずれかにカーソルを合わせると、Whorixは、torrcファイルでその変更を実現するために必要な変更を表示します。自動的に変更されることはありません.

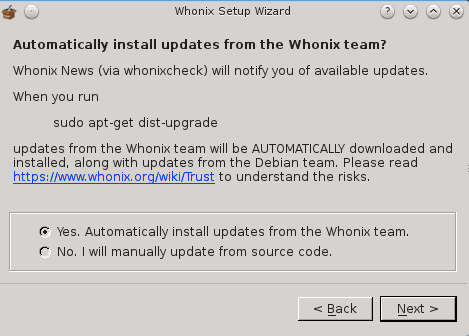

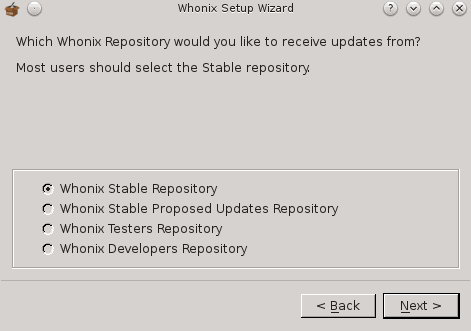

次のステップは、更新の実行方法を設定することです.

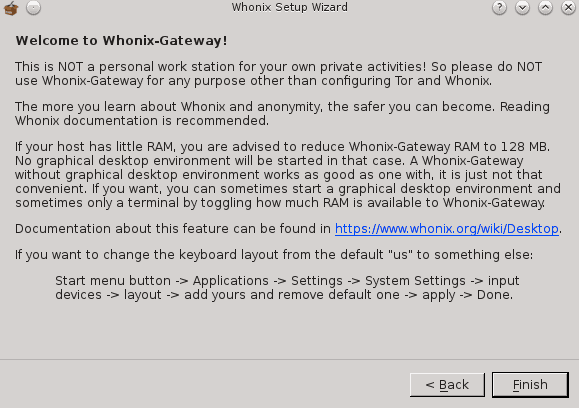

最後に、これはWhonixゲートウェイであり、ワークステーションとして使用すべきではないという警告.

Whonixワークステーション

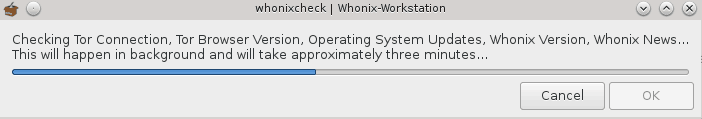

Whonixゲートウェイがインストールされ、Torに接続されたので、ワークステーションを起動します。ゲートウェイと同じようにワークステーション仮想マシンをインポートして起動します。同じ利用規約が表示されます。その後、更新設定を構成できます。.

最初の更新が完了し、ワークステーションが使用できる状態になります。

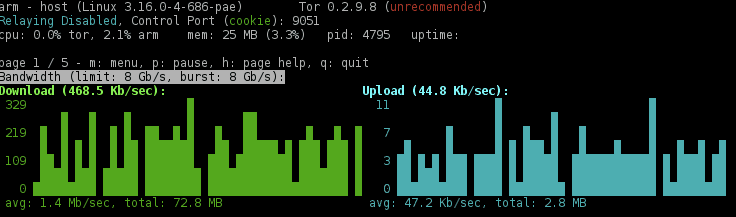

ゲートウェイの動作を確認するには、ワークステーションでTorブラウザを起動してから、Tor匿名化リレーモニター(ARM)を起動します。ワークステーションからゲートウェイを通過するトラフィックが表示されます.

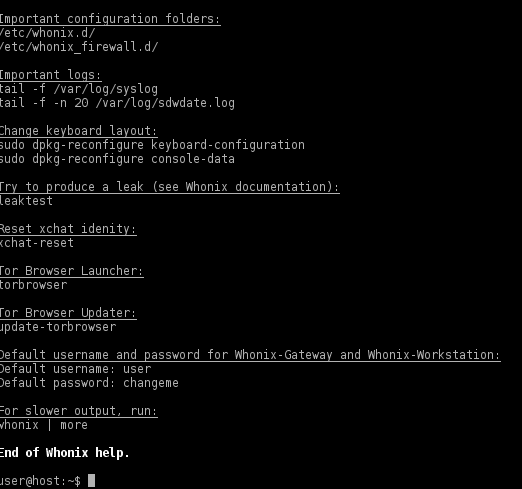

基本的なヘルプについては、ターミナルウィンドウを開いて、whonixのみを入力してください。デフォルトのユーザー資格情報を含むヘルプ画面が表示されます。これらを使用して、rootにsudoして、ネットワークインターフェイスを表示できます。.

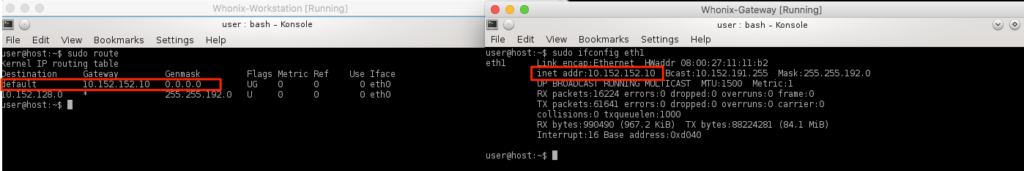

ネットワークインターフェイスのクイックチェックは、ワークステーションが期待どおりにプライベートIPアドレスを使用しており、すべてのトラフィックをゲートウェイ経由でルーティングしていることを示しています.

ゲートウェイをシャットダウンすると、ワークステーションがインターネットに接続できなくなります.

Whonixのプロ

- VirtualBoxテクノロジーを使用することで、最も幅広い人々がWhonixを使用できるようになります。 VirtualBoxはすべての主要なオペレーティングシステムで利用可能であり、無料です.

- デフォルトのインストールと使用は非常に簡単です。仕事を始めるために特別な知識や構成は必要ありません.

Whonixの短所

- Whonixワークステーションはホストコンピューターから分離されていますが、それ以上の分離はありません。ワークステーションで危険な動作と危険でない動作の両方を実行することは、ホストコンピューターで両方を実行するのと同じくらい危険です.

- 匿名性はワークステーション仮想マシンでのみ提供されるため、使用を忘れてしまい、ホストマシンを誤って使用してしまう可能性があります。.

尾–健忘シークレットライブシステム

Tailsは、Debian GNU / Linuxから構築されたライブオペレーティングシステムです。インストールプロセスはありません。それを使ってコンピューターを起動すると、起動元の一時メディアから実行されます。あなたがそれをシャットダウンするとき、それは忘れて(記憶喪失)、それを使用している間あなたを匿名に保つのを助けます(シークレット).

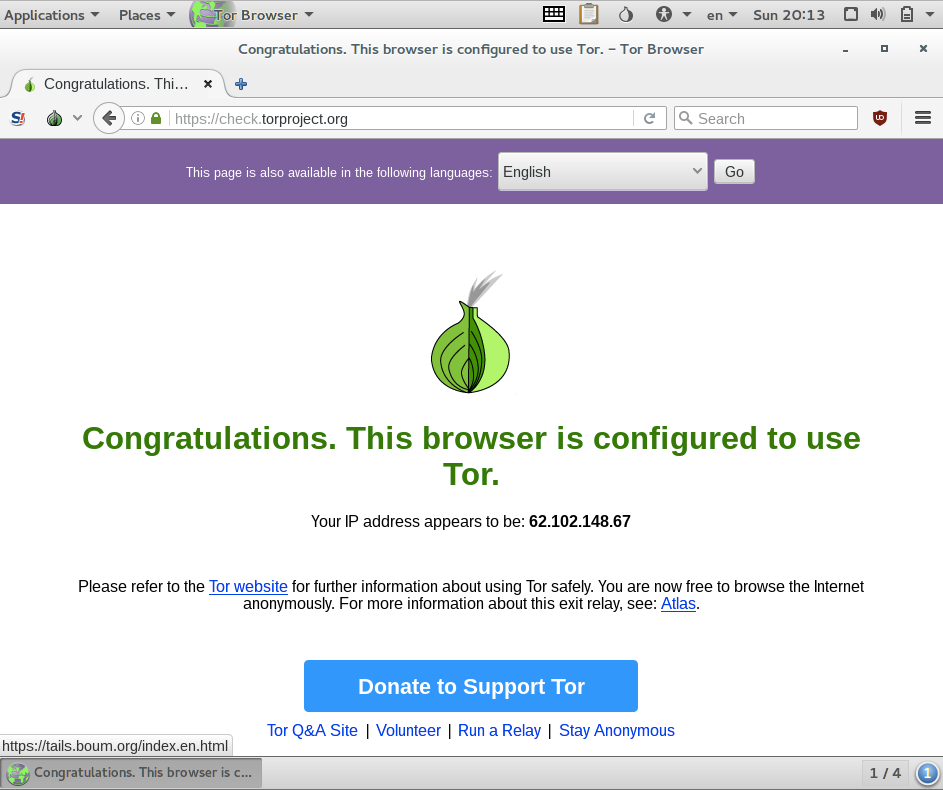

すべてのネットワーク接続はTorネットワークを介してルーティングされ、インターネットに直接アクセスしようとするアプリケーションはブロックされます。 Torはデフォルトで設定されていますが、I2P匿名ネットワークを使用するように設定することもできます.

ダウンロードプロセスを開始するには、https://tails.boum.org/install/index.en.htmlから開始します。指示は少し複雑なようです。複数のUSBスティックや携帯電話で指示を読む必要があるのはなぜかわかりません。他の場合と同様に、Tails ISOファイルをダウンロードしてVirtualBoxにロードしました。テールを適切に使用する場合は、そのISOを起動可能なメディアに書き込む必要があります。通常、CD / DVDまたはUSBスティック.

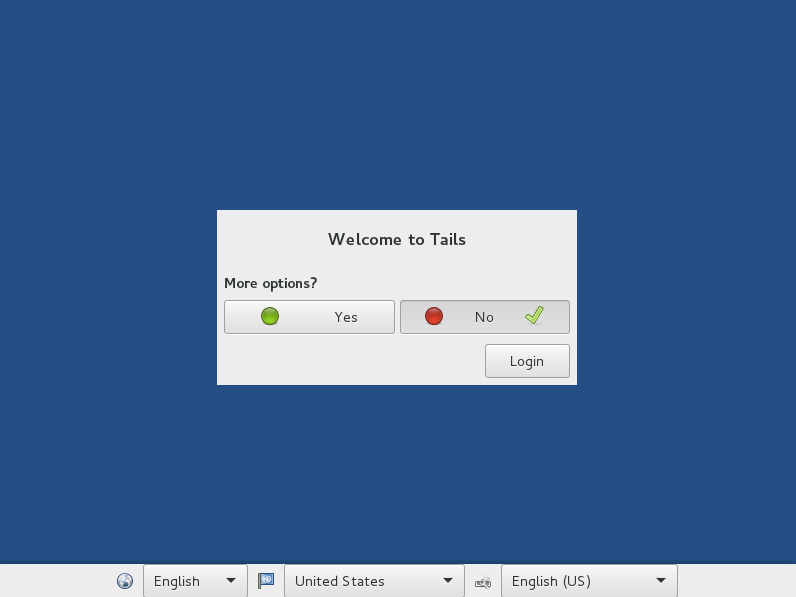

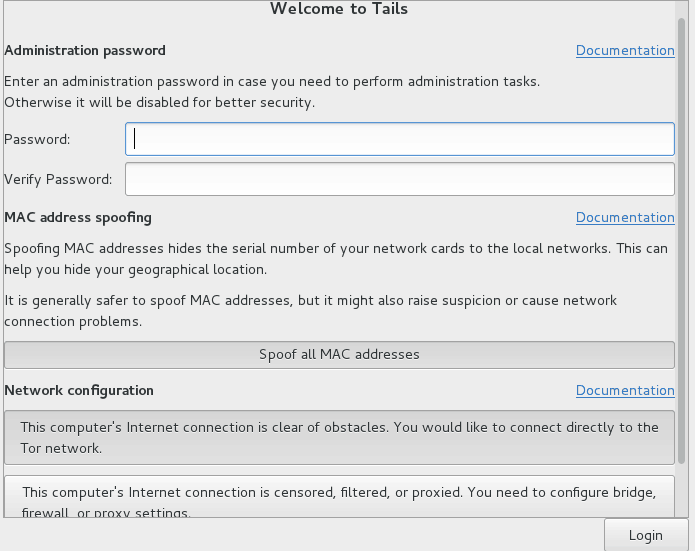

最初の起動では、デスクトップがロードされる前にオプションでいくつかのオプションを設定できるTails Greeterが表示されます.

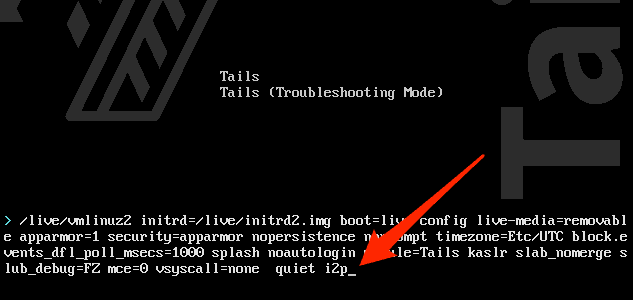

Torの代わりにI2PでTailsを使用するには、再起動する必要があります。ブートローダーメニューが表示されたら、Tabボタンを押して現在のブートオプションを表示します。スペースバーを押してから、既存のオプションにi2pを追加します。 Enterキーを押して起動を続行します.

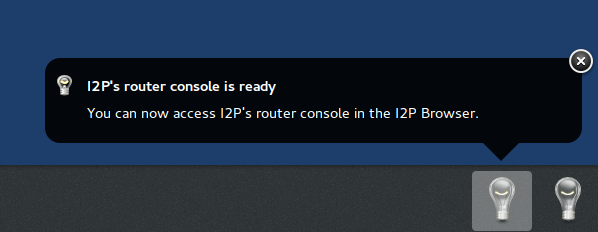

デスクトップの下部にある通知パネルは、TorまたはI2Pが構成されているかどうかを示します。

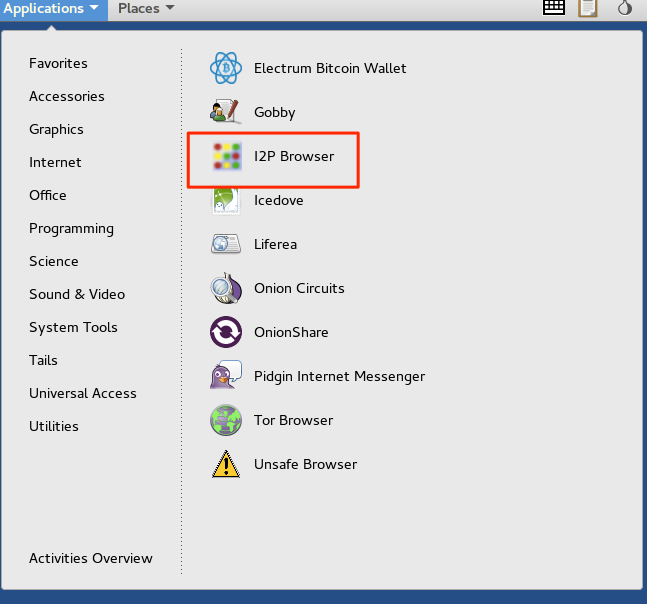

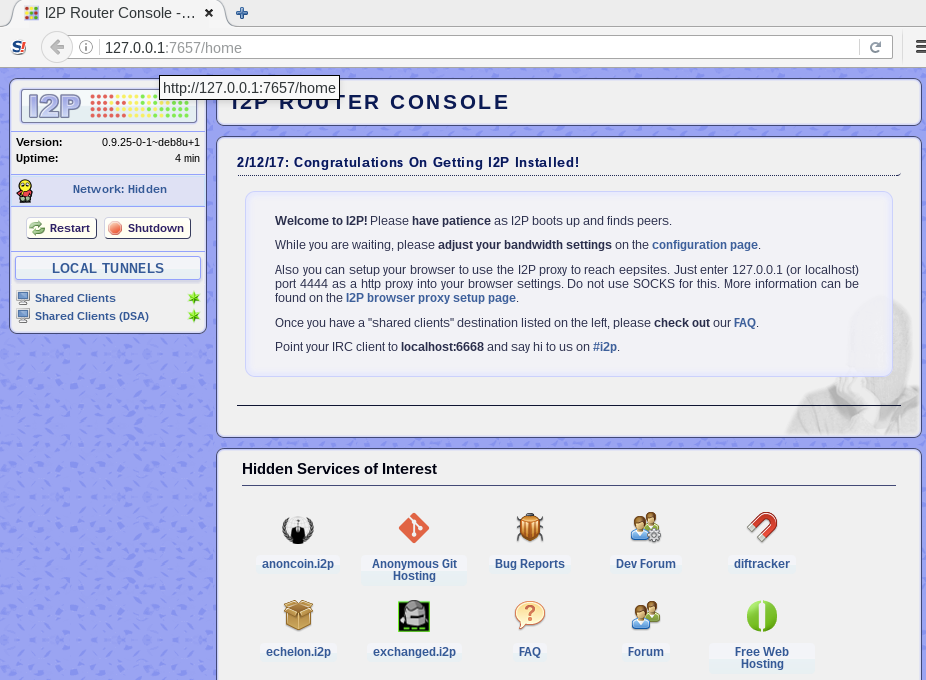

I2Pブラウザーを起動して、アプリケーションを選択してI2P接続の状態を確認します -> インターネットメニューオプション.

ロードされるまで待ちます:

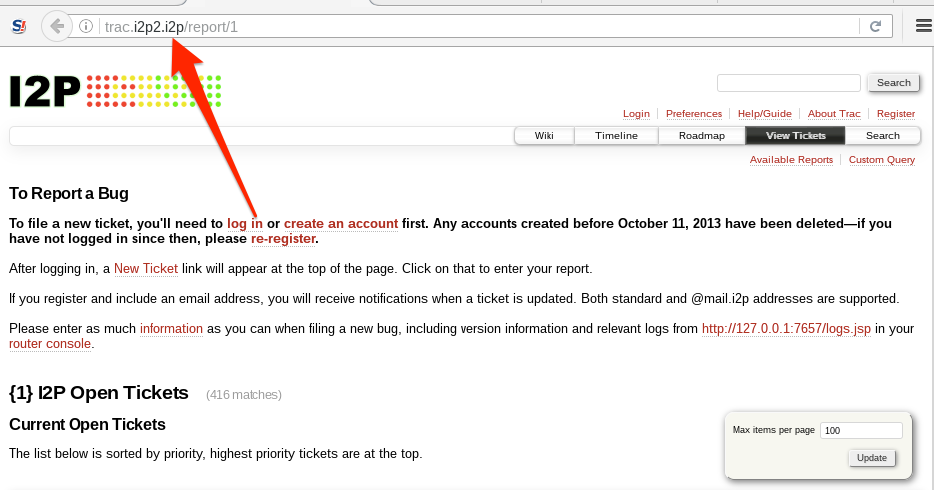

Torに.onion拡張子を使用する内部サイトがあるように、I2Pには.i2p拡張子を使用する独自の隠しサービスがあります.

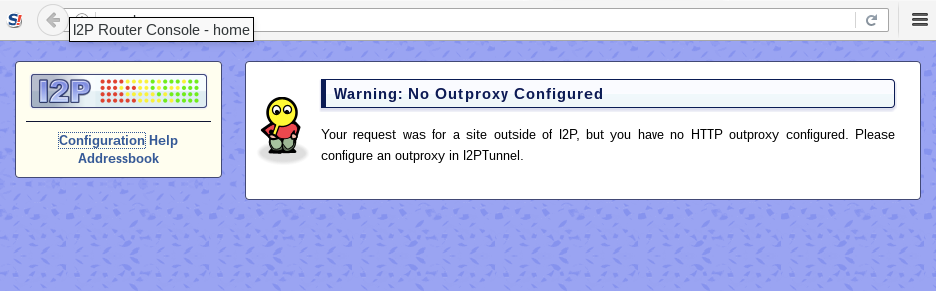

Torとは異なり、I2Pルーターはデフォルトではクリアネットサイトにアクセスできません。 I2Pを使用しながら通常のインターネットサイトにアクセスするには、Outproxyを構成する必要があります.

HTTP、HTTPS、および電子メールアウトプロキシのみが利用可能です。 SOCKSアウトプロキシが必要な場合は、Torを使い続ける必要があります。.

テールプロ

- ライブCDは一般的に非常に使いやすいです。一度書き込み、どこでも使用できます。信頼できない複数のコンピューターを使用している場合は非常に便利です.

- Torを使用するデフォルトの構成は、Torが提供する範囲で、すぐに使用できる匿名性を提供します.

尾の短所

- テールはデフォルトでセッション中に作成されたドキュメントを暗号化しませんが、これに使用できる暗号化された永続的なボリューム機能があります.

- すべてのLive CDはモノリスの問題に対処していません。オペレーティングシステムには分離がないため、あるアプリケーションでの危険なアクティビティが他のアプリケーションに影響を与える可能性があります。.

その他のライブCDディストリビューション

Live CDは、セキュリティと匿名性を提供する最も簡単な方法の1つと見なされています。そのため、さまざまなLive CDが利用可能です。この記事の執筆中に私の目を引いた他のいくつかは、IprediaOSとTENSです。.

IprediaOS

Ipredia OSは、他のディストリビューションで一般的なTorネットワークの代わりに、I2P匿名化ネットワークを使用します。 I2Pは、Windows、Linux、macOS、およびAndroidで使用できます。 IprediaOSは、GnomeデスクトップまたはLightweight X11 Desktop(LXDE)を使用して、インストール可能なLive CDダウンロードとして入手できます。.

匿名性は、I2Pネットワークの使用とプリインストールされたアプリケーションから発生します。提供されるアプリケーションは、匿名のBitTorrent、電子メール、IRC、およびWebブラウザをサポートしています。 Torに内部オニオンサイトがあるように、I2Pには.i2p拡張子を持つeepSitesという名前の内部I2Pサイトがあります.

Iprediaサイトからインストール可能なLive CDをダウンロードします.

TENS –信頼できるエンドノードセキュリティ

[Trusted End Node Security [(https://www.spi.dod.mil/lipose.htm)。 TENSは、米国国防総省(DoD)によって作成されました。興味深いことに、米国国防総省は独自のSSL証明書に署名しています。ご使用のブラウザーには、信頼できる認証局としてDoDがリストされていない可能性が高いため、サイトにアクセスしようとするとSSLエラーが表示される可能性があります。私の研究に基づいてそうすることは安全に思えますが、あなたのパラノイアのレベルはあなたの行動を支配するべきです.

TENSはRAMで起動し、ディスクには何も書き込まないため、ほとんどすべてのコンピューターに信頼できる一時的なエンドノードが作成されます。 TENSの目的は、信頼できるENDノードを作成することです。接続しているコンピューターを保護するために作成されました。それ自体はあなたを守るようには設計されていません.

いくつかの異なるバージョンがあり、そのうち2つは公開されています。 Public DeluxeにはLibre Officeが付属していますが、標準のPublicバージョンには付属していません。 Professionalバージョンは、米国政府職員のみが利用できます。個々の部門はカスタムビルドをリクエストできます。これは、非政府機器のDoDシステムに接続する唯一の承認された方法です.

こちらもご覧ください: 最高のLinux VPNサービスは何ですか?

の仮想マシンで構成されるWhonixは、インターネット上での匿名性を提供するために設計されたオペレーティングシステムです。ワークステーションとゲートウェイは、VirtualBox仮想マシンアプライアンスで実行され、ワークステーションはゲートウェイとのみ通信し、ゲートウェイはTorを介してインターネットに接続します。Whonixゲートウェイは、Tor回路を使用してアプリケーションを識別するのを防ぎ、ストリーム分離を実装して、ワークステーション上のさまざまなアプリケーションがTorを介してさまざまなパスを取るようにします。Whonixは、Qubes OSと組み合わせて使用することができ、より堅牢なセキュリティモデルに匿名層を追加することができます。Whonixは、匿名性を提供するために設計されたオペレーティングシステムの1つであり、その長所と短所を理解することが重要です。