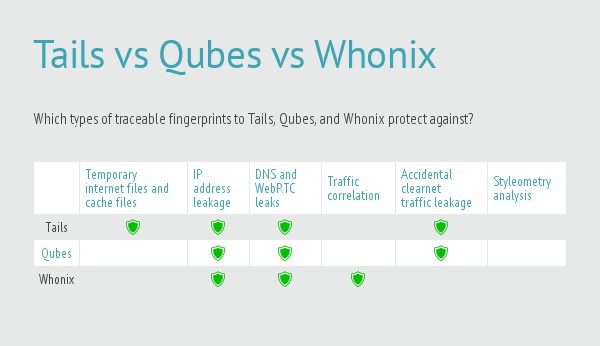

有多种以隐私为重点的操作系统可用。它们中的大多数都是基于Linux的,就像Linux本身一样,很难找出这么多种选择之间的区别。通常,安全/隐私操作系统主要有两种类型:专注于提供匿名性的操作系统和包含用于计算机研究的渗透工具的操作系统。本文侧重于隐私方面,将探讨实现这一目标的三种主要方法:两种使用虚拟化技术来创建隔离,以及使用Live CD的古老方法.

Live CD是一种可引导CD(或USB驱动器),在引导之前已粘贴到计算机中。实时CD不会在主机系统上安装任何内容,并且在关闭时不会留下任何文档或其他痕迹。这样可以确保任何恶意软件或跟踪软件都无法幸免于多个会话。我们将在本文中使用TAILS Live CD.

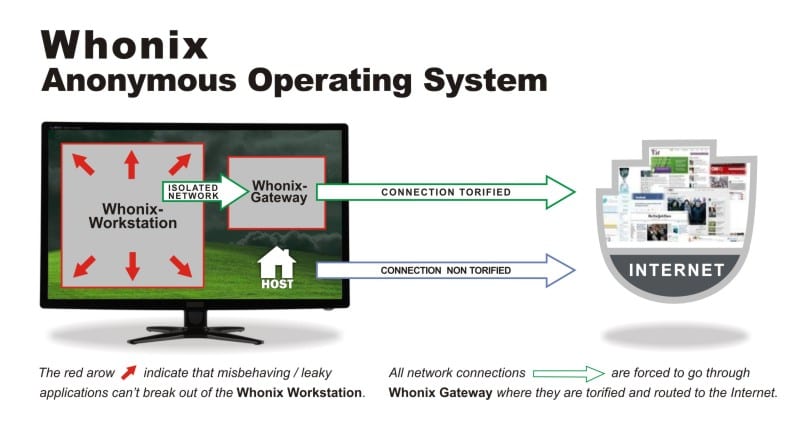

对于虚拟化,我们将研究Qubes OS和Whonix。 Qubes OS创建了一系列越来越受信任的虚拟机,因此在不受信任的虚拟机中发生的活动不会影响其他应用程序。 Whonix具有一个由两部分组成的系统,通过该系统,您可以在虚拟机工作站中执行所有工作。它通过连接到Tor网络的另一个虚拟机网关路由所有网络流量.

三种方法各有利弊.

Qubes OS –合理安全的操作系统

最好将Qubes OS描述为运行虚拟Linux域的Xen发行版。 Xen是非常稳定和成熟的1类裸机管理程序。这种虚拟化类似于使用VirtualBox之类的产品时可能会遇到的情况,但有一个重要区别。类型1管理程序在其下没有运行任何操作系统,这可能会受到影响。 Xen安装在裸机上,然后可以创建和管理虚拟机.

此体系结构允许Qubes创建在其中运行应用程序的单独虚拟机(域,用Xen的话来说)。这样可以确保有风险的应用程序不会影响受信任的应用程序,甚至不会写入基础文件系统。这种分离程度本身并不能提供太多的匿名性,但是可以提供相当程度的保护,以防止恶意软件传播。如果您最终从不良网站上感染了恶意软件,或者由于沦为电子邮件网络钓鱼诈骗的受害者,那么该恶意软件将很难在其所在域之外传播.

Qubes称为这些Xen域qubes。它创建了多个qubes,可在其中分配应用程序实例。例如,最好在不受信任的队列中浏览您没有理由信任的其他网站。在受信任的网站和应用程序上与工作相关的活动可以在受信任的区域中完成。关键是每个队列仅具有影响同一队列中的应用程序的潜力.

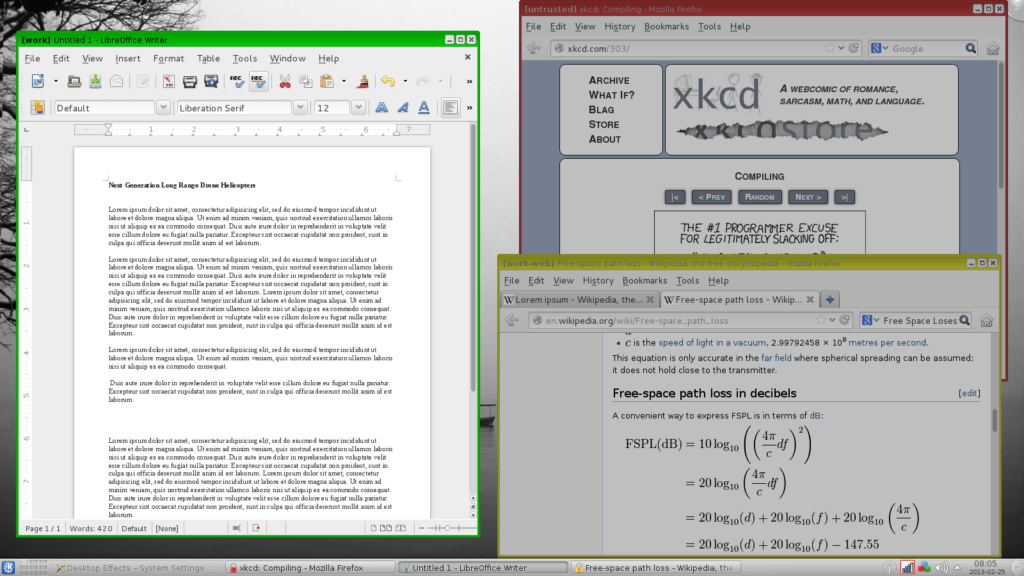

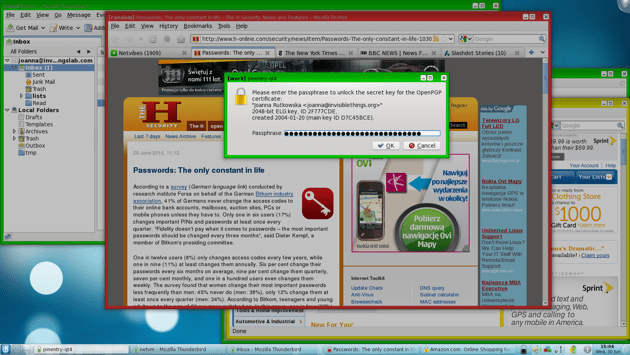

为了在使用时易于保持笔直而直,每个窗口都有一个“不可伪造”的彩色窗口边框,指示每个qube的安全级别。 Qubes团队指出,窗口边界是不可伪造的,因为它们是在Xen域零(dom0)级别构建的,该域是Xen在启动时启动的特权域,并且它管理所有其他域(在这种情况下为qubes)。 Qubes无法与dom0交互,并且Qubes没有特权,这意味着它们本身无法访问底层系统功能.

图片:https://www.qubes-os.org/screenshots/

图片:https://www.qubes-os.org/screenshots/

窗口边框着色提供了一种相当即时的方式来查看每个窗口的信任级别。在此屏幕截图中,我们可以看到红色(不受信任),绿色(受信任)和黄色(中间的某个位置)窗口边框。即使密码提示碰巧覆盖在不信任(红色)应用程序上,也很容易看到密码提示来自受信任(绿色)域中的应用程序。一种非常常见的网络钓鱼技术是使用网站为某些服务创建一个非常真实的登录框,并尝试促使人们输入其凭据。如果是这种情况,密码框将带有红色边框,这表示您可能正在发生危险.

图片:https://www.qubes-os.org/screenshots/

图片:https://www.qubes-os.org/screenshots/

将良好的匿名层附加到已经强大的安全模型上的一种极好的方法是使用Whonix(稍后将与Qubes一起讨论)。由于Qubes OS在单独的qube中运行每个应用程序,因此Whonix网关和工作站将在单独的qubes中运行。这进一步使它们彼此抽象。如果Whonix网关或工作站在自己的qube中运行并且受到某种程度的破坏,则它们将无法访问计算机上的任何其他应用程序。这里有关于如何为Whonix创建必要的Qubes OS模板的说明.

QubesOS专业人士

- 通过使用沙盒虚拟机来分离应用程序可确保被利用的应用程序或恶意javascript不会传递给其他应用程序或主机操作系统.

- 在QubesOS中使用Whonix,通过迫使您通过Whonix Tor网关访问所有Internet流量,可以进一步与Internet隔离。

QubesOS缺点

- Qubes OS很难测试,因为它在虚拟机中运行不佳或根本无法运行.

- 下载页面上有不支持的Live CD。它可能适用于您的系统,也可能无法适用。而且,由于不受支持,因此它不能真正完成Live CD的工作,因为它使您无法使用Live CD来确定完整安装的工作方式。因此,您几乎无法在机器上全部安装或完全不安装Qubes,以了解其运行情况.

Whonix –匿名两部分

Whonix专为在使用互联网时提供匿名性而设计。它由两个虚拟机组成:网关和工作站。工作站只能与网关对话,并且网关通过Tor连接到Internet。两者都是VirtualBox虚拟机设备,因此您可以在运行VirtualBox的任何操作系统上运行它.

Whonix工作站和网关被配置为使用主机上的专用网络。工作站将其所有流量路由到网关,该网关使用Tor网络访问Internet。在工作站上执行的所有网络活动都是通过Tor完成的.

主机不参与Whonix专用网络,因此继续使用其正常的Internet连接.

图片:https://www.whonix.org/

图片:https://www.whonix.org/

除了简单地通过Tor代理所有工作站请求外,Whonix网关还通过针对不同应用使用Tor电路来防止被标识。网关实现流隔离,以确保工作站上的不同应用程序通过Tor采取不同的路径。默认情况下已配置,但是您可以在Whonix Wiki上了解有关Tor隔离的更多信息。.

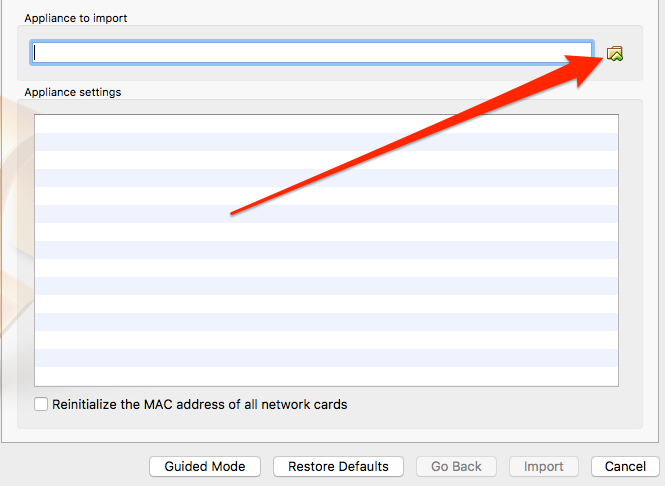

从此处的Whonix网站下载这两种设备,然后将它们一对一导入VirtualBox。.

选择文件 -> 导入设备:

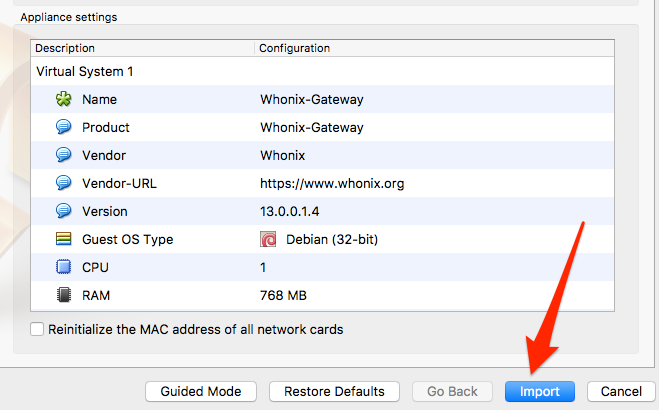

VirtualBox将需要几分钟来阅读设备,然后显示其设置。单击导入按钮将其完成,然后单击开始按钮以启动网关虚拟机.

Whonix网关

网关可以从命令行运行。如果系统的RAM不足2GB,则运行两个功能完善的桌面可能会很麻烦,因此您可以选择无头运行网关。本文将为工作站和网关同时使用台式机,因为更容易演示概念.

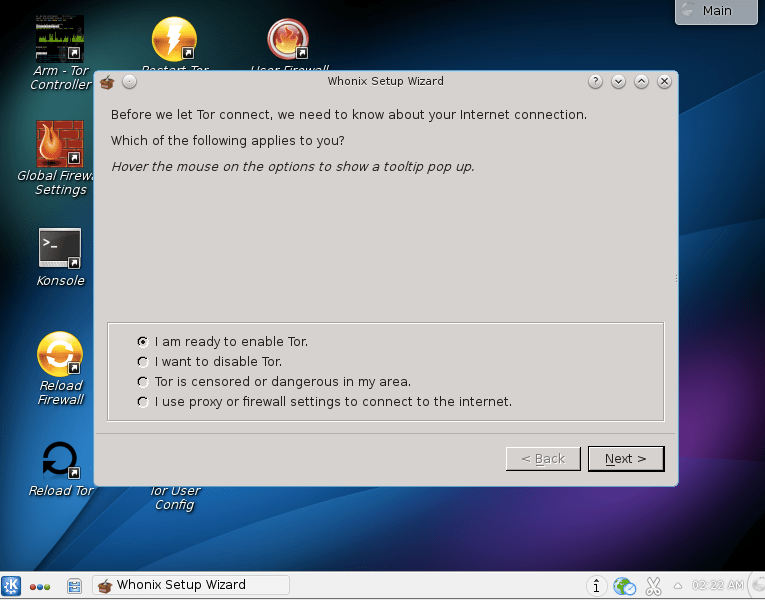

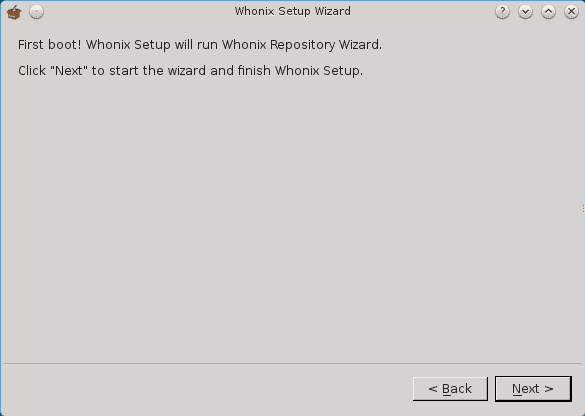

首次运行向导将显示两个屏幕,其中充满了有关不应该依赖Whonix来提供匿名性的警告:

Whonix是实验软件。不要依靠它来强力匿名.

这有点令人不安,因为Whonix网站的主页特别指出它提供了故障安全匿名功能:

通过故障安全,自动和在桌面范围内使用Tor网络,可以使在线匿名成为可能.

我认为这里的基本信息是,您可以通过多种方式背叛自己的身份,而这与技术保障无关.

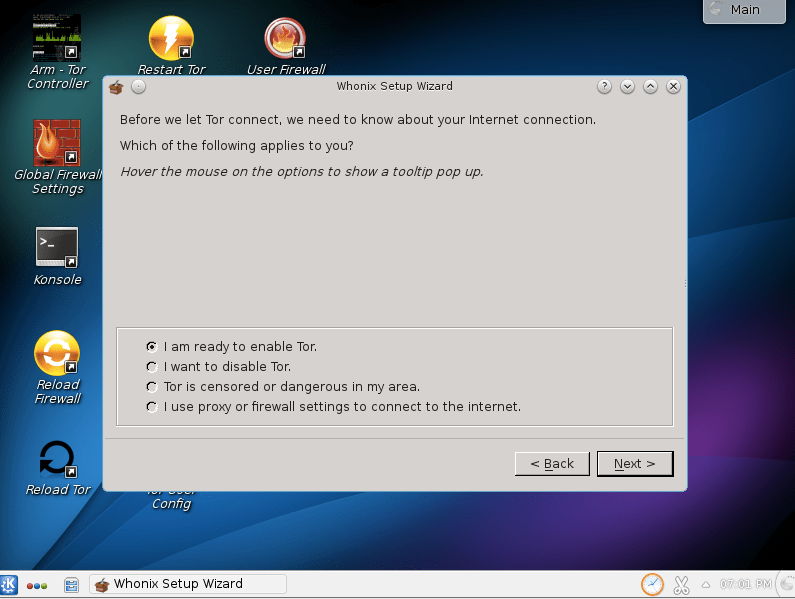

下一步是配置网关应如何连接到Tor网络。这里的选项模仿关于网桥和代理的常规Tor设置选项。将鼠标悬停在这些选项中的任何一个上时,Whonix都会在torrc文件中显示实现该更改所需的更改。它不会自动为您进行任何更改.

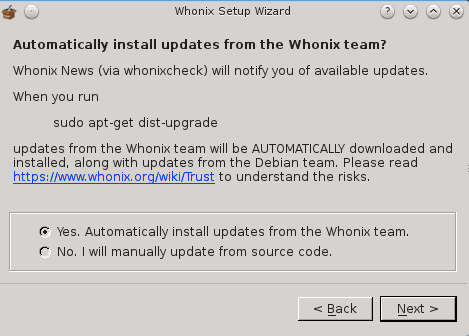

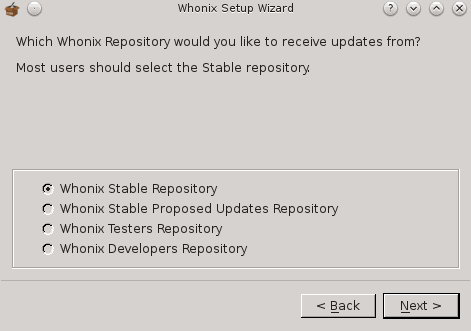

下一步是配置您要如何完成更新.

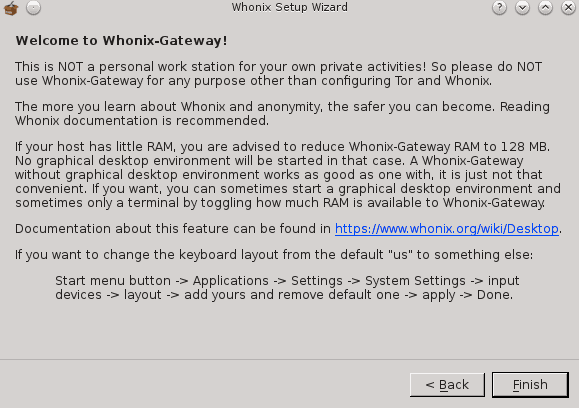

最后,一条警告是这是Whonix网关,不应用作工作站.

Whonix工作站

现在您的Whonix网关已安装并连接到Tor,现在该启动工作站了。像执行网关一样导入工作站虚拟机并启动它。显示相同的条款和条件。然后您可以配置更新首选项.

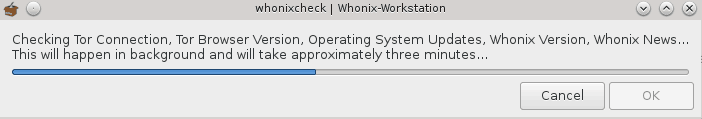

让第一个更新完成,工作站可以使用了:

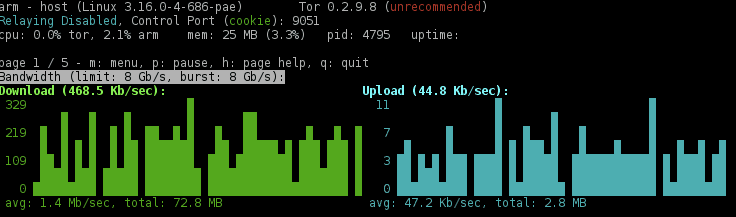

如果要查看网关的运行情况,请在工作站中启动Tor浏览器,然后启动Tor匿名中继监视器(ARM)。您会看到来自工作站的流量通过网关.

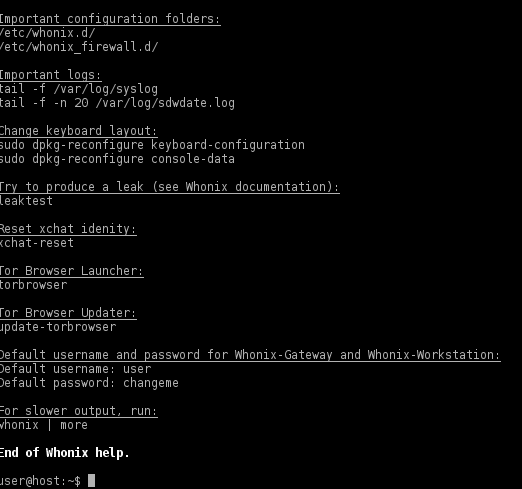

要获得一些基本帮助,请打开终端窗口,然后仅键入whonix。将出现一个帮助屏幕,其中包括默认的用户凭据。您可以使用这些命令sudo到root以便查看您的网络接口.

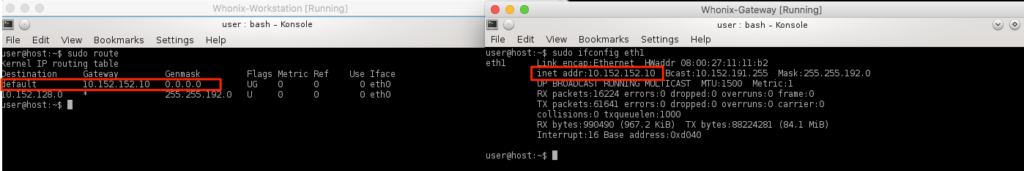

快速检查网络接口表明工作站正在按预期使用私有IP地址,并且正在通过网关路由其所有流量。.

关闭网关完全无法使工作站连接到互联网.

Whonix专业人士

- 使用VirtualBox技术可确保最广泛的人群可以使用Whonix。 VirtualBox可用于每个主要操作系统,并且是免费的.

- 默认安装和使用非常简单。无需特殊知识或配置即可开始工作.

Whonix缺点

- Whonix工作站与主机计算机分离时,没有进一步的分离。在工作站中同时执行危险和非危险行为与在主机上执行危险一样危险.

- 由于仅在工作站虚拟机中提供了匿名性,因此很容易忘记使用匿名性,并最终偶然使用主机.

尾巴–记忆删除隐身直播系统

Tails是基于Debian GNU / Linux构建的实时操作系统。没有安装过程。您使用它来引导计算机,并且该计算机从引导的临时介质中运行。当您关闭它时,它会忘记(记忆删除),并帮助您在使用过程中保持匿名(隐身).

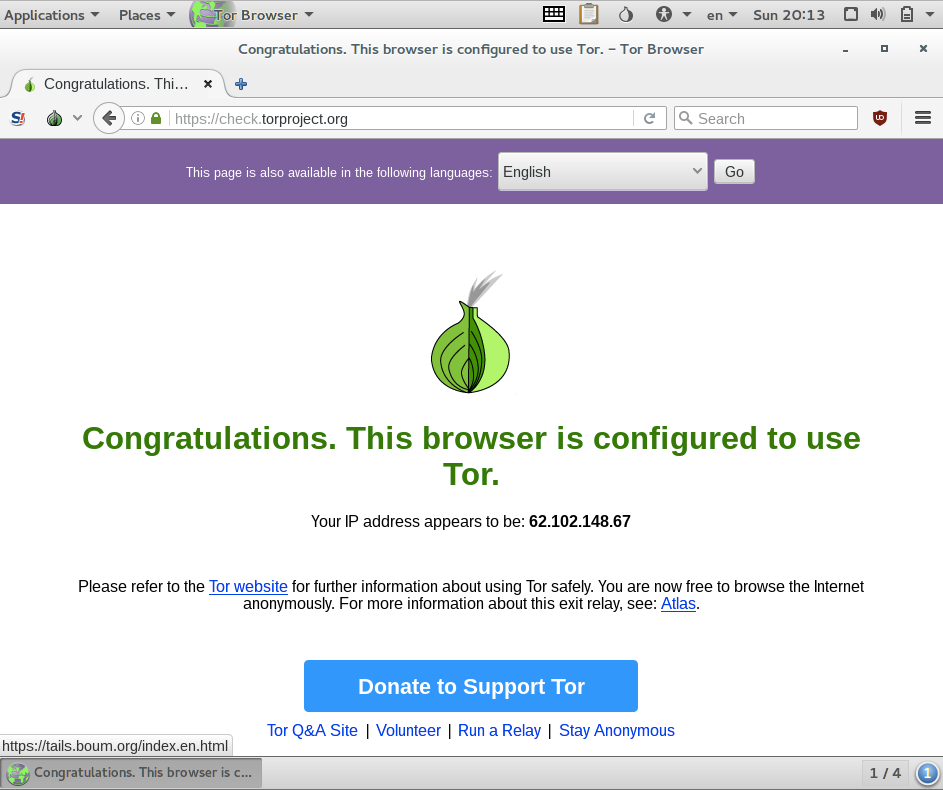

所有网络连接均通过Tor网络进行路由,并且尝试直接访问Internet的应用程序被阻止。 Tor是默认设置的,但也可以将Tails配置为使用I2P匿名网络.

从此处开始启动下载过程:https://tails.boum.org/install/index.en.html。这些说明似乎有点牵连;我不确定为什么它们需要多个USB记忆棒或一部手机来阅读说明。我只是下载了Tails ISO文件,就象其他任何文件一样将其加载到VirtualBox中。如果要正确使用Tails,则需要将该ISO刻录到可以启动的某些媒体上;通常是CD / DVD或USB记忆棒.

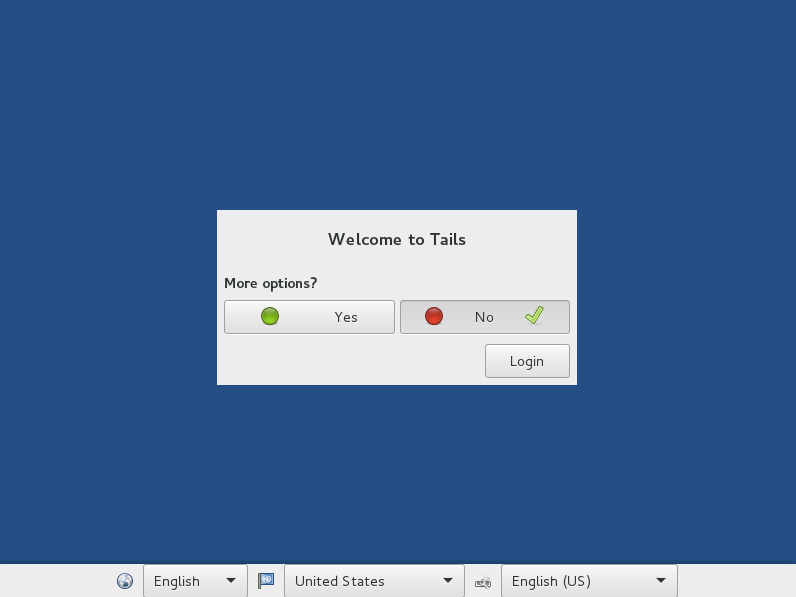

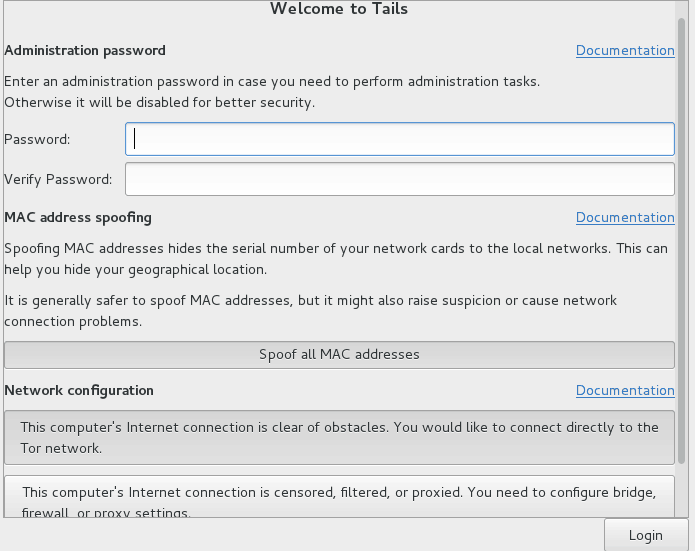

首次启动时将显示Tails Greeter,您可以在桌面加载之前在其中选择配置一些选项.

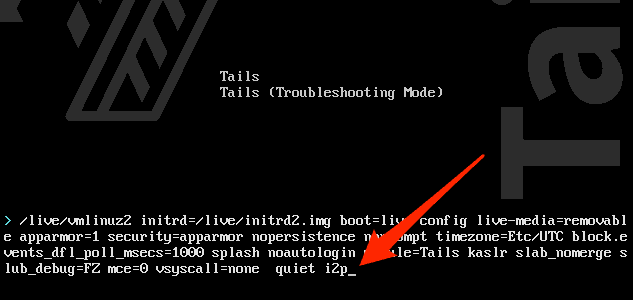

要将Tails与I2P而不是Tor一起使用,您将需要重新引导。当出现引导加载程序菜单时,请按Tab键以显示当前的引导选项。按空格键,然后将i2p添加到现有选项。按Enter继续启动.

桌面底部的通知面板将告诉您是否配置了Tor或I2P:

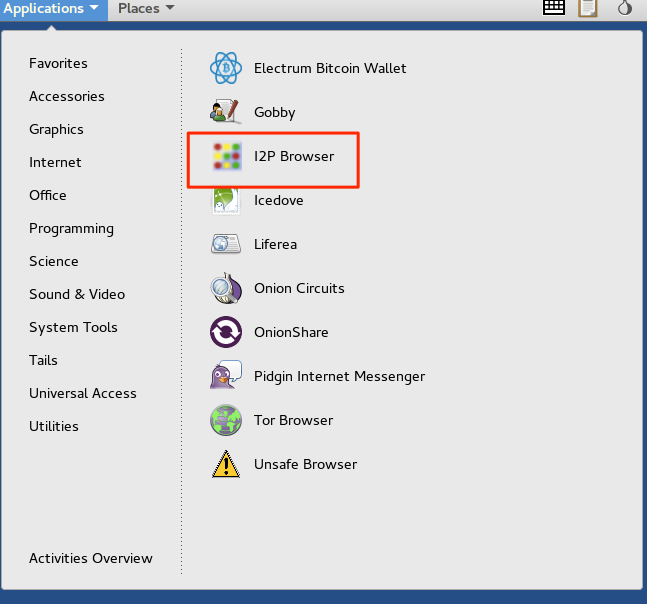

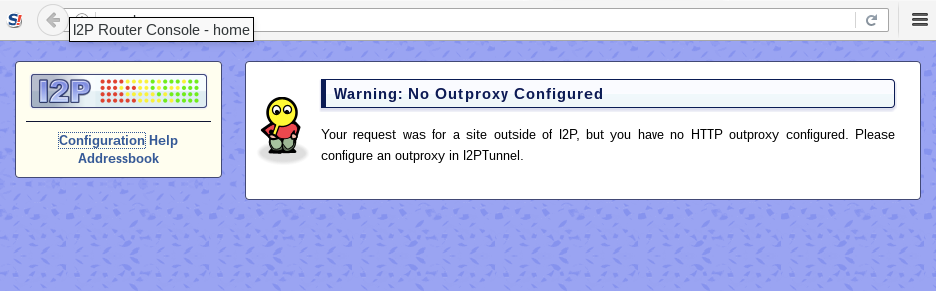

通过选择应用程序,启动I2P浏览器以查看I2P连接的状态 -> 互联网菜单选项.

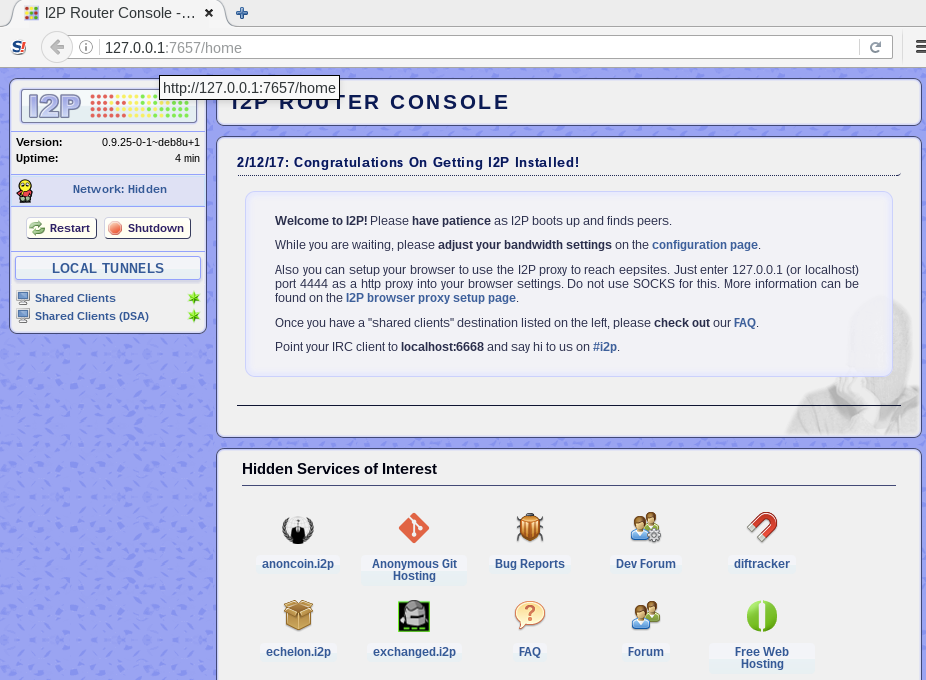

等待加载:

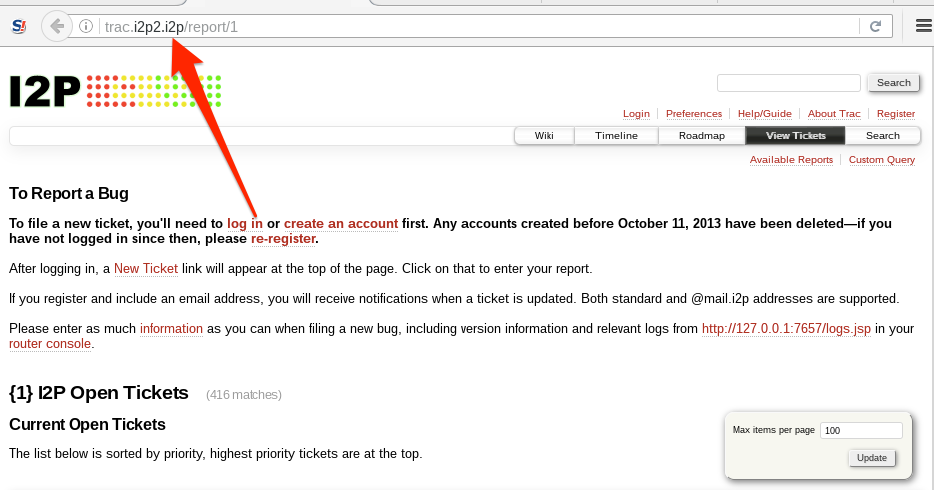

就像Tor的内部站点使用.onion扩展名一样,I2P拥有自己的使用.i2p扩展名的隐藏服务。.

与Tor不同的是,默认情况下,I2P路由器不允许您访问清晰的网站。您将需要配置Outproxy,以便在使用I2P时访问常规Internet站点.

仅提供HTTP,HTTPS和电子邮件代理。如果您需要袜子来做更多的事情,那么您应该坚持使用Tor.

尾巴优点

- 通常,Live CD非常易于使用。您可以刻录一次,在多台不受信任的计算机上使用都非常方便.

- 在Tor提供默认范围的情况下,使用Tor的默认配置提供了即用的匿名性.

尾巴缺点

- Tails默认情况下不加密在其会话期间创建的文档,但是具有可用于此目的的加密的持久卷功能.

- 所有Live CD都无法解决整体问题;操作系统没有隔离,因此一个应用程序中的危险活动可能会影响其他应用程序.

其他Live CD发行版

Live CD被视为提供某种安全性和匿名性的最简单方法之一。因此,可以使用多种Live CD。撰写本文时引起我注意的其他几个是IprediaOS和TENS.

IprediaOS

Ipredia OS使用I2P匿名网络,而不是其他发行版中普遍使用的Tor网络。 I2P适用于Windows,Linux,macOS和Android。 IprediaOS可通过Gnome桌面或Lightweight X11 Desktop(LXDE)作为可安装的Live CD下载获得。.

匿名来自I2P网络的使用以及预安装的应用程序。提供的应用程序支持匿名BitTorrent,电子邮件,IRC和Web浏览器。就像Tor拥有内部洋葱站点一样,I2P拥有名为eepSites并具有.i2p扩展名的内部I2P站点.

从Ipredia网站下载可安装的Live CD。.

TENS –可信终端节点安全

[受信任的终端节点安全性[(https://www.spi.dod.mil/lipose.htm)。 TENS由美国国防部(DoD)创建。有趣的是,美国国防部签署了自己的SSL证书。您的浏览器很可能没有将DoD列为受信任的证书颁发机构,因此当您尝试访问该站点时,您很可能会看到SSL错误。根据我的研究,这样做似乎很安全,但是您的妄想水平应该决定您的行动.

TENS引导到RAM中,不向磁盘写入任何内容,因此几乎在所有计算机上都创建了一个受信任的临时终端节点。注意,TENS的目的是创建一个受信任的END节点。它是为了保护您要连接的计算机而创建的;它本身并不是为了保护您.

有几个不同的版本,其中两个可供公众使用。 Public Deluxe随Libre Office一起提供,而标准的Public版本则没有。专业版仅适用于美国政府人员。各个部门都可以请求自定义版本,这是在非政府设备上连接到DoD系统的唯一批准方法.

也可以看看: 什么是最好的Linux VPN服务?

抱歉,我不知道这篇文章是用哪种语言写的。