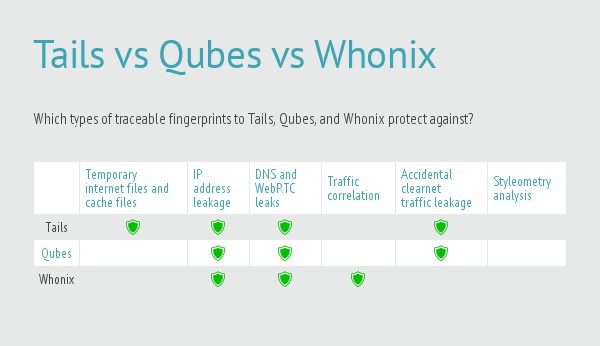

هناك مجموعة متنوعة من أنظمة التشغيل التي تركز على الخصوصية. معظمهم يعتمد على نظام Linux ، ومثل نظام Linux نفسه ، قد يكون من الصعب معرفة الاختلافات بين مجموعة واسعة من الخيارات. بشكل عام ، هناك نوعان رئيسيان من أنظمة تشغيل الأمان / الخصوصية: تلك التي تركز على توفير إخفاء الهوية وتلك التي تحتوي على أدوات اختراق لأبحاث الكمبيوتر. تركز هذه المقالة على جانب الخصوصية وستستكشف ثلاث طرق رئيسية لتحقيق ذلك: طريقتان تستخدمان الظاهرية لإنشاء العزلة ، والطريقة القديمة المجربة والحقيقية لاستخدام الأقراص المضغوطة المباشرة.

القرص المضغوط المباشر هو قرص مضغوط قابل للتشغيل (أو محرك أقراص USB) تلتصق به في جهاز الكمبيوتر قبل بدء التشغيل. لا تقم بتثبيت الأقراص المضغوطة المباشرة أي شيء على النظام المضيف ولا تترك أي مستندات أو آثار أخرى عند إيقافها. هذا يضمن عدم وجود أي وسيلة لبرامج ضارة أو برامج تتبع لتجاوز جلسات متعددة. سوف نستخدم القرص المضغوط المباشر TAILS في هذه المقالة.

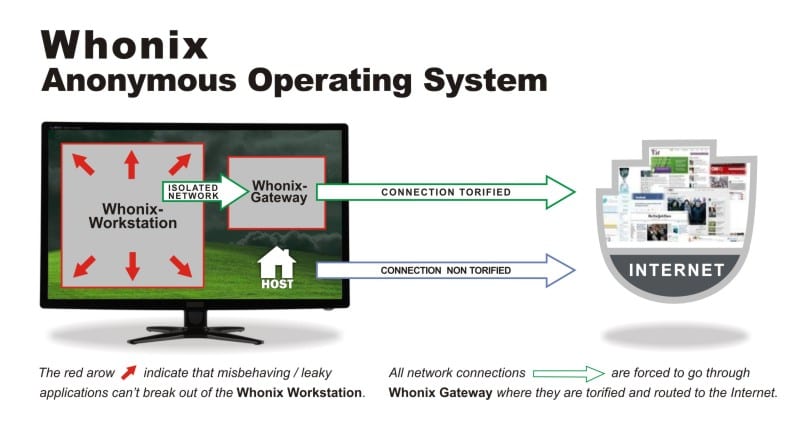

للحصول على المحاكاة الافتراضية ، سوف نبحث في Qubes OS و Whonix. يقوم Qubes OS بإنشاء سلسلة من الأجهزة الافتراضية الموثوقة بشكل متزايد بحيث لا تؤثر الأنشطة الجارية في جهاز ظاهري غير موثوق به على التطبيقات في الأجهزة الأخرى. يحتوي Whonix على نظام من جزأين حيث يمكنك تنفيذ جميع أعمالك في محطة عمل الجهاز الظاهري. إنه يوجه كل حركة مرور الشبكة الخاصة بك عبر بوابة الجهاز الظاهري الأخرى التي تتصل بشبكة Tor.

جميع الطرق الثلاثة لها إيجابيات وسلبيات.

Qubes OS – نظام تشغيل آمن بشكل معقول

أفضل وصف لنظام التشغيل Qubes هو توزيع Xen الذي يشغل مجالات Linux الافتراضية. Xen هو برنامج Hypervisor من النوع الأول مستقر وناضج للغاية. يشبه هذا النوع من المحاكاة الافتراضية ما قد تصوره عند استخدام منتج مثل VirtualBox مع اختلاف واحد مهم. لا يشتمل برنامج Hypervisor من النوع الأول على نظام تشغيل يعمل أسفله ويمكن اختراقه. يتم تثبيت Xen على المعدن العاري ويمكن بعد ذلك إنشاء وإدارة الأجهزة الافتراضية.

تسمح هذه البنية لـ Qubes بإنشاء أجهزة افتراضية منفصلة (مجالات ، بلغة Xen) لتشغيل التطبيقات. هذا يضمن أن التطبيقات المحفوفة بالمخاطر لا يمكن أن تؤثر على التطبيقات الموثوق بها ، أو حتى الكتابة إلى نظام الملفات الأساسي. لا توفر درجة الفصل هذه الكثير من عدم الكشف عن هويتها في حد ذاتها ، ولكنها توفر درجة كبيرة من الحماية من انتشار البرامج الضارة. إذا انتهى بك الأمر إلى إصابة برامج ضارة من موقع ويب سيء ، أو بالوقوع فريسة لعملية احتيال الخداع عبر البريد الإلكتروني ، فسيكون من الصعب على هذه البرامج الضارة أن تنتشر خارج النطاق الذي توجد فيه.

Qubes يستدعي هذه المجالات Xen qubes. يقوم بإنشاء عدد من qubes لتعيين مثيلات التطبيق. على سبيل المثال ، من الأفضل القيام بتصفح مواقع الويب المتنوعة التي ليس لديك سبب للثقة بها في qube غير الموثوق به. قد تتم الأنشطة المتعلقة بالعمل على مواقع الويب والتطبيقات الموثوق بها في المنطقة الموثوق بها. النقطة المهمة هي أن كل qube لديه القدرة على التأثير على التطبيقات في qube نفسه فقط.

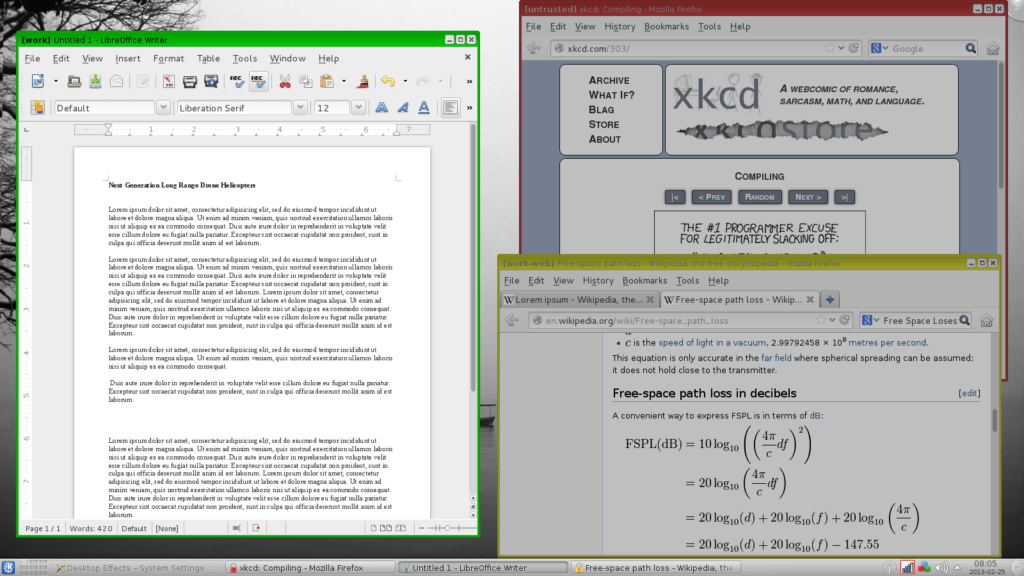

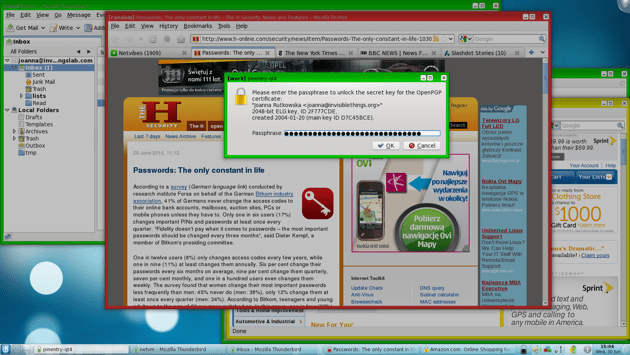

لتسهيل الإبقاء على اختبارات الجودة مستقيمة أثناء استخدامها ، يكون لكل نافذة حد نافذة ملون “لا يمكن اختراقه” يشير إلى مستوى أمان كل اختبار. يشير فريق Qubes إلى أن حدود النافذة غير قابلة للتطبيق لأنها مبنية على مستوى Xen domain صفر (dom0) ، وهو المجال المميز الذي يبدأ Xen في وقت التمهيد ، وأنه يدير جميع المجالات الأخرى ، أو qubes في هذه الحالة. qubes غير قادرة على التفاعل مع dom0 و qubes غير معنية بمعنى أنها لا تستطيع الوصول إلى وظائف النظام ذات المستوى المنخفض.

الصورة: https://www.qubes-os.org/screenshots/

الصورة: https://www.qubes-os.org/screenshots/

يوفر تلوين حدود النافذة طريقة فورية إلى حد ما لرؤية مستوى الثقة لكل نافذة. في لقطة الشاشة هذه ، يمكننا رؤية حدود نافذة حمراء (غير موثوق بها) وخضراء (موثوقة) وصفراء (في مكان ما في المنتصف). من السهل أيضًا ملاحظة أن موجه كلمة المرور يأتي من تطبيق موجود في المجال الموثوق به (الأخضر) على الرغم من أنه يتم تراكبه على تطبيق غير موثوق به (أحمر). تتمثل إحدى أساليب الخداع الشائعة جدًا في استخدام موقع ويب لإنشاء مربع تسجيل دخول واقعي جدًا لبعض الخدمات ومحاولة حث الناس على إدخال بيانات اعتمادهم. إذا كان هذا هو الحال هنا ، فسيكون لصندوق كلمة المرور حد أحمر والذي سيكون بمثابة إشارة إلى احتمال حدوث شيء محفوف بالمخاطر.

الصورة: https://www.qubes-os.org/screenshots/

الصورة: https://www.qubes-os.org/screenshots/

من الطرق الممتازة لتوجيه طبقة إخفاء الهوية الجيدة إلى نموذج الأمان القوي بالفعل هو استخدام Whonix ، الذي تمت مناقشته لاحقًا مع Qubes. نظرًا لأن Qubes OS يشغل كل تطبيق في اختبار منفصل ، فستعمل بوابة ومحطة عمل Whonix في اختبارات منفصلة. هذا يلخصهم أكثر من بعضهم البعض. إذا تم تشغيل بوابة Whonix أو محطة العمل في qube الخاصة بها وتم اختراقها بطريقة ما ، فلن يتمكنوا من الوصول إلى أي تطبيق آخر على الكمبيوتر. توجد تعليمات هنا حول كيفية إنشاء قوالب نظام التشغيل Qubes الضرورية لـ Whonix.

إيجابيات QubesOS

- يضمن فصل التطبيقات من خلال استخدام أجهزة افتراضية خاضعة للرمل أن التطبيق المستغل ، أو جافا سكريبت الضار ، لا يمكن تمريره إلى تطبيقات أخرى أو إلى نظام التشغيل المضيف.

- يوفر استخدام Whonix داخل QubesOS مستوى آخر من الانفصال عن الإنترنت من خلال فرض كل حركة المرور على الإنترنت من خلال بوابة Whonix Tor

سلبيات QubesOS

- يصعب اختبار Qubes OS لأنه لا يعمل بشكل جيد ، أو على الإطلاق ، في جهاز افتراضي.

- يوجد قرص مضغوط مباشر غير مدعوم في صفحة التنزيل. قد يعمل أو لا يعمل لنظامك. ونظرًا لأنه غير مدعوم ، فإنه لا يفي حقًا بمهمة القرص المضغوط المباشر عن طريق السماح لك باستخدامه لاكتساب الثقة فيما يتعلق بكيفية عمل التثبيت الكامل. لذلك ، أنت عالق إلى حد كبير مع تثبيت كل شيء أو لا شيء لـ Qubes على جهازك لمعرفة كيف تسير الأمور.

Whonix – عدم الكشف عن هويته في جزأين

تم تصميم Whonix خصيصًا لتوفير إخفاء الهوية أثناء استخدام الإنترنت. يتكون من جهازين افتراضيين ، البوابة ومحطة العمل. يمكن لمحطة العمل التحدث فقط إلى البوابة وتتصل البوابة بالإنترنت عبر Tor. كلاهما أجهزة VirtualBox الجهاز الظاهري ، بحيث يمكنك تشغيله على أي نظام تشغيل يقوم بتشغيل VirtualBox.

يتم تكوين محطة عمل Whonix والعبارة لاستخدام شبكة خاصة على الكمبيوتر المضيف. تقوم محطة العمل بتوجيه جميع زياراتها إلى البوابة ، والتي تستخدم شبكة Tor للوصول إلى الإنترنت. تتم جميع أنشطة الشبكة المنفذة على محطة العمل من خلال Tor.

لا يشارك الجهاز المضيف في شبكة Whonix الخاصة ، وبالتالي يستمر في استخدام اتصال الإنترنت العادي.

الصورة: https://www.whonix.org/

الصورة: https://www.whonix.org/

بالإضافة إلى بروكسي جميع طلبات محطة العمل من خلال Tor ، فإن بوابة Whonix تحمي أيضًا من التعرف عليها باستخدام دوائر Tor للتطبيقات المختلفة. تقوم البوابة بتطبيق Stream Isolation للتأكد من أن التطبيقات المختلفة على محطة العمل تأخذ مسارات مختلفة عبر Tor. بينما يتم تكوين هذا بشكل افتراضي ، يمكنك معرفة المزيد حول عزل Tor على Wonix wiki.

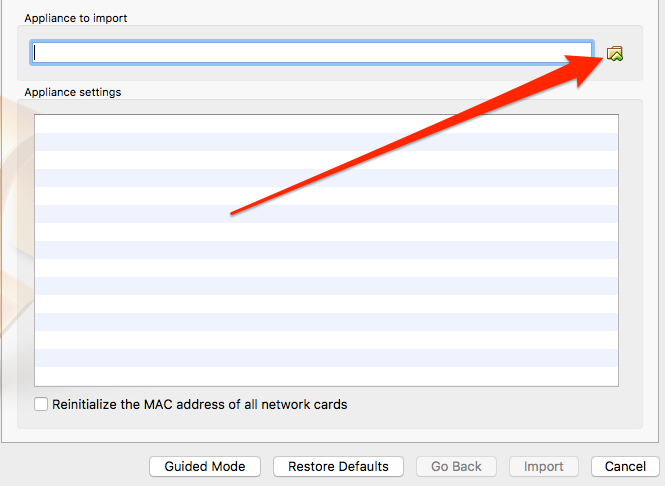

قم بتنزيل الجهازين من موقع Whonix هنا ، ثم قم باستيرادهما واحدًا تلو الآخر إلى VirtualBox.

حدد ملف -> استيراد الأجهزة:

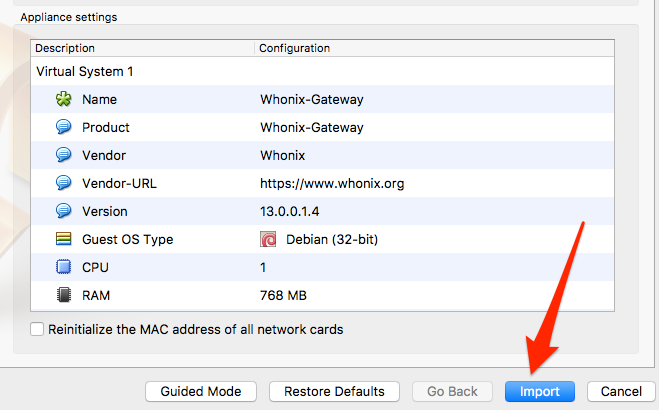

سوف يستغرق VirtualBox بضع دقائق لقراءة الجهاز ثم يعرض إعداداته. انقر فوق الزر “استيراد” لإنهائه ، ثم انقر فوق الزر “ابدأ” لتشغيل الجهاز الظاهري للعبّارة.

بوابة Whonix

يمكن تشغيل العبارة من سطر الأوامر. إذا كان لدى نظام ذاكرة الوصول العشوائي أقل من 2 غيغابايت ، فقد يكون من المؤلم تشغيل سطح مكتبين كاملين ، بحيث يمكنك اختيار تشغيل البوابة مقطوعة الرأس. سأستخدم سطح المكتب لكل من محطة العمل والعبارة لهذه المقالة لأنه من الأسهل توضيح المفاهيم.

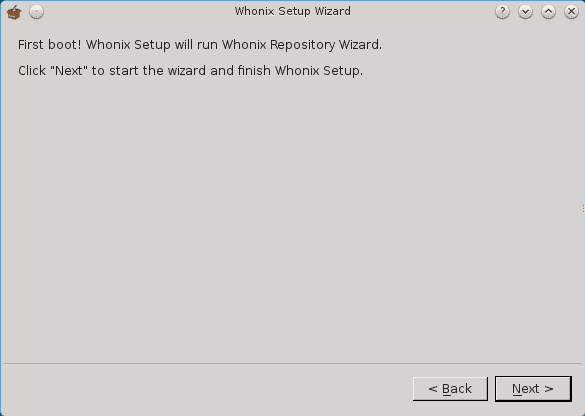

يعرض معالج التشغيل الأول شاشتين مليئتين بالتحذيرات حول كيفية عدم الاعتماد على Whonix لتوفير عدم الكشف عن هويته:

Whonix هو برنامج تجريبي. لا تعتمد على ذلك لعدم الكشف عن هويته قوية.

هذا أمر مثير للقلق بعض الشيء لأن الصفحة الرئيسية لموقع Whonix تنص على وجه التحديد على أنه يوفر إخفاء الهوية الآمن:

فهو يجعل إخفاء الهوية عبر الإنترنت أمرًا ممكنًا عبر استخدام شبكة Tor على نحو آمن وسريع الاستخدام.

أعتقد أن الرسالة الأساسية هنا هي أن هناك العديد من الطرق التي يمكنك من خلالها خيانة هويتك التي لا علاقة لها بالضمانات التقنية.

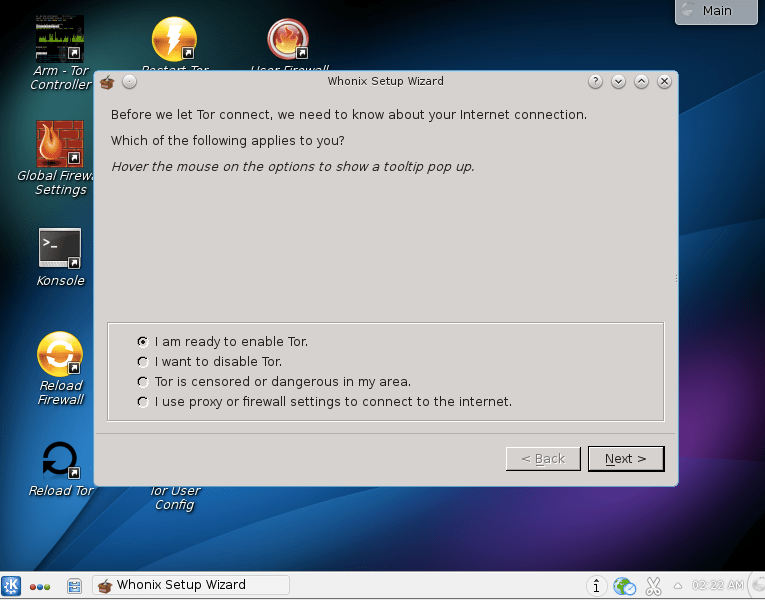

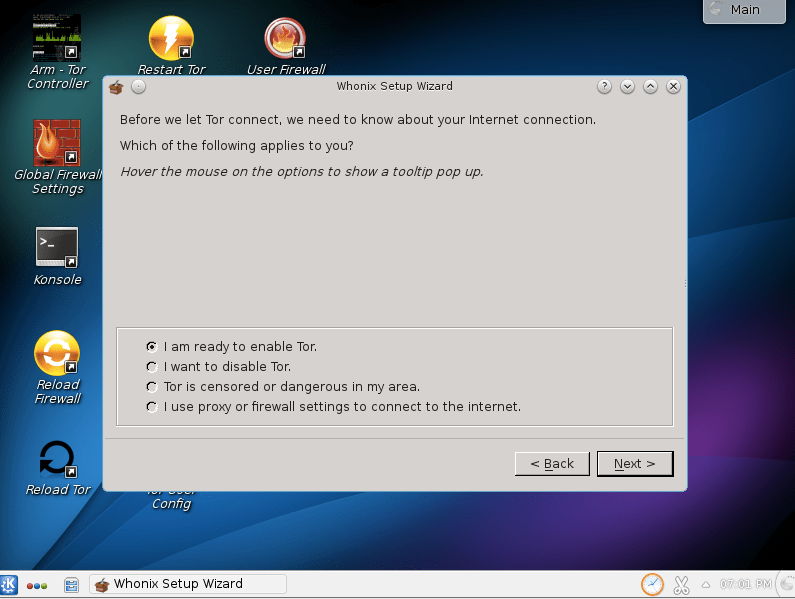

والخطوة التالية هي تكوين كيفية اتصال البوابة بشبكة Tor. تحاكي الخيارات الموجودة هنا خيارات إعداد Tor المعتادة فيما يتعلق بالجسور والوكلاء. عندما تحوم فوق أي من هذه الخيارات ، ستعرض Whonix التغييرات المطلوبة في ملف torrc الخاص بك لتحقيق هذا التغيير. لن يتم إجراء أي تغييرات تلقائيًا لك.

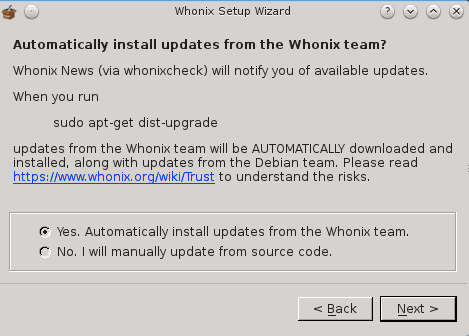

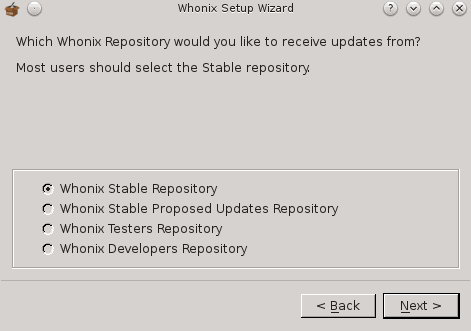

الخطوة التالية هي تهيئة الطريقة التي ترغب في إجراء التحديثات بها.

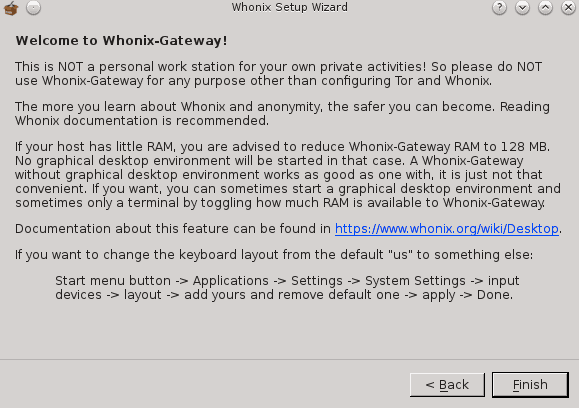

وأخيرًا ، نداء بأن هذه هي بوابة Whonix ولا ينبغي استخدامها كمحطة عمل.

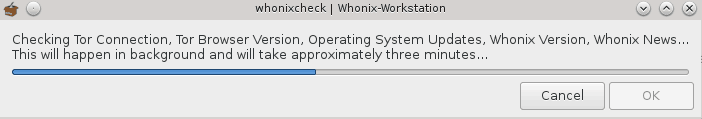

محطة عمل هونيكس

الآن وبعد تثبيت بوابة Whonix وتوصيلها بـ Tor ، فقد حان الوقت لإطلاق محطة العمل. قم باستيراد الجهاز الظاهري لمحطة العمل كما فعلت البوابة وقم بتشغيله. يتم عرض نفس الشروط والأحكام. يمكنك بعد ذلك تكوين تفضيلات التحديث الخاصة بك.

دع التحديث الأول كاملاً ومحطة العمل جاهزة للاستخدام:

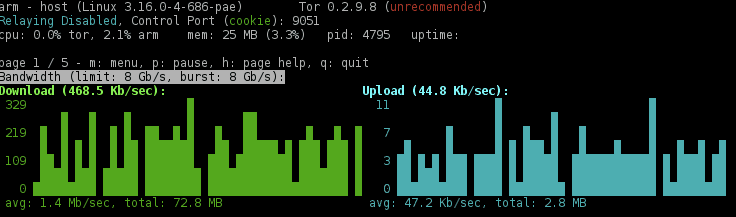

إذا كنت ترغب في رؤية البوابة قيد التنفيذ ، فقم بتشغيل متصفح Tor في محطة العمل ، ثم قم بتشغيل Tor Anonymizing Relay Monitor (ARM). سترى حركة المرور من محطة العمل تمر عبر البوابة الخاصة بك.

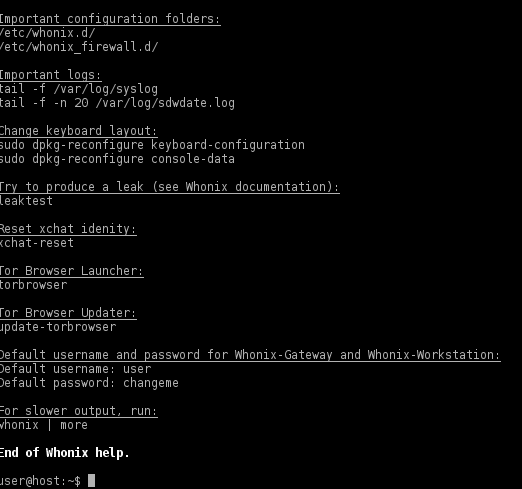

للحصول على بعض المساعدة الأساسية ، افتح نافذة طرفية واكتب فقط whonix بنفسه. ستظهر شاشة مساعدة تتضمن بيانات اعتماد المستخدم الافتراضية. يمكنك استخدام هذه sudo إلى الجذر من أجل رؤية واجهات الشبكة الخاصة بك.

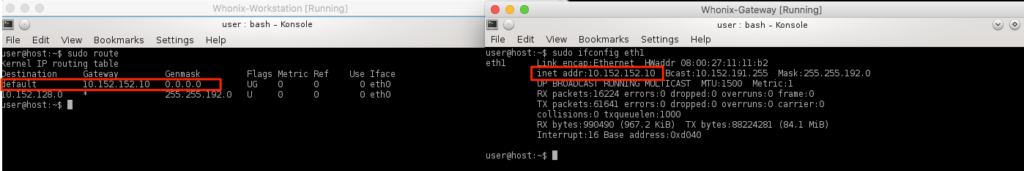

يُظهر الفحص السريع لواجهات الشبكة أن محطة العمل تستخدم عنوان IP خاصًا كما هو متوقع وتقوم بتوجيه كل حركة المرور الخاصة بها عبر البوابة.

يؤدي إيقاف تشغيل البوابة إلى توقف محطة العمل عن الاتصال بالإنترنت على الإطلاق.

الايجابيات Whonix

- يضمن استخدام تقنية VirtualBox أنه يمكن لأكبر مجموعة من الأشخاص استخدام Whonix. VirtualBox متاح لكل نظام تشغيل رئيسي ومجاني.

- التثبيت والاستخدام الافتراضي سهل للغاية. لا يلزم معرفة خاصة أو التكوين للوصول إلى العمل.

سلبيات هونيكس

- بينما يتم فصل محطة عمل Whonix عن الكمبيوتر المضيف ، لا يوجد فصل آخر. يعد أداء كل من السلوكيات المحفوفة بالمخاطر وغير المحفوفة بالمخاطر في محطة العمل بنفس خطورة أداء كلٍ منهما على الكمبيوتر المضيف.

- نظرًا لأنه يتم توفير عدم الكشف عن هويته في الجهاز الظاهري لمحطة العمل فقط ، فقد يكون من السهل نسيان استخدامه ، وينتهي الأمر باستخدام الجهاز المضيف عن طريق الصدفة.

ذيول – نظام فقدان الذاكرة في وضع التصفح المتخفي المباشر

Tails هو نظام تشغيل مباشر مبني على Debian GNU / Linux. لا توجد عملية التثبيت. تقوم بتشغيل جهاز الكمبيوتر الخاص بك به ، ويتم تشغيله من الوسائط المؤقتة التي قمت بتمهيدها منها. عندما تغلقه ، فإنه ينسى (فقدان الذاكرة) ويساعدك على إبقائك مجهول الهوية أثناء استخدامه (التخفي).

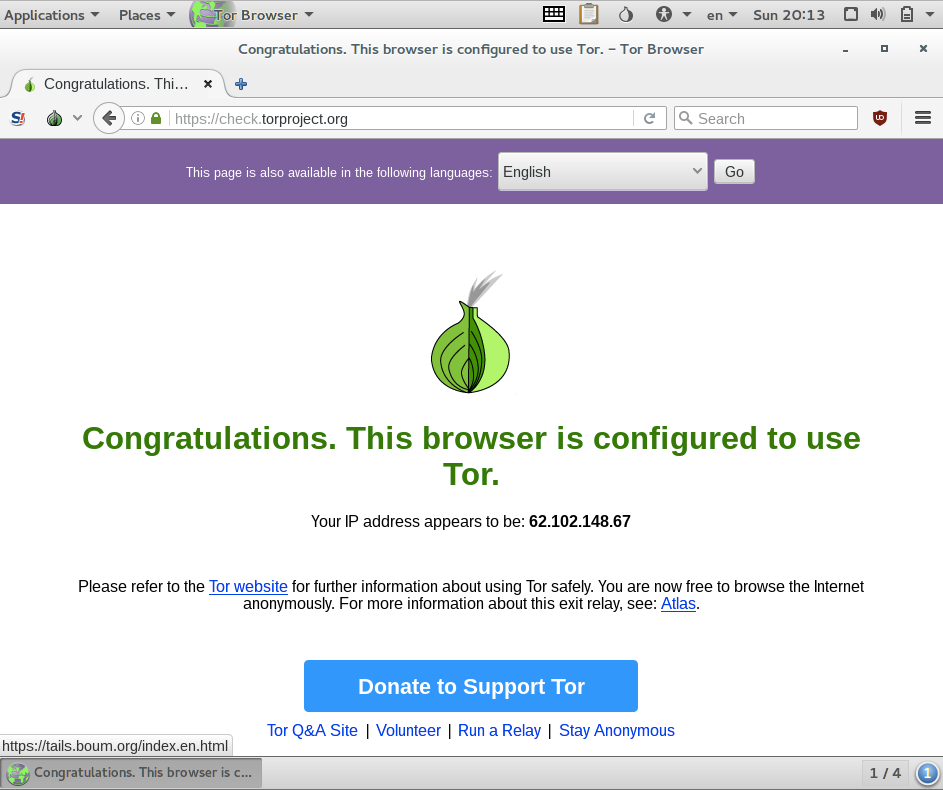

يتم توجيه جميع اتصالات الشبكة عبر شبكة Tor ويتم حظر التطبيقات التي تحاول الوصول إلى الإنترنت مباشرة. تم إعداد Tor افتراضيًا ، ولكن يمكن أيضًا تهيئة Tails لاستخدام شبكة I2P المجهولة.

ابدأ من هنا لبدء عملية التنزيل: https://tails.boum.org/install/index.en.html. يبدو أن التعليمات متورطة قليلاً ؛ لست متأكدًا من سبب احتوائها على الحاجة إلى عدة عصي USB أو هاتف محمول لقراءة التعليمات. لقد قمت ببساطة بتنزيل ملف Tails ISO وقمت بتحميله في VirtualBox كما أود أي ملف آخر. إذا كنت ستستخدم Tails بشكل صحيح ، فستحتاج إلى نسخ ISO على بعض الوسائط التي يمكنك التمهيد منها ؛ عادة قرص مضغوط / قرص DVD أو قرص USB.

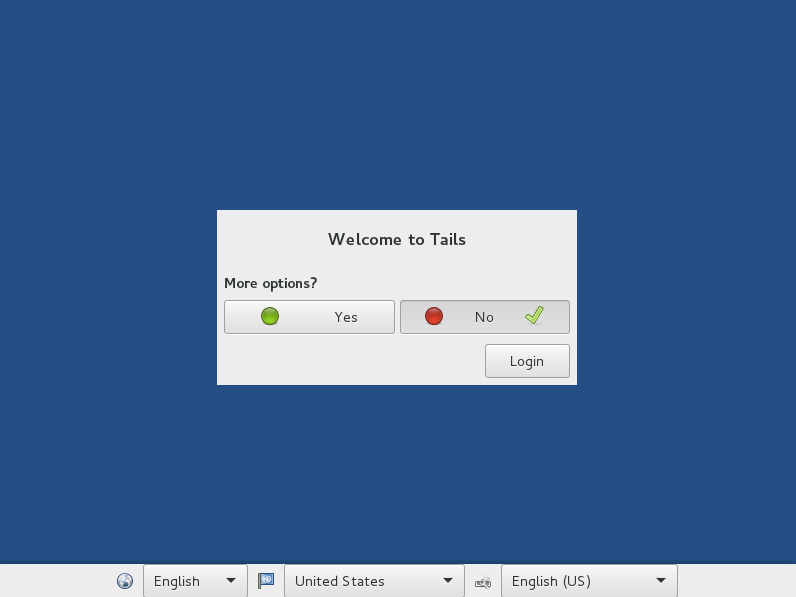

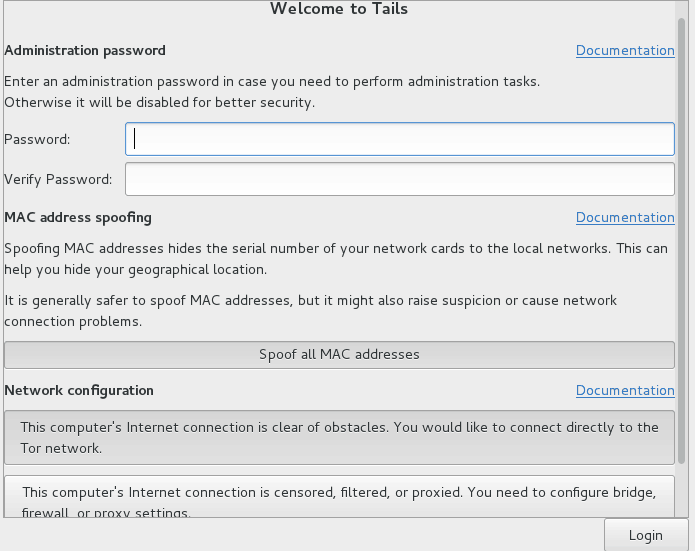

سيعرض التمهيد الأول Tails Greeter ، حيث يمكنك اختياريا تكوين بعض الخيارات قبل تحميل سطح المكتب.

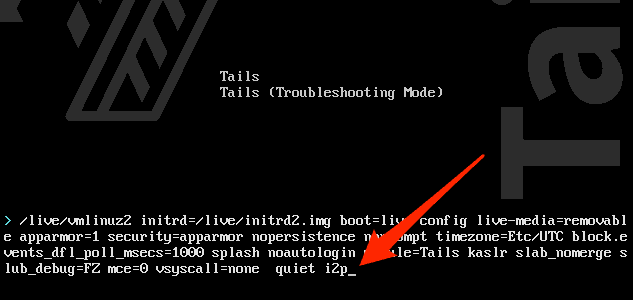

لاستخدام Tails مع I2P بدلاً من Tor ، ستحتاج إلى إعادة التشغيل. عند ظهور قائمة أداة تحميل التمهيد ، اضغط على الزر Tab لعرض خيارات التمهيد الحالية. اضغط على مفتاح المسافة ثم قم بإضافة i2p إلى الخيارات الموجودة. اضغط على Enter لمتابعة التشغيل.

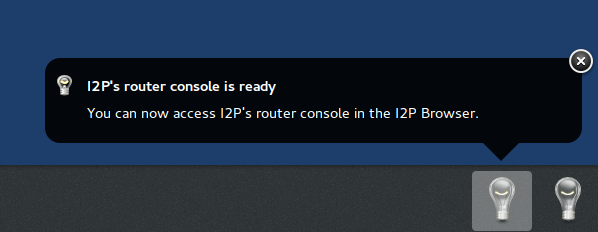

ستخبرك لوحة الإشعارات الموجودة أسفل سطح المكتب بما إذا كان Tor أو I2P مكوّناً أم لا:

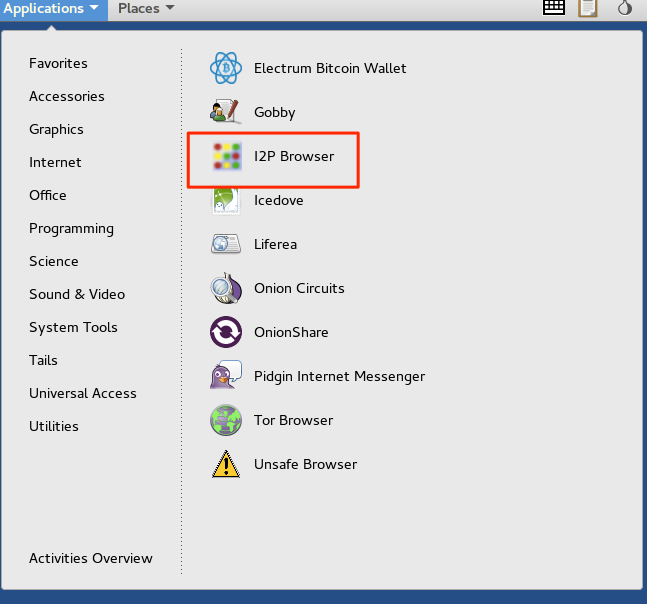

قم بتشغيل مستعرض I2P لمعرفة حالة اتصال I2P الخاص بك عن طريق تحديد التطبيق -> خيار قائمة الإنترنت.

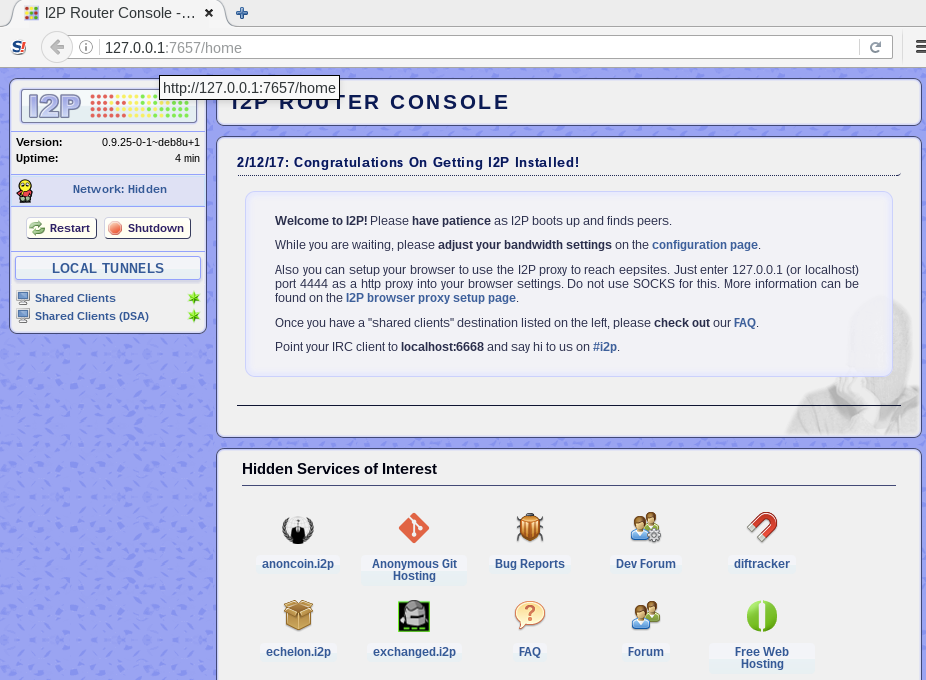

انتظر أثناء تحميله:

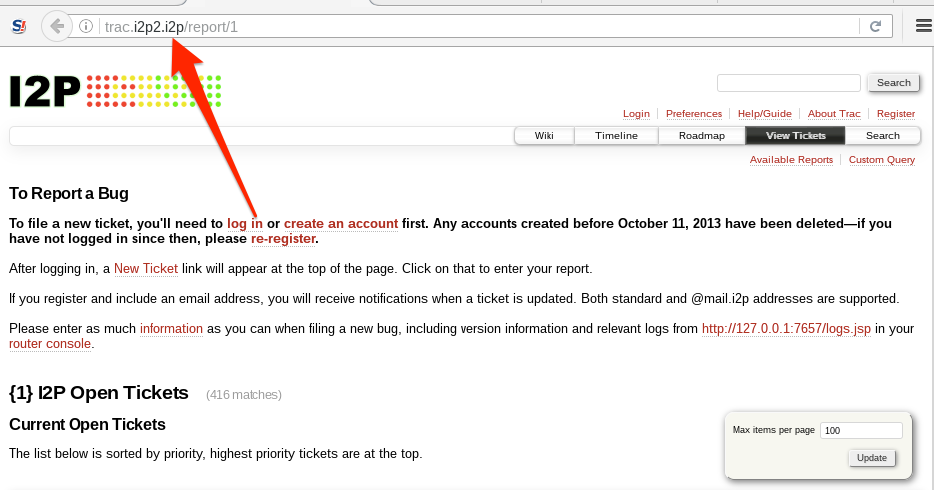

يشبه إلى حد كبير Tor مواقع داخلية تستخدم امتداد .onion ، لدى I2P خدماتها الخفية التي تستخدم امتداد i2p..

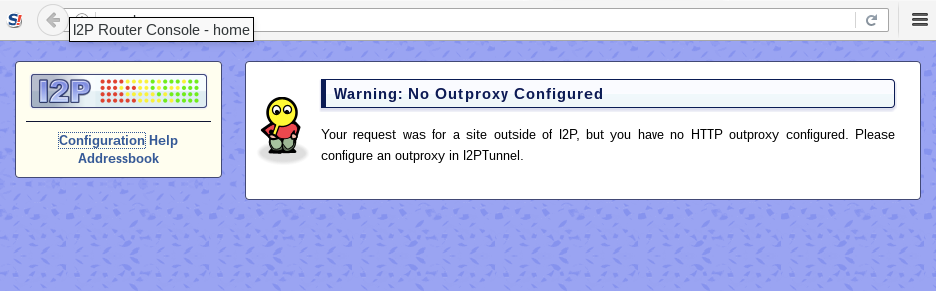

على عكس Tor ، فإن جهاز توجيه I2P لن يسمح لك بالوصول إلى مواقع الشبكة الصافية بشكل افتراضي. ستحتاج إلى تكوين Outproxy للوصول إلى مواقع الإنترنت العادية أثناء استخدام I2P.

لا يتوفر سوى HTTP و HTTPS والبريد الإلكتروني Outproxies. إذا كنت بحاجة إلى وكيل خارجي SOCKS للقيام بالمزيد ، فيجب عليك الالتزام بـ Tor.

ذيول الايجابيات

- الأقراص المضغوطة المباشرة بشكل عام سهلة الاستخدام للغاية. يمكنك النسخ مرة واحدة ، واستخدامها في أي مكان يكون مفيدًا جدًا إذا كنت تستخدم أجهزة كمبيوتر متعددة غير موثوق بها.

- يوفر التكوين الافتراضي لاستخدام Tor مجهول الهوية ، إلى الحد الذي يوفره Tor.

ذيول سلبيات

- لا يقوم Tails بتشفير المستندات التي تم إنشاؤها أثناء جلسته افتراضيًا ، لكن لديه ميزة تخزين مشفرة ثابتة يمكنك استخدامها لهذا الغرض.

- لا تعالج جميع الأقراص المضغوطة المباشرة مشكلة المتراصة ؛ لا يحتوي نظام التشغيل على فصل ، لذا فإن الأنشطة الخطرة في تطبيق واحد يمكن أن تؤثر على الآخرين.

توزيعات CD المباشرة الأخرى

يُنظر إلى القرص المضغوط Live باعتباره أحد أسهل الطرق لتوفير بعض الأمان وعدم الكشف عن هويته. لهذا السبب ، هناك مجموعة واسعة من الأقراص المدمجة المتاحة. بعض الأشياء الأخرى التي لفتت انتباهي أثناء كتابة هذا المقال هي IprediaOS و TENS.

IprediaOS

يستخدم Ipredia OS شبكة إخفاء الهوية I2P بدلاً من شبكة Tor السائدة بين توزيعات أخرى. I2P متاح لأنظمة Windows و Linux و macOS و Android. يتوفر IprediaOS كتنزيل Live CD قابل للتثبيت باستخدام سطح مكتب Gnome أو سطح المكتب Lightweight X11 Desktop (LXDE).

تأتي إخفاء الهوية من استخدام شبكة I2P وكذلك من التطبيقات المثبتة مسبقًا. تدعم التطبيقات المقدمة BitTorrent المجهول والبريد الإلكتروني و IRC ومتصفح الويب. يشبه Tor مواقع البصل الداخلية ، I2P لديه مواقع I2P داخلية باسم eepSites مع امتداد .i2p.

قم بتنزيل قرص مضغوط مباشر قابل للتثبيت من موقع Ipredia.

عشرات – موثوق نهاية أمان عقدة

[Trusted Trusted Node Security [(https://www.spi.dod.mil/lipose.htm). تم إنشاء TENS بواسطة وزارة الدفاع الأمريكية (DoD). ومن المثير للاهتمام ، أن وزارة الدفاع الأمريكية توقع شهادات SSL الخاصة بها. على الأرجح أن مستعرضك ليس لديه DoD مدرج كمرجع شهادة موثوق به ، لذلك سترى على الأرجح أخطاء طبقة المقابس الآمنة عند محاولة زيارة الموقع. يبدو أن ذلك آمنًا بناءً على بحثي ، لكن مستوى جنون العظمة لديك يجب أن يحكم أفعالك.

يتم تشغيل TENS في ذاكرة الوصول العشوائي ، ولا يكتب أي شيء على القرص ، وبالتالي ينشئ عقدة نهاية مؤقتة موثوق بها على أي كمبيوتر تقريبًا. لاحظ أن الغرض من TENS هو إنشاء عقدة END موثوقة ؛ تم إنشاؤه لحماية الكمبيوتر الذي تتصل به ؛ ليست مصممة لحمايتك ، في حد ذاتها.

هناك بعض الإصدارات المختلفة ، اثنان منها متاحان للجمهور. يأتي Deluxe Deluxe مع Libre Office ، بينما لا يتوفر الإصدار العام القياسي. الإصدار المحترف متاح فقط لموظفي الحكومة الأمريكية. يمكن للإدارات الفردية طلب تصميمات مخصصة وهي الطريقة الوحيدة المعتمدة للاتصال بأنظمة DoD على المعدات غير الحكومية.

أنظر أيضا: ما هي أفضل خدمات Linux VPN?

تعليق: يتحدث هذا المقال عن أنظمة التشغيل التي تركز على الخصوصية، ويشرح ثلاث طرق رئيسية لتحقيق ذلك. يتمحور الحديث حول نظام Qubes OS و Whonix و TAILS، ويتم توضيح إيجابيات وسلبيات كل منها. يعتبر Qubes OS نظام تشغيل آمن بشكل معقول، حيث يستخدم برنامج Hypervisor من النوع الأول لإنشاء أجهزة افتراضية منفصلة لتشغيل التطبيقات، مما يضمن عدم تأثير التطبيقات المحفوفة بالمخاطر على التطبيقات الموثوق بها. بالإضافة إلى ذلك، يوفر Qubes OS حدود نافذة ملونة لتحديد مستوى الثقة لكل نافذة. يعتبر هذا المقال مفيدًا للأشخاص الذين يهتمون بالخصوصية والأمان في استخدام الحواسيب.