すべてのネットワークプロキシと同様に、透過的なプロキシは、通常はインターネットを介して、転送中のデータを傍受してリダイレクトします。最もわかりやすい言葉で言えば、透過的なプロキシは、通過するデータを変更しません。しかし、透過プロキシを本当に際立たせるのは、クライアント(あなたと私が使用するエンドユーザーデバイス)がプロキシを機能させるためにプロキシを設定したり、意識したりする必要がないことです。透明なプロキシは、インライン、インターセプト、リバース、インビジブル、または強制プロキシと呼ばれることもあります.

すべてのネットワークプロキシと同様に、透過的なプロキシは、通常はインターネットを介して、転送中のデータを傍受してリダイレクトします。最もわかりやすい言葉で言えば、透過的なプロキシは、通過するデータを変更しません。しかし、透過プロキシを本当に際立たせるのは、クライアント(あなたと私が使用するエンドユーザーデバイス)がプロキシを機能させるためにプロキシを設定したり、意識したりする必要がないことです。透明なプロキシは、インライン、インターセプト、リバース、インビジブル、または強制プロキシと呼ばれることもあります.

インターネットを頻繁に使用する場合, あなたはおそらく透明なプロキシと常にやり取りしています 気付かずに。インターネットサービスプロバイダーは、人気のあるWebサイト、ビデオ、ニュース記事にアクセスするたびに透過的なプロキシを使用する可能性があります。誰かが見たいと思うたびに、全国のNetflixのサーバーからビデオを送受信する代わりに、ローカルISPは自分のサーバーにビデオのコピーを「キャッシュ」します。ビデオを見に行くと、透過プロキシがキャッシュバージョンのビデオにリダイレクトし、アップストリームの帯域幅を節約します。エンドユーザーとして、より少ないバッファリングでより高品質のビデオを取得できますが、そうでない場合、Netflixへの直接接続と区別できません.

透過的なプロキシは、大規模なキャッシングを実行するコンテンツ配信ネットワーク(CDN)に不可欠です。しかし、これは多くのアプリケーションの1つにすぎません。この記事では、透過プロキシの仕組み、使用方法、賛否両論、およびそれらを検出してバイパスする方法について詳しく説明します。.

透明プロキシの仕組み

エンドユーザーにとって、透過プロキシは基本的にマルウェアです。インターネットトラフィックを傍受し、エンドユーザーの同意なしに別の宛先にリダイレクトします。これは、本質的に中間者(MITM)攻撃を説明しています。ただし、透過プロキシは常に悪意があるとは限りません.

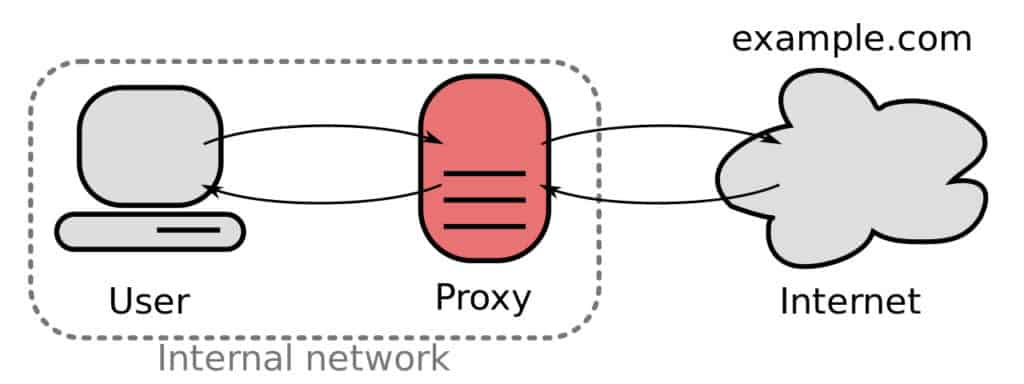

通常、透過プロキシはユーザーとWebの間に位置します。ユーザーがWebサイトなどへの接続要求を送信すると、最初にプロキシサーバーにリダイレクトされます。リダイレクトは通常、Linuxのiptablesなど、プロキシサーバーと同じホスト上のファイアウォールによって処理されます.

プロキシサーバーは要求を受信し、リダイレクタ(ファイアウォール)に接続の元の宛先を要求します。その後、接続が元の宛先に到達することを許可するか、接続をブロックするか、接続をリダイレクトするかを決定できます。.

Squidは、透過プロキシのセットアップに使用される最も一般的なソフトウェアです.

透明プロキシの使用方法

透過プロキシはクライアント側での構成を必要としないため、ユーザーがアプリケーションをダウンロードしたり、構成を変更したりする必要はありません。代わりに、構成はサービスプロバイダーに委ねられます。サービスプロバイダーは、ユーザーがサービスと対話する方法をより詳細に制御できます。これにより、ネットワーク上のクライアントの数とタイプが不明な状況で透過的なプロキシが役立ちます。.

キャッシング

はじめにプロキシキャッシュについて簡単に説明しました。ユーザーがウェブサイトに接続して、たとえば動画を見るたびに、動画のコピーがプロキシのホストサーバーのキャッシュに保存されます。プロキシはそのビデオの今後のリクエストをキャッシュバージョンにリダイレクトしますが、ユーザーはその違いを知りません。同様の方法が大規模なコンテンツ配信ネットワーク(CDN)で使用されています.

プロキシキャッシングは、各リクエストでソースからビデオを最後までストリーミングするために使用されるISPのアップストリーム帯域幅を節約し、ユーザーのビデオバッファをより迅速に.

フィルタリング

フィルタリングプロキシは、ネットワーク上のリソースへのアクセスを制限するために使用されます。そのネットワークがインターネットである場合、フィルタリングプロキシを検閲に使用できます。オフィスビルの代理人は、従業員を仕事に任せるために、FacebookやYouTubeへのリクエストを無視する可能性があります。学校や図書館では、フィルタリングプロキシを使用して、ユーザーが不適切なコンテンツにアクセスするのを防ぎます。国家はフィルタリングプロキシを使用して、不適切または攻撃的と判断したコンテンツを監視および検閲できます。.

ゲートウェイ

インターネットへのアクセスを許可する前に、プロバイダーの利用規約への同意、メールでのログイン、または広告の視聴を必要とするパブリックWiFiホットスポットに接続したことがありますか?そのネットワークがゲートウェイプロキシを使用していた可能性があります。透過プロキシは、特定のルールに基づいてトラフィックを変更またはブロックし、インターネットへのアクセスを選択的に制限できます。この例では、プロキシはユーザーをログインページにリダイレクトします.

DDoS保護

プロキシDDoS保護、または「リモート」DDoS保護は、透過的なプロキシを使用して、ネットワークの障害からの分散型サービス拒否(DDoS)攻撃を防ぐ技術です。 DDoS攻撃には、多くの場合複数のデバイスを含むボットネットからのジャンクリクエストでサーバーをフラッディングすることが含まれます。 DDoS攻撃がプロキシサーバーにヒットすると、パケットのフラッドがメインサーバーにヒットするのを防ぎます。攻撃による輻輳によりプロキシを介して接続できないユーザーは、別の透過プロキシにリダイレクトされます。サーバーは、必要な数のバックアップ透過プロキシを使用して、ジャンクリクエストを回避し、正当なユーザーのためにサイトを稼働させ続けることができます。.

透過プロキシの背後にいるかどうかを検出する方法

透過プロキシの背後にいるかどうかを確認する簡単な方法は、 存在しないことがわかっているサーバーに接続しようとする. プロキシがない場合、ブラウザに一般的なエラーメッセージが表示されます。 IPアドレスが見つからないため、Chromeは「このサイトにアクセスできません」と言います。.

プロキシの背後にいる場合、エラーが異なるか、検索ページなどの別のページにリダイレクトされる可能性があります.

簡単な結果が得られない場合、いくつかのWebサイトには、このような信頼性の異なるプロキシ検出サービスがあります.

HTTPSで暗号化されたウェブサイトにアクセスしてロックアイコンをクリックすると、ブラウザからサイトのSSL証明書に関する基本情報が表示されます。証明書がWebサイトの所有者ではなくISPに発行されている場合、それは透明なプロキシの背後にいることを示している可能性があります.

VPNとHTTPS対透過プロキシ

標準の暗号化されていない接続では、透過的なプロキシによってインターネットトラフィックを監視およびフィルタリングできます。そこに含まれるデータは、後で使用するためにプロキシサーバーにキャッシュできます。.

HTTPS

HTTPSを使用するWebサイトは、SSL暗号化を使用したサーバーとクライアント間のブラウザートラフィックを保護します。暗号化は、デバイスを離れる前にデータをスクランブルし、データを傍受する人が解読できないようにします。しかしながら, DNSトラフィックは通常暗号化されません 暗号化されたHTTPSトラフィックの送信先をプロキシサーバーに伝えます。ネットワークトラフィックの実際のコンテンツは表示されない場合があるため、データをキャッシュすることはできませんが、プロキシは少なくともどこに行くのかを見ることができます。 (注:これが、透過プロキシが暗号化DNS(DNSSEC)と互換性がない場合が多い理由です。)

透過的なプロキシソフトウェアのような いか HTTPSトラフィックをいくつかの異なる方法で処理できますが、一般的にプロキシは何らかの方法で送信中のデータの宛先を監視できます。場合によっては、ネットワーク管理者がセットアップします HTTPSインターセプト 透明なプロキシ。プロキシサーバーは、独自のHTTPS認証局と中間者として機能します。このシナリオでは、HTTPSトラフィックは宛先Webサイトではなくプロキシサーバーで傍受および復号化されます。データは、再暗号化されて宛先に送信される前に、キャッシュ、フィルタリング、または検査できます.

VPN

透過プロキシの背後にいて、それを完全にバイパスしたい場合は、 VPNを使用する. 適切なVPNは、DNSおよびHTTP / Sトラフィックを含む、デバイスを出るすべてのトラフィックを暗号化します。データの内容または宛先を知らないと、透過プロキシはアクションを実行できず、変更せずに単純に宛先に転送します(VPNサーバーへのトラフィックを明示的にブロックしない限り)。 VPNによりプロキシキャッシュにアクセスできなくなり、エンドユーザーの処理が遅くなる可能性があることに注意してください。.