蓝牙便宜且无处不在。扬声器和耳机,智能手表,游戏控制器和IoT设备都依靠它进行通信。但是新一轮的蓝牙工具让黑客将协议分开,而且我们自己的测试表明设备不安全.

我们查看了来自不同制造商的七种型号的无线扬声器,发现它们都容易受到最近披露的影响。 ķey ñ谈判 ØF 乙luetooth(KNOB)攻击。黑客可以在不警告受害者的情况下完全控制蓝牙设备,或者进行更隐蔽的攻击,例如通过蓝牙耳机监视对话.

蓝牙安全测试结果表明存在重大风险

我们能够测试7种型号的蓝牙扬声器,并且发现所有7种型号都容易受到攻击。我们测试的模型包括目前在货架上出售的5台Harman Kardon和JBL扬声器,以及2台较旧的模型。我们尝试从不同的价位中选择扬声器.

为了进行KNOB测试,我们使用了运行Android Nougat的植根华为Nexus 5,并使用Raspberry Pi 3B +劫持了扬声器。两种设备都使用了KNOB概念验证的版本,该版本修补了ROM以强制进行极低的加密。我们唯一受到攻击的设备是Harman Kardan Onyx Studio 2,但是所有设备都协商了1字节的熵,并且容易受到攻击.

| 哈曼·卡登 | 玛瑙工作室2 | 3.0 | 是 |

| 哈曼·卡登 | 玛瑙工作室3 | 4.1 | 是 |

| 哈曼·卡登 | 玛瑙工作室5 | 4.2 | 是 |

| 哈曼·卡登 | 玛瑙工作室6 | 4.2 | 是 |

| JBL | 翻转5 | 4.2 | 是 |

| JBL | Xtreme 2 | 4.2 | 是 |

| JBL | 充电4 | 4.2 | 是 |

毫无疑问,我们测试的每个扬声器都会受到影响,因为KNOB漏洞会攻击蓝牙标准本身。据报道,使用2023年之前制造的芯片组的每台设备都容易受到攻击。我们预计 运行蓝牙5.1及更高版本的设备不应容易受到攻击 如果它们符合更新的标准.

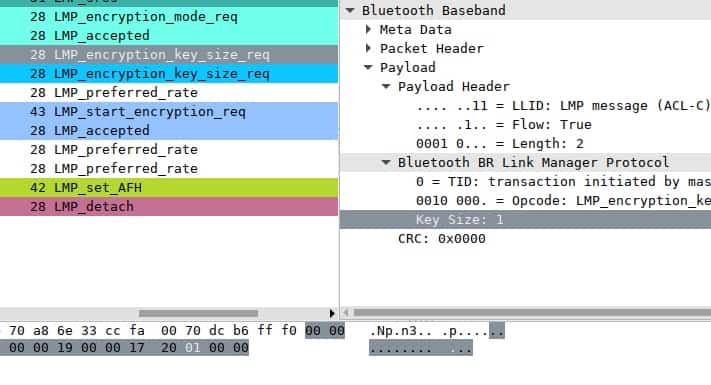

我们的华为Nexus 5流量捕获要求1字节的熵。左侧为浅蓝色,您可以看到Onyx Studio 5继续接受弱加密.

我们的华为Nexus 5流量捕获要求1字节的熵。左侧为浅蓝色,您可以看到Onyx Studio 5继续接受弱加密.

尽管如此,看到每项测试都返回阳性仍然令人感到震惊。我们使用发布的概念证明并在Wireshark中监控流量,看到连接后的连接接受1字节的熵。.

即使最新的设备Harman Kardon的Onyx Studio 6也很容易受到攻击,尽管该设备是在报道了KNOB之后制造的。我们认为,尽管存在安全风险,制造商的芯片组库存仍在使用中.

什么是蓝牙KNOB攻击?

蓝牙是非常礼貌的标准。当两个设备配对时,它们开始协商。他们同意的一件事是加密。蓝牙设备能够为链接请求不同级别的安全性。实际上,通过确保旧设备仍可以与新手机通信,这可以提高设备兼容性和使用寿命,反之亦然.

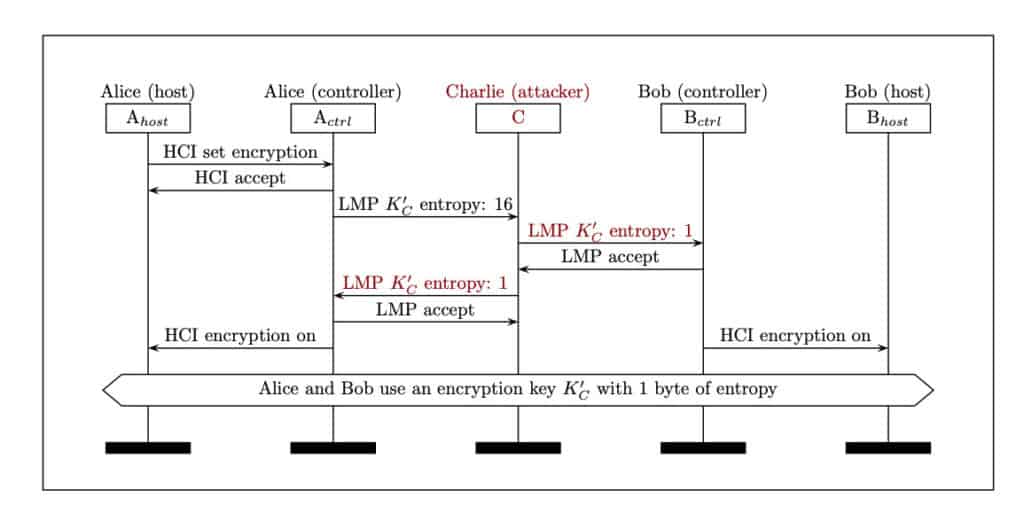

爱丽丝(Alice),鲍勃(Bob)和查理(Charlie)展示了KNOB攻击。在白皮书的此插图中,查理必须在正确的时间插入伪造的数据包,以迫使爱丽丝和鲍勃使用弱加密

爱丽丝(Alice),鲍勃(Bob)和查理(Charlie)展示了KNOB攻击。在白皮书的此插图中,查理必须在正确的时间插入伪造的数据包,以迫使爱丽丝和鲍勃使用弱加密

但是攻击利用了一个漏洞,该漏洞使攻击者可以迫使两个设备使用弱加密。成功的KNOB攻击将链接密钥的熵减少到1个字节。熵的级别决定了加密密钥随时间变化的程度,它是蓝牙安全性的核心。由于密钥更改的速度非常缓慢,因此恶意用户可以轻松破解它.

KNOB背后的团队,Daniele Antonioli,Nils Ole Tippenhauer和Kasper Rasmussen在整个夏天向USENIX展示了这一漏洞。该漏洞的影响是惊人的。数十亿蓝牙设备可能会受到关键协商攻击的攻击.

团队在白皮书中说(强调我的意思):“ KNOB攻击是 对安全和隐私的严重威胁 所有蓝牙用户. 我们惊讶地发现,在被广泛使用且已有20年历史的标准中存在这样的基本问题。”

升级攻击

随着旋钮的打开,我们决定将攻击进一步升级。在受控环境中,我们能够利用对解密链接的访问并劫持蓝牙会话.

在中间安置男人

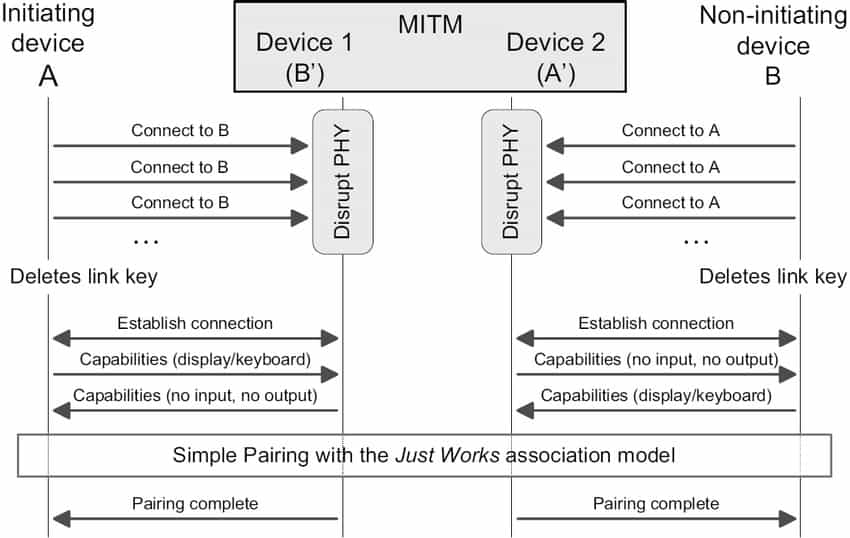

使用KNOB破解链接加密后,我们可以通过为MitM设置中继来升级攻击。使用公开可用的工具,我们克隆了目标设备并设置了MitM中继.

通过让攻击者以明文形式查看会话,通过KNOB攻击可以更轻松地设置“中间人”。我们能够利用它来构建一种攻击,该攻击似乎并未破坏受害者与设备之间的链接

通过让攻击者以明文形式查看会话,通过KNOB攻击可以更轻松地设置“中间人”。我们能够利用它来构建一种攻击,该攻击似乎并未破坏受害者与设备之间的链接

在中继完成且蓝牙数据包可见的情况下,我们能够通过拦截和更改指向扬声器的数据来扮演攻击者的角色.

应当指出,我们所攻击的设备是我们可以使用的最古老的设备,即运行蓝牙3.0和A2DP 1.3的Harman Kardon Onyx Studio 2。较新版本的设备可能会实施其他分组对策,从而使此类攻击更加困难.

劫持会话

为了完成劫持,我们编写了一个Python脚本来更改通过 中号一个 一世ñ Ť他 中号中间(MitM)中继,然后重新传输更改的数据包。在这种情况下,我们替换了发送到扬声器的音频流.

实际上,我们能够控制扬声器并更改正在播放的歌曲。受害者没有从蓝牙会话断开连接。链接仍处于活动状态,但正在将信息发送到我们控制的中继设备,而不是扬声器.

只要攻击者注意保持中继数据流有效, 从受害者的角度来看,没有迹象表明会话正在受到攻击, 除了音乐变化.

蓝牙安全性是怎么回事?

如今,正在出现一个巨大的新蓝牙漏洞,这并非偶然。最近发布了新工具,可让黑客清晰地了解无线传输中的蓝牙流量。.

这些实用程序中的一些实用工具仍然有些粗糙,但是它们正在迅速改进。而且,更重要的是,他们不再需要昂贵的硬件,而以前这是蓝牙黑客的唯一选择.

这些实用程序正在为大众打开蓝牙安全性研究。研究人员正在使用便宜且易于使用的以调试模式运行的设备,而不是像Ellisys Bluetooth Explorer这样的昂贵的多合一解决方案。.

我们认为,这可能是蓝牙安全领域发生重大变化的开始,用户应该意识到,使用这些工具链正在开发更多的漏洞利用方法.

现代的蓝牙黑客工具包

作为我们对蓝牙安全性进行研究的一部分,我们建立了现代化的测试实验室。我们一直在使用以下软件包以及Raspberry Pi 3B +和植根的Nexus 5智能手机来进行研究.

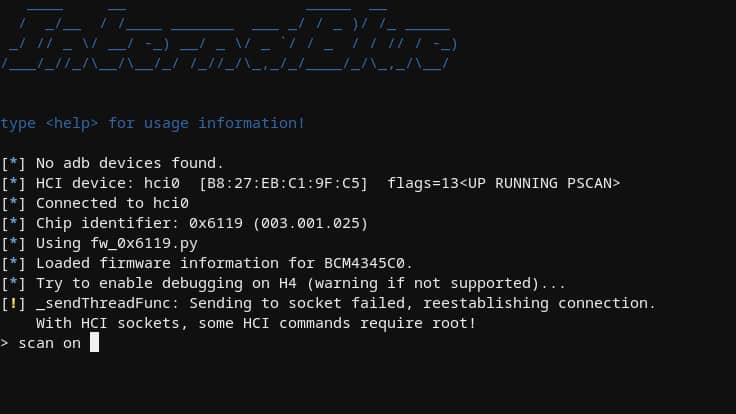

内部蓝色 是测试平台,可让研究人员对蓝牙设备进行低级别访问。据有关研究人员称,这是发展KNOB攻击的关键。 Internalblue可以记录流量,转储内存,发送数据包,推送汇编指令,设置断点等.

加特工具 是用于探索的实用程序 乙e牙 大号ow Ënergy(BLE)设备,是具有某些省电功能的Bluetooth核心标准的较新分支。研究人员对BLE标准感兴趣,因为它允许未配对的用户轮询设备以获取信息.

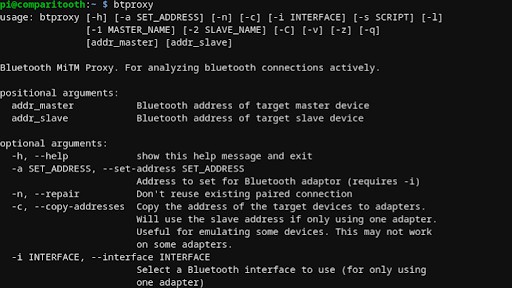

代理 帮助研究人员创建一个MitM中继来分析两个设备之间的流量。攻击者使用此软件窃听蓝牙设备,并将自己的数据注入连接.

这些实用程序以及少量专用工具对研究人员来说是一笔巨大的财富,它们暴露了蓝牙安全性的关键缺陷.

频道跳频是蓝牙的优势

如果有一个因素可以阻止这些攻击成为日常的烦恼,那么这就是蓝牙的弹性。为了执行KNOB,在配对时攻击者必须在场。否则,攻击者必须尝试强制设备在存在时进行重新配对.

这些重新配对攻击很难执行。在某些情况下,它们涉及利用硬件漏洞,但强制设备再次连接和配对的唯一保证方法是通过用噪声爆炸频谱来中断其连接。.

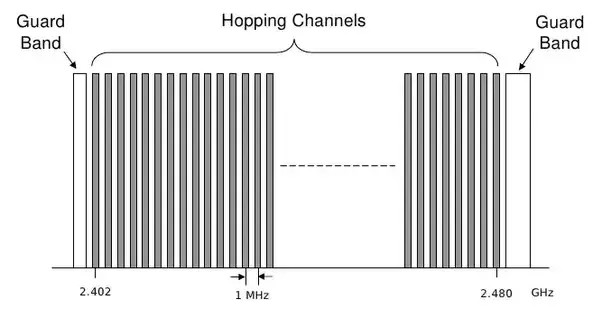

蓝牙频谱分为79个1MHz宽频带。每个蓝牙设备每秒都能跳到不同的频带1600次。这使连接更具弹性,可以抵抗某些重新配对攻击

蓝牙频谱分为79个1MHz宽频带。每个蓝牙设备每秒都能跳到不同的频带1600次。这使连接更具弹性,可以抵抗某些重新配对攻击

幸运的是,蓝牙拥有功能强大的系统来防止重新配对攻击。蓝牙频谱分为79个单独的1MHz频带。设备每秒随机跳越这些频段1600次。为了产生足够的噪声以确保中断,攻击者必须使用大功率多通道频率干扰器来暴露自己.

这些设备是非法的。执法部门通常使用三角剖分法和其他方法来发现它们,这是主要的风险。对于我们的测试,我们没有进行任何重新配对攻击。相反,我们规定,有足够动机的攻击者可以进行这种攻击.

旋钮的令人担忧的含义

我们对这些扬声器的攻击突显了黑客可以利用其对蓝牙的控制的一种无害方法,但请不要误会:大门被敞开了。 KNOB攻击的作者在他们的论文中分享了他们的担忧,即该漏洞可能以非常严重的方式加以利用.

例如,可能有可能攻击蓝牙Internet适配器并嗅探流量。或攻击用于向虚拟助手发出命令的蓝牙耳机,然后注入恶意命令或监视响应.

KNOB只是蓝牙黑客的开始,他们最近获得了新的开源工具和未锁定的硬件来帮助探索设备

KNOB只是蓝牙黑客的开始,他们最近获得了新的开源工具和未锁定的硬件来帮助探索设备

我们还对越来越多的蓝牙作为身份验证机制感到关注。例如,一些乘车共享应用出租的电动踏板车使用蓝牙将用户帐户与踏板车配对。针对这些身份验证机制的攻击可能导致盗窃或欺诈.

此漏洞的影响非常令人担忧. 每个人都应该假设自己的蓝牙连接不安全.

消费者如何处理蓝牙安全漏洞?

个人停止购买和使用旧的蓝牙硬件非常重要。制造商不太可能能够修补大量受影响的设备。蓝牙设备往往难以更新,在某些情况下根本无法修补固件.

尽可能尝试使用制造商的官方应用程序连接到较旧的蓝牙设备,然后运行更新。如果没有更新,请意识到风险并尝试遵循一些常识性准则:

- 没有通过蓝牙设备进行的敏感对话

- 不用时在手机和计算机上禁用蓝牙

- 不要依赖蓝牙进行网站访问控制

- 查找使用蓝牙5.1及更高版本的设备

- 不要使用蓝牙设备与虚拟助手通信

- 避免使用蓝牙互联网适配器

随着蓝牙安全漏洞的暴露,消费者需要时刻注意与这些设备相关的风险。 KNOB只是众多新兴威胁中的第一个,它影响标准本身的事实对于一般的蓝牙安全状态来说是一个不好的信号.