تقوم Google بفهرسة جزء صغير جدًا من الإنترنت. وفقًا لبعض التقديرات ، يحتوي الويب على محتوى يزيد 500 مرة عن ما تعرضه Google في نتائج البحث. تُعرف الارتباطات التي تُرجعها Google ومحركات البحث الأخرى عندما تكتب في استعلام باسم “الويب السطحي” ، بينما يشار إلى جميع المحتويات الأخرى التي لا يمكن البحث فيها باسم “الويب العميقة” أو “الويب غير المرئية”.

يتم إخفاء معظم هذه المعلومات ببساطة لأن الغالبية العظمى من المستخدمين لن يجدونها مناسبة. الكثير منها محصور في قواعد البيانات التي لا تهتم بها Google أو تمنع الزحف إليها. الكثير منه قديم وعفا عليه الزمن. إن محتويات تطبيقات iPhone ، والملفات الموجودة في حساب Dropbox ، والمجلات الأكاديمية ، وسجلات المحاكم ، وملفات التعريف الخاصة بالوسائط الاجتماعية الاجتماعية ، كلها أمثلة على البيانات التي لا يتم فهرستها بالضرورة بواسطة Google ولكنها لا تزال موجودة على الإنترنت.

أنظر أيضا: أفضل الشبكات الافتراضية الخاصة لتور

تحذير: يمكن لمزود خدمة الإنترنت اكتشاف أنك تستخدم Tor

يدور الكثير من هذه المقالة حول استخدام شبكات إخفاء الهوية مثل Tor ، والتي تستخدم للوصول إلى الشبكة المظلمة. يمكن لمزودي الإنترنت اكتشاف وقت استخدام Tor لأن عناوين IP لعقدة Tor عامة. إذا كنت تريد استخدام Tor بشكل خاص ، فيمكنك استخدام VPN أو Tor Bridges (عقد Tor غير مفهرسة بشكل عام). قد يرغب مستخدمو Tor في الولايات المتحدة على وجه الخصوص في استخدام VPN ، والتي ستكون أسرع وأكثر موثوقية.

التغييرات الأخيرة في التشريعات الأمريكية تعني أن مزودي الإنترنت أحرار في بيع ومشاركة البيانات على عملائهم ، بما في ذلك عادات التصفح لديهم. عند استخدام VPN ، لن يتمكن موفر خدمة الإنترنت من معرفة أنك متصل بعقدة إدخال Tor ، فقط نفق مشفر بخادم VPN.

NordVPN هو الاختيار رقم 1 لتور وقد تم تصميمه مع وضع مستخدمي Tor في الاعتبار.

الشبكة العميقة مقابل صافي الظلام

غالبًا ما يتم الخلط بين الشبكة العميقة والشبكة المظلمة ، والتي تسمى أيضًا الشبكة المظلمة والويب الأسود والشبكة السوداء. ببساطة ، فإن شبكة الويب العميقة هي كل المعلومات المخزنة على الإنترنت والتي لا يتم فهرستها بواسطة محركات البحث. لا تحتاج إلى أي أدوات خاصة أو متصفح شبكة غامق للوصول إلى شبكة الويب العميقة ؛ أنت بحاجة فقط إلى أن تعرف أين تنظر. يمكن لمحركات البحث المتخصصة والدلائل ومواقع الويكي مساعدة المستخدمين في تحديد موقع البيانات التي يبحثون عنها.

تم إيقاف أو الحصول على العديد من أفضل محركات البحث العميقة على الويب ، مثل Alltheweb و CompletePlanet. ومع ذلك ، هناك القليل منهم يتجولون للبدء:

- DeeperWeb – محرك بحث عميق على الويب يستفيد من بحث Google

- مكتبة WWW الافتراضية – الفهرس الأصلي للويب ، ولكن أكثر من دليل من محرك البحث.

- Surfwax – الفهارس آر إس إس. غير متأكد من أن هذا لا يزال يعمل …

- IceRocket – يبحث في المدونات وتويتر

هذه كلها بخير ، ولكن محركات البحث المتخصصة تميل إلى أن تكون أفضل من المحركات العامة للعثور على المعلومات على شبكة الإنترنت العميقة. إذا كنت تبحث عن دعوى قضائية ، على سبيل المثال ، فاستخدم البحث في السجلات العامة في الولاية أو البلد. إذا كنت بحاجة إلى مجلات أكاديمية ، فراجع مقالتنا عن استخدام محركات البحث العميقة على الويب للبحث الأكاديمي والعلمي. كلما كان تحديدك أكثر تحديدًا ، كان ذلك أفضل ، وإلا فسوف ينتهي بك المطاف إلى الحصول على نفس نتائج البحث التي ستجدها على Google. إذا كنت بحاجة إلى نوع معين من الملفات ، مثل ملف Excel أو PDF ، فتعرف على كيفية تحديد عمليات البحث عن هذا النوع من الملفات (على سبيل المثال ، اكتب “filetype: PDF” في استعلام DeeperWeb الخاص بك).

الشبكة المظلمة هي جزء صغير من الشبكة العميقة المخفية عن قصد. عادة ما تتطلب مواقع الويب والبيانات الموجودة على الويب الداكن أداة خاصة للوصول إليها. نوع الموقع الأكثر شيوعًا المرتبطة بالشبكة المظلمة هو الأسواق حيث يتم شراء وبيع البضائع غير المشروعة مثل المخدرات والأسلحة النارية وأرقام بطاقات الائتمان المسروقة. يتم استخدام أحلك الزوايا لتوظيف قتلة ، والانخراط في الاتجار بالبشر ، وتبادل المواد الإباحية للأطفال. أكثر من ذلك ، رغم ذلك ، تحتوي الويب المظلمة على محتوى وبيانات يمكن الوصول إليها دون الكشف عن هويتها. قد تكون مدونة أو منتدى أو غرفة دردشة أو خادم ألعاب خاصًا.

جمال شبكة الظلام هو عدم الكشف عن هويته. لا أحد يعرف من هو الآخر في العالم الواقعي ، طالما أنه يتخذ الاحتياطات اللازمة. المستخدمون أحرار من أعين الحكومات والشركات.

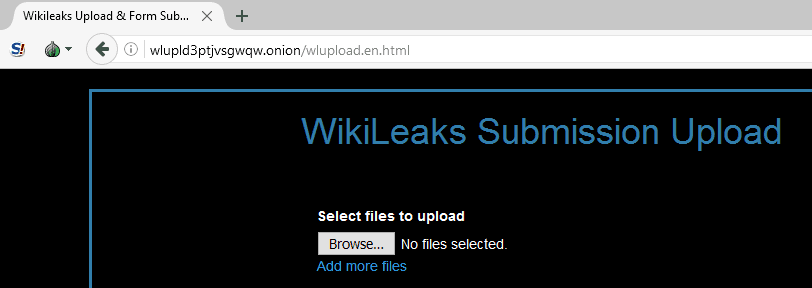

غالبًا ما يستخدم الصحفيون والمبلغون شبكة الإنترنت والتور لتبادل المعلومات الحساسة ، بما في ذلك إدوارد سنودن نفسه. على سبيل المثال ، تم نشر ملف تفريغ بيانات Ashley Madison إلى موقع لا يمكن الوصول إليه إلا لمستخدمي Tor.

كيفية الوصول إلى شبكة الإنترنت بأمان

الشبكة المظلمة ليست مكانًا مركزيًا واحدًا. تمامًا مثل الشبكة السطحية ، فهي منتشرة بين الخوادم حول العالم. ستعلمك هذه المقالة حول كيفية الوصول إلى شبكة الإنترنت المظلمة من خلال Tor ، اختصارًا The Onion Router. غالبًا ما يتم إلحاق عناوين URL الخاصة بـ Dark net على الويب بكلمة “.onion” بدلاً من “.com” أو “.org” ، مما يشير إلى أن مستخدمي Tor يمكنهم الوصول إليها فقط.

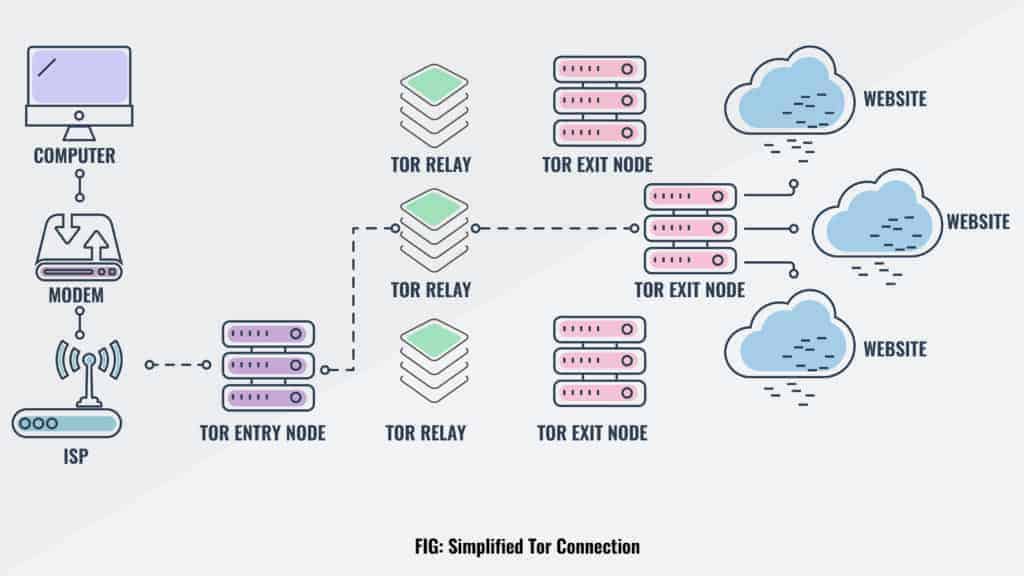

Tor هي شبكة من مرحلات المتطوعين يتم من خلالها توجيه اتصال المستخدم بالإنترنت. يتم تشفير الاتصال وجميع ارتدادات حركة المرور بين المرحلات الموجودة في جميع أنحاء العالم ، مما يجعل المستخدم مجهول الهوية.

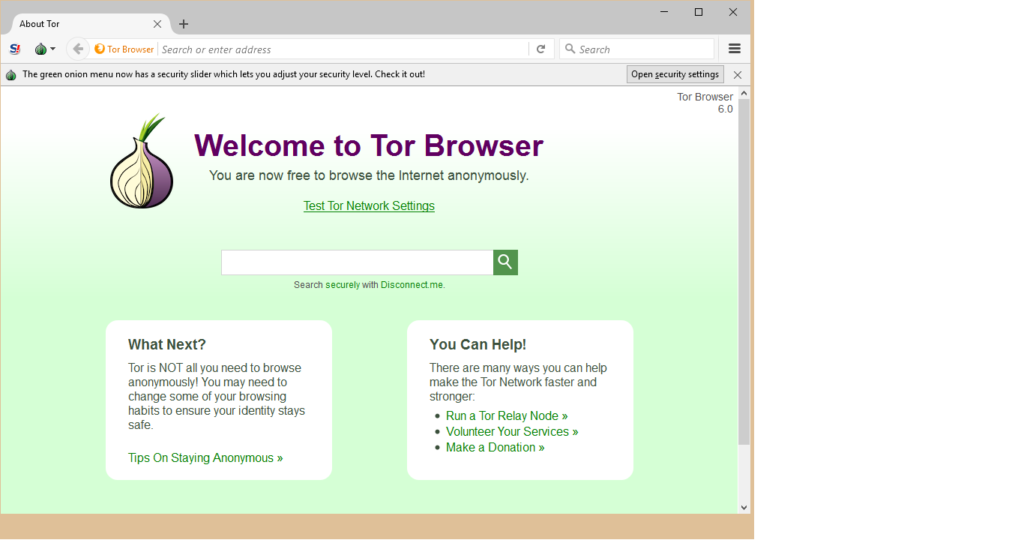

إذن كيف يمكن للمرء الحصول على شبكة تور؟ أسهل طريقة هي تنزيل وتثبيت متصفح Tor. استنادًا إلى Firefox ، يمكنك تصفح الويب تمامًا مثل أي متصفح ويب آخر ، باستثناء أن كل حركة المرور الخاصة بك يتم توجيهها تلقائيًا عبر شبكة Tor. تأكد من تنزيل Tor Browser فقط من الموقع الرسمي ، خشية أن تخاطر بتنزيل البرامج الضارة أو برامج التجسس أو بعض الفيروسات الأخرى على جهازك. من الناحية الرسمية ، لا يتوفر Tor Browser إلا على أنظمة تشغيل Windows و Mac و Linux ، لذا ينصح العديد من الخبراء بعدم استخدام متصفحات المحمول من جهات خارجية التي تستخدم شبكة Tor.

كيفية الوصول إلى الويب المظلم على نظام Android باستخدام متصفح Tor (UPDATE)

متصفح Tor الرسمي متاح الآن على نظام Android. يمكنك الحصول عليها من Play Store أو صفحة تنزيلات Tor. حتى كتابة هذه السطور ، لا يزال Tor Browser for Android في وضع ألفا ، كما يتطلب منك تثبيت Orbot كشرط مسبق.

Tor Browser هو متصفح الويب المظلم الأكثر شعبية. بمجرد تثبيت Tor Browser ، يمكنك الآن الوصول إلى تلك المواقع .onion dark net.

التنقل في شبكة الظلام

يمكنك الآن تصفح مواقع الويب المظلمة والمواقع المخفية بأمان ، ولكن إذا كنت تخطط للقيام بأي شيء أكثر من ذلك ، فستحتاج إلى اتخاذ العديد من الاحتياطات. إذا كنت تخطط لإجراء عملية شراء في أحد الأسواق الصافية المظلمة مثل طريق الحرير للحصول على تلك الأدوية التي تحتاجها أمك المميتة بشدة لكي تنجو ، على سبيل المثال ، ستحتاج إلى إنشاء هوية مزيفة. وهذا يعني إعداد بريد إلكتروني مشفر بعنوان بريد إلكتروني جديد ، واستخدام اسم مستعار ، وإعداد محفظة بيتكوين مجهولة ، وتعطيل جافا سكريبت في متصفح Tor ، والبحث عن البائعين ، والمزيد.

من الواضح أن العثور على مواقع الويب هذه .ionion هو التحدي الأول ، حيث إنها لن تظهر في نتائج بحث Google. لا يمكنك مجرد “طريق الحرير” من Google وتأمل في الهبوط على موقع الويب المظلم. تتضمن حفنة من محركات البحث الصافية الداكنة التي تقوم بفهرسة مواقع المواقع. Onion.city و Onion.to و NotEvil. للبحث في العديد من الأسواق عن منتجات معينة ، خاصة العقاقير والمخدرات ، هناك غرامات.

يعتبر Reddit أيضًا مورداً قيماً للعثور على شبكة الإنترنت المظلمة أو العميقة التي تبحث عنها. حاول / r / deepweb ، / r / البصل ، و / r / Tor subreddits. يمكن أن تكون أدلة wiki المخفية مثل هذه مفيدة أيضًا للمساعدة في تضييق نطاق البحث.

مرة أخرى ، لا يمكننا التشديد بما فيه الكفاية على أن الأمن وعدم الكشف عن هويتك لهما أهمية قصوى على مواقع الويب المظلمة. قد لا يتمكن موفر خدمة الإنترنت والحكومة من مشاهدة نشاطك عندما تكون على شبكة Tor ، لكنهم يعلمون أنك على شبكة Tor ، وهذا وحده يكفي لرفع الحواجب. في الحقيقة ، يشير حكم صدر مؤخراً عن المحكمة العليا الأمريكية إلى أن استخدام Tor ببساطة كان سببًا محتملاً كافياً لإنفاذ القانون للبحث عن أي جهاز كمبيوتر في جميع أنحاء العالم والاستيلاء عليه..

من بين الاحتياطات الحيوية الأخرى ضمان صحة عناوين URL الخاصة بـ .onion. تحتوي عناوين URL للبصل بشكل عام على سلسلة من الأحرف والأرقام التي تبدو عشوائية. نظرًا لوجود استخدام ضئيل جدًا لـ HTTPS على الشبكة المظلمة ، فإن التحقق مما إذا كان موقع الويب شرعيًا أم لا باستخدام شهادة SSL غير ممكن. نوصي بالتحقق من عنوان URL من ثلاثة مصادر منفصلة قبل استخدام أي موقع على الشبكة المظلمة. بمجرد التأكد من أن لديك عنوان URL الصحيح ، احفظه في ملاحظة مشفرة — لن يقوم متصفح Tor بتخزينه مؤقتًا في وقت لاحق. خلاف ذلك ، هناك فرصة جيدة للوقوع ضحية لعملية احتيال تصيد مثل خلاط البيتكوين المزيف.

لهذا السبب ، نوصي بشدة باستخدام طبقة أخرى من الأمان عبر VPN.

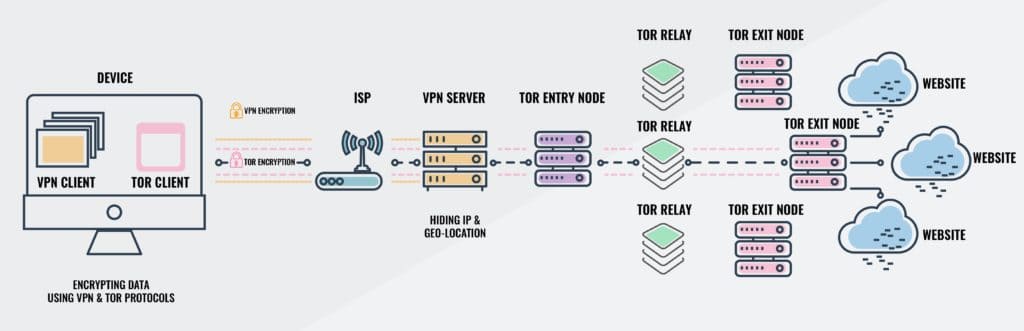

VPN عبر Tor مقابل Tor على VPN

تسمح VPN للمستخدم بتشفير كل حركة المرور على الإنترنت التي تسافر من وإلى جهازه وتوجيهه عبر خادم في موقع يختاره ذلك المستخدم. تضيف VPN في تركيبة مع Tor مزيدًا من الأمان والمجهولية للمستخدم.

على الرغم من التشابه إلى حد ما ، يؤكد Tor على عدم الكشف عن هويته ، وتؤكد VPN على الخصوصية.

الجمع بينهما يقلل من المخاطر ، ولكن هناك تمييز مهم في كيفية تفاعل هاتين الأداتين. لنناقش أولاً Tor عبر VPN.

إذا كنت تتصل بشبكة VPN الخاصة بك وأطلقت متصفح Tor ، فأنت تستخدم تور عبر VPN, هذا هو إلى حد بعيد الطريقة الأكثر شيوعا. تذهب كل حركة مرور الإنترنت على جهازك أولاً إلى خادم VPN ، ثم تنتقل عبر شبكة Tor قبل أن تنتهي في وجهتها النهائية. يرى موفر خدمة الإنترنت الخاص بك فقط حركة مرور VPN المشفرة ، ولن يعرف أنك على Tor. يمكنك الوصول إلى المواقع الإلكترونية .onion بشكل طبيعي.

يتطلب Tor over VPN أن تثق في مزود VPN الخاص بك ، والذي يمكنه أن يرى أنك تستخدم Tor والاحتفاظ بسجلات البيانات الوصفية ، على الرغم من أنه لا يمكنه رؤية محتوى حركة المرور Tor المشفرة. من الأفضل استخدام VPN بدون سجل ، والتي لا تخزن أي سجلات حركة المرور أو سجلات الجلسة. تحتوي سجلات المرور على محتوى حركة المرور على الإنترنت ، مثل استعلامات البحث ومواقع الويب التي قمت بزيارتها ، بينما تحتوي سجلات الجلسات على بيانات وصفية مثل عنوان IP الخاص بك ، وعند تسجيل الدخول إلى VPN ، وكم البيانات التي تم نقلها. تعد سجلات حركة المرور مصدر قلق أكبر من سجلات الجلسة ، لكنها ليست جيدة.

من أجل وظيفة Tor عبر VPN المضمنة ، تعمل NordVPN على خوادم تقوم تلقائيًا بتوجيهك عبر شبكة Tor (التفاصيل الكاملة هنا). لا تحتاج حتى إلى استخدام متصفح Tor ، ولكن ضع في اعتبارك أنه لا يزال بإمكان المتصفحات الأخرى تمرير معلومات التعريف عبر الشبكة. بدلاً من ذلك ، هناك IPVanish الذين يزعمون أنهم VPN رقم واحد في العالم في Tor ويوصون بشدة ، يمكنك توفير 60 ٪ من الخطة السنوية هنا.

صفقة ALERT: تقوم NordVPN بإدارة صفقة مدتها سنتان مع خصم ضخم يبلغ 66٪ هنا.

لا يعمل Tor over VPN أيضًا على حماية المستخدمين من عقد Tor المخفية. نظرًا لأن عقد Tor مكون من متطوعين ، فليس كلهم يلعبون وفقًا للقواعد. يُعرف التتابع النهائي قبل انتقال حركة المرور الخاصة بك إلى موقع الوجهة باسم عقدة الخروج. العقدة الخروج فك تشفير حركة المرور الخاصة بك ، وبالتالي يمكن أن تسرق معلوماتك الشخصية أو حقن رمز ضار. بالإضافة إلى ذلك ، غالبًا ما يتم حظر عقد خروج Tor بواسطة مواقع الويب التي لا تثق بها ، ولا تستطيع Tor عبر VPN القيام بأي شيء حيال ذلك ، إما.

ثم هناك أقل شعبية VPN عبر Tor, الذي ينصح به ضد مشروع تور الرسمي. يقدم اثنان فقط من مزودي VPN الذين نعرفهم ، AirVPN و BolehVPN ، هذه الخدمة ، على الرغم من أن أيًا منهما لم يسجل أي درجة عالية للسرعات. في هذه الحالة ، يتم تبديل ترتيب الأدوات اثنين. تمر حركة الإنترنت أولاً عبر شبكة Tor ، ثم عبر VPN. هذا يعني أن مزود VPN لا يرى عنوان IP الحقيقي الخاص بك وأن VPN يحميك من عقد الخروج السيئة.

الجانب السلبي الكبير هو أن مزود خدمة الإنترنت الخاص بك سيعرف أنك تستخدم Tor ، وهو ما يدعو للقلق في بعض الأماكن وسيؤجل الكثير من الناس عن استخدام هذه الطريقة. في هذه الحالة ، أيضًا ، من المهم استخدام VPN بدون سجل والدفع باستخدام Bitcoin إذا كنت تستطيع البقاء مجهول الهوية. تقنية VPN over Tor عرضة أيضًا لهجوم توقيت من البداية إلى النهاية ، على الرغم من أنه من غير المحتمل بدرجة كبيرة.

يتطلب Tor over VPN أن تضع بعض الثقة في مزود VPN الخاص بك ولكن ليس مزود خدمة الإنترنت الخاص بك وهو الأفضل إذا كنت ترغب في الوصول إلى المواقع الإلكترونية .onion. يتطلب VPN over Tor أن تضع ثقتك في مزود خدمة الإنترنت الخاص بك وليس مزود VPN الخاص بك ، ويكون من الأفضل إذا كنت تريد تجنب عقد خروج Tor سيئة. يعتبر البعض أن VPN عبر Tor أكثر أمانًا لأنها تحافظ على عدم الكشف عن هويتها طوال العملية برمتها (على افتراض أنك تدفع مقابل VPN مجهول الهوية). على الرغم من أن مشروع Tor الرسمي ينصح بعدم استخدام VPN على Tor ، فإن كلا الطريقتين متفوقة على عدم استخدام VPN على الإطلاق.

التحذير الرئيسي هو السرعة. نظرًا لكل العقد التي تمر بها حركة المرور الخاصة بك ، فإن Tor بحد ذاته يحد من عرض النطاق الترددي. إن إضافة VPN إليها ، حتى واحدة سريعة مثل IPVanish ستجعل الأمر أبطأ ، لذا يرجى التحلي بالصبر.

I2P

I2P هي شبكة بديلة مجهولة لتور. على عكس Tor ، لا يمكن استخدامه للوصول إلى الإنترنت العام. يمكن استخدامه فقط للوصول إلى الخدمات المخفية الخاصة بشبكة I2P. لا يمكن استخدام I2P للوصول إلى مواقع الويب. لأنها شبكة منفصلة تمامًا عن Tor. بدلاً من ذلك ، يستخدم I2P علامته التجارية الخاصة للمواقع المخفية التي تسمى “المواقع الإلكترونية”.

إذن لماذا تستخدم I2P بدلاً من Tor؟ بعد كل شيء ، فهو أقل شعبية ، ولا يمكن استخدامه للوصول إلى مواقع الويب العادية ، وليس سهل الاستخدام ، من بين عيوب أخرى. يعتمد كلاهما على بنية توجيه نظير إلى نظير مقترنة بتشفير الطبقات لجعل التصفح خاصًا ومجهول الهوية.

I2P لديها بعض المزايا ، رغم ذلك. إنه أسرع وأكثر موثوقية من Tor لعدة أسباب تقنية. بنية توجيه نظير إلى نظير أكثر تقدمًا ولا تعتمد على دليل موثوق للحصول على معلومات المسار. يستخدم I2P أنفاق أحادية الاتجاه ، بحيث لا يمكن للتنصت التقاط حركة المرور الصادرة أو الواردة فقط ، وليس كلاهما.

يتطلب إعداد I2P مزيدًا من التهيئة من جانب المستخدم أكثر من Tor. يجب تنزيل I2P وتثبيته ، وبعد ذلك يتم التكوين من خلال وحدة تحكم جهاز التوجيه. ثم يجب تكوين كل تطبيق على حدة للعمل بشكل منفصل مع I2P. في متصفح الويب ، ستحتاج إلى تكوين إعدادات الخادم الوكيل للمتصفح لاستخدام المنفذ الصحيح.

فرينيت

مثل I2P ، Freenet عبارة عن شبكة قائمة بذاتها داخل الشبكة ولا يمكن استخدامها للوصول إلى المواقع على الويب العامة. لا يمكن استخدامه إلا للوصول إلى المحتوى الذي تم تحميله إلى Freenet ، وهو مخزن بيانات موزع من نظير إلى نظير. على عكس I2P و Tor ، لا تحتاج إلى خادم لاستضافة المحتوى. بمجرد تحميل شيء ما ، يبقى هناك إلى أجل غير مسمى حتى إذا توقفت عن استخدام Freenet ، طالما أنه شائع.

يتيح Freenet للمستخدمين الاتصال في أحد وضعين: darknet و opennet. يسمح لك وضع Darknet بتحديد من هم أصدقاؤك على الشبكة والاتصال ومشاركة المحتوى معهم فقط. يتيح ذلك لمجموعات من الأشخاص إنشاء شبكات مجهولة الهوية مكونة فقط من أشخاص يعرفونهم ويثقون بهم.

بدلاً من ذلك ، يمكن للمستخدمين الاتصال في وضع opennet ، الذي يقوم تلقائيًا بتعيين الأقران على الشبكة. على عكس وضع darknet ، يستخدم opennet عددًا قليلاً من الخوادم المركزية بالإضافة إلى شبكة نظير إلى نظير غير المركزية.

التكوين واضح إلى حد ما. فقط قم بتنزيل وتثبيت وتشغيل. عند فتح المستعرض الافتراضي الخاص بك ، ستكون Freenet جاهزة للعمل من خلال واجهة الويب الخاصة به. لاحظ أنه يجب عليك استخدام مستعرض منفصل عن المتصفح الذي تستخدمه عادة للمساعدة في ضمان عدم الكشف عن هويتك.

لا تزال Freenet تجربة مصممة لمقاومة هجمات الحرمان من الخدمة والرقابة.

روابط مفيدة:

IPVanish

NordVPN

قم بتنزيل متصفح Tor

BolehVPN

AirVPN

“الشعلة” من قبل آرون إسكوبار مرخص بموجب CC BY 2.0

ثير من الجدل حول فهرسة Google لجزء صغير جدًا من الإنترنت. وفقًا للتقديرات ، يحتوي الويب على محتوى يزيد 500 مرة عن ما يعرضه Google في نتائج البحث. ومع ذلك ، فإن الكثير من هذه المعلومات مخفية بسبب عدم الاهتمام بها من قبل Google أو بسبب عدم السماح للزحف إليها. يتم تعريف الارتباطات التي ترجعها Google ومحركات البحث الأخرى عندما تكتب في استعلام باسم “الويب السطحي” ، بينما يشار إلى جميع المحتويات الأخرى التي لا يمكن البحث فيها باسم “الويب العميقة” أو “الويب غير المرئية”. يمكن الوصول إلى الويب العميقة باستخدام محركات بحث متخصصة ودلائل ومواقع الويكي. ومع ذلك ، فإن الشبكة المظلمة هي جزء صغير من الشبكة العميقة المخفية عن قصد وتتطلب أدوات خاصة للوصول إليها. يجب الانتباه إلى أن الشبكة المظلمة تحتوي على محتوى غير قانوني وغير أخلاقي وي