多くの卑劣なハッカープログラムは、インターネットを介してコンピューターに侵入する可能性があり、キーロガーは最悪の1つです。スパイウェアは、アクティビティを記録するマルウェアの一種です. キーロガーは、コンピューターのキーボードで行ったすべてのキーストロークを記録します. ハッカーはこの情報を使用して、画面に表示されるものを見ることなく、さまざまなサイトのユーザー名とパスワードを算出できます。.

たとえば、メールをチェックするときに、ブラウザのアドレスフィールドに「mail.yahoo.com」または「gmail.com」と入力する場合があります。予想通り、次のステップはユーザー名とパスワードを入力することです。入力したものはすべてインターネット経由でハッカーデータベースに送信され、そこでパスワードが解析され、パスワードなどの機密部分が抽出されます.

このガイドでは、次のことを学習します。

- キーロガーが行うこと

- キーロガーがコンピューターにアクセスする方法

- キーロガーを検出する方法

- キーロガーを取り除く方法

キーロガーとは?

キーロガーは、キーストロークロガーとも呼ばれます。これは、起動した瞬間からコンピュータ上で常に実行されるプログラムです。キーロガーは、あなたが行うすべてのキーストロークまたはウェブサイトの特定のフィールドで行われたキーストロークのみを記録します.

キーロガーはコンピューターの速度を低下させず、操作中に気付くことすらありません。 Windows 10には、オペレーティングシステムにキーロガーが組み込まれています。職場などで、または子供のインターネット活動を追跡するために、キーロガーの正当な使用がいくつかありますが、これらのプログラムがコンピューターをハッカーのスパイに変える危険性もあります.

キーロガーはコンピューターのオペレーティングシステムに埋め込むことができます. これらのタイプのマルウェアは「ルートキット」ウイルスと呼ばれます. キーロガーには、オペレーティングシステムよりも低いレベルでも機能するタイプがあります。これらは「ハイパーバイザーマルウェア」として知られています。キーロガーは、隠された拡張機能としてブラウザに自身を添付し、そのアプリを介して行ったすべてのキーストロークを報告するだけです。他のキーロガーはWebページに感染するので、それらのページにアクセスする全員がデータを盗まれます.

キーロガーは、ブラウザのメモリアクセスプロセスを変更し、その時点で情報を盗むか、Webフォームの[送信]ボタンをクリックしてトリガーできます。要するに, キーロガーには多くの操作シナリオがあります プログラムが実行される可能性のあるコンピューター上の多くの異なる場所。ルートキットとハイパーバイザーのキーロガーを取り除くのは特に困難です。マルウェア対策プログラムは通常、そのレベルに達することができないため、これらのキーロガーは問題なく動作し続けます。ブラウザーの拡張機能を装ったキーロガーも、マルウェア対策からの検出を回避することがよくあります。.

ハードウェアキーロガー

すべてのキーロガーがソフトウェアベースではありません。一部はハードウェアとして動作します。あなたはあなたの家でこれらのいずれかにさらされる可能性が低くなります。ただし、産業スパイは、コンピューターの背面にあるキーボードソケットとキーボードのリード線のプラグの間にあるこれらの余分なジャックの1つに滑り込むことがあります.

他の多くのハードウェアキーロガーは、スパイ映画から直接出てくるようです。これらには、キーボードオーバーレイ、キーボードをタップする人の音を記録して各キーが発する音のわずかな差を計算する「音響キーロガー」、および空気から漏れる電気パルスをキャプチャする「電磁放射」キーロガーが含まれます。キーボードケーブル.

ただし、あなたがスパイであるか、ビジネスで北朝鮮などの場所に旅行しない限り、ハードウェアキーロガーに見舞われる可能性はわずかです。ハッカーがインターネット上に置くこれらのウイルスキーロガーは、あなたが心配する必要があるものです.

キーロガーがコンピューターにアクセスする方法

キーロガーがコンピューター上で動作するのを防ぐ最良の方法は、インストールされる前にキーロガーをブロックすることです。このためには、非常に優れたマルウェア対策ソフトウェアと、Webを介して何かをダウンロードすることに対する懐疑心が必要です。.

キーロガーへの典型的な入力方法は、トロイの木馬の一部です. トロイの木馬は、有用なユーティリティのふりをするソフトウェアです。この無料アプリをダウンロードしてインストールすると、機能しなくなるか、アプリが実際に機能しますが、インストーラープログラムによってマルウェアがコンピューターにスリップします。.

トロイの木馬は多くの場合、ソフトウェアのバンドルとして動作し、各要素は異なるタスクに特化しています。最初のトロイの木馬はダウンローダーとしてロードされる可能性があります。これにより、ハッカーはキーロガーを含むより多くのマルウェアをファイアウォールを介してコンピューターに取り込むことができます。キーロガーは、コンピューター上のファイルにキーストロークを記録し、その後、別のプログラムがその情報をインターネット経由で送信します.

その情報がハッカーに直接送信されることはほとんどありません。これは、マルウェアアナリストがメッセージをトラップしてハッカーを追跡できるためです。代わりに、データは暗号化されてから公開メッセージボードに送信され、そこでハッカーは自分の本当のアドレスを隠しながら情報をダウンロードできます.

多くの正当なプログラムはルーチンの一部としてキーロギングを使用しているため、この活動はマルウェア対策やスパイウェア対策によって見過ごされがちです。これはそれを作ります キーロガーがコンピューターに侵入するのを防ぐのは非常に難しい. 更新プログラムの一部としてこっそりと侵入したユーザーも、過去のマルウェア対策プログラムを頻繁に取得しています。これらの要因により、キーロガーがコンピューターに侵入するのを防ぐのは非常に困難です。唯一の防御策は、有名な有名ソフトウェア会社以外のソースから無料ソフトウェアをダウンロードしてインストールする誘惑に抵抗することです.

キーロガーを検出する方法

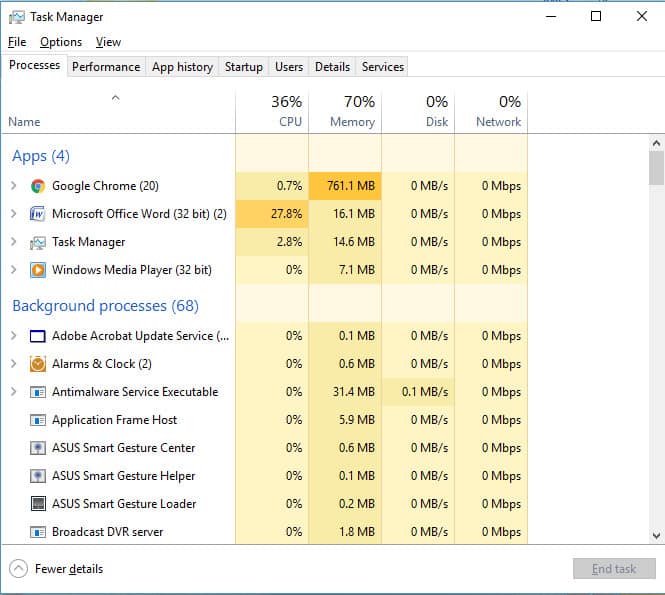

望ましくないソフトウェアを検出する最も簡単な方法は、タスクマネージャーを調べて、実行中のプロセスを確認することです。残念ながら、これらのバックグラウンドプロセスの多くは、あいまいな名前を持っています。ただし、コンピューター上で実行されていることがわかっているプログラムの名前をインターネットで検索できます。 キーロガープロセスに関する警告 見つけた名前のいくつかと一致する.

Windowsでは、タスクバーを右クリックして選択します タスクマネージャー コンテキストメニューから.

アプリとしてリストされているプログラムは、画面のウィンドウに表示されるプログラムであるため、キーロガーはリストされていません。ほとんどの場合以下にリストされます バックグラウンドプロセス.

キーロガーを探すのに適したもう1つの場所は、 起動 タブ。キーロガーは、コンピューター上で常に実行されるようにセットアップされます。これを行うには、オペレーティングシステムで起動する必要があります。.

![Windowsタスクマネージャーの[スタートアップ]タブ](/images/what-is-a-keylogger-and-how-can-you-avoid-detect-and-remove-them-3.jpg)

スタートアップリストに表示されているもののうち、インストールした覚えのないものはすべて削除することをお勧めします.

これらのプログラムのいずれかを削除する場合は、その行をクリックしてから 無効にする ウィンドウの下部にあるボタン.

不審なアクティビティを探すもう1つの場所は、コンピューターでのインターネット使用状況のレポートです。 Windowsでは、Windowsボタンと「I」を一緒に押します。これにより、設定画面が表示されます。選択する 通信網 & インターネット を選択します データ使用量 左側のメニューのオプション。クリック 使用状況の詳細を表示する インターネットを使用しているコンピューター上のすべてのプログラムのリストを取得します。認識できない名前をウェブ検索して、キーロガーであるかどうかを確認します.

ブラウザの拡張機能で同様のチェックを実行します。拡張機能を調べて、インストールした覚えのないものや使用したことがないものを無効にします.

拡張機能にアクセスするには:

- Chromeの場合:タイプ chrome:// extensions アドレスフィールドに

- Firefoxの場合:タイプ about:addons アドレスフィールド

- Operaの場合:選択 拡張機能 メニューからクリックします 拡張機能を管理する

- Safariの場合:選択 環境設定 Safariメニューから[ 拡張機能

- Internet Explorerの場合:をクリックします アドオンの管理 の中に 道具 メニュー

- Microsoft Edgeの場合:をクリックします 拡張機能 ブラウザのメニューで

キーロガーを取り除く方法

アンチキーロガーソフトウェアは、一般的なマルウェア対策ソフトウェアやスパイウェア対策ユーティリティよりも、キーロガーを削除する可能性が高くなります。包括的なアンチキーロガーは、コンピューターで実行されているすべてのプロセス(BIOSからオペレーティングシステム、コンピューターで実行されているバックグラウンドサービスとアプリ、ネットワーク設定、プラグイン、ブラウザー設定まで)を監査する必要があります.

キーロガーを取り除くには時間がかかる場合があり、最終的にはオペレーティングシステムを再インストールして完全に消去する必要があります。.

多くのキーロガーはルートキットウイルスであるため、特殊なアンチキーロガーシステムとは別に、アンチルートキットプログラムによって問題を取り除くことができます。キーロガーを削除するのに役立つ最高のソフトウェアのリストを次に示します.

SpyShelter

SpyShelterには、キーロガーに対する複数の攻撃ラインがあります。このソフトウェアをインストールしたら、常に実行する必要があります。コンピュータにインストールしようとするとキーロガーが検出され、そのインストールがブロックされます。常に新しいキーロガーが生産されており、それらに関する情報がマルウェア対策業界全体に広まるには時間がかかります.

SpyShelterをインストールするまでに、システムにキーロガーがすでにある場合があります。上記で説明したように、一部のキーロガーは移行が非常に難しく、オペレーティングシステムの再インストールをためらう場合があります。 SpyShelterの2番目の攻撃は、コンピューター上の操作をスキャンして、不審なキーロガータイプのアクティビティがないかどうかを調べることです。このマルウェアを特定すると、SpyShelterはそれを削除しようとします。コンピューターの最終的な防御として、SpyShelterはすべてのキーストロークをスクランブルおよび暗号化して、キーロガーにとって意味のないものにします.

SpyShelterは、Windowsオペレーティングシステムを実行しているコンピューターでのみ使用できます。.

ゼマナ

Zemanaはマルウェア対策スイートを作成しますが、そのロガー対策システムは現在私たちが検討しているものです。これは、SpyShelterのようにキーロガーのさまざまな株をすべて見つけるのにはあまり適していませんが、かなりうまくいきます。アンチロガーには、安全なWeb送信のための暗号化エンフォーサー、広告ブロッカー、マルウェアスキャナー、およびランサムウェア保護も含まれています.

このシステムはバックグラウンドで常に動作し、アクティビティを監視し、ダウンロードとインストーラーをスキャンして悪意のあるコンテンツを探します。また、ウイルス対策プログラムで使用される方法で定期的なシステムスキャンを実行します。.

Zemana AntiloggerはWindowsでのみ利用可能です.

Malwarebytes Anti-Rootkit

専門のキーロガーがあなたを助けられない場合は、ルートキット削除プログラムに進みます。 Malwarebytesアンチルートキットは優れたパフォーマンスを発揮しますが、 自由 それが一番の選択になります。このソフトウェアは、コンピューターのオペレーティングシステムに直接アクセスし、キーロガーだけでなく、さまざまなルートキットウイルスをスキャンします。.

このプログラムは、常時実行するのではなく、オンデマンドでシステムスキャンを実行します。完全スキャンにはシステムの再起動が含まれます。クリーンアップ操作ですべての問題を解決できない場合は、 修正する インターネットを適切に動作させ、ファイアウォールを微調整するためのツール.

Malwarebytes Anti-RootkitはWindowsでのみ利用可能です.

ノートンパワー消しゴム

Malwarebytes Anti-Rootkitのように、Norton Power Eraserは標準のウイルス対策プログラムよりもコンピューターに深く入り込みます。一部の正当なプログラムは同じテクノロジーを使用しているため、アンチウイルスプログラムはキーロガーを見落としがちです。ウイルス対策プログラムが注意を怠るのに対して、Norton Power Eraserはプログラムを削除し、後で質問します。この囚人なしのアプローチでは、お気に入りのアプリを失う危険性があります。プログラムのログを確認し、失いたくない正規のユーティリティを復元または再インストールします.

Power Eraserは、バックグラウンドプロセスではなく、オンデマンドツールです.

Norton Power EraserはWindowsでのみ利用可能です.

Bitdefender Rootkit Remover

Bitdefenderはルートキット監視の最前線にあり、多くの場合、競合他社よりも新しいルートキットウイルスを発見します。研究者が新しいキーロガーを見つけるとすぐに、その除去はこのシステムを実行することで得られるスパイウェア除去手順のデータベースに直接入ります。 Bitdefender Rootkit RemoverはWindowsでのみ利用可能です.

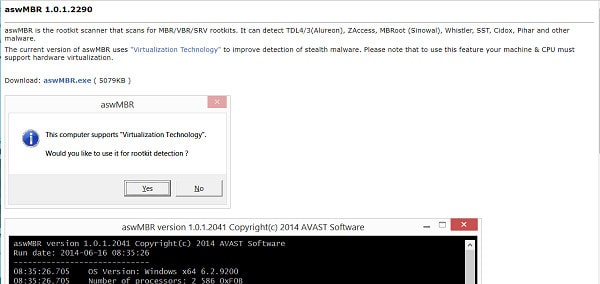

aswMBRルートキットスキャナー

このルートキットサーチャーは、ウイルス対策大手のアバストの製品です。ユーザーインターフェイスはそれほど熱くありません。ただし、このシステムスイープを使用して 自由, だから一撃の価値があります。このユーティリティはWindowsでのみ利用可能です.

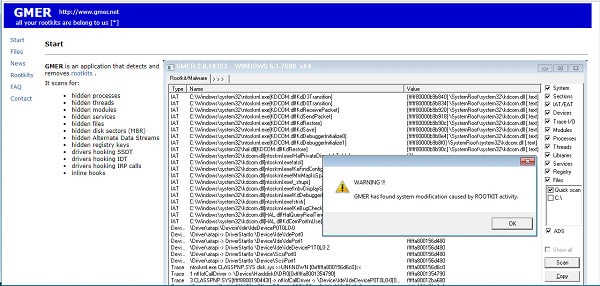

GMER

GMERはアバストに関連付けられており、aswMBRの代替です。このツールはWindowsでのみ使用可能です.

Sophos Rootkitの削除

ソフォスはマルウェア対策業界の新星であり、これにより多くのファンを獲得しています 自由 ルートキット削除ツール。このプログラムは、オンデマンドシステムスキャンを実行し、キーロガーを含む、検出されたルートキットを削除します。このユーティリティはWindowsでのみ利用可能です.

カスペルスキーセキュリティスキャン

Kasperskyシステムは、キーロガーを含むルートキットプログラムを探して破壊するために、ほとんどのウイルス対策プログラムよりも深くなります。これは、パックの残りの部分よりも強くスクラブする優れた一般的なウイルス対策ソフトウェアです。の 自由 カスペルスキーのバージョンは、マルウェアのコンピューターをスキャンします。システムの有料バージョンには、オンラインID保護モジュールがあります。この無料のウイルス対策システムは、Windows、macOS、iOS、およびAndroidで利用可能です.

McAfeeルートキットリムーバー

これは別です 自由 ルートキット削除ツール。マルウェア対策業界のリーダーの1つによって作成されます。オンデマンドユーティリティはシステムをスキャンし、検出したルートキットウイルスを削除します。これには、キーロガーの削除が含まれます。このユーティリティはWindowsでのみ利用可能です.

キーロガー情報

キーロガーは元々、雇用主が会社のコンピューターで労働者が何をしていたかを追跡する方法として発明されました。その後、ハッカーにとって有用になりました。現在、Webマーケティング担当者はそれらを使用しています.

Olympic Visionキーロガーは、ハッカー攻撃の一例です。これは2016年3月に発見され、18か国のコンピューターユーザーの行動を追跡できました。このメールベースのハックは、被害者のコンピューターに侵入するために、メールにzipファイルの添付ファイルを使用しました。この攻撃は、特にビジネスを目的としており、電子メールのテキストは、受信者がダウンロードする必要がある請求書または見積もりを参照しています。このキーロガーの詐欺は南アフリカで発生したようです.

最近では、キーロガーがデジタルマーケティング担当者に受け入れられるツールになったという報告が出ています。 2023年11月、BBCは、480を超える商用Webサイトに、訪問者のアクティビティを監視するキーロギング機能が含まれていると報告しました.

キーロガーを使用して市場調査の目的で行動情報を収集することは、ハッカーがこの技術を使用してパスワードを盗むのと同じくらいプライバシーの侵害です。マーケティング担当者によるキーロガーの発見は、キーロギングに新しい尊敬の念を与えたようです.

BBCレポートは、プリンストン大学で実施された研究に基づいています。この研究では次のことが報告されました。

第三者の再生スクリプトによるページコンテンツの収集により、病状、クレジットカードの詳細、およびページに表示されるその他の個人情報などの機密情報が記録の一部として第三者に漏洩する可能性があります。これにより、ユーザーが個人情報の盗難、オンライン詐欺、その他の望ましくない動作にさらされる可能性があります.

デジタルマーケティング担当者は自分の意図は犯罪ではないと宣言するかもしれませんが、彼らの行動は、現在マーケティング目的でキーロギングテクノロジーを採用しているWebサイトが訪問者にこの機能を通知しないためです。この情報の収集と保管は秘密にされているため、記録された情報の盗難を報告する必要はありません。これは、明らかに正当なウェブサイトがあなたの個人情報の盗難の導管になるのを防ぐ必要があることを意味します.

キーロガーがコンピューターに到達すると、キーロガーを取り除くことは非常に困難です。したがって、コンピューターにダウンロードするプログラムには注意する必要があります。インストールする無料アプリについては慎重に選んでください.

ソフトウェアをすべて最新の状態に保つことも非常に重要です。これは、オペレーティングシステムとブラウザの場合に特に当てはまります。大手ソフトウェアプロバイダーは、自社製品のセキュリティ上の弱点を常に探し、これらの悪用をブロックするためにそれらを再コーディングします。したがって、コンピューターで実行されているすべての最新バージョンを最新の状態に保つことは、あらゆる形態のマルウェアに対する重要な保護です.

画像:Christoph ScholzによるFastrの指、CC BY-NC-SA 2.0のライセンス