الحفاظ على السرية على الإنترنت ليست مهمة سهلة. يسعى النظام الإيكولوجي للإنترنت الذي يحركه الإعلان والذي تم مسحه بشدة إلى تحقيق النتيجة المعاكسة بالضبط. سواء كان ذلك من أجل الأمن القومي أو لبيع هاتف ذكي لك ، تريد الحكومات والشركات معرفة كل ما في وسعك. لجعلها تفقد دربك ليست مسألة بسيطة.

من الممكن أن تظل مجهول الهوية على الإنترنت ، لكن الأمر يزداد صعوبة مع تقدم الوقت. لن يكون أي إجراء تتخذه مثاليًا على الإطلاق ، ولكن ما لم تكن مجرماً بارزًا ، فيمكنك أن تجعل الأمر أكثر صعوبة مما يعرضه أي شخص لك..

كونه مجهول له فوائده. بعض الحريات تأتي مع كونها غير معروفة ولا يمكن تعقبها. كما يتطلب التضحية. بنيت العديد من وسائل الراحة على شبكة الإنترنت الحديثة حول التوصيف وتتبع وتحليل سلوك المستخدم.

مع الأخذ في الاعتبار ، هذه هي الخطوات التي يمكنك اتخاذها والأدوات التي ستحتاجها للبقاء مجهولة المصدر ومخفية على الإنترنت.

تور

لن تكتمل قائمة التحقق من عدم الكشف عن الهوية بدون تور. هذه الشبكة من العقد التطوعية في جميع أنحاء العالم مرادف لعدم الكشف عن هويته. يسمح لك Tor ، وهو اختصار لـ “جهاز توجيه البصل” ، بتشفير حركة المرور على الإنترنت ، وفي كل مرة تتصل فيها بخادم الويب ، يمكنك توجيه حركة المرور عبر مجموعة عشوائية من العقد قبل التوجه إلى الوجهة النهائية.

هناك عشرات الطرق لاستخدام Tor من العديد من الأجهزة المختلفة. متصفح Tor هو الأكثر شعبية. ببساطة تثبيت هذا التطبيق المستند إلى Firefox على جهاز Mac أو الكمبيوتر الشخصي الخاص بك سيسمح لك بتصفح الإنترنت بشكل مجهول. بالنسبة لأجهزة Android ، جرب Orbot. ليس لدى مستخدمي iOS أي دعم رسمي من مشروع Tor ، لكن متصفح Onion يبدو كخيار لائق.

تور لديه بعض السلبيات. لأحد ، إنه بطيء. Tor غير مناسب لبث ملفات الفيديو أو ملفات التورنت. يمكنك تصفح الويب وهذا إلى حد كبير بسبب نقص الموارد التطوعية وحركة المرور المتنافسة من المستخدمين الآخرين.

ثانياً ، على الرغم من أن حركة المرور على الإنترنت لديك مشفرة ولا يمكن تعقبها ، إلا أن مزود خدمة الإنترنت لا يزال بإمكانه اكتشاف ما إذا كنت تستخدم Tor أم لا. قد يكون هذا وحده كافياً لإثارة الشكوك ، حيث يستخدم Tor غالبًا للنشاط الإجرامي عبر الإنترنت. يمكن لمزود خدمة الإنترنت الخاص بك أن يختنق عرض النطاق الترددي الخاص بك ، أو يرسل لك رسالة وقف أو تكف ، أو يبلغك إلى السلطات حتى لو لم ترتكب أي خطأ.

لهذا السبب ، ننصح مستخدمي Tor باستخدام أداة التعتيم مثل Obfsproxy أو تشغيل VPN عند استخدام Tor أو كليهما. Obfsproxy هو مشروع Tor يجعل حركة مرور Tor المشفرة تشبه حركة المرور العادية غير المشفرة بحيث لا تسترعي الانتباه غير الضروري. المزيد على شبكات VPN الإضافية.

أخيرًا ، هناك تكهنات كبيرة بأن حكومة الولايات المتحدة استخدمت بنجاح تحليل حركة المرور على Tor في مناسبات قليلة على الأقل أدت إلى اعتقالات ، بما في ذلك اعتراض Dread Pirates Roberts of Silk Road غير الشرعي سوق البضائع غير المشروعة. تقول الشائعات أن الحكومات تدير وتراقب النشاط أيضًا على العديد من نقاط خروج Tor. لا تأتي أي من هذه الادعاءات مع أدلة ملموسة ، لذلك خذها مع حبة كبيرة من الملح.

نظام التشغيل المباشر

يعد المتصفح مناسبًا للهروب من الإعلانات المستهدفة والزيارات العرضية إلى شبكة DarkNet ، ولكن أولئك الذين يحتاجون إلى إخفاء هويتهم الكاملة سيحتاجون إلى خيار نووي أكثر. على الرغم من أنه لا يمكن لأي شخص تتبع نشاط التصفح الخاص بك على متصفح Tor ، على سبيل المثال ، من المحتمل أنك لا تزال تملك تطبيقات متعددة تعمل في الخلفية. هذه التطبيقات – معالجات النصوص ومشغلات الفيديو ومديري التحديث – ترسل البيانات إلى الويب. تقول الشائعات أن السلطات استخدمت تقارير الأخطاء غير المشفرة من نظام التشغيل Windows للعثور على أشخاص. يتضمن نظام التشغيل Windows 10 مجموعة من برامج التتبع التي يتم تمكينها افتراضيًا.

يمكنك تعطيل جميع هذه الإعدادات وإلغاء تثبيت جميع تطبيقاتك ، لكن هذا ليس عمليًا جدًا. بدلاً من ذلك ، نوصي باستخدام نظام تشغيل مباشر. يمكن تثبيت أنظمة التشغيل المباشرة على محركات أقراص USB أو أقراص DVD. من خلال تعديل بعض الإعدادات في أداة تحميل التشغيل بجهاز الكمبيوتر الخاص بك ، يمكنك تشغيل نظام تشغيل مستقل تمامًا من محرك أقراص الإبهام على الكمبيوتر المحمول اليومي.

Tails هو نظام التشغيل الرسمي المباشر من مشروع Tor. تمر كل حركة مرور الإنترنت – وليس فقط تصفح الإنترنت – عبر شبكة Tor. لا يترك نظام التشغيل أي أثر على جهاز الكمبيوتر الخاص بك ويتم تشفير جميع الرسائل الفورية ورسائل البريد الإلكتروني والملفات. إنه سهل الاستخدام ومصمم ليكون دليلًا على الأبله.

إذا لم تكن Tails مناسبة لأي سبب كان ، فهناك خيار آخر هو Whonix. ليس نظام التشغيل الحي هو نظام التشغيل المباشر المستقل. بدلاً من ذلك ، يتم تشغيله في جهاز افتراضي على نظام التشغيل الموجود لديك. يحتوي على جميع مزايا Tails (يستخدم أيضًا شبكة Tor) بالإضافة إلى أنه مصمم بحيث يكون تسرب عنوان IP – والذي يمكن استخدامه لتتبع المستخدمين – أمرًا مستحيلًا. الجانب السلبي هو أن الأمر يتطلب كمبيوترًا قويًا بدرجة معقولة لتشغيل جهاز افتراضي وأنه معقد إلى حد ما في الإعداد.

خيارات أخرى هي أيضا على الطاولة. Kali و Qubes و ZeusGuard كلها بدائل لـ Tails و Whonix تستحق الدراسة. قم ببحثك واكتشف ما هو الأفضل لك.

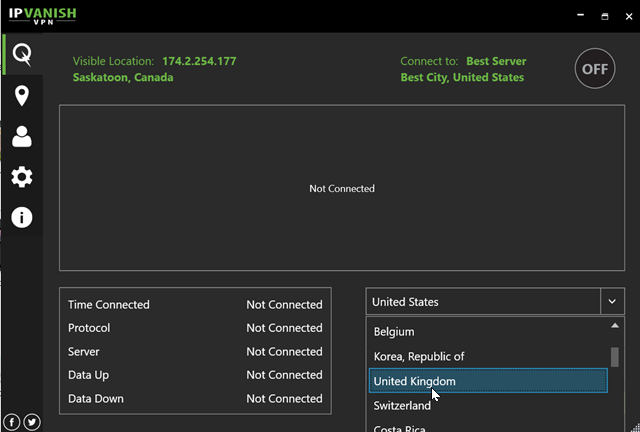

VPN بدون تسجيل

تقوم VPN ، أو الشبكة الخاصة الافتراضية ، بتشفير كل حركة مرور الإنترنت للجهاز ، ثم تقوم بتوجيهها عبر خادم وسيط في موقع يختاره المستخدم. والنتيجة النهائية هي أن عنوان IP الخاص بالجهاز مخفي وأن الأطراف الثالثة – بما في ذلك مزودي خدمة الإنترنت – لا يمكنهم مراقبة حركة المرور.

يستخدم معظم مزودي VPN عناوين IP المشتركة على خوادمهم. يتم تعيين عنوان IP واحد للمستخدمين – العشرات والمئات وحتى الآلاف – هذا يجعل من المستحيل تقريبًا تتبع نشاط شخص واحد في حمام السباحة.

الشبكات الافتراضية الخاصة مصممة للخصوصية وليس لعدم الكشف عن هويتها ، لذلك نحذر من استخدامها وحدها إذا كنت تريد أن تظل مخفيًا بالفعل. غالبًا ما تسير الخصوصية وإخفاء الهوية جنبًا إلى جنب ، ولكن تذكر هذا التمييز المهم: تعني إخفاء الهوية أن لا أحد يستطيع تحديد هويتك ، لكن الخصوصية تعني أنه لا يمكن لأحد رؤية ما تفعله..

يتطلب استخدام VPN درجة معينة من الثقة في مزود VPN والكيانات التي تستضيف خوادمها. عدد قليل جدًا من مزودي خدمة VPN يمتلكون البنية الأساسية للخادم الفعلي. يتم تشفير حركة المرور الخاصة بك على جهازك المحلي وتظل مشفرة حتى تصل إلى خادم VPN. ثم يتم فك تشفيرها قبل إرسالها إلى وجهتها. للحظة وجيزة ، يكون نشاطك مرئيًا لمزود VPN.

هذا هو السبب في أننا نوصي بشدة الشبكات الخاصة الافتراضية “بدون تسجيل”. هذا يعني أن سياسة “logless” أو “no-logs” أو “log-logs” تعني أن مزود VPN لا يخزن أي معلومات حول محتوى حركة مرور المستخدمين. إذا افترضنا أن مزود VPN يقول الحقيقة ، فهذا شيء جيد.

لكنها ليست بهذه البساطة. يزعم بعض مزودي خدمة VPN أنهم بلا سجل ولكنهم في الواقع لا يزالون يقومون بتخزين البيانات الوصفية. بناءً على مدى عدم رغبتك في أن تكون مجهول الهوية ، فإن هذا يمثل فارقًا بسيطًا في الحذر. لا تحتوي البيانات الوصفية على أي معلومات حول محتويات حركة المرور الخاصة بك ، ولكن يمكن أن تتضمن تفاصيل مثل عند استخدام VPN ، إلى متى وكم نقل البيانات ، وحتى عنوان IP الأصلي الخاص بك. تخطي دائمًا سياسة الخصوصية لمزود VPN للحصول على تفاصيل شيطانية مثل هذه.

حتى عدد الشبكات الافتراضية الخاصة الصغيرة ذات السجلات الصفرية الموجودة هناك تتطلب من العملاء الوثوق بهم. لا توجد طريقة لمعرفة ما إذا كانوا صادقين وكيف سيكون رد فعلهم عندما يواجهون أمر استدعاء حكومي. للحصول على أعلى مستوى من عدم الكشف عن هويته ، حاول دمج VPN الخاص بك مع Tor. تجنب شبكات VPN الموجودة في الولايات المتحدة وأوروبا ، حيث يمكن لقوانين الاحتفاظ بالبيانات ووكالات الاستخبارات الحكومية أن تعرض بياناتك للخطر.

ببساطة تشغيل Tor Browser أثناء الاتصال بشبكة VPN يجعل تعقب المستخدم أكثر صعوبة. يمكن أيضًا تهيئة شبكات VPN في أنظمة التشغيل المباشرة مثل Tails.

ذات صلة: 20+ شبكات VPN تم تصنيفها للخصوصية.

DNS بدون اسم

عند إدخال عنوان URL في مستعرض ، يتم إرسال طلب إلى خادم DNS للبحث عن عنوان IP الذي يطابق عنوان URL. حتى عند استخدام وكيل مثل VPN ، يمكن إرسال طلبات DNS هذه خارج النفق المشفر إلى الخادم الافتراضي. بشكل افتراضي ، عادةً ما يتم الانتقال إلى طلبات DNS وتسجيلها بواسطة خادم قريب يتم تشغيله بواسطة مزود خدمة الإنترنت للمستخدم.

إذا حدث هذا عند استخدام VPN ، فسيُعرف باسم تسرب DNS. يوفر العديد من مزودي خدمة VPN حماية ضد تسرب DNS ، مما يضمن توجيه جميع حركة مرور الإنترنت ، بما في ذلك طلبات DNS ، عبر VPN. عادةً ما تعمل شبكات VPN هذه على خوادم DNS الخاصة بها ، والتي لن تسجل مواقع الويب التي تزورها إذا كانت تستوفي المعايير غير المحددة المذكورة أعلاه.

حتى إذا كانت VPN تعلن عن حماية من تسرب DNS ، فغالبًا ما ينطبق هذا البيان فقط على تسرب DNS IPv4. لا تزال طلبات DNS IPV6 تنتقل عبر الشبكة الافتراضية ويتم التقاطها بواسطة خوادم الويب ومقدمي خدمات الإنترنت. سيكون من الرائع أن تقوم شبكات VPN أكبر بإعداد خوادم DNS IPv6 للتعامل مع هذا الموقف ، ولكن في الوقت الحالي ، الحل الأفضل هو ببساطة تعطيل IPv6 في إعدادات الإنترنت للجهاز. تتحقق هذه الأداة من تسرب IPv6 و IPv4 DNS.

إذا كانت VPN التي تستخدمها تفتقر إلى حماية تسرب DNS ، أو إذا كنت لا تستخدم VPN على الإطلاق ، فحاول اختيار خادم DNS بدون سجلات عام. يمكنك تغيير إعدادات DNS لجهازك بحيث لا يتم إرسال الطلبات عبر مزود خدمة الإنترنت. نوصي DNS.WATCH أو OpenNIC.

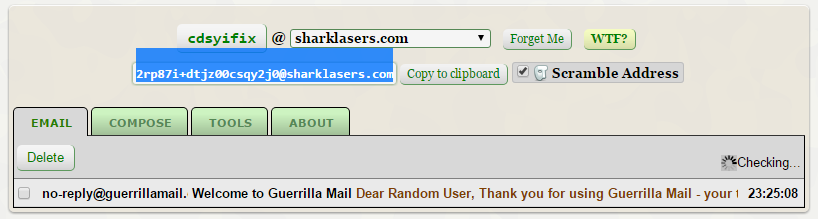

رسائل البريد الإلكتروني الموقد

غني عن القول أن عدم الكشف عن هويتك على الإنترنت يعني عدم تسجيل الدخول إلى أي من حساباتك الحالية. ولكن نظرًا لأن العديد من التطبيقات ومواقع الويب تتطلب قيام المستخدمين بالتسجيل ، فستحتاج إلى عنوان بريد إلكتروني أو اثنين.

تقدم العديد من الخدمات حسابات بريد إلكتروني مجانية ومزيفة. للتسجيلات والرسائل لمرة واحدة ، نوصي باستخدام Guerilla Mail. لا يلزم التسجيل ويتضمن مدير كلمات مرور للمساعدة في تذكر كلمات المرور المرتبطة بهذه الحسابات.

للحصول على حساب بريد إلكتروني لا يمكن تعقبه على المدى الطويل ، قد يكون الخيار الأفضل هو ProtonMail. هذه الخدمة المشفرة من طرف إلى طرف مفتوحة المصدر وتستخدم تطبيقات غير صفرية للويب والجوال. لسوء الحظ ، يجب على المستخدمين الجدد التقدم للحصول على دعوة بسبب سعة الخادم المحدودة. ProtonMail هو التبرع القائم.

إذا كنت لا ترغب في الانتظار للحصول على دعوة ، فإن Zmail هو بديل آخر. انها تسمح لك لإرسال رسائل البريد الإلكتروني من عناوين وهمية.

لا تستخدم حساب بريدك الإلكتروني أبدًا عند محاولة عدم الكشف عن هويتك. لا تقرأ حتى بريدك الإلكتروني أو تسجّل الدخول إلى الحساب. إذا كنت ترغب في إرسال بريد إلكتروني مشفر من حساب النسخ ، فسيتعين عليك إعداد مفاتيح PGP أو S / MIME جديدة.

العملات الرقمية

إذا كنت ترغب في إجراء عملية شراء أو تبرع مجهول الهوية ، فإن العملات المشفرة تكون متفوقة على PayPal وبطاقات الائتمان بشكل واضح. هذا لا يعني أنه يمكنك فقط فتح محفظة Bitcoin من خلال تبادل كبير مثل Coinbase وبدء الإنفاق ، على الرغم من.

هناك اعتقاد خاطئ كبير بأن البيتكوين مجهول دائمًا ، في حين أن الطبيعة الحقيقية لتكنولوجيا blockchain تعني أن كل معاملة يتم تتبعها والتحقق منها. يمكن تحليل دفتر الأستاذ المتاح للجمهور بحيث يمكن ربط محافظك التي تستخدمها والمعاملات التي تجريها بهويتك.

من خلال تحليل النشاط المرئي لأي شخص على blockchain العام ، قد يتمكن المراقب من ربط هويتك الشخصية بجميع المحافظ التي تستخدمها وبالتالي تاريخ المعاملة بالكامل. بطريقة ما ، هذا يجعل عملات البيتكوين أقل خصوصية من حساب بنكي.

للتغلب على هذا ، استخدم محافظ تغيير عنوان البيتكوين الخاص بك بعد كل معاملة. هذا يجعلك أكثر صعوبة في التتبع. استخدم خدمة خلط البيتكوين ، والتي تجمع عملات البيتكوين الخاصة بك مع أشخاص آخرين وتمزجها قبل إجراء الدفع إلى المتلقي.

ربما يكون الجزء الأصعب هو شراء عملات البيتكوين بشكل مجهول في المقام الأول ، لأن القيام بذلك يتطلب عملة فيات. الصفقات الخاصة وعمليات التبادل الند للند مثل LocalBitcoins ليست للمهتمين ، ولكنها أفضل وسيلة للحصول على عملات معدنية بشكل مجهول الهوية.

تذكر أن Bitcoin ليس اللاعب الوحيد في المدينة ، رغم أنه أكبر لاعب في المدينة. Litecoin و DarkCoin و Dogecoin شائعة أيضًا.

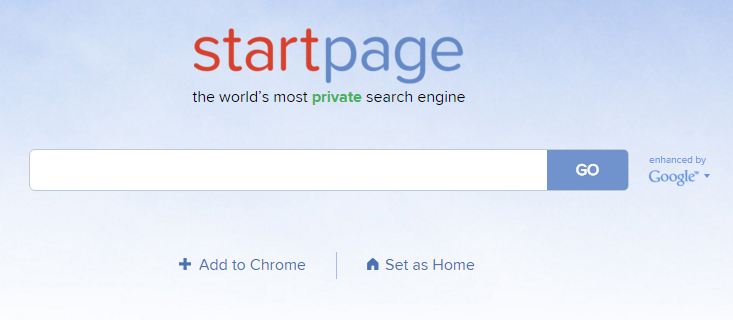

محركات البحث

تقوم Google بتتبع كل استعلام بحث ورابط تنقر عليه. إذا كنت تستخدم Tor ، فهذا لا يهم كثيرًا ، لكن لا يزال من الجيد اختيار بديل.

ربما يكون DuckDuckGo هو محرك البحث الأكثر شيوعًا الذي لا يتتبع أو يتعرف على المستخدمين. يمكن تعيينه كمحرك البحث الافتراضي في متصفحك.

DuckDuckGo هو متصفح مستقل تمامًا ، لذلك دعونا نكون صادقين ، ولن تكون النتائج جيدة مثل نتائج Google. لحسن الحظ ، هناك طريقة للحصول على نتائج Google بدون Google.

يقوم StartPage بإزالة جميع معلومات التعريف الخاصة بك وإرسال استعلام بحث إلى Google نيابة عنك. إنه لا يسجل أو يتعقب نشاط المستخدم. يتم عرض جميع نتائج البحث بواسطة رابط وكيل تحتها ، مما يسمح لك بالنقر فوق أي موقع مع الحفاظ على خصوصيتك من خلال وكيل.

نقل الملفات

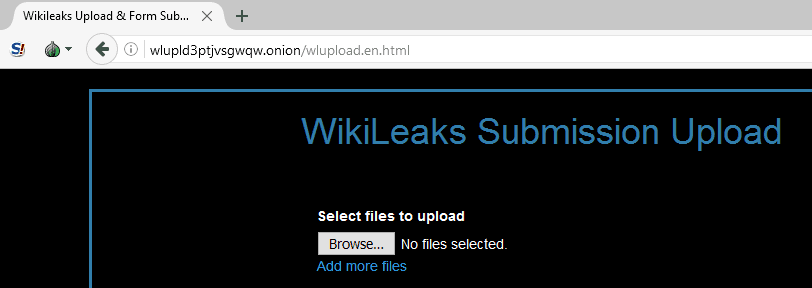

قد تنشأ اللحظة عندما تحتاج إلى إرسال ملف مجهول الهوية بشكل كبير جدًا لمرفق البريد الإلكتروني. إذا كنت من المخبرين الذين يرغبون في تسرب مجموعة كبيرة من المستندات الملهمة إلى الجمهور ، فإن تحميل الملفات إلى Dropbox لن يفعل.

FileDropper هو حل بسيط ومناسب يسمح بالتحميل حتى 5 جيجا بايت بدون تسجيل مطلوب. يعد WeTransfer خيارًا آخر يسمح للملفات بسعة تصل إلى 2 جيجابايت دون الاشتراك. بالنسبة لهذه الأنواع من الخدمات ، ما عليك سوى تحميل ملف ثم إرسال الرابط إلى من تريد استلامه.

تذكر الوصول إلى الموقع باستخدام Tor ومشاركة الروابط باستخدام البريد الإلكتروني للناسخ أو بعض الطرق الأخرى المجهولة ، حيث قد يكون الموقع يجمع المعلومات عن زوار الموقع على الرغم من أن التسجيل ليس مطلوبًا.

اختر امتدادات المتصفح الخاص بك بعناية

يحتوي متصفح Tor على دعم قليل جدًا للإضافات ، وهناك سبب وجيه لذلك. أصبحت شركات الإعلان أكثر ذكاءً حول كيفية تعقب المستخدمين. واحدة من أكثر الطرق تقدما تسمى البصمة. من خلال جمع معلومات حول مستعرض الويب الخاص بك – ما هي الإضافات المثبتة ، والجهاز الذي تستخدمه ، واللغة التي تقرأها ، إلخ – يمكن لشركات التكنولوجيا الإعلانية إنشاء “بصمة” تحدد هوية المستخدم. تتفوق بصمات الأصابع على عناوين IP لأنها لا تتغير إذا قام المستخدم بتبديل شبكات wifi أو الاتصال بشبكة VPN.

يمكن للعديد من الإضافات المساعدة في الحفاظ على خصوصيتك – ABP ، أو قطع الاتصال ، أو الخصوصية البادئة ، أو HTTPS Everywhere ، وما إلى ذلك – ولكنها تسهم أيضًا في بصمة أكثر تنسيقًا. هذا أحد الأسباب العديدة التي تجعل من المجهول عدم الكشف عن هويتك على متصفح شائع مثل FireFox أو Chrome.

إذا كنت ترغب في اختبار مدى حماية متصفحك من التتبع ، فتوجه إلى موقع Panopticlick الإلكتروني. يمكن أن توضح لك هذه الأداة التي أنشأتها مؤسسة Electronic Frontier Foundation (EFF) بتفاصيل مفجعة كيف يمكن لوكالة إعلانات تحديد متصفحك باستخدام بصمة فريدة.

إلى جانب البصمات ، يمكن لملحقات المستعرض التواصل مع الخوادم في الخلفية دون علمك ، مما يحتمل أن يسجل بيانات التعريف التي يمكن أن تساعد في تحديد هويتك ونشاطك عبر الإنترنت.

اقرأ المزيد: 75+ أدوات مجانية لحماية خصوصيتك عبر الإنترنت

الاتصالات المشفرة

إلى جانب البريد الإلكتروني ، ستحتاج أيضًا إلى تغطية المسارات الخاصة بك عند إرسال الرسائل وإجراء المكالمات. التشفير يركز أكثر على الخصوصية من عدم الكشف عن هويته. حتى إذا كانت الرسالة مشفرة ، فلا يزال سنوب يعرف من هو المرسل والمستقبل. ولكن إذا كنت تعاني من مشكلة عدم الكشف عن هويتك ، فقد تتخذ أيضًا كل الاحتياطات اللازمة.

Signal هو التطبيق الأول للمكالمات الصوتية المشفرة على الهواتف الذكية. ويشمل أيضا الرسائل الفورية. يمكن للمستخدمين التحقق من هويات جهات الاتصال الخاصة بهم من خلال مقارنة بصمات الأصابع الرئيسية.

بالنسبة إلى الرسائل النصية والرسائل المشفرة ، توجد مجموعة كبيرة من الخيارات المجانية والخاصة. يستخدم TorChat الرسائل المشفرة من نظير إلى نظير على شبكة Tor. لا يتطلب أي تثبيت ويمكن تشغيله من محرك أقراص USB. تتضمن البدائل الأخرى Pidgin و CryptoCat.

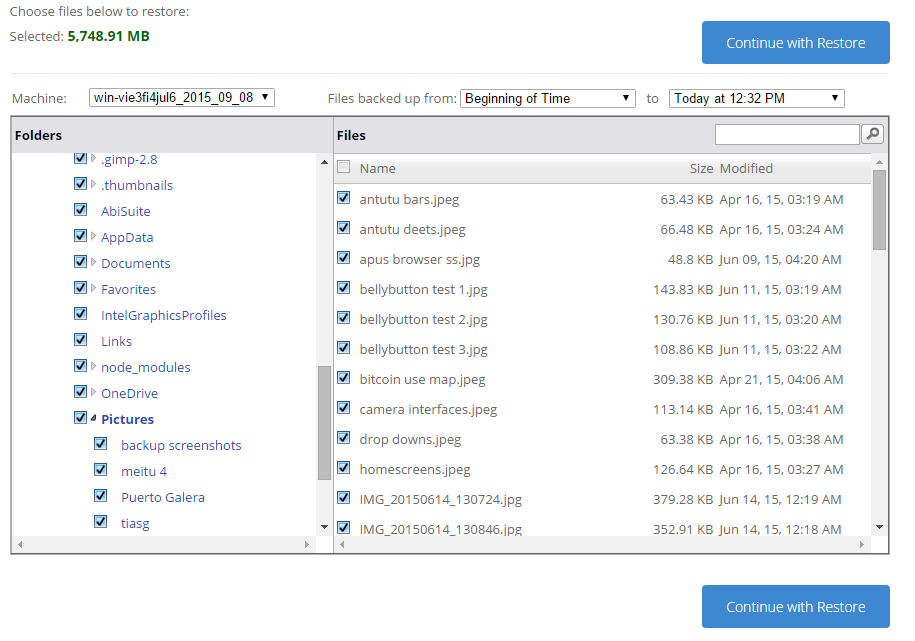

النسخ الاحتياطي المشفر

حتى أنونس بحاجة إلى نسخ الملفات الكبيرة وتخزينها احتياطيًا ، وفي بعض الأحيان السماح للآخرين بالوصول إليها. ابتعد عن Google Drive و Dropbox ، حيث لا تحتوي هذه الأجهزة على أي حماية حقيقية للخصوصية مثل التشفير وغير معروفة على أي حال.

يتم إجراء النسخ الاحتياطي محليًا على محرك أقراص ثابت خارجي مشفر. تقدم Crashplan نسخة مجانية من برنامجها الذي يجعل هذا سهلا.

إذا كنت ترغب في حل السحابة ، فسيتطلب الأمر الوثوق بموفر. ابحث عن خدمة “معرفة صفرية” تسمح لك بتعيين مفتاح التشفير الخاص بك. SpiderOak و iDrive و BackBlaze و Crashplan كلها تقدم هذا الخيار ، مما يمنع المزود من فك تشفير ملفاتك.

إذا كنت تصر على استخدام Google Drive أو Dropbox أو بعض مزودات التخزين غير المشفرة الأخرى ، فيمكنك دائمًا تشفير ملفاتك قبل تحميلها على السحابة.

تأمين كاميرا الويب الخاص بك

لقد ثبت أنه يمكن تنشيط كاميرات الويب واستخدامها للتجسس على المستخدمين. رئيس FBI ومارك Zuckerberg على حد سواء تذهب بعيدا لوضع الشريط على كاميرات الويب الخاصة بهم لهذا السبب بالذات.

عادةً ما يتم تنشيط كاميرات الويب عن بُعد من خلال البرامج الضارة ، لذلك يمكن لفحص الفيروسات في الوقت الحقيقي ومسح النظام العادي أن يمنع حدوث ذلك. إذا كان الكمبيوتر المحمول يحتوي على مصباح LED يتم تشغيله كلما كانت كاميرا الويب نشطة ، فتأكد من تمكينه. إذا كنت لا ترغب في وضع شريط على كاميرا الويب الخاصة بك ، فتأكد من إغلاق الكمبيوتر المحمول عندما لا تكون قيد الاستخدام.

تعرف على المزيد حول تأمين كاميرا الويب الخاصة بك هنا.

تأمين جهاز التوجيه واي فاي الخاص بك

الكثير منا لا يكلف نفسه عناء تغيير الإعدادات التي تأتي بها أجهزة التوجيه wifi الخاصة بنا من المصنع. يمكن لأجهزة التوجيه غير الآمنة أن تجعل المستخدمين عرضة للغاية للتطفل القريب. يمكن استخدام أجهزة التوجيه لاعتراض حركة مرور الإنترنت وقراءتها وتعديلها. إذا كنت تستخدم شبكة واي فاي لشخص آخر ، فتأكد من استخدام VPN.

إذا كنت تريد أن تظل مجهولًا ، فمن المهم تغيير بيانات اعتماد تسجيل الدخول الخاصة بالموجه ، وتحديث البرنامج الثابت ، وتعيين أقوى مستوى للتشفير (عادةً WPA2) ، وتقييد حركة المرور الواردة والصادرة ، وإيقاف تشغيل WPS ، وتعطيل الخدمات غير المستخدمة ، والتحقق من المنفذ 32764 ، وتمكين وقراءة السجلات ، وتسجيل الخروج من جهاز التوجيه الخاص بك عند الانتهاء.

يمكنك معرفة المزيد حول كيفية اتخاذ كل هذه الخطوات والمزيد في دليلنا حول تأمين أجهزة التوجيه اللاسلكية.

نظام التشغيل iOS و Android ليسوا مثاليين لعدم الكشف عن هويتهم

إذا كنت تختار بين iOS و Android بناءً على أيهما مجهول ، فانتقل إلى Android. لكن لا تشعر بالراحة وتعتقد أنك يمكن أن تكون مجهول الهوية على الإطلاق.

من الصعوبة بمكان عدم الكشف عن هويتك على الهاتف الذكي أكثر من كونه على الكمبيوتر. لم تنضج أدوات إخفاء الهوية الخاصة بتور حتى أصبحت تعمل بشكل جيد على الهاتف المحمول. Apple و Google مضمنتان بعمق كبير في هذه الأجهزة. قد تكون قادرًا على تصفح موقع بصل باستخدام Orbot على نظام Android ، ولكن هذا أمر ممكن. لا توجد متصفحات Tor رسمية لنظام iOS.

لا توجد أنظمة تشغيل مباشرة يمكن استخدامها بواسطة الهواتف الذكية مثل TAILS لأجهزة الكمبيوتر المكتبية.

تحتوي الهواتف الذكية على أرقام IMEI ، وعناوين MAC ، وربما برامج ثابتة ضعيفة لا يمكن تغييرها ويمكن استخدامها لتحديد جهاز معين عند الاتصال بالإنترنت. نظرًا لأن Android يتم تعديله عادة من قبل الشركات المصنعة ، فمن الصعب التدقيق ومتابعة الثغرات المحتملة لكل جهاز. تتمتع Apple و Google بالقدرة على تتبع كل هاتف iOS و Android تقريبًا ، على التوالي.

تتواصل التطبيقات باستمرار مع الخوادم عبر الإنترنت ، لتمرير البيانات ذهابًا وإيابًا والتي يمكن استخدامها لتتبع المستخدمين. حتى شيء أساسي مثل لوحة المفاتيح يمكن استخدامه لمراقبة النشاط. يمكن اختراق الكاميرات والميكروفونات للتجسس على المستخدمين. في أي وقت يتلقى فيه جهاز إشارة من برج خلوي ، يمكن تتبع موقع أجهزته. ببساطة ، هناك الكثير مما قد يحدث خطأ على Android و iOS لا يمكن للمستخدم رؤيته.

في حين أن جعل الهواتف الذكية مجهولة المصدر قد يكون مجهودًا غير مجدٍ ، إلا أنه يمكن جعلها أكثر خصوصية. يمكن تشفير أجهزة Android وتشفير جميع أجهزة iPhone افتراضيًا. استخدم شبكات VPN لتشفير حركة المرور على الإنترنت ، وإعداد تسلسل التدمير الذاتي إذا تم إدخال رمز المرور بشكل غير صحيح عدة مرات.

أخيرًا ، تضع شركات مثل Silent Circle الهواتف الذكية التي تعمل بنظام Android مع وضع الأمان في الاعتبار. على سبيل المثال ، يتم تشفير Blackphone بالكامل وتشغيل عدة “هواتف افتراضية” لتقسيم البيانات. لدى Silent Circle أيضًا خدمة اشتراك لجعل iPhone خاصًا. مرة أخرى ، يتمثل الاختلاف الرئيسي في أن هذا الهاتف يركز على الخصوصية وليس على إخفاء الهوية. على الرغم من أن محتويات الهاتف محمية ، فإن هذا الأمر لا ينطبق بالضرورة على هوية المستخدم.

ذات صلة: ما هو أفضل VPN لمستخدمي iPhone و iPad?

كن حذرًا من إنترنت الأشياء

يقدم إنترنت الأشياء موجة جديدة كاملة من الفرص للمتسللين والمتسللين. لقد كان الأمن للأسف فكرة لاحقة للعديد من الشركات المصنعة لإنترنت الأشياء. سجل بسيط عندما يتم تنشيط مكيف الهواء الذكي الخاص بك ، على سبيل المثال ، يمكن أن يخبرنا الكثير عن الروتين اليومي للشخص. حذر النقاد من أجهزة مثل Amazon Echo ، التي تستمع دائمًا إلى المدخلات حتى عند إلغاء تنشيطها.

بناءً على نشاطك على الإنترنت ، يمكن أن يمثل هذا تهديدًا لإخفاء هوية المستخدم. استخدم أجهزة إنترنت الأشياء بحذر.

جعل قائمة مرجعية

لا توجد أداة لإخفاء الهوية ، حتى Tor ، مثالية. لكن هذا لا يعني أنها ليست فعالة. في حين أن مؤسسة أو وكالة حكومية جيدة التمويل يمكن أن تنفق مبالغ طائلة من الوقت والمال في تحليل حركة المرور على شبكة Tor للعثور على الشخص الذي تبحث عنه في النهاية ، فمن الأرجح أن يرتكب الشخص خطأ ويسقط أدنى فكرة في مكان ما الطريقة.

إذا كيف يمكنك تجنب ارتكاب الأخطاء؟ بنفس الطريقة التي يقوم بها الجراحون والمهن الشديدة الخطورة: مع القوائم. في كل مرة تريد أن تكون مجهول الهوية عبر الإنترنت ، ابدأ من قائمة التحقق الخاصة بك. اكتبها على قطعة من الورق ، لكن لا تتضمن أي بيانات اعتماد لتسجيل الدخول أو معلومات تعريف أخرى. إليك ما قد يبدو عليه المرء بناءً على كل ما تمت مناقشته:

- متصلا VPN بدون سجل

- متصلا بالإنترنت من خلال متصفح تور / ذيول

- يتم تكوين إعدادات DNS لاستخدام DNS بدون سجل

- تسجيل الخروج من جميع الحسابات عبر الإنترنت

- أغلق جميع التطبيقات والخدمات الخلفية المتصلة بالإنترنت

- يتم إيقاف جميع عمليات التتبع في المتصفح ونظام التشغيل

- يتم إرسال رسائل البريد الإلكتروني باستخدام حسابات الموقد

- حسابات جديدة مسجلة وتسجيل الدخول مع رسائل البريد الإلكتروني الموقد

- البحث مع DuckDuckGo أو StartPage

- يتم خلط عملات البيتكوين بشكل صحيح وتستخدم محفظة جهة خارجية

مع وجود بروتوكول قياسي مطبق ، يمكنك تقليل فرص ارتكاب الأخطاء بشكل كبير. لا تكن أكثر ثقة. عدم الكشف عن هويته هو شيء يمكنك الحصول عليه بشكل صحيح 100 مرة ، لكن الأمر لا يتطلب سوى خطوة واحدة تنهار.

حصلت على المزيد من النصائح؟ اسمحوا لنا أن نعرف في التعليقات.

“مجهول في المكسيك” من قبل Phi Requiem المرخص لها بموجب CC BY 2.0

ليس من السهل الحفاظ على السرية على الإنترنت، حيث يسعى النظام الإيكولوجي للإنترنت إلى تحقيق النتيجة المعاكسة بالضبط. تريد الحكومات والشركات معرفة كل ما في وسعها، سواء كان ذلك من أجل الأمن القومي أو لبيع هاتف ذكي لك. لجعل الأمر أكثر صعوبة، من الممكن أن تظل مجهول الهوية على الإنترنت، لكن الأمر يزداد صعوبة مع تقدم الوقت. لذلك، يجب علينا اتخاذ الإجراءات اللازمة للحفاظ على سرية بياناتنا ومعلوماتنا الشخصية على الإنترنت، مثل استخدام شبكة Tor و VPN و DNS بدون اسم ورسائل البريد الإلكتروني الموقد والعملات الرقمية ومحركات البحث ونقل الملفات واختيار امتدادات المتصفح الخاص بنا بعناية والاتصالات المشفرة والنسخ الاحتياطي المشفر وتأمين كاميرا الويب وجهاز التوجيه واي فاي الخاص بنا وتحذيرات أخرى. يجب أن نكون حذرين ونتخذ الإجراءات اللا