في هذا البرنامج التعليمي ، سنقوم بإرشادك لمعرفة كيفية إعداد Obfsproxy مع خادم OpenVPN محلي الصنع وجهاز كمبيوتر يعمل بنظام Windows. هذا يمنع أجهزة الرقابة والجدران النارية من استخدام التفتيش العميق للحزم لتحديد ما إذا كنت تقوم بتشفير حركة المرور ، والتي تستخدمها باستخدام OpenVPN.

يفترض هذا البرنامج التعليمي أن لديك خادم OpenVPN يعمل وأن عميل Windows قد تم إعداده بالفعل على مثيل Amazon Web Services EC2. تحقق من البرنامج التعليمي السابق لخادم OpenVPN حول كيفية القيام بذلك.

يجب أن يمنع Obfsproxy شبكة VPN الخاصة بك من حظرها في دول مثل الصين. لقد أكدنا أنه يتجاوز أيضًا حظر VPN على Netflix.

قبل أن نبدأ

اعتمد مجتمع Tor على Obfsproxy ، وهو اختصار لبروكسي التشويش. بكلماتهم:

“Obfsproxy هي أداة تحاول الالتفاف على الرقابة من خلال تحويل حركة Tor بين العميل والجسر. وبهذه الطريقة ، سوف يشاهد الرقيبون ، الذين يراقبون عادة حركة المرور بين العميل والجسر ، حركة مرور محولة ذات مظهر بريء بدلاً من حركة مرور Tor الفعلية. “

ومع ذلك ، فإن Obfsproxy مستقل فعليًا عن Tor ، لذلك يمكن استخدامه أيضًا لتعطيل حركة مرور OpenVPN.

لكي يعمل Obfsproxy مع OpenVPN ، سنحتاج إلى تهيئته على كل من العميل والخادم. يقدم بعض مزودي VPN ، بما في ذلك NordVPN و AirVPN ، خوادم تم تكوينها مسبقًا ، لذلك تحتاج فقط إلى تهيئة جانب العميل. هذا البرنامج التعليمي سوف يفسر على حد سواء.

إليك قائمة بما ستحتاج إليه:

- خادم OpenVPN وظيفي على مثيل Amazon Linux EC2 مشابه للخادم الموجود في البرنامج التعليمي السابق

- واجهة المستخدم الرسومية OpenVPN Connect GUI (تطبيق العميل)

- معجن

- بيثون 2.7

- برنامج Microsoft C ++ مترجم لبرنامج Python 2.7

- OpenSSL Light for Windows

- ProxySwitchy Sharp أو برنامج وكيل مكافئ

تكوين Obfsproxy من جانب العميل على Windows

سنبدأ مع التكوين من جانب العميل ، لأن بعض الأشخاص لن يحتاجوا إلى إجراء الإعداد من جانب الخادم إذا كان موفر VPN الخاص بهم يقدم بالفعل خوادم تمت تهيئتها مسبقًا.

الإعداد الأولي

لحسن الحظ ، لقد فعلت NordVPN لك بالفعل بتجميع معظم التبعيات المطلوبة معًا في ملف .zip واحد. قم بتنزيله هنا.

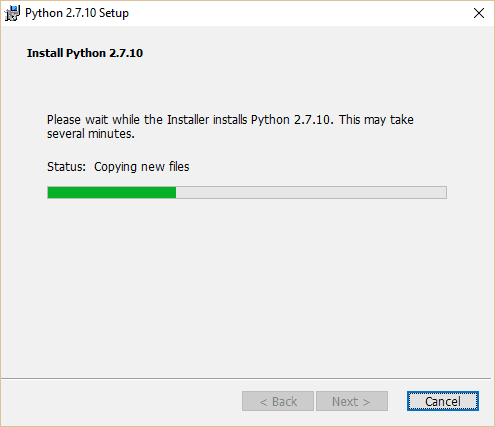

ابدأ بتثبيت Python 2.7 في الدليل الافتراضي بالإعدادات الافتراضية. Obfsproxy هو برنامج Python ، لذلك ستحتاج إلى تثبيته. إذا كان لديك إصدار أحدث من Python ، مثل 3.3 أو 3.4 ، نوصيك بتثبيت الإصدار 2.7 على أي حال. يمكنك العثور على ملف التثبيت في مجلد الخطوة 3 من ملف zip الخاص بـ NordVPN (نحن نتخطى مجلدي الخطوة 1 و 2).

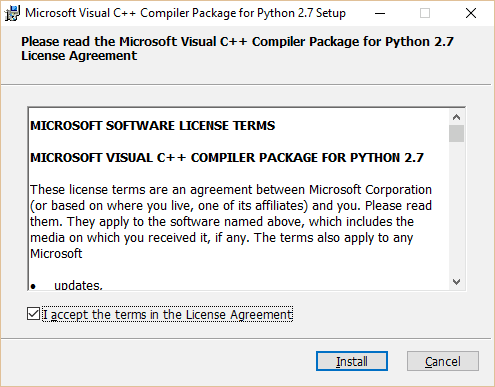

بعد ذلك ، نحتاج إلى تثبيت Microsoft C ++ Compiler for Python 2.7 من مجلد الخطوة 4. لا يوجد مترجم مثل للإصدارات الأحدث من بيثون. قد تتمكن من العثور على حل بديل باستخدام MS Visual Studio أو حزمة Numby ، ولكن وجدنا أنه من الملم فقط تثبيت Python 2.7.

بمجرد تثبيت برنامج التحويل البرمجي C ++ باستخدام الإعدادات الافتراضية والدليل ، انتقل إلى مجلد الخطوة 5. قم بتثبيت OpenSSL Light ، مرة أخرى ، باستخدام جميع الإعدادات الافتراضية. قد تتم مطالبتك بالتبرع بعد التثبيت. اضغط على إنهاء ، ثم أغلق النافذة المنبثقة إذا كنت لا ترغب في التبرع.

ضع إشارة مرجعية على هذه الصفحة وأعد تشغيل الكمبيوتر وافتح هذه الصفحة مرة أخرى.

إعداد Obfsproxy و OpenVPN

لديك الآن كل ما تحتاجه لتشغيل Obfsproxy ، لكن ما زلنا بحاجة إلى تهيئته حتى يمكن استخدامه مع OpenVPN. سنبدأ بتعديل ملفات .ovpn الموجودة لدينا في دليل OpenVPN. إذا لم تقم بإعداد OpenVPN حتى الآن ، يرجى الرجوع إلى البرنامج التعليمي السابق. إذا قمت بتثبيت OpenVPN في الدليل الافتراضي ، فستجد ملفات التكوين في C: / Program Files / OpenVPN / config.

ابحث عن Notepad أو أي محرر نصوص آخر ، وانقر بزر الماوس الأيمن فوقه ، واختر “Run as Administrator”. افتح ملف التكوين الذي تستخدمه للاتصال بخادم OpenVPN الخاص بك بشكل طبيعي. انقر فوق ملف > احفظ باسم وقم بتسميته بشيء آخر ، لذلك لدينا نسخة للعمل بها دون الحاجة إلى القلق بشأن النسخ الأصلي.

سنقوم بتعديل ملف التكوين لتبدو كما يلي:

بروتو TCP العميل

8080 عن بعد

المنفذ 1194

ديف tun1

سر ovpn.key

بوابة إعادة توجيه def1

ifconfig 10.4.0.2 10.4.0.1

الجوارب الوكيل إعادة المحاولة

socks-proxy 127.0.0.1 10194

لاحظ إضافة سطرين في الأسفل ، بالإضافة إلى رقم منفذ في نهاية الخط البعيد. استبدل عنوان IP الخاص بمثيل Amazon EC2. ما لم تكن قد قمت بإعداد عنوان IP مرن على Amazon ، سيتغير هذا العنوان في كل مرة تتوقف فيها وتبدأ المثيل الخاص بك ، لذلك تذكر تغييره إذا لزم الأمر. على الخط البعيد ، يمكن أن يكون رقم المنفذ خارج نطاق المنافذ المحجوز. نحن نستخدم 8080 لأنه متوافق تمامًا مع خوادم الويب تقريبًا ، ولكن يُقترح 21194 على الويكي OpenVPN. فقط تذكر أن كل ما تضعه هنا يجب أن يتطابق مع ما نقوم بتكوينه على جانب الخادم لاحقًا.

إذا كنت تتصل بخادم تم تكوينه مسبقًا ويملكه موفر VPN ، فيجب توفير ملفات التهيئة لك (مجلد الخطوة 2 لمستخدمي NordVPN).

احفظ ملف التكوين الجديد الخاص بك ، مع التأكد من عدم الكتابة فوق الملف القديم. تأكد أيضًا من أن محرر النصوص لا يقوم تلقائيًا بإلحاق اسم الملف بـ .txt. يجب أن يكون ملف .ovpn.

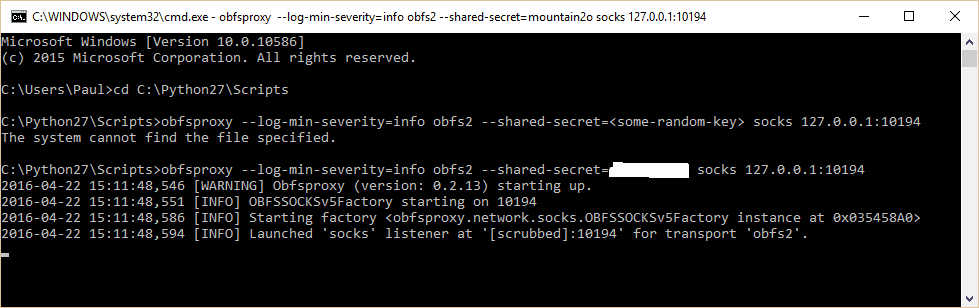

الآن بعد تهيئة OpenVPN ، نحتاج إلى تثبيت وتشغيل Obfsproxy. هذا هو المكان الذي يأتي فيه تثبيت Python الجديد الخاص بك. في شريط البحث الخاص بنظام Windows ، اكتب “موجه الأوامر”. انقر بزر الماوس الأيمن فوق تطبيق موجه الأوامر واضغط على “تشغيل كمسؤول”. في الجهاز ، اكتب الأوامر التالية سطر واحد في كل مرة ، ضرب دخول بعد كل.

القرص المضغوط C: \ Python27 \ Scripts

تثبيت نقطة – ترقية نقطة

نقطة تثبيت obfsproxy

obfsproxy – سجل دقيقة – = معلومات obfs2 – مشترك – سر = جوارب 127.0.0.1:10194

بعد الأمر الثاني ، قد ترى بعض الأخطاء أو التحذيرات. تجاهلها في الوقت الحالي.

هنا تحتاج إلى استبدال كلمة مرور من اختيارك. تذكر أو اكتب كلمة المرور هذه ، حيث ستحتاج إليها لاحقًا. إذا كنت متصلاً بالخوادم التي تمت تهيئتها مسبقًا والتي توفرها خدمة VPN ، فسيتم توفير هذا الأمر لك.

بعد السطر الأخير ، يجب أن يخبرك موجه الأوامر الخاص بك بأنه يستمع لحركة مرور obfsproxy ، كما في لقطة الشاشة. ملاحظة في لقطة الشاشة لقد نسيت كتابة كلمة المرور الخاصة بي عند المحاولة الأولى.

سيكون عليك الانتقال إلى دليل البرامج النصية (الأمر الأول) ، وإدخال الأمر Obfsproxy (آخر أمر) ، وترك موجه الأوامر مفتوحًا كلما أردت استخدام Obfsproxy.

إعداد الوكيل (اختياري)

تحرير: هذه الخطوة ليست ضرورية لكي يعمل Obfsproxy ، لكن من الضروري إذا كنت ترغب في استخدام اتصال Obfsproxy + VPN الخاص بك لمشاهدة Netflix ومواقع الفيديو الأخرى المتدفقة من خارج الولايات المتحدة (أو أي بلد يوجد فيه خادم VPN الخاص بك). وإلا ، سيتم تعيين Netflix على المنطقة غير الصحيحة.

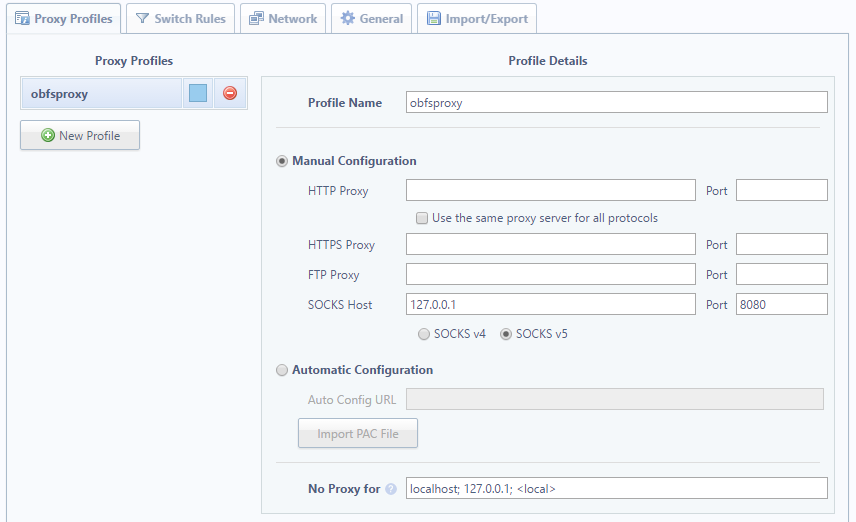

آخر شيء يتعين علينا القيام به من جانب العميل هو إعداد اتصال وكيل. هذا يختلف عن كل تطبيق. يمكنك إعداده في إعدادات Windows للإنترنت ، لكنني أفضل القيام بذلك على أساس كل تطبيق على حدة. على التطبيقات الأصلية التي تستخدم الإنترنت ، يمكنك عادةً إعداد وكيل في مكان ما من الإعدادات. الحقول كالتالي:

- مضيف SOCKS: 127.0.0.1

- المنفذ: 8080 (أو أي شيء تضعه في ملف تهيئة OpenVPN على الخط البعيد)

- الجوارب الإصدار 5 (SOCKS5)

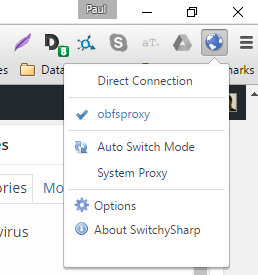

أسهل طريقة لإعداد ذلك على المتصفح هي امتداد الوكيل. سنعرض لك كيفية استخدام Proxy Switchy Sharp على Chrome.

في إعدادات ProxySwitchy ، قم بإنشاء ملف تعريف جديد. مع تحديد “التكوين اليدوي” ، اكتب الإعدادات أعلاه كما هو موضح أدناه. سمها ما شئت. لن نقوم بتشغيل هذا حتى يتم تأسيس اتصال بالخادم ، لذا استمر في الضغط.

تكوين خادم Obfsproxy على مثيل Linux EC2

جهاز الكمبيوتر الخاص بك جاهز للاتصال ، لذلك نحن الآن بحاجة لإعداد الخادم.

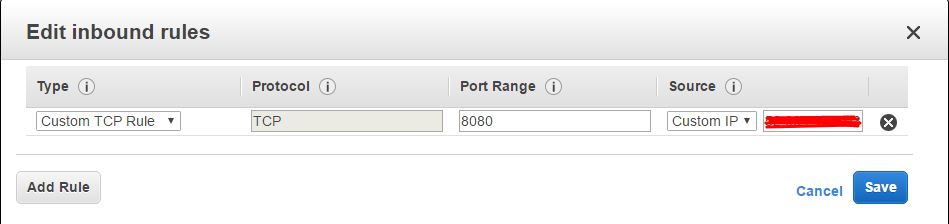

مجموعة أمان AWS

قبل تثبيت وتشغيل obfsproxy على الخادم ، قد تحتاج إلى إضافة قاعدة جديدة إلى مجموعة أمان الخادم الخاص بك للتأكد من أن جدار الحماية الخاص بمثيل EC2 لا يمنع حركة المرور. للقيام بذلك ، قم بتسجيل الدخول إلى حساب AWS الخاص بك ، ثم انقر فوق EC2. ضمن الشبكة والأمان ، انتقل إلى مجموعات الأمان.

هنا يمكنك اختيار إنشاء مجموعة أمان جديدة وإضافتها إلى الخادم الخاص بك أو تعديل مجموعة موجودة. انقر بزر الماوس الأيمن فوق قاعدة وحدد “تعديل القواعد الواردة”. ضمن النوع ، حدد كل حركة مرور TCP (ملاحظة: تجاهل القاعدة المخصصة المخصصة في لقطة الشاشة ، حيث قمنا بتحديث هذا البرنامج التعليمي منذ ذلك الحين) ، ثم قم بتعيين المصدر على “عنوان IP الخاص بي” أو عنوان IP لأي جهاز (أجهزة) تخطط لتوصيله مع. ثم انقر بزر الماوس الأيمن وانتقل إلى “تحرير القواعد الصادرة”. تحت الكتابة ، حدد خيار القائمة المنسدلة لكل حركة المرور.

إذا قمت بإنشاء مجموعة أمان جديدة ، انقر فوق مثيلات في الشريط الجانبي الأيسر ، وانقر بزر الماوس الأيمن فوق مثيل VPN الخاص بك ، وانتقل لأسفل إلى شبكة الاتصال ، وانقر فوق “تغيير مجموعات الأمان”. تحقق من مجموعة الأمان الجديدة واضغط على حفظ.

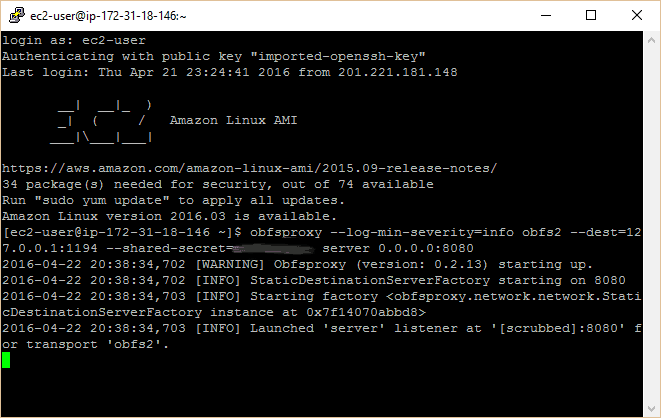

إعداد خادم Obfsproxy

استخدم PuTTy للاتصال بالخادم من خلال SSH. إذا كنت لا تتذكر كيفية القيام بذلك أو إذا لم تقم بحفظ ملف تعريف ، فيرجى الرجوع إلى البرنامج التعليمي السابق. تذكر أنه في توزيع خادم Amazon Linux AMI ، اسم المستخدم هو “مستخدم ec2”. قم بتشغيل OpenVPN باستخدام هذا الأمر:

sudo خدمة openvpn البداية

تأكد من أن ملف تكوين OpenVPN الخاص بك على الخادم (etc / openvpn / openvpn.conf) به منفذ 1194 مفتوحًا ، وفقًا لبرنامجنا التعليمي السابق.

يجب تثبيت Python بالفعل إذا كنت تستخدم توزيع خادم Linux 14.04. في محطة PuTTy ، أدخل الأوامر التالية بسطر واحد في كل مرة ، ثم اضغط على enter بعد كل:

sudo يم تثبيت gcc

sudo pip تثبيت obfsproxy

obfsproxy –log-min-severity = info obfs2 – dest = 127.0.0.1: 1194 – sseded-secret = server 0.0.0.0:8080

بالنسبة للأمر الأول ، قد تستخدم إصدارات Linux القديمة “apt-get” بدلاً من “yum”.

تذكر أن تستبدل في الأمر الأخير نفس كلمة المرور التي استخدمتها في جانب العميل.

يجب أن تشاهد رسالة مماثلة على هذا الجهاز كما في موجه الأوامر ، تشير إلى أن الخادم يستمع على المنفذ 8080 لحركة مرور obfsproxy.

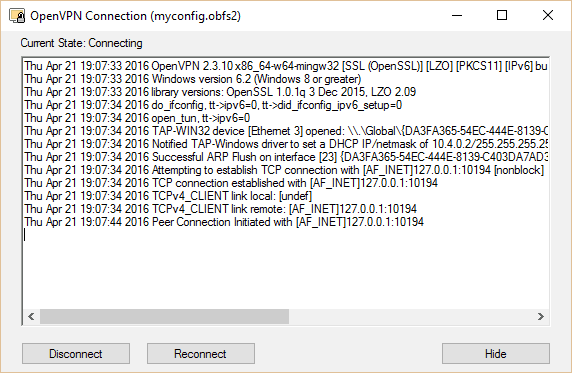

الاتصال من خلال Obfsproxy

لقد تم ضبط الاتصال. مع تشغيل Obfsproxy على كل من جهازك المحلي (موجه الأوامر) والخادم (PuTTy) ، قم بتشغيل OpenVPN GUI. انقر بزر الماوس الأيمن فوقه وقم بالاتصال باستخدام التكوين الجديد. يجب أن يتحول رمز OpenVPN إلى اللون الأخضر ويجب أن يظهر إشعار به عنوان IP المعين.

إذا كنت تريد مشاهدة Netflix أو بعض المحتويات الجغرافية المحظورة ، فقم بتمكين إعدادات الخادم الوكيل في تطبيقاتك. بالنسبة إلى Proxy Switchy على Chrome ، انقر فوق الرمز في الزاوية اليمنى العليا وحدد ملف التعريف الذي قمت بإنشائه في القسم الاختياري أعلاه. يمكنك أيضًا إضافة الوكيل في إعدادات Windows للإنترنت.

تهانينا! لا يمكن تمييز حركة مرور OpenVPN عن حركة مرور HTTP العادية بفضل Obfsproxy.

أتمتة العملية

كما قد تكون انتهيت ، فإن تشغيل obfsproxy على جانب العميل في كل مرة تريد استخدامها يمكن أن يكون مملاً بعض الشيء. لأتمتة العملية ، قام أحد المستخدمين بإنشاء مثبت Windows الذي يقوم بتشغيل Obfsproxy كخدمة تبدأ في التمهيد. يمكنك تنزيله والعثور على التعليمات هنا.

“تمويه-glasses.jpg” بقلم r. برادشو نيال مرخصة بموجب CC BY 2.0

.4.0.1 9050 obfs2 0.0.0.0:443 0.0.0.0:0 ملاحظة: يجب تغيير القيم المحددة في الملف التكوين وفقًا للخادم الخاص بك وتفضيلاتك الشخصية. إعداد الوكيل (اختياري) إذا كنت تستخدم وكيلًا ، فيجب عليك تعديل ملف التكوين ليشير إلى وكيلك. يمكنك استخدام ProxySwitchy Sharp أو أي برنامج وكيل مكافئ آخر. تأكد من تشغيل الوكيل قبل الاتصال بـ OpenVPN. تكوين خادم Obfsproxy على مثيل Linux EC2 الآن ، سنقوم بإعداد خادم Obfsproxy على مثيل Amazon Linux EC2. إذا لم تقم بإعداد خادم OpenVPN حتى الآن ، يرجى الرجوع إلى البرنامج التعليمي السابق. مجموعة أمان AWS قبل البدء ، يجب علينا إنشاء مجموعة أمان جديدة لخادم Obfsproxy. انتقل إلى لوحة التحكم AWS وانقر فوق “Security Groups” في القائمة الجانبية. انقر فوق “Create Security Group” وأدخل اسمًا ووصفًا للمجموعة الجديدة. انقر فوق “Add Rule” وأضف القواعد التالية: القاعدة الأولى: ال