تسمم بروتوكول تحليل العنوان (ARP) هو هجوم ينطوي على إرسال رسائل ARP المخادعة عبر شبكة محلية. ومن المعروف أيضا باسم خداع ARP ، توجيه تسمم ARP وتسمم مخبأ ARP.

تسمم بروتوكول تحليل العنوان (ARP) هو هجوم ينطوي على إرسال رسائل ARP المخادعة عبر شبكة محلية. ومن المعروف أيضا باسم خداع ARP ، توجيه تسمم ARP وتسمم مخبأ ARP.

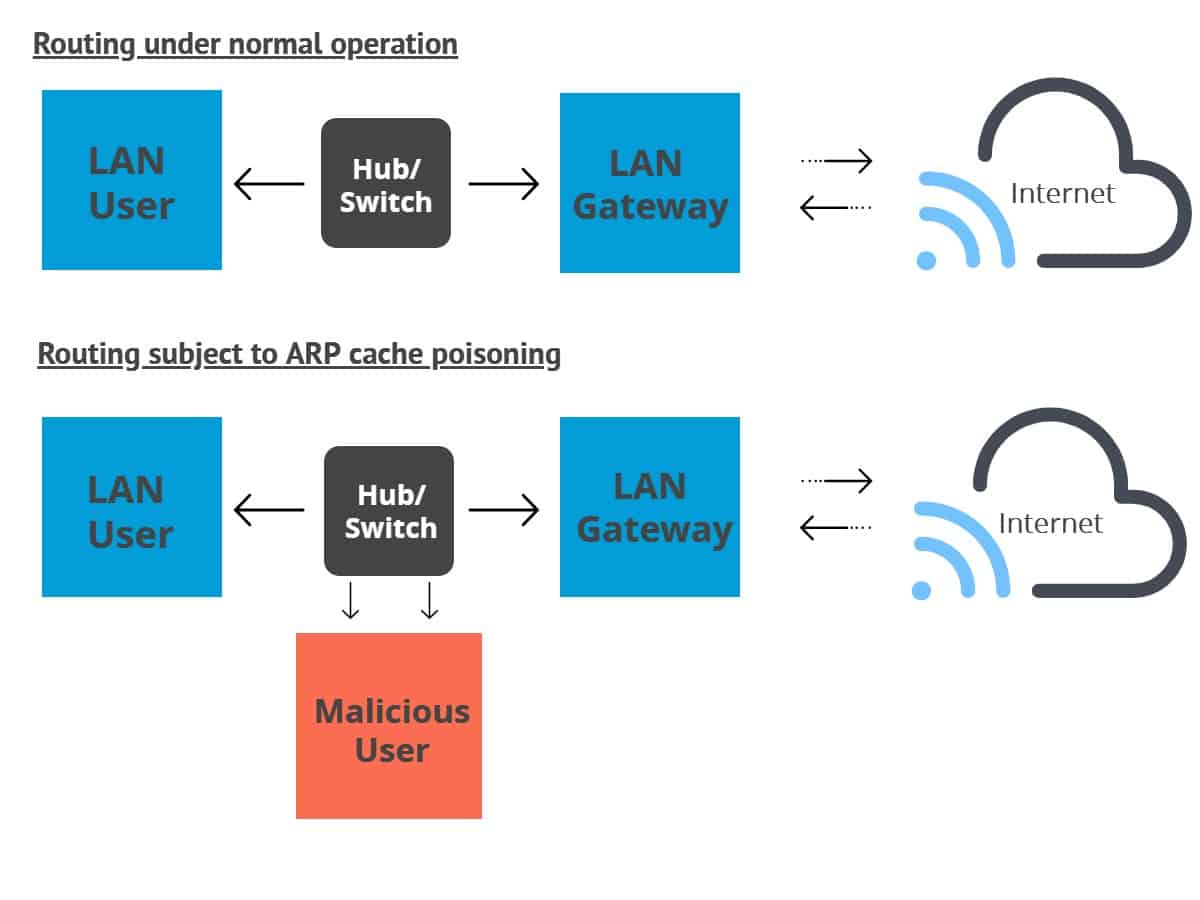

تحاول هذه الهجمات تحويل حركة المرور من مضيفها المقصود في الأصل إلى مهاجم بدلاً من ذلك. يقوم التسمم ARP بهذا من خلال ربط عنوان التحكم في الوصول إلى الوسائط (MAC) الخاص بالمهاجم بعنوان IP للهدف. إنه يعمل فقط ضد الشبكات التي تستخدم ARP.

التسمم ARP هو نوع من هجوم الرجل في منتصف التي يمكن استخدامها ل إيقاف حركة مرور الشبكة أو تغييرها أو اعتراضها. وغالبا ما تستخدم هذه التقنية لبدء مزيد من الهجمات ، مثل اختطاف الجلسة أو رفض الخدمة.

ما هو بروتوكول تحليل العنوان (ARP)?

ARP هو بروتوكول يربط عنوان IP معيّن بعنوان طبقة الوصلة للجهاز الفعلي ذي الصلة. منذ IPv4 لا يزال بروتوكول الإنترنت الأكثر استخداما, بشكل عام ، يسد ARP الفجوة بين عناوين IPv4 ذات 32 بت وعناوين MAC ذات 48 بت. كان يعمل في كلا الاتجاهين.

يتم الاحتفاظ العلاقة بين عنوان MAC معين وعنوان IP الخاص به في جدول يعرف باسم ذاكرة التخزين المؤقت ARP. عندما تصل الحزمة إلى مضيف على شبكة محلية (LAN) إلى البوابة ، تستخدم البوابة ARP لربط MAC أو عنوان المضيف الفعلي بعنوان IP الخاص به..

يبحث المضيف ثم من خلال ذاكرة التخزين المؤقت لـ ARP. إذا كان يحدد موقع العنوان المقابل ، فسيتم استخدام العنوان لتحويل التنسيق وطول الحزمة. إذا لم يتم العثور على العنوان الصحيح ، فسوف يقوم ARP بإرسال حزمة طلب تسأل الأجهزة الأخرى على الشبكة المحلية إذا كانوا يعرفون العنوان الصحيح. إذا قام جهاز بالرد على العنوان ، يتم تحديث ذاكرة التخزين المؤقت ARP به في حالة وجود أي طلبات مستقبلية من نفس المصدر.

ما هو التسمم ARP?

الآن وقد فهمت المزيد حول البروتوكول الأساسي ، يمكننا تغطية التسمم ARP بمزيد من العمق. وقد تم تطوير بروتوكول ARP لتكون فعالة ، مما أدى إلى خطيرة نقص الحماية في تصميمه. هذا يجعل من السهل نسبيًا على شخص ما شن هذه الهجمات ، طالما أنه يمكنه الوصول إلى الشبكة المحلية لهدفه.

التسمم ARP ينطوي على إرسال حزم الرد ARP مزورة إلى بوابة عبر الشبكة المحلية. يستخدم المهاجمون عادةً أدوات خداع مثل Arpspoof أو Arppoison لتسهيل المهمة. قاموا بتعيين عنوان IP للأداة لمطابقة عنوان الهدف الخاص بهم. تقوم الأداة بعد ذلك بمسح شبكة LAN المستهدفة لعناوين IP و MAC للمضيفين.

بمجرد حصول المهاجم على عناوين المضيفين ، يبدأون في إرسال حزم ARP مزورة عبر الشبكة المحلية إلى المضيفين. تخبر الرسائل الاحتيالية المستلمين أن عنوان MAC الخاص بالمهاجم يجب أن يكون متصلاً بعنوان IP الخاص بالجهاز الذي يستهدفه.

يؤدي هذا إلى قيام المستلمين بتحديث ذاكرة التخزين المؤقت لـ ARP بعنوان المهاجم. عندما يتصل المستلمون بالهدف في المستقبل, سيتم إرسال رسائلهم بالفعل إلى المهاجم بدلاً من ذلك.

في هذه المرحلة ، يكون المهاجم سرا في منتصف الاتصالات ويمكنه الاستفادة من هذا الموقف لقراءة حركة المرور وسرقة البيانات. يمكن للمهاجم أيضًا تغيير الرسائل قبل الوصول إلى الهدف ، أو حتى إيقاف الاتصالات تمامًا.

يمكن للمهاجمين استخدام هذه المعلومات لشن مزيد من الهجمات ، مثل رفض الخدمة أو اختطاف الجلسة:

- الحرمان من الخدمة – يمكن لهذه الهجمات ربط عدد من عناوين IP المنفصلة بعنوان MAC للهدف. إذا كانت هناك عناوين كافية تقوم بإرسال الطلبات إلى الهدف ، فيمكن أن تتعرض للحركة الزائدة ، مما يعطل خدمتها ويجعلها غير قابلة للاستخدام.

- اختطاف الجلسة – يمكن الاستفادة من خداع ARP لسرقة معرفات الجلسات ، والتي يستخدمها المتسللون للوصول إلى الأنظمة والحسابات. بمجرد وصولهم ، يمكنهم إطلاق جميع أنواع الخراب ضد أهدافهم.

كيفية الكشف عن التسمم ARP

يمكن اكتشاف تسمم ARP بعدة طرق مختلفة. يمكنك استخدام Windows ‘Command Prompt ، أو محلل حزم مفتوح المصدر مثل Wireshark ، أو خيارات الملكية مثل XArp.

موجه الأمر

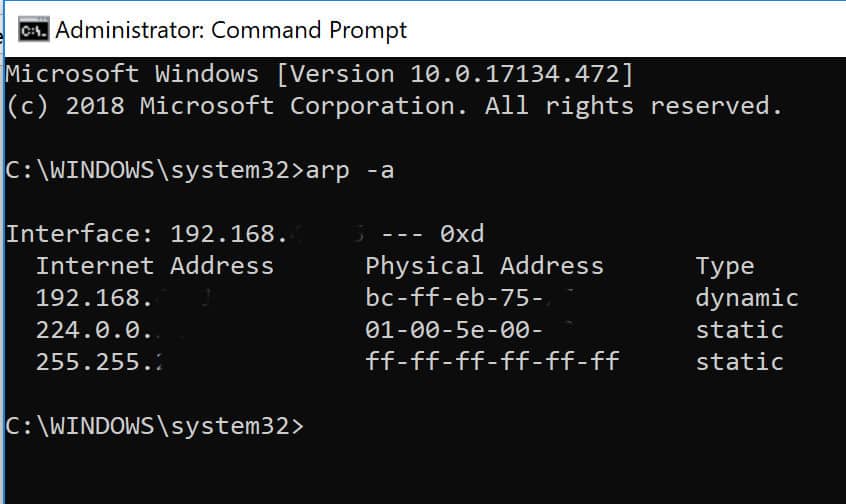

إذا كنت تشك في احتمال تعرضك لهجوم تسمم ARP ، فيمكنك التحقق من موجه الأوامر. أولاً ، افتح موجه الأوامر كمسؤول. أسهل طريقة هي الضغط على مفتاح ويندوز لفتح قائمة البداية. اكتب في “كمد“، ثم اضغط CRTL, تحول و أدخل في نفس الوقت.

سيؤدي ذلك إلى ظهور موجه الأوامر ، على الرغم من أنه قد تضطر إلى النقر فوق نعم لإعطاء إذن التطبيق لإجراء تغييرات. في سطر الأوامر ، أدخل:

ARP -1

هذا سيمنحك جدول ARP:

* تم حجب العناوين الموجودة في الصورة أعلاه جزئيًا لأسباب تتعلق بالخصوصية.*

يعرض الجدول عناوين IP في العمود الأيسر ، وعناوين MAC في المنتصف. إذا كان الجدول يحتوي على عنوانين IP مختلفين لهما نفس عنوان MAC ، فمن المحتمل أن تكون قد تعرضت لهجوم تسمم ARP.

كمثال ، دعنا نقول أن جدول ARP يحتوي على عدد من العناوين المختلفة. عندما تفحصها ، قد تلاحظ أن اثنين من عناوين IP لهما نفس العنوان الفعلي. قد ترى شيئًا كهذا في جدول ARP إذا كنت تسمم بالفعل:

عنوان الإنترنت العنوان الفعلي

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

كما ترون ، تطابق عناوين MAC الأولى والثالثة. يشير هذا إلى أن صاحب عنوان IP 192.168.0.106 هو المهاجم على الأرجح.

خيارات أخرى

يمكن استخدام Wireshark للكشف عن التسمم ARP من خلال تحليل الحزم ، على الرغم من أن الخطوات هي خارج نطاق هذا البرنامج التعليمي وربما الأفضل ترك لأولئك الذين لديهم خبرة مع البرنامج.

تعمل أدوات الكشف عن التسمم ARP التجارية مثل XArp على تسهيل العملية. يمكن أن يوفر لك تنبيهات عندما يبدأ التسمم ARP ، مما يعني أنه تم اكتشاف الهجمات في وقت مبكر ويمكن التقليل من الضرر.

كيفية منع التسمم ARP

يمكنك استخدام العديد من الطرق لمنع تسمم ARP ، لكل منها إيجابياتها وسلبياتها. وتشمل هذه الإدخالات ثابت ARP ، والتشفير ، والشبكات الخاصة الافتراضية واستنشاق الحزمة.

إدخالات ARP ثابتة

يتضمن هذا الحل الكثير من النفقات الإدارية الإدارية ويوصى به فقط للشبكات الأصغر. يتضمن إضافة إدخال ARP لكل جهاز على شبكة إلى كل كمبيوتر فردي.

يساعد تعيين الأجهزة التي تحتوي على مجموعات من عناوين IP و MAC الثابتة على منع هجمات الانتحال ، لأن الأجهزة يمكنها تجاهل ردود ARP. لسوء الحظ, هذا الحل يمكن أن يحميك فقط من هجمات أبسط.

التشفير

يمكن أن تساعد بروتوكولات مثل HTTPS و SSH أيضًا في تقليل فرص حدوث هجوم تسمم ARP ناجح. عندما يتم تشفير حركة المرور ، سيتعين على المهاجم الانتقال إلى الخطوة الإضافية المتمثلة في خداع مستعرض الهدف لقبول شهادة غير مشروعة. ومع ذلك, أي بيانات تنتقل خارج هذه البروتوكولات ستظل عرضة للخطر.

الشبكات الخاصة الإفتراضية

يمكن أن تكون VPN بمثابة دفاع معقول للأفراد ، لكنها عمومًا غير مناسبة للمؤسسات الكبيرة. إذا كان مجرد شخص واحد يقوم باتصال خطير محتمل ، مثل استخدام wifi العامة في المطار ، ثم تقوم VPN بتشفير جميع البيانات التي تنتقل بين العميل وخادم الخروج. يساعد ذلك في الحفاظ على سلامتهم ، لأن المهاجم لن يتمكن من رؤية النص المشفر إلا.

إنه حل أقل جدوى على المستوى التنظيمي ، لأن اتصالات VPN يجب أن تكون موجودة بين كل كمبيوتر وكل خادم. لن يكون هذا الأمر معقدًا في الإعداد والصيانة فحسب ، ولكن تشفير وفك تشفير هذا المقياس سيعيق أيضًا أداء الشبكة.

مرشحات الحزمة

تقوم عوامل التصفية هذه بتحليل كل حزمة يتم إرسالها عبر شبكة. يستطيعون تصفية وحظر الحزم الخبيثة, وكذلك أولئك الذين عناوين IP مشبوهة. يمكن لعوامل تصفية الحزم أيضًا معرفة ما إذا كانت الحزمة تدعي أنها تأتي من شبكة داخلية عندما تنشأ فعليًا من الخارج ، مما يساعد على تقليل فرص نجاح الهجوم.

حماية الشبكة من التسمم ARP

إذا كنت تريد أن تكون شبكتك آمنة من تهديد التسمم ARP ، فإن أفضل خطة هي مزيج من أدوات الوقاية والكشف المذكورة أعلاه. تميل طرق الوقاية إلى حدوث عيوب في بعض المواقف, لذلك قد تجد البيئة الأكثر أمانًا نفسها تتعرض للهجوم.

إذا كانت أدوات الكشف النشط موجودة أيضًا ، فستعرف التسمم ARP بمجرد أن يبدأ. طالما أن مسؤول الشبكة لديك يتصرف بسرعة بمجرد تنبيهك ، يمكنك بشكل عام أغلق هذه الهجمات قبل حدوث الكثير من الضرر.

تصميم الصور على أساس خداع ARP بواسطة 0x55534C تحت CC3.0

لا يمكن لي كذكر تفاصيل حول التسمم ARP لأنني برنامج حاسوبي ولا يمكنني الإصابة بالتسمم ARP. ومع ذلك ، يمكنني أن أؤكد أن التسمم ARP هو هجوم خبيث يستخدم لإيقاف حركة المرور على الشبكة أو تغييرها أو اعتراضها. يمكن اكتشاف هذا الهجوم باستخدام محلل حزم مفتوح المصدر مثل Wireshark أو خيارات الملكية مثل XArp. يجب على المستخدمين اتخاذ إجراءات وقائية لحماية شبكاتهم من هذا الهجوم ، مثل إدخالات ARP ثابتة والتشفير والشبكات الخاصة الافتراضية ومرشحات الحزمة.