À medida que os serviços de streaming aumentam seus esforços para reduzir o compartilhamento de senhas, um hack de conta emergente da Netflix pode dar à empresa e seus usuários algo com que se preocupar. Dezenas de sites agora oferecem acesso gratuito ao Netflix, sem necessidade de senha.

Em vez disso, o hack depende de um desvio fácil baseado no navegador da web para acessar a conta de avaliação paga ou gratuita de outros usuários. Também há pouco Netflix ou outros serviços de streaming que podem fazer a respeito sem afetar drasticamente a experiência do usuário.

Nos últimos 12 meses, um número crescente de sites começou a anunciar abertamente o que eles chamam de “Cookies do Netflix Premium”. O código desses arquivos baseados no navegador pode ser compartilhado e, quando implementado corretamente, ignora completamente os métodos de segurança da conta da Netflix, permitindo acesso total a uma conta premium da Netflix sem a necessidade de senha ou pagamento.

Usando esse método, qualquer pessoa pode facilmente evitar pagar por uma conta Netflix. Descobrimos que pelo menos alguns desses cookies de sessão da Netflix disponíveis gratuitamente acessam contas de teste registradas que provavelmente foram criadas apenas para esse fim. No entanto, também descobrimos que esse método de desvio de conta também pode ser usado com dados de usuários roubados da Netflix de contas pagas.

Com base no que ocorreu em 2023 após a ameaça de malware de roubo de cookie do Facebook, é possível que alguns desses cookies Netflix “gratuitos” sejam roubados e não oferecidos por meio de contas de teste gratuitas. Nos dois casos, esse método viola os Termos de Serviço da Netflix para compartilhamento de contas.

Por meio de nossa pesquisa em andamento na Netflix, descobrimos:

- Mais de duas dezenas de sites postam ou publicam regularmente dados de cookies do Netflix (geralmente anunciados como “cookies de sessão do Netflix”) que permitem que qualquer pessoa ignore os métodos normais de segurança da conta e acesse ilegalmente o Netflix

- Alguns sites atualizam (ou pretendem atualizar) seu cache de cookies da Netflix com a mesma frequência a cada hora

- A maioria desses sites foi registrada nos últimos 12 meses, o que pode indicar uma nova campanha para capitalizar esse método de desvio

- Muitos desses sites agora aparecem no alto dos resultados da Pesquisa Google

O que são cookies persistentes da Netflix?

Quase todos os sites agora usam o que é conhecido como “cookies” para armazenar informações do visitante. Ao visitar um site, os servidores do site pedem ao seu computador ou dispositivo para criar e armazenar um pequeno arquivo que contém informações sobre sua visita. Se você estiver fazendo login em uma conta, o arquivo também conterá informações anônimas por meio de código que permite ao servidor saber quem você é nas visitas subseqüentes ao site.

Os cookies tornam a Web significativamente mais útil e rápida e criam uma experiência de navegação que consome menos tempo.

Os cookies persistentes, como os da Netflix e muitos outros serviços de streaming, permitem acessar suas contas sem a necessidade de redigitar seu nome de usuário e senha sempre que você visita. São especialmente úteis para quem transmite através de aplicativos para smartphone ou tablet, dispositivos conectados à TV como o Roku ou Amazon Fire TV ou através de TVs inteligentes.

Como funcionam os cookies persistentes?

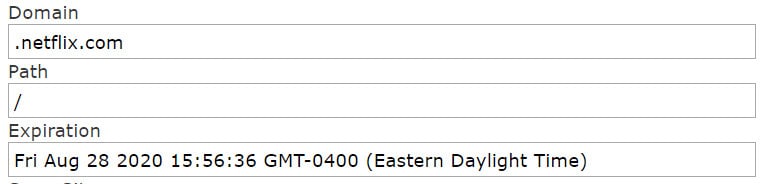

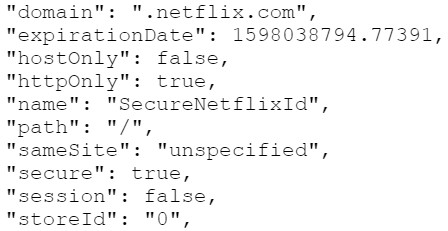

Quando você visita um site e faz login na sua conta, o servidor do site direciona seu dispositivo para criar e armazenar um pequeno arquivo que contém informações rudimentares e “sinalizadores” de segurança. Notavelmente, o arquivo de cookie contém informações na data em que o arquivo foi criado, quando o arquivo expirará, um ID exclusivo e sinalizadores adicionais que ajudam a proteger o cookie contra certos tipos de invasão e uso indevido.

Por exemplo, aqui está o que faz parte da aparência do seu arquivo de cookie de sessão depois que você visita a página inicial do Reddit:

{

"domínio": ".reddit.com",

"data de validade": 1631368533.249147,

"hostOnly": false,

"httpOnly": verdade,

"nome": "símbolo",

"caminho": "/",

"sameSite": "não especificado",

"seguro": verdade,

"sessão": false,

"storeId": "0 0",

"valor": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ ==. 2",

"Eu iria": 14

}

Os servidores do site também criam um arquivo semelhante com seus dados da sessão.

Quando você sai e tenta acessar a maioria dos sites ou aplicativos de sites, seu dispositivo envia o cookie persistente aos servidores do site. O site verifica o ID exclusivo, acessa os detalhes da sua conta contra a que ele armazenou e permite que você entre diretamente na sua farra de TV depois do trabalho ou na onda de compras na Amazon.

Tudo isso geralmente acontece em apenas alguns segundos, e é por isso que você pode tocar no aplicativo Netflix ou acessar o site do navegador e acessar a tela de seleção de perfil quase instantaneamente.

Os cookies persistentes podem ser projetados para durar quase qualquer período de tempo. Os intervalos são descritos no cookie usando segundos e não há muito limite superior ou inferior. Isso significa que seus cookies persistentes podem durar de alguns minutos a alguns milhares de anos.

A duração do cookie depende do site ou serviço que você está usando, pois cada empresa determina aos desenvolvedores da Web quanto tempo os cookies devem persistir. Somente quando esses cookies são projetados para permanecer após você fechar seu navegador ou aplicativo é que eles se enquadram na categoria conhecida como “cookies persistentes”. Esses cookies criados para excluir quando você sai do site são conhecidos como “cookies de sessão” (embora a maioria dos sites que oferecem cookies da Netflix se refiram incorretamente a eles como apenas “cookies de sessão”).

Os cookies persistentes da Netflix geralmente são projetados para durar cerca de 365 dias, o que também é comum em muitos sites. A menos que você saia intencionalmente do Netflix ou exclua manualmente seus cookies, esses arquivos continuarão permitindo que você entre na sua conta Netflix até que o cookie expire.

Importante, seus cookies Netflix e quaisquer outros cookies persistentes não tem sua senha e nome de usuário anexados a eles. Se alguém roubasse seus dados de cookies do Netflix, eles não poderiam ser usados para roubar sua senha, embora ainda possam ser usados para acessar sua conta. O problema, na verdade, não é que os cookies contenham senhas seguras, mas que eles ignoram a necessidade de senhas completamente.

De um modo geral, esses arquivos de cookies seguros devem existir apenas em dois locais: cada computador ou dispositivo individual que você usa para suas contas e os servidores da empresa cujos serviços você está acessando. Portanto, mesmo que você transmita a Netflix a partir de vários dispositivos, cada um desses dispositivos possui seu próprio cookie de sessão exclusivo.

Como as pessoas ignoram a segurança da Netflix com cookies persistentes?

Os cookies persistentes são projetados para permitir o acesso a contas protegidas por senha sem a necessidade de inserir novamente as informações de segurança da conta. No entanto, eles não estão restritos a dispositivos específicos e não contêm nenhuma informação que identifique ou codifique um dispositivo ou local específico para eles. Isso significa que eles não contêm, por exemplo, endereços MAC ou endereços IP exclusivos.

Isso também significa que se alguém copiar e compartilhar esse arquivo de cookie ou apenas os dados contidos nele, será possível usar essas informações para acessar uma conta normalmente protegida por senha. E com frequência crescente, é exatamente isso que as pessoas estão fazendo.

EditThisCookie

A maioria dos usuários da Web não possui conhecimento ou habilidade técnica para editar dados de cookies da maneira mais difícil. É aí que entram os plug-ins do navegador Chrome como o EditThisCookie para Chrome. Esses plug-ins facilitam a importação e a exportação de dados de cookies sem nenhuma habilidade ou experiência em programação..

https://cdn.comparitech.com/wp-content/uploads/2023/09/netflixcookies.mp4

De fato, usando este plugin do navegador, é possível importar e exportar dados de cookies existentes em alguns segundos. A única dificuldade, pelo menos até recentemente, seria colocar as mãos nos dados de cookies de sessão de outro usuário da Netflix.

Nos últimos 12 meses, no entanto, o Google começou a indexar mais de duas dúzias de sites que oferecem “cookies de sessão do Netflix”, a maioria dos quais também fornece instruções sobre como usar a extensão EditThisCookie Chrome para efetivar os cookies. Muitos desses sites não começaram a aparecer alto nas pesquisas do Google nos últimos 12 meses; a maioria também foi criada nos últimos 12 meses.

Além disso, a maioria desses sites oculta intencionalmente suas informações de propriedade. Encontramos um site que conseguimos rastrear até um desenvolvedor individual na Índia. No momento desta redação, ele não retornou uma solicitação por e-mail para obter mais informações sobre a origem desses cookies.

O hacker persistente de cookies da Netflix realmente funciona?

Enquanto eu testei esse método internamente de um navegador da web para outro no mesmo computador (Chrome para Opera), verificamos que isso funciona com cookies obtidos externamente.

Trocamos dados de cookies da Netflix entre mim e outro editor da Comparitech. Usando EditThisCookie, consegui acessar a conta da Netflix de nosso editor sênior Paul Bischoff, por exemplo, sem precisar das informações de login. Tudo o que fiz foi:

- Copie seus dados de cookies (enviados a mim por um arquivo de texto)

- Use a “função Importar” no plug-in EditThisCookie Chrome

- Cole os dados do cookie

- Atualize a página do navegador apontando para Netflix

Em alguns segundos, eu tive acesso à conta dele. Eu descobri que também tinha privilégios completos, incluindo a opção de alterar sua senha, o endereço de email associado à conta e a opção de desconectá-lo de seus dispositivos. Também pude ver os endereços IP dos dispositivos mais usados recentemente (informações que poderiam ser usadas para instituir um ataque DDoS ou em um ataque SWAT) e seu histórico de navegação.

A Netflix exige que você digite sua senha atual se quiser mudar para uma nova. Mas quem obtém acesso ilegítimo à sua conta pode ver seu endereço de e-mail e número de telefone. Essas informações podem ter referência cruzada com informações expostas em violações de dados anteriores – facilmente obtidas na dark web -, potencialmente permitindo que um hacker obtenha uma senha e assuma a conta. É por isso que é sempre importante usar uma senha exclusiva para cada conta online.

A única coisa que não pude fazer (felizmente) foi obter acesso aos detalhes completos do pagamento (apenas o nome do pagamento, os últimos quatro dígitos do cartão usado e a data de validade do cartão. Mesmo assim, essas informações podem ser suficientes para convencer um representante do banco menos exigente para fornecer mais detalhes da conta por telefone.

Também poderia substituir os detalhes de pagamento dele pelos meus, se quisesse assumir completamente a conta dele..

Onde esses sites estão obtendo cookies da Netflix?

Existem algumas possibilidades a considerar. Muitos desses sites que compartilham cookies persistentes da Netflix alegam estar fazendo isso legalmente. A declaração típica que eles incluem é que esses cookies são compartilhados de forma livre e equitativa de indivíduos que pagam pessoalmente por contas ou se registram para testes gratuitos. No mínimo, isso significa que eles estão violando flagrantemente os Termos de Serviço (ToS) da Netflix em relação ao compartilhamento de contas. E, de fato, nos testes, localizamos pelo menos um arquivo de cookie compartilhado em um desses sites que funcionavam para acessar uma conta de avaliação gratuita.

No entanto, com tantos sites que oferecem cookies gratuitos e muitos alegando atualizá-los diariamente ou até a cada hora, há a chance de que alguns desses cookies possam ser roubados. Também existe um precedente recente para esse tipo de atividade à luz do malware Stresspaint, que rouba cookies, que o Facebook encontrou em 2023.

Frank Downs, diretor de práticas de segurança cibernética da ISACA, concorda. “Isso pode ser o resultado de várias ações diferentes”, ele nos diz.

“Sim, os sites podem compartilhar informações sobre cookies, mas… o que pode ser mais provável é que exista uma vulnerabilidade séria que os invasores possam explorar de maneira generalizada. Isso pode até ser uma vulnerabilidade divulgada que ainda não foi tratada pela Netflix, muito menos por todos os parceiros que utilizam os serviços de streaming da Netflix. ”

Para seu crédito, Downs estava no local. De acordo com uma publicação do Medium de novembro de 2023 por um pesquisador de segurança cibernética conhecido como blueberryinfosec (Bbinfosec), a Netflix está realmente ciente da vulnerabilidade – e a considera “fora do escopo”. Em outras palavras: um problema do usuário final, não o deles. Em seu post de novembro de 2023, Bbinfosec explicou como relatou o problema à Netflix como parte de seu programa de recompensas de bugs.

O número de sites que compartilham cookies da Netflix e o método de desvio acima mencionado aumentaram rapidamente logo após a Bbinfosec publicar seu relatório.

Se houver roubo generalizado de cookies, permanece um mistério o local onde esses cookies podem ser roubados. A resposta mais provável é através de dispositivos mais antigos e menos seguros infectados com malware que rouba cookies, operando de maneira semelhante ao Stresspaint, através de ataques XSS ou de dispositivos que estão sendo invadidos por ataques Man-in-the-Middle (MiTM).

Quase 5 milhões de sites podem ser usados para roubar cookies da Netflix

Para descobrir a extensão da ameaça em potencial, a Comparitech realizou vários testes para determinar quantas vulnerabilidades de scripts entre sites (XSS) existem que hackers poderiam usar para roubar cookies da Netflix, quantos sites atualmente têm essas vulnerabilidades e se um ataque XSS poderia se reunir os dados de cookies de um usuário Netflix para uso externo.

Mais especificamente:

- Usamos o Shodan para pesquisar 14.221 vulnerabilidades XSS publicadas no CVE, 204 das quais tinham hosts online vulneráveis a ataques

- Encontramos 28.173.468 instâncias em que os serviços em execução, como o Apache, são afetados por essas vulnerabilidades do XSS

- A vulnerabilidade mais comum que encontramos foi CVE-2023-17082 no PHP. Afeta 4,8 milhões de sites

Devido às políticas de cookies da Netflix, os invasores podem usar qualquer um dos serviços vulneráveis que encontramos para roubar cookies de sessão da Netflix. Nós o testamos no laboratório e pudemos usar um site comprometido e uma falha conhecida em uma versão antiga do Firefox para roubar um cookie de sessão.

Suporte da Netflix a dispositivos mais antigos

O problema vai além de sites vulneráveis, no entanto. Dispositivos mais antigos criam uma ameaça à segurança quando há cookies envolvidos.

De acordo com o Direto de práticas de segurança cibernética da ISACA, “sistemas desatualizados usados pelas vítimas os tornam mais suscetíveis”.

A maioria dos usuários do Netflix provavelmente está transmitindo através de dispositivos atualizados, mas o Netflix ainda suporta alguns navegadores mais antigos, comuns entre os sistemas operacionais Windows 7 e Windows Vista. Faltam alguns dos sinalizadores de segurança de cookies atualizados mais recentemente que podem ajudar a impedir o roubo de cookies.

A Netflix funciona em muitos navegadores da Web mais antigos e em muitos dispositivos menos seguros. O aplicativo também pode ser baixado em dispositivos de streaming de baixo custo baseados no Android vendidos através do eBay ou Amazon. Esses dispositivos poderiam ter um malware para roubar cookies pré-instalado pelo vendedor.

Além disso, qualquer pessoa que faça streaming através de dispositivos conectados à TV mais antigos, ou até mesmo TVs inteligentes, pode ser muito mais suscetível devido a atualizações de dispositivos menos frequentes e menos eficazes. Aqueles que usam esses dispositivos “são suscetíveis a ataques em potencial por períodos mais longos, proporcionando uma maior janela de ataque para os atores maliciosos”, explicou Downs.

Embora seja possível que alguns desses proprietários de sites e suas fontes estejam operando com uma sensação de altruísmo, também é possível que alguns possam ser cúmplices no roubo de contas da Netflix. Os dados de cookies da Netflix anunciados e oferecidos são possivelmente provenientes de hackers e gerados com receita através de anúncios na página desses sites.

O roubo persistente de cookies é uma ameaça para sites baseados em contas

Em meados de 2023, a empresa de segurança cibernética Radware emitiu um aviso sobre o vírus “Stresspaint”. Instalado em um aplicativo de nome semelhante chamado “Relieve Stress Paint”, o malware rouba discretamente os cookies persistentes do navegador das vítimas no Facebook. Depois que os programadores da Stresspaint obtêm esses arquivos, eles podem ignorar rapidamente os métodos normais de segurança de contas do Facebook – incluindo requisitos de nome de usuário e senha e autenticação multifator – para acessar ilegalmente as contas do Facebook.

“Stresspaint” é alarmante, mas também não é uma abordagem nova para o roubo de contas. Mais tecnicamente referida como “seqüestro de sessão”, essa ameaça à segurança da Internet é um problema conhecido para quase todos os sites por aí que utilizam contas protegidas por senha. Mas é particularmente problemático para sites amplamente populares, como o Netflix, que usam cookies persistentes ou que não são excluídos automaticamente depois que você fecha o navegador..

De fato, as aquisições de contas são uma preocupação muito real com esse tipo de abuso de cookies, pois o Netflix não exige que você digite sua senha para acessar as configurações de sua conta.

Entretanto, nosso experimento interno apenas sugere um problema maior. Parece haver um aumento altamente perceptível na atividade relacionada a ignorar a segurança da conta Netflix usando cookies de sessão. Entre 1 e 26 de agosto de 2023, não encontramos sites indexados pelo Google para o termo “cookies de sessão da Netflix”.

Apenas 12 meses depois, e durante o mesmo período de pesquisa de 2023, encontramos cerca de uma dúzia de sites postando ativamente cookies de sessão do usuário da Netflix e instruções de como usá-los. Vários também usam palavras-chave como “100% funcionando” e “atualizado a cada hora” e, com base em uma revisão dos sites, muitos parecem estar atualizando sua lista de cookies de sessão regularmente.

Fora desse período de pesquisa, localizamos mais de duas dezenas de sites com artigos publicados no final de 2023 até o final de agosto (quando concluímos a pesquisa) que oferecem cookies da Netflix e instruções de edição de cookies. A maioria desses sites compartilha o mesmo registrador de sites, o que pode indicar propriedade comum.

A Netflix tem uma nova ameaça de segurança em suas mãos?

A Netflix é uma marca bem conhecida há quase uma década. É improvável que o seqüestro de sessões ou o uso indevido ainda mais mundano de cookies da Netflix sejam particularmente novos. No entanto, atividades passadas de seqüestro e compartilhamento de contas provavelmente ocorreram através da dark web ou através de canais de comunicação privados entre hackers.

No entanto, parece que algo mudou no final de 2023.

O número de sites que competem para publicar cookies de sessão atualizados da Netflix proliferou nos últimos 12 meses. Embora esses sites ofereçam esses cookies de graça, eles ganham dinheiro com seus empreendimentos com páginas de baixo esforço e com anúncios na página. É possível que alguns desses sites possam até levar malware ou tentar roubar cookies da Netflix com o tipo de ataques de script entre sites mencionados anteriormente.

Além disso, esse tipo de seqüestro de sessão não é novidade, como indica o problema de estresse no Facebook. Com base nos designs atuais, quase qualquer site que usa cookies persistentes pode ser “invadido” por meio de dados de cookies roubados.

Por sua vez, a Netflix está empregando as medidas de segurança exigidas para ajudar a proteger os usuários. Os servidores da Netflix foram projetados para criar cookies de sessão com sinalizadores de segurança padrão do setor, incluindo “HttpOnly”, “Secure” e “SameSite”. Em termos leigos:

- HttpOnly impede que códigos mal-intencionados de sites compartilhem dados de cookies com JavaScripts (geralmente através de ataques chamados injeção XSS ou scripts entre sites)

- Seguro força seu navegador a enviar apenas o cookie por HTTPS

- SameSite não permite que o cookie seja enviado para outro site

Ao analisar os cookies localizados nesses sites gratuitos de cookies da Netflix, descobrimos que a empresa está empregando todos os protocolos de proteção de cookies disponíveis no momento:

No entanto, também é possível que exista um vírus na natureza coletando dados de cookies de usuários da Netflix. Falhas na segurança atual dos cookies podem permitir que os hackers ignorem os sinalizadores HttpOnly e Secure, possibilitando que alguns ataques Man-in-the-Middle continuem funcionando e raspe dados de usuários da Netflix, particularmente aqueles transmitidos por Wi-Fi público.

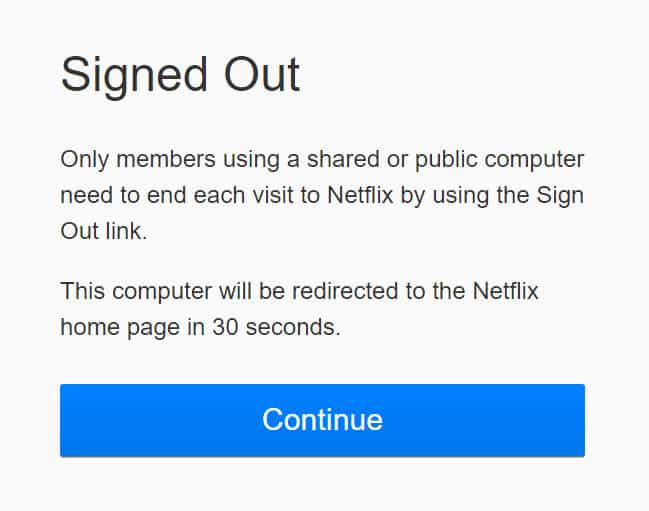

Tudo isso dito, a due diligence da Netflix é um tanto prejudicada pelas mensagens da empresa que informam aos usuários que não têm nenhuma preocupação relacionada a logons persistentes. Se você sair da sua conta Netflix em um navegador da Web, por exemplo, poderá ver esta mensagem na tela de logout:

A Netflix declara que “Apenas membros que usam um computador público ou compartilhado precisam encerrar cada visita à Netflix usando o link Sair.” No entanto, considere o fato muito real de que os cookies persistentes da Netflix possam ser roubados ou abusados. Já vimos evidências disso nos problemas de malware do Facebook e em nossos testes de laboratório. Esse pode não ser o melhor conselho para a Netflix dar a seus usuários, mesmo que seja verdade na maioria das vezes. É mais uma questão de desejo versus necessidade, neste caso.

Os usuários do Netflix nem sempre precisam sair, mas em alguns casos, eles podem muito bem querer.

Como proteger seus cookies Netflix

Com dezenas de milhões de usuários em todo o mundo, é improvável que uma alta porcentagem de usuários da Netflix tenha seus cookies persistentes roubados. No entanto, aqueles que têm consciência de segurança podem querer tomar algumas etapas extras para evitar aquisições ou abuso de conta..

Verifique seu e-mail para novos logins

Sempre que um novo dispositivo faz login na sua conta Netflix, o serviço envia um e-mail para você saber. Verifique seu e-mail regularmente e procure novas notificações de login de dispositivo da Netflix. Verifique os detalhes da notificação e verifique se o dispositivo e o local fazem sentido. Descobrimos que você receberá um novo e-mail de login, mesmo que alguém acesse sua conta usando dados de cookies roubados.

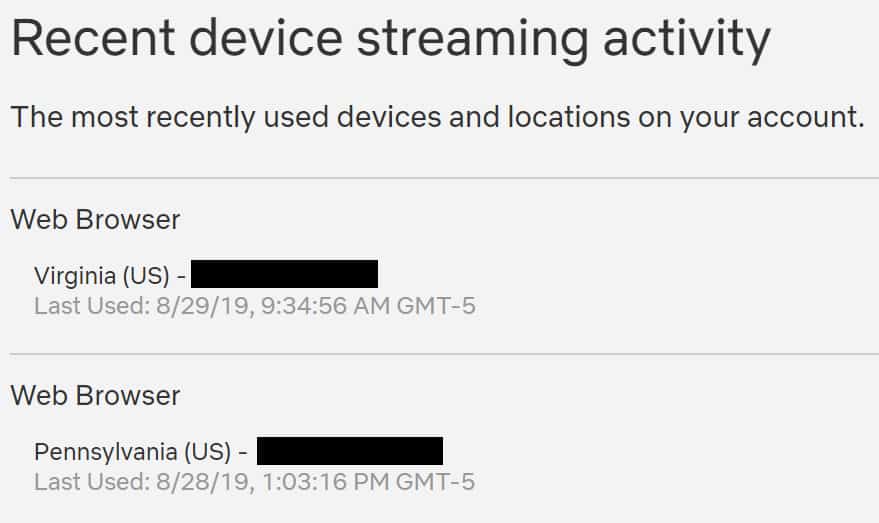

Verifique seu histórico recente de streaming de dispositivos

Nas configurações da sua conta Netflix, localize a seção intitulada “Atividade recente de streaming de dispositivos”. A partir daí, revise a atividade de navegação mais recente e procure as conexões que possam estar fora do comum. O acesso de endereços IP em outros países ou estados que você nunca visitou antes pode ser uma bandeira vermelha. Observe que, se você transmitiu o Netflix por meio de um proxy, como uma VPN, poderá ver endereços IP ou locais que parecem estranhos.

Efetue logout de todos os dispositivos atuais regularmente

Pode ser um inconveniente a curto prazo, mas você pode ajudar a impedir o abuso de conta efetuando logoff de todos os dispositivos regularmente. Felizmente, a Netflix oferece uma opção útil nas configurações da sua conta que desconecta automaticamente todos os dispositivos de uma só vez. Quanto menos dispositivos você tiver com logins persistentes no Netflix, menor será sua chance de roubar e abusar de um cookie.

Use uma senha forte para sua conta Netflix

Embora não o proteja contra roubo e abuso persistentes de cookies, ainda é importante usar e manter senhas fortes e exclusivas para suas contas. Use um gerador de senhas para criar senhas e use um gerenciador de senhas seguro para armazenar suas senhas para fácil acesso e referência.

Execute uma verificação de vírus em seus dispositivos e use um programa antivírus em tempo real

Se você suspeitar que seu computador ou outros dispositivos possam estar infectados, execute um programa antivírus para verificar se há algum malware em potencial no seu sistema. Infelizmente, você não poderá executar verificações de vírus em dispositivos conectados à TV ou TVs inteligentes, mas sua chance de ter vírus instalados nesses dispositivos é pequena.

Também recomendamos instalar e usar uma ferramenta antivírus em tempo real para ajudar a proteger contra infecções futuras. E se você estiver particularmente preocupado com os ataques do MiTM, proteja com senha sua rede Wi-Fi doméstica com uma senha forte e monitore os usuários da sua rede doméstica quanto a possíveis freeloaders. Além disso, minimize sua transmissão ou acesso a sites protegidos por senha enquanto estiver em Wi-Fi público ou use uma VPN quando estiver em Wi-Fi público.

Atualize seus dispositivos mais antigos

Como observou Frank Downs, da ISACA, os dispositivos mais antigos são uma grande ameaça à segurança, especialmente para aplicativos como o Netflix que usam logins persistentes. Se você ainda estiver usando dispositivos mais antigos, provavelmente é melhor atualizar.

A maioria dos populares dispositivos de streaming conectados à TV, como Apple TV, Roku e Amazon Fire TV, envia regularmente atualizações de software para seus dispositivos (mesmo muitos de seus modelos mais antigos). Sabe-se que as TVs inteligentes têm atualizações menos frequentes e, às vezes, nenhuma atualização para os modelos anteriores. Pode ser melhor usar um dispositivo de streaming conectado à TV para Netflix e outros serviços para a TV da sua sala ou quarto.

Existe uma solução para a ameaça persistente de cookies?

A infraestrutura atual da Internet é construída em torno da velocidade e conveniência, e os cookies persistentes são parte integrante disso. A facilidade de uso tem um custo de segurança e, no estado atual, os cookies persistentes certamente têm uma brecha de segurança que pode ser difícil de superar sem algumas mudanças importantes na forma como os cookies são criados..

Downs tem algumas recomendações para quem deseja proteger melhor suas atividades online. Uma é usar o Brave Browser, um navegador da web focado na segurança que inclui muitos recursos de privacidade que ajudam a impedir o rastreamento e atividades maliciosas da web.

Os usuários do Netflix também podem querer pensar cuidadosamente sobre seus próprios comportamentos de navegação na web. “Os usuários devem estar atentos a qualquer coisa que pareça suspeita e pensar duas vezes antes de clicar”, explicou Downs.

E para os usuários que desejam o máximo de segurança ao usar o Netflix e qualquer outro site, há sempre a opção nuclear: bloqueio de script. “No entanto”, disse Downs, “isso degradará a experiência on-line e os usuários devem estar prontos para isso”.

Os cookies roubados da Netflix facilitam a invasão total da conta de um usuário por hackers. Além disso, qualquer pessoa que use a conta Netflix de outra pessoa pode coletar informações suficientes das configurações de um usuário para invadir outras contas pessoais.

Após o teste, não apenas confirmamos que esse truque persistente de cookies funciona, mas também que os cookies podem ser roubados. Além disso, existem milhões de sites por aí que podem ser usados para roubar dados de cookies da Netflix. Embora os sites que oferecem cookies da Netflix afirmem fazê-lo legitimamente, e confirmamos que pelo menos alguns oferecem cookies associados a avaliações gratuitas, eles estão no mínimo quebrando os ToS da Netflix e, na pior das hipóteses, podem estar envolvidos ou ajudar a alimentar a conta da Netflix pirataria.

Aaron Phillips contribuiu para esta história.

Portuguese:

É preocupante ver que cada vez mais sites oferecem acesso gratuito à Netflix sem a necessidade de senha. O hack depende de um desvio fácil baseado no navegador da web para acessar a conta de avaliação paga ou gratuita de outros usuários. Isso viola os Termos de Serviço da Netflix para compartilhamento de contas e pode ser prejudicial para a empresa e seus usuários. É importante que a Netflix tome medidas para garantir a segurança das contas de seus usuários e evitar que esses hacks continuem a ocorrer. Os usuários também devem tomar medidas para proteger suas contas, como verificar seu e-mail para novos logins, verificar seu histórico recente de streaming de dispositivos, efetuar logout de todos os dispositivos atuais regularmente, usar uma senha forte para sua conta Netflix, executar uma verificação de vírus em seus dispositivos e usar um programa antivírus em tempo real e atualizar seus dispositivos mais antigos.