A medida que los servicios de transmisión intensifican sus esfuerzos para reducir el uso compartido de contraseñas, un hack de cuenta emergente de Netflix puede darles a la compañía y a sus usuarios algo de qué preocuparse. Docenas de sitios web ahora ofrecen acceso gratuito a Netflix, no se requiere contraseña.

En cambio, el truco se basa en un bypass fácil basado en el navegador web para acceder a la cuenta de prueba gratuita o de pago de otros usuarios. También hay poco que Netflix u otros servicios de transmisión puedan hacer al respecto sin afectar drásticamente la experiencia del usuario.

En los últimos 12 meses, un número creciente de sitios web comenzó a anunciar abiertamente lo que llaman “Cookies premium de Netflix“. El código de estos archivos basados en el navegador se puede compartir y, cuando se implementa correctamente, omite por completo los métodos de seguridad de la cuenta de Netflix, lo que permite el acceso total a una cuenta premium de Netflix sin la necesidad de una contraseña o pago.

Con este método, cualquiera puede evadir fácilmente el pago de una cuenta de Netflix. Hemos descubierto que al menos algunas de estas cookies de sesión de Netflix de acceso gratuito acceden a cuentas de prueba registradas que probablemente se crearon solo para este propósito. Sin embargo, también descubrimos que este método de omisión de cuenta también se puede usar con datos de usuario de Netflix robados de cuentas pagas.

Según lo que ocurrió en 2023 después de la propia amenaza de malware de robo de cookies de Facebook, es posible que algunas de estas cookies de Netflix “gratuitas” sean robadas y no se ofrezcan a través de cuentas de prueba gratuitas. En cualquier caso, este método viola los Términos de servicio de Netflix para compartir cuentas.

A través de nuestra investigación en curso en Netflix, descubrimos:

- Más de dos docenas de sitios web publican regularmente o han publicado datos de cookies de Netflix (generalmente anunciados como “cookies de sesión de Netflix”) que permiten a cualquiera omitir los métodos normales de seguridad de la cuenta y acceder ilegalmente a Netflix

- Algunos sitios web actualizan (o afirman actualizar) su caché de cookies de Netflix con tanta frecuencia como cada hora

- La mayoría de estos sitios web se registraron en los últimos 12 meses, lo que puede indicar una nueva campaña para capitalizar este método de derivación

- Muchos de estos sitios web ahora aparecen altos en los resultados de búsqueda de Google

¿Qué son las cookies persistentes de Netflix??

Casi todos los sitios web ahora usan lo que se conoce como “cookies” para almacenar información de los visitantes. Cuando visita un sitio web, los servidores del sitio le dicen a su computadora o dispositivo que cree y almacene un pequeño archivo que contenga información sobre su visita. Si inicia sesión en una cuenta, el archivo también contendrá información anónima a través de un código que le permite al servidor saber quién es usted en visitas posteriores al sitio web.

Las cookies hacen que la web sea significativamente más útil y más rápida y crean una experiencia de navegación que consume menos tiempo.

Las cookies persistentes como las que usan Netflix y muchos otros servicios de transmisión permiten acceder a sus cuentas sin necesidad de volver a ingresar su nombre de usuario y contraseña cada vez que lo visita. Son especialmente útiles para aquellos que transmiten a través de aplicaciones de teléfonos inteligentes o tabletas, dispositivos conectados a la televisión como Roku o Amazon Fire TV, o a través de televisores inteligentes.

¿Cómo funcionan las cookies persistentes??

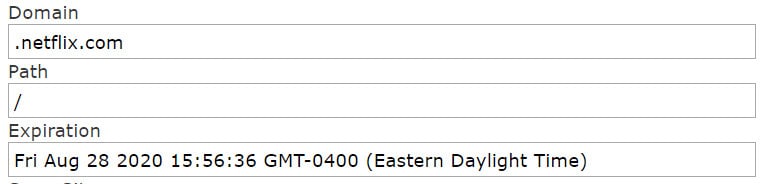

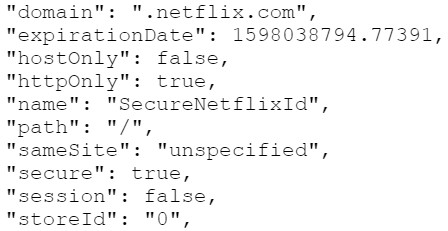

Cuando visita un sitio web e inicia sesión en su cuenta, el servidor del sitio web le indica a su dispositivo que cree y almacene un pequeño archivo que contenga información rudimentaria y “banderas” de seguridad. En particular, el archivo de cookies contiene información sobre la fecha en que se creó, cuándo caducará, una identificación única y marcas adicionales que ayudan a proteger la cookie de ciertos tipos de piratería y uso indebido.

Por ejemplo, esto es parte de cómo se vería su archivo de cookies de sesión después de visitar la página de inicio de Reddit:

{

"dominio": ".reddit.com",

"fecha de caducidad": 1631368533.249147,

"hostOnly": falso,

"httpOnly": cierto,

"nombre": "simbólico",

"camino": "/ /",

"sameSite": "sin especificar",

"seguro": cierto,

"sesión": falso,

"storeId": "0 0",

"valor": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ ==. 2",

"carné de identidad": 14

}

Los servidores del sitio web también crean un archivo similar con los datos de su sesión.

Cuando salga y luego intente acceder a la mayoría de los sitios web o aplicaciones, su dispositivo envía la cookie persistente a los servidores del sitio web. El sitio web verifica la identificación única, accede a los detalles de su cuenta contra la que ha almacenado, y luego le permite entrar directamente para su atracón de TV después del trabajo o la juerga de compras de Amazon.

Todo esto generalmente ocurre en solo unos segundos, por lo que puede tocar su aplicación de Netflix o ir al sitio en su navegador y acceder a la pantalla de selección de perfil casi al instante.

Las cookies persistentes pueden diseñarse para durar casi cualquier período de tiempo. Los intervalos se describen en la cookie usando segundos, y no hay mucho límite superior o inferior. Eso significa que sus cookies persistentes pueden durar desde unos minutos hasta unos pocos miles de años..

La duración de la cookie depende del sitio web o del servicio que esté utilizando, ya que cada empresa dicta a sus desarrolladores web cuánto tiempo deben durar sus propias cookies. Es solo cuando esas cookies están diseñadas para permanecer después de que haya cerrado su navegador o aplicación que caen en la categoría conocida como “cookies persistentes”. Las cookies diseñadas para eliminarse cuando abandona el sitio se conocen como “cookies de sesión” (aunque la mayoría de los sitios que ofrecen cookies de Netflix se refieren incorrectamente a ellas como “cookies de sesión”).

Las cookies persistentes de Netflix generalmente están diseñadas para durar unos 365 días, lo que también es común entre muchos sitios web. A menos que cierre la sesión intencionalmente de Netflix o elimine manualmente sus cookies, esos archivos continuarán permitiéndole ingresar a su cuenta de Netflix hasta que caduque la cookie.

Es importante destacar que sus cookies de Netflix y cualquier otra cookie persistente no tienen su contraseña y nombre de usuario adjuntos. Si alguien robara sus datos de cookies de Netflix, no podría usarse para robar su contraseña, aunque aún podría usarse para acceder a su cuenta. El problema, de hecho, no es que las cookies contengan contraseñas seguras, sino que evitan por completo la necesidad de contraseñas.

En términos generales, estos archivos de cookies seguros solo deben existir en dos ubicaciones: cada computadora o dispositivo individual que use para sus cuentas y los servidores de la compañía a los que accede. Entonces, aunque transmita Netflix desde múltiples dispositivos, cada uno de esos dispositivos tiene su propia cookie de sesión única.

Cómo las personas pasan por alto la seguridad de Netflix con cookies persistentes?

Las cookies persistentes están diseñadas para permitir el acceso a cuentas protegidas con contraseña sin la necesidad de volver a ingresar la información de seguridad de la cuenta. Sin embargo, no están restringidos a dispositivos específicos y no contienen ninguna información que les identifique o codifique un dispositivo o ubicación específicos. Eso significa que no contienen, por ejemplo, direcciones MAC o direcciones IP únicas.

Eso también significa que si alguien copia y comparte ese archivo de cookies o solo los datos que contiene, entonces es posible utilizar esa información para acceder a una cuenta normalmente protegida por contraseña. Y con una frecuencia cada vez mayor, eso es exactamente lo que la gente está haciendo.

EditThisCookie

La mayoría de los usuarios de la web carecen del conocimiento técnico o la habilidad para editar datos de cookies de la manera más difícil. Ahí es donde entran los complementos del navegador Chrome como EditThisCookie para Chrome. Estos complementos facilitan la importación y exportación de datos de cookies sin ninguna habilidad o experiencia en programación..

https://cdn.comparitech.com/wp-content/uploads/2023/09/netflixcookies.mp4

De hecho, usando este complemento de navegador, uno puede importar y exportar datos de cookies existentes en unos segundos. La única dificultad, al menos hasta hace poco, habría sido poner las manos en los datos de cookies de sesión de otro usuario de Netflix.

Sin embargo, en los últimos 12 meses, Google comenzó a indexar más de dos docenas de sitios web que ofrecen “cookies de sesión de Netflix”, la mayoría de las cuales también proporcionan instrucciones sobre cómo usar la extensión EditThisCookie Chrome para que las cookies surtan efecto. Muchos de estos sitios no solo comenzaron a aparecer en las búsquedas de Google en los últimos 12 meses; la mayoría también se crearon en los últimos 12 meses.

Además, la mayoría de estos sitios ocultan a propósito su información de propiedad. Encontramos uno del sitio que pudimos rastrear hasta un desarrollador individual en India. Al momento de escribir esto, no ha devuelto una consulta por correo electrónico para obtener más información sobre dónde se obtienen estas cookies.

¿El truco persistente de cookies de Netflix realmente funciona??

Si bien probé este método internamente de un navegador web a otro en la misma computadora (Chrome to Opera), verificamos que esto funciona con cookies obtenidas externamente.

Intercambiamos datos de cookies de Netflix entre mí y otro editor de Comparitech. Usando EditThisCookie, pude acceder a la cuenta de Netflix de nuestro editor senior Paul Bischoff, por ejemplo, sin necesidad de su información de inicio de sesión. Todo lo que hice fue:

- Copie sus datos de cookies (que me envió a través de un archivo de texto)

- Use la “función Importar” en el complemento EditThisCookie Chrome

- Pega los datos de la cookie

- Actualice la página del navegador que apunta a Netflix

En unos segundos, tuve acceso a su cuenta. Descubrí que también tenía privilegios completos, incluida la opción de cambiar su contraseña, la dirección de correo electrónico asociada con la cuenta y la opción de cerrar la sesión de sus dispositivos. También pude ver las direcciones IP de sus dispositivos usados más recientemente (información que podría usarse para instituir un ataque DDoS o en un ataque SWATing) y su historial de navegación.

Netflix requiere que ingrese su contraseña actual si desea cambiar a una nueva. Pero cualquiera que obtenga acceso ilegítimo a su cuenta puede ver su dirección de correo electrónico y número de teléfono. Esta información podría tener referencias cruzadas con información expuesta en violaciones de datos anteriores, fácilmente obtenibles en la web oscura, lo que podría permitir a un pirata informático obtener una contraseña y hacerse cargo de la cuenta. Es por eso que siempre es importante usar una contraseña única para cada cuenta en línea.

Lo único que no pude hacer (afortunadamente) fue obtener acceso a sus detalles completos de pago (solo el nombre del pago, los últimos 4 dígitos de la tarjeta utilizada y la fecha de vencimiento de la tarjeta. Aún así, eso podría ser suficiente información para convencer un representante bancario menos exigente para proporcionar más detalles de la cuenta por teléfono.

También podría sustituir sus datos de pago con los míos si quisiera asumir completamente su cuenta.

¿Dónde están estos sitios obteniendo cookies de Netflix??

Hay algunas posibilidades a considerar. Muchos de estos sitios que comparten cookies persistentes de Netflix afirman que lo hacen legalmente. La declaración típica que incluyen es que estas cookies se comparten de manera libre y equitativa de las personas que pagan personalmente las cuentas o se registran para pruebas gratuitas. Como mínimo, eso significa que están violando flagrantemente los Términos de servicio (ToS) de Netflix con respecto al intercambio de cuentas. Y, de hecho, en las pruebas, localizamos al menos un archivo de cookies compartido en uno de estos sitios que funcionaba para acceder a una cuenta de prueba gratuita.

Sin embargo, con tantos sitios que ofrecen cookies gratuitas, y con muchos que afirman actualizarlos diariamente o incluso cada hora, existe la posibilidad de que algunas de estas cookies puedan ser robadas. También hay un precedente reciente para este tipo de actividad a la luz del malware Stresspaint de robo de cookies que encontró Facebook en 2023.

Frank Downs, Director de Prácticas de Ciberseguridad en ISACA, está de acuerdo. “Esto podría ser el resultado de varias acciones diferentes”, nos dice.

“Sí, los sitios web podrían estar compartiendo información de cookies, pero … lo que es más probable es que exista una vulnerabilidad grave que los atacantes pueden explotar que está muy extendida. Esto incluso puede ser una vulnerabilidad revelada que Netflix aún no ha abordado, y mucho menos todos los socios que aprovechan los servicios de transmisión de Netflix “.

Para su crédito, Downs fue perfecto. Según una publicación de noviembre de 2023 de Medium realizada por un investigador de ciberseguridad conocido como blueberryinfosec (Bbinfosec), Netflix es consciente de la vulnerabilidad y la considera “fuera de alcance”. En otras palabras: un problema del usuario final, no el suyo. En su publicación de noviembre de 2023, Bbinfosec explicó cómo informó el problema a Netflix como parte de su programa de recompensas de errores.

La cantidad de sitios web que comparten cookies de Netflix y el método de derivación mencionado aumentaron rápidamente poco después de que Bbinfosec publicara su informe.

Si existe un robo generalizado de cookies, sigue siendo un misterio dónde se pueden robar estas cookies. La respuesta más probable es a través de dispositivos más antiguos y menos seguros infectados con malware que roba cookies que funcionan de manera similar a Stresspaint, a través de ataques XSS o desde dispositivos que están siendo secuestrados a través de ataques Man-in-the-Middle (MiTM).

Se podrían utilizar casi 5 millones de sitios web para robar cookies de Netflix

Para descubrir la extensión de la amenaza potencial, Comparitech realizó varias pruebas para determinar cuántas vulnerabilidades de scripting entre sitios (XSS) existen que los piratas informáticos podrían usar para robar las cookies de Netflix, cuántos sitios web tienen actualmente esas vulnerabilidades y si un ataque XSS podría acumularse los datos de cookies de un usuario de Netflix para uso externo.

Más específicamente:

- Utilizamos Shodan para buscar 14,221 vulnerabilidades XSS publicadas en CVE, de las cuales 204 tenían hosts en línea que eran vulnerables a los ataques.

- Encontramos 28,173,468 instancias donde los servicios en ejecución, como Apache, se ven afectados por esas vulnerabilidades XSS

- La vulnerabilidad más común que encontramos fue CVE-2023-17082 en PHP. Afecta a 4,8 millones de sitios web

Debido a las políticas de cookies de Netflix, los atacantes pueden usar cualquiera de los servicios vulnerables que encontramos para robar las cookies de sesión de Netflix. Lo probamos nosotros mismos en el laboratorio y pudimos usar un sitio web comprometido y una falla conocida en una versión antigua de Firefox para robar una cookie de sesión.

Soporte de Netflix para dispositivos más antiguos.

Sin embargo, el problema se extiende más allá de los sitios web vulnerables. Los dispositivos más antiguos crean una amenaza de seguridad cuando están involucradas las cookies.

De acuerdo con las Prácticas directas de seguridad cibernética de ISACA, “los sistemas obsoletos utilizados por las víctimas las hacen más susceptibles”.

La mayoría de los usuarios de Netflix probablemente transmitan a través de dispositivos actualizados, pero Netflix aún admite algunos navegadores web más antiguos comunes entre los sistemas operativos Windows 7 y Windows Vista. Estos carecen de algunas de las marcas de seguridad de cookies actualizadas más recientemente que podrían ayudar a prevenir el robo de cookies.

Netflix funciona en muchos navegadores web más antiguos y en muchos dispositivos menos seguros. La aplicación también se puede descargar en dispositivos de transmisión basados en Android de bajo costo vendidos a través de eBay o Amazon. Esos dispositivos podrían haber tenido un malware que roba cookies preinstalado por el vendedor.

Además, cualquier persona que transmita a través de dispositivos antiguos conectados a TV, o incluso televisores inteligentes, puede ser mucho más susceptible debido a actualizaciones de dispositivos menos frecuentes y menos efectivas. Aquellos que usan tales dispositivos “son susceptibles a posibles ataques durante períodos más largos, proporcionando una mayor ventana de ataque para los actores maliciosos”, explicó Downs..

Si bien es posible que algunos de estos propietarios de sitios y sus fuentes operen con una sensación de altruismo, también es posible que algunos sean cómplices en el robo de cuentas de Netflix. Los datos de cookies de Netflix anunciados y ofrecidos posiblemente se obtienen de forma privada de piratas informáticos y se monetizan a través de anuncios en la página en estos sitios.

El robo persistente de cookies es una amenaza para los sitios web basados en cuentas

A mediados de 2023, la empresa de ciberseguridad Radware emitió una advertencia sobre el virus “Stresspaint”. Ubicado dentro de una aplicación de nombre similar llamada “Relieve Stress Paint”, el malware roba discretamente las cookies de navegador persistentes de Facebook de las víctimas. Una vez que los programadores de Stresspaint obtienen estos archivos, pueden omitir rápidamente los métodos normales de seguridad de las cuentas de Facebook, incluidos los requisitos de nombre de usuario y contraseña y la autenticación multifactor, para acceder ilegalmente a las cuentas de Facebook.

“Stresspaint” es alarmante, pero tampoco es un enfoque novedoso para el robo de cuentas. Más técnicamente conocido como “secuestro de sesión”, esta amenaza a la seguridad de Internet es un problema conocido para casi cualquier sitio web que utilice cuentas protegidas con contraseña. Pero es particularmente problemático para sitios web muy populares, como Netflix, que usan cookies persistentes o cookies que no se eliminan automáticamente después de cerrar el navegador web..

De hecho, las adquisiciones de cuentas son una preocupación muy real con este tipo de abuso de cookies, ya que Netflix no requiere que ingrese su contraseña para acceder a la configuración de su cuenta.

Sin embargo, nuestro experimento interno solo sugiere un problema mayor. Parece haber un aumento muy notable en la actividad relacionada con eludir la seguridad de la cuenta de Netflix usando cookies de sesión. Entre el 1 y el 26 de agosto de 2023, no encontramos sitios web indexados por Google para el término “cookies de sesión de Netflix”.

Solo 12 meses después, y durante el mismo período de búsqueda 2023, encontramos alrededor de una docena de sitios que publican activamente cookies de sesión de usuario de Netflix e instrucciones sobre cómo usarlas. Varios también usan palabras clave como “100% de trabajo” y “actualizado cada hora”, y según una revisión de los sitios web, muchos parecen estar actualizando su lista de cookies de sesión regularmente.

Fuera de ese período de búsqueda, localizamos más de dos docenas de sitios web con artículos publicados a fines de 2023 hasta fines de agosto (cuando completamos la investigación) que ofrecen cookies de Netflix e instrucciones de edición de cookies. La mayoría de estos sitios comparten el mismo registrador de sitios web, lo que puede indicar propiedad común.

¿Netflix tiene una nueva amenaza de seguridad en sus manos??

Netflix ha sido una marca conocida durante casi una década. Es poco probable que el secuestro de sesión o el uso indebido más mundano de las cookies de Netflix sea particularmente nuevo. Sin embargo, el secuestro pasado y las actividades para compartir cuentas probablemente ocurrieron a través de la web oscura o a través de canales de comunicación privados entre piratas.

Sin embargo, parece que algo cambió a fines de 2023.

La cantidad de sitios web que compiten por publicar cookies de sesión de Netflix actualizadas ha proliferado en los últimos 12 meses. Aunque estos sitios ofrecen estas cookies de forma gratuita, ganan dinero con sus esfuerzos con páginas de bajo esfuerzo llenas de anuncios en la página. Es posible que algunos de estos sitios incluso contengan malware o intenten robar cookies de Netflix con el tipo de ataques de secuencias de comandos entre sitios mencionados anteriormente..

Además, el secuestro de sesión de este tipo no es nada nuevo, como indica el problema de Stresspaint de Facebook. Según los diseños actuales, casi cualquier sitio web que use cookies persistentes puede ser “pirateado” a través de datos de cookies robados.

Por su parte, Netflix está empleando las medidas de seguridad necesarias para ayudar a proteger a los usuarios. Los servidores de Netflix están diseñados para crear cookies de sesión con marcas de seguridad estándar de la industria, que incluyen “HttpOnly”, “Secure” y “SameSite”. En términos simples:

- HttpOnly evita que el código malicioso del sitio web comparta datos de cookies con JavaScripts (a menudo a través de ataques llamados inyección XSS o scripts entre sitios)

- Seguro obliga a su navegador web a enviar solo la cookie a través de HTTPS

- SameSite no permite que la cookie se envíe a un sitio web diferente

Al analizar las cookies que localizamos a través de estos sitios gratuitos de cookies de Netflix, descubrimos que la compañía está utilizando todos los protocolos de protección de cookies disponibles actualmente en su extremo:

Sin embargo, también es posible que haya un virus en la naturaleza recolectando datos de cookies de usuarios de Netflix. Las fallas en la seguridad actual de las cookies pueden permitir a los piratas informáticos eludir las banderas HttpOnly y Secure, lo que hace posible que algunos ataques de Man-in-the-Middle sigan funcionando y eliminen datos de los usuarios de Netflix, particularmente aquellos que transmiten a través de Wi-Fi público.

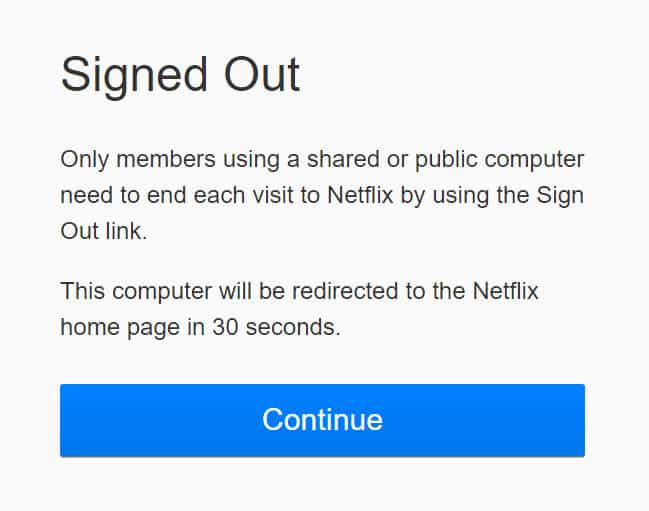

Dicho todo esto, la diligencia debida de Netflix se ve empañada por los mensajes de la compañía que insinúa que los usuarios no tienen ninguna preocupación relacionada con los inicios de sesión persistentes. Si cierra la sesión de su cuenta de Netflix en un navegador web, por ejemplo, puede ver este mensaje en la pantalla de cierre de sesión:

Netflix afirma que “Solo los miembros que usan una computadora pública o compartida deben finalizar cada visita a Netflix mediante el enlace Cerrar sesión”. Sin embargo, considere el hecho muy real de que las cookies persistentes de Netflix pueden ser robadas o abusadas. Ya hemos visto evidencia de esto a través de los problemas de malware de Facebook y nuestras pruebas de laboratorio. Puede que este no sea el mejor consejo para Netflix para dar a sus usuarios, incluso si es cierto la mayor parte del tiempo. Es más una cuestión de un deseo versus una necesidad, en este caso.

Los usuarios de Netflix no siempre necesitan cerrar sesión, pero en algunos casos, es muy posible que quieran.

Cómo proteger tus cookies de Netflix

Con decenas de millones de usuarios en todo el mundo, es poco probable que a un alto porcentaje de usuarios de Netflix les hayan robado sus persistentes cookies. Sin embargo, aquellos que son conscientes de la seguridad pueden querer tomar algunos pasos adicionales para evitar adquisiciones de cuentas o abuso de cuentas.

Revise su correo electrónico para nuevos inicios de sesión

Cada vez que un nuevo dispositivo inicia sesión en su cuenta de Netflix, el servicio le envía un correo electrónico para informarle. Revise su correo electrónico regularmente y busque notificaciones de inicio de sesión de dispositivos nuevos de Netflix. Verifique los detalles de la notificación y asegúrese de que el dispositivo y la ubicación tengan sentido. Descubrimos que recibirá un nuevo correo electrónico de inicio de sesión incluso si alguien accede a su cuenta utilizando datos de cookies robados.

Verifique el historial de transmisión de su dispositivo reciente

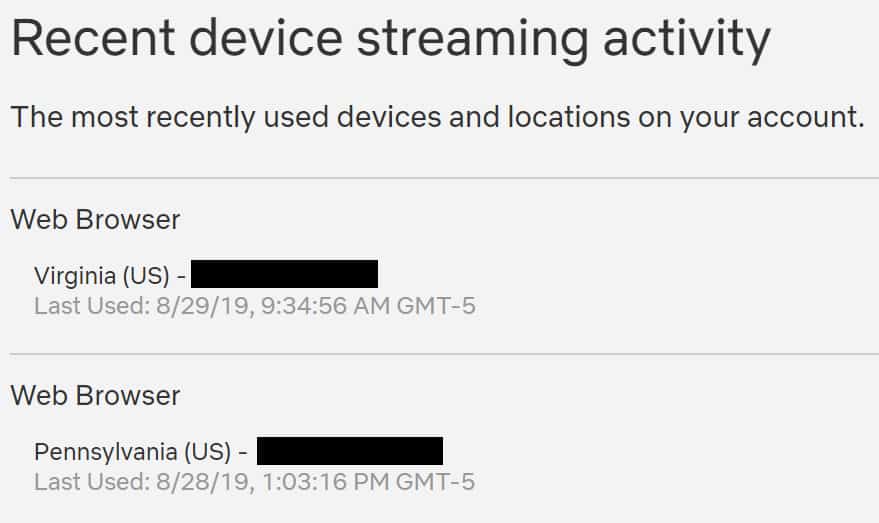

En la configuración de su cuenta de Netflix, busque la sección titulada “Actividad reciente de transmisión del dispositivo”. A partir de ahí, revise la actividad de navegación más reciente y busque cualquier conexión que pueda estar fuera de lo común. El acceso desde direcciones IP en otros países o estados que nunca ha visitado antes puede ser una señal de alerta. Tenga en cuenta que si ha transmitido Netflix a través de un proxy, como una VPN, es posible que vea direcciones IP o ubicaciones que parezcan desconocidas.

Salga de todos los dispositivos actuales regularmente

Puede ser un inconveniente a corto plazo, pero puede ayudar a prevenir el abuso de la cuenta cerrando sesión en todos los dispositivos con regularidad. Afortunadamente, Netflix ofrece una opción práctica en la configuración de su cuenta que cerrará automáticamente la sesión de todos los dispositivos a la vez. Cuantos menos dispositivos tenga con inicios de sesión persistentes en Netflix, menor será su probabilidad de que una cookie sea robada y maltratada.

Use una contraseña segura para su cuenta de Netflix

Si bien no lo protegerá contra el robo y el abuso persistentes de cookies, sigue siendo importante usar y mantener contraseñas seguras y únicas para sus cuentas. Use un generador de contraseñas para crear contraseñas, y use un administrador de contraseñas seguro para almacenar sus contraseñas para facilitar el acceso y referencia.

Ejecute un análisis de virus en sus dispositivos y use un programa antivirus en tiempo real

Si sospecha que su computadora u otros dispositivos pueden estar infectados, ejecute un programa antivirus para verificar si hay algún posible malware en su sistema. Desafortunadamente, no podrá ejecutar escaneos de virus en dispositivos conectados a TV o televisores inteligentes, pero su posibilidad de tener virus instalados en esos dispositivos es pequeña.

También recomendamos instalar y usar una herramienta antivirus en tiempo real para ayudar a proteger contra futuras infecciones. Y si está particularmente preocupado por los ataques MiTM, asegúrese de proteger con contraseña la red WiFi de su hogar con una contraseña segura y monitorear a los usuarios de su red doméstica en busca de posibles cargadores libres. Además, minimice su transmisión o acceso a sitios web protegidos con contraseña mientras esté en WiFi público, o use una VPN cuando esté en WiFi público.

Actualiza tus dispositivos más antiguos

Como señaló Frank Downs de ISACA, los dispositivos más antiguos son una gran amenaza de seguridad, especialmente para aplicaciones como Netflix que usan inicios de sesión persistentes. Si todavía usa dispositivos más antiguos, probablemente sea mejor actualizar.

La mayoría de los dispositivos de transmisión populares conectados a la televisión como Apple TV, Roku y Amazon Fire TV envían regularmente actualizaciones de software a sus dispositivos (incluso muchos de sus modelos más antiguos). Sin embargo, se sabe que los televisores inteligentes tienen actualizaciones menos frecuentes y, a veces, no tienen actualizaciones para los modelos anteriores. Puede que sea mejor usar un dispositivo de transmisión conectado a la TV para Netflix y otros servicios para la televisión de su sala de estar o dormitorio.

¿Existe alguna solución para la amenaza persistente de cookies??

La infraestructura actual de Internet se basa en la velocidad y la comodidad, y las cookies persistentes son una parte integral de eso. La facilidad de uso tiene un costo de seguridad, y en su estado actual, las cookies persistentes ciertamente tienen un vacío de seguridad que puede ser difícil de superar sin algunos cambios importantes en la forma en que se crean las cookies..

Downs tiene algunas recomendaciones para aquellos que desean asegurar mejor sus actividades en línea. Una es usar Brave Browser, un navegador web centrado en la seguridad que incluye muchas características de privacidad que ayudan a prevenir el seguimiento y la actividad web maliciosa..

Los usuarios de Netflix también pueden querer pensar cuidadosamente sobre sus propios comportamientos de navegación web. “Los usuarios deben estar atentos a cualquier cosa que parezca sospechosa y pensar dos veces antes de hacer clic”, explicó Downs.

Y para aquellos usuarios que desean la máxima seguridad cuando usan Netflix y cualquier otro sitio, siempre existe la opción nuclear: bloqueo de guiones. “Sin embargo”, dijo Downs, “eso degradará la experiencia en línea y los usuarios deberían estar preparados para eso”.

Las cookies robadas de Netflix facilitan que los piratas informáticos se hagan cargo por completo de la cuenta de un usuario. Además, cualquiera que use la cuenta de Netflix de otra persona podría recopilar suficiente información de la configuración de un usuario para hackear otras cuentas personales.

Después de la prueba, no solo confirmamos que este truco persistente de cookies funciona, sino que las cookies pueden ser robadas. Además, hay millones de sitios web que podrían usarse para robar datos de cookies de Netflix. Aunque los sitios que ofrecen cookies de Netflix afirman que lo hacen de manera legítima, y confirmamos que al menos algunos solo ofrecen cookies asociadas con pruebas gratuitas, están rompiendo como mínimo los ToS de Netflix y, en el peor de los casos, podrían participar o ayudar a alimentar la cuenta de Netflix piratería.

Aaron Phillips contribuyó a esta historia.

Spanish:

Es preocupante ver cómo cada vez más sitios web ofrecen acceso gratuito a Netflix sin necesidad de contraseña. A través de cookies premium de Netflix, los usuarios pueden evadir fácilmente el pago de una cuenta y acceder a contenido premium sin restricciones. Aunque algunos de estos sitios web pueden estar utilizando cuentas de prueba registradas, también es posible que estén robando datos de usuario de cuentas pagas. Esto viola los términos de servicio de Netflix y es una amenaza para la seguridad de los usuarios. Es importante que los usuarios protejan sus cookies de Netflix y revisen regularmente su historial de transmisión y dispositivos conectados. Netflix y otros servicios de transmisión deben tomar medidas para evitar el uso compartido de contraseñas y proteger la privacidad y seguridad de sus usuarios.