Mentre i servizi di streaming intensificano i loro sforzi per ridurre la condivisione delle password, un hack dell’account Netflix emergente può dare alla società e ai suoi utenti qualcosa di cui preoccuparsi. Dozzine di siti Web ora offrono accesso gratuito a Netflix, nessuna password richiesta.

Al contrario, l’hacking si basa su un semplice bypass basato su browser Web per accedere all’account di prova gratuito o a pagamento di altri utenti. C’è anche poco Netflix o altri servizi di streaming che possono fare al riguardo senza influire notevolmente sull’esperienza dell’utente.

Negli ultimi 12 mesi, un numero crescente di siti Web ha iniziato a pubblicizzare pubblicamente ciò che chiamano “Cookie Netflix Premium”. Il codice di questi file basati su browser può essere condiviso e, se implementato correttamente, elude completamente i metodi di sicurezza dell’account Netflix, consentendo l’accesso totale a un account Netflix premium senza la necessità di password o pagamento.

Utilizzando questo metodo, chiunque può facilmente eludere il pagamento per un account Netflix. Abbiamo scoperto che almeno alcuni di questi cookie di sessione Netflix disponibili gratuitamente accedono agli account di prova registrati che sono stati probabilmente creati proprio per questo scopo. Tuttavia, abbiamo anche scoperto che questo metodo di bypass dell’account può essere utilizzato anche con i dati utente Netflix rubati da account a pagamento.

Sulla base di quanto accaduto nel 2023 a seguito della minaccia di malware che ruba i cookie di Facebook, è possibile che alcuni di questi cookie “gratuiti” Netflix vengano invece rubati e non offerti tramite account di prova gratuiti. In entrambi i casi, questo metodo viola i Termini di servizio di Netflix per la condivisione dell’account.

Attraverso le nostre continue ricerche su Netflix, abbiamo scoperto:

- Oltre due dozzine di siti Web pubblicano regolarmente o hanno pubblicato dati sui cookie di Netflix (di solito pubblicizzati come “cookie di sessione di Netflix”) che consente a chiunque di ignorare i normali metodi di sicurezza dell’account e accedere illegalmente a Netflix

- Alcuni siti Web aggiornano (o dichiarano di aggiornare) la propria cache di cookie Netflix con frequenza ogni ora

- La maggior parte di questi siti Web è stata registrata negli ultimi 12 mesi, il che potrebbe indicare una nuova campagna per sfruttare questo metodo di esclusione

- Molti di questi siti Web ora appaiono in alto nei risultati di ricerca di Google

Cosa sono i cookie persistenti di Netflix?

Quasi tutti i siti Web ora utilizzano i cosiddetti “cookie” per memorizzare le informazioni sui visitatori. Mentre visiti un sito Web, i server del sito indicano al tuo computer o dispositivo di creare e archiviare un piccolo file che contiene informazioni sulla tua visita. Se accedi a un account, il file conterrà anche informazioni anonime tramite codice che consente al server di sapere chi sei nelle successive visite al sito Web.

I cookie rendono il Web significativamente più utile e più veloce e creano un’esperienza di navigazione che richiede meno tempo.

I cookie persistenti come quelli di Netflix e molti altri servizi di streaming consentono di accedere agli account senza la necessità di reinserire il nome utente e la password ogni volta che si visita. Sono particolarmente utili per coloro che trasmettono in streaming tramite app per smartphone o tablet, dispositivi collegati alla TV come Roku o Amazon Fire TV o tramite smart TV.

Come funzionano i cookie persistenti?

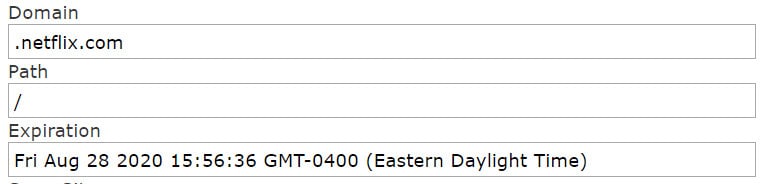

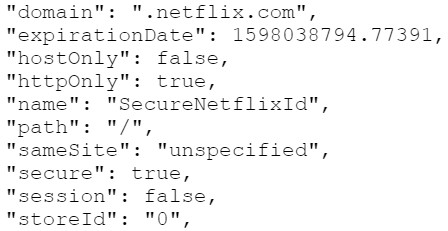

Quando visiti un sito Web e accedi al tuo account, il server del sito Web indirizza il tuo dispositivo a creare e archiviare un piccolo file che contiene informazioni rudimentali e “flag” di sicurezza. In particolare, il file cookie contiene informazioni sulla data di creazione del file, alla scadenza del file, un ID univoco e flag aggiuntivi che aiutano a proteggere il cookie da determinati tipi di hacking e uso improprio.

Ad esempio, ecco cosa fa parte di come potrebbe apparire il tuo file cookie di sessione dopo aver visitato la homepage di Reddit:

{

"dominio": ".reddit.com",

"data di scadenza": 1631368533.249147,

"hostOnly": falso,

"HttpOnly": vero,

"nome": "gettone",

"sentiero": "/",

"sameSite": "imprecisato",

"sicuro": vero,

"sessione": falso,

"storeId": "0",

"valore": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ ==. 2",

"id": 14

}

I server del sito Web creano anche un file simile con i dati della sessione.

Quando esci e poi provi ad accedere nuovamente alla maggior parte dei siti Web o delle app, il tuo dispositivo invia i cookie persistenti ai server del sito Web. Il sito Web verifica l’ID univoco, accede ai dettagli del tuo account rispetto a quello che ha archiviato e quindi ti consente di entrare nel vivo per il binge TV post-lavoro o lo shopping di Amazon.

Tutto questo di solito accade in pochi secondi, motivo per cui puoi toccare l’app Netflix o andare al sito nel browser e accedere alla schermata di selezione del profilo quasi istantaneamente.

I cookie persistenti possono essere progettati per durare per quasi tutto il tempo. Gli intervalli sono descritti nel cookie utilizzando i secondi e non esiste un limite superiore o inferiore. Ciò significa che i tuoi cookie persistenti potrebbero durare da qualche minuto a qualche migliaio di anni.

Quanto tempo dura il cookie dipende dal sito Web o dal servizio che stai utilizzando, poiché ogni azienda impone ai suoi sviluppatori Web quanto a lungo dovrebbero persistere i propri cookie. È solo quando quei cookie sono progettati per rimanere dopo la chiusura del browser o dell’app che rientrano nella categoria nota come “cookie persistenti”. Quei cookie progettati per essere eliminati quando si esce dal sito sono noti come “cookie di sessione” (sebbene la maggior parte dei siti che offrono cookie Netflix si riferiscano erroneamente a loro come “cookie di sessione”).

I cookie persistenti di Netflix sono generalmente progettati per durare per circa 365 giorni, il che è anche comune tra molti siti Web. A meno che non ti disconnetti intenzionalmente da Netflix o elimini manualmente i tuoi cookie, quei file continueranno a farti entrare nel tuo account Netflix fino alla scadenza del cookie.

È importante sottolineare che i cookie Netflix e qualsiasi altro cookie persistente non hanno la password e il nome utente ad essi collegati. Se qualcuno dovesse rubare i tuoi dati sui cookie di Netflix, non potrebbe essere utilizzato per rubare la tua password, sebbene possa comunque essere utilizzata per accedere al tuo account. Il problema, infatti, non è che i cookie contengono password sicure, ma che ignorano del tutto la necessità di password.

In generale, questi file di cookie sicuri dovrebbero esistere solo in due posizioni: ogni singolo computer o dispositivo che utilizzi per i tuoi account e i server dell’azienda di cui accedi ai servizi. Quindi, anche se esegui lo streaming di Netflix da più dispositivi, ognuno di questi dispositivi ha il suo cookie di sessione unico.

In che modo le persone aggirano la sicurezza di Netflix con i cookie persistenti?

I cookie persistenti sono progettati per consentire l’accesso agli account protetti da password senza la necessità di reinserire le informazioni di sicurezza dell’account. Tuttavia, non sono limitati a dispositivi specifici e non contengono alcuna informazione che identifichi o codifichi un dispositivo specifico o una posizione ad essi. Ciò significa che non contengono, ad esempio, indirizzi MAC o indirizzi IP univoci.

Ciò significa anche che se qualcuno copia e condivide quel file cookie o solo i dati in esso contenuti, diventa possibile utilizzare tali informazioni per accedere a un account normalmente protetto da password. E con l’aumentare della frequenza, è esattamente quello che stanno facendo le persone.

EditThisCookie

La maggior parte degli utenti Web non ha le conoscenze o le competenze tecniche per modificare i dati dei cookie nel modo più duro. È qui che entrano in gioco i plug-in del browser Chrome come EditThisCookie per Chrome. Questi plug-in semplificano l’importazione e l’esportazione dei dati dei cookie senza competenze o esperienza di programmazione.

https://cdn.comparitech.com/wp-content/uploads/2023/09/netflixcookies.mp4

Infatti, utilizzando questo plug-in del browser, è possibile importare ed esportare i dati dei cookie esistenti in pochi secondi. L’unica difficoltà, almeno fino a poco tempo fa, sarebbe stata quella di mettere le mani sui dati dei cookie di sessione di un altro utente Netflix.

Negli ultimi 12 mesi, tuttavia, Google ha iniziato a indicizzare oltre due dozzine di siti Web che offrono “cookie di sessione Netflix”, la maggior parte dei quali fornisce anche istruzioni su come utilizzare l’estensione EditThisCookie Chrome per rendere effettivi i cookie. Molti di questi siti non hanno appena iniziato ad apparire in alto nelle ricerche di Google negli ultimi 12 mesi; la maggior parte è stata creata negli ultimi 12 mesi.

Inoltre, la maggior parte di questi siti nasconde intenzionalmente le informazioni sulla proprietà. Abbiamo trovato uno dei siti che siamo riusciti a risalire a un singolo sviluppatore in India. Al momento della stesura di questo documento, non ha inviato alcuna richiesta via e-mail per ulteriori informazioni sulla provenienza di questi cookie.

La pirateria informatica persistente di Netflix funziona davvero?

Mentre ho testato questo metodo internamente da un browser Web all’altro sullo stesso computer (da Chrome a Opera), abbiamo verificato che funziona con i cookie ottenuti esternamente.

Abbiamo scambiato i dati sui cookie di Netflix tra me e un altro editor Comparitech. Usando EditThisCookie, sono stato in grado di accedere all’account Netflix del nostro senior editor Paul Bischoff, ad esempio, senza aver bisogno delle sue informazioni di accesso. Tutto quello che ho fatto è stato:

- Copia i suoi dati sui cookie (inviati a me tramite un file di testo)

- Utilizza la “Funzione di importazione” nel plug-in Chrome EditThisCookie

- Incolla i dati dei cookie

- Aggiorna la pagina del browser che punta a Netflix

In pochi secondi, ho avuto accesso al suo account. Ho scoperto di avere anche i privilegi completi, inclusa l’opzione per modificare la sua password, l’indirizzo e-mail associato all’account e l’opzione per disconnetterlo dai suoi dispositivi. Ho anche potuto vedere gli indirizzi IP dei suoi dispositivi utilizzati più di recente (informazioni che potrebbero essere utilizzate per istituire un attacco DDoS o in un attacco SWATing) e la sua cronologia di navigazione.

Netflix richiede di inserire la password corrente se si desidera passare a una nuova. Ma chiunque ottenga un accesso illegittimo al tuo account può vedere il tuo indirizzo email e il tuo numero di telefono. Queste informazioni potrebbero essere incrociate con quelle esposte in precedenti violazioni dei dati – facilmente ottenibili sul Web oscuro – potenzialmente consentendo a un hacker di ottenere una password e acquisire l’account. Ecco perché è sempre importante utilizzare una password univoca per ciascun account online.

L’unica cosa che non potevo fare (per fortuna), era ottenere l’accesso ai suoi dettagli di pagamento completi (solo il nome del pagamento, le ultime 4 cifre della carta utilizzata e la data di scadenza della carta. Tuttavia, potrebbero essere sufficienti informazioni per convincere un rappresentante bancario meno esigente per fornire maggiori dettagli sul conto al telefono.

Potrei anche sostituire i suoi dettagli di pagamento con i miei se volessi assumere completamente il suo account.

Dove sono questi siti che ottengono i cookie Netflix?

Ci sono alcune possibilità da considerare. Molti di questi siti che condividono i cookie persistenti di Netflix affermano di farlo legalmente. L’affermazione tipica che includono è che questi cookie sono condivisi liberamente ed equamente da persone che pagano personalmente i conti o si registrano per prove gratuite. Come minimo, ciò significa che stanno palesemente violando i Termini di servizio (ToS) di Netflix in merito alla condivisione dell’account. E infatti, nei test, abbiamo individuato almeno un file cookie condiviso su uno di questi siti che ha funzionato per accedere a un account di prova gratuito.

Tuttavia, con così tanti siti che offrono cookie gratuiti e con molti che affermano di aggiornarli ogni giorno o anche ogni ora, c’è la possibilità che alcuni di questi cookie possano essere rubati. C’è anche un precedente recente per questo tipo di attività alla luce del malware Stresspaint che ruba i cookie che Facebook ha riscontrato nel 2023.

Frank Downs, Director of Cybersecurity Practices presso ISACA, è d’accordo. “Questo potrebbe essere il risultato di diverse azioni”, ci dice.

“Sì, i siti Web potrebbero condividere informazioni sui cookie, ma … ciò che potrebbe essere più probabile è che vi sia una grave vulnerabilità che gli aggressori sono in grado di sfruttare in modo diffuso. Questa potrebbe anche essere una vulnerabilità divulgata che non è stata ancora affrontata da Netflix, per non parlare di tutti i partner che sfruttano i servizi di streaming di Netflix “.

A suo merito, Downs è stato perfetto. Secondo un post Medium di novembre 2023 di un ricercatore di sicurezza informatica noto come blueberryinfosec (Bbinfosec), Netflix è effettivamente a conoscenza della vulnerabilità e la considera “fuori portata”. In altre parole: un problema per l’utente finale, non il loro. Nel suo post di novembre 2023, Bbinfosec ha spiegato come ha segnalato il problema a Netflix come parte del suo programma di bug bounty.

Il numero di siti Web che condividono i cookie di Netflix e il suddetto metodo di bypass è aumentato rapidamente poco dopo che Bbinfosec ha pubblicato il suo rapporto.

In caso di furto di cookie diffuso, rimane un mistero su dove questi cookie possano essere rubati. La risposta più probabile è attraverso dispositivi più vecchi e meno sicuri infettati da malware che ruba i cookie che funzionano in modo simile a Stresspaint, attraverso attacchi XSS o da dispositivi che vengono dirottati attraverso attacchi Man-in-the-Middle (MiTM).

Quasi 5 milioni di siti Web potrebbero essere utilizzati per rubare i cookie di Netflix

Per scoprire l’ampiezza della potenziale minaccia, Comparitech ha condotto diversi test per determinare quante vulnerabilità di cross-site scripting (XSS) esistono che gli hacker potrebbero utilizzare per rubare i cookie di Netflix, quanti siti Web attualmente hanno tali vulnerabilità e se un attacco XSS potrebbe raccogliere i dati sui cookie di un utente Netflix per uso esterno.

Più specificamente:

- Abbiamo usato Shodan per cercare 14.221 vulnerabilità XSS pubblicate su CVE, 204 delle quali avevano host online vulnerabili agli attacchi

- Abbiamo riscontrato 28.173.468 istanze in cui i servizi in esecuzione, come Apache, sono interessati da queste vulnerabilità XSS

- La vulnerabilità più comune che abbiamo riscontrato è stata CVE-2023-17082 in PHP. Colpisce 4,8 milioni di siti Web

A causa delle politiche sui cookie di Netflix, gli aggressori possono utilizzare uno qualsiasi dei servizi vulnerabili che abbiamo riscontrato per rubare i cookie di sessione di Netflix. L’abbiamo testato da soli in laboratorio e siamo stati in grado di utilizzare un sito Web compromesso e un difetto noto in una vecchia versione di Firefox per rubare un cookie di sessione.

Supporto di Netflix per dispositivi meno recenti

Tuttavia, il problema si estende oltre i soli siti Web vulnerabili. I dispositivi meno recenti creano una minaccia alla sicurezza quando sono coinvolti i cookie.

Secondo Direct of Cybersecurity Practices dell’ISACA, “i sistemi obsoleti utilizzati dalle vittime li rendono più suscettibili”.

La maggior parte degli utenti Netflix è probabilmente in streaming attraverso dispositivi aggiornati, ma Netflix supporta ancora alcuni browser Web meno recenti comuni tra i sistemi operativi Windows 7 e Windows Vista. Questi mancano di alcuni dei flag di sicurezza dei cookie aggiornati più di recente che potrebbero aiutare a prevenire il furto dei cookie.

Netflix funziona su molti browser Web meno recenti e su molti dispositivi meno sicuri. L’app può anche essere scaricata su dispositivi di streaming basati su Android a basso costo venduti tramite eBay o Amazon. In quei dispositivi avrebbe potuto essere installato malware che ruba i cookie preinstallato dal venditore.

Inoltre, chiunque trasmetta in streaming attraverso dispositivi TV collegati meno recenti o persino smart TV, potrebbe essere molto più sensibile a causa di aggiornamenti dei dispositivi meno frequenti e meno efficaci. Coloro che utilizzano tali dispositivi “sono suscettibili a potenziali attacchi per periodi più lunghi, fornendo una maggiore finestra di attacco per gli attori malintenzionati”, ha spiegato Downs.

Mentre è possibile che alcuni di questi proprietari di siti e le loro fonti operino con un senso di altruismo, è anche possibile che alcuni possano essere complici del furto di account Netflix. I dati sui cookie di Netflix pubblicizzati e offerti possono eventualmente provenire privatamente da hacker e monetizzati attraverso annunci in-page su questi siti.

Il furto persistente di cookie costituisce una minaccia per i siti Web basati su account

A metà del 2023, la società di sicurezza informatica Radware ha emesso un avviso sul virus “Stresspaint”. Diviso all’interno di un’app con lo stesso nome chiamato “Alleviare lo Stress Paint”, il malware ruba discretamente i cookie persistenti del browser Facebook delle vittime. Una volta che i programmatori di Stresspaint ottengono questi file, possono aggirare rapidamente i normali metodi di sicurezza dell’account Facebook, inclusi i requisiti di nome utente e password e autenticazione a più fattori, per accedere illegalmente agli account Facebook.

“Stresspaint” è allarmante, ma non è nemmeno un nuovo approccio al furto di account. Più tecnicamente definito “dirottamento della sessione”, questa minaccia alla sicurezza di Internet è un problema noto per quasi tutti i siti Web che utilizzano account protetti da password. Ma è particolarmente problematico per i siti Web molto popolari, come Netflix, che utilizzano cookie persistenti o cookie che non vengono eliminati automaticamente dopo aver chiuso il browser Web.

In effetti, le acquisizioni di account sono una vera preoccupazione per questo tipo di abuso di cookie, in quanto Netflix non richiede di inserire la password per accedere alle impostazioni dell’account.

Il nostro esperimento interno suggerisce solo il problema maggiore. Sembra che ci sia un notevole aumento dell’attività correlata al bypass della sicurezza dell’account Netflix mediante i cookie di sessione. Tra il 1 agosto e il 26 agosto 2023, non abbiamo trovato siti Web indicizzati da Google per il termine “cookie di sessione Netflix”.

Solo 12 mesi dopo, e durante lo stesso periodo di ricerca 2023, abbiamo trovato circa una dozzina di siti che pubblicano attivamente cookie di sessione utente Netflix e istruzioni su come utilizzarli. Molti usano anche parole chiave come “100% funzionante” e “aggiornamento orario” e, sulla base di una revisione dei siti Web, molti sembrano aggiornare regolarmente il loro elenco di cookie di sessione.

Al di fuori di tale periodo di ricerca, abbiamo individuato oltre due dozzine di siti Web con articoli pubblicati alla fine del 2023 fino alla fine di agosto (quando abbiamo completato le ricerche) che offrono i cookie di Netflix e le istruzioni per la modifica dei cookie. La maggior parte di questi siti condivide lo stesso registrar del sito Web, il che può indicare la proprietà comune.

Netflix ha in mano una nuova minaccia per la sicurezza?

Netflix è un marchio noto da quasi un decennio. È improbabile che il dirottamento della sessione o un uso ancora più banale dei cookie di Netflix siano nuovi. Tuttavia, le attività di dirottamento e condivisione degli account passate probabilmente si sono verificate attraverso il web oscuro o attraverso canali di comunicazione privati tra hacker.

Tuttavia sembra che qualcosa sia cambiato alla fine del 2023.

Il numero di siti Web in competizione per pubblicare cookie di sessione Netflix aggiornati è proliferato negli ultimi 12 mesi. Sebbene questi siti offrano questi cookie gratuitamente, guadagnano dai loro sforzi con pagine a basso sforzo gocciolanti con annunci in-page. È possibile che alcuni di questi siti possano persino trasportare malware o cercare di rubare i cookie di Netflix con il tipo di attacchi di cross-site scripting menzionati in precedenza.

Inoltre, il dirottamento di sessione di questo tipo non è una novità, come indica il problema di Stresspaint di Facebook. Sulla base dei progetti attuali, quasi tutti i siti Web che utilizzano cookie persistenti possono essere “hackerati” attraverso i dati sui cookie rubati.

Da parte sua, Netflix sta adottando le misure di sicurezza necessarie per proteggere gli utenti. I server di Netflix sono progettati per creare cookie di sessione con flag di sicurezza standard del settore, tra cui “HttpOnly”, “Sicuro” e “SameSite”. In parole povere:

- HttpOnly impedisce al codice di siti Web dannosi di condividere i dati dei cookie su JavaScripts (spesso attraverso attacchi chiamati XSS injection o cross-site scripting)

- Sicuro impone al tuo browser di inviare i cookie solo tramite HTTPS

- SameSite non consente l’invio di cookie a un sito Web diverso

Analizzando i cookie che abbiamo individuato attraverso questi siti gratuiti di cookie Netflix, abbiamo scoperto che la società sta impiegando tutti i protocolli attualmente disponibili per la protezione dei cookie:

Tuttavia, è anche possibile che ci sia un virus in circolazione che raccoglie i dati sui cookie degli utenti Netflix. I difetti nell’attuale sicurezza dei cookie possono consentire agli hacker di bypassare i flag HttpOnly e Secure, consentendo ad alcuni attacchi Man-in-the-Middle di funzionare ancora e raschiare i dati dagli utenti Netflix, in particolare quelli in streaming tramite Wi-Fi pubblico.

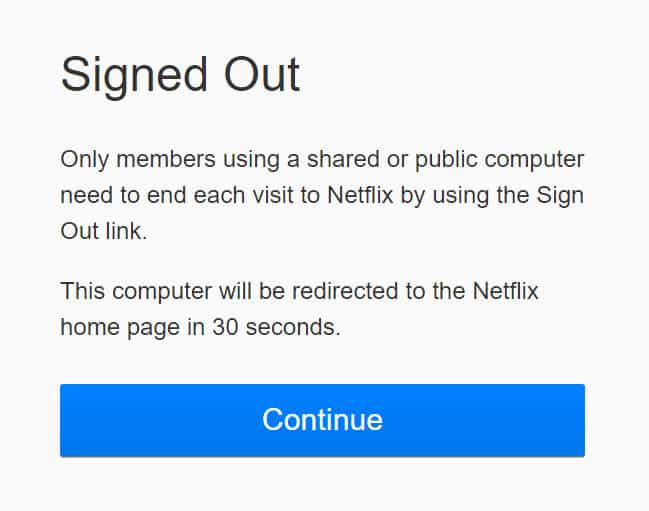

Detto questo, la dovuta diligenza di Netflix è in qualche modo guastata dai messaggi della società che intimano agli utenti di non avere alcuna preoccupazione in merito agli accessi persistenti. Se esci dal tuo account Netflix su un browser Web, ad esempio, potresti visualizzare questo messaggio nella schermata di disconnessione:

Netflix afferma che “Solo i membri che utilizzano un computer condiviso o pubblico devono terminare ogni visita a Netflix utilizzando il collegamento Esci”. Tuttavia, considera il fatto reale che i cookie persistenti di Netflix possono essere rubati o abusati. Ne abbiamo già provato le prove attraverso i problemi di malware di Facebook e i nostri test di laboratorio. Questo potrebbe non essere il miglior consiglio che Netflix può dare ai suoi utenti, anche se è vero per la maggior parte del tempo. È più un problema di un bisogno che di un bisogno, in questo caso.

Gli utenti di Netflix non devono sempre disconnettersi, ma in alcuni casi potrebbero volerlo molto bene.

Come proteggere i tuoi cookie Netflix

Con decine di milioni di utenti in tutto il mondo, è improbabile che un’alta percentuale di utenti Netflix abbia rubato i loro cookie persistenti. Tuttavia, coloro che sono attenti alla sicurezza potrebbero voler fare qualche passo in più per prevenire acquisizioni di account o abusi di account.

Controlla la tua e-mail per nuovi accessi

Ogni volta che un nuovo dispositivo accede al tuo account Netflix, il servizio ti invia un’email per comunicartelo. Controlla la tua e-mail regolarmente e cerca le nuove notifiche di accesso al dispositivo da Netflix. Controlla i dettagli della notifica e assicurati che il dispositivo e la posizione abbiano un senso. Abbiamo scoperto che riceverai una nuova e-mail di accesso anche se qualcuno accede al tuo account utilizzando i dati dei cookie rubati.

Controlla la cronologia di streaming del tuo dispositivo recente

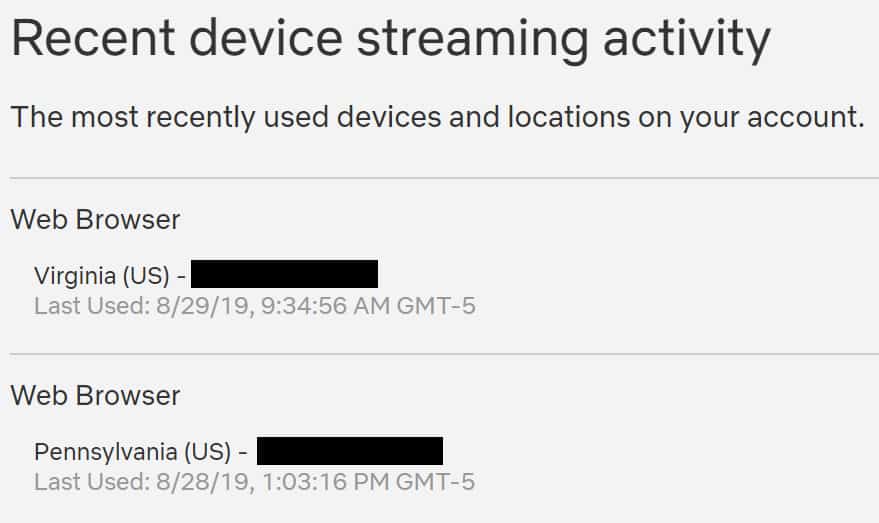

Nelle impostazioni del tuo account Netflix, trova la sezione intitolata “Attività di streaming recenti del dispositivo”. Da lì, rivedi l’attività di navigazione più recente e cerca eventuali connessioni che potrebbero essere fuori dal comune. L’accesso da indirizzi IP in altri Paesi o stati che non hai mai visitato prima potrebbe essere una bandiera rossa. Tieni presente che se hai trasmesso in streaming Netflix tramite un proxy, ad esempio una VPN, potresti vedere indirizzi IP o posizioni che sembrano sconosciute.

Esci regolarmente da tutti i dispositivi attuali

Potrebbe essere un inconveniente a breve termine, ma puoi aiutare a prevenire l’abuso dell’account disconnettendoti regolarmente da tutti i dispositivi. Per fortuna, Netflix offre un’utile opzione nelle impostazioni del tuo account che si disconnetterà automaticamente da tutti i dispositivi contemporaneamente. Meno dispositivi hai con accessi persistenti su Netflix, minori sono le probabilità che un cookie venga rubato e abusato.

Usa una password complessa per il tuo account Netflix

Sebbene non ti protegga dal furto e dall’abuso persistenti dei cookie, è comunque importante utilizzare e mantenere password univoche e forti per i tuoi account. Utilizzare un generatore di password per creare password e utilizzare un gestore password sicuro per memorizzare le password per un facile accesso e riferimento.

Esegui una scansione antivirus sui tuoi dispositivi e utilizza un programma antivirus in tempo reale

Se sospetti che il tuo computer o altri dispositivi possano essere infetti, esegui un programma antivirus per verificare l’eventuale presenza di malware sul tuo sistema. Sfortunatamente, non sarai in grado di eseguire scansioni antivirus su dispositivi collegati alla TV o smart TV, ma le tue possibilità di installare virus su quei dispositivi sono piccole.

Raccomandiamo inoltre di installare e utilizzare uno strumento antivirus in tempo reale per proteggere da future infezioni. E se sei particolarmente preoccupato per gli attacchi MiTM, assicurati di proteggere con password la tua rete WiFi domestica con una password complessa e monitorare gli utenti della tua rete domestica per eventuali potenziali freeloader. Inoltre, ridurre al minimo lo streaming o l’accesso a siti Web protetti da password mentre si è su WiFi pubblico o utilizzare una VPN quando si è su WiFi pubblico.

Aggiorna i tuoi dispositivi più vecchi

Come notato da Frank Downs dell’ISACA, i dispositivi meno recenti rappresentano una grave minaccia alla sicurezza, soprattutto per le app come Netflix che utilizzano accessi permanenti. Se stai ancora utilizzando dispositivi più vecchi, probabilmente è meglio eseguire l’aggiornamento.

La maggior parte dei popolari dispositivi di streaming collegati alla TV come Apple TV, Roku e Amazon Fire TV inviano regolarmente aggiornamenti software ai loro dispositivi (anche molti dei loro modelli precedenti). Le Smart TV, tuttavia, sono note per avere aggiornamenti meno frequenti e, a volte, nessun aggiornamento per i modelli precedenti. Potresti stare meglio usando un dispositivo di streaming TV collegato a Netflix e altri servizi per il tuo salotto o la tua camera da letto.

Esiste una soluzione alla minaccia persistente dei cookie?

L’attuale infrastruttura di Internet è costruita sulla velocità e sulla convenienza e i cookie persistenti ne sono parte integrante. La facilità d’uso ha un costo in termini di sicurezza e, allo stato attuale, i cookie persistenti presentano certamente una lacuna di sicurezza che può essere difficile da superare senza alcune importanti modifiche alla modalità di creazione dei cookie.

Downs ha alcuni consigli per coloro che vogliono proteggere meglio le loro attività online. Uno consiste nell’utilizzare Brave Browser, un browser Web incentrato sulla sicurezza che include molte funzionalità di privacy che aiutano a prevenire il monitoraggio e l’attività Web dannosa.

Gli utenti di Netflix potrebbero anche voler riflettere attentamente sui propri comportamenti di navigazione web. “Gli utenti dovrebbero tenere d’occhio tutto ciò che sembra sospetto e pensare due volte prima di fare clic”, ha spiegato Downs.

E per quegli utenti che desiderano la massima sicurezza quando usano Netflix e qualsiasi altro sito, c’è sempre l’opzione nucleare: blocco degli script. “Tuttavia”, ha affermato Downs, “ciò peggiorerà l’esperienza online e gli utenti dovrebbero essere pronti per questo”.

I cookie rubati di Netflix rendono più facile agli hacker la completa presa in carico dell’account di un utente. Inoltre, chiunque utilizzi l’account Netflix di qualcun altro potrebbe raccogliere informazioni sufficienti dalle impostazioni di un utente per hackerare altri account personali.

Dopo il test, non solo abbiamo confermato che questo trucco persistente con i cookie funziona, ma che i cookie possono essere rubati. Inoltre, ci sono milioni di siti Web là fuori che potrebbero essere utilizzati per rubare i dati sui cookie di Netflix. Sebbene i siti che offrono i cookie di Netflix dichiarino di averlo fatto legittimamente e abbiamo confermato che almeno alcuni offrono solo cookie associati a prove gratuite, sono almeno in grado di interrompere il ToS di Netflix e, peggio ancora, potrebbero essere coinvolti o aiutare a alimentare l’account Netflix pirateria.

Aaron Phillips ha contribuito a questa storia.

azioni sul tuo account, come le tue credenziali di accesso. I cookie persistenti di Netflix sono file di cookie che contengono informazioni sullaccount Netflix di un utente, come le credenziali di accesso e le preferenze di visualizzazione. Questi cookie possono essere utilizzati per accedere illegalmente allaccount di un utente senza la necessità di una password.

La pirateria informatica persistente di Netflix è un problema crescente che sta mettendo a rischio la sicurezza degli account degli utenti. Molti siti Web offrono cookie di sessione Netflix gratuiti che consentono laccesso illegale a un account Netflix premium senza la necessità di una password o di un pagamento. Questo metodo viola i Termini di servizio di Netflix per la condivisione dellaccount e potrebbe essere utilizzato per rubare i dati degli utenti.

Per proteggere i propri account Netflix, gli utenti dovrebbero controllare regolarmente la propria cronologia di streaming e disconnettersi da tutti i dispositivi attuali. Inoltre, è importante utilizzare una password complessa e aggiornare regolarmente i propri dispositivi con programmi antivirus in tempo reale. Netflix dovrebbe anche intensificare i propri sforzi per prevenire la condivisione illegale degli account e proteggere i dati degli utenti.