¿Qué es el secuestro del navegador??

El secuestro del navegador es un tipo de malware que se hace cargo de su navegador para que haga cosas que no tiene la intención. En el escenario más inofensivo, su navegador comienza a usar diferentes motores de búsqueda o comienza a mostrar anuncios que generan ingresos para el autor del malware. En el peor de los casos, su navegador es secuestrado para descargar software muy malicioso como el ransomware, que cifrará todo su sistema hasta que haya pagado una tarifa a los malos..

Históricamente, el malware se diseñó para apuntar a sistemas operativos específicos. El objetivo de cualquier malware es infectar tantas computadoras como sea posible, por lo que Windows ha sido uno de los principales objetivos en el pasado. A medida que aumentó el uso de otros sistemas operativos, se volvió menos eficiente desarrollar y mantener múltiples versiones de malware para cada plataforma diferente. Al mismo tiempo, el uso de Internet estaba aumentando y los desarrolladores de navegadores comenzaron a crear navegadores multiplataforma. Esto formó el vector de ataque perfecto. El malware de escritura única e implementación en todas partes ahora se entrega a través de Internet a través de navegadores web cada minuto del día.

Cómo sucede?

La parte más complicada de cualquier secuestro es crear nuevas formas de engañar a las personas para que instalen el malware. Algunos de los métodos más comunes para implementar malware en un navegador son:

Convencer a los usuarios para que instalen un programa o complemento de navegador creado con fines malintencionados.

Se sabe que muchas extensiones del navegador, como Chrome Currency Converter, Web Timer, User-Agent Switcher y más, redirigen a los usuarios a través de un proxy desconocido y luego muestran anuncios de los usuarios.

Engañar a los usuarios para que visiten sitios que realizan descargas automáticas.

Una descarga automática se refiere a la práctica maliciosa de descargar código, generalmente Javascript, a su navegador sin su conocimiento.

Todo el malware no se crea igual. Los diferentes dispositivos tienen diferentes modelos de seguridad, por lo que parte del malware está diseñado para plataformas específicas. Sucuri tiene una publicación reciente en el blog que detalla el malware diseñado para apuntar a dispositivos móviles. Una vez que ha identificado que está utilizando un dispositivo móvil de algún tipo, toma más decisiones sobre la mejor manera de infectarlo. Lo hace en función de su combinación específica de dispositivo y navegador e intenta instalar una barra de herramientas o una aplicación móvil.

Muchos ataques de phishing por correo electrónico se construyen para tratar de hacer que las personas visiten los sitios de tránsito.

Incrustar JavaScript malicioso en un sitio web legítimo que hace cosas indeseables.

Es poco probable que un autor de malware tenga un sitio web lo suficientemente popular como para atraer a suficientes visitantes para implementar su software malicioso. Es mejor colocar el malware en sitios web legítimos con mucho tráfico existente. Con ese fin, muchos autores de malware también son piratas informáticos de sitios web o compran sitios web explotados de un servicio de piratería como servicio (HaaS) en el que implementar su código malicioso.

Cómo lo evitas?

No ignore las advertencias de la lista negra de Google

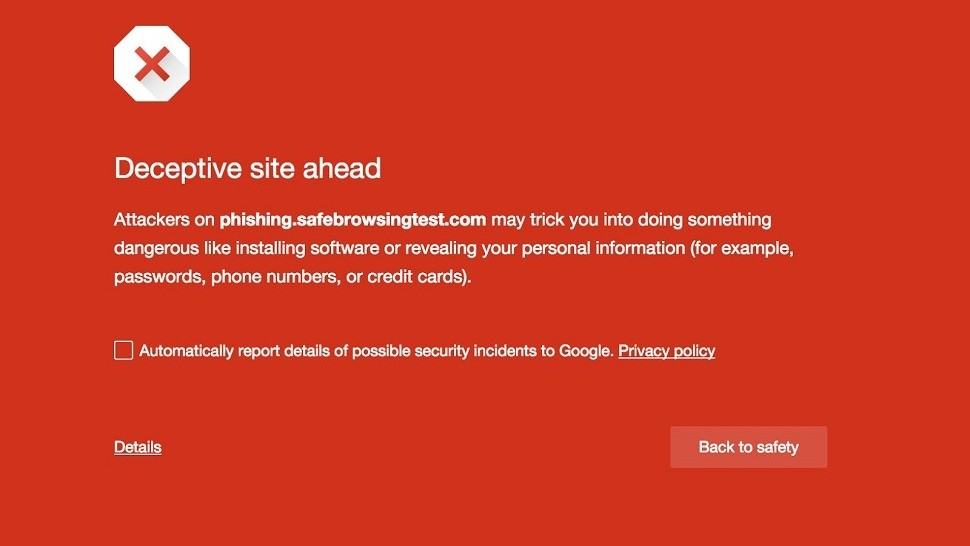

Google ofrece un programa llamado Navegación segura que busca catalogar todos los sitios maliciosos en Internet. Comparte esa información en una lista disponible públicamente que otros navegadores pueden usar para advertir a los usuarios cuando están a punto de ir a un sitio malicioso. Mozilla Firefox, Google Chrome y Apple Safari usan las listas de Navegación segura.

Se muestra una imagen similar a esta si intenta visitar un sitio que se encuentra actualmente en la lista de Navegación segura:

La lista de Navegación segura se actualiza con frecuencia, por lo que es muy probable que una advertencia para un sitio legítimamente signifique que el sitio está actualmente infectado con malware o que actualmente aloja una página de phishing. El programa tenía algunos problemas de privacidad muy importantes, como el registro de sitios solicitados y la configuración de cookies que la NSA ha usado históricamente para rastrear personas. Pero, si va a usarlo, preste atención a las advertencias.

Desactiva Javascript en tu navegador

La mayoría de los sitios web utilizan una combinación de tecnologías del lado del servidor y del lado del cliente. Ejemplos de tecnología del lado del servidor son los lenguajes de script como PHP o ASP.net. Esos idiomas se ejecutan en el servidor web y los resultados se envían a su navegador en HTML simple. Las tecnologías del lado del servidor no tienen acceso directo a su computadora.

El término del lado del cliente se refiere al código que se ejecuta en su navegador. El lenguaje más común del lado del cliente en la web es Javascript, que se descarga en su navegador y luego es ejecutado por su navegador. Puede deducir de esto que Javascript potencialmente tiene la capacidad de determinar información local, como su dirección IP real, la capacidad de leer cosas que está escribiendo en el sitio web, como contraseñas, y descargar otras secuencias de comandos de las que puede no estar al tanto..

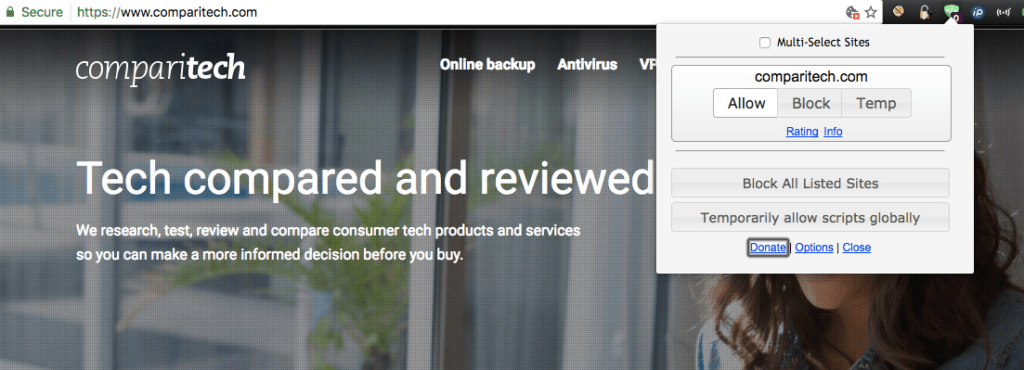

Una de las mejores medidas de seguridad que puede tomar es deshabilitar Javascript de forma predeterminada en su navegador. Esto romperá muchas páginas web, por lo que con frecuencia tendrá que volver a habilitarlo, pero al menos se dará cuenta de que el sitio que está visitando está intentando que su navegador ejecute Javascript. Hay una variedad de complementos que hacen que este proceso sea más fácil que buscar en la configuración del sistema para habilitarlo / deshabilitarlo..

La extensión NoScript para Firefox y Script Block para Chrome funcionan bien para esto. Desactivan Javascript y Flash de forma predeterminada y proporcionan acceso con un clic para permitir Javascript por sitio en lugar de habilitarlo en todos los ámbitos. Es un trabajo pequeño, pero ayuda mucho a proteger contra la ejecución arbitraria de Javascript en su navegador.

Cuidado con las extensiones de navegador de malware

Hay muchos complementos de detección y limpieza de malware. A primera vista, esto puede sonar bien, pero desafortunadamente muchos autores de malware han descubierto que la mejor manera de engañar a las personas para que descarguen su complemento malicioso es fingir que es otra cosa. El malware disfrazado de extensión antimalware es el colmo de la ironía y funciona. Por lo tanto, es importante asegurarse de que las extensiones que instale sean legítimas.

La tienda de extensiones de Chrome es legendaria por distribuir extensiones maliciosas. En 2015, Google financió su propio estudio y descubrió que decenas de millones de usuarios de Chrome tienen instalada una variedad de malware basado en complementos. Google intenta identificar y bloquear el malware de su tienda, pero existen problemas para identificar el malware a través del escaneo automatizado y es una tarea demasiado difícil de hacer manualmente. No es difícil para un desarrollador de malware cargar una extensión sin código malicioso para pasar el escaneo, pero luego hacer que descargue código malicioso una vez que esté instalado.

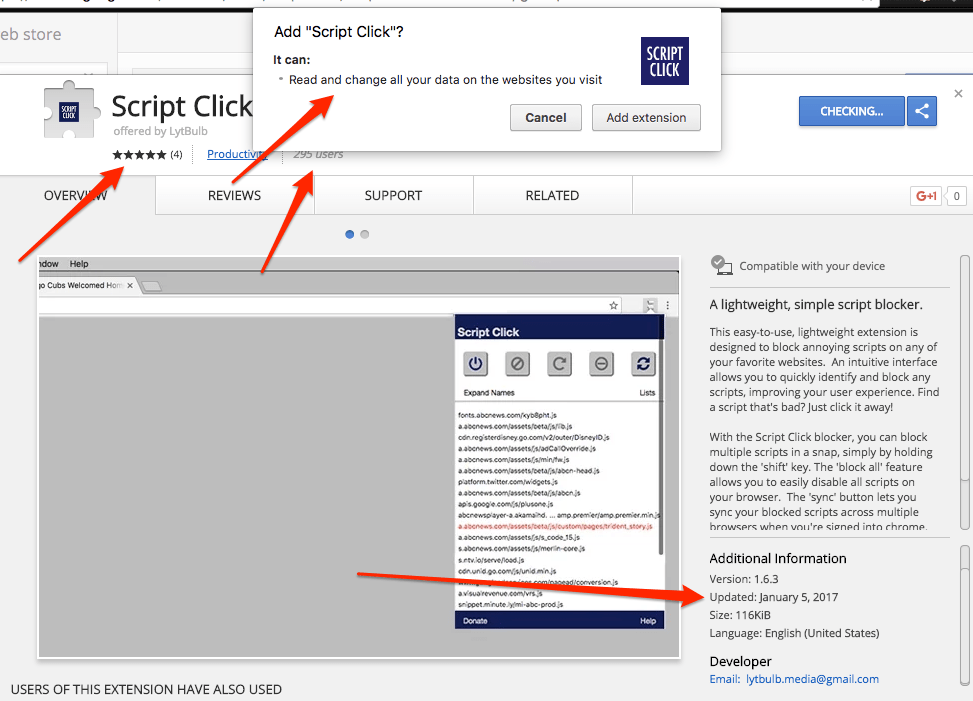

Vale la pena ser un poco escéptico al elegir extensiones. Aquí hay algunas cosas que debe buscar utilizando una de las extensiones de bloqueo de script como ejemplo. La extensión Script Click tiene 295 usuarios, 4 reseñas, quiere leer todo en cada sitio web que visito y se actualizó la semana pasada.

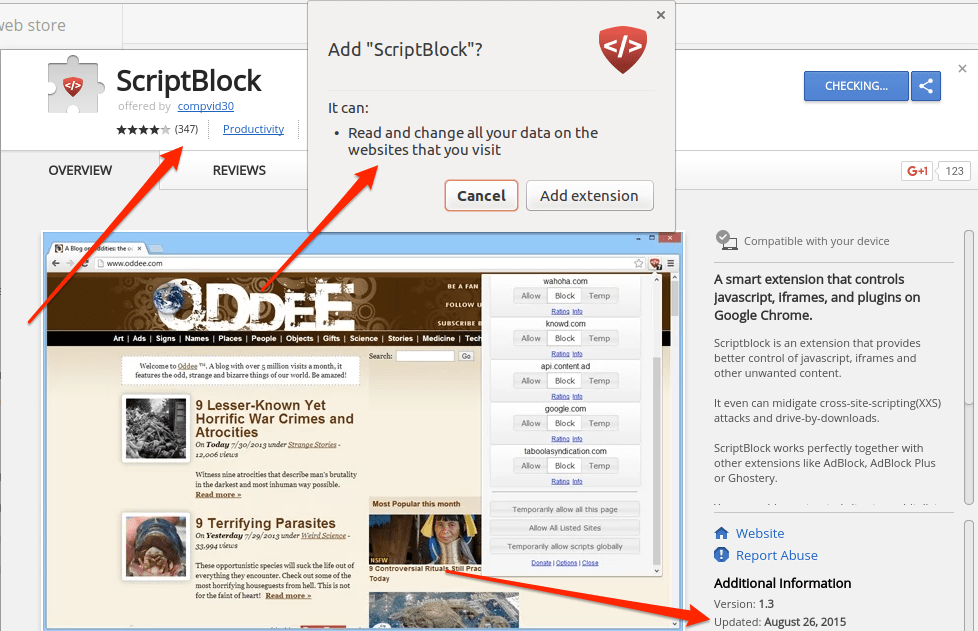

Por el contrario, la extensión Script Block tiene 81,000 usuarios (que no es visible en la captura de pantalla), 347 reseñas y ha estado en su estado actual durante aproximadamente seis meses. Sin embargo, todavía quiere leer todos los sitios que visito..

La extensión Script Block funciona mejor en la prueba de credibilidad, por lo que el siguiente paso es buscar en Internet revisiones e informes de su explotación o malicia. Si sale limpio, parece una opción razonable.

Finalmente, es importante comprender qué hace la extensión para evaluar los permisos que solicita. Es completamente razonable que una extensión de bloqueo de script tenga que poder leer cada página web que visite. Esta es la única forma en que puede determinar si hay Javascript en la página para que pueda bloquearlo. Sin embargo, si está instalando una extensión meteorológica o de búsqueda y desea este mismo permiso para leer cada página web que visita, eso es un indicador de advertencia.

Sé paranoico sobre los enlaces

En el transcurso de un día, todos tenemos la oportunidad de hacer clic en muchos enlaces de Internet. Vienen en correos electrónicos, sitios web, chats de mensajería instantánea, cuadros de mensajes y códigos QR. Vienen de nuestros amigos, nuestra familia, nuestros trabajos y extraños. Cualquiera de esos enlaces puede dirigirlo a un sitio drive-by o instalar cosas maliciosas en su sistema.

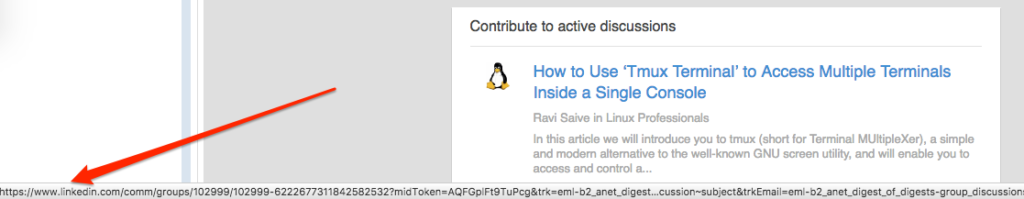

Si tiene dudas sobre algún enlace, desplace el mouse sobre él antes de hacer clic en él. La mayoría de los programas expondrán la URL real del enlace en su barra de herramientas inferior o en una información sobre herramientas flotante.

Si eso no funciona, haga clic derecho en el enlace para copiarlo en su portapapeles y luego péguelo en un lugar seguro como el Bloc de notas para ver qué es realmente antes de decidir hacer clic en él.

Como lo detectas?

El malware que está destinado a ganar dinero generalmente lo hace a través de publicidad o enlaces patrocinados. Este tipo de malware generalmente es más fácil de detectar porque le muestra anuncios o lo redirige a páginas de búsqueda desconocidas. Un cambio en el comportamiento que no puede explicar, o las nuevas barras de herramientas que aparecen en su navegador son signos reveladores de que su navegador está siendo secuestrado.

Más malware malicioso puede ejecutar procesos o programas en su computadora en un intento de robarle información o encriptar sus datos. Esos programas usan recursos del sistema, por lo que si observa un aumento en la actividad del sistema, eso puede indicar malware. Los síntomas pueden incluir:

Actividad del disco duro cuando no está usando su computadora

Esto puede indicar que un programa está buscando a través de su disco duro o que el ransomware está encriptando sus archivos. También puede ser un proceso legítimo en su sistema, como un escáner antivirus que funciona cuando el sistema está inactivo. Puede usar los exploradores de procesos explicados a continuación para ayudar a identificar la verdadera causa.

Una caída en el rendimiento

Todas las aplicaciones en ejecución tienen que compartir la memoria disponible y la potencia de procesamiento de la computadora. Si el malware realiza procesos intensivos mientras está usando la computadora, esto puede resultar en un notable retraso de velocidad.

Procesos desconocidos en ejecución

Todas las computadoras tienen algún método para enumerar los programas en ejecución. Si observa alguno de los síntomas enumerados anteriormente, puede revisar los programas en ejecución para ver si hay alguno que no debería estar allí..

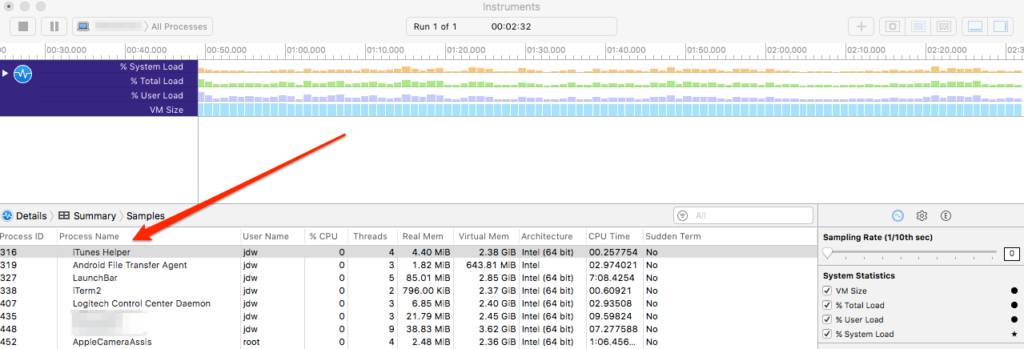

MacOS (OSX)

La aplicación de proceso para MacOS se llama Instrumentos. La forma más fácil de mostrarlo es usar Comando + Barra espaciadora y escribir Instrumentos. Le mostrará una lista de todos los procesos en ejecución..

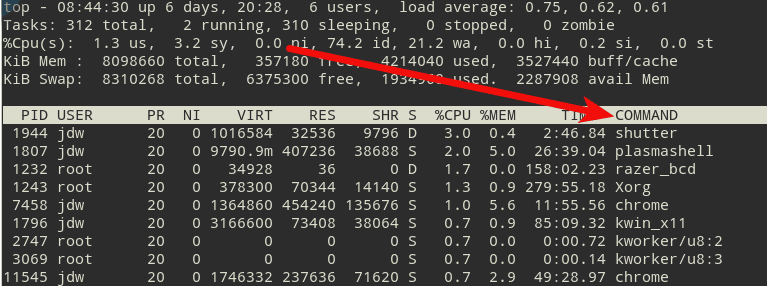

Linux

El comando superior de la línea de comandos es la forma más rápida de ver todos los procesos en ejecución. Deberá ejecutarlo como usuario root para asegurarse de que ve todos los procesos y le permitirá ver todos los procesos en ejecución y cuánta memoria y recursos de CPU están utilizando..

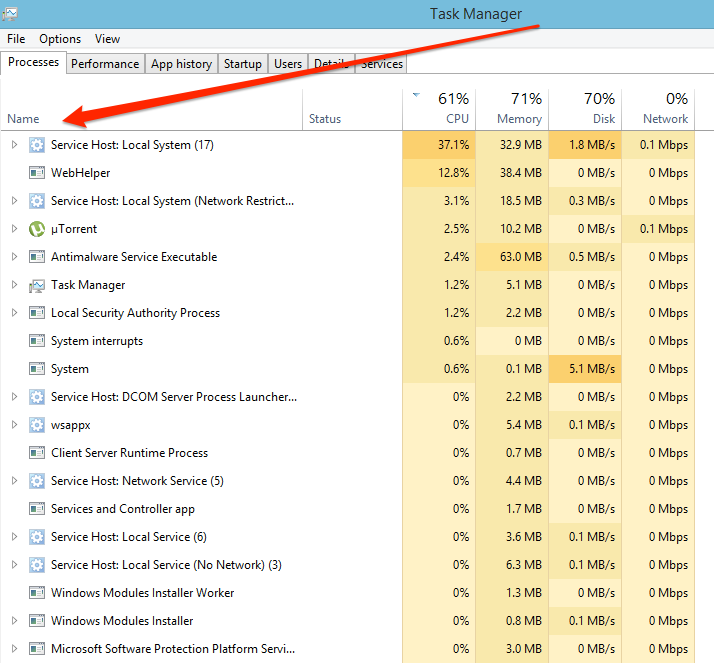

Ventanas

El explorador de procesos de Windows se denomina Administrador de tareas. La forma más fácil de iniciarlo es presionar las teclas control + alt + eliminar y seleccionar Administrador de tareas en la pantalla.

Como lo arreglas?

El malware de secuestro del navegador cae en la misma categoría que un virus, por lo tanto, un programa antivirus adecuado es un buen método para eliminarlo, hay opciones disponibles desde $ 20 como TotalAV. Las aplicaciones anti-malware en el mercado no tienen fin y pretenden eliminar códigos maliciosos. Comparitech mantiene una pregunta frecuente sobre antivirus aquí que explica las mejores prácticas para seleccionar un programa antivirus adecuado. No hay un tamaño único para todos los antivirus porque factores como el sistema operativo y los patrones de uso personal juegan un factor.

Realizar copias de seguridad de rutina es una parte fundamental de cualquier recuperación de malware. Hay situaciones en las que es posible que no pueda limpiar el malware, o causa tanto daño que tiene sentido volver a instalar todo. Aquí hay varias opciones de respaldo en la nube.

Si su dispositivo infectado es una tableta, teléfono o Chromebook que almacena todos sus datos en la nube, puede ser más rápido restablecer el dispositivo a la configuración de fábrica. Esto eliminará todo, incluido el malware, y puede restaurar sus datos desde la nube. Si está tratando con una computadora adecuada, entonces probablemente desee limpiarla tal como está en lugar de volver a instalar todo. Sin embargo, en cualquier caso, es fundamental que también escanee sus datos respaldados en busca de malware antes de restaurarlos en su sistema recién limpiado. Si el malware está contenido en su copia de seguridad, volverá a infectar instantáneamente su sistema.

punto de ser bloqueado por Navegación segura:

Además, asegúrese de tener un software antivirus actualizado y un firewall activo en su computadora. No haga clic en enlaces sospechosos o descargue archivos de sitios web no confiables. También es importante mantener su navegador y sus complementos actualizados para evitar vulnerabilidades conocidas que los atacantes pueden explotar.

Como lo detectas? Si su navegador ha sido secuestrado, es posible que note algunos de los siguientes síntomas:

– Su página de inicio ha cambiado sin su consentimiento.

– Su motor de búsqueda predeterminado ha cambiado.

– Se muestran anuncios no deseados en su navegador.

– Se abren nuevas pestañas o ventanas del navegador sin su consentimiento.

– Su navegador se ralentiza o se bloquea con frecuencia.

Como lo arreglas? Si sospecha que su navegador ha sido secuestrado, siga estos pasos para solucionar el problema:

– Ejecute un análisis completo del sistema con su software antivirus.

– Restablezca la configuración de su navegador a los valores predeterminados.

– Desinstale cualquier programa o complemento de navegador sospechoso.

– Elimine cualquier extensión o complemento de navegador que no reconozca o que no haya instalado usted mismo.

– Si todo lo demás falla, considere reinstalar su navegador desde cero.

En resumen, el secuestro del navegador es un problema común y peligroso que puede afectar a cualquier persona que use Internet. Sin embargo, siguiendo algunas prácticas de seguridad básicas y estando atento a los síntomas del secuestro del navegador, puede protegerse y mantener su navegador seguro.