¿Qué es WPA3? El acceso protegido a Wi-Fi (WPA) a menudo se conoce como un estándar de seguridad o protocolo utilizado para encriptar y proteger redes wifi como la que probablemente use en su hogar o trabajo, pero en realidad es un programa de certificación de seguridad desarrollado por Wi -Fi Alliance para asegurar redes informáticas inalámbricas.

WPA3, lanzado en junio de 2023, es el sucesor de WPA2, que los expertos en seguridad describen como “roto”. El objetivo de desarrollar WPA3 era mejorar WPA en términos de simplicidad de uso y mayor fuerza criptográfica. Al igual que su predecesor, viene en las ediciones Personal y Enterprise, pero esta versión mejora en WPA2 con características de autenticación y cifrado más robustas, y una solución a la falla incorporada en WPA2, KRACK. También incluye funcionalidad para simplificar y asegurar mejor la conexión de dispositivos wifi IoT.

El problema

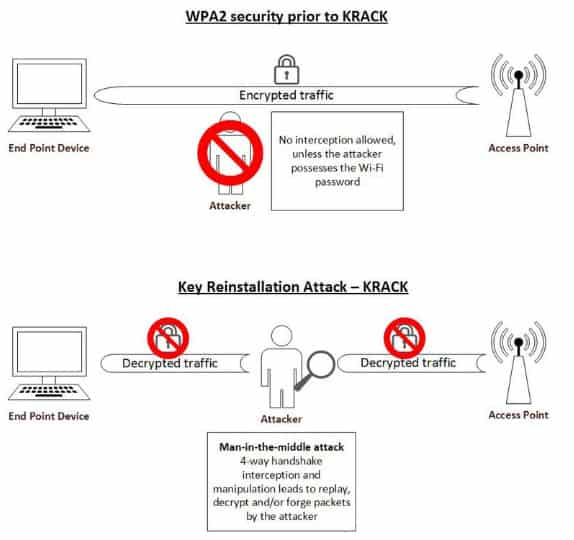

El defecto KRACK (ataque de reinstalación de claves) se puede clasificar como un ataque de repetición grave y es una forma de ataque de hombre en el medio. El problema fundamental con WPA2, resaltado por el descubrimiento de KRACK, es una falla en el estándar de certificación WPA2 y no una debilidad causada por una mala configuración del producto o implementación del servicio..

Más adelante profundizaremos en KRACK, pero la conclusión es que cualquier implementación correcta de WPA2 probablemente sea vulnerable; la vulnerabilidad es inherente al protocolo WPA2.

La solución

En respuesta a esta debacle, en junio de 2023, Wi-Fi Alliance® anunció la introducción de la seguridad Wi-Fi CERTIFIED WPA3 ™, un estándar de certificación wifi que:

- Trata la vulnerabilidad KRACK

- Actualiza WPA2 con función de seguridad adicionals. Esto es importante porque hay múltiples agujeros de seguridad wifi que son más atractivos para los piratas informáticos y mucho más fáciles de violar que KRACK.

¿Qué es WPA3? La certificación WPA3 para dispositivos wifi se puede comparar libremente con un certificado apto para circular para su automóvil. Sin certificación, los proveedores de hardware no pueden reclamar el cumplimiento de los estándares de seguridad de la Alianza Wi-Fi.

Puede ser algún tiempo antes de que WPA3 obtenga la aceptación completa de los usuarios de wifi; Mientras tanto, “los dispositivos WPA2 continuarán interoperando y proporcionarán seguridad reconocida”, según Wi-Fi Alliance. WPA2 continúa siendo obligatorio para todos los dispositivos con certificación wifi durante el período de transición.

¿Qué es WPA3? y es seguro?

Este artículo analizará cómo WPA3 mejora la seguridad de WPA2 y pondrá KRACK en perspectiva. Si bien WPA3 es definitivamente la ruta de seguridad correcta para tomar en el futuro, los usuarios deben asegurarse de implementar un estrategia de seguridad multifacética y en capas para proteger todos los aspectos de su red wifi. WPA3 no es suficiente para proteger completamente las redes wifi, aunque otras mejoras además del parche KRACK contribuyen en gran medida a tapar otros agujeros de seguridad wifi. También discutiremos algunas de las críticas que se han dirigido a WPA3. Finalmente, tocaremos algunas de las formas en que los usuarios domésticos y las empresas pueden practicar wifi seguro. ¿Es seguro WPA3? Vamos a descubrir.

El alcance de la vulnerabilidad KRACK

El descubrimiento de KRACK causó cierta inquietud en la comunidad de TI, ya que muchos dispositivos wifi usan WPA2 y cada vez más personas usan estos dispositivos para conectarse a Internet. Según Wigle, a enero de 2023, había más de 400 millones de conexiones inalámbricas en todo el mundo. KRACK podría hacer que un gran porcentaje de ellos sea vulnerable al ataque. (Por cierto, todavía no se han documentado ataques de KRACK en la naturaleza).

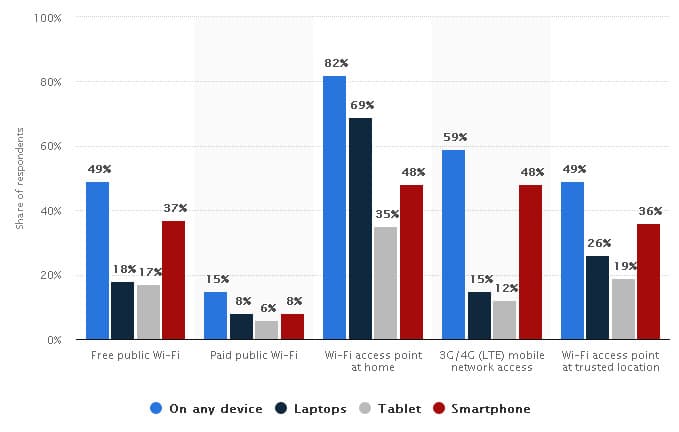

Acceso inalámbrico a Internet según los usuarios de Internet en todo el mundo a partir de junio de 2015, por dispositivo (Fuente: Statista)

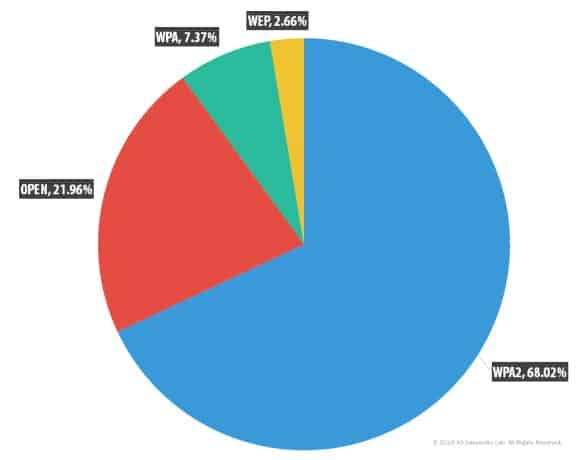

¿Qué tan seguros son los estándares actuales de encriptación wifi??

- Privacidad equivalente por cable (WEP) – Muy poco confiable pero aún en uso. Según Kaspersky Labs, a los piratas informáticos les tomaría unos minutos descifrar las redes protegidas por WEP.

- Redes abiertas – Sin seguridad en absoluto.

- Acceso protegido a Wi-Fi (WPA) – En 2002, WPA pretendía ser solo una medida intermedia para reemplazar a WEP, y fue reemplazado por WPA2 en 2004. El problema con WPA fue el uso del protocolo de cifrado TKIP ineficaz que no es seguro.

- Acceso protegido Wi-Fi 2 (WPA2)

- los Personal La versión es razonablemente segura pero vulnerable a la fuerza bruta y los ataques de diccionario. Puede permitir la interceptación de comunicaciones (apretones de manos) entre el punto de acceso y el dispositivo al comienzo de una sesión wifi.

- los Empresa la versión está protegida hasta cierto punto de las intercepciones de apretón de manos porque utiliza procedimientos adicionales de autorización de la compañía.

- Acceso protegido Wi-Fi 3 (WPA3) – Reemplaza WPA2 a partir de enero de 2023, aunque llevará un tiempo implementarlo. Proporciona la mejor seguridad wifi en este momento..

Tenga en cuenta que SOLO los dispositivos protegidos con WPA2 son vulnerables específicamente a un ataque KRACK. Una red abierta y no segura no está encriptada y es vulnerable a prácticamente cualquier tipo de ataque, pero no en términos de KRACK ya que no utiliza WPA2.

Tipos de cifrado utilizados en puntos de acceso wifi públicos globalmente (Fuente: Red de seguridad de Kaspersky (KSN))

Una analogía de KRACKing

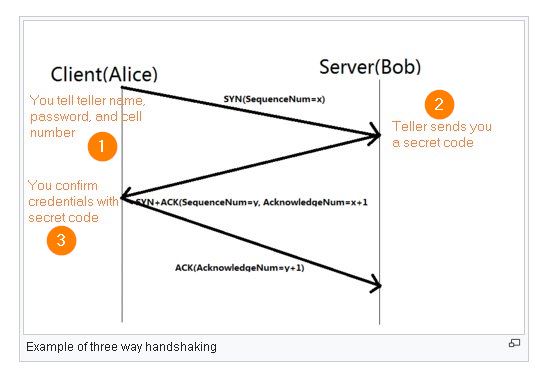

Las fallas en las negociaciones de apretón de manos, el punto donde el punto de acceso (AP) y el enrutador se encuentran y saludan para confirmar las credenciales de un cliente, se encuentran en el corazón de la vulnerabilidad WPA2. Analizaremos más a fondo por qué en la próxima sección exploraremos qué es WPA3.

Para establecer la escena, aquí está una analogía para el apretón de manos proceso (si le permite a la imaginación un poco de licencia).

Ilustración de un apretón de manos de tres vías como se describe en la analogía a continuación (Fuente: Wikipedia, con modificaciones)

-

- Supongamos que está en el banco y el cajero le pide su nombre, contraseña y número de teléfono antes de que le den dinero. Usted y el banco han acordado este procedimiento de seguridad para demostrar que usted es quien dice ser cuando retira dinero.

- Le da al cajero su nombre, contraseña y número de celular. En este banco, el siguiente paso en el proceso es que el banco envíe a su teléfono un código secreto que usará para confirmar su identidad.

- Mientras tanto, sin que usted lo sepa, alguien detrás de usted en la fila está escuchando y ha escuchado su nombre y contraseña, y lo más importante, su código secreto.

- Después de salir del banco, el espía corre hacia el cajero y, aunque su código secreto aún es válido, retira el último de sus fondos usando su nombre, contraseña y nombre robados. código secreto.

Probablemente haya visto el punto débil en el escenario anterior; la seguridad se vio comprometida en algún momento al establecer sus credenciales; no cuando tus credenciales eran generales, sino porque cuando dejaste el banco tu código secreto aún era válido. Si no hubiera sido así, su nombre, contraseña, número de teléfono celular y código secreto no habrían sido de utilidad para los espías..

Hay un giro en este cuento: El cajero y el espía están confabulados. Este falso cajero de hecho ha engañado al cajero real (que sale a almorzar) y este es un ataque de hombre en el medio. Ambos criminales ahora tienen tus credenciales.

Este problema, como veremos, es lo que resuelve WPA3.

¿Cómo es vulnerable WPA2??

La principal vulnerabilidad en WPA2 es el apretón de manos de cuatro vías Se utiliza para proteger las conexiones wifi utilizando una clave precompartida (PSK). (En WPA3, el PSK se reemplaza por un protocolo de enlace de Autenticación simultánea de iguales (SAE)).

En esta sección, utilizaremos la analogía de la sección anterior para ayudar a ilustrar el problema..

Clave precompartida (PSK)

La parte inicial de la verificación de seguridad que realizó en el banco en la analogía anterior se puede comparar libremente con WPA2-PSK, autenticación que requiere que un individuo se conecte a una red wifi (solicite dinero en el banco en nuestra metáfora) usando una frase de contraseña. Un PSK se refiere a un “secreto compartido”, en este caso, una contraseña.

Notas:

- WPA2 sin PSK es una opción utilizada si desea usar un servidor de autenticación. Una empresa debe elegir esta opción si desea asignar claves únicas a los dispositivos de los empleados. Si una clave se ve comprometida, la empresa solo necesitaría generar una nueva clave para un dispositivo. Esto también evitaría que otros dispositivos se vean comprometidos por una clave perdida o robada, lo que podría ser si todos los dispositivos usaran la misma clave.

- Cuál es el diferencia entre WPA2-PSK y WPA2-Personal? Los términos se usan indistintamente aunque WPA2-Personal implica el uso de AES, mientras que WPA2-PSK implica una elección entre el TKIP anterior y el AES. Como se explica en un blog de Cisco, algunos dispositivos permiten WPA con AES y WPA2 con TKIP. AES es opcional en WPA pero en WPA2, AES es obligatorio y TKIP es opcional. Ambos términos se refieren al uso de PSK, que es lo que distingue a WPA2-Personal de WPA2-Enterprise.

Apretón de manos de cuatro vías

La autenticación de credenciales en telecomunicaciones se llama apretón de manos. En el banco, usted y el cajero intercambiaron un apretón de manos de tres pasos para establecer sus credenciales, siendo el código secreto el apretón de manos final en el proceso.

Todas las redes wifi usan un apretón de manos de cuatro vías.

En la siguiente ilustración, el punto de acceso wifi falso es el cajero falso con el que trató en el banco.

Ilustración de cómo un ataque KRACK intercepta un apretón de manos de cuatro vías (Fuente: Enisa)

Rowell Dionicio, escribiendo para Packet6, explica: “El atacante falsificará un punto de acceso real y engañar a un cliente para que se una al punto de acceso no autorizado pero permite que se complete la autenticación de Wi-Fi. Para llevar a cabo el ataque KRACK, el atacante reproducirá un mensaje dentro del Apretón de manos de 4 vías. La falla aquí es que el dispositivo de la víctima aceptará la reproducción de uno de estos mensajes cuando no debería. Así permitiendo que el atacante use una clave usada previamente. Una clave solo debe usarse una vez y este es el defecto de los objetivos de ataque KRACK “.

Dionicio continúa: “La solución técnica para un ataque KRACK es evitar la reutilización de valores nonce. Los dispositivos no deben aceptar claves utilizadas anteriormente.”

Lea una explicación más técnica de la reutilización de nonce por Mathy Vanhoef, investigador de KRACK.

¿Es seguro WPA3? Claro, pero también hay mejoras en WPA2

El anuncio de WPA3 ha provocado algunas olas, pero llevará un tiempo implementarlo. Mientras tanto, también se implementarán algunas mejoras de WPA2:

- Imponer la adopción de marcos de gestión protegidos (PMF) en todos los dispositivos “Wi-Fi CERTIFIED”

- Garantizar que los proveedores realicen verificaciones periódicas en los dispositivos certificados (Source: Commisum)

- Estandarizar el conjunto criptográfico de 128 bits (Source: Commisum)

¿Cuáles son las dos versiones de WPA3??

WPA viene en dos versiones que se basan en los requisitos del usuario final (uso doméstico o comercial). A primera vista, no hay mucha diferencia entre WPA3-Personal y WPA3-Enterprise, aunque este último es más seguro como era diseñado para proteger datos ultra sensibles y grandes empresas.

Resumamos rápidamente las dos versiones descritas por la Wi-Fi Alliance. Para empezar, ambas versiones:

- Utilice los últimos métodos de seguridad.

- No permitir protocolos heredados obsoletos

- Requerir el uso de marcos de gestión protegidos (PMF). “Los marcos de acción de gestión de unidifusión están protegidos contra escuchas y falsificaciones, y los marcos de acción de gestión de multidifusión están protegidos contra la falsificación”, según Wi-Fi Alliance. En pocas palabras, Wikipedia describe los marcos de administración como “mecanismos que permiten la integridad de los datos, la autenticidad del origen de los datos y la protección de reproducción”. Puede encontrar una descripción técnica de cómo funcionan en el sitio web de Cisco.

WPA3-Personal

Esta versión proporciona autenticación basada en contraseña con buena seguridad incluso cuando los usuarios eligen contraseñas cortas o débiles. No requiere un servidor de autenticación y es el protocolo básico que utilizan los usuarios domésticos y las pequeñas empresas.

- Utiliza encriptación de 128 bits

- Utiliza un apretón de manos de Autenticación Simultánea Simultánea (SAE) que protege contra ataques de fuerza bruta

- Incorpora Forward Secrecy significa que se genera un nuevo conjunto de claves de cifrado cada vez que se establece una conexión WPA3, por lo que si la contraseña inicial se ve comprometida, no importará

- Refuerza la seguridad en las redes públicas.

- Administra fácilmente los dispositivos conectados

- Permite la selección de contraseña natural, que según la Alianza de Wi-Fi facilitará a los usuarios recordar frases de contraseña

WPA3-Enterprise

Proporciona protección adicional para las redes empresariales que transmiten datos confidenciales, por ejemplo, gobiernos, organizaciones de atención médica e instituciones financieras. Incluye el modo opcional de seguridad de fuerza mínima de 192 bits, alineado con la Suite de Algoritmo de Seguridad Nacional Comercial (CNSA) del Comité de Sistemas de Seguridad Nacional. Esta fue una solicitud del gobierno de EE. UU..

La principal diferencia entre WPA3-Personal y WPA3-Enterprise está en el nivel de autenticación. La versión personal utiliza PSK y la versión Enterprise, un conjunto de características que reemplazan a IEEE 802.1X de WPA2-Enterprise. Visite Wi-Fi Alliance para conocer las especificaciones técnicas..

Para más información, Eric Geier, escribiendo para Cisco Press, explica cómo las empresas pueden pasar a WPA3-Enterprise.

Nuevas características de WPA3

Cuatro áreas de mejora

Cuatro nuevas características en WPA3 están diseñadas para mejorar WPA2. sin embargo, solo uno de estos es obligatorio para la certificación WPA3: El apretón de manos del dragón. A continuación se muestra un breve resumen de las características principales. Entraremos en más detalles más adelante en esta sección.

- Apretón de manos más seguro – El protocolo de autenticación simultánea de iguales (SAE) (también conocido como el apretón de manos Dragonfly) requiere una nueva interacción con la red cada vez que un dispositivo solicita una clave de cifrado, lo que reduce la velocidad de un intento de ataque y hace que una contraseña sea más resistente al diccionario y la fuerza bruta ataques También evita el descifrado de datos fuera de línea.

- Reemplazo de la configuración protegida de wi-fi (WPS) – una forma más sencilla de agregar de forma segura nuevos dispositivos a una red utilizando el Protocolo de aprovisionamiento de dispositivos Wi-Fi (DPP), que le permite agregar nuevos dispositivos de forma segura a una red utilizando un código QR o una contraseña. Easy Connect hace que la configuración sea especialmente fácil para dispositivos domésticos y de IoT conectados.

- Cifrado no autenticado – Mejor protección cuando se utilizan puntos de acceso público utilizando Wi-Fi mejorado abierto que proporciona cifrado no autenticado, un estándar llamado Cifrado inalámbrico oportunista (OWE).

- Tamaños de clave de sesión más grandes – WPA3-Enterprise admitirá tamaños de clave equivalentes a la seguridad de 192 bits durante la etapa de autenticación, lo que será más difícil de descifrar.

Echemos un vistazo más detallado a la letanía de acrónimos mencionados anteriormente..

Autenticación simultánea de iguales (SAE) contra ataques de fuerza bruta

SAE es un intercambio seguro de claves basado en contraseña utilizado por la versión WPA3-Personal para proteger a los usuarios de ataques de fuerza bruta. Es adecuado para redes de malla, que obtienen su nombre de la forma en que crean cobertura wifi. Comparitech describe la configuración simplemente: “Al colocar varios dispositivos alrededor de su hogar, cada uno enviando una señal inalámbrica, usted crea una ‘malla’ o red de cobertura inalámbrica alrededor de su hogar. Esto ayuda a eliminar los puntos muertos o débiles “.

Los beneficios de SAE:

- Basado en el intercambio de claves IEFT Dragonfly, un modelo criptográfico para autenticación usando una contraseña o frase de contraseña, que es resistente a ataques activos y pasivos, y ataques de diccionario fuera de línea.

- Habilita Secreto hacia adelante que no permite que un atacante grabe una transmisión encriptada que podría descodificarse más adelante si la contraseña de la red inalámbrica se ve comprometida en el futuro

- Solo permite una contraseña para adivinar por sesión. Incluso si los atacantes roban datos con la esperanza de descifrar la contraseña en su tiempo libre sin conexión, se verán obstaculizados por la característica de una conjetura porque tienen que “preguntar” al enrutador wifi cada vez si su suposición es correcta. Esencialmente, esto limita a un atacante a ataques en tiempo real. Ha habido dudas sobre si esta característica también podría limitar a los usuarios legítimos. En el mundo real, es poco probable que los usuarios legítimos realicen 100 suposiciones consecutivas automáticas en un segundo, al igual que los hackers, y una aplicación puede codificarse para permitir un número limitado de suposiciones antes de que comience a ralentizar el servicio. Esta característica también fortalece la seguridad de las contraseñas débiles.

Protocolo de aprovisionamiento de dispositivos (DPP) para administrar redes y dispositivos IoT

Wi-Fi CERTIFICADO Easy Connect ™ (que reemplaza el Servicio de aprovisionamiento WiFi de WPA2) lo ayuda a conectar todos sus dispositivos, incluso aquellos que no tienen una interfaz fácil de usar para escribir su contraseña (por ejemplo, Google Home o su refrigerador inteligente), utilizando un solo dispositivo intermedio.

Wi-Fi Alliance describe cómo funciona: el propietario de una red elige un dispositivo como punto central de configuración. Si bien un dispositivo con una buena GUI es más fácil, puede usar cualquier dispositivo capaz de escanear un código de respuesta rápida (QR) o usar NFC como dispositivo configurador. La ejecución del DPP, un procedimiento de inscripción único para todos, desde este dispositivo conecta todos los dispositivos escaneados y les proporciona las credenciales necesarias para acceder a la red. Nota: Esta es una característica opcional y solo está disponible en dispositivos con Easy Connect.

Una vez que se ha inscrito un dispositivo Wi-Fi, utiliza su configuración para descubrir y conectarse a la red a través de un punto de acceso (Fuente: Alianza Wi-Fi)

Cifrado inalámbrico oportunista (OWE) para una navegación más segura

OWE es el conductor detrás del WiFi mejorado abierto característica, implementada para Proteger a los usuarios en puntos de acceso públicos / invitados y evitar escuchas. Reemplaza el antiguo estándar de autenticación 802.11 “abierto”. Con OWE, sus datos se cifran incluso si no ha ingresado una contraseña. Fue diseñado para proporcionar transferencia de datos encriptados y comunicación en redes que no usan contraseñas (o usan una contraseña compartida) usando Protección de Datos Individualizada (IDP); en esencia, cada sesión autorizada tiene su propio token de cifrado. Esto significa que los datos de cada usuario están protegidos en su propia bóveda. Pero también funciona en redes protegidas con contraseña, lo que garantiza que si un atacante obtiene la contraseña de la red, aún no tendrá acceso a los datos cifrados en los dispositivos de la red (consulte SAE más arriba).

¿Eres vulnerable a KRACK??

No todo es pesimismo. Cualquiera que use wifi es vulnerable, pero pongamos el problema en perspectiva. Un hacker solo puede interceptar el tráfico no cifrado entre su dispositivo y el enrutador. Si los datos se han cifrado correctamente con HTTPS, un atacante no puede leerlos.

Algo de tranquilidad por parte de Brendan Fitzpatrick, Vicepresidente, Ingeniería de Riesgo Cibernético, escribiendo para Axio:

- Un ataque no se puede lanzar de forma remota, un atacante debe estar dentro del alcance físico de una red wifi en particular.

- Solo se produce un ataque durante el apretón de manos de cuatro vías..

- La frase de contraseña wifi no se revela durante el ataque y el atacante no está habilitado para unirse a la red.

- Solo si el ataque tiene éxito, el atacante puede descifrar el tráfico entre la víctima y su punto de acceso..

- Actualmente, el ataque se centra solo en el lado del cliente del apretón de manos.

En una publicación de blog, Robert Graham señala, KRACK “no puede vencer a SSL / TLS o VPN”. Él agrega: “Su red doméstica es vulnerable. Muchos dispositivos usarán SSL / TLS, por lo que están bien, como su eco de Amazon, que puede seguir usando sin preocuparse por este ataque. Otros dispositivos, como las bombillas Phillips, pueden no estar tan protegidos ”. ¿La solución? Parche con actualizaciones de su proveedor.

Qué software y dispositivos son vulnerables a KRACK?

Según Matty Vanhoef, Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys y otros, podrían verse afectados por alguna variante de los ataques. Linux y Android versiones 6.0 y superiores son particularmente vulnerables.

Puede encontrar una lista de proveedores afectados en la página web de Cert Software Engineering Institute, Base de datos de notas de vulnerabilidad. El sitio proporciona enlaces a información del proveedor sobre parches y correcciones.

¿Qué tipo de vulnerabilidades de ataque exponen las redes insuficientemente seguras??

No es solo el peligro de ser KRACK. Una red wifi no segura está pidiendo ser atacada y WPA3 ayudará a mitigar estos riesgos. US-Cert describe los posibles escenarios de ataque:

- Piggybacking – El rango wifi interior típico es de 150 a 300 pies. Si vives cerca de tu vecino, tu conexión podría estar abierta a los atacantes … o incluso al hijo geek de al lado que usa tu wifi para descargar sus películas.

- Wardriving – Un tipo de piggybacking donde los atacantes potenciales conducen por vecindarios con una antena en busca de redes inalámbricas no seguras.

- Malos ataques gemelos – En un ataque gemelo malvado, un atacante imita un punto de acceso a la red pública, configurando su señal de transmisión para que sea más fuerte que la generada por el punto de acceso legítimo. Naturalmente, los usuarios se conectan a la señal más fuerte, la del criminal. Los datos de la víctima son leídos fácilmente por el hacker. Siempre verifique el nombre y la contraseña de un punto de acceso wifi antes de conectarse.

- Inhalación inalámbrica – Evite los puntos de acceso público que no están protegidos y donde los datos no están encriptados. Los delincuentes usan “rastreadores” para encontrar información confidencial, como contraseñas o números de tarjetas de crédito.

- Acceso no autorizado a la computadora – Un punto de acceso no seguro podría permitir que un atacante acceda a cualquier directorio y archivo que haya puesto a disposición para compartir sin querer. Bloquee siempre el uso compartido de archivos en público.

- Hombro surf – En áreas públicas, ten cuidado con los acechadores, los atacantes que te ven escribiendo mientras pasan o graban tu sesión. Puedes comprar un protector de pantalla para evitar esto.

Robo de dispositivos móviles. – No es solo la red la que representa un riesgo para sus datos. Si su dispositivo es robado cuando está trabajando en un punto de acceso, es un día de bonanza para los delincuentes. Asegúrese de que sus datos estén siempre protegidos con contraseña y que la información confidencial esté encriptada. Eso incluye datos en dispositivos de almacenamiento portátiles.

Algunas precauciones

Palabras de advertencia de los buscadores de la falla KRACK

Mathy Vanhoef, investigador postdoctoral en seguridad informática en KU Leuven y uno de los investigadores que descubrieron KRACK, en su sitio web tiene algunas advertencias sobre WPA3 que vale la pena reflexionar.

- SAE apretón de manos – Si el protocolo de enlace SAE no se implementa con cuidado, puede ser vulnerable a los ataques de canal lateral, que Wikipedia describe como ataques basados en información sobre la implementación de un software. Parece que las vulnerabilidades explotables derivadas de configuraciones incorrectas no se pueden evitar incluso con WPA3.

- Cifrado no autenticado – Si bien el uso del Cifrado inalámbrico oportunista (OWE) fortalecerá la privacidad del usuario en las redes abiertas, Vanhoef sugiere que solo se pueden evitar los ataques pasivos (en los que los piratas informáticos detectan el tráfico). Los ataques activos (los que usan puntos de acceso ficticios para engañar a los usuarios) aún permitirán que un adversario intercepte el tráfico. Vanhoef explica:

Una deficiencia de OWE es que no existe un mecanismo para confiar en un punto de acceso en el primer uso. Compare esto con, por ejemplo, SSH: la primera vez que se conecta a un servidor SSH, puede confiar en la clave pública del servidor. Esto evita que un adversario intercepte el tráfico en el futuro. Sin embargo, con OWE no hay opción de confiar en un AP particular en el primer uso. Entonces, incluso si se conectó a un AP en particular anteriormente, un adversario aún puede configurar un AP falso y hacer que se conecte a él en el futuro.

- Oportunidad perdida – Solo una de las cuatro características promocionadas por Wi-Fi Alliance en la construcción de WPA3 es realmente obligatoria para WPA3. “Desafortunadamente, el programa de certificación WPA3 solo exige el soporte del nuevo apretón de manos de libélula. Eso es. Las otras características son opcionales o forman parte de otros programas de certificación. Me temo que, en la práctica, esto significa que los fabricantes simplemente implementarán el nuevo apretón de manos, pegarán una etiqueta de “certificado WPA3” y terminarán “, dice Vanhoef. El resultado final será que el usuario final no sabe realmente qué características están incluidas y qué tan seguras son.

(Fuente: Mathy Vanhoef y Frank Piessens. 2023. Ataques de reinstalación de claves: Forzar la reutilización de Nonce en WPA2. En las actas de la 24ª Conferencia de ACM sobre seguridad informática y de comunicaciones (CCS). ACM.)

¿Qué dicen los cínicos, incluidos los desarrolladores de TI, sobre WPA3??

Únase a las conversaciones en el blog de Bruce Schneiner, DD-WRT, Security Stack Exchange o Community Spiceworks para obtener información interesante sobre si WPA3 es realmente la panacea definitiva para las vulnerabilidades de seguridad wifi. Y, si vale la pena gastar demasiado tiempo en la vulnerabilidad. Algunas contribuciones

- “Sospecho que WPA3 ayudará. Por un momento – hasta que los chicos malos encuentren otro agujero.”

- “UN gran flujo de ingresos para vendedores de hardware quién dejará de parchear el equipo actual e insistirá en que compre los nuevos WAP si desea WPA3 “.

- “El aspecto más decepcionante de WPA3 es que, como todos los estándares wifi anteriores (WEP, WPA, WPA2, incluso WPS), este ha sido desarrollado por un consorcio cerrado, solo para miembros […] Todo lo que promete el anuncio de WPA3 es que el proceso cerrado en WPA4 ahora puede comenzar “.

- “El vector de ataque con KRACK es simplemente demasiado pequeño. (y continuará disminuyendo) para difundir estos ataques. “Las redes abiertas, por ejemplo, no son vulnerables a KRACK pero están mucho más expuestas a ataques maliciosos que las redes WPA2. Al momento de escribir esto, no se ha documentado ningún ataque de KRACK; Los expertos argumentan que esto se debe a que el esfuerzo es demasiado grande para los ciberdelincuentes cuando hay tantos objetivos más suaves.

En esa nota cínica, practique wifi seguro, manténgase informado y comenzar a ahorrar para un nuevo enrutador. Según Dion Phillips, escribiendo para InfiniGate, “… es dudoso que los dispositivos inalámbricos actuales se actualicen para admitir WPA3 y es mucho más probable que la próxima ola de dispositivos pase por el proceso de certificación. Dicho esto, los dispositivos del cliente también deberán estar certificados de la misma manera para poder aprovechar la nueva certificación “.

Los expertos coinciden en que la implementación será tan tardía como a fines de 2023. Tendrá que comprar un nuevo enrutador, pero WPA3 es compatible con versiones anteriores, por lo que es posible que no necesite actualizar todos sus dispositivos conectados, a menos que sean realmente viejos.

Cómo puedes protegerte?

¿Cómo pueden protegerse las empresas? (Resuelto)

Mathew Hughes tiene algunas sugerencias prácticas moderadas con algunas palabras de precaución..

- Instalar un parche compatible con versiones anteriores – Desafortunadamente, dice Hughes, no solo muchas personas tardan en instalar parches, sino que muchos fabricantes tardan en emitirlos.

- Instalar un VPN, un túnel encriptado entre dispositivos, evitando que los intrusos escuchen a escondidas. Para algunas personas, dice, esto puede ser poco práctico ya que no podrán acceder a otros dispositivos conectados en su red.

- Utilizar SSL / TLS – Esto proporciona una capa adicional de encriptación para frustrar a los ladrones y los espías, ya que encripta paquetes en la capa de sesión en lugar de en la capa de red (que podrían ser atacados por los atacantes de KRACK).

- Actualizar dispositivos y software – Asegúrese de que su departamento de TI implemente actualizaciones y parches de software regulares para todos los dispositivos de la empresa, incluidos los BYOD. Póngase en contacto con los fabricantes para asegurarse de que hayan emitido parches que aborden la falla de KRACK.

Adicionalmente, asegure su enrutador – Asegúrese de que su enrutador esté bloqueado, a salvo de amenazas internas o de extraños que visiten el edificio. También hay una serie de valores predeterminados en su enrutador que puede cambiar para reforzar la seguridad, p. restringir el tráfico entrante, deshabilitar servicios no utilizados, cambiar la información de inicio de sesión predeterminada y cambiar el SSID en dispositivos más antiguos. Verifique que el firewall de su enrutador esté habilitado (no siempre se hace automáticamente). Use SSID para crear puntos de acceso separados para su personal y clientes. Desactive la configuración protegida de WiFi (WPS), que se utiliza para ayudar a emparejar dispositivos.

Además, lea los consejos relacionados para las redes domésticas a continuación.

Consejos de seguridad Wifi para redes domésticas y dispositivos IoT (Resuelto)

-

- Practica el sentido básico de seguridad wifi – Lea la guía de Comparitech para asegurar la red wifi de su hogar.

- Deja de usar wifi – Conéctese a Internet a través de una conexión ethernet o de datos (3 / 4G) en casa, o use datos móviles, particularmente para transacciones confidenciales.

- Actualizar dispositivos y software – Eso incluye todos sus dispositivos, así como su enrutador. Póngase en contacto con los fabricantes para asegurarse de que hayan emitido parches que aborden la falla de KRACK.

- Deshabilitar el uso compartido de archivos – Si bien es tentador compartir fotos con amigos y familiares, trate de evitar hacerlo en un lugar público. También debe crear un directorio para compartir archivos y restringir el acceso a otros directorios. Protege siempre con contraseña todo lo que compartas.

-

- No realice transacciones sensibles en lugares públicos. – Haz tu banca en línea en casa.

- Instalar HTTPS en todas partes – HTTPS Everywhere de Electronic Frontier Foundation (EFF) es una extensión de código abierto para Firefox, Chrome y Opera que encripta las comunicaciones con la mayoría de los sitios web. La extensión no es una opción a prueba de fallos si un sitio web no ofrece cifrado HTTPS, pero si está disponible, HTTPS Everywhere se asegurará de que este sea el contenido que ofrece.

- Utilizar una VPN – Si bien las VPN brindan una gran seguridad para sus datos, asegúrese de que su proveedor sea tan consciente de la seguridad como usted y reconozca su derecho a la privacidad. Según lo informado por Bryan Clark en el artículo de The Next Web, PureVPN, quien afirmó que no mantiene registros o información de identificación de sus usuarios, misteriosamente parecía haber encontrado suficiente información registrada para permitir al FBI rastrear y arrestar a un acosador. ¿Tu VPN mantiene registros? En un estudio en profundidad, Comparitech revela la verdad sobre 123 políticas de registro de VPN.

- Configurar un enrutador wifi doméstico – Un enrutador virtual le permite compartir su conexión a Internet con otros dispositivos cercanos. Es más fácil de lo que piensas, similar a configurar un punto de acceso wifi en tu teléfono inteligente.

- Asegure su enrutador – Hay una serie de valores predeterminados en su enrutador que puede cambiar para reforzar la seguridad, p. restringir el tráfico entrante, deshabilitar servicios no utilizados y cambiar el SSID en dispositivos más antiguos.

- Confirme que su ISP esté actualizado – Muchos usuarios de wifi en el hogar utilizan el enrutador suministrado por su ISP. Si lo hace, confirme que su ISP ha parcheado todos sus dispositivos.

- Evite los puntos de acceso wifi públicos: O, al menos, aprenda cómo minimizar los riesgos de usar wifi público.

- Compruebe manualmente que las URL son seguras – Las URL HTTP usan encriptación SSL para proteger a los visitantes de su sitio. Las URL HTTP no lo hacen. Puede ver si una URL es segura en la barra de direcciones. Además, habilite el Utilice siempre una conexión segura (HTTPS) opción en su dispositivo.

- Use contraseñas seguras – Comparitech tiene algunas sugerencias para crear contraseñas seguras. Cambie siempre las contraseñas predeterminadas, como “Admin” o “123”.

- Mantenga actualizado el software antivirus – Elija un software antivirus de buena reputación y manténgalo parcheado. También hay muchas aplicaciones antivirus gratuitas alrededor.

- Apágalo – Apague su conexión wifi cuando no la esté usando y desactive la reconexión automática.

- Use seguridad de varias capas – Mantenga actualizado el firewall de su sistema operativo y use la autenticación de dos factores para acceder a sus cuentas de Internet.

- Utilice el cifrado de Advanced Encryption Standard (AES) – Compruebe que su red doméstica utiliza WPA2 con cifrado AES, no TKIP. Ambas opciones de cifrado son vulnerables al descifrado del tráfico a través de KRACK, pero AES no es vulnerable a la inyección de paquetes..

¿Necesito WPA3??

Es mejor prevenir que curar, así que sí. Pero, durante el período de transición (el período en el que los proveedores certificarán sus dispositivos) puede parchear WPA2.

Cambiar su contraseña WPA2 no lo protegerá contra un ataque KRACK que se centre en la administración de claves. Sin embargo, tiene sentido para la seguridad elegir siempre contraseñas seguras.

Pero es suficiente?

John Wu, en un artículo en LinkedIn, dice que WPA3 no es suficiente para garantizar la seguridad wifi total porque los hackers usan otros métodos para atacar los métodos wifi. “El reciente virus VPNFilter no aprovecha ninguna de las deficiencias de WPA2. En cambio, el ataque apunta a vulnerabilidades conocidas en la interfaz web de los enrutadores WiFi, puertos remotos que están abiertos con contraseñas codificadas, software que no está actualizado y dispositivos IoT conectados vulnerables “.

¿La solución? Use las listas de verificación anteriores sobre cómo proteger sus conexiones wifi como guía para crear un enfoque en capas para la seguridad wifi. ¿Al principio de la lista? Manténgase actualizado con parches.

uturo, es importante tener en cuenta que aún hay muchos dispositivos que utilizan WPA2 y que seguirán siendo seguros durante el período de transición. WPA3 es una certificación de seguridad desarrollada por Wi-Fi Alliance para asegurar redes informáticas inalámbricas y es el sucesor de WPA2. El objetivo de WPA3 es mejorar la simplicidad de uso y la fuerza criptográfica en comparación con WPA2. Además, WPA3 aborda la vulnerabilidad KRACK y proporciona características de autenticación y cifrado más robustas. También incluye funcionalidad para simplificar y asegurar mejor la conexión de dispositivos wifi IoT. En resumen, WPA3 es una mejora significativa en la seguridad de las redes wifi y es una certificación importante para buscar en los dispositivos wifi.