Los kits de explotación (o paquetes de explotación) son programas automatizados utilizados por los atacantes para explotar vulnerabilidades conocidas en sistemas o aplicaciones. Ellos pueden ser solía lanzar ataques en secreto mientras las víctimas navegan por la web, con el objetivo de descargar y ejecutar algún tipo de malware.

Debido a que los kits de exploits funcionan en segundo plano, puede ser difícil saber cuándo estás bajo ataque. Sin embargo, existen medidas que pueden ayudarlo a protegerse contra estos ataques, como evitar enlaces desconocidos y mantener actualizado el software..

En este artículo, explicamos más sobre qué son los kits de exploits, cómo funcionan y cómo los usan los cibercriminales. También proporcionaremos consejos para prevenir ataques y la carga de malware resultante.

Que es un kit de exploit

Un kit de exploit es un paquete utilizado por los ciberdelincuentes para entregar malware. Veremos los detalles de cómo se ejecuta un ataque a continuación, pero lo esencial es que una víctima visita un sitio web comprometido, y si tienen ciertas vulnerabilidades dentro del software en su computadora, la explotación puede llevarse a cabo. Como resultado, el malware se descarga y ejecuta en el dispositivo de la víctima.

Una vulnerabilidad de software es un error o error en el código que permite que un atacante se entrometa en la aplicación de alguna manera, por ejemplo, en el caso de exploits, al ejecutar una tarea no autorizada. Las vulnerabilidades conocidas se nombran en una lista de referencia de vulnerabilidades y exposiciones comunes (CVE). Por ejemplo, CVE-2023-8174 es una vulnerabilidad de Internet Explorer altamente explotada.

Los objetivos comunes para los exploits son programas populares con muchas vulnerabilidades conocidas, como Adobe Flash, Oracle Java e Internet Explorer. Cuanto más popular es la aplicación, más posibilidades tiene un atacante de atraer a una víctima adecuada.

Aquí también es donde los kits de exploits resultan especialmente útiles para sus usuarios.. Los kits de explotación se dirigen a múltiples vulnerabilidades al mismo tiempo y comprende todo lo que el criminal necesita para llevar a cabo el ataque. Si un exploit no es adecuado, otro podría serlo, aumentando las posibilidades del cibercriminal de ejecutar un ataque exitoso.

El hecho de que estas cosas vengan como kits prefabricados también los hace fáciles de implementar y más atractivos para los delincuentes con poco conocimiento técnico..

Cómo se implementa un kit de exploit

Hay varias etapas necesarias para que un exploit tenga éxito:

- Establecer contacto con el entorno host a través de una página de destino.

- Redireccionar a una página de destino alternativa y detectar vulnerabilidades en el host que puedan ser explotadas.

- Lleve a cabo el exploit para propagar malware.

- Infecte el entorno host ejecutando el malware.

El kit de exploits contiene todo el código necesario para llevar a cabo cada etapa. Si una etapa no tiene éxito, eso indica el final del ataque en ese dispositivo en particular. Aquí, veremos estas etapas con más detalle y examinaremos qué criterios deben cumplirse en cada.

1. Establecer contacto

La primera etapa del exploit utiliza una página de destino de un sitio web que se ha visto comprometida. Se alienta a las víctimas a visitar este sitio, por ejemplo, a través de un enlace de correo electrónico, una ventana emergente o una publicidad maliciosa (publicidad maliciosa).

Una vez el la víctima hace clic en el enlace al sitio o ingresa la URL en su navegador, el contacto inicial ha sido establecido.

En este punto, puede haber algunos usuarios que no cumplan con ciertos criterios, como los que se encuentran en la ubicación incorrecta (a menudo se determinan en función de la dirección IP o instalan controles de idioma). Estos usuarios se filtran y para ellos, el ataque ha terminado.

2. Redirigir

Las víctimas restantes son redirigidas a una página de destino alternativa que ya no es el sitio web real. El código incrustado en esta página de aterrizaje luego procede a determinar si el dispositivo de la víctima tiene alguna aplicación vulnerable basada en navegador que corresponda a los exploits en el kit.

Si no se detectan vulnerabilidades (es decir, todo está actualizado y todos los agujeros están parcheados), el ataque se detiene. Pero si se encuentra una vulnerabilidad, entonces el sitio web enviará tráfico al exploit.

3. Explotar

La razón por la que se requiere una vulnerabilidad es que el kit de exploits necesita ejecutar malware en el entorno host (el dispositivo de la víctima). La aplicación que se encontró vulnerable se usa para descargar el malware.

La forma en que se realiza la expolición depende de la aplicación. Por ejemplo, si los navegadores web son el objetivo, el exploit será en forma de código incrustado dentro de la página web. Otro ejemplo es la aplicación Microsoft Silverlight comúnmente dirigida, para la cual el exploit es un archivo.

El término kit de exploits significa que hay múltiples exploits agrupados en un solo paquete. Apuntará a múltiples vulnerabilidades, lo que facilitará la ejecución y aumentará las posibilidades de éxito para el criminal..

4. Infectar

Después de una explotación exitosa, el malware se ejecuta en el entorno de la víctima. En cuanto a cuál es el efecto del malware, hay muchos escenarios diferentes. Los kits de exploits se pueden usar para propagar varios tipos de malware, incluidos ransomware y troyanos.

Un uso popular para los kits de exploits es ejecutar software de minería de criptomonedas. Esto secuestra los recursos informáticos de la víctima para su uso en la minería de bitcoins y otras criptomonedas, sin el permiso del usuario..

Ejemplos de kits de exploits

Debido a los parches de seguridad de los desarrolladores de software, cada exploit tendrá una vida útil limitada. Sin embargo, los desarrolladores de kits presentan sus propias actualizaciones para que las nuevas versiones de un determinado kit exploten nuevas vulnerabilidades. Como tal, algunos kits han existido por un tiempo.

Los kits de explotación de Adobe Flash fueron extremadamente populares en el pasado, y la eliminación gradual del software causó una fuerte disminución en el desarrollo de kits de explotación. Estudios más recientes ven un cambio a las vulnerabilidades de los productos de Microsoft. Dicho esto, un kit puede apuntar a más de una aplicación a la vez. También se puede usar para propagar más de un tipo de malware.

Aquí hay algunos ejemplos de kits de exploits:

PLATAFORMA

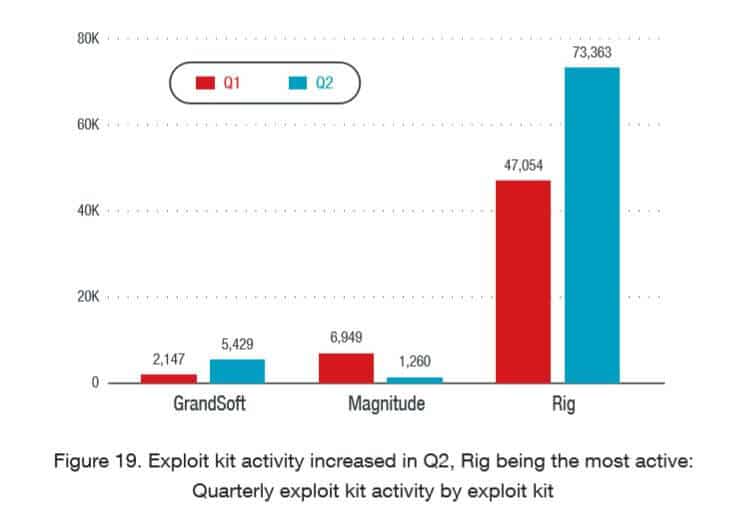

Entre los kits de exploits más populares en 2023, RIG utiliza una variedad de métodos de distribución y cargas útiles resultantes. Se ha utilizado para difundir mineros de monedas, troyanos bancarios, ransomware y más.

Este gráfico de un informe de Trend Micro de 2023 muestra el nivel de actividad de algunos kits de exploits comunes en la primera mitad de 2023.

Este gráfico de un informe de Trend Micro de 2023 muestra el nivel de actividad de algunos kits de exploits comunes en la primera mitad de 2023.

GrandSoft

Si bien esto se reconoce como un kit más antiguo, resurgió en 2023. GrandSoft es conocido por distribuir ransomware (específicamente GrandCrab), troyanos (AZORult y QuantLoader en particular) y mineros.

Magnitud

Los objetivos de magnitud seleccionan países asiáticos y ofrecen una carga útil específica. Ha existido durante mucho tiempo, pero ha cambiado su forma. Solía incluir exploits para Flash Player, pero se ha adaptado para atacar únicamente las vulnerabilidades de Internet Explorer. los La versión Magnitude EK se dirige a Corea del Sur (comprobando la dirección IP y el idioma, entre otras cosas) y entrega un ransomware especial llamado Magniber.

Nuclear

Si bien no ha estado en las noticias por un tiempo, el kit de explotación nuclear fue una vez un gran generador de dinero para sus creadores. Un informe de la firma de seguridad Checkpoint encontró que el kit fue desarrollado por alguien en Rusia, y el equipo detrás de él estaba ganando alrededor de $ 100,000 por mes con el kit en ese momento..

Nuclear era más una “explotación como servicio” donde los delincuentes alquilaban el kit. Lo harían usar un panel de control en el que puedan subir malware y seguir sus resultados.

¿Por qué los kits de exploits son exitosos??

Teniendo en cuenta que los atacantes están utilizando vulnerabilidades conocidas, puede preguntarse cómo estas debilidades permanecen expuestas, permitiendo que los ataques sean exitosos.

Un informe de Trend Micro 2023 [PDF] arroja algo de luz sobre una de las principales razones:

“El ataque continuo de vulnerabilidades recién descubiertas solo hace que sea mucho más difícil para las empresas ponerse al día. A menudo, debido al volumen de vulnerabilidades y la prioridad competitiva de mantener la red disponible, necesitan hacer concesiones prácticas asignando importancia a ciertas vulnerabilidades y dejando parches abiertos a otras vulnerabilidades para un momento posterior “.

Esencialmente, simplemente hay demasiado para arreglar todo de una vez. Incluso si las vulnerabilidades se han parcheado y las compañías como Microsoft y Adobe han publicado actualizaciones, las compañías no siempre pueden actualizar sus sistemas de inmediato.

Deben priorizar qué actualizaciones deben realizarse primero y esperar que tomen las decisiones correctas, ya que los ciberdelincuentes esperan aprovechar cada debilidad. Del mismo modo, para las personas, si alguien pospone una actualización o la pierde por algún motivo, entonces hay una posibilidad mucho mayor de que un kit de exploits sea exitoso.

Un par de otros factores contribuyen al éxito de los kits de exploits, uno de ellos es que el contacto inicial se realiza fácilmente, por ejemplo, al hacer clic en un anuncio falso o un enlace en un correo electrónico. Y en segundo lugar, una vez que se ha establecido el contacto inicial, es difícil decir que algo malo está sucediendo..

Cómo protegerse contra kits de exploit

Debido a que es muy difícil saber cuándo funcionan los kits de exploits y el hecho de que son tan variados, es mejor evitarlos en primer lugar. Aquí hay algunos consejos para ayudar:

- Mantenga el software actualizado. Una de las razones más importantes por las que el software se actualiza regularmente es para reparar las vulnerabilidades de seguridad.

- No haga clic en enlaces de spam. Como siempre, debe evitar abrir correos electrónicos de personas que no conoce y definitivamente no haga clic en enlaces sospechosos.

- Evitar anuncios y ventanas emergentes. Cuando se trata de ventanas emergentes y anuncios, puede ser difícil evitar hacer clic, ya que muchos de estos están diseñados para engañarlo para que lo haga (por ejemplo, el botón “cerrar” es difícil de localizar o el anuncio se mueve). Un bloqueador de anuncios puede ser útil, ya que esto evitará que aparezcan anuncios y ventanas emergentes..

- Usa un antivirus. Un antivirus no es infalible de ninguna manera, pero puede detectar y eliminar muchas amenazas conocidas, incluidos virus y otros tipos de malware que llegan a su dispositivo.

Crédito de la imagen: “Crack Wall” de Michael Krause con licencia CC BY 2.0

Los kits de explotación son una herramienta peligrosa utilizada por los ciberdelincuentes para aprovecharse de vulnerabilidades en sistemas y aplicaciones. Estos kits pueden ser utilizados para lanzar ataques en secreto mientras las víctimas navegan por la web, con el objetivo de descargar y ejecutar algún tipo de malware. Es importante tener en cuenta que estos ataques pueden ser difíciles de detectar, por lo que es fundamental tomar medidas preventivas, como evitar enlaces desconocidos y mantener actualizado el software. En este artículo se explica en detalle qué son los kits de explotación, cómo funcionan y cómo los usan los cibercriminales. Además, se proporcionan consejos para prevenir ataques y la carga de malware resultante. Es fundamental estar informados y tomar medidas preventivas para protegerse contra estos ataques.