¿Qué es un ataque de relevo? Es similar a un ataque man-in-the-middle o de repetición. Los tres tipos de ataque implican la intercepción de información con intención fraudulenta en cuanto a su uso futuro, por ejemplo:

- Las señales de radio o mensajes de autenticación entre dos dispositivos (o personas) pueden ser secuestrado

- Un espionaje el atacante puede intentar localizar, interceptar y almacenar una señal directamente desde un solo dispositivo, p. un llavero de vehículo, que emite constantemente señales de radio para verificar la proximidad del vehículo de su propietario

- Un criminal puede enviar una señal al dispositivo de la víctima para truco enviar una respuesta que luego puedan usar para autenticar otro dispositivo o aplicación

Para explicar qué es un ataque de retransmisión, veamos dos tipos similares de ataques, ataques intermedios y de repetición, y compárelos con un ataque de retransmisión.

Estos ataques son muy parecidos, MITM es el término más utilizado, a veces incorrectamente. Cada ataque tiene elementos del otro, dependiendo del escenario. A continuación se presentan algunas diferencias sutiles que distinguen cada tipo de ataque, a veces solo ligeramente, de los demás.. El nombre de cada ataque sugiere su técnica principal o intención: interceptar y modificar información para manipular un dispositivo de destino; reproducir información robada para imitar o falsificar un dispositivo genuino; o transmitir información robada para engañar a un dispositivo de destino.

- Ataques de hombre en el medio – Los datos se interceptan entre dos partes y se pueden ver y modificar antes de que el atacante transmita los datos (a veces alterados) al destinatario previsto (u otro). Clásicamente, una de las partes genuinas inicia la comunicación. Por ejemplo, un ladrón podría interceptar una comunicación entre su dispositivo y un servidor, y modificar el mensaje, p.ej. bloquea tu acceso al servidor. Los ataques MITM pueden controlar las conversaciones entre dos partes, haciéndoles pensar que están hablando entre sí cuando cada parte realmente está hablando con el intermediario, el atacante. El ataque de retransmisión SMB es una versión de un ataque MITM.

- Repetir ataque – A diferencia de los ataques de hombre en el medio, en los ataques de repetición, el criminal roba el contenido de un mensaje (por ejemplo, un mensaje de autenticación) y lo envía al destino original previsto. Por ejemplo, un ladrón podría capturar la señal del control remoto que usa para abrir la puerta frontal sin llave, almacenarla y usarla más tarde para abrir la puerta mientras está fuera, es decir.. reproducir el mensaje. Otro ejemplo es cuando un atacante intercepta las credenciales enviadas por un usuario de la red a un host y las reutiliza para acceder a un servidor, confundiendo al host lo suficiente como para crear una nueva sesión para el atacante..

En contraste, en un ataque de relevo un atacante intercepta la comunicación entre dos partes y luego, sin verla ni manipularla, lo transmite a otro dispositivo. Por ejemplo, un ladrón podría capturar la señal de radio del llavero de su vehículo y transmitirla a un cómplice que podría usarla para abrir la puerta de su automóvil. La principal diferencia entre un MITM y un ataque de retransmisión es que, en este último, ni el emisor ni el receptor deben haber iniciado ninguna comunicación entre los dos. En algunos casos, un atacante puede modificar el mensaje, pero generalmente solo hasta el punto de amplificar la señal.

Tres ejemplos de ataques de retransmisión

- Robo de retransmisión de vehículos

- Ataque de retransmisión SMB (Bloque de mensajes del servidor)

- Ataques de cartas sin contacto

1. Robo de retransmisión de vehículos

Cuando los autos son el objetivo, los ataques de retransmisión a veces se denominan robo de relevos, trucos de llavero inalámbrico, o SARA (Ataques de relé de amplificación de señal). En los SARA, los ladrones usan amplificadores de señal a:

- Extienda el alcance de las señales de radio que se transmiten entre los cómplices ubicados a una distancia entre sí, lo que permite a los ladrones una mayor maniobrabilidad

- Engaña a los autos para que piensen que sus llaveros están más cerca de lo que realmente están, ya que muchos, si no la mayoría, de los modelos de automóviles se abren automáticamente cuando sus llaveros están dentro del alcance

Los hacks de retransmisión de vehículos están aumentando

Aunque hay pocas estadísticas disponibles para este tipo de ataque de tendencia, los fabricantes de motores y los profesionales de ciberseguridad dicen que está aumentando, lo que sugiere que es rentable y / o un ataque relativamente fácil de ejecutar..

Tracker, una compañía de rastreo de vehículos del Reino Unido, dijo: “El 80% de todos los vehículos robados y recuperados por la empresa en 2023 fueron robados sin usar las llaves del propietario”. incierto como marcas y modelos no se registran. Business Wire (paywall) estima que el mercado de seguridad para automóviles tendrá un valor de $ 10 mil millones entre 2023 y 2023.

El potencial de ataques de retransmisión en vehículos se informó al menos desde 2011, cuando los investigadores suizos anunciaron que habían pirateado con éxito diez automóviles sin llave. En ese momento, los expertos en seguridad pensaron que la amenaza criminal era de bajo riesgo ya que el equipo, en esos días, era demasiado caro. Hoy, requiere muy poco gasto de capital. Los dispositivos para ejecutar ataques de retransmisión son baratos y están disponibles gratuitamente en sitios como eBay y Amazon.

¿Cómo funcionan los autos sin llave??

La llave de un automóvil tradicional se reemplaza por lo que se conoce como llavero o control remoto, aunque algunas personas la llaman (confusamente) una llave. Digamos que es un llavero. El llavero actúa como un transmisor, operando a una frecuencia de aproximadamente 315 MHz, que envía y recibe señales de radio RFID encriptadas. El rango de transmisión varía entre fabricantes, pero generalmente es de 5-20 metros. Las antenas en el automóvil también pueden enviar y recibir señales de radio encriptadas. Algunos vehículos usan Bluetooth o NFC para transmitir señales de un teléfono celular a un automóvil.

Como se explica en Wikipedia, un Sistema remoto sin llave (RKS) “se refiere a una cerradura que utiliza un control remoto electrónico como una tecla que se activa mediante un dispositivo portátil o automáticamente por proximidad.”Dependiendo del modelo del vehículo, el llavero puede usarse para arrancar el automóvil (sistema de encendido remoto sin llave), pero a veces solo abrirá el automóvil (sistema de entrada remota sin llave) y el conductor deberá presionar un botón de encendido. Tener en cuenta, algunos atacantes no desean robar el vehículo; Es posible que solo busquen algo valioso en su interior, como una computadora portátil en el asiento trasero.

¿Cómo se ejecuta un ataque de relevo en su automóvil??

Los llaveros siempre escuchan las señales emitidas desde su automóvil, pero el llavero debe estar bastante cerca del automóvil para que la antena del automóvil pueda detectar la señal y desbloquear automáticamente el automóvil.. Los delincuentes pueden usar equipos de amplificación de radio para aumentar la señal de un mando que está fuera del alcance del automóvil (por ejemplo, dentro de la casa del propietario), intercepte la señal y transmítala a un dispositivo ubicado cerca del automóvil. Este dispositivo luego envía el mensaje de “sésamo abierto” que recibió al automóvil para desbloquearlo.

Tipos de ataques de retransmisión de vehículos

El juego de espera

Según el Daily Mail, sus reporteros compraron un dispositivo de radio llamado HackRF en línea y lo usaron para abrir un Range Rover de lujo en dos minutos.

“Con un precio de £ 257, el dispositivo permite a los delincuentes interceptar la señal de radio de la llave cuando el propietario de un automóvil desbloquea el vehículo. Se descarga en una computadora portátil y los ladrones luego transmiten la señal robada para entrar cuando el propietario la deja desatendida “.

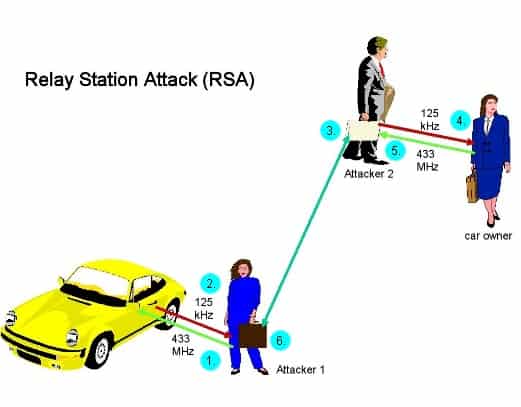

Ataque de estación de relevo (RSA)

Los llaveros a veces se llaman llaves de proximidad porque trabajan cuando el propietario del automóvil está dentro del alcance de su automóvil. Reportado por Jalopnik, los investigadores de la compañía de seguridad china Qihoo 360 construyeron dos aparatos de radio por un total de aproximadamente $ 22, que juntos lograron engañar al llavero real de un automóvil y engañar a un automóvil para que piense que el llavero estaba cerca.

En el experimento Qihoo 360, los investigadores también lograron aplicar ingeniería inversa a la señal de radio. Lo hicieron grabando la señal, demodulándola y luego enviándola a una frecuencia más baja, lo que permitió a los investigadores extender su alcance, hasta 1000 pies de distancia.

Ataque de estación de relevo (Fuente: ligeramente modificado de Wikipedia)

En el escenario anterior:

- El primer ladrón envía una señal a un automóvil, haciéndose pasar por un llavero

- El auto responde con una solicitud de autenticación

- Esta señal se transmite al segundo ladrón, estacionado cerca del llavero real, p. Ej. en un restaurante o centro comercial

- El segundo ladrón transmite esta señal al llavero.

- El llavero responde con sus credenciales

- El segundo ladrón transmite la señal de autenticación al primer ladrón que la usa para desbloquear el automóvil.

Interferencia remota

Los atacantes pueden bloquear la señal cuando bloquea su automóvil de forma remota con un mando. Si esto sucede, a menos que revise físicamente las puertas, puede alejarse dejando el automóvil desbloqueado.

2. Ataque de retransmisión SMB (Bloque de mensajes del servidor)

Vulnerabilidad del protocolo de transporte de Windows

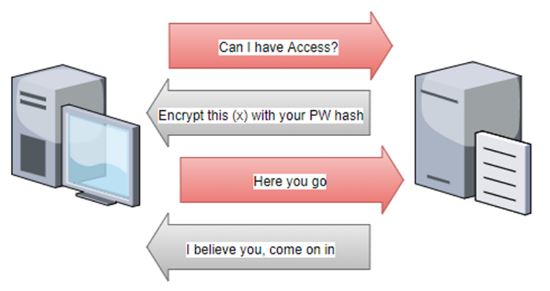

SMB es un protocolo de transporte utilizado para compartir archivos e impresoras, y para acceder a servicios remotos como el correo desde máquinas Windows. Un ataque de retransmisión SMB es una forma de ataque de hombre en el medio que se utilizó para explotar una vulnerabilidad de Windows (desde parcheado parcialmente).

Una computadora con Windows en un dominio de Active Directory puede filtrar las credenciales de un usuario cuando el usuario visita una página web o incluso abre un correo electrónico de Outlook. NT LAN Manager Authentication (el protocolo de autenticación de red) no autentica el servidor, solo el cliente. En este escenario, Windows envía automáticamente las credenciales de un cliente al servicio al que intenta acceder. Los atacantes SMB no necesitan saber la contraseña de un cliente; simplemente pueden secuestrar y transmitir estas credenciales a otro servidor en la misma red donde el cliente tiene una cuenta.

Autenticación NTLM (Fuente: Ideas seguras)

Es un poco como salir

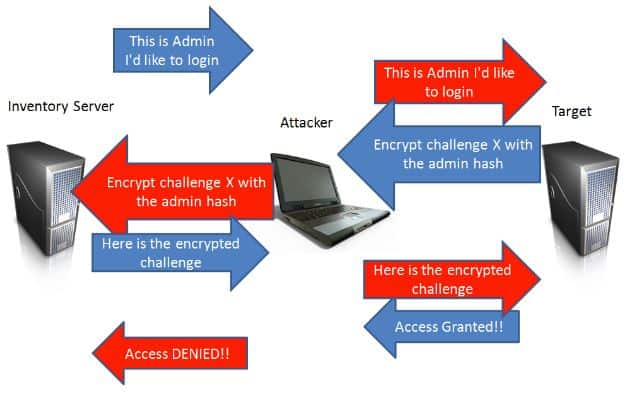

Leon Johnson, Penetration Tester en Rapid 7, explica cómo funciona con una analogía divertida del mundo real. En este escenario, dos chicos están en una fiesta y uno ve a una chica bonita. Siendo algo tímido, el primer muchacho, Joe, le pide a su amigo, Martin, que vaya y hable con la chica, Delilah, y tal vez obtenga su número. Martin dice que está feliz de complacerlo y con confianza se acerca a Dalila y le pide una cita. Delilah dice que solo sale con conductores de BMW. Martin se da un alta mental y regresa con Joe para pedirle las llaves de su auto (BMW). Luego regresa a Dalila con la prueba de que es el tipo de chico con el que le gusta salir. Delilah y Martin fijaron una cita para encontrarse y luego ella se va. Martin vuelve con Joe, le devuelve las llaves y le dice que Dalila no estaba interesada en una cita..

El director es similar en un ataque de red: Joe (la víctima con las credenciales que necesita el servidor de destino llamado Delilah antes de permitir el acceso a nadie) quiere iniciar sesión en Delilah (a quien el atacante desea ilegalmente ingresar), y Martin es el hombre. en el medio (el atacante) que intercepta las credenciales que necesita para iniciar sesión en el servidor de destino de Dalila.

En el siguiente diagrama de SANS Penetration Testing, el Servidor de inventario es Joe, el Agresor es Martin, y el Objetivo es Dalila Si eres un hacker ético interno, quizás quieras probar este ataque con Metasploit.

Cómo funciona un ataque de retransmisión SMB (Fuente: Pruebas de penetración SANS)

3. Ataques de cartas sin contacto

Una tarjeta inteligente sin contacto es una credencial del tamaño de una tarjeta de crédito. Utiliza RFID para comunicarse con dispositivos como sistemas PoS, cajeros automáticos, sistemas de control de acceso a edificios, etc. Las tarjetas inteligentes sin contacto son vulnerables a los ataques de retransmisión porque un humano no necesita un número PIN para autenticar una transacción; la tarjeta solo necesita estar relativamente cerca de un lector de tarjetas. Bienvenido a Tap Technology.

Problema de ajedrez del gran maestro

El problema de Grand Master Chess a veces se usa para ilustrar cómo funciona un ataque de relevo. En un artículo académico publicado por el Grupo de Seguridad de la Información, titulado Ataque de retransmisión práctico en transacciones sin contacto mediante teléfonos móviles NFC, Los autores explican: imagina a alguien que no sabe jugar ajedrez desafiando a dos Grandes Maestros en un juego postal o digital. En este escenario, el retador podría reenviar el movimiento de cada Maestro al otro Maestro, hasta que uno gane. Ninguno de los Maestros sabría que habían estado intercambiando movimientos a través de un intermediario y no directamente entre ellos.

Credenciales robadas

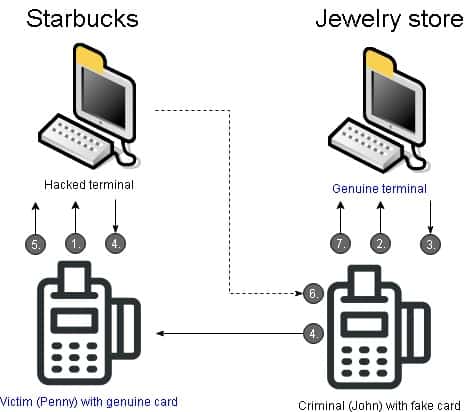

En términos de un ataque de retransmisión, el problema de ajedrez muestra cómo un atacante podría satisfacer una solicitud de autenticación de un terminal de pago genuino interceptando credenciales de una tarjeta sin contacto genuina enviada a un terminal pirateado. En este ejemplo, el terminal original cree que se está comunicando con la tarjeta original..

- El ataque comienza en un terminal de pago falso o uno genuino que ha sido pirateado, donde una víctima desprevenida (Penny) usa su tarjeta genuina sin contacto para pagar un artículo.

- Mientras tanto, un criminal (John) usa una tarjeta falsa para pagar un artículo en un terminal de pago genuino.

- El terminal genuino responde a la tarjeta falsa enviando una solicitud a la tarjeta de John para autenticación.

- Casi al mismo tiempo, el terminal pirateado envía una solicitud a la tarjeta de Penny para autenticación.

- La tarjeta genuina de Penny responde enviando sus credenciales al terminal pirateado.

- El terminal pirateado envía las credenciales de Penny a la tarjeta de John.

- La tarjeta de John transmite estas credenciales al terminal genuino.

Pobre Penny descubrirá más tarde ese memorable domingo por la mañana que compró una taza de café en Starbucks, también compró un costoso collar de diamantes que nunca verá.

Los protocolos de cifrado de red subyacentes no tienen defensa contra este tipo de ataque porque las credenciales (robadas) provienen de una fuente legítima. El atacante ni siquiera necesita saber cómo se ve la solicitud o respuesta, ya que es simplemente un mensaje transmitido entre dos partes legítimas, una tarjeta genuina y un terminal genuino.

¿Cómo puedes prevenir los ataques de retransmisión??

Protocolos de límite de distancia para ataques con tarjeta sin contacto

En 2007, los investigadores de Cambridge Saar Drimer y Steven Murdoch demostraron cómo podría funcionar un ataque con tarjeta sin contacto y sugirieron el límite de distancia (reducir la ventana de oportunidad) como una posible solución. En un trabajo de investigación Chip & PIN (EMV) ataques de retransmisión – el dúo dijo que la técnica del límite de distancia podría evitar el riesgo de ataques de retransmisión en tarjetas sin contacto midiendo cuánto tiempo tarda una tarjeta en responder a una solicitud de un terminal para su identificación.

“Dado que la información no puede viajar más rápido que la velocidad de la luz, se puede calcular la distancia máxima entre la tarjeta y el terminal. Al diseñar cuidadosamente el método de comunicación que usan las tarjetas, esta estimación puede hacerse muy precisa y garantizar que se detecten ataques de retransmisión incluso a distancias cortas (alrededor de 10 m para nuestro prototipo) “.

Los bancos son cautelosos con respecto a la seguridad, pero MasterCard aparentemente implementó el límite de distancia en 2016.

Según los investigadores de la Universidad de Birmingham, el límite de distancia no es una opción práctica para el robo de tarjetas sin contacto, ya que incorporar nuevos protocolos en la infraestructura existente sería complejo y costoso. Adicionalmente:

“Dado que las transacciones sin contacto solo se pueden utilizar para pequeñas cantidades sin un PIN, y el uso de equipos especializados puede generar sospechas (y por lo tanto la posibilidad de ser atrapado), tal ataque ofrece una pobre relación riesgo / recompensa”.

¿Cómo puedes mitigar un ataque SMB??

Según Fox IT, la única solución para los ataques SMB es desactivar NTLM por completo y cambiar a Kerebos. Si no puede (tal vez está ejecutando un software heredado), las siguientes sugerencias de configuración de Fox IT pueden ayudar a mitigar el riesgo de ataque. Los enlaces proporcionan instrucciones paso a paso sobre cómo configurar estaciones de trabajo de Microsoft.

- Habilitando Firma SMB – Todos los mensajes deben ser firmados por la máquina del cliente en la etapa de autenticación. Como los atacantes no tienen la clave / contraseña de sesión, no podrán acceder al servidor incluso si logran retransmitir la solicitud.

- Habilitando EPA (Protección mejorada para la autenticación) – Esta técnica garantiza que el cliente y el servidor usen la misma conexión TLS y requiere que el cliente la firme

- Habilitación de la firma LDAP (Protocolo ligero de acceso a directorios) – Similar a la firma SMB, pero esta configuración, de acuerdo con Fox IT, “no evitará ataques de retransmisión a LDAP sobre TLS”. Preempt repite esta advertencia: “… mientras que la firma LDAP protege tanto de Man-in-the-Middle ( MitM) y el reenvío de credenciales, LDAPS protege de MitM (bajo ciertas circunstancias) pero no protege del reenvío de credenciales en absoluto “. La solución, según Preempt, es descargar el parche de Microsoft para esta vulnerabilidad.

- Habilitando SPN (Nombre principal del servicio) validación del nombre del objetivo – Valida el nombre de destino contra el cual se está autenticando con el nombre del servidor

- Solo use HTTPS – Cuando se visitan sitios web internos a través de HTTP, la autenticación es prácticamente imposible y aumenta la posibilidad de un ataque de retransmisión

- Deshabilitar la detección automática de intranet – Solo permite conexiones a sitios incluidos en la lista blanca

- Deshabilitar WPAD (Detección automática de proxy de Windows) – El parche Microsoft MS16-077 corrige la mayoría de las vulnerabilidades de WPAD, pero se recomienda deshabilitar esta función

- Deshabilitar LLMNR / NBNS – Estos son protocolos de resolución de nombres inseguros que pueden permitir ataques más fácilmente para falsificar URL genuinas

Visite Microsoft para obtener más sugerencias sobre cómo restringir y administrar el uso de NTLM en su organización.

Prevenir un ataque de relevo en su automóvil

- Mantener el llavero software actualizado

- Un atacante intentará clonar la frecuencia de su control remoto. Manteniendo su control remoto en un protector RFID bolsillo bloqueará la frecuencia de los atacantes que escuchan su señal.

- Nunca deje una llave desbloqueada cerca de una ventana o en la mesa del pasillo. Los ladrones conducen constantemente por los vecindarios en busca de una señal de radio. Una opción de baja tecnología para proteger su control remoto es envolverlo en papel de plata o ponerlo en una lata de metal o incluso en su microondas. Advertencia: si accidentalmente microondas su clave, podría dañar el microondas y la clave.

- Si puedes, apague su control remoto

- Use protección adicional, p. mantenga su automóvil en un garaje cerrado o use un bloqueo de dirección de baja tecnología o abrazadera de rueda. La última sugerencia es bastante cómica, sugiera usuarios en foros de la comunidad: “Sí, quiero una entrada sin llave. Muy práctico y moderno. solo necesito cargar este objeto de 10 kg también “.

- Compre una jaula, caja, bolsa, billetera o estuche de Faraday en Amazon (sí, esos son los mismos tipos a quienes los delincuentes pueden comprar el equipo para piratear su automóvil)

- Instale un bloqueo de puerto OBD (diagnóstico a bordo). Los ladrones pueden potencialmente ingresar a los puertos OBD, que administran diversos datos en su automóvil y pueden diagnosticar fallas y mal funcionamiento y, en el peor de los casos, tomar el control de algunos componentes del automóvil.

- Cuando se trata de robos de vehículos, puede ser un caso de regreso al futuro: evite el robo simplemente asegurando que los objetos de valor estén fuera de la vista. Reportado por The Daily Standard, los ladrones son a menudo más propensos a atacar el contenido de un vehículo que el propio vehículo. Muchos están lo suficientemente contentos como para ganar unos pocos dólares hacia un hábito de drogas. Alrededor de $ 22, un dispositivo de robo de relevos es una inversión relativamente pequeña.

- Tesla tiene una aplicación móvil que se conecta a un automóvil a través de Bluetooth en un teléfono inteligente para abrirlo. Los modelos posteriores tienen la opción de habilitar la necesidad de un PIN antes de que arranque el automóvil. Puede activar la activación del PIN al deshabilitar la entrada pasiva.

- Verifique que las puertas de su auto estén cerradas y los delincuentes no han bloqueado el comando de bloqueo que emitió con el control remoto cuando salió del automóvil.

La ciberseguridad es como un juego de ping pong

Los delincuentes adoptan las nuevas tecnologías, sobre cuyos hombros no es la onerosa tarea de implementar parches cada vez que se encuentra una nueva vulnerabilidad, o configurar nuevas formas de sortear los agujeros de seguridad. Para alguien que se mantiene al día con las noticias de ciberseguridad, el puntaje entre los profesionales de la ciberseguridad y los delincuentes es actualmente 1: 1:

- Una vez que Captcha fue lo suficientemente inteligente como para saber si un visitante del sitio web era humano o no. Hoy en día, los delincuentes transmiten imágenes y rompecabezas de Captcha a las tiendas de sudor de Captcha, donde los humanos resuelven los rompecabezas y envían los resultados a los bots de un atacante. Los trabajos en tiendas de sudor se anuncian en sitios web independientes y la comisión se basa en la cantidad de Captchas que un profesional independiente puede resolver en un determinado período de tiempo..

- Una vez utilizado solo para comunicaciones de corta distancia, según RFID Journal, en estos días un lector de RFID (también conocido como interrogador) “que usa una antena de matriz en fase direccionable por haz puede interrogar etiquetas pasivas a una distancia de 600 pies o más”.

- Una vez piratear equipos era costoso. Hoy en día, los fabricantes de equipos de piratería como los kits de robo de autos hacen alarde de sus productos legalmente en línea; es legal comprar estos dispositivos, pero es ilegal usarlos de manera fraudulenta. A los ladrones no les importa.

- Una vez que se compraron los kits de herramientas de explotación en la Web profunda, facilita el cibercrimen pero requiere un pequeño desembolso de capital. Hoy en día, el software de código abierto en Internet, como Metasploit, utilizado por los pentesters de sombrero blanco para probar vulnerabilidades en sus sistemas, es una adición gratuita y bienvenida al kit de herramientas de un hacker.

- Ya en 2014, un artículo de Info World afirmaba que “el cifrado está (casi) muerto”. Aunque el cifrado perdura y es un elemento disuasorio importante en la mayoría de los delitos cibernéticos, es irrelevante para los delincuentes que ejecutan ataques de retransmisión.

Para mantenerse al día con el cibercrimen, se necesitan más profesionales de ciberseguridad. Según CSO, el número de trabajos de seguridad cibernética no cubiertos llegará a 3.5 millones para 2023. Para ese momento, los nuevos tipos de ataques probablemente habrán reemplazado a los ataques de retransmisión en las noticias principales..

Relacionado:

Más de 100 estadísticas aterradoras sobre ciberdelincuencia y ciberseguridad & Tendencias

Encontrar tu primer trabajo en ciberseguridad

Imagen para Betaalpas en logo contactloos betalen por nieuws a través de Flickr. Licenciado bajo CC BY 2.0

mo un ataque MITM, pero en lugar de modificar los datos, el atacante simplemente los retransmite a otro dispositivo. Esto puede ser peligroso porque el atacante puede interceptar información confidencial y utilizarla para fines malintencionados. Es importante estar al tanto de estos tipos de ataques y tomar medidas para protegerse, como utilizar contraseñas seguras y mantener el software actualizado.