Un ataque de fuerza bruta es un método utilizado para obtener información privada del usuario, como nombres de usuario, contraseñas, frases de contraseña o números de identificación personal (PIN). Estos ataques generalmente se llevan a cabo utilizando un script o bot para “Adivinar” la información deseada hasta que se confirme algo.

Los delincuentes pueden implementar ataques de fuerza bruta para intentar acceder a datos cifrados. Si bien puede pensar que una contraseña mantiene su información segura, la investigación ha demostrado que cualquier contraseña de ocho caracteres se puede descifrar en menos de seis horas. Y eso fue en 2012 en una máquina relativamente barata.

Un ataque de fuerza bruta también puede ser un forma útil para que los especialistas de TI prueben la seguridad de sus redes. De hecho, una de las medidas de la fuerza de cifrado de un sistema es cuánto tiempo le tomaría a un atacante tener éxito en un intento de fuerza bruta.

Debido a que la fuerza bruta ciertamente no es la forma más sofisticada de ataque, varias medidas pueden evitar que tengan éxito. En esta publicación, exploramos los ataques de fuerza bruta con más detalle, incluidos algunos ejemplos, y luego revelamos cómo puede protegerse contra ellos.

Una introducción a los ataques de fuerza bruta

Los ataques de fuerza bruta a menudo se denominan grietas de fuerza bruta. De hecho, la fuerza bruta, en este caso el poder computacional, se usa para intentar descifrar un código. En lugar de usar un algoritmo complejo, un ataque de fuerza bruta usa un script o bot para enviar conjeturas hasta que encuentre una combinación que funcione.

Hay muchas herramientas fácilmente disponibles para ayudar a los piratas informáticos a lanzar intentos de fuerza bruta. Pero incluso escribir un guión desde cero no sería demasiado difícil para alguien cómodo con el código. Si bien estos ataques son fáciles de ejecutar, dependiendo de la longitud y la naturaleza de la contraseña y la potencia de cálculo utilizada, pueden tomar días, semanas o incluso años para tener éxito.

Antes de ver cómo detectar y prevenir ataques de fuerza bruta, debemos tener en cuenta algunos otros términos que pueda encontrar relacionados con este tema.

Ataques híbridos de fuerza bruta

Un ataque de fuerza bruta utiliza un enfoque sistemático para adivinar que no utiliza lógica externa. Ataques similares incluyen un Ataque de diccionario, que podría usar una lista de palabras del diccionario para descifrar el código. Otros ataques pueden comenzar con contraseñas de uso común. Estos a veces se describen como ataques de fuerza bruta. Sin embargo, porque usan algo de lógica para decidir qué iteraciones pueden ser las más probables primero, se denominan con mayor precisión ataques híbridos de fuerza bruta.

Ataque de fuerza bruta inversa

Un ataque de fuerza bruta inversa implica utilizando una contraseña común o un grupo de contraseñas contra múltiples posibles nombres de usuario. Esto no está dirigido a un solo usuario, pero podría usarse para intentar obtener acceso a una red en particular.

La mejor protección contra este tipo de ataque es usar contraseñas seguras, o desde el punto de vista del administrador, requerir que se usen contraseñas seguras.

Relleno de credenciales

El relleno de credenciales es una forma única de ataque de fuerza bruta que usa pares de nombre de usuario y contraseña violados. Si se conoce un emparejamiento de nombre de usuario / contraseña, un atacante puede usarlo para intentar obtener acceso a múltiples sitios. Una vez en la cuenta de un usuario, tienen control total sobre esa cuenta y acceso a cualquiera de los detalles que contiene.

Las precauciones como la autenticación de dos factores y las preguntas de seguridad pueden ayudar a prevenir daños por este tipo de ataques. Sin embargo, la mejor protección es que los usuarios nunca usen la misma contraseña para varias cuentas.

El objetivo de un ataque de fuerza bruta

Una vez que un hacker realiza un intento de inicio de sesión exitoso, ¿qué sigue? La respuesta es que se puede llevar a cabo una amplia gama de cosas. Estos son algunos de los principales:

- Robar o exponer la información personal de los usuarios que se encuentra dentro de las cuentas en línea

- Cosecha de conjuntos de credenciales para la venta a terceros

- Haciéndose pasar por propietarios de cuentas para difundir contenido falso o enlaces de phishing

- Robar recursos del sistema para usar en otras actividades

- Desfiguración de un sitio web mediante el acceso a credenciales de administrador

- Difundir contenido de malware o spam o redirigir dominios a contenido malicioso

Como se mencionó, los ataques de fuerza bruta también se pueden usar para probar vulnerabilidades en el sistema, por lo que no siempre son maliciosos.

Ejemplos de ataques de fuerza bruta

Los ataques de fuerza bruta tienen lugar todo el tiempo y hay muchos ejemplos de alto perfil para hablar. Es probable que ni siquiera sepamos sobre muchos ataques pasados y en curso, pero aquí hay algunos que han salido a la luz en los últimos años:

- Alibaba Un ataque masivo de fuerza bruta en 2016 en el popular sitio de comercio electrónico afectó a millones de cuentas.

- Magento En marzo de 2023, Magento tuvo que advertir a los usuarios que hasta 1,000 paneles de administración se habían visto comprometidos como resultado de ataques de fuerza bruta.

- Parlamento de Irlanda del Norte: También en marzo de 2023, los atacantes de la fuerza bruta accedieron a las cuentas de varios miembros del Parlamento de Irlanda del Norte..

- Parlamento de Westminster: Un ataque anterior golpeó el Parlamento de Westminster en 2023, donde se comprometieron hasta 90 cuentas de correo electrónico.

- Firefox A principios de 2023 se reveló que la función de “contraseña maestra” de Firefox puede ser fácilmente atacada por fuerza bruta. Esto significa que en los últimos nueve años, las credenciales de muchos usuarios pueden haber estado expuestas.

Aunque los delincuentes suelen utilizar los ataques de fuerza bruta, estos lata Ayuda para probar sistemas. Además, pueden ofrecer una opción de respaldo para la recuperación de contraseña si se han agotado otros métodos.

Cómo detectar un ataque de fuerza bruta

No es raro recibir un correo electrónico de un proveedor de servicios informándole que alguien inició sesión en su cuenta desde una ubicación aleatoria. Cuando esto sucede, es posible que haya sido víctima de un ataque de fuerza bruta. En este caso, es recomendable cambiar su contraseña de inmediato. Es posible que incluso desee cambiar su contraseña para cuentas confidenciales regularmente, en caso de que se haya convertido en víctima de un ataque de fuerza bruta no detectado o no reportado.

Si usted es un administrador de red, es importante que la seguridad de su sitio web y sus usuarios busquen signos de un ataque de fuerza bruta, especialmente uno exitoso. Aunque un montón de inicios de sesión fallidos podrían ser de un usuario olvidadizo, es probable que el sitio esté bajo ataque. Aquí hay algunos signos a tener en cuenta:

- Múltiples intentos fallidos de inicio de sesión desde la misma dirección IP. Aunque, esto podría ser el resultado de un servidor proxy utilizado por una gran organización.

- Intentos de inicio de sesión con múltiples nombres de usuario desde la misma dirección IP. De nuevo, esto podría ser simplemente de una gran organización.

- Múltiples intentos de inicio de sesión para un solo nombre de usuario proveniente de diferentes direcciones IP. Esto también podría ser una sola persona que usa un proxy.

- Un patrón inusual de intentos fallidos de inicio de sesión, por ejemplo, siguiendo un patrón secuencial alfabético o numérico.

- Se utiliza una cantidad anormal de ancho de banda después de un intento de inicio de sesión exitoso. Esto podría indicar un ataque diseñado para robar recursos.

Desde el punto de vista del usuario, puede ser muy difícil saber si su cuenta ha sido violada por un ataque de fuerza bruta. Si recibe una notificación después de que su cuenta ha sido violada, su mejor curso de acción es verificar si su cuenta no ha realizado cambios y cambiar su contraseña de inmediato.

Relacionado: Qué hacer si su cuenta o correo electrónico ha sido pirateado

Qué puede hacer para prevenir un ataque de fuerza bruta

Los ataques de fuerza bruta pueden ser fáciles de detectar simplemente debido a la gran cantidad de intentos de inicio de sesión. Se podría pensar que frustrar un ataque sería tan simple como bloquear la dirección IP de donde provienen los intentos de inicio de sesión. Desafortunadamente, no es tan sencillo ya que los piratas informáticos pueden usar herramientas que pasan los intentos a través de servidores proxy abiertos para que provengan de diferentes direcciones IP. Aún así, ya sea usuario o administrador, puede evitar un ataque de fuerza bruta exitoso:

- Utilizando o requiriendo contraseñas seguras

- Permitir un número limitado de intentos de inicio de sesión

- Empleando el uso de CAPTCHA

- Establecer retrasos de tiempo entre intentos

- Hacer preguntas de seguridad

- Habilitar la autenticación de dos factores

- Uso de múltiples URL de inicio de sesión

- Engañando al software de ataque

Como la mayoría de las medidas deben ser implementadas por un administrador, esta sección se centrará en las cosas desde esa perspectiva. Los usuarios aún deben tomar nota de las áreas en las que pueden ayudar a fortalecer el sistema, como utilizar contraseñas seguras y aprovechar las características de seguridad opcionales.

1. Contraseñas seguras

Si es un administrador de red, puede ayudar a prevenir ataques exitosos de fuerza bruta al exigir que los usuarios ingresen contraseñas seguras. Por ejemplo, podría requerir una cierta longitud y que la contraseña contenga características específicas, como una combinación de letras mayúsculas y minúsculas junto con números y caracteres especiales.

Desde la perspectiva del usuario, una contraseña segura es imprescindible. El uso de una contraseña común o una palabra simple de un diccionario hará que sea mucho más fácil que una herramienta de ataque de fuerza bruta aterrice en la correcta. Encontrar una contraseña sólida puede ser difícil, pero aquí hay algunos consejos:

- Las contraseñas más largas son mejores ya que tomará una herramienta secuencial más tiempo para ejecutar las iteraciones.

- El uso de una combinación de letras mayúsculas y minúsculas, números y caracteres especiales hará que la contraseña sea más segura.

- Nunca usar la misma contraseña para diferentes cuentas lo hará menos vulnerable a ciertos tipos de ataque.

Por supuesto, encontrar y recordar contraseñas seguras puede ser difícil, pero existen herramientas para ayudarlo. Estas incluyen herramientas generadoras de contraseñas, herramientas de prueba de seguridad de contraseñas y herramientas de administración de contraseñas como LastPass, KeePass, Dashlane y Sticky Password.

2. Número limitado de intentos de inicio de sesión

Una defensa común contra un ataque de fuerza bruta es simplemente limitar el número de intentos de inicio de sesión a un número lógico, tal vez entre cinco y diez. Si haces esto, solo recuerda proporcionar algún tipo de método de recuperación para que los usuarios genuinos lo persigan en caso de quedar bloqueados.

Por ejemplo, puede proporcionar una opción de recuperación mediante la cual se puede cambiar su contraseña a través de la verificación por correo electrónico. O puede proporcionar un número de contacto de soporte o un correo electrónico para comunicarse en caso de bloqueo.

Usted también podría considere poner un límite de tiempo en el bloque. Dado que muchos ataques de fuerza bruta sucederán en un corto espacio de tiempo, un bloqueo temporal puede ser todo lo que se necesita. Puede establecer el tiempo de bloqueo en una o dos horas para minimizar el impacto negativo en la experiencia general del usuario.

Tenga en cuenta que esto está lejos de ser una opción segura y viene con muchos problemas potenciales. Uno de los problemas con esta medida es que algunas herramientas de fuerza bruta no solo cambian la contraseña cada vez sino que también prueban un nombre de usuario diferente para cada intento.

Si los intentos son para cuentas diferentes, no se bloqueará una sola cuenta. Restringiendo el número de intentos para cada dirección IP tendría sentido lógico, pero como se mencionó anteriormente, se pueden usar diferentes direcciones IP para cada intento, en cuyo caso esta medida no sería efectiva. Una alternativa sería bloquear en un navegador o dispositivo usando cookies.

Otro problema con esta táctica es que los bloqueos se pueden usar para recolectar nombres de usuario reales en un intento de adivinar el nombre de usuario donde solo los nombres de usuario reales entregan un mensaje de bloqueo. Además, un bloqueo podría usarse estratégicamente para bloquear a los usuarios y evitar que accedan a las cuentas..

Teniendo en cuenta todos estos posibles problemas, una estrategia de intento de inicio de sesión limitado solo debe usarse en circunstancias apropiadas.

3. CAPTCHA

Los CAPTCHA (pruebas públicas de Turing completamente automatizadas para distinguir a computadoras y seres humanos) han existido durante más de veinte años. Pueden ser utilizados para determinar si un humano está haciendo un intento de inicio de sesión. Algunos CAPTCHA simplemente solicitan al usuario que vuelva a escribir texto distorsionado, marque una casilla o responda una simple pregunta matemática.

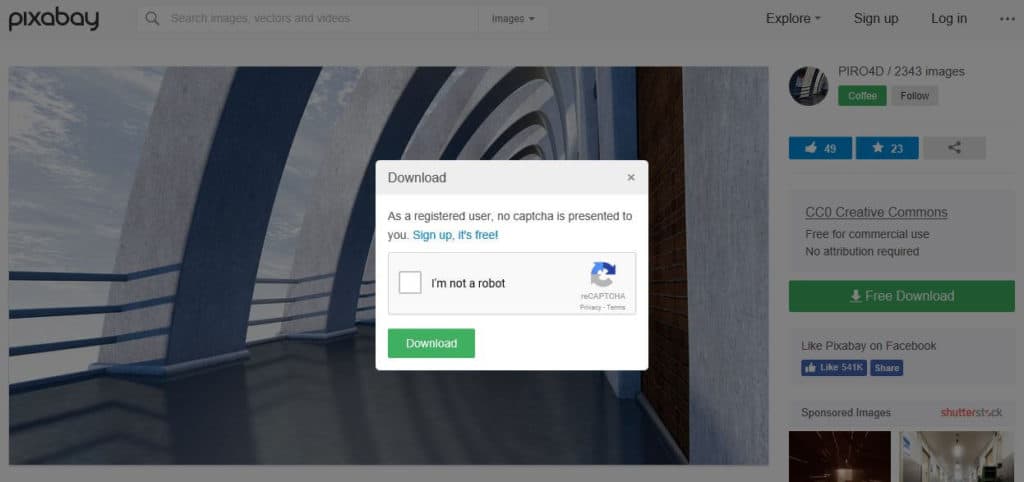

Pixabay utiliza una simple marca de verificación CAPTCHA cuando los usuarios no registrados descargan imágenes gratuitas.

Pixabay utiliza una simple marca de verificación CAPTCHA cuando los usuarios no registrados descargan imágenes gratuitas.

Otros son un poco más sofisticados y solicitan que los usuarios identifiquen objetos en imágenes.

Como era de esperar, la simplicidad de CAPTCHA significa que no son tan difíciles de eludir. Aún así, al menos podrían presentar un obstáculo para los posibles atacantes. Los CAPTCHA se pueden usar en combinación con otras tácticas en esta lista, como requerir un CAPTCHA después de un cierto número de intentos fallidos de inicio de sesión.

4. Retrasos

Implementar un retraso de unos segundos entre los intentos de inicio de sesión suena rudimentario, pero en realidad podría ser muy efectivo. Algunos ataques de fuerza bruta se basan en una gran cantidad de intentos en un corto período de tiempo con la esperanza de golpear rápidamente la combinación correcta. Un breve retraso entre intentos podría ser grave ralentizar un ataque hasta el punto en que no valga la pena el esfuerzo. Por otro lado, el retraso puede ser apenas perceptible para el usuario promedio.

Esta táctica no funcionará para todos los ataques, ya que algunos están diseñados para ser deliberadamente lentos.

5. Preguntas de seguridad

Si bien muchos usuarios lamentan el uso de preguntas de seguridad, su utilización puede ser aún más dolorosa para los atacantes de fuerza bruta. Incluso en ataques dirigidos que involucran información personal para un usuario específico, podría ser difícil superar las preguntas de seguridad.

Para mejorar la experiencia del usuario, podría solo solicite respuestas de seguridad después de un número específico de intentos fallidos de inicio de sesión o cada vez que se usa un nuevo dispositivo para iniciar sesión. O, si ha detectado un ataque, este podría ser un buen momento para solicitar que todos los usuarios respondan una pregunta de seguridad al iniciar sesión.

6. Autenticación de dos factores

Según la naturaleza de su servicio, es probable que no desee deteriorar la experiencia del usuario al aplicar una regla de autenticación de dos factores. Sin embargo, es bueno poder proporcionar esta función como una opción para usuarios más preocupados por la seguridad.

Puede optar por ofrecer un proceso simple de dos pasos, por ejemplo, credenciales seguidas de un correo electrónico, o puede dejar que el usuario decida entre diferentes opciones, incluidas credenciales, redes sociales, correo electrónico, SMS y más.

Tenga en cuenta que hay dos formas diferentes de este tipo de autenticación que a menudo se confunden o simplemente se agrupan. Verificación en dos pasos (2SV) generalmente implica un código o enlace de verificación, a menudo enviado por SMS o correo electrónico.

Autenticación de dos factores (2FA) normalmente usa diferentes formas de verificación como segundo factor. Esto podría involucrar cosas como tarjetas o llaveros, o métodos biométricos de identificación como huellas digitales o escaneos de retina..

7. URL de inicio de sesión únicas

Debido a que no hay realmente opciones concretas para bloquear los intentos de fuerza bruta, es aconsejable implementar múltiples estrategias de defensa. Algunos de estos podrían simplemente involucrar tácticas de diversión. Uno de esos métodos es proporcionar diferentes URL para que los usuarios inicien sesión. En este caso, cada usuario tendría una URL de inicio de sesión única o usaría una URL compartida con un conjunto de otros usuarios.

Este método sería especialmente útil para prevenir ataques utilizados para recolectar nombres de usuario, ya que cada URL proporcionaría una cantidad limitada de información. Este no es un método de primera clase de ninguna manera, pero podría ralentizar un ataque.

8. engañar al sistema

Otra posible táctica de distracción es cambiar las cosas para confundir al atacante (o más bien el software que se está utilizando). Por ejemplo, algunos bots están entrenados para reconocer errores, pero podría usar redirige a diferentes páginas de falla para intentos de inicio de sesión fallidos simultáneos. Esto significaría que el atacante al menos necesitaría intensificar las cosas con un software más sofisticado.

Otras opciones incluyen permitir el acceso a una cuenta, pero luego solicitar una contraseña en una nueva página, o incluso conceder acceso a una cuenta con capacidades muy limitadas.

Alternativamente, podría usar un método inverso y incrustar un error de inicio de sesión fallido en el código de la página web. Incluso con un intento de inicio de sesión exitoso, un bot podría ser engañado para entregar esto como un intento fallido. Esta forma de ofuscación a menudo se usa para dificultar que un ataque automático comprenda si un ataque de fuerza bruta ha fallado o ha tenido éxito.

Otras formas de ofuscación también podrían ayudar a proteger contra un intento de fuerza bruta. Esta táctica podría ser suficiente para rechazar a una persona promedio que simplemente está buscando un sistema débil para penetrar. Pero estos trucos probablemente podrían ser evitados por un atacante determinado y pueden requerir mucho esfuerzo por adelantado.

El resultado final para protegerse contra los ataques de fuerza bruta

Como puede ver, hay muchas opciones para ayudar a prevenir un ataque exitoso. Debido a que la naturaleza de un ataque de fuerza bruta variará según el caso, no existe realmente un método general para la prevención. Como tal, sería mejor considerar usar una combinación de varias estrategias para crear una línea de defensa sólida.

Relacionado:

Más de 30 herramientas gratuitas para mejorar la seguridad de su sitio web y sus visitantes

La guía gratuita de jerga sobre seguridad informática e internet

Credito de imagen: Gino Crescoli (licenciado bajo bajo CC BY 2.0)

amente malintencionada de ataque de fuerza bruta en la que los atacantes utilizan información de inicio de sesión robada de una fuente para intentar acceder a otras cuentas en diferentes sitios web. Esto se hace mediante el uso de bots para enviar automáticamente información de inicio de sesión robada a través de múltiples sitios web hasta que se encuentre una combinación que funcione. Este tipo de ataque se puede prevenir mediante la implementación de medidas de seguridad como la autenticación de dos factores y la monitorización constante de las actividades de inicio de sesión en su sitio web. En resumen, los ataques de fuerza bruta son una amenaza real para la seguridad de su información personal y empresarial. Es importante tomar medidas preventivas para protegerse contra ellos, como el uso de contraseñas seguras, la limitación del número de intentos de inicio de sesión y la implementación de medidas de seguridad adicionales como la autenticación de dos factores. Mantenerse informado y actualizado sobre las últimas técnicas de ataque también es esencial para mantenerse protegido contra los ataques de fuerza bruta.