PGP (PAGretty solood PAGla encriptación) se ha convertido en un pilar de la privacidad y seguridad de Internet por una razón principal: le permite enviar un mensaje codificado a alguien sin tener que compartir el código de antemano. Hay mucho más, pero este es el aspecto fundamental que lo ha hecho tan útil..

Supongamos que necesita enviar un mensaje confidencial a un amigo sin que nadie más descubra su contenido. Una de las mejores soluciones sería alterarlo con un código secreto que solo usted y el amigo conozcan, de modo que si alguien intercepta el mensaje, no pueda leer el contenido..

Sistemas como este funcionan bien en muchos tipos diferentes de encriptación, pero hay una falla importante: ¿Cómo puede enviar un mensaje codificado a alguien si aún no ha tenido la oportunidad de compartir el código con ellos??

Si no ha compartido el código de antemano y lo usa para cifrar su mensaje, entonces su amigo no tendrá forma de descifrar el mensaje codificado cuando lo reciba. Si envía el código junto con el mensaje codificado, cualquiera que intercepte el mensaje puede acceder al contenido tan fácilmente como el destinatario.

Es un enigma que PGP ha logrado resolver con algo llamado cifrado de clave pública (no se preocupe, cubriremos qué es esto más adelante), lo que permite a sus usuarios enviar mensajes seguros y encriptados a las personas, incluso si nunca se han visto antes, y mucho menos tuvieron la oportunidad de preorganizar un código.

¿Qué más hace el cifrado PGP??

La función principal de PGP es permitir a sus usuarios enviar mensajes seguros sin necesidad de una presentación previa, pero eso no es todo lo que hace. También permite a los destinatarios verificar si un mensaje es auténtico o si ha sido manipulado. Lo hace usando algo llamado firmas digitales, que cubriremos más adelante en el artículo.

Además de esto, PGP se puede utilizar para cifrar otras cosas además del correo electrónico. Puede usarlo para cifrar su disco duro, mensajes instantáneos, archivos y más. Si bien todas estas son características importantes, este artículo se centrará principalmente en el uso del cifrado PGP para el correo electrónico, el uso más extendido de PGP.

¿Por qué es importante PGP??

Puede que no lo sepas, pero el correo electrónico no es una forma muy segura de comunicarse. Cuando su correo electrónico abandona su cuenta y se envía a través de Internet, transita a través de redes que están fuera de su control. Puede ser interceptado y manipulado, todo sin que usted o el destinatario lo sepan..

Si necesita enviar algo valioso o confidencial, el correo electrónico normal simplemente no es adecuado. Los piratas informáticos pueden arrebatar sus mensajes personales y utilizarlos para cometer fraude de identidad, mientras que los mensajes importantes del gobierno pueden caer en manos de espías. El acosador de una persona podría incluso estar leyendo todo lo que pasa por su bandeja de entrada.

Estos peligros son parte de por qué se inventó PGP, para brindar una apariencia de privacidad y seguridad al Salvaje Oeste que es la comunicación por correo electrónico. Lo que representa Bastante buena privacidad, lo que puede no inspirar mucha confianza en algo en lo que las personas confían para mantener sus comunicaciones seguras.

A pesar del nombre, inspirado en la tienda ficticia de un programa de radio llamado Ralph’s Pretty Good Grocery, PGP es una forma de encriptación que no tiene ninguna forma pública de romperla. Esto significa que, siempre que se use correctamente, puede confiar en la seguridad, privacidad e integridad de sus mensajes y archivos.

La historia de PGP

PGP es un programa de cifrado que fue creado por Paul Zimmerman En la era oscura de Internet de 1991. Zimmerman, que era un firme activista antinuclear, inicialmente creó el programa para que las personas con ideas afines pudieran comunicarse y almacenar archivos de manera más segura. El primer algoritmo de cifrado se llamó “BassOmatic”, nombrado por Zimmerman después de un Sábado noche en directo bosquejo.

Zimmerman lanzó PGP de forma gratuita a través de FTP, por lo que es la primera forma de criptografía de clave pública con amplia disponibilidad. Se extendió rápidamente por Usenet, particularmente entre la paz y otros activistas políticos. A partir de estas raíces, su uso creció hacia aquellos que querían más privacidad y seguridad para sus comunicaciones..

Después de que el cifrado PGP se extendió fuera de los EE. UU., El Servicio de Aduanas de los Estados Unidos (USCS) comenzó una investigación sobre Zimmerman, porque PGP se clasificó como criptografía de alta resistencia. En ese momento, este tipo de criptografía se consideraba una forma de munición y requería una licencia para ser exportada.

Una vez que PGP llegó al extranjero, el USCS se preocupó por su creador por iniciar su distribución internacional. Afortunadamente para Zimmerman, después de varios años de investigación y algunas maniobras legales imaginativas, no se presentaron cargos..

A través de los años, continuamente se han lanzado nuevas versiones de PGP para mejorar su seguridad y su usabilidad. Algunos de estos cambios incluyeron la reestructuración del sistema de certificados, la implementación de nuevos algoritmos simétricos y asimétricos y el desarrollo de una nueva arquitectura basada en proxy.

En el camino, hubo una serie de adquisiciones que terminaron con Symantec Corporation comprando PGP Corporation y la mayoría de sus activos originales por $ 300 millones (GBP £ 229.7 millones). Ahora poseen la marca comercial de PGP y la usan en sus productos, como Symantec Command Line y Symantec Desktop Email Encryption.

Ver también:

Códigos famosos y cifras a través de la historia

Recursos de cifrado: una gran lista de herramientas y guías

OpenPGP

Los primeros días de PGP estuvieron plagados de desacuerdos de patentes basados en su uso del algoritmo de cifrado RSA. Para que el desarrollo de PGP continúe sin estos problemas de licencia, el equipo detrás de esto se propuso crear un estándar no patentado que pudiera usarse abierta y libremente.

En 1997, se acercaron al Grupo de trabajo de ingeniería de Internet (IETF) con una propuesta para desarrollar el estándar y llamarlo OpenPGP. La propuesta fue aceptada y OpenPGP se convirtió en un estándar de Internet. Esto permitió a cualquiera implementar OpenPGP en su software.

OpenPGP se está desarrollando activamente bajo la especificación RFC 4880. Este estándar establece los algoritmos de cifrado, formatos, composición y otras características que los programas deben usar para cumplir con OpenPGP.

¿Qué programas usan OpenPGP??

El cifrado PGP se usa en varios programas propietarios, como los productos de Symantec mencionados anteriormente. Gracias al desarrollo del estándar OpenPGP, también está disponible en varias implementaciones gratuitas.

El más destacado de estos es Gpg4win, que es un conjunto gratuito de herramientas de cifrado para Windows. El cifrado PGP se puede usar en Mac OS con un programa como GPG Suite, Android con K-9 Mail e iOS con Canary Mail. Se pueden encontrar más opciones compatibles con OpenPGP en el sitio web de OpenPGP.

¿Cómo funciona el cifrado PGP??

Primero, cubramos los conceptos clave, luego veremos un ejemplo para darle una comprensión más concreta. El cifrado PGP se basa en varios elementos principales que necesitará para entender cómo funciona. Los más importantes son criptografía de clave simétrica, criptografía de clave pública, firmas digitales y el red de confianza.

Criptografía de clave simétrica

La criptografía de clave simétrica implica el uso de la misma clave para cifrar y descifrar datos. En PGP, se genera una clave aleatoria, única, que se conoce como clave de sesión. los la clave de sesión cifra el mensaje, que es la mayor parte de los datos que deben enviarse.

Este tipo de encriptación es relativamente eficiente, pero tiene un problema. ¿Cómo comparte la clave de sesión con su destinatario? Si lo envía junto con su correo electrónico, cualquiera que intercepte el mensaje puede acceder a los contenidos tan fácilmente como su destinatario. Sin la clave, su destinatario solo verá el texto cifrado.

Criptografía de clave pública

PGP resuelve este problema con la criptografía de clave pública, también conocida como criptografía asimétrica. En este tipo de encriptación hay dos claves: una Llave pública y un uno privado.

Cada usuario tiene uno de cada uno. La clave pública de su corresponsal potencial se puede encontrar buscando a través de servidores clave o preguntando directamente a la persona. Claves públicas son utilizados por el remitente para cifrar datos, pero no pueden descifrarlos.

Una vez que los datos se han cifrado con la clave pública del destinatario, solo pueden ser descifrados por sus llave privada. Es por eso que las claves públicas se entregan libremente, pero las claves privadas deben guardarse con cuidado. Si su atacante compromete su clave privada, les permite acceder a todos sus correos electrónicos cifrados PGP.

En PGP, el cifrado de clave pública no se utiliza para cifrar el mensaje, solo el único clave de sesión eso fue generado para encriptarlo. ¿Por qué? Porque el cifrado de clave pública es simplemente demasiado ineficiente. Llevaría demasiado tiempo y usaría una mayor cantidad de recursos computacionales.

Dado que el cuerpo del mensaje generalmente contiene la mayor parte de los datos, PGP utiliza el cifrado de clave simétrica más económico para esto. Se reserva el pesado cifrado de clave pública para la clave de sesión, lo que hace que todo el proceso sea más eficiente.

De esta manera, el mensaje se encripta a través de medios más prácticos, mientras que el cifrado de clave pública se utiliza para entregar de forma segura la clave de sesión a su destinatario. Como solo su clave privada puede descifrar la clave de sesión, y la clave de sesión es necesaria para descifrar el mensaje, el contenido está protegido de los atacantes.

Firmas digitales

Nuestras firmas escritas se usan con frecuencia para verificar que somos quienes decimos que somos. Están lejos de ser infalibles, pero siguen siendo una forma útil de prevenir el fraude.. Firmas digitales son similares, utilizando la criptografía de clave pública para autenticar que los datos provienen de la fuente a la que dice y que no han sido alterados.

El proceso hace que las firmas digitales sean esencialmente imposibles de falsificar a menos que la clave privada haya sido comprometida. Las firmas digitales se pueden usar junto con el cifrado de mensajes de PGP o por separado. Todo depende de lo que envíe y por qué.

Si el mensaje es confidencial y no debe ser leído por nadie más que el destinatario, debe utilizar el cifrado. Si el mensaje debe ser entregado intacto y sin alteración, entonces deberá usarse una firma digital. Si ambos son importantes, debes usarlos juntos.

Las firmas digitales funcionan mediante el uso de un algoritmo para combinar la clave privada del remitente con los datos que están autenticando. El texto sin formato de su mensaje se alimenta a través de un función hash, que es un algoritmo que transforma las entradas en un bloque de datos de tamaño fijo, llamado resumen del mensaje.

El resumen del mensaje se cifra con la clave privada del remitente. Este resumen de mensaje cifrado es lo que se conoce como firma digital. En el cifrado PGP, la firma digital se envía junto con el cuerpo del mensaje (que puede cifrarse o en texto sin formato).

Verificación de firmas digitales

Cuando alguien recibe un correo electrónico firmado digitalmente, pueden verificar su autenticidad e integridad utilizando la clave pública del remitente. En general, todo el proceso lo realiza el software PGP del destinatario, pero presentaremos los pasos generales para darle una idea de lo que realmente está sucediendo.

Primero, se utiliza una función hash en el mensaje recibido. Esto proporciona el resumen del mensaje del correo electrónico en su forma actual.

El siguiente paso es calcular el resumen del mensaje original a partir de la firma digital que se envió. los la clave pública del remitente es descifrar la firma digital. Esto proporciona el resumen del mensaje exactamente como estaba cuando fue firmado por el remitente..

Para determinar si el mensaje es auténtico y no ha sido alterado, todo lo que el programa del destinatario tiene que hacer es comparar el resumen del mensaje del correo electrónico que recibió con el resumen del mensaje que derivaron de la firma digital.

Si el mensaje hubiera sido alterado por un solo carácter o signo de puntuación, entonces el resumen del mensaje será completamente diferente.. Si el mensaje no se alinea, el destinatario sabrá que hay un problema con el mensaje..

Si los dos resúmenes de mensajes no son idénticos, hay tres posibles culpables:

- los la clave pública utilizada para descifrar la firma digital no estaba vinculada a la clave privada que se utilizó para cifrarla. Esto significa que el remitente puede no ser quien dice ser.

- los la firma digital puede ser falsa.

- los el mensaje ha cambiado desde que se firmó.

Si recibe un mensaje firmado digitalmente y los resúmenes no se alinean, debe ser escéptico. Puede ser un error inocente porque la clave pública incorrecta se ha utilizado accidentalmente, pero también podría ser un mensaje fraudulento o uno que ha sido manipulado.

La red de confianza

¿Cómo sabe que una clave pública en realidad pertenece a la persona que dice que sí? ¿No podría alguien simplemente publicar su propia clave pública y afirmar que son el Papa en un intento de acceder a todos sus correos electrónicos cifrados con PGP entrantes (suponiendo que sea lo suficientemente experto en tecnología para usar PGP)?

Afortunadamente, todo esto se pensó con anticipación y se pusieron en marcha soluciones. De lo contrario, algo tan simple socavaría por completo todo el sistema. Para evitar este tipo de actividad, el red de confianza fue desarrollado.

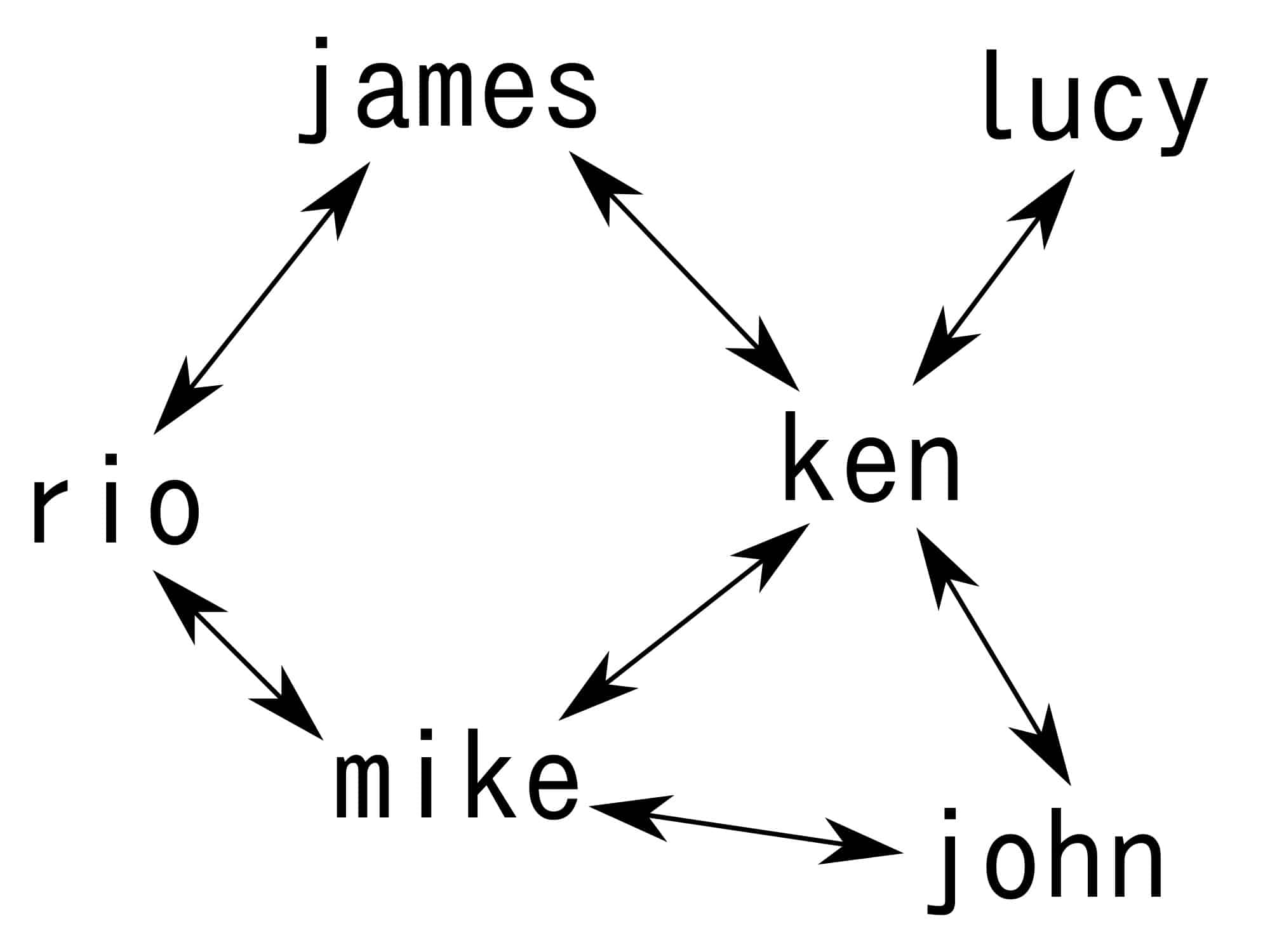

La red de confianza creció como una forma de verificar que cada clave pública de PGP e ID de usuario estén realmente conectadas con la persona u organización que se dice que representan. La web de un fideicomiso conecta la entidad de la vida real con la clave pública mediante el uso de un tercero para firmar el usuario Certificado digital PGP. ¿La mejor parte? Lo hace todo sin una autoridad central que pueda colapsar o corromperse..

Un certificado digital contiene la información de identificación del usuario, su clave pública y una o más firmas digitales. Si conoce personalmente a un usuario de PGP, puede confirmar que su clave pública está vinculada a su identidad real. Puede confiar en ellos y firmar digitalmente su certificado, lo que demuestra que al menos una persona garantiza su identidad. También pueden hacer lo mismo por ti.

Si ambos se encuentran con un nuevo usuario de PGP cada uno y firman digitalmente sus certificados para verificar sus identidades, comienzan a construir una pequeña red, donde los cuatro pueden confiar en los enlaces entre las claves públicas y las identidades, en función de la confianza de cada persona tiene en otros que están vinculados a.

Tiempo extraordinario, esto construye una red de confianza interconectada, con muchas personas respondiendo entre sí con firmas digitales que verifican su propiedad de una clave pública.

A veces puede ser difícil para los nuevos usuarios encontrar a alguien para firmar sus certificados y verificar la relación entre ellos y su clave pública. Puede ser particularmente desafiante si no conocen a otros usuarios de PGP en la vida real.

Esto ha sido parcialmente resuelto por fiestas de firma de llaves, que son encuentros de la vida real donde los usuarios pueden evaluar si las claves pertenecen a la persona que dice que sí. Si todo se verifica con su identificación, firman digitalmente el certificado de la persona cuando llegan a casa.

Existen diferentes niveles de confianza, incluidos total y parcial. Aquellos que tienen muchas firmas digitales en sus certificados que representan plena confianza se consideran mucho más confiables que aquellos con solo un par de firmas de confianza parcial..

La red de confianza permite a los usuarios evaluar por sí mismos si confían en el certificado digital de un posible corresponsal. Si el mensaje que desean enviar es extremadamente sensible, podrían decidir que el riesgo es demasiado grande para enviarlo a alguien que solo tiene una confianza parcial.

Autoridades de certificación

Los certificados digitales PGP no son la única forma en que las identidades se pueden vincular a sus claves públicas. Certificados X.509 también puede ser usado. Este es un estándar de certificado común que también se utiliza para otros fines. La principal diferencia entre los certificados PGP y los certificados X.509 es que cualquiera puede firmar los certificados PGP, mientras que un certificado X.509 debe estar firmado por lo que se conoce como Autoridad certificada.

Los certificados PGP también pueden ser firmados por las autoridades de certificación, pero los certificados X.509 solo pueden ser firmados por las autoridades de certificación o sus representantes. Los certificados X.509 también incluyen una variedad de información de identificación del propietario junto con la clave pública, pero también tienen una fecha de inicio y de vencimiento.

A diferencia de los certificados PGP, que un usuario puede hacer, Los certificados X.509 solo están disponibles mediante la solicitud a una autoridad de certificación. Estos certificados también solo tienen una única firma digital del emisor, a diferencia de las muchas firmas que un certificado PGP puede tener de otros usuarios.

Cifrado de archivos adjuntos

PGP también se puede utilizar para cifrar sus archivos adjuntos. Hay un par de formas de hacerlo, pero dependerá de su implementación. En general, el mejor método es con PGP / MIME, que cifrará los archivos adjuntos y el cuerpo del mensaje juntos. Esto evita la pérdida de metadatos que se produce si cada segmento se cifra por separado.

Cifrado PGP en acción

Pongamos todo esto en un ejemplo para mostrar cómo funcionan estos elementos en relación entre sí. Para hacer las cosas más interesantes, digamos que eres un denunciante de un país totalitario que ha descubierto un caso extremo de corrupción..

Desea transmitir el mensaje a los periodistas, pero está aterrorizado por su propia seguridad. ¿Qué pasa si el gobierno descubre que usted fue quien filtró la información y envía personas después de usted??

Finalmente, decide que divulgar la información al público es lo correcto, pero desea hacerlo de una manera que lo proteja lo más posible. Usted busca en línea y encuentra un periodista que es reconocido por este tipo de trabajo y siempre protege sus fuentes..

No desea simplemente llamarlos o enviarles un correo electrónico normalmente, es demasiado arriesgado. Ya has oído hablar de PGP antes y decides intentar usarlo para proteger tu mensaje. Descarga un programa como Gpg4win y lo configura con un correo electrónico compatible con OpenPGP.

Una vez que todo está en orden, busca al periodista Llave pública. Lo encuentra en su sitio web o buscando un servidor de claves. Su clave pública tiene numerosas firmas de plena confianza en el certificado digital, para que sepa que es legítimo.

Importa la clave pública del periodista, luego usa tu correo electrónico compatible con OpenPGP para comenzar. Escribe el mensaje:

Querida Susan Peterson,

Tengo información sobre un gran escándalo de corrupción en los Estados Unidos de Mozambabwe. Avíseme si está interesado y le enviaré más detalles..

Agregar su firma digital

Si le preocupa que el correo electrónico sea manipulado, puede agregar su firma digital. UN función hash convierte el texto sin formato en un resumen del mensaje, que está encriptada con su clave privada. La firma digital se enviará al periodista junto con el mensaje..

Cifrando el mensaje

Cuando esto finaliza, PGP comprime el texto sin formato. Esto no solo hace que el proceso sea más eficiente, sino que también ayuda a que sea más resistente al criptoanálisis.

Una vez que el archivo está comprimido, PGP crea el único clave de sesión. Esta clave de sesión se usa para cifrar eficientemente el texto sin formato con criptografía de clave simétrica, convirtiendo el cuerpo del mensaje en texto cifrado. La clave de sesión se encripta con la clave pública del periodista. Esta cifrado de clave pública consume más recursos, pero le permite enviar de forma segura la clave de sesión al periodista.

El texto cifrado, la clave de sesión cifrada y la firma digital se envían al periodista. Cuando el periodista reciba el mensaje, se verá así:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW +

fLkFU3q8If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

m / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

Descifrar el mensaje

El periodista usa su clave privada para descifrar la clave de sesión. La clave de sesión descifra el cuerpo del mensaje y lo devuelve a su forma original:

Querida Susan Peterson,

Tengo información sobre un gran escándalo de corrupción en los Estados Unidos de Mozambabwe. Avíseme si está interesado y le enviaré más detalles..

Verificando la firma digital

Si el periodista es escéptico acerca de la integridad del mensaje o cree que es posible que no haya sido enviado por usted, puede verificar la firma digital. Ejecutan el mensaje que recibieron a través de un función hash, lo que les da la resumen del mensaje del correo electrónico que recibieron.

El periodista luego usa su Llave pública y tu firma digital para darles la resumen del mensaje como era cuando enviaste el mensaje. Si los dos resúmenes de mensajes son idénticos, entonces saben que el mensaje es auténtico. A partir de este punto, usted y el periodista podrán comunicarse hacia atrás y hacia adelante con PGP para discutir los detalles del escándalo de corrupción..

¿Qué tan seguro es el cifrado PGP??

En cuanto a su seguridad, Las versiones actuales de PGP son esencialmente herméticas, siempre que se usen correctamente. Existen algunas vulnerabilidades teóricas a las versiones anteriores, pero no se sabe públicamente que las versiones actuales tengan algún medio de romper con la tecnología contemporánea y las últimas técnicas de criptoanálisis. La probabilidad de que alguien tenga un medio secreto para romper PGP también es insignificante, por lo que es bastante seguro usar PGP con confianza, siempre que lo use correctamente.

A medida que se desarrolló PGP, se agregaron más algoritmos de cifrado para reforzar su seguridad. Cada vez que se descubren pequeñas vulnerabilidades, los desarrolladores las reparan rápidamente. La mayor preocupación no es que el cifrado PGP se rompa, ya que sería prácticamente difícil para cualquier estado criminal o nacional hacerlo.

En lugar, es mucho más probable que un atacante use otros medios para descubrir sus comunicaciones. Esto podría incluir el uso de un keylogger para descubrir su clave privada, o saquear su casa para ver si su clave privada ha sido escrita en alguna parte.

A pesar de esto, ha habido algunas vulnerabilidades en varias implementaciones de OpenPGP. A principios de 2023, se descubrió una debilidad que podría usarse para mostrar el texto sin formato de los correos electrónicos que se habían cifrado. Apodado EFAIL, involucra a los atacantes que primero interceptan el correo electrónico cifrado de un objetivo y lo alteran para que el cliente de correo electrónico del destinatario final envíe el mensaje al atacante una vez que se ha descifrado.

El atacante en realidad no descifra el correo electrónico y esta técnica no implica romper el cifrado PGP. A pesar de esto, los usuarios de PGP deben ser conscientes y tomar las medidas adecuadas para mitigar los riesgos..

Cualquier persona que use PGP debe cambiar la configuración en su cliente de correo electrónico para evitar la carga automática de imágenes externas y otro contenido. También deberían desactivar JavaScript y HTML al ver correos electrónicos encriptados. Con estas medidas, el cifrado PGP sigue siendo seguro de usar.

¿Cuáles son las limitaciones del cifrado PGP??

Si bien el cifrado PGP es una herramienta importante en el arsenal de seguridad, como con cualquier otra defensa, está lejos de ser perfecto.

Usabilidad

Una de sus principales desventajas es que es no exactamente fácil de usar, especialmente en comparación con la mayoría de las aplicaciones en las que pasamos nuestra vida cotidiana.

Esto presenta desafíos para aquellos que desean proteger sus correos electrónicos, pero carecen de un alto grado de alfabetización técnica. Puede ser una de esas cosas que solo tienen que aprender para mantener sus comunicaciones seguras. De lo contrario, las aplicaciones de mensajería cifrada como Signal podrían adaptarse mejor a sus necesidades..

También ha habido muchas versiones diferentes de PGP a lo largo de los años, cada una con nuevos algoritmos y características. Debido a esto, las versiones anteriores de PGP no podrán abrir mensajes que hayan sido encriptados por sistemas más nuevos. Incluso con la clave correcta, aún no funcionará, ya que usan algoritmos diferentes.

Esto significa que es importante asegurarse de que tanto el remitente como el destinatario sepan qué versión y configuración se están utilizando, para que puedan instalarse en un sistema que funcione mutuamente para ellos..

PGP no es anónimo por defecto

Los usuarios de PGP deben tener en cuenta que no encripta todos los aspectos de sus correos electrónicos. Cifra el texto del cuerpo, pero cualquiera que intercepte correos electrónicos PGP aún podrá ver la línea de asunto y los detalles del mensaje, así como información sobre el remitente y el receptor.

Si bien el mensaje en sí puede ser privado, la interacción no es anónima. Los usuarios deben tener esto en cuenta al evaluar si es la herramienta adecuada para el trabajo. Para empezar, deben evitar poner algo demasiado específico en la línea de asunto..

Considerando nuestro ejemplo anterior, el denunciante aún necesitaría considerar los riesgos asociados con PGP. Si el escándalo de corrupción causó una gran indignación del gobierno, no es poco realista imaginarse a los agentes del gobierno pirateando los correos electrónicos del periodista..

Si tuvieran que encontrar solo una interacción con un ciudadano de los Estados Unidos de Mozambabwe, no se necesitaría ninguna habilidad de estilo Sherlock para que deduzcan que esta persona es probablemente la denunciante. Los agentes no necesitan poder acceder al contenido del mensaje para tener un alto grado de confianza, o al menos lo suficiente como para llevar a esa persona a ser interrogada.

El cifrado PGP es una parte integral de la comunicación de alta seguridad.

Los aspectos básicos del cifrado PGP son un poco complicados, pero es un aspecto importante del correo electrónico seguro. Quienes lo usan deben comprender cómo funciona, al menos en un sentido amplio. De lo contrario ellos puede hacer presunciones incorrectas o usarlas incorrectamente, poniendo en peligro el contenido de sus mensajes y quizás incluso sus vidas.

Como resumen rápido, el cifrado PGP aprovecha una variedad de técnicas para proporcionar comunicaciones de correo electrónico privadas y seguras. Éstos incluyen compresión, cifrado de clave pública, cifrado simétrico, firmas digitales y la red de confianza.

Juntos, permiten a sus usuarios enviar mensajes cifrados de manera eficiente. También les permite verificar si un mensaje es auténtico y no ha sido modificado. El estándar OpenPGP se formó para que todos puedan usarlo de forma gratuita, lo que ayuda a que sea la forma más extendida de cifrado de correo electrónico. Mientras El cifrado PGP no es perfecto, siempre y cuando conozca sus limitaciones, es una de las formas más seguras de comunicarse en línea.

Ahora, puede que se pregunte cómo usar PGP. Te cubrimos en nuestro tutorial sobre cómo cifrar el correo electrónico.

Teclado iluminado por Colin con licencia bajo CC0

nas confían para comunicarse diariamente. Sin embargo, PGP ha demostrado ser una herramienta valiosa para aquellos que necesitan enviar mensajes confidenciales sin comprometer su seguridad. La capacidad de enviar mensajes codificados sin compartir el código de antemano es una característica fundamental que ha hecho que PGP sea tan útil. Además, PGP también permite a los destinatarios verificar la autenticidad de un mensaje y cifrar otros tipos de archivos además del correo electrónico. En un mundo donde la privacidad y la seguridad son cada vez más importantes, PGP se ha convertido en un pilar de la comunicación de alta seguridad en Internet.