Las herramientas de pentesting gratuitas son elementos básicos en el kit de herramientas de un hacker ético. Aquí presentamos los mejores y más populares de código abierto en Internet. También hemos encontrado algunos tutoriales de pentesting útiles para comenzar, y algunos ejercicios en línea desafiantes para practicar sus habilidades de piratería ética.

¿Qué es pentesting??

Pentesting, abreviatura de pruebas de penetración, es un ciberataque simulado autorizado contra un sistema informático para verificar vulnerabilidades explotables. El proceso, llevado a cabo por piratas informáticos éticos, intenta imitar un posible ataque no autorizado para ver cómo lo maneja un sistema y descubrir cualquier falla y debilidad..

Atacarse para localizar debilidades en las propias defensas es una estrategia que tiene miles de años. Sun Tzu (c. Siglo VI a. C.), general chino, estratega militar y autor de El arte de la guerra, dijo: “Se dice que si conoces a tus enemigos y te conoces a ti mismo, no estarás en peligro en cien batallas; si no conoce a sus enemigos pero se conoce a sí mismo, ganará uno y perderá uno; Si no conoces a tus enemigos ni a ti mismo, estarás en peligro en cada batalla.

La contribución del general a menudo citado a las estrategias de defensa de ataque ha sido criticada en el siglo XXI. En un artículo titulado “InfoSec, Sun Tsu y el arte de la puta”, los autores Steve Tornio y Brian Martin se quejan: “Últimamente, no se puede balancear a un gato muerto sin golpear a alguien en InfoSecurity que está escribiendo una publicación de blog, participando en un panel o de otro modo hablando sobre lo que podemos aprender de Sun Tzu sobre seguridad de la información “.

Los probadores de penetración, argumentan los escritores, llevan a cabo sus “batallas” dentro de un alcance limitado, bajo supervisión y regidas por las leyes. “Una prueba de lápiz NO es conocer a tu enemigo. Poner a su propia gente, o agentes que emplea, contra sus propias redes para probar su seguridad no le dice nada sobre su atacante “.

Sea como fuere, los estrategas y ciberseguros modernos de ciberseguridad continúan la tradición de autoanálisis de Sun Tsu, menos para comprender a sus atacantes y más para identificar vulnerabilidades reales de seguridad de hardware y software en sus sistemas. Hoy en día, los hackers de sombrero blanco utilizan las últimas tecnologías, incluidas las herramientas de pentesting gratuitas, en un campo de batalla virtual, Internet, y una de estas tecnologías es pentesting: batallas simuladas y planificadas en diferentes niveles del sistema, desde ingeniería social hasta vulnerabilidades de API.

Por qué lo necesitas?

Al intentar romper sus propias defensas, el pentesting de bricolaje puede ayudarlo a ajustar su seguridad existente.

Un pentest no solo prueba las vulnerabilidades, también puede identificar las fortalezas de su sistema, lo que puede ayudarlo a crear una evaluación de riesgos con fines de auditoría. Por ejemplo, el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) requiere que cualquier organización que maneje tarjetas de crédito realice una prueba de penetración anual, así como siempre que el sistema cambie. Realizar pentesting de bricolaje puede ayudarlo a identificar y corregir de manera rentable fallas del sistema antes de que los auditores exijan cambios costosos o lo apaguen.

Y, por supuesto, el pentesting puede ayudarlo a prevenir los ciberataques costosos. La investigación realizada por la Alianza Nacional de Seguridad Cibernética encontró que el 60 por ciento de las pequeñas empresas fracasan dentro de los seis meses posteriores a un ataque de delito cibernético. El pentesting regular de bricolaje es significativamente más barato y, según muchos hackers éticos, es bastante divertido.

Pros de pentesting

- Como estrategia proactiva, permite a las organizaciones encontrar posibles debilidades antes que los ciberdelincuentes. Puede exponer riesgos y vulnerabilidades que pueden explorarse y clasificarse aún más, es decir, en términos de riesgo real. Por ejemplo, a veces una vulnerabilidad que se vincula como de alto riesgo podría volver a clasificarse como de riesgo medio o bajo debido a la dificultad real de explotación.

- Opera en tiempo real y permite pruebas automatizadas utilizando software especializado (incluidas herramientas de pentesting gratuitas)

- Se puede utilizar como herramienta de capacitación para equipos de seguridad.

- Permite el cumplimiento de la seguridad, p. La norma ISO 27001 requiere que los propietarios del sistema realicen pruebas de penetración periódicas y revisiones de seguridad realizadas por expertos

- Se puede utilizar para respaldar investigaciones forenses de violaciones de datos al simular posibles formas en que los piratas informáticos se han infiltrado en un sistema

Contras de pentesting

- Puede ser perjudicial para una empresa porque simula un ataque del mundo real

- Puede dar una falsa sensación de seguridad. Se ha argumentado que si no conoces a tu enemigo, realmente no puedes pensar como él. Además, los atacantes reales no están sujetos a las reglas de la compañía ni a las instrucciones específicas de las alturas. Y, si el personal de seguridad interno conoce una prueba, puede prepararse para ella..

- El pentesting puede requerir mucha mano de obra, por lo que debe dibujar un lapso de tiempo prolongado para que su pirata informático interno se ponga al día

- Pentesting puede potencialmente salir espectacularmente mal. Considere la implicación de pentesting equipo médico o de seguridad y tener éxito simplemente en dañar el software o hardware.

- Hay problemas legales asociados con el pentesting. Existe una variedad de leyes de los EE. UU. Que consideran la piratería permanente si ambas partes (pentester y sistema objetivo) están de acuerdo o no con el proceso; después de todo, es un intento de obtener acceso “ilegal” a una aplicación o sistema. Sin embargo, generalmente se acuerda que, siempre que tenga un formulario de consentimiento firmado (una “tarjeta de salida de la cárcel”) con el propietario del sistema que se va a analizar, debe estar seguro. Pero no está garantizado. Si el propietario del sistema pirateado (o su jefe) decide que no están contentos, por cualquier motivo, después de una prueba, podría terminar en agua caliente. La historia cuenta que un pentester fue demandado después de realizar una prueba de pornografía infantil en la red de una organización. Cuando se encontró pornografía en una computadora, el empleado lo negó y el pentester aparentemente fue arrestado. Fue absuelto después de gastar miles de dólares en facturas legales para defenderse. La advertencia se cumple incluso si está pentesting su propio sistema. Si encuentra algo que no le gusta en un dispositivo de personal, es mejor que esté preparado para justificar su intrusión.

Puede encontrar una lista (es un trabajo en progreso) de leyes relacionadas con la piratería por estado aquí.

El ciclo de pentesting

Hay cinco etapas básicas en un ciclo de pentest:

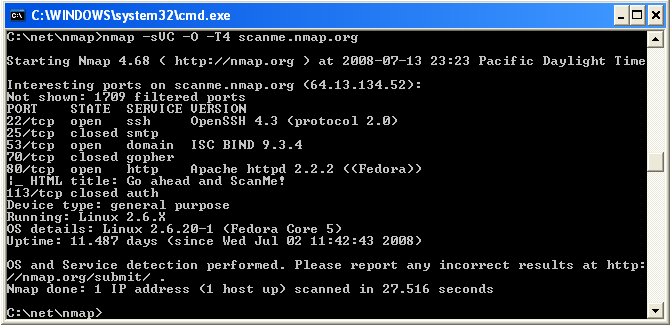

- Recolección de información (reconocimiento) – En esta etapa, como cualquier comandante militar, tu gemelo malvado querrá reunir tanta información sobre tu “enemigo” (en este caso, tú mismo, pero no nos separemos) como sea posible. En esta etapa, querrá escanear todos los puertos de red y mapear su arquitectura. También es posible que desee recopilar información sobre los usuarios del sistema si planea hacer algún ataque de ingeniería social. Actualmente, eres simplemente un espía frío; alerta, desapegado e invisible. Una herramienta de uso común es Nmap.

- Exploración – El enemigo está en tu mira; ahora necesita un mapa más detallado de cómo se ve el sistema de destino. Esta etapa utiliza la información reunida en la etapa uno para buscar vulnerabilidades como software obsoleto, contraseñas débiles y errores XSS. Una herramienta de uso común es w3af, capaz de detectar más de 200 vulnerabilidades, incluidas las diez principales de OWASP.

- Explotación – Habiendo comprobado las debilidades en el objetivo, ahora es el momento de tomar el control y lanzar algunas hazañas atrevidas. En esta etapa, todavía estás explorando la verdadera naturaleza de las defensas de tu enemigo. Quieres ver cómo reaccionan ante un ataque. Sabes que si juegas bien tus cartas, obtendrás más de unos pocos registros de la base de datos. Un marco de explotación como Metasploit contiene una base de datos de exploits listos para usar, pero también le permite crear su propio.

- Manteniendo el acceso – Esta etapa es vital para evaluar la verdadera vulnerabilidad del enemigo. Uno de los objetivos es imitar las amenazas persistentes avanzadas (APT), aquellas que pueden permanecer latentes en un sistema durante años antes de lanzar un ataque. Un ejemplo de APT es cuando los piratas informáticos pasan años haciendo amigos con los usuarios de Facebook e integrándose con las comunidades en línea para luego engañar a sus “amigos” para que instalen malware. Por sí solo, el pentesting no puede identificar fácilmente los APT, pero junto con los ataques de ingeniería social simulados, puede ayudar a descubrir vulnerabilidades. En esta etapa, desea ingresar al castillo del enemigo y encontrar un lugar para ocultar sus puertas traseras y rootkits para permitir un fácil acceso en el futuro y espiar a su enemigo. Kali Linux te ayudará a afianzar a tu gemelo malvado en el campo enemigo.

- Evaluación y encubrimiento – Finalmente, puede analizar los resultados y crear un informe de evaluación de riesgos para su organización. Dradis es una herramienta gratuita que puede ayudarlo a administrar los resultados de múltiples pruebas. No olvides limpiar después de ti mismo, p. los archivos que cargó manualmente, los usuarios inexistentes que agregó o las configuraciones que cambió.

¿Por qué elegir herramientas de pentesting gratuitas??

Emplear a un profesional puede ser costoso, como pueden ser herramientas comerciales. Las herramientas de pentesting gratuitas le permiten familiarizarse con este poderoso software a un bajo costo, excepto su tiempo. Piense en ello como capacitación gratuita para un nuevo empleado de seguridad. Las herramientas de pentesting gratuitas más populares están bien respaldadas en foros y grupos de interés de la comunidad en Internet, y la mayoría tiene amplias bases de conocimiento.

Qué buscar en las herramientas de pentesting gratuitas

- En un mundo ideal, tendría un marco todo en uno para que pueda ejecutar múltiples exploits desde una consola, administrar simultáneamente su plan de prueba y luego ejecutar informes sin tener que cambiar las aplicaciones. Sin embargo, puede haber ocasiones en las que desee probar la eficacia de herramientas alternativas o simplemente necesite una herramienta de alta gama para realizar un trabajo en particular. Aborde el problema como si estuviera ensamblando cualquier otro conjunto de herramientas: adopte herramientas multipropósito, pero incluya algunas herramientas de trabajo pesado para trabajos especializados. Los marcos y plataformas de pentesting en esta colección son todo lo que necesita para comenzar.

- Muchas herramientas de pentesting gratuitas vienen con múltiples módulos y exploits listos para usar. Sin embargo, habrá momentos en los que desee personalizar estos exploits o crear los suyos propios. La buena noticia es que la mayoría de las herramientas enumeradas aquí le permiten realizar ajustes.

- La eficiencia es la clave para un buen pentest; después de todo, incluso si está ahorrando en costos de terceros, su tiempo también es valioso. Algunas de las herramientas de pentesting gratuitas más simples de esta colección han sido altamente calificadas por los revisores, por lo que no hay que subestimar su valor: hay una gran potencia bajo el capó de una herramienta como sqlmap. Es muy posible que no necesite todas las campanas y silbatos. Si lo hizo, es probable que haya elegido un producto comercial en primer lugar..

Muchos hackers éticos están de acuerdo en que no necesita una configuración muy complicada para realizar el pentesting de bricolaje. Un pentestante profesional, cuando se le preguntó qué tres herramientas estaban típicamente en su arsenal, dijo: “La respuesta honesta es un navegador web para realizar la recopilación de información y reconocimiento, una herramienta de gestión de proyectos para la programación y una base de datos para rastrear los datos objetivo”. Para las pruebas basadas en Internet, este hacker de sombrero blanco utiliza un escáner de puertos como Massscan, Nmap o Unicornscan, un escáner de vulnerabilidades como OpenVas o Tenable Nessus y un kit de explotación como Core Impact Pro o Metasploit.

Sin más preámbulos …

13 herramientas de pentesting gratuitas

La mayoría de las herramientas de seguridad del sitio web funcionan mejor con otros tipos de herramientas de seguridad. Un buen ejemplo es el área de pruebas de penetración donde los administradores normalmente emplean escáneres de vulnerabilidad antes de utilizar una herramienta de prueba de penetración para objetivos específicos, p. puertos de red o aplicaciones. Por ejemplo, Wireshark es tanto un analizador de red como una herramienta de prueba de penetración..

Kali Linux

Un proyecto de código abierto mantenido por Offensive Security y considerado como la distribución de seguridad de Linux más popular y mejor calificada disponible. En una palabra, es integral pero quizás demasiado. No es la mejor opción para un principiante absoluto. Comprende un conjunto de otras herramientas de seguridad populares, que incluyen:

- Burp Suite – pentesting de aplicaciones web

- Wireshark – analizador de protocolos de red

- Hydra – forzamiento bruto de contraseñas en línea

- Owasp-zap: encuentra vulnerabilidades en aplicaciones web

- Nmap: un escáner de seguridad utilizado para escanear en red

- Sqlmap – para explotar vulnerabilidades de inyección SQL

Una vulnerabilidad wifi recientemente descubierta tenía a los usuarios de Kali Linux un poco nerviosos. La falla, conocida como KRACK, afecta a WPA2, un protocolo de seguridad utilizado en la mayoría de los dispositivos wifi modernos. La vulnerabilidad se puede utilizar para inyectar malware o ransomware en sitios web. Kali Linux ha dejado en claro que una versión actualizada de su software no es vulnerable a este ataque y que hay un script que puede ejecutar para probar la vulnerabilidad de sus puntos de acceso al ataque. La lección: siempre mantenga todo el software actualizado.

Caracteristicas

- Disponible en sabores de 32 bits, 64 bits y ARM

- Más de 300 herramientas forenses y de seguridad preinstaladas

- Documentación de Linux en varios idiomas que incluye escenarios y “recetas” para que pueda crear imágenes ISO complejas personalizadas

- Foros activos de la comunidad

- Uno de varios proyectos de seguridad ofensiva: financiado, desarrollado y mantenido como una plataforma de prueba de penetración gratuita y de código abierto

- Capacidad para crear instalaciones de arranque en vivo completamente personalizadas para almacenar en una unidad USB

- Proporciona una gran cantidad de herramientas de pentesting relacionadas, incluidos metapaquetes para aplicaciones inalámbricas, web, forenses, radio definida por software y más

Tails de código abierto ha sido promocionado como una alternativa Kali Linux.

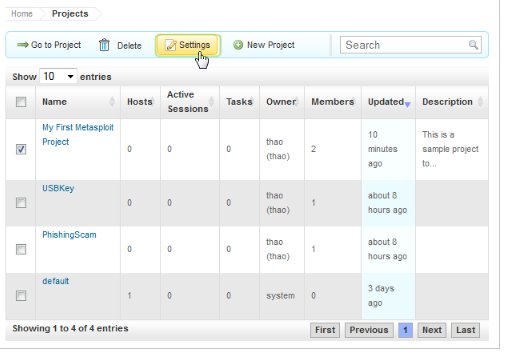

Metasploit

Auto-facturado como el marco más avanzado y popular que se puede utilizar para la pentesting, Metasploit es una herramienta de primer nivel para desarrollar y ejecutar código de explotación contra una máquina de destino remota. Ha habido algunas críticas a la herramienta (y otras), a saber, que permite a los piratas informáticos maliciosos crear y rediseñar exploits. Un ejemplo citado fue el exploit de día cero de Windows 2005 que estaba disponible en Metasploit antes de que Microsoft publicara cualquier parche..

Caracteristicas

- La comunidad de desarrolladores de Metasploit está constantemente trabajando en la creación de nuevos módulos de exploit, pero lo mejor del marco es que puedes crear fácilmente el tuyo propio. Al momento de escribir, Metaspolit tenía alrededor de 3000 exploits y múltiples cargas útiles para cada uno. El exploit subyacente para el gusano de ransomware WannaCry que causó un poco de caos en 2023 también está disponible en Metasploit.

- Metasploit está integrado en el conjunto de herramientas Kali Linux. Metasploit, como Kali Linux, también forma parte de la red de proyectos de seguridad ofensiva.

- El marco puede registrar datos en su propia base de datos interna, es decir, en su sistema

- Integrado con Nmap (ver abajo)

Una de las alternativas más populares a Metasploit es Nessus, un producto comercial.

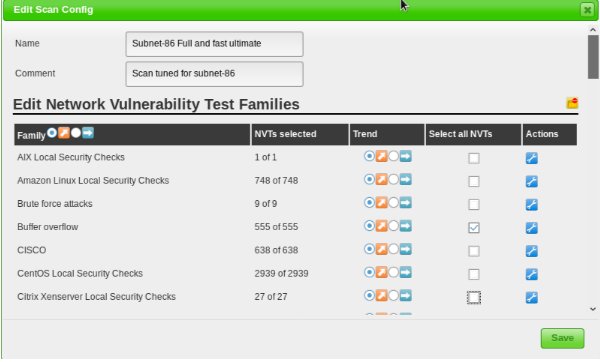

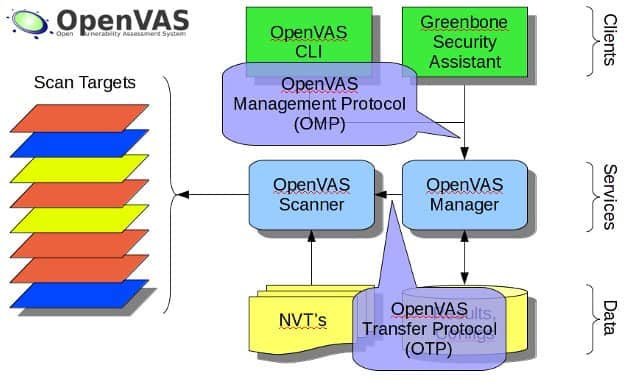

Sistema de evaluación de vulnerabilidad abierta (OpenVAS)

Kit de seguridad de escaneo que comprende diversos servicios y herramientas. El escáner en sí no funciona en máquinas con Windows, pero hay un cliente para Windows. El escáner recibe una fuente, actualizada diariamente, de las Pruebas de vulnerabilidad de red (NVT). La Oficina Federal Alemana para la Seguridad de la Información (BSI) admitió varias características del marco de software OpenVAS, así como varias pruebas de vulnerabilidad de red..

Caracteristicas

- Base de datos de vulnerabilidades masivas

- Capacidad de tareas de escaneo concurrente

- Escaneos programados

- Manejo falso positivo

Relacionado: Los mejores escáneres de vulnerabilidad de red gratuitos

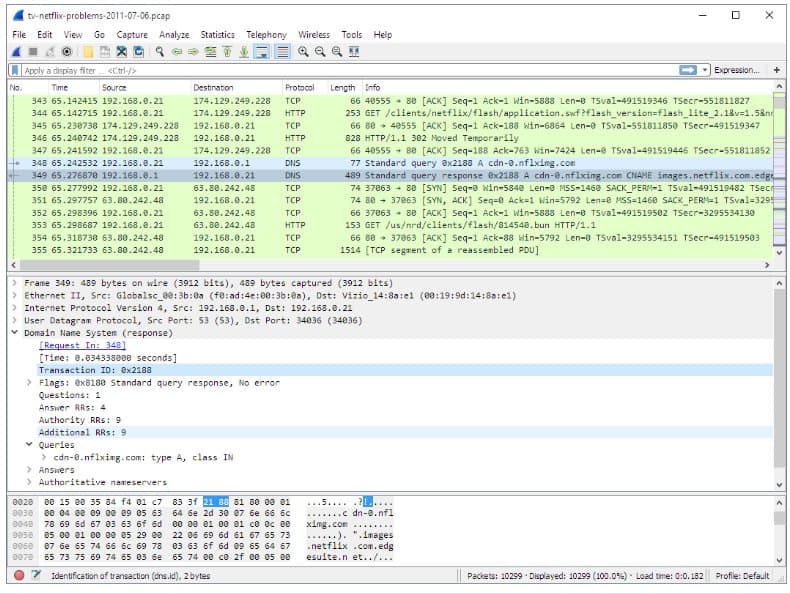

Wireshark

Afirma ser, y ciertamente parece ser, el estándar de facto para el análisis de protocolos de red en muchas empresas comerciales y sin fines de lucro. La pregunta más frecuente sobre Wireshark es si es legal. Sí lo es. Solo se vuelve ilegal cuando monitorea una red que no tiene autorización para monitorear. Wireshark funciona capturando y examinando paquetes de datos para cada solicitud entre el host y el servidor; sin embargo, si bien puede medir datos, no puede manipularlos. Wireshark encabeza la lista de los mejores rastreadores de paquetes de Insecure.org. Sin embargo, en el pasado ha tenido su propia cuota de vulnerabilidades de seguridad, así que asegúrese de tener la última versión.

Caracteristicas

- Admite una amplia gama de protocolos que van desde IP y DHCP a AppleTalk y BitTorrent

- Con más de 500,000 descargas al mes, Wireshark es probablemente la opción más popular en la industria para la solución de problemas de red

- Amplia documentación y tutoriales de capacitación.

- El software subyacente de Wireshark es la herramienta pcap (captura de paquetes) que comprende una interfaz de programación de aplicaciones (API) para capturar el tráfico de red

- El modo promiscuo permite la captura de paquetes a través de una red, ya sea que estén asociados con la dirección “correcta” en una red o no

Para una alternativa más simple, intente tcpdump.

Ver también:

- Tutorial de Wireshark

- Los 8 mejores analizadores de paquetes y analizadores de red

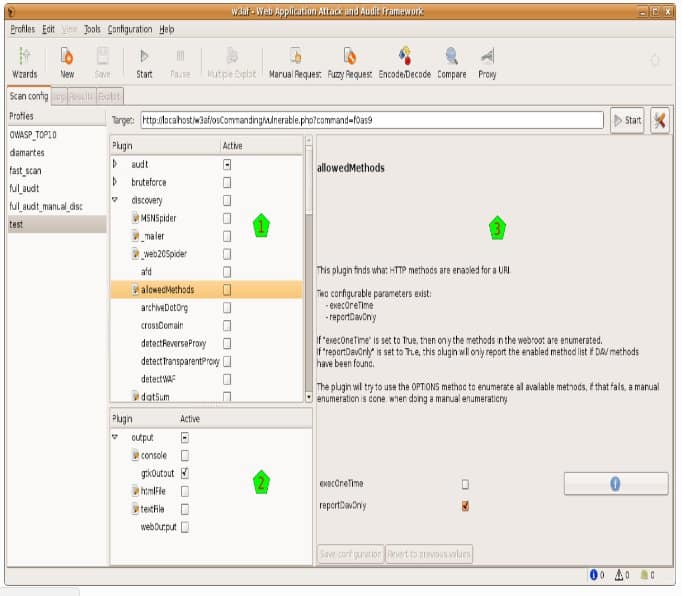

W3af

Un marco de ataque y auditoría de aplicaciones web y denominado la versión centrada en la web de Metasploit, esta es una herramienta de pentesting popular y fácil de usar. Pero puede ser lo que los detractores llaman “buggy”. En el sitio web oficial, w3af admitió recientemente haber notado algunos “errores desagradables”. Aparentemente, estos problemas se han abordado en la última versión. El creador de w3af es Andres Riancho, ex director de Rapid7, que a su vez es un partidario actual de Metasploit..

Caracteristicas

- Las vulnerabilidades se identifican mediante complementos, que son fragmentos cortos de código Python que envían solicitudes HTTP a formularios y consultan parámetros de cadena para identificar errores y configuraciones incorrectas

- Fácil de usar para usuarios novatos con un administrador de salida simple y una GUI simple

- Permite el descubrimiento de vulnerabilidades de aplicaciones web utilizando técnicas de escaneo de recuadro negro

- W3af es una herramienta recomendada en el sitio web de Kali Linux

El proxy de ataque Zed (ver más abajo) es una alternativa viable.

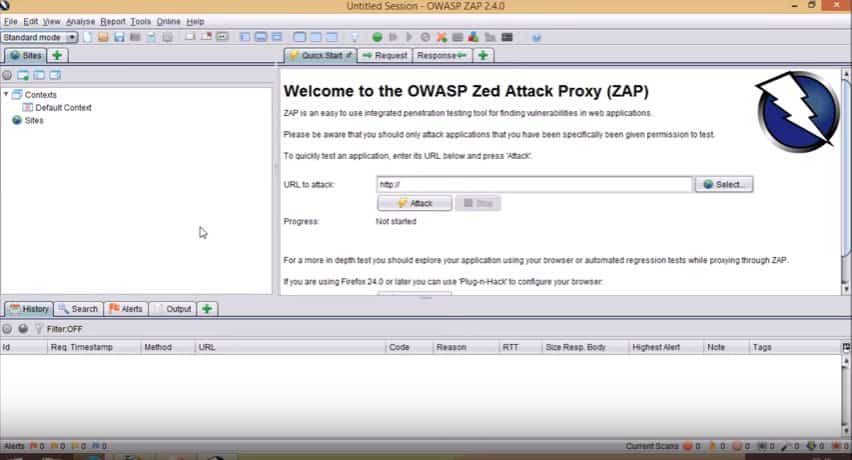

Proxy de ataque Zed (ZAP)

Puede ayudarlo a encontrar automáticamente vulnerabilidades de seguridad en sus aplicaciones web mientras desarrolla y prueba sus aplicaciones. Puede usarse ingresando una URL para realizar el escaneo, o puede usar esta herramienta como un proxy de intercepción para realizar pruebas manualmente en páginas específicas. Cuenta con el apoyo de OWASP y un ejército de voluntarios..

Caracteristicas

- Escrito en Java, es independiente de la plataforma, por lo que los evaluadores que no quieran trabajar en Linux pueden usar cómodamente ZAP en Windows

- Se puede configurar la sensibilidad a los falsos positivos (baja, media o alta)

- Las pruebas se pueden guardar y reanudar en una etapa posterior

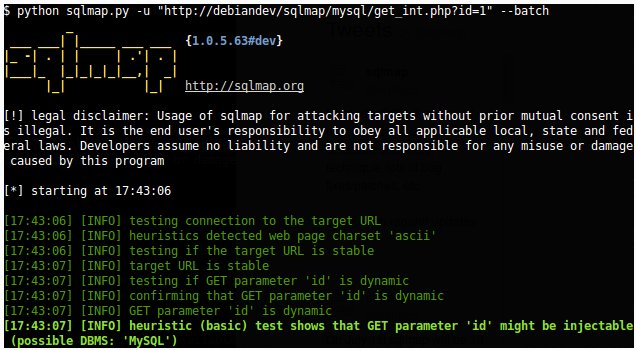

SQLMap

Una herramienta de pentesting de código abierto que automatiza el proceso de detección y explotación de fallas de inyección SQL y la adquisición de servidores de bases de datos de fondo. Un crítico comentó: “Normalmente lo uso para explotación solo porque prefiero la detección manual para evitar estresar al servidor web o ser bloqueado por dispositivos IPS / WAF”. En los foros en línea, esta herramienta recibe críticas muy entusiastas. Puede leer más sobre las carreras de los dos talentosos desarrolladores de esta herramienta, Miroslav Stampar y Bernado Damele A.G., en LinkedIn..

SQLNinja es una alternativa también ejecutada.

Caracteristicas

- Soporte completo para MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, HSQLDB e Informix..

- Soporte completo para seis técnicas de inyección de SQL: ciego basado en booleano, ciego basado en tiempo, basado en errores, consultas UNION, consultas apiladas y fuera de banda.

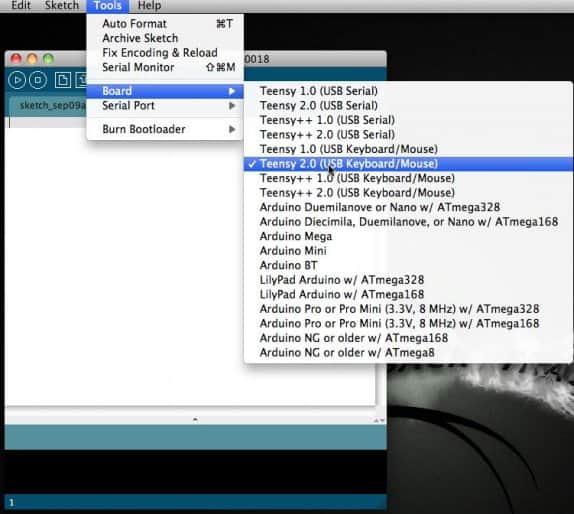

El proyecto Open Pwn de Android (AOPP)

Una variante de piratería del Proyecto de Código Abierto de Android (AOSP), una iniciativa lanzada para guiar el desarrollo de la plataforma móvil de Android. Es utilizado como base por cualquiera que quiera construir o personalizar una ROM de Android (esencialmente una versión personalizada del sistema operativo Android). El AOPP permitió el desarrollo de Pwnix, la primera ROM de Android construida desde cero específicamente para hackear y pentesting de redes. Es una herramienta gratuita y liviana que ayuda a los piratas informáticos a pentest-on-the-go desde los front-end de Android. El software fue desarrollado en DEBIAN y comprende una serie de herramientas comunes de pentesting, incluidas Netcat, Wireshark, Kismet, Cryptcat y otras. AOPP permite a los desarrolladores crear sus propias plataformas de prueba de penetración móvil: teléfonos o tabletas Pwn personalizados.

Caracteristicas

- Bluetooth en tiempo real y descubrimiento inalámbrico

- Aloja el último entorno de Kali Linux (Rolling Edition)

- Control de permisos detallado para todas las aplicaciones y servicios de Android

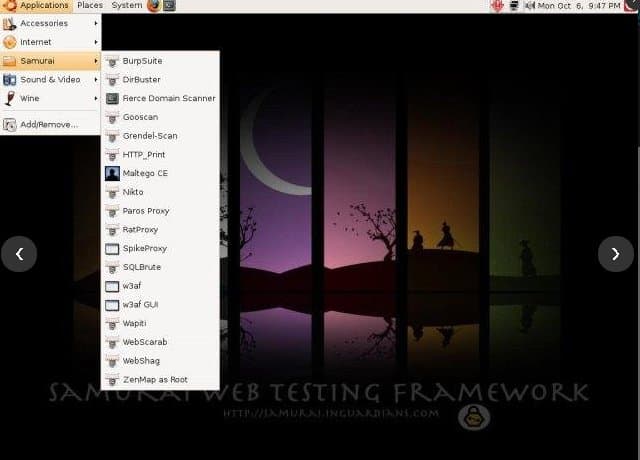

Samurai Web Testing Framework

Samurai Web Testing Framework es una máquina virtual, compatible con VirtualBox y VMWare, que se ha configurado previamente para funcionar como un entorno de pentesting web. El kit incluye herramientas de reconocimiento como el escáner de dominio Fierce y Maltego. Las herramientas de mapeo incluyen WebScarab y ratproxy. W3af y Burp son las herramientas de elección para el descubrimiento. Para la explotación, se incluye la etapa final, BeEF y AJAXShell. Escribió un crítico: “Muy potente y sin las tonterías comerciales habituales asociadas con un software similar”.

Caracteristicas

- La VM incluye un wiki preconfigurado, configurado para ser el almacén de información central durante su pentest

El kit de herramientas de ingeniero social (SET)

Diseñado para realizar ataques avanzados contra el elemento humano, incluye una serie de vectores de ataque personalizados que le permiten realizar un ataque creíble rápidamente. Su objetivo principal es automatizar y mejorar muchos ataques de ingeniería social que ocurren todos los días. Las herramientas pueden crear un sitio web malicioso, enviar correos electrónicos con un archivo malicioso como carga útil, crear y enviar SMS y generar un código QR a una URL específica.

Según el creador Dave Kennedy, “Como adversarios simulados para las empresas, como probadores de pen, siempre tratamos de ejecutar las últimas y más grandes y sexys exploits de software que existen. Pero ahora, cuando hago una prueba de lápiz, ya ni siquiera ejecuto exploits. Las técnicas que se desarrollan dentro del kit de herramientas de ingeniería social no aprovechan las vulnerabilidades. Utilizan formas legítimas de funcionamiento de Java, formas legítimas de funcionamiento del correo electrónico, para atacar a una víctima ”. Kennedy afirma que su software se descarga un millón de veces cada vez que se lanza una nueva versión.

Una vez que lo haya instalado, vaya a TrustedSec para obtener ayuda sobre cómo usarlo..

Caracteristicas

- Si bien la herramienta es fácil de usar, solo es la línea de comando

- Alineado con The PenTesters Framework (PTF), que es un script de Python diseñado para distribuciones basadas en Debian / Ubuntu / ArchLinux para crear una distribución familiar para pentesting

- Github proporciona una serie de tutoriales para trabajar con SET

Nmap

Network Mapper ha existido desde los años 90. No es estrictamente para pentesting, es una gran herramienta de descubrimiento de red y auditoría de seguridad para que los hackers éticos exploren sus objetivos. Nmap proporciona un mapa completo de una red objetivo. Para cada puerto escaneado, puede ver qué sistema operativo se está ejecutando, qué servicios y la versión de ese servicio, qué firewall se usa, etc. Estas funciones son extensibles mediante scripts que proporcionan una detección de servicio más avanzada. Puede encontrar una lista completa de los scripts de Nmap aquí y nuestra guía de Nmap aquí.

Caracteristicas

- Admite docenas de técnicas avanzadas para mapear redes llenas de filtros IP, firewalls, enrutadores y otros obstáculos..

- La mayoría de los sistemas operativos son compatibles, incluidos Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga y más.

- Tanto la línea de comando tradicional como las versiones gráficas (GUI) están disponibles

- Bien documentado y respaldado. NMap recomienda que todos los usuarios se suscriban a la lista de anuncios nmap-hackers de bajo tráfico. También puedes encontrar Nmap en Facebook y Twitter.

- Nmap ha ganado numerosos premios, incluido el “Producto de seguridad de la información del año” por Linux Journal, Info World y Codetalker Digest.

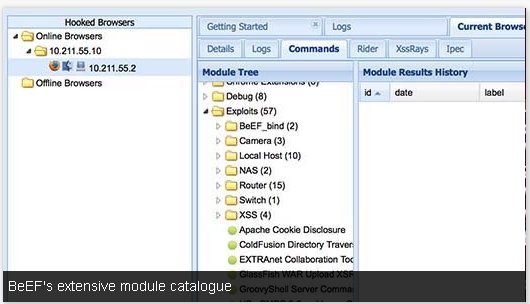

BeFF

Browser Exploitation Framework es una herramienta de prueba de penetración única que se enfoca en los navegadores web (a diferencia de los sistemas operativos o las aplicaciones). Utiliza vectores de ataque del lado del cliente para evaluar la vulnerabilidad de esa puerta abierta en el sistema, el navegador, a diferencia del perímetro de red protegido y el sistema del cliente. Lo que hace es “enganchar” uno o más navegadores web y usarlos como cabezas de playa para lanzar módulos de comandos dirigidos y más ataques contra el sistema desde el contexto del navegador. Una vez que se ha conectado el navegador de una víctima, se pueden ejecutar varios comandos, p. Obtener dominios visitados, obtener URL visitadas, obtener todas las cookies, cámara web o capturar contactos de Google. El comando Webcam muestra el cuadro de diálogo Adobe Flash “¿Permitir cámara web?” A un usuario y, una vez que lo confirma, el software comenzará a enviarle imágenes de la pantalla del usuario.

Caracteristicas

- Construido en Kali Linux

- GUI fácil de usar

- Gran base de conocimiento.

- Amplia selección de módulos, desde ingeniería social hasta túneles, desde descubrimiento de redes hasta recopilación de información.

- Le permite incluir módulos Metasploit directamente en el árbol de módulos de comando BeEF

- Explicaciones directas sobre cómo crear sus propios módulos.

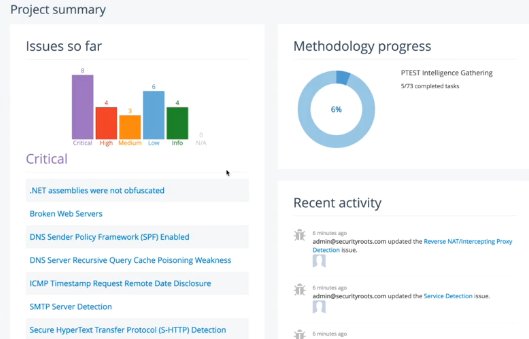

Dradi

Un marco de código abierto y una herramienta de informes para permitir el intercambio efectivo de información y colaboración entre los participantes en una prueba de lápiz. Proporciona un depósito centralizado de información para administrar su proyecto de pentesting y realizar un seguimiento de dónde se encuentra en el proceso..

Caracteristicas

- Plataforma independiente

- Combina la salida de diferentes herramientas y genera informes

- Se conecta con más de 19 herramientas diferentes que incluyen Burp, Nessus, Nmap, Qualys; alternativamente, cree su propio conector

- Foro de la Comunidad

Recursos de aprendizaje gratuitos

PicoCTF (Nivel de escuela secundaria): la competencia de piratería más grande del mundo con desafíos de piratería que los estudiantes pueden explorar solos o en equipo.

Veronis (Principiante): una guía de siete partes para el hackeo ético para principiantes absolutos, que cubre el arte de pasar de la evaluación de riesgos a los principios básicos de explotación.

Punto de tutoriales (Principiante): una guía de inicio rápido de conceptos básicos, p. La diferencia entre piratería ética y pruebas de penetración. Puedes descargar el tutorial en PDF.

PenTest Guru (Intermedio): este es un trabajo en progreso, que comienza con los fundamentos de la red. Los artículos son muy detallados y se presentan bien con imágenes e ilustraciones. Este sitio de aprendizaje puede ayudarlo a aumentar constantemente su conocimiento técnico en trozos regulares del tamaño de un bocado.

Cybrary (Avanzado): excelente recurso con videos gratuitos bien presentados. El curso de Pruebas de penetración avanzada, por ejemplo, cubre “cómo atacar desde la web utilizando secuencias de comandos entre sitios, ataques de inyección SQL, inclusión de archivos remotos y locales y cómo entender al defensor de la red”. Para darle una idea de qué Los módulos incluyen Linux, programación, Metasploit, recopilación de información, explotación, captura de tráfico, contraseñas y escaneo. Las pruebas y certificaciones deben pagarse.

Cabra web (Intermedio): una aplicación web J2EE deliberadamente insegura mantenida por OWASP diseñada para enseñar lecciones de seguridad de aplicaciones web. En cada lección, los usuarios deben demostrar su comprensión de un problema de seguridad explotando una vulnerabilidad real en la aplicación WebGoat. Por ejemplo, en una de las lecciones, el usuario debe usar la inyección SQL para robar números de tarjetas de crédito falsos. Los desarrolladores llaman a WebGoat una plataforma de enseñanza y piratería.

Proyecto de seguridad de aplicaciones web abiertas (OWASP) – Una comunidad abierta dedicada a permitir que las organizaciones desarrollen, compren y mantengan aplicaciones confiables. Mantenga una copia de su Guía de prueba de aplicaciones web a su lado. Incluye una sección sobre pruebas de penetración..

El lado más claro de pentesting

Los pentesters son miembros de un grupo generalmente conocido como hackers de sombrero blanco. Para el hombre de la calle, hay algo bastante loco, malo y peligroso en ellos, pero también algo claramente atractivo. La inclinación de Hollywood por retratar el pirateo como una ocupación bastante glamorosa no ha ayudado, p. Algoritmo, Juegos de guerra, Black Hat, The Matrix y Hacker. Takedown es una visita obligada, ya que se basa en la historia de la captura del pirata informático Kevin Mitnick.

Lea un poco de historia (ligeramente irreverente) sobre pentesting directamente de la boca de un hacker de sombrero blanco aquí. Y, para obtener más información sobre la vida de un probador de pluma, lea el diario de David Beesley.

Donde a continuación?

La fuente definitiva de herramientas y recursos gratuitos de pentesting tiene que ser GitHub. Sin embargo, la gran cantidad de información disponible puede ser un poco desalentador para los principiantes. En su lugar, primero pruebe algunos laboratorios y pruebas de penetración en línea divertidos donde pueda practicar sus habilidades de pentesting:

- Aman Hardikar (hay un par de enlaces muertos aquí pero también algunos buenos)

- Cheque marx

- Hackear este sitio

- Hack the Box

- PenTesterLabs

Puede leer más sobre otras herramientas de seguridad gratuitas para su caja de herramientas de piratería ética aquí.

Hackeo feliz (ético) con nuestras herramientas gratuitas de pentesting!

“Hacking ético” por Snnysrma licenciado bajo CC BY 2.0

Las herramientas de pentesting gratuitas son una herramienta esencial para cualquier hacker ético. En este artículo se presentan las mejores y más populares herramientas de código abierto disponibles en Internet, así como algunos tutoriales y ejercicios en línea para practicar habilidades de piratería ética. El pentesting, o pruebas de penetración, es un ciberataque simulado autorizado contra un sistema informático para verificar vulnerabilidades explotables. Al realizar pentesting de bricolaje, se pueden identificar las fortalezas y debilidades del sistema, lo que puede ayudar a crear una evaluación de riesgos con fines de auditoría. Además, el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) requiere que cualquier organización que maneje tarjetas de crédito realice una prueba de penetración anual, lo que hace que estas herramientas sean aún más importantes. En resumen, las herramientas de pentesting gratuitas son una herramienta valiosa para cualquier persona interesada en la seguridad informática y la piratería ética.