Una de las grandes estafas que se están ejecutando últimamente no comienza con un correo electrónico. Este generalmente comienza con una llamada telefónica. Un técnico informático que afirma representar a una gran empresa de renombre, como Microsoft, llama a su víctima potencial y les dice que su computadora ha sido identificada como infectada con varios virus.

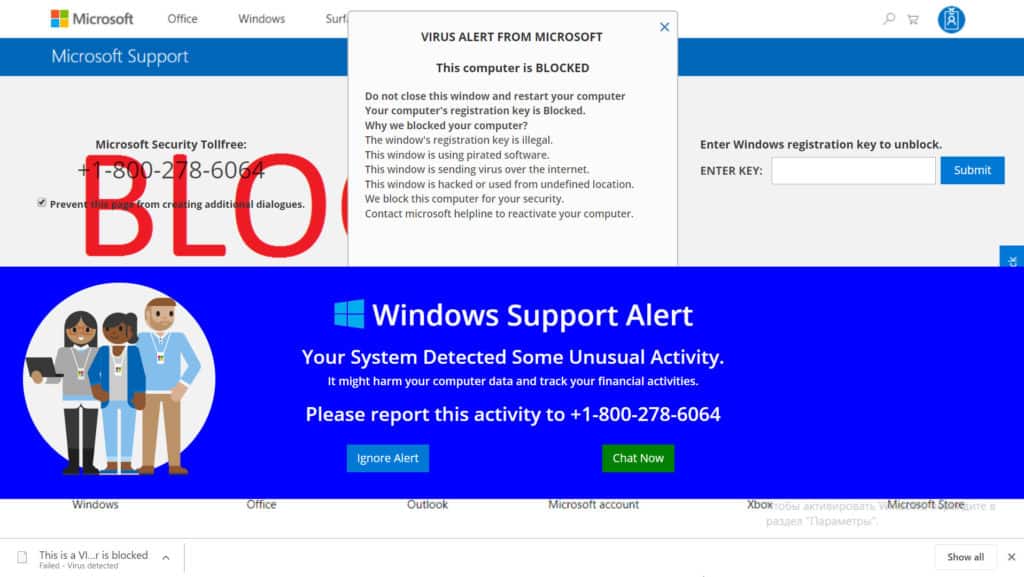

Alternativamente, el usuario obtiene una página web que aparece en pantalla completa, frontal y central, alegando que se ha detectado un virus o incluso varios virus en su computadora. Tanto la página web como la llamada telefónica pueden contener una amenaza para deshabilitar la computadora del usuario para evitar una mayor propagación de la infección.

La página web no tendrá la opción de cerrarla como una ventana de navegador web normal, aunque solo sea una página web. Es posible cerrar la página, pero requiere un poco de conocimiento técnico. Esto proporciona un poco de incentivo para que la víctima desprevenida llame al número de soporte técnico en la página.

Tácticas comunes de estafa de soporte técnico

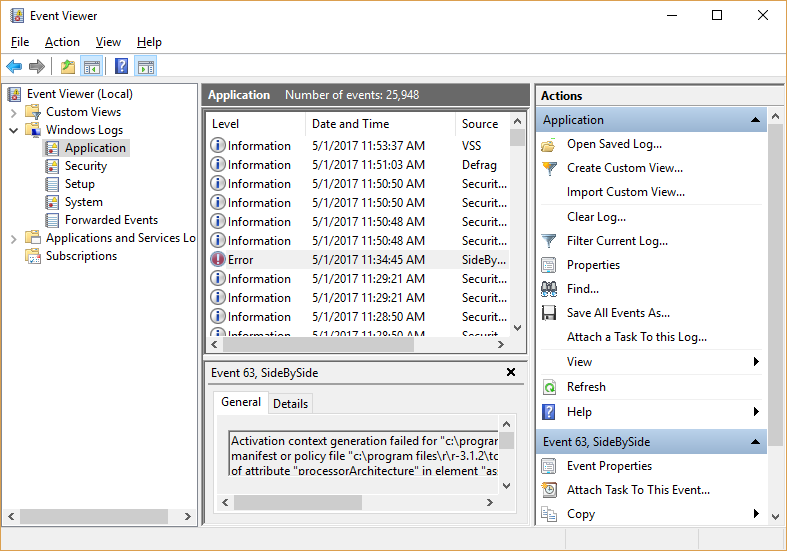

Para legitimar su reclamo, un técnico de telefonía puede usar algunas tácticas diferentes, que pueden incluir dirigir a los usuarios al Visor de eventos de Windows o reclamar un número de agente de servicio al cliente falso.

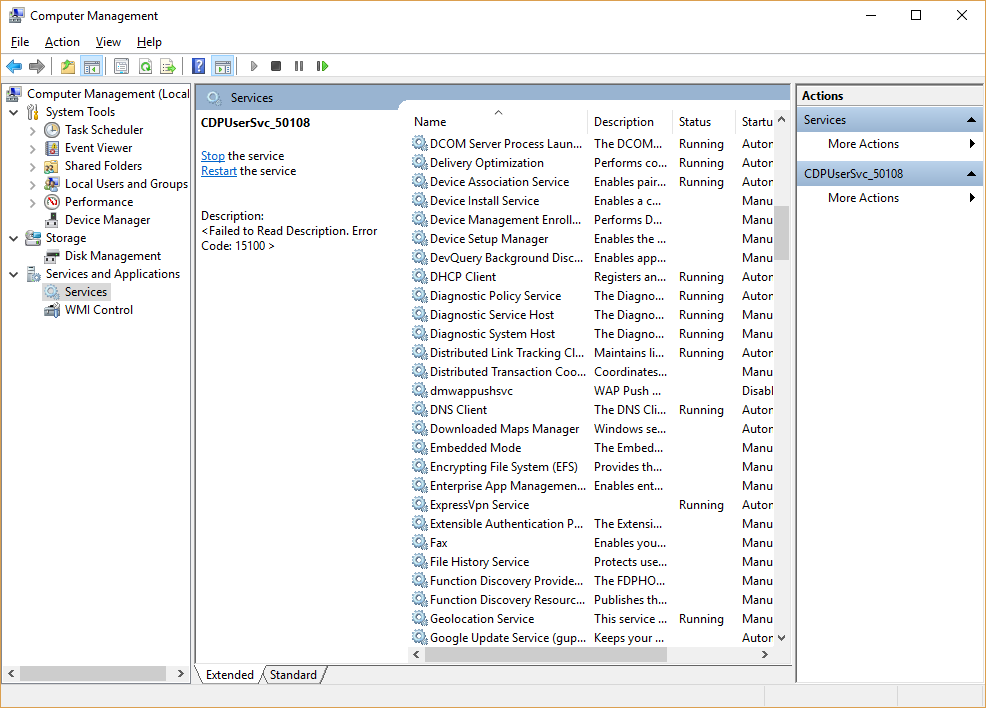

Estos técnicos falsos también pueden usar varias otras herramientas técnicas integradas en Windows para engañar a su víctima potencial para que crea que su computadora necesita soporte, o al indicar a los usuarios que instalen software de uso compartido de escritorio para obtener acceso a la computadora de una víctima y plantar archivos maliciosos. en el sistema.

Incluso pueden llegar a amenazar con deshabilitar la computadora del usuario para evitar la propagación de la infección..

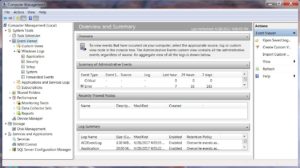

Para probar su punto, la tecnología falsa puede guiar al usuario a través de los pasos para acceder a los registros del Visor de eventos de Windows, el monitor del sistema, la lista de servicios disponibles del sistema o cualquier otra herramienta técnica que la mayoría de los usuarios nunca hayan visto o escuchado:

- Cualquier error en los archivos de registro se utilizará para demostrar que el sistema operativo ha sido comprometido por virus

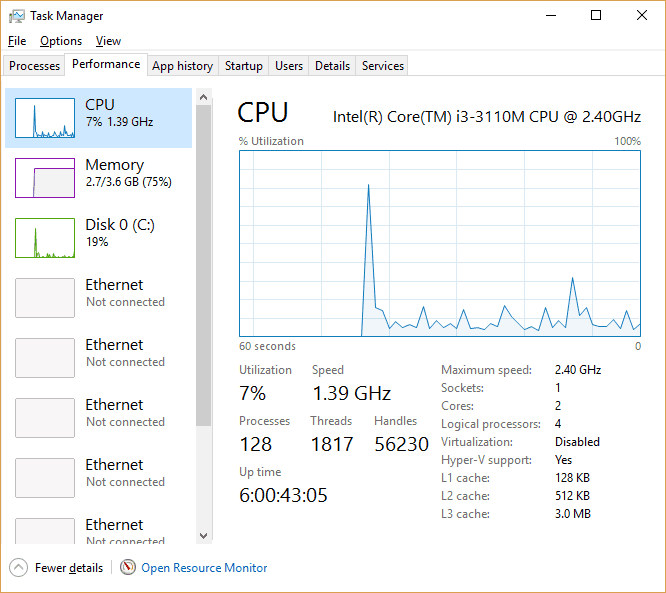

- Los picos y valles del monitor de rendimiento del sistema se comparan con un ECG de un ser humano que sufre un ataque cardíaco.

- Cualquier servicio que no se esté ejecutando se describe como infectado o deshabilitado debido a una infección.

- Un estafador puede explotar muchas otras herramientas técnicas integradas en el sistema operativo para convencer a un usuario de que su sistema está infectado

- Incluso algunas de las características estándar del sistema operativo se pueden usar para convencer al usuario de que hay problemas con su computadora

El estafador también puede guiar a la víctima a través de pasos destinados a acceder a la computadora de la víctima. Esto puede incluir pedirle a la víctima que abra una página web para descargar TeamView o el software GoToAssist para compartir escritorio de LogMeIn. A partir de ahí, el estafador a menudo pide obtener el control remoto de la computadora.

¿Quién es el más afectado por las estafas de soporte técnico??

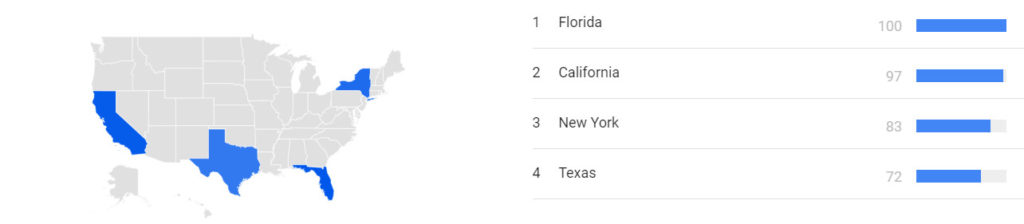

En los EE. UU., Los residentes de Florida, California, Nueva York y Texas parecen ser los más afectados por las estafas de soporte técnico.

Fuente: Google

Fuente: Google

Según lo que sabemos sobre el comportamiento del consumidor (que casi la mitad de los consumidores afectados por estas estafas usan motores de búsqueda para buscar más información), los datos de Google Trends parecen indicar que la mayoría de los otros estados se ven afectados marginalmente en comparación.

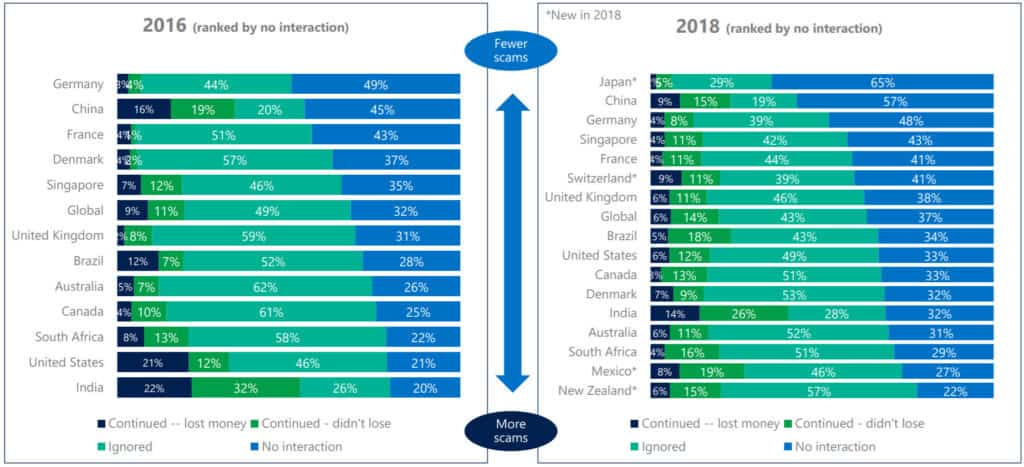

En todo el mundo, numerosos países reciben llamadas fraudulentas, pero la mayoría de las personas que las reciben no pierden dinero. Según el estudio de Microsoft de 2023 sobre estafas de soporte técnico, los consumidores japoneses tenían menos probabilidades de perder dinero después de recibir un intento de estafa, mientras que los consumidores indios tenían más probabilidades de encontrarse en el extremo perdedor.

Fuente: Microsoft

Fuente: Microsoft

En general, las estafas de soporte técnico en los EE. UU. Y en todo el mundo parecen estar en declive, tanto en términos de cuántas personas llegan a las víctimas potenciales y cuántas tienen éxito en la finalización de un pago.

Acceso remoto

Una vez cebado, el técnico hace que el usuario descargue e instale un programa de acceso remoto como LogMeIn o TeamViewer. Luego, el técnico utiliza el mismo programa en su computadora para obtener acceso al sistema del usuario, tomando el control de la computadora de forma remota. El técnico entonces tiene reinado libre para hacer lo que quiera. Los usuarios han informado de infecciones por virus, detección de keyloggers, troyanos, gusanos e incluso ransomware. Tan pronto como el técnico termine, él exige el pago por el “servicio” con una suma de $ 100 a $ 600. Por supuesto, una vez que tienen la información de su tarjeta de crédito o débito, pueden, y a menudo lo hacen, cobrar lo que quieran cobrar, posiblemente varias veces.

Luego, el técnico puede reconfigurar el software de acceso remoto para aceptar automáticamente una conexión entrante, permitiendo que el estafador acceda a esa computadora cuando lo desee. Pueden, y generalmente lo hacen, copiar e instalar algunos archivos de su propia computadora en la computadora de la víctima que contiene todo tipo de malware

- Los keyloggers son programas que registran cada clic del mouse, en qué se hizo clic y cada pulsación de tecla en el teclado. Estos registros luego se cargan en un servidor de la elección del atacante a intervalos regulares

- Estos estafadores también han instalado gusanos con sus propias sorpresas desagradables para los usuarios desprevenidos. Un gusano es un tipo de virus que se auto replica. Si bien puede no causar tanto daño, generalmente consume todo el ancho de banda de red disponible en el proceso de replicarse en todas las computadoras que están conectadas a la máquina infectada.

- También se sabe que instalan ransomware en las computadoras de sus víctimas para extender sus ingresos potenciales de todas y cada una de las sesiones de soporte técnico. El ransomware cifra todos los datos en un dispositivo y exige un rescate de la víctima a cambio de una contraseña para desencriptarlo

Otro efecto secundario es el potencial de robo de identidad. Al igual que muchos otros tipos de estafas, el atacante persigue no solo dinero, sino también bienes vendibles. La instalación de un registrador de teclas en una computadora les permite ver cualquier cosa que esté escrita en el teclado o cualquier cosa en la que el mouse haga clic. Si el usuario hace clic en un marcador para ingresar los tipos de sitio web de banca en línea de su banco en su nombre de usuario y contraseña, esa información se transmite a través del programa keylogger al estafador, sin que el usuario lo sepa hasta que sea demasiado tarde.

Cómo saber cuándo es una estafa de soporte técnico

Existen signos de advertencia notables que pueden ayudar a indicar cuándo una página web, una ventana emergente, un correo electrónico o una llamada telefónica es una estafa de soporte técnico de Microsoft.

Para estafas que comienzan con una llamada telefónica:

- Microsoft y la mayoría de las otras compañías tecnológicas no inician llamadas telefónicas de soporte técnico

- La mayoría de las llamadas de estafa técnica vienen con una voz robótica y dejan un correo de voz con un número para que le devuelva la llamada

- Muchas llamadas ahora usan métodos de falsificación de vecinos que imitan un número local para que pueda contestar. El número de devolución de llamada probablemente será diferente del número desde el que se recibió la llamada

Para las estafas de soporte técnico que comienzan con una ventana emergente, página web o redirección de sitio web:

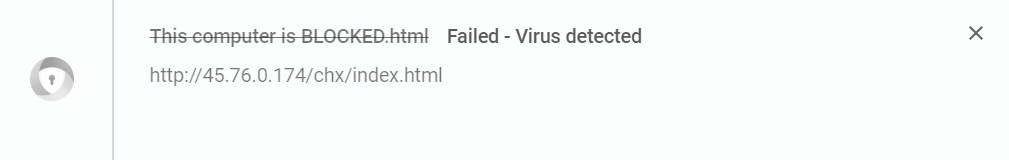

- La URL de la página web probablemente estará compuesta por galimatías o solo números

- La página puede ingresar automáticamente al modo de pantalla completa y bloquear su acceso a su barra de herramientas

- Puede haber un archivo de audio generado por computadora que se reproduce en el fondo de la página web o emergente, ya sea con un tono de advertencia o una voz automatizada que advierte sobre spyware y / o malware pornográfico, piratas informáticos u otras amenazas. También puede advertirle que su computadora se desactivará y su IP se informará a las autoridades si cierra la ventana antes de llamar a su número de soporte técnico. Aquí hay una de esas páginas que encontramos a continuación:

El audio de fondo generado por computadora en esta página indica lo siguiente:

Alerta de software espía de Microsoft.

Spyware / riesgo pornográfico detectado.

Número de error 0-80072EE7.

Su computadora nos ha alertado de que está infectada con un spyware o software de riesgo pornográfico. Este spyware está enviando sus datos financieros, datos de tarjetas de crédito, inicios de sesión de Facebook y datos personales a una IP desconocida de forma remota. Llámenos de inmediato al número gratuito que figura en la lista para que nuestros ingenieros de soporte lo guíen por el proceso de eliminación por teléfono..

Si cierra esta página antes de llamarnos, nos veremos obligados a desactivar su computadora para evitar mayores daños a nuestra red y enviaremos una copia de este informe a las autoridades interesadas para presentar una queja contra su dirección IP.

- La página o la ventana emergente pueden intentar descargar automáticamente malware en su sistema o intentar evitar que cierre la página por completo

- La página siempre contendrá un número de teléfono para llamar, pero también puede tener un cuadro para que ingrese su producto o clave de registro de Microsoft, que los estafadores podrían usar para intentar robar su copia de Microsoft Windows comprada legalmente

Para las estafas de soporte técnico que comienzan con un correo electrónico:

- La mayoría se filtrará a su carpeta de correo electrónico no deseado

- Los que llegan a su correo electrónico pueden no provenir de un “agente de soporte técnico”, pero podrían pretender venir de un sitio web legítimo, como PayPal o un sitio de compras. Algunos incluso pueden navegar más allá de los filtros de spam al abusar de la débil seguridad de validación de cuentas en sitios web legítimos

- El correo electrónico puede indicar que se ha detectado un virus o ataque cibernético, o puede llevarlo a hacer clic en un enlace sospechoso a un sitio de phishing similar a uno mencionado anteriormente

- Cualquier enlace en el correo electrónico no coincidirá con el texto del enlace

- Es probable que el nombre del remitente no coincida con la dirección de correo electrónico

En última instancia, ya sea que el contacto se inicie a través de una llamada de spam, correo electrónico o página / ventana emergente del sitio web, los estafadores de soporte técnico de Microsoft Windows buscan comunicarse con usted por teléfono y usar tácticas de susto verbal para convencerlo de que su computadora está infectada, que su personal la información y los detalles financieros son vulnerables, y que necesita su asistencia técnica para eliminar la infección o la infiltración de la red.

Microsoft no opera el soporte técnico de esta manera. Si se encuentra con una advertencia de página web de un pirateo informático o una infiltración en su red, cierre la página e inmediatamente ejecute un análisis de virus en su computadora. Si recibe una llamada telefónica del soporte técnico de Microsoft, ignórela e informe el número a la FTC (EE. UU.), CRTC (Canadá) o ICO (Reino Unido).

Para preguntas oficiales de soporte técnico de Microsoft, use el sistema de soporte técnico en línea de la compañía.

Después de docenas de llamadas de estafa de soporte técnico, esto es lo que encontramos

Los estafadores de soporte técnico varían en su metodología. Comparitech pasó varios meses llamando a docenas de números de estafas. Si bien la mayoría de los números no lograron alcanzar un objetivo (la creciente popularidad del scambaiting ha resultado en cientos de internautas que trabajan las 24 horas para cerrar estas estafas tan pronto como surgen), muchos números que llamamos dieron como resultado un éxito exitoso. Varios también produjeron una interacción telefónica extendida, revelando información valiosa sobre cómo funcionan estas estafas.

Cuando nos conectamos con éxito a los estafadores de soporte técnico, fingimos preocupados y desafortunados usuarios de computadoras. Permitimos que los estafadores nos guiaran a través de la estafa hasta que determinaron que no estábamos mordiendo lo suficientemente rápido, hasta que nos dieron el dinero, o hasta que descubrieron que realmente estábamos estafando ellos para regalar sus secretos comerciales y perder su tiempo.

Lo que encontramos es que la mayoría (pero no todos) los estafadores de soporte técnico utilizan dos métodos:

- El estafador afirmará que su computadora tiene una infección de virus que debe limpiarse (a veces es cierto si el estafador infectó intencionalmente su computadora)

- El estafador afirmará que su red ha sido pirateada y que el acceso de los piratas informáticos a su computadora y red debe eliminarse

Los estafadores no siempre intentaron obtener acceso remoto a nuestra computadora como parte de la estafa. En algunos casos, simplemente afirmaron estar revisando la conexión de red de nuestra computadora después de recopilar información básica sobre la computadora que usamos, ponernos en espera por unos minutos y luego declararon cuál creían que era el problema y la solución.

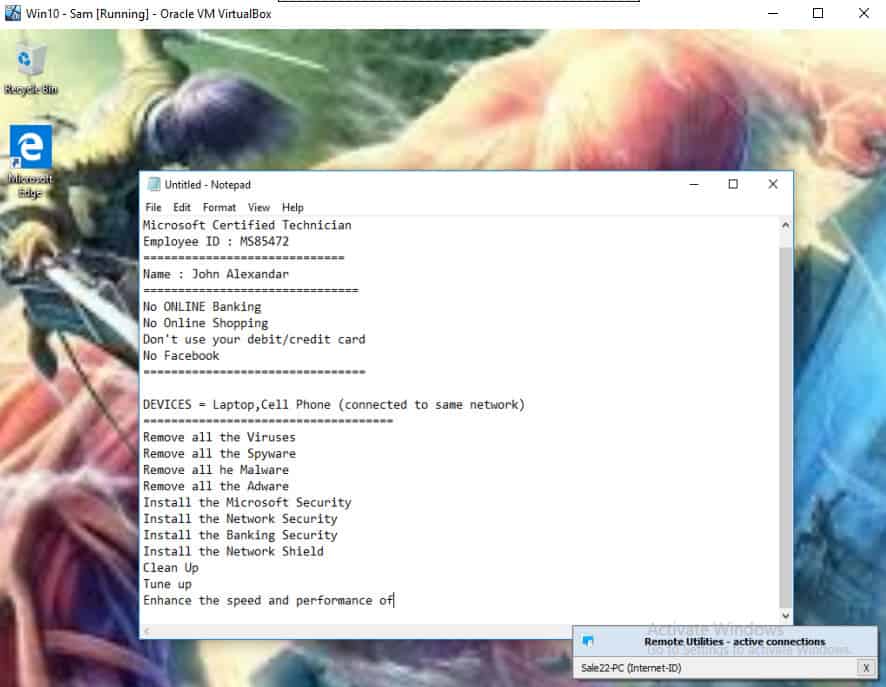

En cada situación, Comparitech descubrió que los estafadores de soporte técnico nos dieron una cantidad significativa de información falsa, que incluía:

- Un nombre falso casi seguro, a menudo adecuado para el país al que se dirige la estafa (como un nombre que suena europeo u occidental para objetivos estadounidenses)

- Un supuesto número de identificación de empleado

- Un número de ticket de soporte falso

- Información falsa sobre el problema que existe en su computadora o red

- Información engañosa sobre la ubicación del estafador

- Información engañosa sobre la efectividad de otras herramientas de eliminación de malware, como Windows Defender

- Información falsa sobre por qué es necesario el pago

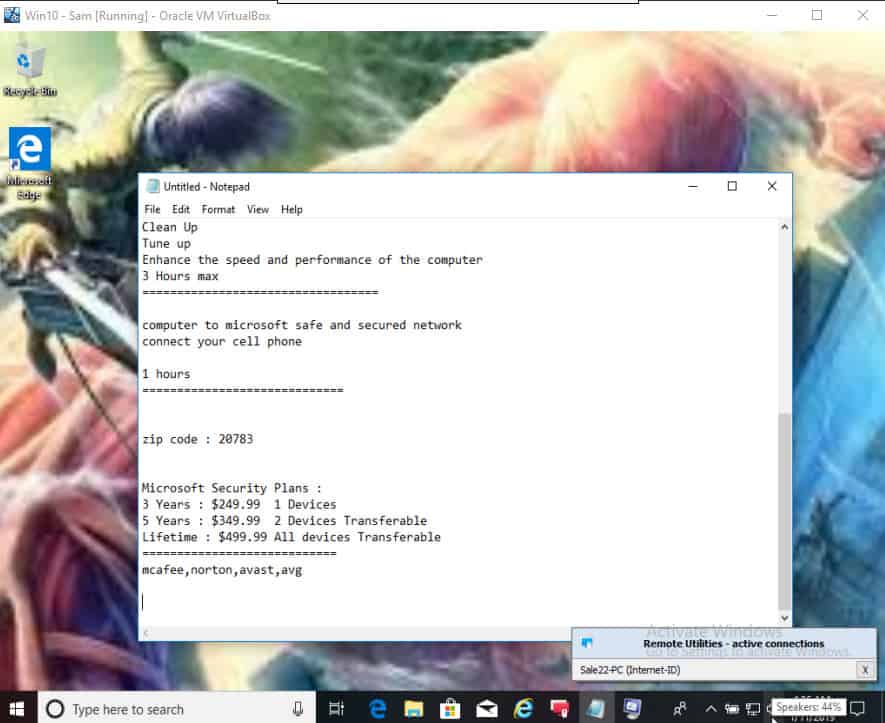

Además, estos estafadores no solicitaron el pago con tarjeta de crédito durante ninguna de nuestras interacciones. En cambio, nos pidieron que nos dirigiéramos a nuestro supermercado local o tienda de conveniencia y compramos una tarjeta de regalo (incluidas las tarjetas de regalo de Google Play Store) con la cantidad requerida para solucionar el problema.

Las cantidades solicitadas variaron pero siempre sumaron varios cientos de dólares por arreglo. En un caso, nos dijeron que nuestra red estaba siendo atacada por una docena de piratas informáticos separados, y nos costaría $ 50 por ciber atacante para solucionar el problema..

Es importante destacar que los estafadores de soporte técnico siempre solicitaron el pago antes de haciendo cambios o “arreglos”. Como era de esperar, pagar la cantidad solicitada probablemente hará que la llamada finalice de inmediato.

Dicho esto, si un estafador ve una oportunidad más allá de solo un pago digital, la aprovechará. Si un estafador de soporte técnico puede obtener información personal de usted, lo hará. Si pueden extraer información financiera, contraseñas, números de seguro social y otra información personal, lo harán, y probablemente mantendrán la llamada lo más lejos posible si ven una apertura. Esto es válido para otros tipos de estafas de soporte técnico, como las estafas de soporte técnico de BT que actualmente afectan al Reino Unido.

Se están utilizando herramientas legítimas para obtener acceso remoto a las víctimas.

Uno de los detalles más sorprendentes que descubrimos tiene que ver con cómo estos estafadores obtienen acceso remoto a las computadoras. Los estafadores de soporte técnico que obtienen acceso remoto a una computadora lo harán mediante el uso de sitios web y aplicaciones legítimos en lugar de depender de software malicioso para cumplir la misión.

Encontramos que los estafadores con los que interactuamos tienden a preferir un servicio legítimo llamado FastSupport.

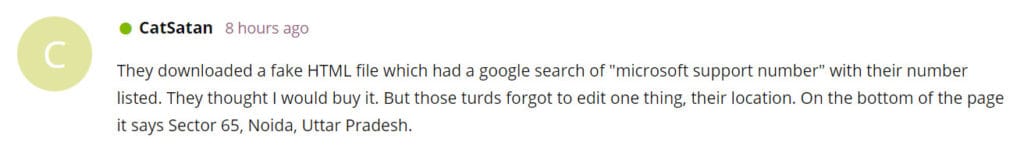

Nota al margen: Aunque ninguno de los estafadores a los que llegamos lo usó, TeamViewer También es una herramienta conocida que los estafadores de soporte técnico pueden usar para obtener acceso remoto. Un usuario de Reddit describió cómo la computadora de su abuela fue superada por un estafador de soporte técnico que usó TeamViewer.

Fuente: Reddit.

Fuente: Reddit.

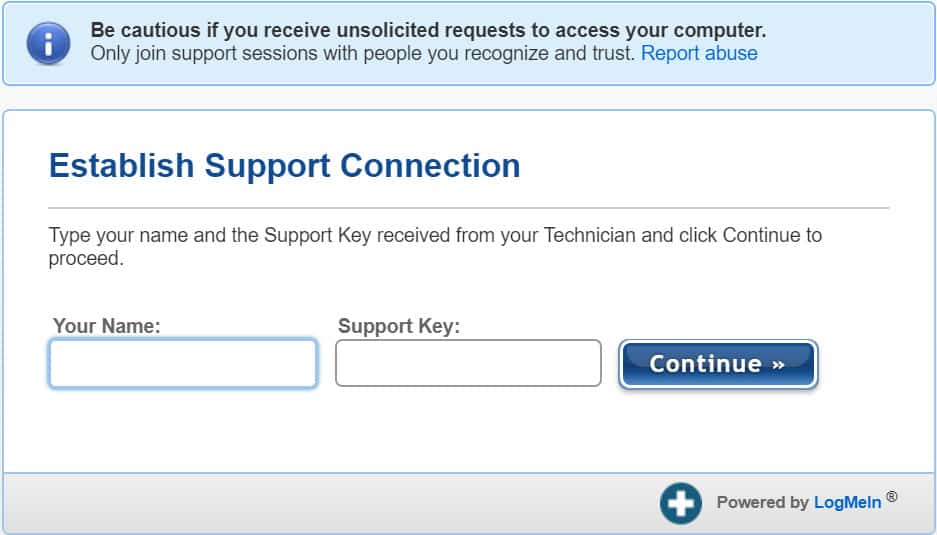

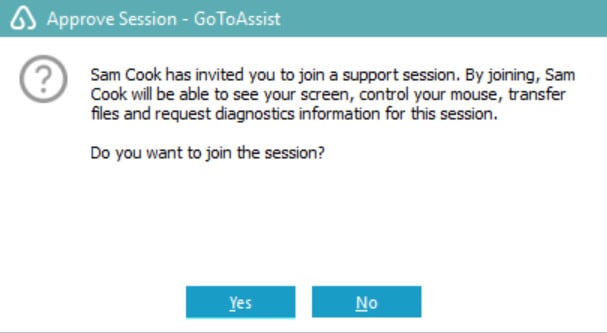

FastSupport funciona con el software GoToAssist de LogMeIn (ahora RescueAssist) y permite que una computadora se conecte remotamente a otra a través de una conexión a Internet. Al usar este sitio web legítimo, los estafadores de soporte técnico de Microsoft pueden tener la apariencia de ejecutar una operación legítima.

El servicio tiene una herramienta de informes para el abuso de su sistema que supuestamente rastrea la clave de soporte que usan los estafadores. Sin embargo, no está claro qué tan efectiva es esta herramienta de informes para detener este tipo de estafas.

Fuente: LogMeIn FastSupport

Fuente: LogMeIn FastSupport

Comparitech quisiera reiterar: LogMeIn y su sitio FastSupport, así como TeamViewer, son compañías totalmente legítimas cuyas manos están limpias en el uso de su software con fines delictivos. Ambas compañías mantienen páginas que advierten a los usuarios sobre estafas de soporte técnico, pero en la actualidad, ambas tienen un modelo de uso bastante abierto para su software que facilita a los estafadores el abuso de estos sistemas..

¿Cómo usan los estafadores el FastSupport de LogMeIn??

LogMeIn no puede evitar que su sistema FastSupport se use en estafas de soporte técnico debido a cómo está operando el servicio. Todo lo que un estafador debe hacer es ir al sitio web de GoToAssist y crear rápidamente una cuenta con la prueba gratuita de 7 días.

La única barrera para obtener acceso como usuario de FastSupport es el requisito de una dirección de correo electrónico comercial para registrarse (por ejemplo, no acepta servicios de correo electrónico gratuitos, como @ gmail.com o @ yahoo.com). Se puede crear una dirección de correo electrónico única de manera fácil y económica utilizando diferentes proveedores de servicios de correo electrónico, a menudo con una prueba gratuita.

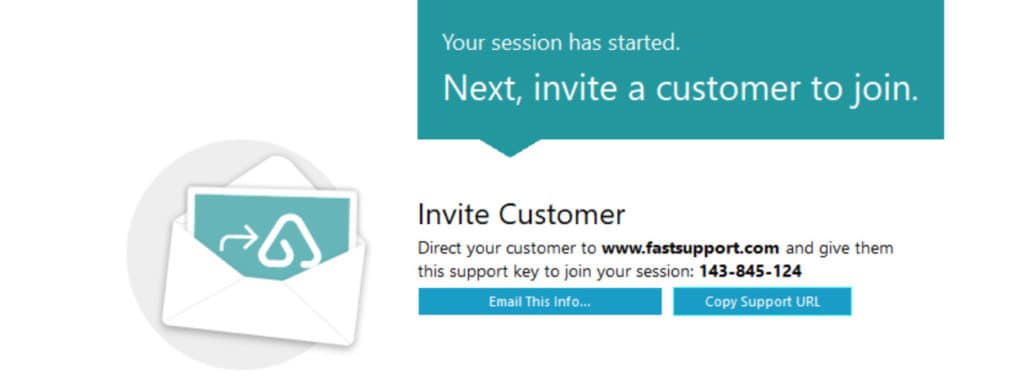

En cuestión de minutos, Comparitech pudo crear una cuenta de GoToAssist y recibió inmediatamente una clave de soporte. Los estafadores usan esa clave de soporte para dirigir a las víctimas a FastSupport. Después de ingresar la clave de soporte en FastSupport, el sitio web solicita al usuario que descargue el software de inicio de sesión remoto. A partir de ahí, el estafador tiene acceso ilimitado a la computadora de la víctima hasta que la víctima cierra la conexión..

Fuente: LogMeIn GoToAssist

Fuente: LogMeIn GoToAssist

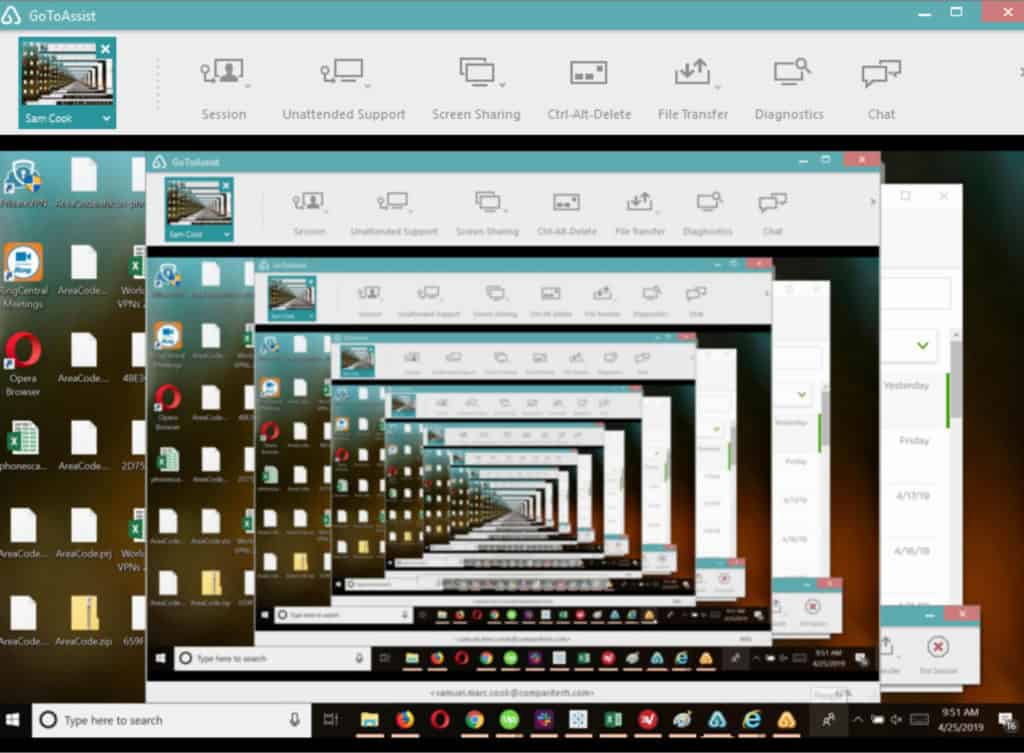

Como ejemplo, utilicé este proceso para obtener acceso remoto controlado a mi propia computadora (por así decirlo, una experiencia trippy similar a un reflejo de espejo en espejo).

Una vez que ha comenzado una operación de estafa, los estafadores de soporte técnico intentarán hacer que el inicio de sesión remoto se vea más oficial y más técnico al indicar a los usuarios que accedan a Internet Explorer usando el cuadro de comando Ejecutar de Windows.

Aquí está el método simple (y completamente innecesario) que nos dieron:

-

- Presione la tecla de Windows + R

- En el cuadro de comando Ejecutar y luego escriba “/ iexplore fastsupport.com”

A partir de ahí, los estafadores que obtuvieron acceso remoto a nuestra máquina virtual nos pidieron que ingresáramos un nombre y la clave de soporte. La página web redirige inmediatamente a una descarga que puede descargar automáticamente el software LogMeIn. El software también le pide a la víctima que le dé control remoto del sistema al estafador, lo cual es importante ya que esto es lo que permite a los estafadores realizar cambios encubiertos en la máquina de la víctima.

En particular, GoToAssist ofrece la opción de visualización remota. Sin embargo, los estafadores prefieren la opción de tomar el control total de una computadora y siempre solicitarán a las víctimas que permitan este nivel de control..

Por teléfono, el estafador de soporte técnico siempre nos guió a decir “sí” a todo lo que sucedía sin dar ninguna información sobre lo que estábamos aceptando. Nunca se nos dio una explicación sobre lo que estaba haciendo el estafador antes y después de que se proporcionara el acceso remoto.

Fuente: LogMeIn GoToAssist

Fuente: LogMeIn GoToAssist

Una vez que el estafador tiene acceso remoto a su computadora, puede tomar varias rutas. Si bien no encontramos personalmente ningún estafador que haya intentado instalar nada en nuestro sistema honeypot después de obtener el control, es importante tener en cuenta que esto sucede y es una de las muchas operaciones de estafa que existen.

De acuerdo con este estafador, una estafa de soporte técnico instaló un archivo falso y malicioso en su computadora, luego solicitó el pago para eliminarlo. Fuente: Scammer.info

De acuerdo con este estafador, una estafa de soporte técnico instaló un archivo falso y malicioso en su computadora, luego solicitó el pago para eliminarlo. Fuente: Scammer.info

En un caso, después de obtener acceso remoto a nuestra máquina virtual, el estafador abrió una instancia de Bloc de notas y simplemente escribió sus credenciales y una “evaluación” del problema:

Ella siguió eso escribiendo el costo para “arreglar” el problema para mí.

Otros que obtienen acceso remoto al sistema pueden hacerlo para que usted no pueda ver lo que le están haciendo a su sistema, y pueden ejecutar una evaluación en su sistema para tratar de realizar cambios subrepticios en él (como instalar keyloggers u otro malware de rastreo) ), o puede intentar determinar si usted es quien dice ser.

A medida que continuamos ejecutando nuestra operación de cebo de estafa durante unos meses, descubrimos cada vez más que los estafadores de soporte técnico son cada vez más cautelosos y recelosos de estafa, y finalmente se ha vuelto más rápido para colgar o cuestionar cualquier cosa que parezca sospechosa por su parte.

Por ejemplo, en un caso, se nos pidió que demostráramos nuestra ubicación tocando la bocina de un automóvil, y en otro, se nos preguntó por qué los detalles de la computadora que proporcionamos no coincidían con lo que el estafador encontró después de que obtuvo acceso remoto. Finalmente, descubrimos que los estafadores tienden a colgar bastante rápido si sienten que la estafa no dará frutos, lo que puede suceder en cuestión de segundos después de la llamada..

Qué hacer cuando te han estafado

Si ha sido estafado de esta manera, no todo está perdido. Pero sí necesita comenzar su control de daños de inmediato para minimizar la cantidad de estragos que los estafadores pueden causar en su vida y en su sistema. En primer lugar, desconecte su PC de Internet. Ciérrelo si lo desea, pero asegúrese de que no pueda acceder a Internet cuando se inicie.

Si le dio al estafador su tarjeta de crédito o información financiera, entonces debe llamar a su banco. Informe a su banco que ha sido estafado y que desea revisar sus cargos recientes, a partir del día en que fue estafado, para que el banco pueda revertir cualquier cargo de los estafadores. Es posible que deba informar que la tarjeta fue robada, dependiendo de la cantidad de información que les proporcionó. Hable con su banquero y preste atención a sus consejos..

Si tiene un abogado, hágales saber lo que está sucediendo también. Limpiar el robo de identidad puede ser una lucha sin asesoría legal. Es posible que termine involucrando a la policía local y tal vez al FBI involucrado en su caso. Obtenga tanta ayuda como pueda con este proceso. Si aún no tiene un abogado, haría bien en al menos consultar con uno. La cantidad de trabajo legal que se requiere para resolver un caso de robo de identidad más que justifica el costo de contratar asesoría legal.

Para limpiar su computadora, comience con ella desconectada de Internet. Si ya tiene un programa antivirus instalado, ejecute un análisis completo del sistema, eliminando todo lo que señale como una amenaza. Vaya a la utilidad de programas del panel de control y elimine el software de acceso remoto que el estafador le hizo instalar. Mientras esté allí, busque cualquier cosa que no reconozca la instalación o que parezca sospechosa. Si la fecha en que se instaló o se accedió por última vez es la misma fecha que su sesión con la tecnología falsa, desinstálela. Finalmente, use otra computadora y una memoria USB para descargar otro programa antivirus o antimalware. Use la memoria USB para copiarla de la otra computadora a su computadora comprometida. Instálelo y ejecútelo en caso de que su software antivirus haya perdido algo. Considere ejecutar una restauración del sistema en un punto de restauración antes de instalar el software de acceso remoto.

Uno de los grandes mitos sobre el software antivirus es que su computadora está a salvo de virus cuando ejecuta un software antivirus. La verdad es que ejecutar un software antivirus hace que su computadora mas seguro, pero nada puede hacerlo 100 por ciento seguro de infección. Es necesario identificar, analizar y colocar un nuevo virus en los archivos de definición de antivirus antes de que el software antivirus pueda protegerlo. Lo mismo se aplica a cualquier otra forma de malware. Cuanto más nuevo sea el virus, menores serán las probabilidades de que cualquier programa antivirus lo reconozca como dañino para su computadora.

Suponiendo que su computadora esté funcionando bien en este punto, debería ser seguro volver a conectarla a Internet, actualizar su software antivirus y finalizar su control de daños. Deberá comenzar a cambiar todas sus contraseñas en línea para todo, desde cuentas bancarias hasta cuentas de correo electrónico y redes sociales. Todo. Suponga que la tecnología falsa copió su lista completa de cuentas en línea con nombres de usuario y contraseñas de su navegador web. Una vez que se haya ocupado de todo eso, puede sentarse y vigilar su computadora y sus diversas cuentas en línea..

Como siempre, querrá mantener copias de seguridad de todos sus archivos importantes, ejecutar análisis antivirus y antimalware regulares y mantener actualizado su sistema operativo con las últimas actualizaciones de seguridad. Use contraseñas únicas y complejas, especialmente para cuentas críticas como banca en línea, PayPal, eBay y cualquier otro sitio que pueda tener un efecto directo en sus finanzas. Eso puede ser un poco exigente, por lo que es posible que desee buscar un buen administrador de contraseñas.

Conocimientos técnicos

Para aquellos de ustedes que estén interesados en ver algunas de las herramientas que utilizan estos estafadores, estas son algunas de las más comunes, desglosadas por sistema operativo:

Windows 7

Visor de eventos

Posiblemente, la herramienta más utilizada por los profesionales de TI y los estafadores es el Visor de eventos de Windows. Windows está configurado para realizar un seguimiento de casi todo lo que sucede al registrar diferentes eventos de la computadora. A continuación se muestra solo un conjunto de instrucciones para acceder a estos registros. Sin embargo, hay otras formas de llegar al mismo lugar..

Posiblemente, la herramienta más utilizada por los profesionales de TI y los estafadores es el Visor de eventos de Windows. Windows está configurado para realizar un seguimiento de casi todo lo que sucede al registrar diferentes eventos de la computadora. A continuación se muestra solo un conjunto de instrucciones para acceder a estos registros. Sin embargo, hay otras formas de llegar al mismo lugar..

Haga clic en el botón de la bandera de Windows en la parte inferior izquierda de su pantalla para obtener el menú Inicio

Haga clic en el botón de la bandera de Windows en la parte inferior izquierda de su pantalla para obtener el menú Inicio- Haga clic derecho en “Computadora” en la columna a la derecha del menú

- Haga clic en “Administrar” para abrir la herramienta de administración de computadoras

- En la columna de la izquierda, haga clic en la flecha pequeña junto a “Visor de eventos” para expandir la lista de registros

- El más fácil de explotar es el registro de la aplicación, simplemente porque normalmente tendrá la mayoría de los errores, así que échale un vistazo primero haciendo clic en “Aplicación” en la columna de la izquierda.

- El lado derecho de la ventana ahora se completará con la lista de mensajes de eventos en la parte superior y los detalles del evento seleccionado en la parte inferior

Registro del sistema de Windows 7

Registro del sistema de Windows 7

La mayoría de los eventos enumerados aquí serán pequeñas notas informativas que se escribirán en el registro todo el tiempo. Sin embargo, también se registrarán algunos errores, y eso está bien. La mayoría de las veces, estos errores no afectan en absoluto el funcionamiento de su computadora. Los errores se identifican fácilmente mediante el icono en forma de señal de stop roja con una “X” en el centro..

Siéntase libre de hojear los otros registros también. Hay algunos otros que se ocupan de la configuración e instalación de nuevos controladores de dispositivos, auditorías de seguridad para realizar un seguimiento de inicios de sesión exitosos y no exitosos, así como registros para registrar varios eventos del sistema, como el inicio y la detención de servicios.

Servicios en uso

El sistema operativo Windows se basa en un montón de programas diferentes que se ejecutan en segundo plano. Cada uno de estos programas proporciona un servicio diferente al sistema operativo, lo que le permite hacer su trabajo, desde mantener la conexión a Internet de la computadora hasta mantener el disco duro girando.

El sistema operativo Windows se basa en un montón de programas diferentes que se ejecutan en segundo plano. Cada uno de estos programas proporciona un servicio diferente al sistema operativo, lo que le permite hacer su trabajo, desde mantener la conexión a Internet de la computadora hasta mantener el disco duro girando.

Sin embargo, es posible que no se necesiten muchos servicios para que su computadora funcione correctamente. Desde la capacidad de inicio de sesión remoto hasta los servidores de bases de datos, hay un montón de cosas para las que la mayoría de las computadoras simplemente no se utilizan. Los servicios están ahí en caso de que sean necesarios, simplemente no se ejecutan.

Para ver la lista de todos los servicios en la computadora, simplemente siga los pasos anteriores del uno al tres para acceder a la herramienta Administración de computadoras. En la columna de la izquierda, haga clic en “Servicios” para completar el lado derecho de la ventana con la lista de servicios.

El panel de la derecha contendrá la lista completa, ordenada alfabéticamente por nombre. También habrá una descripción, estado, tipo de inicio e inicio de sesión para cada servicio..

Administrador de tareas

Su computadora hace lo que hace porque tiene ciertos recursos disponibles. Son:

Su computadora hace lo que hace porque tiene ciertos recursos disponibles. Son:

- CPU – Unidad central de procesamiento: esto es lo que hace todo el trabajo de dar sentido al sistema operativo, los controladores de dispositivos y los programas que están instalados en su computadora. Tiene su propio pequeño trozo de memoria para guardar cosas mientras trabaja en ellas.

- RAM: memoria de acceso aleatorio: aquí es donde se almacena una gran parte de los programas actualmente en ejecución, temporalmente, mientras la CPU hace lo suyo

- Disco duro: este dispositivo es donde todo vive en la computadora. El sistema operativo, todos los programas instalados en la computadora, las fotos de sus vacaciones familiares y todo lo demás.

Cuando su computadora comienza a funcionar lentamente, es útil saber cuál de estos recursos está causando el retraso. El administrador de tareas le brinda una vista en tiempo real de cómo se utilizan estos recursos.

En Windows 7, presione tres teclas del teclado al mismo tiempo: CTRL, ALT y Eliminar. El menú que aparece tendrá “Iniciar el Administrador de tareas” al final de la lista. Haz click en eso.

La primera pestaña muestra qué programas se están ejecutando y cuál es su estado actual. Si alguno de ellos tiene el estado de “No responde”, significa que el programa está muy ocupado en este momento o se ha bloqueado. Para cerrar cualquiera de ellos, simplemente haga clic en el programa que desea cerrar y luego haga clic en el botón “Finalizar tarea” en la parte inferior de la ventana.

La pestaña Procesos enumera todos y cada uno de los programas actualmente en ejecución que permiten que Windows funcione. Una vez más, tiene la capacidad de cerrar procesos individuales, pero como se trata de procesos específicos de Windows, no es aconsejable. Esta es un área que a los técnicos falsos les gusta manipular porque cerrar procesos cruciales puede hacer que la computadora se comporte de manera errática.

Lo mismo se aplica a la pestaña Servicios. Esta es una lista de todos los servicios actualmente en ejecución y los recursos que están utilizando. Como se explicó anteriormente, no todos los servicios integrados en el sistema operativo Windows son necesarios, por lo que muchos no se mostrarán como en ejecución.

La pestaña Rendimiento muestra algunos gráficos con los niveles de uso de cada uno de los núcleos de la CPU y la memoria de la computadora. Se pueden mostrar hasta ocho núcleos, cada uno con su propio gráfico. Estos gráficos aumentarán cada vez que el núcleo realice cualquier trabajo. Ver muchos picos y valles es perfectamente normal. Lo único que es perjudicial para la computadora es si uno o más gráficos del núcleo están vinculados al 100 por ciento durante varios minutos.

La pestaña Rendimiento muestra algunos gráficos con los niveles de uso de cada uno de los núcleos de la CPU y la memoria de la computadora. Se pueden mostrar hasta ocho núcleos, cada uno con su propio gráfico. Estos gráficos aumentarán cada vez que el núcleo realice cualquier trabajo. Ver muchos picos y valles es perfectamente normal. Lo único que es perjudicial para la computadora es si uno o más gráficos del núcleo están vinculados al 100 por ciento durante varios minutos.

El gráfico de memoria no aumentará tanto como las CPU, sino que mantendrá un porcentaje constante de uso. Cuantos más programas tenga, más memoria se usará. Cuantas más pestañas haya abierto en su navegador web, más memoria se necesitará para mantener esas páginas web actualizadas. Una vez más, la única señal de peligro es si la memoria está vinculada al uso del 100 por ciento durante cualquier período de tiempo, incluso si cierra programas que se ejecutan activamente.

Cerrar un programa con el teclado

Al comienzo de este artículo, se mencionó una página web que no se cierra fácilmente. Lo creas o no, esta es una característica del navegador web que lo hace a pantalla completa y elimina los botones de cerrar, minimizar y maximizar. Para deshacerse de una de estas páginas, mantenga presionada la tecla ALT en su teclado (está al lado de la barra espaciadora) y presione la tecla F4 en la fila superior. Una alternativa es utilizar el Administrador de tareas descrito anteriormente para cerrar el navegador web con el botón “Finalizar tarea”.

Tenga en cuenta que algunos teclados portátiles usan las teclas F para otros fines, como el control de volumen y el brillo de la pantalla. En este caso, es posible que deba presionar la tecla Función (“Fn” o algo similar) además de Alt + F4.

Manipulando el símbolo del sistema

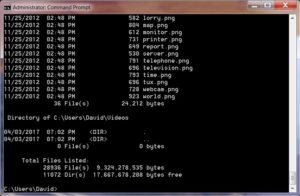

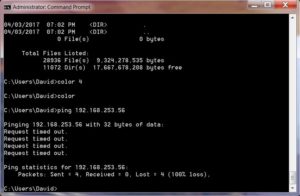

El símbolo del sistema, o línea de comando, ha existido desde que las primeras computadoras personales llegaron al mercado en la década de 1980. Sin embargo, las únicas personas que lo usan en estos días son personas de TI, tanto reales como falsas. Incluso los comandos más simples de esta herramienta pueden usarse para engañar a las personas para que crean que su sistema ha sido muy infectado.

El símbolo del sistema, o línea de comando, ha existido desde que las primeras computadoras personales llegaron al mercado en la década de 1980. Sin embargo, las únicas personas que lo usan en estos días son personas de TI, tanto reales como falsas. Incluso los comandos más simples de esta herramienta pueden usarse para engañar a las personas para que crean que su sistema ha sido muy infectado.

Para acceder, haga clic en la bandera de Windows en la parte inferior izquierda de su pantalla y escriba tres letras en el cuadro de búsqueda en la parte inferior del menú: “cmd”. A medida que escribe, el menú cambiará de su selección normal de programas a los resultados de búsqueda. La parte superior de la lista será “Símbolo del sistema”, así que haga clic en ese.

El símbolo del sistema se centra en el teclado, por lo tanto, ignore el mouse para los siguientes comandos. Escriba cada comando como se muestra, sin las comillas, para obtener la salida que se describe al lado del comando. Deberá presionar “Enter” después de escribir cada comando para activar su funcionalidad:

- “Dir / s”: el comando “dir” por sí solo simplemente enumera el contenido del directorio o carpeta actual. Agregar el interruptor “/ s” a ese comando hace que enumere el contenido del directorio actual y el contenido de todas las carpetas dentro de ese directorio. Un técnico falso afirmará que este comando enumera los archivos infectados en el disco duro de la computadora

- “Color 4”: este comando cambia el color del texto en la ventana del símbolo del sistema a rojo. Un técnico falso afirmará que el texto rojo es una indicación de que el sistema operativo o su software han detectado una infección masiva

- “Ping 192.168.253.82”: Ping se usa con bastante frecuencia para verificar la conexión de una computadora a otras computadoras, ya sea en Internet o en una red de área local. Los números que siguen al comando ping son la dirección digital, o la dirección IP, de la computadora que está tratando de alcanzar. Un técnico falso colocará una dirección que probablemente no sea una dirección válida para obtener un error de la computadora del usuario. Ese error se usa para describir un problema que realmente no existe

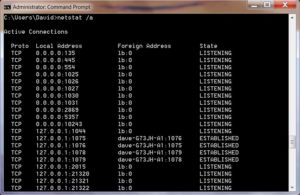

- “Netstat -an”: este comando muestra el estado actual de la red de la computadora. Específicamente, enumera todos los puertos de red actualmente abiertos y su estado. El puerto es solo un número, pero el estado se puede establecer en “escucha”, “establecido” o “cerrado”. Un técnico falso describirá el estado de “escuchar” como un hacker escuchando todo lo que su computadora está haciendo

Puede haber otros comandos que usarán estas personas de soporte técnico falso, simplemente porque el símbolo del sistema es una herramienta poderosa para ejecutar diagnósticos del sistema y varias utilidades de limpieza. Sin embargo, la detección inicial de virus y malware es mejor dejarla en manos de programas que se ejecutan a tiempo completo en segundo plano, no comandos únicos a los que se accede a través del símbolo del sistema.

Windows 8, 8.1 y 10

Visor de eventos

Entrar en el Visor de eventos en las versiones más nuevas de Windows es un poco más fácil. Desde el escritorio, simplemente haga clic derecho en la bandera de Windows en la parte inferior izquierda de la pantalla y seleccione “Visor de eventos” en el menú que aparece. Una vez que se abre, puede hacer clic en el icono de flecha junto a “Registros de Windows” para ver la lista de archivos de registro. Al hacer clic en cualquiera de ellos, se muestra la lista de mensajes de registro en la parte superior del lado derecho de la ventana. Al hacer clic en cualquier mensaje de registro en esa lista, se muestran los detalles del evento debajo de la lista.

Al igual que en versiones anteriores de Windows, hay algunos registros diferentes para las diferentes áreas para las que Windows guarda registros..

- Aplicaciones o los programas que están instalados en la computadora

- Registro de seguridad para rastrear inicios de sesión

- El registro de configuración es principalmente para registrar lo que sucedió durante la configuración inicial del sistema operativo y todos los controladores de dispositivo

- Hay un registro del sistema para realizar un seguimiento de los eventos relacionados con el servicio del sistema operativo

- Para registrar eventos reenviados, la computadora debe recibir mensajes de eventos de otra computadora para fines de monitoreo remoto

Servicios en uso

Es posible que haya notado en la sección anterior que cuando hace clic derecho en esa bandera de Windows, el menú tiene bastantes opciones. Una de las herramientas más robustas es la opción “Administración de computadoras” cerca del medio de la lista.

La ventana Computer Management contiene el visor de eventos, el administrador de dispositivos, la lista de servicios y algunas otras herramientas tecnológicas importantes. Hay demasiados para cubrir solo en este artículo, así que haga clic en la opción Servicios en el panel izquierdo.

Al igual que en versiones anteriores de Windows, esta lista muestra todos los servicios disponibles enumerados alfabéticamente por nombre, una descripción de lo que hace el servicio, su estado actual de ejecución, su tipo de inicio y el inicio de sesión del usuario con el que se ejecuta.

Muchos de estos no se iniciarán, ya que no son necesarios para todas las PC. Esto es perfectamente normal y no hay nada de qué preocuparse..

Administrador de tareas

Acceder al administrador de tareas requiere un simple clic derecho en la bandera de Windows en la parte inferior izquierda de su pantalla. El menú muestra “Administrador de tareas” cerca del final de la lista. Al hacer clic en esa opción, aparece una ventana con hasta siete pestañas, cada una relacionada con los programas que se ejecutan actualmente y los recursos que utilizan esos recursos..

- Procesos: esta pestaña le proporciona una lista de los programas que se ejecutan actualmente y los recursos que utiliza cada uno

- Rendimiento: aquí puede ver los gráficos de utilización de cada uno de los recursos de la computadora

- Historial de aplicaciones: la cantidad total de recursos informáticos utilizados por cada programa se enumera en esta pestaña

- Inicio: cada programa se enumera aquí junto con su configuración de inicio. La mayoría no se iniciará cuando la computadora lo haga tendrá un impacto inicial de “Ninguno”

- Usuarios: desde la introducción de Windows 2000, las PC han tenido la capacidad de tener más de un usuario conectado a la vez. Esta pestaña muestra qué recursos están utilizando cada uno de esos usuarios

- Detalles: enumera cada uno de los procesos de Windows actualmente en ejecución, en qué cuenta de usuario se está ejecutando el proceso, cuánta atención recibe de la CPU, cuánta memoria está usando y una breve descripción de qué es el proceso o qué hace

- Servicios: otro lugar para ver los servicios que se ejecutan actualmente junto con los recursos que utilizan esos servicios

Se supone que los gráficos en la pestaña Rendimiento tienen picos y valles. Esos son simplemente signos de que la computadora está haciendo su trabajo. Lo único que debería ser motivo de preocupación es si la CPU o la memoria están vinculadas al 100 por ciento durante más de un par de minutos.

Comando del teclado para cerrar un programa en ejecución

Al igual que en versiones anteriores de Windows, mantener presionada la tecla ALT y presionar la tecla F4 en la fila superior del teclado es un atajo de teclado para cerrar el programa activo. Si se encuentra con una de esas páginas web molestas que llenan la pantalla y no tiene un botón de cierre, use este acceso directo para quitarlo de la cara. Alternativamente, puede cerrar el navegador web utilizando el Administrador de tareas descrito anteriormente.

Usar el símbolo del sistema

Cuando Microsoft introdujo el estilo metro de Windows 8, muchas de las viejas formas de hacer las cosas se volvieron un poco difíciles de encontrar. Por otra parte, algunos se volvieron realmente fáciles. Si simplemente comienza a escribir las letras “cmd”, la herramienta de búsqueda aparece automáticamente y verá “Símbolo del sistema” en los resultados de búsqueda.

En Windows 10 puede usar la combinación de teclas de la tecla de bandera de Windows en su teclado junto con la letra “x”. El menú que aparece tendrá “Símbolo del sistema” como una de las opciones.

El símbolo del sistema es una herramienta muy centrada en el teclado. Escriba cada uno de los siguientes comandos como se muestra, sin las comillas, para obtener la salida que se describe junto al comando. Deberá presionar “Enter” después de cada comando para activar su funcionalidad:

- “Dir / s”: el comando “dir” por sí solo simplemente enumera el contenido del directorio o carpeta actual. Agregar el interruptor “/ s” a ese comando hace que enumere el contenido del directorio actual y el contenido de todas las carpetas dentro de ese directorio. Un técnico falso afirmará que este comando enumera los archivos infectados en el disco duro de la computadora

- “Color 4”: este comando cambia el color del texto en la ventana del símbolo del sistema a rojo. Un técnico falso afirmará que el texto rojo es una indicación de que el sistema operativo o su software han detectado una infección masiva

- “Ping 192.168.253.82”: Ping se usa con bastante frecuencia para verificar la conexión de una computadora a otras computadoras, ya sea en Internet o en una red de área local. Los números que siguen al comando ping son la dirección digital, o la dirección IP, de la computadora que está tratando de alcanzar. Un técnico falso colocará una dirección que probablemente no sea una dirección válida para obtener un error de la computadora del usuario. Ese error se usa para describir un problema que realmente no existe

- “Netstat -an”: este comando muestra el estado actual de la red de la computadora. Específicamente, enumera todos los puertos de red actualmente abiertos y su estado. El puerto es solo un número, pero el estado se puede establecer en “escucha”, “establecido” o “cerrado”. Un técnico falso describirá el estado de “escuchar” como un hacker escuchando todo lo que su computadora está haciendo

Resumen

En pocas palabras, si no inició la llamada de soporte técnico debido a un problema legítimo que detectó, entonces es una estafa. Si alguien se comunica con usted alegando haber detectado un problema con su computadora, ya sea a través de una llamada telefónica o una página web, puede ignorarlo de manera segura y continuar con su día.

Las únicas empresas que se ganan la vida de esta manera son los estafadores. Ninguna compañía legítima gana dinero vendiendo servicios de soporte técnico a personas aleatorias en Internet o por teléfono. Las compañías de soporte técnico legítimas venden sus servicios de soporte a través de contratos, principalmente a otras compañías, ya sea por una asignación mensual de horas o por llamada. Actualmente, la tecnología para identificar una computadora personal infectada a través de Internet no existe.

“Houston, tenemos auriculares …” de Robert Murphy con licencia CC BY-SA 2.0

Esta es una estafa muy común que se está ejecutando últimamente. Los estafadores se hacen pasar por técnicos informáticos de grandes empresas como Microsoft y llaman a sus víctimas potenciales para informarles que su computadora está infectada con virus. También pueden mostrar una página web que aparece en pantalla completa, alegando que se ha detectado un virus en la computadora. Ambas tácticas pueden contener una amenaza para deshabilitar la computadora del usuario para evitar una mayor propagación de la infección. Es importante tener en cuenta que estas empresas nunca llamarán a sus clientes para informarles de un problema en su computadora. Si recibe una llamada o ve una página web sospechosa, no proporcione información personal o financiera y cuelgue o cierre la página.