El acceso protegido Wi-Fi 2 (WPA2) es un programa de certificación de seguridad desarrollado por Wi-Fi Alliance para proteger las redes inalámbricas de computadoras. Según el tipo y la antigüedad de su enrutador inalámbrico, tendrá algunas opciones de encriptación disponibles. Los dos principales para WPA2-Personal (la edición utilizada por usuarios domésticos o de pequeñas empresas) son Estándar de cifrado avanzado (AES) y el mayor Protocolo de integridad de clave temporal (TKIP), o un combinación de ambos.

En este artículo, explicaremos que son AES y TKIP y sugiera qué opción debe elegir para sus dispositivos compatibles con WPA2. Debe elegir el mejor modo de cifrado no solo por razones de seguridad sino porque el modo incorrecto puede ralentizar su dispositivo. Si elige un modo de cifrado más antiguo, incluso si su enrutador wifi admite un tipo de cifrado más rápido, la transmisión de datos se ralentizará automáticamente para ser compatible con dispositivos más antiguos con los que se conecta.

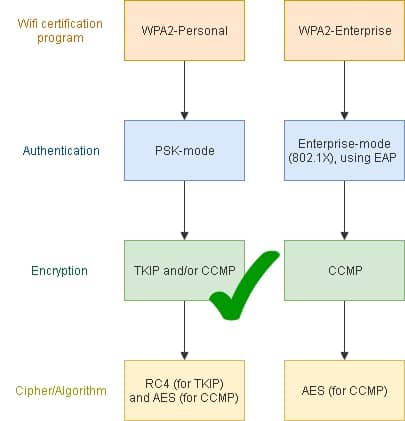

También explicaremos algunos términos de seguridad wifi relacionados con WPA2, p.ej. los mencionados en el siguiente diagrama, centrados principalmente en WPA2-Personal. Por ejemplo, los términos certificaciones, estándares, protocolos y programas a veces (confusamente) se usan indistintamente y, a menudo, incorrectamente. ¿Es AES un protocolo o un tipo de cifrado? ¿WPA2 es un protocolo o un estándar? (Alerta de spoiler: AES es un estándar y WPA2 es una certificación). Está bien ser un poco indulgente con la terminología wifi, siempre y cuando sepa lo que realmente significan estos términos. Este artículo deja las cosas claras. Y sí, utilizamos el término “modo” de forma muy flexible para describir la configuración de autenticación y cifrado WPA2.

WPA2 101: una breve descripción (muy)

Hay dos versiones de WPA2: ediciones Personal (para uso doméstico y de oficina) y Enterprise (para uso corporativo). En este artículo, nos centraremos en el primero, pero lo compararemos con la versión Enterprise, lo que ayudará a ilustrar lo que WPA2-Personal no hace..

¿Qué tan confiables son las certificaciones de seguridad wifi comunes??

“Las redes inalámbricas son inherentemente inseguras. En los primeros días de las redes inalámbricas, los fabricantes intentaron que fuera lo más fácil posible para los usuarios finales. La configuración lista para usar para la mayoría de los equipos de redes inalámbricas proporcionaba un acceso fácil (pero inseguro) a una red inalámbrica ”. (Fuente: Dummies)

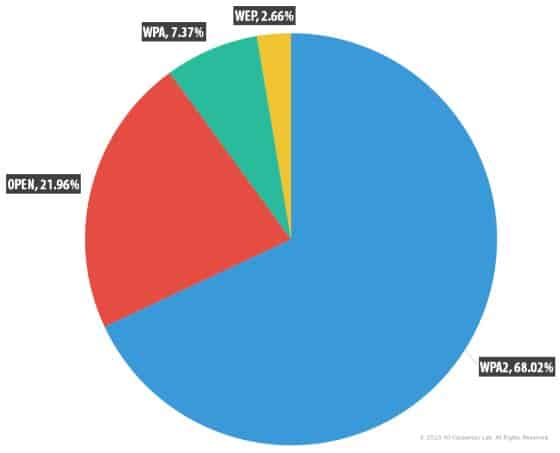

¿Qué tan seguro es WPA2 en comparación con otras certificaciones wifi de uso común? Hasta que WPA3 llegó por mucho tiempo, se consideró WPA2, KRACK y todo, la opción más segura. Las vulnerabilidades actuales de WPA2 pueden corregirse de manera efectiva, pero aún debe elegir el mejor tipo de cifrado para su dispositivo wifi y sus requisitos de uso. Si es una pequeña empresa con dispositivos más antiguos, por ejemplo, es posible que deba sacrificar la velocidad por seguridad o actualizar sus dispositivos. Si es una organización grande, puede decidir abandonar WPA2 por completo y comenzar a planear la implementación de WPA3 lo antes posible.

Estándares de conexión de encriptación wifi utilizados en puntos de acceso wifi públicos a nivel mundial (Fuente: Kaspersky Security Network (KSN))

¿Qué tan seguras son las certificaciones wifi principales en uso hoy??

- Abierto – Sin seguridad en absoluto

- Privacidad equivalente por cable (WEP) – Muy poco confiable y utiliza el cifrado RC4, inicialmente aceptado por ser muy rápido y sencillo de implementar. Una vez popular, según WayBack Machine, Skype utilizó una versión modificada alrededor de 2010, desde entonces se ha considerado muy inseguro. WEP utiliza un método de autenticación donde todos los usuarios comparten la misma clave, por lo que si un cliente se ve comprometido, todos en la red están en riesgo. WPA-PSK (clave precompartida) tiene el mismo problema. Según Webopedia, WEP es inseguro ya que, al igual que otras transmisiones wifi, envía mensajes utilizando ondas de radio que son susceptibles de escuchar a escondidas, proporcionando una seguridad equivalente a una conexión por cable. El cifrado no impide que los piratas informáticos intercepten mensajes y el problema con WEP es que utiliza cifrado estático (una clave para todos los paquetes para todos los dispositivos en una red), poniendo en riesgo todos los dispositivos, un gran recorrido potencialmente agradable para los piratas informáticos. Los ladrones pueden intentar descifrar los datos en su tiempo libre sin conexión. Una de las cosas que hace WPA es generar una clave única para cada dispositivo, lo que limita el riesgo para otros clientes cuando un dispositivo en una red se ve comprometido.

- WPA – Utiliza lo ineficaz TKIP protocolo de cifrado, que no es seguro. TKIP utiliza el cifrado RC4 y AES es opcional para WPA. Una buena metáfora de cómo funciona WPA proviene de una publicación de Superusuario: “Si piensas en un idioma extranjero como una especie de cifrado, WPA es un poco como la situación en la que todas las máquinas conectadas a esta red WPA hablan el mismo idioma, pero es Un lenguaje que es extraño a otras máquinas. Entonces, por supuesto, las máquinas que están conectadas a esta red pueden atacarse entre sí y escuchar / ver todos los paquetes enviados / recibidos por todos los demás. La protección es solo contra hosts que no están conectados a la red (por ejemplo, porque no conocen la contraseña secreta) “.

- WPA2 – Razonablemente seguro pero vulnerable a la fuerza bruta y los ataques de diccionario. Usos AES cifrado e introduce el modo de contador con el código de autenticación del mensaje de encadenamiento de bloques cifrados (CCMP), cifrado fuerte basado en AES. Es compatible con versiones anteriores de TKIP. Los proveedores han lanzado parches para muchas de sus vulnerabilidades, p. KRACK Uno de los principales inconvenientes de seguridad de la versión WPA2-Personal es Configuración protegida de Wifi (WPS), que permite a los usuarios configurar rápidamente una red doméstica inalámbrica segura. Según US-Cert, “las herramientas de ataque disponibles de forma gratuita pueden recuperar un PIN WPS en 4-10 horas”. Se aconseja a los usuarios que comprueben si hay firmware actualizado de su proveedor para conectar esta vulnerabilidad. WPA2-Enterprise es más seguro pero hay algunos inconvenientes.

- WPA3 – Todavía es demasiado nuevo para obtener datos de uso significativos, pero actualmente se promociona como la opción más segura

AES, TKIP o ambos, y cómo funcionan?

TKIP

Según Wikipedia, TKIP fue diseñado para “reemplazar” el entonces “estándar” WEP vulnerable sin tener que realizar cambios en el hardware que ejecutaba el estándar WEP Equivalent Privacy (WEP). Utiliza el cifrado RC4.

Network World explica que TKIP en realidad no reemplaza a WEP; es un “envoltura”. Desafortunadamente, está envuelto alrededor del WEP fundamentalmente inseguro, la razón es que fue pensado como una medida temporal, porque nadie quería deshacerse de todas las inversiones en hardware que habían realizado, y fue capaz de implementarse rápidamente. La última razón fue suficiente para que los vendedores y gerentes de negocios lo aceptaran con entusiasmo. En su día, TKIP endureció la seguridad WEP al:

- Mezclando una clave base, la dirección MAC de un punto de acceso (AP) y un número de serie del paquete – “La operación de mezcla está diseñada para imponer una demanda mínima a las estaciones y puntos de acceso, pero tiene suficiente fuerza criptográfica para que no pueda romperse fácilmente”.

- Aumentar la longitud de la clave a 128 bits – “Esto resuelve el primer problema de WEP: una longitud de clave demasiado corta”.

- Creando un número de serie único de 48 bits que se incrementa para cada paquete enviado, por lo que no hay dos claves iguales: “Esto resuelve otro problema de WEP, llamado “ataques de colisión,”Que puede ocurrir cuando se usa la misma clave para dos paquetes diferentes.

- Reducir el riesgo de ataques de repetición con el vector de inicialización expandido (IV) mencionado anteriormente: “Porque un número de secuencia de 48 bits tardará miles de años en repetirse, nadie puede reproducir paquetes viejos desde una conexión inalámbrica: Se detectarán como desordenados porque los números de secuencia no serán correctos “.

¿Cuán vulnerable es realmente TKIP?? Según Cisco, TKIP es vulnerable al descifrado de paquetes por parte de un atacante. Sin embargo, solo un atacante puede robar la clave de autenticación, no la clave de cifrado.

“Con la clave recuperada, solo los paquetes capturados pueden falsificarse en una ventana limitada de como máximo 7 intentos. El atacante solo puede descifrar un paquete a la vez, actualmente a una velocidad de un paquete por 12-15 minutos. Además, los paquetes solo se pueden descifrar cuando se envían desde el punto de acceso inalámbrico (AP) al cliente (unidireccional) “.

El problema es que si los sombreros blancos están descubriendo descubren vectores más grandes para insertar ataques, también lo son los sombreros negros.

Hay un inconveniente cuando TKIP se usa con PSK. “Con la autenticación 802.1X, el secreto de la sesión es único y el servidor de autenticación lo transmite de manera segura a la estación; cuando se usa TKIP con claves precompartidas, el secreto de la sesión es el mismo para todos y nunca cambia, de ahí la vulnerabilidad de usar TKIP con claves precompartidas “.

AES

AES (basado en el algoritmo Rjiandael) es un cifrado de bloque (la “S” significa estándar y es otra instancia de terminología confusa) utilizada por el protocolo llamado CCMP. Convierte el texto sin formato en texto cifrado y viene en longitudes de clave de 28, 192 o 256 bits. Cuanto más larga sea la longitud de la clave, más inescrutables serán los datos cifrados por los hackers.

Los expertos en seguridad generalmente están de acuerdo en que AES no tiene debilidades significativas. AES solo ha sido atacado con éxito unas pocas veces por investigadores, y estos ataques fueron principalmente de canal lateral.

AES es el cifrado de elección para el gobierno federal de EE. UU. Y la NASA. Para más tranquilidad, visite el foro Crypto de Stack Exchange. Para obtener detalles técnicos bien explicados sobre cómo funciona AES, que está fuera del alcance de este artículo, visite los tutoriales electrónicos.

Términos y siglas de Wifi que debes saber

Certificaciones y estándares

Aunque WPA2 es un programa de certificación, a menudo se lo conoce como estándar y, a veces, como protocolo. “Estándar” y “protocolo” son descripciones utilizadas a menudo por periodistas e incluso los desarrolladores de estas certificaciones (y con el riesgo de ser pedantes), pero los términos pueden ser un poco confusos cuando se trata de comprender cómo los estándares y protocolos se relacionan con wifi certificación, si no es francamente incorrecta.

Podemos utilizar la analogía de un vehículo certificado como apto para circular. El fabricante tendrá pautas que especifiquen la seguridad. normas. Cuando compre el auto, habrá sido certificado como seguro para conducir por una organización que especifica los estándares para la seguridad del vehículo.

Entonces, si bien WPA2 debería llamarse una certificación, podría llamarse un estándar. Pero, llamarlo protocolo confunde el significado de los protocolos reales (TKIP, CCMP y EAP) en seguridad wifi.

Protocolos y cifrados

Otra capa de confusión: AES es el acrónimo de Advanced Encryption Estándar. Y, según un usuario de Stack Exchange, TKIP no es realmente un algoritmo de cifrado; se utiliza para garantizar que los paquetes de datos se envíen con claves de cifrado únicas. El usuario, Lucas Kauffman, dice: “TKIP implementa una función de mezcla de claves más sofisticada para mezclar una clave de sesión con un vector de inicialización para cada paquete”. Por cierto, Kauffman define EAP como un “marco de autenticación”. Tiene razón en que EAP especifica la forma en que se transmiten los mensajes; no los encripta por sí mismo. Tocaremos esto nuevamente en la siguiente sección.

WPA2 y otras certificaciones wifi, use protocolos de encriptación para asegurar los datos wifi. WPA2-Personal admite múltiples tipos de cifrado. WPA y WPA2 son retrocompatibles con WEP, que solo admite TKIP.

Juniper se refiere a los protocolos de cifrado como AES y TKIP como cifrados de cifrado. Un cifrado es simplemente un algoritmo que especifica cómo se realiza un proceso de cifrado.

De acuerdo con la Comunidad AirHeads:

“A menudo se hace referencia a TKIP y AES cuando se asegura un cliente WiFi. Realmente, debe ser referenciado como TKIP y CCMP, no como AES. TKIP y CCMP son protocolos de encriptación. AES y RC4 son cifrados, CCMP / AES y TKIP / RC4. Puede ver que los proveedores están mezclando un cifrado con un protocolo de cifrado. Si realiza un examen, una forma fácil de recordar la diferencia es recordar que TKIP y CCMP terminan en “P” para el protocolo de cifrado. [sic]”

Al igual que EAP, aunque es una autenticación, no un protocolo de cifrado.

La línea de fondo:

- WPA2-Personal – Admite CCMP (que la mayoría de la gente llama AES) y TKIP.

- WPA2-Enterprise – Soporta CCMP y Protocolo de Autenticación Extensible (Protocolo de Autenticación Extensible (EAP).

Cifrado y autenticación WPA2

Autenticación: PSK versus 802.1X

Al igual que WPA, WPA2 admite la autenticación IEEE 802.1X / EAP y PSK.

WPA2-Personal – PSK es el mecanismo de autenticación utilizado para validar a los usuarios de WPA2-Personal que realizan una conexión wifi. Fue diseñado principalmente para uso general en el hogar y la oficina. PSK no necesita un servidor de autenticación para ser configurado. Los usuarios inician sesión con la clave previamente compartida en lugar de con un nombre de usuario y contraseña como en la edición Enterprise.

WPA2-Enterprise –El estándar original IEEE 802.11 (el estándar “apto para circular” para la certificación wifi) se lanzó en 1997. Las versiones posteriores a menudo se desarrollaron para mejorar la velocidad de transmisión de datos y ponerse al día con las nuevas tecnologías de seguridad. Las últimas versiones WPA2- Enterprise cumplen con 802.11 yo. Su protocolo de autenticación subyacente es 802.1X, que permite que los dispositivos wifi se autentiquen por nombre de usuario y contraseña, o mediante un certificado de seguridad. La autenticación 802.1X se implementa en un Servidor AAA (generalmente RADIUS) que proporciona autenticación centralizada y funcionalidad de gestión de usuarios. EAP es el estándar utilizado para transmitir mensajes y autenticar el autenticador de cliente y servidor antes de la entrega. Estos mensajes se protegen mediante protocolos como SSL, TLS y PEAP.

Cifrado – “semillas” y PMK

WPA2-Personal – PSK combina una frase de contraseña (clave previamente compartida) y un SSID (que se utiliza como “semilla” y es visible para todos en el rango) para generar claves de cifrado. La clave generada – a Clave maestra por pares (PMK) – se usa para cifrar datos usando TKIP / CCMP. El PMK se basa en un valor conocido (la frase de contraseña), por lo que cualquier persona con ese valor (incluido un empleado que abandona la empresa) podría capturar la clave y potencialmente usar la fuerza bruta para descifrar el tráfico.

Algunas palabras sobre semillas y SSID.

- SSID – Todos los nombres de red que aparecen en la lista de puntos de acceso Wi-Fi de su dispositivo son SSID. El software de análisis de red puede buscar SSID, incluso aquellos supuestamente ocultos. Según Steve Riley de Microsoft, “un SSID es un nombre de red, no, repito, no, una contraseña. Una red inalámbrica tiene un SSID para distinguirla de otras redes inalámbricas cercanas. El SSID nunca fue diseñado para estar oculto y, por lo tanto, no proporcionará a su red ningún tipo de protección si intenta ocultarlo. Es una violación de la especificación 802.11 mantener oculto su SSID; la enmienda de la especificación 802.11i (que define WPA2, discutida más adelante) incluso establece que una computadora puede negarse a comunicarse con un punto de acceso que no transmite su SSID “.

- Semillas – El SSID y la longitud del SSID se manipulan antes de convertirse en parte del PMK generado. El SSID y la longitud del SSID se usan como semillas, que inicializan un generador de números pseudoaleatorios que se usa para saltear la frase de contraseña, creando una clave hash. Eso significa que las contraseñas se codifican de manera diferente en redes con diferentes SSID, incluso si comparten la misma contraseña.

Una buena frase de contraseña puede mitigar el riesgo potencial asociado con el uso de un SSID como semilla. Se debe generar una frase de contraseña al azar y cambiarla con frecuencia, particularmente después de usar un punto de acceso wifi y cuando un empleado deja una empresa.

WPA2-Enterprise – Después de que el servidor RADIUS haya autenticado al cliente, devuelve un azar PMK de 256 bits que CCMP utiliza para cifrar datos solo para la sesión actual. La “semilla” es desconocida, y cada sesión requiere un nuevo PMK, por lo que los ataques de fuerza bruta son una pérdida de tiempo. WPA2 Enterprise puede, pero normalmente no, usar PSK.

¿Qué tipo de cifrado es mejor para usted, AES, TKIP o ambos? (Resuelto)

La pregunta original planteada en este artículo es si debe usar AES, TKIP o ambos para WPA2?

Seleccionar un tipo de cifrado en su enrutador

Sus opciones (dependiendo de su dispositivo) pueden incluir:

- WPA2 con TKIP – Solo debe seleccionar esta opción si sus dispositivos son demasiado antiguos para conectarse al nuevo tipo de cifrado AES

- WPA2 con AES – Esta es la mejor opción (y predeterminada) para los enrutadores más nuevos que admiten AES. A veces solo verás WPA2-PSK, lo que generalmente significa que su dispositivo es compatible con PSK de forma predeterminada.

- WPA2 con AES y TKIP – Esta es una alternativa para clientes heredados que no son compatibles con AES. Cuando usa WPA2 con AES y TKIP (que puede hacer si se comunica con dispositivos heredados), puede experimentar velocidades de transmisión más lentas. AirHead Community explica que esto se debe a que “los cifrados grupales siempre caerán al cifrado más bajo”. AES usa más potencia informática, por lo que si tiene muchos dispositivos, podría ver una reducción en la productividad en la oficina. La velocidad de transferencia máxima para redes que usan contraseñas WEP o WPA (TKIP) es de 54 Mbps (Fuente: CNet).

- WPA / WPA2 – Similar a la opción directamente arriba, puede seleccionar esto si tiene algunos dispositivos más antiguos, pero no es tan seguro como la opción solo WPA2

En su dispositivo, en lugar de WPA2, se le puede mostrar la opción “WPA2-PSK”. Puedes tratar esto como lo mismo.

Consejos para fortalecer la seguridad de PSK

Los comentarios de Terrence Koeman sobre Stack Exchange son una lectura esclarecedora sobre por qué WPA2-Enterprise es más seguro que WPA2-Personal. También proporciona los siguientes consejos:

- Establezca su SSID (la “semilla” de PMK) en una cadena aleatoria de tantos dígitos como se le permita, lo que hará que el PMK sea menos vulnerable a los ataques de fuerza bruta

- Crea una PSK aleatoria larga y cámbiala regularmente

- Un SSID único puede hacerte vulnerable a los ladrones que pueden buscarte más fácilmente en Wigle. Si eres realmente paranoico, deberías considerar usar una VPN.

¿Que sigue? WPA3 ha sido lanzado

Según NetSpot, “Probablemente el único inconveniente de WPA2 es la cantidad de potencia de procesamiento que necesita para proteger su red. Esto significa que se necesita un hardware más potente para evitar un menor rendimiento de la red. Este problema se refiere a puntos de acceso anteriores que se implementaron antes de WPA2 y solo admiten WPA2 a través de una actualización de firmware. La mayoría de los puntos de acceso actuales se han suministrado con hardware más capaz “. Y, la mayoría de los proveedores continúan suministrando parches WPA2.

WPA2 será eliminado gradualmente por WPA3, lanzado en junio de 2023 después de la identificación de una vulnerabilidad de seguridad llamada KRACK en WPA2 el año anterior. Se espera que el lanzamiento tarde un tiempo (posiblemente hasta 2023) mientras los proveedores certifican y envían nuevos dispositivos. Si bien se han lanzado parches para la vulnerabilidad KRACK, WPA2 no es tan seguro en general como WPA3. Para empezar, debe asegurarse de seleccionar el método de cifrado más seguro. El escéptico Dion Phillips, que escribe para InfiniGate, piensa: “… es dudoso que los dispositivos inalámbricos actuales se actualicen para admitir WPA3 y es mucho más probable que la próxima ola de dispositivos pase por el proceso de certificación”.

Lo tienes; al final, es probable que tengas que comprar un nuevo enrutador. Mientras tanto, para mantenerse seguro, puede parchear y proteger WPA2.

No ha habido informes documentados de ataques KRACK todavía, pero la certificación WPA3 proporciona mucha más seguridad que solo conectar la vulnerabilidad KRACK. Actualmente es un programa de certificación opcional, con el tiempo será obligatorio a medida que más proveedores lo adopten. Obtenga más información sobre WPA2 y 3 con el artículo de Comparitech sobre Qué es WPA3 y qué tan seguro es?

Obtenga más información sobre la seguridad wifi

- Una introducción técnica excelente, aunque larga, a TKIP, AES, y el uso problemático de terminología engañosa es The TKIP Hack

- Si le preocupa WPA2 y sus dispositivos solo son compatibles con TKIP, elija una VPN confiable

- Comprender los conceptos básicos de la criptografía.

- Aprenda a proteger su enrutador wifi: sugerencias para el usuario típico y cualquier persona que tenga datos confidenciales que proteger

Ver también:

Guía de recursos de cifrado

Mejora tu propia ciberseguridad

Imagen de la primera página para el Protocolo WPA por Marco Verch. Licenciado bajo CC BY 2.0

ué tal, este artículo es muy interesante y útil para entender mejor la seguridad de las redes inalámbricas. Es importante elegir el mejor modo de cifrado para nuestros dispositivos compatibles con WPA2, no solo por razones de seguridad, sino también para evitar ralentizaciones innecesarias. Además, es importante conocer los términos y siglas relacionados con la seguridad wifi para entender mejor cómo funciona WPA2. En general, es importante estar informado sobre la seguridad de nuestras redes inalámbricas y tomar medidas para protegerlas. ¡Gracias por compartir esta información!