Muchas organizaciones e individuos han comenzado a adoptar medidas de seguridad básicas, como exigir contraseñas más seguras, implementar la autenticación de dos factores y administrar el control de acceso. Pero es común olvidarse de la protección para los peores escenarios. Una supervisión importante es ¿Qué sucede si alguien pierde su computadora portátil o una computadora es robada?.

Si no se cuenta con las salvaguardas adecuadas, los atacantes podrían terminar con todos los datos del dispositivo: secretos personales, propiedad intelectual, información financiera, datos valiosos de la compañía, datos confidenciales del cliente y más.

Esto plantea un gran riesgo tanto para las personas como para las organizaciones.. Una solución es configurar el borrado remoto en dispositivos. Esto permite a los administradores eliminar datos incluso si la computadora se perdió o fue robada (aunque existen algunas limitaciones). Otra medida de seguridad útil es implementar cifrado de disco completo para que el ladrón no pueda acceder a ningún dato en la computadora portátil a menos que también logren robar la clave.

Cada una de estas técnicas puede ser más complicada de lo que parecen al principio, y cada una tiene sus propias ventajas y desventajas. Debido a esto, hay ciertos casos de uso en los que una opción es mejor que la otra, o ambos mecanismos se pueden combinar si el nivel de amenaza es lo suficientemente alto.

¿Qué es la limpieza remota??

El borrado remoto permite eliminar datos de una computadora portátil o computadora sin tener que estar frente al dispositivo. Es una característica crítica que tanto las personas como las empresas deberían considerar implementar en todas las computadoras que contienen datos confidenciales o valiosos.

Debe configurarse de antemano, pero si las capacidades de limpieza remota están habilitadas, el propietario puede borrar los datos y evitar que el atacante robe la información o use los datos para lanzar nuevos ataques cibernéticos. Esto puede hacer que las limpiezas remotas sean una herramienta valiosa para prevenir violaciones de datos.

Si ya comprende la importancia de la limpieza remota y otros mecanismos de seguridad como el cifrado de disco completo, consulte las siguientes secciones para obtener información sobre cómo configurarlos. Si aún no está seguro de qué tipo de ataques podrían evitar, avance a la ¿Por qué debería habilitar el borrado remoto o el cifrado de disco completo?? sección para ver qué daño puede ocurrir cuando estas medidas no están en su lugar.

Cómo limpiar remotamente una computadora portátil

Una variedad de programas puede borrar remotamente una PC. En este tutorial, estaremos usando Prey, porque es de código abierto y no tiene que pagar para configurarlo, aunque si un dispositivo se roba y decide borrarlo, deberá pagar la suscripción profesional en esa etapa. Es importante tener en cuenta que Prey debe configurarse con anticipación: una vez que una computadora portátil ya se perdió o fue robada, es demasiado tarde para instalar cualquier software de limpieza remota.

Antes de que su dispositivo se pierda o sea robado

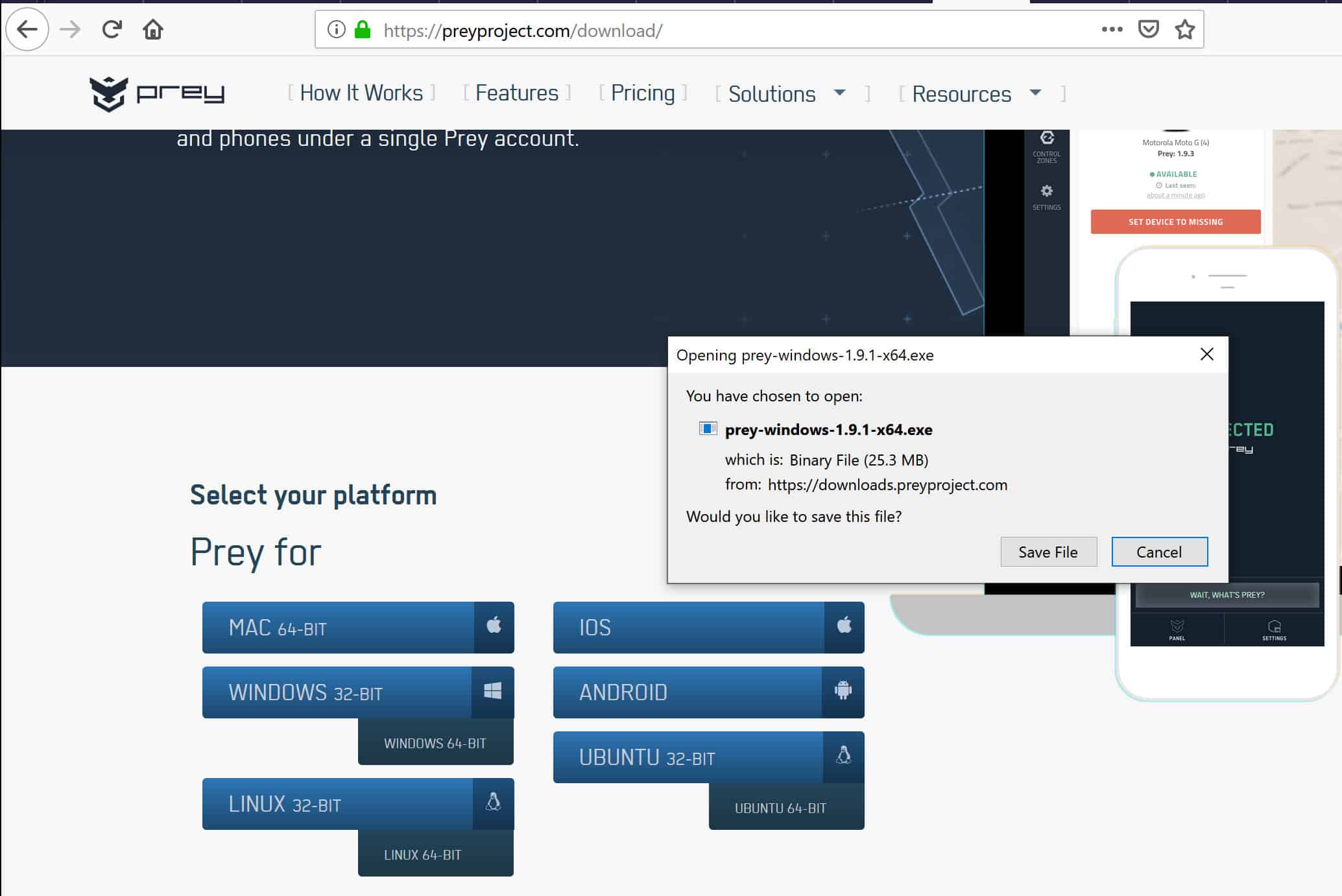

Para comenzar, dirígete a la página de descarga de Prey y selecciona la versión adecuada para tu PC o dispositivo. En este tutorial, utilizaremos la versión de Windows de 64 bits. Una vez que haya hecho clic en su descarga, presione Guardar el archivo en el cuadro de diálogo que aparece:

Una vez que el archivo haya terminado de descargarse, ábralo para ejecutar el asistente de configuración. Cuando llegue a la pantalla de bienvenida, haga clic en próximo, seguido por Estoy de acuerdo cuando aparece el acuerdo de licencia. En la siguiente pantalla, seleccione en qué carpeta de destino desea instalar Prey o déjelo como la opción predeterminada. Hacer clic Instalar en pc.

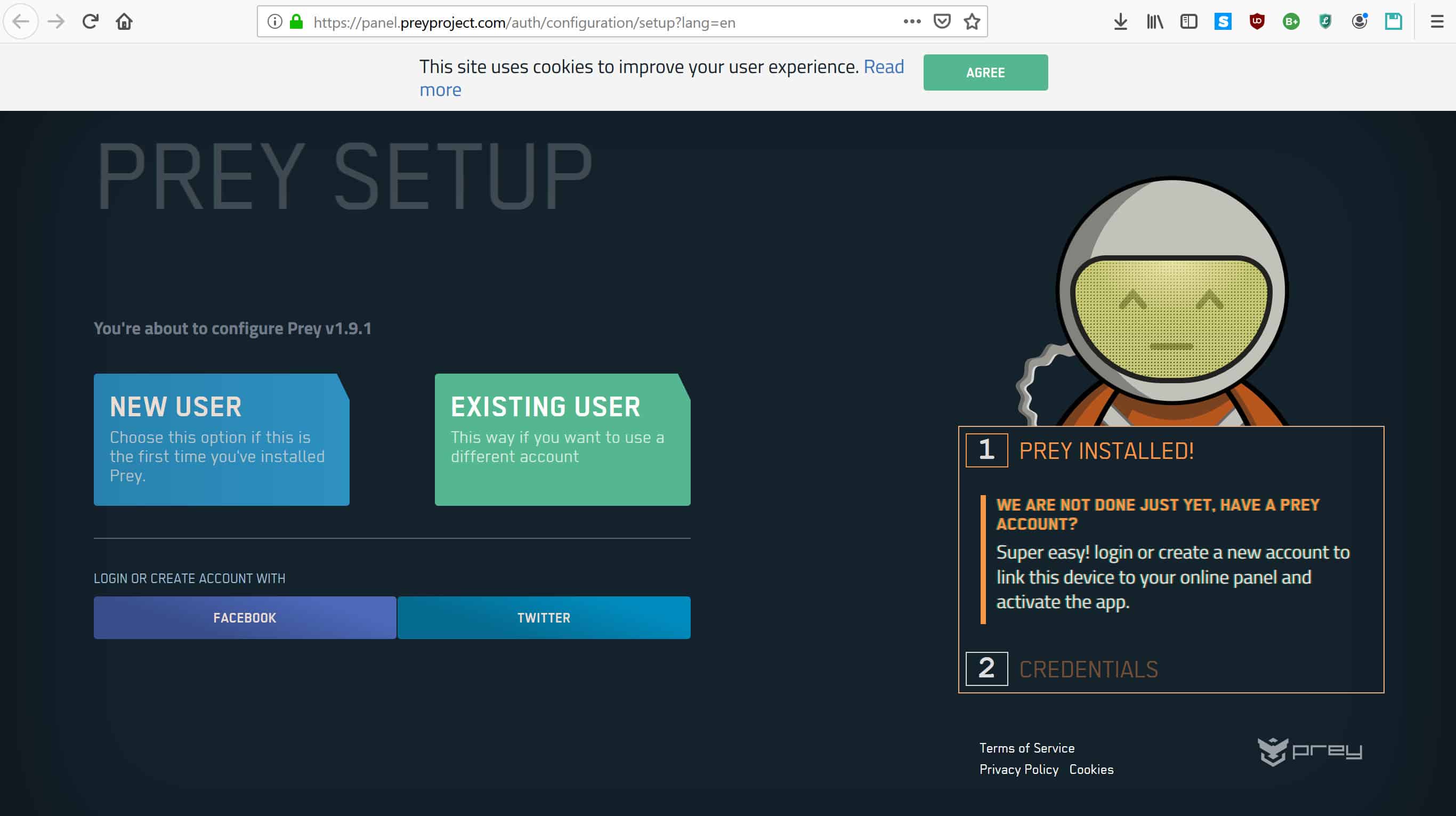

Cuando el asistente finalice la instalación, asegúrese de marcar la casilla de verificación para iniciar Prey, luego haga clic en Terminar. Aparecerá la siguiente página en su navegador web:

Suponiendo que es la primera vez que configura Prey, haga clic en NUEVO USUARIO, luego ingrese su nombre, dirección de correo electrónico y contraseña en los campos de entrada que aparecen. Haga clic en la casilla de reCAPTCHA para demostrar que no es un robot, así como en las casillas de verificación para indicar que tiene más de 16 años y que ha leído los términos y condiciones. Haga clic en el azul REGÍSTRATE botón debajo de ellos.

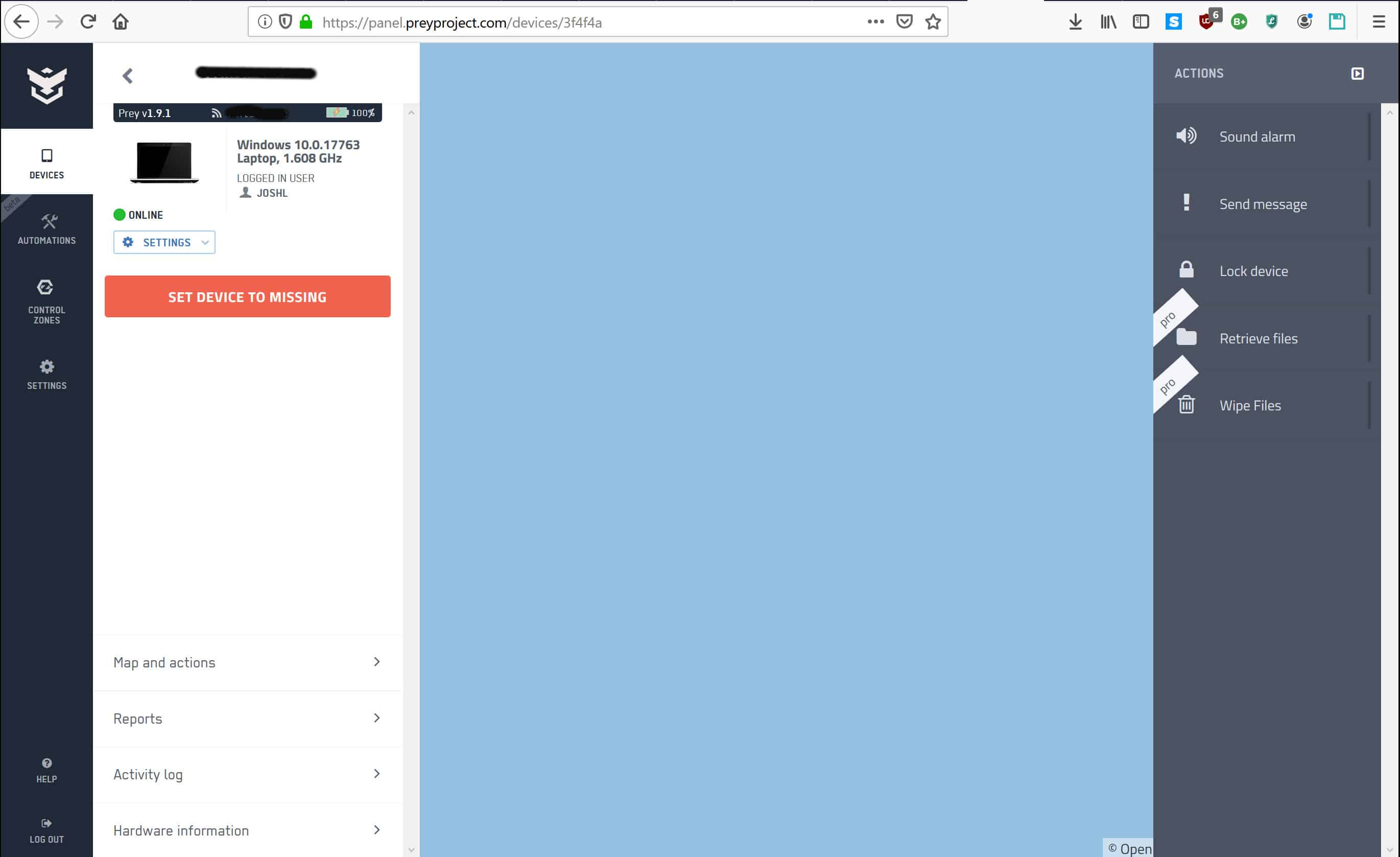

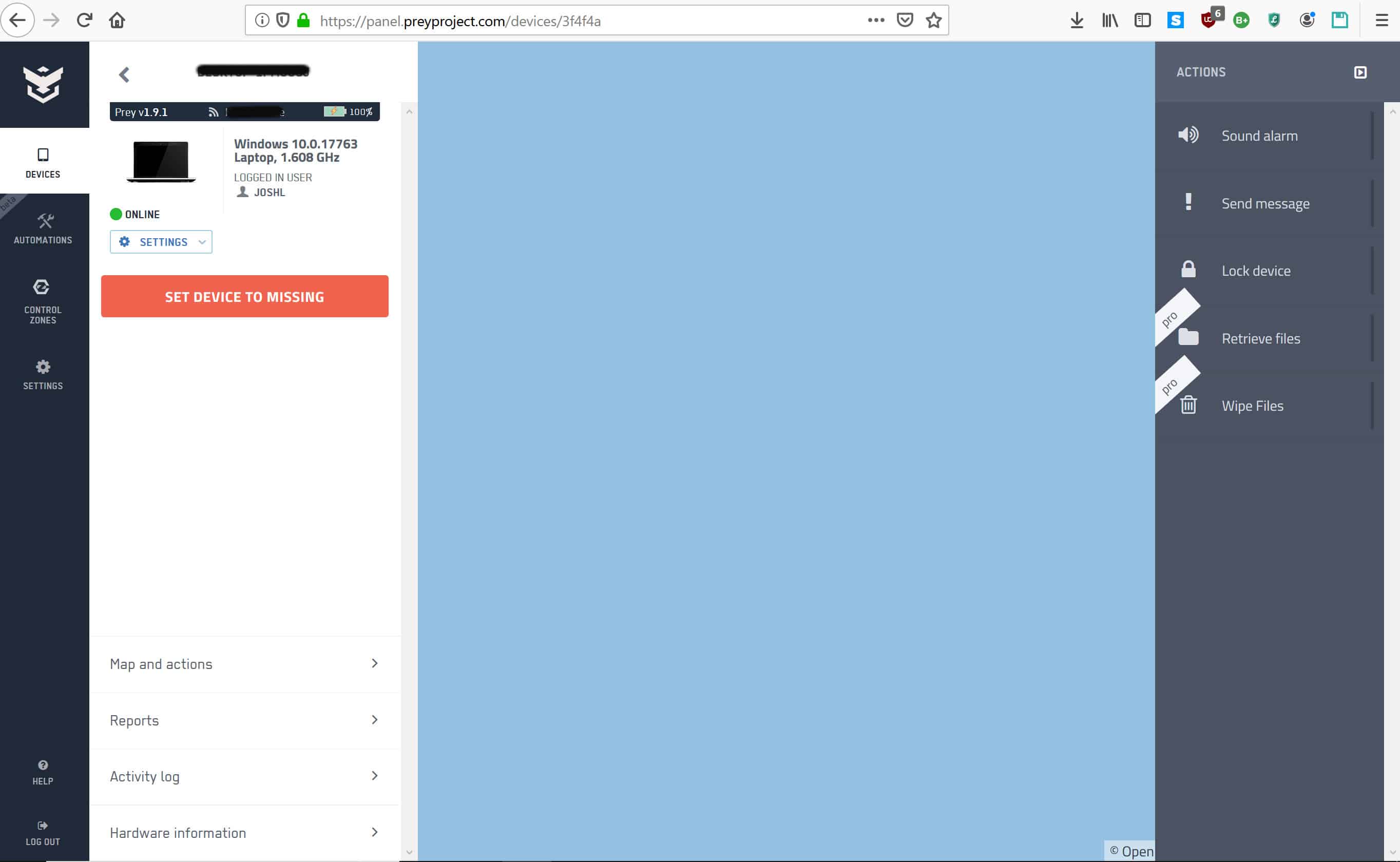

Esto abrirá el panel de control de Prey, que mostrará la última ubicación conocida de su dispositivo:

Tenga en cuenta que en esta captura de pantalla, el mapa se ha movido a la mitad del océano por razones de privacidad. Normalmente, mostrará su área con un cuadro que indica su última ubicación conocida.

Una vez que Prey está en funcionamiento, ofrece una serie de características como servicios de ubicación, bloqueo remoto y borrado remoto, que puede usar según sea necesario..

Después de que un dispositivo se haya perdido o sea robado

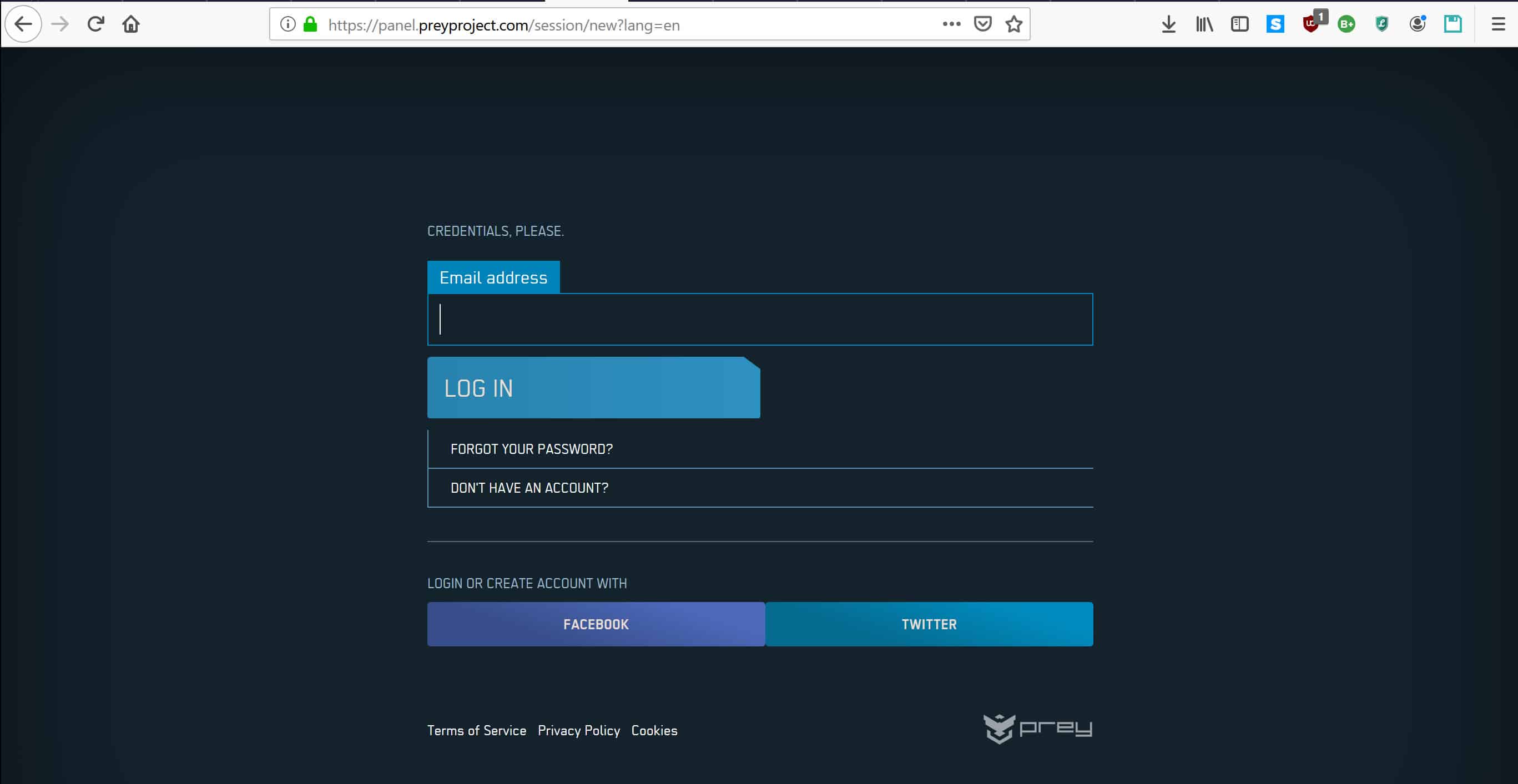

Digamos que la tragedia ha golpeado y su computadora portátil se perdió o fue robada. La única gracia salvadora es que tuvo la previsión de instalar una herramienta de limpieza remota como Prey para limitar cualquier daño potencial. El primer paso es ir al sitio web de Prey, ingresar sus datos e iniciar sesión:

Una vez que haya iniciado sesión, haga clic en el dispositivo que falta. Mostrará cuándo se conectó por última vez a Internet y dónde se encontraba. Si tiene la suerte de haber sido robado por un ladrón torpe, se habrán conectado, revelando la ubicación del dispositivo..

Luego puede usar esta información para rastrear la computadora o entregarla a la policía para ayudarlos con su investigación. Los datos de ubicación también son útiles en los casos en que un dispositivo simplemente se ha perdido, si todavía está conectado a Internet. El panel de control de Prey hace que sea mucho más fácil encontrar.

Si el dispositivo ha sido robado, es importante restringir el acceso del ladrón a los archivos de la computadora. En la columna de la derecha, hay varias opciones diferentes:

Si desea borrar el dispositivo de forma remota y eliminar permanentemente los archivos, haga clic en Borrado remoto al pie de la columna. Desafortunadamente, esta función no está disponible en el plan gratuito, por lo que deberá suscribirse a Prey Pro para borrar el dispositivo..

Si aún no se ha registrado en Prey Pro y realmente necesita limpiar la computadora de forma remota, haga clic en Actualiza tu plan en la ventana emergente y siga los enlaces para borrar su dispositivo. Esto eliminará los datos de la computadora, siempre y cuando todavía esté conectada a Internet..

Si desea configurar el borrado remoto en caso de robo, pero no desea suscribirse a Prey Pro, hay una gama de otras alternativas de software. Tanto Microsoft 365 como Microsoft Enterprise Mobility + Security, vienen con Intune, que se puede configurar con anticipación para que pueda borrar de forma remota cualquier dispositivo perdido o robado. Otras compañías como Absolute y Meraki también ofrecen soluciones de limpieza remota.

Limitaciones de limpieza remota

El borrado remoto parece ser la solución perfecta para mantener los datos seguros en el peor de los casos, pero sus usos son en realidad más limitados de lo que piensas. Un problema importante es el retraso en el tiempo entre un posible robo y el borrado remoto. Otro problema es que el dispositivo debe estar conectado a Internet para que funcione un borrado remoto.

El tiempo entre el robo y la limpieza

Cuando las cosas son robadas, a menudo no nos damos cuenta de inmediato. Pueden pasar horas, días o incluso semanas antes de que nos demos cuenta de que nuestra computadora ha sido robada. Este tiempo de retraso es crítico, porque solo puede tomar minutos para que un ladrón astuto acceda a los datos de una computadora portátil robada.

Incluso en el raro caso de que sea testigo del robo de su computadora portátil y pueda competir para iniciar sesión y limpiar la computadora de forma remota, es posible que el ladrón acceda a los datos antes que usted. En circunstancias menos favorables, pueden haber tenido días para rastrear los archivos y acceder a todo lo que desean. Desafortunadamente, las limpiezas remotas no pueden hacer nada para detener a un ladrón que accedió a los datos antes de realizar la eliminación..

El dispositivo necesita estar en línea

Otra limitación de la limpieza remota es que un dispositivo robado debe estar en línea para que funcione. Cualquier ladrón que sepa lo que está haciendo mantendrá la computadora portátil fuera de línea por exactamente estos motivos: no quiere que se rastree el dispositivo o que se borren los datos. Esto significa que es posible que nunca tenga la oportunidad de usar la funcionalidad de borrado remoto que pone tanto esfuerzo en configurar.

Si el dispositivo está conectado a Internet después del robo, es probable que el ladrón sea un aficionado o simplemente robe la computadora portátil para venderla. En estos casos, es poco probable que estén dirigidos a los datos de la computadora, por lo que puede que no sea necesario un borrado remoto.

¿Los datos realmente se eliminan??

Hay muchas conjeturas sobre si los datos son recuperables o no una vez que se han borrado o eliminado. Si es posible o no dependerá de una serie de factores, incluyendo cómo se limpió la unidad, si es una unidad moderna o una antigua, una unidad de estado sólido o una unidad de disco duro, y cuán sofisticado es el atacante.

Según un estudio de 2008, en la mayoría de los casos, una sola limpieza con el software adecuado será suficiente para evitar que los datos lleguen a las manos del atacante. Sin embargo, si se trata de un adversario con buenos recursos y una unidad más antigua o una unidad de estado sólido, existe la posibilidad de que puedan recuperar los datos después de que se hayan borrado..

Protección de dispositivos robados con cifrado de disco completo

En algunas situaciones, Las toallitas remotas no son efectivas ni factibles para proteger una computadora portátil perdida o robada. En muchos casos, el cifrado de disco completo puede ser una mejor alternativa, o puede usarse para complementar las capacidades de borrado remoto.

Cuando el disco de una computadora está completamente encriptado, significa que todos los datos del disco se han bloqueado con software o hardware criptográfico. Esto evita el acceso no autorizado. Cuando se utiliza el cifrado de disco completo, solo los usuarios que tienen la clave pueden acceder a los datos. De lo contrario, los datos permanecen inutilizables como texto cifrado..

El cifrado de disco completo es un método excelente para proteger los datos, especialmente si un dispositivo se pierde o es robado. Incluso si un dispositivo termina en las manos equivocadas, los posibles ladrones no pueden acceder a los datos a menos que también tengan la clave.

Este enfoque puede ser ventajoso sobre la limpieza remota porque No hay oportunidad para los delincuentes entre el momento del robo y el momento en que se lleva a cabo el borrado remoto.

Otro beneficio importante es que el dispositivo no necesita estar conectado a Internet para evitar que el ladrón acceda a los datos. Si bien los datos todavía están técnicamente en la computadora, el cifrado lo hace inaccesible sin la clave; no es necesario que una conexión a Internet bloquee o elimine datos del dispositivo porque ya está bloqueado de forma predeterminada.

La forma más fácil de implementar el cifrado de disco completo en Windows 10 es con BitLocker, aunque solo está disponible para usuarios de Windows Pro, Enterprise y Education. Si estás en Windows 10 Home, Bitlocker no está disponible. El siguiente tutorial también rhace que su computadora tenga un chip Trusted Platform Module (TPM), aunque hay formas de configurar Bitlocker sin uno.

Si BitLocker no es una opción para usted, puede probar VeraCrypt, que es un programa de cifrado de disco completo gratuito y de código abierto. Algunos usuarios lo prefieren a BitLocker, porque permite que cualquiera pueda inspeccionar el código, y la organización detrás de VeraCrypt no está en deuda con una empresa importante como Microsoft.

Configuración de cifrado de disco completo con BitLocker

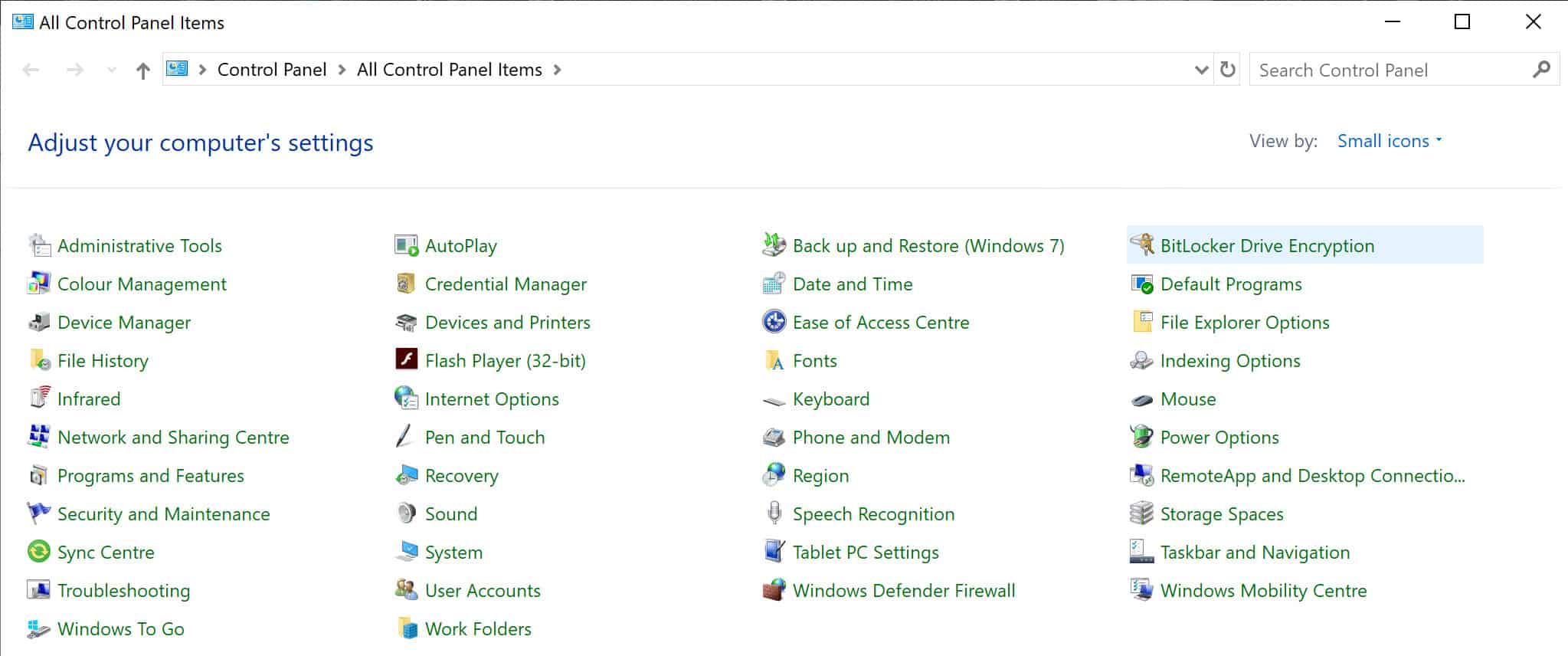

El primer paso es iniciar sesión en Windows con una cuenta de administrador. Una vez que haya iniciado sesión como administrador, vaya a Panel de control, luego seleccione Cifrado de unidad BitLocker:

Hacer clic Enciende BitLocker. El asistente de BitLocker comenzará a ejecutarse, escaneando su computadora para asegurarse de que tenga un chip TPM y cumpla con los otros requisitos. Si se requieren cambios en el sistema, el asistente de BitLocker le recomendará los pasos necesarios..

Una vez que Bitlocker esté listo, le pedirá una clave USB o una contraseña. Para la mayoría de los usuarios, una contraseña será la opción más práctica.

Es importante tener en cuenta que incluso las mejores herramientas de cifrado se ven socavadas fácilmente por contraseñas débiles. Si usa una contraseña corta y simple, o la misma para cada una de sus cuentas, no puede esperar que su disco encriptado sea muy seguro. Consulte nuestra guía sobre cómo crear y administrar contraseñas seguras para saber cómo puede mejorar su seguridad o usar nuestro generador de contraseñas.

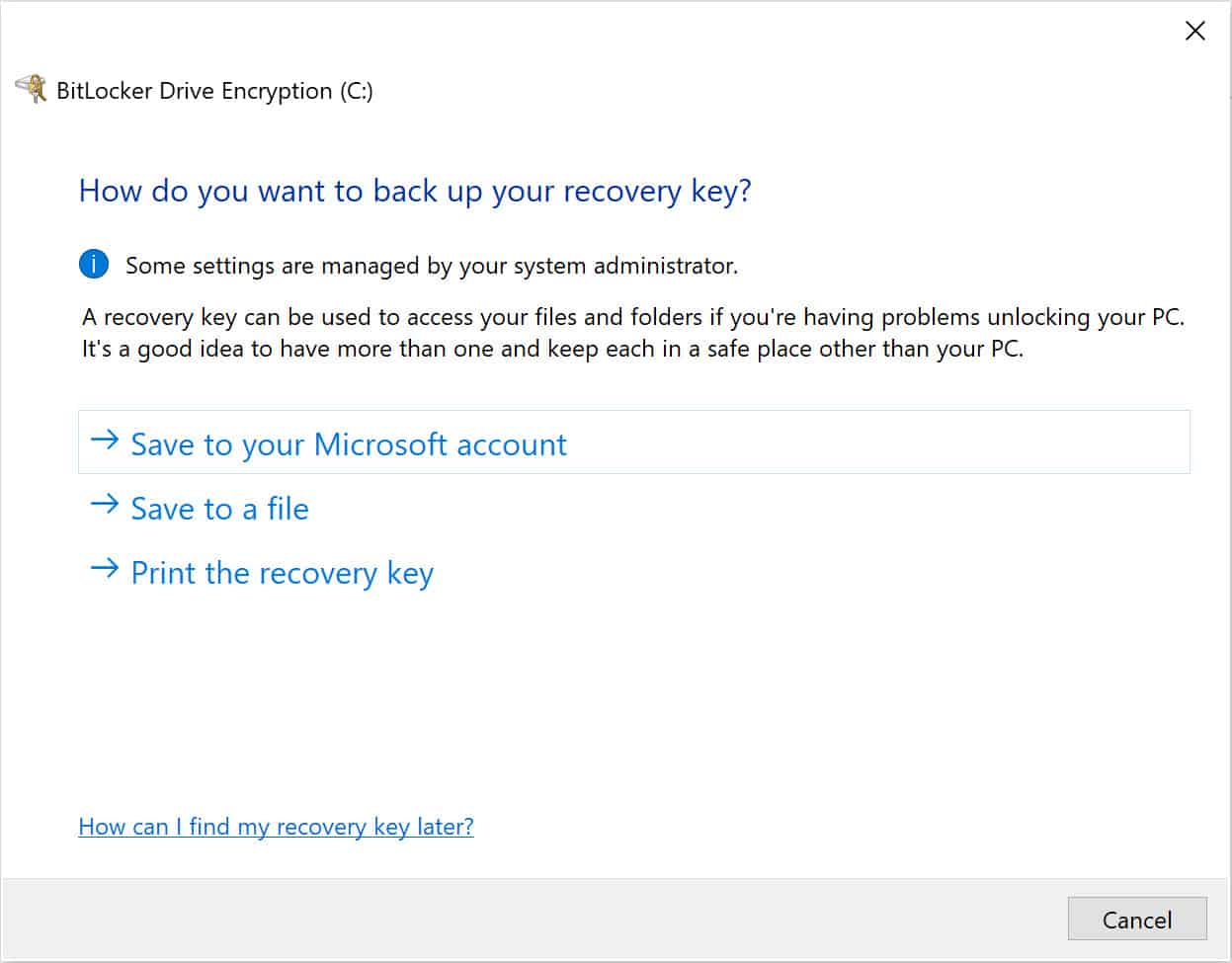

Ingrese su contraseña segura, luego vuelva a ingresarla en el siguiente campo para confirmar que la ha ingresado correctamente. Luego se lo dirigirá a la siguiente pantalla para ver las opciones de recuperación clave:

Estas son las opciones que ofrece Microsoft en caso de que olvide o pierda su clave. Es mejor evitar Guardar en su cuenta de Microsoft porque el correo electrónico no es muy seguro. Las mejores opciones son:

- Guardar en un archivo – Puede guardar la clave en un USB que use únicamente para este propósito. Póngalo en una caja fuerte u ocultelo cuidadosamente, y no conecte el USB a su computadora a menos que necesite recuperar la clave.

- Imprima la clave de recuperación – Puede guardar una copia de seguridad de su clave imprimiéndola y luego ocultando cuidadosamente la página en su hogar.

En la siguiente pantalla, se le preguntará qué cantidad de su disco desea cifrar. Cifrar solo el espacio en disco usado es mejor para computadoras o unidades nuevas. Si es una unidad que ya está en uso, es mejor que seleccione Cifrar todo el disco para que todo el disco esté encriptado.

Luego puede elegir su modo de encriptación. Como estamos usando BitLocker para cifrar el disco duro de una computadora en este ejemplo, haga clic en Nuevo modo de encriptación, que está dirigido a discos duros fijos en lugar de externos.

Una vez que haya pasado por todas estas etapas, BitLocker le pedirá que reinicie su computadora para verificar el sistema. Cuando se inicie, se le pedirá que ingrese su contraseña de BitLocker antes de poder acceder a la unidad.

Te harán preguntas, “¿Estás listo para cifrar esta unidad?”. Haga clic en Seguir y comenzará el proceso de cifrado del disco. Puede tomar desde unos minutos hasta algunos días, dependiendo de la cantidad de datos que se deben cifrar..

Una vez que la unidad ha sido encriptada, la única forma en que podrá desbloquearla y acceder a los archivos es ingresando la contraseña que configuró anteriormente. Por eso es tan importante almacenar la contraseña cuidadosamente.

No solo puede olvidar la contraseña y necesitar poder acceder a su copia de seguridad, sino que también debe mantenerla oculta, porque cualquiera que la encuentre tiene el potencial de acceder a todos sus archivos.

Las limitaciones del cifrado de disco completo

Como con la mayoría de los aspectos de seguridad, también hay algunas desventajas que vienen con el cifrado de disco completo. Uno de los principales puntos débiles es que el el cifrado solo es seguro si se siguen buenas prácticas de contraseña. Si un hacker puede encontrar la contraseña o descifrarla, entonces acceder a los datos es trivial.

Este es un problema en muchas áreas de la seguridad de la información, y puede mitigarse mediante prácticas como:

- Usar contraseñas complejas.

- Usando una contraseña única para cada cuenta.

- Usando un administrador de contraseñas.

- No dejar la contraseña escrita en ubicaciones fáciles de encontrar.

- Conciencia y capacitación en ingeniería social..

El otro problema importante es que incluso los mejores métodos de encriptación no permanecen seguros para siempre. Los algoritmos que utilizamos implican una compensación entre seguridad y usabilidad. Cuanto más seguro es un algoritmo, más tiempo se tarda en cifrar y descifrar, y más potencia informática utiliza.

En aras de la eficiencia, tendemos a implementar algoritmos de cifrado seguros para el futuro a mediano plazo. Si ciframos los datos con la intención de mantenerlos seguros durante el próximo siglo, se requeriría demasiado tiempo y potencia informática para que sea utilizable..

Con el tiempo, nuestra tecnología se desarrolla, el poder de procesamiento se vuelve más barato y se descubren nuevas técnicas de criptoanálisis. Los algoritmos que se consideraban seguros en el pasado, como DES, ahora pueden ser descifrados por adversarios motivados y con buenos recursos. Esto significa que se puede acceder a los datos antiguos que se cifraron con DES.

Por el momento, AES-256 es visto como el estándar de oro para el cifrado simétrico. Cuando se implementa correctamente, se considera inviable el crack, incluso para las organizaciones más poderosas.

Sin embargo, al igual que con DES, la tecnología mejorará en las próximas décadas y será cada vez más práctico eludir AES. Esto significa que los datos actualmente encriptados con AES eventualmente serán inseguros, haciendo posible que nuestros adversarios accedan a ella.

Por supuesto, gran parte de los datos que actualmente se consideran sensibles o valiosos serán completamente inútiles para ese momento. A pesar de esto, algunos datos aún conservarán su valor, y en estos casos a largo plazo, limpiar las unidades es una forma más efectiva de proporcionar seguridad para el futuro que el cifrado de disco completo.

Si bien este escenario puede parecer paranoico, los documentos filtrados de la NSA implican que la organización puede mantener ciertos datos cifrados hasta que encuentre una manera de descifrarlos. Claro, no es algo de lo que deba preocuparse el nivel de amenaza que enfrentan la mayoría de las personas y organizaciones, pero hay situaciones en las que se debe considerar el potencial de descifrado futuro.

Combinando borrado remoto con cifrado de disco completo

Hay muchos escenarios en los que la eliminación remota o el cifrado de disco completo serán suficientes para proteger los datos. En situaciones donde los datos son increíblemente valiosos y se anticipa que retendrán su valor durante décadas, puede ser mejor combinar ambos mecanismos.

Si se configuran el cifrado de disco completo y el borrado remoto, un ladrón no podrá acceder a los datos inmediatamente después del robo inicial (a menos que ya hayan adquirido la contraseña; de nuevo, las posibilidades de que esto ocurra se pueden reducir adoptando una buena contraseña Prácticas de manejo).

Si el dispositivo se conecta a internet, entonces también se puede borrar de forma remota para evitar el acceso futuro a los datos. Esto proporciona mayor protección en caso de que se descubra la contraseña o se desarrollen nuevas técnicas para evitar el cifrado en el futuro.

Por supuesto, el dispositivo aún necesitaría estar conectado a Internet para que funcione el borrado remoto, pero al menos, combinar estos dos enfoques brinda a los administradores capas adicionales de protección. También significa que los atacantes tienen más oportunidades de cometer un error..

¿Por qué debería habilitar el borrado remoto o el cifrado de disco completo??

Cuando no se ha habilitado el borrado remoto y no existen otras medidas de seguridad, los atacantes pueden acceder a cualquier cosa en la computadora portátil o PC. Desde violaciones masivas de datos hasta robo de propiedad intelectual, esta supervisión puede tener un gran impacto en empresas e individuos.

Estos no son solo ataques teóricos. Ha habido numerosos ejemplos pasados de computadoras portátiles robadas u otros dispositivos que conducen a catástrofes. Algunos de ellos incluyen:

Violación de datos de Asuntos de Veteranos

Una de las infracciones de datos más dañinas relacionadas con la computadora portátil ocurrió en 2006. Una computadora portátil no encriptada que contenía datos de 26.5 millones de veteranos estadounidenses fue robada de la casa de un analista de datos..

Los datos incluyeron números de seguro social, calificaciones de discapacidad y otros detalles personales. En 2009, el Departamento de Asuntos de Veteranos llegó a un acuerdo con los afectados. La demanda colectiva originalmente buscó $ 1,000 por cada persona cuyos datos fueron robados, sin embargo, llegaron a un acuerdo por un pago total de solo $ 20 millones..

MD Anderson Cancer Center robo

Entre 2012 y 2013, MD Anderson Cancer Center robó una computadora portátil y dos unidades USB. Los robos incluyeron datos sin cifrar de 34.800 pacientes. Aunque no hay evidencia de que personas no autorizadas hayan accedido a los datos personales, la compañía texana aún recibió una multa de $ 4.3 millones en 2023.

La compañía apeló la decisión del Departamento de Salud y Servicios Humanos, pero el juez presidente confirmó la sanción. El juez Steven Kessel rechazó los argumentos del MD Anderson, afirmando que la organización “… hizo esfuerzos poco entusiastas e incompletos para el cifrado en los años siguientes”.

La decisión del juez consideró que era irrelevante si se había accedido o no a los datos de manera no autorizada. Él dictaminó que la compañía no había protegido los datos personales de la divulgación, haciéndolo responsable.

Robo de computadoras portátiles Coplin Health Systems

A principios de 2023, una organización de atención médica de Virginia Occidental recibió el robo de una de sus computadoras portátiles del automóvil de un empleado. La computadora portátil pertenecía a Coplin Health Systems y estaba protegida con contraseña, sin embargo, los datos no estaban encriptados ni se permitía el borrado remoto, lo que dejaba abierta la posibilidad de acceder a los datos de 43,000 pacientes.

La información del paciente incluía datos de salud, números de Seguro Social e información financiera. En esta etapa, no hay evidencia de que los piratas informáticos hayan abusado de los datos, pero Coplin Health Systems aún tenía que notificar a los afectados, así como a la Oficina de Derechos Civiles del Departamento de Salud y Servicios Humanos. Esto se debe a que la computadora portátil carecía de las garantías adecuadas y el robo aún representaba un riesgo para los pacientes y sus datos..

Portátil robado de Eir

No es solo Estados Unidos donde el robo de computadoras portátiles es tan desenfrenado y dañino. Eir, la compañía de telecomunicaciones irlandesa, también robó la computadora portátil de un empleado en 2023. Si bien se suponía que la computadora portátil estaba protegida con contraseña y encriptada, una actualización de seguridad defectuosa del día anterior al robo resultó en que los datos de la computadora portátil se descifraron cuando fue robada.

La falla permitió al ladrón acceder a los datos de 37,000 clientes de Eir. Los datos incluyen nombres, direcciones de correo electrónico, números de cuenta y números de teléfono, sin embargo, la compañía dijo que no había datos financieros en riesgo..

La compañía informó el incidente al Comisionado de Protección de Datos, así como a los clientes afectados. Este incidente muestra cuán vigilantes deben estar las empresas para proteger sus datos. Si bien las fallas de seguridad son una realidad desafortunada, es posible que una capacidad de borrado remoto haya protegido los datos del acceso no autorizado.

Robo de computadoras portátiles del Departamento de Salud de Canadá

A finales de 2023, un empleado del gobierno en Canadá le robó una computadora portátil. La computadora portátil no encriptada fue tomada de un automóvil cerrado y contenía información de salud sobre cerca de 40,000 personas de los Territorios del Noroeste.

Entre los correos electrónicos y los archivos, la computadora portátil contenía información de salud extremadamente sensible, incluyendo registros sobre “… vacunas contra el VPH, C. difficile (infecciones de colon), papanicolau, tos ferina, análisis de sangre para tuberculosis, infecciones de transmisión sexual y enfermedades resistentes a los antibióticos, entre otros.”

Además de los datos de salud, la computadora portátil también contenía datos personales que podrían usarse para el robo de identidad y otros delitos. Aparentemente, el dispositivo se dejó sin cifrar porque era una tableta híbrida y una computadora portátil que no era compatible con el software de cifrado del departamento de TI.

Una computadora portátil que se requiere para manejar información tan sensible nunca debe entregarse a un empleado sin las medidas de protección adecuadas, sin importar cuán difícil sea encriptar. Si no es posible, se debe emitir un dispositivo seguro para la tarea..

Servicio Secreto robo de laptop

En el otro lado del espectro, en 2023, la computadora portátil de trabajo de un agente del Servicio Secreto fue robada de un automóvil en la ciudad de Nueva York. A pesar del robo, la computadora portátil contenía medidas de seguridad apropiadas para mitigar cualquier daño potencial..

El Servicio Secreto cifra completamente las computadoras portátiles de sus empleados y no les permite contener ninguna información clasificada. También tienen capacidades de borrado remoto para hacer que los dispositivos sean inútiles para cualquier atacante. Si bien es imposible evitar que ocurran robos, contar con una política integral de ciberseguridad puede ayudar a limitar los daños que puedan ocurrir.

El borrado remoto y el cifrado de disco completo minimizan los riesgos.

Los incidentes enumerados anteriormente muestran cuánto daño puede ocurrir si las organizaciones no se toman el tiempo para asegurar sus dispositivos con anticipación. Tenemos una tendencia a subestimar los riesgos o imaginar que ciertos escenarios nunca nos sucederán, hasta que sea demasiado tarde. La realidad es que nuestras computadoras portátiles a menudo contienen datos muy valiosos y son un objetivo principal para los ladrones.

Aunque puede parecer una molestia configurar el borrado remoto o el cifrado de disco completo en sus computadoras, es un pequeño precio a pagar en comparación con los enormes costos que pueden derivarse de las violaciones de datos.

Ver también:

- 3 de cada 5 discos duros de segunda mano contienen datos del propietario anterior

- Estadísticas de ciberseguridad

ipación en cada dispositivo que desee proteger. Antes de que su dispositivo se pierda o sea robado, siga estos pasos para configurar Prey:

1. Descargue e instale Prey en su dispositivo.

2. Cree una cuenta en Prey y regístrese en su dispositivo.

3. Configure las opciones de limpieza remota en la configuración de Prey.

Después de que un dispositivo se haya perdido o sea robado, siga estos pasos para limpiar remotamente su dispositivo:

1. Inicie sesión en su cuenta de Prey en otro dispositivo.

2. Seleccione el dispositivo que desea limpiar.

3. Haga clic en “Limpiar” para borrar todos los datos del dispositivo.

Es importante tener en cuenta que existen limitaciones en la limpieza remota, como el tiempo entre el robo y la limpieza y la necesidad de que el dispositivo esté en línea. Además, es posible que los datos no se eliminen por completo. Por lo tanto, es recomendable combinar la limpieza remota con el cifrado de disco completo para una protección más completa. En general, es importante adoptar medidas de seguridad adecuadas para proteger los datos confidenciales y valiosos tanto para las personas como para las organizaciones.