Hemos estado ocultando mensajes durante el tiempo que hemos estado enviando mensajes. La estratagema original era usar el sigilo; mensajeros rápidos y sigilosos llevaban mensajes de ida y vuelta. El método principal para mantener esos mensajes fuera de miradas indiscretas era simplemente no ser atrapado. Una vez atrapado, el contenido del mensaje terminaría en los brazos de los malos. A partir de ahí, el malo podría simplemente leer el mensaje y luego saber lo que planeó, o pretender ser el destinatario previsto y enviar una respuesta falsa ejecutando así el ataque original de Man In The Middle (MITM).

El siguiente avance en la seguridad de las comunicaciones fue ocultar el verdadero contenido del mensaje de alguna manera. Si se interceptara un mensaje de este tipo, el chico malo no podría leerlo y, por lo tanto, la información sería inútil para ellos. El arte de ocultar el contenido de un mensaje se conoció como criptografía, que es un acrónimo de las palabras griegas para ocultar y escribir.

Los métodos de encriptación de texto son tan ilimitados como nuestra imaginación. Sin embargo, las aplicaciones prácticas de cualquier método de cifrado son muy limitadas. Los métodos para cifrar y descifrar deben ser conocidos por ambas partes y deben ser lo suficientemente rigurosos como para que los malos no puedan adivinar los métodos. Esos dos problemas aparentemente simples han plagado los sistemas de cifrado para siempre. El juego de mantener las cifras de cifrado trabajando contra el ataque sin fin de los malos para romper esos mismos sistemas ha llevado a una historia rica e interesante de cifras.

Introducción a la terminología de cifrado

La criptografía es un tema rico con una historia y un futuro muy interesantes. Para aprovechar al máximo este artículo, es mejor tener un control básico de algunos términos y conceptos. La siguiente sección le ayudará con eso, y puede saltearlo y volver a consultarlo si surge la necesidad..

Cifrado de bloque

Un cifrado de bloque encripta un mensaje de un número establecido de bits (un bloque) a la vez.

Código

Los códigos son sustituciones más complejas que un cifrado, ya que los códigos transfieren significado en lugar de una sustitución de texto directo, p. El águila ha aterrizado. Las operaciones de código requieren una referencia de algún tipo, generalmente conocida como Libro de códigos. Debido a la naturaleza engorrosa de transportar y mantener libros de códigos, los códigos se han caído del uso general en la criptografía moderna en favor de las cifras.

Cifrar

Las cifras son la sustitución de texto sin formato por texto cifrado. No se atribuye ningún significado al proceso, es una operación matemática o mecánica diseñada para ofuscar simplemente el texto sin formato. EG: el algoritmo de “rotación 13” (ROT13) donde a las letras se les asignan los puntos de la letra 13 en el alfabeto. Esto da como resultado A = N, B = O, etc. Para cifrar o descifrar un mensaje, una persona solo necesita conocer el algoritmo.

Texto cifrado

el texto cifrado es la forma cifrada ilegible de texto sin formato. Cualquier persona que intente leer texto cifrado primero deberá decodificarlo. El texto cifrado de decodificación revela el texto sin formato legible.

Keyspace

El número de claves posibles que podrían haberse utilizado para crear el texto cifrado. Teóricamente, la dificultad en el texto cifrado de fuerza bruta se vuelve más difícil a medida que aumenta el espacio de teclas.

Picadillo

Un hash es un cifrado que se utiliza para proporcionar una huella digital de algunos datos en lugar de un texto cifrado de esos datos. Los cifrados de hash toman algún mensaje como entrada y generan una huella digital predecible basada en ese mensaje. Si el mensaje se cambia de alguna manera, no importa cuán trivial sea, la huella digital debería diferir dramáticamente. El uso más común de los hashes es verificar que una copia local de algún archivo sea una reproducción verdadera del archivo original.

Las características distintivas de un buen cifrado hash son:

- Es determinista; lo que significa que el mismo mensaje que se ejecuta a través del mismo cifrado hash siempre producirá la misma huella digital, y

- Tiene un bajo nivel de colisión; lo que significa que diferentes mensajes que se ejecutan a través del mismo cifrado hash deberían producir una huella digital diferente.

Cifrados monoalfabéticos

Un cifrado que usa un solo alfabeto y generalmente es una transposición simple. Por ejemplo, la letra A estará representada por la letra F.

Estos se rompen tan fácilmente que tenemos libros de criptogramas en farmacias junto con los crucigramas para divertirnos ahora.

Algunos ejemplos de cifrados monoalfabéticos son:

- Cifrado César

- Cifra de Pigpen

- Cifrado de Playfair

- Código Morse (a pesar de su nombre)

Texto sin formato

texto sin formato se refiere al texto legible de un mensaje. el texto sin formato se cifra en texto cifrado y el destinatario puede volver a descifrarlo en texto sin formato.

Cifrados polialfabéticos

Este es un cifrado transposicional, pero a diferencia de los cifrados monoalfabéticos, se usa más de un alfabeto. Hay señales incrustadas en el texto cifrado que le indican al destinatario cuándo ha cambiado el alfabeto..

Algunos ejemplos de cifrados polialfabéticos son:

- Cifrado Alberti

- Cifrado de Vigenère

Cifrado de flujo

Un cifrado de flujo encripta un mensaje de un carácter a la vez. La máquina Enigma es un ejemplo de cifrado de flujo.

Llaves simétricas / asimétricas

En todos los sistemas de cifrado menos triviales, se necesita una clave para cifrar y descifrar mensajes. Si se usa la misma clave para ambos propósitos, entonces esa clave se denomina simétrica. Si se utilizan diferentes claves para cifrar y descifrar, como es el caso de la Criptografía de clave pública, entonces se dice que las claves son asimétricas.

Las teclas simétricas generalmente se consideran ligeramente más fuertes que las teclas asimétricas. Sin embargo, tienen la carga de necesitar un método seguro para transferir las claves a todos los participantes del mensaje antes de su uso..

Criptoanálisis

Hay dos formas de descubrir el texto sin formato a partir del texto cifrado. La primera forma es descifrar el texto cifrado utilizando las técnicas de descifrado esperadas. La segunda forma es utilizar el análisis para descubrir el texto sin tener la clave de cifrado. El último proceso se conoce coloquialmente como romper criptografía, que se conoce más adecuadamente como criptoanálisis.

Análisis de frecuencia

El criptoanálisis inspecciona el texto cifrado e intenta encontrar patrones u otros indicadores para revelar el texto sin formato debajo. La técnica de criptoanálisis más utilizada es el análisis de frecuencia. En el idioma inglés, hay 26 letras y se conoce la frecuencia de las letras en el idioma común. Vocales como A y E aparecen con mayor frecuencia que letras como Z y Q. Dando un paso más atrás, palabras completas como THE y AN aparecen con más frecuencia que palabras como ANT o BLUE.

Para combatir la frecuencia de las palabras, el texto cifrado puede dividirse en bloques estándar en lugar de dejarse en su forma natural. Por ejemplo:

Dado el texto sin formato:

¿CUÁNTA MADERA SERÍA UN CHUCK DE MADERA CHUCK SI UN CHUCK DE MADERA PODRÍA CHUCK MADERA?

y aplicando un Cifrado César usando una rotación de 16 terminamos con el siguiente texto sin formato:

XEM CKSX CONOCE MEKBT Q CONOCE SXKSA SXKSA YV Q CONOCE SXKSA SEKBT SXKSA CONOCE

El análisis de frecuencia nos da algunas pistas sobre el texto sin formato:

- Las frases MEET y SXKSA aparecen repetidamente

- Las letras Q aparecen solo dos veces, lo que es un fuerte indicador de que Q es una A o una I

- Es casi seguro que la palabra MEET tiene dos vocales en el medio porque habría muy pocas palabras con dos de las mismas consonantes en esa posición..

- Una falla en las cifras rotativas es que ninguna letra puede igualarse a sí misma, por lo tanto, podemos eliminar la palabra real MEET como texto sin formato.

- Si suponemos que Q es una A o una I, también podemos suponer que E no es una A o una I y que no puede ser una E. Como estamos bastante seguros de que E es una vocal, eso deja nosotros con E siendo O o U. A partir de ahí, toma poco esfuerzo probar esas opciones y eventualmente terminar con una palabra probable WOOD.

- Si WOOD es correcto, entonces podemos cambiar las mismas letras en otras palabras: E = 0, M = W, T = D, Q = A, y continuar trabajando a través del texto cifrado.

- Otra forma de proceder sería probar si este es un cifrado de rotación simple. Para hacer eso, calcularíamos el desplazamiento a partir de una letra de texto cifrado y una letra de texto sin formato como M = W. Eso nos da 16, y si luego invierte cada letra hacia atrás 16 espacios en el alfabeto, el resto del texto sin formato hará sentido, o todavía será galimatías ininteligible.

Ahora considere el mismo ejemplo si se usan bloques estándar. El texto cifrado se vería así:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Si bien esto no hace imposible el análisis de frecuencia, lo hace mucho más difícil. El primer paso para abordar este tipo de cifrado sería intentar descomponerlo en su redacción natural. Todavía es posible ver repeticiones como MEET y SXKSA, pero es mucho más difícil elegir palabras independientes como lo que representa la Q.

Si te gusta este tipo de cosas, visita la sección de revistas de tu farmacia o librería local. Por lo general, hay libros de juegos criptográficos en la misma sección que los libros de crucigramas.

Uso de claves criptográficas reemplazadas

En el uso moderno, las claves de criptografía pueden caducar y reemplazarse. En sistemas grandes como los utilizados por los militares, las claves criptográficas se reemplazan en horarios establecidos cada hora, diariamente, semanalmente, mensualmente o anualmente. Cuando se reemplaza una clave, se dice que la clave anterior se reemplaza. Las claves reemplazadas deben destruirse porque presentan una herramienta de criptoanálisis extremadamente valiosa. Si un adversario ha recopilado y almacenado comunicaciones cifradas y luego puede descifrar esas comunicaciones obteniendo la clave reemplazada utilizada para cifrarlas, eso proporciona un terreno fértil para el criptoanálisis de los mensajes del día actual.

En Internet comercial en una era posterior a Snowden, es fácil imaginar que la NSA obtenga claves SSL reemplazadas y vuelva a descifrar el vasto tesoro de datos obtenidos a través de programas como PRISM.

Computación cuántica y criptoanálisis

Las computadoras de hoy no han cambiado significativamente desde el inicio. En el nivel fundamental, las computadoras operan en bits que son ranuras individuales que pueden contener el valor 1 o el valor 0. Cada proceso que tiene lugar en una computadora, incluido el cifrado y descifrado de mensajes, debe reducirse a ese simple Fundación.

Por el contrario, las computadoras cuánticas operan usando los conceptos físicos de superposición y entrelazamiento en lugar de bits para calcular. Si se demuestra que es factible, la computación cuántica probablemente podría romper cualquier sistema criptográfico moderno en una fracción del tiempo que lleva hoy. Por el contrario, la computación cuántica también debería ser capaz de soportar nuevos tipos de encriptación que marcarían el comienzo de una era completamente nueva de criptografía.

Progresión histórica

Las cifras iniciales monoalfabéticas y polialfabéticas tenían el mismo problema: usaban una clave estática, que nunca cambiaba. Esto es un problema porque, una vez que un adversario entendió cómo diseñar un diagrama pigpen, por ejemplo, podría descifrar cada mensaje cifrado con ese algoritmo.

Claves de cifrado

Para ofuscar más el texto, se desarrolló el concepto de cambio de claves. Usando el cifrado César, uno podría cambiar el texto cifrado simplemente incrementando el valor de la rotación. Por ejemplo:

Usando el cifrado César para encriptar la frase Huir a las colinas para todos se pierde

Rotación de 10 textos cifrados:

PVOO DY DRO RSVVC PYB KVV SC VYCD

Rotación de 4 textos cifrados:

JPII XS XLI LMPPW JSV EPP MW PSWX

La ventaja de aplicar una clave arbitraria al texto sin formato es que alguien que sepa cómo funciona el Cifrado César aún no podría descifrar el texto sin saber qué valor de rotación se usó para cifrarlo..

Si bien el ejemplo anterior es un ejemplo simple debido a la naturaleza trivial de Caesar Cipher para comenzar, la aplicación de claves más complejas puede aumentar rigurosamente la seguridad del texto cifrado.

Cifrados significativos

A lo largo de la historia ha habido muchos tipos de cifrados. Comenzaron principalmente como una herramienta militar y los militares siguen siendo los usuarios más pesados de la criptografía en la actualidad. Desde esas raíces militares, vemos que para tener éxito, un cifrado tenía que tener estos atributos.

- resistencia al criptoanálisis

- lo suficientemente flexible como para transportarlo por mensajero en condiciones difíciles

- fácil de usar en un campo de batalla fangoso y sangriento

Cualquier cifrado que fuera propenso a errores en el cifrado o descifrado en el campo de batalla o que cayera demasiado fácilmente a la intercepción e inspección no duró mucho. Tenga en cuenta que un error en el cifrado puede hacer que un mensaje completo sea completamente ilegible para el destinatario.

Algunos de los cifrados más notables siguen en la siguiente sección.

Scytale – 120 AD

Este es un sistema de cifrado simétrico y monoalfabético. El emisor y el receptor deben estar en posesión de un cilindro de madera exactamente del mismo diámetro. En efecto, esta es la clave.

El remitente toma una pieza larga y estrecha de tela y la enrolla alrededor del escita. Luego escribe el mensaje en formato estándar de derecha a izquierda en la tela. Luego, la tela se retira del escita y parece ser solo una larga tira de tela que se puede arrugar y esconder en los lugares más pequeños para el transporte.

El destinatario simplemente necesita envolver la tela alrededor de su escita correspondiente y el mensaje se vuelve claro. Si bien este simple cifrado caería muy rápidamente en criptoanálisis, la premisa es que solo un escita de exactamente el mismo diámetro podría descifrar el mensaje.

Vigenère – 1553

Originalmente descrito por Giovan Bellaso en 1553, el cifrado Vigenère ha sido recreado varias veces, más recientemente por Blaise de Vigenère en el siglo XIX. Este es uno de los primeros cifrados polialfabéticos. Todavía es de naturaleza simétrica, pero fue lo suficientemente resistente como para quebrarse y permaneció en uso durante más de tres siglos..

Los cifrados polialfabéticos permiten el uso de muchos alfabetos durante el cifrado, lo que aumenta en gran medida el espacio clave del texto cifrado. Las versiones anteriores de cifrados polialfabéticos requerían una adherencia rígida a los puntos en los que cambiaría el alfabeto. La implementación de Bellaso de este cifrado permitió al remitente cambiar alfabetos en puntos arbitrarios en el proceso de cifrado. La señal de un cambio de alfabeto tenía que acordarse de antemano entre el emisor y el receptor, por lo tanto, este sigue siendo un método simétrico de cifrado.

El cifrado de Vigenère se usó en la práctica tan recientemente como la Guerra Civil estadounidense. Sin embargo, se entiende bien que la Unión rompió repetidamente esos mensajes porque el liderazgo de la Confederación dependía en gran medida de muy pocas frases clave para señalar los cambios en el alfabeto..

Pigpen Cipher – 1700

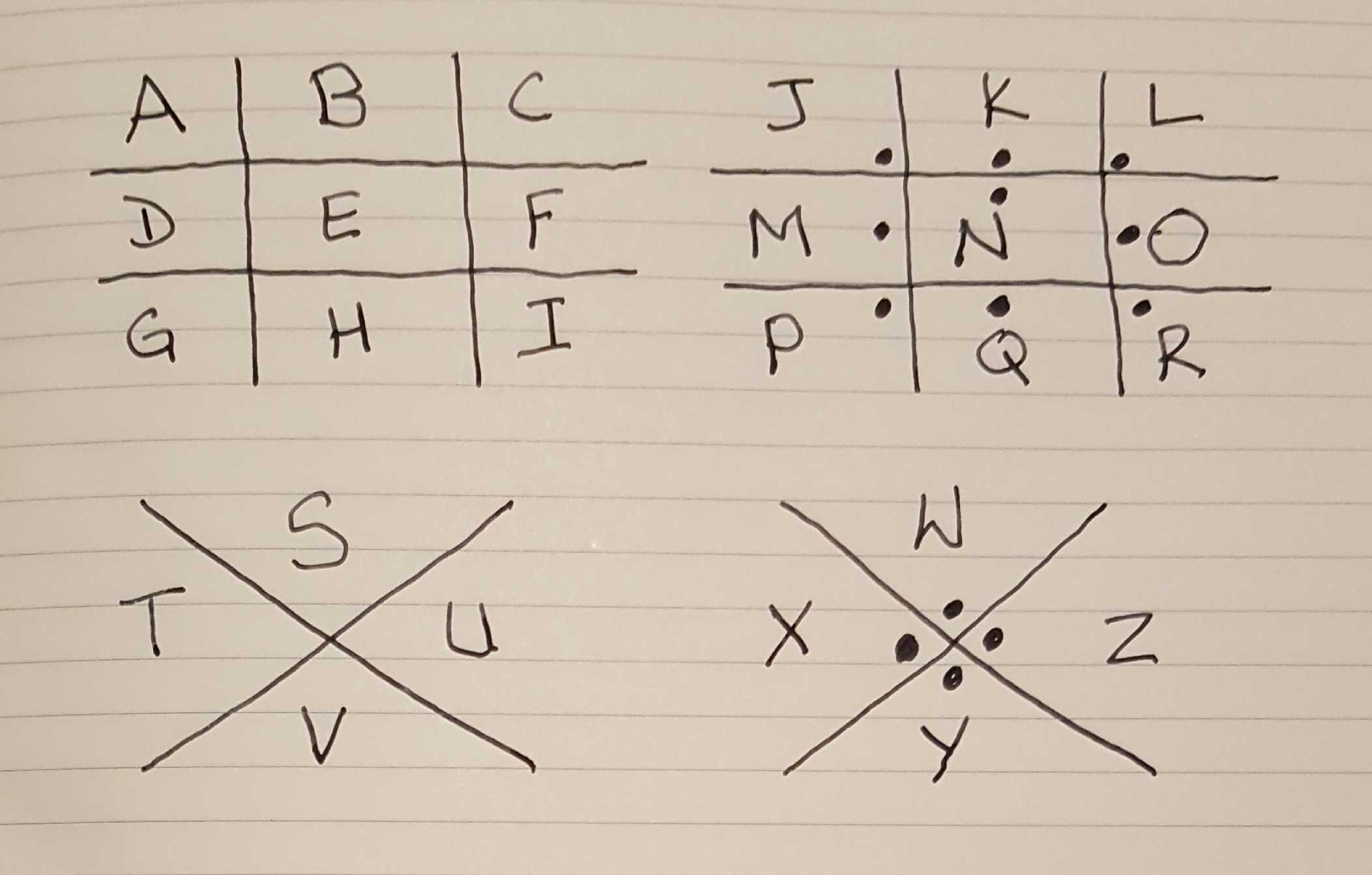

También conocido como Cifrado del masón, el Cifrado Pigpen es otro cifrado simétrico de sustitución monoalfabética. El cifrado y descifrado se realiza colocando 4 cuadrículas. Dos cuadrículas contienen 9 espacios como un tablero de tres en raya, y dos cuadrículas se asemejan a una letra X grande y contienen 4 espacios cada una. Juntos, hay 26 espacios para coincidir con las 26 letras del alfabeto latino. Todas las secciones son identificables de forma única por una combinación de la forma de la sección y la presencia o ausencia de un punto en ella. Los mensajes se cifran utilizando el identificador de sección en lugar de la letra real.

He creado una clave de cifrado Pigpen aquí:

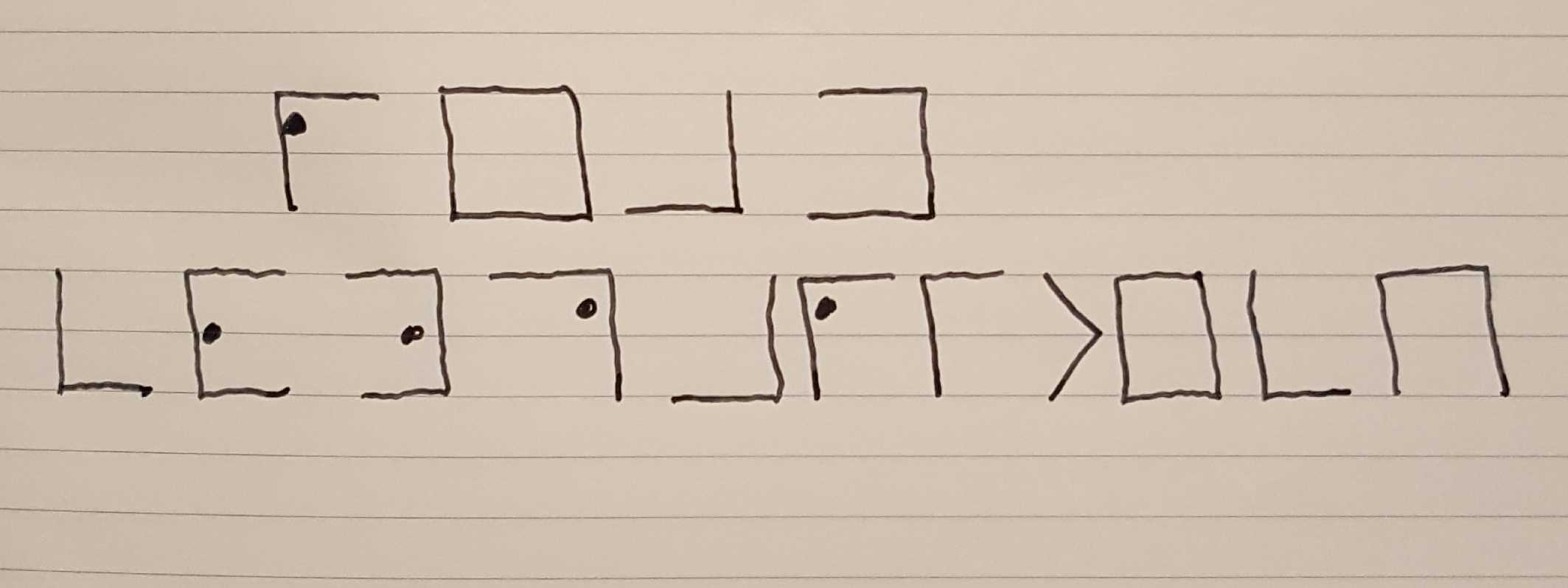

El descifrado se realiza mediante el diseño de la misma cuadrícula y la transposición del identificador de sección a la letra. Por lo tanto, una frase de texto sin formato de READ COMPARITECH se cifra en esta serie de imágenes:

Cifrado de Playfair – 1854

La cifra de Playfair utiliza 26 bigramos (dos letras) en lugar de 26 monogramas como clave de codificación. Eso aumenta enormemente el espacio clave del texto cifrado y hace que el análisis de frecuencia sea muy difícil. Los mensajes codificados en Playfair se crean construyendo una cuadrícula de letras de 5 por 5 que se genera mediante una frase corta aleatoria, y luego completando el resto de la cuadrícula con letras del alfabeto que no se repiten. Esa cuadrícula forma la clave y cualquiera que desee descifrar el mensaje debe reconstruir esta misma cuadrícula. Puede deducir que el destinatario también debe conocer la misma frase corta utilizada para cifrar el mensaje, que es mucho más difícil de determinar que un simple número de rotación.

Los lectores astutos se darán cuenta de que 5 x 5 = 25, pero hay 26 letras en el alfabeto latino. Para acomodar esto, las letras I y J generalmente se usan indistintamente. También se podrían usar otras dos cartas, pero esa información tendría que comunicarse al destinatario para asegurarse de que decodificó el mensaje correctamente.

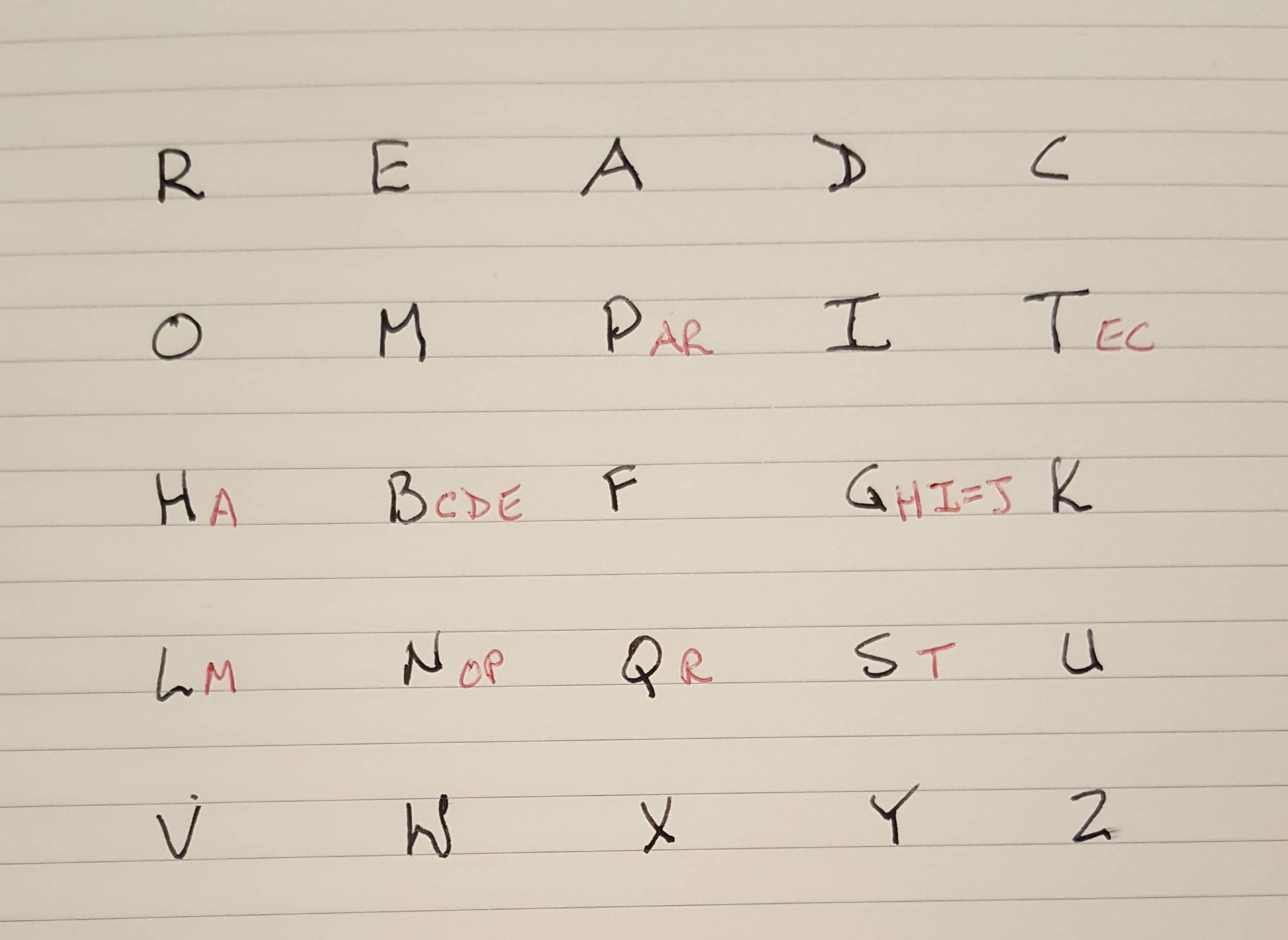

Una vez que se construyó la cuadrícula, los usuarios solo tenían que conocer 4 reglas simples para cifrar o descifrar el mensaje. Es difícil dar sentido a la clave en un artículo escrito, así que creé una cuadrícula de Playfair para ilustrar. He usado la frase LEER COMPARITECH como la frase clave. Después de escribir eso, empiezo a escribir el alfabeto para completar el resto de la cuadrícula. Recuerde que cada letra solo puede estar en la cuadrícula una vez y que I y J son intercambiables. Eso me da una clave de Playfair como la imagen de abajo. Las letras en rojo se omitieron porque ya aparecen en la cuadrícula.

Tenga en cuenta que la fase READ COMPARITECH es solo la frase aleatoria para construir la cuadrícula. No es el texto encriptado. Esta cuadrícula resultante se usaría para cifrar su texto sin formato.

Almohadillas de una vez (OTP) – 1882

Un One Time Pad (OTP) se refiere a un sistema de cifrado simétrico que usa claves que se cambian con cada mensaje. Si las claves son realmente una sola vez, entonces el texto cifrado sería extremadamente resistente al criptoanálisis. Estas teclas se escribieron literalmente en blocs de papel originalmente y dado que cada tecla se usa solo una vez, el nombre One Time Pad se pegó.

En la práctica, OTP es difícil de implementar correctamente. Como sistema simétrico, requiere que el remitente y todos los destinatarios tengan el mismo libro OTP. También tiene una desventaja significativa en que un mensaje no puede ser más largo que el pad en uso. Si lo fuera, entonces partes de la almohadilla tendrían que reutilizarse, lo que debilita significativamente el texto cifrado para el criptoanálisis.

Las OTP todavía están en uso hoy en día en algunos ejércitos para mensajes de campo rápidos y tácticos..

Engima – 1914

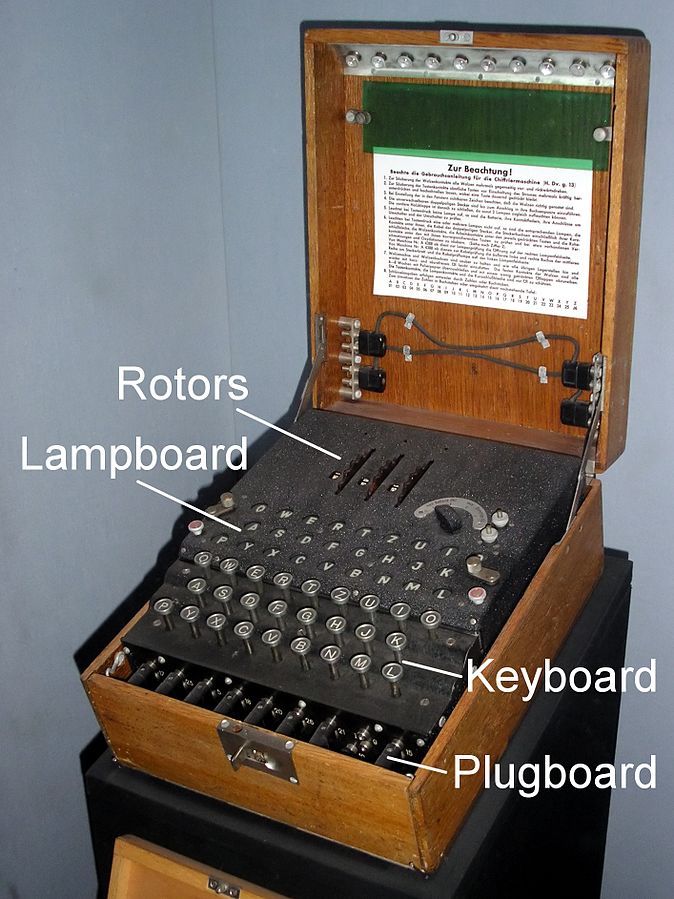

Creada por el ciudadano alemán Arthur Scherbius después de la Primera Guerra Mundial con fines comerciales, la máquina Enigma es una máquina de cifrado de corriente polialfabética. La máquina consistía en un teclado, un panel de luz y algunos rotores ajustables. Los operadores establecerían la posición de los rotores y luego escribirían un mensaje en el teclado. A medida que se escribía cada letra, una letra correspondiente se iluminaría en el panel de luz. Esta fue la letra encriptada que formó el texto cifrado. Los receptores tendrían que conocer la configuración correcta de los rotores para usar, y luego realizarán el mismo proceso. Sin embargo, a medida que el receptor escribe cada letra de texto cifrado, la letra correspondiente que se iluminaría sería la letra de texto sin formato.

El ejército alemán mejoró la máquina al agregar un tablero de conexiones y, por lo tanto, lo consideró irrompible y usó el Enigma para todo. La Oficina de Cifrado del Estado Mayor polaco rompió el Enigma militar de Alemania en 1932. Pudieron realizar ingeniería inversa en la máquina a partir de la información derivada de la pobre seguridad operativa (OpSec) de los usuarios alemanes de Enigma. Sin embargo, no pudieron descifrar los mensajes hasta que los franceses compartieron la información de Enigma obtenida de uno de sus espías alemanes..

El Buró de Cifrado de Políticas de Polonia pudo leer el tráfico del Enigma alemán durante años hasta que los continuos avances del sistema en Alemania lo hicieron demasiado difícil. En ese momento, justo antes del estallido de la Segunda Guerra Mundial, el Reino Unido y Francia se incorporaron y el monitoreo y descifrado del tráfico de Enigma se convirtió en parte del Proyecto Ultra.

En general, se acepta que la capacidad de los Aliados para descifrar el tráfico de Enigma acortó el resultado de la Segunda Guerra Mundial en varios años.

SHA Family Hash Ciphers 1993 – 2012

SHA es una familia de algoritmos que se utilizan para el hash en lugar del cifrado y es publicada por el Instituto Nacional de Estándares y Tecnología (NIST). El cifrado SHA original publicado en 1993 ahora se denomina SHA-0 para ajustarse a las convenciones de nomenclatura de versiones posteriores.

Se ha demostrado que tanto SHA-0 como SHA-1 (retirado en 2010) no pueden cumplir con las características estándar de hash (enumeradas en la sección de terminología) y ya no se usan. HMAC-SHA1 todavía se considera intacto, pero SHA-1 en todos los sabores debe descartarse en favor de las versiones superiores cuando sea práctico.

Los cifrados SHA actuales SHA-2 y SHA-3 (2012) todavía se usan hoy en día.

MD5 Hash – 1991

MD5 es un algoritmo de hash desarrollado en 1991 para abordar problemas de seguridad en MD4. Para 2004, el MD5 se había roto esencialmente por un esfuerzo de contratación colectiva que mostraba que el MD5 era muy vulnerable a un ataque de cumpleaños

Las huellas digitales MD5 todavía se proporcionan hoy para la validación de archivos o mensajes. Pero dado que está roto criptográficamente, solo se puede confiar en los hashes MD5 para detectar cambios involuntarios de archivos o mensajes. Los cambios intencionales pueden enmascararse debido a la debilidad del algoritmo.

Cifrados modernos

La criptografía se usa ampliamente en Internet hoy en día. Gran parte de nuestras actividades en Internet se encriptan mediante TLS (Seguridad de la capa de transporte) y las claves se intercambian mediante un proceso asimétrico..

Las computadoras son excepcionalmente buenas para procesar datos utilizando algoritmos. Una vez que las computadoras llegaron a la escena, el desarrollo de cifrado explotó. Las computadoras no solo son una excelente herramienta para crear cifrados criptográficos, sino que también son excepcionalmente útiles para romper cifrados criptográficos mediante criptoanálisis. Esto significa que los aumentos en la potencia de la computadora siempre se anuncian mediante el desarrollo de nuevas cifras y la retirada de las antiguas porque ahora son demasiado fáciles de romper..

Debido a esta batalla interminable de potencia informática, las computadoras que usan Internet generalmente admiten una gran lista de cifrados en un momento dado. Esta lista de cifrados se denomina conjunto de cifrado y cuando dos computadoras se conectan, comparten la lista de cifrados que ambos admiten y se acuerda un cifrado común para llevar a cabo el cifrado entre ellos. Este proceso existe para garantizar la mayor interoperabilidad entre usuarios y servidores en cualquier momento.

Cifrados como Enigma y DES (estándar de cifrado de datos) se han roto y ya no se consideran seguros para el uso criptográfico. Hasta la fecha, RSA (Rivest, Shamir, Adleman) y AES (Advanced Encryption Standard) se consideran seguros, pero a medida que aumenta el poder de cómputo, esos también caerán un día y se deberán desarrollar nuevas cifras para continuar el uso de la criptografía en el web.

Criptografía de clave pública

La criptografía de clave pública es un sistema asimétrico de amplio uso hoy en día por personas y computadoras por igual. La clave utilizada para cifrar datos pero no descifrarlos se denomina clave pública. Cada destinatario tiene su propia clave pública que está ampliamente disponible. Los remitentes deben usar la clave pública del destinatario para codificar el mensaje. Luego, el destinatario puede usar su clave secreta complementaria llamada clave privada para descifrar el mensaje.

RSA es el cifrado subyacente utilizado en la criptografía de clave pública. El cifrado RSA multiplica dos números primos muy grandes juntos como parte del proceso de generación de claves. Su fuerza se basa en el hecho de que un adversario tendría que factorizar correctamente ese producto en los dos números primos utilizados originalmente. Incluso con el poder informático actual que no es factible en la mayoría de los casos. Puede recordar que la factorización es el proceso de reducir un número a los dos números más pequeños que se pueden multiplicar para producir el número original. Los números primos tienen solo dos factores, 1 y ellos mismos. Describo la criptografía de clave pública con más detalle aquí..

Los cifrados asimétricos son más lentos que los cifrados simétricos, pero la implementación de la clave pública de la criptografía asimétrica tiene una clara ventaja: dado que la clave pública no se puede utilizar para descifrar mensajes, se puede comunicar al remitente sin ninguna protección. Por lo tanto, no es necesario que las dos partes intercambien claves antes de intercambiar su primer mensaje cifrado.

Para cosas pequeñas como correos electrónicos, la criptografía asimétrica está bien, pero para el cifrado a gran escala, como discos completos o copias de seguridad de archivos, es demasiado lenta. La mayoría de los sistemas criptográficos a gran escala actuales utilizan un enfoque híbrido; la criptografía asimétrica se usa para intercambiar claves simétricas, y luego las claves simétricas se usan para los procesos de cifrado y descifrado reales.

Texto cifrado ininterrumpido

Dada nuestra potencia informática actual, puede parecer increíble descubrir que hay algunos textos cifrados muy antiguos que aún no se han descifrado..

La carta final del asesino de Zodiak

El asesino de Zodiak fue un asesino en serie que aterrorizó a California durante varios años a finales de los años 60. El asesino envió 4 mensajes cifrados a la policía durante este tiempo, de los cuales el cuarto permanece intacto hoy..

Hay algunas afirmaciones de que la gente ha roto ese último cifrado, pero nada que haya resistido el escrutinio.

Tres mensajes finales de Enigma

No todos los mensajes de Enigma han sido descifrados todavía. Si bien hay poco valor militar al hacerlo, hay un proyecto Enigma @ Home que busca descifrar los pocos mensajes restantes de 1942. Al igual que otros proyectos @ home como SETI @ Home, el proyecto utiliza ciclos de CPU de repuesto en las computadoras de los miembros para intenta descifrar los mensajes finales.

Que sigue?

La informática sigue siendo una ciencia joven. Todavía estamos operando fuera de la “versión 1”, lo que significa que nuestras computadoras todavía están limitadas a las funciones binarias de ceros y ceros. La computación cuántica es probablemente la próxima gran novedad en la computación y cambiará fundamentalmente el funcionamiento de la computación en lugar de solo aumentar la potencia de procesamiento para manejar más unos y ceros. La mecánica cuántica tiene este extraño llamado propiamente la “superposición”, lo que significa que algo puede estar en más de un estado hasta que se observa. El experimento mental más famoso que ilustra la superposición es el del gato de Schrodinger, donde el gato en una caja está vivo y muerto hasta que colapsa en uno de esos estados al ser observado.

En computación, esto significa que los qubits (bits cuánticos) pueden tener dos estados en lugar del binario. Mientras que un bit solo puede ser 1 o 0, un qubit puede ser ambos a través del concepto de superposición. Esto no solo hace que las matemáticas difíciles, como la utilizada para factorizar grandes números, sean casi triviales de realizar, sino que también puede anunciar el final de los ataques Main-In-The-Middle.

Otra propiedad de la transmisión cuántica es el concepto de “interferencia”. La interferencia es el comportamiento de los electrones subatómicos para pasar a través de una barrera y luego volver a reunirse en el otro lado. La interferencia solo puede tener lugar si nadie la observa (¿árbol, bosque, alguien?). Por lo tanto, sería teóricamente imposible para alguien interceptar un mensaje pasado a través de un sistema cuántico sin ser descubierto. La trayectoria de los electrones se cambiaría al observarse y ya no se producirían interferencias, lo que indica que se ha observado el mensaje. La mejor computadora Quantum en este momento tiene algunos qubits, pero la tecnología está progresando rápidamente.

“Scytale” de Lurigen. CC Share-A-Like 3.0

que no conozca el método de cifrado utilizado no podrá leer el mensaje. Keyspace El espacio de claves es el número total de posibles claves que se pueden utilizar en un cifrado. Un espacio de claves más grande significa que es más difícil para los malos adivinar la clave correcta y descifrar el mensaje. Picadillo Un picadillo es una función matemática que toma una entrada de cualquier longitud y la convierte en una salida de longitud fija. Los picadillos se utilizan comúnmente en la criptografía para convertir mensajes de longitud variable en una forma que se pueda cifrar. Cifrados monoalfabéticos Los cifrados monoalfabéticos son aquellos en los que cada letra del alfabeto se sustituye por una letra diferente del alfabeto. Estos cifrados son relativamente fáciles de descifrar mediante análisis de frecuencia. Texto sin formato El texto sin formato es el mensaje original que se desea cifrar. Cifrados polialfabéticos Los cifrados polialfabéticos son aquellos en los que se utilizan varios alfabetos diferentes para cifrar el mensaje. Estos cifrados son más difíciles de descifrar que los cifrados monoalfabéticos. Cifrado de flujo Un cifrado de flujo cifra el mensaje a medida que se transmite, en lugar de cifrar bloques de texto como lo hace un cifrado de bloque. Llaves simétricas / asimétricas Los cifrados de clave simétrica utilizan la misma clave para cifrar y descifrar el mensaje, mientras que los cifrados de clave asimétrica utilizan una clave pública para cifrar el mensaje y una clave privada para descifrarlo. Criptoanálisis El criptoanálisis es el estudio de cómo descifrar mensajes cifrados sin conocer la clave correcta. Análisis de frecuencia El análisis de frecuencia es una técnica de criptoanálisis que se utiliza para descifrar cifrados monoalfabéticos. Se basa en la frecuencia de las letras en el mensaje cifrado para adivinar la sustitución utilizada. Uso de claves criptográficas reemplaz