O Wi-Fi Protected Access 2 (WPA2) é um programa de certificação de segurança desenvolvido pela Wi-Fi Alliance para proteger redes de computadores sem fio. Dependendo do tipo e idade do seu roteador sem fio, você terá algumas opções de criptografia disponíveis. Os dois principais do WPA2-Personal (a edição usada por usuários domésticos ou de pequenas empresas) são Padrão de criptografia avançado (AES) e os mais velhos Protocolo de integridade de chave temporal (TKIP), ou um combinação de ambos.

Neste artigo, explicaremos o que são AES e TKIP e sugira qual opção você deve escolher para seus dispositivos compatíveis com WPA2. Você precisa escolher o melhor modo de criptografia, não apenas por razões de segurança, mas porque o modo errado pode diminuir a velocidade do seu dispositivo. Se você escolher um modo de criptografia mais antigo, mesmo que seu roteador wifi suporte um tipo de criptografia mais rápido, a transmissão de dados diminuirá automaticamente para ser compatível com dispositivos mais antigos aos quais se conecta..

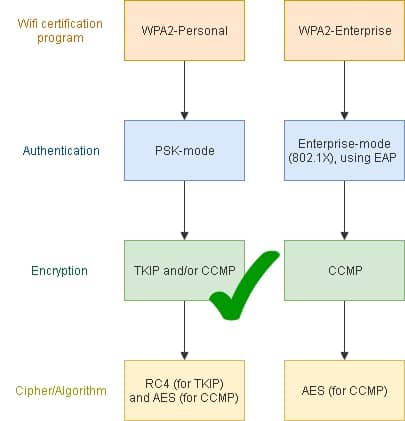

Também vamos explicar alguns termos de segurança wifi relacionados ao WPA2, por exemplo. aqueles mencionados no diagrama abaixo, focados principalmente no WPA2-Personal. Por exemplo, os termos certificações, padrões, protocolos e programas são às vezes (confusamente) usados de forma intercambiável e geralmente incorretamente. O AES é um protocolo ou um tipo de criptografia? O WPA2 é um protocolo ou um padrão? (Alerta de spoiler: AES é um padrão e WPA2 é uma certificação.) Não há problema em ser um pouco branda com a terminologia de wifi, desde que você saiba o que esses termos realmente significam. Este artigo define o registro diretamente. E sim, usamos o termo “mode” de maneira muito vaga para descrever as configurações de criptografia e autenticação WPA2.

WPA2 101 – uma (muito) breve visão geral

Existem duas versões do WPA2: Edições pessoais (para uso doméstico e de escritório) e Enterprise (para uso corporativo). Neste artigo, focaremos no primeiro, mas o compararemos com a versão Enterprise, que ajudará a ilustrar o que o WPA2-Personal não faz.

Quão confiáveis são as certificações de segurança wifi comuns?

“As redes sem fio são inerentemente inseguras. Nos primeiros dias das redes sem fio, os fabricantes tentavam facilitar o máximo possível para os usuários finais. A configuração pronta para uso para a maioria dos equipamentos de rede sem fio forneceu acesso fácil (mas inseguro) a uma rede sem fio. ”(Fonte: Dummies)

Quão seguro é o WPA2 em comparação com outras certificações wifi usadas? Até o WPA3 chegar, o WPA2 era considerado, KRACKs e tudo, a opção mais segura. As vulnerabilidades atuais do WPA2 podem ser efetivamente corrigidas, mas você ainda precisa escolher o melhor tipo de criptografia para o seu dispositivo wifi e seus requisitos de uso. Se você é uma pequena empresa com dispositivos mais antigos, por exemplo, pode ser necessário sacrificar a velocidade por segurança ou atualizar seus dispositivos. Se você é uma organização grande, pode optar por abandonar o WPA2 completamente e começar a planejar o lançamento do WPA3 o mais rápido possível..

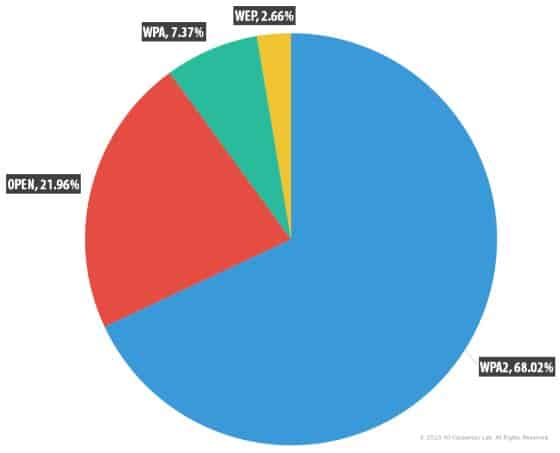

Padrões de conexão de criptografia Wifi usados em hotspots públicos de Wi-Fi globalmente (Fonte: Kaspersky Security Network (KSN))

Quão seguras são as principais certificações Wi-Fi em uso hoje?

- Aberto – Sem segurança alguma

- Privacidade equivalente com fio (WEP) – Muito pouco confiável e usa a cifra RC4, inicialmente adotada por ser muito rápida e simples de implementar. Antes popular – de acordo com o WayBack Machine, o Skype usava uma versão modificada por volta de 2010 -, desde então, é considerado muito inseguro. O WEP usa um método de autenticação em que todos os usuários compartilham a mesma chave; portanto, se um cliente for comprometido, todos na rede estarão em risco. WPA-PSK (chave pré-compartilhada) tem o mesmo problema. De acordo com a Webopedia, o WEP é inseguro, pois, como outras transmissões por wifi, envia mensagens usando ondas de rádio suscetíveis de escutar, fornecendo efetivamente segurança equivalente a uma conexão com fio. A criptografia não impede que hackers interceptem mensagens e o problema com o WEP é que ele usa criptografia estática (uma chave para todos os pacotes para todos os dispositivos em uma rede), colocando todos os dispositivos em risco, um grande potencial para os hackers. Os ladrões podem então tentar descriptografar os dados em seu lazer offline. Uma das coisas que o WPA faz é gerar uma chave exclusiva para cada dispositivo, limitando o risco para outros clientes quando um dispositivo em uma rede é comprometido.

- WPA – Usa o ineficaz TKIP protocolo de criptografia, que não é seguro. O próprio TKIP usa a cifra RC4 e o AES é opcional para o WPA. Uma boa metáfora de como o WPA funciona vem de uma postagem de Superusuário: “Se você pensa em um idioma estrangeiro como um tipo de criptografia, o WPA é um pouco como a situação em que todas as máquinas conectadas a essa rede WPA falam o mesmo idioma, mas é um idioma que é estranho para outras máquinas. Portanto, é claro, as máquinas conectadas a essa rede podem atacar umas às outras e ouvir / ver todos os pacotes enviados / recebidos por todos os outros. A proteção é apenas contra hosts que não estão conectados à rede (por exemplo, porque eles não sabem a senha secreta). “

- WPA2 – Razoavelmente seguro, mas vulnerável a ataques de força bruta e de dicionário. Usos AES criptografia e introduz o modo contador com código de autenticação de mensagem de encadeamento de bloco de criptografia (CCMP), criptografia forte baseada em AES. É compatível com o TKIP. Os fornecedores lançaram patches para muitas de suas vulnerabilidades, por exemplo, KRACK. Uma das principais desvantagens de segurança da versão WPA2-Personal é Configuração Protegida de Wifi (WPS), que permite aos usuários configurar rapidamente uma rede doméstica sem fio segura. De acordo com o US-Cert, “Ferramentas de ataque disponíveis gratuitamente podem recuperar um PIN WPS em 4-10 horas.” Aconselha os usuários a procurarem firmware atualizado de seu fornecedor para corrigir esta vulnerabilidade. O WPA2-Enterprise é mais seguro, mas existem algumas desvantagens..

- WPA3 – Ainda muito novo para fornecer dados de uso significativos, mas atualmente apresentado como a opção mais segura

AES, TKIP ou ambos, e como eles funcionam?

TKIP

Segundo a Wikipedia, o TKIP foi projetado para “substituir” o “padrão” WEP, então vulnerável, sem precisar fazer alterações no hardware que estava executando o padrão Wired Equivalent Privacy (WEP). Ele usa a cifra RC4.

O Network World explica que o TKIP na verdade não substitui o WEP; é um “embrulho”. Infelizmente, ele está envolvido com o WEP fundamentalmente inseguro, pelo motivo de ter sido planejado como uma medida temporária, porque ninguém queria jogar fora todos os investimentos em hardware que havia feito e pôde ser implantado rapidamente. A última razão foi suficiente para que fornecedores e gerentes de negócios a adotassem com entusiasmo. Na sua época, o TKIP reforçou a segurança WEP:

- Misturando uma chave base, o endereço MAC de um ponto de acesso (AP) e um número de série do pacote – “A operação de mistura foi projetada para exigir uma demanda mínima das estações e pontos de acesso, mas possui força criptográfica suficiente para que não possa ser facilmente quebrada.”

- Aumentando o comprimento da chave para 128 bits – “Isso resolve o primeiro problema do WEP: um tamanho de chave muito curto.”

- Criando um número de série exclusivo de 48 bits que é incrementado para cada pacote enviado, portanto, não há duas chaves iguais – resolve outro problema do WEP, chamado “ataques de colisão,”Que pode ocorrer quando a mesma chave é usada para dois pacotes diferentes.

- Reduzindo o risco de ataques de repetição com o vetor de inicialização expandido (IV) mencionado acima – “Como um número de sequência de 48 bits levará milhares de anos para se repetir, ninguém pode reproduzir pacotes antigos de uma conexão sem fio– eles serão detectados fora de ordem porque os números de sequência não estarão corretos. “

Quão vulnerável é realmente o TKIP? De acordo com a Cisco, o TKIP é vulnerável à descriptografia de pacotes por um invasor. No entanto, apenas a chave de autenticação pode ser roubada por um invasor, não a chave de criptografia.

“Com a chave recuperada, apenas pacotes capturados podem ser forjados em uma janela limitada de no máximo 7 tentativas. O invasor só pode descriptografar um pacote por vez, atualmente a uma taxa de um pacote por 12 a 15 minutos. Além disso, os pacotes só podem ser descriptografados quando enviados do ponto de acesso sem fio (AP) para o cliente (unidirecional). ”

O problema é que, se os chapéus brancos estão descobrindo, descobrem vetores maiores para inserir ataques, o mesmo acontece com os chapéus pretos..

Existe um desvantagem quando TKIP é usado com PSK. “Com a autenticação 802.1X, o segredo da sessão é único e transmitido com segurança à estação pelo servidor de autenticação; ao usar o TKIP com chaves pré-compartilhadas, o segredo da sessão é o mesmo para todos e nunca muda – daí a vulnerabilidade de usar o TKIP com chaves pré-compartilhadas. ”

AES

O AES (baseado no algoritmo de Rjiandael) é uma cifra de bloco (o “S” realmente significa padrão e é outra instância de terminologia confusa) usada pelo protocolo chamado CCMP. Ele converte texto sem formatação em texto cifrado e possui comprimentos de chave de 28, 192 ou 256 bits. Quanto maior o comprimento da chave, mais inescrutáveis são os dados criptografados pelos hackers.

Os especialistas em segurança geralmente concordam que a AES não possui fraquezas significativas. A AES foi atacada com sucesso apenas algumas vezes por pesquisadores, e esses ataques foram principalmente de canal lateral.

AES é a criptografia de escolha para o governo federal dos EUA e a NASA. Para obter mais garantias, visite o fórum Crypto da Stack Exchange. Para obter detalhes técnicos bem explicados sobre como a AES funciona, que está fora do escopo deste artigo, visite eTutorials.

Termos e acrônimos de Wifi que você deve conhecer

Certificações e normas

Embora o WPA2 seja um programa de certificação, geralmente é chamado de padrão e, às vezes, de protocolo. “Padrão” e “protocolo” são descrições usadas frequentemente por jornalistas e até pelos desenvolvedores dessas certificações (e correndo o risco de serem pedantes), mas os termos podem ser um pouco enganadores quando se trata de entender como os padrões e protocolos se relacionam com o wifi certificação, se não totalmente incorreta.

Podemos usar a analogia de um veículo que está sendo certificado como de inspeção técnica. O fabricante terá diretrizes que especificam segurança padrões. Quando você compra o carro, ele terá sido certificado como seguro de dirigir por uma organização que especifica os padrões de segurança do veículo.

Portanto, embora o WPA2 deva ser chamado de certificação, ele poderia ser chamado de padrão. Porém, chamá-lo de protocolo confunde o significado de protocolos reais – TKIP, CCMP e EAP – em segurança wifi.

Protocolos e cifras

Outra camada de confusão: AES é o acrônimo de criptografia avançada Padrão. E, de acordo com um usuário do Stack Exchange, o TKIP não é realmente um algoritmo de criptografia; é usado para garantir que os pacotes de dados sejam enviados com chaves de criptografia exclusivas. O usuário, Lucas Kauffman, diz: “O TKIP implementa uma função de mistura de teclas mais sofisticada para misturar uma chave de sessão com um vetor de inicialização para cada pacote.” Aliás, Kauffman define o EAP como uma “estrutura de autenticação”. Ele está correto, pois o EAP especifica a maneira como as mensagens são transmitidas; ele próprio não os criptografa. Vamos abordar isso novamente na próxima seção.

WPA2 e outras certificações wifi, use protocolos de criptografia para proteger dados wifi. O WPA2-Personal suporta vários tipos de criptografia. WPA e WPA2 são compatíveis com o WEP, que suporta apenas TKIP.

Juniper refere-se a protocolos de criptografia como AES e TKIP como cifras de criptografia. Uma cifra é simplesmente um algoritmo que especifica como um processo de criptografia é executado.

De acordo com a comunidade AirHeads:

“Você costuma ver TKIP e AES referenciados ao proteger um cliente WiFi. Realmente, deve ser referenciado como TKIP e CCMP, não AES. TKIP e CCMP são protocolos de criptografia. AES e RC4 são cifras, CCMP / AES e TKIP / RC4. Você pode ver que os fornecedores estão misturando uma cifra com um protocolo de criptografia. Se fazer um exame, uma maneira fácil de lembrar a diferença é lembrar o final do TKIP e do CCMP em “P” para o protocolo de criptografia. [sic] “

Assim como o EAP, embora seja uma autenticação, não um protocolo de criptografia.

A linha inferior:

- WPA2-Personal – Suporta CCMP (que a maioria das pessoas chama de AES) e TKIP.

- WPA2-Enterprise – Suporta CCMP e Protocolo de autenticação extensível (Protocolo de autenticação extensível (EAP).

Criptografia e autenticação WPA2

Autenticação – PSK versus 802.1X

Como o WPA, o WPA2 suporta autenticação IEEE 802.1X / EAP e PSK.

WPA2-Personal – PSK é o mecanismo de autenticação usado para validar usuários WPA2-Personal que fazem uma conexão wifi. Foi projetado principalmente para uso geral em casa e no escritório. O PSK não precisa de um servidor de autenticação para ser configurado. Os usuários efetuam login com a chave pré-compartilhada, e não com um nome de usuário e senha, como na edição Enterprise.

WPA2-Enterprise –O padrão IEEE 802.11 original (o padrão “viável” para certificação wifi) foi lançado em 1997. Versões posteriores eram frequentemente desenvolvidas para melhorar a velocidade da transmissão de dados e acompanhar as novas tecnologias de segurança. As versões mais recentes do WPA2- Enterprise estão em conformidade com o padrão 802.11 Eu. Seu protocolo de autenticação subjacente é 802.1X, que permite que dispositivos wifi sejam autenticados por nome de usuário e senha ou usando um certificado de segurança. A autenticação 802.1X é implantada em um Servidor AAA (normalmente RADIUS) que fornece funcionalidade centralizada de autenticação e gerenciamento de usuários. EAP é o padrão usado para transmitir mensagens e autenticar o autenticador de cliente e servidor antes da entrega. Essas mensagens são protegidas por protocolos como SSL, TLS e PEAP.

Criptografia – “sementes” e PMK

WPA2-Personal – PSK combina uma senha (chave pré-compartilhada) e um SSID (que é usado como “semente” e é visível para todos no intervalo) para gerar chaves de criptografia. A chave gerada – uma Chave mestra em pares (PMK) – é usado para criptografar dados usando TKIP / CCMP. O PMK é baseado em um valor conhecido (a senha), para que qualquer pessoa com esse valor (incluindo um funcionário que saia da empresa) possa capturar a chave e potencialmente usar força bruta para descriptografar o tráfego.

Algumas palavras sobre sementes e SSIDs.

- SSIDs – Todos os nomes de rede que aparecem na lista de pontos de acesso Wi-Fi do seu dispositivo são SSIDs. O software de análise de rede pode procurar SSIDs, mesmo aqueles supostamente ocultos. De acordo com Steve Riley, da Microsoft, “um SSID é um nome de rede, não – repito, não – uma senha. Uma rede sem fio possui um SSID para distingui-lo de outras redes sem fio nas proximidades. O SSID nunca foi projetado para ser oculto e, portanto, não fornecerá à sua rede nenhum tipo de proteção se você tentar ocultá-la. É uma violação da especificação 802.11 para manter seu SSID oculto; a alteração de especificação 802.11i (que define WPA2, discutida mais adiante) até afirma que um computador pode se recusar a se comunicar com um ponto de acesso que não transmite seu SSID “.

- Sementes – O comprimento do SSID e do SSID é manipulado antes de ser usado para tornar-se parte do PMK gerado. O SSID e o comprimento do SSID são usados como sementes, que inicializam um gerador de números pseudo-aleatórios usado para salgar a senha, criando uma chave de hash. Isso significa que as senhas são divididas em hash de maneira diferente em redes com SSIDs diferentes, mesmo que compartilhem a mesma senha..

Uma boa senha pode reduzir o risco potencial associado ao uso de um SSID como uma semente. Uma senha deve ser gerada aleatoriamente e alterada com frequência, principalmente após o uso de um ponto de acesso wifi e quando um funcionário deixa a empresa.

WPA2-Enterprise – Depois que o servidor RADIUS autentica o cliente, ele retorna um PMK de 256 bits que o CCMP usa para criptografar dados apenas para a sessão atual. A “semente” é desconhecida e cada sessão requer um novo PMK, portanto, ataques de força bruta são uma perda de tempo. O WPA2 Enterprise pode, mas não costuma usar PSK.

Que tipo de criptografia é melhor para você, AES, TKIP ou ambos? (Resolvido)

A pergunta original colocada neste artigo foi: você deve usar AES, TKIP ou ambos para WPA2?

Selecionando um tipo de criptografia no seu roteador

Suas opções (dependendo do seu dispositivo) podem incluir:

- WPA2 com TKIP – Você só deve selecionar esta opção se seus dispositivos forem muito antigos para se conectar ao tipo de criptografia AES mais recente

- WPA2 com AES – Essa é a melhor opção (e padrão) para roteadores mais novos que suportam AES. Às vezes você verá apenas WPA2-PSK, o que geralmente significa que seu dispositivo suporta PSK por padrão.

- WPA2 com AES e TKIP – Essa é uma alternativa para clientes herdados que não oferecem suporte ao AES. Ao usar o WPA2 com AES e TKIP (o que você pode querer fazer se estiver comunicando com dispositivos herdados), poderá experimentar velocidades de transmissão mais lentas. O AirHead Community explica que isso ocorre porque “as cifras de grupo sempre caem para a cifra mais baixa”. O AES usa mais poder de computação; portanto, se você tiver muitos dispositivos, poderá ver uma redução de produtividade no escritório. A taxa máxima de transferência para redes que usam senhas WEP ou WPA (TKIP) é 54 Mbps (Fonte: CNet).

- WPA / WPA2 – Semelhante à opção diretamente acima, você pode selecioná-la se tiver alguns dispositivos mais antigos, mas não é tão seguro quanto a opção somente WPA2

No seu dispositivo, em vez de WPA2, você pode ver a opção “WPA2-PSK”. Você pode tratar isso como a mesma coisa.

Dicas para reforçar a segurança do PSK

Os comentários de Terrence Koeman no Stack Exchange fazem uma leitura esclarecedora sobre por que o WPA2-Enterprise é mais seguro que o WPA2-Personal. Ele também fornece as dicas abaixo:

- Defina seu SSID (a “semente” do PMK) como uma sequência aleatória de quantos dígitos você permitir, o que tornará o PMK menos vulnerável a ataques de força bruta

- Crie um PSK aleatório longo e troque-o regularmente

- Um SSID exclusivo pode torná-lo vulnerável a ladrões que podem pesquisar mais facilmente em Wigle. Se você é realmente paranóico, considere usar uma VPN.

Qual é o próximo? WPA3 foi lançado

De acordo com a NetSpot, “provavelmente a única desvantagem do WPA2 é a quantidade de poder de processamento necessária para proteger sua rede. Isso significa que é necessário um hardware mais poderoso para evitar menor desempenho da rede. Esse problema refere-se a pontos de acesso mais antigos que foram implementados antes do WPA2 e suportam apenas o WPA2 por meio de uma atualização de firmware. A maioria dos pontos de acesso atuais foi fornecida com hardware mais capaz. ”E a maioria dos fornecedores continua fornecendo patches WPA2.

O WPA2 será gradualmente eliminado pelo WPA3, lançado em junho de 2023 após a identificação de uma vulnerabilidade de segurança chamada KRACK no WPA2 no ano anterior. Espera-se que a distribuição leve algum tempo (possivelmente até 2023) enquanto os fornecedores certificam e enviam novos dispositivos. Embora os patches para a vulnerabilidade do KRACK tenham sido liberados, o WPA2 não é tão seguro como o WPA3. Para começar, verifique se você selecionou o método de criptografia mais seguro. O cético Dion Phillips, escrevendo para a InfiniGate, pensa: “… é duvidoso que os atuais dispositivos sem fio sejam atualizados para oferecer suporte ao WPA3 e muito mais provável que a próxima onda de dispositivos seja submetida ao processo de certificação”.

Você entendeu; no final, é provável que você precise comprar um novo roteador. Enquanto isso, para se manter seguro, você pode corrigir e proteger o WPA2.

Ainda não há relatos documentados de ataques do KRACK, mas a certificação WPA3 oferece muito mais segurança do que apenas remover a vulnerabilidade do KRACK. Atualmente, um programa de certificação opcional, com o tempo se tornará obrigatório à medida que mais fornecedores o adotarem. Saiba mais sobre o WPA2 e o 3 com o artigo da Comparitech sobre O que é o WPA3 e qual a segurança dele?

Saiba mais sobre segurança wifi

- Uma introdução técnica excelente, embora demorada, ao TKIP, AES e o uso problemático de terminologia enganosa é The TKIP Hack

- Se você está preocupado com o WPA2 e seus dispositivos são compatíveis apenas com TKIP, escolha uma VPN confiável

- Compreender o básico da criptografia

- Aprenda a proteger seu roteador wifi – dicas para o usuário comum e qualquer pessoa que possua dados confidenciais para proteger

Veja também:

Guia de recursos de criptografia

Melhore sua própria segurança cibernética

Imagem da primeira página do protocolo WPA de Marco Verch. Licenciado sob CC BY 2.0

ficações de segurança wifi? O WPA2 é considerado a opção mais segura até o momento, apesar das vulnerabilidades conhecidas. No entanto, é importante escolher o tipo de criptografia adequado para seus dispositivos e requisitos de uso. Certificações de segurança wifi anteriores podem ter sido convenientes, mas inseguras. É importante estar ciente dos termos e acrônimos relacionados à segurança wifi, como certificações, padrões, protocolos e programas, e escolher a opção mais adequada para sua rede sem fio. Este artigo fornece uma visão geral do WPA2, incluindo as opções de criptografia disponíveis, como AES e TKIP, e dicas para reforçar a segurança do PSK. Com o lançamento do WPA3, as organizações podem optar por atualizar suas redes sem fio para a opção mais recente e segura.