O que é o WPA3? O acesso protegido por Wi-Fi (WPA) costuma ser chamado de protocolo ou padrão de segurança usado para criptografar e proteger redes wi-fi como a que você provavelmente usa em casa ou no trabalho, mas na verdade é um programa de certificação de segurança desenvolvido pelo Wi -Fi Alliance para proteger redes de computadores sem fio.

O WPA3, lançado em junho de 2023, é o sucessor do WPA2, que os especialistas em segurança descrevem como “quebrado”. O objetivo do desenvolvimento do WPA3 era melhorar o WPA em termos de simplicidade de uso e maior força criptográfica. Como seu antecessor, ele vem nas edições Personal e Enterprise, mas esta versão aprimora o WPA2 com recursos mais robustos de autenticação e criptografia e uma solução para a falha interna do WPA2, KRACK. Também inclui funcionalidade para simplificar e proteger melhor a conexão de dispositivos Wi-Fi da IoT.

O problema

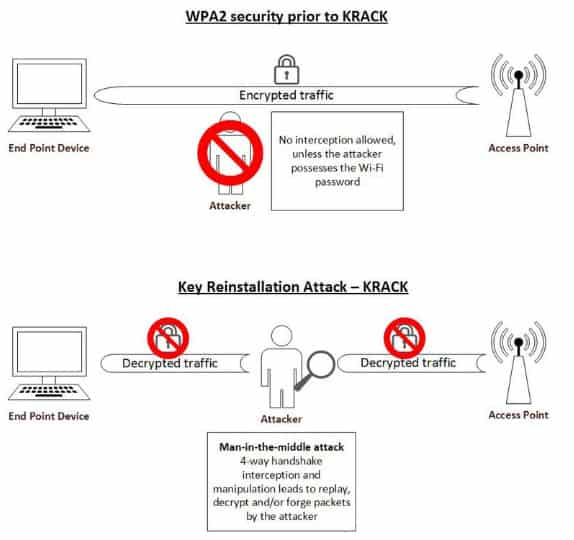

A falha do KRACK (Key Reinstallation Attack) pode ser classificada como um ataque de repetição grave e é uma forma de ataque do tipo homem do meio. O problema fundamental do WPA2, destacado pela descoberta do KRACK, é uma falha no próprio padrão de certificação WPA2 e não uma fraqueza causada pela má configuração do produto ou implementação de serviço.

Iremos nos aprofundar no KRACK mais tarde, mas o resultado final é que qualquer implementação correta do WPA2 provavelmente será vulnerável; a vulnerabilidade é inerente ao protocolo WPA2.

A solução

Em resposta a esse desastre, em junho de 2023, a Wi-Fi Alliance® anunciou a introdução da segurança Wi-Fi CERTIFIED WPA3 ™, um padrão de certificação wifi que:

- Aborda a vulnerabilidade do KRACK

- Atualiza o WPA2 com recurso de segurança adicionals. Isso é importante porque existem várias falhas na segurança do wifi que são mais atraentes para hackers e muito mais fáceis de violar do que o KRACK.

O que é o WPA3? A certificação WPA3 para dispositivos wifi pode ser comparada a um certificado de inspeção técnica para o seu carro. Sem certificação, os fornecedores de hardware não podem reivindicar conformidade com os padrões de segurança da Wi-Fi Alliance.

Pode ser algum tempo antes de o WPA3 obter o buy-in completo por usuários de wifi; Enquanto isso, “os dispositivos WPA2 continuarão a interoperar e fornecer segurança reconhecida”, de acordo com a Wi-Fi Alliance. O WPA2 continua sendo obrigatório para todos os dispositivos com certificação wifi durante o período de transição.

O que é o WPA3 e é seguro?

Este artigo examinará como o WPA3 aprimora a segurança WPA2 e coloca o KRACK em perspectiva. Embora o WPA3 seja definitivamente a rota de segurança certa a ser adotada no futuro, os usuários devem garantir que implementem um estratégia de segurança em camadas e multifacetada para proteger todos os aspectos de sua rede wifi. O WPA3 não é suficiente para proteger completamente as redes Wi-Fi, embora outras melhorias, além do patch KRACK, ajudem bastante a corrigir outras falhas na segurança do Wi-Fi. Também discutiremos algumas das críticas levantadas no WPA3. Por fim, abordaremos algumas das maneiras pelas quais usuários domésticos e empresas podem praticar wifi seguro. O WPA3 é seguro? Vamos descobrir.

A extensão da vulnerabilidade do KRACK

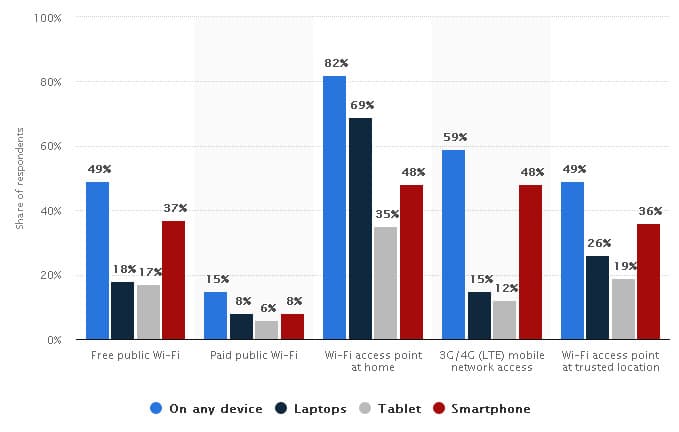

A descoberta do KRACK causou certa inquietação na comunidade de TI, porque muitos dispositivos Wi-Fi usam WPA2 e mais e mais pessoas estão usando esses dispositivos para se conectar à Internet. Segundo Wigle, em janeiro de 2023, havia mais de 400 milhões de conexões sem fio em todo o mundo. O KRACK pode tornar uma grande porcentagem deles vulnerável a ataques. (A propósito, ainda não houve ataques documentados ao KRACK.)

Acesso sem fio à Internet de acordo com usuários da Internet em todo o mundo em junho de 2015, por dispositivo (Fonte: Statista)

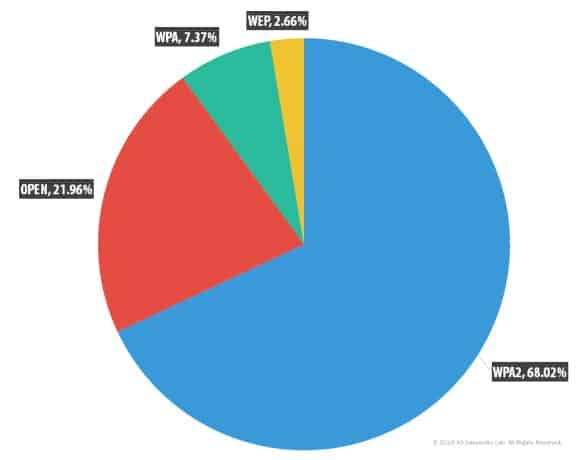

Quão seguros são os padrões atuais de criptografia wifi?

- Privacidade equivalente com fio (WEP) – Muito pouco confiável, mas ainda em uso. De acordo com a Kaspersky Labs, os hackers levariam apenas alguns minutos para invadir redes protegidas por WEP.

- Redes abertas – Sem segurança alguma.

- Acesso protegido por Wi-Fi (WPA) – Em 2002, o WPA pretendia ser apenas uma medida intermediária para substituir o WEP e foi substituído pelo WPA2 em 2004. O problema com o WPA era o uso do protocolo de criptografia TKIP ineficaz, que não é seguro.

- Acesso protegido por Wi-Fi 2 (WPA2)

- o Pessoal A versão é razoavelmente segura, mas vulnerável a ataques de força bruta e de dicionário. Pode permitir a intercepção de comunicações (handshakes) entre o ponto de acesso e o dispositivo no início de uma sessão wifi.

- o Empreendimento A versão está protegida contra intercepções de handshake porque usa procedimentos adicionais de autorização da empresa.

- Acesso protegido Wi-Fi 3 (WPA3) – Substitui o WPA2 a partir de janeiro de 2023, embora demore algum tempo para ser lançado. Ele fornece a melhor segurança wifi no momento.

Lembre-se de que APENAS dispositivos protegidos por WPA2 são vulneráveis especificamente a um ataque do KRACK. Uma rede aberta e não segura não é criptografada e vulnerável a praticamente qualquer tipo de ataque, mas não em termos de KRACK, pois não usa WPA2.

Tipos de criptografia usados em hotspots públicos de wifi globalmente (Fonte: Kaspersky Security Network (KSN))

Uma analogia do KRACKing

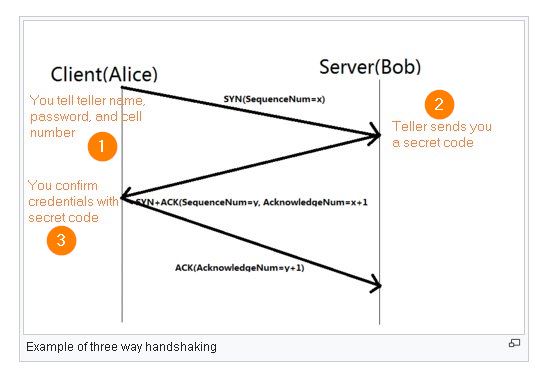

Falhas nas negociações de handshake – o ponto em que o ponto de acesso (AP) e o roteador se encontram e cumprimentam para confirmar as credenciais de um cliente – estão no centro da vulnerabilidade WPA2. Vamos dar uma olhada mais profunda no porquê na próxima seção, onde exploraremos o que é o WPA3.

Para definir a cena, aqui está uma analogia para o aperto de mão processo (se você permitir que a imaginação tenha um pouco de licença).

Ilustração de um handshake de três vias, conforme descrito na analogia abaixo (Fonte: Wikipedia, com modificações)

-

- Vamos fingir que você está no banco e o caixa pede seu nome, senha e número de telefone antes que eles lhe dêem dinheiro. Você e o banco concordaram com este procedimento de segurança para provar que você é quem diz ser ao sacar dinheiro.

- Você fornece ao caixa seu nome, senha e número de celular. Nesse banco, a próxima etapa do processo é que o banco envie ao seu telefone uma codigo secreto que você usará para confirmar sua identidade.

- Enquanto isso, sem o seu conhecimento, alguém atrás de você na fila está ouvindo e ouviu seu nome e senha e, o mais importante, sua codigo secreto.

- Depois que você sai do banco, o bisbilhoteiro corre até o caixa e, enquanto seu código secreto ainda é válido, retira o último de seus fundos usando seu nome, senha e senha roubados. codigo secreto.

Você provavelmente percebeu o ponto fraco no cenário acima; a segurança foi comprometida em algum momento ao estabelecer suas credenciais; não quando suas credenciais estavam sobrecarregadas, mas porque quando você saiu do banco, seu código secreto ainda era válido. Caso contrário, seu nome, senha, número de telefone celular e código secreto não teriam utilidade para o bisbilhoteiro..

Há uma reviravolta neste conto: o caixa e o bisbilhoteiro estão cahoots. Na verdade, esse caixa falso falsificou o caixa real (quem está almoçando) e este é um ataque do homem do meio. Ambos os criminosos agora têm suas credenciais.

Esse problema, como veremos, é o que o WPA3 resolve.

Como o WPA2 é vulnerável?

A principal vulnerabilidade no WPA2 é a aperto de mão de quatro direções ele usa para proteger conexões wifi usando uma chave pré-compartilhada (PSK). (No WPA3, o PSK é substituído por um handshake de autenticação simultânea de iguais (SAE).)

Nesta seção, usaremos a analogia da seção anterior para ajudar a ilustrar o problema.

Chave pré-compartilhada (PSK)

A parte inicial da verificação de segurança que você passou no banco na analogia acima pode ser comparada com o WPA2-PSK, autenticação que requer que um indivíduo se conecte a uma rede wifi (peça dinheiro no banco em nossa metáfora) usando uma senha. Um PSK refere-se a um “segredo compartilhado”, neste caso, uma senha.

Notas:

- WPA2 sem um PSK é uma opção usada se você deseja usar um servidor de autenticação. Uma empresa deve escolher essa opção se desejar atribuir chaves exclusivas aos dispositivos dos funcionários. Se uma chave for comprometida, a empresa precisará gerar apenas uma nova chave para um dispositivo. Isso também impediria que outros dispositivos fossem comprometidos por uma chave perdida ou roubada, o que poderia acontecer se todos os dispositivos usassem a mesma chave.

- O que é diferença entre WPA2-PSK e WPA2-Personal? Os termos são usados de forma intercambiável, embora WPA2-Personal implica o uso de AES, enquanto o WPA2-PSK implica uma escolha entre o TKIP e o AES mais antigos. Conforme explicado em um blog da Cisco, alguns dispositivos permitem WPA com AES e WPA2 com TKIP. O AES é opcional no WPA, mas no WPA2, o AES é obrigatório e o TKIP é opcional. Ambos os termos se referem ao uso do PSK, que é o que distingue WPA2-Personal de WPA2-Enterprise.

Aperto de mão de quatro vias

A autenticação de credenciais em telecomunicações é chamada de handshaking. No banco, você e o caixa trocaram um aperto de mão em três etapas para estabelecer suas credenciais, o código secreto sendo o aperto de mão final no processo.

Todas as redes wifi usam um aperto de mão de quatro vias.

Na ilustração abaixo, o ponto de acesso wifi falsificado é o caixa falso com o qual você lidou no banco.

Ilustração de como um ataque do KRACK intercepta um handshake de quatro direções (Fonte: Enisa)

Rowell Dionicio, escrevendo para o Packet6, explica: “O invasor falsificará um ponto de acesso real e enganar um cliente para ingressar no ponto de acesso não autorizado, mas permite que a autenticação Wi-Fi seja concluída. Para desencadear o ataque KRACK, o atacante repetirá uma mensagem dentro do Handshake de 4 Vias. A falha aqui é que o dispositivo da vítima aceita a repetição de uma dessas mensagens quando não deveria. portanto permitindo que o invasor use uma chave usada anteriormente. Uma chave deve ser usada apenas uma vez e esse é o alvo do ataque do KRACK com falha. ”

Dionicio continua: “A solução técnica para um ataque do KRACK é evitar os valores de reutilização. Os dispositivos não devem aceitar chaves usadas anteriormente.”

Leia uma explicação mais técnica da reutilização de nonce por Mathy Vanhoef, pesquisadora do KRACK.

O WPA3 é seguro? Claro, mas também existem melhorias no WPA2

O anúncio do WPA3 fez algumas ondas, mas levará algum tempo para ser lançado. Enquanto isso, alguns aprimoramentos do WPA2 também serão implantados:

- Imposição da adoção de quadros de gerenciamento protegidos (PMF) em todos os dispositivos “Wi-Fi CERTIFIED”

- Garantir que os fornecedores verifiquem regularmente os dispositivos certificados (Source: Commisum)

- Padronizando o conjunto criptográfico de 128 bits (Source: Commisum)

Quais são as duas versões WPA3?

O WPA vem em duas versões, baseadas nos requisitos do usuário final (uso doméstico ou comercial.) Diante disso, não há muita diferença entre o WPA3-Personal e o WPA3-Enterprise, embora o último seja mais seguro como era antes. projetado para proteger dados ultra-sensíveis e grandes empresas.

Vamos resumir rapidamente as duas versões, conforme descrito pela Wi-Fi Alliance. Para iniciantes, ambas as versões:

- Use os métodos de segurança mais recentes

- Não permitir protocolos herdados desatualizados

- Exija o uso de quadros de gerenciamento protegido (PMF). “Os quadros de ação de gerenciamento de difusão ponto a ponto estão protegidos contra espionagem e forjamento, e os quadros de ação de gerenciamento de difusão seletiva estão protegidos de forjamento”, de acordo com a Wi-Fi Alliance. Em resumo, a Wikipedia descreve os quadros de gerenciamento como “mecanismos que permitem a integridade dos dados, a autenticidade da origem dos dados e a proteção de reprodução”. Você pode encontrar uma descrição técnica de como eles funcionam no site da Cisco..

WPA3-Personal

Esta versão fornece autenticação baseada em senha com boa segurança, mesmo quando os usuários escolhem senhas curtas ou fracas. Ele não requer um servidor de autenticação e é o protocolo básico que usuários domésticos e pequenas empresas usam.

- Usa criptografia de 128 bits

- Utiliza um handshake de autenticação simultânea de iguais (SAE) que protege contra ataques de força bruta

- Incorpora o Forward Secrecy significa que um novo conjunto de chaves de criptografia é gerado toda vez que uma conexão WPA3 é estabelecida. Portanto, se a senha inicial for comprometida, não importará

- Reforça a segurança nas redes públicas

- Gerencia facilmente dispositivos conectados

- Permite a seleção de senha natural, que a Wi-Fi Alliance alega facilitará a memorização de senhas dos usuários

WPA3-Enterprise

Oferece proteção extra para redes corporativas que transmitem dados confidenciais, por exemplo, governos, organizações de assistência médica e instituições financeiras. Inclui o modo opcional de segurança de força mínima de 192 bits, alinhado com o pacote Commercial National Security Algorithm (CNSA) do Comitê de Sistemas de Segurança Nacional. Este foi um pedido do governo dos EUA.

A principal diferença entre WPA3-Personal e WPA3-Enterprise está no nível de autenticação. A versão pessoal usa PSK e a versão Enterprise, um conjunto de recursos que substituem o IEEE 802.1X do WPA2-Enterprise. Visite Wi-Fi Alliance para obter as especificações técnicas.

Para mais Eric Geier, escrevendo para a Cisco Press, explica como as empresas podem mudar para o WPA3-Enterprise.

Novos recursos WPA3

Quatro áreas de melhoria

Quatro novos recursos do WPA3 foram projetados para melhorar o WPA2. Contudo, apenas um deles é obrigatório para a certificação WPA3: o aperto de mão do dragão. Abaixo está um breve resumo dos principais recursos. Entraremos em mais detalhes posteriormente nesta seção.

- Aperto de mão mais seguro – O protocolo de autenticação simultânea de iguais (SAE) (também conhecido como Dragonfly handshake) exige uma nova interação com a rede toda vez que um dispositivo solicita uma chave de criptografia, diminuindo a taxa de uma tentativa de ataque e tornando a senha mais resistente ao dicionário e à força bruta ataques. Também evita a descriptografia offline de dados.

- Substituição da configuração protegida por wi-fi (WPS) – uma maneira mais simples de adicionar novos dispositivos com segurança a uma rede usando o DPP (Wi-Fi Device Provisioning Protocol), que permite adicionar novos dispositivos com segurança a uma rede usando um código QR ou uma senha. Conexão Fácil torna a configuração especialmente fácil para dispositivos domésticos e IoT conectados.

- Criptografia não autenticada – Melhor proteção ao usar hotspots públicos usando Wi-Fi Enhanced Open que fornece criptografia não autenticada, um padrão chamado Criptografia sem fio oportunista (OWE).

- Tamanhos de chave de sessão maiores – O WPA3-Enterprise suportará tamanhos de chave equivalentes à segurança de 192 bits durante o estágio de autenticação, o que será mais difícil de decifrar..

Vamos dar uma olhada mais detalhada na litania de acrônimos mencionados acima.

Autenticação simultânea de iguais (SAE) contra ataques de força bruta

SAE é uma troca de chaves segura e baseada em senha usado pela versão WPA3-Personal para proteger os usuários contra ataques de força bruta. É adequado para redes de malha, que recebem esse nome pela maneira como criam cobertura wifi. A Comparitech descreve a configuração simplesmente: “Ao colocar vários dispositivos em sua casa, cada um enviando um sinal sem fio, você cria uma” malha “ou rede de cobertura sem fio em sua casa. Isso ajuda a eliminar pontos mortos ou fracos. ”

Os benefícios da SAE:

- Com base na troca de chaves IEFT Dragonfly, um modelo criptográfico para autenticação usando uma senha ou frase secreta, resistente a ataques ativos e passivos e ataques de dicionário offline.

- Permite Segredo Avançado que impede que um invasor grave uma transmissão criptografada que pode ser decodificada posteriormente, caso a senha da rede sem fio seja comprometida no futuro

- Permite apenas uma tentativa de senha por sessão. Mesmo que os invasores roubem dados com a esperança de decifrar a senha em seu lazer offline, eles serão impedidos pelo recurso de um palpite, pois precisam “perguntar” ao roteador wifi sempre que o palpite estiver correto. Essencialmente, isso limita um invasor a ataques em tempo real. Houve alguma dúvida se esse recurso também poderia limitar usuários legítimos. No mundo real, é improvável que usuários legítimos façam 100 suposições consecutivas automatizadas em um segundo, assim como hackers, e um aplicativo pode ser codificado para permitir um número limitado de suposições antes que ele comece a desacelerar o serviço. Esse recurso também reforça a segurança de senhas fracas.

Protocolo de provisionamento de dispositivo (DPP) para gerenciar redes e dispositivos de IoT

Conexão Wi-Fi CERTIFIED Easy Connect ™ (que substitui o serviço de provisionamento Wi-Fi da WPA2) ajuda a conectar todos os seus dispositivos, mesmo aqueles que não possuem uma interface amigável para digitar sua senha (por exemplo, Página inicial do Google ou sua geladeira inteligente), usando um único dispositivo intermediário.

A Wi-Fi Alliance descreve como funciona: Um proprietário de rede escolhe um dispositivo como o ponto central da configuração. Embora um dispositivo com uma boa interface gráfica seja mais fácil, você pode usar qualquer dispositivo capaz de digitalizar um código de resposta rápida (QR) ou usar a NFC como o dispositivo configurador. A execução do DPP – um procedimento de inscrição de tamanho único – a partir deste dispositivo conecta todos os dispositivos digitalizados e fornece as credenciais necessárias para acessar a rede. Nota: Esse é um recurso opcional e está disponível apenas em dispositivos com Conexão Fácil.

Depois que um dispositivo Wi-Fi é registrado, ele usa sua configuração para descobrir e conectar-se à rede por meio de um ponto de acesso (Fonte: Aliança Wi-Fi)

Criptografia sem fio oportunista (OWE) para uma navegação mais segura no hotspot

OWE é o motorista por trás do WiFi Enhanced Open , implementado para proteja os usuários em hotspots públicos / convidados e evite a espionagem. Ele substitui o antigo padrão de autenticação 802.11 “aberto”. Com o OWE, seus dados são criptografados, mesmo que você não tenha digitado uma senha. Ele foi projetado para fornecer transferência e comunicação de dados criptografados em redes que não usam senhas (ou usam uma senha compartilhada) usando o Individualized Data Protection (IDP); em essência, cada sessão autorizada possui seu próprio token de criptografia. Isso significa que os dados de cada usuário são protegidos em seu próprio cofre. Mas ele também funciona em redes protegidas por senha, garantindo que, se um invasor se apossar da senha da rede, ele ainda não terá acesso aos dados criptografados nos dispositivos da rede (consulte SAE acima).

Você é vulnerável ao KRACK?

Nem tudo é desgraça e melancolia. Quem usa wifi é vulnerável, mas vamos colocar o problema em perspectiva. Um hacker só pode interceptar tráfego não criptografado entre o seu dispositivo e o roteador. Se os dados foram criptografados corretamente usando HTTPS, um invasor não pode lê-los.

Algumas garantias de Brendan Fitzpatrick, vice-presidente de engenharia de risco cibernético, escrevendo para Axio:

- Um ataque não pode ser iniciado remotamente, um invasor precisa estar no alcance físico de uma rede wifi específica.

- Um ataque ocorre apenas durante o aperto de mão de quatro direções.

- A senha do wifi não é revelada durante o ataque e o invasor não está habilitado para ingressar na rede.

- Somente se o ataque for bem-sucedido, o atacante pode descriptografar o tráfego entre a vítima e seu ponto de acesso.

- Atualmente, o ataque está focado apenas no lado do cliente do aperto de mão.

Em um post do blog, Robert Graham observa, O KRACK “não pode derrotar SSL / TLS ou VPNs”. Ele acrescenta: “Sua rede doméstica é vulnerável. Muitos dispositivos usam SSL / TLS, então tudo bem, como o eco da Amazon, que você pode continuar usando sem se preocupar com esse ataque. Outros dispositivos, como as lâmpadas Phillips, podem não estar tão protegidos. ”A solução? Patch com atualizações do seu fornecedor.

Quais softwares e dispositivos são vulneráveis ao KRACK?

De acordo com Matty Vanhoef, Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys e outros, podem ser afetados por alguma variante dos ataques. As versões Linux e Android 6.0 e superior são particularmente vulneráveis.

Você pode encontrar uma lista de fornecedores afetados na página do Instituto de Engenharia de Software Cert, o banco de dados de notas de vulnerabilidade. O site fornece links para informações do fornecedor sobre patches e correções.

Que tipo de vulnerabilidades de ataque as redes insuficientemente protegidas expõem?

Não é apenas o perigo de ser KRACK. Uma rede wifi não segura está implorando para ser atacada e o WPA3 ajudará a mitigar esses riscos. O US-Cert descreve os possíveis cenários de ataque:

- Cavalgar – O alcance típico de wifi interno é de 150 a 300 pés. Se você mora perto do seu vizinho, sua conexão pode estar aberta a atacantes … ou até mesmo ao filho nerd ao lado que usa seu wifi para baixar seus filmes.

- Wardriving – Um tipo de pegar carona em que potenciais atacantes circulam por bairros com uma antena procurando redes sem fio desprotegidas.

- Ataques gêmeos maus – Em um ataque de gêmeos malignos, um invasor imita um ponto de acesso à rede pública, configurando seu sinal de transmissão para ser mais forte do que o gerado pelo ponto de acesso legítimo. Naturalmente, os usuários se conectam ao sinal mais forte, o criminoso. Os dados da vítima são então lidos facilmente pelo hacker. Sempre verifique o nome e a senha de um hotspot wifi antes de conectar.

- Farejador sem fio – Evite pontos de acesso público que não são protegidos e onde os dados não são criptografados. Os criminosos usam “farejadores” para encontrar informações confidenciais, como senhas ou números de cartão de crédito.

- Acesso não autorizado ao computador – Um ponto de acesso não seguro pode permitir que um invasor acesse todos os diretórios e arquivos que você disponibilizou involuntariamente para compartilhamento. Sempre bloqueie o compartilhamento de arquivos em público.

- Surf no ombro – Nas áreas públicas, preste atenção nos lurkers, atacantes que assistem você digitando enquanto passam ou gravam sua sessão em vídeo. Você pode comprar um protetor de tela para evitar isso..

Roubo de dispositivos móveis – Não é apenas a rede que representa um risco para seus dados. Se o seu dispositivo for roubado quando você estiver trabalhando em um ponto de acesso, é um dia especial para os criminosos. Verifique se seus dados estão sempre protegidos por senha e se as informações confidenciais estão criptografadas. Isso inclui dados em dispositivos de armazenamento portáteis.

Alguns cuidados

Palavras de aviso dos descobridores da falha do KRACK

Mathy Vanhoef, pesquisadora de pós-doutorado em segurança de computadores da KU Leuven e uma das pesquisadoras que descobriram o KRACK, em seu site, tem algumas observações de advertência sobre o WPA3 que vale a pena ponderar.

- Aperto de mão SAE – Se o handshake do SAE não for implementado com cuidado, pode ser vulnerável a ataques de canal lateral, que a Wikipedia descreve como ataques baseados em informações sobre uma implementação de software. Parece que vulnerabilidades exploráveis decorrentes de configurações incorretas não podem ser evitadas nem mesmo pelo WPA3.

- Criptografia não autenticada – Embora o uso da Criptografia sem fio oportunista (OWE) reforce a privacidade do usuário em redes abertas, Vanhoef sugere que apenas ataques passivos (aqueles em que hackers detectam tráfego) podem ser evitados. Os ataques ativos (aqueles que usam pontos de acesso fictícios para enganar os usuários) ainda permitirão que um adversário intercepte o tráfego. Vanhoef explica:

Uma falha do OWE é que não há mecanismo para confiar em um ponto de acesso no primeiro uso. Compare isso com, por exemplo, SSH: na primeira vez em que você se conecta a um servidor SSH, pode confiar na chave pública do servidor. Isso impede que um adversário intercepte o tráfego no futuro. No entanto, com o OWE, não há opção para confiar em um AP específico no primeiro uso. Portanto, mesmo se você se conectou a um ponto de acesso específico anteriormente, um adversário ainda pode configurar um ponto de acesso falso e fazer com que você se conecte a ele no futuro.

- Oportunidade perdida – Apenas um dos quatro recursos apontados pela Wi-Fi Alliance na preparação para o WPA3 é realmente obrigatório para o WPA3. “Infelizmente, o programa de certificação WPA3 exige apenas o suporte do novo handshake de libélula. É isso aí. Os outros recursos são opcionais ou fazem parte de outros programas de certificação. Receio que, na prática, isso signifique que os fabricantes implementem o novo handshake, coloquem nele um rótulo “certificado WPA3” e terminem “, diz Vanhoef. O resultado final será que o usuário final não sabe realmente quais recursos estão incluídos e quão seguros são.

(Fonte: Mathy Vanhoef e Frank Piessens. 2023. Ataques de reinstalação de chave: forçando a reutilização do Nonce no WPA2. Em anais da 24ª Conferência ACM sobre Segurança de Computadores e Comunicações (CCS). ACM.)

O que os cínicos, incluindo desenvolvedores de TI, têm a dizer sobre o WPA3?

Participe das conversas no blog de Bruce Schneiner, DD-WRT, Security Stack Exchange ou Community Spiceworks para obter informações interessantes sobre se o WPA3 é realmente a panacéia definitiva para vulnerabilidades de segurança de Wi-Fi. E se a vulnerabilidade vale a pena gastar muito sono. Algumas contribuições:

- “Eu suspeito que o WPA3 vai ajudar. Por um tempo – até os meninos maus encontrarem outro buraco.”

- “UMA excelente fluxo de receita para fornecedores de hardware quem vai parar de consertar o equipamento atual e insistir para que você compre os novos WAPs se quiser o WPA3. ”

- “O aspecto mais decepcionante do WPA3 é que, como todos os padrões wifi anteriores (WEP, WPA, WPA2 e até WPS), este foi desenvolvido por um consórcio fechado, apenas para membros […] Todo o anúncio do WPA3 promete que o processo fechado no WPA4 pode começar agora. ”

- “O vetor de ataque usando o KRACK é simplesmente muito pequeno (e continuará a diminuir) para disseminar esses ataques. “As redes abertas, por exemplo, não são vulneráveis ao KRACK, mas correm muito mais riscos a ataques maliciosos do que as redes WPA2. No momento da redação deste artigo, nenhum ataque ao KRACK foi, de fato, documentado; Os especialistas argumentam que isso ocorre porque o esforço é grande demais para os criminosos cibernéticos quando existem tantos alvos mais brandos ao redor.

Nessa nota cínica, pratique wifi seguro, mantenha-se informado e comece a economizar para um novo roteador. De acordo com Dion Phillips, escrevendo para a InfiniGate, “… é duvidoso que os atuais dispositivos sem fio sejam atualizados para oferecer suporte ao WPA3 e muito mais provável que a próxima onda de dispositivos seja submetida ao processo de certificação. Dito isto, os dispositivos clientes também precisarão ser certificados da mesma maneira para poder tirar proveito da nova certificação. ”

Os especialistas concordam que o lançamento será no final de 2023. Você precisará comprar um novo roteador, mas o WPA3 é compatível com versões anteriores, portanto, talvez você não precise atualizar todos os seus dispositivos conectados, a menos que sejam realmente antigos.

Como você pode se proteger?

Como as empresas podem se proteger? (Resolvido)

Mathew Hughes tem algumas sugestões práticas temperadas com algumas palavras de cautela.

- Instale um patch compatível com versões anteriores – Infelizmente, diz Hughes, não apenas muitas pessoas demoram a instalar patches, mas muitos fabricantes demoram a emiti-las.

- Instale um VPN, um túnel criptografado entre dispositivos, impedindo a espionagem de pessoas de fora – para algumas pessoas, ele diz, isso pode ser impraticável, pois eles não poderão acessar outros dispositivos conectados em sua rede.

- Usar SSL / TLS – Isso fornece uma camada extra de criptografia para impedir ladrões e bisbilhoteiros, pois criptografa pacotes na camada de sessão em vez de na camada de rede (que pode ser direcionada pelos atacantes do KRACK).

- Atualizar dispositivos e software – Verifique se o seu departamento de TI lança atualizações e patches regulares de software para todos os dispositivos da empresa, incluindo BYODs. Entre em contato com os fabricantes para garantir que eles realmente emitiram patches que abordam a falha do KRACK.

além do que, além do mais, proteja seu roteador – Verifique se o seu roteador está bloqueado, protegido contra ameaças internas ou pessoas de fora que visitam o prédio. Também há vários padrões no roteador que você pode alterar para reforçar a segurança, por exemplo restringindo o tráfego de entrada, desativando serviços não utilizados, alterando as informações de login padrão e alterando o SSID em dispositivos mais antigos. Verifique se o firewall do roteador está ativado (nem sempre é feito automaticamente.) Use o SSID para criar pontos de acesso separados para sua equipe e clientes. Desative a Configuração Protegida de WiFi (WPS), usada para ajudar no emparelhamento de dispositivos.

Leia também dicas relacionadas a redes domésticas abaixo.

Dicas de segurança Wi-Fi para redes domésticas e dispositivos IoT (resolvido)

-

- Pratique o senso básico de segurança wifi – Leia o guia da Comparitech para proteger sua rede wifi doméstica.

- Pare de usar o wifi – Conecte-se à Internet através de uma conexão Ethernet ou de dados (3 / 4G) em casa ou use dados móveis, principalmente para transações confidenciais.

- Atualizar dispositivos e software – Isso inclui todos os seus dispositivos, bem como o seu roteador. Entre em contato com os fabricantes para garantir que eles realmente emitiram patches que abordam a falha do KRACK.

- Desativar compartilhamento de arquivos – Embora seja tentador compartilhar fotos com amigos e familiares, tente evitar fazer isso em um local público. Você também deve criar um diretório para compartilhamento de arquivos e restringir o acesso a outros diretórios. Sempre proteja com senha qualquer coisa que você compartilhe.

-

- Não realize transações confidenciais em locais públicos – Faça seu banco on-line em casa.

- Instale o HTTPS em qualquer lugar – O HTTPS Everywhere da Electronic Frontier Foundation (EFF) é uma extensão de código aberto Firefox, Chrome e Opera que criptografa as comunicações com a maioria dos sites. A extensão não é uma opção à prova de falhas se um site não oferecer criptografia HTTPS, mas se estiver disponível, o HTTPS Everywhere garantirá que esse seja o conteúdo que ele fornece.

- Use um VPN – Embora as VPNs ofereçam grande segurança aos seus dados, verifique se o seu provedor tem tanta consciência de segurança quanto você e reconhece o seu direito à privacidade. Relatado por Bryan Clark no artigo The Next Web, PureVPN, que alegou não manter registros ou informações de identificação de seus usuários, misteriosamente parecia ter fornecido informações suficientes para permitir que o FBI rastreie e prenda um perseguidor. Sua VPN mantém registros? Em um estudo aprofundado, a Comparitech revela a verdade sobre 123 políticas de registro de VPN.

- Configurar um roteador wifi doméstico – Um roteador virtual permite que você compartilhe sua conexão com a Internet com outros dispositivos próximos. É mais fácil do que você pensa, semelhante à configuração de um ponto de acesso wifi no seu smartphone.

- Proteja seu roteador – Existem vários padrões no roteador que você pode alterar para fortalecer a segurança, por exemplo, restringindo o tráfego de entrada, desativando serviços não utilizados e alterando o SSID em dispositivos mais antigos.

- Confirme se seu ISP está atualizado – Muitos usuários de wifi em casa usam o roteador fornecido pelo provedor de serviços de Internet. Se o fizer, confirme se o seu ISP corrigiu todos os seus dispositivos.

- Evite pontos de acesso Wi-Fi públicos – Ou, pelo menos, aprenda como minimizar os riscos do uso de wifi público.

- Verificar manualmente se os URLs são seguros – URLs HTTP usam criptografia SSL para proteger os visitantes do site. URLs HTTP não. Você pode ver se um URL é seguro na barra de endereço. Além disso, ative o Sempre use uma conexão segura (HTTPS) no seu dispositivo.

- Use senhas seguras – A Comparitech tem algumas sugestões para criar senhas fortes. Sempre altere senhas padrão, como “Admin” ou “123”.

- Mantenha o software antivírus atualizado – Escolha um software antivírus respeitável e mantenha-o atualizado. Há também muitos aplicativos antivírus gratuitos disponíveis.

- Desligue isso – Desligue a conexão wifi quando não estiver em uso e desative a reconexão automática.

- Use segurança em várias camadas – Mantenha o firewall do sistema operacional atualizado e use a autenticação de dois fatores para acessar suas contas da Internet.

- Usar criptografia AES (Advanced Encryption Standard) – Verifique se a sua rede doméstica usa WPA2 com criptografia AES, não TKIP. Ambas as opções de criptografia são vulneráveis à descriptografia de tráfego via KRACK, mas o AES não é vulnerável à injeção de pacotes.

Preciso de WPA3?

É melhor prevenir do que remediar, então sim. Porém, durante o período de transição (o período em que os fornecedores certificam seus dispositivos), você pode corrigir o WPA2.

Alterar sua senha WPA2 não o protegerá contra um ataque do KRACK que se concentra no gerenciamento de chaves. No entanto, faz sentido para a segurança sempre escolher senhas fortes.

Mas é suficiente?

John Wu, em um artigo no LinkedIn, diz que o WPA3 não é suficiente para garantir a segurança total do wifi, porque os hackers usam outros métodos para atacar os métodos wifi. “O vírus VPNFilter recente não tira proveito de nenhuma das deficiências do WPA2. Em vez disso, o ataque tem como alvo vulnerabilidades conhecidas na interface da web dos roteadores WiFi, portas remotas que são abertas com senhas codificadas, software que não é atualizado e dispositivos IoT conectados vulneráveis ”.

A solução? Use as listas de verificação acima sobre como proteger suas conexões wifi como um guia para criar um abordagem em camadas para a segurança wifi. Topo da lista? Mantenha-se atualizado com os patches.

protejam suas redes Wi-Fi com senhas fortes e atualizações regulares de firmware. É importante lembrar que a segurança da rede Wi-Fi é uma responsabilidade compartilhada entre os fornecedores de hardware, desenvolvedores de software e usuários finais. Com o WPA3, a Wi-Fi Alliance está trabalhando para melhorar a segurança das redes Wi-Fi e proteger melhor os dispositivos IoT, mas é importante que os usuários também façam sua parte para garantir a segurança de suas redes.