A esteganografia é uma prática antiga que envolve ocultando mensagens e dados. Desde suas origens humildes, que envolviam ocultar fisicamente as comunicações e usar tintas invisíveis, ele agora passou para o mundo digital, permitindo que as pessoas colocassem informações críticas em arquivos aparentemente mundanos.

Pode não ser tão popular quanto a criptografia do irmão mais velho, mas a esteganografia ainda tem aplicações importantes. Então, vamos discutir o que é a esteganografia, a história por trás dela, como ela difere da criptografia, seus principais casos de uso e como ela pode ser detectada..

O que é esteganografia?

Simplificando, a esteganografia é o estudo e a prática de ocultar informações. Isso pode ser feito fisicamente ou digitalmente, com técnicas que variam de piscar no código Morse a ocultar dados em arquivos .mp3.

A história da esteganografia

O primeiro caso escrito de esteganografia é encontrado em Histórias por Heródoto. Ele escreve que isso aconteceu durante a Revolta Jônica, um levante de algumas cidades gregas contra o domínio persa por volta de 500 aC. Histiaeus, o governante de Mileto, estava longe de sua cidade, atuando como conselheiro do rei persa.

Ele queria voltar para Mileto, que estava sob o controle de seu genro, Aristágoras, e planejou encenar uma revolta em Jônia como pretexto para seu retorno. É aqui que entra a esteganografia: Raspou a cabeça de um de seus escravos e tatuou uma mensagem em seu couro cabeludo.

Histiaeus então esperou o cabelo do escravo voltar a esconder e esconder a mensagem, depois o enviou a Aristágoras com instruções para raspar a cabeça do escravo mais uma vez e ler a mensagem. O texto oculto lhe dizia para se levantar contra o domínio persa, que deu início à revolta contra seus conquistadores..

Heródoto conta outra história sobre a esteganografia que ocorreu vários anos depois, quando o rei espartano Demaratus enviou um comprimido de cera aparentemente em branco de volta a Esparta. Escondida sob a cera, havia uma mensagem que avisava a invasão planejada dos espartanos de Xerxes.

Heródoto é conhecido por seus contos altos, então não podemos ter certeza de quão verdadeiras são essas histórias, mas elas são os primeiros registros de esteganografia que temos.

Não demorou muito para que formas mais sofisticadas de esteganografia fossem registradas. No século IV aC, Aeneas Tacticus fez menção a uma técnica de perfuração. Filo de Bizâncio foi o primeiro a discutir tintas invisíveis, escrevendo sobre eles no século III aC. Sua receita usou nozes para escrever texto e uma solução de sulfato de cobre para revelá-lo.

O termo esteganografia foi usado pela primeira vez em um livro chamado Steganographia por Johannes Trithemius. A palavra combinava o grego esteganos, o que significa oculto, com graphein, o que significa escrever.

Steganographia era um livro inteligente que supostamente tratava de magia e ocultismo, mas usava criptografia e esteganografia para ocultar seu verdadeiro assunto, centrado na criptografia e esteganografia.

Steganographia foi seguido por Polygraphia, publicado pela primeira vez após a morte de Trithemius, em 1518. Este foi um livro mais direto sobre esteganografia e sua prática.

Outro desenvolvimento importante da esteganografia ocorreu em 1605, quando Francis Bacon criou a cifra de Bacon. Essa técnica usou dois tipos de letra diferentes para codificar uma mensagem secreta em um texto aparentemente inocente.

Os micropontos foram desenvolvidos pela primeira vez na segunda metade do século 19, mas não foram usados muito para esteganografia até a Primeira Guerra Mundial. Eles envolvem a redução de uma mensagem ou imagem até o tamanho de um ponto, o que permite que as pessoas se comuniquem e transmitam informações sem que seus adversários saibam.

Houve uma grande variedade de outros desenvolvimentos e técnicas esteganográficas ao longo dos anos. A esteganografia continua sendo praticada até hoje, com versões de baixa tecnologia frequentemente usadas por gangues de prisão e métodos digitais aproveitados para ocultar dados em fotos, áudio e outras mídias.

Esteganografia vs criptografiay

A esteganografia está focada em esconder a presença de informações, enquanto a criptografia está mais preocupada em garantir que as informações não possam ser acessadas. Quando a esteganografia é usada corretamente, ninguém – além dos destinatários pretendidos – deve ser capaz de diga que existe alguma comunicação oculta ocorrendo. Isso a torna uma técnica útil para situações em que o contato óbvio é inseguro.

Por outro lado, a criptografia tende a ser usada em situações em que os participantes não se preocupam se alguém descobrir que estão se comunicando, mas precisam que a própria mensagem seja oculta e inacessível a terceiros.

Vamos ver alguns exemplos para entender as diferenças. Se você era um ativista político preso e precisa se comunicar com sua organização, a logística pode ser um desafio. As autoridades podem monitorar tudo o que entra e sai do seu celular, para que você provavelmente teria que esconder qualquer comunicação que ocorra.

Nesse tipo de situação, a esteganografia seria uma boa escolha. Pode ser um desafio com os recursos que você tem em mãos, mas você pode escrever uma carta simples com uma mensagem oculta oculta com diferentes tipos de fonte ou outras técnicas esteganográficas.

Como alternativa, digamos que você seja um diplomata discutindo detalhes secretos com seu país de origem. É normal que diplomatas conversem com funcionários de seu próprio país, para que as próprias comunicações não levantem suspeitas. No entanto, como o conteúdo da conversa é extremamente secreto, o diplomata pode querer usar criptografia e conversar através de uma linha criptografada.

Se espiões ou atacantes tentarem interceptar a conversa, eles irão só têm acesso ao texto cifrado, e não ao que as duas partes estão realmente dizendo.

Vamos virar as coisas para examinar as diferenças ainda mais. Se o ativista político usasse criptografia para se comunicar com sua organização, as autoridades provavelmente o teriam interceptado.

Os funcionários veriam o texto cifrado e saberiam que o ativista estava tentando enviar mensagens codificadas; provavelmente, parariam a entrega e interrogariam o ativista sobre isso. Isso pode terminar muito mal, em espancamentos, tortura ou até na morte do ativista. É por isso que a esteganografia seria mais adequada nesse cenário.

Por outro lado, diplomatas são frequentemente monitorados por seus países anfitriões. Se um diplomata tentasse enviar mensagens esteganograficamente ocultas de volta para casa, elas poderiam ser interceptadas, analisadas e o conteúdo descoberto. Nessa situação, a criptografia é mais adequada, porque, embora os interceptadores saibam que a comunicação está ocorrendo, eles não serão capazes de descobrir o que diz respeito..

Veja também: Guia do iniciante para criptografia

Combinando esteganografia & criptografia

Embora esses dois processos sejam frequentemente realizados separadamente, eles também podem ser combinados para obter as vantagens dos dois campos. Se você deseja ocultar o fato de que a comunicação está ocorrendo, mas também proteger a mensagem caso seja descoberta, primeiro você pode criptografá-la e depois ocultá-la com esteganografia.

Como exemplo, digamos que você deseja ocultar a mensagem “Estou indo para casa” com uma simples cifra de César e tinta invisível. Usando a cifra, você pode mudar cada caractere para o que segue no alfabeto, fornecendo um texto cifrado de:

J’n hpjoh ipnf

Agora que você tem o seu texto cifrado, você pode anotá-lo em seu pedaço de papel com suco de limão ou qualquer tipo de tinta invisível que você tem em mãos. Desde que o destinatário saiba onde a mensagem estará, como revelá-la (calor, neste caso) e como descriptografá-la, eles poderão acessar a comunicação secreta.

Se alguém intercepta a mensagem, mas não consegue detectar a tinta invisível, não saberá que houve nenhuma comunicação. Se eles souberem que existe uma mensagem, mas não conseguirem decifrar o código, a própria mensagem ainda estará segura, mas o interceptador saberá que algo foi enviado. Eles não poderão acessar o conteúdo da mensagem, a menos que possam decifrar o código.

Se você deseja aumentar a segurança das comunicações, poderá usar métodos mais sofisticados de criptografia e esteganografia, como AES e BPCS (segmentação por complexidade do plano de bits), respectivamente..

Os usos da esteganografia

A esteganografia tem várias aplicações surpreendentes, além da óbvia de ocultar dados e mensagens. Os hackers o usam para ocultar código em ataques de malware. Impressoras usam esteganografia ocultando também pontos amarelos imperceptíveis que identificam qual impressora criou um documento e a que horas. Técnicas esteganográficas também são freqüentemente usadas em marca d’água e impressões digitais para comprovar propriedade e direitos autorais.

As limitações da esteganografia

A esteganografia é uma prática útil, mas tem várias limitações. Existem dois fatores principais que freqüentemente competem – o primeiro é quão óbvio e fácil os dados ocultos são para detectar (seja pela percepção humana ou por outras formas de análise), enquanto a segunda é quantos dados podem ser ocultados em um determinado arquivo ou peça de comunicação.

Quanto maior a porcentagem de dados que alguém tenta ocultar, mais fácil é localizar. A quantidade de dados que você pode incluir com segurança em um determinado arquivo dependerá da técnica esteganográfica, nível de risco e quantidade de análises esperadas.

Se os dados estão ocultos nas imagens, ainda é muito difícil para o olho humano detectar anomalias quando 20% dos dados foram substituídos, supondo que as informações estejam bem ocultas. Em porcentagens mais baixas, a imagem terá a mesma aparência. À medida que mais dados são compactados, a qualidade começa a se deteriorar e você pode até ver os elementos da imagem oculta.

Se você está tendo problemas para entender como é, confira os exemplos começando na página três e depois novamente na página 12 deste documento escrito por John Ortiz para a Black Hat.

Se usarmos 20% como referência, é melhor ter um arquivo com pelo menos cinco vezes o tamanho dos dados que você deseja ocultar. Com esta técnica em um nível de baixo risco, você deseja um arquivo de cinco gigabytes para cada gigabyte que deseja ocultar.

Isso torna a esteganografia relativamente ineficiente. Se seu objetivo é manter os dados seguros e confidenciais, em vez de ocultar o fato de que a comunicação está ocorrendo, a criptografia geralmente é uma opção melhor.

Além do problema de eficiência, o destinatário também precisa saber onde e como as informações foram ocultadas para que possam acessá-las. Isso geralmente significa que você precisará acessar um canal seguro para poder discutir esses detalhes sem que nenhum invasor os intercepte. Como geralmente é difícil encontrar canais seguros, principalmente em situações que exigem esteganografia, esse pode ser um problema difícil de superar.

Por fim, ao tentar manter as informações ocultas, é importante considerar o princípio de Kerckhoffs:

“UMA sistema de criptografia deve ser seguro mesmo que tudo sobre o sistema, exceto o chave, é conhecimento público “.

O ponto central é que é imprudente usar um sistema em que a única proteção seja a falta de consciência do inimigo – eles podem tropeçar ou deduzir que há dados ocultos e descobrir maneiras de extraí-los.

Depende da situação, mas se for de extrema importância manter as informações seguras e inacessíveis a terceiros não autorizados, os dados devem ser criptografados com uma chave privada antes da aplicação das técnicas esteganográficas..

Os diferentes tipos de esteganografia

Existem muitos tipos de esteganografia para cobrir cada um deles, portanto, manteremos as formas mais usadas e interessantes, dando exemplos de como elas são usadas..

Esteganografia física

A esteganografia foi desenvolvida muito antes dos computadores; portanto, existem várias técnicas não digitais que podemos usar para ocultar informações..

Tinta invisível

Ao longo da história, a tinta invisível tem sido uma das práticas esteganográficas mais comuns. Funciona sob o princípio de que uma mensagem pode ser escrita sem deixar marcas visíveis, apenas para ser revelada posteriormente após a aplicação de um determinado tratamento..

Uma grande variedade de substâncias pode ser usada como tintas invisíveis. Algumas delas incluem suco de limão, cola, vinho, vinagre, leite e água com sabão, que podem ser visíveis pelo calor. Detergentes para a roupa, protetor solar, sabão e saliva também são tintas invisíveis, mas são revelados pela luz ultravioleta.

Há também várias combinações em que o primeiro ingrediente é usado para escrever e o segundo causa uma reação química que torna a imagem visível. Isso inclui amido e iodo, sulfato de ferro e carbonato de sódio, vinagre e água de repolho roxo, fumos de fenolftaleína e amônia, além de nitrato de sal e prata.

Lata de tinta invisível só seja invocado quando os adversários não suspeitarem que foi usado. Se as mensagens já estiverem sendo rastreadas, talvez não seja a melhor técnica, porque é relativamente fácil descobrir as mensagens. Da mesma forma, se o processo de escrita deixar para trás algum sinal, como textura diferente, marcas de arranhões ou brilho alterado, a tinta invisível poderá ser detectada pelo inimigo.

A tinta invisível era uma parte crítica do processo de comunicação de George Washington, enquanto ele trabalhava para derrubar os britânicos. Ele criou um grupo de espiões em 1778 e as mensagens eram frequentemente enviadas entre os membros. Eles costumavam escrever uma lista de compras legítima com uma mensagem de tinta invisível escondida embaixo, para o caso de a nota ser interceptada.

Eles usaram uma tinta desenvolvida pelo Dr. James Jay. Washington costumava se referir a ele como “remédio” em suas cartas como capa. As cartas também eram frequentemente escritas em código, para o caso de os britânicos encontrarem uma das mensagens. A combinação de esteganografia com criptografia adicionou outra camada de proteção.

Cifras nulas

As cifras nulas ocultam suas mensagens reais em meio a textos aparentemente normais, usando várias técnicas diferentes. Exemplos comuns incluem a criação de um texto mundano, onde cada enésima palavra, ou mesmo letra, faz parte da mensagem secreta.

Por exemplo, se usarmos uma cifra nula em que cada quinta palavra é nossa mensagem real, podemos receber uma mensagem como:

Eu não quero nenhum cachorros porque fede e estamos não é conhecido por ser ótimo.

E encontre o texto oculto:

“cachorros são ótimos“

Como alternativa, podemos codificar algo na primeira letra de cada terceira palavra:

Se vocês hcomeu sendo tão umanxious, compre um pmal-humorado ou psó vai ajudar you.

Contém uma mensagem secreta de:

“feliz“

Você pode criar e usar cifras nulas de acordo com praticamente qualquer esquema em que possa pensar, desde que o destinatário conheça a técnica. No entanto, criar mensagens ocultas de uma maneira que não suscite suspeitas pode ser um processo muito trabalhoso e demorado, portanto, cifras nulas não são o meio mais eficiente de se comunicar em segredo.

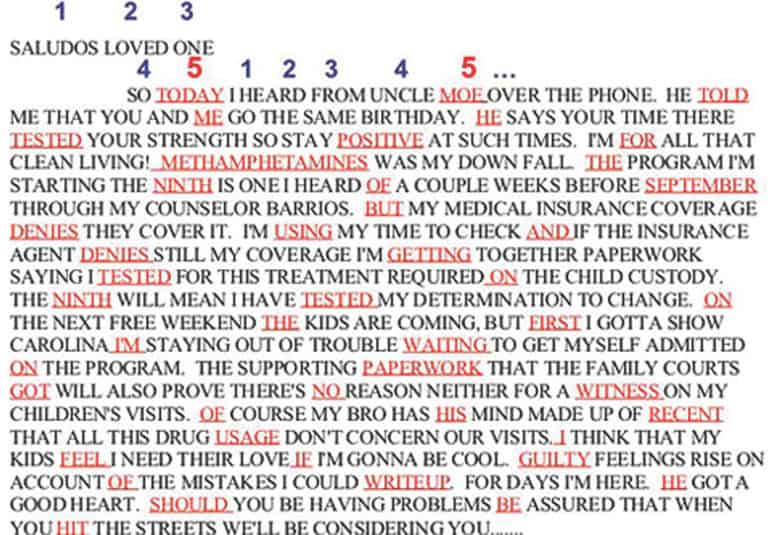

O FBI divulgou esta amostra de uma cifra nula que eles interceptaram de um prisioneiro:

Cortesia do FBI.

O texto inteiro faz com que o remetente pareça ter uma vida familiar bastante turbulenta, mas aparentemente o escritor não está defendendo nada de criminoso. Quando você lê cada quinta palavra, que o FBI agradeceu por nós, torna-se muito mais sinistra.

Ele termina com “Se culpado de escrever, ele deve ser atingido”. Em outras palavras, Moe deve ser assassinado se for condenado. Felizmente para Moe, a esteganografia desse prisioneiro não era boa o suficiente e a mensagem foi decodificada pelo FBI.

Cifra de bacon

Outro esquema de esteganografia inicial foi a cifra de Bacon, inventada pelo filósofo e político Francis Bacon, no século XVII. Foi um desenvolvimento interessante, porque oculta a mensagem secreta no formato do texto e não no conteúdo.

A cifra de Bacon é uma técnica esteganográfica, e não criptográfica, porque a mensagem está oculta por texto aparentemente normal, em vez de aparecer como uma mistura de texto cifrado à vista de todos..

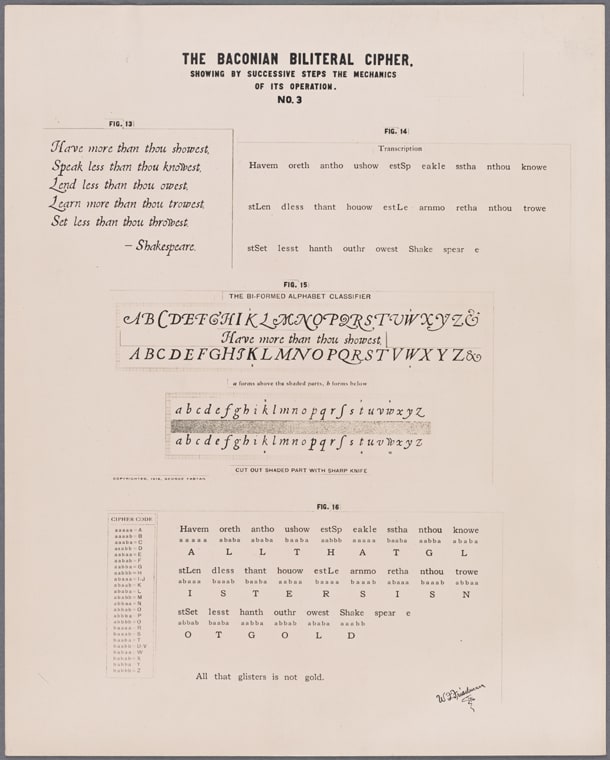

Veja a imagem abaixo como um exemplo:

A cifra bilateral baconiana pela Biblioteca Pública de Nova York licenciada sob CC0.

Como você pode ver, neste exemplo há dois estilos de fonte diferentes para letras maiúsculas e minúsculas. Para ocultar uma mensagem usando a cifra de Bacon, uma mensagem inocente é escrita usando uma combinação dos dois estilos diferentes. A mensagem secreta é formada por blocos de cinco letras. O arranjo específico das fontes em cada grupo de cinco letras representa uma única letra da mensagem oculta.

Pode ser difícil ver na imagem, mas o poema no canto superior esquerdo “Tenha mais do que você mostra, fale para que não saiba …”Na verdade contém uma mensagem secreta. Para descobrir o texto oculto pela cifra de Bacon, o poema deve primeiro ser dividido em blocos de cinco letras:

Tem m

oreth

antho

você mostra

estSp, etc.

O próximo passo é compare o estilo da fonte de cada letra e decida se ele se encaixa no primeiro grupo, “a” ou no segundo, “b”. As letras maiúsculas e minúsculas do nosso primeiro grupo, Havem ”, são escritas na fonte“ a ”. De acordo com a tecla (que está em letras pequenas no canto inferior esquerdo), “Aaaaa” se traduz na letra “A”.

Se seguirmos o mesmo processo com o segundo grupo de cinco letras, “oreth”, o primeiro será escrito no estilo “a”, o segundo, estilo “b”, o terceiro, “estilo” a “, o quarto, estilo” b “e o estilo final” a “. Uma corrida de “Ababa” se traduz em um “L” de acordo com o código.

Se traduzirmos todo o poema dessa maneira, ele revelará “TODOS OS GLISTERS NÃO SÃO OURO”. Como você pode ver, é um processo relativamente novo para ocultar mensagens. Se um adversário não está ciente da cifra de Bacon, é muito simples passar uma mensagem secreta por eles.

A cifra de Bacon é realmente apenas um sistema binário simples e não está restrito a tipos de fonte. Você pode ocultar uma mensagem com um sistema a / b variando o espaçamento, o tamanho das letras, escrevendo-as um pouco acima ou abaixo da linha ou com outras manipulações sutis.

Um método de codificação diferente também pode ser usado, tornando ainda mais difícil para seus inimigos descobrirem o texto oculto. Em vez de “aaaaa” representar “A”, você pode ter “aababababbabaaaa” ou alguma outra string para “A”. Obviamente, isso é mais longo e muito menos eficiente, e você também precisará garantir que seu destinatário conheça o novo método de codificação.

A cifra de Bacon foi adotada para ocultar informações várias vezes ao longo dos anos. Nos últimos tempos, a notória gangue supremacista branca, a Aryan Brotherhood, a usou para codificar listas de membros de gangues e ordenar ataques a seus inimigos..

Microdots

Se você deseja ocultar mensagens ou outras informações, uma das melhores técnicas é torná-las invisíveis ou, pelo menos, o mais próximo possível. Esta é a escola de pensamento por trás dos micropontos. Eles foram desenvolvidos no final do século 19 e aprimorados durante o século 20.

As técnicas fotográficas podem reduzir as imagens ou o texto a uma pequena fração do tamanho original. Em 1925, um método desenvolvido por Emanuel Goldberg era tão sofisticado que uma página impressa comum pode ser reduzida a um centésimo de milímetro quadrado.

Os micropontos permitiram que as pessoas escondessem grandes quantidades de informações sem nenhum traço óbvio. Os espiões podem escondê-los, enviá-los pelo correio ou manter as informações armazenadas neles. A menos que um adversário já esteja desconfiado, é quase impossível detectar microdots, devido à sua pequena natureza.

Eles foram usados fortemente durante a Primeira Guerra Mundial, a Segunda Guerra Mundial e a Guerra Fria. Um incidente importante envolveu o agente triplo sérvio Duško Popov. Ele era um homem rico que havia se infiltrado no serviço de inteligência militar alemão, o Abwehr..

Os nazistas lhe deram informações e, após o ataque britânico à base naval de Taranto na Itália, eles inferiram que os japoneses estavam interessados em como o ataque ocorreu. Seus manipuladores lhe enviaram uma mensagem através de um microponto, instruindo-o a ir aos EUA e relatar as defesas de Pearl Harbor para os japoneses..

Enquanto Popov estava nos EUA, ele alertou as autoridades americanas sobre o interesse do inimigo em Pearl Harbor, embora pareça que essas informações nunca cheguem às forças armadas. Esse lapso levou os EUA a serem surpreendidos pelo ataque a Pearl Harbor.

Não há muitas informações sobre se e como os micropontos são usados no momento, embora isso seja esperado considerando sua natureza clandestina. Devido à proliferação de comunicações digitais e outras técnicas, é improvável que os microdots ainda sejam tão usados, embora possam existir aplicações de nicho.

Esteganografia da impressora

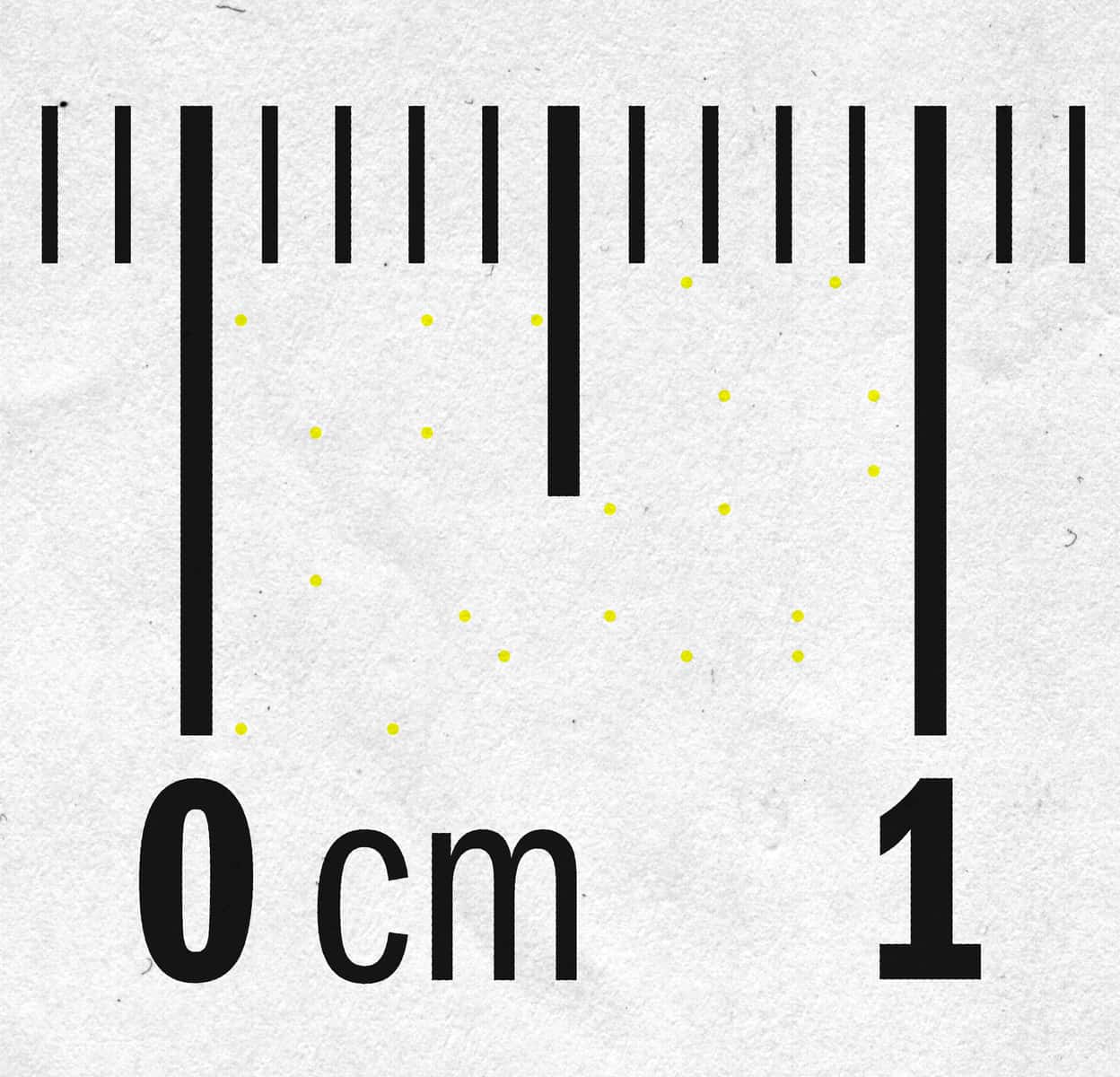

Um exemplo do código deixado pelas impressoras. Esteganografia por Impressora Parhamr licenciado sob CC0.

Desde os anos 80, vários fabricantes de impressoras programaram suas máquinas para imprimir uma série de pontos amarelos quase imperceptíveis em cada página. Cada ponto tem apenas um décimo de milímetro e sua organização é codificada para exibir o número de série da impressora, assim como sua data e hora.

Essas informações são repetidas várias vezes na página, para que as informações possam ser recuperadas mesmo que seja encontrada apenas uma fração da página ou se o código impresso estiver danificado devido a erro da impressora, umidade ou outros problemas.

Essa prática esteganográfica é ostensivamente usada para reprimir os falsificadores de moeda – se as autoridades apreenderem as anotações, poderão descobrir em qual máquina foram impressas. Supõe-se que os pontos também sejam usados para rastrear os autores de outros crimes, com alguns especulando que o delator da NSA, Reality Winner, teria sido pego usando esse método, se ela não tivesse cometido outros erros..

Os pontos secretos não foram divulgados até 2004, quando a PC World publicou um artigo afirmando que as autoridades holandesas estavam usando os códigos para tentar rastrear uma gangue que estava falsificando passagens de trem..

Existem vários esquemas de codificação diferentes. Foi confirmado que a maioria das grandes marcas de impressoras utiliza pelo menos uma delas. Nesse estágio, os pesquisadores da EFF não têm certeza se todos os modelos de impressoras ocultam secretamente algum tipo de informação que pode ser usada para rastrear quando e onde um documento foi impresso. Por isso, é considerado mais seguro suponha que toda impressora deixa um rastro.

Em 2023, pesquisadores da Universidade de Dresden lançaram um programa que adiciona pontos amarelos extras, embaralhando o código. Isso impede que alguém possa rastrear quando e onde um documento foi impresso. O software foi desenvolvido para ajudar os denunciantes e outros ativistas a manter seu anonimato.

O software tem algumas limitações, incluindo a necessidade de ser usado com uma impressora programada com a mesma técnica de codificação de pontos amarelos. Como existem vários outros códigos de identificação em uso, ainda existe a chance de a impressora de uma pessoa deixar outras marcas na página que podem ser usadas para identificá-las..

Esteganografia digital

Como quase todo o resto de nossas vidas, a esteganografia chegou ao mundo digital. É possível ocultar informações em diferentes tipos de arquivos, em uma variedade de locais on-line e até em locais que você nunca suspeitaria, como variar o tempo entre os pacotes de dados enviados por um protocolo de rede.

Os arquivos de mídia são alguns dos locais mais populares para ocultar informações, porque seu tamanho grande significa que mais dados secretos podem ser colocados dentro deles sem levantar suspeitas. Existem três maneiras distintas de ocultar as informações nos arquivos:

- Por adicionando-o ao arquivo, como no espaço do cabeçalho não utilizado.

- Por substituindo parte das informações no arquivo. Uma das maneiras mais comuns de fazer isso é alterando o Bit menos significativo (LSB). Nos arquivos de imagem, áudio e outros, os últimos bits de informação em um byte não são necessariamente tão importantes quanto os iniciais. Por exemplo, 10010010 pode ser um tom de azul. Se mudarmos apenas os últimos dois bits para 10010001, pode ser um tom de azul quase exatamente o mesmo. Isso significa que podemos ocultar nossos dados secretos nos últimos dois bits de cada pixel da imagem, sem alterar visivelmente a imagem. Se mudarmos os primeiros bits, isso alteraria significativamente.

- Por criando um novo arquivo aparentemente benigno, que na verdade é apenas uma capa para o texto esteganográfico.

Esteganografia em vídeo

Os vídeos são arquivos relativamente grandes, para que possam ocultar mais dados do que a maioria das alternativas. Algumas das técnicas mais comuns incluem uma variedade de esquemas diferentes para substituir os bits menos significativos (equações polinomiais, baseadas em hash etc.). Como alternativa, os dados também podem ser incorporados em cada quadro, ou os dados de filtragem e mascaramento também podem ser usados. Existem vários programas de esteganografia em vídeo disponíveis on-line.

Um dos casos mais interessantes de esteganografia por vídeo foi descoberto quando as autoridades alemãs prenderam um suposto membro da Al Qaeda em 2011. Os policiais revistaram o homem e encontraram um pen drive e cartões de memória em suas roupas íntimas. Entre os outros arquivos, havia um vídeo pornográfico chamado Arrebentar.

Como ele era suspeito de estar envolvido em terrorismo, as autoridades investigaram o vídeo para descobrir que técnicas esteganográficas haviam sido usadas para esconder mais de cem documentos da Al-Qaeda. Isso incluía manuais de treinamento terrorista e planos para futuros ataques.

Por mais não islâmico que possa parecer pornografia, é realmente um esquema bastante inteligente. Quando as autoridades encontram arquivos criptografados, suas suspeitas são frequentemente levantadas, querendo saber por que o arquivo foi criptografado em primeiro lugar.

Se eles obrigassem um suspeito a entregar sua chave e descobrissem que o alvo havia criptografado os programas de TV infantis, isso pareceria suspeito. As autoridades saberiam que algo está acontecendo e teriam mais chances de inspecionar mais os dados e descobrir as informações ocultas.

Como a pornografia geralmente é um tabu, principalmente para os muçulmanos, as autoridades podem ver o conteúdo e simplesmente acenar para a pessoa como um desvio sexual cheio de vergonha, em vez de inspecionar mais os dados. Felizmente para o mundo, as autoridades alemãs não foram enganadas.

Esteganografia de imagens

Os dados podem ser ocultos nas imagens com uma variedade de técnicas. Esses incluem:

- Bit menos significativo – Discutimos isso anteriormente sob o Seção de esteganografia digital.

- Segmentação da complexidade do plano de bits (BPCS) – Essa técnica substitui dados complexos por informações ocultas de uma maneira que não é perceptível ao olho humano.

- Ocultar alta capacidade em JPEGs – Essa é essencialmente uma adaptação do bit menos significativo que compensa a compactação envolvida nos arquivos JPEG.

Em 2010, um anel de espionagem russo foi preso pelas autoridades americanas. Como parte de seu processo de comunicação, eles criptografavam dados, usavam esteganografia para ocultá-los em fotos e os publicavam em sites públicos. A técnica de comunicação foi descoberta depois que as casas dos suspeitos foram invadidas e alguns de seus computadores continham software de esteganografia.

A esteganografia também tem sido usada para roubar propriedade intelectual. Em 2023, um engenheiro da GE conspirou com um parceiro de negócios baseado na China para roubar segredos da empresa relacionados a turbinas a vapor e gás. No começo, ele apenas copiou arquivos para uma unidade flash. Ele foi pego e a empresa bloqueou as portas USB e proibiu o uso de pen drives.

Notavelmente, ele não foi demitido e teve outra oportunidade de roubar arquivos. Ele coletou dados de 40 arquivos Matlab e Excel, usou a esteganografia para ocultá-los na foto de um pôr-do-sol e depois os enviou por e-mail para si mesmo, antes de enviá-los para o parceiro de negócios. Ele foi pego pela GE, depois acusado de seis acusações de espionagem econômica.

Em uma tendência preocupante, a esteganografia também está se tornando mais comum entre os hackers. Pesquisadores da Trend Micro analisaram os esforços de uma conta no Twitter que postou memes maliciosos em outubro de 2023.

Depois que o malware estava sendo executado em um dispositivo, ele baixou os memes da conta do Twitter e extraiu um comando malicioso escondido dentro deles. Ele fez uma captura de tela do computador infectado e enviou as informações de volta ao invasor depois que ele coletou os detalhes do servidor de controle de Pastebin.

Esteganografia em áudio

A esteganografia de áudio também vem com uma variedade de métodos diferentes. Como em todos os tipos de esteganografia, é importante que as técnicas sejam robustas, sejam capazes de transportar uma porção razoável de dados ocultos e que quaisquer alterações sejam o mais imperceptível possível. Algumas das técnicas mais comuns incluem:

- Codificação de bits menos significativa – Assim como os outros tipos de bits menos significativos que mencionamos, é possível alterar partes menos importantes dos dados de áudio sem fazer diferenças óbvias na maneira como um arquivo soa.

- Esconder eco – Os dados também podem ser mascarados em um eco.

- Inserção de tom – Como é difícil detectar tons de energia mais baixos quando estão próximos daqueles que são muito mais poderosos, esses tons de energia mais baixos podem ser usados para ocultar dados.

Um pesquisador polonês usou a esteganografia em áudio em um projeto interessante. Ele pegou a música Ritmo é uma dança por Snap! e depois modificou o andamento. Quando uma batida era mais lenta, representava um traço no código Morse, e quando uma batida era acelerada, significava um ponto. Ele usou esse sistema para dizer “a esteganografia é uma dançarina!”

Ele então tocou a música para uma mistura de músicos profissionais e leigos. Com uma discrepância de 1% no tempo, ninguém percebeu que havia algo errado. Foi apenas cerca de dois por cento que os músicos profissionais sabiam que algo estava acontecendo e cerca de três por cento para todos os outros.

Seus resultados mostram que é muito fácil ocultar informações em músicas de dança sem que ninguém perceba. Apesar disso, o método dele não é uma maneira particularmente eficiente de se comunicar, porque só transmitiu três palavras em uma música inteira.

Texto

Quando se trata de texto, existem muitas maneiras diferentes de ocultar informações. No entanto, como os arquivos de texto geralmente são muito pequenos, eles não são particularmente úteis para enviar grandes quantidades de dados. Uma técnica simples envolve abrir o Microsoft Word, digitar sua mensagem secreta e alterar a cor do texto para branco.

Sobre o fundo branco do seu processador de texto, parecerá que não existe nada. Você pode salvá-lo e enviá-lo ao seu co-conspirador, certificando-se de instruí-lo através de um canal seguro sobre como acessar as informações.

Caso contrário, eles podem ficar perplexos com o motivo pelo qual você continua enviando documentos em branco. Este não é um método muito seguro, porque qualquer pessoa que intercepte as mensagens suspeitará do motivo pelo qual você está sempre enviando documentos em branco. Tudo o que eles precisam fazer é selecionar o texto e sua trama é frustrada.

O spammimic oferece outra técnica esteganográfica para se comunicar em segredo. A ferramenta do site permite que você codifique uma mensagem para que pareça spam. Como estamos acostumados a ignorar o spam, uma mensagem como essa pode passar facilmente pelo radar e permitir a comunicação sem ser detectada. A utilidade do software é discutível, mas, no mínimo, mostra que as mensagens podem ser ocultas de várias maneiras – você só precisa pensar fora da caixa.

Ocultando dados no site comum

A internet é incompreensivelmente grande, contendo uma riqueza de informações estranhas e sem sentido. Isso deixa muitas oportunidades para ocultar mensagens secretas em público sem levantar suspeitas.

Desde que duas pessoas já não estejam sendo monitoradas de perto, eles podem postar suas comunicações facilmente em sites populares ou obscuros sem serem pegos. Eles só precisam garantir que suas intenções reais não sejam claras para os espectadores.

Pense em todos os comentários absurdos que você encontrou nos fóruns ou nas mídias sociais e nos milhares de posts que não faziam absolutamente nenhum sentido. Nós tendemos a ignorá-los ou lê-los para nossa própria diversão, mas nunca consideramos que poderia haver algo mais a eles do que loucura.

O Intercept alega que até a NSA participou da prática, usando sua conta oficial do Twitter para se comunicar com espiões russos. Em uma operação clandestina, o Intercept relata que alguns dos participantes vazaram os detalhes dos Tweets da NSA para os agentes russos antes de serem postados. Segundo o relatório, isso serviu como confirmação de que eles eram de fato representantes da NSA, e não apenas golpistas.

Detectando esteganografia

A esteganografia pode ser incrivelmente difícil de detectar, especialmente quando não há motivo para suspeitar. No mundo online, tanta informação passa diante de nossos olhos, que simplesmente não podemos poupar tempo ou esforço para examinar cada anomalia, sem falar no que parece legítimo..

É isso que torna tão difícil falar sobre boa esteganografia. Todos os exemplos de que falamos foram falhas, porque agora são de conhecimento público. As técnicas estão sendo pesquisadas ativamente e a tecnologia está melhorando, mas sua própria natureza torna impossível detectar esteganografia bem-sucedida na natureza.

Também pode haver uma variedade de técnicas desenvolvidas fora da esfera pública, por agências de inteligência, redes terroristas e gangues de criminosos. Realmente não podemos saber, a menos que encontremos exemplos deles.

Apesar disso, muitas ferramentas analíticas podem ser aplicadas quando suspeitamos que a esteganografia está sendo usada para ocultar mensagens. No entanto, a ferramenta certa depende de quais técnicas ocultaram os dados em primeiro lugar.

Detectando esteganografia física

Quando se trata de tinta invisível, os métodos de detecção dependem de que tipo de tinta invisível foi usada. Se o desempenho foi ruim, pode haver riscos no papel, uma alteração na textura ou um reflexo diferente em que a escrita foi ocultada.

Se houver suspeita de que uma mensagem contenha tinta invisível, primeiro você pode inspecioná-la visualmente e sentir o cheiro de alguma irregularidade. O próximo passo é passá-lo sob uma luz ultravioleta, que mostra vários tipos de tinta invisível. A mensagem pode ser exposta ao calor, o que pode revelar outros tipos de tinta. Se você ainda não encontrou a mensagem, expor a fumaça de iodo pode fazer o truque.

Se nenhuma dessas técnicas funcionar, você não pode provar que não há mensagem lá – apenas que é improvável que exista um. O seu adversário pode estar usando uma solução sofisticada de tinta invisível que você não conhece.

As cifras nulas geralmente podem ser detectadas por anomalias no texto. Às vezes, eles usam frases estranhas quando o criador tenta moldar sua mensagem secreta no texto da capa. No entanto, se a cifra nula for bem-sucedida e você não tiver motivos para examiná-la intensamente, pode ser simples para as pessoas passarem mensagens ocultas.

Da mesma forma, a cifra de Bacon pode ser detectada procurando anomalias. Em textos suspeitos, os interceptadores devem examinar as fontes, espaçamento, dimensionamento e muitos outros fatores. Mais uma vez, se for bem, pode ser difícil dizer se uma mensagem secreta está presente.

O tamanho minúsculo dos micropontos os torna quase impossíveis de detectar, a menos que o interceptador já seja cauteloso. Por outro lado, como sabemos que as impressoras deixam códigos em todas as páginas, é muito fácil detectá-los.

Um método envolve fazer uma digitalização de alta qualidade da página e aumentar o zoom em parte do espaço em branco. Se você inverter as cores, os pontos amarelos serão mais aparentes. Depois de fazer isso, você pode usar esta ferramenta da Universidade de Dresden para tentar decodificar os pontos.

Detectando esteganografia digital

A esteganografia digital também pode ser incrivelmente difícil de descobrir. A menos que você já suspeite ou a esteganografia tenha sido mal realizada, é improvável que você inspecione os arquivos de alguém de maneira séria..

Uma das maiores pistas é quando o software esteganográfico é descoberto no computador de alguém ou se ele tem um histórico de visitar sites relacionados à esteganografia. Esse é um bom indicador de que eles podem estar ocultando arquivos com esteganografia e podem até dar pistas sobre como estão fazendo isso..

Se a versão original de um arquivo estiver disponível, a detecção de modificações esteganográficas é relativamente simples. Você pode pegar o hash do arquivo original e compare-o com o arquivo suspeito. Se forem diferentes, o arquivo foi alterado e pode incluir dados ocultos.

Se o método acima não for possível, a esteganografia também pode ser detectada por meio de análise estatística. Embora nossos olhos e ouvidos geralmente não possam detectar informações ocultas em imagens e áudio, os dados secretos podem ser facilmente descobertos procurando anomalias e inconsistências estatísticas.

Detectar esteganografia é apenas parte do processo. Se houver suspeita de esteganografia, e o investigador tiver quase certeza de que ela contém informações ocultas, eles ainda poderão não conseguir descobrir os dados. Eles podem não ter as ferramentas esteganográficas corretas, podem não conseguir descobrir o algoritmo ou os dados podem ter sido criptografado de antemão.

Se a esteganografia for detectada por um interceptador, isso pode ou não significar falha para os comunicadores. Depende do motivo inicial para o envio da mensagem. Se fosse absolutamente crítico que a comunicação permanecesse despercebida, a detecção comprometeria seu plano. Em outros casos, os comunicadores podem estar seguros desde que os dados em si não possam ser acessados pelo adversário.

A esteganografia é segura para ocultar mensagens?

A esteganografia pode ser útil, mas precisa ser aplicado nas situações certas – quando você quiser esconder o fato de que a comunicação está ocorrendo. Quando usado corretamente, você pode enviar mensagens secretas logo abaixo do nariz de seus inimigos.

Em muitas circunstâncias, a esteganografia é completamente desnecessária. Se não importa se terceiros descobrem que você está se comunicando, mas os detalhes da comunicação devem permanecer secretos, você deve usar criptografia.

A esteganografia pode ser ineficiente e demorada, e ainda exige que você tenha um canal seguro onde possa comunicar qual técnica esteganográfica está sendo usada e onde os dados estão ocultos.

A criptografia é muito mais simples e muito mais dados podem ser codificados no mesmo espaço. Com técnicas como criptografia de chave pública, você pode até se comunicar sem um canal seguro.

Quando a esteganografia é usada por si só, é a segurança através da obscuridade, que pode levar à revelação da mensagem secreta. Se você deseja ocultar uma mensagem dos adversários, mas também protegê-la caso seja descoberta, é melhor combinar esteganografia com criptografia. Essa combinação oferece as vantagens das duas técnicas e pode proteger você e seus dados de serem comprometidos.

ando Johannes Kepler usou a técnica para ocultar uma mensagem em seu livro Astronomia Nova. Ele usou a primeira letra de cada palavra em uma frase para formar a mensagem oculta. Desde então, a esteganografia evoluiu para o mundo digital, com técnicas como ocultar dados em imagens ou arquivos de áudio. Esteganografia vs criptografia A esteganografia é frequentemente confundida com a criptografia, mas há uma diferença importante entre as duas. A criptografia envolve a codificação de uma mensagem para que ela não possa ser lida por pessoas não autorizadas. A esteganografia, por outro lado, envolve ocultar a existência da mensagem em si. Em outras palavras, a criptografia protege o conteúdo da mensagem, enquanto a esteganografia protege a própria mensagem. Combinando esteganografia & criptografia Embora a esteganografia e a criptografia sejam diferentes, elas podem ser combinadas para criar uma camada adicional de segurança. Por exemplo, uma mensagem pode ser criptografada e, em seguida, ocultada em uma imagem usando esteganografia. Isso tornaria a mensagem ainda mais difícil de detectar e decifrar. Os usos da esteganografia A esteganografia tem várias aplicações importantes. Por exemplo, pode ser usada para ocultar informações confidenciais em arquivos aparentemente mundanos, como imagens ou arquivos de áudio. Isso pode ser útil para proteger informações sensíveis de serem detectadas por pessoas não autorizadas. A esteganografia também pode ser usada para evitar a censura em países onde a liberdade de expressão é limitada. Por exemplo, um ativista pode ocultar uma mensagem em uma imagem para compartilhar informações sem ser detectado pelas autoridades. As limitações da esteganografia Embora a esteganografia seja uma técnica útil, ela não é perfeita. Por exemplo, a ocultação de informações em um arquivo pode afetar a qualidade do arquivo. Além disso, a esteganografia não pode proteger completamente as informações de serem detectadas ou decifradas por pessoas com habilidades avançadas em segurança cibernética