Ocultamos mensagens há tanto tempo quanto enviamos mensagens. O truque original era usar furtividade; mensageiros rápidos e furtivos carregavam mensagens para frente e para trás. O principal método de manter essas mensagens de olhares indiscretos simplesmente não era pego. Uma vez capturado, o conteúdo da mensagem acabaria nos braços dos bandidos. A partir daí, o bandido pode simplesmente ler a mensagem e depois saber o que você planejou, ou fingir ser o destinatário pretendido e enviar uma resposta falsa, executando assim o ataque original do Man In The Middle (MITM).

O próximo avanço na proteção das comunicações foi ocultar o verdadeiro conteúdo da mensagem de alguma forma. Se uma mensagem desse tipo fosse interceptada, o bandido seria incapaz de lê-la e, portanto, a informação seria inútil para eles. A arte de ocultar o conteúdo de uma mensagem ficou conhecida como criptografia, que é um portmanteau das palavras gregas para oculto e escrita..

Os métodos de criptografia de texto são tão ilimitados quanto a nossa imaginação. No entanto, as aplicações práticas de qualquer método de criptografia são muito limitadas. Os métodos para criptografar e descriptografar devem ser conhecidos por ambas as partes e devem ser rigorosos o suficiente para que os métodos não possam ser adivinhados pelos bandidos. Esses dois problemas aparentemente simples têm atormentado os sistemas de criptografia para sempre. O jogo de manter as cifras de criptografia trabalhando contra o ataque sem fim dos bandidos para quebrar esses mesmos sistemas levou a uma história rica e interessante de cifras.

Introdução à Terminologia de Cifra

A criptografia é um tópico rico, com uma história e um futuro muito interessantes. Para tirar o máximo proveito deste artigo, é melhor ter uma noção básica de alguns termos e conceitos. A próxima seção ajudará nisso, e você pode ficar à vontade para ignorá-lo e voltar a ele, se necessário..

Block Cipher

Uma cifra de bloco criptografa uma mensagem de um número definido de bits (um bloco) por vez.

Código

Os códigos são substituições mais complexas do que as cifras, pois transferem significado em vez de substituição de texto direto, por exemplo A águia pousou. As operações de código requerem uma referência de algum tipo, geralmente chamado de livro de códigos. Devido à natureza complicada de transportar e manter livros de códigos, os códigos caíram em uso geral na criptografia moderna em favor das cifras.

Cifra

Cifras são a substituição de texto simples por texto cifrado. Nenhum significado é atribuído ao processo, é uma operação matemática ou mecânica projetada para simplesmente ofuscar o texto simples. EG: o algoritmo de “rotação 13” (ROT13), no qual as letras são atribuídas à letra 13 pontos depois no alfabeto. Isso resulta em A = N, B = O, etc. Para criptografar ou descriptografar uma mensagem, uma pessoa precisa conhecer apenas o algoritmo.

Texto cifrado

texto cifrado é a forma ilegível e criptografada de texto sem formatação. Qualquer pessoa que tente ler o texto cifrado precisará decodificá-lo primeiro. A decodificação do texto cifrado revela o texto simples legível.

Keyspace

O número de chaves possíveis que poderiam ter sido usadas para criar o texto cifrado. Teoricamente, a dificuldade em forçar texto cifrado brutal se torna mais difícil à medida que o espaço de teclas aumenta.

Cerquilha

Um hash é uma cifra usada para fornecer uma impressão digital de alguns dados, em vez de um texto cifrado desses dados. As cifras de hash recebem algumas mensagens como entrada e produzem uma impressão digital previsível com base nessa mensagem. Se a mensagem for alterada de qualquer maneira, por mais trivial que seja, a impressão digital deve diferir dramaticamente. O uso mais comum de hashes é verificar se uma cópia local de algum arquivo é uma reprodução verdadeira do arquivo original.

As características de uma boa cifra de hash são:

- É determinístico; significando que a mesma mensagem executada na mesma codificação hash sempre produzirá a mesma impressão digital e

- Tem um baixo nível de colisão; significando que mensagens diferentes executadas na mesma codificação hash devem produzir uma impressão digital diferente.

Cifras Monoalfabéticas

Uma cifra que usa um único alfabeto e geralmente é uma transposição simples. Por exemplo, a letra A será representada pela letra F.

Estes são tão facilmente quebrados que temos livros de criptograma em farmácias ao lado das palavras cruzadas para nos divertirmos agora.

Alguns exemplos de cifras monoalfabéticas são:

- Cifra de César

- Cifra de Pigpen

- Cifra de Playfair

- Código Morse (apesar do nome)

Texto simples

texto simples refere-se ao texto legível de uma mensagem. texto simples é criptografado em texto cifrado e pode ser descriptografado pelo destinatário de volta em texto simples.

Cifras polialfabéticas

Essa é uma cifra transicional, mas, diferentemente das cifras monoalfabéticas, mais de um alfabeto é usado. Existem sinais incorporados no texto cifrado que informam ao destinatário quando o alfabeto mudou.

Alguns exemplos de cifras polialfabéticas são:

- Cifra de Alberti

- Cifra de Vigenère

Cifra de fluxo

Uma cifra de fluxo criptografa uma mensagem, um caractere de cada vez. A máquina Enigma é um exemplo de codificação de fluxo.

Chaves simétricas / assimétricas

Em todos os sistemas de criptografia, exceto os mais triviais, é necessária uma chave para criptografar e descriptografar mensagens. Se a mesma chave for usada para os dois propósitos, essa chave será chamada de simétrica. Se chaves diferentes são usadas para criptografar e descriptografar, como é o caso da Criptografia de Chave Pública, as chaves são consideradas assimétricas.

Chaves simétricas são geralmente consideradas um pouco mais fortes que chaves assimétricas. Porém, eles têm o ônus de precisar de um método seguro para transferir as chaves para todos os participantes da mensagem antes do uso.

Criptanálise

Existem duas maneiras de descobrir o texto simples a partir do texto cifrado. A primeira maneira é descriptografar o texto cifrado usando as técnicas de descriptografia esperadas. A segunda maneira é usar a análise para descobrir o texto sem a posse da chave de criptografia. O último processo é coloquialmente chamado de quebra de criptografia, que é mais adequadamente chamado de criptoanálise.

Análise de Frequência

A análise criptográfica inspeciona o texto cifrado e tenta encontrar padrões ou outros indicadores para revelar o texto simples abaixo. A técnica de criptoanálise mais usada é a análise de frequência. No idioma inglês, existem 26 letras e a frequência das letras no idioma comum é conhecida. Vogais como A e E aparecem mais frequentemente do que letras como Z e Q. Retrocedendo um passo, palavras inteiras como THE e AN aparecem mais frequentemente do que palavras como ANT ou BLUE.

Para combater a frequência das palavras, o texto cifrado pode ser dividido em blocos padrão, e não deixado em sua forma natural. Por exemplo:

Dado o texto simples:

QUANTO MADEIRA UM CHUCK DE MADEIRA CHUCK SE UM CHUCK DE MADEIRA PODERIA CHUCK MADEIRA

e aplicando uma cifra de César usando uma rotação 16, terminamos com o seguinte texto simples:

XEM CKSX MEET MEKBT Q MEET SXKSA SXKSA YV Q MEET SXKSA SEKBT SXKSA MEET

A análise de frequência nos fornece algumas pistas sobre o texto simples:

- As frases MEET e SXKSA aparecem repetidamente

- As letras Q aparecem sozinhas duas vezes, o que é um forte indicador de que Q é um A ou um I

- É quase certo que a palavra MEET tem duas vogais no meio, porque haveria muito poucas palavras com duas das mesmas consoantes nessa posição.

- Uma falha nas cifras rotacionais é que nenhuma letra pode se igualar; portanto, podemos eliminar a palavra atual MEET como texto simples.

- Se assumirmos que Q é um A ou um I, também podemos assumir que E não é um A ou um I e não pode ser um E. Como temos certeza de que E é uma vogal, isso deixa com E sendo O ou U. A partir daí, é preciso pouco esforço para testar essas opções e, eventualmente, acabar com uma palavra provável WOOD.

- Se WOOD estiver correto, poderemos alterar as mesmas letras em outras palavras: E = 0, M = W, T = D, Q = A, e continuar trabalhando nosso caminho através do texto cifrado.

- Outra maneira de proceder seria testar se essa é uma cifra de rotação simples. Para fazer isso, calcularíamos o deslocamento de uma letra de texto cifrado e uma letra de texto sem formatação, como M = W. Isso nos dá 16 e, se invertermos cada letra com 16 espaços no alfabeto, o restante do texto sem formatação sentido, ou ainda será rabiscos ininteligíveis.

Agora considere o mesmo exemplo se blocos padrão forem usados. O texto cifrado ficaria assim:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Embora isso não torne impossível a análise de frequência, torna-o muito mais difícil. O primeiro passo para combater esse tipo de cifra seria tentar quebrá-lo novamente em sua redação natural. Ainda é possível ver repetições como MEET e SXKSA, mas é muito mais difícil escolher palavras independentes, como o que o Q representa.

Se você gosta desse tipo de coisa, consulte a farmácia local ou a seção de revista da livraria. Geralmente, existem livros de jogos de criptografia na mesma seção dos livros de palavras cruzadas.

Uso de chaves criptográficas substituídas

No uso moderno, as chaves de criptografia podem ser expiradas e substituídas. Em sistemas grandes, como os usados pelas forças armadas, as chaves criptográficas são substituídas em horários definidos a cada hora, diariamente, semanalmente, mensalmente ou anualmente. Quando uma chave é substituída, a chave anterior é substituída. As chaves substituídas devem ser destruídas porque apresentam uma ferramenta de criptoanálise extremamente valiosa. Se um adversário coletou e armazenou as comunicações criptografadas e posteriormente pode descriptografá-las, obtendo a chave substituída usada para criptografá-las, isso fornece um terreno fértil para a análise criptográfica das mensagens do dia atual.

Na internet comercial em uma era pós-Snowden, é fácil imaginar a NSA obtendo chaves SSL substituídas e voltando a descriptografar a vasta gama de dados obtidos por meio de programas como o PRISM.

Computação quântica e criptoanálise

Os computadores de hoje não mudaram significativamente desde o início. No nível fundamental, os computadores operam em bits que são slots únicos que podem conter o valor 1 ou o valor 0. Todo processo que ocorre em um computador, incluindo a criptografia e descriptografia de mensagens, precisa ser resumido de maneira simples. Fundação.

Por outro lado, os computadores quânticos operam usando os conceitos físicos de superposição e emaranhamento, em vez de bits para calcular. Se provado viável, a computação quântica provavelmente seria capaz de quebrar qualquer sistema criptográfico moderno em uma fração do tempo que leva hoje. Por outro lado, a computação quântica também deve ser capaz de oferecer suporte a novos tipos de criptografia que inaugurariam uma era inteiramente nova de criptografia.

Progressão histórica

As cifras monoalfabéticas e polialfabéticas iniciais tinham o mesmo problema: elas usavam uma chave estática, nunca alterável. Isso é um problema porque, uma vez que um adversário entenda como fazer um diagrama de pigpen, por exemplo, ele pode descriptografar todas as mensagens já criptografadas com esse algoritmo.

Chaves de criptografia

Para ofuscar mais o texto, foi desenvolvido o conceito de alteração de chaves. Usando a cifra de César, pode-se alterar o texto cifrado simplesmente aumentando o valor da rotação. Por exemplo:

Usar a cifra de César para criptografar a frase FUGA PARA AS MONTANHAS DE TODOS É PERDIDO

Rotação de 10 textos cifrados:

PVOO DY DRO RSVVC PYB KVV SC VYCD

Rotação do texto de 4 cpher:

JPII XS XLI LMPPW JSV EPP MW PSWX

A vantagem de aplicar uma chave arbitrária ao texto sem formatação é que alguém que sabe como a Cifra de César funciona ainda não seria capaz de descriptografar o texto sem saber qual valor rotacional foi usado para criptografá-lo..

Embora o exemplo acima seja um exemplo simples devido à natureza trivial da Cifra de César, a aplicação de chaves mais complexas pode aumentar rigorosamente a segurança do texto cifrado.

Cifras Significativas

Ao longo da história, houve muitos tipos de cifras. Eles começaram principalmente como uma ferramenta militar e os militares ainda são os usuários mais pesados de criptografia atualmente. A partir dessas raízes militares, vemos que, para ter sucesso, uma cifra precisava ter esses atributos.

- resistência à criptoanálise

- flexível o suficiente para transportar pelo messenger em condições adversas

- fácil de usar em um campo de batalha lamacento e sangrento

Qualquer cifra propensa a erro na criptografia ou descriptografia no campo de batalha ou que caía com facilidade demais para interceptação e inspeção não durou muito. Lembre-se de que um erro na criptografia pode tornar uma mensagem inteira completamente ilegível pelo destinatário.

Algumas das cifras mais notáveis seguem na próxima seção.

Scytale – 120 DC

Este é um sistema de cifras simétrico e monoalfabético. O remetente e o destinatário devem possuir um cilindro de madeira exatamente do mesmo diâmetro. Com efeito, esta é a chave.

O remetente pega um pedaço longo e estreito de tecido e enrola-o ao redor da história. Ele então escreve a mensagem no formato padrão da direita para a esquerda na malha. O tecido é então removido da história e parece ser apenas uma longa tira de pano que pode ser amassada e escondida nos menores locais de transporte.

O destinatário simplesmente precisa enrolar o tecido em torno da história correspondente e a mensagem fica clara. Embora essa cifra simples caia muito rapidamente na análise criptográfica, a premissa é que apenas um conto com o mesmo diâmetro pode descriptografar a mensagem.

Vigenère – 1553

Originalmente descrita por Giovan Bellaso em 1553, a cifra de Vigenère foi recriada algumas vezes, mais recentemente por Blaise de Vigenère no século XIX. Esta é uma das primeiras cifras polialfabéticas. Ainda é de natureza simétrica, mas foi suficientemente difícil de quebrar que permaneceu em uso por mais de três séculos.

As cifras polialfabéticas permitem o uso de muitos alfabetos durante a criptografia, o que aumenta bastante o espaço da chave do texto cifrado. As versões anteriores das cifras polialfabéticas exigiam uma adesão rígida aos pontos em que o alfabeto mudava. A implementação dessa cifra por Bellaso permitiu que o remetente alterasse alfabetos em pontos arbitrários no processo de criptografia. O sinal de uma alteração do alfabeto teve que ser previamente acordado entre o remetente e o destinatário, portanto esse ainda é um método simétrico de criptografia.

A cifra de Vigenère foi usada na prática tão recentemente quanto a Guerra Civil Americana. No entanto, é sabido que a União quebrou repetidamente essas mensagens porque a liderança da Confederação dependia muito de poucas frases-chave para sinalizar mudanças no alfabeto.

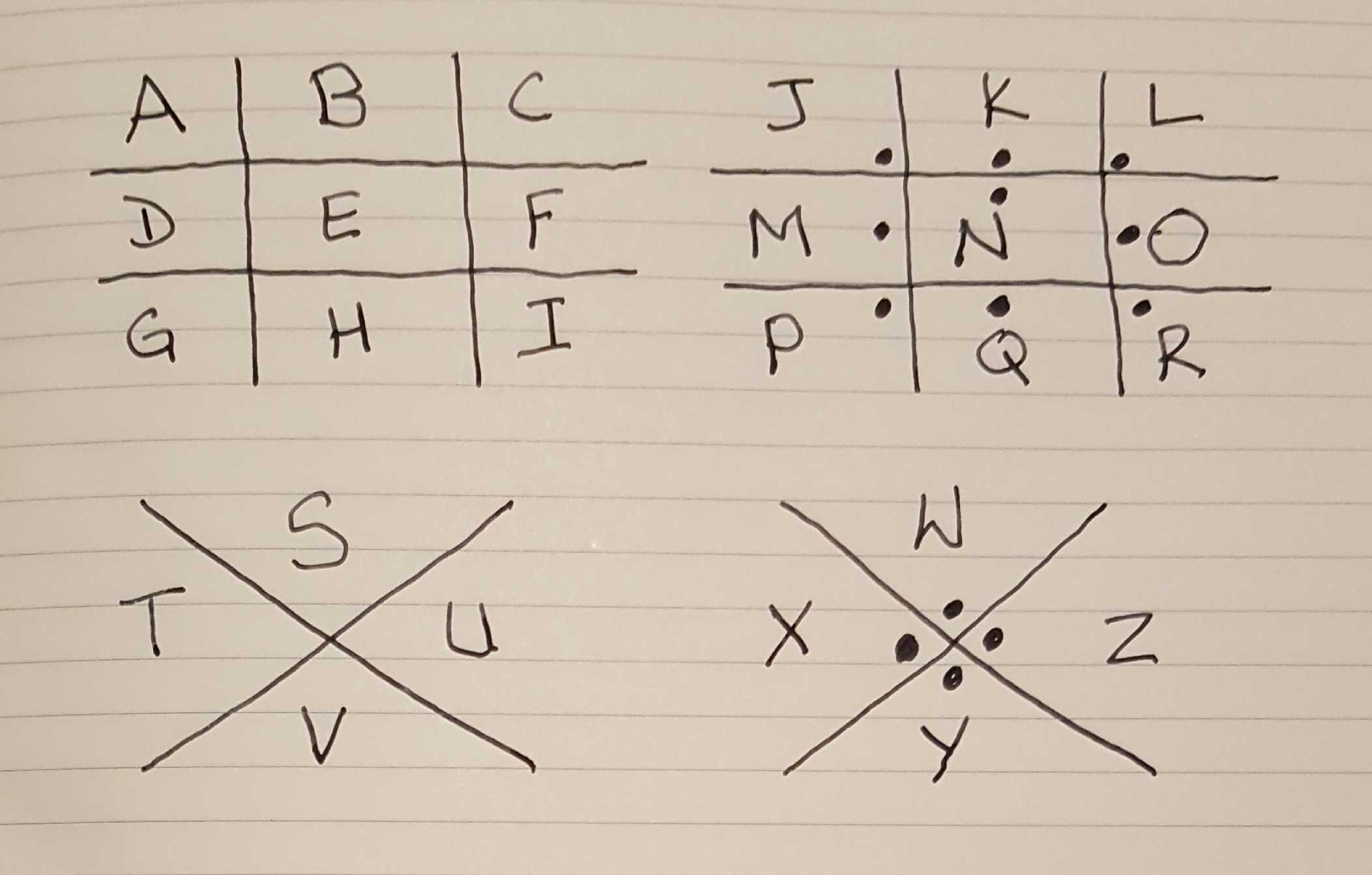

Cifra de Pigpen – década de 1700

Também conhecida como Cifra do Maçom, a Cifra de Pigpen é outra cifra de substituição monoalfabética simétrica. Criptografar e descriptografar é feito, estabelecendo 4 grades. Duas grades contêm 9 espaços, como uma placa do jogo da velha, e duas grades se assemelham a uma letra grande X e contêm 4 espaços cada. Juntos, existem 26 espaços para coincidir com as 26 letras do alfabeto latino. As seções são todas identificáveis exclusivamente por uma combinação da forma da seção e a presença ou ausência de um ponto nela. As mensagens são criptografadas usando o identificador da seção em vez da letra real.

Criei uma chave de cifra Pigpen aqui:

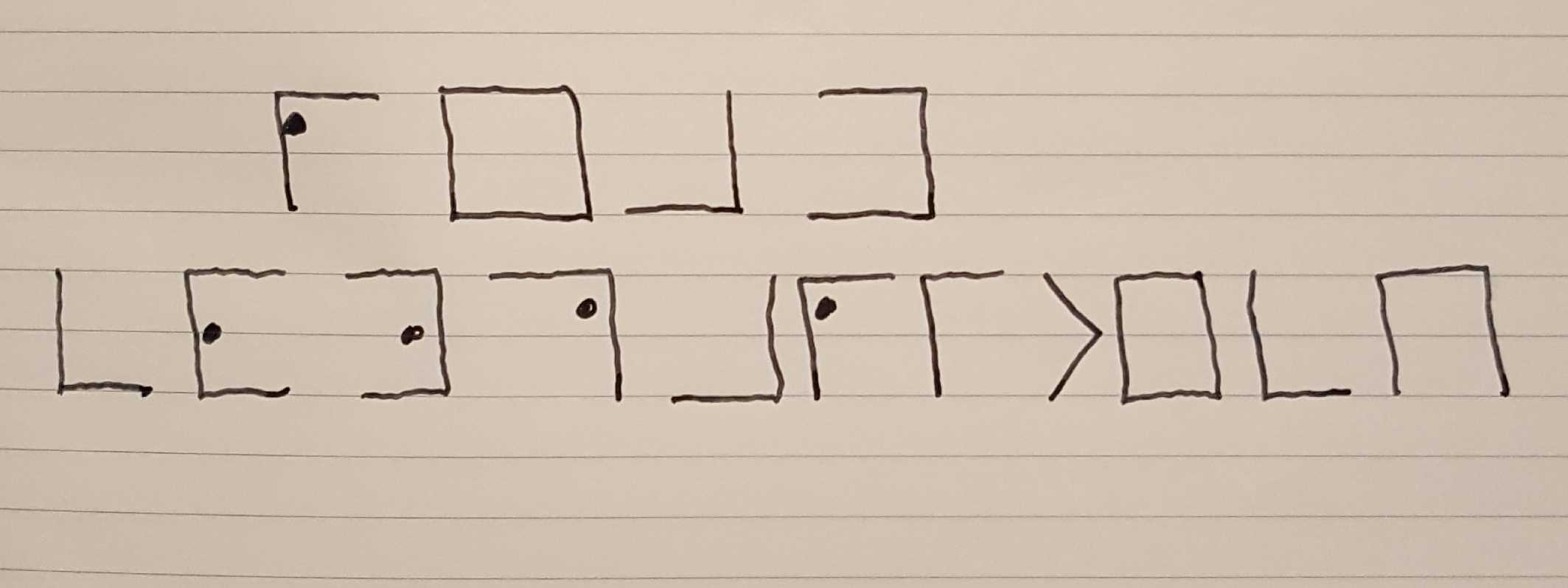

A descriptografia é feita colocando a mesma grade e transpondo de volta o identificador da seção para a letra. Portanto, uma frase em texto simples de READ COMPARITECH criptografa nesta série de imagens:

Cifra de Playfair – 1854

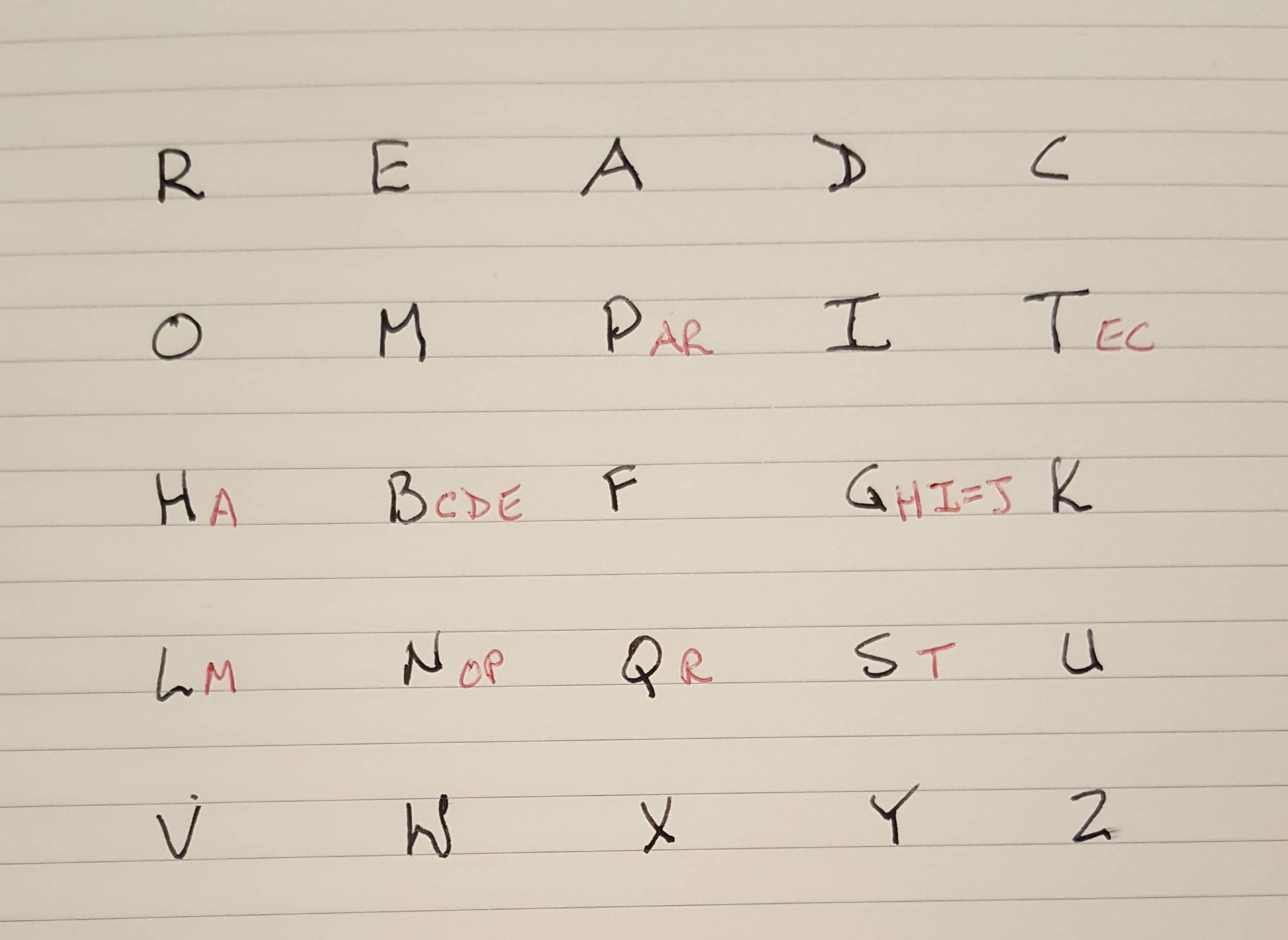

A cifra Playfair usa 26 bi-gramas (duas letras) em vez de 26 monogramas como chave de codificação. Isso aumenta muito o espaço principal do texto cifrado e torna a análise de frequência muito difícil. As mensagens codificadas do Playfair são criadas construindo uma grade de 5 por 5 de letras que é gerada por uma frase curta aleatória e preenchendo o restante da grade com letras não repetidas do alfabeto. Essa grade forma a chave e qualquer pessoa que deseje descriptografar a mensagem deve reconstruir essa mesma grade. Você pode deduzir que o destinatário também deve conhecer a mesma frase curta usada para criptografar a mensagem, que é muito mais difícil de determinar do que um simples número rotacional.

Os leitores astutos perceberão que 5 x 5 = 25, mas existem 26 letras no alfabeto latino. Para acomodar isso, as letras I e J são geralmente usadas de forma intercambiável. Quaisquer outras duas letras também poderiam ser usadas, mas essas informações teriam que ser comunicadas ao destinatário para garantir que eles decodificassem a mensagem corretamente..

Depois que a grade foi construída, os usuários precisavam conhecer apenas 4 regras simples para criptografar ou descriptografar a mensagem. É difícil entender a chave em um artigo escrito, então criei uma grade da Playfair para ilustrar. Eu usei a frase READ COMPARITECH como a frase-chave. Depois de escrever isso, começo a escrever o alfabeto para preencher o restante da grade. Lembre-se de que cada letra só pode estar na grade uma vez e eu e J são intercambiáveis. Isso me dá uma chave do Playfair como na imagem abaixo. As letras em vermelho foram omitidas porque já aparecem na grade.

Lembre-se de que a fase READ COMPARITECH é apenas a frase aleatória para construir a grade. Não é o texto criptografado. Essa grade resultante seria usada para criptografar seu texto sem formatação.

Almofadas descartáveis (OTP) – 1882

Um One Time Pad (OTP) refere-se a um sistema de criptografia simétrica usando chaves que são alteradas a cada mensagem. Se as chaves realmente forem uma vez, o texto cifrado seria extremamente resistente à análise criptográfica. Essas chaves foram escritas literalmente em blocos de papel originalmente e, como cada tecla é usada apenas uma vez, o nome One Time Pad ficou preso.

Na prática, é difícil implantar corretamente o OTP. Como sistema simétrico, exige que o remetente e todos os destinatários tenham o mesmo livro OTP. Ele também tem uma desvantagem significativa, pois uma mensagem não pode ser maior que o bloco em uso. Se fosse, partes do bloco teriam que ser reutilizadas, o que enfraquece significativamente o texto cifrado à análise criptográfica.

Os OTPs ainda estão em uso hoje em alguns militares para mensagens rápidas e táticas em campo.

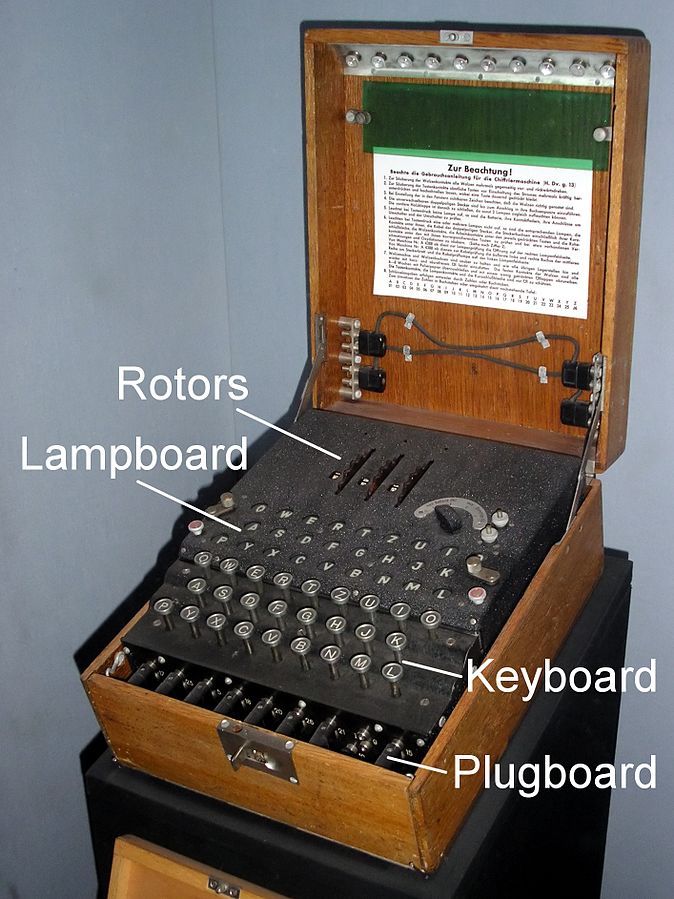

Engima – 1914

Criada pelo cidadão alemão Arthur Scherbius após a Primeira Guerra Mundial para fins comerciais, a máquina Enigma é uma máquina de cifra de fluxo polialfabética. A máquina consistia em um teclado, um painel de luz e alguns rotores ajustáveis. Os operadores definiriam a posição dos rotores e, em seguida, digitariam uma mensagem no teclado. À medida que cada letra era digitada, uma letra correspondente acendia no painel de luzes. Essa foi a letra criptografada que formou o texto cifrado. Os receptores precisariam conhecer as configurações corretas dos rotores a serem usadas e, em seguida, executariam o mesmo processo. No entanto, à medida que o receptor digitava em cada letra do texto cifrado, a letra correspondente que iluminaria seria a letra em texto sem formatação.

Os militares alemães aprimoraram a máquina adicionando um painel e, portanto, a consideraram inquebrável e usaram o Enigma para tudo. O Cipher Bureau do Estado-Maior da Polônia quebrou o Enigma militar alemão em 1932. Eles conseguiram fazer engenharia reversa da máquina a partir de informações derivadas da fraca segurança operacional (OpSec) dos usuários alemães do Enigma. No entanto, eles não conseguiram decifrar as mensagens até que os franceses compartilharam informações sobre o Enigma coletadas de um de seus espiões alemães..

O Bureau Político de Cifras de Políticas conseguiu ler o tráfego do Enigma alemão por anos até que os contínuos avanços do sistema no alemão o tornassem muito difícil. Nesse ponto, pouco antes da eclosão da Segunda Guerra Mundial, o Reino Unido e a França foram trazidos para o rebanho e o monitoramento e descriptografia do tráfego da Enigma se tornaram parte do Project Ultra.

É geralmente aceito que a capacidade dos Aliados de descriptografar o tráfego da Enigma reduziu o resultado da Segunda Guerra Mundial em vários anos.

Cifras de hash da família SHA 1993 – 2012

SHA é uma família de algoritmos que são usados para hash e não para criptografia e é publicada pelo Instituto Nacional de Padrões e Tecnologia (NIST). A cifra original do SHA publicada em 1993 agora é designada SHA-0 para se encaixar nas convenções de nomenclatura das versões subseqüentes.

Foi demonstrado que o SHA-0 e o SHA-1 (aposentado em 2010) não conseguem atender às características padrão de hash (listados na seção de terminologia) e não estão mais em uso. O HMAC-SHA1 ainda é considerado ininterrupto, mas o SHA-1 em todos os sabores deve ser descartado em favor de versões superiores sempre que possível.

As cifras atuais do SHA SHA-2 e SHA-3 (2012) ainda estão em uso atualmente.

MD5 Hash – 1991

O MD5 é um algoritmo de hash desenvolvido em 1991 para solucionar problemas de segurança no MD4. Em 2004, o MD5 havia sido quebrado por um esforço de crowdsourcing, mostrando que o MD5 era muito vulnerável a um ataque de aniversário

As impressões digitais MD5 ainda são fornecidas hoje para validação de arquivos ou mensagens. Mas como ele é criptograficamente quebrado, os hashes MD5 só podem ser usados para detectar alterações não intencionais de arquivos ou mensagens. Alterações intencionais podem ser mascaradas devido à fraqueza do algoritmo.

Cifras modernas

Atualmente, a criptografia é amplamente utilizada na internet. Muitas de nossas atividades na Internet são criptografadas usando TLS (Transport Layer Security) e as chaves são trocadas usando um processo assimétrico.

Os computadores são excepcionalmente bons no processamento de dados usando algoritmos. Quando os computadores chegaram ao local, o desenvolvimento da cifra explodiu. Os computadores não são apenas uma excelente ferramenta para criar cifras criptográficas, eles também são excepcionalmente úteis para quebrar cifras criptográficas por meio de análise de criptografia. Isso significa que o aumento da energia do computador é sempre anunciado pelo desenvolvimento de novas cifras e aposentadoria de cifras antigas, porque agora são fáceis demais de serem quebradas..

Devido a essa batalha interminável de poder de computação, os computadores que usam a Internet geralmente oferecem suporte a uma grande lista de cifras a qualquer momento. Essa lista de cifras é chamada de conjunto de cifras e, quando dois computadores se conectam, eles compartilham a lista de cifras que ambos suportam e uma cifra comum é acordada para realizar a criptografia entre eles. Esse processo existe para garantir a maior interoperabilidade entre usuários e servidores a qualquer momento.

Cifras como o Enigma e o DES (padrão de criptografia de dados) foram quebradas e não são mais consideradas seguras para uso criptográfico. Até o momento, o RSA (Rivest, Shamir, Adleman) e o AES (Advanced Encryption Standard) são considerados seguros, mas à medida que o poder da computação aumenta, eles também caem um dia e novas cifras precisarão ser desenvolvidas para continuar o uso da criptografia no sistema. rede.

Criptografia de Chave Pública

A Criptografia de Chave Pública é um sistema assimétrico hoje amplamente utilizado por pessoas e computadores. A chave usada para criptografar dados, mas não descriptografá-los, é chamada de chave pública. Cada destinatário tem sua própria chave pública, que é amplamente divulgada. Os remetentes devem usar a chave pública do destinatário pretendido para codificar a mensagem. Em seguida, o destinatário pode usar a chave secreta complementar chamada chave privada para descriptografar a mensagem.

RSA é a cifra subjacente usada na criptografia de chave pública. A cifra RSA multiplica dois números primos muito grandes juntos, como parte do processo de geração de chaves. Sua força se baseia no fato de que um adversário precisaria fatorar corretamente esse produto nos dois números primos usados originalmente. Mesmo com o poder de computação de hoje, isso não é viável na maioria dos casos. Você deve se lembrar que a fatoração é o processo de redução de um número para os dois menores números que podem ser multiplicados para produzir o número original. Os números primos têm apenas dois fatores, 1 e eles próprios. Descrevo a Criptografia de Chave Pública com mais detalhes aqui..

As cifras assimétricas são mais lentas que as simétricas, mas a implementação de chave pública da criptografia assimétrica tem uma vantagem distinta: como a chave pública não pode ser usada para descriptografar mensagens, ela pode ser comunicada ao remetente sem nenhuma salvaguarda. Portanto, não é necessário que as duas partes troquem chaves antes de trocar sua primeira mensagem criptografada.

Para pequenas coisas como e-mails, a criptografia assimétrica é boa, mas para criptografia em larga escala, como discos inteiros ou backups de arquivos, é muito lenta. Atualmente, a maioria dos sistemas de criptografia de larga escala usa uma abordagem híbrida; criptografia assimétrica é usada para trocar chaves simétricas e, em seguida, as chaves simétricas são usadas para os processos reais de criptografia e descriptografia.

Texto cifrado ininterrupto

Dado o nosso poder de computação hoje, pode parecer incrível descobrir que existem alguns textos cifrados muito antigos que ainda não foram decifrados.

A carta final do assassino de Zodiak

O Zodiak Killer era um serial killer que aterrorizou a Califórnia por vários anos no final dos anos 60. O assassino enviou 4 mensagens cifradas à polícia durante esse período, das quais a quarta permanece inalterada hoje.

Há algumas alegações de que as pessoas quebraram a última cifra, mas nada que resistiu ao escrutínio.

Três mensagens finais do Enigma

Nem todas as mensagens do Enigma foram descriptografadas ainda. Embora exista pouco valor militar ao fazê-lo, existe um projeto Enigma @ Home que procura descriptografar as poucas mensagens restantes de 1942. Assim como outros projetos @ home, como o SETI @ Home, o projeto usa ciclos de CPU sobressalentes nos computadores dos membros para tentar decifrar as mensagens finais.

Qual é o próximo?

A computação ainda é uma ciência jovem. Ainda estamos operando com a “versão 1”, o que significa que nossos computadores ainda estão limitados às funções binárias de zeros. A computação quântica é provavelmente a próxima grande novidade na computação e mudará fundamentalmente como a computação funciona, em vez de apenas aumentar o poder de processamento para lidar com mais zeros e zeros. A mecânica quântica tem esse estranho chamado apropriadamente de “superposição”, o que significa que algo pode estar em mais de um estado até que seja observado. O experimento de pensamento mais famoso que ilustra a superposição é o do gato de Schrodinger, onde o gato em uma caixa está vivo e morto até cair em um desses estados ao ser observado.

Ao calcular, isso significa que os qubits (bits quânticos) podem ter dois estados em vez do único estado binário. Enquanto um bit pode ser apenas 1 ou 0, um qubit pode ser ambos através do conceito de superposição. Isso não apenas torna matemática difícil como a usada para fatorar números grandes quase triviais de executar, mas também pode anunciar o fim dos ataques do tipo Main-In-The-Middle.

Outra propriedade da transmissão quântica é o conceito de “interferência”. Interferência é o comportamento dos elétrons subatômicos para passar através de uma barreira e depois se reunir novamente do outro lado. A interferência só pode ocorrer se ninguém a observar (árvore, floresta, alguém?). Portanto, seria teoricamente impossível alguém interceptar uma mensagem passada através de um sistema quântico sem ser descoberta. O caminho dos elétrons seria alterado pela observação e a interferência não ocorreria mais, indicando que a mensagem foi observada. O melhor computador Quantum atualmente possui alguns qubits, mas a tecnologia está progredindo rapidamente.

“Scytale”, de Lurigen. CC Share-A-Like 3.0

la o texto original, que é conhecido como texto simples. A criptografia é usada para proteger informações confidenciais, como senhas, informações bancárias e comunicações militares.

A criptografia tem uma longa história, desde os mensageiros furtivos até os métodos modernos de criptografia de chave pública. A criptografia é uma arte complexa que requer conhecimento e habilidade para criar e quebrar códigos. A criptografia é usada em muitas áreas, incluindo segurança de rede, segurança de dados e segurança militar.

A criptografia é uma ferramenta importante para proteger informações confidenciais e garantir a privacidade das comunicações. No entanto, a criptografia também pode ser usada para fins maliciosos, como a comunicação secreta entre criminosos. É importante que a criptografia seja usada de forma responsável e ética para garantir a segurança e a privacidade das informações.