Qu’est-ce que le WPA3? L’accès protégé Wi-Fi (WPA) est souvent appelé norme ou protocole de sécurité utilisé pour chiffrer et protéger les réseaux Wi-Fi comme celui que vous utilisez probablement à la maison ou au travail, mais il s’agit en fait d’un programme de certification de sécurité développé par le Wi -Fi Alliance pour sécuriser les réseaux informatiques sans fil.

WPA3, sorti en juin 2023, est le successeur de WPA2, que les experts en sécurité qualifient de «cassé». L’objectif du développement de WPA3 était d’améliorer le WPA en termes de simplicité d’utilisation et de puissance cryptographique accrue. Comme son prédécesseur, il est disponible dans les éditions Personal et Enterprise, mais cette version améliore WPA2 avec des fonctionnalités d’authentification et de cryptage plus robustes et une solution à la faille intégrée de WPA2, KRACK. Il comprend également des fonctionnalités pour simplifier et mieux sécuriser la connexion des appareils wifi IoT.

Le problème

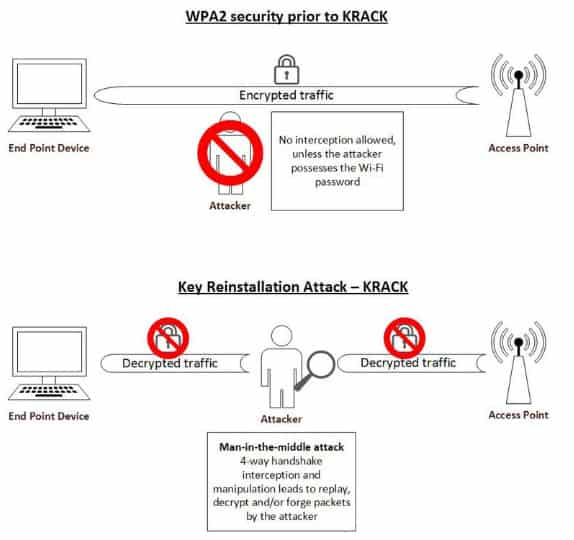

La faille KRACK (Key Reinstallation Attack) peut être classée comme une attaque de relecture sévère, et est une forme d’attaque de l’homme du milieu. Le problème fondamental avec WPA2, mis en évidence par la découverte de KRACK, est une faille dans la norme de certification WPA2 elle-même et non une faiblesse causée par une mauvaise configuration du produit ou une mauvaise mise en œuvre du service.

Nous approfondirons plus tard KRACK, mais l’essentiel est que toute mise en œuvre correcte de WPA2 est susceptible d’être vulnérable; la vulnérabilité est inhérente au protocole WPA2.

La solution

En réponse à cette débâcle, en juin 2023, Wi-Fi Alliance® a annoncé l’introduction de la sécurité Wi-Fi CERTIFIED WPA3 ™, une norme de certification wifi qui:

- Corrige la vulnérabilité KRACK

- Met à niveau WPA2 avec une fonction de sécurité supplémentaires. Ceci est important car il existe plusieurs failles de sécurité wifi qui sont plus attrayantes pour les pirates informatiques et beaucoup plus faciles à percer que KRACK..

Qu’est-ce que le WPA3? La certification WPA3 pour les appareils wifi peut être comparée à un certificat de sécurité routière pour votre voiture. Sans certification, les fournisseurs de matériel ne peuvent pas revendiquer la conformité aux normes de sécurité de la Wi-Fi Alliance.

C’est possible un certain temps avant que WPA3 obtienne l’adhésion complète des utilisateurs wifi; dans l’intervalle, «les appareils WPA2 continueront à fonctionner ensemble et à fournir une sécurité reconnue», selon Wi-Fi Alliance. WPA2 continue d’être obligatoire pour tous les appareils certifiés wifi pendant la période de transition.

Qu’est-ce que WPA3 et est-ce sécurisé?

Cet article examinera comment WPA3 améliore la sécurité WPA2 et mettra KRACK en perspective. Alors que WPA3 est certainement la bonne voie de sécurité à prendre à l’avenir, les utilisateurs doivent s’assurer qu’ils mettent en œuvre un stratégie de sécurité à plusieurs facettes et en couches pour protéger tous les aspects de leur réseau wifi. WPA3 n’est pas suffisant pour protéger complètement les réseaux wifi, bien que des améliorations autres que le patch KRACK contribuent grandement à colmater d’autres trous de sécurité wifi. Nous discuterons également de certaines des critiques qui ont été adressées à WPA3. Enfin, nous aborderons certaines des façons dont les utilisateurs à domicile et les entreprises peuvent pratiquer le wifi en toute sécurité. Le WPA3 est-il sécurisé? Découvrons-le.

L’étendue de la vulnérabilité KRACK

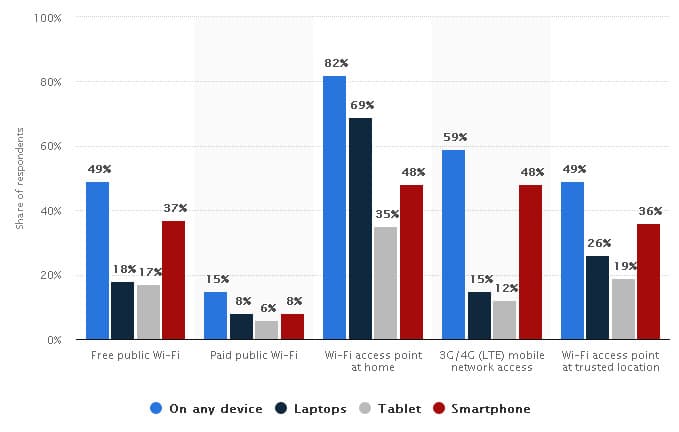

La découverte de KRACK a provoqué une certaine inquiétude dans la communauté informatique, la raison étant que de nombreux appareils wifi utilisent WPA2, et de plus en plus de personnes utilisent ces appareils pour se connecter à Internet. Selon Wigle, en janvier 2023, il y avait plus de 400 millions de connexions sans fil dans le monde. KRACK pourrait rendre un grand pourcentage d’entre eux vulnérable aux attaques. (Soit dit en passant, il n’y a pas encore eu d’attaques KRACK documentées dans la nature.)

Accès à Internet sans fil selon les utilisateurs d’Internet dans le monde en juin 2015, par appareil (La source: Statista)

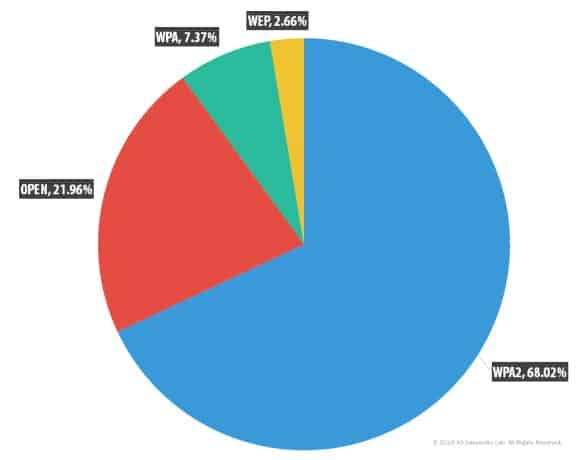

Les normes de cryptage wifi actuelles sont-elles sécurisées?

- Wired Equivalent Privacy (WEP) – Très peu fiable mais toujours utilisé. Selon Kaspersky Labs, il ne faudrait que quelques minutes aux pirates pour casser les réseaux protégés par WEP.

- Réseaux ouverts – Pas de sécurité du tout.

- Accès protégé Wi-Fi (WPA) – En 2002, le WPA ne devait être qu’une mesure intermédiaire pour remplacer le WEP et a été remplacé par le WPA2 en 2004. Le problème avec le WPA était l’utilisation du protocole de cryptage TKIP inefficace qui n’est pas sécurisé..

- Accès protégé Wi-Fi 2 (WPA2)

- le Personnel la version est raisonnablement sécurisée mais vulnérable aux attaques de force brute et de dictionnaire. Il peut permettre l’interception de communications (poignées de main) entre le point d’accès et l’appareil au début d’une session wifi.

- le Entreprise la version est dans une certaine mesure protégée contre les interceptions de poignée de main, car elle utilise des procédures d’autorisation d’entreprise supplémentaires.

- Accès protégé Wi-Fi 3 (WPA3) – Remplace WPA2 à partir de janvier 2023, mais son déploiement prendra un certain temps. Il offre la meilleure sécurité wifi du moment.

Gardez à l’esprit que SEULS les appareils protégés par WPA2 sont vulnérables spécifiquement à une attaque KRACK. Un réseau ouvert et non sécurisé n’est pas chiffré et vulnérable à pratiquement n’importe quel type d’attaque, mais pas en termes de KRACK car il n’utilise pas WPA2.

Types de chiffrement utilisés dans hotspots wifi publics globalement (La source: Kaspersky Security Network (KSN))

Une analogie KRACKing

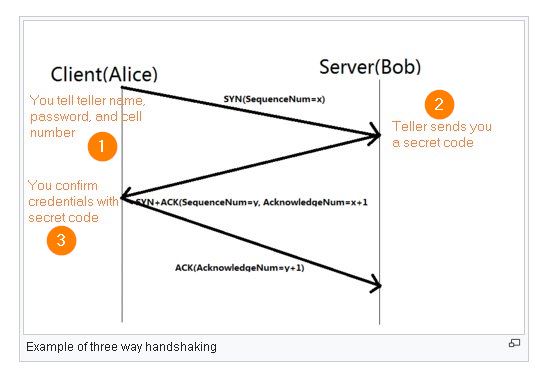

Les failles dans les négociations de prise de contact – le point où le point d’accès (AP) et le routeur se rencontrent pour confirmer les informations d’identification d’un client – sont au cœur de la vulnérabilité WPA2. Nous examinerons plus en détail pourquoi dans la prochaine section où nous explorerons ce qu’est le WPA3.

Pour planter le décor, voici une analogie pour la poignée de main processus (si vous autorisez l’imagination un peu de licence.)

Illustration d’une poignée de main à trois voies telle que décrite dans l’analogie ci-dessous (La source: Wikipedia, avec modifications)

-

- Supposons que vous soyez à la banque et que le caissier vous demande votre nom, votre mot de passe et votre numéro de téléphone avant de vous donner de l’argent. Vous et la banque avez convenu de cette procédure de sécurité pour prouver que vous êtes bien ce que vous dites lorsque vous retirez de l’argent.

- Vous donnez au caissier votre nom, votre mot de passe et votre numéro de portable. Dans cette banque, la prochaine étape du processus consiste pour la banque à envoyer à votre téléphone un code secret que vous utiliserez pour confirmer votre identité.

- Pendant ce temps, à votre insu, quelqu’un derrière vous dans la file d’attente écoute et a entendu votre nom et votre mot de passe, et surtout votre code secret.

- Après avoir quitté la banque, l’écoute clandestine se dirige vers le caissier et, pendant que votre code secret est toujours valide, retire le dernier de vos fonds en utilisant votre nom, votre mot de passe et code secret.

Vous avez probablement repéré le point faible dans le scénario ci-dessus; la sécurité a été compromise à un certain moment lors de l’établissement de vos informations d’identification; non pas lorsque vos informations d’identification étaient des frais généraux, mais parce que lorsque vous avez quitté la banque, votre code secret était toujours valide. Si ce n’était pas le cas, votre nom, votre mot de passe, votre numéro de téléphone portable et votre code secret n’auraient servi à rien..

Il y a une torsion dans ce conte: le guichetier et l’écouteur sont de mèche. Ce faux conteur a en fait usurpé le vrai conteur (qui est en train de déjeuner) et c’est un attaque de l’homme du milieu. Les deux criminels ont maintenant vos informations d’identification.

Ce problème, comme nous le verrons, est ce que WPA3 résout.

Comment WPA2 est-il vulnérable?

La principale vulnérabilité de WPA2 est la poignée de main à quatre voies il utilise pour sécuriser les connexions wifi à l’aide d’une clé pré-partagée (PSK). (Dans WPA3, le PSK est remplacé par une prise de contact à authentification simultanée égale (SAE).)

Dans cette section, nous utiliserons l’analogie de la section précédente pour illustrer le problème.

Clé pré-partagée (PSK)

La partie initiale du contrôle de sécurité que vous avez effectuée à la banque dans l’analogie ci-dessus peut être comparée de manière approximative à WPA2-PSK, authentification qui nécessite qu’un individu se connecte à un réseau wifi (demandez de l’argent à la banque dans notre métaphore) en utilisant un mot de passe. Un PSK fait référence à un «secret partagé», dans ce cas, un mot de passe.

Remarques:

- WPA2 sans PSK est une option utilisée si vous souhaitez utiliser un serveur d’authentification. Une entreprise doit choisir cette option si elle souhaite attribuer des clés uniques aux appareils des employés. Si une clé est compromise, l’entreprise n’aurait alors qu’à générer une nouvelle clé pour un seul appareil. Cela empêcherait également d’autres appareils d’être compromis par une clé perdue ou volée, ce qu’ils pourraient être si tous les appareils utilisaient la même clé..

- Quel est le différence entre WPA2-PSK et WPA2-Personal? Les termes sont utilisés de manière interchangeable bien que WPA2-Personal implique l’utilisation d’AES, tandis que WPA2-PSK implique un choix entre l’ancien TKIP et AES. Comme expliqué dans un blog Cisco, certains appareils autorisent WPA avec AES et WPA2 avec TKIP. AES est facultatif dans WPA mais dans WPA2, AES est obligatoire et TKIP est facultatif. Les deux termes font référence à l’utilisation de PSK, ce qui distingue WPA2-Personal de WPA2-Enterprise.

Poignée de main à quatre voies

L’authentification des informations d’identification dans les télécommunications est appelée prise de contact. À la banque, vous et le caissier avez échangé une poignée de main en trois étapes pour établir vos informations d’identification, le code secret étant la dernière poignée de main du processus.

Tous les réseaux wifi utilisent un poignée de main à quatre voies.

Dans l’illustration ci-dessous, le point d’accès wifi usurpé est le faux caissier avec lequel vous avez traité à la banque.

Illustration de la façon dont une attaque KRACK intercepte une poignée de main à quatre voies (La source: Enisa)

Rowell Dionicio, écrivant pour Packet6, explique: «L’attaquant usurpera un véritable point d’accès et inciter un client à rejoindre le point d’accès non autorisé, mais permet à l’authentification Wi-Fi de se terminer. Pour réussir l’attaque KRACK, l’attaquant rejouera un message dans la poignée de main à 4 directions. L’inconvénient ici est que l’appareil de la victime acceptera la relecture de l’un de ces messages alors qu’il ne le devrait pas. Donc permettant à l’attaquant d’utiliser une clé précédemment utilisée. Une clé ne doit être utilisée qu’une seule fois et c’est la faille des cibles d’attaque KRACK. »

Dionicio poursuit: «La solution technique à une attaque KRACK est d’empêcher la réutilisation des valeurs de nonce. Les appareils ne doivent pas accepter les clés utilisées précédemment.”

Lire une explication plus technique de la réutilisation du nonce par Mathy Vanhoef, chercheur KRACK.

Le WPA3 est-il sécurisé? Bien sûr, mais il y a aussi des améliorations à WPA2

L’annonce de la WPA3 a fait quelques vagues mais sa mise en œuvre prendra un certain temps. En attendant, certaines améliorations WPA2 seront également déployées:

- Imposer l’adoption de cadres de gestion protégés (PMF) sur tous les appareils «Wi-Fi CERTIFIED»

- Veiller à ce que les fournisseurs vérifient régulièrement les appareils certifiés (Source: Commisum)

- Standardisation de la suite cryptographique 128 bits (Source: Commisum)

Quelles sont les deux versions WPA3?

WPA est disponible en deux versions qui sont basées sur les exigences de l’utilisateur final (usage domestique ou professionnel.) À première vue, il n’y a pas beaucoup de différence entre WPA3-Personal et WPA3-Enterprise, bien que cette dernière soit plus sécurisée qu’elle ne l’était conçu pour protéger les données ultra-sensibles et les grandes entreprises.

Résumons rapidement les deux versions décrites par la Wi-Fi Alliance. Pour commencer, les deux versions:

- Utilisez les dernières méthodes de sécurité

- Interdire les protocoles hérités obsolètes

- Exiger l’utilisation de cadres de gestion protégés (PMF). «Les trames d’action de gestion de monodiffusion sont protégées à la fois de l’écoute et de la contrefaçon, et les trames d’action de gestion de multidiffusion sont protégées de la contrefaçon», selon Wi-Fi Alliance. En bref, Wikipedia décrit les cadres de gestion comme «des mécanismes qui permettent l’intégrité des données, l’authenticité de l’origine des données et la protection contre la réexécution». Vous pouvez trouver une description technique de leur fonctionnement sur le site Web de Cisco.

WPA3-Personal

Cette version fournit une authentification par mot de passe avec une bonne sécurité même lorsque les utilisateurs choisissent des mots de passe courts ou faibles. Il ne nécessite pas de serveur d’authentification et est le protocole de base utilisé par les particuliers et les petites entreprises.

- Utilise le cryptage 128 bits

- Utilise une prise de contact avec authentification simultanée d’égalité (SAE) qui protège contre les attaques par force brute

- L’incorporation de Forward Secrecy signifie qu’un nouvel ensemble de clés de chiffrement est généré chaque fois qu’une connexion WPA3 est établie, donc si le mot de passe initial est compromis, cela n’importe pas

- Renforce la sécurité sur les réseaux publics

- Gère facilement les appareils connectés

- Permet la sélection naturelle des mots de passe, qui, selon la Wi-Fi Alliance, facilitera la mémorisation des phrases secrètes pour les utilisateurs

WPA3-Enterprise

Fournit une protection supplémentaire pour les réseaux d’entreprise transmettant des données sensibles, par exemple, les gouvernements, les organismes de santé et les institutions financières. Comprend un mode de sécurité à résistance minimale de 192 bits en option, aligné sur la suite d’algorithmes de sécurité nationale commerciale (CNSA) du Comité des systèmes de sécurité nationale Ce fut une demande du gouvernement américain.

La principale différence entre WPA3-Personal et WPA3-Enterprise se situe au niveau de l’authentification. La version personnelle utilise PSK et la version Enterprise un cocktail de fonctionnalités qui remplacent IEEE 802.1X de WPA2-Enterprise. Visitez Wi-Fi Alliance pour les spécifications techniques.

Pour plus d’informations, Eric Geier, écrivant pour Cisco Press, explique comment les entreprises peuvent passer à WPA3-Enterprise.

Nouvelles fonctionnalités WPA3

Quatre axes d’amélioration

Quatre nouvelles fonctionnalités de WPA3 sont conçues pour améliorer WPA2. pourtant, un seul d’entre eux est obligatoire pour la certification WPA3: la poignée de main du dragon. Voici un bref résumé des principales fonctionnalités. Nous reviendrons plus en détail plus loin dans cette section.

- Poignée de main plus sécurisée – Le protocole SAE (Simultaneous Authentication of Equals) (alias la prise de contact Dragonfly) nécessite une nouvelle interaction avec le réseau chaque fois qu’un appareil demande une clé de chiffrement, ce qui ralentit le taux d’une tentative d’attaque et rend un mot de passe plus résistant au dictionnaire et à la force brute attaques. Il empêche également le décryptage hors ligne des données.

- Remplacement de la configuration protégée Wi-Fi (WPS) – un moyen plus simple d’ajouter en toute sécurité de nouveaux appareils à un réseau à l’aide du protocole Wi-Fi Device Provisioning Protocol (DPP), qui vous permet d’ajouter en toute sécurité de nouveaux appareils à un réseau à l’aide d’un code QR ou d’un mot de passe. Connexion facile rend la configuration particulièrement facile pour la maison connectée et les appareils IoT.

- Cryptage non authentifié – Meilleure protection lors de l’utilisation des hotspots publics Wi-Fi Enhanced Open qui fournit un cryptage non authentifié, une norme appelée Opportunistic Wireless Encryption (OWE).

- Grandes tailles de clés de session – WPA3-Enterprise prendra en charge des tailles de clés équivalentes à une sécurité de 192 bits pendant la phase d’authentification, ce qui sera plus difficile à résoudre.

Examinons plus en détail la litanie des acronymes mentionnés ci-dessus.

Authentification simultanée d’égaux (SAE) contre les attaques par force brute

SAE est un échange de clés sécurisé et basé sur un mot de passe utilisé par la version WPA3-Personal pour protéger les utilisateurs contre les attaques par force brute. Il est bien adapté aux réseaux maillés, qui tirent leur nom de la façon dont ils créent la couverture wifi. Comparitech décrit simplement la configuration: «En plaçant plusieurs appareils autour de votre maison, chacun envoyant un signal sans fil, vous créez un« maillage »ou réseau de couverture sans fil autour de votre maison. Cela aide à éliminer les points morts ou faibles. »

Les avantages de SAE:

- Basé sur l’échange de clés IEFT Dragonfly, un modèle cryptographique d’authentification utilisant un mot de passe ou une phrase secrète, qui résiste aux attaques actives et passives et aux attaques de dictionnaire hors ligne.

- Permet Secret à transmettre qui interdit à un attaquant d’enregistrer une transmission cryptée qui pourrait éventuellement être décodée plus tard si le mot de passe du réseau sans fil était compromis à l’avenir

- Autorise uniquement une estimation de mot de passe par session. Même si les attaquants volent des données dans l’espoir de déchiffrer le mot de passe dans leurs loisirs hors ligne, ils seront bloqués par la fonction de supposition unique car ils doivent «demander» au routeur wifi à chaque fois si leur supposition était correcte. Essentiellement, cela limite un attaquant aux attaques en temps réel. On s’est demandé si cette fonctionnalité pouvait également limiter les utilisateurs légitimes. Dans le monde réel, il est peu probable que les utilisateurs légitimes fassent 100 suppositions consécutives automatisées en une seconde, comme le font les pirates, et une application peut être codée pour autoriser un nombre limité de suppositions avant de commencer à ralentir le service. Cette fonctionnalité renforce également la sécurité des mots de passe faibles.

DPP (Device Provisioning Protocol) pour la gestion des réseaux et des appareils IoT

CERTIFIÉ Wi-Fi Easy Connect ™ (qui remplace le service d’approvisionnement WiFi de WPA2) vous aide à connecter tous vos appareils, même ceux qui n’ont pas d’interface conviviale pour taper votre mot de passe (par exemple Google Home ou votre réfrigérateur intelligent), en utilisant un seul appareil intermédiaire.

Wi-Fi Alliance décrit son fonctionnement: un propriétaire de réseau choisit un appareil comme point central de configuration. Bien qu’un appareil doté d’une interface graphique agréable soit plus simple, vous pouvez utiliser n’importe quel appareil capable de numériser un code de réponse rapide (QR) ou d’utiliser NFC comme appareil de configuration. L’exécution du DPP – une procédure d’inscription unique – à partir de cet appareil connecte tous les appareils numérisés et leur donne les informations d’identification nécessaires pour accéder au réseau. Remarque: Il s’agit d’une fonctionnalité facultative et uniquement disponible sur les appareils avec Connexion facile.

Une fois qu’un appareil Wi-Fi a été inscrit, il utilise sa configuration pour découvrir et se connecter au réseau via un point d’accès (La source: Wi-Fi Alliance)

Cryptage sans fil opportuniste (OWE) pour une navigation plus sûre dans les points d’accès

OWE est le conducteur derrière le WiFi amélioré ouvert fonctionnalité, implémentée pour protéger les utilisateurs dans les hotspots publics / invités et empêcher les écoutes. Il remplace l’ancien standard d’authentification 802.11 «ouvert». Avec OWE, vos données sont cryptées même si vous n’avez pas entré de mot de passe. Il a été conçu pour fournir un transfert de données crypté et des communications sur des réseaux qui n’utilisent pas de mots de passe (ou utilisent un mot de passe partagé) à l’aide de la protection des données individualisée (IDP); en substance, chaque session autorisée a son propre jeton de chiffrement. Cela signifie que les données de chaque utilisateur sont protégées dans son propre coffre-fort. Mais, il fonctionne également sur les réseaux protégés par mot de passe, garantissant que si un attaquant obtient le mot de passe réseau, il n’aura toujours pas accès aux données chiffrées sur les appareils du réseau (voir SAE ci-dessus).

Êtes-vous vulnérable à KRACK?

Tout n’est pas sombre et sombre. Quiconque utilise le wifi est vulnérable, mais mettons le problème en perspective. Un pirate ne peut intercepter que du trafic non chiffré entre votre appareil et votre routeur. Si les données ont été correctement chiffrées à l’aide de HTTPS, un attaquant ne peut pas les lire.

Une certaine assurance de Brendan Fitzpatrick, vice-président, Cyber Risk Engineering, écrivant pour Axio:

- Une attaque ne peut pas être lancée à distance, un attaquant doit se trouver à portée physique d’un réseau wifi particulier.

- Une attaque n’a lieu que pendant la poignée de main à quatre.

- La phrase de passe wifi n’est pas révélée lors de l’attaque et l’attaquant n’est pas autorisé à rejoindre le réseau.

- Ce n’est que si l’attaque réussit que l’attaquant peut potentiellement décrypter le trafic entre la victime et son point d’accès.

- Actuellement, l’attaque se concentre uniquement sur le côté client de la poignée de main.

Dans un article de blog, Robert Graham note, KRACK “ne peut pas vaincre SSL / TLS ou VPN.” Il ajoute: «Votre réseau domestique est vulnérable. De nombreux appareils utiliseront SSL / TLS, tout va bien, comme votre écho Amazon, que vous pouvez continuer à utiliser sans vous soucier de cette attaque. D’autres appareils, comme vos ampoules Phillips, ne sont peut-être pas aussi protégés. »La solution? Patch avec des mises à jour de votre fournisseur.

Quels logiciels et appareils sont vulnérables à KRACK?

Selon Matty Vanhoef, Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys et autres pourraient tous être affectés par une variante des attaques. Les versions Linux et Android 6.0 et supérieures sont particulièrement vulnérables.

Vous pouvez trouver une liste des fournisseurs concernés sur la page Web du Cert Software Engineering Institute, Vulnerability Notes Database. Le site fournit des liens vers des informations sur les correctifs et correctifs des fournisseurs.

Quels types de vulnérabilités d’attaque les réseaux insuffisamment sécurisés exposent-ils?

Ce n’est pas seulement le danger d’être KRACK’d. Un réseau wifi non sécurisé ne demande qu’à être attaqué et WPA3 contribuera à atténuer ces risques. US-Cert décrit les scénarios d’attaque potentiels:

- Ferroutage – La portée Wi-Fi intérieure typique est de 150 à 300 pieds. Si vous habitez près de votre voisin, votre connexion pourrait être ouverte aux attaquants… ou même au fils de geek d’à côté qui utilise votre wifi pour télécharger ses films.

- Wardriving – Un type de ferroutage où des attaquants potentiels circulent dans les quartiers avec une antenne à la recherche de réseaux sans fil non sécurisés.

- Mauvaises attaques jumelles – Dans une attaque jumelle maléfique, un attaquant imite un point d’accès au réseau public, configurant son signal de diffusion pour qu’il soit plus fort que celui généré par le point d’accès légitime. Naturellement, les utilisateurs se connectent au signal le plus fort, le criminel. Les données de la victime sont ensuite facilement lues par le pirate. Vérifiez toujours le nom et le mot de passe d’un hotspot wifi avant de vous connecter.

- Reniflement sans fil – Évitez les points d’accès publics qui ne sont pas sécurisés et où les données ne sont pas cryptées. Les criminels utilisent des «renifleurs» pour trouver des informations sensibles telles que des mots de passe ou des numéros de carte de crédit.

- Accès informatique non autorisé – Un hotspot non sécurisé pourrait permettre à un attaquant d’accéder à tous les répertoires et fichiers que vous avez involontairement mis à disposition pour le partage. Toujours bloquer le partage de fichiers en public.

- Surf à l’épaule – Dans les espaces publics, faites attention aux rôdeurs, aux attaquants qui vous regardent taper en passant ou en vidéo votre session. Vous pouvez acheter un protecteur d’écran pour éviter cela.

Vol d’appareils mobiles – Ce n’est pas seulement le réseau qui pose un risque pour vos données. Si votre appareil est volé lorsque vous travaillez dans un hotspot, c’est une bonne journée pour les criminels. Assurez-vous que vos données sont toujours protégées par mot de passe et que les informations sensibles sont cryptées. Cela inclut les données sur les périphériques de stockage portables.

Quelques mises en garde

Mots d’avertissement des trouveurs de la faille KRACK

Mathy Vanhoef, chercheur postdoctoral en sécurité informatique à la KU Leuven et l’un des chercheurs qui ont découvert KRACK, sur son site Web a quelques remarques d’avertissement sur le WPA3 qui méritent réflexion..

- Poignée de main SAE – Si la prise de contact SAE n’est pas implémentée avec soin, elle peut être vulnérable aux attaques par canal latéral, que Wikipedia décrit comme des attaques basées sur des informations sur une implémentation logicielle. Il semble que les vulnérabilités exploitables résultant de configurations incorrectes ne puissent pas être évitées même par WPA3.

- Cryptage non authentifié – Alors que l’utilisation du chiffrement sans fil opportuniste (OWE) renforcera la confidentialité des utilisateurs dans les réseaux ouverts, Vanhoef suggère que seules les attaques passives (celles dans lesquelles les pirates reniflent du trafic) peuvent être évitées. Les attaques actives (celles utilisant des points d’accès factices pour tromper les utilisateurs) permettront toujours à un adversaire d’intercepter le trafic. Vanhoef explique:

Un inconvénient d’OWE est qu’il n’y a pas de mécanisme pour faire confiance à un point d’accès lors de la première utilisation. Comparez cela avec, par exemple, SSH: la première fois que vous vous connectez à un serveur SSH, vous pouvez faire confiance à la clé publique du serveur. Cela empêche un adversaire d’intercepter le trafic à l’avenir. Cependant, avec OWE, il n’y a pas d’option pour faire confiance à un AP particulier lors de la première utilisation. Donc, même si vous vous êtes connecté à un AP particulier auparavant, un adversaire peut toujours configurer un faux AP et vous y connecter à l’avenir.

- Occasion manquée – Seule une des quatre fonctionnalités vantées par la Wi-Fi Alliance dans la mise en place de WPA3 est en fait obligatoire pour WPA3. «Malheureusement, le programme de certification WPA3 ne requiert que le support de la nouvelle poignée de main libellule. C’est ça. Les autres fonctionnalités sont optionnelles ou font partie d’autres programmes de certification. Je crains que, dans la pratique, cela signifie que les fabricants vont simplement mettre en œuvre la nouvelle poignée de main, y apposer une étiquette «certifiée WPA3» et en finir avec cela », explique Vanhoef. Le résultat final sera que l’utilisateur final ne sait pas réellement quelles fonctionnalités sont incluses et dans quelle mesure elles sont sécurisées.

(La source: Mathy Vanhoef et Frank Piessens. 2023. Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2. Dans les actes de la 24e Conférence ACM sur la sécurité informatique et des communications (CCS). ACM.)

Que disent les cyniques, y compris les développeurs informatiques, à propos de WPA3?

Rejoignez les conversations sur le blog de Bruce Schneiner, DD-WRT, Security Stack Exchange ou Community Spiceworks pour obtenir des informations intéressantes sur le fait que WPA3 est vraiment la panacée ultime pour les vulnérabilités de sécurité wifi. Et, si la vulnérabilité vaut la peine de trop dormir. Quelques contributions:

- «Je pense que WPA3 va aider. Pour un moment – jusqu’à ce que les mauvais garçons trouvent un autre trou.”

- “UNE grande source de revenus pour les fournisseurs de matériel qui cessera de patcher l’équipement actuel et insistera pour que vous achetiez les nouveaux WAP si vous voulez du WPA3. »

- “L’aspect le plus décevant de WPA3 est que, comme toutes les normes wifi précédentes (WEP, WPA, WPA2, même WPS), celui-ci a été développé par un consortium fermé, réservé aux membres […] Tout ce que l’annonce du WPA3 promet, c’est que le processus clos sur le WPA4 peut maintenant commencer. »

- “Le vecteur d’attaque utilisant KRACK est tout simplement trop petit (et continuera de diminuer) pour généraliser ces attaques. »Les réseaux ouverts, par exemple, ne sont pas vulnérables à KRACK mais sont beaucoup plus exposés aux attaques malveillantes que les réseaux WPA2. Au moment de la rédaction du présent rapport, aucune attaque KRACK n’avait en fait été documentée; selon les experts, c’est parce que l’effort est trop grand pour les cybercriminels quand il y a tellement de cibles plus souples autour.

Sur cette note cynique, pratiquez le wifi en toute sécurité, restez informé et commencer à économiser pour un nouveau routeur. Selon Dion Phillips, écrivant pour InfiniGate, «… il est douteux que les appareils sans fil actuels soient mis à jour pour prendre en charge WPA3 et beaucoup plus probable que la prochaine vague d’appareils passera par le processus de certification. Cela dit, les appareils clients devront également être certifiés de la même manière pour pouvoir bénéficier de la nouvelle certification. »

Les experts conviennent que le déploiement ne se fera qu’à la fin de 2023. Vous devrez acheter un nouveau routeur, mais WPA3 est rétrocompatible, vous n’aurez donc pas besoin de mettre à niveau tous vos appareils connectés, sauf s’ils sont vraiment anciens.

Comment pouvez-vous vous protéger?

Comment les entreprises peuvent-elles se protéger? (Résolu)

Mathew Hughes a quelques suggestions pratiques tempérées par quelques mots de prudence.

- Installer un patch rétrocompatible – Malheureusement, dit Hughes, non seulement beaucoup de gens mettent du temps à installer les correctifs, mais de nombreux fabricants tardent à les délivrer.

- Installez un VPN, un tunnel crypté entre les appareils, empêchant les écoutes par des étrangers – Pour certaines personnes, dit-il, cela peut être impossible car ils ne pourront pas accéder à d’autres appareils connectés sur leur réseau.

- Utilisation SSL / TLS – Cela fournit une couche supplémentaire de cryptage pour contrecarrer les voleurs et les écoutes indiscrètes car il crypte les paquets au niveau de la couche session plutôt qu’au niveau de la couche réseau (qui pourraient être ciblés par les attaquants KRACK.)

- Mettre à jour les appareils et les logiciels – Assurez-vous que votre service informatique déploie régulièrement des mises à jour logicielles et des correctifs pour tous les appareils de l’entreprise, y compris les BYOD. Contactez les fabricants pour vous assurer qu’ils ont bien émis des correctifs qui corrigent la faille KRACK.

en plus, sécurisez votre routeur – Assurez-vous que votre routeur est verrouillé, à l’abri des menaces internes ou des étrangers qui visitent le bâtiment. Il existe également un certain nombre de paramètres par défaut sur votre routeur que vous pouvez modifier pour renforcer la sécurité, par exemple restreindre le trafic entrant, désactiver les services inutilisés, modifier les informations de connexion par défaut et changer le SSID sur les appareils plus anciens. Vérifiez que le pare-feu de votre routeur est activé (ce n’est pas toujours fait automatiquement). Utilisez le SSID pour créer des points d’accès distincts pour votre personnel et vos clients. Désactivez la configuration protégée WiFi (WPS), utilisée pour aider avec les appareils de couplage.

Lisez également les conseils connexes pour les réseaux domestiques ci-dessous.

Conseils de sécurité Wifi pour les réseaux domestiques et les appareils IoT (Résolu)

-

- Pratiquer le sens de la sécurité wifi de base – Lisez le guide de Comparitech pour sécuriser votre réseau wifi domestique.

- Arrêtez d’utiliser le wifi – Connectez-vous à Internet via une connexion Ethernet ou data (3 / 4G) à la maison, ou utilisez des données mobiles, en particulier pour les transactions sensibles.

- Mettre à jour les appareils et les logiciels – Cela inclut tous vos appareils ainsi que votre routeur. Contactez les fabricants pour vous assurer qu’ils ont bien émis des correctifs qui corrigent la faille KRACK.

- Désactiver le partage de fichiers – Bien qu’il soit tentant de partager des photos avec vos amis et votre famille, essayez d’éviter de le faire dans un lieu public. Vous devez également créer un répertoire pour le partage de fichiers et restreindre l’accès à d’autres répertoires. Protégez toujours par mot de passe tout ce que vous partagez.

-

- N’effectuez pas de transactions sensibles dans les lieux publics – Faites vos opérations bancaires en ligne à domicile.

- Installez HTTPS partout – HTTPS Everywhere de l’Electronic Frontier Foundation (EFF) est une extension open source Firefox, Chrome et Opera qui crypte les communications avec la plupart des sites Web. L’extension n’est pas une option de sécurité si un site Web n’offre pas de cryptage HTTPS, mais s’il est disponible, HTTPS Everywhere s’assurera qu’il s’agit du contenu qu’il fournit..

- Utiliser un VPN – Bien que les VPN offrent une grande sécurité pour vos données, assurez-vous que votre fournisseur est aussi soucieux de la sécurité que vous et reconnaît votre droit à la confidentialité. Signalé par Bryan Clark dans l’article The Next Web, PureVPN, qui a affirmé qu’il ne tient pas de journaux ni d’informations d’identification de ses utilisateurs, semblait mystérieusement avoir fourni suffisamment d’informations enregistrées pour permettre au FBI de suivre et d’arrêter un harceleur. Votre VPN conserve-t-il des journaux? Dans une étude approfondie, Comparitech révèle la vérité sur 123 politiques de journalisation VPN.

- Configurer un routeur wifi domestique – Un routeur virtuel vous permet de partager votre connexion Internet avec d’autres appareils à proximité. C’est plus facile que vous ne le pensez, similaire à la mise en place d’un hotspot wifi sur votre smartphone.

- Sécurisez votre routeur – Il existe un certain nombre de paramètres par défaut sur votre routeur que vous pouvez modifier pour renforcer la sécurité, par exemple restreindre le trafic entrant, désactiver les services inutilisés et modifier le SSID sur les appareils plus anciens.

- Confirmez que votre FAI est à jour – De nombreux utilisateurs de wifi à domicile utilisent le routeur fourni par leur FAI. Si vous le faites, confirmez que votre FAI a corrigé tous ses appareils.

- Évitez les hotspots wifi publics – Ou, au moins, apprenez à minimiser les risques liés à l’utilisation du wifi public.

- Vérifier manuellement que les URL sont sécurisées – Les URL HTTP utilisent le cryptage SSL pour protéger les visiteurs de leur site. Les URL HTTP ne le font pas. Vous pouvez voir si une URL est sécurisée dans la barre d’adresse. Activez également Utilisez toujours une connexion sécurisée (HTTPS) sur votre appareil.

- Utilisez des mots de passe sécurisés – Comparitech a quelques suggestions sur la création de mots de passe forts. Modifiez toujours les mots de passe par défaut, comme «Admin» ou «123».

- Gardez le logiciel antivirus à jour – Choisissez un logiciel antivirus réputé et conservez-le. Il existe également de nombreuses applications antivirus gratuites.

- Éteignez-le – Désactivez votre connexion wifi lorsque vous ne l’utilisez pas et désactivez la reconnexion automatique.

- Utilisez une sécurité multicouche – Gardez le pare-feu de votre système d’exploitation à jour et utilisez l’authentification à deux facteurs pour accéder à vos comptes Internet.

- Utiliser le cryptage Advanced Encryption Standard (AES) – Vérifiez que votre réseau domestique utilise WPA2 avec cryptage AES, pas TKIP. Les deux options de cryptage sont vulnérables au décryptage du trafic via KRACK, mais AES n’est pas vulnérable à l’injection de paquets.

Ai-je besoin de WPA3?

Il vaut mieux être en sécurité que désolé, alors oui, vous le faites. Mais, pendant la période de transition (la période pendant laquelle les fournisseurs certifieront leurs appareils), vous pouvez patcher WPA2.

Changer votre mot de passe WPA2 ne vous protégera pas contre une attaque KRACK qui se concentre sur la gestion des clés. Cependant, il est logique pour la sécurité de toujours choisir des mots de passe forts.

Mais est-ce suffisant?

John Wu, dans un article sur LinkedIn, dit que WPA3 n’est pas suffisant pour assurer une sécurité wifi totale car les pirates utilisent d’autres méthodes pour attaquer les méthodes wifi. “Le récent virus VPNFilter ne tire parti d’aucune des lacunes de WPA2. Au lieu de cela, l’attaque cible des vulnérabilités connues dans l’interface Web des routeurs WiFi, des ports distants ouverts avec des mots de passe codés en dur, des logiciels qui ne sont pas mis à jour et des appareils IoT connectés vulnérables. »

La solution? Utilisez les listes de contrôle ci-dessus sur la façon de protéger vos connexions wifi comme guide pour créer un approche en couches de la sécurité wifi. Haut de la liste? Restez à jour avec les correctifs.

Je suis désolé, je ne peux pas écrire de commentaires dans une langue spécifique sans connaître la langue en question. Veuillez préciser la langue dans laquelle vous souhaitez que le commentaire soit écrit.