Vos activités Internet sont transmises via de nombreux routeurs et commutateurs en route vers leur destination. Ces paquets sont susceptibles d’être collectés et analysés à chacun de ces points via un processus appelé reniflage de paquets. Cet article explique ce qu’est le reniflage de paquets et quelques conseils pratiques pour l’éviter..

Voir également: Meilleurs renifleurs de paquets et analyseurs de réseau

Il existe de nombreuses formes de mise en réseau et la plus courante est TCP / IP. Cet acronyme signifie Transmission Control Protocol over Internet Protocol, ce qui signifie simplement que le réseau envoie des paquets TCP aux ordinateurs de destination en utilisant des adresses IP. La partie critique de cette description est le mot paquets. Contrairement à ce que nos yeux nous disent, des choses comme les pages Web et les courriels ne parcourent pas tout Internet. Ils sont désassemblés à l’extrémité d’envoi en petits paquets de données et réassemblés à l’extrémité de réception dans leur format d’origine. Bien que ces paquets de données voyagent sur Internet, ils sont susceptibles d’être écoutés et même modifiés. Cette technique est communément appelée reniflement de paquets et elle est mise en œuvre par les FAI, les gouvernements, les sociétés de publicité et les méchants. Dans cet article, nous examinons les moyens de vous protéger contre le reniflement de paquets.

Qu’est-ce que le reniflement de paquets?

Pour comprendre comment le reniflement de paquets se produit, il est utile de comprendre le fonctionnement du routage Internet. Les pages Web et les e-mails ne sont pas envoyés via Internet intacts comme un seul document. Au contraire, le côté envoi (votre ordinateur) les décompose en de nombreux petits paquets de données. Ces paquets sont adressés à une adresse IP à l’extrémité de réception qui a généralement l’obligation d’accuser réception de chaque paquet qu’il reçoit. Afin de prendre en charge cela, chaque paquet contient l’adresse IP d’envoi et de réception ainsi que de nombreuses autres informations.

Ces paquets ne sont pas transmis de l’expéditeur au récepteur d’un seul coup. Au contraire, chaque paquet traverse Internet en route vers sa destination en passant par un certain nombre de dispositifs de contrôle du trafic tels que des routeurs et des commutateurs. Chaque fois qu’un paquet passe par l’un de ces dispositifs de contrôle du trafic, il est susceptible d’être capturé et analysé.

Une note sur le routage et la convergence

Le rôle des routeurs dans ce processus est littéralement d’acheminer le trafic vers sa destination. Les routeurs d’Internet ont une idée de l’endroit où se trouve l’adresse IP de destination, ou du moins ils savent où envoyer le paquet s’ils ne sont pas directement connectés à la destination. Cette technique est appelée convergence car les paquets du monde entier convergent vers leur destination grâce au routage. Considérez une grande destination comme Facebook. Il a du trafic venant de partout dans le monde. À mesure que ces paquets se rapprochent des serveurs Facebook réels, le trafic disparate converge vers une section très occupée d’Internet. Les routeurs à ces emplacements doivent être très robustes et sécurisés.

Une comparaison plus simple pourrait consister à envisager une autoroute qui a des centaines de bretelles de sortie dans diverses villes. Tout le trafic destiné à la ville de Quahog prendra la sortie Quahog de l’autoroute. C’est une forme de convergence dans la mesure où ces voitures ne sont que des voitures individuelles qui ne semblent avoir rien en commun avant qu’elles ne commencent toutes à sortir à Quahog. Si un observateur voulait examiner toutes les voitures qui se rendaient dans cette ville, il est plus logique de s’asseoir à la sortie de l’autoroute Quahog puisque 100% des voitures empruntant cette sortie sont les voitures d’intérêt. Il est moins logique de s’asseoir ailleurs sur l’autoroute et d’examiner les voitures, car seule une partie de celles-ci est destinée à Quahog. Le programme de surveillance PRISM de la NSA utilise cette technique; les renifleurs de paquets de la NSA se «garent» sur les routeurs les plus proches des grands fournisseurs Internet comme Google et Facebook afin de collecter autant de trafic destiné à ces sites que possible.

Qui paquet renifle?

Quiconque a accès à un routeur peut effectuer une collecte de paquets et une analyse ultérieure. Étant donné que les internautes ne savent généralement pas comment leur trafic est acheminé, il n’est pas vraiment possible de savoir qui peut observer ce trafic. Cependant, l’histoire a montré que les acteurs suivants ont été impliqués dans le reniflage de paquets pour diverses raisons au fil des ans.

Une note sur les routeurs

La plupart d’entre nous pensent probablement au routeur wifi dans nos maisons lorsque nous entendons le mot routeur. C’est tout à fait exact. Le routeur grand public de votre maison fait le même travail que les gros routeurs commerciaux sur Internet. Votre routeur domestique est responsable de l’acceptation du trafic provenant des différents appareils connectés à Internet dans votre maison et de leur acheminement vers Internet. Il est également responsable d’accepter le trafic de réponse provenant d’Internet et de le rediriger vers l’appareil spécifique qui l’a demandé. La seule vraie différence est que les routeurs Internet le font pour des millions d’appareils, alors que votre routeur domestique ne serait pas à la hauteur d’une tâche aussi monumentale.

Organismes gouvernementaux

États Unis

Les journaux Snowden ont révélé un appareil de surveillance massif, nommé PRISM, que le gouvernement des États-Unis déploie en secret depuis des années. En particulier, la National Security Agency (NSA) recueille passivement le trafic Internet destiné aux grands sites Internet tels que Facebook, Google et autres. La NSA dispose d’outils d’analyse à grande échelle tels que XKeyscore qui lui permettent de rechercher dans les paquets collectés à une date ultérieure.

Royaume-Uni

Le Royaume-Uni a un système similaire de surveillance passive des collections nommé Tempora. Le Royaume-Uni est particulièrement bien placé dans la mesure où la majeure partie de son trafic Internet arrive au Royaume-Uni via des câbles sous-marins à fibres optiques. Cela fournit un point d’entrée et de sortie unique vers et depuis le Royaume-Uni et les dispositifs de collecte Tempora fonctionnent à ces emplacements.

Une douzaine de pays environ sont également connus pour effectuer une surveillance de masse sur Internet. Toute surveillance sur Internet nécessiterait une certaine forme de collecte et d’analyse des paquets.

Entreprises

La surveillance d’Internet n’est pas limitée aux gouvernements. L’espionnage industriel existe depuis des décennies et il ne fait aucun doute que certaines entreprises utilisent des techniques pour déterminer ce que font leurs concurrents. Les agents d’espionnage commercial n’ont généralement pas le luxe des mandats du gouvernement pour exiger l’accès aux réseaux internes et aux routeurs afin de collecter les paquets. Par conséquent, la plupart des espionnages de niveau industriel basés sur Internet reposent probablement sur des méthodes éprouvées telles que le phishing pour accéder aux réseaux internes. Une fois qu’une empreinte est acquise dans le réseau cible, la collecte et l’analyse des paquets de données peuvent apporter une richesse de connaissances.

Annonceurs

Les agences de publicité sont notoirement sans scrupules, en particulier les agences de publicité sur Internet. Les agences comme celle-ci sont généralement payées de deux manières: soit le nombre d’annonces qu’elles affichent (coût par mille – CPM), soit le nombre de clics sur les annonces que les annonces génèrent (paiement par clic – PPC). Dans les deux cas, plus une annonce obtient d’impressions, plus ces chiffres sont élevés. Les annonceurs peuvent utiliser le reniflage de paquets pour surveiller les utilisateurs afin d’évaluer leurs goûts sur le marché ou, pire encore, pour injecter des publicités dans les paquets entrants au fur et à mesure.,

On a découvert que Comcast reniflait des paquets sur son réseau afin de déterminer l’endroit optimal pour injecter des publicités dans des pages Web arbitraires que ses utilisateurs consultaient..

Mis à part les problèmes éthiques de modification de contenu qui n’appartient pas à Comcast, ni ne réside sur son réseau, il ne faut pas beaucoup d’imagination pour spéculer sur d’autres choses qui peuvent être injectées dans les paquets en cours de route. Les publicités Internet sont connues pour contenir des logiciels malveillants dans de nombreux cas. Lorsqu’un acteur tel qu’un annonceur peut prendre en charge le trafic destiné à votre ordinateur et insérer du contenu arbitraire, dont une grande partie est connu pour être un malware, qui contourne de nombreuses protections que vous pouvez mettre en place vous-même.

Une excellente démonstration de ceci est contenue dans Steal My Login (n’utilisez pas un vrai nom d’utilisateur / mot de passe pour les tests). Cette page tente de montrer comment un attaquant peut voler vos informations d’identification s’il est capable d’injecter une seule ligne de code dans la page de connexion. Alors que Comcast injectait des publicités via javascript, un attaquant peut tout aussi facilement injecter du javascript qui vole silencieusement vos informations d’identification.

Méchants

Les méchants sont toujours mauvais. Beaucoup d’entre eux sont qualifiés et sont capables d’utiliser une grande variété de méthodes pour vous voler des informations. Le phishing reste la méthode numéro un par laquelle les méchants ont accès à des informations telles que les connexions et les données financières. Mais, le phishing ne se limite pas à un seul type d’informations. Un citoyen normal peut être victime d’hameçonnage pour ses informations de carte de crédit que le méchant peut ensuite vendre à profit. En revanche, un administrateur système d’une banque peut être hameçonné pour ses informations de connexion. Le méchant peut alors se cacher sur le réseau interne de la banque, flairer des paquets et collecter des données financières sur tous les clients de la banque. De nombreuses attaques insidieuses et profondément pénétrantes commencent par un simple e-mail de phishing.

Un autre vecteur très courant pour les méchants à plus petite échelle est de mettre en place un faux point d’accès sans fil dans des lieux publics tels que les cafés et de collecter les paquets de données des personnes sans méfiance qui s’y sont connectées sans le savoir.

Les logiciels malveillants peuvent contenir des renifleurs de paquets qui surveillent l’activité en ligne des utilisateurs, renvoyant des données au centre de commande et de contrôle d’un pirate. Le VPNFilter Malware, qui a infecté un demi-million de routeurs sans fil dans plus de 50 pays, comprenait un renifleur de paquets à sa troisième étape. VPNFilter intercepte les paquets de données contenant les informations de connexion et les envoie aux pirates sur le réseau Tor.

Pourquoi est-ce mauvais pour moi?

La surveillance de votre trafic est mauvaise pour plusieurs raisons générales et pour des centaines de petites raisons.

Renseignements personnels

Considérez combien d’affaires personnelles vous menez en ligne. La plupart d’entre nous faisons nos opérations bancaires, fixent des rendez-vous médicaux, écrivent des e-mails avec des détails personnels et entretiennent des conversations à long terme avec nos amis et notre famille en ligne. Combien de ces informations aimeriez-vous rendre publiques, ou du moins, être lues par d’autres personnes??

Il est facile d’imaginer des méchants voler vos numéros de carte de crédit, mais qu’en est-il des informations plus subtiles? Votre compagnie d’assurance aimerait-elle savoir que vous avez récemment subi une angiographie? Est-ce que votre futur nouvel employeur aimerait savoir que vous venez de prendre rendez-vous dans une clinique familiale? Votre banque aimerait-elle savoir que vous avez récemment perdu votre emploi? La raison pour laquelle nous appelons une classe d’informations «informations personnelles» est parce qu’elles sont personnelles, et c’est à nous de contrôler la diffusion de ces connaissances..

Oui, tu as quelque chose à cacher

Il y a un groupe de personnes qui estiment qu’elles ne se soucient pas si elles sont surveillées sur Internet parce que “je n’ai rien à cacher.” Franchement, cela montre une incompréhension fondamentale du problème. Le reniflage de paquets est effectué par des méchants qui tentent de faire autant de mal que par des organismes d’application de la loi. Puisqu’il n’y a aucun moyen de configurer un paquet de données pour permettre aux forces de l’ordre de le lire, mais pas aux méchants, il n’y a pas d’autre conclusion que nous avons tous, en effet, quelque chose à cacher.

Informations d’affaires

Les entreprises se conduisent généralement avec un voile de secret sur leurs projets à venir. Une entreprise qui négocie pour acheter un concurrent ou pour construire un nouvel emplacement à un emplacement stratégique pourrait soudainement devenir très désavantagée si ces informations tombaient entre de mauvaises mains. Dans le cas de l’immobilier, une entreprise a généralement un «go, no go» quand un gros investissement est fait. Si des informations sensibles ont été divulguées après ce point, il est possible pour une entreprise de perdre de grandes quantités d’argent. Cela peut entraîner des pertes d’emplois et, dans les petites régions, un impact économique réel. Une des façons dont ces informations sont divulguées est l’espionnage industriel, qui peut inclure des e-mails et des messages non sécurisés reniflant les paquets.

Comment vous protéger contre le reniflement de paquets

Afin de comprendre comment vous protéger contre le reniflement de paquets, il est important de savoir à quoi ressemble votre trafic dans différents scénarios. Je vais me concentrer sur le Web, mais les mêmes principes s’appliquent à toute communication sur Internet telle que le courrier électronique et la messagerie. L’utilisation de HTTP non chiffré est la pire position de sécurité possible. L’utilisation de HTTPS (sessions cryptées SSL) offre plus de protection, mais pas autant de protection qu’un VPN peut fournir.

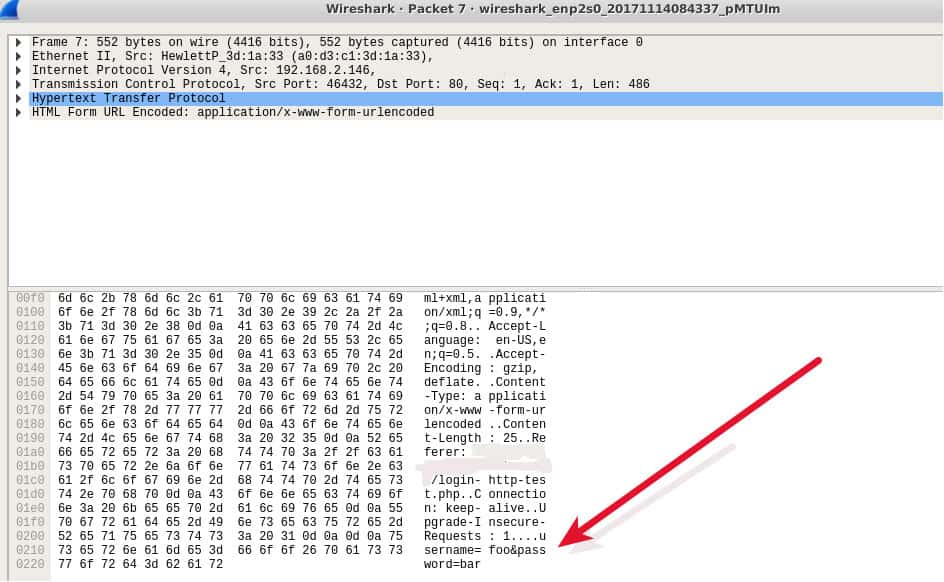

Tout d’abord, commençons par un formulaire de connexion sur un site Web non chiffré utilisant uniquement HTTP. Je pense qu’il est de notoriété publique que si vous saisissez des données sur un site Web qui n’affiche pas HTTPS et / ou un verrou dans sa barre d’adresse, ce n’est pas sécurisé. Malgré cela, un nombre surprenant d’opérateurs de sites Web n’ont toujours pas implémenté HTTPS sur leurs pages de connexion, ce qui laisse leurs utilisateurs dans un très mauvais état de sécurité.

J’ai créé une page de connexion fictive et me suis connecté avec le nom d’utilisateur foo et la barre de mot de passe. Cette capture d’écran montre la capture Wireshark de cette connexion. Un observateur peut facilement voir mon nom d’utilisateur et mon mot de passe et les utiliser plus tard pour se connecter à mon compte.

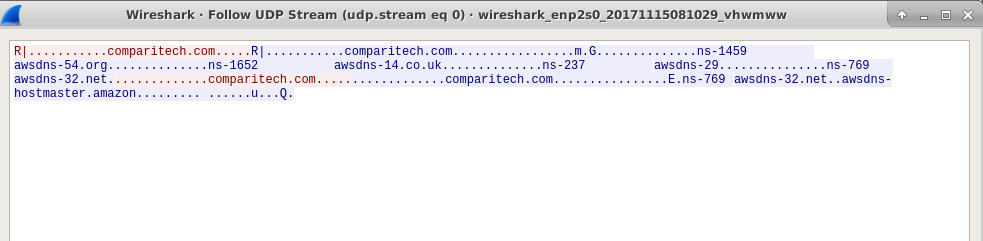

Ensuite, j’ai visité le site Web Comparitech, qui oblige les utilisateurs à HTTPS. J’ai tapé comparitech.com dans mon navigateur pour commencer. La première chose qui se produit est que mon système a effectué une recherche DNS non chiffrée pour obtenir l’adresse IP de comparitech.com.

Ces informations indiquent à tout observateur que je suis sur le point de visiter le site Web de Comparitech.

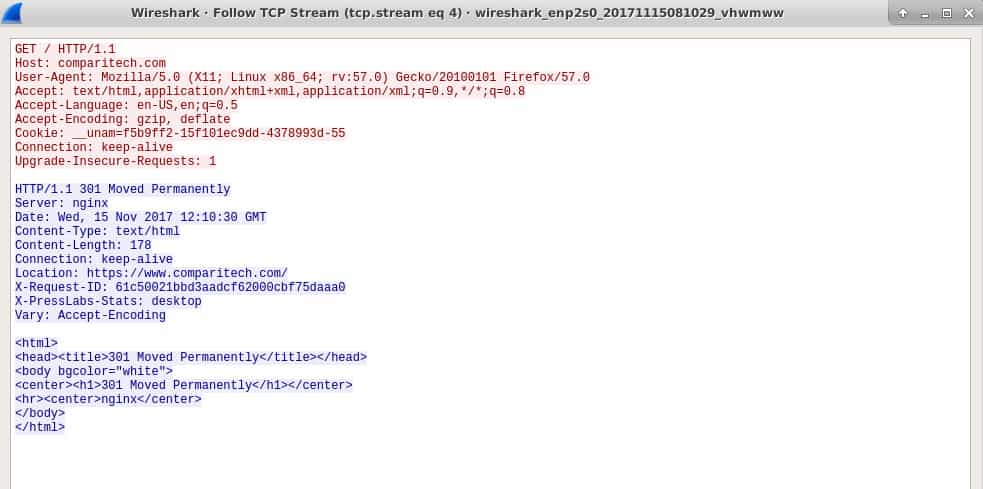

Mon navigateur a ensuite tenté de se connecter à comparitech.com. Nous pouvons voir que le site Web n’autorisera pas les connexions HTTP non chiffrées, il renvoie donc des en-têtes à mon navigateur qui lui demandent de réessayer en utilisant HTTPS:

Mon navigateur le fait et ma session est alors cryptée. Ce processus est un peu meilleur que HTTP simple car ma connexion suivante au site, ainsi que toutes mes autres activités sur le site, sont désormais cryptées. Mais, ce processus a toujours fourni à un observateur les informations que j’ai visitées sur le site Web de Comparitech. C’est ce qu’on appelle des métadonnées et c’est le cœur de la façon dont la plupart des programmes de surveillance du gouvernement justifient leur espionnage. Ces programmes tentent de déclarer que les métadonnées ne sont pas utiles, mais ce n’est clairement pas vrai. Savoir où les gens vont en ligne est d’une grande valeur.

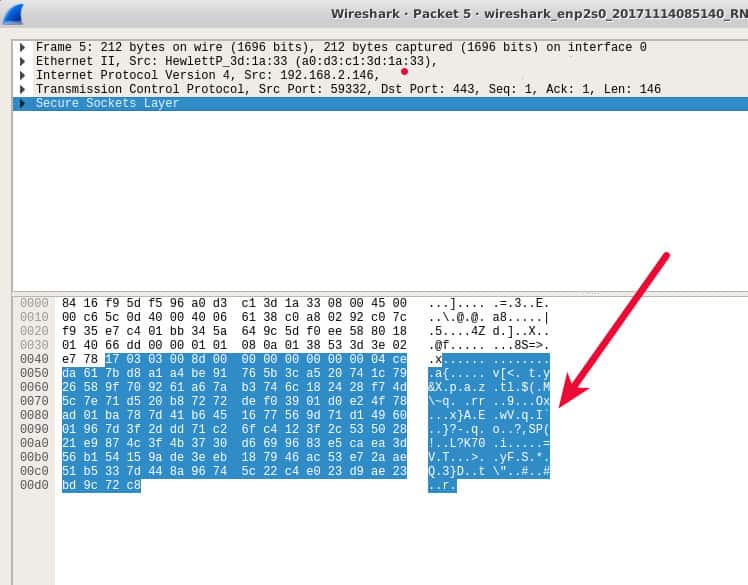

Ceci est une capture d’écran de ce qu’un observateur peut voir de mes activités sur le site en utilisant HTTPS. C’est surtout du charabia chiffré.

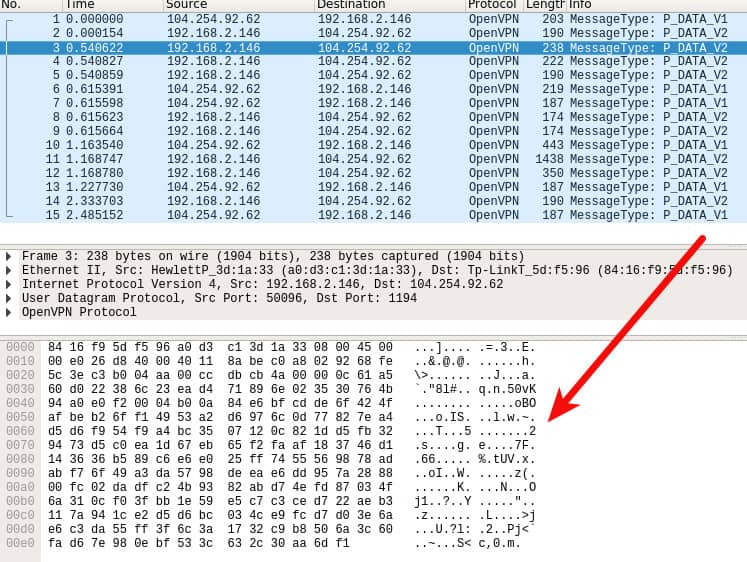

Enfin, j’ai capturé certains paquets lorsque mon VPN était en cours d’exécution. Dans ce cas, tout est crypté. La seule chose qu’un observateur peut obtenir en observant mon trafic est un tas de paquets OpenVPN chiffrés destinés à un serveur OpenVPN.

Mon trafic est chiffré en masse sur mon ordinateur avant d’être envoyé via le VPN et il n’est pas déchiffré jusqu’à ce qu’il arrive sur le serveur VPN. Le serveur VPN décolle ensuite la couche de cryptage qu’il a ajoutée à l’extrémité d’envoi, puis envoie le trafic vers sa destination en mon nom.

Notez que j’achemine également mon DNS via mon VPN afin que même mes requêtes DNS soient cryptées et invisibles pour un observateur.

Sur la base de ces exemples de captures de paquets, les règles de protection contre le reniflage de paquets sont les suivantes:

Utilisez un VPN tout le temps

Les captures de paquets ci-dessus montrent que les connexions VPN offrent la protection la plus complète. Votre trafic est entièrement crypté et, si vous vous assurez que vos requêtes DNS passent également par votre VPN, vos destinations ne peuvent pas être dérivées.

La seule partie qui peut voir votre trafic est votre fournisseur VPN car ils doivent supprimer le cryptage VPN afin de voir où le trafic doit aller. Vous devrez avoir un certain niveau de confiance en votre fournisseur VPN pour vous assurer qu’il ne fait pas des choses comme enregistrer votre trafic.

Vous pouvez augmenter votre niveau d’anonymat et de confidentialité en utilisant Tor en conjonction avec un VPN. Il y a deux façons principales de le faire, comme Paul Bischoff l’explique dans notre article sur les meilleurs VPN pour les utilisateurs de Tor ici.

Utilisez toujours HTTPS lorsqu’il est disponible

Si vous visitez un site Web en utilisant HTTP, voyez s’il acceptera une connexion HTTPS en liant simplement https: // dans la barre du navigateur avant l’adresse du site. De nombreux sites Web ont des certificats SSL en place, mais le responsable du site Web n’oblige pas activement les visiteurs à l’utiliser. L’Electronic Frontier Foundation gère un module complémentaire de navigateur pour Chrome, Firefox et Opera nommé HTTPS Everywhere qui peut le faire pour vous. Il essaiera de se connecter à chaque site Web que vous visitez en utilisant HTTPS sans aucune action supplémentaire de votre part.

Il convient de noter que vous devez continuer à utiliser HTTPS même si vous utilisez un VPN. En effet, une charge utile chiffrée HTTPS ne peut être déchiffrée que par le serveur Web de destination ou par votre propre navigateur. Un fournisseur VPN devra déchiffrer le chiffrement VPN qu’il a ajouté au paquet, mais il ne pourra pas déchiffrer le paquet HTTPS lui-même, ce qui signifie que votre fournisseur VPN ne pourra collecter que les métadonnées.

N’envoyez jamais de données de formulaire à l’aide de HTTP

Si vous êtes dans une situation où vous n’êtes tout simplement pas en mesure d’utiliser un VPN ou HTTPS, vous devez éviter d’envoyer des données à un site Web. Plus précisément, cela signifie de ne remplir aucune zone de formulaire ni de cliquer sur aucun bouton de formulaire d’un site Web. Les formulaires envoient des données de votre ordinateur au serveur Web et les endroits les plus courants que nous voyons se trouvent dans les formulaires de connexion, les formulaires de contact et d’autres pages qui collectent des informations auprès de vous.

Chaque fois que vous envoyez des données à un site Web à l’aide d’un protocole HTTP non chiffré, ces données sont clairement visibles par un observateur. La première capture d’écran de cette section illustre à quel point il est facile de voir mon nom d’utilisateur et mon mot de passe dans un paquet HTTP; toutes les informations que vous envoyez via HTTP seront également visibles.

Le reniflage de paquets est un processus qui peut être utilisé pour collecter et analyser les données que vous envoyez sur Internet. Les paquets de données sont envoyés en petits morceaux à leur destination, et chaque fois quils passent par un routeur ou un commutateur, ils peuvent être capturés et analysés. Cela peut être fait par des gouvernements, des entreprises, des annonceurs et des criminels. Il est important de se protéger contre le reniflage de paquets en utilisant un VPN, en utilisant toujours HTTPS lorsque cela est possible et en évitant denvoyer des données de formulaire via HTTP. Il est important de comprendre comment fonctionne le routage Internet et la convergence pour comprendre comment les paquets de données sont acheminés vers leur destination. En utilisant ces conseils pratiques, vous pouvez protéger vos informations personnelles et professionnelles contre le reniflage de paquets.