La stéganographie est une pratique ancienne qui implique masquage des messages et des données. De ses origines modestes qui impliquaient de cacher physiquement les communications et d’utiliser des encres invisibles, il est maintenant entré dans le domaine numérique, permettant aux gens de glisser des informations critiques dans des fichiers apparemment banals..

Il n’est peut-être pas aussi populaire que la cryptographie de son frère aîné, mais la stéganographie a encore des applications importantes. Alors allons-y et discutons de ce qu’est la stéganographie, de son histoire, de ses différences avec la cryptographie, de ses principaux cas d’utilisation et de la manière dont elle peut être détectée..

Qu’est-ce que la stéganographie?

Pour le dire simplement, la stéganographie est l’étude et la pratique de la dissimulation d’informations. Cela peut être fait physiquement ou numériquement, avec des techniques allant du clignotement en code Morse à la dissimulation de données dans des fichiers .mp3.

L’histoire de la stéganographie

Le premier cas écrit de stéganographie se trouve dans Histoires par Hérodote. Il écrit que cela s’est produit pendant la révolte ionienne, un soulèvement de certaines villes grecques contre la domination perse vers 500 avant JC. Histiaeus, le souverain de Milet était loin de sa ville, agissant en tant que conseiller du roi perse.

Il voulait retourner à Milet, qui était sous le contrôle de son gendre, Aristagoras, alors il prévoyait d’organiser une révolte en Ionie comme prétexte pour son retour. C’est là qu’intervient la stéganographie: Il a rasé la tête d’un de ses esclaves et tatoué un message sur son cuir chevelu.

Histiaeus a ensuite attendu que les cheveux de l’esclave repoussent et cachent le message, puis l’a envoyé à Aristagoras avec des instructions pour se raser la tête de l’esclave une fois de plus et lire le message. Le texte caché lui a dit de se soulever contre la règle perse, qui a déclenché le soulèvement contre leurs conquérants.

Hérodote raconte une autre histoire sur la stéganographie qui s’est produite plusieurs années plus tard, lorsque le roi spartiate Demaratus a renvoyé une tablette de cire apparemment vierge à Sparte. Caché sous la cire se trouvait un message qui avertissait les Spartiates de l’invasion planifiée de Xerxès.

Hérodote est connu pour ses grands contes, nous ne pouvons donc pas être sûrs de la véracité de ces histoires, mais ce sont les premiers enregistrements de stéganographie que nous ayons.

Il n’a pas fallu longtemps pour enregistrer des formes plus sophistiquées de stéganographie. Au 4ème siècle avant JC, Aeneas Tacticus a fait mention d’une technique de perforation. Philon de Byzance a été le premier à discuter des encres invisibles, écrit à leur sujet au troisième siècle avant JC. Sa recette a utilisé des noix de galle pour écrire du texte et une solution de sulfate de cuivre pour le révéler.

Le terme stéganographie a été utilisé pour la première fois dans un livre intitulé Steganographia par Johannes Trithemius. Le mot combinait le grec steganos, ce qui signifie caché, avec graphein, ce qui signifie écrire.

Steganographia était un livre intelligent qui était prétendument sur la magie et l’occulte, mais utilisait la cryptographie et la stéganographie pour cacher son véritable sujet, qui était centré sur la cryptographie et la stéganographie.

Steganographia a été suivi par Polygraphie, qui a été publié pour la première fois après la mort de Trithemius en 1518. C’était un livre plus simple sur la stéganographie et sa pratique.

Un autre développement clé de la stéganographie est survenu en 1605, lorsque Francis Bacon a conçu le chiffre de Bacon. Cette technique a utilisé deux polices de caractères différentes pour coder un message secret en un texte apparemment innocent.

Les micropoints ont été développés pour la première fois dans la seconde moitié du XIXe siècle, mais ils n’ont pas été largement utilisés pour la stéganographie jusqu’à la Première Guerre mondiale. Ils impliquent de réduire un message ou une image jusqu’à la taille d’un point, ce qui permet aux gens de communiquer et de transmettre informations à l’insu de leurs adversaires.

Il y a eu un large éventail d’autres développements et techniques stéganographiques au fil des ans. La stéganographie continue d’être pratiquée à ce jour, avec des versions à faible technologie souvent utilisées par les gangs de prison, et des méthodes numériques exploitées pour masquer les données dans les images, l’audio et d’autres médias.

Stéganographie vs cryptographiey

La stéganographie vise à masquer la présence d’informations, tandis que la cryptographie est plus soucieuse de s’assurer que les informations ne sont pas accessibles. Lorsque la stéganographie est utilisée correctement, personne – à l’exception des destinataires prévus – ne devrait pouvoir dire qu’il y a une communication cachée en cours. Cela en fait une technique utile dans les situations où un contact évident n’est pas sûr.

En revanche, la cryptographie a tendance à être utilisée dans des situations où les participants ne sont pas concernés si quelqu’un découvre qu’ils communiquent, mais ils ont besoin que le message lui-même soit caché et inaccessible aux tiers.

Voyons quelques exemples pour comprendre les différences. Si vous étiez un activiste politique emprisonné et que vous devez communiquer avec votre organisation, la logistique peut être difficile. Les autorités peuvent surveiller tout ce qui entre et sort de votre cellule, donc vous devrez probablement cacher toute communication qui a lieu.

Dans ce genre de situation, la stéganographie serait un bon choix. Cela peut être difficile avec les ressources dont vous disposez, mais vous pouvez écrire une lettre à consonance simple avec un message caché caché avec différents types de polices ou d’autres techniques stéganographiques..

Supposons également que vous soyez un diplomate discutant de détails secrets avec votre pays d’origine. Il est normal que les diplomates parlent avec des responsables de leur propre pays afin que les communications elles-mêmes ne soulèvent aucun soupçon. Cependant, comme le contenu de la conversation est top secret, le diplomate peut vouloir utiliser la cryptographie et parler sur une ligne cryptée.

Si des espions ou des attaquants tentent d’intercepter la conversation, ils avoir uniquement accès au texte chiffré, et non à ce que les deux parties disent réellement.

Tournons les choses pour examiner les différences encore plus loin. Si le militant politique avait utilisé la cryptographie pour communiquer avec leur organisation, les autorités l’auraient probablement intercepté..

Les fonctionnaires verraient le texte chiffré et sauraient que le militant essayait d’envoyer des messages codés, puis ils arrêteraient très probablement sa livraison et interrogeraient le militant à ce sujet. Cela pourrait très mal se terminer, en coups, en torture ou même en la mort du militant. C’est pourquoi la stéganographie serait plus appropriée dans un tel scénario.

À l’inverse, les diplomates sont souvent surveillés par leur pays d’accueil. Si un diplomate tentait de renvoyer chez lui des messages stéganographiquement cachés, ils pourraient être interceptés, analysés et le contenu pourrait être découvert. Dans cette situation, la cryptographie est plus appropriée, car bien que les intercepteurs sauront que la communication a lieu, ils ne pourront pas savoir de quoi il s’agit..

Voir également: Guide du débutant sur la cryptographie

Combiner la stéganographie & la cryptographie

Bien que ces deux processus soient souvent exécutés séparément, ils peuvent également être combinés ensemble pour gagner les avantages qui viennent des deux domaines. Si vous vouliez cacher le fait que la communication était en cours, mais aussi protéger le message au cas où il serait découvert, vous pouvez d’abord le crypter puis le cacher avec de la stéganographie.

Par exemple, supposons que vous souhaitiez masquer le message “Je rentre chez moi” avec un simple chiffrement César et une encre invisible. En utilisant le chiffre, vous pouvez déplacer chaque caractère vers celui qui le suit dans l’alphabet, vous donnant un texte chiffré de:

J’n hpjoh ipnf

Maintenant que vous avez votre texte chiffré, vous pouvez l’écrire sur votre feuille de papier avec du jus de citron ou tout autre type d’encre invisible que vous avez sous la main. Tant que votre destinataire sait où sera le message, comment le révéler (chaleur, dans ce cas) et comment le décrypter, ils pourront accéder à la communication secrète.

Si quelqu’un intercepte le message mais ne parvient pas à détecter l’encre invisible, il ne saura pas qu’une communication a eu lieu. S’ils savent qu’un message est là mais ne peuvent pas déchiffrer le code, alors le message lui-même sera toujours sécurisé, mais l’intercepteur saura que quelque chose a été envoyé. Ils ne pourront pas accéder au contenu du message à moins de pouvoir déchiffrer le code.

Si vous souhaitez augmenter la sécurité des communications, vous pouvez utiliser des méthodes de chiffrement et de stéganographie plus sophistiquées, telles que l’AES et la segmentation de la complexité du plan de bits (BPCS), respectivement.

Les utilisations de la stéganographie

La stéganographie a un certain nombre d’applications surprenantes, à part celle évidente de cacher des données et des messages. Les pirates informatiques l’utilisent pour cacher le code dans attaques de logiciels malveillants. Les imprimantes utilisent la stéganographie de plus, en masquant des points jaunes imperceptibles qui identifient quelle imprimante a créé un document et à quelle heure. Les techniques stéganographiques sont également fréquemment utilisées filigrane et empreinte digitale pour prouver la propriété et le droit d’auteur.

Les limites de la stéganographie

La stéganographie est une pratique utile, mais elle a un certain nombre de limites. Il y a deux facteurs clés qui sont souvent en concurrence – le premier est à quel point les données cachées sont évidentes et faciles à détecter (que ce soit par la perception humaine ou d’autres formes d’analyse), tandis que la seconde est combien de données peuvent être cachées dans un fichier ou un élément de communication donné.

Plus le pourcentage de données que quelqu’un essaie de cacher est élevé, plus il est facile de les repérer. La quantité de données que vous pouvez inclure en toute sécurité dans un fichier donné dépendra de la technique stéganographique, du niveau de risque et du degré d’examen prévu.

Si les données sont cachées dans les images, il est encore assez difficile pour l’œil humain de détecter des anomalies lorsque 20% des données ont été remplacées, en supposant que les informations ont été bien cachées. À des pourcentages inférieurs, l’image sera essentiellement la même. Au fur et à mesure que davantage de données sont stockées, la qualité commence à se détériorer et vous pouvez même voir des éléments de l’image cachée.

Si vous avez du mal à comprendre à quoi cela ressemble, consultez les exemples à partir de la page trois, puis à nouveau à partir de la page 12 de ce document écrit par John Ortiz pour Black Hat.

Si nous utilisons 20% comme référence, il est préférable d’avoir un fichier qui soit au moins cinq fois la taille des données que vous souhaitez masquer. Avec cette technique à faible niveau de risque, vous souhaitez un fichier de cinq gigaoctets pour chaque gigaoctet que vous souhaitez masquer.

Cela rend la stéganographie relativement inefficace. Si votre objectif est de garder les données sécurisées et confidentielles, plutôt que de masquer le fait que la communication a lieu, la cryptographie est généralement une meilleure option.

En plus du problème d’efficacité, le destinataire doit également savoir où et comment les informations ont été cachées pour pouvoir y accéder. Cela signifie généralement que vous aurez besoin d’accéder à un canal sécurisé afin de pouvoir discuter de ces détails sans qu’aucun attaquant ne les intercepte. Parce que les canaux sécurisés sont souvent difficiles à trouver, en particulier dans les situations qui nécessitent en premier lieu la stéganographie, cela peut être un problème difficile à surmonter..

Enfin, lorsque vous essayez de cacher des informations, il est important de considérer le principe de Kerckhoffs:

“UNE cryptosystème doit être sécurisé même si tout ce qui concerne le système, sauf le clé, est connaissance du public. “

Le point central est qu’il est imprudent d’utiliser un système où la seule protection est le manque de conscience de l’ennemi – ils peuvent tomber sur ou déduire qu’il y a des données cachées, puis trouver des moyens de les extraire.

Cela dépend de la situation, mais si la conservation des informations sécurisées et inaccessibles aux parties non autorisées est de la plus haute importance, les données doivent être cryptées avec une clé privée avant d’appliquer les techniques stéganographiques.

Les différents types de stéganographie

Il existe trop de types de stéganographie pour couvrir chacun, nous allons donc nous en tenir aux formes les plus couramment utilisées et intéressantes, en donnant des exemples de la façon dont elles sont utilisées.

Stéganographie physique

La stéganographie a été développée bien avant les ordinateurs, il existe donc une gamme de techniques non numériques que nous pouvons utiliser pour masquer des informations.

Encre invisible

Tout au long de l’histoire, l’encre invisible a été l’une des pratiques stéganographiques les plus courantes. Il fonctionne selon le principe qu’un message peut être écrit sans laisser de marques visibles, pour être révélé plus tard après l’application d’un certain traitement.

Une large gamme de substances peut être utilisée comme encre invisible. Certains d’entre eux comprennent le jus de citron, le cola, le vin, le vinaigre, le lait et l’eau savonneuse, qui peuvent tous être rendus visibles par la chaleur. Les détergents à lessive, la crème solaire, le savon et la salive sont également des encres invisibles, mais ils sont révélés par la lumière ultraviolette à la place.

Il existe également un certain nombre de combinaisons où le premier ingrédient est utilisé pour écrire et le second provoque une réaction chimique qui rend l’image visible. Ceux-ci comprennent l’amidon et l’iode, le sulfate de fer et le carbonate de sodium, l’eau de vinaigre et de chou rouge, les vapeurs de phénolphtaléine et d’ammoniac, ainsi que le sel et le nitrate d’argent.

Encre invisible peut être utilisé uniquement lorsque les adversaires ne soupçonnent pas qu’il a été utilisé. Si les messages sont déjà filtrés, ce n’est peut-être pas la meilleure technique, car il est relativement facile de les découvrir. De même, si le processus d’écriture laisse des signes tels qu’une texture différente, des rayures ou un éclat altéré, l’encre invisible peut être détectée par l’ennemi.

L’encre invisible était un élément essentiel du processus de communication de George Washington alors qu’il tentait de renverser les Britanniques. Il crée un groupe d’espionnage en 1778 et des messages sont fréquemment envoyés entre les membres. Ils écrivaient souvent une liste de courses légitime avec un message d’encre invisible caché en dessous, juste au cas où la note était interceptée.

Ils ont utilisé une encre développée par le Dr James Jay. Washington l’appelait souvent «médecine» dans ses lettres comme couverture. Les lettres étaient également fréquemment écrites en code, juste au cas où les Britanniques tomberaient sur l’un des messages. La combinaison de la stéganographie avec le cryptage a ajouté une autre couche de protection.

Chiffres nuls

Des chiffres nuls cachent leurs vrais messages au milieu d’un texte apparemment normal, en utilisant une gamme de techniques différentes. Des exemples courants incluent la création d’un texte banal, où chaque nième mot, ou même lettre, fait partie du message secret.

Par exemple, si nous utilisons un chiffre nul où chaque cinquième mot est notre vrai message, nous pouvons prendre un message comme:

Je n’en veux pas chiens parce qu’ils puent et sont pas connu pour être génial.

Et trouvez le texte caché:

“les chiens sont super“

Alternativement, nous pouvons coder quelque chose dans la première lettre de chaque troisième mot:

Si vous hmangé être si unenerveux, acheter un puppy, ou un pony, ça va aider you.

Contient un message secret de:

“content“

Vous pouvez créer et utiliser des chiffres nuls selon n’importe quel schéma auquel vous pouvez penser, tant que votre destinataire connaît la technique. Cependant, la création de messages cachés d’une manière qui ne suscite pas de suspicion peut être un processus très laborieux et long, donc les chiffres nuls ne sont pas le moyen le plus efficace de communiquer en secret.

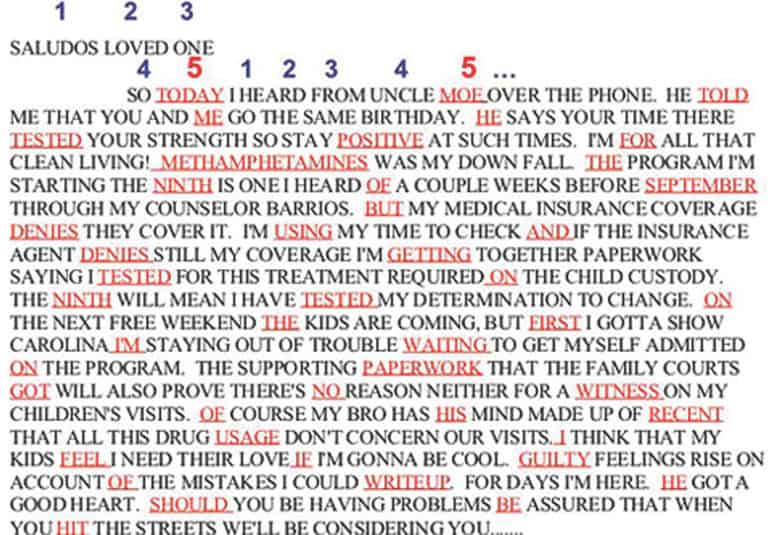

Le FBI a publié cet échantillon d’un chiffre nul qu’ils ont intercepté d’un prisonnier:

Avec l’aimable autorisation du FBI.

Le texte entier donne à l’expéditeur l’impression d’avoir une vie de famille assez mouvementée, mais en surface, l’écrivain ne préconise rien de criminel. Lorsque vous lisez chaque cinquième mot, que le FBI a heureusement souligné pour nous, cela devient beaucoup plus sinistre.

Il se termine par “SI COUPABLE D’ÉCRITURE, IL DEVRAIT ÊTRE COUPÉ.” En d’autres termes, Moe devrait être assassiné s’il est condamné. Heureusement pour Moe, la stéganographie de ce prisonnier n’était pas assez bonne et le message a été décodé par le FBI.

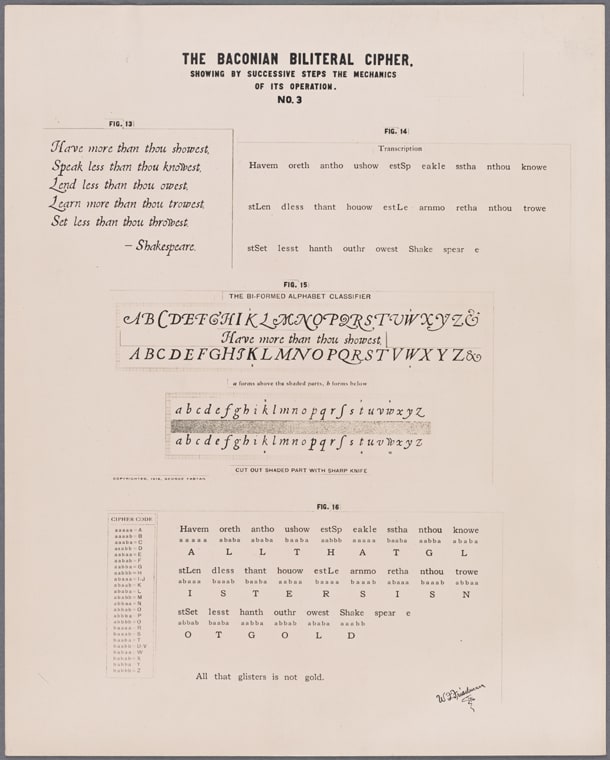

Chiffre de Bacon

Un autre schéma de stéganographie précoce était le chiffre de Bacon, inventé par le philosophe et homme politique, Francis Bacon, au XVIIe siècle. C’était un développement intéressant, car il cache le message secret dans le format du texte plutôt que dans son contenu.

Le chiffre de Bacon est une technique stéganographique plutôt que cryptographique parce que le message est caché par un texte apparemment normal, plutôt que d’apparaître comme un fouillis de texte chiffré bien en vue.

Regardez l’image ci-dessous à titre d’exemple:

Le chiffre bilatéral baconien par la New York Public Library sous licence CC0.

Comme vous pouvez le voir, dans cet exemple, il existe deux styles de police différents pour les lettres minuscules et majuscules. Pour masquer un message en utilisant le chiffre de Bacon, un message innocent est écrit en utilisant une combinaison des deux styles différents. Le message secret est formé de blocs de cinq lettres. La disposition particulière des polices dans chaque groupe de cinq lettres représente une seule lettre du message caché.

Il peut être difficile de voir dans l’image, mais le poème dans le coin supérieur gauche “Ayez plus que vous ne montrez, parlez de moins que vous ne savez…»Contient en fait un message secret. Pour découvrir le texte caché par le chiffre de Bacon, le poème doit d’abord être divisé en blocs de cinq lettres:

Avoir m

oreth

antho

tu montres

estSp, etc..

La prochaine étape consiste à comparer le style de police de chaque lettre et décider s’il s’inscrit dans le premier groupe, «a», ou dans le second, «b». Les lettres majuscules et minuscules de notre premier groupe, Havem », sont chacune écrites dans la police« a ». Selon la clé (qui est en petits caractères en bas à gauche), “Aaaaa” se traduit par la lettre “A”.

Si nous suivons le même processus avec le deuxième groupe de cinq lettres, “oreth”, la première est écrite dans le style “a”, la seconde, le style “b”, la troisième, “le style” a “, la quatrième, le style” b », et la finale, style« a ». Une série de “Ababa” se traduit par un “L” selon le code.

Si nous traduisons l’intégralité du poème de cette manière, cela révèle «TOUT CE QUE GLISTERS N’EST PAS D’OR». Comme vous pouvez le voir, il s’agit d’un processus relativement nouveau pour masquer les messages. Si un adversaire n’est pas au courant du chiffre de Bacon, il est assez simple de lui faire passer un message secret.

Le chiffrement de Bacon n’est en fait qu’un simple système binaire, et il n’est pas limité aux types de polices. Vous pouvez masquer un message avec un système a / b en faisant varier l’espacement, la taille des lettres, en les écrivant un peu au-dessus ou en dessous de la ligne, ou avec d’autres manipulations subtiles.

Une méthode d’encodage différente pourrait également être utilisée, ce qui rendrait encore plus difficile pour vos ennemis de découvrir le texte caché. Au lieu que «aaaaa» représente «A», vous pourriez avoir «aababababbabaaaa» ou une autre chaîne pour «A» à la place. Évidemment, c’est plus long et beaucoup moins efficace, et vous devrez également vous assurer que votre destinataire connaît la nouvelle méthode d’encodage.

Le chiffre de Bacon a été adopté pour cacher des informations à plusieurs reprises au fil des ans. Ces derniers temps, le célèbre gang suprémaciste blanc, la Fraternité aryenne, l’a utilisé pour coder des listes de membres de gangs et ordonner des coups sûrs à ses ennemis..

Microdots

Si vous souhaitez masquer des messages ou d’autres informations, l’une des meilleures techniques consiste à les rendre invisibles, ou au moins aussi proches que possible. C’est l’école de pensée derrière les micropoints. Ils ont d’abord été développés à la fin du 19e siècle et améliorés au cours du 20e.

Les techniques photographiques peuvent réduire les images ou le texte à une infime fraction de la taille d’origine. En 1925, une méthode développée par Emmanuel Goldberg était si sophistiquée que une page imprimée régulière peut être réduite au centième de millimètre carré.

Les micropoints permettaient aux gens de cacher de grandes quantités d’informations sans aucune trace évidente. Les espions peuvent les cacher sur leur personne, les envoyer par la poste ou conserver des informations sur eux. Sauf si un adversaire est déjà suspect, les micropoints sont presque impossibles à détecter, en raison de leur minuscule nature.

Ils ont été largement utilisés pendant la Première Guerre mondiale, la Seconde Guerre mondiale et la guerre froide. Un incident clé a impliqué l’agent triple serbe Duško Popov. C’était un homme riche qui avait infiltré le service de renseignement militaire allemand, l’Abwehr.

Les nazis lui ont fourni des informations et, à la suite du raid britannique sur la base navale italienne de Tarente, ils ont déduit que les Japonais étaient intéressés par la façon dont l’attaque avait eu lieu. Ses gestionnaires lui ont envoyé un message via un micropoint, lui demandant de se rendre aux États-Unis et de faire rapport sur les défenses de Pearl Harbor pour les Japonais..

Alors que Popov était aux États-Unis, il a averti les responsables américains de l’intérêt de l’ennemi pour Pearl Harbor, bien qu’il semble que ces informations n’aient jamais été transmises aux militaires. Cet écart a conduit les États-Unis à être aveuglés par l’attaque de Pearl Harbor.

Il n’y a pas beaucoup d’informations concernant si et comment les micropoints sont utilisés pour le moment, bien que cela soit prévisible compte tenu de leur nature clandestine. En raison de la prolifération des communications numériques et d’autres techniques, il est peu probable que les micropoints soient toujours aussi largement utilisés, bien qu’il puisse y avoir des applications de niche.

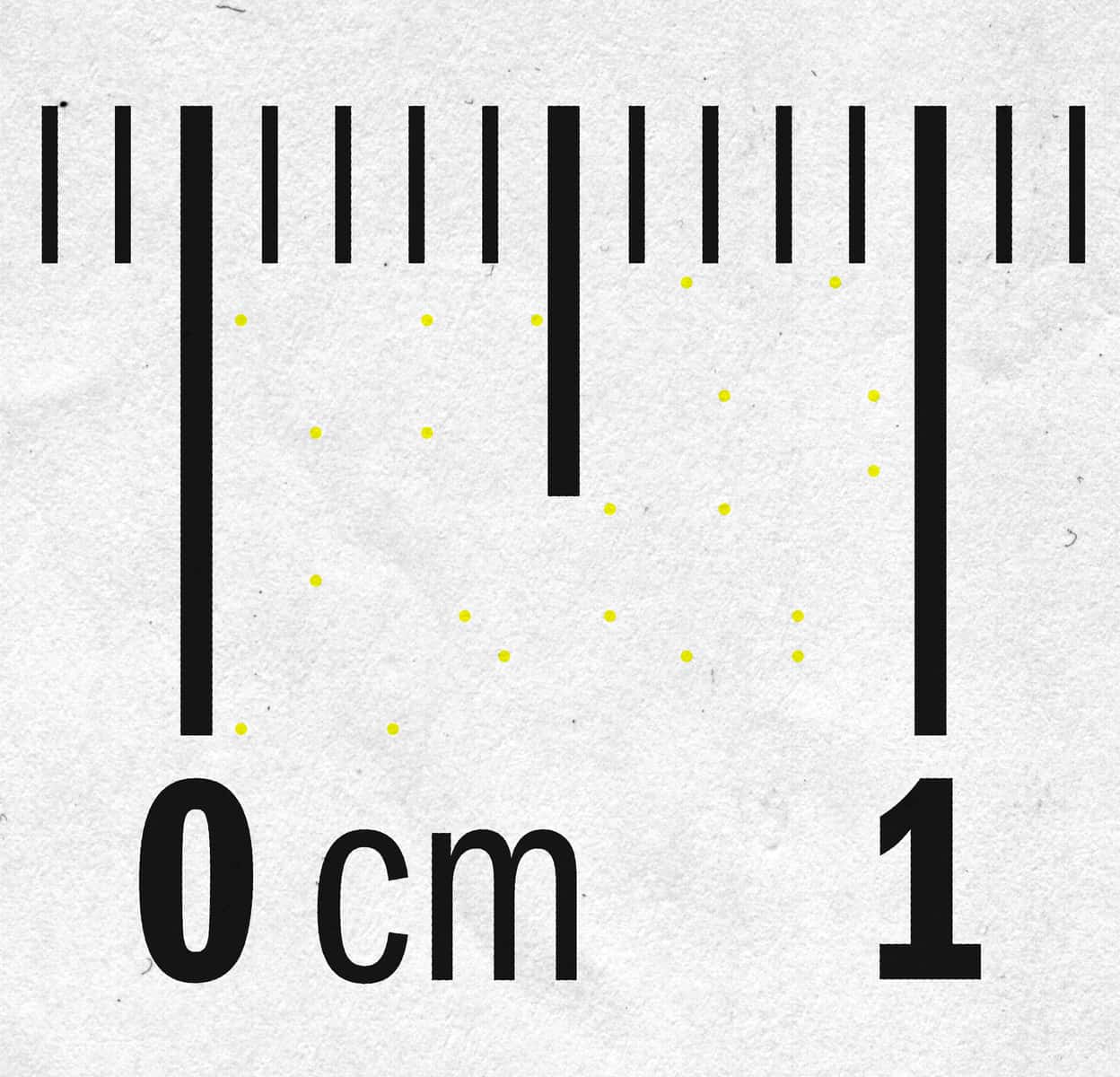

Stéganographie d’imprimante

Un exemple du code laissé par les imprimantes. Imprimante stéganographie par Parhamr sous licence CC0.

Depuis les années 80, divers fabricants d’imprimantes ont programmé leurs machines pour imprimer une série de points jaunes presque imperceptibles sur chaque page. Chaque point ne mesure que le dixième de millimètre et leur disposition est codée pour afficher le numéro de série de l’imprimante, ainsi que sa date et son heure.

Ces informations sont répétées à plusieurs reprises sur la page, de sorte que les informations peuvent être récupérées même si seule une fraction d’une page est trouvée ou si le code imprimé est endommagé en raison d’une erreur d’imprimante, de l’humidité ou d’autres problèmes..

Cette pratique stéganographique est ostensiblement utilisée pour sévir contre les contrefacteurs de devises – si les autorités saisissent les notes, elles peuvent déterminer par quelle machine elles ont été imprimées. Il est supposé que les points sont également utilisés pour traquer les auteurs d’autres crimes, certains spéculant que le lanceur d’alerte Reality Winner de la NSA aurait été attrapé en utilisant cette méthode, si elle n’avait pas commis d’autres erreurs..

Les points secrets n’ont été rendus publics qu’en 2004, lorsque PC World a publié un article indiquant que les autorités néerlandaises utilisaient les codes pour tenter de retrouver un gang qui contrefaisait des billets de train.

Il existe plusieurs schémas de codage différents. Il a été confirmé que la plupart des grandes marques d’imprimantes utilisent au moins l’une d’entre elles. À ce stade, les chercheurs de l’EFF ne sont pas sûrs que chaque modèle d’imprimante cache secrètement une sorte d’informations qui peuvent être utilisées pour tracer quand et où un document a été imprimé. Pour cette raison, il est considéré comme le plus sûr de supposons que chaque imprimante laisse une trace.

En 2023, des chercheurs de l’Université de Dresde ont publié un programme qui ajoute des points jaunes supplémentaires, brouillant le code. Cela empêche quiconque de pouvoir tracer quand et où un document a été imprimé. Le logiciel a été développé pour aider les dénonciateurs et autres militants à conserver leur anonymat.

Le logiciel présente certaines limites, notamment le fait qu’il doit être utilisé avec une imprimante programmée avec la même technique d’encodage des points jaunes. Parce qu’il existe une gamme d’autres codes d’identification en cours d’utilisation, il y a toujours une chance que l’imprimante d’une personne laisse d’autres marquages sur la page qui peuvent être utilisés pour les identifier.

Stéganographie numérique

Comme à peu près tout le reste de nos vies, la stéganographie a fait son chemin dans le monde numérique. Il est possible de masquer des informations dans différents types de fichiers, dans une variété de sites en ligne et même dans des endroits que vous ne soupçonnez jamais, par exemple en faisant varier la durée entre les paquets de données envoyés via un protocole réseau.

Les fichiers multimédias sont parmi les endroits les plus populaires pour masquer des informations, car leur grande taille signifie que davantage de données secrètes peuvent y être stockées sans éveiller les soupçons. Les informations peuvent être masquées de trois manières différentes dans les fichiers:

- Par l’ajouter au fichier, comme dans l’espace d’en-tête inutilisé.

- Par substitution d’une partie des informations du fichier. L’une des façons les plus courantes de procéder consiste à modifier Bit le moins significatif (LSB). Dans les fichiers image, audio et autres, les derniers bits d’information d’un octet ne sont pas nécessairement aussi importants que les premiers. Par exemple, 10010010 peut être une nuance de bleu. Si nous ne changeons que les deux derniers bits en 10010001, ce pourrait être une nuance de bleu qui est presque exactement la même. Cela signifie que nous pouvons masquer nos données secrètes dans les deux derniers bits de chaque pixel d’une image, sans modifier sensiblement l’image. Si nous changeons les premiers bits, cela le modifierait considérablement.

- Par création d’un nouveau fichier apparemment bénin, qui est en fait juste une couverture pour le texte stéganographique.

Vidéo stéganographie

Les vidéos sont des fichiers relativement volumineux, elles peuvent donc cacher plus de données que la plupart des alternatives. Certaines des techniques les plus courantes incluent une variété de schémas différents pour remplacer les bits les moins significatifs (équations polynomiales, basées sur le hachage, etc.). Alternativement, les données peuvent également être intégrées dans chaque trame, ou des données de filtrage et de masquage peuvent également être utilisées. Il existe une gamme de programmes de vidéo stéganographie disponibles en ligne.

L’un des cas les plus intéressants de vidéo stéganographie a été découvert lorsque les autorités allemandes ont arrêté un membre présumé d’al-Qaïda en 2011. Les policiers ont fouillé l’homme et ont trouvé une clé USB ainsi que des cartes mémoire dans ses sous-vêtements. Parmi les autres fichiers figurait une vidéo pornographique intitulée Déchirer, foutre une branlée.

Parce qu’il était soupçonné d’être impliqué dans le terrorisme, les autorités ont approfondi la vidéo pour découvrir que des techniques de stéganographie avaient été utilisées pour cacher plus d’une centaine de documents d’al-Qaïda. Cela comprenait des manuels de formation des terroristes et des complots pour de futures attaques.

Aussi anti-islamique que la pornographie puisse sembler, c’est en fait un système assez intelligent. Lorsque les autorités trouvent des fichiers cryptés, leurs soupçons sont souvent soulevés, se demandant pourquoi le fichier a été crypté en premier lieu.

S’ils devaient contraindre un suspect à remettre leur clé et découvrir que la cible avait crypté des émissions télévisées pour enfants, cela semblerait louche. Les autorités sauraient que quelque chose se passe et seraient plus susceptibles d’inspecter davantage les données et de découvrir les informations cachées.

Parce que la pornographie est généralement taboue, en particulier pour les musulmans, les autorités peuvent voir le contenu, puis faire signe à la personne d’être un déviant sexuel rempli de honte, plutôt que d’inspecter davantage les données. Heureusement pour le monde, les officiels allemands n’ont pas été trompés.

Image stéganographie

Les données peuvent être cachées dans les images avec une variété de techniques. Ceux-ci inclus:

- Bit le moins significatif – Nous en avons discuté plus tôt sous le Section de stéganographie numérique.

- Segmentation de la complexité du plan de bits (BPCS) – Cette technique remplace les données complexes par des informations cachées d’une manière qui n’est pas perceptible à l’œil humain.

- Masquage haute capacité en JPEG – Il s’agit essentiellement d’une adaptation du bit le moins significatif qui compense la compression impliquée dans les fichiers JPEG.

En 2010, un réseau d’espionnage russe a été brisé par les autorités américaines. Dans le cadre de leur processus de communication, ils chiffraient les données, utilisaient la stéganographie pour les cacher dans des images, puis les publiaient sur des sites Web publics. La technique de communication a été découverte après que les domiciles du suspect ont été perquisitionnés et que certains de leurs ordinateurs contenaient un logiciel de stéganographie.

La stéganographie a également été utilisée pour voler la propriété intellectuelle. En 2023, un ingénieur de GE a comploté avec un partenaire commercial basé en Chine pour voler des secrets d’entreprise liés aux turbines à vapeur et à gaz. Au début, il vient de copier des fichiers sur un lecteur flash. Il a été attrapé et la société a bloqué les ports USB et interdit l’utilisation des lecteurs flash.

Remarquablement, il n’a pas été renvoyé et a eu une autre occasion de voler des fichiers. Il a pris des données de 40 fichiers Matlab et Excel, a utilisé la stéganographie pour les cacher dans une photo d’un coucher de soleil, puis les a envoyées par e-mail, avant de les transmettre à son partenaire commercial. Il a été arrêté par GE, puis inculpé de six chefs d’accusation d’espionnage économique.

Dans une tendance inquiétante, la stéganographie devient également plus courante chez les pirates. Des chercheurs de Trend Micro ont analysé les efforts d’un compte Twitter qui a publié des mèmes malveillants en octobre 2023.

Une fois le malware exécuté sur un appareil, il a téléchargé les mèmes du compte Twitter, puis extrait une commande malveillante cachée à l’intérieur. Il a pris une capture d’écran de l’ordinateur infecté et a renvoyé les informations à l’attaquant après avoir collecté les détails du serveur de contrôle auprès de Pastebin..

Stéganographie audio

La stéganographie audio est également livrée avec une gamme de méthodes différentes. Comme pour toutes sortes de stéganographie, il est important que les techniques soient robustes, puissent transporter une partie raisonnable des données cachées et que tout changement soit aussi imperceptible que possible. Certaines des techniques les plus courantes incluent:

- Codage binaire le moins significatif – Tout comme les autres types de bits les moins significatifs que nous avons mentionnés, il est possible de modifier des parties moins importantes des données audio sans faire de différences évidentes dans la façon dont un fichier sonne..

- Écho se cachant – Les données peuvent également être masquées dans un écho.

- Insertion de tonalité – Puisqu’il est difficile de détecter des tonalités d’énergie plus faibles quand elles sont proches de celles qui sont beaucoup plus puissantes, ces tonalités d’énergie plus faibles peuvent être utilisées pour cacher des données.

Un chercheur polonais a utilisé la stéganographie audio dans un projet intéressant. Il a pris la chanson Le rhythme est un danseur par Snap! puis modifié le tempo. Lorsqu’un battement était ralenti, cela représentait un tiret en code Morse, et quand un battement était accéléré, cela signifiait un point. Il a utilisé ce système pour exprimer «la stéganographie est une danseuse!»

Il a ensuite joué la chanson à un mélange de musiciens professionnels et de profanes. Avec un écart de tempo d’un pour cent, personne n’a remarqué que quelque chose n’allait pas. Ce n’est qu’à environ 2% que les musiciens professionnels savaient que quelque chose se passait, et environ 3% pour tout le monde..

Ses résultats montrent qu’il est assez facile de cacher des informations dans des chansons de danse sans que personne ne s’en aperçoive. Malgré cela, sa méthode n’est pas un moyen de communication particulièrement efficace, car elle ne transmet que trois mots sur une chanson entière.

Texte

En ce qui concerne le texte, il existe de nombreuses façons de masquer des informations. Cependant, comme les fichiers texte sont généralement assez petits, ils ne sont pas particulièrement utiles pour l’envoi de grandes quantités de données. Une technique simple consiste à ouvrir Microsoft Word, à taper votre message secret, puis à changer la couleur du texte en blanc.

Sur le fond blanc de votre traitement de texte, il semblerait que rien n’y soit. Vous pouvez ensuite l’enregistrer et l’envoyer à votre co-conspirateur, en vous assurant de lui indiquer sur un canal sécurisé comment accéder aux informations..

Sinon, ils pourraient être perplexes quant à la raison pour laquelle vous continuez à leur envoyer des documents vierges. Ce n’est pas une méthode très sécurisée, car quiconque intercepte les messages deviendra suspect quant à la raison pour laquelle vous envoyez toujours des documents vierges. Tout ce qu’ils ont à faire est de sélectionner le texte et votre intrigue est déjouée.

spammimic propose une autre technique stéganographique pour communiquer en secret. L’outil du site Web vous permet de encoder un message pour qu’il ressemble à du spam. Parce que nous sommes tellement habitués à ignorer le spam, un message comme celui-ci pourrait facilement passer sous le radar et vous permettre de communiquer sans être détecté. L’utilité du logiciel est discutable, mais à tout le moins, cela montre que les messages peuvent être cachés de nombreuses façons – il suffit de penser en dehors des sentiers battus.

Masquage des données dans un site simple

L’Internet est incompréhensiblement grand, contenant une mine d’informations étranges et absurdes. Cela laisse beaucoup d’occasions de cacher des messages secrets en public sans soulever de soupçons.

Tant que deux personnes ne sont pas déjà surveillées de près, ils peuvent facilement publier leurs communications entre eux sur des sites Web populaires ou obscurs sans se faire prendre. Ils doivent juste s’assurer que leurs intentions réelles ne sont claires pour aucun spectateur.

Pensez à tous les commentaires absurdes que vous avez rencontrés sur les forums ou les réseaux sociaux et aux milliers de billets de blog qui n’avaient absolument aucun sens. Nous avons tendance à les brosser ou à les lire pour notre propre plaisir, mais ne considérons jamais qu’il pourrait y avoir quelque chose de plus que de la folie.

L’Intercept affirme que même la NSA a participé à cette pratique, utilisant son compte Twitter officiel pour communiquer avec des espions russes. Dans une opération clandestine, l’Intercept rapporte que certains des participants ont divulgué les détails des tweets de la NSA à des agents russes avant leur publication. Selon le rapport, cela a permis de confirmer qu’ils étaient en fait des représentants de la NSA, et pas seulement des escrocs.

Détection de la stéganographie

La stéganographie peut être incroyablement difficile à détecter, surtout lorsqu’il n’y a aucune raison d’être suspect. Dans le monde en ligne, tant d’informations passent sous nos yeux, que nous ne pouvons tout simplement pas épargner le temps ou les efforts nécessaires pour examiner chaque anomalie, sans parler des choses qui semblent légitimes..

C’est ce qui rend si difficile de parler de bonne stéganographie. Tous les exemples dont nous avons parlé ont été des échecs, car ils sont désormais de notoriété publique. Des techniques sont activement recherchées et la technologie s’améliore, mais sa nature même rend impossible la détection d’une stéganographie réussie dans la nature.

Il peut également y avoir une variété de techniques développées en dehors de la sphère publique, par les agences de renseignement, les réseaux terroristes et les gangs de criminels. Nous ne pouvons vraiment pas le savoir à moins d’en rencontrer des exemples.

Malgré cela, de nombreux outils analytiques peuvent être appliqués lorsque nous soupçonnons que la stéganographie est utilisée pour masquer des messages. Cependant, le bon outil dépend des techniques qui ont caché les données en premier lieu.

Détection de la stéganographie physique

En ce qui concerne l’encre invisible, les méthodes de détection dépendent du type d’encre invisible utilisé. S’il a été mal fait, il peut y avoir des rayures sur le papier, un changement de texture ou une réflexion différente là où l’écriture a été cachée..

Si un message est suspecté de contenir de l’encre invisible, vous pouvez d’abord l’inspecter visuellement et le sentir pour détecter toute irrégularité. L’étape suivante consiste à le passer sous une lumière ultraviolette, qui montre plusieurs types d’encre invisible. Le message peut ensuite être exposé à la chaleur, ce qui peut révéler d’autres types d’encre. Si vous n’avez toujours pas trouvé le message, l’exposer aux vapeurs d’iode peut faire l’affaire.

Si aucune de ces techniques ne fonctionne, vous ne pouvez pas prouver qu’il n’y a aucun message – juste qu’il est peu probable qu’il y en ait un. Votre adversaire utilise peut-être une solution d’encre invisible sophistiquée que vous ignorez.

Des chiffres nuls peuvent souvent être détectés par des anomalies dans le texte. Ils utilisent parfois d’étranges tournures de phrases alors que le créateur essaie de modeler leur message secret dans le texte de couverture. Cependant, si le chiffrement nul est bien fait et que vous n’avez aucune raison de l’examiner attentivement, il peut être simple pour les gens de glisser des messages cachés devant vous.

De même, le chiffre de Bacon peut être détecté en recherchant des anomalies. Dans un texte suspect, les intercepteurs doivent examiner les polices, l’espacement, le dimensionnement et de nombreux autres facteurs. Encore une fois, si c’est bien fait, il peut être difficile de dire si un message secret est présent.

La petite taille des micropoints les rend presque impossibles à détecter, sauf si l’intercepteur est déjà méfiant. D’un autre côté, parce que nous savons que les imprimantes laissent des codes sur chaque page, il est assez facile de les détecter.

Une méthode consiste à effectuer une numérisation de haute qualité de la page, puis à effectuer un zoom avant sur une partie de l’espace blanc. Si vous inversez les couleurs, cela devrait rendre les points jaunes plus apparents. Une fois que vous avez fait cela, vous pouvez utiliser cet outil de l’Université de Dresde pour essayer de décoder les points.

Détection de la stéganographie numérique

La stéganographie numérique peut également être incroyablement difficile à découvrir. À moins que vous ne soyez déjà méfiant ou que la stéganographie ait été mal effectuée, il est peu probable que vous inspectiez sérieusement les fichiers de quelqu’un.

L’un des plus grands indices réside dans la découverte d’un logiciel de stéganographie sur l’ordinateur d’une personne ou lorsqu’elle a des antécédents de visite de sites liés à la stéganographie. Ceci est un bon indicateur qu’ils peuvent cacher des fichiers avec de la stéganographie et peuvent même donner des indices sur la façon dont ils le font.

Si la version originale d’un fichier est disponible, la détection des modifications stéganographiques est relativement simple. Vous pouvez prendre le hachage du fichier d’origine et le comparer au fichier suspect. S’ils sont différents, le fichier a été modifié et il peut contenir des données cachées.

Si la méthode ci-dessus n’est pas possible, la stéganographie peut également être détectée par analyse statistique. Bien que nos yeux et nos oreilles ne puissent généralement pas détecter les informations cachées dans les images et le son, les données secrètes peuvent souvent être facilement découvertes en recherchant des anomalies et des incohérences statistiques.

La détection de la stéganographie n’est qu’une partie du processus. Si la stéganographie est suspectée et que l’enquêteur est presque certain qu’elle contient des informations cachées, il se peut qu’il ne soit toujours pas en mesure de découvrir les données. Ils peuvent ne pas avoir les bons outils stéganographiques, ne pas être en mesure de comprendre l’algorithme ou les données peuvent avoir été préalablement chiffré.

Si la stéganographie est détectée par un intercepteur, cela peut ou non signifier une défaillance pour les communicateurs. Cela dépend de la raison initiale de l’envoi du message. S’il était absolument essentiel que la communication reste inaperçue, la détection compromettrait leur plan. Dans d’autres cas, les communicateurs peuvent être sûrs tant que les données elles-mêmes ne peuvent pas être consultées par l’adversaire.

La stéganographie est-elle sûre pour cacher des messages?

La stéganographie peut être utile, mais elle a besoin d’être appliqué dans les bonnes situations – quand tu veux cacher le fait que la communication a lieu. Lorsqu’il est utilisé correctement, vous pouvez envoyer des messages secrets directement sous le nez de vos ennemis.

Dans de nombreuses circonstances, la stéganographie est totalement inutile. S’il importe peu que des tiers découvrent que vous communiquez, mais que les détails de la communication doivent rester secrets, vous devez utiliser la cryptographie à la place.

La stéganographie peut être inefficace et prendre du temps, et elle nécessite toujours d’avoir un canal sécurisé où vous pouvez communiquer quelle technique stéganographique est utilisée et où les données sont cachées..

Le chiffrement est beaucoup plus simple et beaucoup plus de données peuvent être encodées dans le même espace. Avec des techniques telles que le cryptage à clé publique, vous pouvez même communiquer sans canal sécurisé.

Lorsque la stéganographie est utilisée seule, c’est la sécurité à travers l’obscurité, qui peut conduire à la révélation du message secret. Si vous souhaitez cacher un message aux adversaires, mais aussi le protéger en cas de découverte, il est préférable de combiner la stéganographie avec la cryptographie. Cette combinaison vous offre les avantages des deux techniques et peut vous protéger, vous et vos données, contre toute compromission.

occultisme, mais qui en réalité traitait de la stéganographie. Depuis lors, la stéganographie a évolué pour inclure des techniques numériques, permettant aux gens de cacher des informations dans des fichiers tels que des images, des vidéos et des fichiers audio. La stéganographie est souvent comparée à la cryptographie, qui consiste à chiffrer des messages pour les rendre illisibles. Cependant, la stéganographie vise à cacher lexistence même dun message, tandis que la cryptographie vise à rendre un message illisible pour ceux qui ne possèdent pas la clé de déchiffrement. La stéganographie a des utilisations importantes dans des domaines tels que la sécurité de linformation et la protection de la vie privée, mais elle a également des limites et peut être détectée par des techniques de détection de stéganographie. En fin de compte, la stéganographie est une pratique ancienne qui continue dévoluer et de trouver de nouvelles applications dans le monde numérique daujourdhui.