Qu’est-ce qu’une attaque relais? Elle est similaire à une attaque d’homme au milieu ou à rejouer. Les trois types d’attaque impliquent l’interception d’informations avec une intention frauduleuse quant à leur utilisation future, par exemple:

- Les signaux radio ou les messages d’authentification entre deux appareils (ou personnes) peuvent être détourné

- Un écoute l’attaquant peut tenter de localiser, d’intercepter et de stocker un signal directement à partir d’un seul appareil, par ex. un porte-clés de véhicule, qui émet constamment des signaux radio pour vérifier la proximité du véhicule de son propriétaire

- Un criminel peut envoyer un signal à l’appareil d’une victime afin de tour en envoyant une réponse qu’ils peuvent ensuite utiliser pour authentifier un autre appareil ou une autre application

Pour expliquer ce qu’est une attaque relais, examinons deux types d’attaques similaires, les attaques man-in-the-middle et replay, et comparons-les à une attaque relais.

Ces attaques se ressemblent beaucoup, MITM étant le terme le plus couramment utilisé, parfois de manière incorrecte. Chaque attaque a des éléments de l’autre, selon le scénario. Voici quelques différences subtiles qui distinguent chaque type d’attaque, parfois légèrement, des autres. Le nom de chaque attaque suggère sa technique principale ou son intention: intercepter et modifier des informations pour manipuler un appareil de destination; rejouer des informations volées pour imiter ou usurper un appareil authentique; ou relayer des informations volées pour tromper un appareil de destination.

- Attaques de l’homme du milieu – Les données sont interceptées entre deux parties et peuvent être visualisées et modifiées avant que l’attaquant relaie les données (parfois modifiées) au destinataire prévu (ou à un autre) destinataire. Classiquement, l’une des parties authentiques initie la communication. Par exemple, un voleur pourrait intercepter une communication entre votre appareil et un serveur, et modifier le message, par exemple. bloquer votre accès au serveur. Les attaques MITM peuvent contrôler les conversations entre deux parties, ce qui leur fait penser qu’elles se parlent lorsque chaque partie parle vraiment à l’intermédiaire, l’attaquant. L’attaque par relais SMB est une version d’une attaque MITM.

- Rejouer l’attaque – Contrairement aux attaques de l’homme du milieu, dans les attaques de réexécution, le criminel vole le contenu d’un message (par exemple, un message d’authentification) et l’envoie à la destination initiale prévue. Par exemple, un voleur pourrait capturer le signal de la télécommande que vous utilisez pour ouvrir votre porte d’entrée sans clé, le stocker et l’utiliser plus tard pour ouvrir la porte lorsque vous êtes sorti, c’est-à-dire. rejouer le message. Un autre exemple est celui où un attaquant intercepte les informations d’identification envoyées par un utilisateur du réseau à un hôte et les réutilise pour accéder à un serveur, ce qui confond suffisamment l’hôte pour créer une nouvelle session pour l’attaquant.

En revanche, dans un attaque de relais un attaquant intercepte la communication entre deux parties puis, sans la visualiser ni la manipuler, le relaie vers un autre appareil. Par exemple, un voleur pourrait capturer le signal radio du porte-clés de votre véhicule et le transmettre à un complice qui pourrait l’utiliser pour ouvrir la portière de votre voiture. La principale différence entre une attaque MITM et une attaque relais est que, dans cette dernière, ni l’émetteur ni le récepteur n’ont besoin d’avoir initié de communication entre les deux. Dans certains cas, un attaquant peut modifier le message mais généralement uniquement dans la mesure de l’amplification du signal.

Trois exemples d’attaques relais

- Vol de relais de véhicule

- Attaque de relais SMB (Server Message Block)

- Attaques par carte sans contact

1. Vol de relais de véhicule

Lorsque les voitures sont la cible, les attaques par relais sont parfois appelées vols de relais, hacks porte-clés sans fil, ou LEP (Attaques du relais d’amplification du signal). Dans les LEP, les voleurs utilisent amplificateurs de signal à:

- Étendre la portée des signaux radio relayés entre complices situés à distance les uns des autres, permettant ainsi aux voleurs une plus grande maniabilité

- Tromper les voitures en leur faisant croire que leurs porte-clés sont plus proches qu’elles ne le sont en réalité, car la plupart, sinon la plupart, des modèles de voitures s’ouvrent automatiquement lorsque leurs porte-clés sont à portée

Les hacks de relais de véhicules augmentent

Bien que peu de statistiques soient disponibles pour ce type d’attaque de tendance, les constructeurs automobiles et les professionnels de la cybersécurité disent qu’il augmente, ce qui suggère qu’il est rentable et / ou une attaque relativement facile à exécuter..

Tracker, une société britannique de suivi des véhicules, a déclaré: «80% de tous les véhicules volés et récupérés par l’entreprise en 2023 ont été volés sans utiliser les clés du propriétaire.» Aux États-Unis, 765 484 voitures ont été volées en 2016, mais combien étaient des voitures sans clé est incertain car les marques et les modèles ne sont pas enregistrés. Business Wire (paywall) estime que le marché de la sécurité automobile vaudra 10 milliards de dollars entre 2023 et 2023.

Le potentiel d’attaques par relais sur des véhicules a été signalé au moins dès 2011, lorsque des chercheurs suisses ont annoncé qu’ils avaient réussi à pirater dix voitures sans clé. À l’époque, les experts en sécurité pensaient que la menace criminelle était à faible risque car l’équipement, à l’époque, était trop cher. Aujourd’hui, elle nécessite très peu de dépenses en capital. Les appareils pour exécuter des attaques par relais sont bon marché et disponibles gratuitement sur des sites tels que eBay et Amazon.

Comment fonctionnent les voitures sans clé?

Une clé de voiture traditionnelle est remplacée par ce que l’on appelle un gousset ou une télécommande, bien que certaines personnes l’appellent (confusément) une clé. Appelons-le un porte-clés. Le porte-clés agit comme un émetteur, fonctionnant à une fréquence d’environ 315 MHz, qui envoie et reçoit des signaux radio RFID cryptés. La plage de transmission varie selon les fabricants mais est généralement de 5 à 20 mètres. Les antennes de la voiture peuvent également envoyer et recevoir des signaux radio cryptés. Certains véhicules utilisent Bluetooth ou NFC pour relayer les signaux d’un téléphone portable vers une voiture.

Comme expliqué dans Wikipedia, un système sans clé à distance (RKS) «fait référence à une serrure qui utilise une télécommande électronique comme une clé qui est activée par un appareil portatif ou automatiquement par proximité.Selon le modèle du véhicule, le porte-clés peut être utilisé pour démarrer la voiture (système d’allumage sans clé à distance), mais parfois il n’ouvrira que la voiture (système d’entrée sans clé à distance) et le conducteur devra appuyer sur un bouton d’allumage. Garder à l’esprit, certains attaquants ne souhaitent pas voler le véhicule; ils peuvent juste être après quelque chose de précieux à l’intérieur, comme un ordinateur portable sur le siège arrière.

Comment une attaque relais est-elle exécutée sur votre voiture?

Les porte-clés écoutent toujours les signaux émis par leur voiture, mais le porte-clés doit être assez proche de la voiture pour que l’antenne de la voiture puisse détecter le signal et déverrouiller automatiquement la voiture. Les criminels peuvent utiliser un équipement d’amplification radio pour amplifier le signal d’un gousset qui est hors de portée de la voiture (par exemple à l’intérieur du domicile du propriétaire), interceptez le signal et transmettez-le à un appareil placé près de la voiture. Cet appareil envoie ensuite le message “sésame ouvert” qu’il a reçu à la voiture pour le déverrouiller.

Types d’attaques par relais de véhicules

Le jeu d’attente

Selon le Daily Mail, leurs journalistes ont acheté en ligne un appareil radio appelé HackRF et l’ont utilisé pour ouvrir un Range Rover de luxe en deux minutes.

«Au prix de 257 £, l’appareil permet aux criminels d’intercepter le signal radio de la clé alors qu’un propriétaire de voiture déverrouille le véhicule. Il est téléchargé sur un ordinateur portable et les voleurs transmettent ensuite le signal volé pour s’introduire lorsque le propriétaire le laisse sans surveillance. »

Attaque de la station relais (RSA)

Les porte-clés sont parfois appelés clés de proximité parce qu’ils travaillent lorsque le propriétaire de la voiture est à portée de leur voiture. Selon Jalopnik, des chercheurs de la société de sécurité chinoise Qihoo 360 ont construit deux gadgets radio pour un total d’environ 22 $, qui ensemble ont réussi à usurper le vrai porte-clés d’une voiture et tromper une voiture en lui faisant croire que le porte-clés était à proximité.

Dans l’expérience Qihoo 360, les chercheurs ont également réussi à inverser l’ingénierie du signal radio. Ils l’ont fait en enregistrant le signal, en le démodulant, puis en l’envoyant à une fréquence inférieure, ce qui a permis aux chercheurs d’étendre sa portée, jusqu’à 1000 pieds de distance..

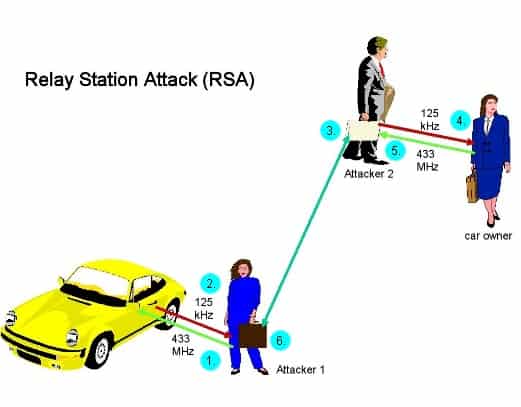

Attaque de la station relais (Source: légèrement modifiée de Wikipedia)

Dans le scénario ci-dessus:

- Le premier voleur envoie un signal à une voiture, se faisant passer pour un porte-clés

- La voiture répond avec une demande d’authentification

- Ce signal est transmis au deuxième voleur, stationné près du véritable porte-clés, par ex. dans un restaurant ou un centre commercial

- Le deuxième voleur transmet ce signal à la télécommande

- Le fob répond avec ses informations d’identification

- Le deuxième voleur relaie le signal d’authentification au premier voleur qui l’utilise pour déverrouiller la voiture

Interférence à distance

Les attaquants peuvent bloquer le signal lorsque vous verrouillez votre voiture à distance à l’aide d’un gousset. Si cela se produit, sauf si vous vérifiez physiquement les portes, vous pouvez vous éloigner en laissant la voiture déverrouillée.

2. Attaque de relais SMB (Server Message Block)

Vulnérabilité du protocole de transport Windows

SMB est un protocole de transport utilisé pour le partage de fichiers et d’imprimantes et pour accéder à des services distants comme le courrier à partir de machines Windows. Une attaque de relais SMB est une forme d’attaque d’homme au milieu qui a été utilisé pour exploiter une vulnérabilité Windows (depuis partiellement corrigée).

Un ordinateur Windows dans un domaine Active Directory peut divulguer les informations d’identification d’un utilisateur lorsque l’utilisateur visite une page Web ou même ouvre un e-mail Outlook. L’authentification NT LAN Manager (le protocole d’authentification réseau) n’authentifie pas le serveur, uniquement le client. Dans ce scénario, Windows envoie automatiquement les informations d’identification d’un client au service auquel il tente d’accéder. Les attaquants SMB n’ont pas besoin de connaître le mot de passe d’un client; ils peuvent simplement détourner et relayer ces informations d’identification à un autre serveur sur le même réseau où le client a un compte.

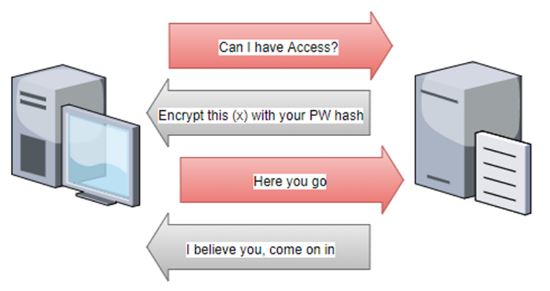

Authentification NTLM (Source: Secure Ideas)

C’est un peu comme sortir ensemble

Leon Johnson, Penetration Tester chez Rapid 7, explique comment cela fonctionne avec une analogie amusante et réelle. Dans ce scénario, deux mecs sont à une fête et l’un aperçoit une jolie fille. Un peu timide, le premier type, Joe, demande à son ami, Martin, d’aller discuter avec la fille, Delilah, et peut-être d’obtenir son numéro. Martin dit qu’il est heureux d’obliger et monte en toute confiance à Delilah, lui demandant un rendez-vous. Delilah dit qu’elle ne sort qu’avec des pilotes BMW. Martin se donne un high-five mental et revient vers Joe pour lui demander ses clés de voiture (BMW). Il retourne ensuite à Delilah avec la preuve qu’il est le genre de gars qu’elle aime sortir avec elle. Delilah et Martin ont fixé un rendez-vous pour se rencontrer puis elle part. Martin retourne voir Joe, rend ses clés et lui dit que Delilah n’était pas intéressée par une date.

Le principe est similaire dans une attaque réseau: Joe (la victime avec les informations d’identification dont le serveur cible appelé Delilah a besoin avant d’autoriser l’accès à quiconque) veut se connecter à Delilah (que l’attaquant souhaite pénétrer illégalement), et Martin est le man- au milieu (l’attaquant) qui intercepte les informations d’identification dont il a besoin pour se connecter au serveur cible Delilah.

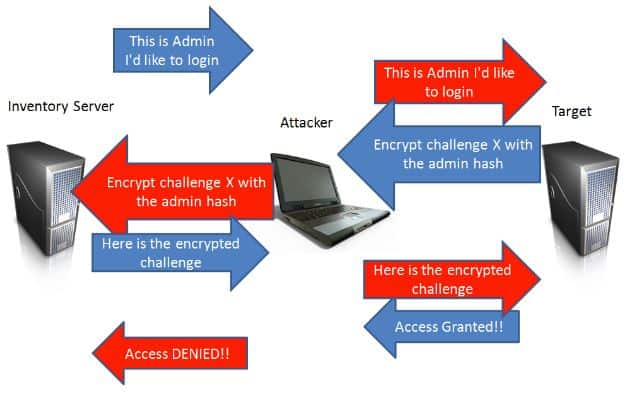

Dans le diagramme ci-dessous de SANS Penetration Testing, le Serveur d’inventaire est Joe, le Attaquant est Martin, et Cible est Delilah. Si vous êtes un hacker éthique interne, vous aimerez peut-être essayer cette attaque avec Metasploit.

Fonctionnement d’une attaque par relais SMB (Source: SANS Penetration Testing)

3. Attaques par carte sans contact

Une carte à puce sans contact est un identifiant de la taille d’une carte de crédit. Il utilise la RFID pour communiquer avec des appareils tels que les systèmes PoS, les distributeurs automatiques de billets, les systèmes de contrôle d’accès aux bâtiments, etc. la carte doit seulement être relativement proche d’un lecteur de carte. Bienvenue chez Tap Technology.

Problème des échecs du Grand Maître

Le problème des échecs du Grand Maître est parfois utilisé pour illustrer le fonctionnement d’une attaque par relais. Dans un article académique publié par l’Information Security Group, intitulé Attaque par relais pratique sur les transactions sans contact à l’aide de téléphones mobiles NFC, les auteurs expliquent: Imaginez quelqu’un qui ne sait pas jouer aux échecs en défiant deux grands maîtres à un jeu postal ou numérique. Dans ce scénario, le challenger pourrait transmettre le mouvement de chaque maître à l’autre maître, jusqu’à ce qu’un gagne. Aucun des deux maîtres ne saurait qu’ils avaient échangé des coups via un intermédiaire et non directement entre eux.

Identifiants volés

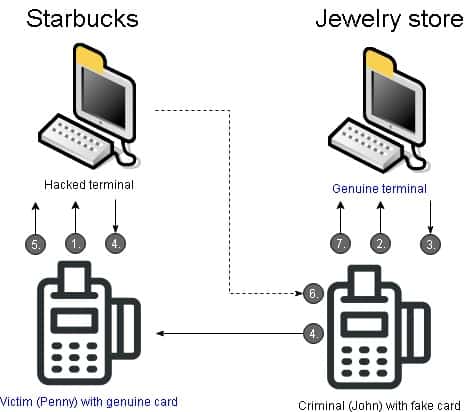

En termes d’attaque par relais, le problème d’échecs montre comment un attaquant pourrait satisfaire une demande d’authentification à partir d’un véritable terminal de paiement en interceptant les informations d’identification d’une véritable carte sans contact envoyée à un terminal piraté. Dans cet exemple, le terminal authentique pense qu’il communique avec la carte authentique.

- L’attaque commence sur un faux terminal de paiement ou sur un authentique piraté, où une victime sans méfiance (Penny) utilise sa véritable carte sans contact pour payer un article..

- Pendant ce temps, un criminel (John) utilise une fausse carte pour payer un article dans un véritable terminal de paiement.

- Le terminal authentique répond à la fausse carte en envoyant une demande d’authentification à la carte de John.

- À peu près en même temps, le terminal piraté envoie une demande d’authentification à la carte de Penny.

- La carte authentique de Penny répond en envoyant ses informations d’identification au terminal piraté.

- Le terminal piraté envoie les informations d’identification de Penny à la carte de John.

- La carte John transmet ces informations d’identification au véritable terminal.

Pauvre Penny découvrira plus tard ce dimanche matin mémorable qu’elle a acheté une tasse de café chez Starbucks, elle a également acheté un collier de diamants coûteux qu’elle ne verra jamais.

Les protocoles de chiffrement du réseau sous-jacent n’ont aucune défense contre ce type d’attaque car les informations d’identification (volées) proviennent d’une source légitime. L’attaquant n’a même pas besoin de savoir à quoi ressemble la demande ou la réponse, car il s’agit simplement d’un message relayé entre deux parties légitimes, une véritable carte et un véritable terminal.

Comment prévenir les attaques par relais?

Protocoles de délimitation de distance pour les attaques par carte sans contact

En 2007, les chercheurs de Cambridge Saar Drimer et Steven Murdoch ont démontré comment une attaque par carte sans contact pouvait fonctionner et ont suggéré la limitation de la distance (rétrécissement de la fenêtre d’opportunité) comme une solution possible. Dans un document de recherche – Puce & Attaques par relais PIN (EMV) – le duo a déclaré que la technique de la limite de distance pourrait prévenir le risque d’attaques de relais sur les cartes sans contact en mesurant le temps nécessaire à une carte pour répondre à une demande d’identification d’un terminal.

«Étant donné que les informations ne peuvent pas voyager plus vite que la vitesse de la lumière, la distance maximale entre la carte et le terminal peut être calculée. En concevant soigneusement la méthode de communication utilisée par les cartes, cette estimation peut être rendue très précise et garantir la détection d’attaques relais sur de courtes distances (environ 10 m pour notre prototype). »

Les banques sont méfiantes en matière de sécurité, mais la limite de distance a apparemment été mise en œuvre par MasterCard en 2016.

Selon des chercheurs de l’Université de Birmingham, la limitation de la distance n’est pas une option pratique pour le vol de cartes sans contact, car incorporer de nouveaux protocoles dans l’infrastructure existante serait complexe et coûteux. En plus:

“Comme les transactions sans contact ne peuvent être utilisées que pour de petites quantités sans code PIN, et l’utilisation d’équipements spécialisés peut éveiller les soupçons (et donc les chances de se faire prendre) une telle attaque offre un mauvais rapport risque / récompense.”

Comment atténuer une attaque SMB?

Selon Fox IT, la seule solution aux attaques SMB est de désactiver complètement NTLM et de passer à Kerebos. Si vous ne le pouvez pas (vous exécutez peut-être un logiciel hérité), les suggestions de configuration suivantes de Fox IT peuvent aider à atténuer le risque d’attaque. Les liens fournissent des instructions pas à pas sur la configuration des postes de travail Microsoft.

- Activation Signature SMB – Tous les messages doivent être signés par la machine cliente au stade de l’authentification. Comme les attaquants n’ont pas la clé de session / mot de passe, ils ne pourront pas accéder au serveur même s’ils parviennent à relayer la requête.

- Activation EPA (Protection renforcée pour l’authentification) – Cette technique garantit que le client et le serveur utilisent la même connexion TLS et nécessite que le client la signe

- Activation de la signature LDAP (Lightweight Directory Access Protocol) – Semblable à la signature SMB, mais ce paramètre, selon Fox IT, “n’empêchera pas les attaques de relais vers LDAP via TLS”. Cet avertissement est repris par Preempt: “… tandis que la signature LDAP protège des deux MitM) et le transfert d’informations d’identification, LDAPS protège contre MitM (dans certaines circonstances) mais ne protège pas du tout du transfert d’informations d’identification. »La solution, selon Preempt, consiste à télécharger le correctif Microsoft pour cette vulnérabilité.

- Activation SPN (Nom principal du service) validation du nom cible – Valide le nom cible par rapport auquel il s’authentifie avec le nom du serveur

- Utiliser uniquement HTTPS – Lorsque des sites Web internes sont visités via HTTP, l’authentification est pratiquement impossible et les risques d’attaque par relais sont augmentés

- Désactiver la détection automatique de l’intranet – Autoriser uniquement les connexions aux sites sur liste blanche

- Désactivation de WPAD (détection automatique du proxy Windows) – Le correctif Microsoft MS16-077 corrige la plupart des vulnérabilités WPAD mais la désactivation de cette fonctionnalité est recommandée

- Désactivation de LLMNR / NBNS – Il s’agit de protocoles de résolution de noms non sécurisés qui peuvent permettre aux attaques d’usurper plus facilement les URL authentiques

Visitez Microsoft pour plus de suggestions sur la façon de restreindre et de gérer l’utilisation de NTLM dans votre organisation.

Empêcher une attaque de relais sur votre voiture

- Gardez le fob logiciel mis à jour

- Un attaquant tentera de cloner la fréquence de votre télécommande. Garder votre télécommande dans un protecteur RFID poche bloquera la fréquence des attaquants à l’écoute de son signal.

- Ne laissez jamais une clé déverrouillée près d’une fenêtre ou sur la table du hall. Les voleurs circulent constamment dans les quartiers à la recherche d’un signal radio. Une option low-tech pour protéger votre télécommande est de l’envelopper dans une feuille d’argent, ou de la mettre dans une boîte métallique ou même dans votre micro-ondes. Avertissement: si vous micro-ondes accidentellement votre clé, vous pourriez endommager le micro-ondes et la clé.

- Si tu peux, éteignez votre télécommande

- Utilisez une protection supplémentaire, par exemple gardez votre voiture dans un garage fermé ou utilisez un antivol de direction low-tech ou pince de roue. Cette dernière suggestion est assez comique, suggèrent les utilisateurs dans les forums communautaires: «Oui, je veux une entrée sans clé. Tellement pratique et branché. juste besoin de trimballer cet objet de 10 kg aussi. “

- Achetez une cage, une boîte, une pochette, un portefeuille ou un étui Faraday sur Amazon (oui, ce sont les mêmes gars auxquels les criminels peuvent acheter l’équipement pour pirater votre voiture)

- Installez un verrou de port OBD (On-Board Diagnostic). Les voleurs peuvent potentiellement pénétrer dans les ports OBD, qui gèrent diverses données dans votre voiture et peuvent diagnostiquer les pannes et les dysfonctionnements et, au pire, prendre le contrôle de certains composants de la voiture.

- En ce qui concerne les cambriolages de véhicules, il peut s’agir d’un retour vers le futur: prévenir le vol simplement en s’assurant que les objets de valeur sont hors de vue. Selon le Daily Standard, les voleurs sont souvent plus susceptibles de viser le contenu d’un véhicule que le véhicule lui-même. Beaucoup sont assez heureux de marquer quelques dollars pour une habitude de drogue. À environ 22 $, un vol de relais est un investissement relativement faible.

- Tesla a une application mobile qui se connecte à une voiture via Bluetooth sur un smartphone pour l’ouvrir. Les modèles ultérieurs ont la possibilité d’activer la nécessité d’un code PIN avant le démarrage de la voiture. Vous pouvez activer l’activation du code PIN par désactivation de l’entrée passive.

- Vérifiez que les portes de votre voiture sont verrouillées et les criminels n’ont pas bloqué la commande de verrouillage que vous avez émise avec la télécommande lorsque vous avez quitté la voiture.

La cybersécurité est comme un jeu de ping-pong

Les nouvelles technologies sont adoptées par les criminels, dont les épaules ne sont pas la lourde tâche de déployer des correctifs chaque fois qu’une nouvelle vulnérabilité est détectée, ou de configurer de nouvelles façons de contourner les failles de sécurité. Pour quelqu’un qui suit l’actualité de la cybersécurité, le score entre les professionnels de la cybersécurité et les criminels est actuellement de 1: 1:

- Une fois Captcha était assez intelligent pour dire si un visiteur du site Web était humain ou non. Aujourd’hui, les criminels transmettent des images et des puzzles Captcha aux ateliers de transpiration Captcha où les humains résolvent les puzzles et renvoient les résultats aux robots de l’attaquant. Les emplois dans les ateliers de misère sont annoncés sur des sites Web indépendants et la commission est basée sur le nombre de Captchas qu’un pigiste peut résoudre dans une certaine période de temps.

- Une fois utilisé uniquement pour les communications à courte distance, selon le RFID Journal, de nos jours, un lecteur RFID (également connu sous le nom d’interrogateur) “utilisant une antenne à réseau phasé orientable par faisceau peut interroger des étiquettes passives à une distance de 600 pieds ou plus.”

- Une fois l’équipement de piratage était cher. Aujourd’hui, les fabricants d’équipements de piratage comme les kits de vol de voiture affichent leurs produits légalement en ligne; ces appareils sont légaux à acheter mais illégaux à utiliser frauduleusement. Les voleurs s’en foutent.

- Une fois que les kits d’outils d’exploit ont été achetés sur le Web profond, ce qui rend la cybercriminalité facile mais nécessite une petite dépense en capital. Aujourd’hui, les logiciels open source sur Internet, comme Metasploit, utilisés par les pentesters de chapeaux blancs pour tester les vulnérabilités de leurs systèmes, sont un ajout gratuit et bienvenu à la boîte à outils d’un pirate.

- Déjà en 2014, un article d’Info World affirmait que «le cryptage est (presque) mort». Bien que le cryptage persiste et soit un élément dissuasif majeur dans la plupart des cybercrimes, il n’est pas pertinent pour les criminels exécutant des attaques par relais.

Pour suivre la cybercriminalité, davantage de professionnels de la cybersécurité sont nécessaires. Selon CSO, le nombre d’emplois de cybersécurité non remplis atteindra 3,5 millions d’ici 2023. D’ici là, de nouveaux types d’attaques auront probablement remplacé les attaques par relais dans les nouvelles..

En relation:

100+ statistiques terrifiantes sur la cybercriminalité et la cybersécurité & Les tendances

Trouver votre premier emploi en cybersécurité

Image pour Betaalpas en logo contactloos betalen par nieuws via Flickr. Sous licence CC BY 2.0

utée sur une voiture sans clé?3 2. Attaque relais NFC3.1 Comment fonctionne une attaque relais NFC?4 3. Attaque relais de carte de crédit4.1 Comment fonctionne une attaque relais de carte de crédit?

Une attaque relais est une technique de piratage qui implique linterception de signaux radio ou de messages dauthentification entre deux appareils, sans les visualiser ni les modifier, puis de les relayer vers un autre appareil. Cette technique est similaire à une attaque dhomme au milieu ou à rejouer, mais elle a des différences subtiles qui la distinguent des autres types dattaques. Les attaques relais peuvent être utilisées pour voler des voitures sans clé, pirater des cartes de crédit et même des appareils NFC. Il est important de se protéger contre ces types dattaques en utilisant des mesures de sécurité appropriées, telles que le cryptage des données et lutilisation de dispositifs de sécurité supplémentaires.