Une attaque par force brute est une méthode utilisée pour obtenir des informations sur des utilisateurs privés tels que des noms d’utilisateur, des mots de passe, des phrases secrètes ou des numéros d’identification personnels (PIN). Ces attaques sont généralement effectuées à l’aide d’un script ou d’un bot pour «Devinez» les informations souhaitées jusqu’à ce que quelque chose soit confirmé.

Des attaques par force brute peuvent être mises en œuvre par des criminels pour tenter d’accéder à des données chiffrées. Bien que vous puissiez penser qu’un mot de passe protège vos informations, la recherche a montré que tout mot de passe à huit caractères peut être déchiffré en moins de six heures. Et c’était en 2012 sur une machine relativement peu coûteuse.

Une attaque par force brute peut également être moyen utile pour les informaticiens de tester la sécurité de leurs réseaux. En effet, l’une des mesures de la force de chiffrement d’un système est le temps qu’il faudrait à un attaquant pour réussir une tentative de force brute..

Parce que la force brute n’est certainement pas la forme d’attaque la plus sophistiquée, diverses mesures peuvent les empêcher de réussir. Dans cet article, nous explorons les attaques par force brute plus en détail, y compris quelques exemples, puis révélons comment vous pouvez vous protéger contre elles..

Une introduction aux attaques par force brute

Les attaques par force brute sont souvent appelées fissuration par force brute. En effet, la force brute – dans ce cas la puissance de calcul – est utilisée pour essayer de casser un code. Plutôt que d’utiliser un algorithme complexe, une attaque par force brute utilise un script ou un bot pour soumettre des suppositions jusqu’à ce qu’il atteigne une combinaison qui fonctionne.

Il existe de nombreux outils facilement disponibles pour aider les pirates à lancer des tentatives de force brute. Mais même écrire un script à partir de zéro ne serait pas trop compliqué pour quelqu’un à l’aise avec le code. Bien que ces attaques soient faciles à exécuter, selon la longueur et la nature du mot de passe et la puissance de calcul utilisée, leur réussite peut prendre des jours, des semaines, voire des années..

Avant de voir comment détecter et prévenir les attaques par force brute, nous devons noter quelques autres termes que vous pourriez rencontrer liés à ce sujet.

Attaques hybrides par force brute

Une attaque par force brute utilise une approche systématique pour deviner qui n’utilise pas de logique extérieure. Des attaques similaires comprennent un attaque par dictionnaire, qui pourrait utiliser une liste de mots du dictionnaire pour déchiffrer le code. D’autres attaques peuvent commencer par des mots de passe couramment utilisés. Ces attaques sont parfois décrites comme des attaques par force brute. Cependant, parce que ils utilisent une certaine logique pour décider quelles itérations peuvent être les plus probables en premier, elles sont plus précisément appelées attaques hybrides par force brute.

Attaque inversée par force brute

Une attaque par force brute inverse implique en utilisant un mot de passe commun ou un groupe de mots de passe contre plusieurs noms d’utilisateur possibles. Cela ne cible pas un seul utilisateur mais peut être utilisé pour tenter d’accéder à un réseau particulier.

La meilleure protection contre ce type d’attaque consiste à utiliser des mots de passe forts ou, du point de vue d’un administrateur, à exiger l’utilisation de mots de passe forts..

Empotage des informations d’identification

Le bourrage d’informations d’identification est une forme unique d’attaque par force brute qui utilise des paires de nom d’utilisateur et de mot de passe violées. Si une association nom d’utilisateur / mot de passe est connue, un attaquant peut l’utiliser pour tenter d’accéder à plusieurs sites. Une fois dans le compte d’un utilisateur, ils ont un contrôle total sur ce compte et ont accès à tous les détails qu’il détient.

Des précautions telles que l’authentification à deux facteurs et les questions de sécurité peuvent aider à prévenir les dommages causés par ce type d’attaques. Cependant, la meilleure protection est pour les utilisateurs de ne jamais utiliser le même mot de passe pour plusieurs comptes.

Le but d’une attaque par force brute

Une fois qu’un pirate informatique a réussi à se connecter, quelle est la prochaine étape? La réponse est que tout un éventail de choses peuvent être réalisées. En voici quelques-uns:

- Vol ou divulgation des informations personnelles des utilisateurs trouvées dans les comptes en ligne

- Récolter des ensembles d’informations d’identification pour les vendre à des tiers

- Se faire passer pour des propriétaires de compte pour diffuser du faux contenu ou des liens de phishing

- Vol des ressources du système pour les utiliser dans d’autres activités

- Dégradation d’un site Web en accédant aux informations d’identification d’administrateur

- Diffusion de contenu malveillant ou de spam ou redirection de domaines vers du contenu malveillant

Comme mentionné, les attaques par force brute peuvent également être utilisées pour tester les vulnérabilités du système, elles ne sont donc pas toujours malveillantes.

Exemples d’attaques par force brute

Les attaques par force brute ont lieu tout le temps et il y a de nombreux exemples de grande envergure à mentionner. Nous ne connaissons probablement même pas de nombreuses attaques passées et en cours, mais voici quelques-unes qui ont été révélées ces dernières années:

- Alibaba: Une attaque massive de 2016 par force brute contre le site de commerce électronique populaire a affecté des millions de comptes.

- Magento: En mars 2023, Magento a dû avertir les utilisateurs que jusqu’à 1000 panneaux d’administration avaient été compromis à la suite d’attaques par force brute.

- Parlement d’Irlande du Nord: Toujours en mars 2023, les comptes de plusieurs membres du Parlement d’Irlande du Nord ont été consultés par des attaquants par force brute.

- Parlement de Westminster: Une attaque antérieure a frappé le Parlement de Westminster en 2023, où jusqu’à 90 comptes de messagerie ont été compromis.

- Firefox: Il a été révélé au début de 2023 que la fonction de «mot de passe principal» de Firefox peut être facilement attaquée par force brute. Cela signifie qu’au cours des neuf dernières années, les informations d’identification de nombreux utilisateurs peuvent avoir été exposées.

Même si les attaques par force brute sont souvent utilisées par des criminels, elles pouvez aider à tester les systèmes. De plus, ils peuvent offrir une option de sauvegarde pour la récupération de mot de passe si d’autres méthodes ont été épuisées.

Comment repérer une attaque par force brute

Il n’est pas rare de recevoir un e-mail d’un fournisseur de services vous informant que quelqu’un s’est connecté à votre compte à partir d’un emplacement aléatoire. Lorsque cela se produit, il est possible que vous ayez été victime d’une attaque par force brute. Dans ce cas, il est conseillé de changer votre mot de passe immédiatement. Vous pouvez même vouloir changer régulièrement votre mot de passe pour les comptes sensibles, juste au cas où vous seriez victime d’une attaque par force brute non détectée ou non signalée.

Si vous êtes administrateur réseau, il est important pour la sécurité de votre site Web et de vos utilisateurs de rechercher les signes d’une attaque par force brute, en particulier une attaque réussie. Bien qu’un groupe de connexions infructueuses puisse provenir d’un utilisateur oublieux, il est probable que le site soit attaqué. Voici quelques signes à surveiller:

- Plusieurs tentatives de connexion ont échoué à partir de la même adresse IP. Bien que cela puisse être le résultat d’un serveur proxy utilisé par une grande organisation.

- Tentatives de connexion avec plusieurs noms d’utilisateur à partir de la même adresse IP. Encore une fois, cela pourrait simplement provenir d’une grande organisation.

- Plusieurs tentatives de connexion pour un seul nom d’utilisateur provenant de différentes adresses IP. Il peut également s’agir d’une seule personne utilisant un proxy.

- Un modèle inhabituel de tentatives de connexion infructueuses, par exemple, suivant un modèle alphabétique ou numérique séquentiel.

- Une quantité de bande passante anormale est utilisée après une tentative de connexion réussie. Cela pourrait signaler une attaque conçue pour voler des ressources.

Du point de vue de l’utilisateur, il peut être très difficile de savoir si votre compte a été violé par une attaque par force brute. Si vous recevez une notification après que votre compte a été violé, votre meilleure solution consiste à vérifier votre compte pour toute modification que vous n’avez pas apportée et à changer votre mot de passe immédiatement.

En relation: Que faire si votre compte ou votre e-mail a été piraté

Ce que vous pouvez faire pour empêcher une attaque par force brute

Les attaques par force brute peuvent être faciles à détecter simplement en raison du grand nombre de tentatives de connexion. Vous pensez que contrecarrer une attaque serait aussi simple que de bloquer l’adresse IP d’où proviennent les tentatives de connexion. Malheureusement, ce n’est pas si simple car les pirates peuvent utiliser des outils qui transmettent les tentatives via des serveurs proxy ouverts afin qu’ils proviennent d’adresses IP différentes. Néanmoins, que vous soyez un utilisateur ou un administrateur, vous pouvez empêcher une attaque par force brute réussie en:

- Utiliser ou exiger des mots de passe forts

- Autoriser un nombre limité de tentatives de connexion

- Utilisation de CAPTCHA

- Définition des délais entre les tentatives

- Poser des questions de sécurité

- Activation de l’authentification à deux facteurs

- Utilisation de plusieurs URL de connexion

- Tromper le logiciel d’attaque

Étant donné que la plupart des mesures doivent être mises en œuvre par un administrateur, cette section se concentrera sur les choses de ce point de vue. Les utilisateurs doivent toujours noter les domaines dans lesquels ils peuvent aider à renforcer le système, par exemple en utilisant des mots de passe forts et en profitant de toutes les fonctionnalités de sécurité optionnelles..

1. Mots de passe forts

Si vous êtes un administrateur réseau, vous pouvez empêcher les attaques par force brute réussies en exigeant que les utilisateurs saisissent des mots de passe forts. Par exemple, vous pourriez avoir besoin d’une certaine longueur et que le mot de passe contienne des fonctionnalités spécifiques, comme un mélange de lettres majuscules et minuscules avec des chiffres et des caractères spéciaux.

Du point de vue de l’utilisateur, un mot de passe fort est impératif. L’utilisation d’un mot de passe commun ou d’un simple mot provenant d’un dictionnaire permettra à un outil d’attaque par force brute de se poser plus facilement sur le bon. Trouver un mot de passe solide peut être difficile, mais voici quelques conseils:

- Les mots de passe plus longs sont meilleurs car il faudra un outil séquentiel plus long pour parcourir les itérations.

- L’utilisation d’une combinaison de lettres majuscules et minuscules, de chiffres et de caractères spéciaux renforcera le mot de passe.

- Ne jamais utiliser le même mot de passe pour différents comptes vous rendra moins vulnérable à certains types d’attaques.

Bien sûr, trouver et mémoriser des mots de passe forts peut être difficile, mais il existe des outils pour vous aider. Il s’agit notamment des outils de génération de mots de passe, des outils de test de résistance des mots de passe et des outils de gestion des mots de passe tels que LastPass, KeePass, Dashlane et Sticky Password.

2. Nombre limité de tentatives de connexion

Une défense courante contre une attaque par force brute est de simplement limiter le nombre de tentatives de connexion à un nombre logique, peut-être entre cinq et dix. Si vous faites cela, n’oubliez pas de fournir une sorte de méthode de récupération pour les utilisateurs authentiques à poursuivre en cas de verrouillage.

Par exemple, vous pouvez fournir une option de récupération grâce à laquelle leur mot de passe peut être modifié via la vérification par e-mail. Ou vous pouvez fournir un numéro de contact d’assistance ou un e-mail à contacter en cas de verrouillage.

Vous pourriez aussi envisager de mettre une limite de temps sur le bloc. Étant donné que de nombreuses attaques par force brute se produiront dans un court laps de temps, un verrouillage temporaire peut être tout ce dont vous avez besoin. Vous pouvez définir le délai de verrouillage sur une heure ou deux pour minimiser l’impact négatif sur l’expérience utilisateur globale.

Gardez à l’esprit que cela est loin d’être une option de sécurité et comporte de nombreux problèmes potentiels. L’un des problèmes de cette mesure est que certains outils de force brute commutent non seulement le mot de passe à chaque fois, mais essaient également un nom d’utilisateur différent pour chaque tentative..

Si les tentatives concernent différents comptes, un seul compte ne sera pas verrouillé. Limiter le nombre de tentatives pour chaque adresse IP serait logique, mais comme mentionné ci-dessus, différentes adresses IP peuvent être utilisées pour chaque tentative, auquel cas cette mesure ne serait pas efficace. Une alternative serait de bloquer sur un navigateur ou un appareil en utilisant des cookies.

Un autre problème avec cette tactique est que les lock-out peuvent être utilisés pour récolter de vrais noms d’utilisateur dans une tentative de devinette de nom d’utilisateur où seuls les vrais noms d’utilisateur délivrent un message de verrouillage. De plus, un verrouillage pourrait en fait être utilisé de manière stratégique pour bloquer les utilisateurs et les empêcher d’accéder aux comptes.

Avec tous ces problèmes potentiels pris en compte, une stratégie de tentative de connexion limitée ne doit être utilisée que dans des circonstances appropriées.

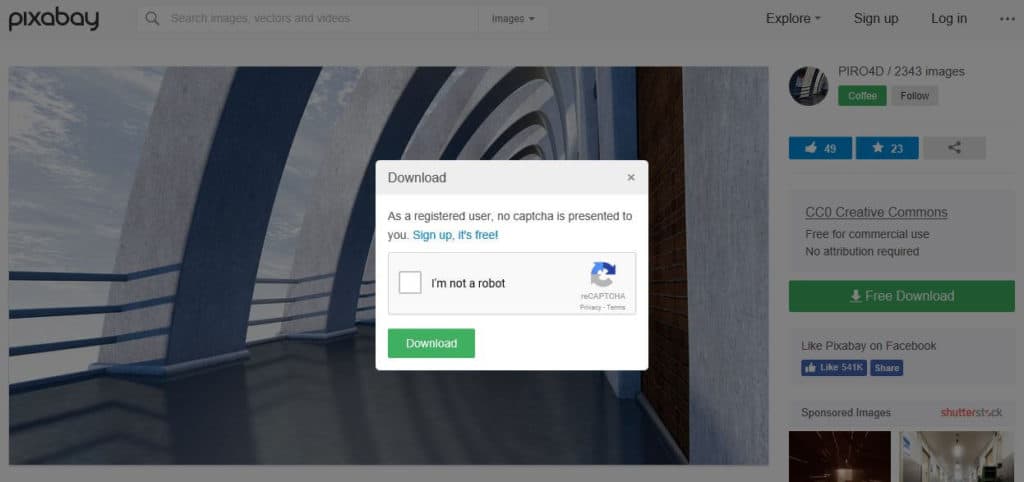

3. CAPTCHA

Les CAPTCHA (tests de Turing public complètement automatisés pour distinguer les ordinateurs et les humains) existent depuis plus de vingt ans. Ils peuvent être utilisés pour déterminer si une tentative de connexion est effectuée par un être humain. Certains CAPTCHA demandent simplement à l’utilisateur de retaper du texte déformé, de cocher une case ou de répondre à une simple question mathématique.

Pixabay utilise une simple coche CAPTCHA lorsque des utilisateurs non enregistrés téléchargent des images gratuites.

Pixabay utilise une simple coche CAPTCHA lorsque des utilisateurs non enregistrés téléchargent des images gratuites.

D’autres sont un peu plus sophistiqués et demandent aux utilisateurs d’identifier les objets dans les images.

Sans surprise, la simplicité des CAPTCHA signifie qu’ils ne sont pas si difficiles à contourner. Pourtant, ils pourraient au moins représenter un obstacle pour les attaquants potentiels. Les CAPTCHA peuvent être utilisés en combinaison avec d’autres tactiques de cette liste, comme exiger un CAPTCHA après un certain nombre de tentatives de connexion infructueuses.

4. Retards

L’implémentation d’un délai de quelques secondes entre les tentatives de connexion semble rudimentaire mais pourrait en fait être très efficace. Certaines attaques par force brute sont basées sur un grand nombre de tentatives en peu de temps dans l’espoir de trouver rapidement la bonne combinaison. Un court délai entre les tentatives pourrait sérieusement ralentir une attaque au point où cela ne vaut pas la peine. D’un autre côté, le retard peut être à peine perceptible par l’utilisateur moyen.

Cette tactique ne fonctionnera pas pour toutes les attaques car certaines sont conçues pour être délibérément lentes.

5. Questions de sécurité

Alors que de nombreux utilisateurs déplorent l’utilisation de questions de sécurité, leur utilisation peut être encore plus pénible pour les attaquants en force brute. Même dans les attaques ciblées impliquant des informations personnelles pour un utilisateur spécifique, il peut être difficile de contourner les questions de sécurité.

Pour une meilleure expérience utilisateur, vous pouvez demander des réponses de sécurité uniquement après un nombre spécifique de tentatives de connexion infructueuses ou chaque fois qu’un nouvel appareil est utilisé pour la connexion. Ou, si vous avez détecté une attaque en cours, cela peut être le bon moment pour demander à tous les utilisateurs de répondre à une question de sécurité lors de la connexion.

6. Authentification à deux facteurs

Selon la nature de votre service, il est probable que vous ne souhaitiez pas détériorer l’expérience utilisateur en appliquant une règle d’authentification à deux facteurs. Cependant, il est agréable de pouvoir proposer cette fonctionnalité en option pour les utilisateurs plus soucieux de la sécurité.

Vous pouvez choisir d’offrir un processus simple en deux étapes, par exemple, des informations d’identification suivies d’un e-mail, ou vous pouvez laisser l’utilisateur décider entre différentes options, y compris les informations d’identification, les médias sociaux, les e-mails, les SMS, etc..

Notez qu’il existe deux formes différentes de ce type d’authentification qui sont souvent confondues ou simplement regroupées. Vérification en deux étapes (2SV) implique généralement un code de vérification ou un lien, souvent envoyé par SMS ou e-mail.

Authentification à deux facteurs (2FA) utilise généralement différentes formes de vérification comme deuxième facteur. Cela pourrait impliquer des choses comme les cartes-clés ou les porte-clés, ou des méthodes d’identification biométriques telles que les empreintes digitales ou les scans de la rétine.

7. URL de connexion uniques

Parce qu’il n’y a pas vraiment d’options concrètes pour bloquer les tentatives de force brute, il est sage de mettre en œuvre plusieurs stratégies de défense. Certains d’entre eux pourraient simplement impliquer des tactiques de diversion. Une de ces méthodes consiste à fournir différentes URL pour la connexion des utilisateurs. Dans ce cas, chaque utilisateur aurait une URL de connexion unique ou utiliserait une URL partagée avec un ensemble d’autres utilisateurs.

Cette méthode serait particulièrement utile pour empêcher les attaques utilisées pour récolter les noms d’utilisateur car chaque URL fournirait une quantité limitée d’informations. Ce n’est en aucun cas une méthode de première classe, mais cela pourrait ralentir une attaque.

8. Tromper le système

Une autre tactique de diversion possible est de changer les choses afin de confondre l’attaquant (ou plutôt le logiciel utilisé). Par exemple, certains robots sont formés pour reconnaître les erreurs, mais vous pouvez utiliser redirige vers différentes pages d’échec pour les tentatives de connexion échouées simultanément. Cela signifierait que l’attaquant aurait au moins besoin d’intensifier les choses avec un logiciel plus sophistiqué.

D’autres options incluent l’autorisation d’accès à un compte, mais la demande d’un mot de passe sur une nouvelle page, ou même accorder l’accès à un compte avec des capacités très limitées.

Vous pouvez également utiliser une méthode inverse et intégrer une erreur de connexion échouée dans le code de la page Web. Même avec une tentative de connexion réussie, un bot peut être amené à livrer cela comme un échec. Cette forme d’obscurcissement est souvent utilisée pour rendre plus difficile pour une attaque automatisée de comprendre si une attaque par force brute a échoué ou réussi..

D’autres formes d’obscurcissement pourraient également aider à protéger contre une tentative de force brute. Cette tactique pourrait être suffisante pour décourager votre personne moyenne qui cherche simplement un système faible à pénétrer. Mais ces astuces pourraient probablement être contournées par un attaquant déterminé et pourraient nécessiter beaucoup d’efforts initiaux.

La ligne de fond pour la protection contre les attaques par force brute

Comme vous pouvez le voir, il existe de nombreuses options pour empêcher une attaque réussie. Étant donné que la nature d’une attaque par force brute variera au cas par cas, il n’existe pas vraiment de méthode globale de prévention. En tant que tel, il pourrait être préférable d’envisager d’utiliser une combinaison de plusieurs stratégies pour créer une ligne de défense solide.

En relation:

Plus de 30 outils gratuits pour améliorer la sécurité de votre site Web et de vos visiteurs

Le guide gratuit du jargon sur la sécurité informatique et Internet

Crédit d’image: Gino Crescoli (sous licence en vertu de CC BY 2.0)

accéder à plusieurs comptes en utilisant un mot de passe commun. Cette méthode est souvent utilisée pour les attaques sur les réseaux sociaux ou les sites de commerce électronique. Empotage des informations didentification Lempotage des informations didentification est une méthode utilisée pour obtenir des informations didentification en utilisant une attaque par force brute sur un grand nombre de comptes. Les pirates peuvent ensuite utiliser ces informations pour accéder à des comptes plus importants ou pour vendre les informations sur le marché noir. Le but dune attaque par force brute Le but dune attaque par force brute est dobtenir des informations didentification pour accéder à des comptes privés. Les pirates peuvent utiliser ces informations pour voler des données sensibles, effectuer des transactions frauduleuses ou même prendre le contrôle de lensemble du système. Les attaques par force brute sont souvent utilisées pour cibler les sites de commerce électronique, les réseaux sociaux et les systèmes bancaires. Exemples dattaques par force brute Les attaques par force brute peuvent prendre de nombreuses formes. Voici quelques exemples courants : – Deviner les mots de passe en utilisant une liste de mots couramment utilisés – Deviner les mots de passe en utilisant des informations personnelles telles que les dates de naissance ou les noms de famille – Deviner les mots de passe en utilisant des algorithmes de chiffrement faibles – Deviner les mots de passe en utilisant des attaques hybrides par force brute Comment repérer une attaque par force brute Il peut être difficile de repérer une attaque par force brute car elle peut être effectuée à partir de plusieurs adresses IP et peut ressembler à une activité normale sur le site. Cependant, voici quelques signes à surveiller : – Augmentation du nombre de tentatives de connexion infructueuses – Augmentation du trafic sur le site – Augmentation du nombre de demandes de réinitialisation de mot de passe – Augmentation du nombre de comptes verrouillés Ce que vous pouvez faire pour empêcher une attaque par force brute Voici quelques mesures que vous pouvez prendre pour empêcher une attaque par force brute : 1.