Les ransomwares impliquent essentiellement l’extorsion numérique où des logiciels malveillants retiennent des fichiers ou des systèmes informatiques en otage jusqu’à ce que la victime paie des frais. Le ransomware est populaire auprès d’un nombre croissant de cybercriminels, probablement en raison de sa facilité de mise en œuvre et de son retour sur investissement élevé. Ajoutez à cela l’avènement de la crypto-monnaie, qui a permis aux attaquants de s’en tirer plus facilement avec leurs crimes. Selon Daniel Tobok, PDG de Cytelligence Inc., une entreprise de suppression de cybersécurité et de rançongiciels, «les rançongiciels sont vraiment l’arme de choix pour un criminel. Ils peuvent nous voir mais nous ne pouvons pas les voir. “

Les ransomwares peuvent être coûteux pour les particuliers, mais peuvent être particulièrement nocifs pour les entreprises. On estime que le total des dommages aux entreprises aux États-Unis en raison du ransomware a totalisé 5 milliards de dollars en 2023 seulement. Les dommages peuvent inclure des coûts liés au paiement de rançons, à la perte de données, au paiement de services professionnels pour essayer de récupérer les données, aux temps d’arrêt pendant les attaques, à la perte de clients après les attaques, etc..

La meilleure façon de réduire la menace des ransomwares consiste à empêcher leur installation en premier lieu. Mais si vous êtes victime, vous avez des options. Dans ce guide, nous expliquons ce qu’est un ransomware et comment l’empêcher et le supprimer. Nous nous concentrons sur des méthodes pratiques que vous pouvez utiliser qui mettent l’accent sur le retrait plutôt que sur le paiement de la rançon, ce que nous déconseillons fortement.

Qu’est-ce qu’un ransomware et comment fonctionne-t-il?

Pour éliminer la peur des ransomwares, il faut comprendre comment cela fonctionne réellement. Comme l’a dit un jour l’ancien secrétaire général des Nations Unies, Kofi Annan, «La connaissance, c’est le pouvoir. L’information est libératrice. »

Les ransomwares sont similaires à certaines autres formes de malwares, avec un peu d’extorsion supplémentaire. Les ransomwares sont une catégorie de logiciels malveillants, mais il existe également différents types de ransomwares. Il pénètre dans les systèmes informatiques de la même manière que les autres formes de logiciels malveillants. Par exemple, vous pourriez:

- Téléchargez-le à partir d’une pièce jointe ou d’un lien malveillant

- Chargez-le sur votre machine à partir d’une clé USB ou d’un DVD

- Téléchargez-le en visitant un site Web corrompu

Une fois sur votre système, le ransomware arrête certaines fonctions du système ou refuse l’accès aux fichiers. Dans le cas des machines Windows, cela désactive généralement votre capacité à accéder au menu Démarrer (de cette façon, vous ne pouvez pas accéder aux programmes antivirus ou essayer de revenir en mode sans échec).

Le cryptage est un élément de base de nombreux types de ransomwares. Le ransomware crypte les fichiers sur votre appareil afin qu’ils ne puissent pas être ouverts sans mot de passe. Pour obtenir le mot de passe, vous devez payer une rançon à l’attaquant.

Tout fichier peut être chiffré avec un ransomware, bien que la plupart des ransomware n’essaient pas de crypter tous les types de fichiers. Les cibles courantes incluent les fichiers image, les PDF et tout type de fichier créé par Microsoft Office (tels que les fichiers Excel et Word). La méthode courante utilisée par le ransomware consiste à rechercher des fichiers sur des disques communs et à crypter tout ou partie des fichiers qu’il y trouve. Certaines formes plus récentes de chiffrement des ransomwares ont également pris pour le chiffrement des fichiers partagés en réseau, une évolution dangereuse pour les entreprises en particulier.

Tant que vous n’aurez pas éliminé le virus de votre ordinateur (ou payé la rançon demandée et espéré que le criminel l’effacera pour vous), vous n’aurez pas accès à ces fichiers. Certains ransomwares exigeront même que vous payiez dans un certain délai, sinon les fichiers resteront verrouillés pour toujours ou le virus effacera complètement votre disque dur.

En relation: Comment démarrer Windows 7/8/10 en mode sans échec

Pourquoi le ransomware est-il si efficace?

Quelle que soit la méthode utilisée par le programme pour pénétrer votre système, le ransomware est conçu pour se cacher en faisant semblant d’être quelque chose qu’il n’est pas, même en modifiant les noms de fichiers ou les chemins d’accès pour que votre ordinateur et votre logiciel antivirus ignorent les fichiers suspects. La principale différence entre les ransomwares et les autres formes de malwares est que le but des ransomwares va au-delà du simple méfait ou du vol furtif d’informations personnelles..

Si quoi que ce soit, le ransomware agit plus comme un taureau dans un magasin de porcelaine une fois qu’il a trouvé son chemin sur votre système. Contrairement à de nombreux autres virus, qui sont souvent conçus autour de la furtivité avant et après avoir envahi votre système, les concepteurs de ransomware veulent que vous sachiez que le programme est là.

Une fois le programme installé, il prend complètement le contrôle de votre système de telle manière que vous serez obligé d’y prêter attention. C’est un mode de fonctionnement très différent de celui que les concepteurs de virus ont traditionnellement suivi, et il semble que ce soit la conception de virus la plus efficace à ce jour..

Les ransomwares fonctionnent par la peur, l’intimidation, la honte et la culpabilité. Une fois que le programme est là, il commence une campagne négative de manipulation émotionnelle pour vous faire payer la rançon. Trop souvent, ces tactiques de peur fonctionnent, en particulier sur les personnes qui ne réalisent pas qu’il existe des alternatives au paiement..

Selon une enquête Malwarebytes de 2016 sur les grandes entreprises touchées par les ransomwares, 40% des victimes ont payé la rançon, tandis qu’une enquête IBM auprès des petites et moyennes entreprises de la même année a fait état d’un taux beaucoup plus élevé de 70%..

Types de ransomware

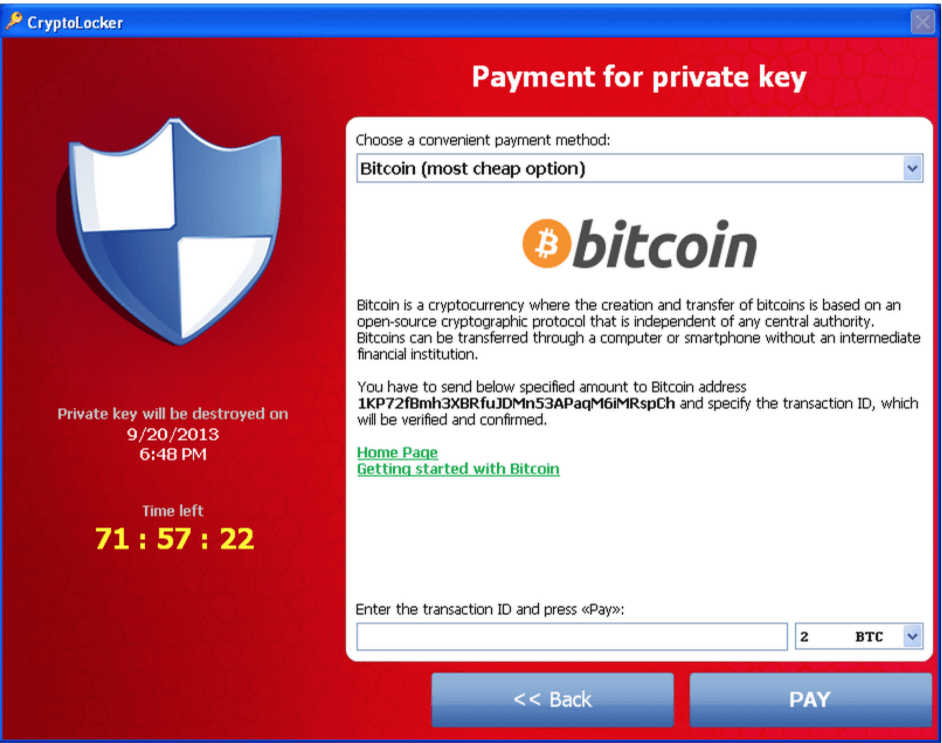

Les ransomwares existent depuis les années 1980, mais de nombreuses attaques utilisent aujourd’hui des ransomwares basés sur le cheval de Troie Cryptolocker plus moderne. Le ransomware de cryptage de fichiers est de plus en plus le type le plus courant. Cependant, selon Malwarebytes, il existe plusieurs catégories de ransomwares que vous pouvez toujours rencontrer:

Cryptage du rançongiciel

Si un ransomware trouve son chemin sur votre machine, il sera probablement de type cryptage. Le chiffrement des ransomwares est en train de devenir rapidement le type le plus courant en raison d’un retour sur investissement élevé pour les cybercriminels qui l’utilisent et de la difficulté de déchiffrer le chiffrement ou de supprimer les logiciels malveillants..

Le cryptage du rançongiciel crypte complètement les fichiers sur votre système et vous interdit l’accès jusqu’à ce que vous ayez payé une rançon, généralement sous la forme de Bitcoin. Certains de ces programmes sont également sensibles au temps et commenceront à supprimer des fichiers jusqu’à ce que la rançon soit payée, augmentant le sentiment d’urgence à payer.

Sur ce type de ransomware, Adam Kujawa, responsable du renseignement chez Malwarebytes, a dit ceci: «Il est trop tard une fois infecté. Jeu terminé.”

La sauvegarde en ligne peut être d’une grande aide pour récupérer des fichiers cryptés. La plupart des services de sauvegarde en ligne incluent le contrôle de version afin que vous puissiez accéder aux versions précédentes des fichiers et non aux versions cryptées

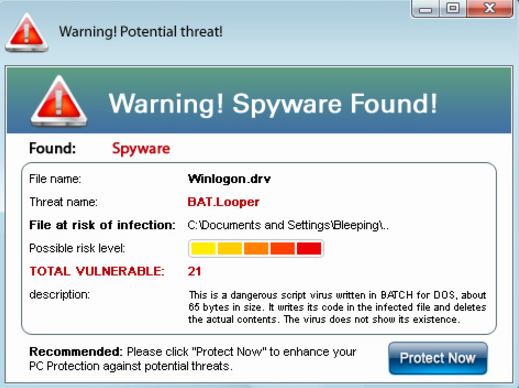

Scareware

Source: Collège de St. Scholastica

Source: Collège de St. Scholastica

Scareware est un malware qui tente de vous persuader que vous avez un virus informatique qui doit être supprimé immédiatement. Il essaiera ensuite de vous faire éliminer le virus en achetant un programme malveillant ou un programme de suppression de virus suspect et généralement faux. Le scareware est très rare de nos jours, mais certains de ces virus existent toujours dans la nature. De nombreux téléphones portables ciblés.

Scareware ne crypte pas les fichiers, bien qu’il puisse tenter de bloquer votre accès à certains programmes (tels que les antivirus et les suppresseurs de virus). Néanmoins, les scareware sont les plus faciles à éliminer. En fait, dans la plupart des cas, vous pouvez supprimer les logiciels malveillants à l’aide de programmes de suppression de virus standard ou d’autres méthodes sans même entrer Mode sans échec (bien que cela puisse être nécessaire ou recommandé).

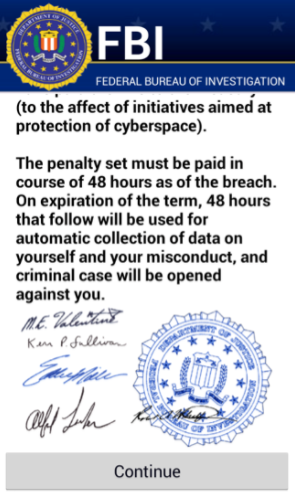

Casier d’écran (ou virus d’écran de verrouillage)

Les casiers d’écran afficheront un écran d’avertissement qui limitera votre capacité à accéder aux fonctions et fichiers de l’ordinateur. Ceux-ci peuvent être installés sur votre machine ou exister dans un navigateur Web. Ils sont généralement accompagnés d’un message prétendant représenter un organisme d’application de la loi et diffusent un message disant que vous risquez de subir des conséquences juridiques graves si vous ne payez pas une amende immédiatement.

Vous pouvez finir par télécharger un virus d’écran de verrouillage de différentes manières, notamment en visitant des sites Web compromis ou en cliquant sur et en téléchargeant un fichier infecté contenu dans un e-mail. Lorsqu’il est installé directement sur un ordinateur, vous devrez peut-être effectuer un redémarrage matériel, bien que vous puissiez également constater que le message de verrouillage de l’écran vous accueille toujours même lorsque le système d’exploitation se charge à nouveau..

Les casiers d’écran ont tendance à vous verrouiller hors de votre menu et d’autres paramètres système, mais ne supprimez pas complètement l’accès à vos fichiers. Cela signifie que certaines des principales méthodes d’attaque du logiciel malveillant vous empêchent d’accéder facilement à votre logiciel de suppression de virus, et peuvent même parfois vous empêcher de redémarrer votre ordinateur à partir de l’interface utilisateur.

Les casiers d’écran sont une autre bonne raison pour laquelle la sauvegarde en ligne est extrêmement importante. Bien que le casier d’écran ne crypte pas ou ne supprime pas vos fichiers, vous pouvez vous retrouver obligé d’effectuer une restauration du système. La restauration du système peut ne pas supprimer vos fichiers importants, mais elle les ramènera à un état antérieur. Selon les états restaurés, cela peut toujours entraîner une perte de données ou une progression. Des sauvegardes en ligne régulières aideront à éviter la perte de données que l’exécution d’une restauration du système ne garantit pas, surtout si le virus se cache sur votre système depuis bien plus longtemps que vous ne le pensiez..

Comment empêcher les ransomwares

Le décryptage de fichiers cryptés avec un ransomware est incroyablement difficile. La plupart des ransomwares utilisent de nos jours des méthodes de cryptage AES ou RSA, qui peuvent toutes deux être incroyablement difficiles à pirater. Pour mettre les choses en perspective, le gouvernement américain utilise également des normes de cryptage AES pour les documents classifiés. Les informations sur la façon de créer ce type de chiffrement sont largement connues, tout comme la difficulté à le déchiffrer. Jusqu’à ce que quelqu’un réalise le rêve de l’informatique quantique, le craquage par force brute pour AES est effectivement impossible.

Cela étant le cas, la meilleure méthode pour lutter contre les ransomwares ne lui permet jamais d’accéder à votre système en premier lieu. La protection peut être accomplie en renforçant les zones faibles et en modifiant les comportements qui permettent généralement aux ransomwares d’accéder à votre système. Voici quelques bonnes pratiques à suivre pour empêcher les ransomwares:

- Investissez dans une sauvegarde solide des données. C’est difficile à sous-estimer. La sauvegarde des données est la meilleure chose que vous puissiez faire. Même si vous êtes touché par un ransomware, une sauvegarde des données efficace et cohérente signifie que vos données seront en sécurité, quel que soit le type de ransomware avec lequel vous êtes attaqué.

- Investissez dans un logiciel antivirus efficace. Dans ce cas, vous ne voulez pas seulement des nettoyeurs de logiciels malveillants ou de virus, mais des logiciels qui surveilleront activement et vous avertiront des menaces, y compris à l’intérieur des navigateurs Web. De cette façon, vous recevrez des notifications pour les liens suspects, ou serez redirigé loin des sites Web malveillants où les ransomwares peuvent être hébergés.

- Ne cliquez jamais sur des liens e-mail suspects. La plupart des ransomwares se propagent par e-mail. Lorsque vous prenez l’habitude de ne jamais cliquer sur des liens suspects, vous réduisez considérablement votre risque de télécharger des ransomwares et autres virus.

- Protéger les ordinateurs connectés au réseau. Certains ransomwares fonctionnent en scannant activement les réseaux et en accédant à tous les ordinateurs connectés qui permettent un accès à distance. Assurez-vous que l’accès à distance est désactivé sur tous les ordinateurs de votre réseau ou utilisez des méthodes de protection efficaces pour éviter un accès facile.

- Gardez le logiciel à jour. Les mises à jour de Windows et d’autres systèmes d’exploitation et applications corrigent souvent des failles de sécurité connues. La mise à jour en temps opportun peut aider à réduire le risque de vulnérabilité aux logiciels malveillants, y compris aux ransomwares.

Que faire si vous détectez un cryptage intermédiaire de ransomware

Le chiffrement est un processus gourmand en ressources qui consomme beaucoup de puissance de calcul. Si vous avez de la chance, vous pourrez peut-être intercepter le cryptage intermédiaire des ransomwares. Cela demande un œil attentif et sache à quoi ressemblent des quantités inhabituellement importantes d’activité et de son sur votre ordinateur. Le cryptage des ransomwares se produira en arrière-plan, il est donc presque impossible de détecter ce phénomène, à moins que vous ne le cherchiez spécifiquement.

En outre, le virus effectuant le chiffrement se cachera probablement dans un autre programme ou aura un nom de fichier modifié qui est fait pour être inoffensif, de sorte que vous ne pourrez peut-être pas savoir quel programme exécute l’action. Cependant, si vous découvrez ce que vous pensez être un fichier de chiffrement de virus rançongiciel, voici quelques options:

Mettez votre ordinateur en veille prolongée

Cela arrêtera tous les processus en cours d’exécution et créera une image mémoire rapide de votre ordinateur et de vos fichiers. Ne redémarrez pas votre ordinateur et ne le mettez pas en veille prolongée. Dans ce mode, un informaticien (de votre service informatique ou d’une entreprise de sécurité engagée) peut monter l’appareil sur un autre ordinateur en mode lecture seule et évaluer la situation. Cela inclut la récupération de fichiers non cryptés.

Suspendre l’opération de chiffrement

Si vous pouvez identifier quelle opération est le coupable, vous voudrez peut-être suspendre cette opération.

Sous Windows, cela implique d’ouvrir le Gestionnaire des tâches et à la recherche d’opérations suspectes. En particulier, recherchez les opérations qui semblent faire beaucoup d’écriture sur le disque.

Vous pouvez suspendre les opérations à partir de là. Il est préférable de suspendre l’opération au lieu de la tuer, car cela vous permet d’étudier le processus plus en détail pour voir ce qu’il fait réellement. De cette façon, vous pouvez mieux déterminer si vous avez un ransomware sous la main.

Si vous constatez qu’il s’agit d’un rançongiciel, vérifiez sur quels fichiers le processus s’est concentré. Vous pouvez le trouver en train de crypter certains fichiers. Vous pouvez copier ces fichiers avant la fin du processus de cryptage et les déplacer vers un emplacement sécurisé.

Vous pouvez trouver d’autres excellentes suggestions de professionnels de la sécurité et de l’informatique sur Stack Exchange.

Suppression du ransomware: comment supprimer les scareware et les casiers d’écran (virus d’écran de verrouillage)

Les casiers d’écran sont plus difficiles à supprimer que les logiciels malveillants, mais ne posent pas autant de problèmes que les ransomwares de cryptage de fichiers. Les virus de scareware et de verrouillage d’écran ne sont pas parfaits et peuvent souvent être facilement supprimés à peu de frais. Vous avez deux options principales:

- Effectuer une analyse complète du système à l’aide d’un nettoyeur de logiciels malveillants réputé à la demande

- Effectuez une restauration du système à un point avant que le scareware ou le casier d’écran ne commence à afficher des messages.

Examinons les deux en détail:

Option 1: effectuer une analyse complète du système

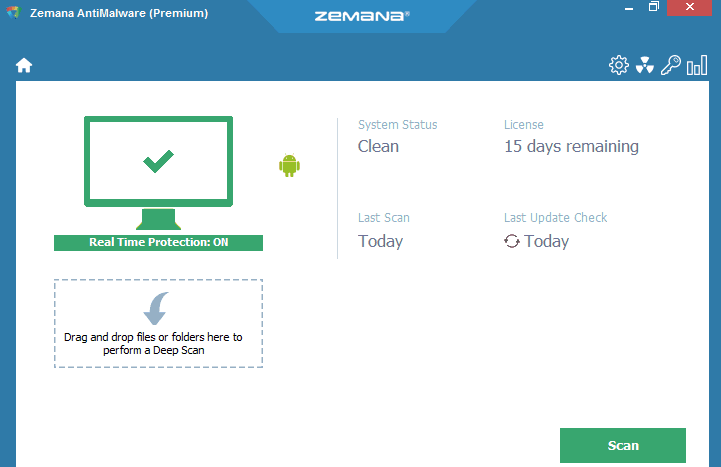

Il s’agit d’un processus assez simple, mais avant d’effectuer une analyse du système, il est important de choisir un nettoyeur de logiciels malveillants à la demande réputé. L’un de ces nettoyeurs est Zemana Anti-Malware, ou les utilisateurs de Windows pourraient même utiliser l’outil Windows Defender intégré.

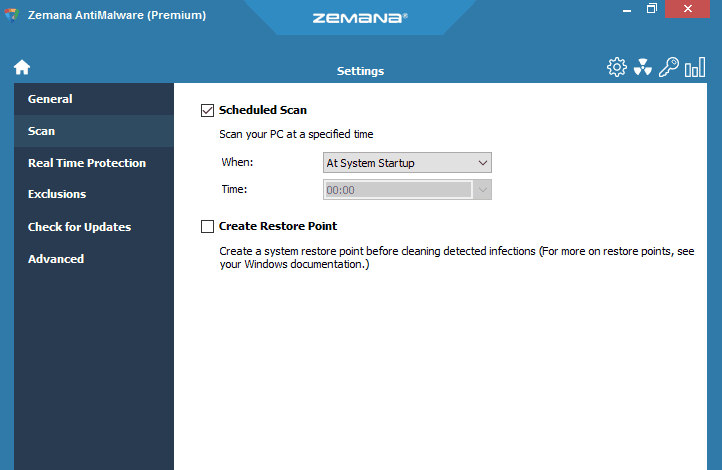

Pour effectuer l’analyse complète du système à l’aide de Zemana Anti-Malware, procédez comme suit:

- Ouvrez votre écran d’accueil Zemana Anti-Malware.

- Clique sur le Symbole d’engrenage en haut à droite pour accéder aux paramètres.

- Cliquer sur Analyse à gauche.

- Sélectionner Créer un point de restauration.

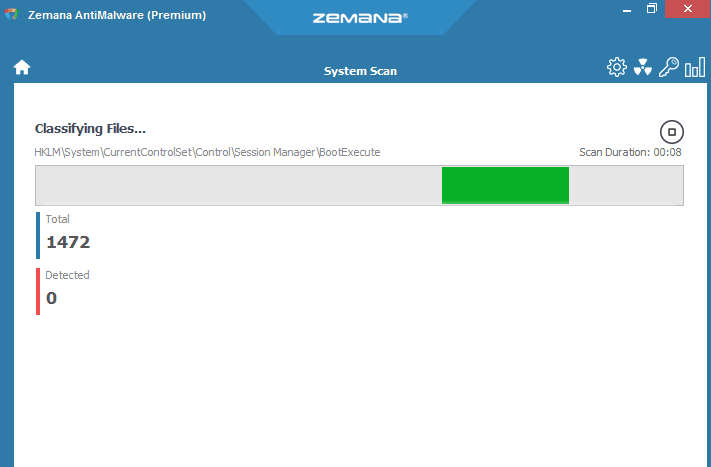

- Revenez à l’écran d’accueil et cliquez sur le vert Analyse bouton en bas à droite.

La définition du point de restauration est une bonne pratique pour les analyses antivirus en général. Pendant ce temps, votre analyse antivirus peut marquer certaines choses comme des problèmes qui ne le sont pas (les extensions Chrome sont souvent problématiques, par exemple), tandis que vous pouvez trouver des sujets de préoccupation auxquels vous ne vous attendiez pas.

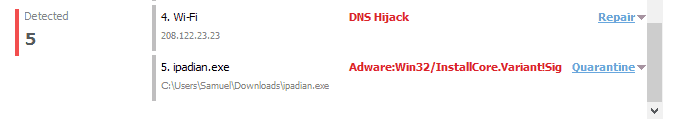

Dans mon cas, une analyse récente du système Zemana a révélé un piratage DNS potentiel. Oui! (Il a également mal classé certains programmes en tant que logiciels malveillants et logiciels publicitaires, donc faites attention à vérifier quels fichiers vous nettoyez et mettez en quarantaine correctement.)

Pour effectuer une analyse complète du système à l’aide de Windows Defender, procédez comme suit:

- Effectuez une recherche rapide du système pour «Windows Defender».

- Accédez à Windows Defender et sélectionnez Plein sur le côté droit.

- Cliquer sur Analyse.

Microsoft améliore continuellement son logiciel antivirus Windows intégré, mais ce n’est pas une aussi bonne solution qu’une option à la demande comme Zemana ou de nombreux autres programmes de haute qualité. Vous pouvez choisir d’exécuter deux programmes pour couvrir vos bases, mais notez qu’ils ne peuvent pas être exécutés simultanément.

Lorsque vous traitez avec ransomware de verrouillage d’écran, vous devrez peut-être entrer Mode sans échec pour faire fonctionner les suppresseurs de virus à la demande ou pour exécuter correctement la restauration de votre système. Même certains logiciels malveillants peuvent parfois vous empêcher d’ouvrir vos programmes de suppression de virus, mais ils ne peuvent généralement pas vous empêcher de le faire pendant que vous êtes en Mode sans échec. Si vous ne parvenez pas à redémarrer votre ordinateur dans Mode sans échec (une possibilité distincte si vous avez un casier d’écran), consultez notre guide sur Comment démarrer Windows en mode sans échec.

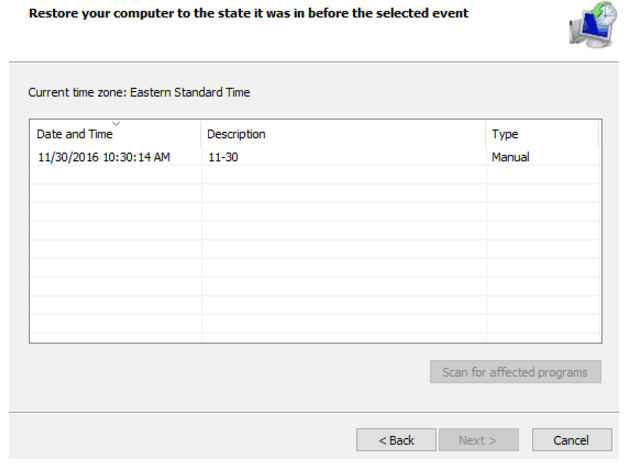

Option 2: effectuer une restauration du système

Une autre option consiste à effectuer une restauration du système à un point avant que le scareware ou le casier d’écran ne commence à afficher des messages. Notez que cette option suppose que votre ordinateur est configuré pour créer des points de restauration du système à des intervalles prédéfinis, ou que vous avez effectué cette action vous-même manuellement. Si vous accédez à ce guide à titre préventif contre les ransomwares, la création de points de restauration à partir de ce moment sera une bonne idée.

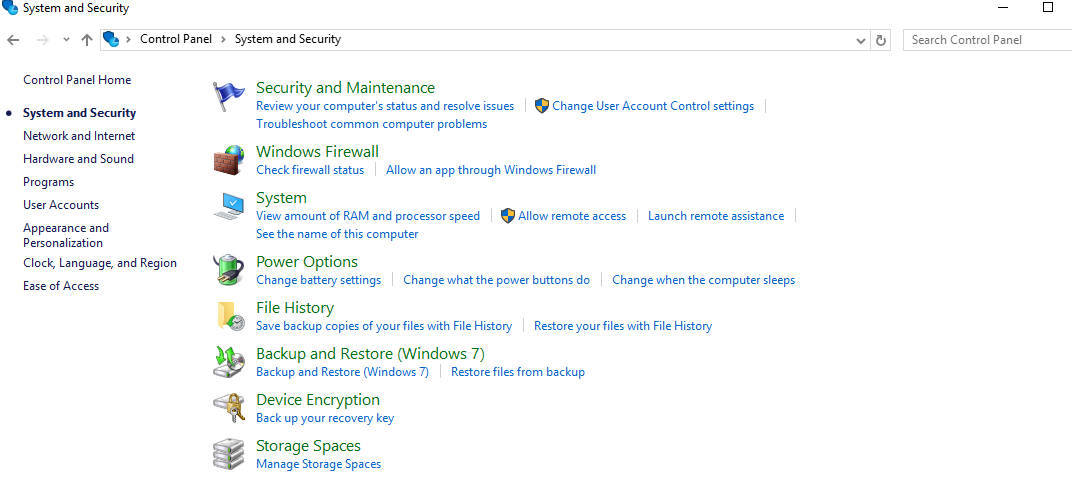

Voici comment trouver vos points de restauration ou définir de nouveaux points de restauration dans Windows:

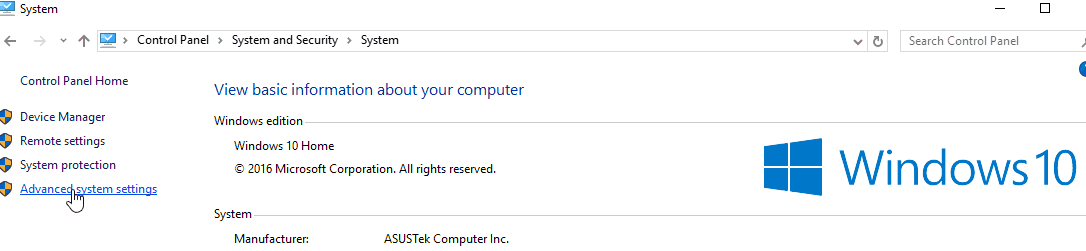

- Accédez à votre Panneau de configuration (vous pouvez le faire via une recherche système de «Panneau de configuration»).

- Cliquer sur Système et sécurité.

- Cliquer sur Système.

- Aller à Réglages avancés du système.

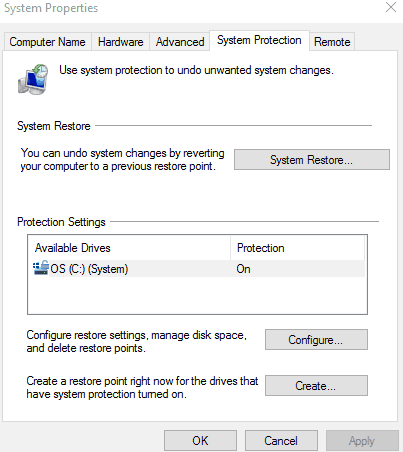

- Clique sur le Protection du système onglet et sélectionnez Restauration du système.

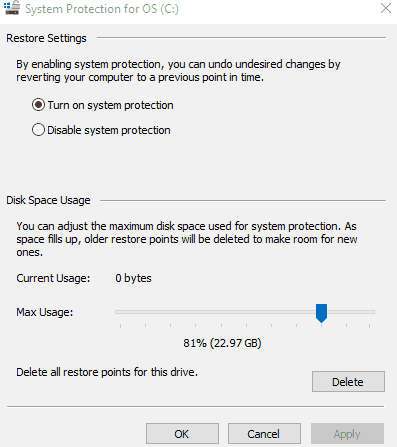

- Si vous n’avez jamais exécuté de sauvegarde système, cliquez sur Configurer la sauvegarde. Cela ouvrira les opérations de sauvegarde et vous permettra de démarrer. Une fois sur place, vous devrez choisir votre emplacement de sauvegarde, les fichiers que vous souhaitez sauvegarder (ou vous pouvez laisser Windows les sélectionner pour vous), planifier quand vous voulez que vos sauvegardes se produisent, puis effectuer la sauvegarde.

- S’il indique que vous avez déjà une sauvegarde en place, sélectionnez les fichiers de sauvegarde à partir du point de restauration le plus récent ou du point de restauration que vous souhaitez.

Le processus de restauration de sauvegarde peut prendre plusieurs minutes, surtout si la quantité de données en cours de restauration est importante. Cependant, cela devrait restaurer votre système de fichiers à un point avant que le virus ne soit téléchargé et installé.

Notez qu’une analyse et une restauration peuvent avoir des temps de réaction retardés, c’est donc une bonne idée de faire les deux.

L’Indiana University fournit également une base de connaissances utile avec quelques méthodes avancées pour des logiciels malveillants plus gênants. Nous vous recommandons également de consulter notre Guide complet des logiciels malveillants et de la prévention Windows. Il vous guidera à travers le processus de suppression des logiciels malveillants et à quoi ressemble ce processus avec plusieurs programmes différents.

Suppression du ransomware: Comment supprimer le ransomware de cryptage de fichiers

Une fois que le rançongiciel crypté est entré dans votre système, vous avez des problèmes si vous souhaitez conserver des données non enregistrées ou tout ce qui n’a pas été sauvegardé (au moins sans payer par le nez). Étonnamment, de nombreux cybercriminels sont assez honorables lorsqu’il s’agit de libérer le cryptage après avoir reçu le paiement. Après tout, s’ils ne le faisaient jamais, les gens ne paieraient pas la rançon. Pourtant, il est possible que vous puissiez payer la rançon et trouver vos fichiers jamais libérés, ou que les criminels demandent plus d’argent.

Cela étant dit, si vous êtes frappé par un méchant rançongiciel de chiffrement, ne paniquez pas. Parallèlement, ne payez pas la rançon. Vous avez deux options alternatives pour la suppression des rançongiciels:

- Louez un service de suppression de ransomware professionnel: Si vous avez le budget nécessaire pour embaucher un professionnel et que vous estimez que la récupération de vos fichiers en vaut la peine, cela pourrait être la meilleure solution. De nombreuses entreprises, dont Proven Data Recovery et Cytelligence, sont spécialisées dans la fourniture de services de suppression de ransomwares. Notez que certains facturent même si la suppression échoue, tandis que d’autres ne le font pas..

- Essayez de supprimer le ransomware vous-même: C’est généralement gratuit et peut être une meilleure option si vous n’avez pas les fonds nécessaires pour embaucher un professionnel. La récupération de vos fichiers vous-même impliquera généralement de supprimer d’abord le malware, puis d’utiliser un outil pour décrypter vos fichiers.

Si vous souhaitez essayer de résoudre le problème vous-même, voici les étapes à suivre:

Étape 1: exécutez un antivirus ou un suppresseur de logiciels malveillants pour vous débarrasser du virus de chiffrement

Reportez-vous aux instructions de suppression des logiciels malveillants / virus fournies dans la section de suppression des scareware / casiers d’écran ci-dessus. Le processus de suppression de cette étape sera le même, à une exception près: NOUS VOUS ENCOURAGEONS FORTEMENT À ENLEVER CE VIRUS EN MODE SÉCURISÉ SANS RÉSEAUTAGE.

Il est possible que le ransomware de cryptage de fichiers que vous avez contracté ait également compromis votre connexion réseau, il est donc préférable de couper l’accès des pirates au flux de données lors de la suppression du virus. Notez que cela peut ne pas être judicieux si vous avez affaire à quelques variantes du ransomware WannaCry, qui vérifient un site Web de charabia pour identifier un killswitch potentiel. Si ces sites sont enregistrés (ce qu’ils sont maintenant), le ransomware arrête le cryptage. Cette situation est très rare, cependant.

La suppression du malware est un élément important premier pas pour faire face à ce problème. De nombreux programmes fiables fonctionneront dans ce cas, mais tous les programmes antivirus ne sont pas conçus pour supprimer le type de malware qui crypte les fichiers. Vous pouvez vérifier l’efficacité du programme de suppression des logiciels malveillants en recherchant sur son site Web ou en contactant le support client.

Le vrai problème que vous trouverez est que vos fichiers resteront cryptés même après avoir supprimé le virus. Cependant, essayer de décrypter des fichiers sans supprimer d’abord le malware peut entraîner le rechiffrement des fichiers.

Étape 2: essayez de décrypter vos fichiers à l’aide d’un outil de décryptage de ransomware gratuit

Encore une fois, vous devriez faire tout votre possible pour éviter de payer une rançon. Votre prochaine étape sera d’essayer un outil de décryptage de ransomware. Notez, cependant, qu’il n’y a aucune garantie qu’il y aura un outil de décryptage de ransomware qui fonctionnera avec votre malware spécifique. En effet, vous pouvez avoir une variante qui n’a pas encore été fissurée.

Kaspersky Labs et plusieurs autres sociétés de sécurité exploitent un site Web appelé No More Ransom! où tout le monde peut télécharger et installer des décrypteurs de ransomwares.

Kaspersky propose également des décrypteurs de ransomwares gratuits sur son site Web.

Tout d’abord, nous vous suggérons d’utiliser le No More Ransom Crypto Sheriff outil pour évaluer le type de ransomware dont vous disposez et si un décrypteur existe actuellement pour vous aider à décrypter vos fichiers. Cela fonctionne comme ceci:

- Sélectionnez et téléchargez deux fichiers cryptés depuis votre PC.

- Fournissez un site Web ou une adresse e-mail indiquée dans la demande de rançon, par exemple, où le ransomware vous demande d’aller payer la rançon.

- Si aucune adresse e-mail ou site Web n’est fourni, téléchargez le fichier .txt ou .html avec la note de rançon.

Le shérif Crypto traitera ces informations par rapport à sa base de données pour déterminer si une solution existe. Si aucune suggestion n’est proposée, n’abandonnez pas pour l’instant, cependant. L’un des décrypteurs peut toujours fonctionner, bien que vous deviez télécharger chacun d’entre eux. Ce sera certes un processus lent et ardu, mais cela pourrait valoir la peine de voir ces fichiers déchiffrés.

La suite complète des outils de décryptage se trouve sous l’onglet Outils de décryptage sur No More Ransom! site Internet.

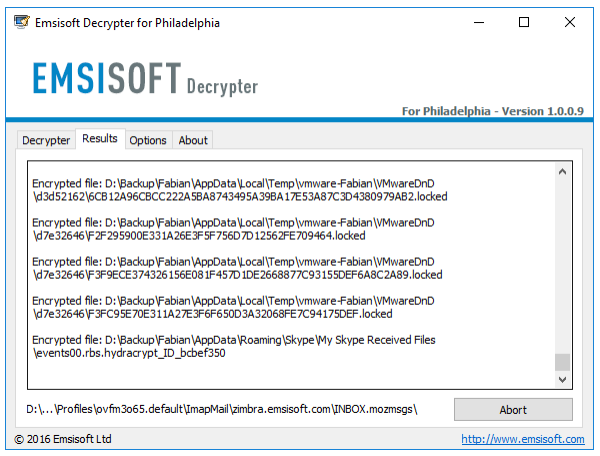

L’exécution des décrypteurs de fichiers est en fait assez facile. La plupart des décrypteurs sont livrés avec un guide d’utilisation du développeur de l’outil (la plupart proviennent d’EmsiSoft, de Kaspersky Labs, de Check Point ou de Trend Micro). Chaque processus peut être légèrement différent, vous voudrez donc lire le guide d’utilisation PDF pour chacun, le cas échéant.

Voici un exemple du processus que vous suivriez pour décrypter le rançongiciel Philadelphie:

- Choisissez un fichier chiffré sur votre système et une version de ce fichier qui n’est actuellement pas chiffrée (à partir d’une sauvegarde). Placez ces deux fichiers dans leur propre dossier sur votre ordinateur.

- Téléchargez le décrypteur de Philadelphie et déplacez l’exécutable dans le même dossier que vos fichiers couplés.

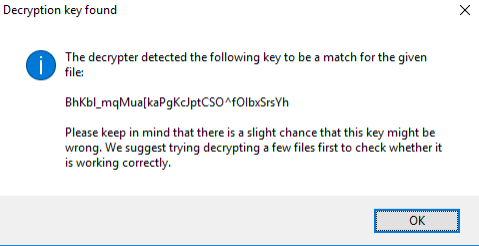

- Sélectionnez la paire de fichiers, puis faites glisser et déposez les fichiers sur l’exécutable du décrypteur. Le décrypteur commencera alors à déterminer les bonnes clés nécessaires pour décrypter le fichier.

- Ce processus peut prendre beaucoup de temps, selon la complexité du programme

- Une fois terminé, vous recevrez la clé de décryptage pour tous les fichiers cryptés par le ransomware.

- Le décrypteur vous demandera alors d’accepter un accord de licence et vous fournira les options pour lesquelles les lecteurs à partir desquels décrypter les fichiers. Vous pouvez modifier l’emplacement en fonction de l’emplacement actuel des fichiers, ainsi que d’autres options qui peuvent être nécessaires, selon le type de rançongiciel. L’une de ces options comprend généralement la possibilité de conserver les fichiers cryptés.

- Vous recevrez un message dans l’interface utilisateur du décrypteur une fois les fichiers décryptés.

Encore une fois, ce processus peut ne pas fonctionner, car vous pouvez avoir un ransomware pour lequel aucun décrypteur n’est disponible. De nombreuses personnes infectées paient simplement la rançon sans chercher de méthodes de suppression, de sorte que beaucoup de ces ransomwares sont toujours utilisés, bien qu’ils aient été piratés.

Option de sauvegarde: essuyez votre système et effectuez une restauration complète des données à partir d’une sauvegarde de données

Les étapes 1 et 2 ne fonctionnent que lorsqu’elles sont utilisées ensemble. Si l’un ou l’autre ne fonctionne pas pour vous, vous devrez suivre cette étape. J’espère que vous disposez déjà d’une sauvegarde de données solide et fiable. Si c’est le cas, ne cédez pas à la tentation de payer la rançon. Au lieu de cela, soit personnellement, soit confier à un professionnel de l’informatique (de préférence cette option) le nettoyage de votre système et la restauration de vos fichiers via votre système de sauvegarde en ligne ou physique.

C’est également une raison pour laquelle la sauvegarde et la restauration sur support nu sont importantes. Il est fort probable que votre informaticien puisse avoir besoin d’effectuer la restauration complète en métal nu pour vous. Cela inclut non seulement vos fichiers personnels, mais aussi votre système d’exploitation, vos paramètres et vos programmes. Les utilisateurs de Windows peuvent également devoir envisager une réinitialisation complète du système aux paramètres d’usine. Microsoft fournit une explication de plusieurs méthodes et options de restauration de système et de fichiers.

L’histoire du ransomware

Comme mentionné, le ransomware n’est pas un nouveau concept et existe depuis de nombreuses années. Bien que la chronologie ci-dessous ne soit pas une liste exhaustive des ransomwares, elle vous donne une bonne idée de l’évolution de cette forme d’attaque au fil du temps.

1989 – Le cheval de Troie «Aids», alias PC Cyborg, devient le premier cas connu de ransomware sur n’importe quel système informatisé.

2006 – Après une interruption de dix ans, le ransomware revient en masse avec l’émergence de Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip et MayArchive. Tous se distinguent par leur utilisation d’algorithmes de chiffrement RSA sophistiqués.

2008 – Gpcode.AK arrive sur les lieux. Utilisant des clés RSA 1024 bits, il nécessite un effort énorme, au-delà des moyens de la plupart des utilisateurs, pour briser.

2010 – WinLock frappe les utilisateurs en Russie, poivrant les écrans avec du porno jusqu’à ce que l’utilisateur appelle 10 $ vers un numéro surtaxé.

2011 – Un cheval de Troie sans nom verrouille les machines Windows, dirigeant les visiteurs vers un faux ensemble de numéros de téléphone grâce auxquels ils peuvent réactiver leurs systèmes d’exploitation.

2012 – Reveton informe les utilisateurs que leur machine a été utilisée pour télécharger du matériel protégé par des droits d’auteur ou de la pornographie juvénile et demande le paiement d’une «amende».

2013 – L’arrivée du désormais infâme CryptoLocker. Augmenter le niveau de cryptage, c’est incroyablement difficile à contourner.

2013 – Locker se présente, exigeant le paiement de 150 $ sur une carte de crédit virtuelle.

2013 – Difficile à détecter, CryptoLocker 2.0 ajoute l’utilisation de Tor pour plus d’anonymat pour le codeur criminel qui l’a créé.

2013 – Cryptorbit ajoute également l’utilisation de Tor à son répertoire et code les 1.024 premiers bits de chaque fichier. Il utilise également installe un mineur Bitcoin pour traire les victimes pour un profit supplémentaire.

2014 – CTB-Locker cible principalement les machines basées en Russie.

2014 – Autre développement significatif, CryptoWall infecte les machines via des publicités de sites Web infectés et parvient à affecter des milliards de fichiers dans le monde..

2014 – Un ransomware un peu plus convivial, Cryptoblocker évite les fichiers Windows et cible les fichiers de moins de 100 Mo.

2014 – SynoLocker cible les appareils Synology NAS, cryptant chaque fichier qu’il trouve sur eux.

2014 – TorrentLocker utilise des spams pour se propager, avec différentes régions géographiques ciblées à la fois. Il copie également les adresses e-mail du carnet d’adresses des utilisateurs concernés et se propage également à ces parties..

2015 – Un autre ransomware difficile à détecter, CryptoWall 2.0 utilise Tor pour l’anonymat et arrive de différentes manières.

2015 – TeslaCrypt et VaultCrypt peuvent être décrits comme des rançongiciels de niche en ce sens qu’ils ciblent des jeux spécifiques.

2015 – CryptoWall 3.0 améliore son prédécesseur en venant emballé dans des kits d’exploitation.

2015 – CryptoWall 4.0 ajoute une autre couche à son cryptage en brouillant les noms des fichiers cryptés.

2015 – Le prochain niveau de ransomware voit Chimera non seulement crypter les fichiers mais aussi les publier en ligne lorsque les rançons ne sont pas payées.

2016 – Locky arrive sur la scène, nommé principalement parce qu’il renomme tous vos fichiers importants afin qu’ils aient une extension .locky.

2016 – Situé sur BitTorrent, KeRanger est le premier ransomware connu entièrement fonctionnel sous Mac OS X.

2016 – Nommé pour le méchant Bond de Casino Royale qui kidnappe l’intérêt amoureux de Bond pour extorquer de l’argent, le programme LeChiffre profite d’ordinateurs distants mal sécurisés sur des réseaux accessibles. Il se connecte ensuite et s’exécute manuellement sur ces systèmes.

2016 – Jigsaw cryptera puis supprimera progressivement les fichiers jusqu’à ce que la rançon soit payée. Après 72 heures, tous les fichiers seront supprimés.

2016 – Le rançongiciel SamSam arrive avec une fonction de chat en direct pour aider les victimes à payer leur rançon.

2016 – Le ransomware Petya utilise la popularité des services de partage de fichiers dans le cloud en se distribuant via Dropbox.

2016 – Le premier ver ransomware arrive sous la forme de ZCryptor, qui infecte également les disques durs externes et les lecteurs flash connectés à la machine.

2023 – Crysis cible les disques fixes, amovibles et réseau et utilise de puissantes méthodes de chiffrement difficiles à résoudre avec les capacités informatiques d’aujourd’hui.

2023 – WannaCry se propage par le biais d’e-mails de phishing et sur des systèmes en réseau. De manière unique, WannaCry utilise une porte dérobée NSA volée pour infecter les systèmes, ainsi qu’une autre vulnérabilité dans Windows corrigée plus d’un mois avant la sortie du malware (plus de détails ci-dessous).

Ransomware WannaCry

Le ransomware WannaCry est probablement le plus tristement célèbre de ces dernières années, principalement en raison du nombre limité d’ordinateurs qu’il a touchés. Il est rapidement devenu le ransomware le plus répandu de l’histoire du ransomware, touchant 400 000 machines dans son sillage. D’une manière générale, WannaCry n’est pas particulièrement unique, à tel point qu’il a infecté de très grands noms et d’importantes agences gouvernementales à travers le monde, et a utilisé un outil d’exploitation volé de la National Security Agency (NSA) pour le faire.

L’outil NSA volé fait partie des raisons pour lesquelles WannaCry a réussi à se propager. Le problème est aggravé par le fait que de nombreuses agences et entreprises ont été lentes à déployer le correctif Windows approprié qui aurait empêché cet exploit en premier lieu. Microsoft a poussé ce correctif à la mi-mars 2023, mais WannaCry n’a commencé à infecter les systèmes qu’en mai.

Fait intéressant, la première variante de WannaCry a été contrecarrée par un chercheur et blogueur en cybersécurité qui, en lisant le code, a découvert un kill switch écrit dans le malware. La première variante de WannaCry vérifie si un certain site Web existe ou non, le résultat déterminant s’il continue ou non.

Le blogueur de la sécurité a décidé d’aller de l’avant et d’enregistrer le site pour environ 10 $, ce qui a considérablement ralenti la propagation du virus. Cependant, les créateurs de WannaCry n’ont pas tardé à déployer de nouvelles variantes (dont l’une avait un autre interrupteur de suppression de site Web qui a bientôt été utilisé pour arrêter cette variante).

Au total, on estime que WannaCry a rapporté à ses créateurs environ 140 000 $ de bitcoins. Bien que ce ne soit pas une petite somme, il est loin d’être estimé à 325 millions de dollars gagnés par ceux derrière le rançongiciel Cryptowall Version 3 en 2015. Cela peut être dû à une meilleure éducation sur les rançongiciels ou aux défaillances du virus, mais avec le nombre d’utilisateurs touchés, il semble que les choses auraient pu être pires.

“Ransomware Cryptolocker»Par Christiaan Colen. CC Share-A-Like 3.0

éder aux programmes ou aux fichiers) et verrouille vos fichiers en utilisant un cryptage fort. Le ransomware affiche ensuite un message sur votre écran, vous informant que vos fichiers ont été chiffrés et que vous devez payer une rançon pour les récupérer. Les cybercriminels exigent souvent le paiement en crypto-monnaie, car cela leur permet de rester anonymes et de ne pas être traçables. Cependant, il est important de noter que même si vous payez la rançon, il ny a aucune garantie que vos fichiers seront récupérés. En fin de compte, la meilleure façon de se protéger contre les ransomwares est de prendre des mesures préventives, telles que la mise à jour régulière de vos logiciels et la sauvegarde régulière de vos données.