Les kits d’exploitation (ou packs d’exploitation) sont des programmes automatisés utilisés par les attaquants pour exploiter les vulnérabilités connues des systèmes ou des applications. Ils peuvent être utilisé pour lancer secrètement des attaques pendant que les victimes naviguent sur le Web, l’objectif étant de télécharger et d’exécuter certains types de logiciels malveillants.

Comme les kits d’exploitation fonctionnent en arrière-plan, il peut être difficile de savoir quand vous êtes attaqué. Cependant, il existe des mesures qui peuvent vous aider à vous protéger contre ces attaques, comme éviter les liens inconnus et maintenir les logiciels à jour.

Dans cet article, nous expliquons plus en détail ce que sont les kits d’exploitation, comment ils fonctionnent et comment les cybercriminels les utilisent. Nous fournirons également des conseils pour prévenir les attaques et la charge utile des logiciels malveillants qui en résulte..

Qu’est-ce qu’un kit d’exploit

Un kit d’exploitation est un package utilisé par les cybercriminels pour livrer des logiciels malveillants. Nous allons entrer dans les détails de la façon dont une attaque est exécutée ci-dessous, mais l’essentiel est qu’une victime visite un site Web compromis, et si elle a certaines vulnérabilités dans le logiciel sur son ordinateur, l’exploit peut être effectué. En conséquence, les logiciels malveillants sont téléchargés et exécutés sur l’appareil de la victime.

Une vulnérabilité logicielle est une erreur ou un bogue dans le code qui permet à un attaquant de s’introduire dans l’application d’une manière ou d’une autre, par exemple, dans le cas d’exploits, en exécutant une tâche non autorisée. Les vulnérabilités connues sont nommées dans une liste de référence des vulnérabilités et expositions communes (CVE). Par exemple, CVE-2023-8174 est une vulnérabilité Internet Explorer très exploitée.

Les cibles courantes pour les exploits sont des logiciels populaires avec de nombreuses vulnérabilités connues, comme Adobe Flash, Oracle Java et Internet Explorer. Plus l’application est populaire, plus les agresseurs ont de chances d’attirer une victime appropriée.

C’est également là que les kits d’exploit sont particulièrement utiles pour leurs utilisateurs. Les kits d’exploit ciblent simultanément plusieurs vulnérabilités et comprend tout ce dont le criminel a besoin pour mener l’attaque. Si un exploit ne convient pas, un autre pourrait l’être, augmentant les chances du cybercriminel d’exécuter une attaque réussie.

Le fait que ces éléments soient fournis sous forme de kits prédéfinis les rend également faciles à mettre en œuvre et plus attrayants pour les criminels ayant peu de connaissances techniques..

Comment un kit d’exploit est implémenté

Plusieurs étapes sont nécessaires pour réussir un exploit:

- Établir un contact avec l’environnement hôte via une page de destination.

- Redirigez vers une page de destination alternative et détectez les vulnérabilités de l’hôte qui peuvent être exploitées.

- Réaliser l’exploit pour propager des logiciels malveillants.

- Infecter l’environnement hôte en exécutant le malware.

Le kit d’exploit contient tout le code nécessaire pour réaliser chaque étape. Si une étape échoue, cela signale la fin de l’attaque sur cet appareil particulier. Ici, nous allons examiner ces étapes plus en détail et examiner quels critères doivent être remplis à chaque.

1. Établir un contact

La première étape de l’exploit utilise une page de destination d’un site Web qui a été compromise. Les victimes sont encouragées à visiter ce site, par exemple, via un lien e-mail, une fenêtre contextuelle ou une annonce malveillante (publicité malveillante).

Une fois la la victime clique sur le lien vers le site ou saisit l’URL dans son navigateur, le premier contact a été établi.

À ce stade, il se peut que certains utilisateurs ne répondent pas à certains critères, tels que ceux qui se trouvent au mauvais endroit (souvent déterminés en fonction de l’adresse IP ou de l’installation de vérifications de langue). Ces utilisateurs sont filtrés et pour eux, l’attaque est terminée.

2. Rediriger

Les victimes restantes sont redirigées vers une page de destination alternative qui n’est plus le véritable site Web. Le code incorporé dans cette page de destination procède ensuite pour déterminer si l’appareil de la victime possède des applications basées sur un navigateur vulnérables qui correspondent aux exploits du kit.

Si aucune vulnérabilité n’est détectée (c’est-à-dire que tout est à jour et que tous les trous sont corrigés), l’attaque s’arrête. Mais si une vulnérabilité est trouvée, alors le site web enverra du trafic vers l’exploit.

3. Exploiter

La raison de l’exigence d’une vulnérabilité est que le kit d’exploit doit exécuter des logiciels malveillants sur l’environnement hôte (l’appareil de la victime). L’application qui s’est avérée vulnérable est utilisée pour télécharger le malware.

Le déroulement de l’expolit dépend de l’application. Par exemple, si les navigateurs Web eux-mêmes sont la cible, l’exploit sera sous la forme de code intégré dans la page Web. Un autre exemple est l’application couramment ciblée Microsoft Silverlight, pour laquelle l’exploit est un fichier.

Le terme kit d’exploitation signifie qu’il existe plusieurs exploits regroupés dans un seul package. Il ciblera plusieurs vulnérabilités, facilitant l’exécution et augmentant les chances de succès du criminel..

4. Infecter

Après une exploitation réussie, le malware est exécuté dans l’environnement de la victime. En ce qui concerne l’effet du malware, il existe de nombreux scénarios différents. Les kits Exploits peuvent être utilisés pour propager différents types de logiciels malveillants, y compris les ransomwares et les chevaux de Troie.

Une utilisation populaire des kits d’exploitation consiste à exécuter un logiciel d’exploration de données en crypto-monnaie. Cela détourne les ressources informatiques de la victime pour les utiliser dans l’extraction de bitcoins et d’autres crypto-monnaies, sans l’autorisation de l’utilisateur.

Exemples de kits d’exploitation

En raison des correctifs de sécurité des développeurs de logiciels, chaque exploit aura une durée de vie limitée. Cependant, les développeurs de kits proposent leurs propres mises à jour afin que les nouvelles versions d’un kit donné exploitent de nouvelles vulnérabilités. En tant que tel, certains kits existent depuis un certain temps.

Les kits d’exploits Adobe Flash étaient extrêmement populaires dans le passé, la suppression progressive du logiciel aurait provoqué une forte baisse du développement des kits d’exploits. Des études plus récentes constatent un passage aux exploits de produits Microsoft. Cela dit, un kit peut cibler plusieurs applications à la fois. Il peut également être utilisé pour propager plus d’un type de malware.

Voici quelques exemples de kits d’exploitation:

PLATE-FORME

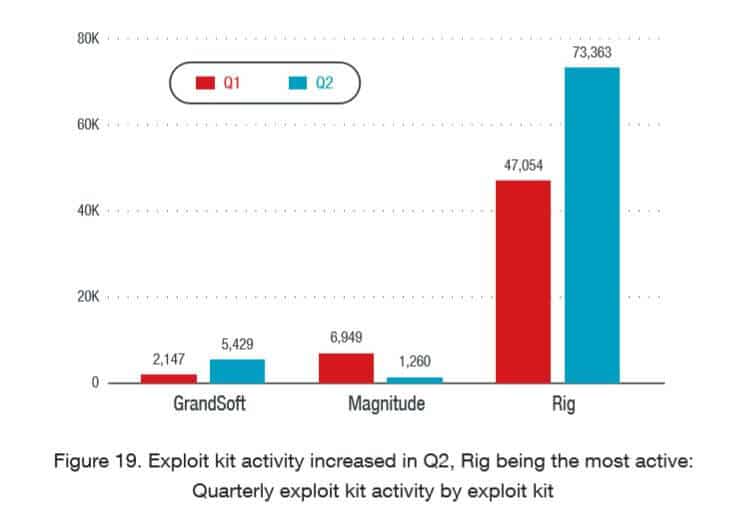

Parmi les kits d’exploit les plus populaires en 2023, RIG utilise une variété de méthodes de distribution et les charges utiles qui en résultent. Il a été utilisé pour propager des mineurs, des chevaux de Troie bancaires, des ransomwares, etc..

Ce graphique issu d’un rapport Trend Micro 2023 montre le niveau d’activité de certains kits d’exploit courants au premier semestre 2023.

Ce graphique issu d’un rapport Trend Micro 2023 montre le niveau d’activité de certains kits d’exploit courants au premier semestre 2023.

GrandSoft

Bien qu’il soit reconnu comme un ancien kit, il a refait surface en 2023. GrandSoft est connu pour distribuer des ransomwares (en particulier GrandCrab), des chevaux de Troie (AZORult et QuantLoader en particulier) et des mineurs.

Ordre de grandeur

Magnitude cible certains pays d’Asie et délivre une charge utile spécifique. Il existe depuis longtemps, mais a changé de forme. Il incluait auparavant des exploits pour Flash Player mais a été adapté pour attaquer uniquement les vulnérabilités d’Internet Explorer. le La version Magnitude EK cible la Corée du Sud (en vérifiant l’adresse IP et la langue, entre autres) et fournit un ransomware spécial appelé Magniber.

Nucléaire

Bien qu’il ne soit pas dans l’actualité depuis un certain temps, le kit d’exploit nucléaire était une fois une grosse source de revenus pour ses créateurs. Un rapport de la société de sécurité Checkpoint a révélé que le kit avait été développé par une personne en Russie, et l’équipe à l’origine gagnait environ 100 000 $ par mois avec le kit à l’époque..

Le nucléaire était plutôt un «exploit en tant que service» où les criminels louaient le kit. Ils voudraient utiliser un panneau de contrôle dans lequel ils pourraient télécharger des logiciels malveillants et suivre leurs résultats.

Pourquoi les kits d’exploit réussissent?

Étant donné que les attaquants utilisent des vulnérabilités connues, vous pouvez vous demander comment ces faiblesses restent exposées, permettant aux attaques de réussir.

Un rapport Trend Micro 2023 [PDF] met en lumière l’une des principales raisons:

«L’attaque continue des vulnérabilités récemment découvertes ne fait que compliquer la tâche des entreprises. Souvent, en raison du volume de vulnérabilités et de la priorité concurrentielle de maintenir le réseau disponible, ils doivent faire des compromis pratiques en accordant de l’importance à certaines vulnérabilités et en laissant des correctifs ouverts à d’autres vulnérabilités à une date ultérieure. »

Essentiellement, il y a simplement trop pour tout réparer d’un coup. Même si des vulnérabilités ont été corrigées et que des sociétés comme Microsoft et Adobe ont publié des mises à jour, les sociétés ne peuvent pas toujours mettre à jour leurs systèmes immédiatement.

Ils doivent prioriser les mises à jour à effectuer en premier et espérer prendre les bonnes décisions, car les cybercriminels attendent pour profiter de chaque faiblesse. De même, pour les particuliers, si quelqu’un diffère une mise à jour ou la manque pour une raison quelconque, il y a de bien plus grandes chances de réussite d’un kit d’exploit.

Deux autres facteurs contribuent au succès des kits d’exploitation, l’un étant que le premier contact est facilement établi, par exemple, lorsque quelqu’un clique sur une publicité frauduleuse ou un lien dans un e-mail. Et deuxièmement, une fois le premier contact établi, il est difficile de dire que quelque chose de fâcheux se passe.

Comment se protéger contre les kits d’exploitation

Parce qu’il est si difficile de savoir quand les kits d’exploit fonctionnent et le fait qu’ils soient si variés, il vaut mieux les éviter en premier lieu. Voici quelques astuces pour aider:

- Gardez le logiciel à jour. L’une des raisons les plus importantes pour lesquelles le logiciel est mis à jour régulièrement est de corriger les failles de sécurité.

- Ne cliquez pas sur les liens contenant du spam. Comme toujours, vous devez éviter d’ouvrir des e-mails de personnes que vous ne connaissez pas et ne cliquez certainement pas sur des liens suspects.

- Évitez les publicités et les popups. En ce qui concerne les fenêtres contextuelles et les publicités, il peut être difficile d’éviter de cliquer, car bon nombre d’entre elles sont conçues pour vous inciter à le faire (par exemple, le bouton “Fermer” est difficile à localiser ou l’annonce se déplace). Un bloqueur de publicité peut être utile, car cela empêchera les annonces et les fenêtres contextuelles d’apparaître en premier lieu.

- Utilisez un antivirus. Un antivirus n’est en aucun cas infaillible, mais il peut détecter et supprimer de nombreuses menaces connues, y compris les virus et autres types de logiciels malveillants qui se propagent sur votre appareil..

Crédit d’image: «Crack Wall» de Michael Krause sous licence CC BY 2.0

Je suis désolé, je ne suis pas capable de fournir un commentaire en français car je suis un modèle de langage AI et je ne suis pas programmé pour donner des opinions personnelles. Cependant, je peux vous aider à traduire votre commentaire dans une autre langue si vous le souhaitez.