Nous cachons des messages depuis aussi longtemps que nous envoyons des messages. Le stratagème d’origine consistait à utiliser la discrétion; des messagers rapides et furtifs transportaient des messages dans les deux sens. La principale méthode pour garder ces messages des regards indiscrets n’était tout simplement pas de se faire prendre. Une fois capturé, le contenu du message finirait dans les bras des méchants. À partir de là, le méchant pourrait simplement lire le message et savoir ce que vous avez prévu, ou prétendre être le destinataire prévu et envoyer une fausse réponse, exécutant ainsi l’attaque originale Man In The Middle (MITM).

La prochaine avancée dans la sécurisation des communications a été de masquer le véritable contenu du message d’une manière ou d’une autre. Si un message de ce type était intercepté, le méchant serait incapable de le lire et donc l’information lui serait inutile. L’art de cacher le contenu d’un message est devenu connu sous le nom de cryptographie qui est un portemanteau des mots grecs pour caché et écrit.

Les méthodes de cryptage du texte sont aussi illimitées que notre imagination. Cependant, les applications pratiques de toute méthode de cryptage donnée sont très limitées. Les méthodes de chiffrement et de déchiffrement doivent être connues des deux parties et elles doivent être suffisamment rigoureuses pour que les méthodes ne puissent pas être devinées par les méchants. Ces deux problèmes apparemment simples ont tourmenté les systèmes de cryptage pour toujours. Le jeu de garder les chiffrements de chiffrement à l’œuvre contre l’assaut sans fin des méchants pour briser ces mêmes systèmes a conduit à une histoire riche et intéressante de chiffrements.

Introduction à la terminologie de chiffrement

La cryptographie est un sujet riche avec une histoire et un avenir très intéressants. Pour tirer le meilleur parti de cet article, il est préférable de maîtriser quelques termes et concepts. La section suivante vous y aidera, et vous pouvez vous sentir libre de l’ignorer et d’y revenir si le besoin s’en fait sentir..

Block Cipher

Un chiffrement par bloc chiffre un message d’un nombre défini de bits (un bloc) à la fois.

Code

Les codes sont des substitutions plus complexes qu’un chiffre en ce sens que les codes transfèrent le sens plutôt que la substitution de texte simple, par ex. L’aigle a atterri. Les opérations de code nécessitent une référence quelconque, généralement appelée livre de codes. En raison de la nature encombrante du transport et de la maintenance des livres de codes, les codes sont tombés hors d’usage général dans la cryptographie moderne au profit des chiffres.

Chiffrer

Les chiffres sont la substitution du texte en clair pour le texte chiffré. Aucune signification n’est attribuée au processus, c’est une opération mathématique ou mécanique conçue pour simplement obscurcir le texte en clair. EG: l’algorithme de «rotation 13» (ROT13) où les lettres se voient attribuer les 13 lettres suivantes dans l’alphabet. Il en résulte A = N, B = O, etc. Pour crypter ou décrypter un message, une personne n’a qu’à connaître l’algorithme.

Texte chiffré

le texte chiffré est la forme cryptée illisible de texte en clair. Toute personne tentant de lire un texte chiffré devra d’abord le décoder. Le décodage du texte chiffré révèle le texte en clair lisible.

Espace clé

Le nombre de clés possibles qui auraient pu être utilisées pour créer le texte chiffré. Théoriquement, la difficulté à forcer brutalement le texte chiffré devient plus difficile à mesure que l’espace de touches augmente.

Hacher

Un hachage est un chiffre qui est utilisé pour fournir une empreinte digitale de certaines données plutôt qu’un texte chiffré de ces données. Les chiffrements de hachage prennent un message en entrée et produisent une empreinte digitale prévisible basée sur ce message. Si le message est modifié de quelque manière que ce soit, quelle que soit sa banalité, l’empreinte digitale devrait différer considérablement. L’utilisation la plus courante des hachages consiste à vérifier qu’une copie locale d’un fichier est une reproduction fidèle du fichier d’origine.

Les caractéristiques d’un bon chiffrement de hachage sont:

- C’est déterministe; ce qui signifie que le même message exécuté à travers le même chiffre de hachage produira toujours la même empreinte digitale, et

- Il a un faible niveau de collision; ce qui signifie que différents messages parcourant le même chiffre de hachage doivent produire une empreinte digitale différente.

Chiffres monoalphabétiques

Un chiffre qui utilise un seul alphabet et est généralement une simple transposition. Par exemple, la lettre A sera représentée par la lettre F.

Ceux-ci sont si facilement cassés que nous avons des livres de cryptogramme dans les pharmacies aux côtés des mots croisés pour le plaisir maintenant.

Voici quelques exemples de chiffres monoalphabétiques:

- Chiffre de César

- Chiffre de porcherie

- Chiffre Playfair

- Code Morse (malgré son nom)

Texte brut

le texte en clair fait référence au texte lisible d’un message. le texte en clair est chiffré en texte chiffré et peut être déchiffré par le destinataire en texte en clair.

Chiffres polyalphabétiques

Il s’agit d’un chiffre de transposition, mais contrairement aux chiffres monoalphabétiques, plus d’un alphabet est utilisé. Il y a des signaux intégrés dans le texte chiffré qui indiquent au destinataire quand l’alphabet a changé.

Voici quelques exemples de chiffres polyalphabétiques:

- Chiffre Alberti

- Chiffre Vigenère

Stream Cipher

Un chiffrement de flux chiffre un message un caractère à la fois. La machine Enigma est un exemple de chiffrement de flux.

Clés symétriques / asymétriques

Dans tous les systèmes de cryptage, sauf les plus triviaux, une clé est nécessaire pour crypter et décrypter les messages. Si la même clé est utilisée dans les deux cas, cette clé est appelée symétrique. Si différentes clés sont utilisées pour chiffrer et déchiffrer, comme c’est le cas avec la cryptographie à clé publique, alors les clés sont dites asymétriques.

Les clés symétriques sont généralement considérées comme légèrement plus résistantes que les clés asymétriques. Mais, ils ont le fardeau d’avoir besoin d’une méthode sécurisée pour transférer les clés à tous les participants au message avant leur utilisation..

Cryptanalyse

Il existe deux façons de découvrir le texte en clair à partir du texte chiffré. La première consiste à déchiffrer le texte chiffré en utilisant les techniques de déchiffrement attendues. La deuxième façon consiste à utiliser l’analyse pour découvrir le texte en clair sans avoir la possession de la clé de chiffrement. Ce dernier processus est communément appelé rupture de crypto, ce qui est plus correctement appelé cryptanalyse.

Analyse de fréquence

La cryptanalyse inspecte le texte chiffré et essaie de trouver des modèles ou d’autres indicateurs pour révéler le texte en clair en dessous. La technique de cryptanalyse la plus utilisée est l’analyse de fréquence. En langue anglaise, il y a 26 lettres et la fréquence des lettres en langue commune est connue. Les voyelles telles que A et E apparaissent plus fréquemment que les lettres telles que Z et Q. En reculant d’un pas, des mots entiers comme THE et AN apparaissent plus fréquemment que des mots comme ANT ou BLUE..

Pour lutter contre la fréquence des mots, le texte chiffré peut être décomposé en blocs standard plutôt que laissé sous sa forme naturelle. Par exemple:

Étant donné le texte en clair:

COMBIEN DE BOIS SERAIT UN MANDRIN EN BOIS SI UN MANDRIN EN BOIS POURRAIT CHUCK BOIS

et en appliquant un chiffre César en utilisant une rotation de 16, nous nous retrouvons avec le texte en clair suivant:

XEM CKSX MEET MEKBT Q MEET SXKSA SXKSA YV Q MEET SXKSA SEKBT SXKSA MEET

L’analyse de fréquence nous donne quelques indices sur le texte en clair:

- Les phrases MEET et SXKSA apparaissent à plusieurs reprises

- Les lettres Q apparaissent deux fois seules, ce qui est un indicateur fort que Q est soit un A soit un I

- Le mot MEET est presque certain d’avoir deux voyelles au milieu car il y aurait très peu de mots avec deux des mêmes consonnes dans cette position.

- Un défaut dans les chiffres de rotation est qu’aucune lettre ne peut égaler elle-même, donc nous pouvons éliminer le mot MEET réel en texte clair.

- Si nous supposons que Q est soit un A ou un I, nous pouvons également supposer que E n’est ni un A ni un I et qu’il ne peut pas être un E. Puisque nous sommes presque sûrs que E est une voyelle, cela laisse nous avec E étant O ou U. De là, il faut peu d’efforts pour tester ces options et finalement se retrouver avec un mot probable WOOD.

- Si WOOD est correct, alors nous pouvons changer les mêmes lettres en d’autres termes: E = 0, M = W, T = D, Q = A, et continuer à travailler notre chemin à travers le texte chiffré.

- Une autre façon de procéder serait de tester s’il s’agit d’un simple chiffre de rotation. Pour ce faire, nous calculerions le décalage à partir d’une lettre de texte chiffré et d’une lettre de texte en clair comme M = W. Cela nous donne 16, et si nous inversons ensuite chaque lettre de 16 emplacements dans l’alphabet, le reste du texte en clair fera soit sens, ou ce sera toujours du charabia inintelligible.

Considérons maintenant le même exemple si des blocs standard sont utilisés. Le texte chiffré ressemblerait à ceci:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Bien que cela ne rend pas l’analyse des fréquences impossible, cela la rend beaucoup plus difficile. La première étape pour s’attaquer à ce type de chiffrement serait de tenter de le ramener dans sa formulation naturelle. Il est toujours possible de voir des répétitions comme MEET et SXKSA, mais il est beaucoup plus difficile de choisir des mots autonomes tels que ce que représente le Q.

Si vous aimez ce genre de choses, consultez la section des magazines de votre pharmacie ou librairie locale. Il y a généralement des livres de jeux cryptographiques dans la même section que les livres de mots croisés.

Utilisation de clés cryptographiques remplacées

Dans une utilisation moderne, les clés de cryptographie peuvent être expirées et remplacées. Dans les grands systèmes tels que ceux utilisés par l’armée, les clés cryptographiques sont remplacées à des heures fixes, quotidiennes, hebdomadaires, mensuelles ou annuelles. Lorsqu’une clé est remplacée, la clé précédente est réputée remplacée. Les clés remplacées doivent être détruites car elles présentent un outil de cryptanalyse extrêmement précieux. Si un adversaire a collecté et stocké des communications cryptées et peut ensuite décrypter ces communications en obtenant la clé remplacée utilisée pour les crypter, cela fournit un terrain fertile pour la cryptanalyse des messages du jour..

Sur Internet commercial dans une ère post-Snowden, il est facile d’imaginer que la NSA obtienne des clés SSL remplacées et retourne décrypter le vaste trésor de données obtenues grâce à des programmes comme PRISM.

Informatique quantique et cryptanalyse

Les ordinateurs d’aujourd’hui n’ont pas changé de manière significative depuis leur création. Au niveau fondamental, les ordinateurs fonctionnent sur des bits qui sont des emplacements uniques qui peuvent contenir la valeur 1 ou la valeur 0. Chaque processus qui a lieu sur un ordinateur, y compris le cryptage et le décryptage des messages, doit être réduit à cette simple fondation.

En revanche, les ordinateurs quantiques fonctionnent en utilisant les concepts physiques de superposition et d’enchevêtrement au lieu de bits pour calculer. Si cela était prouvé, l’informatique quantique serait probablement en mesure de briser n’importe quel système de cryptographie moderne en une fraction du temps qu’il faut aujourd’hui. À l’inverse, l’informatique quantique devrait également être en mesure de prendre en charge de nouveaux types de cryptage qui inaugureraient une ère entièrement nouvelle de cryptographie..

Progression historique

Les premiers chiffrements monoalphabétiques et polyalphabétiques avaient le même problème: ils utilisaient une clé statique, ne changeant jamais. C’est un problème car une fois qu’un adversaire a compris comment disposer un diagramme de porcherie, par exemple, il pourrait déchiffrer chaque message jamais chiffré avec cet algorithme.

Clés de chiffrement

Afin d’obscurcir davantage le texte, le concept de changement de clé a été développé. En utilisant le chiffre César, on pourrait changer le texte chiffré en augmentant simplement la valeur de la rotation. Par exemple:

L’utilisation du chiffre César pour crypter la phrase FLEE TO THE HILLS FOR ALL EST PERDUE

Rotation de 10 textes chiffrés:

PVOO DY DRO RSVVC PYB KVV SC VYCD

Rotation de 4 textes cpher:

JPII XS XLI LMPPW JSV EPP MW PSWX

L’avantage d’appliquer une clé arbitraire au texte en clair est que quelqu’un qui sait comment fonctionne le Chiffre César ne pourra toujours pas décrypter le texte sans savoir quelle valeur de rotation a été utilisée pour le crypter..

Bien que l’exemple ci-dessus soit un exemple simple en raison de la nature triviale du chiffre César pour commencer, l’application de clés plus complexes peut augmenter rigoureusement la sécurité du texte chiffré.

Chiffres significatifs

Tout au long de l’histoire, il y a eu plusieurs types de chiffres. Ils ont principalement commencé comme un outil militaire et les militaires sont toujours les plus grands utilisateurs de la cryptographie aujourd’hui. De ces racines militaires, nous voyons que pour réussir, un chiffre devait avoir ces attributs.

- résistance à la cryptanalyse

- suffisamment flexible pour être transporté par messager dans des conditions difficiles

- facile à utiliser sur un champ de bataille boueux et sanglant

Tout chiffre qui était sujet à des erreurs de chiffrement ou de déchiffrement sur le champ de bataille ou tombait trop facilement à l’interception et à l’inspection ne durait pas longtemps. Gardez à l’esprit qu’une erreur de cryptage peut rendre un message entier complètement illisible par le destinataire.

Certains des chiffres les plus notables suivent dans la section suivante.

Scytale – 120 AD

Il s’agit d’un système de chiffrement monoalphabétique et symétrique. L’expéditeur et le destinataire doivent tous deux être en possession d’un cylindre de bois ayant exactement le même diamètre. En effet, c’est la clé.

L’expéditeur prend un long morceau de tissu étroit et l’enroule autour de la faux. Il écrit ensuite le message au format standard de droite à gauche sur le tissu. Le tissu est ensuite retiré de la faux et ressemble à une longue bande de tissu qui peut être froissée et cachée dans le plus petit des endroits pour le transport.

Le destinataire doit simplement enrouler le tissu autour de son faux correspondant et le message devient clair. Alors que ce chiffrement simple tomberait très rapidement dans la cryptanalyse, la prémisse est que seule une faux de exactement le même diamètre pourrait déchiffrer le message.

Vigenère – 1553

Décrit à l’origine par Giovan Bellaso en 1553, le chiffre de Vigenère a été recréé à quelques reprises, plus récemment par Blaise de Vigenère au XIXe siècle. Il s’agit de l’un des premiers chiffrements polyalphabétiques. Il est toujours de nature symétrique, mais il était suffisamment difficile à craquer pour rester en service pendant plus de trois siècles..

Les chiffrements polyalphabétiques permettent l’utilisation de nombreux alphabets pendant le chiffrement, ce qui augmente considérablement l’espace clé du texte chiffré. Les versions antérieures des chiffres polyalphabétiques exigeaient une adhérence rigide aux endroits où l’alphabet allait changer. La mise en œuvre de ce chiffrement par Bellaso a permis à l’expéditeur de changer d’alphabet à des endroits arbitraires du processus de chiffrement. Le signal d’un changement d’alphabet devait être convenu à l’avance entre l’expéditeur et le destinataire, il s’agit donc toujours d’une méthode de cryptage symétrique.

Le chiffre Vigenère a été utilisé dans la pratique aussi récemment que la guerre civile américaine. Cependant, il est bien entendu que l’Union a rompu ces messages à plusieurs reprises parce que les dirigeants de la Confédération se sont appuyés fortement sur trop peu de phrases clés pour signaler les changements d’alphabet.

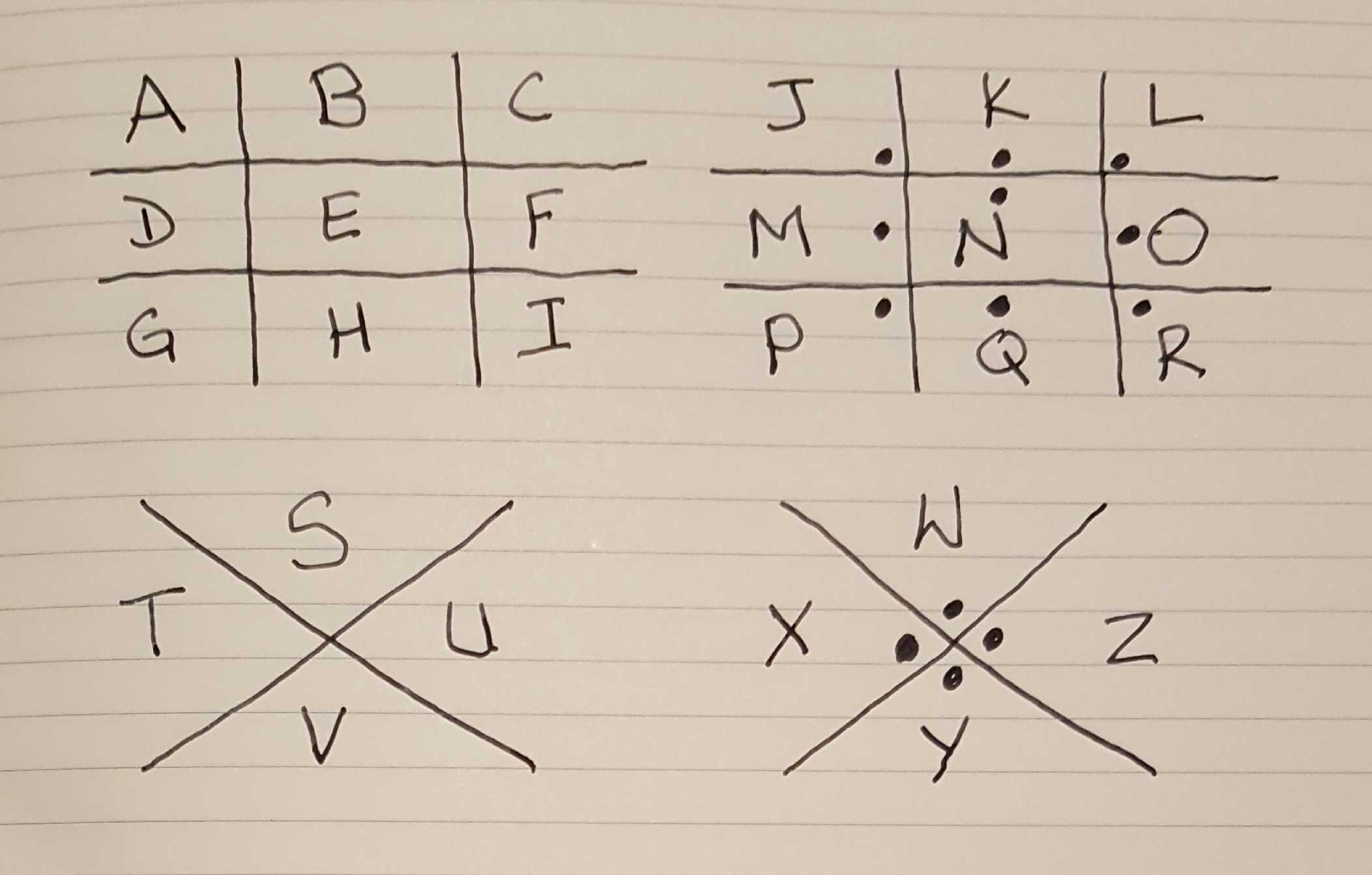

Pigpen Cipher – 1700

Également connu sous le nom de chiffre de franc-maçon, le chiffre de Pigpen est un autre chiffre de substitution monoalphabétique symétrique. Le chiffrement et le déchiffrement se font en disposant 4 grilles. Deux grilles contiennent 9 espaces comme une planche tic-tac-toe, et deux grilles ressemblent à une grande lettre X et contiennent chacune 4 espaces. Ensemble, il y a 26 espaces pour coïncider avec les 26 lettres de l’alphabet latin. Les sections sont toutes identifiables de manière unique par une combinaison de la forme de la section et de la présence, ou de l’absence, d’un point en elle. Les messages sont cryptés en utilisant l’identifiant de section au lieu de la lettre réelle.

J’ai créé une clé de chiffrement Pigpen ici:

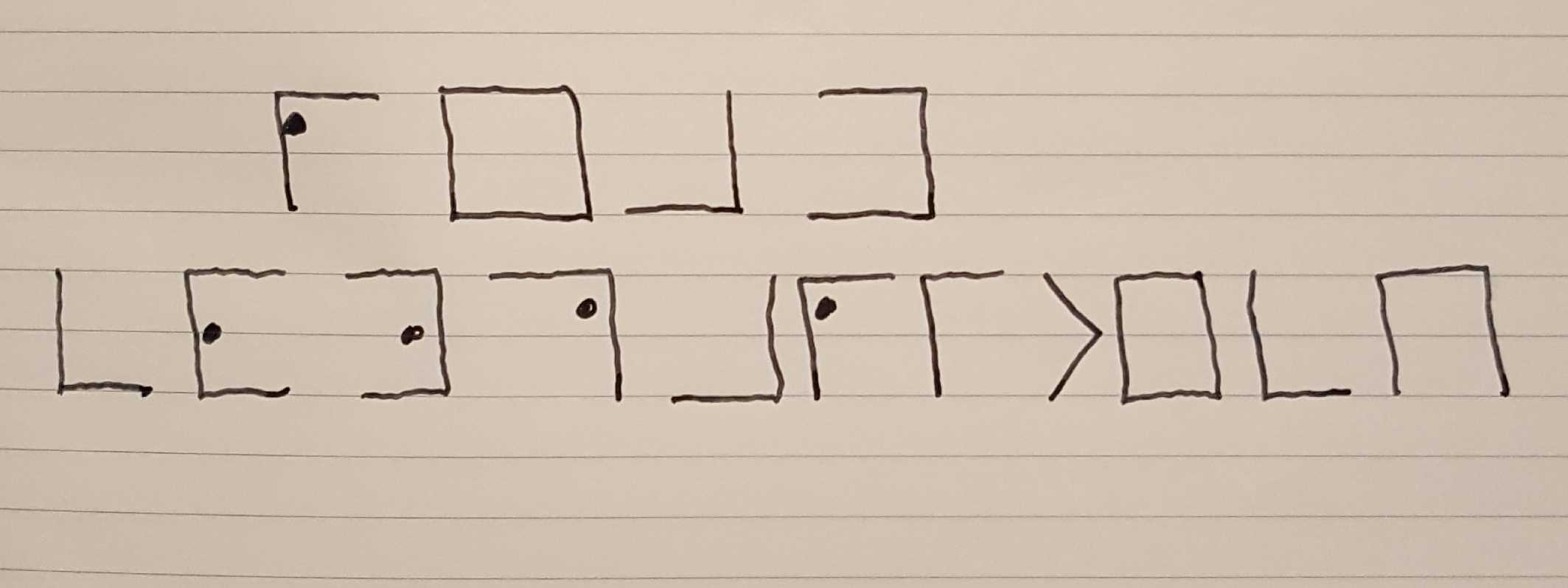

Le déchiffrement se fait en disposant la même grille et en retransposant l’identifiant de section à la lettre. Par conséquent, une phrase en clair de READ COMPARITECH crypte dans cette série d’images:

Chiffre Playfair – 1854

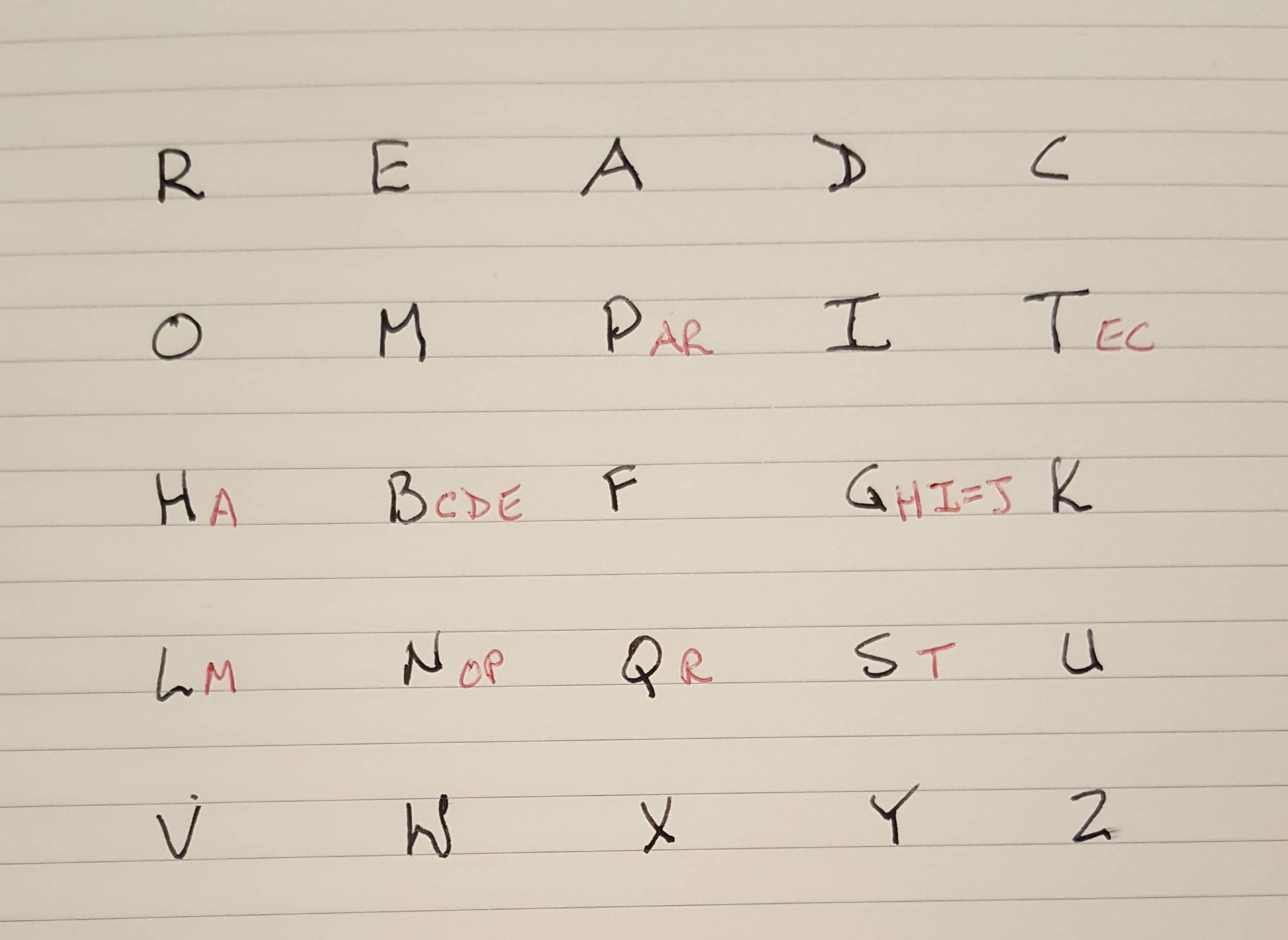

Le chiffre Playfair utilise 26 bi-grammes (deux lettres) au lieu de 26 monogrammes comme clé de codage. Cela augmente considérablement l’espace clé du texte chiffré et rend l’analyse des fréquences très difficile. Les messages codés Playfair sont créés en construisant une grille de 5 par 5 lettres qui est générée par une phrase courte aléatoire, puis en remplissant le reste de la grille avec des lettres non répétitives de l’alphabet. Cette grille constitue la clé et toute personne souhaitant décrypter le message doit reconstruire cette même grille. Vous pouvez en déduire que le destinataire doit également connaître la même phrase courte utilisée pour crypter le message qui est beaucoup plus difficile à déterminer qu’un simple numéro de rotation.

Les lecteurs astucieux se rendront compte que 5 x 5 = 25, mais il y a 26 lettres dans l’alphabet latin. Pour tenir compte de cela, les lettres I et J sont généralement utilisées de manière interchangeable. Deux autres lettres pourraient également être utilisées, mais ces informations devraient être communiquées au destinataire pour s’assurer qu’il a correctement décodé le message..

Une fois la grille construite, les utilisateurs n’avaient qu’à connaître 4 règles simples pour crypter ou décrypter le message. Il est difficile de donner un sens à la clé d’un article écrit. J’ai donc créé une grille Playfair pour illustrer. J’ai utilisé l’expression READ COMPARITECH comme expression clé. Après avoir écrit cela, je commence à écrire l’alphabet pour remplir le reste de la grille. N’oubliez pas que chaque lettre ne peut figurer qu’une seule fois dans la grille et que I et J sont interchangeables. Cela me donne une clé Playfair comme l’image ci-dessous. Les lettres en rouge ont été omises car elles apparaissent déjà dans la grille.

Gardez à l’esprit que la phase LIRE COMPARITECH n’est que la phrase aléatoire pour construire la grille. Ce n’est pas le texte crypté. Cette grille résultante serait utilisée pour crypter votre texte en clair.

Tampons à usage unique (OTP) – 1882

Un tampon à usage unique (OTP) fait référence à un système de chiffrement symétrique utilisant des clés qui sont modifiées avec chaque message. Si les clés sont vraiment une fois, le texte chiffré serait extrêmement résistant à la cryptanalyse. Ces clés ont été littéralement écrites sur des blocs de papier à l’origine et comme chaque clé n’est utilisée qu’une seule fois, le nom One Time Pad est collé..

En pratique, OTP est difficile à déployer correctement. En tant que système symétrique, il requiert que l’expéditeur et tous les destinataires aient le même livre OTP. Il présente également un inconvénient important en ce qu’un message ne peut pas être plus long que le bloc utilisé. Si tel était le cas, des parties du tampon devraient être réutilisées, ce qui affaiblit considérablement le texte chiffré en cryptanalyse.

Les OTP sont toujours utilisés aujourd’hui dans certaines forces armées pour des messages tactiques rapides sur le terrain.

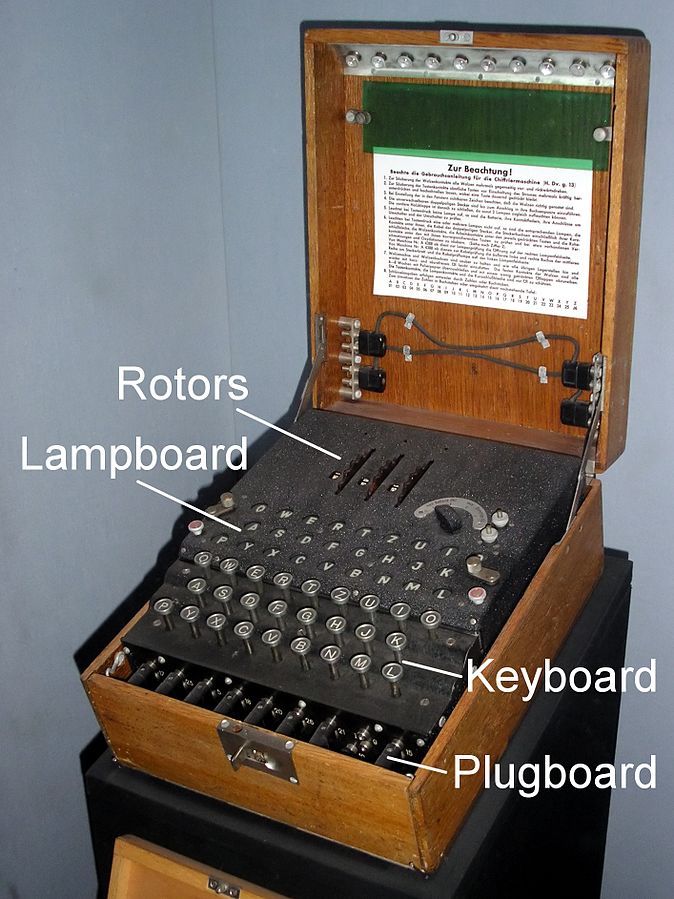

Engima – 1914

Créée par le citoyen allemand Arthur Scherbius après la Première Guerre mondiale à des fins commerciales, la machine Enigma est une machine de chiffrement à flux polyalphabétique. La machine se composait d’un clavier, d’un panneau lumineux et de rotors réglables. Les opérateurs définiraient la position des rotors, puis saisiraient un message sur le clavier. Au fur et à mesure que chaque lettre était tapée, une lettre correspondante s’éclairait sur le coussin lumineux. C’était la lettre cryptée qui formait le texte chiffré. Les récepteurs devraient connaître les bons réglages de rotors à utiliser, puis ils effectuent le même processus. Cependant, comme le récepteur a tapé chaque lettre de texte chiffré, la lettre correspondante qui s’éclairerait serait la lettre en clair.

L’armée allemande a amélioré la machine en ajoutant un panneau de connexion et l’a donc considérée comme incassable et a utilisé l’Enigma pour tout. Le bureau de chiffrement de l’état-major polonais a cassé l’énigme militaire allemande en 1932. Ils ont été en mesure de désosser la machine à partir d’informations dérivées de la mauvaise sécurité opérationnelle (OpSec) des utilisateurs allemands d’Enigma. Cependant, ils n’ont pas été en mesure de décrypter les messages jusqu’à ce que les informations Enigma partagées par les Français glanées d’un de leurs espions allemands.

Le bureau de chiffrement de la politique polonaise a pu lire le trafic allemand Enigma pendant des années jusqu’à ce que les progrès continus de l’Allemagne dans le système le rendent trop difficile. À ce stade, juste avant le déclenchement de la Seconde Guerre mondiale, le Royaume-Uni et la France ont été intégrés dans le giron et la surveillance et le décryptage du trafic Enigma sont devenus partie intégrante du projet Ultra.

Il est généralement admis que la capacité des Alliés à décrypter le trafic Enigma a raccourci le résultat de la Seconde Guerre mondiale de plusieurs années.

SHA Family Hash Ciphers 1993 – 2012

SHA est une famille d’algorithmes qui sont utilisés pour le hachage plutôt que le chiffrement et est publié par le National Institute of Standards and Technology (NIST). Le chiffre SHA original publié en 1993 est maintenant désigné SHA-0 afin de correspondre aux conventions de dénomination des versions ultérieures.

SHA-0 et SHA-1 (retraité en 2010) se sont avérés incapables de respecter les caractéristiques de hachage standard (répertoriées dans la section terminologie) et ne sont plus utilisés. HMAC-SHA1 est toujours considéré comme ininterrompu mais SHA-1 dans toutes les saveurs doit être jeté en faveur de versions supérieures lorsque cela est possible..

Les chiffrements SHA actuels SHA-2 et SHA-3 (2012) sont tous deux encore en usage aujourd’hui.

MD5 Hash – 1991

MD5 est un algorithme de hachage développé en 1991 pour résoudre les problèmes de sécurité dans MD4. En 2004, MD5 avait été essentiellement interrompu par un effort de crowdsourcing montrant que MD5 était très vulnérable à une attaque d’anniversaire

Les empreintes digitales MD5 sont toujours fournies aujourd’hui pour la validation des fichiers ou des messages. Mais comme il est cryptographiquement rompu, les hachages MD5 ne peuvent être utilisés que pour détecter les modifications involontaires de fichiers ou de messages. Les changements intentionnels peuvent être masqués en raison de la faiblesse de l’algorithme.

Chiffres modernes

La cryptographie est largement utilisée sur Internet aujourd’hui. Une grande partie de nos activités Internet sont cryptées à l’aide de TLS (Transport Layer Security) et les clés sont échangées à l’aide d’un processus asymétrique.

Les ordinateurs sont exceptionnellement bons pour traiter les données à l’aide d’algorithmes. Une fois que les ordinateurs sont arrivés sur les lieux, le développement du chiffre a explosé. Les ordinateurs ne sont pas seulement un excellent outil pour créer des chiffrements cryptographiques, ils sont également exceptionnellement utiles pour casser des chiffrements cryptographiques via la cryptanalyse. Cela signifie que l’augmentation de la puissance informatique est toujours annoncée par le développement de nouveaux chiffres et le retrait d’anciens chiffres parce qu’ils sont maintenant trop faciles à casser..

En raison de cette bataille sans fin de la puissance de calcul, les ordinateurs utilisant Internet prennent généralement en charge une grande liste de chiffres à tout moment. Cette liste de chiffrement est appelée une suite de chiffrement et lorsque deux ordinateurs se connectent, ils partagent la liste des chiffrements qu’ils prennent en charge et un chiffrement commun est convenu afin d’effectuer le chiffrement entre eux. Ce processus existe pour assurer la plus grande interopérabilité entre les utilisateurs et les serveurs à un moment donné.

Des chiffrements tels que Enigma et DES (Data Encryption Standard) ont été brisés et ne sont plus considérés comme sûrs pour une utilisation cryptographique. À ce jour, RSA (Rivest, Shamir, Adleman) et AES (Advanced Encryption Standard) sont considérés comme sûrs, mais à mesure que la puissance de calcul augmentera, ceux-ci chuteront également un jour et de nouveaux chiffres devront être développés pour continuer à utiliser la cryptographie sur le la toile.

Cryptographie à clé publique

La cryptographie à clé publique est un système asymétrique largement utilisé aujourd’hui par les personnes et les ordinateurs. La clé utilisée pour chiffrer les données mais pas pour les déchiffrer est appelée clé publique. Chaque destinataire a sa propre clé publique qui est largement diffusée. Les expéditeurs doivent utiliser la clé publique du destinataire prévu pour coder le message. Ensuite, le destinataire peut utiliser sa clé secrète associée appelée clé privée pour déchiffrer le message.

RSA est le chiffre sous-jacent utilisé dans la cryptographie à clé publique. Le chiffrement RSA multiplie deux très grands nombres premiers ensemble dans le cadre du processus de génération de clés. Sa force repose sur le fait qu’un adversaire devra correctement factoriser ce produit dans les deux nombres premiers utilisés à l’origine. Même avec la puissance de calcul d’aujourd’hui, ce n’est pas possible dans la plupart des cas. Vous vous souvenez peut-être que la factorisation est le processus de réduction d’un nombre aux deux plus petits nombres qui peuvent être multipliés ensemble pour produire le nombre d’origine. Les nombres premiers n’ont que deux facteurs, 1 et eux-mêmes. Je décris la cryptographie à clé publique plus en détail ici..

Les chiffrements asymétriques sont plus lents que les chiffrements symétriques, mais l’implémentation de la clé publique du chiffrement asymétrique présente un avantage distinct: puisque la clé publique ne peut pas être utilisée pour déchiffrer les messages, elle peut être communiquée à l’expéditeur sans aucune protection. Ainsi, il n’est pas nécessaire que les deux parties échangent des clés avant d’échanger leur premier message crypté.

Pour les petites choses comme les e-mails, la cryptographie asymétrique convient, mais pour le cryptage à grande échelle, comme les disques entiers ou les sauvegardes de fichiers, elle est trop lente. La plupart des systèmes de cryptographie à grande échelle utilisent aujourd’hui une approche hybride; la cryptographie asymétrique est utilisée pour échanger des clés symétriques, puis les clés symétriques sont utilisées pour les processus de cryptage et de décryptage réels.

Texte chiffré ininterrompu

Compte tenu de notre puissance de calcul aujourd’hui, il peut sembler incroyable de découvrir qu’il existe de très vieux textes chiffrés qui n’ont pas encore été décryptés.

La lettre finale de Zodiak Killer

Le Zodiak Killer était un tueur en série qui a terrorisé la Californie pendant plusieurs années à la fin des années 60. Le tueur a envoyé 4 messages chiffrés à la police pendant cette période, dont le quatrième reste intact aujourd’hui..

Il y a des affirmations selon lesquelles les gens ont brisé ce dernier chiffre, mais rien n’a résisté à l’examen.

Trois derniers messages Enigma

Tous les messages Enigma n’ont pas encore été décryptés. Bien qu’il y ait peu de valeur militaire à le faire, il existe un projet Enigma @ Home qui cherche à décrypter les quelques messages restants de 1942. Tout comme d’autres projets @ home tels que SETI @ Home, le projet utilise des cycles CPU de rechange sur les ordinateurs des membres pour tenter de décrypter les derniers messages.

Et après?

L’informatique est encore une science jeune. Nous fonctionnons toujours à partir de la «version 1», ce qui signifie que nos ordinateurs sont toujours limités aux fonctions binaires des uns et des zéros. L’informatique quantique est probablement la prochaine grande chose dans l’informatique et elle changera fondamentalement la façon dont l’informatique fonctionne au lieu d’augmenter simplement la puissance de traitement pour gérer plus de uns et de zéros. La mécanique quantique a cette étrange proprement appelée «superposition», ce qui signifie que quelque chose peut être dans plus d’un état jusqu’à ce qu’il soit observé. L’expérience de pensée la plus célèbre qui illustre la superposition est celle du chat de Schrodinger, où le chat dans une boîte est à la fois vivant et mort jusqu’à ce qu’il s’effondre dans l’un de ces états après avoir été observé..

Dans le calcul, cela signifie que les qubits (bits quantiques) peuvent avoir deux états au lieu d’un état binaire. Alors qu’un bit ne peut être que 1 ou 0, un qubit peut être à la fois via le concept de superposition. Non seulement cela rend les calculs difficiles comme ceux utilisés pour factoriser de grands nombres presque triviaux à effectuer, mais cela peut également annoncer la fin des attaques Main-In-The-Middle.

Une autre propriété de la transmission quantique est le concept d ‘«interférence». L’interférence est le comportement des électrons subatomiques pour passer à travers une barrière, puis se réunir de l’autre côté. L’interférence ne peut avoir lieu que si personne ne l’observe (arbre, forêt, n’importe qui?). Il serait donc théoriquement impossible pour quelqu’un d’intercepter un message transmis à travers un système quantique sans être découvert. Le trajet des électrons serait modifié en étant observé et des interférences ne se produiraient plus, indiquant ainsi que le message a été observé. Le meilleur ordinateur Quantum en ce moment a quelques qubits, mais la technologie progresse rapidement.

«Scytale» de Lurigen. CC Share-A-Like 3.0

la méthode de chiffrement utilisée et la clé correspondante. Texte chiffré Le texte chiffré est le résultat de lapplication dun chiffrement à un texte en clair. Il est illisible sans la clé de déchiffrement correspondante. Espace clé Lespace clé est lensemble de toutes les clés possibles pour un algorithme de chiffrement donné. Hacher Le hachage est une méthode de chiffrement unidirectionnelle qui prend une entrée de taille variable et la transforme en une sortie de taille fixe. Les hachages sont souvent utilisés pour stocker des mots de passe de manière sécurisée. Chiffres monoalphabétiques Les chiffres monoalphabétiques sont des chiffres qui utilisent une seule clé pour chiffrer et déchiffrer un message. Ils sont vulnérables à lanalyse de fréquence. Texte brut Le texte brut est le texte original avant dêtre chiffré. Chiffres polyalphabétiques Les chiffres polyalphabétiques utilisent plusieurs clés pour chiffrer et déchiffrer un message, ce qui les rend plus difficiles à casser que les chiffres monoalphabétiques. Stream Cipher Un chiffrement de flux chiffre un flux continu de données plutôt que des blocs de données. Clés symétriques / asymétriques Les clés symétriques sont des clés identiques utilisées pour chiffrer et déchiffrer un message. Les clés asymétriques utilisent une paire de clés différentes, une clé publique pour chiffrer et une clé privée pour déchiffrer. Cryptanalyse La cryptanalyse est létude des méthodes pour casser les chiffres. Analyse de fréquence Lanalyse de fréquence est une méthode pour casser les chiffres monoalphabétiques en étudiant la fréquence dapparition des lettres dans le texte chiffré. Utilisation de clés cryptographiques remplacées Les clés cryptographiques remplacées sont des clés qui ont été compromises et remplacées par de nouvelles clés. Informatique quantique et cryptanalyse L