Les outils de pentesting gratuits sont essentiels dans la boîte à outils d’un pirate éthique. Nous présentons ici les meilleures sources open source sur Internet. Nous avons également trouvé des tutoriels de pentesting utiles pour vous aider à démarrer, ainsi que des exercices en ligne difficiles pour mettre en pratique vos compétences de piratage éthique..

Qu’est-ce que le pentesting?

Pentesting – abréviation de test de pénétration – est une cyberattaque simulée autorisée contre un système informatique pour vérifier les vulnérabilités exploitables. Le processus, entrepris par des pirates éthiques, tente d’imiter une attaque non autorisée potentielle pour voir comment un système la gère et déceler les défauts et les faiblesses.

S’attaquer pour localiser les faiblesses de ses propres défenses est une stratégie vieille de plusieurs milliers d’années. Sun Tzu (c. 6e siècle avant notre ère), général chinois, stratège militaire et auteur de L’art de la guerre, dit: «On dit que si vous connaissez vos ennemis et vous connaissez, vous ne serez pas mis en péril dans cent batailles; si vous ne connaissez pas vos ennemis mais vous connaissez vous-même, vous en gagnerez un et en perdrez un; si vous ne connaissez pas vos ennemis ni vous-même, vous serez mis en péril dans chaque bataille. “

La contribution du général, souvent citée, aux stratégies d’attaque et de défense a été mise à mal au 21e siècle. Dans un article intitulé «InfoSec, Sun Tsu and the Art of Whore», les auteurs Steve Tornio et Brian Martin se plaignent: «Dernièrement, vous ne pouvez pas balancer un chat mort sans frapper quelqu’un dans InfoSecurity qui écrit un article de blog, participant à un panel ou autrement clamer sur ce que nous pouvons apprendre de Sun Tzu sur la sécurité de l’information. “

Selon les auteurs, les testeurs de pénétration mènent leurs «batailles» dans un cadre limité, sous surveillance et régis par les lois. «Un test au stylo ne signifie absolument PAS connaître votre ennemi. Si vous tournez votre propre personnel ou les agents que vous employez contre vos propres réseaux pour tester leur sécurité, vous ne savez rien de votre attaquant. »

Quoi qu’il en soit, les stratèges et les pentesters de la cybersécurité modernes poursuivent la tradition d’auto-analyse de Sun Tsu, moins pour comprendre leurs attaquants et plus pour identifier les failles de sécurité matérielles et logicielles réelles dans leurs systèmes. Aujourd’hui, les pirates du chapeau blanc utilisent les dernières technologies – y compris les outils de pentesting gratuits – sur un champ de bataille virtuel, Internet, et l’une de ces technologies est le pentesting: des batailles simulées et planifiées à différents niveaux du système, de l’ingénierie sociale aux vulnérabilités API.

Pourquoi en avez-vous besoin?

En tentant de violer vos propres défenses, le pentesting DIY peut vous aider à affiner votre sécurité existante.

Un pentest ne teste pas seulement les vulnérabilités, il peut également identifier les points forts de votre système, ce qui peut vous aider à créer une évaluation des risques à des fins d’audit. Par exemple, la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS) exige que toute organisation qui gère les cartes de crédit effectue un test de pénétration annuel ainsi que chaque fois que le système change. La réalisation de pentesting bricolage peut vous aider à identifier et à corriger les failles du système de manière rentable avant que les auditeurs n’exigent des modifications coûteuses ou vous arrêtent..

Et, bien sûr, le pentesting peut vous aider à prévenir les cyberattaques coûteuses. Des recherches menées par la National Cyber Security Alliance ont révélé que 60% des petites entreprises échouent dans les six mois suivant une attaque de cybercriminalité. Le pentesting de bricolage régulier est nettement moins cher et, selon de nombreux pirates éthiques, plutôt amusant.

Avantages du pentesting

- En tant que stratégie proactive, elle permet aux organisations de détecter les faiblesses potentielles avant les cybercriminels. Il peut exposer des risques et des vulnérabilités qui peuvent être explorés et classés plus avant, c’est-à-dire en termes de risque réel. Par exemple, parfois une vulnérabilité qui est identifiée comme un risque élevé pourrait être réévaluée à risque moyen ou faible en raison de la difficulté réelle d’exploitation.

- Fonctionne en temps réel et permet des tests automatisés à l’aide de logiciels spécialisés (y compris des outils de pentesting gratuits)

- Peut être utilisé comme outil de formation pour les équipes de sécurité

- Permet la conformité de la sécurité, par exemple la norme ISO 27001 oblige les propriétaires de systèmes à effectuer régulièrement des tests de pénétration et des examens de sécurité par des testeurs qualifiés

- Peut être utilisé pour prendre en charge les enquêtes médico-légales sur les violations de données en simulant les façons possibles dont les pirates pourraient avoir infiltré un système

Inconvénients du pentesting

- Peut perturber une entreprise car elle simule une attaque réelle

- Peut donner un faux sentiment de sécurité. On a fait valoir que si vous ne connaissez pas votre ennemi, vous ne pouvez pas vraiment penser comme lui. De plus, les vrais attaquants ne sont pas liés par les règles de l’entreprise ou des instructions spécifiques d’en haut. Et, si le personnel de sécurité interne connaît un test, il peut s’y préparer.

- Le pentesting peut être exigeant en main-d’œuvre, vous devez donc prévoir un certain temps pour que votre pirate de chapeau blanc interne se familiarise

- Le pentesting peut potentiellement se tromper de façon spectaculaire. Considérez l’implication de pentester l’équipement médical ou de sécurité et de réussir simplement à endommager le logiciel ou le matériel.

- Il y a des problèmes juridiques associés au pentesting. Il existe une série de lois américaines qui envisagent de pirater le piratage, que les deux parties (pentester et système cible) acceptent ou non le processus; après tout, c’est une tentative pour obtenir un accès «illégal» à une application ou à un système. Cependant, il est généralement convenu que tant que vous avez un formulaire de consentement signé (une «carte de sortie de prison») avec le propriétaire du système à tester, vous devez être en sécurité. Mais ce n’est pas garanti. Si le propriétaire du système piraté (ou votre patron) décide qu’il n’est pas satisfait, pour une raison quelconque, après un test, vous pourriez vous retrouver dans l’eau chaude. L’histoire raconte qu’un pentester a été poursuivi après avoir effectué un test de pornographie enfantine sur le réseau d’une organisation. Lorsque du porno a été trouvé sur un ordinateur, l’employé l’a nié et le pentester a apparemment été arrêté. Il a été blanchi après avoir dépensé des milliers de dollars en factures juridiques pour se défendre. L’avertissement reste vrai même si vous tentez de tester votre propre système. Si vous trouvez quelque chose que vous n’aimez pas sur un appareil personnel, vous feriez mieux de vous préparer à justifier votre intrusion.

Vous pouvez trouver une liste (c’est un travail en cours) des lois relatives au piratage par état ici.

Le cycle de pentesting

Il y a cinq étapes de base dans un cycle pentest:

- Collecte d’informations (reconnaissance) – À ce stade, comme tout commandant militaire, votre jumeau maléfique voudra recueillir autant d’informations que possible sur votre «ennemi» (dans ce cas, vous-même, mais ne divisons pas les cheveux). À cette étape, vous souhaiterez analyser tous les ports réseau et mapper son architecture. Vous pouvez également souhaiter collecter des informations sur les utilisateurs du système si vous prévoyez de lancer des attaques d’ingénierie sociale. Actuellement, vous êtes simplement un espion froid; alerte, détaché et invisible. Un outil couramment utilisé est Nmap.

- Balayage – L’ennemi est dans votre ligne de mire; vous avez maintenant besoin d’une carte plus détaillée de ce à quoi ressemble le système cible. Cette étape utilise les informations recueillies lors de la première étape pour rechercher des vulnérabilités telles que des logiciels obsolètes, des mots de passe faibles et des erreurs XSS. Un outil couramment utilisé est w3af, capable de détecter plus de 200 vulnérabilités, y compris le top dix OWASP.

- Exploitation – Ayant constaté les faiblesses de la cible, il est temps de prendre le contrôle et de lancer quelques exploits audacieux. À ce stade, vous explorez encore vraiment la vraie nature des défenses de votre ennemi. Vous voulez voir comment ils réagissent à une attaque. Vous savez que si vous jouez correctement vos cartes, vous gagnerez plus que quelques enregistrements de base de données. Un framework d’exploitation comme Metasploit contient une base de données d’exploits prêts à l’emploi mais vous permet également de créer les vôtres.

- Maintenir l’accès – Cette étape est vitale pour évaluer la véritable vulnérabilité de l’ennemi. L’un des objectifs est d’imiter les menaces persistantes avancées (APT), celles qui peuvent rester inactives dans un système pendant des années avant de lancer une attaque. Un exemple d’APT est lorsque les pirates passent des années à fréquenter les utilisateurs de Facebook et à s’intégrer aux communautés en ligne afin de tromper plus tard leurs «amis» dans l’installation de logiciels malveillants. À lui seul, le pentesting ne peut pas identifier facilement les APT, mais en conjonction avec des attaques d’ingénierie sociale simulées, il peut aider à découvrir des vulnérabilités. À ce stade, vous voulez entrer dans le château de l’ennemi et trouver un endroit pour cacher vos portes dérobées et rootkits pour permettre un accès facile à l’avenir et pour espionner votre ennemi. Kali Linux vous aidera à ancrer votre jumeau maléfique dans le camp ennemi.

- Évaluation et dissimulation – Enfin, vous pouvez analyser les résultats et créer un rapport d’évaluation des risques pour votre organisation. Dradis est un outil gratuit qui peut vous aider à gérer les résultats de plusieurs tests. N’oubliez pas de nettoyer après vous, par exemple les fichiers que vous avez téléchargés manuellement, les utilisateurs inexistants que vous avez ajoutés ou les paramètres de configuration que vous avez modifiés.

Pourquoi choisir des outils de pentesting gratuits?

L’emploi d’un professionnel peut être coûteux, tout comme les outils commerciaux. Les outils de pentesting gratuits vous permettent de vous familiariser avec ce logiciel puissant à peu de frais, sauf votre temps. Considérez-le comme une formation gratuite pour un nouvel employé de sécurité. Les outils de pentesting gratuits les plus populaires sont bien pris en charge sur les forums et les groupes d’intérêt communautaires sur Internet, et la plupart ont des bases de connaissances étendues.

Que rechercher dans les outils de pentesting gratuits

- Dans un monde idéal, vous auriez un cadre tout-en-un pour pouvoir exécuter plusieurs exploits à partir d’une même console, gérer simultanément votre plan de test, puis exécuter des rapports sans avoir à changer d’applications. Cependant, il peut arriver que vous souhaitiez tester l’efficacité d’autres outils ou que vous ayez simplement besoin d’un outil haut de gamme pour effectuer un travail particulier. Abordez le problème comme vous le feriez pour assembler tout autre ensemble d’outils: adoptez des outils polyvalents, mais incluez-en quelques-uns pour des travaux spécialisés. Les frameworks et plateformes de pentesting de cette collection sont tout ce dont vous avez besoin pour commencer.

- De nombreux outils de pentesting gratuits sont livrés avec plusieurs modules et exploits prêts à l’emploi. Mais il y aura des moments où vous voudrez pouvoir personnaliser ces exploits ou créer les vôtres. La bonne nouvelle est que la plupart des outils listés ici vous permettent de faire des ajustements.

- L’efficacité est la clé d’un bon pentest; après tout, même si vous économisez sur les coûts de tiers, votre temps est également précieux. Certains des outils de pentesting gratuits les plus simples de cette collection ont été très bien notés par les critiques, alors ne sous-estimez pas leur valeur – il y a beaucoup de puissance sous le capot d’un outil comme sqlmap. Il se pourrait bien que vous n’ayez pas besoin de toutes les cloches et sifflets. Si vous l’avez fait, il est probable que vous auriez choisi un produit commercial en premier lieu.

De nombreux pirates éthiques conviennent que vous n’avez pas besoin d’une configuration très compliquée pour effectuer un pentesting bricolage. Un pentester professionnel, lorsqu’on lui a demandé quels étaient les trois outils généralement dans leur arsenal, a déclaré: «La réponse honnête est un navigateur Web pour effectuer la reconnaissance et la collecte d’informations, un outil de gestion de projet pour la planification et une base de données pour suivre les données cibles.» Pour les tests basés sur Internet, ce pirate à chapeau blanc utilise un scanner de ports tel que Massscan, Nmap ou Unicornscan, un scanner de vulnérabilité comme OpenVas ou Tenable Nessus, et un kit d’exploitation tel que Core Impact Pro ou Metasploit.

Sans plus tarder …

13 outils de pentesting gratuits

La plupart des outils de sécurité de site Web fonctionnent mieux avec d’autres types d’outils de sécurité. Un bon exemple est le domaine des tests de pénétration où les administrateurs utilisent normalement des scanners de vulnérabilité avant d’utiliser un outil de test de pénétration pour des cibles spécifiques, par exemple ports ou applications réseau. Par exemple, Wireshark est à la fois un analyseur de réseau et un outil de test de pénétration.

Kali Linux

Un projet open source maintenu par Offensive Security et présenté comme la distribution de sécurité Linux la mieux notée et la plus populaire disponible. En un mot, il est complet mais peut-être trop. Ce n’est pas le meilleur choix pour un débutant absolu. Il comprend une suite d’autres outils de sécurité populaires, notamment:

- Burp Suite – Pentesting d’applications Web

- Wireshark – analyseur de protocole réseau

- Hydra – forçage brut des mots de passe en ligne

- Owasp-zap – détecte les vulnérabilités dans les applications Web

- Nmap – un scanner de sécurité utilisé pour la numérisation réseau

- Sqlmap – pour exploiter les vulnérabilités d’injection SQL

Une vulnérabilité wifi récemment découverte a rendu les utilisateurs de Kali Linux un peu nerveux. La faille, connue sous le nom de KRACK, affecte WPA2, un protocole de sécurité utilisé dans la plupart des appareils wifi modernes. La vulnérabilité peut être utilisée pour injecter des logiciels malveillants ou des ransomwares dans des sites Web. Kali Linux a clairement indiqué qu’une version mise à jour de son logiciel n’est pas vulnérable à cette attaque et il existe un script que vous pouvez exécuter pour tester la vulnérabilité de vos points d’accès aux attaques. La leçon: toujours garder tous les logiciels à jour.

traits

- Disponible en versions 32 bits, 64 bits et ARM

- Plus de 300 outils de sécurité et de criminalistique préinstallés

- Documentation Linux multilingue comprenant des scénarios et des «recettes» afin que vous puissiez créer des images ISO complexes personnalisées

- Forums communautaires actifs

- L’un des nombreux projets de sécurité offensive – financé, développé et maintenu en tant que plate-forme de test de pénétration gratuite et open-source

- Possibilité de créer des installations de démarrage en direct entièrement personnalisées à stocker sur une clé USB

- Fournit une pléthore d’outils de pentesting connexes, y compris des métapaquets pour le sans fil, les applications Web, la criminalistique, la radio définie par logiciel, etc.

Open source Tails a été présenté comme une alternative à Kali Linux.

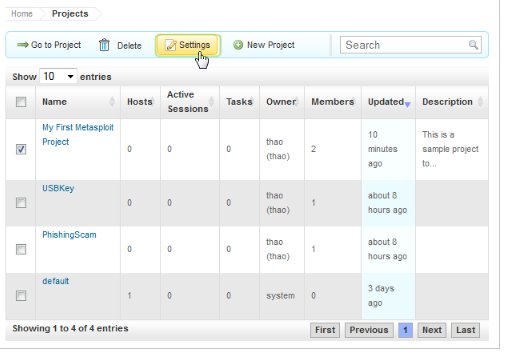

Metasploit

Auto-facturé comme le cadre le plus avancé et le plus populaire pouvant être utilisé pour le pentesting, Metasploit est un outil de premier ordre pour développer et exécuter du code d’exploitation contre une machine cible distante. L’outil (et d’autres) a été critiqué, à savoir qu’il permet aux pirates malveillants de créer et de réorganiser les exploits. Un exemple cité était l’exploit de jour zéro Windows 2005 qui était disponible dans Metasploit avant que tout correctif ne soit rendu public par Microsoft.

traits

- La communauté des développeurs Metasploit est constamment à l’œuvre pour créer de nouveaux modules d’exploit mais la grande chose à propos du framework est que vous pouvez facilement créer le vôtre. Au moment d’écrire ces lignes, Metaspolit avait environ 3000 exploits et plusieurs charges utiles pour chacun. L’exploit sous-jacent du ver de ransomware WannaCry qui a provoqué un certain chaos en 2023 est également disponible dans Metasploit.

- Metasploit est intégré à la suite d’outils Kali Linux. Metasploit, comme Kali Linux, fait également partie du réseau du projet Offensive Security.

- Le framework peut enregistrer des données dans sa propre base de données interne, c’est-à-dire sur votre système

- Intégré à Nmap (voir ci-dessous)

Une des alternatives les plus populaires à Metasploit est Nessus, un produit commercial.

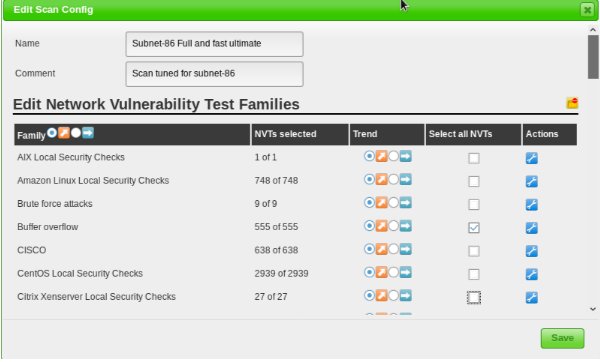

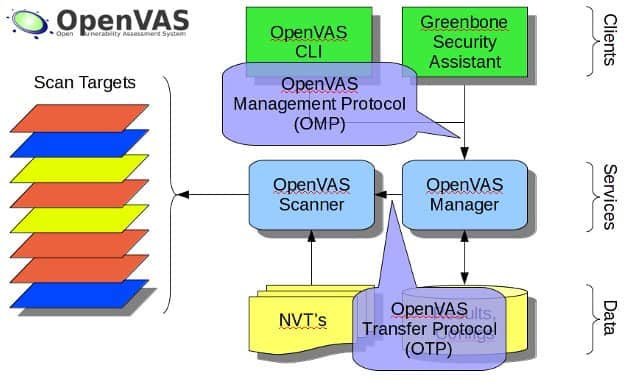

Système ouvert d’évaluation de la vulnérabilité (OpenVAS)

Kit de sécurité de numérisation comprenant divers services et outils. Le scanner lui-même ne fonctionne pas sur les machines Windows mais il existe un client pour Windows. Le scanner reçoit un flux, mis à jour quotidiennement, de tests de vulnérabilité réseau (NVT). L’Office fédéral allemand de la sécurité de l’information (BSI) a pris en charge diverses fonctionnalités du cadre logiciel OpenVAS ainsi que divers tests de vulnérabilité du réseau.

traits

- Base de données de vulnérabilités massives

- Capacité de tâches d’analyse simultanée

- Analyses planifiées

- Gestion faussement positive

En relation: Meilleurs scanners de vulnérabilité de réseau gratuits

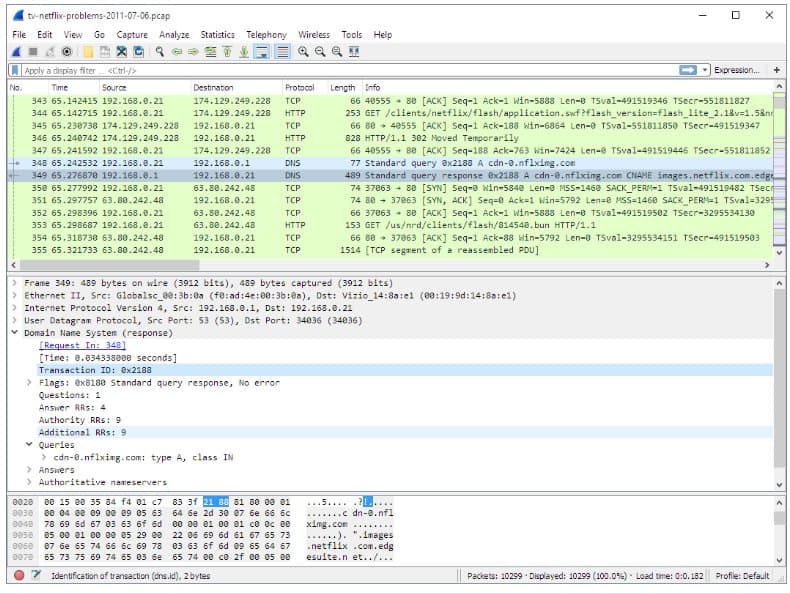

Wireshark

Affirme être, et semble certainement être, la norme de facto pour l’analyse de protocole de réseau dans de nombreuses entreprises commerciales et à but non lucratif. La question la plus fréquemment posée à propos de Wireshark est de savoir si elle est légale. Oui, ça l’est. Cela ne devient illégal que lorsque vous surveillez un réseau que vous n’êtes pas autorisé à surveiller. Wireshark fonctionne en saisissant et en examinant les paquets de données pour chaque requête unique entre l’hôte et le serveur; cependant, bien qu’il puisse mesurer des données, il ne peut pas manipuler des données. Wireshark figure en tête de la liste des renifleurs de packages les mieux notés d’Insecure.org. Cependant, il a par le passé eu sa propre part de failles de sécurité, alors assurez-vous d’avoir la dernière version.

traits

- Prend en charge une large gamme de protocoles allant de IP et DHCP à AppleTalk et BitTorrent

- Avec plus de 500 000 téléchargements par mois, Wireshark est probablement le choix le plus populaire de l’industrie pour le dépannage réseau

- Documentation complète et didacticiels de formation

- Le logiciel Wireshark sous-jacent est l’outil pcap (capture de package) qui comprend une interface de programmation d’application (API) pour capturer le trafic réseau

- Le mode Promiscuous permet la capture de paquets sur un réseau, qu’ils soient associés ou non à la «bonne» adresse dans un réseau

Pour une alternative plus simple, essayez tcpdump.

Voir également:

- Tutoriel Wireshark

- 8 meilleurs renifleurs de paquets et analyseurs de réseau

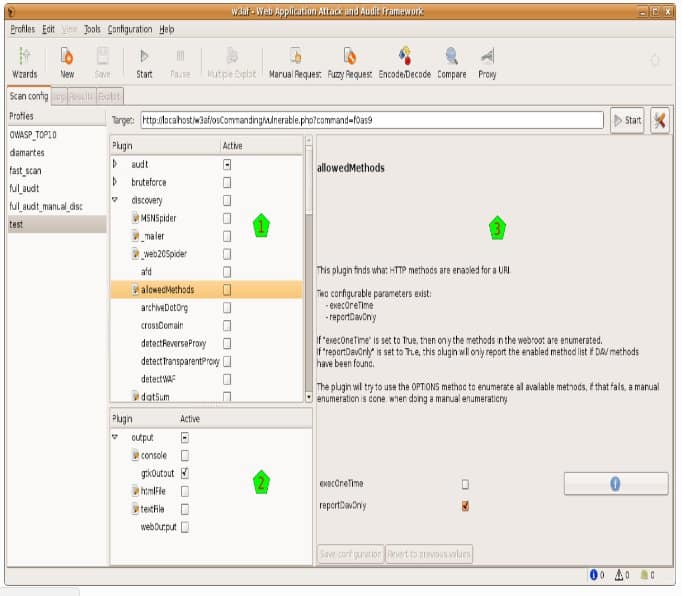

W3af

Cadre d’attaque et d’audit des applications Web et surnommé la version Web de Metasploit, il s’agit d’un outil de pentesting populaire et facile à utiliser. Mais ce peut être ce que les détracteurs appellent «buggy». Sur le site officiel, w3af a récemment admis avoir remarqué quelques «bugs désagréables». Apparemment, ces problèmes ont été résolus dans la dernière version. Le créateur de w3af est Andres Riancho, ancien directeur de Rapid7, qui à son tour est un partisan actuel de Metasploit.

traits

- Les vulnérabilités sont identifiées à l’aide de plugins, qui sont de courts morceaux de code Python qui envoient des requêtes HTTP aux formulaires et des paramètres de chaîne de requête pour identifier les erreurs et les mauvaises configurations

- Facile à utiliser pour les utilisateurs novices avec un gestionnaire de sortie simple et une interface graphique simple

- Permet la découverte des vulnérabilités des applications Web à l’aide de techniques d’analyse de boîte noire

- W3af est un outil recommandé sur le site Web de Kali Linux

Zed Attack Proxy (voir ci-dessous) est une alternative viable.

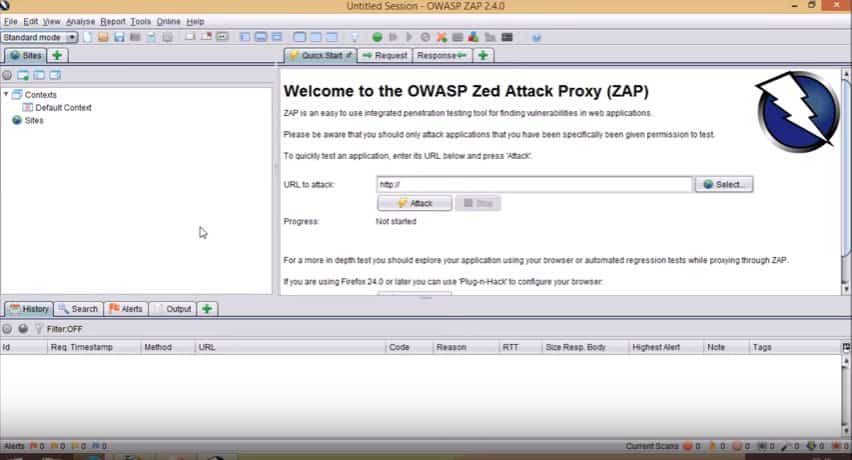

Zed Attack Proxy (ZAP)

Il peut vous aider à trouver automatiquement des failles de sécurité dans vos applications Web pendant que vous développez et testez vos applications. Peut être utilisé en saisissant une URL pour effectuer une analyse, ou vous pouvez utiliser cet outil comme proxy d’interception pour effectuer manuellement des tests sur des pages spécifiques. Il est soutenu par l’OWASP et une armée de bénévoles.

traits

- Écrit en Java, il est indépendant de la plate-forme afin que les testeurs qui ne veulent pas travailler sur Linux puissent facilement utiliser ZAP sur Windows

- La sensibilité aux faux positifs peut être configurée (faible, moyenne ou élevée)

- Les tests peuvent être enregistrés et repris à un stade ultérieur

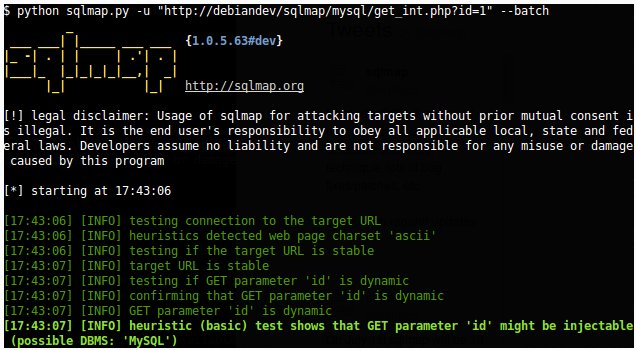

SQLMap

Un outil de pentesting open source qui automatise le processus de détection et d’exploitation des failles d’injection SQL et la prise en charge des serveurs de base de données back-end. Un critique a commenté: «Je l’utilise normalement pour l’exploitation uniquement parce que je préfère la détection manuelle afin d’éviter de stresser le serveur Web ou d’être bloqué par des périphériques IPS / WAF.» Dans les forums en ligne, cet outil reçoit des critiques très enthousiastes. Vous pouvez en savoir plus sur la carrière des deux talentueux développeurs de cet outil – Miroslav Stampar et Bernado Damele A.G. – sur LinkedIn.

SQLNinja est une alternative également exécutée.

traits

- Prise en charge complète des systèmes de gestion de base de données MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, HSQLDB et Informix.

- Prise en charge complète de six techniques d’injection SQL: aveugle basé sur booléen, aveugle basé sur le temps, basé sur une erreur, basé sur une requête UNION, requêtes empilées et hors bande.

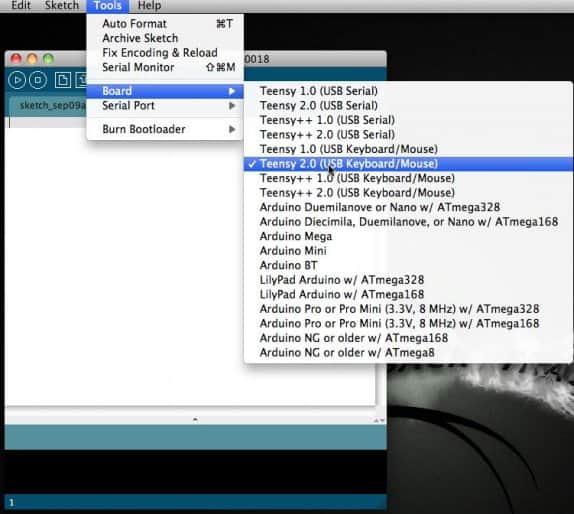

Le projet Android Open Pwn (AOPP)

Une variante de piratage du projet Android Open Source (AOSP), une initiative lancée pour guider le développement de la plate-forme mobile Android. Il est utilisé comme base par quiconque souhaite créer ou personnaliser une ROM Android (essentiellement une version personnalisée du système d’exploitation Android). L’AOPP a permis le développement de Pwnix, la première ROM Android conçue à partir de zéro pour le piratage et le pentesting de réseau. Il s’agit d’un outil gratuit et léger qui aide les pirates informatiques à effectuer des tests sur le pouce depuis les frontaux Android. Le logiciel a été construit sur DEBIAN et comprend un certain nombre d’outils de pentesting courants, notamment Netcat, Wireshark, Kismet, Cryptcat et d’autres. AOPP permet aux développeurs de créer leurs propres plates-formes de test de pénétration mobile: téléphones ou tablettes Pwn personnalisés.

traits

- Découverte Bluetooth et sans fil en temps réel

- Héberge le dernier environnement Kali Linux (Rolling Edition)

- Contrôle précis des autorisations pour toutes les applications et tous les services Android

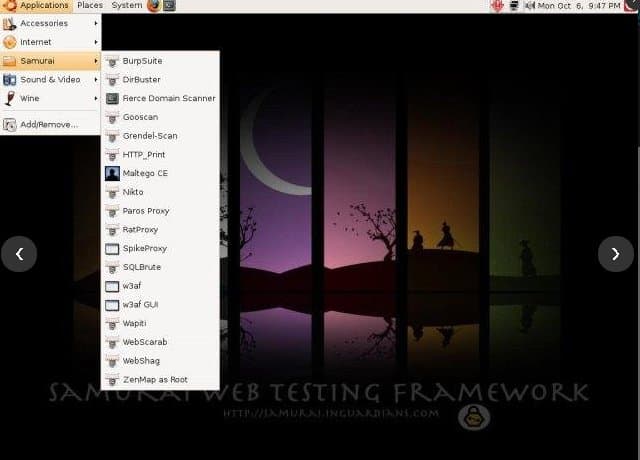

Samurai Web Testing Framework

Le Samurai Web Testing Framework est une machine virtuelle, prise en charge sur VirtualBox et VMWare, qui a été préconfigurée pour fonctionner comme un environnement de pentesting Web. Le kit comprend des outils de reconnaissance tels que le scanner de domaine Fierce et Maltego. Les outils de cartographie incluent WebScarab et ratproxy. W3af et Burp sont les outils de choix pour la découverte. Pour l’exploitation, la phase finale, BeEF et AJAXShell sont inclus. Un critique a écrit: “Très puissant, et exempt des bêtises commerciales habituelles associées à des logiciels similaires.”

traits

- La machine virtuelle comprend un wiki préconfiguré, configuré pour être la banque d’informations centrale pendant votre pentest

La boîte à outils de l’ingénieur social (SET)

Conçu pour effectuer des attaques avancées contre l’élément humain, il comprend un certain nombre de vecteurs d’attaque personnalisés qui vous permettent de lancer rapidement une attaque crédible. Son objectif principal est d’automatiser et d’améliorer de nombreuses attaques d’ingénierie sociale qui se produisent chaque jour. Les outils peuvent créer un site Web malveillant, envoyer des e-mails avec un fichier malveillant comme charge utile, créer et envoyer des SMS et générer un QRCode vers une URL spécifique.

Selon le créateur Dave Kennedy, «En tant qu’adversaires simulés pour les entreprises, en tant que testeurs de plumes, nous essayons toujours d’exécuter les exploits logiciels les plus récents et les plus importants et les plus sexy du marché. Mais maintenant, quand je fais un test au stylo, je n’exécute même plus d’exploit. Les techniques construites dans la boîte à outils de l’ingénierie sociale ne tirent pas parti des exploits. Ils utilisent des moyens légitimes de fonctionnement de Java, des moyens légitimes de fonctionnement des e-mails pour attaquer une victime. »Kennedy affirme que son logiciel est téléchargé un million de fois chaque fois qu’une nouvelle version est publiée..

Une fois que vous l’avez installé, accédez à TrustedSec pour obtenir de l’aide sur son utilisation..

traits

- Bien que l’outil soit facile à utiliser, il ne s’agit que de la ligne de commande

- Aligné avec PenTesters Framework (PTF), qui est un script Python conçu pour les distributions basées sur Debian / Ubuntu / ArchLinux pour créer une distribution familière pour le pentesting

- Github fournit un certain nombre de tutoriels pour travailler avec SET

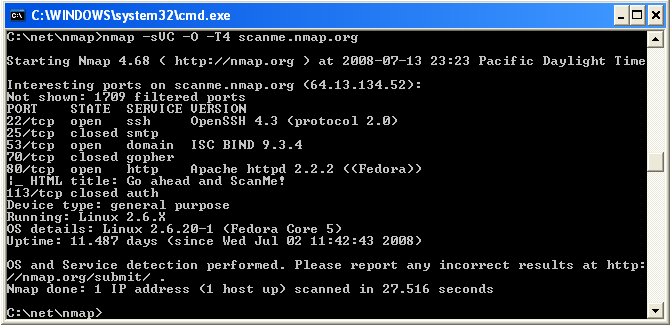

Nmap

Network Mapper existe depuis les années 90. Pas strictement pour le pentesting, c’est un excellent outil de découverte de réseau et d’audit de sécurité pour que les pirates éthiques explorent leurs cibles. Nmap fournit une carte complète d’un réseau cible. Pour chaque port analysé, vous pouvez voir quel système d’exploitation est en cours d’exécution, quels services et la version de ce service, quel pare-feu est utilisé, etc. Ces fonctionnalités sont extensibles par des scripts qui fournissent une détection de service plus avancée. Vous pouvez trouver une liste complète des scripts Nmap ici et notre guide de Nmap ici.

traits

- Prend en charge des dizaines de techniques avancées pour cartographier les réseaux remplis de filtres IP, de pare-feu, de routeurs et d’autres obstacles.

- La plupart des systèmes d’exploitation sont pris en charge, notamment Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga, etc..

- Les versions traditionnelles en ligne de commande et graphiques (GUI) sont disponibles

- Bien documenté et pris en charge. NMap recommande à tous les utilisateurs de s’abonner à la liste d’annonces nmap-hackers à faible trafic. Vous pouvez également trouver Nmap sur Facebook et Twitter.

- Nmap a remporté de nombreux prix, dont celui de «Produit de sécurité de l’année de l’information» par Linux Journal, Info World et Codetalker Digest.

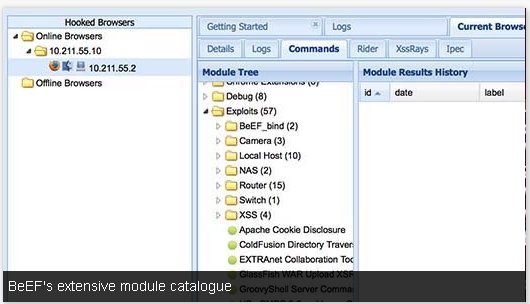

BeFF

Le Browser Exploitation Framework est un outil de test de pénétration unique qui se concentre sur les navigateurs Web (par opposition aux systèmes d’exploitation ou aux applications). Il utilise des vecteurs d’attaque côté client pour évaluer la vulnérabilité de cette porte ouverte du système, le navigateur, par opposition au périmètre de réseau protégé et au système client. Il s’agit de «raccorder» un ou plusieurs navigateurs Web et de les utiliser comme têtes de pont pour lancer des modules de commande dirigés et d’autres attaques contre le système à partir du contexte du navigateur. Une fois le navigateur de la victime connecté, un certain nombre de commandes peuvent être exécutées, par ex. Obtenez les domaines visités, obtenez les URL visitées, obtenez tous les cookies, la webcam ou prenez les contacts Google. La commande Webcam affiche la boîte de dialogue Adobe Flash «Autoriser la webcam?» À un utilisateur et une fois qu’il a confirmé, le logiciel commencera à vous envoyer des photos de l’écran de l’utilisateur

traits

- Intégré à Kali Linux

- GUI facile à utiliser

- Grande base de connaissances

- Sélection étendue de modules de l’ingénierie sociale au tunneling, de la découverte du réseau à la collecte d’informations

- Vous permet d’inclure des modules Metasploit directement dans l’arborescence des modules de commande BeEF

- Explications simples sur la façon de créer vos propres modules

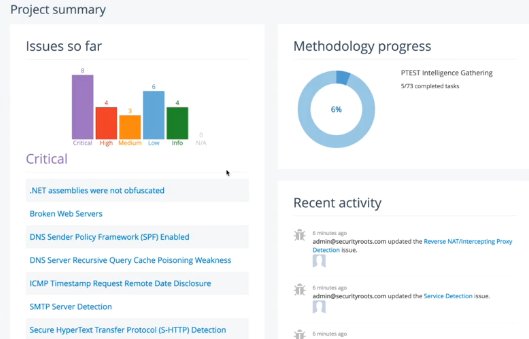

Dradi

Un framework open source et un outil de reporting pour permettre un partage efficace des informations et une collaboration entre les participants dans un test de plume. Il fournit un référentiel centralisé d’informations pour gérer votre projet de pentesting et suivre où vous en êtes dans le processus.

traits

- Indépendant de la plateforme

- Combinez la sortie de différents outils et générez des rapports

- Se connecte à plus de 19 outils différents, dont Burp, Nessus, Nmap, Qualys; alternativement, créez votre propre connecteur

- Forum de la communauté

Ressources d’apprentissage pentesting gratuites

PicoCTF (Niveau secondaire) – La plus grande compétition de piratage au monde avec des défis de piratage que les élèves peuvent explorer seuls ou en équipe.

Veronis (Débutant) – Un guide en sept parties sur le piratage éthique pour les débutants absolus, couvrant l’art du pentesting de l’évaluation des risques aux bases de l’exploitation.

Tutoriels Point (Débutant) – Un guide de démarrage rapide des concepts de base, par exemple la différence entre le piratage éthique et les tests de pénétration. Vous pouvez télécharger le tutoriel au format PDF.

PenTest Guru (Intermédiaire) – Il s’agit d’un travail en cours, à commencer par les fondamentaux du réseau. Les articles sont très détaillés et bien présentés avec des images et des illustrations. Ce site d’apprentissage peut vous aider à développer régulièrement vos connaissances techniques en morceaux réguliers de la taille d’une bouchée..

Cybrary (Avancé) – Excellente ressource comprenant des vidéos gratuites bien présentées. Le cours Advanced Penetration Testing, par exemple, couvre «comment attaquer à partir du Web en utilisant des scripts intersites, des attaques par injection SQL, l’inclusion de fichiers distants et locaux et comment comprendre le défenseur du réseau». Pour vous donner une idée de ce à prévoir, les modules incluent Linux, la programmation, Metasploit, la collecte d’informations, l’exploitation, la capture du trafic, les mots de passe et l’analyse. Les tests et certifications doivent être payés.

Chèvre Web (Intermédiaire) – Une application Web J2EE délibérément non sécurisée maintenue par OWASP conçue pour donner des leçons de sécurité sur les applications Web. Dans chaque leçon, les utilisateurs doivent démontrer leur compréhension d’un problème de sécurité en exploitant une véritable vulnérabilité dans l’application WebGoat. Par exemple, dans l’une des leçons, l’utilisateur doit utiliser l’injection SQL pour voler de faux numéros de carte de crédit. Les développeurs appellent WebGoat une plate-forme d’enseignement et de piratage.

Projet de sécurité des applications Web ouvertes (OWASP) – Une communauté ouverte dédiée à permettre aux organisations de développer, acheter et maintenir des applications fiables. Gardez une copie de leur Guide de test des applications Web à vos côtés. Il comprend une section sur les tests de pénétration.

Le côté le plus léger du pentesting

Les pentesters sont membres d’un groupe généralement appelé hackers au chapeau blanc. Pour l’homme de la rue, il y a quelque chose d’assez fou, mauvais et dangereux, mais aussi quelque chose de nettement attrayant. Le penchant de Hollywood pour dépeindre le piratage comme une occupation plutôt glamour n’a pas aidé, par exemple Algorithm, War Games, Black Hat, The Matrix et Hacker. Takedown est un incontournable, basé sur l’histoire de la capture du pirate informatique Kevin Mitnick.

Lisez ici une histoire (légèrement irrévérencieuse) sur le pentesting directement de la bouche d’un pirate à chapeau blanc. Et, pour en savoir plus sur la vie d’un stylo-testeur, lisez le journal de David Beesley.

Où ensuite?

La source ultime d’outils et de ressources de pentesting gratuits doit être GitHub. Cependant, la richesse des informations disponibles peut être un peu intimidante pour les débutants. Au lieu de cela, essayez d’abord des laboratoires de test de pénétration en ligne amusants et des défis où vous pouvez pratiquer vos compétences de pentesting:

- Aman Hardikar (il y a quelques liens morts ici mais quelques bons aussi)

- Vérifiez Marx

- Pirater ce site

- Hack the Box

- PenTesterLabs

Vous pouvez en savoir plus sur les autres outils de sécurité gratuits pour votre boîte à outils de piratage éthique ici.

Piratage (éthique) heureux avec nos outils de pentesting gratuits!

«Piratage éthique» par Snnysrma sous licence CC BY 2.0

dit doit effectuer des tests de pénétration réguliers pour sassurer que leurs systèmes sont sécurisés. Les tests de pénétration peuvent également aider à identifier les vulnérabilités avant quelles ne soient exploitées par des pirates malveillants, ce qui peut aider à prévenir les pertes de données et les violations de la vie privée. En fin de compte, le pentesting est un élément essentiel de la boîte à outils dun pirate éthique, et les outils de pentesting gratuits présentés dans cet article sont une ressource précieuse pour les débutants et les professionnels de la cybersécurité.