ما هو WPA3؟ يُشار إلى الوصول المحمي بالدقة اللاسلكية (WPA) غالبًا كمعيار أو بروتوكول أمان يستخدم لتشفير شبكات Wi-Fi وحمايتها مثل تلك التي ربما تستخدمها في المنزل أو العمل ، ولكنه في الواقع برنامج شهادات أمان تم تطويره بواسطة Wi واي فاي التحالف لتأمين شبكات الكمبيوتر اللاسلكية.

يعد WPA3 ، الذي تم إصداره في يونيو 2023 ، خليفة WPA2 ، الذي وصفه خبراء الأمن بأنه “معطل”. وكان الهدف من تطوير WPA3 هو تحسين WPA من حيث بساطة الاستخدام وزيادة قوة التشفير. مثل سابقه ، فهو يأتي في الإصدارات الشخصية و Enterprise ، لكن هذا الإصدار يتحسن على WPA2 من خلال ميزات تشفير وتشفير أكثر قوة ، وحل للخطأ المدمج في WPA2 ، KRACK. ويشمل أيضًا وظيفة لتبسيط اتصال أجهزة IoT wifi وتأمينها بشكل أفضل.

المشكلة

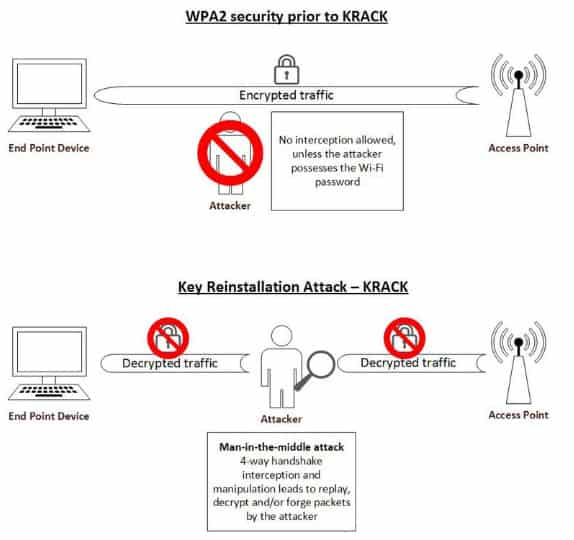

يمكن تصنيف عيب KRACK (هجوم إعادة التثبيت الرئيسية) على أنه هجوم شديد الإعادة ، وهو شكل من أشكال هجوم الرجل في الوسط. تكمن المشكلة الأساسية في WPA2 ، التي أبرزها اكتشاف KRACK ، في وجود خلل في معيار شهادة WPA2 نفسه وليس نقطة ضعف ناتجة عن التكوين السيء للمنتج أو تنفيذ الخدمة.

سنتعمق في KRACK لاحقًا ، ولكن خلاصة القول هي أن أي تنفيذ صحيح ل WPA2 من المرجح أن يكون ضعيفًا ؛ مشكلة عدم الحصانة متأصلة في بروتوكول WPA2.

الحل

استجابةً لهذه الكارثة ، في يونيو 2023 ، أعلنت Wi-Fi Alliance® عن إدخال أمان Wi-Fi CERTIFIED WPA3 ™ ، وهو معيار لشهادة wifi:

- يعالج مشكلة عدم حصانة KRACK

- ترقية WPA2 مع ميزة أمان إضافيةس. يعد هذا الأمر مهمًا نظرًا لوجود ثغرات أمنية متعددة لشبكات wifi أكثر جاذبية للمتسللين وأسهل بكثير للاختراق من KRACK.

ما هو WPA3؟ يمكن مقارنة شهادة WPA3 للأجهزة اللاسلكية بشهادة جديرة بالثقة لسيارتك. بدون شهادة ، لا يمكن لبائعي الأجهزة المطالبة بالتوافق مع معايير أمان Wi-Fi Alliance.

من الممكن ان تكون بعض الوقت قبل أن يحصل WPA3 على اشتراك كامل بواسطة مستخدمي wifi. في غضون ذلك ، سوف تستمر “أجهزة WPA2 في التشغيل البيني وتوفير الأمان المعترف به” ، وفقًا لتحالف Wi-Fi. لا يزال WPA2 إلزاميًا لجميع الأجهزة المعتمدة من wifi خلال الفترة الانتقالية.

ما هو WPA3 وهل هو آمن?

ستبحث هذه المقالة في كيفية تحسين WPA3 على أمان WPA2 ، ووضع KRACK في منظورها الصحيح. على الرغم من أن WPA3 هو بالتأكيد طريق الأمان الصحيح الذي يجب اتخاذه في المستقبل ، يجب على المستخدمين التأكد من تطبيقهم لـ استراتيجية متعددة الطبقات للأمن لحماية جميع جوانب شبكة واي فاي الخاصة بهم. لا يكفي WPA3 لحماية شبكات wifi تمامًا ، على الرغم من أن التحسينات الأخرى غير تصحيح KRACK تقطع شوطًا طويلًا نحو سد الثغرات الأمنية الأخرى لشبكة wifi. سنناقش أيضًا بعض الانتقادات التي وجهت إلى WPA3. أخيرًا ، سنتطرق إلى بعض الطرق التي يمكن بها لمستخدمي المنازل والشركات ممارسة شبكة wifi آمنة. هل WPA3 آمن؟ دعونا معرفة ذلك.

مدى الضعف KRACK

تسبب اكتشاف KRACK في بعض القلق في مجتمع تكنولوجيا المعلومات ، والسبب في أن العديد من أجهزة wifi تستخدم WPA2 ، والمزيد والمزيد من الناس يستخدمون هذه الأجهزة للاتصال بالإنترنت. وفقًا لـ Wigle ، اعتبارًا من يناير 2023 ، كان هناك أكثر من 400 مليون اتصال لاسلكي في جميع أنحاء العالم. KRACK يمكن أن تجعل نسبة كبيرة منهم عرضة للهجوم. (بالمناسبة ، لم تكن هناك هجمات موثقة KRACK في البرية حتى الآن.)

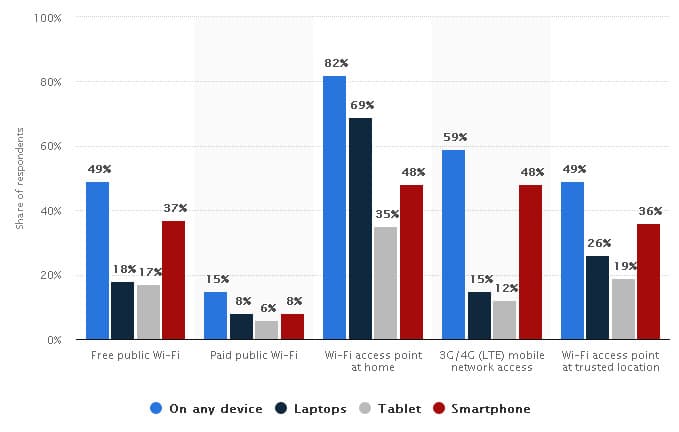

الوصول إلى الإنترنت اللاسلكي وفقًا لمستخدمي الإنترنت في جميع أنحاء العالم اعتبارًا من يونيو 2015 ، حسب الجهاز (مصدر: Statista)

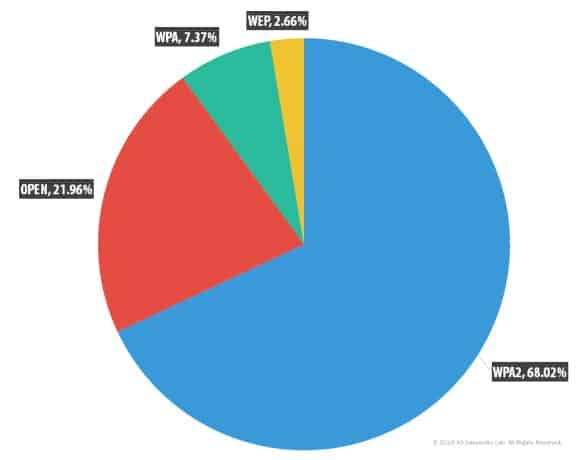

ما مدى أمان معايير تشفير WiFi الحالية?

- الخصوصية المكافئة السلكية (WEP) – غير موثوق بها للغاية ولكن لا يزال قيد الاستخدام. وفقًا لـ Kaspersky Labs ، سيستغرق الأمر للمتسللين بضع دقائق فقط للقضاء على الشبكات المحمية بواسطة WEP.

- الشبكات المفتوحة – لا أمان على الإطلاق.

- الوصول المحمي بالدقة اللاسلكية (WPA) – في عام 2002 ، كان المقصود من WPA أن يكون مجرد تدبير وسيط لاستبدال WEP ، وحل محله WPA2 في عام 2004. كانت مشكلة WPA هي استخدام بروتوكول تشفير TKIP غير الفعال وغير الآمن.

- الوصول المحمي بالدقة اللاسلكية 2 (WPA2)

- ال شخصي الإصدار آمن بشكل معقول ولكنه عرضة لهجمات القوة والقاموس. قد يسمح باعتراض الاتصالات (المصافحة) بين نقطة الوصول والجهاز في بداية جلسة wifi.

- ال مشروع – مغامرة الإصدار محمي إلى حد ما من اعتراضات المصافحة لأنه يستخدم إجراءات ترخيص شركة إضافية.

- الوصول المحمي بالدقة اللاسلكية 3 (WPA3) – يستبدل WPA2 اعتبارًا من يناير 2023 على الرغم من أن الأمر سيستغرق بعض الوقت حتى يتم طرحه. يوفر أفضل أمان wifi في الوقت الحالي.

ضع في اعتبارك أن الأجهزة المحمية فقط WPA2 معرضة بشكل خاص لهجوم KRACK. لا يتم تشفير شبكة مفتوحة وغير مؤمنة وعرضة لأي نوع من أنواع الهجمات ، ولكن ليس من حيث KRACK لأنها لا تستخدم WPA2.

أنواع التشفير المستخدمة في النقاط الساخنة واي فاي العامة عالميا (مصدر: شبكة أمان Kaspersky (KSN)

تشبيه الكراكينج

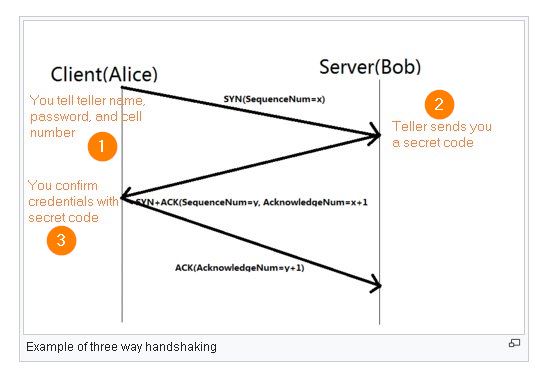

تكمن العيوب في مفاوضات المصافحة – النقطة التي تلتقي فيها نقطة الوصول (AP) وجهاز التوجيه وتحية لتأكيد بيانات اعتماد العميل – في لب نقطة الضعف في WPA2. سوف نلقي نظرة أكثر تعمقا على السبب في القسم التالي حيث سنستكشف ما هو WPA3.

لضبط المشهد ، إليك تشبيه للمصافحة العملية (إذا سمحت للخيال بترخيص قليل.)

رسم توضيحي لمصافحة ثلاثية الاتجاهات كما هو موضح في القياس أدناه (مصدر: ويكيبيديا ، مع تعديلات)

-

- دعنا نتظاهر بأنك في البنك وسأل الصراف عن اسمك وكلمة مرورك ورقم هاتفك قبل أن يمنحك المال. لقد وافقت أنت والبنك على هذا الإجراء الأمني لإثبات أنك الشخص الذي تقوله أنت عندما تقوم بسحب الأموال.

- يمكنك إعطاء الصراف اسمك وكلمة المرور ورقم الخلية. في هذا البنك ، تتمثل الخطوة التالية في إرسال البنك إلى هاتفك أ الرمز السري والتي سوف تستخدمها لتأكيد هويتك.

- في هذه الأثناء ، من دون علمك ، هناك شخص يقف خلفك في الطابور وهو يتنصت وسمع اسمك وكلمة مرورك ، والأهم من ذلك الرمز السري.

- بعد أن تغادر البنك ، يتنصت المتنصت على الصراف ، وعلى الرغم من أن الرمز السري الخاص بك لا يزال ساري المفعول ، فإنه يسحب آخر أموالك باستخدام اسمك المسروق وكلمة المرور و الرمز السري.

ربما تكون قد رصدت نقطة الضعف في السيناريو أعلاه ؛ تم اختراق الأمان في مرحلة ما عند إنشاء بيانات اعتمادك ؛ ليس عندما كانت بيانات الاعتماد الخاصة بك ، ولكن بسبب عندما تركت البنك ، كان رمزك السري لا يزال ساري المفعول. إذا لم يكن الأمر كذلك ، فلن يكون اسمك وكلمة المرور ورقم هاتفك الخلوي ورمزك السري مفيدًا للمتنصت.

هناك تطور في هذه القصة: الصراف ومتنصت في cahoots. هذا الصراف المزيف في الواقع قد خدع الصراف الحقيقي (من هو على الغداء) وهذا هو رجل في منتصف الهجوم. كلا المجرمين لديهم الآن بيانات الاعتماد الخاصة بك.

هذه المشكلة ، كما سنرى ، هي ما يحل WPA3.

كيف هو WPA2 عرضة للخطر?

الضعف الرئيسي في WPA2 هو مصافحة رباعية الاتجاه يستخدم لتأمين اتصالات wifi باستخدام مفتاح مشترك مسبقًا (PSK). (في WPA3 ، يتم استبدال PSK بمصادقة في نفس الوقت للمصادقة على المساواة (SAE).)

في هذا القسم ، سوف نستخدم التشبيه من القسم السابق للمساعدة في توضيح المشكلة.

مفتاح مشترك مسبقًا (PSK)

يمكن مقارنة الجزء الأولي من التحقق الأمني الذي أجريته في البنك في القياس أعلاه بشكل فضفاض بـ WPA2-PSK, المصادقة الأمر الذي يتطلب اتصال الفرد بشبكة wifi (اطلب المال في البنك في الاستعارة) باستخدام عبارة مرور. تشير PSK إلى “السر المشترك” ، في هذه الحالة ، كلمة مرور.

ملاحظات:

- WPA2 بدون PSK هو خيار يستخدم إذا كنت تريد استخدام خادم مصادقة. يجب أن تختار الشركة هذا الخيار إذا كانت تريد تعيين مفاتيح فريدة لأجهزة الموظف. إذا تم اختراق أحد المفاتيح ، فلن يحتاج العمل إلا إلى إنشاء مفتاح جديد لجهاز واحد. هذا من شأنه أيضًا أن يمنع الأجهزة الأخرى من التعرض لمفتاح مفقود أو مسروق ، وهو ما قد يحدث إذا استخدمت جميع الأجهزة نفس المفتاح.

- ما هو الفرق بين WPA2-PSK و WPA2-الشخصية? يتم استخدام المصطلحات بالتبادل على الرغم من WPA2- شخصي يدل استخدام AES ، بينما WPA2-PSK يدل اختيار بين كبار السن TKIP و AES. كما هو موضح في مدونة Cisco ، تسمح بعض الأجهزة باستخدام WPA مع AES و WPA2 مع TKIP. AES اختياري في WPA ولكن في WPA2 ، AES إلزامي و TKIP اختياري. يشير كلا المصطلحين إلى استخدام PSK وهو ما يميز WPA2-Personal عن WPA2-Enterprise.

مصافحة رباعية

يسمى مصادقة الاعتماد في مجال الاتصالات السلكية واللاسلكية المصافحة. في البنك ، تبادلت أنت والبائع مصافحة ثلاثية الخطوات لتأسيس بيانات الاعتماد الخاصة بك ، الرمز السري هو المصافحة النهائية في العملية.

جميع شبكات واي فاي استخدام مصافحة رباعية الاتجاه.

في الرسم التوضيحي أدناه ، نقطة الوصول إلى شبكة wifi المزيفة هي الجهة المزيفة التي تعاملت معها في البنك.

شكل توضيحي لكيفية اعتراض هجوم KRACK على مصافحة رباعية الاتجاهات (مصدر: Enisa)

يوضح Rowell Dionicio ، الذي يكتب لـ Packet6: “المهاجم سوف يقوم بانتحال نقطة وصول حقيقية و خداع عميل للانضمام إلى نقطة الوصول المارقة ولكن يسمح لإكمال مصادقة Wi-Fi. لسحب هجوم KRACK ، سيقوم المهاجم بإعادة تشغيل رسالة داخل المصافحة رباعية الاتجاهات. العيب هنا هو أن جهاز الضحية سيقبل إعادة تشغيل إحدى هذه الرسائل عندما لا ينبغي ذلك. وهكذا السماح للمهاجم باستخدام مفتاح مستخدم مسبقًا. يجب استخدام المفتاح مرة واحدة فقط وهذه هي أهداف هجوم KRACK الخاطئة. “

يستمر Dionicio: “إن الإصلاح التقني لـ KRACK Attack هو منع إعادة استخدام قيم nonce. يجب ألا تقبل الأجهزة المفاتيح المستخدمة مسبقًا.”

اقرأ شرحًا تقنيًا أكثر عن إعادة استخدام nonce بواسطة Mathy Vanhoef ، باحث KRACK.

هل WPA3 آمن؟ بالتأكيد ، ولكن هناك تحسينات على WPA2 أيضًا

حقق إعلان WPA3 بضع موجات ولكن الأمر سيستغرق بعض الوقت حتى يتم طرحه. في غضون ذلك ، سيتم أيضًا نشر بعض تحسينات WPA2:

- فرض اعتماد إطارات الإدارة المحمية (PMF) على جميع أجهزة “Wi-Fi CERTIFIED”

- التأكد من قيام البائعين بإجراء فحوصات منتظمة على الأجهزة المعتمدة (Sourcه: كوميسوم)

- توحيد مجموعة التشفير 128 بت (Sourcه: كوميسوم)

ما هي نسختين WPA3?

يأتي WPA في نسختين يستندان إلى متطلبات المستخدم النهائي (الاستخدام المنزلي أو التجاري). من ناحية ، لا يوجد فرق كبير بين WPA3-Personal و WPA3-Enterprise ، على الرغم من أن الأخير آمن أكثر كما كان مصممة لحماية البيانات الحساسة للغاية والمؤسسات الكبيرة.

دعونا نلخص بسرعة الإصدارين كما هو موضح في تحالف Wi-Fi. بالنسبة للمبتدئين ، كلا الإصدارين:

- استخدم أحدث أساليب الأمان

- عدم السماح بالبروتوكولات القديمة التي عفا عليها الزمن

- تتطلب استخدام إطارات الإدارة المحمية (PMF). “تحمي إطارات عمل إدارة البث الأحادي من التنصت والتزوير ، وتحمي إطارات عمل إدارة الإرسال المتعدد من التزوير” ، وفقًا لتحالف Wi-Fi. باختصار ، تصف ويكيبيديا إطارات الإدارة بأنها “الآليات التي تتيح تكامل البيانات وأصالة منشأ البيانات وحماية إعادة التشغيل.” يمكنك العثور على وصف تقني لكيفية عملها على موقع Cisco الإلكتروني.

WPA3-الشخصية

يوفر هذا الإصدار المصادقة المستندة إلى كلمة المرور مع أمان جيد حتى عندما يختار المستخدمون كلمات مرور قصيرة أو ضعيفة. لا يتطلب خادم مصادقة وهو المستخدم الأساسي للبروتوكول الذي تستخدمه الشركات الصغيرة.

- يستخدم تشفير 128 بت

- يستفيد من المصافحة المتزامنة للمساواة (SAE) التي تحمي من هجمات القوة الغاشمة

- يعني Incorporates Forward Secrecy أنه يتم إنشاء مجموعة جديدة من مفاتيح التشفير في كل مرة يتم فيها إجراء اتصال WPA3 ، لذلك إذا تم اختراق كلمة المرور الأولية ، فلن تكون مهمة

- يعزز الأمن على الشبكات العامة

- يدير بسهولة الأجهزة المتصلة

- يتيح تحديد كلمة المرور الطبيعية ، والتي يزعم تحالف Wi-Fi أنه سوف يسهل على المستخدمين تذكر عبارات المرور

WPA3-المؤسسة

يوفر حماية إضافية لشبكات المؤسسات التي تنقل البيانات الحساسة ، على سبيل المثال ، الحكومات ومؤسسات الرعاية الصحية والمؤسسات المالية. يتضمن وضع أمان الحد الأدنى للقوة 192 بت اختياريًا ، ومتوافقًا مع مجموعة خوارزمية الأمن القومي التجاري (CNSA) من لجنة أنظمة الأمن القومي. كان هذا طلبًا من حكومة الولايات المتحدة.

الفرق الرئيسي بين WPA3-Personal و WPA3-Enterprise هو في مستوى المصادقة. يستخدم الإصدار الشخصي PSK وإصدار Enterprise مجموعة من الميزات التي تحل محل IEEE 802.1X من WPA2-Enterprise. تفضل بزيارة Wi-Fi Alliance للحصول على المواصفات الفنية.

لمزيد من المعلومات ، يوضح Eric Geier ، الذي يكتب في Cisco Press ، كيف يمكن للشركات الانتقال إلى WPA3-Enterprise.

ميزات WPA3 جديدة

أربعة مجالات للتحسين

تم تصميم أربع ميزات جديدة في WPA3 لتحسين WPA2. ومع ذلك, واحد فقط من هذه إلزامي للحصول على شهادة WPA3: مصافحة التنين. فيما يلي ملخص موجز للميزات الرئيسية. سنتناول المزيد من التفاصيل لاحقًا في هذا القسم.

- مصافحة أكثر أمنا – يتطلب بروتوكول المصادقة المتزامنة للمساواة (SAE) (ويعرف أيضًا باسم مصافحة اليعسوب) تفاعلًا جديدًا مع الشبكة في كل مرة يطلب فيها الجهاز مفتاح تشفير ، مما يؤدي إلى إبطاء معدل محاولة الهجوم وجعل كلمة المرور أكثر مقاومة للقاموس والقوة الغاشمة الهجمات. كما يمنع فك تشفير البيانات دون الاتصال بالإنترنت.

- استبدال الإعداد المحمي بالدقة اللاسلكية (WPS) – طريقة أبسط لإضافة أجهزة جديدة بشكل آمن إلى شبكة باستخدام بروتوكول توفير أجهزة Wi-Fi (DPP) ، والذي يسمح لك بإضافة أجهزة جديدة بشكل آمن إلى شبكة باستخدام رمز QR أو كلمة مرور. سهل الاتصال يجعل الإعداد سهلاً على الأجهزة المتصلة وأجهزة إنترنت الأشياء المتصلة.

- تشفير غير مصادق – حماية أفضل عند استخدام النقاط الساخنة العامة باستخدام فتح شبكة Wi-Fi الذي يوفر تشفيرًا غير مصادق ، وهو معيار يسمى التشفير اللاسلكي الانتهازي (OWE).

- أحجام مفاتيح جلسة أكبر – ستدعم WPA3-Enterprise الأحجام الرئيسية بما يعادل أمان 192 بت أثناء مرحلة المصادقة ، والتي سيكون من الصعب كسرها.

دعنا نلقي نظرة أكثر تفصيلاً على سلسلة المختصرات المذكورة أعلاه.

المصادقة المتزامنة للمساواة (SAE) ضد هجمات القوة الغاشمة

SAE عبارة عن تبادل مفاتيح آمن يستند إلى كلمة المرور المستخدمة من قبل الإصدار WPA3- شخصي لحماية المستخدمين من هجمات القوة الغاشمة. إنه مناسب تمامًا لشبكات الشبكات ، التي تحصل على اسمهم من الطريقة التي تنشئ بها تغطية wifi. تصف Comparitech الإعداد ببساطة: “من خلال وضع العديد من الأجهزة في جميع أنحاء منزلك ، كل منها ترسل إشارة لاسلكية ، فإنك تنشئ” شبكة “أو شبكة من التغطية اللاسلكية حول منزلك. هذا يساعد في القضاء على البقع الميتة أو الضعيفة “.

فوائد SAE:

- استنادًا إلى تبادل مفاتيح IEFT Dragonfly ، نموذج تشفير للمصادقة باستخدام كلمة مرور أو عبارة مرور ، وهو مقاوم للهجمات النشطة وغير النشطة ، وهجمات القاموس دون اتصال بالإنترنت.

- تمكن إلى الأمام السرية التي عدم السماح للمهاجمين بتسجيل إرسال مشفر يمكن أن يتم فك تشفيره لاحقًا في حالة تعرض كلمة مرور الشبكة اللاسلكية للخطر في المستقبل

- يسمح فقط كلمة مرور واحدة تخمين لكل جلسة. حتى إذا قام المهاجمون بسرقة البيانات أملاً في تكسير كلمة المرور في أوقات فراغهم في وضع عدم الاتصال ، فسيتم إحباطهم بواسطة ميزة التخمين الوحيدة لأن عليهم “السؤال” عن موجه wifi في كل مرة إذا كان تخمينهم صحيحًا. في الأساس ، هذا يحد المهاجم من الهجمات في الوقت الحقيقي. كان هناك بعض التساؤلات حول ما إذا كانت هذه الميزة يمكن أن تحد من المستخدمين الشرعيين أيضًا. في العالم الواقعي ، من غير المرجح أن يقوم المستخدمون الشرعيون بإجراء 100 تخمينات تلقائية متتالية خلال ثانية واحدة ، مثلما يفعل المتسللون ، ويمكن ترميز تطبيق للسماح بعدد محدود من التخمينات قبل أن يبدأ في إبطاء الخدمة. هذه الميزة أيضا تصلب أمن كلمات المرور ضعيفة.

بروتوكول توفير الأجهزة (DPP) لإدارة الشبكات وأجهزة إنترنت الأشياء

شهادة Wi-Fi Easy Connect ™ (التي تحل محل خدمة WiFi Provisioning Service في WPA2) تساعدك على توصيل جميع أجهزتك ، حتى تلك الأجهزة التي ليس لديها واجهة سهلة الاستخدام لكتابة كلمة مرورك (على سبيل المثال ، صفحة Google الرئيسية أو الثلاجة الذكية) ، باستخدام جهاز وسيط واحد.

يصف Wi-Fi Alliance كيفية عمله: يختار مالك الشبكة جهازًا واحدًا باعتباره نقطة التهيئة المركزية. في حين أن الجهاز ذي واجهة المستخدم الرسومية لطيفة هو أسهل ، يمكنك استخدام أي جهاز قادر على مسح رمز الاستجابة السريعة (QR) أو استخدام NFC كجهاز التكوين. يعمل تشغيل DPP – إجراء تسجيل واحد يناسب الجميع – من هذا الجهاز على توصيل جميع الأجهزة الممسوحة ضوئيًا ويعطيهم بيانات الاعتماد اللازمة للوصول إلى الشبكة. ملحوظة: هذه ميزة اختيارية ومتاحة فقط على الأجهزة التي بها سهل الاتصال.

بعد تسجيل جهاز Wi-Fi ، يستخدم التكوين الخاص به لاكتشاف الشبكة والاتصال بها عبر نقطة وصول (مصدر: تحالف Wi-Fi)

تشفير لاسلكي انتهازي (OWE) لتصفح نقطة اتصال أكثر أمانًا

OWE هو السائق وراء فتح واي فاي المحسن ميزة ، نفذت ل حماية المستخدمين في النقاط الساخنة العامة / الضيوف ومنع التنصت. وهي تحل محل معيار المصادقة 802.11 “المفتوح” القديم. باستخدام OWE ، يتم تشفير بياناتك حتى لو لم تقم بإدخال كلمة مرور. تم تصميمه لتوفير نقل البيانات المشفرة والاتصال على الشبكات التي لا تستخدم كلمات المرور (أو استخدام كلمة مرور مشتركة) باستخدام “حماية البيانات الفردية” (IDP) ؛ المضمون, كل جلسة معتمدة لها رمز تشفير خاص بها. هذا يعني أن بيانات كل مستخدم محمية في قبو خاص به. ولكنه يعمل على الشبكات المحمية بكلمة مرور أيضًا ، مما يضمن أنه في حالة امتلاك مهاجم كلمة مرور الشبكة ، فلن يتمكن من الوصول إلى البيانات المشفرة على أجهزة الشبكة (انظر SAE أعلاه).

هل أنت عرضة ل KRACK?

كل شيء ليس عذابًا وكآبة. أي شخص يستخدم شبكة wifi يكون عرضة للخطر ، ولكن دعنا نضع المشكلة في نصابها الصحيح. يمكن للمتسلل اعتراض حركة المرور غير المشفرة فقط بين جهازك وجهاز التوجيه. إذا تم تشفير البيانات بشكل صحيح باستخدام HTTPS ، فلن يتمكن المهاجم من قراءتها.

بعض الطمأنينة من بريندان فيتزباتريك ، نائب رئيس قسم هندسة مخاطر الإنترنت ، كتب لـ Axio:

- لا يمكن شن الهجوم عن بُعد ، يجب أن يكون المهاجم في النطاق الفعلي لشبكة wifi معينة.

- يحدث الهجوم فقط خلال المصافحة رباعية الاتجاهات.

- لم يتم الكشف عن عبارة مرور wifi أثناء الهجوم ولم يتم تمكين المهاجم للانضمام إلى الشبكة.

- فقط في حالة نجاح الهجوم يمكن للمهاجم فك تشفير حركة المرور بين الضحية ونقطة الوصول الخاصة بهم.

- في الوقت الحالي ، يركز الهجوم فقط على جانب العميل من المصافحة.

في منشور مدونة ، يلاحظ روبرت غراهام, KRACK “لا يمكن هزيمة SSL / TLS أو VPN.” ويضيف: “شبكتك المنزلية ضعيفة. ستستخدم العديد من الأجهزة SSL / TLS ، لذا فلا بأس بذلك ، مثل صدى Amazon ، والذي يمكنك الاستمرار في استخدامه دون القلق بشأن هذا الهجوم. قد لا تكون الأجهزة الأخرى ، مثل مصابيح فيليبس الخاصة بك ، محمية بشكل كبير. “الحل؟ التصحيح مع التحديثات من البائع الخاص بك.

ما هي البرامج والأجهزة المعرضة لـ KRACK?

وفقًا لما ذكره ماتي فانهوف ، يمكن أن تتأثر كل من أندرويد ولينوكس وأبل وويندوز و OpenBSD و MediaTek و Linksys وغيرها. إصدارات Linux و Android 6.0 والإصدارات الأحدث معرضة بشكل خاص.

يمكنك العثور على قائمة بالموردين المتضررين على صفحة الويب الخاصة بمعهد Cert Software Engineering Institute ، قاعدة بيانات Notes Vulnerability Notes Database. يوفر الموقع روابط لمعلومات البائع حول التصحيحات والإصلاحات.

أي نوع من نقاط الضعف الهجوم لا تكشف شبكات آمنة?

ليس فقط خطر أن تكون KRACK. تتوسل شبكة WiFi غير المؤمنة للهجوم وسيساعد WPA3 في تخفيف هذه المخاطر. تحدد US-Cert سيناريوهات الهجوم المحتملة:

- بترابط – نطاق واي فاي داخلي نموذجي هو 150 – 300 قدم. إذا كنت تعيش بالقرب من جارك ، فقد يكون اتصالك مفتوحًا للمهاجمين … أو حتى ابن المهوس المجاور الذي يستخدم شبكة wifi لتنزيل أفلامه.

- قرصنة الشبكات اللاسلكية – نوع من الخنازير حيث يتجول المهاجمون المحتملون في جميع أنحاء الأحياء بهوائي يبحث عن شبكات لاسلكية غير آمنة.

- الشر الهجمات التوأم – في الهجوم التوأم الشرير ، يحاكي المهاجم نقطة وصول الشبكة العامة ، ويقوم بإعداد إشارة البث الخاصة به ليكون أقوى من الإشارة الناتجة عن نقطة الوصول المشروعة. بطبيعة الحال ، يتصل المستخدمون بإشارة أقوى ، المجرمة. ثم يتم قراءة بيانات الضحية بسهولة من قبل المتسلل. تحقق دائمًا من اسم وكلمة مرور نقطة اتصال wifi قبل الاتصال.

- استنشاق لاسلكي – تجنب نقاط الوصول العامة غير الآمنة وحيث لا يتم تشفير البيانات. يستخدم المجرمون “المتشممون” للعثور على معلومات حساسة مثل كلمات المرور أو أرقام بطاقات الائتمان.

- وصول الكمبيوتر غير المصرح به – قد تسمح نقطة الاتصال غير الآمنة للمهاجمين بالوصول إلى أي أدلة وملفات قمت بتوفيرها عن غير قصد للمشاركة. حظر مشاركة الملفات دائمًا في الأماكن العامة.

- ركوب الأمواج الكتف – في المناطق العامة ، احترس من المتسللين والمهاجمين الذين يشاهدونك أثناء الكتابة أثناء سيرهم أو تسجيل الفيديو. يمكنك شراء واقي شاشة لتجنب ذلك.

سرقة الأجهزة المحمولة – ليست الشبكة فقط هي التي تشكل خطراً على بياناتك. إذا سُرق جهازك عندما كنت تعمل في نقطة ساخنة ، فسيكون هذا يومًا رائعًا للمجرمين. تأكد من أن بياناتك محمية بكلمة مرور دائمًا وأن المعلومات الحساسة مشفرة. يتضمن البيانات على أجهزة التخزين المحمولة.

بعض التحذيرات

كلمات تحذير من مكتشفين KRACK الخلل

لدى ماثي فانهوف ، باحث ما بعد الدكتوراه في أمن الكمبيوتر في جامعة الكويت لوفين وأحد الباحثين الذين اكتشفوا KRACK ، على موقعه على الإنترنت بعض الملاحظات التحذيرية حول WPA3 التي تستحق التأمل..

- مصافحة SAE – إذا لم يتم تنفيذ مصافحة SAE بعناية ، فقد تكون عرضة لهجمات القنوات الجانبية ، التي تصفها ويكيبيديا بأنها هجمات بناءً على معلومات حول تطبيق البرنامج. يبدو أن الثغرات القابلة للاستغلال الناشئة عن التكوينات غير الصحيحة لا يمكن تجنبها حتى بواسطة WPA3.

- تشفير غير مصادق – على الرغم من أن استخدام التشفير اللاسلكي الانتهازي (OWE) سيعزز خصوصية المستخدم في الشبكات المفتوحة ، فإن Vanhoef يقترح أنه يمكن منع الهجمات السلبية فقط (تلك التي يستنشقها المتسللون). ستظل الهجمات النشطة (تلك التي تستخدم نقاط وصول وهمية للمستخدمين المحتالين) ستمكّن الخصم من اعتراض حركة المرور. يشرح فانهوف:

أحد أوجه القصور في OWE هو أنه لا توجد آلية تثق في نقطة الوصول عند الاستخدام الأول. قارن هذا مع ، على سبيل المثال ، SSH: في المرة الأولى التي تتصل فيها بخادم SSH ، يمكنك الوثوق بالمفتاح العمومي للخادم. هذا يمنع الخصم من اعتراض حركة المرور في المستقبل. ومع ذلك ، مع OWE ليس هناك خيار للثقة AP معين عند الاستخدام الأول. لذلك حتى لو كنت متصلاً بـ AP معين مسبقًا ، فلا يزال بإمكان الخصم إعداد AP مزيف ويجعلك تتصل به في المستقبل.

- فرصة ضائعة – واحدة فقط من الميزات الأربعة التي يروج لها تحالف Wi-Fi في الإعداد لـ WPA3 إلزامي بالفعل لـ WPA3. “لسوء الحظ ، لا يتطلب برنامج شهادة WPA3 سوى دعم مصافحة اليعسوب الجديدة. هذا هو. الميزات الأخرى إما اختيارية أو جزء من برامج إصدار الشهادات الأخرى. أخشى أن هذا يعني في الممارسة العملية أن المصنّعين سوف يقومون فقط بتنفيذ المصافحة الجديدة ، ووضع علامة “WPA3 مصدقة” عليها ، وسيتم ذلك باستخدامها “، كما يقول فانهوف. ستكون النتيجة النهائية أن المستخدم النهائي لا يعرف فعلاً الميزات المضمنة ومدى أمانها.

(مصدر: ماثي فانهوف وفرانك بيزن. 2023. هجمات إعادة التثبيت الرئيسية: إجبار Nonce Reuse في WPA2. في وقائع المؤتمر ال 24 ACM على أمن الكمبيوتر والاتصالات (CCS). ACM).

ماذا يقول المتشائمون ، بما في ذلك مطورو تكنولوجيا المعلومات ، حول WPA3?

انضم إلى المحادثات على مدونة Bruce Schneiner أو DD-WRT أو Security Stack Exchange أو Community Spiceworks للحصول على بعض المدخلات المثيرة للاهتمام حول ما إذا كانت WPA3 هي الحل الأمثل لثغرات أمنية wifi. وما إذا كان الضعف يستحق إنفاق الكثير من النوم. بعض المساهمات:

- “أظن أن WPA3 سيساعد. للحظات – حتى يجد الأولاد الأشرار حفرة أخرى.”

- “أ تدفق الإيرادات كبيرة لبائعي الأجهزة من سيتوقف عن تصحيح الترس الحالي ويصر على شراء WAPs الجديدة إذا كنت تريد WPA3. “

- “الجانب الأكثر مخيبة للآمال في WPA3 هو أنه مثل جميع معايير wifi السابقة (WEP ، WPA ، WPA2 ، وحتى WPS) وضعت من قبل كونسورتيوم مغلقة ، للأعضاء فقط […] جميع تعهدات WPA3 هي أن العملية المغلقة على WPA4 يمكن أن تبدأ الآن. “

- “ناقل الهجوم باستخدام KRACK هو ببساطة صغير جدًا (وستستمر في الانخفاض) لجعل هذه الهجمات واسعة الانتشار. “الشبكات المفتوحة ، على سبيل المثال ، ليست عرضة لـ KRACK ولكنها أكثر عرضة للهجمات الضارة من شبكات WPA2. في وقت كتابة هذا التقرير ، لم يتم توثيق هجمات KRACK ؛ يجادل الخبراء ، وهذا لأن الجهد كبير للغاية بالنسبة لمجرمي الإنترنت عندما يكون هناك الكثير من الأهداف الأكثر ليونة حولها.

في تلك الملاحظة الساخرة ، مارس واي فاي آمن ، ابق على اطلاع ، و البدء في توفير لجهاز التوجيه الجديد. وفقًا لـ Dion Phillips ، الكتابة لـ InfiniGate ، “… من المشكوك فيه أن يتم تحديث الأجهزة اللاسلكية الحالية لدعم WPA3 والأرجح أن الموجة التالية من الأجهزة ستخضع لعملية التصديق. ومع ذلك ، ستحتاج الأجهزة العميلة إلى أن تكون معتمدة بنفس الطريقة لتتمكن من الاستفادة من الشهادة الجديدة. “

يتفق الخبراء على أن بدء التشغيل سيكون في أواخر عام 2023. سيتعين عليك شراء جهاز توجيه جديد ولكن WPA3 متوافق مع الإصدارات السابقة ، لذلك قد لا تحتاج إلى ترقية جميع أجهزتك المتصلة ، ما لم تكن قديمة بالفعل.

كيف تستطيع حماية نفسك?

كيف يمكن للشركات حماية أنفسهم؟ (تم حلها)

لدى ماثيو هيوز بعض الاقتراحات العملية المزاجية ببضع كلمات من الحذر.

- قم بتثبيت تصحيح متوافق مع الإصدارات السابقة – لسوء الحظ ، يقول هيوز ، ليس فقط الكثير من الناس بطيئين في تثبيت التصحيحات ، ولكن العديد من الشركات المصنعة بطيئة في إصدارها.

- تثبيت VPN, نفق مشفر بين الأجهزة ، ومنع التنصت من قبل الغرباء – بالنسبة لبعض الأشخاص ، كما يقول ، قد يكون هذا غير عملي لأنهم لن يتمكنوا من الوصول إلى الأجهزة الأخرى المتصلة على شبكتهم.

- استعمال SSL / TLS – يوفر هذا طبقة إضافية من التشفير لإحباط اللصوص وأجهزة التنصت حيث يقوم بتشفير الحزم في طبقة الجلسة بدلاً من طبقة الشبكة (والتي يمكن أن يستهدفها مهاجمو KRACK.)

- تحديث الأجهزة والبرامج – تأكد من قيام قسم تكنولوجيا المعلومات بنشر تحديثات البرامج وتصحيحاتها بانتظام لجميع أجهزة الشركة بما في ذلك BYODs. اتصل بالمصنّعين للتأكد من أنهم قد أصدروا بالفعل تصحيحات تتناول عيب KRACK.

بالاضافة, تأمين جهاز التوجيه الخاص بك – تأكد من قفل جهاز التوجيه الخاص بك بعيدًا عن التهديدات الداخلية أو من الخارج الذين يزورون المبنى. هناك أيضًا عدد من الإعدادات الافتراضية على جهاز التوجيه الخاص بك يمكنك تغييرها لتشديد الأمان ، على سبيل المثال تقييد حركة المرور الواردة ، وتعطيل الخدمات غير المستخدمة ، وتغيير معلومات تسجيل الدخول الافتراضية ، وتغيير SSID على الأجهزة القديمة. تحقق من تمكين جدار الحماية الخاص بالموجه (لا يتم ذلك تلقائيًا دائمًا.) استخدم SSID لإنشاء نقاط وصول منفصلة لموظفيك وعملائك. قم بإيقاف تشغيل إعداد WiFi المحمي (WPS) ، المستخدم للمساعدة في إقران الأجهزة.

أيضًا ، اقرأ النصائح المتعلقة بالشبكات المنزلية أدناه.

تلميحات أمان Wifi للشبكات المنزلية وأجهزة إنترنت الأشياء (محلولة)

-

- ممارسة شعور الأمن واي فاي الأساسية – اقرأ دليل Comparitech لتأمين شبكة wifi المنزلية.

- التوقف عن استخدام واي فاي – الاتصال بالإنترنت عبر اتصال شبكة إيثرنت أو بيانات (3 / 4G) في المنزل ، أو استخدام بيانات الهاتف المحمول ، وخاصة للمعاملات الحساسة.

- تحديث الأجهزة والبرامج – يتضمن كل ما تبذلونه من الأجهزة وكذلك جهاز التوجيه الخاص بك. اتصل بالمصنّعين للتأكد من أنهم قد أصدروا بالفعل تصحيحات تتناول عيب KRACK.

- تعطيل مشاركة الملفات – في حين أنه من المغري مشاركة الصور مع الأصدقاء والعائلة ، حاول تجنب القيام بذلك في مكان عام. يجب عليك أيضًا إنشاء دليل لمشاركة الملفات وتقييد الوصول إلى الدلائل الأخرى. قم دائمًا بحماية كلمة المرور لأي شيء تشاركه.

-

- لا تقم بمعاملات حساسة في الأماكن العامة – هل الخدمات المصرفية عبر الإنترنت في المنزل.

- تثبيت HTTPS في كل مكان – HTTPS Everywhere من Electronic Frontier Foundation (EFF) هو امتداد Firefox و Chrome و Opera مفتوح المصدر يشفر الاتصالات مع معظم مواقع الويب. لا يعد الامتداد خيارًا آمنًا للفشل إذا لم يقدم موقع الويب تشفير HTTPS ، ولكن إذا كان متاحًا ، فإن HTTPS Everywhere سيضمن أن هذا هو المحتوى الذي يقدمه.

- إستخدم VPN – على الرغم من أن الشبكات الخاصة الافتراضية توفر أمانًا كبيرًا لبياناتك ، تأكد من أن مزود الخدمة لديك مدرك لأمانك كما يعترف بحقك في الخصوصية. رواه برايان كلارك في مقالة The Next Web ، يبدو أن PureVPN ، الذي ادعى أنه لا يحتفظ بسجلات أو تحديد معلومات لمستخدميه ، قد ظهر في ظروف غامضة لتوصل إلى معلومات تسجيل كافية لتمكين مكتب التحقيقات الفيدرالي من تعقب واعتقال مطارد. هل تحتفظ VPN بسجلات؟ في دراسة متعمقة ، تكشف Comparitech عن حقيقة 123 سياسة تسجيل VPN.

- إعداد جهاز توجيه wifi المنزل – يسمح لك جهاز التوجيه الظاهري بمشاركة اتصال الإنترنت الخاص بك مع الأجهزة الأخرى القريبة. الأمر أسهل مما تعتقد ، على غرار إعداد نقطة اتصال wifi على هاتفك الذكي.

- تأمين جهاز التوجيه الخاص بك – هناك عدد من الإعدادات الافتراضية على جهاز التوجيه الخاص بك يمكنك تغييرها لتشديد الأمان ، على سبيل المثال تقييد حركة المرور الواردة ، وتعطيل الخدمات غير المستخدمة ، وتغيير SSID على الأجهزة القديمة.

- تأكد من تحديث موفر خدمة الإنترنت – يستخدم العديد من مستخدمي WiFi المنزليين الموجه المزود من قِبل مزود خدمة الإنترنت. إذا قمت بذلك ، فقم بتأكيد أن مزود خدمة الإنترنت قد صحح جميع أجهزتهم.

- تجنب نقاط اتصال wifi العامة – أو ، على الأقل ، تعلم كيفية تقليل مخاطر استخدام شبكة wifi العامة.

- التحقق يدويًا من أن عناوين URL آمنة – تستخدم عناوين URL HTTP تشفير SSL لحماية زوار موقعهم. عناوين URL HTTP لا. يمكنك معرفة ما إذا كان عنوان URL آمنًا في شريط العناوين. أيضا ، تمكين دائما استخدام اتصال آمن (HTTPS) الخيار على جهازك.

- استخدم كلمات مرور آمنة – هناك بعض الاقتراحات الخاصة بشركة Comparitech حول إنشاء كلمات مرور قوية. قم دائمًا بتغيير كلمات المرور الافتراضية ، مثل “المسؤول” أو “123”.

- حافظ على تحديث برنامج مكافحة الفيروسات – اختر برامج مكافحة الفيروسات ذات السمعة الطيبة واحتفظ بها مصححة. هناك أيضًا الكثير من تطبيقات مكافحة الفيروسات المجانية.

- أطفئه – قم بإيقاف تشغيل اتصال wifi الخاص بك عند عدم استخدامه وتعطيل إعادة الاتصال التلقائي.

- استخدام الأمن متعدد الطبقات – حافظ على تحديث جدار الحماية لنظام التشغيل الخاص بك واستخدم مصادقة ثنائية للوصول إلى حسابات الإنترنت الخاصة بك.

- استخدم تشفير Advanced Encryption Standard (AES) – تحقق من أن الشبكة المنزلية تستخدم WPA2 مع تشفير AES ، وليس TKIP. يكون كلا خياري التشفير عرضة لفك تشفير حركة المرور عبر KRACK ، لكن AES غير عرضة لحقن الحزمة.

هل أحتاج إلى WPA3?

من الأفضل أن تكون في مأمن من آسف ، لذا نعم ، أنت تفعل ذلك. ولكن ، خلال الفترة الانتقالية (الفترة التي يشهد فيها البائعون أجهزتهم) ، يمكنك تصحيح WPA2.

لن يؤدي تغيير كلمة مرور WPA2 إلى حمايتك من هجوم KRACK الذي يركز على إدارة المفاتيح. ومع ذلك ، فمن المنطقي أن تختار دائمًا كلمات مرور قوية.

ولكن ، هل هذا يكفي?

يقول جون وو ، في مقال على موقع LinkedIn ، إن WPA3 لا يكفي لضمان أمان شبكة wifi بالكامل لأن المتسللين يستخدمون طرقًا أخرى لمهاجمة أساليب wifi. “لا يستفيد فيروس VPNFilter الحديث من أي عيوب في WPA2. بدلاً من ذلك ، يستهدف الهجوم الثغرات الأمنية المعروفة في واجهة الويب الخاصة بموجهات WiFi ، والموانئ البعيدة المفتوحة بكلمات مرور مشفرة برمجية ، وبرامج لا يتم تحديثها ، وأجهزة إنترنت الأشياء المعرضة للتأثر. “

الحل؟ استخدم قوائم المراجعة أعلاه حول كيفية حماية اتصالات wifi الخاصة بك كدليل لإنشاء نهج الطبقات لأمن واي فاي. اعلى القائمة؟ البقاء ما يصل إلى موعد مع بقع.

ر الواي فاي الحالية؟ يعد WPA2 الحالي هو المعيار الأساسي لأمان شبكات الواي فاي ، ولكن اكتشاف KRACK أظهر أنه يحتوي على عيوب أمنية. ومع ذلك ، فإن WPA3 الجديد يأتي بميزات تحسين أمان الواي فاي ، بما في ذلك تشفير أكثر قوة وحل لمشكلة KRACK. يجب على المستخدمين الحاليين الاستمرار في استخدام WPA2 ، ولكن يجب عليهم النظر في الترقية إلى WPA3 عندما يصبح متاحًا بشكل كامل.