الوصول المحمي بالدقة اللاسلكية 2 (WPA2) هو برنامج شهادة الأمن تم تطويره بواسطة Wi-Fi Alliance لتأمين شبكات الكمبيوتر اللاسلكية. بناءً على نوع وعمر جهاز التوجيه اللاسلكي ، سيكون لديك بعض خيارات التشفير المتاحة. النوعان الرئيسيان لـ WPA2 – شخصي (النسخة المستخدمة من قبل المستخدمين المنزليين أو المستخدمين من الشركات الصغيرة) معيار التشفير المتقدم (AES) وكبار السن بروتوكول تكامل المفتاح الزمني (TKIP), أو مزيج من الاثنين معا.

في هذه المقالة ، سنشرح ما هي الخدمات المعمارية والهندسية و TKIP واقتراح الخيار الذي يجب عليك اختياره للأجهزة التي تدعم WPA2. تحتاج إلى اختيار أفضل وضع تشفير ليس فقط لأسباب أمنية ولكن بسبب الوضع الخاطئ يمكن أن يبطئ جهازك. إذا اخترت وضع تشفير قديم ، حتى إذا كان موجه wifi يدعم نوع تشفير أسرع ، فسيتباطأ نقل البيانات تلقائيًا ليكون متوافقًا مع الأجهزة القديمة التي يتصل بها.

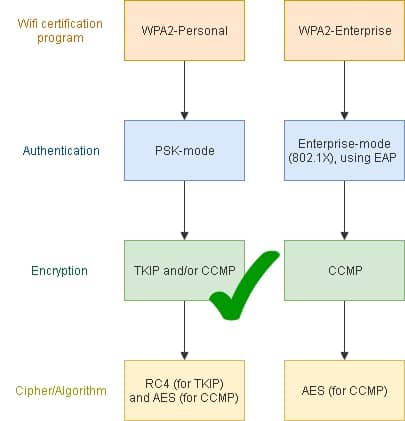

سنشرح أيضا بعض شروط الأمن واي فاي المتعلقة WPA2, مثلا تلك المذكورة في الرسم البياني أدناه ، ركزت في المقام الأول على WPA2-Personal. على سبيل المثال ، يتم أحيانًا استخدام مصطلحات الشهادات والمعايير والبروتوكولات والبرامج بشكل متبادل ، وغالبًا ما تكون غير صحيحة. هل AES بروتوكول أو نوع تشفير؟ هل WPA2 بروتوكول أو معيار؟ (تنبيه المفسد: AES هو معيار و WPA2 هو شهادة.) لا بأس أن تكون متساهلاً قليلاً حول مصطلحات wifi ، طالما أنك تعرف معنى هذه المصطلحات حقًا. تعين هذه المقالة السجل الصحيح. ونعم ، نستخدم مصطلح “الوضع” بشكل فضفاض جدًا لوصف إعدادات تشفير WPA2 والمصادقة.

WPA2 101 – نظرة عامة موجزة (جدًا)

يوجد إصداران من WPA2: الإصدارات الشخصية (للاستخدام المنزلي والمكتبي) والإصدارات Enterprise (للاستخدام التجاري). في هذه المقالة ، سنركز على السابق ولكن سنقارنه بإصدار Enterprise ، مما سيساعد في توضيح ما لا يفعله WPA2- شخصي.

كيف يمكن الاعتماد عليها شهادات الأمن واي فاي المشتركة?

“الشبكات اللاسلكية غير آمنة بطبيعتها. في الأيام الأولى للشبكات اللاسلكية ، حاول المصنعون جعلها سهلة قدر الإمكان للمستخدمين النهائيين. يوفر التكوين الجاهز لمعظم معدات الشبكات اللاسلكية وصولاً سهلاً (ولكن غير آمن) إلى شبكة لاسلكية. “(المصدر: الدمى)

ما مدى أمان WPA2 مقارنة بشهادات wifi الأخرى الشائعة الاستخدام؟ حتى أصبح WPA3 طويلاً ، تم اعتبار WPA2 ، KRACKs وكلها ، الخيار الأكثر أمانًا. قد يتم تصحيح الثغرات الحالية في WPA2 بشكل فعال ، ولكن لا تزال بحاجة إلى اختيار أفضل نوع تشفير لجهاز wifi ومتطلبات الاستخدام الخاصة بك. إذا كنت شركة صغيرة مع أجهزة قديمة ، على سبيل المثال ، فقد تحتاج إلى التضحية بالسرعة من أجل الأمان أو ترقية أجهزتك. إذا كنت مؤسسة كبيرة ، فقد تقرر التخلص من WPA2 تمامًا والبدء في التخطيط لطرح WPA3 في أقرب وقت ممكن.

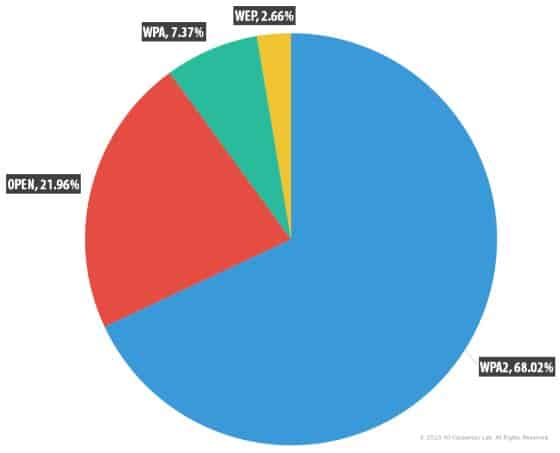

معايير اتصال تشفير WiFi المستخدمة في النقاط الساخنة لشبكات wifi العامة على مستوى العالم (المصدر: Kaspersky Security Network (KSN))

كم هي آمنة شهادات واي فاي الأساسية المستخدمة اليوم?

- افتح – لا أمان على الإطلاق

- الخصوصية المكافئة السلكية (WEP) – لا يمكن الاعتماد عليه للغاية ويستخدم تشفير RC4 ، والذي تم تبنيه في البداية لكونه سريعًا وبسيطًا في التنفيذ. مرة واحدة شائعة – وفقًا لـ WayBack Machine ، استخدمت Skype إصدارًا معدلاً حوالي عام 2010 – ومنذ ذلك الحين تم اعتبارها غير آمنة للغاية. يستخدم WEP طريقة مصادقة يشارك فيها جميع المستخدمين نفس المفتاح ، لذلك إذا تعرض أحد العملاء للخطر ، فسيكون كل شخص على الشبكة في خطر. يواجه WPA-PSK (مفتاح مشترك مسبقًا) نفس المشكلة. وفقًا ل Webopedia ، فإن WEP غير آمن ، مثله مثل عمليات البث عبر wifi الأخرى ، فإنه يرسل رسائل باستخدام موجات الراديو التي تتعرض للتنصت ، مما يوفر أمانًا فعالًا بمثابة اتصال سلكي. لا يمنع التشفير المتسللين من اعتراض الرسائل والمشكلة في WEP هي أنه يستخدم تشفيرًا ثابتًا (مفتاحًا واحدًا لجميع الحزم لجميع الأجهزة على الشبكة) ، مما يعرض جميع الأجهزة للخطر ، وهي وسيلة نقل كبيرة محتملة للمتسللين. يمكن أن يحاول اللصوص فك تشفير البيانات في أوقات فراغهم في وضع عدم الاتصال. أحد الأشياء التي يقوم بها WPA هو إنشاء مفتاح فريد لكل جهاز ، مما يحد من المخاطر على العملاء الآخرين عند تعرض أحد الأجهزة على الشبكة للخطر.

- WPA – يستخدم غير فعال TKIP بروتوكول التشفير ، وهو غير آمن. يستخدم TKIP نفسه تشفير RC4 ، و AES اختياري لـ WPA. يأتي استعارة جيدة لكيفية عمل WPA من منشور Super User: “إذا كنت تفكر في لغة أجنبية كنوع من التشفير ، فإن WPA يشبه إلى حد ما الموقف الذي تتحدث فيه جميع الأجهزة المتصلة بشبكة WPA هذه بنفس اللغة ، لكن لغة غريبة على الأجهزة الأخرى. لذلك ، بالطبع ، يمكن للأجهزة المتصلة بهذه الشبكة أن تهاجم بعضها البعض وتسمع / ترى كل الحزم المرسلة / المستلمة من قبل الآخرين. الحماية فقط ضد المضيفين غير المتصلين بالشبكة (على سبيل المثال لأنهم لا يعرفون كلمة المرور السرية). “

- WPA2 – آمنة بشكل معقول ولكن عرضة للهجمات القوة والقاموس. الاستخدامات AES تشفير ويدخل وضع العداد مع رمز مصادقة تشفير كتلة تسلسل الرسائل (CCMP), تشفير قوي يعتمد على AES. انها متوافقة مع الوراء مع TKIP. أصدر الباعة تصحيحات للعديد من نقاط ضعفه ، على سبيل المثال كراك. أحد عيوب الأمان الرئيسية لنسخة WPA2 هو إعداد واي فاي المحمي (WPS), مما يسمح للمستخدمين بإعداد شبكة منزلية لاسلكية آمنة بسرعة. وفقًا لـ US-Cert ، “يمكن لأدوات الهجوم المتاحة بحرية استرداد رمز PIN الخاص بـ WPS خلال 4 إلى 10 ساعات.” تنصح المستخدمين بالبحث عن البرامج الثابتة المحدّثة من بائعهم لسد هذه الثغرة الأمنية. WPA2-Enterprise أكثر أمانًا ولكن هناك بعض العيوب.

- WPA3 – لا يزال جديدًا جدًا لمصدر بيانات الاستخدام المجدية ولكن يتم اعتباره حاليًا الخيار الأكثر أمانًا

الخدمات المعمارية والهندسية ، TKIP ، أو كليهما ، وكيف تعمل?

TKIP

وفقًا لـ Wikipedia ، تم تصميم TKIP “لاستبدال” معيار WEP الضعيف في ذلك الوقت دون الحاجة إلى إجراء تغييرات على الأجهزة التي كانت تستخدم معيار Wired Equivalent Privacy (WEP). ويستخدم تشفير RC4.

يشرح Network World أن TKIP لا يستبدل WEP بالفعل ؛ إنها “غلاف”. لسوء الحظ ، يتم الالتفاف حول WEP غير الآمن بشكل أساسي ، والسبب في أنه كان المقصود كتدبير مؤقت ، لأن لا أحد يريد التخلص من جميع استثمارات الأجهزة التي قاموا بها ، وكان قادرًا على نشرها بسرعة. السبب الأخير كان كافيا للبائعين ومديري الأعمال لتبني عليه بحماس. في يومه ، عززت TKIP أمان WEP من خلال:

- خلط مفتاح أساسي ، وعنوان MAC لجهاز Access Point (AP) ، ورقم الحزمة التسلسلي – “تم تصميم عملية الخلط لتضع الحد الأدنى من الطلب على المحطات ونقاط الوصول ، مع ذلك تتمتع بقوة تشفير كافية بحيث لا يمكن كسرها بسهولة.”

- زيادة طول المفتاح إلى 128 بت – “هذا يحل المشكلة الأولى من WEP: طول مفتاح قصير للغاية.”

- خلق شيء الرقم التسلسلي 48 بت فريدة من نوعها الذي يتم زيادة لكل حزمة يتم إرسالها لذلك لا يوجد مفتاحان متماثلان – “هذا يحل مشكلة أخرى من WEP ، ودعا “هجمات الاصطدام,”التي يمكن أن تحدث عند استخدام نفس المفتاح لحزمتين مختلفتين.

- الحد من مخاطر هجمات الإعادة مع متجه التهيئة الموسع (IV) المذكور أعلاه – “لأن رقم تسلسل 48 بت سيستغرق آلاف السنين لتكرار نفسه, لا أحد يستطيع إعادة تشغيل الحزم القديمة من اتصال لاسلكي– سيتم اكتشافها خارج الترتيب لأن أرقام التسلسل لن تكون صحيحة. “

ما مدى ضعف TKIP حقًا? وفقًا لشركة Cisco ، يكون TKIP عرضة لفك تشفير الحزمة بواسطة مهاجم. ومع ذلك ، يمكن فقط سرقة مفتاح المصادقة بواسطة مهاجم ، وليس مفتاح التشفير.

“باستخدام المفتاح الذي تم استرداده ، قد يتم تزوير الحزم التي تم التقاطها فقط في نافذة محدودة تضم أكثر من 7 محاولات. يمكن للمهاجم فك تشفير حزمة واحدة فقط في كل مرة ، حاليًا بمعدل حزمة واحدة لكل 12-15 دقيقة. بالإضافة إلى ذلك ، لا يمكن فك تشفير الحزم إلا عند إرسالها من نقطة الوصول اللاسلكية (AP) إلى العميل (أحادي الاتجاه). “

المشكلة هي ، إذا كانت القبعات البيضاء تكتشف اكتشاف نواقل أكبر لإدخال الهجمات ، فستكون القبعات السوداء كذلك.

هناك الجانب السلبي عند استخدام TKIP مع PSK. مع مصادقة 802.1X ، يعد سر الجلسة فريدًا ويتم إرساله بشكل آمن إلى المحطة بواسطة خادم المصادقة ؛ عند استخدام TKIP مع مفاتيح مشتركة مسبقًا ، فإن سر الجلسة هو نفسه بالنسبة للجميع ولا يتغير أبدًا – ومن ثم فإن قابلية استخدام TKIP مع مفاتيح تمت مشاركتها مسبقًا. “

AES

AES (استنادًا إلى خوارزمية Rjiandael) عبارة عن تشفير بلوك (“S” تعني في الواقع معيارًا ومثالًا آخر للمصطلحات المربكة) يستخدمه البروتوكول المسمى CCMP. يحول النص العادي إلى نص مشفر ويأتي بأطوال رئيسية تبلغ 28 أو 192 أو 256 بت. كلما زاد طول المفتاح ، زادت البيانات المشفرة من قبل المتسللين.

يتفق خبراء الأمن بشكل عام على أن AES ليس له نقاط ضعف كبيرة. تم الهجوم بنجاح على AES عدة مرات من قبل الباحثين ، وكانت هذه الهجمات بشكل رئيسي هجمات جانبية.

AES هو التشفير المفضل للحكومة الفيدرالية الأمريكية وناسا. لمزيد من الاطمئنان ، تفضل بزيارة منتدى تشفير Stack Exchange. للحصول على تفاصيل فنية موضحة جيدًا حول كيفية عمل AES ، والتي تقع خارج نطاق هذه المقالة ، تفضل بزيارة eTutorials.

شروط واي فاي والمختصرات يجب أن تعرفه

الشهادات والمعايير

على الرغم من أن WPA2 هو برنامج لإصدار الشهادات ، إلا أنه غالبًا ما يشار إليه باعتباره معيارًا وأحيانًا كبروتوكول. “قياسي” و “بروتوكول” هي الأوصاف التي يستخدمها الصحفيون وحتى مطورو هذه الشهادات (وغالبًا ما يكونون متهورين) ، ولكن قد تكون المصطلحات مضللة بعض الشيء عندما يتعلق الأمر بفهم كيفية ارتباط المعايير والبروتوكولات بشبكة wifi شهادة ، إن لم يكن صحيح تماما.

يمكننا استخدام تشبيه السيارة التي يتم اعتمادها على أنها صالحة للاستخدام على الطرق. الشركة المصنعة لديها مبادئ توجيهية تحدد السلامة المعايير. عند شراء السيارة ، سيكون ذلك معتمد آمن للقيادة من قبل منظمة تحدد معايير سلامة السيارة.

لذلك ، في حين أن WPA2 يجب أن يطلق عليها شهادة ، يمكن أن يطلق عليها بشكل فضفاض معيار. ولكن ، لنسميها بروتوكول يخلط بين معنى البروتوكولات الفعلية – TKIP و CCMP و EAP – في أمان wifi.

البروتوكولات والأصفار

طبقة أخرى من الارتباك: AES هي اختصار Advanced Encryption اساسي. ووفقًا لمستخدم Stack Exchange ، فإن TKIP ليس في الواقع خوارزمية تشفير ؛ يتم استخدامه لضمان إرسال حزم البيانات باستخدام مفاتيح تشفير فريدة. يقول المستخدم ، Lucas Kauffman ، “تنفذ TKIP وظيفة خلط مفتاح أكثر تطوراً لخلط مفتاح جلسة مع متجه تهيئة لكل حزمة.” بالمناسبة ، يعرف Kauffman EAP على أنه “إطار عمل مصادقة”. إنه محق في أن EAP يحدد طريقة إرسال الرسائل ؛ لا تشفيرها بنفسها. سنتطرق إلى هذا مرة أخرى في القسم التالي.

استخدام WPA2 وشهادات wifi الأخرى بروتوكولات التشفير لتأمين البيانات واي فاي. يدعم WPA2 – شخصي أنواع تشفير متعددة. تتوافق WPA و WPA2 مع WEP ، والتي تدعم TKIP فقط.

يشير العرعر إلى بروتوكولات التشفير مثل AES و TKIP كأصفار تشفير. التشفير هو مجرد خوارزمية تحدد كيفية إجراء عملية التشفير.

وفقًا لـ AirHeads Community:

“غالبًا ما تشاهد TKIP و AES كمرجع عند تأمين عميل WiFi. حقا ، ينبغي الإشارة إليها على أنها TKIP و CCMP ، وليس AES. TKIP و CCMP هما بروتوكولا تشفير. AES و RC4 هي الأصفار و CCMP / AES و TKIP / RC4. يمكنك رؤية البائعين يخلطون بين الشفرات وبروتوكول التشفير. إذا كان إجراء الاختبار طريقة سهلة لتذكر الفرق ، فتذكر أن TKIP و CCMP ينتهيان في “P” لبروتوكول التشفير. [كذا] “

كما يفعل EAP ، على الرغم من أنه مصادقة ، وليس بروتوكول تشفير.

الخط السفلي:

- WPA2-الشخصية – يدعم CCMP (التي يطلق عليها معظم الناس AES) و TKIP.

- WPA2-المؤسسة – يدعم CCMP وبروتوكول المصادقة القابل للتوسيع (بروتوكول المصادقة القابل للتوسيع (EAP).

تشفير WPA2 والمصادقة

المصادقة – PSK مقابل 802.1X

مثل WPA ، يدعم WPA2 مصادقة IEEE 802.1X / EAP و PSK.

WPA2-الشخصية – PSK هي آلية المصادقة المستخدمة للتحقق من صحة المستخدمين WPA2- الشخصية إجراء اتصال واي فاي. تم تصميمه في المقام الأول للاستخدام العام للمنزل والمكتب. لا تحتاج PSK إلى خادم مصادقة لإعداده. يقوم المستخدمون بتسجيل الدخول باستخدام المفتاح المشترك مسبقًا بدلاً من اسم المستخدم وكلمة المرور كما في إصدار Enterprise.

WPA2-المؤسسة – تم إصدار معيار IEEE 802.11 الأصلي (المعيار “القابل للإصلاح” للحصول على شهادة wifi) في عام 1997. غالبًا ما تم تطوير الإصدارات اللاحقة لتحسين سرعة نقل البيانات ومواكبة تقنيات الأمان الجديدة. أحدث إصدارات WPA2- Enterprise تتوافق مع 802.11 أنا. بروتوكول المصادقة الأساسي الخاص به هو 802.1X, والتي تمكن مصادقة أجهزة wifi بواسطة اسم المستخدم وكلمة المرور ، أو باستخدام شهادة أمان. يتم نشر مصادقة 802.1X على خادم AAA (عادةً RADIUS) يوفر مصادقة مركزية ووظائف إدارة المستخدم. EAP هو المعيار المستخدم لنقل الرسائل ، ومصادقة مصادقة العميل والخادم قبل التسليم. يتم تأمين هذه الرسائل عبر بروتوكولات مثل SSL ، TLS و PEAP.

التشفير – “البذور” و PMK

WPA2-الشخصية – يجمع PSK عبارة مرور (مفتاح مشترك مسبقًا) و SSID (يُستخدم ك a “بذرة” ويكون مرئيًا للجميع في النطاق) لإنشاء مفاتيح تشفير. المفتاح الذي تم إنشاؤه – مفتاح Masterwise (PMK) – يستخدم لتشفير البيانات باستخدام TKIP / CCMP. تعتمد PMK على قيمة معروفة (عبارة المرور) ، بحيث يمكن لأي شخص لديه هذه القيمة (بما في ذلك الموظف الذي يترك الشركة) التقاط المفتاح واستخدام القوة الغاشمة المحتمل لفك تشفير حركة المرور.

بضع كلمات عن البذور ومعرفات SSID.

- معرفات مجموعة الخدمات – جميع أسماء الشبكات التي تظهر في قائمة النقاط الساخنة لجهازك هي معرفات مجموعة الخدمات. يمكن لبرنامج تحليل الشبكة البحث عن SSIDs ، حتى تلك المخفية المفترض. وفقًا لما قاله ستيف رايلي من Microsoft ، “SSID هو اسم شبكة ، وليس – أكرر ، لا – كلمة مرور. تحتوي الشبكة اللاسلكية على SSID لتمييزها عن الشبكات اللاسلكية الأخرى في المنطقة المجاورة. لم يتم تصميم SSID مطلقًا ليكون مخفيًا ، وبالتالي لن يوفر لشبكتك أي نوع من الحماية إذا حاولت إخفاءه. يعد انتهاك SSID مخفيًا لمواصفات 802.11 ؛ ينص تعديل مواصفات 802.11i (الذي يعرف WPA2 ، الذي تمت مناقشته لاحقًا) حتى على أنه يمكن لجهاز كمبيوتر أن يرفض الاتصال بنقطة وصول لا تبث SSID الخاص به. “

- بذور – يتم التعامل مع SSID وطول SSID قبل أن يتم شدهما لتصبح جزءًا من PMK الذي تم إنشاؤه. يتم استخدام SSID وطول SSID كبذور ، والتي تهيئ مولد الأرقام العشوائية الكاذبة المستخدمة لملح عبارة المرور ، وإنشاء مفتاح تجزئة. وهذا يعني أن كلمات المرور يتم تجزئتها بشكل مختلف على الشبكات ذات SSIDs المختلفة ، حتى لو كانت تشترك في نفس كلمة المرور.

يمكن أن تخفف عبارة المرور الجيدة من المخاطر المحتملة المرتبطة باستخدام SSID كبذرة. يجب إنشاء عبارة مرور بشكل عشوائي وتغييرها في كثير من الأحيان ، لا سيما بعد استخدام نقطة اتصال واي فاي وعندما يترك الموظف شركة.

WPA2-المؤسسة – بعد قيام خادم RADIUS بمصادقة العميل ، يقوم بإرجاع عشوائي 256 بت PMK يستخدمه CCMP لتشفير البيانات لجلسة العمل الحالية فقط. “البذرة” غير معروفة ، وتتطلب كل جلسة وجود PMK جديد ، لذلك هجمات القوة الغاشمة هي مضيعة للوقت. يمكن لـ WPA2 Enterprise ، ولكن لا يستخدم عادةً ، PSK.

ما نوع التشفير الأفضل لك أو AES أو TKIP أو كلاهما؟ (تم حلها)

كان السؤال الأصلي المطروح في هذه المقالة هو إذا كنت تستخدم AES أو TKIP أو كلاهما مع WPA2?

اختيار نوع التشفير على جهاز التوجيه الخاص بك

قد تتضمن اختياراتك (حسب جهازك):

- WPA2 مع TKIP – يجب عليك تحديد هذا الخيار فقط إذا كانت أجهزتك قديمة جدًا للاتصال بنوع تشفير AES الأحدث

- WPA2 مع الخدمات المعمارية والهندسية – هذا هو الخيار الأفضل (والإفتراضي) لأجهزة التوجيه الأحدث التي تدعم AES. في بعض الأحيان سترى فقط WPA2-PSK, وهو ما يعني عادةً أن جهازك يدعم PSK افتراضيًا.

- WPA2 مع AES و TKIP – هذا بديل للعملاء القدامى الذين لا يدعمون AES. عند استخدام WPA2 مع AES و TKIP (والتي قد ترغب في القيام بها عند الاتصال بالأجهزة القديمة) ، فقد تواجه سرعات نقل أبطأ. يوضح AirHead Community ذلك لأن “الأصفار الجماعية ستنخفض دائمًا إلى أدنى الشفرات”. تستخدم AES المزيد من طاقة الحوسبة ، لذلك إذا كان لديك العديد من الأجهزة ، فقد تلاحظ انخفاضًا في الإنتاجية حول المكتب. الحد الأقصى لمعدل النقل للشبكات التي تستخدم كلمات مرور WEP أو WPA (TKIP) هو 54 ميجابت في الثانية (المصدر: CNet).

- WPA / WPA2 – على غرار الخيار أعلاه مباشرة ، يمكنك تحديد هذا الخيار إذا كان لديك بعض الأجهزة الأقدم ، لكنه غير آمن مثل خيار WPA2 فقط

على جهازك ، بدلاً من WPA2 ، قد يظهر لك الخيار “WPA2-PSK”. يمكنك التعامل مع هذا الشيء نفسه.

نصائح لتشديد الأمن PSK

إن تعليقات Terrence Koeman على Stack Exchange تجعل القراءة المستنيرة حول سبب WPA2-Enterprise أكثر أمانًا من WPA2-Personal. كما يقدم النصائح التالية:

- اضبط SSID (اسم بذرة “PMK”) على سلسلة عشوائية مكونة من أكبر عدد ممكن من الأرقام المسموح بها مما سيجعل الـ PMK أقل عرضة لهجمات القوة الغاشمة

- قم بإنشاء PSK عشوائي طويل وقم بتغييره بانتظام

- SSID الفريد قد يجعلك عرضة للصوص الذين يمكنهم بسهولة البحث عن Wigle. إذا كنت مصابًا بجنون العظمة فعليك أن تفكر في استخدام VPN بدلاً من ذلك.

ماذا بعد؟ لقد تم الافراج عن WPA3

وفقًا لـ NetSpot ، “ربما يكون الجانب السلبي الوحيد لـ WPA2 هو مقدار طاقة المعالجة التي تحتاجها لحماية شبكتك. هذا يعني أن هناك حاجة إلى أجهزة أكثر قوة لتجنب انخفاض أداء الشبكة. تتعلق هذه المشكلة بنقاط الوصول الأقدم التي تم تنفيذها قبل WPA2 والتي تدعم WPA2 فقط من خلال ترقية البرامج الثابتة. تم تزويد معظم نقاط الوصول الحالية بأجهزة أكثر قدرة. “، ويستمر معظم البائعين في توفير تصحيحات WPA2.

سيتم التخلص التدريجي من WPA2 تدريجياً بواسطة WPA3 ، الذي تم إصداره في يونيو 2023 بعد تحديد ثغرة أمنية تسمى KRACK في WPA2 في العام السابق. من المتوقع أن تستغرق النسخة التجريبية بعض الوقت (ربما حتى أواخر عام 2023) بينما يشهد البائعون وشحن الأجهزة الجديدة. بينما تم إصدار تصحيحات مشكلة عدم حصانة KRACK ، فإن WPA2 ليست آمنة بشكل عام تقريبًا مثل WPA3. لبداية ، يجب عليك التأكد من تحديد طريقة التشفير الأكثر أمانًا. يعتقد Skeptic Dion Phillips ، الذي يكتب لـ InfiniGate ، “… من المشكوك فيه أن يتم تحديث الأجهزة اللاسلكية الحالية لدعم WPA3 والأرجح أن الموجة التالية من الأجهزة ستخضع لعملية التصديق.”

لك ذالك؛ في النهاية ، من المحتمل أن تضطر إلى شراء جهاز توجيه جديد. في غضون ذلك ، للبقاء في مأمن ، يمكنك تصحيح وتأمين WPA2.

لم تكن هناك تقارير موثقة عن هجمات KRACK حتى الآن ولكن شهادة WPA3 توفر أمانًا أكثر بكثير من مجرد توصيل مشكلة عدم حصانة KRACK. حاليًا برنامج إصدار شهادات اختياري ، سيصبح إلزاميًا في الوقت المناسب مع اعتماد المزيد من البائعين عليه. تعرّف على المزيد حول WPA2 و 3 باستخدام مقالة Comparitech حول ماهية WPA3 ومدى أمانها?

تعرف على المزيد حول أمان wifi

- مقدمة تقنية ممتازة ، وإن كانت طويلة الأجل ، لـ TKIP و AES والاستخدام الإشكالي للمصطلحات المضللة هي The TKIP Hack

- إذا كنت قلقًا بشأن WPA2 وكانت أجهزتك تدعم TKIP فقط ، فاختر VPN موثوق

- فهم أساسيات التشفير

- تعرف على كيفية تأمين جهاز توجيه WiFi – تلميحات للمستخدم العادي وأي شخص لديه بيانات حساسة للحماية

أنظر أيضا:

دليل موارد التشفير

تحسين الأمن السيبراني الخاص بك

صورة الصفحة الأولى لبروتوكول WPA بواسطة Marco Verch. مرخص بموجب CC BY 2.0

شبكة) ، مما يجعله سهل الاختراق. بالمقارنة ، فإن WPA2 يستخدم تشفيرًا ديناميكيًا ومفاتيح فريدة لكل جهاز ، مما يجعله أكثر أمانًا بكثير. يجب على المستخدمين اختيار نوع التشفير الصحيح لجهاز التوجيه الخاص بهم وتحديثه بانتظام للحفاظ على أمان شبكتهم اللاسلكية.