بدأت العديد من المؤسسات والأفراد في تبني إجراءات أمنية أساسية مثل طلب كلمات مرور أقوى وتطبيق مصادقة ثنائية وإدارة التحكم في الوصول. لكن من الشائع نسيان الحماية لأسوأ سيناريوهات الحالات. واحد الرقابة الرئيسية هي ماذا يحدث إذا فقد شخص ما جهازه المحمول أو تعرض جهاز كمبيوتر للسرقة.

في حالة عدم وجود الضمانات الصحيحة ، يمكن أن ينتهي الأمر بالمهاجمين بجميع البيانات الموجودة على الجهاز – الأسرار الشخصية والملكية الفكرية والمعلومات المالية وبيانات الشركة القيمة وتفاصيل العميل الحساسة والمزيد.

هذا يشكل خطرا كبيرا على كل من الأفراد والمنظمات. أحد الحلول هو إعداد المسح عن بُعد على الأجهزة. يتيح ذلك للمسؤولين حذف البيانات حتى في حالة فقد الكمبيوتر أو سرقته (رغم وجود بعض القيود). تدبير سلامة آخر مفيد هو تنفيذ تشفير القرص الكامل بحيث لا يستطيع اللص الوصول إلى أي بيانات على الكمبيوتر المحمول إلا إذا تمكنوا أيضًا من سرقة المفتاح.

يمكن أن تكون كل من هذه التقنيات أكثر تعقيدًا مما تبدو عليه في البداية ، وتأتي كل واحدة منها بمزايا وعيوب خاصة بها. لهذا السبب ، هناك حالات استخدام معينة يكون أحد الخيارات فيها أفضل من الآخر ، أو يمكن الجمع بين كلا الآليتين إذا كان مستوى التهديد مرتفعًا بدرجة كافية.

ما هو المسح عن بعد?

يتيح المسح عن بُعد حذف البيانات من جهاز كمبيوتر محمول أو كمبيوتر دون الحاجة إلى أن يكون أمام الجهاز. إنها ميزة هامة يجب على كل من الأفراد والشركات التفكير في تنفيذها على جميع أجهزة الكمبيوتر التي تحتوي على بيانات حساسة أو قيمة.

يجب إعدادها مسبقًا ، ولكن في حالة تمكين إمكانات المسح عن بُعد ، يمكن للمالك أن يمحو البيانات ويمنع المهاجم من سرقة المعلومات أو استخدام البيانات لشن مزيد من الهجمات الإلكترونية. هذا يمكن أن يجعل مناديل عن بعد أداة قيمة لمنع خروقات البيانات.

إذا كنت قد فهمت بالفعل أهمية المسح عن بُعد وآليات الأمان الأخرى مثل تشفير القرص بالكامل ، فتحقق من الأقسام التالية لمعرفة كيفية إعدادها. إذا كنت لا تزال غير متأكد من نوع الهجمات التي يمكنهم منعها ، فانتقل إلى الأمام لماذا يجب تمكين المسح عن بُعد أو تشفير القرص بالكامل? مقطع لمعرفة الضرر الذي يمكن أن يحدث عندما لا تكون هذه التدابير في مكانها.

كيفية مسح جهاز الكمبيوتر المحمول عن بعد

يمكن لمجموعة متنوعة من البرامج مسح الكمبيوتر عن بُعد. في هذا البرنامج التعليمي, سوف نستخدم فريسة, نظرًا لأنه مفتوح المصدر ولا يتعين عليك الدفع لإعداده ، على الرغم من أنه في حالة تعرض الجهاز للسرقة وقررت مسحه ، فستحتاج إلى دفع اشتراك المشتركين في تلك المرحلة. من المهم ملاحظة أنه يجب إعداد Prey في وقت مبكر – بمجرد فقد الكمبيوتر المحمول أو سرقته ، فقد فات الأوان لتثبيت أي برنامج مسح عن بُعد.

قبل ضياع جهازك أو سرقته

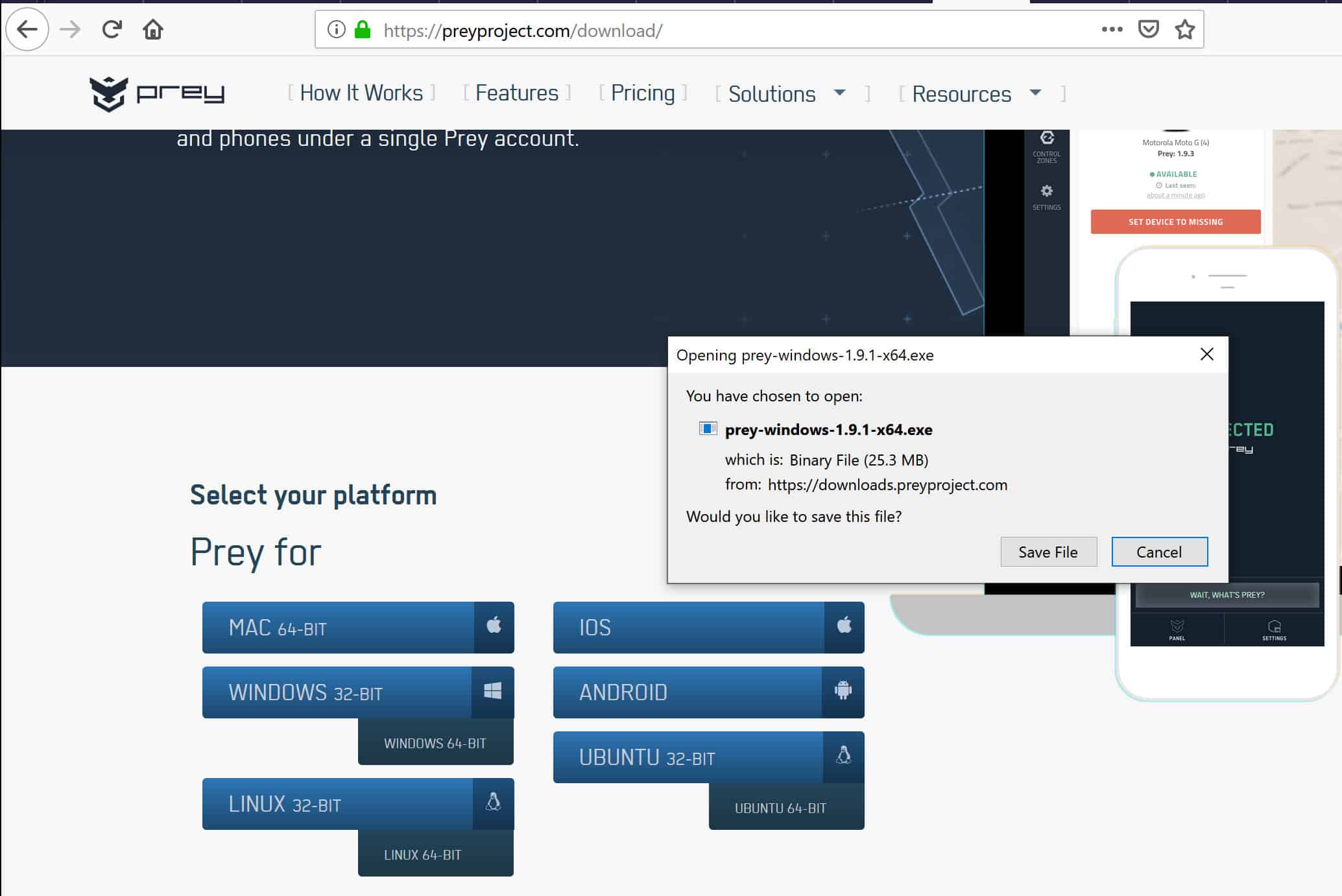

للبدء ، توجه إلى صفحة تنزيل Prey وحدد الإصدار المناسب لجهاز الكمبيوتر أو الجهاز. في هذا البرنامج التعليمي ، سنستخدم إصدار Windows 64 بت. بمجرد النقر على التنزيل ، اضغط على احفظ الملف في مربع الحوار الذي يظهر:

بمجرد الانتهاء من تنزيل الملف ، افتحه لتشغيل معالج الإعداد. عندما تصل إلى شاشة الترحيب ، انقر فوق التالى, تليها أنا موافق عندما ينبثق اتفاق الترخيص. في الشاشة التالية ، إما حدد مجلد الوجهة الذي تريد تثبيت Prey فيه ، أو اتركه كخيار افتراضي. انقر تثبيت.

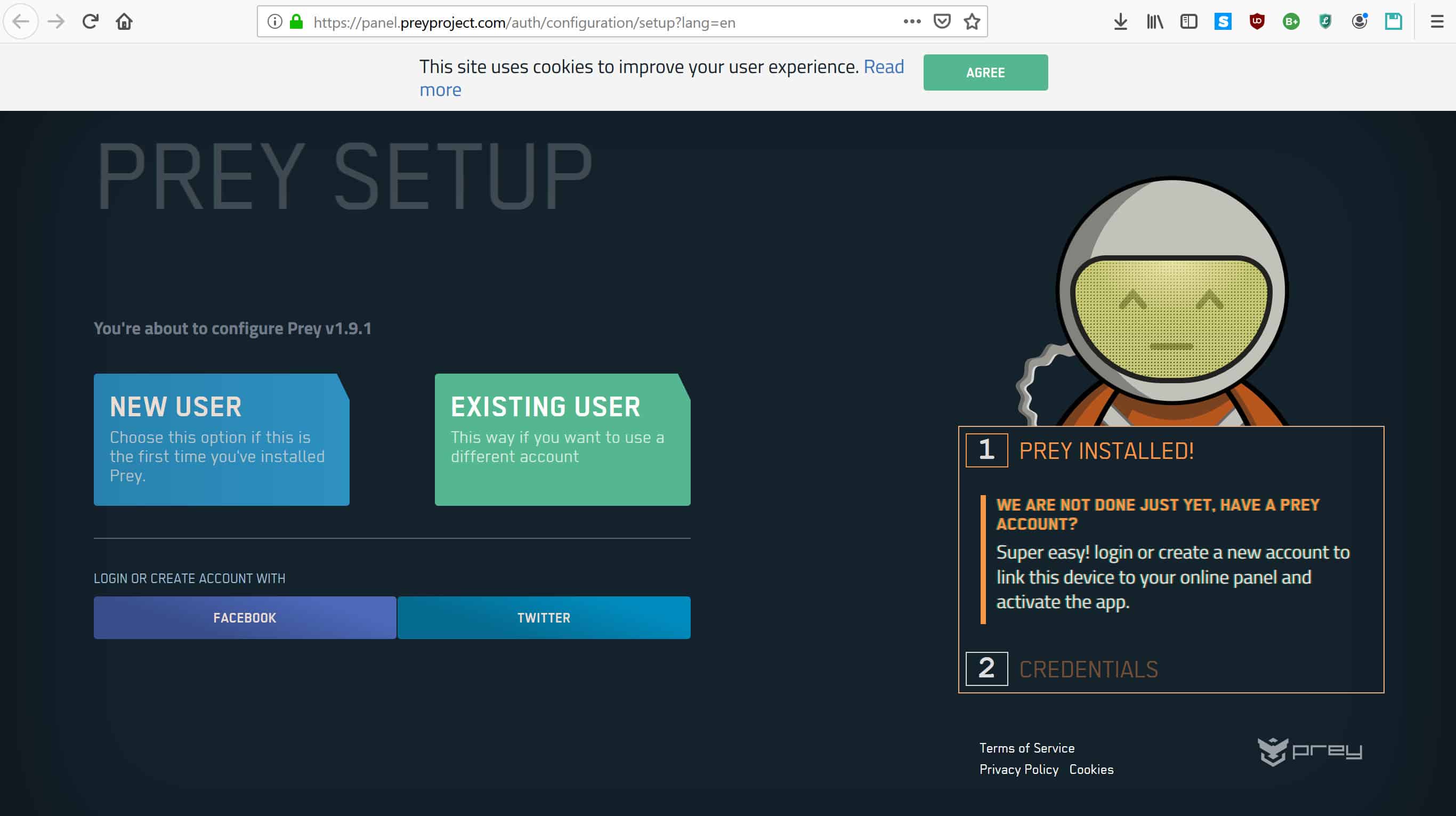

عندما ينتهي المعالج من التثبيت ، تأكد من وضع علامة في خانة الاختيار لبدء تشغيل Prey ، ثم انقر فوق إنهاء. سيؤدي ذلك إلى عرض الصفحة التالية في متصفح الويب الخاص بك:

على افتراض أن هذه هي المرة الأولى التي تقوم فيها بإعداد Prey ، انقر فوق “نعم” مستخدم جديد, ثم أدخل اسمك وعنوان بريدك الإلكتروني وكلمة مرورك في حقول الإدخال التي تظهر. انقر على المربع في reCAPTCHA لإثبات أنك لست روبوتًا ، وكذلك مربعات الاختيار للإشارة إلى أن عمرك يتجاوز 16 عامًا وأنك قرأت الشروط والأحكام. انقر فوق الأزرق سجل زر تحتها.

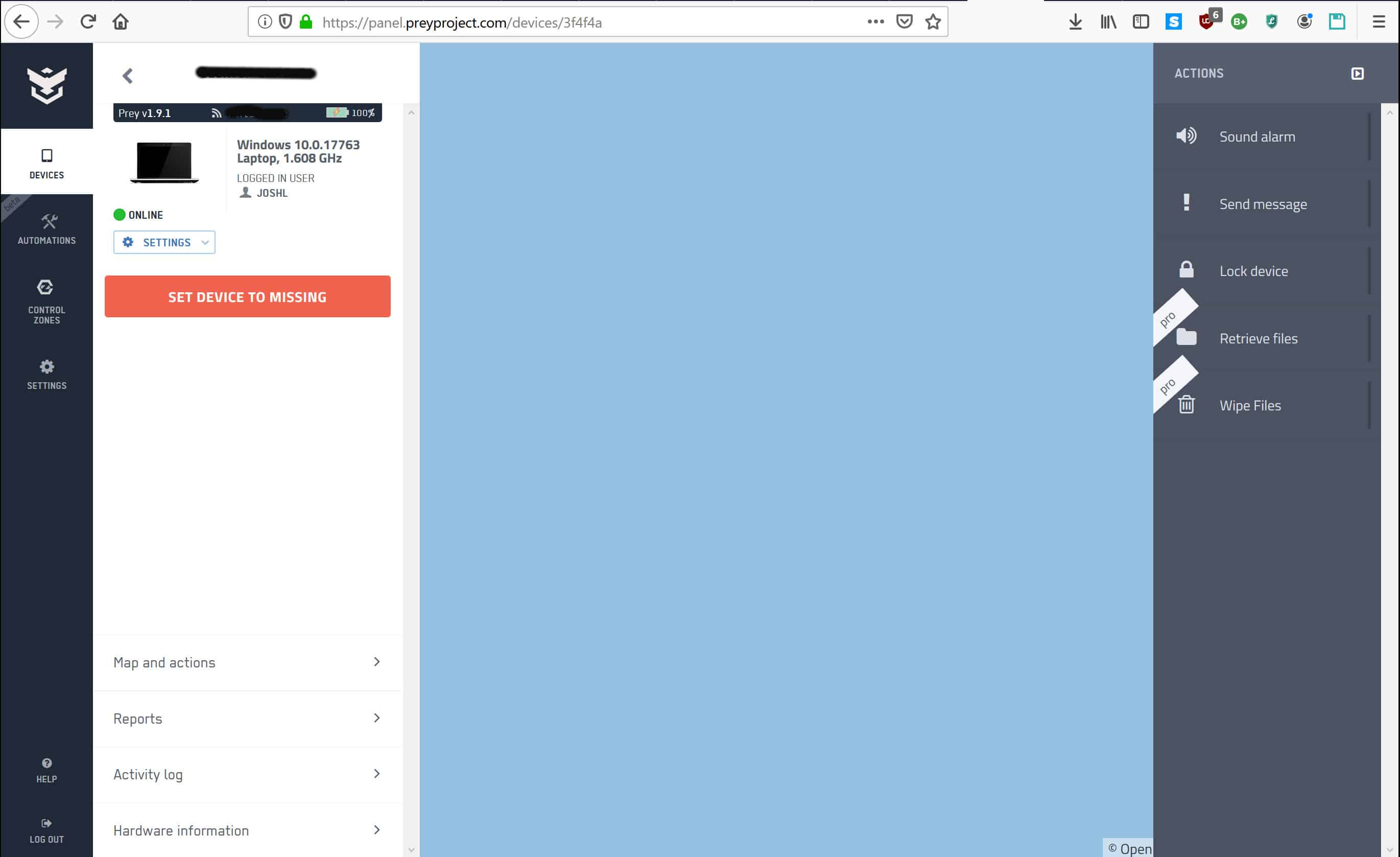

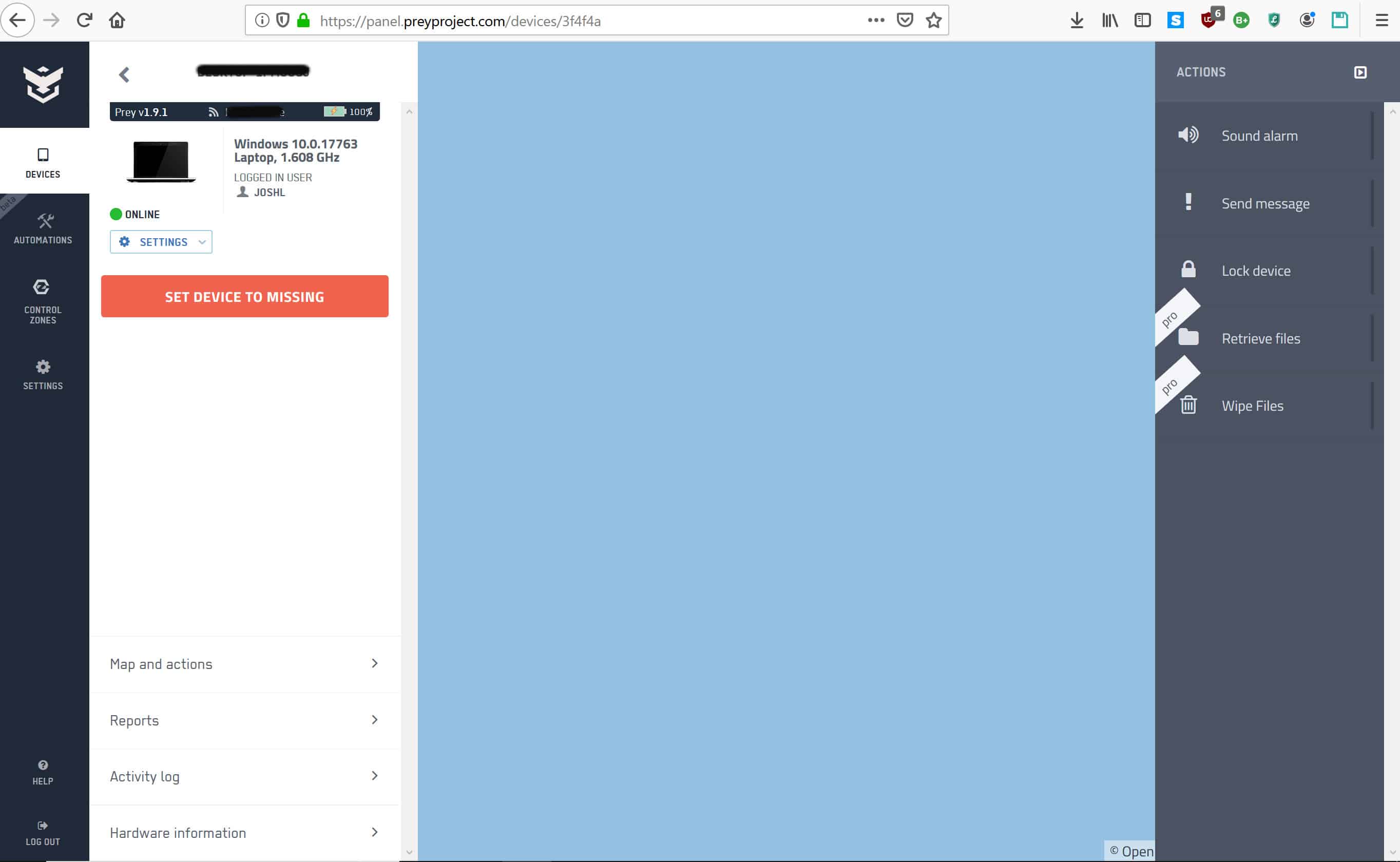

سيؤدي هذا إلى تشغيل لوحة تحكم Prey ، والتي ستُظهر آخر موقع معروف لجهازك:

لاحظ أنه في لقطة الشاشة هذه ، تم نقل الخريطة إلى منتصف المحيط لأسباب تتعلق بالخصوصية. عادةً ، ستظهر لمنطقتك مربعًا يشير إلى آخر موقع معروف لك.

بمجرد تشغيل Prey ، فإنه يوفر عددًا من الميزات مثل خدمات الموقع ، والقفل عن بُعد ، والمسح عن بُعد ، والتي يمكنك استخدامها حسب الضرورة.

بعد فقد الجهاز أو سرقته

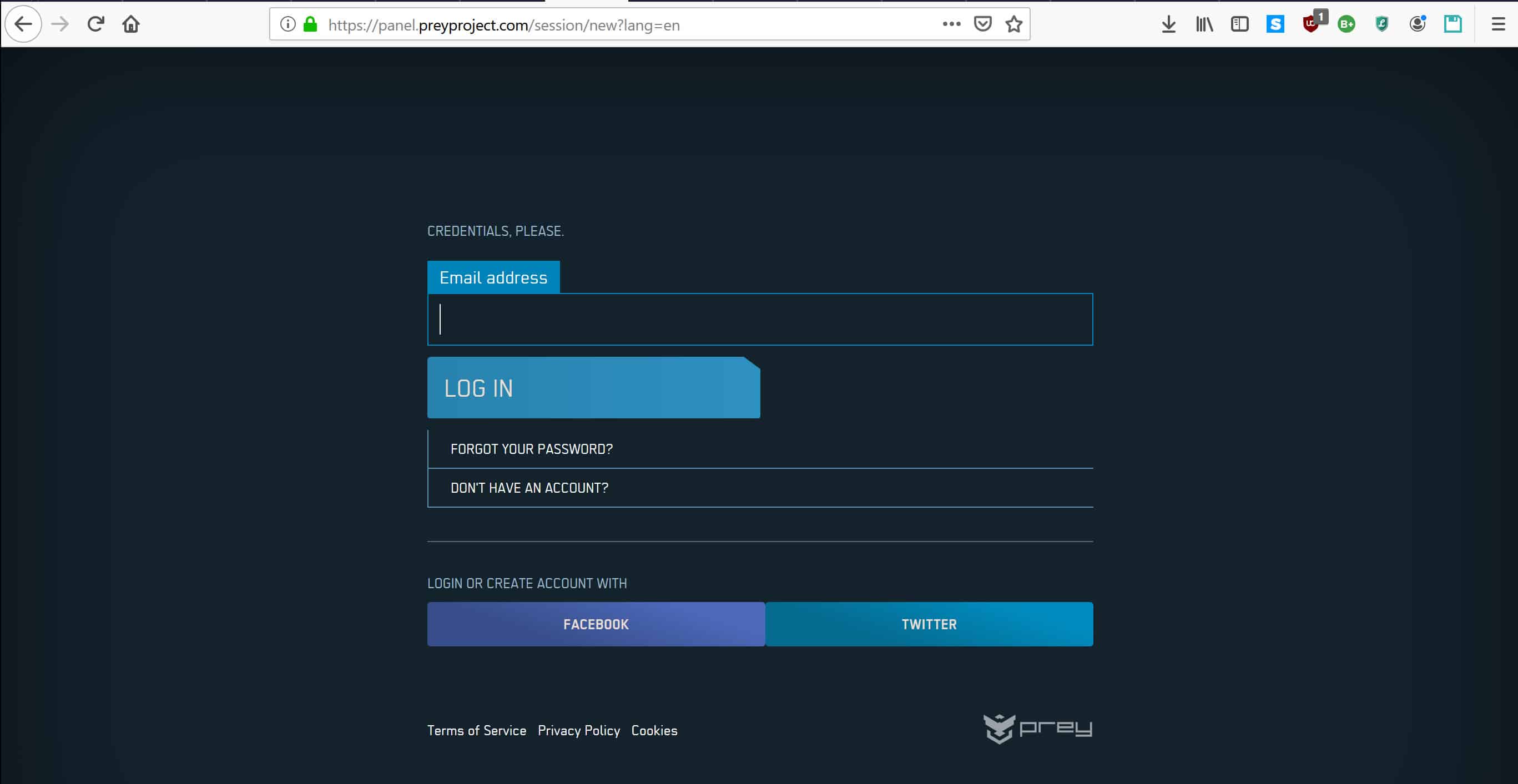

دعنا نقول أن هذه المأساة قد وقعت ، وأن جهاز الكمبيوتر المحمول الخاص بك إما فقد أو سُرق. نعمة التوفير الوحيدة هي أنه كان لديك بعد نظر لتثبيت أداة المسح عن بُعد مثل Prey للحد من أي ضرر محتمل. الخطوة الأولى هي الذهاب إلى موقع بري ، وإدخال التفاصيل الخاصة بك وتسجيل الدخول:

بمجرد تسجيل الدخول ، انقر فوق الجهاز المفقود. سيتم عرضه عند آخر اتصال له بالإنترنت وموقعه. إذا كنت محظوظًا بما يكفي لسرقة لص متعثر ، فسوف يدخلون عبر الإنترنت ، ويكشفون عن موقع الجهاز.

يمكنك بعد ذلك استخدام هذه المعلومات لتعقب جهاز الكمبيوتر أو تسليمها إلى الشرطة لمساعدتهم في تحقيقهم. تعتبر بيانات الموقع مفيدة أيضًا في الحالات التي يكون فيها الجهاز قد فقد ببساطة – إذا كان لا يزال متصلاً بالإنترنت. تجعل لوحة تحكم Prey من السهل العثور عليها.

إذا كان الجهاز قد سرق, من المهم تقييد وصول اللص إلى ملفات الكمبيوتر. في العمود الأيمن ، هناك عدة خيارات مختلفة:

إذا كنت ترغب في مسح الجهاز عن بُعد وحذف الملفات نهائيًا ، فانقر فوق مسح البيانات عن بعد في أسفل العمود. لسوء الحظ ، هذه الميزة غير متوفرة في الخطة المجانية ، لذلك ستحتاج إلى الاشتراك في Prey Pro من أجل مسح الجهاز.

إذا لم تكن قد اشتركت بالفعل في Prey Pro وتحتاج حقًا إلى مسح الكمبيوتر عن بُعد ، فانقر فوق ترقية خطتك في النافذة المنبثقة واتبع الروابط لمسح جهازك. سيؤدي هذا إلى حذف البيانات الموجودة على الكمبيوتر ، طالما أنها لا تزال متصلة بالإنترنت.

إذا كنت ترغب في إعداد المسح عن بُعد في حالة السرقة ولكنك لا ترغب في التسجيل في Prey Pro ، فهناك مجموعة من بدائل البرامج الأخرى. يأتي كل من Microsoft 365 و Microsoft Enterprise Mobility + Security ، مع Intune ، والذي يمكن إعداده مسبقًا بحيث يمكنك مسح أي أجهزة مفقودة أو مسروقة عن بُعد. شركات أخرى مثل Absolute و Meraki توفر أيضًا حلول المسح عن بُعد.

حدود المسح عن بعد

يبدو أن المسح عن بُعد هو الحل الأمثل للحفاظ على أمان البيانات في سيناريوهات أسوأ الحالات ، ولكن استخدامها في الواقع محدود أكثر مما تعتقد. إحدى المشكلات المهمة هي التأخر الزمني بين السرقة المحتملة والمسح عن بُعد. مشكلة أخرى هي أن الجهاز يحتاج إلى أن يكون متصلاً بالإنترنت حتى يعمل عن بُعد.

الوقت بين السرقة والقضاء

عندما تُسرق الأشياء ، لا نلاحظ غالبًا على الفور. قد يستغرق الأمر ساعات أو أيام أو حتى أسابيع قبل أن ندرك أن جهاز الكمبيوتر الخاص بنا قد سُرق. يعد هذا الوقت الضيق أمرًا بالغ الأهمية ، لأنه قد يستغرق الأمر دقائق فقط حتى يتمكن لص ماكر من الوصول إلى البيانات من كمبيوتر محمول مسروق.

حتى في الحالات النادرة التي تشهد فيها سرقة جهاز الكمبيوتر المحمول الخاص بك ويمكنه السباق لتسجيل الدخول ومسح جهاز الكمبيوتر عن بُعد ، فمن الممكن أن يتمكن اللص من الوصول إلى البيانات الموجودة أمامك. في ظروف أقل ملاءمة ، قد يكون لديهم أيام للتجول عبر الملفات والوصول إلى كل ما يريدون. لسوء الحظ ، لا يمكن للمناديل عن بُعد فعل أي شيء لوقف اللص الذي وصل إلى البيانات قبل إجراء المسح.

يجب أن يكون الجهاز متصلاً بالإنترنت

هناك قيود أخرى على المسح عن بُعد وهي أن الجهاز المسروق يجب أن يكون متصلاً بالإنترنت حتى يعمل. أي سارق يعرف ما يفعلونه سيبقي الكمبيوتر المحمول في وضع عدم الاتصال لهذه الأسباب بالضبط – فهم لا يريدون تعقب الجهاز ، أو لمسح البيانات. هذا يعني أنك قد لا تحصل أبدًا على فرصة لاستخدام وظيفة المسح عن بُعد التي بذلت الكثير من الجهد في إعدادها.

إذا كان الجهاز متصلاً بالإنترنت بعد السرقة ، فمن المحتمل أن يكون السارق أحد الهواة ، أو يسرق الكمبيوتر المحمول نفسه للبيع. في هذه الحالات ، من غير المحتمل أن يكونوا مستهدفين لبيانات الكمبيوتر ، لذلك قد لا يكون من الضروري إجراء مسح عن بُعد.

هل فعلا الحصول على حذف البيانات?

هناك الكثير من التخمين حول ما إذا كانت البيانات قابلة للاسترداد أم لا بمجرد مسحها أو حذفها. سيعتمد ما إذا كان ذلك ممكنًا أم لا ، على عدد من العوامل ، بما في ذلك كيفية مسح محرك الأقراص ، سواء كان محركًا حديثًا أو محركًا قديمًا أو محرك أقراص ثابت أو محرك أقراص ثابت ، ومدى تطوّر المهاجم.

وفقًا لدراسة أجريت عام 2008 ، في معظم الحالات ، ستكون عملية مسح واحدة مع البرنامج المناسب كافية لمنع دخول البيانات في يد المهاجم. ومع ذلك ، إذا كنت تتعامل مع خصم جيد الموارد ومحرك أقدم أو محرك أقراص ثابت ، فهناك احتمال أن يتمكنوا من استعادة البيانات بعد أن تم محوها..

حماية الأجهزة المسروقة مع تشفير القرص بالكامل

في بعض الحالات, المسحات عن بُعد ليست فعالة أو ممكنة لحماية جهاز كمبيوتر محمول مفقود أو مسروق. في كثير من الحالات ، يمكن أن يكون تشفير القرص الكامل بديلاً أفضل ، أو يمكن استخدامه لاستكمال قدرات المسح عن بُعد.

عندما يتم تشفير قرص الكمبيوتر بالكامل ، فهذا يعني ذلك تم قفل جميع بيانات القرص باستخدام برامج تشفير أو أجهزة. هذا يمنع الوصول غير المصرح به. عند استخدام تشفير القرص الكامل ، لا يمكن الوصول إلى البيانات إلا من قبل المستخدمين الذين لديهم المفتاح. خلاف ذلك ، تظل البيانات غير قابلة للاستخدام كنص مشفر.

تشفير القرص الكامل هو وسيلة ممتازة لحماية البيانات ، خاصةً في حالة فقد الجهاز أو سرقته. حتى إذا انتهى الأمر بأيدي خاطئة ، فإن اللصوص المحتملين لا يمكنهم الوصول إلى البيانات ما لم يكن لديهم المفتاح أيضًا.

هذا النهج يمكن أن يكون مفيدا على المسح عن بعد ل لا توجد نافذة للمجرمين في الفترة ما بين وقت السرقة والوقت الذي يتم فيه المسح عن بُعد.

ومن المزايا الرئيسية الأخرى أن الجهاز لا يحتاج إلى الاتصال بالإنترنت من أجل منع السارق من الوصول إلى البيانات. على الرغم من أن البيانات لا تزال موجودة على الكمبيوتر من الناحية الفنية ، فإن التشفير يجعل الوصول إليها بدون مفتاح – ليست هناك حاجة لاتصال بالإنترنت لقفل أو حذف البيانات من الجهاز لأنه تم إغلاقه بالفعل افتراضيًا.

أسهل طريقة لتطبيق تشفير القرص الكامل في Windows 10 هي مع BitLocker ، على الرغم من أنها لا تتوفر إلا لمستخدمي Windows Pro و Enterprise و Education. إذا كنت تستخدم نظام التشغيل Windows 10 Home ، فلن يتوفر Bitlocker. البرنامج التعليمي التالي أيضا صيجهز جهاز الكمبيوتر الخاص بك أن يكون لديه شريحة Trusted Platform Module (TPM), على الرغم من أن هناك طرقًا يمكنك من خلالها إعداد Bitlocker بدون أحد.

إذا لم يكن BitLocker خيارًا بالنسبة لك ، فيمكنك تجربة VeraCrypt ، وهو برنامج تشفير كامل القرص مجاني ومفتوح المصدر. يفضل بعض المستخدمين ذلك عبر BitLocker ، لأنه يسمح لأي شخص بفحص الكود ، والمؤسسة التي تقف وراء VeraCrypt ليست مملوكة لشركة كبرى مثل Microsoft.

إعداد تشفير القرص الكامل باستخدام BitLocker

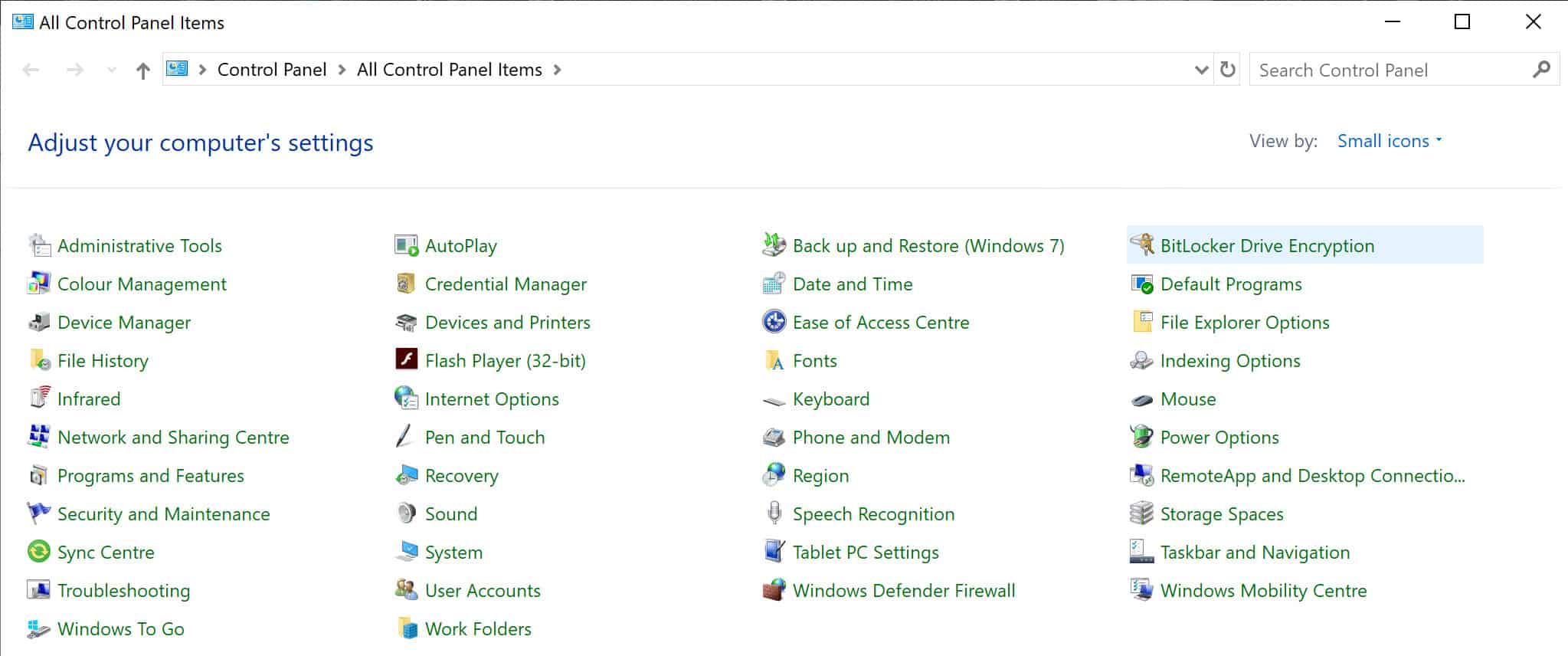

الخطوة الأولى هي تسجيل الدخول إلى Windows باستخدام حساب مسؤول. بمجرد تسجيل الدخول كمسؤول ، انتقل إلى لوحة التحكم, ثم حدد تشفير محرك BitLocker:

انقر قم بتشغيل BitLocker. سيبدأ تشغيل معالج BitLocker بمسح جهاز الكمبيوتر الخاص بك للتأكد من أنه يحتوي على شريحة TPM ويلبي المتطلبات الأخرى. إذا كانت تغييرات النظام مطلوبة ، فسوف يوصي معالج BitLocker بأي خطوات ضرورية.

بمجرد أن يصبح Bitlocker جاهزًا ، سيطالبك بإدخال مفتاح USB أو كلمة مرور. بالنسبة لمعظم المستخدمين ، ستكون كلمة المرور هي الخيار الأكثر عملية.

من المهم ملاحظة أنه حتى أفضل أدوات التشفير يتم تقويضها بسهولة من خلال كلمات مرور ضعيفة. إذا كنت تستخدم كلمة مرور قصيرة وبسيطة ، أو كلمة المرور نفسها لكل حساب من حساباتك ، فلا يمكنك توقع أن يكون القرص المشفر آمنًا للغاية. راجع دليلنا حول إنشاء وإدارة كلمات مرور قوية لمعرفة كيف يمكنك تحسين الأمان الخاص بك أو استخدام منشئ كلمات المرور الخاصة بنا.

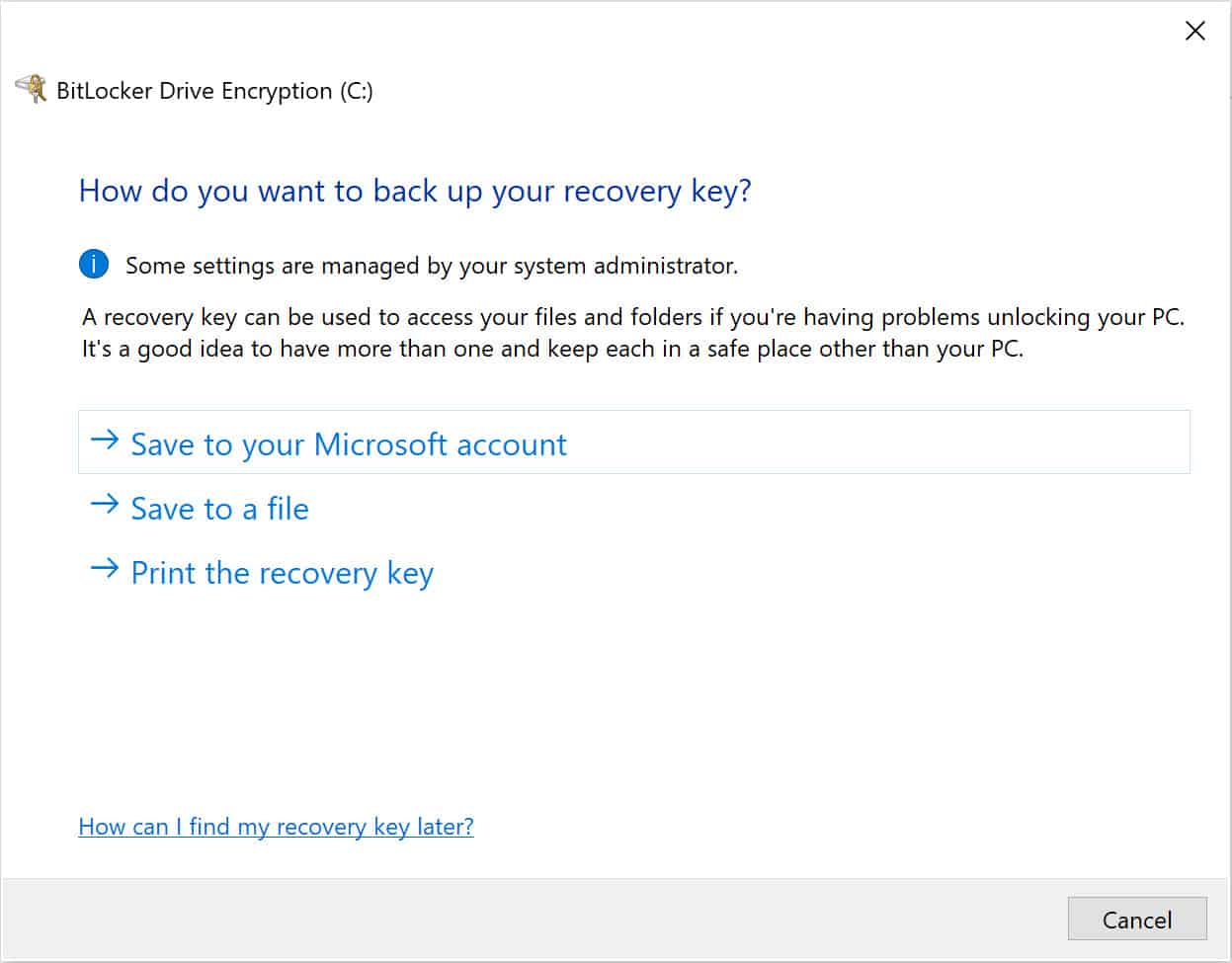

أدخل كلمة المرور القوية ، ثم أدخلها مرة أخرى في الحقل التالي لتأكيد أنك قمت بكتابة كلمة المرور بشكل صحيح. سيتم نقلك إلى الشاشة التالية للحصول على خيارات استرداد المفاتيح:

هذه هي الخيارات التي تقدمها Microsoft في حالة نسيان مفتاحك أو فقده. من الأفضل أن تجنب حفظ إلى حساب Microsoft الخاص بك لأن البريد الإلكتروني غير آمن للغاية. الخيارات الأفضل هي:

- حفظ في ملف – يمكنك حفظ المفتاح على USB الذي تستخدمه فقط لهذا الغرض. ضعه في مكان آمن أو أخفيه بعناية ، ولا تقم بتوصيل USB بالكمبيوتر إلا إذا كنت بحاجة إلى استرداد المفتاح.

- اطبع مفتاح الاسترداد – يمكنك الاحتفاظ بنسخة احتياطية من المفتاح الخاص بك عن طريق طباعته ، ثم إخفاء الصفحة بعناية في منزلك.

في الشاشة التالية ، سيُطلب منك مقدار محرك الأقراص الذي تريد تشفيره. تشفير مساحة القرص المستخدمة فقط الأفضل لأجهزة الكمبيوتر أو محركات الأقراص الجديدة. إذا كان محركًا قيد الاستخدام بالفعل ، فمن الأفضل تحديده تشفير محرك الأقراص بأكمله بحيث يتم تشفير محرك الأقراص بأكمله.

يمكنك بعد ذلك اختيار وضع التشفير الخاص بك. نظرًا لأننا نستخدم BitLocker لتشفير القرص الصلب لجهاز الكمبيوتر في هذا المثال ، فانقر فوق وضع تشفير جديد, الذي يهدف إلى إصلاح بدلا من محركات الأقراص الصلبة الخارجية.

بمجرد اجتياز كل هذه المراحل ، سيطلب منك BitLocker إعادة تشغيل جهاز الكمبيوتر الخاص بك لفحص النظام. عندما يتم تشغيله ، سيُطلب منك إدخال كلمة مرور BitLocker الخاصة بك قبل أن تتمكن من الوصول إلى محرك الأقراص.

ستسأل, “هل أنت مستعد لتشفير محرك الأقراص هذا؟”. انقر فوق استمر وسوف تبدأ عملية تشفير القرص. قد يستغرق الأمر أي مكان من بضع دقائق إلى بضعة أيام ، وهذا يتوقف على مقدار البيانات المطلوب تشفيرها.

بمجرد أن يتم تشفير محرك الأقراص ، فإن الطريقة الوحيدة لتتمكن من إلغاء قفله والوصول إلى الملفات هي عن طريق إدخال كلمة المرور التي قمت بإعدادها مسبقًا. هذا هو السبب في أنه من المهم للغاية تخزين كلمة المرور بعناية.

قد لا تنسَ كلمة المرور فقط وتحتاج إلى أن تكون قادرًا على الوصول إلى نسختك الاحتياطية ، بل يجب عليك أيضًا إبقائها مخفية ، لأن أي شخص يتصفحها لديه القدرة على الوصول إلى جميع ملفاتك.

قيود تشفير القرص الكامل

كما هو الحال مع معظم جوانب الأمان ، هناك أيضًا بعض الجوانب السلبية التي تأتي مع تشفير القرص بالكامل. واحدة من نقاط الضعف الرئيسية هي أن التشفير قوي فقط إذا تم اتباع ممارسات كلمة مرور جيدة. إذا تمكن أحد المتطفلين من العثور على كلمة المرور أو كسرها ، فإن الوصول إلى البيانات أمر تافه.

هذه مشكلة في العديد من مجالات أمن المعلومات ، ويمكن تخفيفها من خلال ممارسات مثل:

- باستخدام كلمات المرور المعقدة.

- باستخدام كلمة مرور فريدة لكل حساب.

- باستخدام مدير كلمة المرور.

- عدم ترك كلمة المرور مكتوبة بسهولة للعثور على المواقع.

- الوعي الاجتماعي والهندسي والتدريب.

القضية الرئيسية الأخرى هي ذلك حتى أفضل أساليب التشفير لا تبقى آمنة إلى الأبد. تتضمن الخوارزميات التي نستخدمها مفاضلة بين الأمان وسهولة الاستخدام. كلما كانت الخوارزمية أكثر أمانًا ، زاد الوقت اللازم لتشفير وفك تشفيرها ، وكلما زادت قوة الحوسبة التي تستخدمها.

من أجل الكفاءة ، نميل إلى تنفيذ خوارزميات التشفير الآمنة للمستقبل على المدى المتوسط. إذا قمنا بتشفير البيانات بنية إبقائها آمنة للقرن المقبل ، فسيتطلب ذلك الكثير من الوقت وقوة الحوسبة حتى تكون قابلة للاستخدام.

بمرور الوقت ، تتطور تقنيتنا ، وتصبح طاقة المعالجة أرخص ثم يتم اكتشاف تقنيات تحليل التشفير الجديدة. يمكن الآن فك تشفير الخوارزميات التي كانت آمنة في الماضي ، مثل DES ، من قبل أعداء لديهم دوافع جيدة الموارد. هذا يعني أنه يمكن الوصول إلى أي بيانات قديمة تم تشفيرها باستخدام DES.

في الوقت الحالي ، يُنظر إلى AES-256 باعتباره المعيار الذهبي للتشفير المتماثل. عندما يتم تنفيذه بشكل صحيح, ويعتبر غير ممكن للقضاء, حتى بالنسبة لأقوى المنظمات.

ومع ذلك ، كما هو الحال مع DES ، ستتحسن التكنولوجيا على مدار العقود القادمة وستصبح عملية التحايل على AES أكثر وأكثر عملية. هذا يعني أن البيانات المشفرة حاليًا مع AES ستصبح غير آمنة في النهاية, مما يجعل من الممكن لخصومنا الوصول إليه.

بطبيعة الحال ، فإن الكثير من البيانات التي تعتبر حاليا حساسة أو قيمة لا قيمة لها تماما بحلول ذلك الوقت. على الرغم من ذلك ، ستظل بعض البيانات تحتفظ بقيمتها ، وفي هذه الحالات الطويلة الأجل ، تعد محو محركات الأقراص وسيلة أكثر فاعلية لتوفير الأمان للمستقبل بدلاً من تشفير القرص بالكامل.

على الرغم من أن هذا السيناريو قد يبدو بجنون العظمة ، إلا أن مستندات NSA المسربة تشير إلى أن المؤسسة يمكنها الاحتفاظ ببعض البيانات المشفرة حتى تجد طريقة للقضاء عليها. بالتأكيد ، ليس شيئًا ما يجب أن يقلق بشأن مستوى التهديد الذي يواجهه معظم الأفراد والمؤسسات ، ولكن هناك حالات تحتاج فيها إلى فك التشفير المحتمل في المستقبل.

الجمع بين المسح عن بعد مع تشفير القرص الكامل

هناك العديد من السيناريوهات التي يكون فيها المسح عن بُعد أو تشفير القرص بالكامل كافيين لحماية البيانات. في الحالات التي تكون فيها البيانات ذات قيمة لا تصدق ويتوقع أن تحتفظ بقيمتها لعقود, قد يكون من الأفضل الجمع بين كلتا الآليتين.

إذا تم إعداد كل من تشفير القرص الكامل والمسح عن بُعد ، فلن يتمكن السارق من الوصول إلى البيانات مباشرة بعد السرقة الأولية (ما لم تكن قد حصلت بالفعل على كلمة المرور – مرة أخرى ، يمكن تقليل فرص حدوث ذلك من خلال اعتماد كلمة مرور جيدة الممارسات الإدارية).

إذا تم توصيل الجهاز بالإنترنت, ثم يمكن أيضًا مسحه عن بُعد لمنع الوصول إلى البيانات في المستقبل. يوفر هذا مزيدًا من الحماية في حالة اكتشاف كلمة المرور على الإطلاق ، أو تطوير تقنيات جديدة للتحايل على التشفير في المستقبل.

بالطبع ، لا يزال الجهاز بحاجة إلى الاتصال بالإنترنت حتى يعمل المسح عن بُعد ، ولكن على الأقل ، يتيح الجمع بين هاتين الطريقتين للمسؤولين طبقات إضافية من الحماية. وهذا يعني أيضًا أن المهاجمين لديهم المزيد من الفرص لارتكاب خطأ.

لماذا يجب تمكين المسح عن بُعد أو تشفير القرص بالكامل?

عندما لم يتم تمكين المسح عن بُعد ولم تكن هناك إجراءات حماية أخرى مطبقة, قد يتمكن المهاجمون من الوصول إلى أي شيء على الكمبيوتر المحمول أو الكمبيوتر الشخصي. من خروقات البيانات الضخمة إلى سرقة بروتوكول الإنترنت ، يمكن أن يكون لهذا الإشراف تأثير هائل على الشركات والأفراد.

هذه ليست مجرد هجمات نظرية. كانت هناك العديد من الأمثلة السابقة لأجهزة الكمبيوتر المحمولة المسروقة أو غيرها من الأجهزة التي تؤدي إلى الكوارث. البعض منهم ما يلي:

قدامى المحاربين خرق البيانات

وقعت واحدة من أخطر انتهاكات البيانات المتعلقة بالكمبيوتر المحمول في عام 2006. سُرق جهاز كمبيوتر محمول غير مشفر يحتوي على بيانات من 26.5 مليون من المحاربين القدامى من منزل محلل بيانات.

تضمنت البيانات أرقام الضمان الاجتماعي ، وتصنيفات الإعاقة وغيرها من التفاصيل الشخصية. في عام 2009 ، توصلت وزارة شؤون المحاربين القدامى إلى تسوية مع من تضرروا. سعت الدعوى الجماعية في الأصل إلى الحصول على 1000 دولار لكل شخص سُرقت بياناته ، ومع ذلك ، فقد انتهى الأمر بالتوصل إلى اتفاق بدفع إجمالي قدره 20 مليون دولار فقط..

مركز ام دي اندرسون للسرقة

بين عامي 2012 و 2013 ، كان لدى مركز MD Anderson Cancer Center جهاز كمبيوتر محمول وسرقة محرك أقراص USB. شملت السرقات بيانات غير مشفرة من 34800 مريض. رغم عدم وجود دليل على أن البيانات الشخصية قد تم الوصول إليها من قبل أفراد غير مصرح لهم ، إلا أن شركة Texan كانت لا تزال تغريم 4.3 مليون دولار في 2023.

استأنفت الشركة القرار من وزارة الصحة والخدمات الإنسانية ، لكن تم تأييد العقوبة من قبل رئيس المحكمة. رفض القاضي ستيفن كيسيل حجج إم دي أندرسون ، قائلاً إن المنظمة “… بذلت جهودًا غير كاملة وغير كاملة في التشفير على مدار الأعوام التالية”.

اعتبر قرار القاضي أنه من غير المناسب ما إذا كان قد تم الوصول إلى البيانات بطريقة غير مصرح بها أم لا. وقرر أن الشركة قد فشلت في حماية البيانات الشخصية من الكشف ، مما يجعلها مسؤولة.

Coplin Health Systems سرقة الكمبيوتر المحمول

في بداية عام 2023 ، سُرقت إحدى منظمات الرعاية الصحية التابعة لشركة ويست فيرجينيان من أحد أجهزة الكمبيوتر المحمولة الخاصة بها من سيارة الموظف. ينتمي الكمبيوتر المحمول إلى Coplin Health Systems وكان محميًا بكلمة مرور ، ومع ذلك ، لم يتم تشفير البيانات ، كما لم يتم تمكين المسح عن بُعد ، مما ترك إمكانية فتح إمكانية الوصول إلى البيانات من 43000 مريض.

شملت معلومات المريض البيانات الصحية وأرقام الضمان الاجتماعي والمعلومات المالية. في هذه المرحلة ، لا يوجد أي دليل على إساءة استخدام البيانات من قبل المتسللين ، ولكن كان لا يزال يتعين على شركة Coplin Health Systems إخطار الأشخاص الذين تأثروا ، وكذلك مكتب الحقوق والخدمات الإنسانية التابع لوزارة الصحة والخدمات الإنسانية. وذلك لأن الكمبيوتر المحمول يفتقر إلى الضمانات المناسبة ، ولا تزال السرقة تشكل خطراً على المرضى وبياناتهم.

كمبيوتر محمول سرقت من عير

ليس فقط الولايات المتحدة كانت سرقة الكمبيوتر المحمول متفشية ومدمرة للغاية. Eir ، شركة الاتصالات السلكية واللاسلكية الأيرلندية ، سُرقت أيضًا كمبيوتر محمول لأحد الموظفين في عام 2023. بينما كان من المفترض أن الكمبيوتر المحمول كان محمي بكلمة مرور ومشفرة ، فقد أدى تحديث أمني معيب من اليوم السابق للسرقة إلى فك تشفير بيانات الكمبيوتر المحمول عند سرقته..

مكّن الخلل السارق من الوصول إلى بيانات 37000 عميل من عملاء Eir. تضمنت البيانات أسماء وعناوين بريد إلكتروني وأرقام حسابات وأرقام هواتف ، إلا أن الشركة قالت إنه لا توجد بيانات مالية في خطر.

أبلغت الشركة الحادث إلى مفوض حماية البيانات وكذلك العملاء المتضررين. يوضح هذا الحادث مدى حاجة الشركات اليقظة إلى حماية بياناتها. على الرغم من أن العيوب الأمنية تمثل حقيقة مؤسفة ، فمن الممكن أن يكون بإمكان ميزة المسح عن بُعد حماية البيانات من الوصول غير المصرح به.

وزارة الصحة الكندية سرقة الكمبيوتر المحمول

في نهاية عام 2023 ، سُرق جهاز كمبيوتر محمول من موظف حكومي في كندا. تم أخذ الكمبيوتر المحمول غير المشفر من سيارة مقفلة ، وكان يحتوي على معلومات صحية تتعلق بما يقرب من 40000 شخص من الأقاليم الشمالية الغربية.

بين رسائل البريد الإلكتروني والملفات ، احتوى الكمبيوتر المحمول على بعض المعلومات الصحية الحساسة للغاية ، بما في ذلك سجلات عن “… لقاحات فيروس الورم الحليمي البشري ، C. صعب (التهابات القولون) ، ومسحة عنق الرحم ، والسعال الديكي ، واختبارات الدم للسل ، والالتهابات المنقولة بالاتصال الجنسي والأمراض المقاومة للمضادات الحيوية ، من بين أمور أخرى.”

علاوة على البيانات الصحية ، تضمن الكمبيوتر المحمول أيضًا تفاصيل شخصية يمكن استخدامها لسرقة الهوية وجرائم أخرى. يبدو أن الجهاز قد تم تركه بدون تشفير لأنه كان عبارة عن كمبيوتر لوحي هجين وجهاز كمبيوتر محمول غير متوافق مع برنامج تشفير قسم تكنولوجيا المعلومات.

لا ينبغي مطلقًا إطلاق كمبيوتر محمول مطلوب للتعامل مع هذه المعلومات الحساسة لأي موظف دون اتخاذ تدابير الحماية الصحيحة ، بصرف النظر عن مدى صعوبة تشفيره. إذا لم يكن ذلك ممكنًا ، فيجب إصدار جهاز آمن للمهمة بدلاً من ذلك.

سر سر الكمبيوتر المحمول الخدمة

على الجانب الآخر من الطيف ، في عام 2023 ، سُرق جهاز كمبيوتر محمول يعمل لدى عميل الخدمة السرية من سيارة في مدينة نيويورك. على الرغم من السرقة ، احتوى الكمبيوتر المحمول على تدابير أمنية مناسبة للتخفيف من أي ضرر محتمل.

تقوم الخدمة السرية بتشفير أجهزة الكمبيوتر المحمولة الخاصة بموظفيها بالكامل ولا تسمح لهم باحتواء أي معلومات سرية. لديهم أيضًا قدرات مسح عن بعد لجعل الأجهزة غير مجدية لأي مهاجمين. على الرغم من أنه من المستحيل منع حدوث السرقات ، إلا أن وجود سياسة أمنية شاملة عبر الإنترنت يمكن أن يساعد في الحد من أي أضرار قد تحدث..

المسح عن بعد وتشفير القرص الكامل يقللان من المخاطر

توضح الحوادث المذكورة أعلاه مقدار الضرر الذي يمكن أن يحدث إذا لم تأخذ المنظمات الوقت الكافي لتأمين أجهزتها في وقت مبكر. لدينا ميل إلى التقليل من المخاطر أو تخيل أن بعض السيناريوهات لن تحدث لنا أبدًا – حتى يفوت الأوان. والحقيقة هي أن أجهزة الكمبيوتر المحمولة لدينا تحتوي في كثير من الأحيان على بيانات ذات قيمة عالية وهي هدف رئيسي للصوص.

على الرغم من أنه قد يبدو من المتاعب إعداد تشفير عن بُعد أو تشفير كامل للقرص على أجهزة الكمبيوتر الخاصة بك ، إلا أنه يعد دفعًا ضئيلًا مقارنةً بالتكاليف الضخمة التي يمكن أن تأتي من انتهاكات البيانات.

أنظر أيضا:

- تحتوي 3 من 5 محركات أقراص صلبة مستعملة على بيانات المالك السابق

- إحصائيات الأمن السيبراني

بات التأكد من أنك لست روبوتًا ، ثم انقر فوق “تسجيل الدخول”. سيتم إرسال رسالة بريد إلكتروني إلى عنوان بريدك الإلكتروني لتأكيد الحساب. بمجرد تأكيد الحساب ، يمكنك تسجيل الدخول إلى لوحة Prey الرئيسية وإعداد الإعدادات اللازمة لجهاز الكمبيوتر المحمول الخاص بك. بعد فقد الجهاز أو سرقته إذا فقدت جهاز الكمبيوتر المحمول الخاص بك أو تعرض للسرقة ، يمكنك استخدام Prey لمسح البيانات عن بُعد. للقيام بذلك ، قم بتسجيل الدخول إلى لوحة Prey الرئيسية وحدد الجهاز الذي تريد مسحه. انقر فوق “تقرير الفقد” ، ثم اتبع الإرشادات لتحديد الإجراءات التي تريد تنفيذها ، مثل إرسال رسالة إلى الجهاز المفقود أو تحديد موقعه على الخريطة. بمجرد الانتهاء من ذلك ، انقر فوق “تنفيذ” لتنفيذ الإجراءات التي حددتها. حدود المسح عن بعد يجب ملاحظة أن هن