PGP (Pretty Gالعود Pأصبح rivacy) تشفيرًا أساسيًا لخصوصية وأمان الإنترنت لسبب رئيسي واحد: يتيح لك إرسال رسالة مشفرة إلى شخص ما دون الاضطرار إلى مشاركة الرمز مسبقًا. هناك الكثير ، ولكن هذا هو الجانب الأساسي الذي جعله مفيدًا للغاية.

لنفترض أنك بحاجة إلى إرسال رسالة حساسة إلى صديق دون اكتشاف محتوياته. أحد أفضل الحلول هو تغييره برمز سري تعرفه أنت وصديقك وحدهما ، بحيث إذا اعترض أي شخص الرسالة ، فلن يتمكن من قراءة المحتويات.

تعمل أنظمة مثل هذه بشكل جيد في العديد من أنواع التشفير المختلفة ، ولكن هناك عيبًا رئيسيًا واحدًا: كيف يمكنك إرسال رسالة مشفرة إلى شخص ما إذا لم تكن لديك بالفعل فرصة لمشاركة الكود معه?

إذا لم تكن قد قمت بمشاركة الكود مسبقًا واستخدامه لتشفير رسالتك ، فلن يكون لدى صديقك أي طريقة لفك تشفير الرسالة المشفرة عند تلقيها. إذا قمت بإرسال الرمز إلى جانب الرسالة المشفرة ، فيمكن لأي شخص يقوم باعتراض الرسالة الوصول إلى المحتويات بنفس السهولة التي يستطيع بها المستلم.

إنها مشكلة محيرة تمكن PGP من حلها باستخدام شيء يسمى تشفير المفتاح العام (لا تقلق ، سنقوم بتغطية ما هو لاحقًا) ، والذي يسمح لمستخدميه بإرسال رسائل آمنة ومشفرة إلى الأشخاص حتى لو لم يلتقوا من قبل ، ناهيك عن أن تتاح لهم فرصة لإعادة ترتيب رمز ما.

ماذا يفعل تشفير PGP?

تتمثل وظيفة PGP الأساسية في تمكين مستخدميها من إرسال رسائل آمنة دون الحاجة إلى مقدمة مسبقة ، ولكن هذا ليس كل ما يفعله. كما يسمح للمستلمين بالتحقق مما إذا كانت الرسالة أصلية أم تم العبث بها. يفعل هذا باستخدام شيء يسمى التوقيعات الرقمية, والتي سوف نغطيها لاحقا في المقال.

علاوة على ذلك ، يمكن استخدام PGP لتشفير أشياء أخرى إلى جانب البريد الإلكتروني. يمكنك استخدامه لتشفير القرص الصلب والرسائل الفورية والملفات وأكثر من ذلك. رغم أن هذه جميعها ميزات مهمة ، إلا أن هذه المقالة ستركز بشكل أساسي على استخدام تشفير PGP للبريد الإلكتروني ، وهو الاستخدام الأكثر انتشارًا لـ PGP.

لماذا PGP مهم?

قد لا تكون على علم ، ولكن البريد الإلكتروني ليس وسيلة آمنة للغاية للتواصل. عندما يترك بريدك الإلكتروني حسابك ويتم إرساله عبر الإنترنت ، فإنه يمر عبر شبكات خارجة عن إرادتك. يمكن اعتراضها والعبث بها ، كل ذلك دون علمك أو معرفة المستلم.

إذا كنت بحاجة إلى إرسال شيء ذي قيمة أو حساسية ، فإن البريد الإلكتروني العادي ليس مناسبًا. يمكن أن يتم خطف رسائلك الشخصية من قبل المتسللين الذين قد يستخدمونها لارتكاب تزوير الهوية ، في حين أن الرسائل الحكومية الهامة قد تقع في أيدي الجواسيس. يمكن أن يطارد أي شخص مطارد كل ما يمر عبر صندوق الوارد الخاص به.

هذه المخاطر جزء من سبب اختراع PGP – لإضفاء بعض مظاهر الخصوصية والأمان على الغرب المتوحش وهو التواصل عبر البريد الإلكتروني. انها تقف ل بي جي بي, التي قد لا تلهم الكثير من الثقة لشيء يعتمد عليه الناس للحفاظ على اتصالاتهم آمنة.

على الرغم من الاسم – الذي كان مستوحى من متجر خيالي لبرنامج إذاعي يسمى Ralph’s Pretty Good Grocery – PGP هو شكل من أشكال التشفير الذي لا يوجد لديه أي طرق معروفة للكسر. هذا يعني أنه طالما تم استخدامه بشكل صحيح ، يمكنك أن تكون واثقًا من أمان وخصوصية وسلامة الرسائل والملفات.

تاريخ PGP

PGP هو برنامج تشفير كان التي أنشأها بول زيمرمان مرة أخرى في شبكة الإنترنت في الظلام عام 1991. زيمرمان ، الذي كان ناشطًا قويًا في مكافحة الأسلحة النووية ، أنشأ البرنامج في البداية حتى يتمكن الأفراد المتشابهة في التفكير من التواصل وتخزين الملفات بأمان أكبر. خوارزمية التشفير الأولى كانت تسمى “BassOmatic” ، التي أطلق عليها Zimmerman بعد أ ليلة السبت لايف رسم.

أصدر Zimmerman PGP مجانًا عبر FTP ، مما يجعله أول شكل من أشكال تشفير المفتاح العام مع توفر واسع النطاق. لقد انتشر بسرعة عبر Usenet ، وخاصة بين الناشطين في مجال السلام والناشطين السياسيين الآخرين. من هذه الجذور ، نما استخدامه إلى الخارج لأولئك الذين أرادوا المزيد من الخصوصية والأمان لاتصالاتهم.

بعد انتشار تشفير PGP خارج الولايات المتحدة ، مصلحة الجمارك الأمريكية (USCS) بدأ التحقيق في زيمرمان, لأنه تم تصنيف PGP على أنه تشفير عالي القوة. في ذلك الوقت ، كان يعتبر هذا النوع من التشفير نوعًا من الذخيرة ويتطلب ترخيصًا لتصديره.

بمجرد أن بدأت PGP في الخارج ، أصبح USCS مهتمًا بمنشئه لبدء توزيعه الدولي. الحمد لله على Zimmerman ، بعد عدة سنوات من التحقيق وبعض المناورات القانونية الخيالية ، لم يتم توجيه أي تهم إليهم.

على مر السنين, تم إصدار إصدارات جديدة من PGP باستمرار لتحسين الأمان وسهولة الاستخدام. بعض هذه التغييرات شملت إعادة هيكلة نظام الشهادة ، وتنفيذ خوارزميات متماثلة وغير متماثلة جديدة وتطوير بنية جديدة قائمة على الوكيل.

على طول الطريق ، كان هناك عدد من عمليات الاستحواذ التي انتهت بشرائها شركة سيمانتيك PGP Corporation ومعظم أصولها الأصلية بمبلغ 300 مليون دولار (229.7 مليون جنيه إسترليني). يمتلكون الآن العلامة التجارية لـ PGP ويستخدمونها في منتجاتهم ، مثل Symantec Command Line و Symantec Desktop Email Encryption.

أنظر أيضا:

الرموز الشهيرة والأصفار عبر التاريخ

موارد التشفير: قائمة كبيرة من الأدوات والأدلة

بينبغب

كانت الأيام الأولى لـ PGP تعاني من خلافات براءات الاختراع بناءً على استخدامها لخوارزمية تشفير RSA. من أجل مواصلة تطوير PGP بدون مشكلات الترخيص هذه ، بدأ الفريق الذي يقف وراءه في إنشاء معيار غير مملوك يمكن استخدامه علانية وحرية.

في عام 1997 ، اتصلوا بفريق هندسة الإنترنت (IETF) بمقترح لتطوير المعيار وتسميته OpenPGP. تم قبول الاقتراح و أصبح OpenPGP معيار إنترنت. هذا مكن أي شخص من تطبيق OpenPGP في برامجهم.

تم تطوير OpenPGP بنشاط بموجب مواصفات RFC 4880. تحدد هذه المواصفة القياسية خوارزميات التشفير والأنساق والتكوين والميزات الأخرى التي يجب أن تستخدمها البرامج لتكون متوافقة مع OpenPGP.

ما هي البرامج التي تستخدم OpenPGP?

يستخدم تشفير PGP في عدد من البرامج الاحتكارية ، مثل منتجات Symantec المذكورة أعلاه. بفضل تطوير معيار OpenPGP ، يتوفر أيضًا في عدد من التطبيقات المجانية.

أبرز هذه الميزات هو Gpg4win ، وهو مجموعة مجانية من أدوات التشفير لنظام التشغيل Windows. يمكن استخدام تشفير PGP على نظام التشغيل Mac OS مع برنامج مثل GPG Suite و Android مع K-9 Mail و iOS مع Canary Mail. يمكن العثور على المزيد من الخيارات المتوافقة مع OpenPGP على موقع OpenPGP.

كيف يعمل تشفير PGP?

أولاً ، دعونا نغطي المفاهيم الأساسية ، ثم سننتقل إلى مثال لمنحك فهمًا أكثر واقعية. يعتمد تشفير PGP على العديد من العناصر الرئيسية التي ستحتاج إلى الحصول على رأسك لفهم كيف يعمل. أهمها تشفير المفتاح المتماثل ، تشفير المفتاح العام, التوقيعات الرقمية و ال شبكة الثقة.

تشفير مفتاح متماثل

يتضمن تشفير المفتاح المتماثل استخدام نفس المفتاح لتشفير وفك تشفير البيانات. في PGP ، يتم إنشاء مفتاح عشوائي لمرة واحدة يعرف باسم مفتاح جلسة. ال مفتاح الجلسة يشفر الرسالة, وهو الجزء الأكبر من البيانات التي يجب إرسالها.

هذا النوع من التشفير فعال نسبيا ، لكن لديه مشكلة. كيف يمكنك مشاركة مفتاح الجلسة مع المستلم؟ إذا قمت بإرسالها إلى جانب بريدك الإلكتروني ، فيمكن لأي شخص يعترض الرسالة الوصول إلى المحتويات بنفس السهولة التي يصل بها المستلم. بدون المفتاح ، سيرى المستلم نص التشفير فقط.

تشفير المفتاح العام

PGP يحل هذه المشكلة مع تشفير المفتاح العمومي ، والمعروف أيضًا باسم التشفير غير المتماثل. في هذا النوع من التشفير يوجد مفتاحان: المفتاح العمومي و واحد خاص.

كل مستخدم لديه واحد من كل. يمكن العثور على المفتاح العام لمراسلك المحتمل من خلال البحث من خلال الخوادم الرئيسية أو عن طريق سؤال الشخص مباشرة. المفاتيح العامة يتم استخدامها من قبل المرسل لتشفير البيانات ، لكن لا يمكنهم فك تشفيرها.

بمجرد أن يتم تشفير البيانات باستخدام المفتاح العام للمستلم ، لا يمكن فك تشفيرها إلا بواسطة المفتاح الخاص بهم مفتاح سري. لهذا السبب يتم توزيع المفاتيح العامة بحرية ، لكن يجب حماية المفاتيح الخاصة بعناية. إذا تعرض أحد المهاجمين للمفتاح الخاص بك ، فسيمكنهم من الوصول إلى جميع رسائل البريد الإلكتروني المشفرة الخاصة بـ PGP.

في PGP ، لا يستخدم تشفير المفتاح العام لتشفير الرسالة ، فقط لمرة واحدة مفتاح جلسة التي تم إنشاؤها لتشفيرها. لماذا ا؟ لأن تشفير المفتاح العام ببساطة غير فعال للغاية. سوف يستغرق وقتًا طويلاً ويستخدم كمية أكبر من الموارد الحسابية.

نظرًا لأن نص الرسالة يحتوي عادةً على الجزء الأكبر من البيانات ، يستخدم PGP تشفير المفتاح المتماثل الأكثر اقتصادا لهذا الغرض. إنه يحتفظ بتشفير المفتاح العمومي المتثاقل لمفتاح الجلسة ، مما يجعل العملية بأكملها أكثر كفاءة.

بهذه الطريقة ، يتم تشفير الرسالة من خلال وسائل أكثر عملية ، في حين يتم استخدام تشفير المفتاح العام لتسليم مفتاح الجلسة بشكل آمن إلى المستلم. نظرًا لأن المفتاح الخاص فقط هو الذي يمكنه فك تشفير مفتاح الجلسة ، ومفتاح الجلسة ضروري لفك تشفير الرسالة ، فإن المحتويات آمنة من المهاجمين.

التوقيعات الرقمية

كثيرا ما تستخدم توقيعاتنا المكتوبة للتحقق من أننا من نقول إننا. إنها بعيدة عن أن تكون مضمونة ، لكنها لا تزال طريقة مفيدة لمنع الاحتيال. التوقيعات الرقمية متشابهة ، باستخدام تشفير المفتاح العمومي للمصادقة على أن البيانات تأتي من المصدر الذي تدعي أنه لم يتم العبث به.

تجعل العملية التواقيع الرقمية مستحيلة بشكل أساسي ما لم يتم اختراق المفتاح الخاص. يمكن استخدام التوقيعات الرقمية إلى جانب تشفير رسائل PGP أو بشكل منفصل. كل هذا يتوقف على ما ترسله ولماذا.

إذا كانت الرسالة حساسة ويجب ألا يقرأها أي شخص غير المستلم ، فأنت بحاجة إلى استخدام التشفير. إذا كان يجب تسليم الرسالة على حالها وبدون أي تغيير ، فسيحتاج الأمر إلى استخدام توقيع رقمي. إذا كان كلاهما مهمًا ، فيجب عليك استخدامه معًا.

تعمل التواقيع الرقمية عن طريق استخدام خوارزمية للجمع بين المفتاح الخاص للمرسل والبيانات التي يتم المصادقة عليها. يتم تغذية نص عادي من رسالتك من خلال دالة تجزئة, وهو عبارة عن خوارزمية تقوم بتحويل المدخلات إلى كتلة ثابتة من البيانات تسمى a هضم الرسالة.

ثم يتم تشفير ملخص الرسالة باستخدام المفتاح الخاص للمرسل. هضم هذه الرسالة المشفرة هو ما يعرف باسم توقيع إلكتروني. في تشفير PGP ، يتم إرسال التوقيع الرقمي إلى جانب نص الرسالة (والذي يمكن تشفيره أو في نص عادي).

التحقق من التوقيعات الرقمية

عندما يتلقى شخص ما رسالة بريد إلكتروني موقعة رقميا, يمكنهم التحقق من صحتها ونزاهتها باستخدام المفتاح العمومي للمرسل. تتم العملية برمتها بشكل عام بواسطة برنامج PGP الخاص بالمستلم ، ولكننا سنضع الخطوات التقريبية لإعطائك فكرة عما يحدث بالفعل.

أولاً ، يتم استخدام دالة هاش على الرسالة التي تم استلامها. هذا يعطي ملخص الرسالة من البريد الإلكتروني في شكله الحالي.

والخطوة التالية هي حساب ملخص الرسالة الأصلية من التوقيع الرقمي الذي تم إرساله. ال المفتاح العام للمرسل هو فك تشفير التوقيع الرقمي. هذا يعطي رسالة هضم بالضبط كما كان عندما تم توقيعه من قبل المرسل.

لتحديد ما إذا كانت الرسالة أصلية ولم يتم العبث بها ، فإن كل ما يتوجب على برنامج المستلم القيام به هو مقارنة ملخص الرسالة من البريد الإلكتروني الذي تلقاه مقابل خلاصة الرسالة التي اشتقها من التوقيع الرقمي.

إذا تم تغيير الرسالة بحرف واحد أو علامة ترقيم ، فسيكون ملخص الرسالة مختلفًا تمامًا. إذا لم تنضم الرسالة إلى الخلاصة ، فسيعلم المستلم أن هناك مشكلة في الرسالة.

إذا كانت هضم الرسالة غير متطابقين ، فهناك ثلاثة جناة محتملين:

- ال لم يتم ربط المفتاح العمومي المستخدم لفك تشفير التوقيع الرقمي بالمفتاح الخاص الذي تم استخدامه لتشفيره. هذا يعني أن المرسل قد لا يكون هو الذي يقولونه.

- ال قد يكون التوقيع الرقمي وهمية.

- ال تم تغيير الرسالة منذ توقيعها.

إذا تلقيت رسالة موقعة رقمياً ولم تصطف الخلاصة ، يجب أن تكون متشككًا. قد يكون هذا خطأً بريئًا لأن المفتاح العمومي الخطأ قد تم استخدامه عن طريق الخطأ ، ولكنه قد يكون أيضًا رسالة احتيالية أو رسالة تم العبث بها.

شبكة الثقة

كيف تعرف أن المفتاح العمومي ينتمي فعليًا إلى الشخص الذي يقول إنه كذلك؟ لا يمكن لشخص ما أن ينشر المفتاح العمومي الخاص به ويزعم أنه البابا في محاولة للوصول إلى جميع رسائل البريد الإلكتروني المشفرة الخاصة بـ PGP (على افتراض أنه يتمتع بالدهاء التكنولوجي الكافي لاستخدام PGP)?

لحسن الحظ ، تم التفكير في كل هذا في وقت مبكر وتم وضع الحلول. خلاف ذلك ، فإن شيئًا بسيطًا جدًا من شأنه تقويض النظام برمته تمامًا. لمنع هذا النوع من النشاط ، و شبكة الثقة تم تطويره.

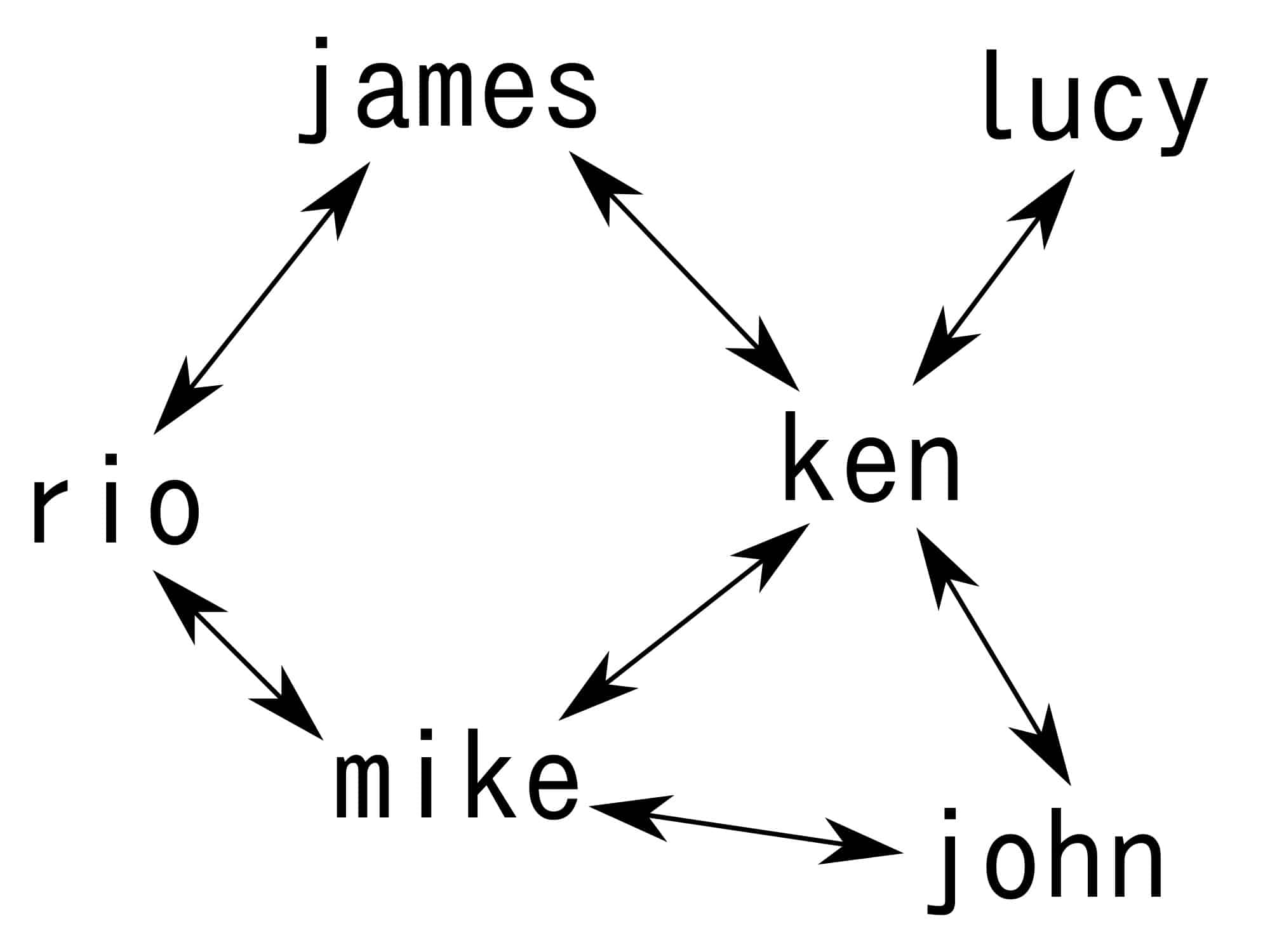

نمت شبكة الثقة كوسيلة لفحص أن كل مفتاح PGP ومعرف المستخدم مرتبطان حقًا بالشخص أو المؤسسة التي يقال إنها تمثلها. تربط شبكة الثقة بين كيان الحياة الحقيقية والمفتاح العمومي باستخدام جهة خارجية للتوقيع على المستخدم شهادة PGP الرقمية. أفضل جزء؟ إنها تفعل كل شيء بدون سلطة مركزية يمكن أن تنهار أو تتلف.

تحتوي الشهادة الرقمية على معلومات تعريف المستخدم ومفتاحه العام وتوقيع رقمي واحد أو أكثر. إذا كنت تعرف مستخدم PGP شخصيًا ، فيمكنك التأكد من أن مفتاحه العام مرتبط بهويته الفعلية. يمكنك وضع ثقتك فيهم وتوقيع شهادتهم رقميًا ، مما يدل على أن هناك شخصًا واحدًا على الأقل يشهد بهويتهم. يمكنهم أيضا أن تفعل الشيء نفسه بالنسبة لك.

إذا التقى كل منكما بمستخدم PGP واحد جديد وقام كل منهما بالتوقيع على شهاداتهما رقميًا للتحقق من هوياتهم ، فستبدأ في إنشاء شبكة صغيرة ، حيث يثق الأربعة في الروابط بين المفاتيح والهويات العامة ، بناءً على ثقة كل شخص لديه في الآخرين أنهم مرتبطون.

متأخر، بعد فوات الوقت, هذا يبني شبكة مترابطة من الثقة, مع الكثير من الأشخاص الذين يشاهدون بعضهم البعض من خلال التوقيعات الرقمية التي تتحقق من ملكيتهم لمفتاح عام.

في بعض الأحيان ، قد يكون من الصعب على المستخدمين الجدد العثور على شخص ما لتوقيع شهاداته والتحقق من العلاقة بينه وبين مفتاحه العام. يمكن أن يكون هذا تحديًا كبيرًا إذا كانوا لا يعرفون مستخدمي PGP الآخرين في الحياة الواقعية.

وقد تم حل هذا جزئيا من قبل الأطراف الرئيسية للتوقيع, وهي لقاءات حقيقية حيث يمكن للمستخدمين تقييم ما إذا كانت المفاتيح تخص الشخص الذي يقول إنه يفعل ذلك. إذا تحقق كل شيء من خلال تحديد هويتهم ، فسيوقعون رقمًا رقميًا على شهادة الشخص عند عودته إلى المنزل.

يوجد مستويات مختلفة من الثقة ، بما في ذلك الكامل والجزئي. تلك التي تحتوي على العديد من التواقيع الرقمية على شهاداتها التي تمثل الثقة الكاملة تعتبر أكثر موثوقية من تلك التي تحتوي على توقيعين من الثقة الجزئية فقط.

تسمح شبكة الثقة للمستخدمين بتقييم لأنفسهم ما إذا كانوا يثقون في الشهادة الرقمية لمراسل محتمل. إذا كانت الرسالة التي يرغبون في إرسالها حساسة للغاية ، فقد يقررون أن الخطر أكبر من إرساله إلى شخص لديه ثقة جزئية فقط.

سلطات الشهادة

ليست شهادات PGP الرقمية هي الطريقة الوحيدة التي يمكن بها ربط الهويات بمفاتيحها العامة. شهادات X.509 يمكن أن تستخدم أيضا. هذا معيار شهادة شائع يستخدم أيضًا لأغراض أخرى. الفرق الرئيسي بين شهادات PGP وشهادات X.509 هو أنه يمكن لأي شخص توقيع شهادات PGP ، بينما يجب توقيع شهادة X.509 بواسطة ما يعرف باسم سلطة الشهادة.

يمكن توقيع شهادات PGP من قِبل سلطات الشهادات ، ولكن لا يمكن توقيع شهادات X.509 إلا من قِبل سلطات الشهادات أو ممثليها. تحمل شهادات X.509 أيضًا مجموعة من معلومات تعريف المالك إلى جانب المفتاح العمومي ، ولكن لها أيضًا تاريخ بدء وتاريخ انتهاء صلاحية.

على عكس شهادات PGP ، والتي يمكن للمستخدم أن يصنعها, تتوفر شهادات X.509 فقط عن طريق التقدم إلى مرجع مصدق. تحتوي هذه الشهادات أيضًا على توقيع رقمي واحد من المصدر ، على عكس العديد من التوقيعات التي يمكن أن تحصل عليها شهادة PGP من مستخدمين آخرين.

تشفير المرفقات

يمكن أيضًا استخدام PGP لتشفير مرفقاتك. هناك طريقتان للقيام بذلك ، لكن ذلك سيعتمد على تنفيذك. بشكل عام ، فإن أفضل طريقة هي PGP / MIME ، والتي ستقوم بتشفير المرفقات ونص الرسالة معًا. هذا يمنع تسرب بيانات التعريف التي تحدث إذا تم تشفير كل قطعة على حدة.

تشفير PGP في العمل

دعنا نجمع كل هذا معًا في مثال لإظهار كيفية عمل هذه العناصر مع بعضها البعض. لجعل الأمور أكثر إثارة للاهتمام ، دعنا نقول أنك مخبأ من بلد شمولي اكتشف حالة فساد متطرفة.

أنت ترغب في إيصال الرسالة إلى الصحفيين ، لكنك مرعوب من سلامتك الشخصية. ماذا لو اكتشفت الحكومة أنك كنت الشخص الذي سرب هذه المعلومات ويرسلون الأشخاص بعدك?

قررت في نهاية المطاف أن نشر المعلومات للجمهور هو الشيء الصحيح الذي يجب القيام به ، لكنك تريد القيام به بطريقة تحميك قدر الإمكان. يمكنك البحث عبر الإنترنت والعثور على صحفي معروف بهذا النوع من العمل ويحمي دائمًا مصادره.

لا ترغب في الاتصال بهم فقط أو إرسال بريد إلكتروني إليهم بشكل عادي ، فهذا ينطوي على مخاطرة كبيرة. لقد سمعت عن PGP من قبل وتقرر محاولة استخدامه لحماية رسالتك. يمكنك تنزيل برنامج مثل Gpg4win وتهيئته باستخدام بريد إلكتروني متوافق مع OpenPGP.

بمجرد أن يتم ترتيب كل شيء ، فإنك تبحث عن الصحفي المفتاح العمومي. تجده على موقعه على الإنترنت أو عن طريق البحث في خادم المفاتيح. المفتاح العمومي لديه العديد توقيعات الثقة الكاملة على الشهادة الرقمية ، حتى تعرف أنها شرعية.

يمكنك استيراد المفتاح العام للصحفي ، ثم استخدم بريدك الإلكتروني المتوافق مع OpenPGP للبدء. قمت بكتابة الرسالة:

عزيزي سوزان بيترسون,

لدي بعض المعلومات حول فضيحة فساد ضخمة في الولايات المتحدة من موزمبابوي. اسمحوا لي أن أعرف إذا كنت مهتما وسأرسل لك المزيد من التفاصيل.

مضيفا توقيعك الرقمي

إذا كنت قلقًا بشأن البريد الإلكتروني الذي يتم العبث به ، فيمكنك إضافة توقيع إلكتروني. أ دالة تجزئة يتحول النص غير العادي إلى هضم الرسالة, التي يتم تشفيرها مع المفتاح الخاص بك. سيتم إرسال التوقيع الرقمي إلى الصحفي بجانب الرسالة.

تشفير الرسالة

عند الانتهاء من ذلك ، يقوم PGP بضغط النص العادي. وهذا لا يجعل العملية أكثر كفاءة فحسب ، بل يساعد أيضًا في جعلها أكثر مقاومة لتحليل الشفرات.

بمجرد ضغط الملف ، يقوم PGP بإنشاء الملف الفريد مفتاح جلسة. يتم استخدام مفتاح الجلسة هذا لتشفير النص العادي بكفاءة تشفير المفتاح المتماثل, تحويل نص الرسالة إلى نص مشفر. ثم يتم تشفير مفتاح الجلسة باستخدام المفتاح العام للصحفي. هذه تشفير المفتاح العام أكثر جوعاً في الموارد ، لكنه يسمح لك بإرسال مفتاح الجلسة إلى الصحفي بشكل آمن.

ثم يتم إرسال النص المشفر ومفتاح الجلسة المشفر والتوقيع الرقمي إلى الصحفي. عندما يتلقى الصحفي الرسالة ، سيبدو كالتالي:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW +

fLkFU3q8If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

م / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

فك تشفير الرسالة

يستخدم الصحفي المفتاح الخاص لفك تشفير مفتاح الجلسة. ثم يقوم مفتاح الجلسة بفك تشفير نص الرسالة ، ويعيدها إلى شكلها الأصلي:

عزيزي سوزان بيترسون,

لدي بعض المعلومات حول فضيحة فساد ضخمة في الولايات المتحدة من موزمبابوي. اسمحوا لي أن أعرف إذا كنت مهتما وسأرسل لك المزيد من التفاصيل.

التحقق من التوقيع الرقمي

إذا كان الصحفي متشككًا في تكامل الرسالة أو يعتقد أنه لم يتم إرسالها بواسطتك ، فيمكنهم التحقق من التوقيع الرقمي. يقومون بتشغيل الرسالة التي تلقوها من خلال دالة تجزئة, الذي يعطيهم هضم الرسالة البريد الإلكتروني الذي تلقوه.

الصحفي ثم يستخدم الخاص بك المفتاح العمومي وخاصتك توقيع إلكتروني لمنحهم هضم الرسالة كما كان عندما أرسلت الرسالة. إذا كان هضم الرسالة متطابقين ، فعندئذ يعلمان أن الرسالة أصلية. من هذه النقطة ، ستكون أنت والصحفي قادرين على التواصل إلى الأمام والخلف مع PGP لمناقشة تفاصيل فضيحة الفساد.

كم هو آمن تشفير PGP?

بقدر ما يذهب أمنها, الإصدارات الحالية من PGP هي محكم الإغلاق بشكل أساسي ، طالما يتم استخدامها بشكل صحيح. هناك بعض الثغرات النظرية للإصدارات القديمة ، ولكن الإصدارات الحالية غير معروفة للجميع بأي وسيلة للكسر مع التكنولوجيا الحديثة وأحدث تقنيات تحليل التشفير. إن احتمال امتلاك أي شخص وسيلة سرية لكسر PGP هو أمر ضئيل للغاية ، لذلك من الآمن استخدام PGP بثقة ، طالما أنك تستخدمه بشكل صحيح.

كما تم تطوير PGP ، تم إضافة المزيد من خوارزميات التشفير لتعزيز أمنها. كلما تم اكتشاف أي ثغرات طفيفة ، تم تصحيحها بسرعة من قبل المطورين. لا يكمن أكبر مصدر قلق في تشفير PGP نفسه ، حيث سيكون من الصعب على أي دولة إجرامية أو دولة القيام بذلك..

في حين أن, من الأرجح أن يستخدم المهاجم وسائل أخرى للكشف عن اتصالاتك. يمكن أن يشمل ذلك استخدام كلوغر لمعرفة المفتاح الخاص ، أو نهب منزلك لمعرفة ما إذا كان قد تم كتابة مفتاحك الخاص في مكان ما.

على الرغم من ذلك ، كانت هناك بعض الثغرات الأمنية في مختلف تطبيقات OpenPGP. في بداية عام 2023 ، تم العثور على نقطة ضعف يمكن استخدامها لإظهار نص رسالة البريد الإلكتروني التي تم تشفيرها. يشار إليه باسم EFAIL ، وهو يتضمن اعتراض المهاجمين أولاً على البريد الإلكتروني المشفر للهدف وتعديله ليتسبب في قيام عميل البريد الإلكتروني للمستلم النهائي بإرسال الرسالة إلى المهاجم بمجرد فك تشفيرها.

لا يقوم المهاجم بفك تشفير البريد الإلكتروني نفسه و لا تتضمن هذه التقنية كسر تشفير PGP. على الرغم من ذلك ، يحتاج مستخدمو PGP إلى أن يكونوا على دراية واتخاذ التدابير المناسبة للتخفيف من المخاطر.

يجب على أي شخص يستخدم PGP تغيير الإعدادات في عميل البريد الإلكتروني الخاص به لمنع التحميل التلقائي للصور الخارجية والمحتويات الأخرى. يجب عليهم أيضا قم بإيقاف تشغيل JavaScript و HTML عند عرض رسائل البريد الإلكتروني المشفرة. مع تطبيق هذه التدابير ، لا يزال تشفير PGP آمنًا للاستخدام.

ما هي قيود تشفير PGP?

على الرغم من أن تشفير PGP هو أداة مهمة في ترسانة الأمان ، كما هو الحال مع كل دفاع آخر ، فهو بعيد عن الكمال.

سهولة الاستخدام

واحدة من سلبياتها الرئيسية هي أنها ليس بالضبط سهل الاستعمال, لا سيما بالمقارنة مع معظم التطبيقات التي نقضيها حياتنا اليومية على.

يمثل هذا تحديات لأولئك الذين يرغبون في حماية رسائل البريد الإلكتروني الخاصة بهم ، لكنهم يفتقرون إلى درجة عالية من المعرفة التقنية. قد يكون أحد تلك الأشياء التي يجب عليهم تعلمها فقط للحفاظ على اتصالاتهم آمنة. خلاف ذلك ، قد تكون تطبيقات المراسلة المشفرة مثل Signal أكثر ملاءمة لاحتياجاتهم.

كان هناك أيضًا العديد من الإصدارات المختلفة من PGP على مر السنين ، مع كل خوارزميات وميزات جديدة. و لهذا, لن تتمكن الإصدارات القديمة من PGP من فتح الرسائل التي تم تشفيرها بواسطة أنظمة أحدث. حتى مع المفتاح الصحيح ، فإنه لا يزال لا يعمل ، لأنهم يستخدمون خوارزميات مختلفة.

هذا يعني أنه من المهم التأكد من أن كل من المرسل والمستلم على دراية بالإصدار والإعدادات المستخدمة ، حتى يتمكنوا من الاستقرار على نظام يعمل بشكل متبادل لهم.

PGP ليس مجهول بشكل افتراضي

يحتاج مستخدمو PGP إلى إدراك ذلك لا يشفر كل جانب من جوانب رسائل البريد الإلكتروني الخاصة بهم. إنه يشفر النص الأساسي ، لكن أي شخص يعترض رسائل البريد الإلكتروني الخاصة بـ PGP سيظل قادرًا على رؤية سطر الموضوع وتفاصيل الرسالة ، بالإضافة إلى معلومات حول كل من المرسل والمستقبل.

في حين أن الرسالة نفسها قد تكون خاصة, التفاعل ليس مجهول. يحتاج المستخدمون إلى أخذ ذلك في الاعتبار عند تقييم ما إذا كانت الأداة المناسبة للوظيفة. بادئ ذي بدء ، يجب عليهم تجنب وضع أي شيء محدد بشكل مفرط في سطر الموضوع.

بالنظر إلى مثالنا من الأعلى ، لا يزال يتعين على المبلغين عن المخاطرة النظر في المخاطر المرتبطة بـ PGP. إذا تسببت فضيحة الفساد في غضب حكومي كبير ، فليس من غير الواقعي تخيل عملاء حكوميين يخترقون رسائل البريد الإلكتروني الخاصة بالصحفي..

إذا كان عليهم أن يجدوا تفاعلًا واحدًا فقط مع مواطن من موزمبابوي في الولايات المتحدة ، فلن يحتاج الأمر إلى أي مهارات على غرار شرلوك لخصمهم من أن هذا الشخص ربما يكون الشخص المبلغ عنه. لا يحتاج الوكلاء إلى أن يكونوا قادرين على الوصول إلى محتويات الرسالة للحصول على درجة عالية من الثقة ، أو على الأقل بما يكفي لإحضار هذا الشخص للاستجواب.

يعد تشفير PGP جزءًا لا يتجزأ من الاتصالات عالية الأمان

تعد الصواميل والمسامير الموجودة خلف تشفير PGP معقدة بعض الشيء ، ولكنها تمثل جانبًا مهمًا من جوانب البريد الإلكتروني الآمن. أولئك الذين يستخدمونها يحتاجون إلى فهم كيفية عمله ، على الأقل بالمعنى الواسع. خلاف ذلك هم قد يصنع افتراضات غير صحيحة أو يستخدمها بشكل غير صحيح ، مما يعرض محتويات رسالتهم وربما حياتهم للخطر.

وكخلاصة سريعة ، يعمل تشفير PGP على الاستفادة من مجموعة من التقنيات لتوفير اتصالات بريد إلكتروني آمنة وخاصة. وتشمل هذه ضغط ، تشفير المفتاح العمومي ، تشفير متماثل ، توقيعات رقمية ، وشبكة ثقة.

معًا ، تتيح هذه لمستخدميها إرسال رسائل مشفرة بطريقة فعالة. كما يتيح لهم التحقق مما إذا كانت الرسالة أصلية ولم يتم تغييرها. تم إنشاء معيار OpenPGP بحيث يمكن للجميع استخدامه مجانًا ، مما يساعد على جعله أكثر أشكال تشفير البريد الإلكتروني انتشارًا. في حين تشفير PGP ليس مثاليًا, طالما كنت على بينة من حدودها, إنها إحدى الطرق الأكثر أمانًا التي يمكنك من خلالها التواصل عبر الإنترنت.

الآن ، قد تتساءل عن كيفية استخدام PGP؟ لقد تم تغطيتك في برنامجنا التعليمي حول كيفية تشفير البريد الإلكتروني.

لوحة مفاتيح بإضاءة خلفية بواسطة كولين مرخص تحت CC0

لا يمكن إنكار أهمية تشفير PGP في حماية الخصوصية والأمان على الإنترنت. فهو يتيح للمستخدمين إرسال رسائل مشفرة دون الحاجة إلى مشاركة الرمز مسبقًا، مما يجعلها آمنة ومحمية من الاعتراض والعبث. ومن خلال تقنية التشفير المفتاح العام، يمكن للمستخدمين إرسال رسائل آمنة ومشفرة إلى الأشخاص حتى لو لم يلتقوا من قبل، ويمكنهم أيضًا إعادة ترتيب الرموز بسهولة. وعلى الرغم من أن هناك بعض القيود في استخدام PGP، إلا أنه يعد جزءًا لا يتجزأ من الاتصالات عالية الأمان. وبالتالي، يجب على المستخدمين الاستفادة من هذه التقنية لحماية خصوصيتهم وأمانهم على الإنترنت.