تعد متابعة أعمال القرصنة والتصيد الاحتيالي والبرامج الضارة والفيروسات وجميع أشكال التعاملات القذرة على الويب من الأعمال التجارية الكبرى. من المتوقع أن تصل صناعة الأمن السيبراني إلى 170 مليار دولار بحلول عام 2023. وهذا النمو متوقف إلى حد كبير مع الزيادة في جرائم الإنترنت ، وهي صناعة بحد ذاتها مسؤولة عن الخسارة بحوالي 450 مليار دولار في السنة. كيف يظل المستخدم العادي والمتصفح العادي آمنين وسط “سلسلة الأنابيب”؟ تتمثل إحدى الطرق الفعالة في فهم مواقع الويب واستخدامها بفعالية باستخدام تشفير طبقة المقابس الآمنة (SSL).

طبقة المقابس الآمنة في أقل من 100 كلمة

تشفير طبقة مآخذ التوصيل الآمنة هو معيار تشفير عالي المستوى يستخدم مزيجًا من خوارزميات المفاتيح غير المتماثلة والمتماثلة. هذا يعني أنه ، إلى جانب المفتاح العمومي غير المتماثل ، فإن مفاتيح التشفير المستخدمة فريدة من نوعها في كل مرة يتم فيها الاتصال بين جهازين. تستخدم شهادات طبقة المقابس الآمنة (SSL) مفتاحًا عامًا غير متماثل (خادم موقع الويب) ومفتاحًا خاصًا (متصفح المستخدم) يعملان معًا لمصادقة البيانات وتأمينها. بمجرد تكوين “المصافحة” الأولية ، تقوم طبقة المقابس الآمنة (SSL) بتوصيل الجهازين باستخدام تشفير يقوم باستمرار بتشفير ومراقبة عمليات نقل البيانات ، والتحقق من أن البيانات آمنة وغير متغيرة.

كتاب تمهيدي قصير حول التشفير (للقرون الخضراء الأمنية)

إذا كنت أكثر من مؤيد ، فلا تتردد في التحرك بشكل صحيح. ومع ذلك ، إذا كان كل هذا الحديث على طبقة المقابس الآمنة وأمن الشبكة يشعران برؤوسك قليلاً ، فلنحلل بعض ما نتحدث عنه حتى تشعر بالارتباك قليلاً.

جميع المعلومات هي البيانات

هذا شيء قد تعرفه بالفعل. على المستوى الأساسي ، كل ما ترسله وتتلقاه عبر الإنترنت ، على مستوى أساسي ، هو بيانات مشفرة. حتى الكلمات التي تقرأها على الصفحة في الوقت الحالي تُترجم بواسطة متصفحك إلى تنسيق مقروء وجذاب أكثر. لن ترغب فعلًا في محاولة قراءة الشكل الذي تبدو عليه هذه البيانات ، لأنك لا ترى ذلك سوى مجموعة من الأحرف والأرقام التي لا معنى لها دون ترجمة.

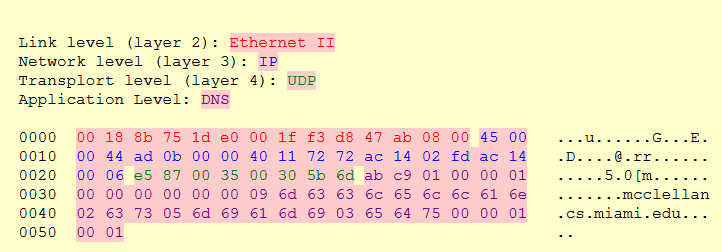

على سبيل المثال ، إليك لقطة من جامعة ميامي حول شكل عنوان البريد الإلكتروني في شكل بياناته الخالص:

بالكاد تكون قادرًا على فهم البيانات في حالة نقل منتصف. لكن متصفحك يترجم تلك البيانات إلى نموذج قابل للقراءة – في هذه الحالة ، كعنوان بريد إلكتروني.

حزم البيانات

بالنسبة للجزء الأكبر ، جميع أجهزة الكمبيوتر تتحدث نفس اللغات. لذلك عندما يتصل جهازي كمبيوتر ببعضهما البعض عبر شبكة ويبدأ في إرسال البيانات باللغة المشفرة المذكورة أعلاه ، أو إحدى لغات الكود العديدة الأخرى ، يمكنهم ترجمة هذه اللغة إلى تنسيق أكثر قابلية للقراءة للمستخدم عند الاستلام. كل هذه البيانات لا تأتي كدفق مستمر واحد ، ولكن يتم تقسيمها إلى حزم أصغر يتم إرسالها بسرعة. حزم البيانات عادة ما تكون موجودة في النموذج التالي:

- رأس يحتوي على معلومات مثل عنوان IP للمرسل وعناوين IP الخاصة بالمستقبل ورقم بروتوكول الشبكة والمعلومات المفيدة الأخرى

- الحمولة, وهي الحزمة الفعلية للبيانات التي يتم استلامها وترجمتها

- مقطورة, مما يشير إلى أن الحزمة قد انتهت وتساعد على تصحيح أي أخطاء قد تحدث أثناء عملية الإرسال

سيكون لمعظم الشبكات في الواقع حد لمقدار البيانات التي يمكن أن تحتويها كل رزمة. هذا يعني أن مقدار الحمولة يمكن أن يختلف ، مما سيؤثر أيضًا على المدة التي تستغرقها عملية إرسال البيانات. نظرًا لأنه يمكن اعتراض البيانات أو سرقتها في الطريق ، طالما أن لدى شخص ما جهاز كمبيوتر يمكنه ترجمة البيانات في الحزم (أي شخص تقريبًا بالفعل) ، يجب تشفير البيانات قبل إرسالها ، ثم فك تشفيرها بمجرد استلامها

تشفير البيانات

نظرًا لأن أي كمبيوتر يمكنه ترجمة البيانات التي تم تمريرها عبر الشبكات ، ونظراً لضعف الشبكات غير المحمية ، يوجد تشفير للتأكد من استحالة ترجمة حزم البيانات فعليًا. إليك كيفية عمل هذا التشفير.

كل التشفير مشتق من التشفير ، الدراسة وراء إرسال الرسائل في رسائل مشفرة. تم استخدام التشفير في العديد من أجزاء التاريخ خلال العقود القليلة الماضية ، وعلى الأخص في الحرب العالمية الثانية عندما عززت قوات الحلفاء والمحور جهودهم لإرسال رسائل مشفرة عبر موجات البث العامة.

في وقت اليوم ، يتم استخدام التشفير بشكل أكثر شيوعًا من خلال تشفير الشبكة. باستخدام التشفير ، يتم خلط البيانات قبل المرور عبر الشبكة وإلى الطرف المتلقي. لأي شخص يتطفل ، فإن البيانات التي كانت قابلة للترجمة مرة واحدة تبدو مجرد هراء.

وظائف تجزئة التشفير

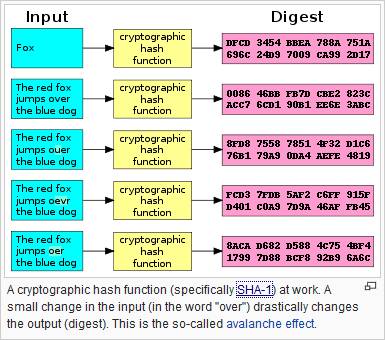

إذن كيف يتم خلط البيانات؟ الخوارزميات المعقدة التي تعمل من خلال وظائف تجزئة التشفير. تأخذ هذه الوظائف أساسًا أي بيانات من أي حجم وتحولها إلى وظيفة مخلوطة ذات حجم محدد مسبقًا. فيما يلي مثال لما قد يبدو عليه:

يتم إدخال البيانات في دالة التجزئة والتي تقوم بتحويلها إلى سلسلة بت ، كما هو موضح أعلاه. كما ترون ، تتم ترجمة المدخلات المختلفة لكل منها إلى سلسلة بت من نفس الحجم ، بغض النظر عن بيانات الإدخال. تم تصميم هذا لجعل هجمات القوة الغاشمة (تلك التي يحاول شخص ما تخمين البيانات المخفوقة من خلال محاولة تخمين جميع الحلول الممكنة) أكثر صعوبة. في حالة SSL وغيرها من معايير التشفير الحديثة ، القوة الغاشمة مستحيلة بسبب العدد الكبير من الاحتمالات. وهو ما يقودنا إلى موضوعنا التالي.

حجم بت التشفير

عندما يتم تشفير البيانات ، يكون حجم سلسلة البت المحدد مسبقًا هو العامل الأكثر أهمية لمنع هجمات القوة الغاشمة. كلما زاد حجم سلسلة البت ، كلما زاد صعوبة تخمين كل مجموعة ممكنة لفك تشفير السلسلة. ككل ، تسمى البيانات المهضومة “مفتاح” ، ويتم قياس قوة هذا المفتاح جزئيًا في عدد البتات التي يحتوي عليها.

فلماذا لا تقوم فقط بإنشاء مفتاح يحتوي ، على سبيل المثال ، مليون بت؟ الجواب هو معالجة السلطة والوقت. كلما زاد حجم مفتاح البت ، زاد وقت التشغيل والطاقة التي يحتاجها الكمبيوتر لفك تشفير الرسالة بشكل فعال على الطرف المتلقي. تستخدم طبقة المقابس الآمنة بالفعل أحجام مفاتيح مختلفة لأغراض مختلفة وبناءً على كيفية تحديث الجهاز نفسه.

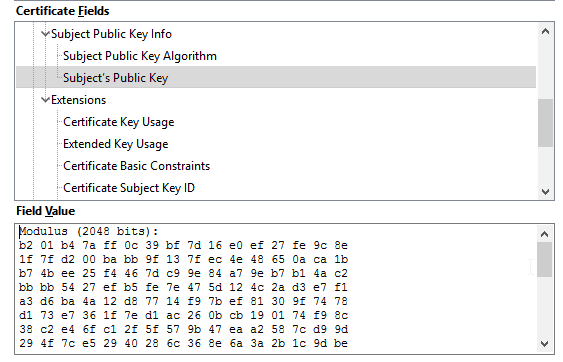

بالنسبة للمصافحة الأولية (أي التحقق من صحة أن جهاز الاستقبال هو المستلم الصحيح) ، يتم استخدام مفتاح RSA 2048 بت أكبر بكثير. البيانات الموجودة في هذا المفتاح صغيرة ولكنها تُستخدم فقط للتحقق من هذا التبادل للبيانات. بمجرد أن تتحقق الأنظمة من بعضها البعض ، ينتقل SSL إلى مفاتيح 128 أو 192 أو 256 بت.

هل الأحجام الرئيسية مهمة؟ بالطبع بكل تأكيد. أكبر حجم المفتاح ، والمزيد من مجموعات المحتملة. ومع ذلك ، حتى حجم مفتاح 128 بت الأصغر من الصعب للغاية كسر هجوم القوة الغاشمة ، بالنظر إلى العدد الكبير من المجموعات المحتملة. بفضل القدرة الحالية للحوسبة ، سيكون من الممكن كسر مفتاح 128 بت ، ولكن قد يستغرق الأمر مليون عام للقيام بذلك. ومع ذلك ، فإن أكبر مصدر قلق في الحوسبة الآن هو كيف ستسهل الحوسبة الكمومية كسر مفاتيح SSL ، وبالتالي تتطلب امتدادًا لأحجام المفاتيح. ولكن هذه التكنولوجيا لن تكون متاحة على نطاق واسع في أي وقت قريب.

التشفير باختصار

لتلخيص كل شيء ، يقوم التشفير بكل ما يلي:

- يتبارى البيانات قبل إرسالها عبر شبكة

- أقفال هذه البيانات لأسفل باستخدام خوارزمية تجزئة غير قابلة للكسر تقريبًا (في الوقت الحالي)

- ينقل تلك البيانات بأمان أثناء الإرسال ، ويمنع التطفل

- يسمح فقط باستلام البيانات من قبل طرف آمن وفك تشفيرها عند الاستلام

ما هي فوائد SSL?

يشتمل تشفير طبقة المقابس الآمنة على فائدتين رئيسيتين:

- إنه يؤمن مرور البيانات بين الكمبيوتر وخوادم موقع الويب من خلال تشفير كبير

- يوفر التحقق من أن موقع الويب لديه شهادة أمان محدثة ومصادقة.

يعد أمان البيانات أمرًا مهمًا للغاية ، لا سيما بالنسبة لمواقع الويب التي تجمع بطاقات الائتمان والمعلومات المصرفية أو كلمات المرور وأسماء المستخدمين. يجب أن يشتمل أي موقع ويب يعمل بأي منهما على تشفير SSL. خلاف ذلك ، يتم ترك موقع الويب مفتوحًا لاختراق الهجمات حيث يمكن سرقة البيانات في الطريق.

التحقق مهم للغاية لشهادات SSL. هناك قائمة طويلة من الشركات التي تقدم شهادات طبقة المقابس الآمنة ، وهي ليست رخيصة أو سهلة دائمًا. يجب أن توفر مواقع الويب التي تنطبق على شهادة SSL عالية الضمان:

- أ سجل Whois تحديد من يملك اسم المجال

- كاملة طلب توقيع شهادة (CSR)

- التحقق المستقل من الموقع والشركة التي تملكه

هذه العملية تأتي بتكلفة لأصحاب الموقع كذلك. هذا هو السبب في أن مواقع التصيد لن تستخدم شهادات SSL آمنة للغاية. لن يتمكنوا أبدًا من اجتياز عملية التفتيش ، ومعظمهم في مجال سرقة الأموال ، وليس دفعها لشركات أخرى.

من غير المحتمل أن تصدر شركات سلطة الشهادات شهادات SSL عالية الضمان إلى موقع غير مرغوب فيه. معظم الشركات CA معروفة الأسماء. تشمل القائمة:

- سيمانتيك

- GoDaddy أو

- DigiCert

- Trustwave

- GlobalSign

- StartCom

- SwissSign

- حلول الشبكات

- THAWTE

- كوم

- دعونا تشفير

- GeoTrust

- ودع

- كمودو

بالنسبة للجزء الأكبر ، تميل كيانات المرجع المصدق (CA) إلى أن تكون مضيفات ويب وشركات أمان عبر الإنترنت.

كيفية معرفة ما إذا كان الموقع يستخدم طبقة المقابس الآمنة

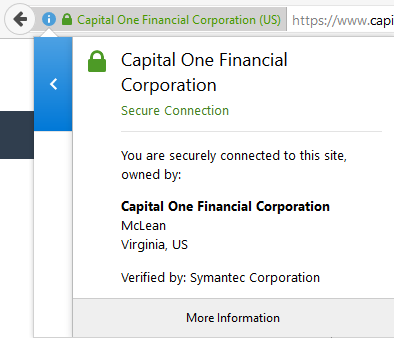

من السهل إلى حد ما تحديد ما إذا كان موقع الويب يستخدم تشفير طبقة المقابس الآمنة. بمجرد الاتصال بموقع ويب ، ستؤدي المصافحة الأولية بين المستعرض والخادم إلى التحقق من أن موقع الويب يستخدم تشفير SSL. هذا يظهر بطريقتين:

- يظهر عنوان موقع الويب كموقع HTTPS (بروتوكول نقل نص تشعبي آمن)

- يظهر رمز القفل مباشرةً على يسار أو يمين HTTPS

بالإضافة إلى ذلك ، قد يكون لبعض مواقع الويب اسم الشركة الذي يظهر مع رمز القفل. مواقع الويب التي اشترت شهادات SSL Extended Validation ، وهي أعلى مستوى ، لها اسم الشركة بجوار شريط العناوين.

إليك ما يبدو عليه كل هذا.

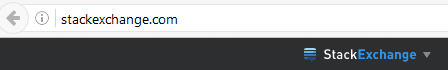

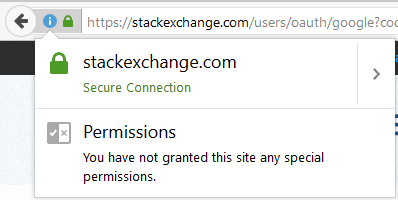

لا يستخدم موقع Stack Exchange تشفير SSL في العديد من صفحاته. على هذا النحو ، لا يظهر رمز HTTPS أو رمز القفل بواسطة عنوان موقع الويب:

سيؤدي النقر فوق “i” إلى كشف أن موقع الويب غير آمن حقًا:

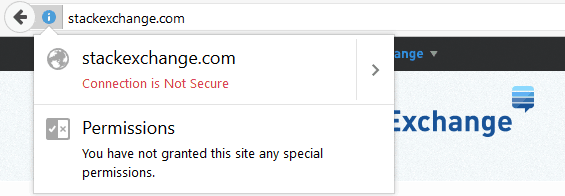

وفي الوقت نفسه ، يحتوي محرّر مستندات Google على تشفير طبقة المقابس الآمنة ، ولكن ليس على أعلى مستوى:

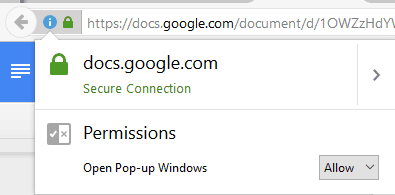

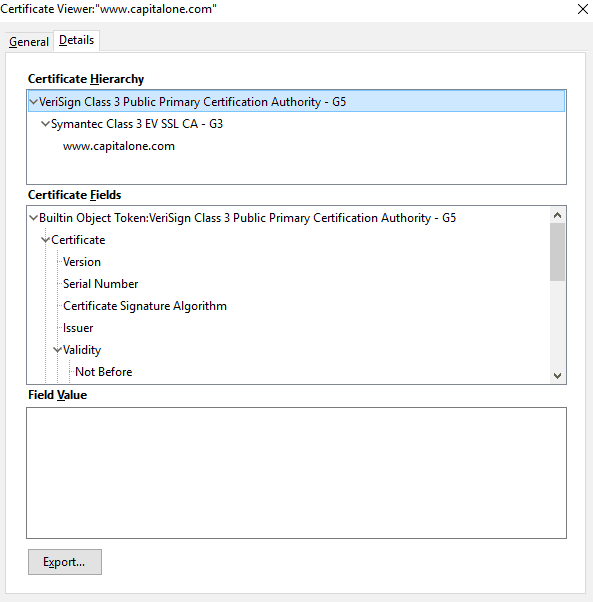

بينما يستخدم موقع الويب الخاص بالبنك الأمريكي Capital One التحقق الموسع ، مع كل الأجزاء المشذبة:

عندما تكون طبقة المقابس الآمنة مهمة – وعندما لا تكون كذلك

سؤال واحد قد تتساءل هو ما إذا كان تشفير SSL ضروريًا دائمًا. بعبارة واضحة ، الجواب هو لا. تشفير SSL ليس ضروريًا دائمًا. ومع ذلك ، فإن مواقع الويب التي تستخدمها لها احتياجات متفاوتة لأي نوع من تشفير طبقة المقابس الآمنة لديها أو ينبغي أن يكون لديها.

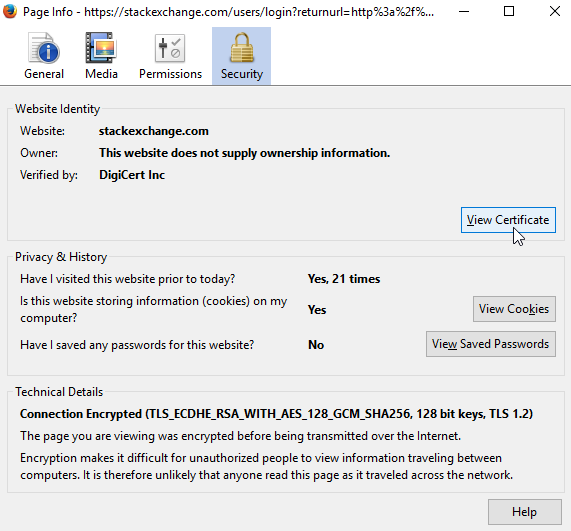

بالالتزام بالأمثلة الواردة في القسم السابق ، لا يحتاج StackExchange حقًا إلى تشفير طبقة المقابس الآمنة في جميع مناطق موقعه. وبالفعل ، يحتوي موقع الويب بالفعل على تشفير طبقة المقابس الآمنة (SSL) ، ولكن فقط حيثما يكون ذلك مطلوبًا بالفعل. إذا قمت بإنشاء حساب وتسجيل الدخول إلى موقع الويب ، فراجع ما يحدث:

وذلك لأن أي موقع ويب يتطلب منك إنشاء حساب وتسجيل الدخول إلى الخادم الخاص به يجب أن يكون لديه تشفير SSL ، على الأقل على المستوى الأساسي. سيساعد تشفير طبقة المقابس الآمنة (SSL) على منع أي شخص من سرقة معلومات تسجيل الدخول إلى حسابك حيث تمر البيانات بين جهازك وخادم موقع الويب.

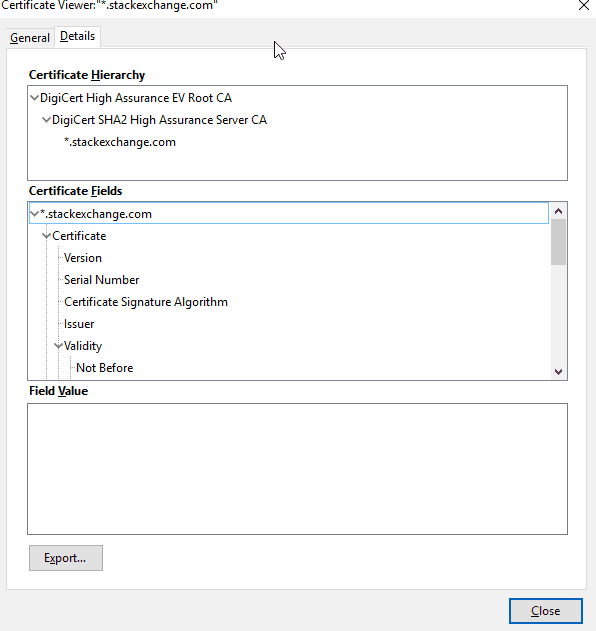

بشكل عام ، كلما زادت أهمية البيانات التي تمر بينك وبين خادم موقع الويب ، ارتفع مستوى الضمان الأعلى لهذا الموقع. وهذا هو السبب في أن مصرفًا مثل Capital One لديه Extended Verification ، في حين أن موقعًا مثل StackExchange لديه شهادة التحقق التنظيمي.

يمكن لمواقع الويب التي لا تجمع أي معلومات أو تتطلب تسجيل الدخول للوصول إلى أجزاء من موقع الويب أن تستخدم بالتأكيد تشفير طبقة المقابس الآمنة ، ولكنها ليست ضرورية تمامًا. ومع ذلك ، فهناك دائمًا القلق بشأن ما إذا كان الموقع ما زال على أعلى مستوى أم لا ، أو ما إذا كان موقع ويب مخادعًا مزيفًا تم إعداده لسرقة البيانات.

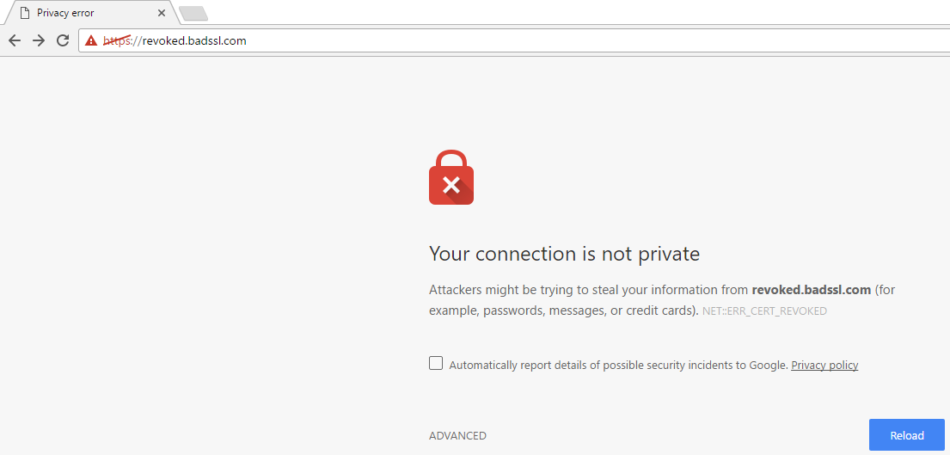

نظرًا للتحقق المكثف اللازم للحصول على شهادات طبقة المقابس الآمنة (SSL) ، فلن يكون لمواقع التصيّد أعلى مستوى من التشفير ، لكن ربما لا يزال لديهم عنوان HTTPS أو حتى رمز القفل. ومع ذلك ، فلن يكون لديهم الشريط الأخضر أبدًا باسم الشركة ، حيث يتم تقديم هذا فقط لمواقع الويب التي تحمل شهادات ضمان عالية. بالإضافة إلى ذلك ، قد يكون لدى بعض مواقع الويب شهادات SSL منتهية الصلاحية أو لم يتم التحقق منها. يمكنك رؤية شكل هذا من خلال الانتقال إلى badssl.com ، وهو موقع تعليمي بسيط يوفر أمثلة قوية على كل أنواع انحراف شهادة طبقة المقابس الآمنة..

على سبيل المثال ، قد يظهر موقع ويب به شهادة SSL تم إبطالها في جلسة متصفح Chrome مثل هذا:

أخيرًا ، لا يحتاج موقع الويب إلى تشفير طبقة المقابس الآمنة ، ولكن عندما تنتقل إلى موقع ويب لا تريده ، فمن الأفضل تجنب إنشاء تسجيل دخول على هذا الموقع حتى تقوم بفحصه بالكامل أولاً.

أنواع مختلفة من SSL

نظرًا لأن SSL هو شكل من أشكال التشفير والتحقق ، فهناك أنواع مختلفة. كل نوع الخدمات غرض مختلف قليلا. ومع ذلك ، من المهم الإشارة إلى أن الأنواع المختلفة من شهادات طبقة المقابس الآمنة لا تعني أن موقع الويب يوفر حماية أكثر أو أقل. تشير أنواع الشهادات إلى مدى موثوقية الموقع ، حيث تتطلب هذه الأنواع المختلفة مستويات مختلفة من التحقق من الصحة للحصول عليها.

شهادات التحقق من صحة المجال

شهادات DV هي أقل شهادات SSL المتوفرة. تعمل هذه الشهادات أكثر من التحقق من تسجيل اسم المجال مقابل الشهادة. عادة ما تكون متطلبات الحصول على هذه الشهادات منخفضة ، مما يعني أن العديد من مواقع التصيد يمكن أن تحصل عليها بسهولة تامة. لا تتطلب هذه الشهادات خلفية أكثر دقة والتحقق من الصحة التي تتطلبها مستويات الشهادات الأخرى.

على هذا النحو ، لا تقدم كثيرًا من كيانات “المرجع المصدق” هذه الشهادة ، حيث يعتبرها معظمها أمانًا منخفضًا للغاية ، وفي الغالب ، غير آمن. سيظل يظهر رمز القفل لهذه المواقع ، لكنها لا تزال تشكل بعض المخاطر. عند التحقق من معلومات شهادة موقع الويب ، سيبلغك فقط باسم المجال والمرجع المصدق.

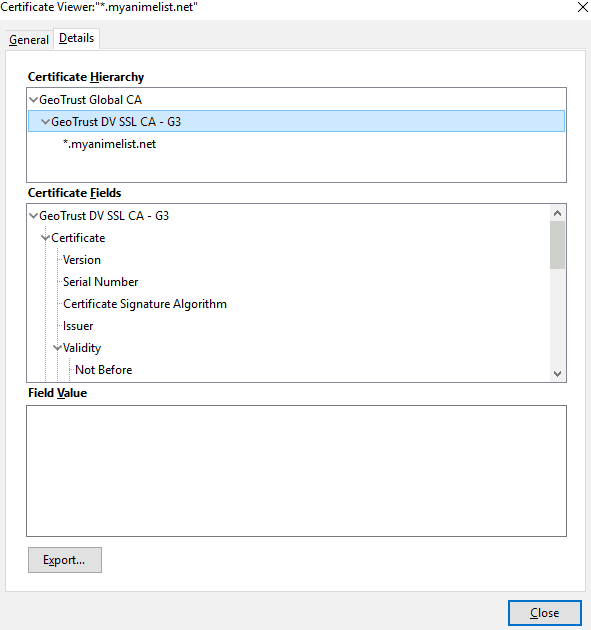

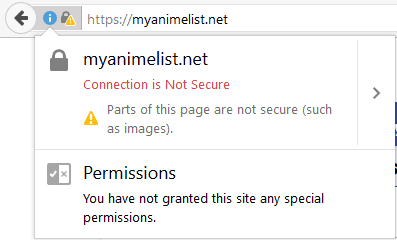

هذا النوع من الشهادة شائع للمواقع التي لديها مخاوف أمنية محدودة للغاية. موقع Anime على الويب MyAnimeList.net هو أحد هذه المواقع. فيما يلي تفاصيل الشهادة الخاصة بها:

في الواقع ، فإن أجزاء الموقع غير آمنة ، مما أدى إلى حظر مستعرض الويب الخاص بي لتلك الأجزاء:

على الرغم من أن شهادات DV يمكن أن تكون مفيدة ، فإن نوع مواقع الويب التي تستخدمها عادة لا تسمح بحسابات المستخدمين الفردية ، وبالتالي لا تجمع أسماء المستخدمين وكلمات المرور.

شهادات المنظمة المعتمدة

تتطلب شهادات طبقة المقابس الآمنة هذه عملية تحقق أكثر صرامة للحصول عليها وبالتالي فهي أكثر تكلفة أيضًا. بخلاف شهادات DV ، تفي شهادات OV بمعايير طلب التعليقات (RFC) التي حددتها فرقة عمل هندسة الإنترنت (IETF) وجمعية الإنترنت (ISOC). يجب أن تتبادل مواقع الويب معلومات التحقق من الصحة وقد يتصل المرجع المصدق للشركة مباشرة للتحقق من المعلومات.

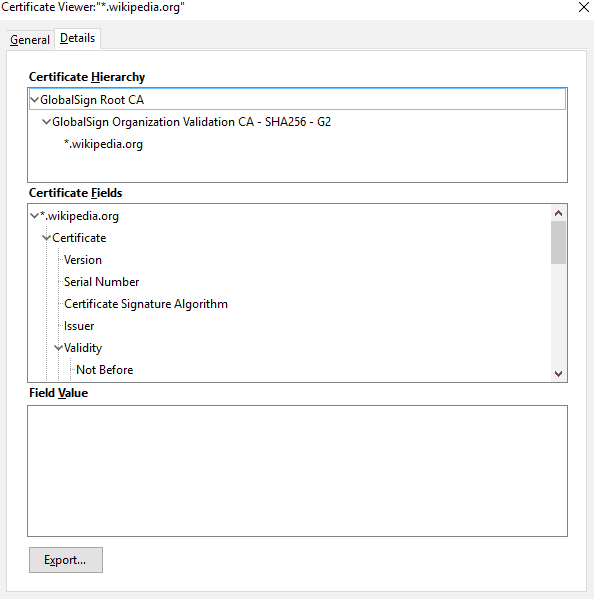

عند التحقق من معلومات الشهادة ، سترى اسم موقع الويب ومن الذي تم التحقق منه. لن تحصل على معلومات المالك ، ولكن.

ويكيبيديا هي مثال لموقع إلكتروني يستخدم شهادة OV:

شهادة التحقق من الصحة الموسعة

شهادة EV هي أعلى مستوى ، حيث توفر أقصى درجات الضمان والتحقق من الصحة. العملية المطلوبة لاستلام شهادة EV واسعة ومكلفة. ستحصل فقط مواقع الويب التي تحمل شهادة EV على التحقق من الشريط الأخضر من خلال اسم موقع الويب الخاص بها في متصفح الويب لديك أيضًا. لسوء الحظ ، لا يمكن لجميع متصفحات الويب عرض الشريط الأخضر EV. إنه متاح فقط للمتصفحات التالية:

Google Chrome و Internet Explorer 7.0+ و Firefox 3+ و Safari 3.2+ و Opera 9.5+

المتصفحات القديمة لن تعرضها. هذا لا يعني أنه ليس هناك. هذا يعني ببساطة أن أولئك الذين يستخدمون المتصفحات القديمة قد يضطرون إلى التحقق من معلومات الشهادة للتحقق من مستوى التحقق من الصحة.

إن إظهار المعلومات الأكثر تفصيلاً لـ Capital One يكشف حقيقة أن موقع الويب يستخدم بالفعل شهادة EV SSL:

تعد شهادات EV هي الأكثر ثقة والأكثر أمانًا ، ولكنها ليست ضرورية تمامًا لكل موقع ويب. يمكن أن تحصل معظم مواقع الويب فعليًا على DV أو OV. ومع ذلك ، إذا كان موقع ويب يجمع معلومات منك ، فلا يجب أن تثق بها إلا إذا كان لديه شهادة OV أو أعلى.

ومع ذلك ، ستعيد بعض مواقع الويب توجيهك إلى موقع خارجي عند إجراء الدفعات. قد تستخدم مواقع الويب هذه خدمات خارجية لنظام الدفع الخاص بها ، مثل PayPal ، الذي لديه شهادة EV عالية الضمان. بهذه الطريقة ، لا يتعين عليهم شراء EV الخاصة بهم ، بدلاً من الاعتماد على الخدمات الخارجية لتوفير طبقة الأمان والتأكيد هذه.

مشاكل مع شهادات DV و OV

على الرغم من أن العديد من المراجع المصدقة (CA) لا تقدم شهادات DV ، إلا أن بعضها يقدم. نظرًا لأن شهادات المرجع المصدق (CA) لا تتطلب مزيدًا من التحقق من الخلفية والتحقق من صحتها ، فقد اتخذ بعض مالكي مواقع التصيد الاحتيالي شراء هذه الشهادات لممارسة اللعبة. لسوء الحظ ، لا توجد طريقة مباشرة للتمييز بين مواقع DV و OV دون النظر فعليًا إلى معلومات الشهادة بمزيد من التفاصيل. هذا هو السبب في أن العديد من مواقع الويب تتحول إلى شهادات EV (ضمان عالي). مثل شهادات OV ، فإنها تتطلب التحقق من صحة أكثر شمولاً ، ولكنها تأتي أيضًا مع الشريط الأخضر الذي يعطي اسم الشركة بالإضافة إلى رمز القفل وكمية كبيرة من معلومات التحقق من الصحة المقدمة.

بالنسبة لمعظم المتصفحات ، يمكنك التحقق من الشهادة بالنقر فوق رمز القفل ، والنقر على “مزيد من المعلومات” ، ثم النقر فوق “عرض الشهادة”:

سيؤدي ذلك إلى عرض المعلومات المفصلة في شهادة موقع الويب هذا:

هنا يمكننا أن نرى أن Stack Exchange تستخدم بالفعل شهادة ضمان الجودة العالية ، التي أصدرتها DigiCert. يمكننا الوثوق بموقعهم على الويب ، ويجب ألا داعي للقلق بشأن تسجيل الدخول باستخدام كلمة مرور آمنة.

هل هناك أي بدائل ل SSL?

على الرغم من أن طبقة مآخذ التوصيل الآمنة (SSL) تستهلك نسبة كبيرة من كل حركة مرور الإنترنت المؤمنة ، إلا أن هناك بعض البدائل البارزة لطريقة التشفير هذه.

طبقة مقبس النقل

TLS ، أو طبقة النقل المقبس ، هي خليفة SSL. في الواقع ، في كثير من الحالات ، قد يكون ما يشار إليه على أنه شهادة SSL شهادة TLS بالفعل. لم يكن حادثا. يعتمد TLS ، وهو المعيار الأحدث ، اعتمادًا كبيرًا على طبقة المقابس الآمنة (SSL) ، مع وجود تغييرات صغيرة بما يكفي بحيث لا يزال كثير من الناس ، حتى أولئك الموجودين مباشرة في الصناعة ، يشيرون إلى TLS و SSL معًا (عادةً مع الرمز “SSL / TLS”). الاختلافات الرئيسية بين SSL و TLS هي الأصفار المحدثة وأمان أفضل لـ TLS ، وهذا هو السبب في أنها حلت محل SSL. ومع ذلك ، لا يزال معظم الناس يشيرون إلى TLS باسم SSL ، بالنظر إلى أن البروتوكولين متشابهان للغاية. نظرًا لأن كلاهما يستخدم نفس الشهادات ، فقد كان الانتقال لمعظم مواقع الويب بسيطًا إلى حد ما.

صدفه آمنه

Secure Shell (SSH) هي منافسة مباشرة لـ SSL وهي آمنة من نواح كثيرة. ومع ذلك ، SSH يختلف بشكل كبير بطريقتين. أولا ، SSH هي حرة في الأساس للحصول عليها. بخلاف SSL ، لا تستخدم SSH المراجع المصدقة للتحقق من المصادقة والتعامل بها. أيضًا ، بخلاف SSL ، يستخدم SSH أيضًا عددًا مختلفًا من الأدوات المساعدة التي تعمل مع التشفير. يمكن أن يشمل ذلك التشغيل عن بُعد للآلات المتصلة بالشبكة وإنشاء متطلبات تسجيل الدخول من خلال شبكة آمنة. SSH هو أكثر شعبية بين مسؤولي الشبكة. السبب في أن SSH أقل أمانًا من SSL / TLS هو أن الإدارة الرئيسية لديها القليل من الإشراف ، على عكس SSL. وهذا يعني أن مفاتيح التشفير يمكن أن تضيع أو تُسرق أو تُستخدم بشكل غير صحيح ، مما يجعل التحقق من الملكية أكثر صعوبة.

أمن بروتوكول الإنترنت

أمان بروتوكول الإنترنت يأخذ نهجا مختلفا لأمن الشبكات والتشفير. بينما يعمل SSL / TLS على مستوى التطبيق ، تم تصميم IPSec ليكون تشفيرًا من نقطة إلى نقطة لشبكة كاملة. على هذا النحو ، تعمل IPSec على طبقة بروتوكول شبكة مختلفة (تعمل طبقة المقابس الآمنة (SSL) في الطبقة 1 ، HTTP ، بينما تعمل طبقة IPSec على الطبقة 3 ، IP). هذا يعطي IPSec أسلوبًا أكثر شمولية لأمان الشبكة. تم تصميم IPsec أيضًا بشكل أكبر للاتصالات الدائمة بين جهازين ، بينما تم تصميم SSL للجلسات غير الدائمة.

تم أصلاً تكليف IPSec لـ IPv6 ، حيث إنه يوفر أمان الشبكة على مستوى IP. في الواقع ، تم تطوير IPsec في الأصل كطريقة أمان الشبكة لـ IPv6. ومع ذلك ، فإن أكبر نقطة ضعف لـ IPSec هي أنها لا توفر مصادقة فردية أكثر. بمجرد حصول شخص ما على الوصول إلى شبكة مؤمنة بواسطة IPSec ، يصبح بإمكانه الوصول إلى أي شيء على الشبكة ؛ طالما لا توجد مصادقة أخرى في مكانها ، فلا يوجد قيود على الوصول.

بالإضافة إلى ذلك ، IPSec ليست استثنائية فيما يتعلق بالوصول البعيد. وهو مصمم أكثر للاتصالات من نقطة إلى نقطة بين الشبكات ، مثل شركة كبيرة تنشئ اتصالات آمنة إلى خوادمها لجميع مواقع أعمالها. إن السماح للمستخدمين عن بُعد بالاتصال (مثل العمال الذين يرغبون في العمل من المنزل أو أثناء السفر) يتطلب المزيد من الصيانة أثناء طلب تطبيقات منفصلة.

ملحقات SSL وحلول VPN

نظرًا لأن SSL هو معيار تشفير قائم على التطبيق ، فقد تم تطوير الحلول لضمان إمكانية تطبيق SSL بطرق مختلفة.

OpenSSL على VPN

OpenSSL هو إصدار مفتوح المصدر لـ SSL يتم استخدامه في العديد من التطبيقات بخلاف المستعرضات. جدير بالذكر أن هذه هي طريقة الأمان الأساسية التي تستخدمها شبكات VPN والتي تعمل باستخدام منصة OpenVPN. OpenSSL كما يبدو تمامًا: إصدار مفتوح المصدر من SSL وهو مجاني للاستخدام واللعب. كما هو الحال مع العديد من المبادرات مفتوحة المصدر ، يعتمد OpenSSL اعتمادًا كبيرًا على المجتمع الذي يستخدمه للبقاء محدثًا. وقد أدى ذلك إلى بعض الإحباط ، لأن OpenSSL لا يأتي بنفس القدر من الضمانات مثل شهادة SSL المستندة إلى المستعرض التي تم شراؤها من خلال “المرجع المصدق”. تم العثور على ثغرات ملحوظة ، ولكن يتم تحديث OpenSSL أيضًا بشكل متكرر للتصدي لهذه الثغرات الأمنية.

توجد عدة شوكات لهذا البرنامج ، بما في ذلك BoringSSL من Google. في النهاية الإيجابية ، تسمح مجموعة أدوات OpenSSL بالتحسينات المستمرة بالنظر إلى أنها مفتوحة المصدر.

التصفح الآمن مع HTTPS في كل مكان

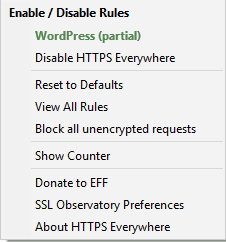

يعد HTTPS Everywhere منتجًا مجانيًا من مؤسسة Electronic Frontier Foundation ، وهو امتداد لمتصفح Chrome و Firefox و Opera يجعل متصفحك يختار صفحات HTTPS عندما يكون ذلك ممكنًا. يعمل HTTPS Everywhere أيضًا عن طريق المساعدة في حماية بياناتك أثناء اتصالك بموقع يستخدم HTTPS في بعض صفحاته ، وليس كلها. طالما يدعم موقع الويب HTTPS ، يمكن لـ HTTPS Everywhere تحويل الصفحات إلى HTTPS وتشفير البيانات. ومع ذلك ، كما هو موضح في صفحة الأسئلة الشائعة الخاصة بـ EFF ، فإن مواقع الويب التي تصل إلى روابط أطراف ثالثة مشكوك فيها ، مثل الصور ، لا يمكن تأمينها بالكامل بواسطة HTTPS.

يمكنك أيضًا تعيين HTTPS Everywhere لحظر الروابط غير الآمنة ومواقع التصيد ، وهي ميزة أمان مميزة للمساعدة في منع مستخدمي الإنترنت من التعثر بطريق الخطأ على مواقع التصيد الاحتيالي.

“HTTPS” من قبل Christiaan Colen مرخص بموجب CC BY 2.0

يعد الأمن السيبراني من أهم الأعمال التجارية في العصر الحالي، حيث تزداد جرائم الإنترنت بشكل مستمر وتتسبب في خسائر كبيرة. لذلك، يجب على المستخدم العادي والمتصفح العادي أن يتخذ إجراءات لحماية نفسه من هذه الجرائم. إحدى الطرق الفعالة هي استخدام تشفير طبقة المقابس الآمنة (SSL) عند استخدام مواقع الويب. تشفير طبقة المقابس الآمنة هو معيار تشفير عالي المستوى يستخدم مزيجًا من خوارزميات المفاتيح غير المتماثلة والمتماثلة لتأمين البيانات ومنع الاحتيال والقرصنة. يجب على المستخدمين التأكد من استخدام مواقع الويب التي تستخدم طبقة المقابس الآمنة وتجنب التعامل مع المواقع التي لا تستخدمها.