إخفاء المعلومات هو ممارسة قديمة تتضمن إخفاء الرسائل والبيانات. من أصولها المتواضعة التي تنطوي على إخفاء الاتصالات جسديًا واستخدام الأحبار غير المرئية ، انتقلت الآن إلى المجال الرقمي ، مما سمح للأشخاص بتسلل المعلومات الهامة إلى ملفات تبدو دنيوية.

قد لا يكون شائعًا مثل تشفير الأخ الأكبر ، ولكن لا يزال تطبيق إخفاء المعلومات يحتوي على تطبيقات مهمة. لذلك دعونا ننتقل ونناقش ماهية إخفاء المعلومات والتاريخ الذي وراءها وكيف يختلف عن التشفير وحالات الاستخدام الرئيسية وكيف يمكن اكتشافه.

ما هو إخفاء المعلومات?

بكل بساطة ، فإن إخفاء المعلومات هو دراسة وممارسة إخفاء المعلومات. يمكن القيام بذلك إما جسديًا أو رقميًا ، من خلال تقنيات تتراوح بين وميض رمز مورس إلى إخفاء البيانات في ملفات mp3..

تاريخ إخفاء المعلومات

تم العثور على أول حالة مكتوبة من إخفاء المعلومات في التاريخ بواسطة هيرودوت. يكتب أنه حدث خلال الثورة الأيونية ، انتفاضة لبعض المدن اليونانية ضد الحكم الفارسي في حوالي 500 قبل الميلاد. كان Histiaeus ، حاكم Miletus ، بعيدًا عن مدينته ، وكان يعمل مستشارًا للملك الفارسي.

لقد أراد العودة إلى ميليتوس ، التي كانت تحت سيطرة صهره ، أريستاجوراس ، لذلك كان يخطط لشن تمرد في إيونيا كذريعة لعودته. هذا هو المكان الذي يأتي فيه إخفاء المعلومات: حلق رأس أحد عبيده وشم رسالة على فروة رأسه.

ثم انتظر Histiaeus نمو شعر العبد وإخفائه ، ثم أرسله إلى Aristagoras مع تعليمات لحلق رأس العبد مرة أخرى وقراءة الرسالة. أخبره النص المخفي أن ينهض ضد الحكم الفارسي ، الذي بدأ الانتفاضة ضد الغزاة.

يروي هيرودوت قصة أخرى عن إخفاء المعلومات التي حدثت بعد عدة سنوات ، عندما أرسل الملك المتقشف Demaratus قرصًا شمعيًا فارغًا على ما يبدو إلى سبارتا. كانت مخبأة تحت الشمع رسالة حذرت غزو سبرتنس من زيركسيس المخطط له.

يُعرف Herodotus بحكاياته الطويلة ، لذا لا يمكننا أن نكون متأكدين من مدى صدق هذه القصص ، لكنهم يمثلون سجلات أقرب إلى إخفاء المعلومات لدينا.

لم يمض وقت طويل قبل تسجيل أشكال أكثر تطوراً من إخفاء المعلومات. في القرن الرابع قبل الميلاد ، ذكر إينياس تكتيكوس تقنية ثقب اللكم. فيلو بيزنطة كان أول من ناقش الأحبار غير المرئية, الكتابة عنها في القرن الثالث قبل الميلاد. تستخدم وصفته المكسرات المرارة لكتابة النص ومحلول كبريتات النحاس لكشفه.

استخدم مصطلح إخفاء المعلومات لأول مرة في كتاب يسمى Steganographia يوهانس Trithemius. الكلمة مجتمعة اليونانية ستغنوس, وهو ما يعني أخفى ، مع graphein, وهو ما يعني الكتابة.

Steganographia كان كتابًا ذكيًا يدعى السحر والسحر ، ولكنه استخدم التشفير وإخفاء المعلومات لإخفاء موضوعه الحقيقي ، والذي كان يدور حول التشفير وعلم إخفاء المعلومات.

Steganographia تلاه Polygraphia, الذي نشر لأول مرة بعد وفاة Trithemius ‘في 1518. كان هذا الكتاب أكثر وضوحا حول إخفاء المعلومات وممارستها.

حدث تطور رئيسي آخر في علم إخفاء المعلومات في عام 1605 ، عندما ابتكر فرانسيس بيكون شفرات بيكون. استخدمت هذه التقنية محرفين مختلفين لترميز رسالة سرية إلى نص بريء على ما يبدو.

تم تطوير Microdots لأول مرة في النصف الأخير من القرن التاسع عشر ، لكنها لم تستخدم بكثافة في إخفاء المعلومات حتى الحرب العالمية الأولى. المعلومات دون علم خصومهم.

كان هناك مجموعة واسعة من التطورات والتقنيات steganographic على مر السنين. يستمر ممارسة إخفاء المعلومات حتى يومنا هذا ، حيث يتم استخدام إصدارات التكنولوجيا المنخفضة غالبًا بواسطة عصابات السجن ، ويتم استخدام الطرق الرقمية لإخفاء البيانات في الصور والصوت والوسائط الأخرى.

إخفاء المعلومات مقابل التشفيرذ

يركز Steganography على إخفاء وجود المعلومات ، في حين أن التشفير أكثر اهتمامًا بالتأكد من أنه لا يمكن الوصول إلى المعلومات. عندما يتم استخدام إخفاء المعلومات بشكل صحيح, لا ينبغي لأحد – بصرف النظر عن المستفيدين المقصودين – أن يكون قادرًا على ذلك قل أن هناك أي اتصال خفي يحدث. هذا يجعلها تقنية مفيدة للحالات التي يكون فيها الاتصال الواضح غير آمن.

في المقابل ، يميل التشفير إلى استخدامه في المواقف التي لا يشعر فيها المشاركون بالقلق إذا اكتشف أي شخص أنهم يتواصلون ، لكنهم يحتاجون إلى إخفاء الرسالة نفسها وعدم إمكانية الوصول إليها من قبل أطراف ثالثة.

دعنا نذهب إلى بعض الأمثلة لفهم الاختلافات. إذا كنت ناشطًا سياسيًا تم سجنه وكنت بحاجة إلى التواصل مع مؤسستك ، فقد تكون اللوجستيات صعبة. قد تراقب السلطات كل ما يجري داخل وخارج خليتك ، هكذا ربما يجب عليك إخفاء أي اتصال يحدث.

في مثل هذا الموقف ، سيكون إخفاء المعلومات خيارًا جيدًا. قد يكون الأمر صعبًا مع الموارد المتاحة لك ، لكن يمكنك كتابة خطاب سبر عادي مع رسالة مخفية مخفية بأنواع الخطوط المختلفة أو تقنيات إخفاء المعلومات الأخرى.

بدلاً من ذلك ، دعنا نقول أنك دبلوماسي يناقش التفاصيل السرية مع وطنك. من الطبيعي أن يتحدث الدبلوماسيون مع مسؤولين من أمتهم ، لذا فإن المراسلات نفسها لا تثير أي شكوك. ومع ذلك ، نظرًا لأن محتوى المحادثة سري للغاية ، فقد يرغب الدبلوماسي في استخدام التشفير والتحدث عبر سطر مشفر.

إذا حاول الجواسيس أو المهاجمون اعتراض المحادثة ، فسوف يفعلون ذلك فقط الوصول إلى النص المشفر ، وليس ما يقوله الطرفان في الواقع.

دعونا نقلب الأمور لفحص الخلافات إلى أبعد من ذلك. إذا استخدم الناشط السياسي التشفير للتواصل مع منظمتهم ، فمن المرجح أن السلطات اعترضته.

سيرى المسؤولون النص المشفر ويعرفون أن الناشط كان يحاول إرسال رسائل مشفرة ، ومن المرجح أن يتوقفوا عن تسليمها ويستجوبوا الناشط بشأنها. هذا يمكن أن ينتهي بشكل سيء للغاية ، في الضرب والتعذيب ، أو حتى وفاة الناشط. لهذا السبب سيكون إخفاء المعلومات أكثر ملاءمة في مثل هذا السيناريو.

على العكس ، يتم مراقبة الدبلوماسيين في كثير من الأحيان من قبل البلدان المضيفة. إذا حاول أحد الدبلوماسيين إرسال رسائل مخبأة في علم المعلومات إلى الوطن ، فقد يتم اعتراضها وتحليلها وقد يتم اكتشاف المحتوى. في هذه الحالة ، يكون التشفير أكثر ملاءمة ، لأنه على الرغم من أن المعترضين يعرفون أن الاتصالات تحدث ، إلا أنهم لن يتمكنوا من معرفة ما يهمه.

أنظر أيضا: دليل المبتدئين للتشفير

الجمع بين إخفاء المعلومات & التشفير

بينما يتم تنفيذ هاتين العمليتين بشكل منفصل ، إلا أنهما يمكن أن يتما مجتمعة معا لاكتساب المزايا التي تأتي من كلا المجالين. إذا أردت إخفاء حقيقة أن التواصل كان يحدث ، ولكن أيضًا حماية الرسالة في حالة اكتشافه ، فيمكنك أولاً تشفيره ثم إخفاءه باستخدام إخفاء المعلومات.

على سبيل المثال ، دعنا نقول أنك تريد إخفاء الرسالة “أنا ذاهب إلى المنزل” مع تشفير قيصر بسيط وحبر غير مرئي. باستخدام التشفير ، يمكنك تحويل كل حرف إلى الحرف الذي يتبعه في الأبجدية ، مما يتيح لك نص مشفر من:

J’n hpjoh ipnf

الآن بعد أن أصبح لديك نص مشفر ، يمكنك تدوينه على قطعة من الورق بعصير الليمون أو أي نوع من الحبر غير المرئي الموجود لديك. طالما يعرف المستلم موقع الرسالة ، وكيفية الكشف عنها (الحرارة ، في هذه الحالة) وكيفية فك تشفيرها, سوف تكون قادرة على الوصول إلى الاتصالات السرية.

إذا اعترض أحد على الرسالة ولم يتمكن من اكتشاف الحبر غير المرئي ، فلن يعلموا أن أي اتصال قد حدث. إذا كانوا يعلمون أن هناك رسالة ولكن لا يمكنهم كسر الشفرة ، فستظل الرسالة نفسها آمنة ، لكن المعترض سيعلم أنه تم إرسال شيء ما. لن يتمكنوا من الوصول إلى محتويات الرسالة ما لم يتمكنوا من كسر الشفرة.

إذا كنت ترغب في زيادة أمان الاتصالات ، فيمكنك استخدام أساليب تشفير وإخفاء معلومات أكثر تطوراً ، مثل AES وتجزئة تعقيد مستوى بت (BPCS) ، على التوالي.

استخدامات إخفاء المعلومات

لدى Steganography عدد من التطبيقات المدهشة ، بصرف النظر عن التطبيق الواضح المتمثل في إخفاء البيانات والرسائل. قراصنة استخدامها ل إخفاء رمز في هجمات البرمجيات الخبيثة. تستخدم الطابعات إخفاء المعلومات كذلك ، إخفاء النقاط الصفراء غير الملموسة التي تحدد الطابعة التي قامت بإنشاء مستند وفي أي وقت. كما تستخدم تقنيات إخفاء المعلومات بشكل متكرر في العلامة المائية وبصمات الأصابع لإثبات الملكية وحقوق التأليف والنشر.

حدود إخفاء المعلومات

علم إخفاء المعلومات ممارسة مفيدة ، لكن لديها عددًا من القيود. هناك نوعان من العوامل الرئيسية التي غالبا ما تكون في المنافسة – الأول هو ما مدى وضوح وسهولة كشف البيانات المخفية (سواء عن طريق الإدراك البشري أو أشكال أخرى من التحليل) ، في حين أن الثاني هو كم البيانات يمكن أن تكون مخفية في ملف معين أو قطعة من التواصل.

كلما زادت النسبة المئوية للبيانات التي يحاول شخص ما إخفاءها ، كلما كان من السهل اكتشافها. يعتمد مقدار البيانات التي يمكنك تضمينها بأمان في ملف معين على تقنية إخفاء المعلومات ومستوى المخاطرة ومقدار التدقيق المتوقع.

إذا كانت البيانات مخفية في الصور ، فلا يزال من الصعب للغاية على العين البشرية اكتشاف الحالات الشاذة عند استبدال 20 في المائة من البيانات ، بافتراض أن المعلومات قد تم إخفاؤها جيدًا. في النسب المئوية المنخفضة ، ستبدو الصورة كما هي في الأساس. نظرًا لتعبئة المزيد من البيانات ، تبدأ الجودة في التدهور وقد تتمكن من رؤية عناصر الصورة المخفية.

إذا كنت تواجه مشكلة في التعرف على ما يبدو ، فراجع الأمثلة التي تبدأ في الصفحة الثالثة ، ثم مرة أخرى من الصفحة 12 في هذه الورقة التي كتبها جون أورتيز لـ Black Hat.

إذا استخدمنا 20 بالمائة كمعيار ، فمن الأفضل أن يكون لديك ملف يعادل خمسة أضعاف حجم البيانات التي تريد إخفاءها. باستخدام هذه التقنية بمستوى مخاطرة منخفض ، قد تحتاج إلى ملف غيغابايت خمسة لكل غيغابايت تريد إخفاءه.

هذا يجعل إخفاء المعلومات غير فعال نسبيا. إذا كان هدفك هو الحفاظ على أمان البيانات وسريتها ، بدلاً من إخفاء حقيقة أن الاتصال يحدث ، فإن التشفير هو الخيار الأفضل عمومًا.

على رأس مشكلة الكفاءة, يحتاج المستلم أيضًا إلى معرفة مكان وطريقة إخفاء المعلومات حتى يتمكنوا من الوصول إليها. يعني هذا عمومًا أنك ستحتاج إلى الوصول إلى قناة آمنة حتى تتمكن من مناقشة هذه التفاصيل دون اعتراض أي مهاجمين عليها. نظرًا لأنه يصعب في كثير من الأحيان الوصول إلى القنوات الآمنة ، خاصة في المواقف التي تتطلب إخفاء المعلومات في المقام الأول ، فقد يكون من الصعب التغلب على هذه المشكلة..

أخيرًا ، عند محاولة إخفاء المعلومات ، من المهم مراعاة مبدأ Kerckhoffs:

“أ تشفير يجب أن تكون آمنة حتى لو كان كل شيء عن النظام ، باستثناء مفتاح, يكون المعرفة العامة.”

النقطة المركزية هي أنه من غير الحكمة استخدام نظام تكون فيه الحماية الوحيدة هي عدم وعي العدو – قد يتعثرون أو يستنتجون أن هناك بيانات مخفية ، ثم اكتشاف طرق لاستخراجها.

يعتمد ذلك على الموقف ، ولكن إذا كان الحفاظ على أمان المعلومات والوصول إليها إلى أطراف غير مصرح بها أمر في غاية الأهمية ، فيجب تشفير البيانات باستخدام مفتاح خاص قبل تطبيق تقنيات إخفاء المعلومات.

أنواع مختلفة من إخفاء المعلومات

هناك العديد من أنواع إخفاء المعلومات التي لا يمكن تغطية كل منها ، لذلك سنلتزم بالأشكال الأكثر استخدامًا والمثيرة للاهتمام ، مع إعطاء أمثلة على كيفية استخدامها.

إخفاء المعلومات الجسدية

تم تطوير إخفاء المعلومات قبل أجهزة الكمبيوتر جيدًا ، لذلك هناك مجموعة من التقنيات غير الرقمية التي يمكننا استخدامها لإخفاء المعلومات.

حبر غير مرئي

على مر التاريخ ، كان الحبر غير المرئي أحد أكثر ممارسات إخفاء المعلومات شيوعًا. تعمل وفقًا لمبدأ أنه يمكن كتابة رسالة دون ترك أي علامات مرئية ، إلا أن يتم الكشف عنها لاحقًا بعد تطبيق علاج معين.

يمكن استخدام مجموعة واسعة من المواد كأحبار غير مرئية. بعض هذه تشمل عصير الليمون والكولا والنبيذ والخل والحليب والماء والصابون ، والتي يمكن جعلها كلها مرئية بواسطة الحرارة. منظفات الغسيل ، واقي من الشمس ، والصابون ، واللعاب هي أيضًا أحبار غير مرئية ، ولكن يتم الكشف عنها بواسطة الأشعة فوق البنفسجية بدلاً من ذلك..

يوجد أيضًا عدد من المجموعات حيث يتم استخدام المكون الأول للكتابة ويتسبب الثاني في تفاعل كيميائي يجعل الصورة مرئية. وتشمل هذه النشا واليود وكبريتات الحديد وكربونات الصوديوم والخل ومياه الملفوف الأحمر ، وأبخرة الفينول فثالين والأمونيا ، وكذلك الملح والنترات الفضية..

الحبر غير مرئية يمكن لا يمكن الاعتماد عليها إلا عندما لا يشك الخصوم في أنه تم استخدامها. إذا كان يتم بالفعل فحص الرسائل ، فقد لا يكون ذلك هو أفضل أسلوب ، لأنه من السهل نسبيًا الكشف عن الرسائل. وبالمثل ، إذا تركت عملية الكتابة وراءها أي علامات ، مثل نسيج مختلف أو علامات خدش أو لمعان متغير ، فقد يتم اكتشاف الحبر غير المرئي بواسطة العدو.

كان الحبر غير المرئي جزءًا مهمًا من عملية الاتصال بجورج واشنطن حيث كان يعمل على الإطاحة بالبريطانيين. أنشأ مجموعة تجسس في عام 1778 ، وكثيراً ما يتم إرسال الرسائل بين الأعضاء. كانوا يكتبون في كثير من الأحيان قائمة تسوق مشروعة مع رسالة حبر غير مرئية مخبأة تحتها ، فقط في حالة اعتراض الملاحظة.

استخدموا الحبر الذي طوره الدكتور جيمس جاي. وكثيرا ما أشارت واشنطن إليها على أنها “دواء” في رسائله كغطاء. كانت الرسائل مكتوبة أيضًا بشكل متكرر ، فقط في حالة ظهور البريطانيين لإحدى الرسائل. الجمع بين إخفاء المعلومات مع التشفير أضاف طبقة أخرى من الحماية.

الأصفار لاغية

الأصفار الفارغة تخفي رسائلها الحقيقية وسط نص طبيعي على ما يبدو ، باستخدام مجموعة من التقنيات المختلفة. تتضمن الأمثلة الشائعة إنشاء نص عادي ، حيث تكون كل كلمة أو حرف حتى جزءًا من الرسالة السرية.

على سبيل المثال ، إذا استخدمنا الشفرة الفارغة حيث تكون كل كلمة خامسة هي رسالتنا الحقيقية ، فيمكننا أن نتلقى رسالة مثل:

لا اريد اي الكلاب لأنهم نتن و هي غير معروف لكونه عظيم.

وابحث عن النص المخفي:

“الكلاب رائعة“

بدلاً من ذلك ، يمكننا دمج شيء ما في الحرف الأول من كل كلمة ثالثة:

اذا أنت حأكلت أن تكون كذلك أnxious ، شراء صuppy ، أو صفقط ، سوف يساعد ذأوو.

يحتوي على رسالة سرية من:

“سعيدة“

يمكنك إنشاء واستخدام الأصفار الفارغة وفقًا لأي مخطط يمكنك التفكير فيه ، طالما يعرف المستلم هذه التقنية. ومع ذلك ، فإن إنشاء رسائل مخفية بطريقة لا تثير الشكوك يمكن أن يكون عملية شاقة للغاية وتستغرق وقتًا طويلاً ، لذلك فإن الأصفار الفارغة ليست هي أكثر الوسائل فعالية للاتصال في السر.

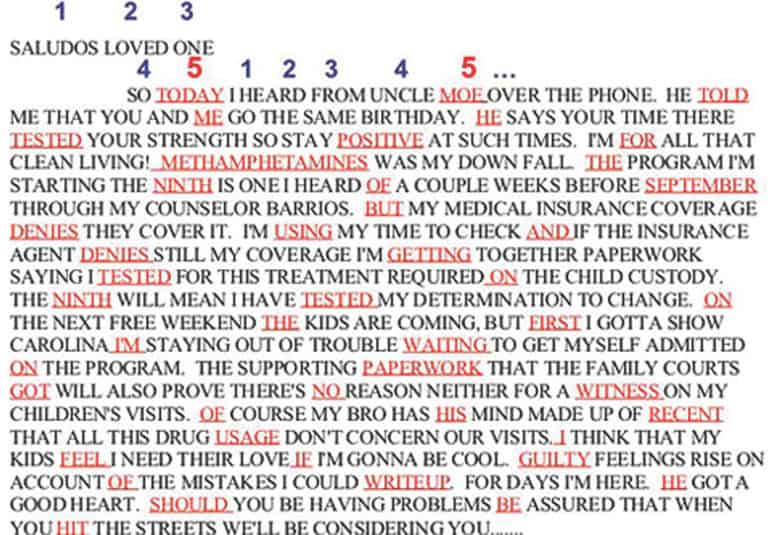

أفرج مكتب التحقيقات الفيدرالي عن هذه العينة من الشفرة الفارغة التي اعترضها من السجين:

من باب المجاملة مكتب التحقيقات الفدرالي.

النص بأكمله يجعل المرسل يبدو وكأنه يتمتع بحياة عائلية مضطربة للغاية ، ولكن على السطح لا ينادي الكاتب بأي شيء إجرامي. عندما تقرأ كل كلمة خامسة ، والتي أبرزها مكتب التحقيقات الفيدرالي بحسن الحظ بالنسبة لنا ، تصبح أكثر شريرة.

يتم إغلاقه بـ “إذا كان مذنبًا في الكتابة ، فينبغي ضربه”. بمعنى آخر ، يجب قتل مو إذا تم إدانته. لحسن الحظ بالنسبة لوزارة التعليم ، لم يكن إخفاء معلومات هذا السجين جيدًا بما فيه الكفاية وتم فك شفرة الرسالة من قبل مكتب التحقيقات الفيدرالي.

لحم الخنزير المقدد المشفر

مخطط آخر لإخفاء المعلومات في وقت مبكر هو شفرات بيكون ، التي ابتكرها الفيلسوف والسياسي فرانسيس بيكون في القرن السابع عشر. لقد كان تطورًا مثيرًا للاهتمام ، لأنه يخفي الرسالة السرية بتنسيق النص بدلاً من محتواه.

شفرات بيكون هي تقنية إخفاء المعلومات وليست تقنية تشفير لأن الرسالة مخفية بنص طبيعي على ما يبدو ، بدلاً من الظهور كخليط للنص المشفر في طريقة العرض العادية.

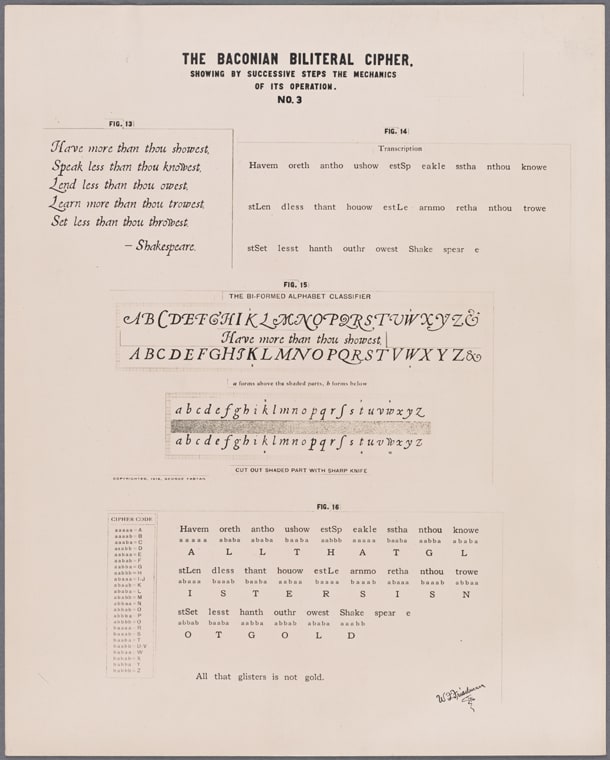

انظر إلى الصورة أدناه كمثال:

الشفرات الثنائية الباكونية من قبل مكتبة نيويورك العامة المرخصة بموجب CC0.

كما ترون ، في هذا المثال ، يوجد نمطان مختلفان للخط في كل من الأحرف الكبيرة والصغيرة. لإخفاء رسالة باستخدام شفرات Bacon ، يتم كتابة رسالة بريئة باستخدام مزيج من الأسلوبين المختلفين. تتكون الرسالة السرية من كتل من خمسة أحرف. يمثل الترتيب المحدد للخطوط في كل مجموعة من خمسة أحرف حرفًا واحدًا من الرسالة المخفية.

قد يكون من الصعب أن نرى في الصورة ، لكن القصيدة في الزاوية اليسرى العليا “اعملي اكثر من اظهار وانت تتكلم خشية مما تعلم.“في الواقع يحتوي على رسالة سرية. للكشف عن النص المخفي بواسطة شفرات بيكون ، يجب أولاً تقسيم القصيدة إلى مجموعات مكونة من خمسة أحرف:

لدينا م

oreth

ANTHO

انت تظهر

estSp ، الخ.

والخطوة التالية هي مقارنة نمط الخط من كل حرف وقرر ما إذا كان يناسب المجموعة الأولى ، “أ” ، أو المجموعة الثانية ، “ب”. الحروف العلوية والسفلية من مجموعتنا الأولى ، Havem ، مكتوبة بخط “a”. وفقًا للمفتاح (الذي يكون في طباعة صغيرة في أسفل اليسار), “aaaaa” يترجم إلى الحرف “A”.

إذا اتبعنا نفس العملية مع المجموعة الثانية المكونة من خمسة أحرف ، “oreth” ، تتم كتابة الأولى على النمط “a” ، والثانية ، على غرار “b” ، والثالثة ، “على غرار” a “، والرابع ، على غرار” ب “، والنهائية ، على غرار” أ “. المدى من يترجم “ababa” إلى “L” وفقًا للرمز.

إذا قمنا بترجمة القصيدة بأكملها بهذه الطريقة ، فإنها تكشف عن “أن جميع المجاهدين ليسوا ذهبًا”. كما ترون ، إنها عملية جديدة نسبيا لإخفاء الرسائل. إذا لم يكن الخصم على علم بشفرة لحم الخنزير المقدد ، فمن السهل جدًا تخطي رسالة سرية.

إن بيكون المشفر هو مجرد نظام ثنائي بسيط ، ولا يقتصر على أنواع الخطوط. يمكنك إخفاء رسالة باستخدام نظام a / b عن طريق تغيير المسافات أو حجم الحروف أو كتابتها أعلى أو أسفل الخط قليلاً أو باستخدام بعض التلاعب الخفية.

يمكن استخدام طريقة ترميز مختلفة أيضًا ، مما يزيد من صعوبة كشف أعدائك للنص المخفي. بدلاً من أن يكون “aaaaa” يمثل “A” ، يمكن أن يكون لديك “aababababbaabaaaa” أو بعض الجمل الأخرى في “A” بدلاً من ذلك. من الواضح أن هذا أطول وأقل كفاءة بكثير ، وعليك أيضًا التأكد من أن المستلم يعرف طريقة التشفير الجديدة.

تم اعتماد شفرات بيكون لإخفاء المعلومات عدة مرات على مر السنين. في الآونة الأخيرة ، استخدمت العصابة البيضاء ذات السمعة الطيبة ، الآرية الإخوان ، لتشفير قوائم أعضاء العصابة وللضرب على أعدائها..

Microdots

إذا كنت ترغب في إخفاء الرسائل أو غيرها من المعلومات ، فأحد أفضل التقنيات هو جعلها غير مرئية أو على الأقل قريبة قدر الإمكان. هذه هي مدرسة الفكر وراء microdots. تم تطويرها لأول مرة في أواخر القرن التاسع عشر وتحسنت خلال العشرين.

يمكن لتقنيات التصوير الفوتوغرافي تقليص الصور أو النص إلى جزء صغير من الحجم الأصلي. بحلول عام 1925 ، كانت طريقة طورها إيمانويل جولدبرج متطورة للغاية يمكن تقليص الصفحة المطبوعة العادية إلى مائة ملليمتر مربعة.

سمحت Microdots للناس بإخفاء كميات كبيرة من المعلومات دون أي أثر واضح. يستطيع الجواسيس إخفاءهم على شخصهم أو إرساله عبر البريد أو الاحتفاظ بالمعلومات المخزنة عليه. ما لم يكن العدو مشبوهًا بالفعل ، فمن المستحيل تقريبًا اكتشاف الكائنات الدقيقة نظرًا لطبيعتها الصغيرة.

كانت تستخدم بكثافة طوال الحرب العالمية الأولى ، الحرب العالمية الثانية والحرب الباردة. أحد الحوادث الرئيسية التي شملت العميل الثلاثي الصربي دوسكو بوبوف. لقد كان رجلاً ثريًا تسلل إلى جهاز المخابرات العسكرية الألمانية ، أبووير.

قام النازيون بتزويده بالمعلومات ، وبعد الغارة البريطانية على قاعدة تارانتو البحرية الإيطالية ، استنتجوا أن اليابانيين كانوا مهتمين بكيفية وقوع الهجوم. أرسله مناولوه رسالة عبر microdot ، يأمره بالذهاب إلى الولايات المتحدة والإبلاغ عن دفاعات بيرل هاربور لليابانيين.

بينما كان بوبوف في الولايات المتحدة ، حذر المسئولين الأمريكيين من مصلحة العدو في بيرل هاربور ، على الرغم من أن هذه المعلومات لم تصل إلى الجيش مطلقًا. أدى هذا الفاصل إلى تعرض الولايات المتحدة للاصطدام بهجوم بيرل هاربور.

لا يوجد الكثير من المعلومات حول ما إذا كانت وكيف يتم استخدام microdots في الوقت الحالي ، على الرغم من أن هذا أمر متوقع بالنظر إلى طبيعتها السرية. بسبب انتشار الاتصالات الرقمية وغيرها من التقنيات ، من غير المحتمل أن تستخدم microdots بكثرة ، على الرغم من أنه قد يكون هناك تطبيقات متخصصة.

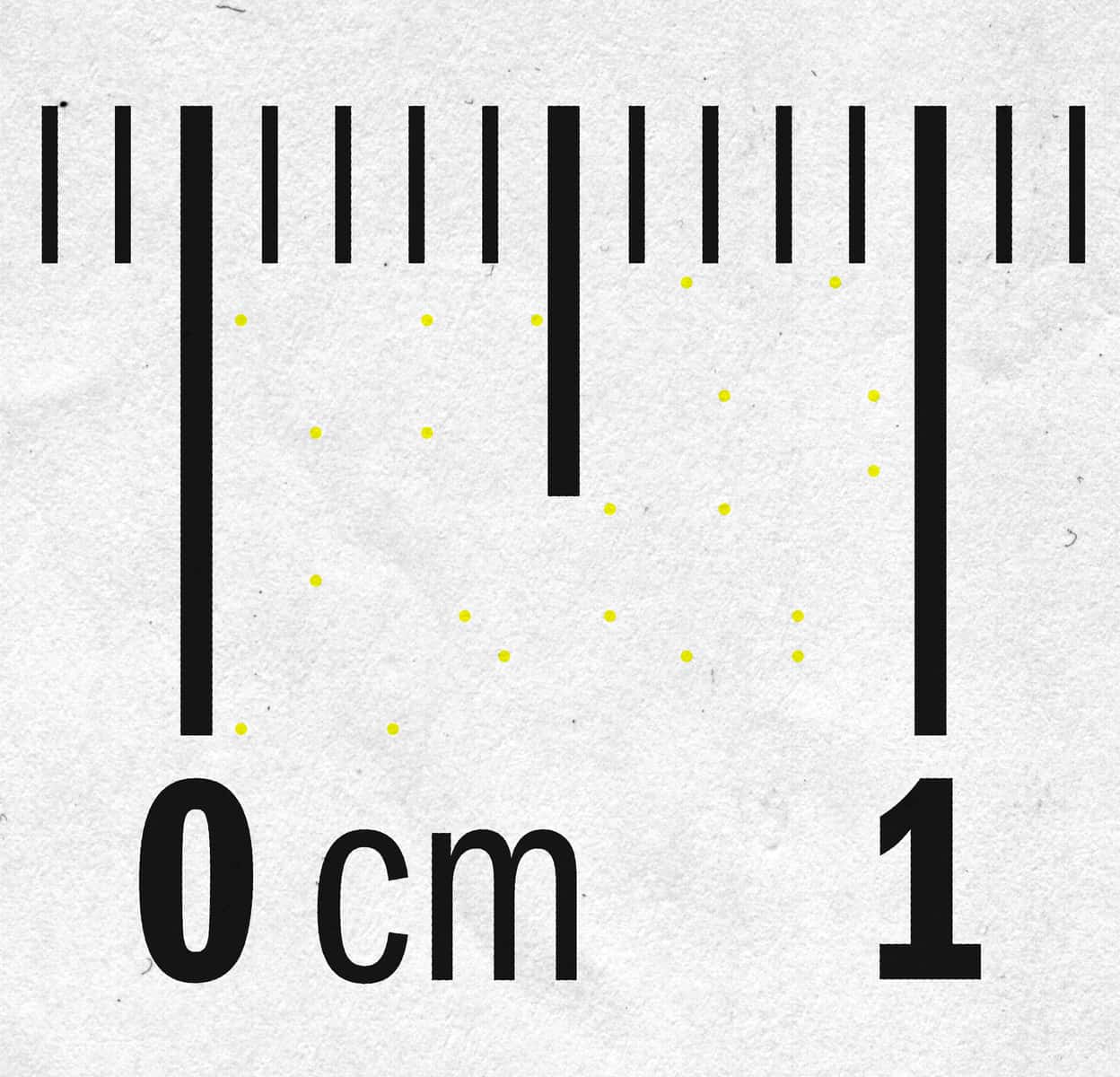

إخفاء المعلومات الطابعة

مثال على الكود الذي خلفته الطابعات. إخفاء المعلومات الطابعة من قبل برهمر مرخص بموجب CC0.

منذ الثمانينات من القرن الماضي ، قامت مختلف شركات تصنيع الطابعات ببرمجة أجهزتها طباعة سلسلة من النقاط الصفراء غير محسوس تقريبًا في كل صفحة واحدة. يبلغ حجم كل نقطة عُشر المليمتر فقط ، ويتم ترميز ترتيبها لعرض الرقم التسلسلي للطابعة ، وكذلك تاريخها ووقتها.

تتكرر هذه المعلومات مرارًا وتكرارًا عبر الصفحة ، بحيث يمكن استرداد المعلومات حتى في حالة العثور على جزء صغير من الصفحة فقط ، أو في حالة تلف الكود المطبوع بسبب خطأ في الطابعة أو الرطوبة أو مشاكل أخرى.

هذه الممارسة إخفاء المعلومات تستخدم ظاهريا ل قم بقمع مزيفي العملات – إذا ضبطت السلطات الملاحظات ، فيمكنها معرفة الجهاز الذي طبعته. من المفترض أن يتم استخدام النقاط أيضًا لتعقب مرتكبي الجرائم الأخرى ، حيث يتوقع البعض أن الفائز بـ “المبلغ عن المخالفات الواقعية للأمن القومي” قد تم القبض عليه باستخدام هذه الطريقة ، لو لم ترتكب أخطاء أخرى.

لم يتم الإعلان عن النقاط السرية حتى عام 2004 ، عندما نشرت PC World مقالًا يفيد بأن السلطات الهولندية كانت تستخدم الرموز لمحاولة تعقب عصابة تزييف تذاكر القطار.

هناك عدد من مخططات الترميز المختلفة. تم التأكد من استخدام معظم العلامات التجارية للطابعة واحدة منها على الأقل. في هذه المرحلة ، لا يكون الباحثون من EFF متأكدين مما إذا كان كل نموذج طابعة يخفي سرا نوعًا من المعلومات التي يمكن استخدامها لتتبع وقت ومكان طباعة المستند. لهذا السبب ، يعتبر أكثر أمانًا افترض أن كل طابعة تترك أثرًا.

في عام 2023 ، أصدر باحثون من جامعة دريسدن برنامجًا يضيف نقاطًا صفراء إضافية ، يخلط الكود. يمنع هذا أي شخص من تتبع متى وأين تم طباعة المستند. تم تطوير البرنامج لمساعدة المخبرين وغيرهم من الناشطين في الحفاظ على هويتهم.

يحتوي البرنامج على بعض القيود ، بما في ذلك أنه يجب استخدامه مع طابعة مبرمجة باستخدام تقنية تشفير النقطة الصفراء نفسها. نظرًا لوجود مجموعة من رموز التعريف الأخرى قيد الاستخدام ، لا تزال هناك فرصة لأن تترك طابعة شخص ما علامات أخرى على الصفحة يمكن استخدامها لتحديدها.

إخفاء المعلومات الرقمية

مثل كل شيء آخر في حياتنا ، شق طريق إخفاء المعلومات طريقه إلى المجال الرقمي. من الممكن إخفاء المعلومات في أنواع مختلفة من الملفات ، في مجموعة من الأماكن عبر الإنترنت ، وحتى في الأماكن التي لم تشك مطلقًا ، مثل تغيير التوقيت بين حزم البيانات التي يتم إرسالها عبر بروتوكول الشبكة.

تعد ملفات الوسائط من أكثر الأماكن شيوعًا لإخفاء المعلومات ، لأن حجمها الكبير يعني أنه يمكن حشو المزيد من البيانات السرية بداخلها دون إثارة الشكوك. هناك ثلاث طرق منفصلة يمكن فيها إخفاء المعلومات في الملفات:

- بواسطة إضافته إلى الملف, كما هو الحال في مساحة رأس غير المستخدمة.

- بواسطة استبدال جزء من المعلومات داخل الملف. واحدة من أكثر الطرق شيوعا للقيام بذلك هي عن طريق تغيير أقل قليلا بت (LSB). في الصور والصوت والملفات الأخرى ، لا تعتبر البتات الأخيرة من المعلومات في البايت بالضرورة مهمة مثل البادئات. على سبيل المثال ، قد يكون 10010010 ظلًا أزرق. إذا قمنا فقط بتغيير آخر رقمين إلى 10010001 ، فقد يكون لونه أزرقًا تمامًا تقريبًا. هذا يعني أنه يمكننا إخفاء بياناتنا السرية في آخر بتتين من كل بكسل واحد في صورة ، دون تغيير الصورة بشكل ملحوظ. إذا قمنا بتغيير البتات الأولى ، فستغيرها بشكل كبير.

- بواسطة إنشاء ملف جديد حميد على ما يبدو, وهو في الواقع مجرد غطاء للنص الستيجانوجرافي.

إخفاء معلومات الفيديو

ملفات الفيديو هي ملفات كبيرة نسبيًا ، بحيث يمكنها إخفاء بيانات أكثر من معظم البدائل. تتضمن بعض التقنيات الأكثر شيوعًا مجموعة متنوعة من المخططات المختلفة لاستبدال البتات الأقل دلالة (معادلات متعددة الحدود ، القائمة على التجزئة ، إلخ). بدلاً من ذلك ، يمكن أيضًا تضمين البيانات في كل إطار ، أو يمكن استخدام بيانات التصفية والإخفاء أيضًا. هناك مجموعة من برامج إخفاء المعلومات بالفيديو المتاحة على الإنترنت.

تم الكشف عن واحدة من أكثر الحالات إثارة للاهتمام في إخفاء المعلومات عن الفيديو عندما اعتقلت السلطات الألمانية أحد أعضاء القاعدة المشتبه بهم في عام 2011. قام الضباط بتفتيش الرجل ووجدوا محرك أقراص محمول بالإضافة إلى بطاقات ذاكرة في ملابسه الداخلية. من بين الملفات الأخرى كان الفيديو الإباحية ودعا اركل مؤخرته.

ولأنه كان يشتبه في ضلوعه في الإرهاب ، فقد حققت السلطات في شريط الفيديو لاكتشاف أنه تم استخدام تقنيات إخفاء المعلومات لإخفاء أكثر من مائة وثيقة من وثائق القاعدة. وشملت هذه كتيبات التدريب الإرهابي والمؤامرات لهجمات في المستقبل.

على الرغم من أن وجود مواد إباحية غير إسلامية قد يبدو ، فهو في الواقع مخطط ذكي. عندما تعثر السلطات على ملفات مشفرة ، غالباً ما تثار شكوكهم, أتساءل لماذا تم تشفير الملف في المقام الأول.

إذا كان عليهم إجبار أحد المشتبه بهم على تسليم مفتاحهم واكتشفوا أن الهدف قام بتشفير البرامج التلفزيونية للأطفال ، فسيبدو ذلك مريبًا. ستعرف السلطات شيئًا ما قد يكون أكثر احتمالًا لتفقد البيانات أكثر واكتشاف المعلومات المخفية.

نظرًا لأن المواد الإباحية من المحرمات عمومًا ، خاصة بالنسبة للمسلمين ، فقد تنظر السلطات إلى المحتوى ، ثم تلوح في الأذهان بالشخص المنحرف الجنسي المليء بالعار بدلاً من فحص البيانات بشكل أكبر. لحسن الحظ بالنسبة للعالم ، لم يتم خداع المسؤولين الألمان.

الصورة إخفاء المعلومات

يمكن إخفاء البيانات في الصور باستخدام مجموعة متنوعة من التقنيات. وتشمل هذه:

- أقل قليلا مهم – ناقشنا هذا في وقت سابق تحت قسم إخفاء المعلومات الرقمية.

- تجزئة تعقيد مستوى بت (BPCS) – تحل هذه التقنية محل البيانات المعقدة بمعلومات مخفية بطريقة لا تتعرض للعين البشرية.

- قدرة عالية للاختباء في JPEGs – هذا في الأساس عبارة عن تكييف للبت الأقل أهمية الذي يعوض الضغط المتضمن في ملفات JPEG.

في عام 2010 ، تم ضبط عصابة تجسس روسية من قبل السلطات الأمريكية. كجزء من عملية الاتصال الخاصة بهم ، سيقومون بتشفير البيانات ، واستخدام إخفاء المعلومات لإخفائها في الصور ، ثم نشرها على المواقع العامة. تم اكتشاف تقنية الاتصال بعد مداهمة منازل المشتبه بهم ووجد أن بعض أجهزة الكمبيوتر الخاصة بهم تحتوي على برنامج إخفاء المعلومات.

يستخدم إخفاء المعلومات أيضًا لسرقة الملكية الفكرية. في عام 2023 ، تآمر مهندس GE مع شريك تجاري في الصين لسرقة أسرار الشركة المتعلقة بتوربينات البخار والغاز. في البداية ، قام فقط بنسخ الملفات إلى محرك أقراص فلاش. تم القبض عليه ، وحظرت الشركة منافذ USB ومحركات أقراص فلاش المحظورة من استخدامها.

ومن اللافت للنظر أنه لم يُطرد ، وأُتيحت له فرصة أخرى لسرقة الملفات. أخذ بيانات من 40 ملفًا من ملفات Matlab و Excel ، واستخدم إخفاء المعلومات لإخفاؤها في صورة لغروب الشمس ، ثم أرسلها بالبريد الإلكتروني إلى نفسه ، قبل إعادة توجيهها إلى شريكه التجاري. ألقي القبض عليه من قبل شركة جنرال إلكتريك ، ثم وجهت إليه ست تهم بالتجسس الاقتصادي.

في اتجاه مقلق ، أصبح إخفاء المعلومات أكثر شيوعًا أيضًا بين المتسللين. حلل باحثون من Trend Micro جهود حساب Twitter الذي نشر الميمات الضارة في أكتوبر 2023.

بمجرد تشغيل البرامج الضارة على جهاز ما ، قام بتنزيل الميمات من حساب Twitter ، ثم استخراج أمر ضار مخفي بداخلها. استغرق الأمر لقطة شاشة للكمبيوتر المصاب ، وأرسل المعلومات إلى المهاجم بعد أن جمع تفاصيل خادم التحكم من Pastebin.

إخفاء المعلومات السمعية

ويأتي إخفاء المعلومات الصوتية أيضًا مع مجموعة من الطرق المختلفة. كما هو الحال مع جميع أنواع إخفاء المعلومات ، من المهم أن تكون التقنيات قوية ، لتكون قادرة على تحمل جزء معقول من البيانات المخفية ، ولكي تكون أي تغييرات غير محسوسة قدر الإمكان. بعض التقنيات الأكثر شيوعًا تشمل:

- أقل قليلا بت الترميز – تمامًا مثل الأنواع الأخرى ذات البتات الأقل أهمية التي ذكرناها ، من الممكن تغيير أجزاء أقل أهمية من البيانات الصوتية دون إجراء أي اختلافات واضحة في الطريقة التي يصدر بها الملف صوتًا.

- صدى يختبئ – ويمكن أيضا أن تكون ملثمين البيانات في صدى.

- نغمة الإدراج – نظرًا لأنه من الصعب اكتشاف نغمات منخفضة الطاقة عندما تكون بالقرب من تلك الأكثر قوة ، يمكن استخدام نغمات الطاقة المنخفضة هذه لإخفاء البيانات.

استخدم باحث بولندي إخفاء المعلومات السمعية في مشروع مثير للاهتمام. أخذ الأغنية الايقاع هوالراقص بواسطة Snap! ثم تعديل الإيقاع. عندما تم إبطاء النغمة ، كانت تمثل اندفاعة في شفرة مورس ، وعندما تم إيقاع النغمة ، فإن ذلك يدل على نقطة. لقد استخدم هذا النظام لتوضيح “إخفاء المعلومات هو راقصة!”

ثم عزف الأغنية على مزيج من الموسيقيين المحترفين والأشخاص العاديين. مع تباين في الإيقاع بنسبة واحد بالمائة ، لم يلاحظ أحد أن أي شيء كان خاطئًا. لقد عرف الموسيقيون المحترفون أن هناك شيئًا ما يصل إلى حوالي 2٪ ، وحوالي 3٪ لكل شخص آخر.

تظهر نتائجه أنه من السهل إخفاء المعلومات في أغاني الرقص دون أن يلاحظها أحد. على الرغم من ذلك ، فإن طريقته ليست وسيلة فعالة بشكل خاص للتواصل ، لأنها لا تنقل سوى ثلاث كلمات على أغنية كاملة.

نص

عندما يتعلق الأمر بالنص ، هناك العديد من الطرق المختلفة لإخفاء المعلومات. ومع ذلك ، لأن الملفات النصية صغيرة جدًا ، ليست مفيدة بشكل خاص لإرسال كميات كبيرة من البيانات. تتضمن إحدى الطرق البسيطة فتح برنامج Microsoft Word ، وكتابة رسالتك السرية ، ثم تغيير لون النص إلى اللون الأبيض.

على خلفية بيضاء لمعالج النصوص الخاص بك ، يبدو أنه لا يوجد شيء هناك. يمكنك بعد ذلك حفظه وإرساله إلى متآمرك ، مع التأكد من إرشادك عبر قناة آمنة حول كيفية الوصول إلى المعلومات.

خلاف ذلك ، قد يكونون في حيرة من سبب استمرارهم في إرسال مستندات فارغة. هذه ليست طريقة آمنة للغاية ، لأن أي شخص يعترض الرسائل سيصبح مشبوهًا بشأن سبب إرسال المستندات الفارغة دائمًا. كل ما عليهم فعله هو اختيار النص وإحباط مؤامرك.

spammimic يقدم تقنية إخفاء المعلومات الأخرى للتواصل في السر. تتيح لك أداة الموقع القيام بذلك تشفير رسالة بحيث تبدو غير مرغوب فيها. نظرًا لأننا معتادون على تجاهل الرسائل غير المرغوب فيها ، فإن رسالة كهذه يمكن أن تطير بسهولة تحت الرادار وتسمح لك بالاتصال دون أن يتم اكتشافها. فائدة البرنامج قابلة للنقاش ، لكن على الأقل ، تُظهر أنه يمكن إخفاء الرسائل بطائفة واسعة من الطرق – عليك فقط التفكير خارج الصندوق.

إخفاء البيانات في موقع عادي

الإنترنت كبير بشكل غير مفهوم ، ويحتوي على ثروة من المعلومات الغريبة وغير المنطقية. هذا يترك الكثير من الفرص لإخفاء الرسائل السرية في الأماكن العامة دون إثارة أي شكوك.

طالما أن شخصين لا يخضعان بالفعل للمراقبة عن كثب, يمكنهم بسهولة نشر اتصالاتهم مع بعضهم البعض على المواقع الشهيرة أو الغامضة دون أن يتم القبض عليهم. عليهم فقط التأكد من أن نواياهم الفعلية ليست واضحة لأي متفرج.

فقط فكر في كل التعليقات السخيفة التي صادفتها على المنتديات أو وسائل التواصل الاجتماعي ، وآلاف من منشورات المدونات التي لم تكن ذات معنى على الإطلاق. نميل إلى إهمالها أو قراءتها للتسلية الخاصة بنا ، لكن لا نعتبر أنه قد يكون هناك شيء أكثر من الجنون.

تدعي شركة Intercept أنه حتى وكالة الأمن القومي كانت تعمل في هذه الممارسة ، مستخدمة حساب تويتر الرسمي للتواصل مع الجواسيس الروس. في عملية سرية ، تفيد التقارير بأن بعض المشاركين سربوا تفاصيل تغريدات الأمن القومي إلى عملاء روس قبل نشرها. وفقًا للتقرير ، كان هذا بمثابة تأكيد على أنهم كانوا في الواقع ممثلين لوكالة الأمن القومي ، وليس فقط المحتالين.

الكشف عن إخفاء المعلومات

يمكن أن يكون اكتشاف إخفاء المعلومات صعبًا للغاية ، لا سيما عندما لا يكون هناك سبب للشك. في عالم الإنترنت ، تمر الكثير من المعلومات أمام أعيننا ، بحيث لا يمكننا ببساطة توفير الوقت أو الجهد لفحص كل حالة شاذة ، ناهيك عن الأشياء التي تبدو شرعية.

هذا ما يجعل من الصعب التحدث عن إخفاء المعلومات الجيد. جميع الأمثلة التي تحدثنا عنها كانت إخفاقات ، لأنها أصبحت الآن معرفة عامة. يجري البحث بنشاط في التقنيات والتقنية آخذة في التحسن ، لكن طبيعتها ذاتها تجعل من المستحيل اكتشاف علم إخفاء المعلومات الناجح في البرية.

قد يكون هناك أيضًا مجموعة متنوعة من التقنيات التي يتم تطويرها خارج المجال العام ، بواسطة أجهزة الاستخبارات والشبكات الإرهابية وعصابات المجرمين. لا يمكننا حقًا معرفة ما لم نتعرف على أمثلة منها.

على الرغم من ذلك ، يمكن تطبيق الكثير من الأدوات التحليلية عندما نشك في استخدام إخفاء المعلومات لإخفاء الرسائل. ومع ذلك ، تعتمد الأداة الصحيحة على التقنيات التي أخفيت البيانات في المقام الأول.

الكشف عن إخفاء المعلومات الجسدية

عندما يتعلق الأمر بالحبر غير المرئي ، تعتمد طرق الكشف على نوع الحبر غير المرئي الذي تم استخدامه. إذا تم القيام به بشكل سيء ، فقد تكون هناك علامات خدش على الورق ، أو تغيير في قوامه ، أو انعكاس مختلف حيث تم إخفاء الكتابة.

إذا اشتبه في احتواء إحدى الرسائل على حبر غير مرئي ، فيمكنك أولاً فحصها بصريًا وشمها بحثًا عن أي مخالفات. والخطوة التالية هي تمريرها تحت ضوء الأشعة فوق البنفسجية ، والتي تظهر عدة أنواع من الحبر غير المرئي. يمكن بعد ذلك تعريض الرسالة للحرارة ، مما قد يكشف عن أنواع أخرى من الحبر. إذا لم تستطع العثور على الرسالة بعد ، فقد يؤدي تعريضها إلى أبخرة اليود إلى الحيل.

إذا لم تنجح أي من هذه التقنيات, لا يمكنك إثبات عدم وجود رسالة هناك – فقط أنه من غير المرجح أن يكون هناك واحد. ربما يستخدم خصمك حبرًا غير مرئي متطور لا تعرفه.

غالبًا ما يمكن اكتشاف الأصفار الخالية عن طريق الحالات الشاذة في النص. يستخدمون في بعض الأحيان المنعطفات الغريبة في عبارة حيث يحاول المنشئ صياغة رسالتهم السرية في نص الغلاف. ومع ذلك ، إذا تم تنفيذ الشفرة الفارغة جيدًا ولم يكن لديك سبب لفحصها بشدة ، فقد يكون ذلك بسيطة للناس لتنزلق الرسائل الخفية الماضية لك.

وبالمثل ، يمكن اكتشاف شفرات لحم الخنزير المقدد من خلال البحث عن الحالات الشاذة. في النص المشبوه ، يجب على أجهزة الاعتراض فحص الخطوط والتباعد والتحجيم والعديد من العوامل الأخرى. مرة أخرى ، إذا تم ذلك بشكل جيد ، فقد يكون من الصعب معرفة ما إذا كانت هناك رسالة سرية موجودة.

يجعل الحجم الصغير لل microdots من المستحيل اكتشافها تقريبًا ، ما لم يكن جهاز الاعتراض حذرًا بالفعل. من ناحية أخرى ، نظرًا لأننا نعرف أن الطابعات تترك الرموز في كل صفحة ، فمن السهل جدًا اكتشافها.

تتضمن إحدى الطرق إجراء فحص عالي الجودة للصفحة ، ثم تكبير بعض المساحات البيضاء. إذا قلبت الألوان ، فستجعل النقاط الصفراء أكثر وضوحًا. بمجرد الانتهاء من ذلك ، يمكنك استخدام هذه الأداة من جامعة دريسدن لمحاولة فك شفرة النقاط.

الكشف عن إخفاء المعلومات الرقمية

إخفاء المعلومات الرقمية يمكن أن يكون أيضا من الصعب للغاية الكشف عنها. ما لم تكن مشبوهًا بالفعل ، أو كان أداء معلومات إخفاء المعلومات ضعيفًا ، فمن غير المرجح أن تفقد ملفات شخص ما بأي طريقة جادة..

واحدة من أكبر القرائن هي عندما يتم اكتشاف برنامج إخفاء المعلومات على جهاز الكمبيوتر الخاص بشخص ما ، أو إذا كان لديهم سجل في زيارة المواقع المرتبطة بعلم إخفاء المعلومات. هذا مؤشر جيد على أنها قد تخفي الملفات باستخدام إخفاء المعلومات ، ويمكنها حتى تقديم أدلة حول كيفية قيامهم بذلك..

إذا كان الإصدار الأصلي من الملف متاحًا ، فإن اكتشاف تعديلات إخفاء المعلومات يكون بسيطًا نسبيًا. يمكنك أن تأخذ تجزئة الملف الأصلي ومقارنته بالملف المشبوه. إذا كانت مختلفة ، فقد تم تغيير الملف وقد يتضمن بيانات مخفية.

إذا كانت الطريقة المذكورة أعلاه غير ممكنة ، فيمكن أيضًا اكتشاف إخفاء المعلومات من خلال التحليل الإحصائي. على الرغم من أن أعيننا وآذاننا لا يمكنها عمومًا اكتشاف المعلومات المخفية في الصور والصوت ، إلا أنه يمكن اكتشاف البيانات السرية غالبًا من خلال البحث عن الحالات الشاذة والتناقضات الإحصائية.

الكشف عن إخفاء المعلومات ليس سوى جزء من العملية. في حالة الاشتباه في إخفاء المعلومات ، ويشعر المحقق تقريبًا أنه يحتوي على معلومات مخفية ، فقد لا يزال غير قادر على كشف البيانات. قد لا تتوفر لديهم أدوات إخفاء المعلومات الصحيحة ، أو قد يتعذر عليهم معرفة الخوارزمية ، أو ربما تكون البيانات مشفرة مسبقا.

إذا تم الكشف عن إخفاء المعلومات من قِبل معترض ، فقد يعني هذا أو لا يعني فشل المتواصلين. ذلك يعتمد على السبب الأولي لإرسال الرسالة. إذا كان من الأهمية بمكان أن يبقى الاتصال دون أن يلاحظه أحد ، فإن الكشف سيضعف خطتهم. في حالات أخرى ، قد يكون جهاز الاتصال آمنًا طالما لا يمكن للخصم الوصول إلى البيانات نفسها.

هل إخفاء المعلومات آمن لإخفاء الرسائل?

إخفاء المعلومات يمكن أن يكون مفيدًا ، لكنه كذلك يحتاج إلى تطبيقها في المواقف الصحيحة – عندما تريد إخفاء حقيقة أن الاتصالات تجري. عندما تستخدم بشكل صحيح ، يمكنك إرسال رسائل سرية من اليمين تحت أنف أعدائك.

في كثير من الحالات ، يكون إخفاء المعلومات غير ضروري على الإطلاق. إذا لم يكن من المهم معرفة ما إذا كانت الجهات الخارجية تكتشف أنك تتواصل ، ولكن يجب أن تظل تفاصيل الاتصال سرية ، يجب عليك استخدام التشفير بدلاً من ذلك.

يمكن أن تكون تقنية إخفاء المعلومات غير فعالة وتستغرق وقتًا طويلًا ، ولا تزال تتطلب وجود قناة آمنة يمكنك من خلالها التواصل مع تقنية إخفاء المعلومات التي يتم استخدامها ، وحيث يتم إخفاء البيانات.

التشفير أبسط بكثير ويمكن تشفير المزيد من البيانات في نفس المساحة. باستخدام تقنيات مثل تشفير المفتاح العمومي ، يمكنك التواصل حتى بدون قناة آمنة.

عندما يتم استخدام إخفاء المعلومات من تلقاء نفسه ، يكون الأمان من خلال الغموض ، مما قد يؤدي إلى الكشف عن الرسالة السرية. إذا كنت ترغب في إخفاء رسالة من الخصوم ، ولكن أيضًا حمايتها في حالة اكتشافها ، فمن الأفضل أن تقوم بذلك الجمع بين إخفاء المعلومات مع التشفير. يمنحك هذا المزيج مزايا كلتا التقنيتين ويمكنه حمايتك وبياناتك من التعرض للخطر.

تراقب – أن يعرف وجود المعلومات المخفية. بالمقابل ، يتم استخدام التشفير لتحويل المعلومات إلى شكل غير قابل للقراءة أو الفهم ، ولكنها لا تخفي وجود المعلومات بشكل كامل. يمكن اكتشاف وجود المعلومات المشفرة ، ولكن يتطلب فك التشفير مفتاحًا أو كلمة مرور. لذلك ، يمكن القول إن إخفاء المعلومات يركز على الخفاء ، بينما يركز التشفير على الحماية.