مجموعات الاستغلال (أو استغلال الحزم) هي برامج آلية يستخدمها المهاجمون لاستغلال الثغرات المعروفة في الأنظمة أو التطبيقات. يستطيعون تستخدم لشن الهجمات سرا بينما يتصفح الضحايا الإنترنت ، والهدف من ذلك هو تنزيل نوع من البرامج الضارة وتنفيذها.

نظرًا لاستغلال مجموعات الأدوات في الخلفية ، فقد يكون من الصعب معرفة متى تتعرض للهجوم. ومع ذلك ، هناك تدابير يمكن أن تساعدك على الحماية من هذه الهجمات ، مثل تجنب الروابط غير المعروفة وتحديث البرامج.

في هذه المقالة ، نوضح المزيد حول ماهية مجموعات الاستغلال وكيف تعمل وكيف يستخدمها مجرمو الإنترنت. سنقدم أيضًا نصائح لمنع الهجمات وحمولة البرامج الضارة الناتجة.

ما هي مجموعة استغلال

مجموعة الاستغلال عبارة عن حزمة يستخدمها مجرمو الإنترنت لتقديم البرامج الضارة. سنناقش تفاصيل كيفية تنفيذ الهجوم أدناه ، ولكن العنصر الأساسي هو أن الضحية تزور موقعًا مخترقًا على الويب ، وإذا كانت لديها ثغرات أمنية معينة داخل البرنامج على جهاز الكمبيوتر الخاص بهم ، فيمكن تنفيذ الاستغلال. نتيجة لذلك ، يتم تنزيل البرامج الضارة وتنفيذها على جهاز الضحية.

مشكلة عدم حصانة البرنامج هي خطأ أو خطأ في التعليمات البرمجية التي تمكن المهاجم من التدخل في التطبيق بطريقة ما ، على سبيل المثال ، في حالة الاستغلال ، عن طريق تشغيل مهمة غير مصرح بها. تتم تسمية الثغرات المعروفة في قائمة مرجعية للضعف والتعرض الشائع (CVE). على سبيل المثال ، يعد CVE-2023-8174 مشكلة عدم حصانة في Internet Explorer عالية الاستغلال.

الأهداف الشائعة لعمليات الاستغلال هي برامج شائعة مع العديد من الثغرات الأمنية المعروفة ، مثل Adobe Flash و Oracle Java و Internet Explorer. كلما زاد شعبية التطبيق ، زادت فرصة حصول المهاجم على فرصة لجذب ضحية مناسبة.

هذا أيضًا حيث تأتي أدوات الاستغلال في متناول يدي مستخدميها. مجموعات استغلال تستهدف نقاط ضعف متعددة في نفس الوقت وتشمل كل ما يحتاجه المجرم لتنفيذ الهجوم. إذا لم يكن أي استغلال مناسبًا ، فقد يكون هناك استغلال آخر ، مما يزيد من فرصة مجرمي الإنترنت لتنفيذ هجوم ناجح.

حقيقة أن هذه الأشياء تأتي كمجموعات مسبقة الصنع تجعلها سهلة التنفيذ وأكثر جاذبية للمجرمين الذين لديهم القليل من المعرفة التقنية.

كيف يتم تنفيذ مجموعة استغلال

هناك عدة مراحل ضرورية لاستغلالها لتكون ناجحة:

- إقامة اتصال مع البيئة المضيفة من خلال صفحة مقصودة.

- قم بإعادة التوجيه إلى صفحة مقصودة بديلة واكتشف نقاط الضعف في المضيف التي يمكن استغلالها.

- تنفيذ استغلال لنشر البرامج الضارة.

- إصابة بيئة المضيف من خلال تنفيذ البرامج الضارة.

تحتوي مجموعة الاستغلال على كل الكود الضروري لتنفيذ كل مرحلة. إذا لم تنجح إحدى المراحل ، فهذا يشير إلى نهاية الهجوم على هذا الجهاز المحدد. هنا ، سننظر في هذه المراحل بمزيد من التفصيل ونفحص المعايير التي يجب الوفاء بها في كل مرحلة.

1. إقامة اتصال

تستخدم المرحلة الأولى من الاستغلال صفحة مقصودة لموقع ويب تم اختراقه. يتم تشجيع الضحايا على زيارة هذا الموقع ، على سبيل المثال ، من خلال رابط بريد إلكتروني ، أو نافذة منبثقة ، أو سوء إعلان (إعلان ضار).

مرة واحدة في ينقر الضحية على رابط الموقع أو يدخل عنوان URL في متصفحه, تم تأسيس الاتصال الأولي.

في هذه المرحلة ، قد يكون هناك بعض المستخدمين الذين لا يستوفون معايير معينة ، مثل تلك الموجودة في الموقع الخطأ (غالبًا ما يتم تحديدها بناءً على عنوان IP أو تثبيت اختبارات اللغة). يتم تصفية هؤلاء المستخدمين ، وبالنسبة لهم ، انتهى الهجوم.

2. إعادة التوجيه

يتم إعادة توجيه الضحايا الباقين إلى صفحة مقصودة بديلة لم تعد الموقع الحقيقي. يستمر الرمز الذي تم تضمينه في هذه الصفحة المقصودة في تحديد ما إذا كان جهاز الضحية لديه أي تطبيقات مستندة على المستعرضات الضعيفة تتوافق مع عمليات الاستغلال في المجموعة.

إذا لم يتم الكشف عن أي ثغرات أمنية (أي أن كل شيء محدّث وجميع الثقوب مصححة) ، يتوقف الهجوم. لكن إذا تم العثور على ثغرة أمنية, ثم سوف يرسل الموقع حركة المرور إلى استغلال.

3. استغلال

سبب طلب الثغرة الأمنية هو أن مجموعة الاستغلال تحتاج إلى تشغيل برامج ضارة على بيئة المضيف (جهاز الضحية). يتم استخدام التطبيق الذي وجد أنه عرضة للتأثر لتنزيل البرامج الضارة.

تعتمد طريقة التنفيذ على التطبيق. على سبيل المثال ، إذا كانت متصفحات الويب هي الهدف ، فسيتم استغلالها في شكل تعليمات برمجية مضمنة في صفحة الويب. مثال آخر هو تطبيق Microsoft Silverlight الذي يستهدف بشكل شائع ، والذي يعد الاستغلال ملفًا له.

مصطلح استغلال عدة يعني أن هناك عدة مآثر المجمعة في حزمة واحدة. سوف يستهدف نقاط الضعف المتعددة ، مما يجعل التنفيذ أسهل وفرصة متزايدة للنجاح بالنسبة للمجرم.

4. تصيب

بعد الاستغلال الناجح, يتم تنفيذ البرامج الضارة في بيئة الضحية. بقدر ما هو تأثير البرمجيات الخبيثة ، هناك العديد من السيناريوهات المختلفة. يمكن استخدام مجموعات الاستغلال لنشر أنواع مختلفة من البرامج الضارة ، بما في ذلك رانسومواري وأحصنة طروادة.

الاستخدام الشائع لمجموعات استغلال هو تنفيذ برنامج التعدين cryptocurrency. هذا يخطف موارد الكمبيوتر الضحية لاستخدامها في التعدين عملة البيتكوين وغيرها من العملات المشفرة ، دون إذن المستخدم.

أمثلة على استغلال مجموعات

نظرًا لوجود تصحيحات أمان من قِبل مطوري البرامج ، سيكون لكل استغلال عمر افتراضي محدود. ومع ذلك ، يطور مطورو البرامج تحديثات خاصة بهم حتى تستغل الإصدارات الجديدة من مجموعة معينة نقاط الضعف الجديدة. على هذا النحو ، كانت بعض مجموعات موجودة لفترة من الوقت.

كانت مجموعات استغلال Adobe Flash شائعة للغاية في الماضي ، حيث تسبب انتهاء البرنامج التدريجي في انخفاض حاد في تطوير مجموعة أدوات الاستغلال. ترى المزيد من الدراسات الحديثة تحولًا إلى استغلالات منتجات Microsoft. ومع ذلك ، يمكن أن تستهدف المجموعة أكثر من تطبيق واحد في المرة الواحدة. يمكن استخدامه أيضًا لنشر أكثر من نوع من البرامج الضارة.

فيما يلي بعض أمثلة مجموعة الاستغلال:

اجهزة

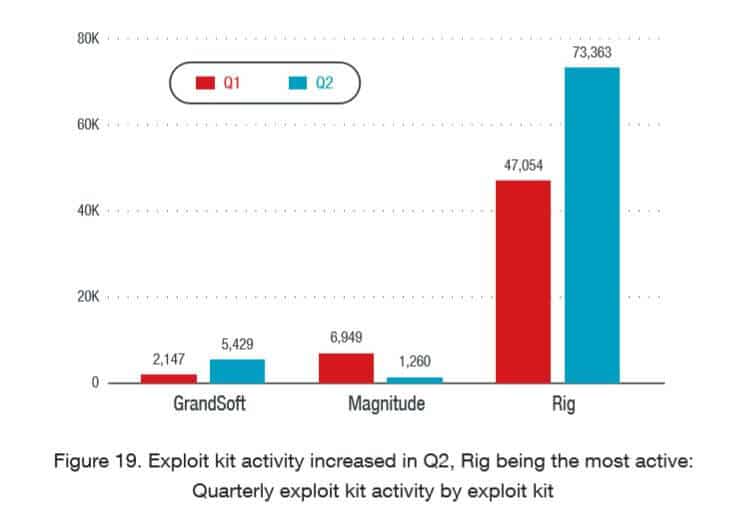

من بين أكثر مجموعات الاستغلال شيوعًا في عام 2023 ، تستخدم RIG مجموعة متنوعة من طرق التوزيع والحمولات الناتجة. وقد استخدم لنشر عمال المناجم ، وأحصنة طروادة المصرفية ، رانسومواري ، وأكثر من ذلك.

يوضح هذا المخطط من تقرير Trend Micro لعام 2023 مستوى نشاط بعض مجموعات الاستغلال الشائعة في النصف الأول من عام 2023.

يوضح هذا المخطط من تقرير Trend Micro لعام 2023 مستوى نشاط بعض مجموعات الاستغلال الشائعة في النصف الأول من عام 2023.

GrandSoft

في حين تم التعرف على ذلك كمجموعة أقدم ، إلا أنها عاودت الظهور في عام 2023. من المعروف أن GrandSoft تقوم بتوزيع رانسومواري (تحديداً GrandCrab) ، وأحصنة طروادة (AZORult و QuantLoader على وجه الخصوص) ، والمناجم.

الحجم

أهداف الحجم تحدد البلدان الآسيوية وتقدم حمولة محددة. لقد كانت موجودة منذ فترة طويلة ، لكنها غيرت شكلها. كان يستخدم لتضمين مآثر لـ Flash Player ولكن تم تكييفه لمهاجمة نقاط الضعف في Internet Explorer فقط. ال نسخة حجم EK تستهدف كوريا الجنوبية (عن طريق التحقق من عنوان IP واللغة ، من بين أشياء أخرى) ، ويقدم فدية خاصة تسمى Magniber.

نووي

على الرغم من أنها لم تكن موجودة في الأخبار لفترة من الوقت ، إلا أن مجموعة الاستغلال النووي كانت في السابق صانع أموال كبيرًا لمبدعيها. كشف تقرير صادر عن شركة الأمن Checkpoint أن المجموعة قد تم تطويرها من قبل شخص ما في روسيا ، وأن الفريق الذي يقف وراءها كان يكسب حوالي 100000 دولار شهريًا من المجموعة في ذلك الوقت.

كان النووي أكثر من “استغلال كخدمة” حيث كان المجرمون يستأجرون المجموعة. سيفعلون استخدام لوحة تحكم يمكنهم من خلالها تحميل البرامج الضارة وتتبع نتائجها.

لماذا استغلال مجموعات ناجحة?

النظر في أن المهاجمين يستخدمون نقاط الضعف المعروفة ، قد تتساءل كيف تبقى نقاط الضعف هذه ، مما يسمح لهجمات ناجحة.

يلقي تقرير Trend Micro لعام 2023 [PDF] بعض الضوء على أحد الأسباب الرئيسية:

“إن الهجمة المستمرة لنقاط الضعف المكتشفة حديثًا تجعل من الصعب على الشركات اللحاق بالركب. في كثير من الأحيان ، نظرًا لحجم الثغرات الأمنية والأولوية المتنافسة المتمثلة في الحفاظ على الشبكة المتاحة ، فإنها تحتاج إلى إجراء مفاضلات عملية عن طريق إعطاء أهمية لبعض نقاط الضعف وترك بقع مفتوحة لثغرات أخرى في وقت لاحق. “

في الأساس ، هناك ببساطة الكثير لإصلاح الكل في دفعة واحدة. حتى إذا تم تصحيح الثغرات وأصدرت شركات مثل Microsoft و Adobe تحديثات ، فإن الشركات لا يمكنها دائمًا تحديث أنظمتها على الفور.

يتعين عليهم تحديد أولويات التحديثات التي يجب أن تحدث أولاً والأمل في اتخاذ القرارات الصحيحة ، حيث ينتظر مجرمو الإنترنت الاستفادة من كل نقطة ضعف. وبالمثل ، بالنسبة للأفراد ، إذا قام أحدهم بتأجيل التحديث أو فاتته لسبب ما ، فهناك فرصة أكبر بكثير لنجاح مجموعة الاستغلال.

هناك عاملان آخران يضفيان نجاحًا على مجموعات الاستغلال ، أحدهما هو أن الاتصال الأولي يتم بسهولة ، على سبيل المثال ، من خلال النقر فوق أحد الإعلانات المارقة أو رابط في رسالة بريد إلكتروني. وثانيا ، بمجرد إنشاء اتصال أولي ، من الصعب معرفة أن أي شيء غير مرغوب فيه يجري.

كيفية الحماية من استغلال مجموعات

نظرًا لأنه من الصعب للغاية معرفة متى تعمل مجموعات الأدوات المستغلة وحقيقة اختلافها ، فمن الأفضل تجنبها في المقام الأول. هنا يوجد بعض النصائح للمساعده:

- حافظ على تحديث البرنامج. أحد أهم أسباب تحديث البرنامج بانتظام هو تصحيح الثغرات الأمنية.

- لا تنقر فوق روابط غير مرغوب فيها. كالمعتاد ، يجب عليك تجنب فتح رسائل البريد الإلكتروني من أي شخص لا تعرفه وبالتأكيد لا تنقر على الروابط المشبوهة.

- تجنب الإعلانات والنوافذ المنبثقة. عندما يتعلق الأمر بالنوافذ المنبثقة والإعلانات ، قد يكون من الصعب تجنب النقر ، لأن العديد منها مصمم لخداعك للقيام بذلك (على سبيل المثال ، يصعب تحديد موقع الزر “إغلاق” أو يتحرك الإعلان). يمكن أن يكون adblocker مفيدًا ، لأن هذا سيمنع الإعلانات والنوافذ المنبثقة من الظهور في المقام الأول.

- استخدام برنامج مكافحة الفيروسات. مكافحة الفيروسات ليست مضمونة بأي وسيلة ، ولكنها يمكن أن تكتشف وتزيل العديد من التهديدات المعروفة ، بما في ذلك الفيروسات وغيرها من البرامج الضارة التي تجد طريقها إلى جهازك.

صورة الائتمان: “جدار الكراك” من قبل مايكل كراوس مرخص بموجب CC BY 2.0

يستخدمون للوصول إلى الثغرات ، فقد يتم تنزيل البرامج الضارة من خلال تحميل ملفات تنفيذية أو تشغيل ملفات JavaScript الخبيثة. يمكن أن يتم تنفيذ البرامج الضارة بعد ذلك على الجهاز الضحية ، مما يسمح للمهاجم بالوصول إلى المعلومات الحساسة أو التحكم في الجهاز. 4. تصيب في المرحلة الأخيرة من الاستغلال ، يتم تصيب بيئة المضيف بالبرامج الضارة. يمكن أن يتم ذلك عن طريق تنفيذ البرامج الضارة التي تم تنزيلها في المرحلة السابقة ، أو عن طريق تنزيل برامج ضارة إضافية. يمكن أن يؤدي ذلك إلى تعطيل الجهاز أو سرقة المعلومات الحساسة. أمثلة على استغلال مجموعات يتم استخدام مجموعات الاستغلال في العديد من الهجمات الإلكترونية. بعض الأمثلة على الاستغلال المعروفة تشمل: – اجهزة: استغلال مجموعة الأدوات التي تستهدف أجهزة التوجيه والمودمات. – GrandSoft: استغلال مجموعة الأدوات التي تستهدف البرامج ال