هجوم القوة الغاشمة هو طريقة تستخدم للحصول على معلومات المستخدم الخاصة مثل أسماء المستخدمين أو كلمات المرور أو عبارات المرور أو أرقام التعريف الشخصية (PINs). عادة ما يتم تنفيذ هذه الهجمات باستخدام برنامج نصي أو روبوت “تخمين” المعلومات المطلوبة حتى يتم تأكيد شيء.

يمكن تنفيذ هجمات القوة الغاشمة من قبل المجرمين لمحاولة الوصول إلى البيانات المشفرة. على الرغم من أنك قد تعتقد أن كلمة المرور تحافظ على أمان معلوماتك ، فقد أظهرت الأبحاث أن أي كلمة مرور مؤلفة من ثمانية أحرف يمكن كسرها في أقل من ست ساعات. وكان ذلك مرة أخرى في عام 2012 على آلة غير مكلفة نسبيا.

هجوم القوة الغاشمة يمكن أيضا أن يكون طريقة مفيدة لمتخصصي تكنولوجيا المعلومات لاختبار الأمن من شبكاتهم. في الواقع ، أحد مقاييس قوة تشفير النظام هو المدة التي يستغرقها المهاجم لكي ينجح في محاولة القوة الغاشمة.

لأن القوة الغاشمة بالتأكيد ليست أكثر أشكال الهجوم تطوراً ، فإن التدابير المختلفة يمكن أن تمنعها من النجاح. في هذا المنشور ، نستكشف هجمات القوة الوحشية بمزيد من التفصيل ، بما في ذلك بعض الأمثلة ، ثم نكشف كيف يمكنك الحماية ضدهم.

مقدمة لهجمات القوة الغاشمة

وغالبا ما يشار إلى هجمات القوة الغاشمة بالقوة الغاشمة. في الواقع ، القوة الغاشمة – في هذه الحالة القوة الحسابية – تستخدم لمحاولة كسر الكود. بدلا من استخدام خوارزمية معقدة ، هجوم القوة الغاشمة يستخدم البرنامج النصي أو الروبوت لتقديم التخمينات حتى تصل إلى مجموعة تعمل.

هناك الكثير من الأدوات المتاحة بسهولة لمساعدة المتسللين على إطلاق محاولات القوة الغاشمة. لكن حتى كتابة نص من الصفر لن يكون أكثر من اللازم بالنسبة لشخص مريح بالشفرة. في حين أن هذه الهجمات سهلة التنفيذ ، وهذا يتوقف على طول وطبيعة كلمة المرور والقوة الحسابية المستخدمة ، إلا أنها قد تستغرق أيامًا أو أسابيع أو حتى سنوات حتى تنجح.

قبل أن ننظر في كيفية اكتشاف هجمات القوة الوحشية ومنعها ، يجب أن نلاحظ بعض المصطلحات الأخرى التي قد تصادفك فيما يتعلق بهذا الموضوع.

هجمات القوة الغاشمة الهجينة

يستخدم هجوم القوة الوحشية أسلوبًا منهجيًا للتخمين الذي لا يستخدم المنطق الخارجي. وتشمل هجمات مماثلة أ هجوم القاموس, والتي قد تستخدم قائمة من الكلمات من القاموس لكسر الشفرة. قد تبدأ الهجمات الأخرى بكلمات مرور شائعة الاستخدام. يتم وصف هذه في بعض الأحيان بأنها هجمات القوة الغاشمة. ومع ذلك ، ل يستخدمون بعض المنطق لتحديد التكرارات التي قد تكون الأكثر ترجيحًا أولاً ، تتم الإشارة إليها بمزيد من الدقة على أنها هجمات القوة الغاشمة الهجينة.

عكس هجوم القوة الغاشمة

هجوم القوة الغاشمة العكسي ينطوي باستخدام كلمة مرور مشتركة أو مجموعة من كلمات المرور ضد أسماء المستخدمين الممكنة متعددة. هذا لا يستهدف مستخدمًا واحدًا ولكن يمكن استخدامه لمحاولة الوصول إلى شبكة معينة.

أفضل حماية ضد هذا النوع من الهجوم هو استخدام كلمات مرور قوية ، أو من وجهة نظر المسؤول ، تتطلب استخدام كلمات مرور قوية.

حشو الاعتماد

حشو الاعتماد هو شكل فريد من أشكال الهجوم القوة الغاشمة التي يستخدم خرق اسم المستخدم وكلمة المرور. إذا كان اسم مستخدم / كلمة مرور معروفًا ، فيمكن للمهاجم استخدامه لمحاولة الوصول إلى مواقع متعددة. بمجرد الدخول إلى حساب المستخدم ، يكون لديهم سيطرة كاملة على هذا الحساب والوصول إلى أي من التفاصيل التي يحتفظ بها.

يمكن أن تساعد الاحتياطات مثل المصادقة الثنائية ومسائل الأمان في منع الضرر الناجم عن هذه الأنواع من الهجمات. ومع ذلك ، فإن أفضل حماية للمستخدمين هي عدم استخدام كلمة المرور نفسها لحسابات متعددة.

الهدف من هجوم القوة الغاشمة

بمجرد قيام أحد المتسللين بمحاولة تسجيل دخول ناجحة ، ما التالي؟ الجواب هو مجموعة كاملة من الأشياء التي يمكن تنفيذها. فيما يلي بعض أهمها:

- سرقة أو كشف معلومات المستخدمين الشخصية الموجودة داخل الحسابات عبر الإنترنت

- حصاد مجموعات من أوراق الاعتماد للبيع إلى أطراف ثالثة

- يمثلون مالكي الحساب لنشر محتوى مزيف أو روابط تصيّد

- سرقة موارد النظام لاستخدامها في الأنشطة الأخرى

- تشويه موقع الويب من خلال الوصول إلى بيانات اعتماد المشرف

- نشر برامج ضارة أو محتوى غير مرغوب فيه أو إعادة توجيه المجالات إلى محتوى ضار

كما ذكرنا ، يمكن أيضًا استخدام هجمات القوة الغاشمة لاختبار نقاط الضعف في النظام ، لذلك ليست دائمًا ضارة.

أمثلة على هجمات القوة الغاشمة

هجمات القوة الغاشمة تحدث طوال الوقت وهناك العديد من الأمثلة البارزة للحديث عنها. من المحتمل أننا لا نعرف حتى الآن عن العديد من الهجمات المستمرة والهجمات المستمرة ، ولكن إليك بعض الهجمات التي ظهرت في السنوات الأخيرة:

- بابا: لقد أثر هجوم القوة العنيفة الهائل لعام 2016 على موقع التجارة الإلكترونية الشهير على ملايين الحسابات.

- الماجنتو: في مارس 2023 ، كان على Magento أن يحذر المستخدمين من تعرض ما يصل إلى 1000 لوحة للمسؤولين للخطر بسبب هجمات القوة الوحشية..

- برلمان أيرلندا الشمالية: أيضًا في مارس 2023 ، تم الوصول إلى حسابات العديد من أعضاء البرلمان الأيرلندي الشمالي من قبل مهاجمين بالقوة الوحشية.

- برلمان وستمنستر: وقع هجوم سابق على Westminster Parliament في عام 2023 حيث تم اختراق ما يصل إلى 90 حساب بريد إلكتروني.

- ثعلب النار: تم الكشف في وقت مبكر من عام 2023 عن أن ميزة “كلمة المرور الرئيسية” الخاصة بـ Firefox يمكن أن تتعرض للهجوم بقوة. هذا يعني أنه خلال السنوات التسع الماضية ، ربما تم كشف بيانات اعتماد العديد من المستخدمين.

على الرغم من أن هجمات القوة الغاشمة غالباً ما تستخدم من قبل المجرمين ، إلا أنهم يستطيع تساعد على اختبار النظم. علاوة على ذلك ، يمكنهم تقديم خيار النسخ الاحتياطي لاستعادة كلمة المرور إذا تم استنفاد طرق أخرى.

كيفية اكتشاف هجوم القوة الغاشمة

ليس من غير المألوف أن نتلقى رسالة بريد إلكتروني من مزود خدمة تخبرك أن شخصًا ما قام بتسجيل الدخول إلى حسابك من موقع عشوائي. عندما يحدث هذا ، فمن المحتمل أنك تعرضت لهجوم بالقوة الغاشمة. في هذه الحالة ، يُنصح بتغيير كلمة مرورك على الفور. قد ترغب في تغيير كلمة مرورك للحسابات الحساسة بشكل منتظم ، فقط في حالة وقوعك ضحية لهجوم بالقوة الغاشمة التي لم يتم اكتشافها أو لم يتم الإبلاغ عنها.

إذا كنت مسؤول شبكة ، فمن المهم لأمان موقع الويب الخاص بك والمستخدمين لديك البحث عن علامات على هجوم القوة الغاشمة ، وخاصة الهجوم الناجح. على الرغم من أن مجموعة من عمليات تسجيل الدخول غير الناجحة قد تكون من مستخدم نسيان ، إلا أن فرص تعرض الموقع لهجوم. فيما يلي بعض العلامات التي يجب مراقبتها:

- محاولات تسجيل دخول فاشلة متعددة من نفس عنوان IP. على الرغم من أن هذا قد يكون نتيجة استخدام خادم وكيل من قبل مؤسسة كبيرة.

- محاولات تسجيل الدخول بأسماء مستخدمين متعددة من نفس عنوان IP. مرة أخرى ، يمكن أن يكون هذا ببساطة من منظمة كبيرة.

- محاولات تسجيل دخول متعددة لاسم مستخدم واحد قادم من عناوين IP مختلفة. هذا يمكن أن يكون أيضا شخص واحد باستخدام وكيل.

- نمط غير معتاد لمحاولات تسجيل الدخول الفاشلة ، على سبيل المثال ، اتباع نمط أبجدي أو رقمي متسلسل.

- كمية غير طبيعية من النطاق الترددي المستخدمة بعد محاولة تسجيل دخول ناجحة. هذا يمكن أن يشير إلى هجوم مصمم لسرقة الموارد.

من وجهة نظر المستخدم ، قد يكون من الصعب للغاية معرفة ما إذا كان حسابك قد تم خرقه بهجوم قوي. إذا تلقيت إشعارًا بعد انتهاك حسابك ، فإن أفضل طريقة للعمل لديك هي التحقق من حسابك عن أي تغييرات لم تقم بها وتغيير كلمة مرورك على الفور.

ذات صلة: ماذا تفعل إذا تم اختراق حسابك أو بريدك الإلكتروني

ما يمكنك القيام به لمنع هجوم القوة الغاشمة

يمكن أن يكون من السهل اكتشاف هجمات القوة الغاشمة ببساطة بسبب كثرة محاولات تسجيل الدخول. تعتقد أن إحباط أي هجوم سيكون بسيطًا مثل حظر عنوان IP الذي تأتي منه محاولات تسجيل الدخول. لسوء الحظ ، ليس الأمر بهذه السهولة حيث يمكن للمتسللين استخدام الأدوات التي تنقل المحاولات عبر خوادم بروكسي مفتوحة بحيث تأتي من عناوين IP مختلفة. ومع ذلك ، سواء كنت مستخدمًا أو مسؤولًا ، يمكنك منع هجوم القوة الغاشمة الناجح عن طريق:

- استخدام أو تتطلب كلمات مرور قوية

- السماح بعدد محدود من محاولات تسجيل الدخول

- توظيف استخدام كلمة التحقق

- تحديد وقت التأخير بين المحاولات

- طرح الأسئلة الأمنية

- تمكين المصادقة ثنائية

- باستخدام عناوين URL لتسجيل الدخول متعددة

- خداع برنامج الهجوم

نظرًا لأنه يجب تنفيذ معظم التدابير من قِبل المسؤول ، سيركز هذا القسم على الأمور من هذا المنظور. يجب أن يظل المستخدمون يحيطون علما بالمناطق التي يمكنهم من خلالها المساعدة في تقوية النظام ، مثل استخدام كلمات مرور قوية والاستفادة من أي ميزات أمان اختيارية.

1. كلمات مرور قوية

إذا كنت مسؤول شبكة ، فيمكنك المساعدة في منع هجمات القوة الغاشمة الناجحة من خلال مطالبة المستخدمين بإدخال كلمات مرور قوية. على سبيل المثال ، قد تحتاج إلى طول معين وأن كلمة المرور تحتوي على ميزات محددة ، مثل مزيج من الأحرف الكبيرة والصغيرة مع الأرقام والأحرف الخاصة.

من وجهة نظر المستخدم ، كلمة مرور قوية أمر حتمي. إن استخدام كلمة مرور شائعة أو كلمة بسيطة من قاموس ستجعل من السهل على أداة هجوم القوة الغاشمة الهبوط على اليمين. قد يكون من الصعب الخروج بكلمة مرور قوية ، ولكن فيما يلي بعض النصائح:

- تعد كلمات المرور الأطول أفضل حيث ستستغرق أداة متسلسلة وقتًا أطول للتكرار.

- باستخدام مجموعة من الأحرف الكبيرة والصغيرة ، والأرقام والأحرف الخاصة ستجعل كلمة المرور أقوى.

- عدم استخدام كلمة المرور نفسها لحسابات مختلفة يجعلك أقل عرضة لأنواع معينة من الهجمات.

بالطبع ، قد يكون من الصعب الخروج وتذكر كلمات مرور قوية ، ولكن هناك أدوات لمساعدتك. وتشمل هذه الأدوات أدوات إنشاء كلمة المرور ، وأدوات اختبار قوة كلمة المرور ، وأدوات إدارة كلمات المرور مثل LastPass و KeePass و Dashlane و Password Stick.

2. عدد محدود من محاولات تسجيل الدخول

أحد الدفاع المشترك ضد هجوم القوة الغاشمة هو ببساطة الحد من عدد محاولات تسجيل الدخول إلى رقم منطقي ، وربما في مكان ما بين خمس وعشر. إذا قمت بذلك ، فقط تذكر توفير نوع من طريقة الاسترداد للمستخدمين الحقيقيين لمتابعة في حال أصبحوا مغلقين.

على سبيل المثال ، قد توفر خيار استرداد يمكن من خلاله تغيير كلمة المرور الخاصة بها من خلال التحقق من البريد الإلكتروني. أو يمكنك تقديم رقم الاتصال بالدعم أو البريد الإلكتروني للوصول في حالة وجود تأمين.

ربما أيضا النظر في وضع حد زمني على الكتلة. نظرًا لأن العديد من هجمات القوة الغاشمة ستحدث في فترة زمنية قصيرة ، فقد يكون القفل المؤقت ضروريًا. يمكنك ضبط وقت القفل على ساعة أو ساعتين لتقليل التأثير السلبي على تجربة المستخدم الإجمالية.

ضع في اعتبارك أن هذا أبعد ما يكون عن خيار الفشل الآمن ويأتي مع العديد من المشاكل المحتملة. إحدى مشكلات هذا التدبير هي أن بعض أدوات القوة الغاشمة لا تقوم فقط بتبديل كلمة المرور في كل مرة ولكن أيضًا تجربة اسم مستخدم مختلف لكل محاولة.

إذا كانت المحاولات تتعلق بحسابات مختلفة ، فلن يتم تأمين حساب واحد. تقييد عدد محاولات لكل عنوان IP قد يكون له معنى منطقي ، ولكن كما ذكر أعلاه ، يمكن استخدام عناوين IP مختلفة لكل محاولة ، وفي هذه الحالة لن يكون هذا الإجراء فعالًا. بديل سيكون ل حظر على متصفح أو جهاز باستخدام ملفات تعريف الارتباط.

مشكلة أخرى مع هذا التكتيك هي أنه يمكن استخدام lockouts حصاد أسماء المستخدمين الحقيقية في محاولة التخمين اسم المستخدم حيث توفر أسماء المستخدمين الحقيقية فقط رسالة تأمين. علاوة على ذلك ، يمكن استخدام القفل بشكل استراتيجي لمنع المستخدمين من الوصول إلى الحسابات.

مع أخذ كل هذه المشكلات المحتملة في الاعتبار ، يجب استخدام استراتيجية محدودة لتسجيل الدخول فقط في الظروف المناسبة.

3. CAPTCHAs

إن اختبارات CAPTCHA (اختبارات تورينغ العامة المؤتمتة بالكامل لإخبار الحواسيب والبشر عن غيرهم) موجودة منذ أكثر من عشرين عامًا. يمكن استخدامها ل تحديد ما إذا كان يتم إجراء محاولة تسجيل الدخول من قِبل الإنسان أم لا. يطلب بعض CAPTCHA من المستخدم إعادة كتابة نص مشوه ، أو حدد خانة اختيار ، أو يجيب على سؤال رياضي بسيط.

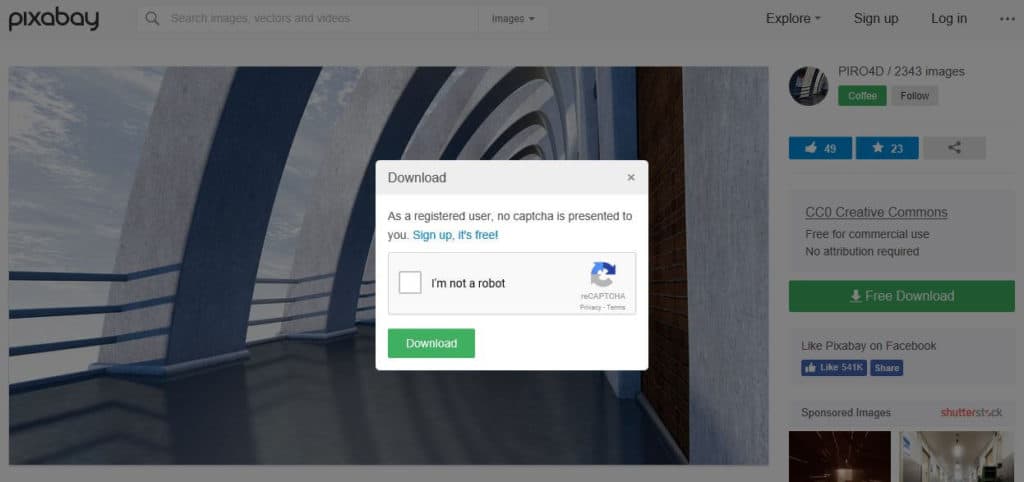

يستخدم Pixabay علامة اختيار بسيطة CAPTCHA عندما يقوم المستخدمون غير المسجلين بتنزيل صور مجانية.

يستخدم Pixabay علامة اختيار بسيطة CAPTCHA عندما يقوم المستخدمون غير المسجلين بتنزيل صور مجانية.

البعض الآخر أكثر تطوراً قليلاً ويطلب من المستخدمين تحديد الكائنات في الصور.

مما لا يثير الدهشة ، أن بساطة اختبار CAPTCHA تعني أنهم ليسوا بهذه الصعوبة. ومع ذلك ، فقد يمثلون على الأقل عقبة أمام المهاجمين المحتملين. يمكن استخدام اختبار CAPTCHA مع تكتيكات أخرى في هذه القائمة ، مثل طلب اختبار CAPTCHA بعد عدد معين من محاولات تسجيل الدخول الفاشلة.

4. تأخير الوقت

تنفيذ تأخير زمني مدته بضع ثوان بين محاولات تسجيل الدخول يبدو بدائيًا ولكن يمكن أن يكون فعالًا بالفعل. تستند بعض هجمات القوة الغاشمة إلى عدد كبير من المحاولات في فترة زمنية قصيرة على أمل الوصول بسرعة إلى المجموعة الصحيحة. تأخير قصير بين المحاولات يمكن أن يكون على محمل الجد إبطاء الهجوم إلى الحد الذي لا يستحق فيه هذا الجهد. من ناحية أخرى ، قد يكون التأخير بالكاد ملحوظًا للمستخدم العادي.

هذا التكتيك لن ينجح في جميع الهجمات لأن بعضها مصمم ليكون بطيئًا عن عمد.

5. أسئلة الأمن

في حين أن العديد من المستخدمين يتنكرون من استخدام أسئلة الأمان ، فإن استخدامها قد يكون أكثر من المهاجمين للقوة الغاشمة. حتى في الهجمات المستهدفة التي تتضمن معلومات شخصية لمستخدم معين ، قد يكون من الصعب تجاوز الأسئلة الأمنية السابقة.

لتقديم تجربة مستخدم أفضل ، يمكنك ذلك اطلب فقط إجابات الأمان بعد عدد محدد من محاولات تسجيل الدخول الفاشلة أو في كل مرة يتم استخدام جهاز جديد لتسجيل الدخول. أو ، إذا اكتشفت حدوث هجوم ، فقد يكون هذا هو الوقت المناسب لطلب إجابة جميع المستخدمين على سؤال أمان عند تسجيل الدخول.

6. اثنين عامل التوثيق

اعتمادًا على طبيعة خدمتك ، لا ترغب في تدهور تجربة المستخدم من خلال فرض قاعدة مصادقة ثنائية. ومع ذلك ، من الجيد أن تكون قادرًا على توفير هذه الميزة كخيار للمستخدمين الأكثر وعياً بالأمان.

يمكنك اختيار تقديم عملية بسيطة من خطوتين ، على سبيل المثال ، بيانات الاعتماد التي تليها رسالة بريد إلكتروني ، أو يمكنك السماح للمستخدم بالاختيار بين الخيارات المختلفة ، بما في ذلك بيانات الاعتماد والوسائط الاجتماعية والبريد الإلكتروني والرسائل القصيرة والمزيد.

لاحظ أن هناك نوعين مختلفين من هذا النوع من المصادقة يتم الخلط بينهما أو تجميعهما معًا. التحقق من خطوتين (2SV) عادةً ما يتضمن رمز التحقق أو رابطًا ، يتم إرساله غالبًا عبر الرسائل القصيرة أو البريد الإلكتروني.

المصادقة الثنائية (2FA) يستخدم عادة أشكال مختلفة من التحقق كعامل ثانٍ. قد يشمل ذلك أشياء مثل بطاقات المفاتيح أو السلاسل أو طرق تحديد الهوية مثل بصمات الأصابع أو فحوصات شبكية العين.

7. عناوين URL تسجيل الدخول الفريدة

نظرًا لعدم وجود أي خيارات ملموسة لمنع محاولات القوة الغاشمة ، فمن الحكمة تطبيق استراتيجيات دفاع متعددة. بعض هذه يمكن أن تنطوي ببساطة تكتيكات التحويل. واحدة من هذه الطريقة هي تقديم عناوين URL مختلفة للمستخدمين لتسجيل الدخول منها. في هذه الحالة ، سيكون لكل مستخدم عنوان URL فريد لتسجيل الدخول أو يستخدم عنوان URL مشتركًا مع مجموعة من المستخدمين الآخرين.

ستكون هذه الطريقة مفيدة بشكل خاص في منع الهجمات المستخدمة في حصاد أسماء المستخدمين لأن كل عنوان URL سيوفر كمية محدودة من المعلومات. هذه ليست طريقة من الدرجة الأولى بأي وسيلة ، ولكنها قد تبطئ أي هجوم.

8. خداع النظام

هناك تكتيك محتمل آخر يتمثل في تبديل الأشياء من أجل إرباك المهاجم (أو بالأحرى البرنامج المستخدم). على سبيل المثال ، يتم تدريب بعض برامج الروبوت على التعرف على الأخطاء ، ولكن يمكنك استخدامها يعيد التوجيه إلى صفحات فشل مختلفة لمحاولات تسجيل الدخول الفاشلة في وقت واحد. هذا يعني أن المهاجم سيحتاج على الأقل إلى تصعيد الأمور باستخدام برامج أكثر تطوراً.

تشمل الخيارات الأخرى السماح بالوصول إلى حساب ، ثم طلب كلمة مرور على صفحة جديدة أو حتى منح حق الوصول إلى حساب مع قدرات محدودة للغاية.

بدلا من ذلك ، يمكنك استخدام طريقة عكسية و تضمين خطأ فشل تسجيل الدخول في رمز صفحة الويب. حتى مع محاولة تسجيل الدخول الناجحة ، يمكن خداع الروبوت في تقديم هذا كمحاولة فاشلة. غالبًا ما يتم استخدام هذا النوع من التشويش لزيادة صعوبة الهجوم التلقائي لفشل ما إذا كان هجوم القوة الغاشمة قد فشل أو نجح.

يمكن أن تساعد أشكال أخرى من التشويش أيضًا على الحماية من محاولة القوة الغاشمة. قد يكون هذا التكتيك كافياً للتخلص من الشخص العادي الذي يبحث ببساطة عن نظام ضعيف لاختراقه. ولكن من المحتمل أن يتم التغلب على هذه الحيل من قبل مهاجم مصمم وقد تتطلب الكثير من الجهد المقدم.

خلاصة القول للحماية من هجمات القوة الغاشمة

كما ترون ، هناك العديد من الخيارات للمساعدة في منع أي هجوم ناجح. نظرًا لأن طبيعة هجوم القوة الغاشمة ستختلف على أساس كل حالة على حدة ، فهناك بالفعل طريقة شاملة للوقاية. على هذا النحو ، قد يكون من الأفضل التفكير في استخدام مجموعة من الاستراتيجيات المتعددة لإنشاء خط دفاع قوي.

ذات صلة:

30+ أدوات مجانية لتحسين الأمن لموقع الويب الخاص بك وزائرك

دليل Jargon المجاني لأمن الكمبيوتر والإنترنت

رصيد الصورة: جينو كريسكولي (مرخص تحت CC BY 2.0)

ر أن هجوم القوة الغاشمة هو أمر خطير جدًا ويمكن أن يؤدي إلى سرقة معلومات شخصية حساسة. يجب على المستخدمين اتخاذ إجراءات وقائية لحماية حساباتهم عبر الإنترنت ، مثل استخدام كلمات مرور قوية وتغييرها بانتظام وتفعيل المصادقة الثنائية. كما يجب على المؤسسات والشركات اتخاذ إجراءات أمنية قوية لحماية بيانات المستخدمين وتجنب الهجمات القوة الغاشمة. يجب أن يكون الأمن على الإنترنت أولوية للجميع.