كان الناس يكذبون من أجل استبعاد بعضهم البعض من الأشياء منذ بدأنا التواصل. في الأيام الماضية ، كان لدى رجل الخداع فرصة واحدة لخداع بصماته ثم اضطر إلى إخراجها من المنطقة لتفادي اصطيادها من قبل مجموعة من الغوغاء الذين تم شنقهم حالما تم الكشف عن المؤامرة الشائنة. كان على الرجال السفر بعيدًا وعريضًا للعثور على ضحايا جدد ولتجنب القبض عليهم. في هذه الأيام ، أصبح الأمر أسهل بالنسبة لهؤلاء المحتالين. معظم العالم لديه شبكة إنترنت ، وبالتالي بريد إلكتروني ، والذي يعمل على توفير إمدادات لا نهاية لها من الأهداف التي يمكن انتزاعها بأمان من على بعد آلاف الأميال.

لماذا البريد الإلكتروني الاحتيالات شعبية جدا?

يجب أن تكون أي عملية احتيال تستحق ذلك أو لا تستحق القيام بها. يجب أن تحتوي عملية الاحتيال التي تستحق المحاولة على عدد قليل من المعايير:

- فرصة معقولة للنجاح

- بعض الحماية ضد اكتشافها والتقاطها

- عملي من حيث التكلفة والوقت

البريد الإلكتروني يضرب كل هذه في جميع الحالات تقريبا.

فرصة معقولة للنجاح

المصطلح “معقول” هو هدف متحرك قليلاً. إذا كانت هناك فرصة للنجاح في عملية احتيال معينة ، فليس من المعقول أن يقوم المخادع بالسفر من مدينة إلى أخرى وقضاء بضعة أيام في كل منهم على أمل أن يصل إلى واحد في 100. في هذه الظروف ، قد يرغب المحتال في الحصول على فرصة أكبر للنجاح ، وبالتالي من المرجح أن يتخلص من أي عملية احتيال بهذه فرصة النجاح الرديئة..

ومع ذلك ، عند استخدام البريد الإلكتروني ، فإن المحتال لديه القدرة على محاولة الاحتيال على آلاف حرفيًا وربما ملايين الأهداف في فترة زمنية قصيرة. معدل نجاح واحد بالمائة في مجموعة من ملايين الأهداف يجعل أي عملية احتيال تقريبًا “مناسبة” للمتابعة.

بعض الحماية ضد اكتشافها

يوفر البريد الإلكتروني حجابًا لا يمكن اختراقه تقريبًا للاختباء خلفه. لا يستخدم المحتالون عبر البريد الإلكتروني حسابات البريد الإلكتروني الخاصة بهم لارتكاب عملية الاحتيال. إنهم يستخدمون حسابات البريد الإلكتروني التي يمكن التخلص منها أو المسروقة والتي لا يمكن تتبعها بسهولة. في كثير من الحالات ، يعمل المحتالون أيضًا من بلدان ليس بها قوانين أو تطور بسيط على الإنترنت. حتى لو كان من الممكن التعرف عليهم ، فإن فرص الحصول على تطبيق القانون المحلي ضئيلة للغاية.

كن عمليًا من حيث التكلفة والوقت

على الرغم من أن تكلفة استخدام الإنترنت تختلف على نطاق واسع في جميع أنحاء العالم ، إلا أنها ليست باهظة الثمن لدرجة أنه من غير العملي استخدام هذه الأنواع من عمليات الاحتيال. في كل دول العالم تقريبًا ، لدى كل أسرة خدمة إنترنت. حتى في البلدان الأقل نمواً ، تتوفر مقاهي شبكات wifi لعدد كبير من السكان. يتم ارتكاب العديد من سلبيات البريد الإلكتروني هذه من قبل أشخاص ليس لديهم حتى الإنترنت في منازلهم. يستعيرون واي فاي من أماكن أخرى ، أو يستخدمون مقاهي الإنترنت في مدنهم. وبذلك يرتفع الكلفة العامة إلى مستوى منخفض للغاية ، حتى في بعض الحالات مجانًا.

ميزة إضافية هي أن الأمر يتطلب القليل من الوقت لإرسال أعداد كبيرة من رسائل البريد الإلكتروني. إذا كانت الرسالة قد تمت كتابتها بالفعل وهي جاهزة للعمل ، فمن الممكن أن يقوم المخادع بإرسال رسالة تفجير عبر البريد الإلكتروني في غضون ثوانٍ قليلة من مقهى للإنترنت ثم يتم إزالتها.

تحديد وتجنب عمليات الاحتيال الأكثر شيوعًا للبريد الإلكتروني

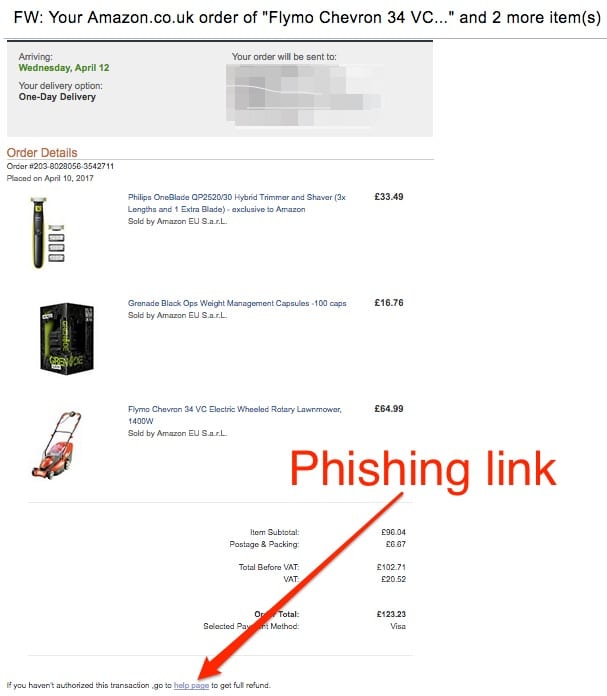

البريد الإلكتروني الاحتيالي والتصيد هما شيئان متشابهان للغاية ، لكنهما مختلفان تقنياً. عادة ما يكون هدف التصيد الاحتيالي هو الوصول إلى المعلومات من خلال خداع شخص ما لإفشاء بيانات الاعتماد الخاصة به إلى بعض المواقع الهامة مثل بريده الإلكتروني أو أحد البنوك. عادة ما تكون هناك لعبة طويلة في العمل مع التصيد لأن الوصول إلى حساب شخص ما ليس هو الهدف النهائي عادة ؛ بدلاً من ذلك ، يعد استخدام هذه المعلومات في ارتكاب الاحتيال أو الابتزاز أمرًا شائعًا. في المقابل ، تعتبر عمليات الاحتيال عبر البريد الإلكتروني لعبة أقصر. يقتصر هدف عملية احتيال البريد الإلكتروني عمومًا على محاولة خداع شخص ما لإرسال الأموال إلى المحتال.

ستحاول العديد من عمليات الاحتيال توجيهك إلى موقع ويب احتيالي في وقت ما. يمكن أن ينبهك استخدام متصفح يدعم التصفح الآمن في Google مثل Google Chrome أو Apple Safari أو Mozilla Firefox إذا تم توجيهك إلى موقع احتيال معروف. التصفح الآمن يتعامل فقط مع نشاط الويب الخاص بك ، على الرغم من. لا يمكنه تنبيهك بشأن سلامة أي بريد إلكتروني معين تلقيته.

مع وضع هذا الهدف في الاعتبار ، يمكن أن تتخذ عملية احتيال البريد الإلكتروني أي شكل ممكن له فرصة للنجاح. من المحتمل أن يتم تجربة أي شيء يناسب المعايير التي ذكرتها سابقًا بواسطة المحتالين عبر البريد الإلكتروني. ومع ذلك ، فإن عمليات الاحتيال عبر البريد الإلكتروني التي أثبتت نجاحها قبل تلبية المعايير بشكل أفضل. من المعروف أن هذه الحيل لديها فرصة معقولة للنجاح وتلك التي رأيناها تتكرر مرارًا وتكرارًا تقريبًا تدخل في الفئات التالية.

رسوم مسبقة

يتمثل إطار عملية احتيال الرسوم المسبقة في ذلك: يتم تقديم شيء غير مقبول لك (أموال أو سيارة أو قارب أو ما إلى ذلك) لسبب ما (ربح يانصيب أو قريب ميت أو حساب مصرفي قديم أو غير ذلك). يريد المخادع أن يرتب لك هذا الشيء المرغوب فيه ليتم تسليمه لك ، ولكن من أجل القيام بذلك ، يتعين عليك دفع بعض الرسوم مقدمًا. عادة ما يتم شرح الرسوم كأشياء مثل رسوم الشحن أو الرسوم القانونية. المحتال يعدك بإرسال العنصر بمجرد دفع الرسوم المتقدمة.

الحيل الأكثر شيوعًا التي تندرج تحت الاحتيال المتقدم هي:

- ربح اليانصيب الملعب الأساسي هو أن المخادع يعلمك أنك ربحت يانصيبًا في بعض البلاد ، وربما بلدك. المكاسب كبيرة ولكن لا يمكن دفعها لك حتى يتم دفع بعض الرسوم. عادة ما توصف الرسوم على أنها رسوم قانونية أو تحويل أموال ويجب دفعها مقدمًا. الرياضيات مغرية: ادفع 5000 دولار كرسوم مسبقة للحصول على أرباح بقيمة 1،000،000 دولار. ومع ذلك ، بمجرد دفع الرسوم المقدمة ، لن تصل المكاسب أبدًا.

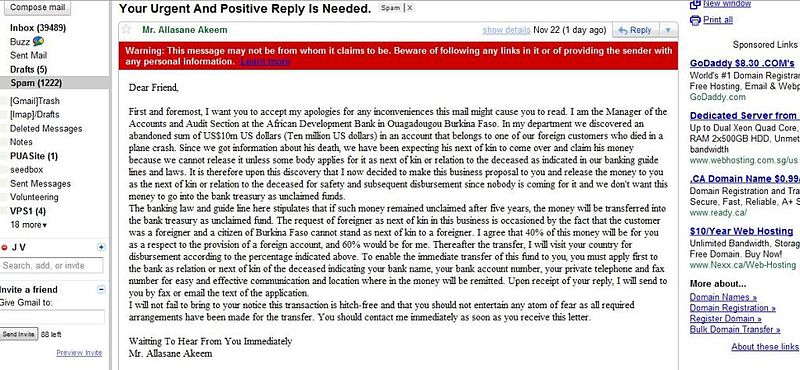

- المستفيدون النيجيريون البالغ عددهم 419 شخصًا ، وصلت عمليات الاحتيال عبر البريد الإلكتروني التي نشأت في نيجيريا إلى أبعاد ملحمية بحيث أصبح الأمير النيجيري من بين الثقافات الغربية الشعبية. يشير المصطلح 419 إلى قسم قانون العقوبات النيجيري الذي يغطي الاحتيال. 419 عملية احتيال متطابقة في نية عملية احتيال الفوز باليانصيب حيث يجب عليك دفع بعض الرسوم من أجل الإفراج عن مبلغ أكبر من المال. أول 419 عملية احتيال شملت عادة قصة أن بعض الأقارب الأثرياء والمجهولين قد ماتوا وتركوا المال. لكن بمرور الوقت ، تسببت عمليات الاحتيال البالغ عددها 419 في توتر مصداقية حتى أكثر الناس سذاجة.

تجنب

تبدأ المعاملة بطلب من المحتال لك لإرسال أموال لهم. في جميع الحالات تقريبًا ، ستكون حالات كهذه عملية احتيال إلى حد ما. أفضل دفاع لديك هو ببساطة عدم التورط على الإطلاق والإبلاغ عن المحاولة إلى وكالة إنفاذ القانون الخاصة بك.

إذا كان هناك سبب وجيه وراء الحاجة إلى المشاركة في هذا الأمر ، فقم بإجراء بحث شامل على الإنترنت حول الشركة والعثور على أشخاص آخرين تعاملوا معهم. لا تستخدم أي من المراجع التي يقدمها المخادع لأنها بالتأكيد ستكون غير موجودة ، أو تشارك أيضًا في عملية الاحتيال وسوف تؤكد أي شيء تطلبه حتى تحصل على إرسال الأموال. تعتبر المراجع في وضع عدم الاتصال مفيدة أيضًا – من السهل جدًا إنتاج موقع ويب ولكن من الصعب جدًا وضع إدخال في دفتر الهاتف أو قوائم الترخيص الحكومية. قم بفحص شامل باستخدام أكبر عدد ممكن من الموارد التي يمكنك التفكير فيها قبل إرسال أي أموال.

الزائد

الفرق الرئيسي بين عملية احتيال الدفع الزائد وعمليات احتيال الرسوم المتقدمة هو أن عملية احتيال الدفع الزائد لا تطلب أموالًا مقدمًا. بدلاً من ذلك ، سوف يرسل إليك المحتال الأموال أولاً ثم يطلب منك استرداد جزء منها. في معظم الحالات ، يستخدم المحتالون الإعلانات المبوبة والمواقع الأخرى لتحديد الأشخاص الذين يبيعون العناصر. يقوم المخادع بعد ذلك بالاتصال بالبائع ، ويقدم عرضًا ، ثم يرسل أموالًا كثيرة إلى البائع مع ذكر سبب غير عادي للدفع الزائد وإعطاء توجيهات حول كيفية التعامل مع الفائض. سيتم توجيه البائع إما برد الفرق إلى المشتري أو إرساله إلى جهة خارجية للشحن. تحدث عملية الاحتيال لأن الأموال التي أرسلها المخادع غير صالحة ، وربما شيكًا مزيفًا. إن عملية الاحتيال بأكملها تتوقف على البائع الذي يوزع الأموال الفائضة قبل أن يكتشف أن الأموال الأصلية المرسلة هي احتيالية.

تجنب

تذكر أن السمة الرئيسية لهذا النوع من الاحتيال تتمثل في إرسال الكثير من المال إليك وطلب استرداد جزء منه أو إرساله إلى جهة خارجية لسبب ما. قد يعرض المحتال هذه الفكرة أثناء جهة الاتصال الأولية عندما يشيرون إلى رغبتهم في شراء ما تقوم ببيعه ، أو قد لا يصبح ذلك واضحًا حتى وصول الدفعة. في كلتا الحالتين ، يجب ألا يكون هناك سبب مشروع لنقل الأموال عبرك إلى طرف ثالث.

من المفيد أيضًا التوقف والتفكير لمدة دقيقة حول المدفوعات الزائدة. إذا تم عكس الموقف ، وكنت تشتري شيئًا من شخص لم تسمع به من قبل ولم يكن لديك سبب للثقة به ، فهل من المنطقي إرسال هذا الشخص مقدمًا مسبقًا؟ لا تمانع في الكثير من المال ثم اطلب منهم العودة أو إعادة توجيه جزء منه؟ العالم ليس مكانًا جديرًا بالثقة بحيث تبدو المعاملة من هذا القبيل طبيعية.

الإغاثة في حالات الكوارث وسحب القلب

تتضمن هذه الفئة من عمليات الاحتيال جذب الأشخاص إلى خداعهم لإرسال أموال مقابل نوع من صندوق الإغاثة من الكوارث أو لإنقاذ مجموعة من الجراء الذين يتعرضون لخطر قاتل. الجزء الحاسم من هذا الاحتيال هو خلق شعور بالإلحاح لا يصدق. إذا لم ترسل العلامة هذه الأموال في الوقت الحالي ، فسيحدث شيء مزعج للأشخاص الذين يعانون أو الجراء. تعتمد عملية الاحتيال على حقيقة أنه بمجرد انشغال عواطفنا بالكامل ، تميل قدرات التفكير النقدي لدينا إلى الانخفاض ونحن أكثر عرضة للسقوط فريسة.

في كثير من الحالات ، يقوم المحتال بصياغة رسائل بريد إلكتروني وربما موقع ويب يشبه منظمة خيرية شرعية. في حالات أخرى ، يقوم المحتال فقط بتكوين اسم خيري مزيف بشكل مقنع.

تجنب

إذا كنت ترغب في التبرع بالمال لجهود الإغاثة ، فمن الأفضل أن تتبرع مباشرةً لمنظمة مرموقة بدلاً من الرد على رسالة بريد إلكتروني. إن الاتصال بمؤسسة مثل الصليب الأحمر أو جيش الخلاص مباشرة سيضمن أن أموالك لن تنتهي بأيدي المحتالين. إنها أيضًا الطريقة الوحيدة لضمان حصولك على إيصال خيري مناسب لتبرعك.

إذا كانت المنظمة في البريد الإلكتروني غير معروفة لك ، فاتبع القاعدة الذهبية: قم بإجراء عمليات فحص خلفية شاملة. سوف تحتاج جميع المنظمات الخيرية إلى التسجيل لدى حكومتها حتى تكون مؤهلة لإصدار إيصالات ضريبية. تحقق من قوائم الحكومة المنطبقة التي تدعي المؤسسة الخيرية أن تكون منها لمعرفة ما إذا كانت موجودة بالفعل.

العمل من الاحتيال في المنزل

العمل من المنزل الاحتيال يحصل على فئتها الخاصة بسبب تعقيد المخطط. يستخدم بعض الاحتيال في الرسوم المقدمة العمل من المنزل كآلية له ؛ مطالبة الموظفين المحتملين بدفع رسوم متقدمة للمواد قبل التوظيف. لكن هذا ليس هو الشيء نفسه الذي يحدثه العمل من الاحتيال في المنزل.

بعض الثقافات تعتبر العمل من المنزل هو الهدف النهائي. تعد القدرة على كسب الرزق من منزلك دون الاضطرار إلى التعامل مع زملاء العمل غير السارة أو غير السارة فكرة شائعة للغاية. لذلك ، كثير من الناس عرضة للغاية للعمل من المنزل المطالبات التي عادة لن تصمد أمام الكثير من التدقيق. ومع ذلك ، هناك بعض الدلائل التي تشير إلى أن العمل قد يكون غير موجود ، والذي سأتناوله في القسم التالي.

تجنب

هناك الكثير من الإشارات التي تدل على حكاية العمل من الاحتيال في المنزل:

- مطلوب المال مقدما للوصول إلى العمل. في حين أنه ليس من غير المألوف توفير بعض الأشياء قبل التوظيف مثل فحص السجل الجنائي الذي قد تضطر إلى دفع ثمنه ، إلا أن دفع ثمن أي شيء يرتبط مباشرة بالقيام بالعمل نفسه يمثل علامة تحذير.

- العمل يدفع أكثر بكثير مما يبدو أنه يستحق. من الصعب تصديق الإعلانات التي تدعي أنه بإمكانك جني 2000 دولارًا في الأسبوع. نحن نعيش في عصر خطوط التجميع والروبوتات. إذا كانت المهمة تنطوي على القيام بعمل يدوي متكرر من نوع ما ، فيمكن للروبوت أن يفعل ذلك أفضل بكثير من إنسان حتى لا يكون من المنطقي دفع أجر للبشر للقيام بذلك.

- يشير العمل إلى أنك ستقوم بعمل يتطلب عادة التعليم العالي في أحد المكاتب. الوظائف المتعلقة بنسخ السجلات الطبية كثيرة ، ولكن معظم المكاتب الطبية تستخدم خدمات معروفة للقيام بهذا النوع من العمل لأنه قد يكون هناك بعض المخاطر العالية إذا تم نسخ شيء ما بشكل غير صحيح. على الرغم من أن بعض شركات النسخ الطبية قد تستخدم عمال المنازل ، إلا أنه يتعين عليهم عادة إجراء بعض اللغات وتقييم الكفاءة بدلاً من مجرد الرد على رسالة بريد إلكتروني.

- يتطلب منك العمل شراء مجموعات من نوع ما يمكنك إعادة بيعها ، أو استخدامها لإنشاء عناصر لإعادة بيعها. إذا كانت الوظيفة تنطوي على إعادة بيع مباشرة ، مثل بيع مستحضرات التجميل للأصدقاء ، فمن المنطقي لأصدقائك أن يأخذوا نفس الوظيفة ويحصلوا على سعر الجملة بدلاً من الشراء منك في متجر البيع بالتجزئة. إذا كانت المهمة تتضمن إنشاء عناصر للبيع ، فأنا أذكرك أن الأشياء مصنوعة بواسطة الروبوتات وخطوط التجميع هذه الأيام بكفاءة أكبر بكثير مما يمكن للبشر..

لمنع الوقوع ضحية للعمل من الاحتيال في المنزل ، ابحث عن تلك العلامات الخفية. يجب عليك أيضًا إجراء بحث حول الشركة المعنية. إذا كان لديهم تاريخ في الاحتيال على الأشخاص ، فمن المحتمل أن تكون هناك شكاوى حول تلك الشركة على الإنترنت. على العكس ، إذا لم يكن هناك أي أثر للشركة على الإطلاق ، فهذه علامة تحذير أيضًا. تقريبًا ، لدى كل نشاط تجاري نوع من موقع الويب أو عنوان البريد الإلكتروني ، لذا فإن وجود شركة بدون وجود مرئي على الإنترنت أمر غير معتاد. خاصة إذا كنت تعتقد أن هذه الشركة تستخدم البريد الإلكتروني للاتصال بك.

احتيال الرئيس التنفيذي

تنطوي عملية احتيال الرئيس التنفيذي على تحديد الشخص أو الأشخاص داخل الشركة المسؤولة عن الأموال ، ثم محاولة حملهم على تحويل الأموال عن طريق انتحال شخص ما بصلاحية القيام بذلك ، أي – المدير التنفيذي.

من السهل جدًا على المحتالين استخدام خدمات مثل LinkedIn للبحث عن جميع موظفي شركة معينة ، ثم البحث في مسميات الوظائف لتحديد من له السيطرة على الأموال ومن لديه سلطة توجيه تحويلات الأموال. من هناك ، يمكن أن تتراوح محاولات الاحتيال بين التعقيد الشديد والصعب للغاية. تتمثل عملية الاحتيال الأساسية في إرسال طلب إلى الشخص الذي يُطلب منه تحويل بعض الأموال إلى بعض الحسابات المصرفية. على الرغم من أن هذا قد يبدو أساسيًا للغاية ، فإن العديد من الشركات تقوم بتحويل الأموال بشكل روتيني ، لذا فإن طلبًا كهذا لا يبدو في غير محله. تنص الإرشادات عادةً على أن الأموال مخصصة لصفقة مهمة يتم إغلاقها قريبًا. هناك دائمًا بعض الإلحاح لتحويل الأموال على الفور من أجل منع بعض الخسائر الأكبر للشركة. يأمل المحتالون ألا يكون لدى الشخص المال نوع العلاقة مع مقدم الطلب ليرى أن الطلب غير عادي وسيحقق الطلب على الفور.

تجنب

لقد رأيت مؤخرًا محاولة فاشلة لاحتيال الرئيس التنفيذي. لم ينجح ذلك لأن الشخص المالي في هذه الشركة كان على علاقة جيدة بما يكفي مع المدير التنفيذي لملاحظة أن المدير التنفيذي لم يوقع رسائل البريد الإلكتروني الخاصة بهم بهذه الطريقة ، من بين التفاصيل الصغيرة الأخرى. الشخص الذي قام بالتقاط الهاتف ببساطة ، وأكد للمدير التنفيذي أنه ليس طلبًا صالحًا وأنقذ الشركة مبلغًا كبيرًا من المال.

أفضل دفاع ضد عمليات الاحتيال التي يتعرض لها المدير التنفيذي هو التأكد من أن شركتك لديها إجراءات محددة لتحويل الأموال تتضمن شيكات مزدوجة للتأكد من أن الطلب صالح. هناك عامل آخر يساعد في التغلب على هذا النوع من الاحتيال وهو تعزيز علاقات العمل الجيدة على جميع المستويات. إذا كان مكان العمل داعمًا للأسئلة ، فمن الأرجح أن يكون الشخص الذي يميل مالاً يميل عبر مكتبه إلى زميله في العمل ويقول إن هذا يبدو مناسبًا لك؟ أو التقط الهاتف واتصل بالطالب المزعوم مباشرةً.

كيفية الرد والإبلاغ عن عمليات الاحتيال عبر البريد الإلكتروني

القاعدة الأولى هي عدم الرد على شيء تعتقد أنه احتيالي. إذا حدث ذلك في العمل ، فأبلغ فريق الأمان التابع لك والمشرف الخاص بك واترك الشركة لمعرفة أفضل مسار للعمل.

إذا كانت رسالة البريد الإلكتروني الاحتيالي موجودة في بريدك الإلكتروني الشخصي ، فإن أفضل طريقة للعمل هي حذفها أو وضع علامة عليها كرسالة غير مرغوب فيها إذا كان لدى مزود البريد الإلكتروني هذا الخيار. يمكنك أيضًا الإبلاغ عن ذلك إلى وكالات إنفاذ القانون الخاصة بك أيضًا. يمكن أن تكون هذه خطوة مفيدة لأن هذه الوكالات تعمل عادةً على تشغيل أنظمة التنبيه حيث يمكنها الوصول إلى عدد أكبر من الأشخاص لإعلامهم بأن عملية الاحتيال هذه تحدث الآن. كما أنه يساعد هذه الوكالات على فهم مدى عمق عملية الاحتيال التي يمكن أن تساعد في تعقب الأشخاص الذين يقفون وراءها.

تقديم التقارير في كندا

الشرطة الملكية الكندية (RCMP) هي قوة الشرطة الفيدرالية الكندية. يوفر معلومات حول الإبلاغ عن الحيل. يشير أيضًا إلى أنه يجب إبلاغ المركز الكندي لمكافحة الغش بجميع أنواع الاحتيال الذي يجمع المعلومات الاستخبارية عن الاحتيال الجماعي وسرقة الهوية في كندا..

تقديم التقارير في الولايات المتحدة

يدير مكتب التحقيقات الفيدرالي (FBI) مركز شكاوى الجريمة على الإنترنت (IC3) وهو مكان مركزي لتقديم الشكاوى حول الاحتيال عبر الإنترنت. قد يشارك IC3 شكواك مع وكالات إنفاذ القانون التي تتمتع بالاختصاص القضائي للشكوى.

تقديم التقارير في المملكة المتحدة

ActionFraud هو المركز الوطني للإبلاغ عن عمليات الاحتيال والبريد الإلكتروني في المملكة المتحدة ويعمل مع المكتب الوطني لمخابرات الاحتيال.

ما الذي يقوم به مزودو خدمات الإنترنت للمساعدة?

عادةً ما يقوم مزودو خدمة الإنترنت (ISP) وموفر خدمة البريد الإلكتروني (ESP) بتشغيل برنامج واسع لمكافحة البريد العشوائي. يحلل هذا البرنامج رسائل البريد الإلكتروني الواردة ويحدد احتمال كونها بريدًا عشوائيًا. عادةً ما يتم وضع رسائل البريد الإلكتروني التي تم تحديدها على أنها بريد عشوائي في مجلد البريد العشوائي أو غير الهام ، بينما يتم وضع رسائل البريد الإلكتروني الآمنة في صندوق الوارد الخاص بك.

تتم العديد من العوامل المستخدمة لتحليل البريد الإلكتروني خلف الكواليس وحتى لا نراها تعمل. تبحث عوامل تصفية البريد العشوائي عن أشياء مثل:

- هل نشأ البريد الإلكتروني من خادم بريد معتمد؟ يمتلك مالكو المجال القدرة على تعيين الخوادم المسموح لها بإرسال بريد إلكتروني نيابة عن مجالهم باستخدام سجلات DNS Sender Protection Framework (SPF).

- هل يتمتع خادم البريد المرسل بسمعة طيبة لإرسال البريد الإلكتروني العشوائي?

- هل من المحتمل أن يكون محتوى البريد الإلكتروني غير المرغوب فيه?

بعض هذه الشيكات تتطلب التعاون لأداء. على سبيل المثال ، قد لا يتوفر لدى موفر البريد الإلكتروني الوحيد معلومات كافية لمعرفة ما إذا كان خادم البريد الذي أرسل البريد الإلكتروني له سمعة في إرسال البريد العشوائي. وبالمثل ، يمكن أن يكون الحكم على محتوى البريد الإلكتروني غير المرغوب فيه أمرًا صعبًا لأن بعض الأشخاص يبحثون حقًا عن رهن عقاري منخفض السعر وعقاقير طبية. تتم هذه الأنواع من الاختبارات باستخدام قوائم مشتركة مثل قوائم Spamhaus السوداء. يحتوي Spamhaus على قاعدة بيانات كبيرة من الخصائص المرتبطة بالبريد الإلكتروني العشوائي ، لذلك إذا كان البريد الإلكتروني يشارك في بعض هذه الخصائص ، فهناك فرصة جيدة إلى حد ما في الحقيقة أنها بريد مزعج من نوع ما.

بعد قولي هذا ، فإن مرسلي الرسائل غير المرغوب فيها مبدعون وهم متحمسون للغاية لإدخال البريد الإلكتروني غير المرغوب فيه إلى صندوق الوارد الخاص بك عن طريق تجنب مرشحات البريد العشوائي هذه. لا توجد طريقة مؤكدة لإثبات أن كل بريد إلكتروني في صندوق الوارد الخاص بك آمن. لديك الحس السليم والجنون العظمة هو خط الدفاع الأخير.

حيث البقاء على رأس عمليات الاحتيال الجديدة عبر البريد الإلكتروني

عمليات الاحتيال عبر البريد الإلكتروني شديدة السوائل وتتغير بسرعة. بعضها يصبح واسع الانتشار ويضرب برامج الأخبار والصحف السائدة ، والبعض الآخر أصغر ويأتي ويذهب دون ضجة كبيرة. بسبب ذلك ، يصعب على أي مؤسسة مواكبة قائمة عمليات الاحتيال الحالية قيد التنفيذ. لذلك من المهم التعرف على السمات المميزة لعملية احتيال ، بدلاً من محاولة تحديد الخصائص المحددة لأي عملية احتيال واحدة.

تحتفظ حكومات العديد من الدول بمكتب احتيالي وقد تنشر عمليات احتيال معروفة كتنبيهات يمكنك مراقبتها.

ينشر مكتب المنافسة الكندي كتاب الغش الأسود الصغير بشكل دوري. ليس من الواضح عدد مرات تحديثه ، لذلك قد لا يكون جيدًا مثل قائمة التنبيه الحالية. ومع ذلك ، يبدو أنه نوع التنبيه الاحتيالي الوحيد من المعلومات التي تنتجها الحكومة الكندية.

تدير لجنة التجارة الفيدرالية بالولايات المتحدة صفحة تنبيه احتيالي ، ويحتوي IC3 على خلاصة RSS للتنبيهات هنا.

يسرد موقع United Kingdom Action Fraud على الإنترنت عمليات الاحتيال الحالية هنا.

“البريد الإلكتروني للأمير النيجيري الهارب” من تأليف جميل فليجي مرخص بموجب CC Attribution-Share Alike 3.0

باللغة العربية:

يعد البريد الإلكتروني الاحتيالي من أكثر الطرق شيوعًا للتحايل على الناس والحصول على أموالهم. فمع وجود الإنترنت والبريد الإلكتروني، أصبح من السهل على المحتالين الوصول إلى آلاف الأهداف ومحاولة خداعهم. ويتم ذلك عن طريق إرسال رسائل بريد إلكتروني تحاكي رسائل رسمية من بنوك أو شركات معروفة، وتطلب من الضحية إرسال أموال أو معلومات شخصية.

ومن أكثر عمليات الاحتيال شيوعًا عبر البريد الإلكتروني: رسوم مسبقة، الزائد، الإغاثة في حالات الكوارث وسحب القلب، العمل من الاحتيال في المنزل، واحتيال الرئيس التنفيذي.

ومن أجل تجنب الوقوع في فخ الاحتيال البريدي، يجب على الأفراد تحديد وتجنب عمليات الاحتيال الأكثر شيوعًا، والتي تتضمن الحفاظ على سرية المعلومات الشخصية، وعدم الاستجابة لرسائل البريد الإلكتروني المشبوهة، والت